网络工程师备考笔记

网络工程师备考笔记

计算机网络概论

早期的计算机网络是面向终端的计算机网络,在这种网络中主要存在的是终端和中心计算机进行通信。计算机网络:计算机技术与通信技术的结合。

计算机网络的分类

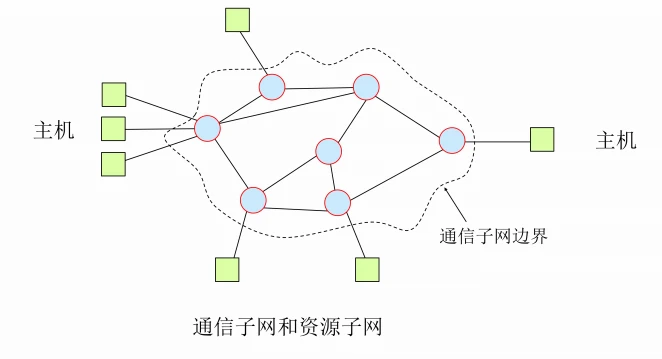

1.通信子网和资源子网:

通信子网:通信节点(集线器、交换机、路由器等)和通信链路(电话线、同轴电缆、无线电线路,卫星线路、微波中继线路和光纤缆线)。

用户资源子网:PC、服务器等

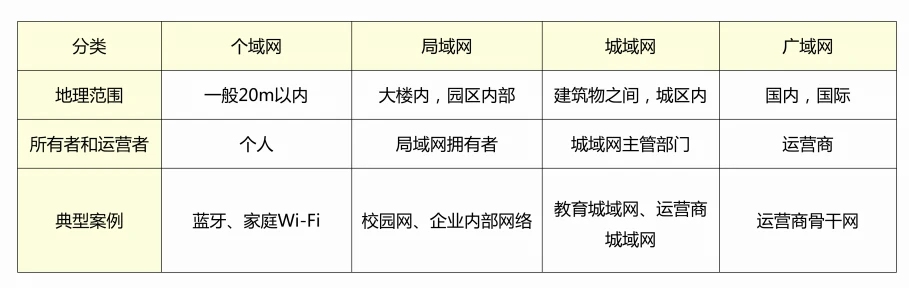

3.LAN MAN WAN

- 按地域范围,可分为局域网(LAN)、城域网(MAN)和广域网(WAN)3 类。

- 按所采用网络协议的不同,可分为TCP/IP 网络、SPX/IPX网络等。

- 按交换方式,可分为

电路交换网、分组交换网、报文交换等。

- 按通信介质,可分为有线网和无线网。

- 按网络控制方式,可分为集中式和分布式。

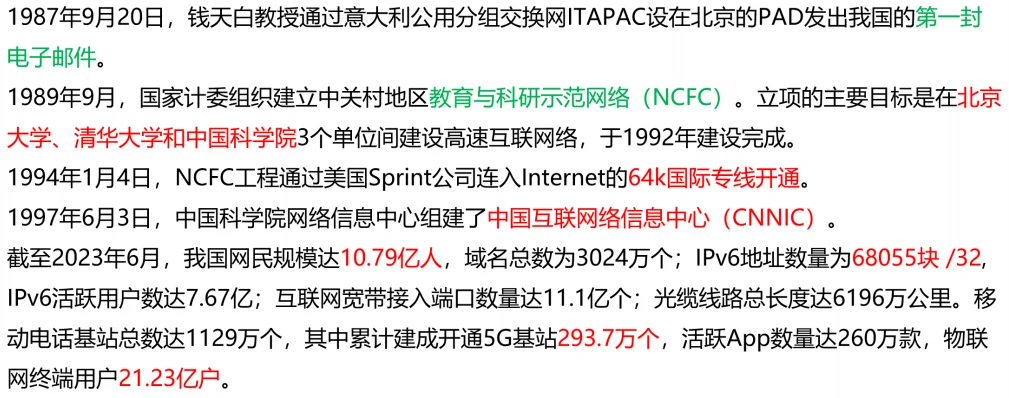

我国互联网的发展

计算机网络的应用

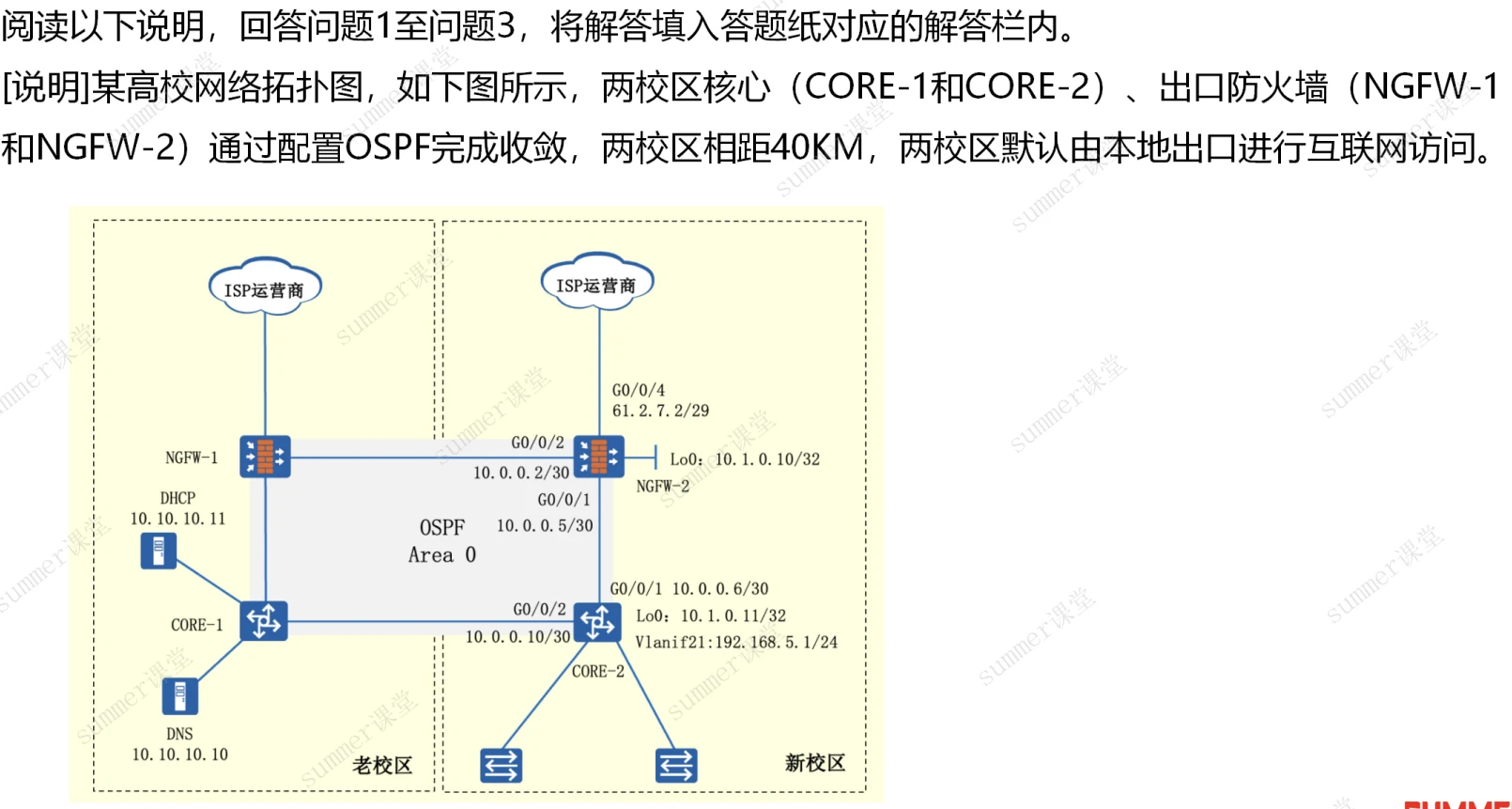

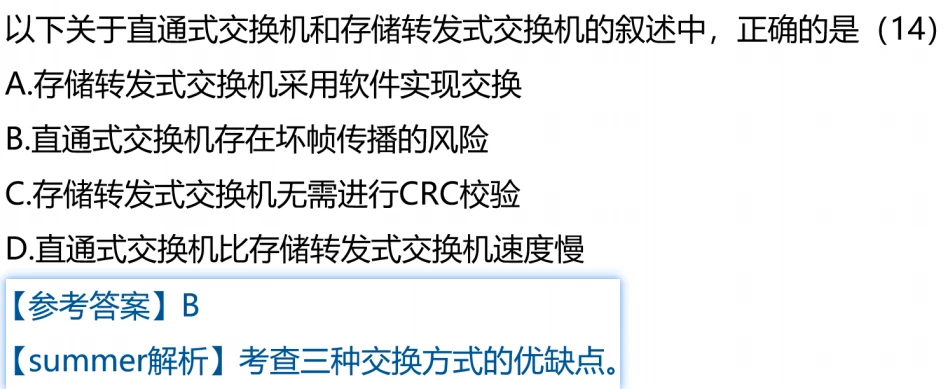

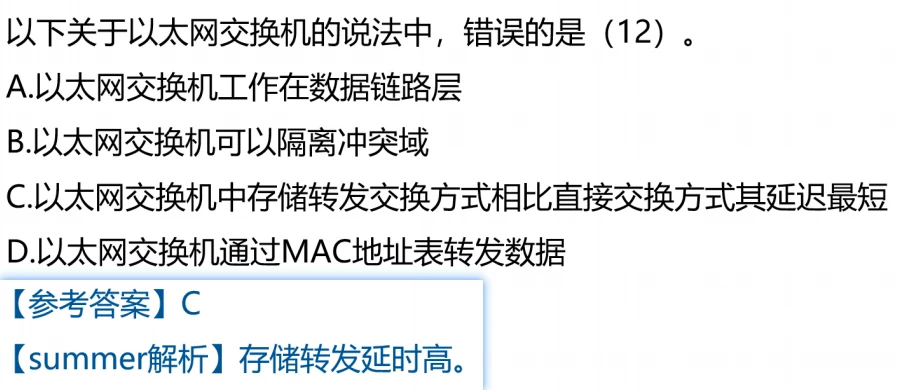

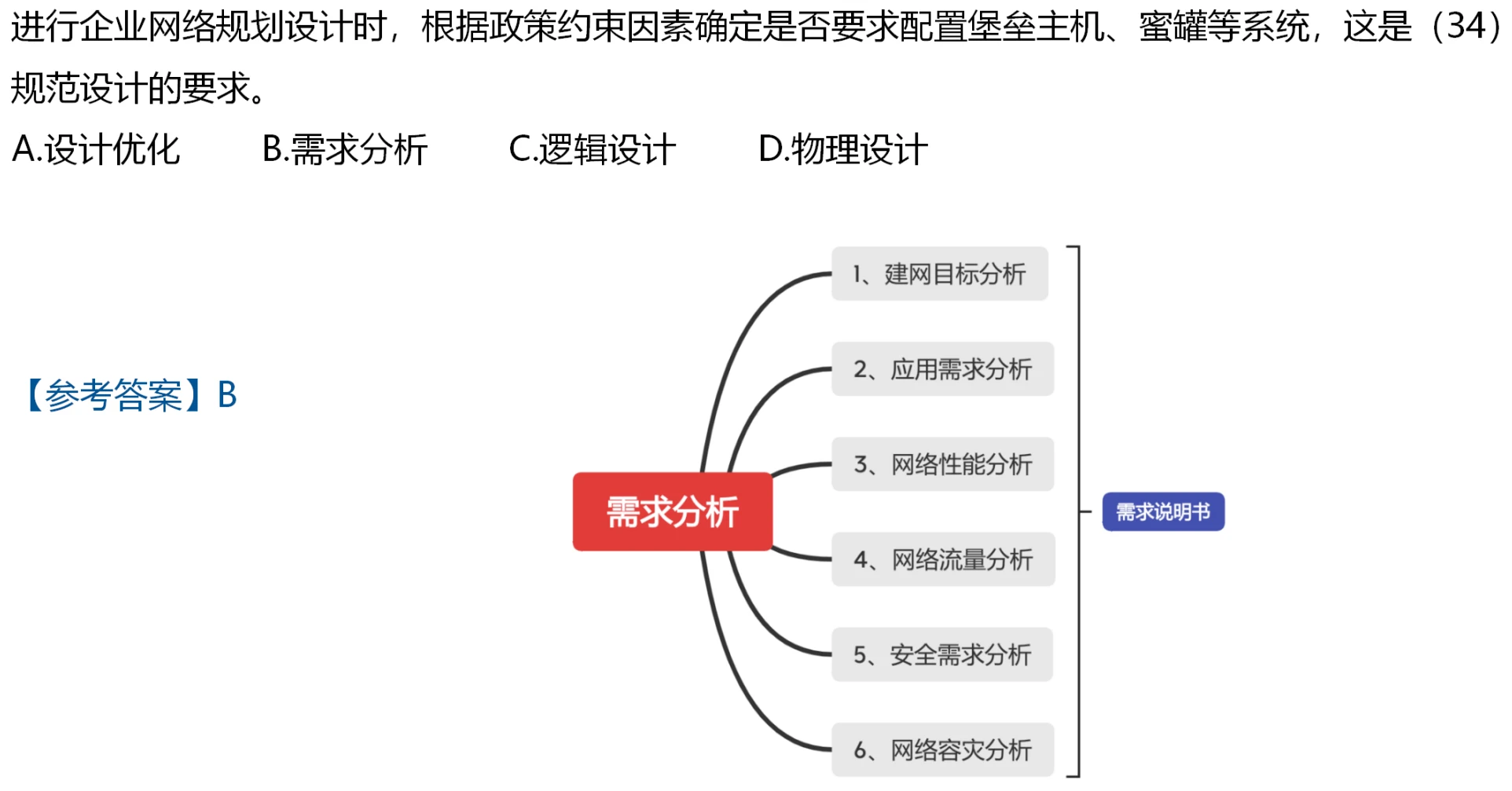

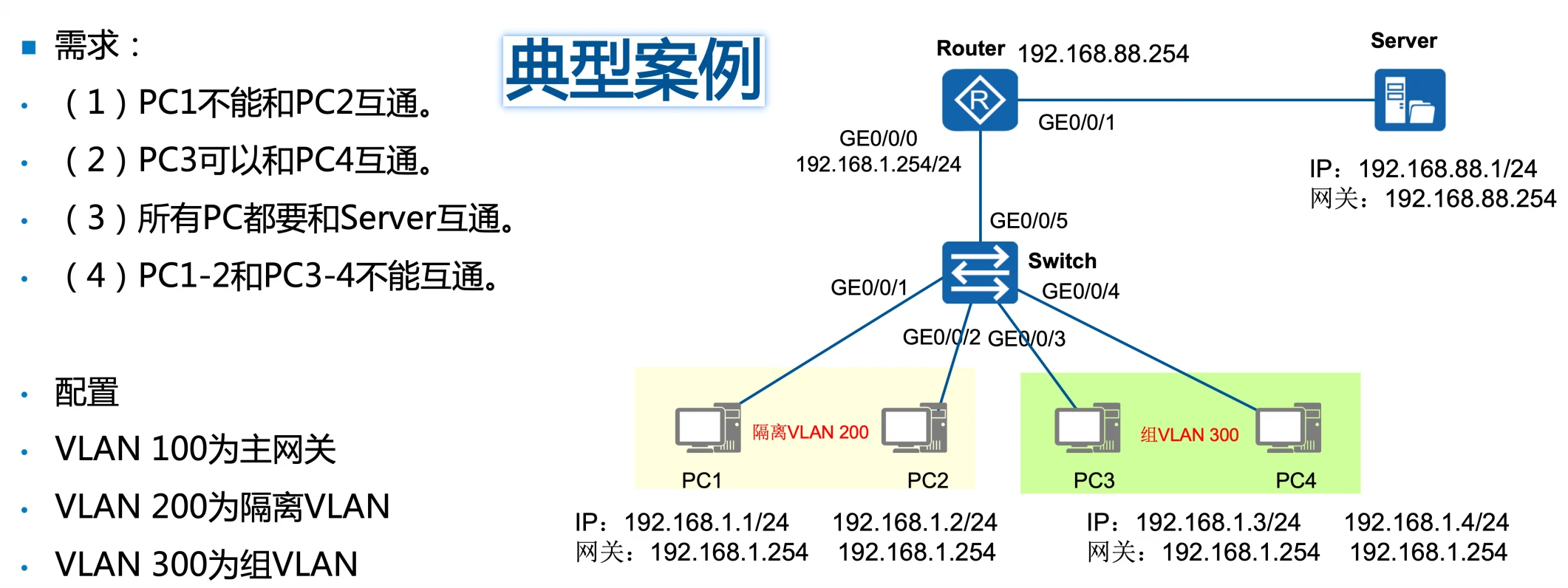

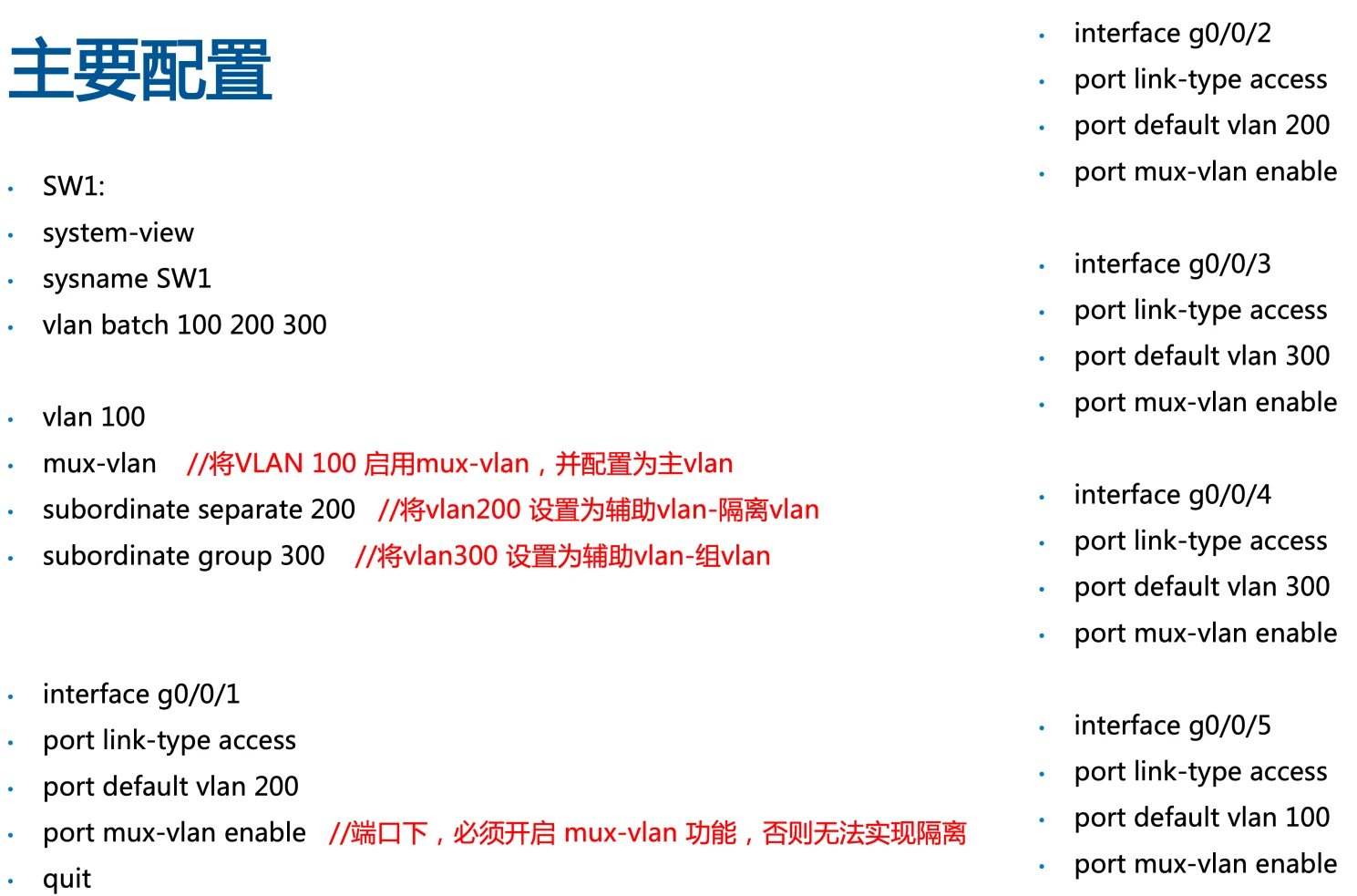

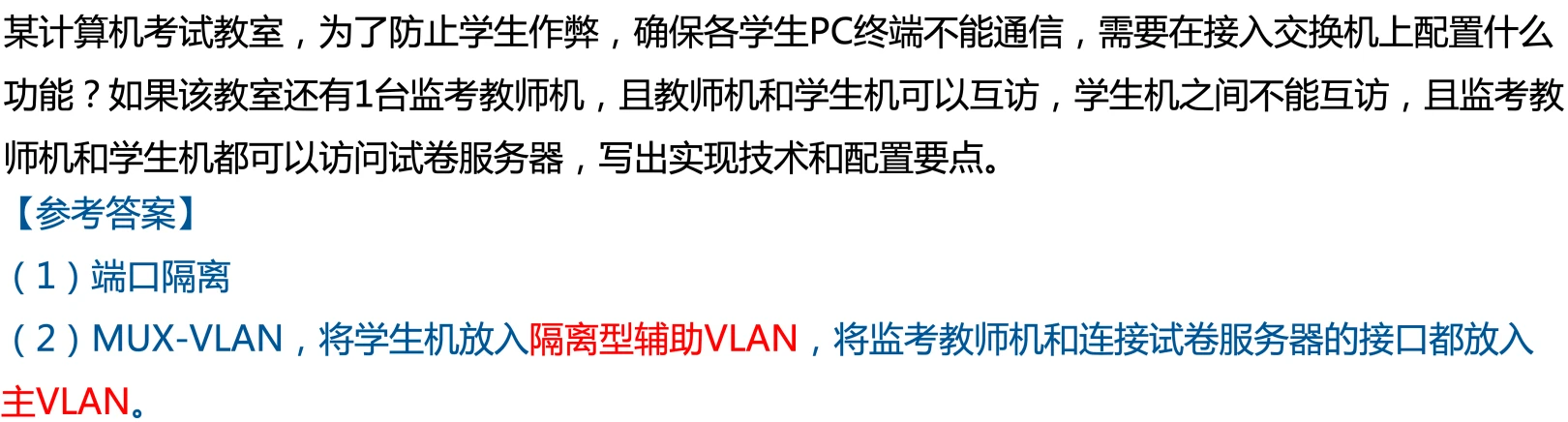

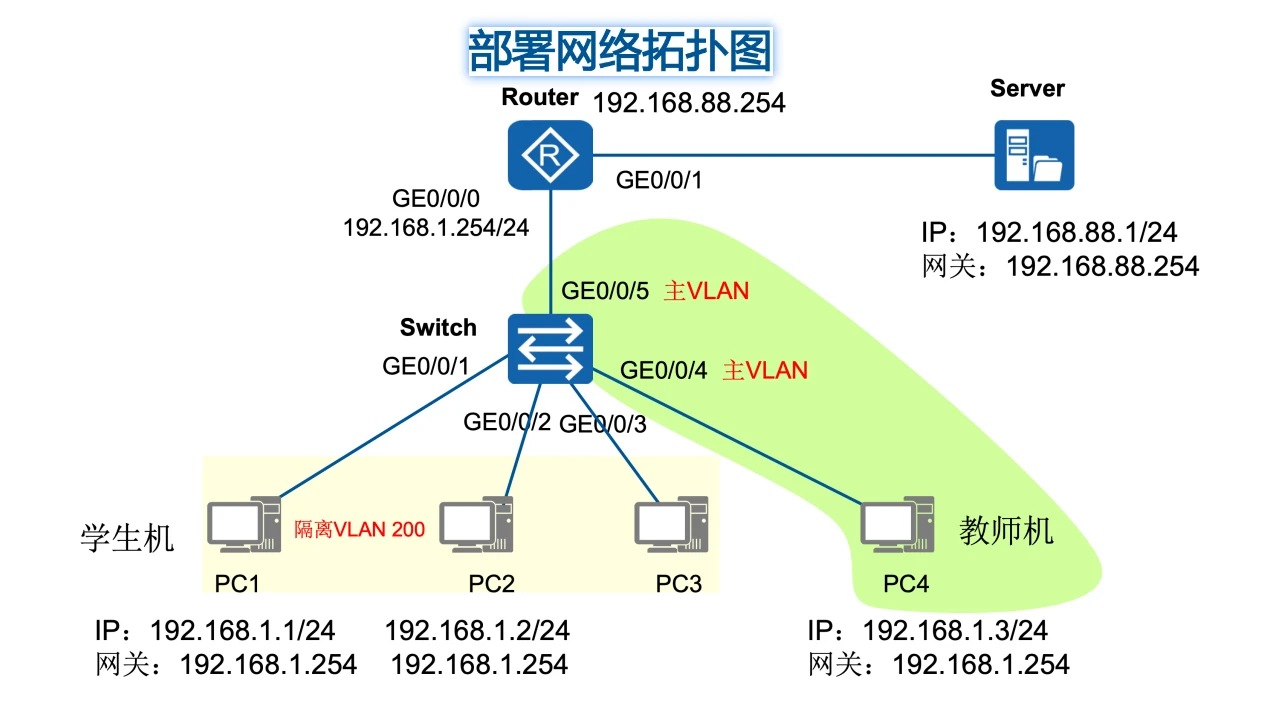

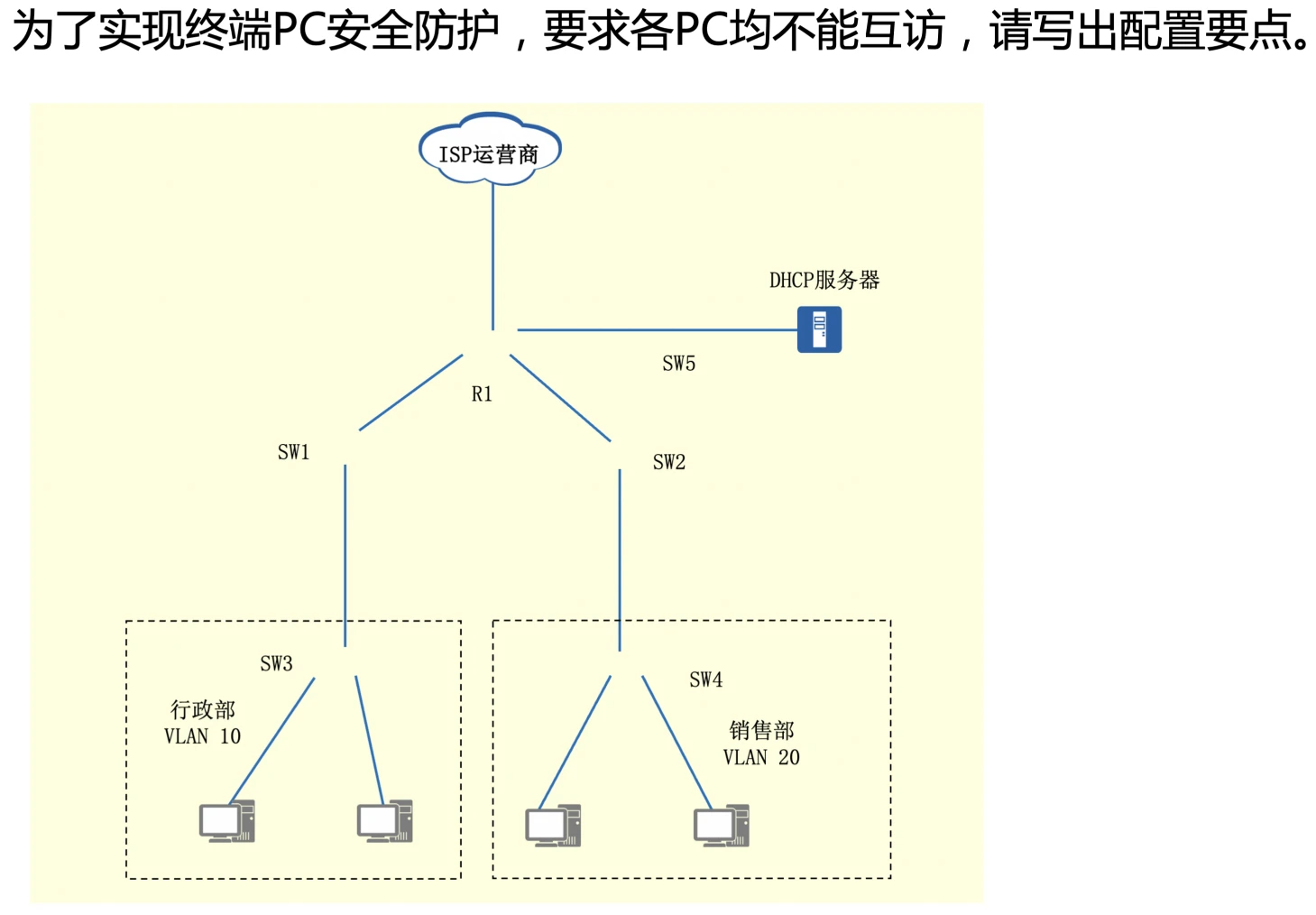

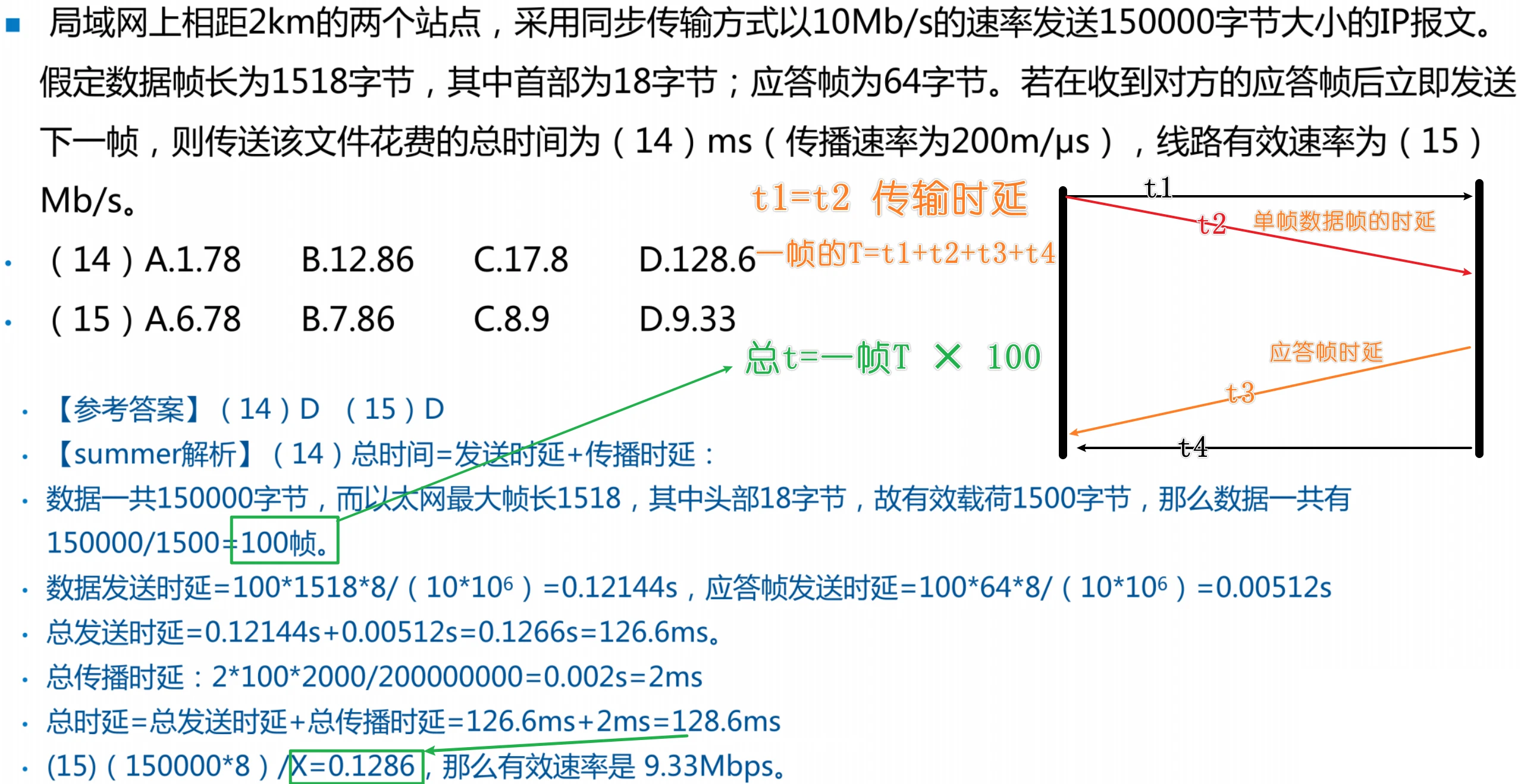

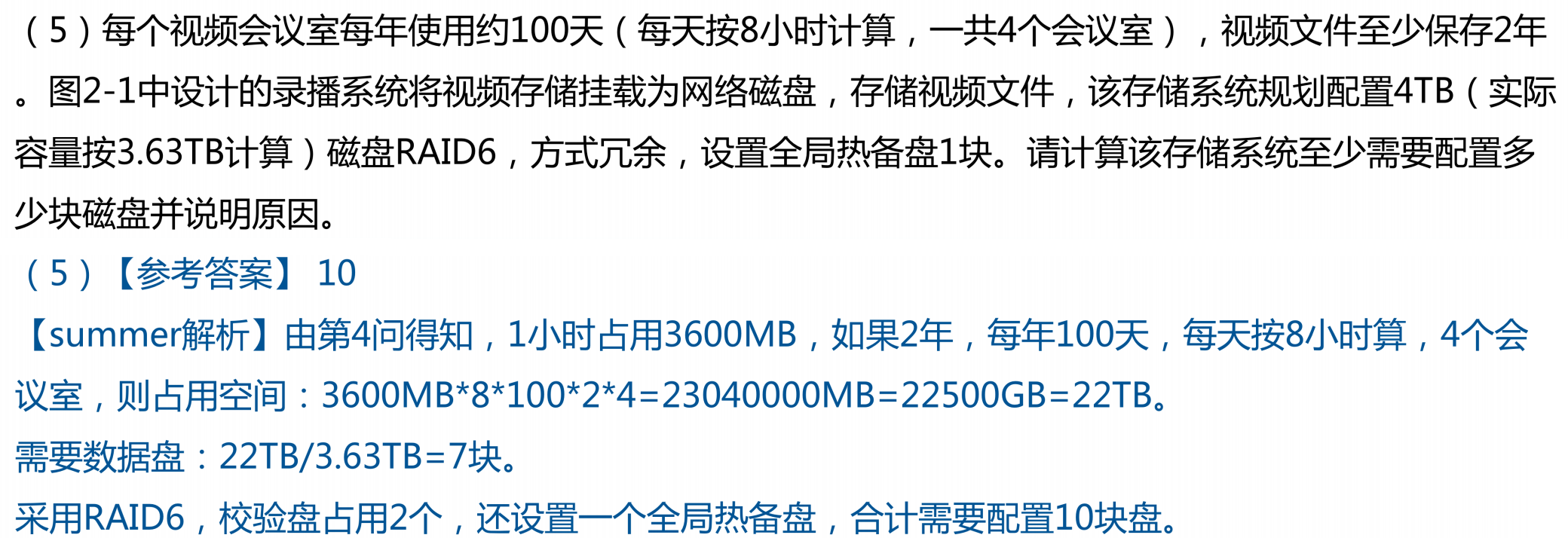

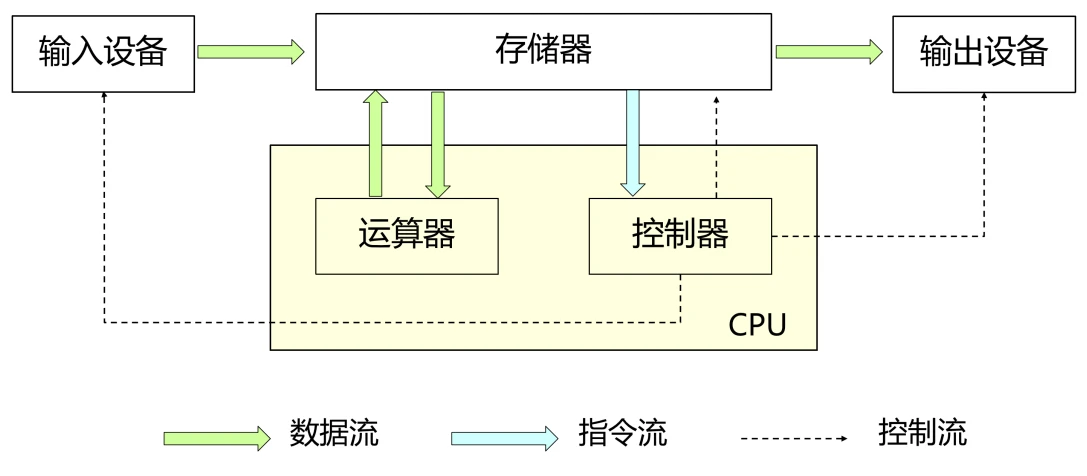

案例分析题

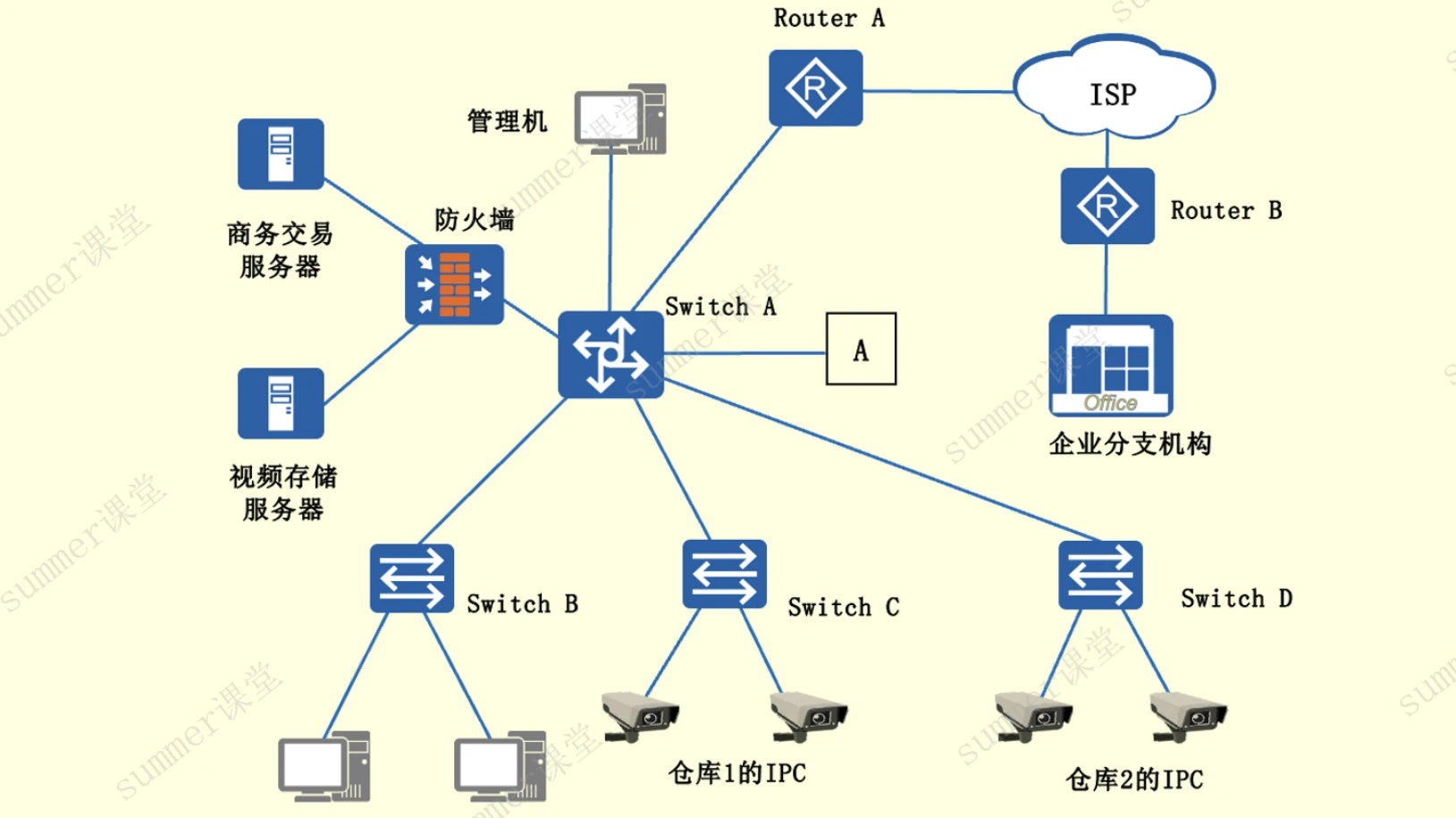

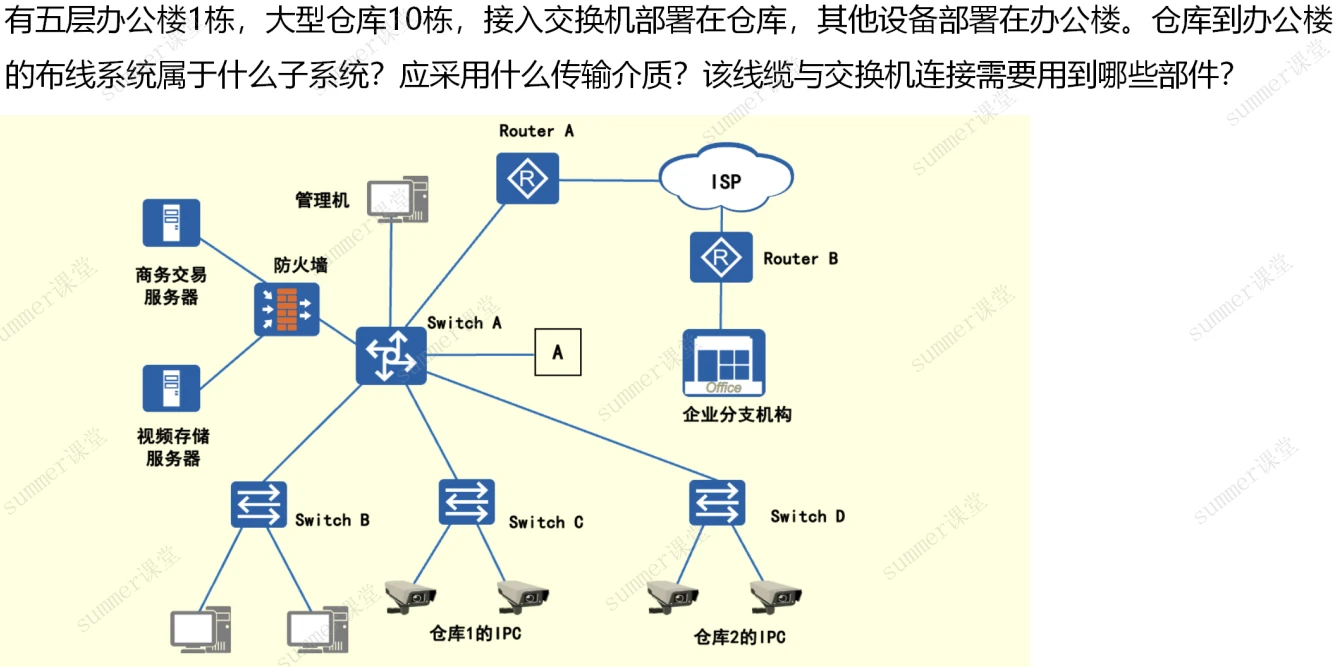

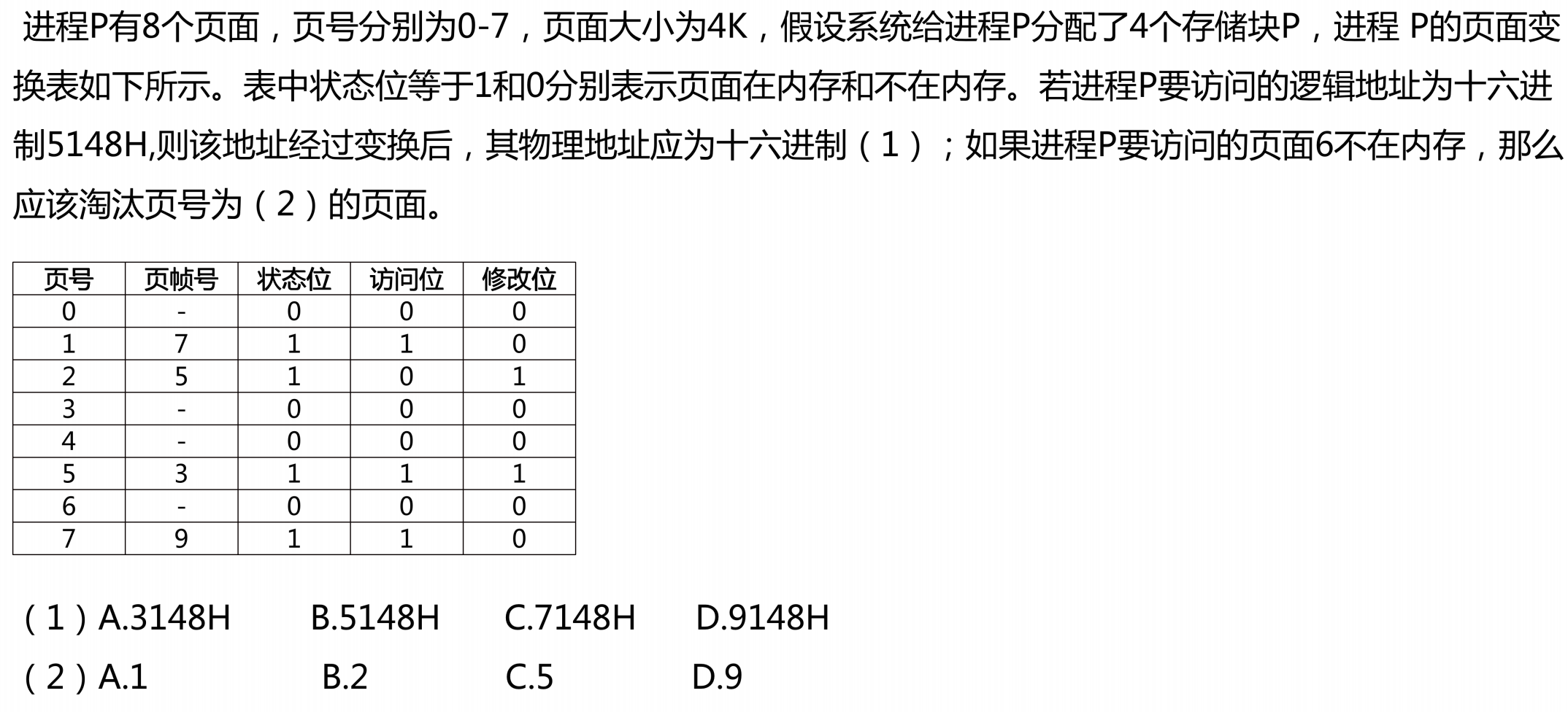

某仓储企业网络拓扑结构如图1-1所示,该企业占地500亩。有五层办公楼1栋,大型仓库10栋。每栋仓库内、外部配置视频监控16台,共计安装视频监控160台,SwitchA、服务器、防火墙、管理机、Router A等设备部署在企业办公楼一层的数据机房中,Switch B部署在办公楼一层配线间作为一层的接入设备,Switch C和Switch D分别部署在仓库1和仓库2,各仓库的交换机与Switch A相连。办公楼的其他楼层的交换机以及其他仓库的交换机的网络接入方式与图1-1中Switch B、SwitchC、SwitchD接入方式相同,不再单独在图1-1上标示。

若接入的IPC采用1080P的图像传输质量传输数据,SwitchC、Switch A选用百兆交换机是否满足带宽要求,请说明理由。

OSI和TCP/IP参考模型

前情提要

为什么要进行网络分层?

OSI参考模型:CPU/内存/硬盘/显卡/主板等标准化

某一层所做的改动不会影响到其他的层,利于设计、开发和故障排除。

通过定义在模型的每一层实现功能,鼓励产业的标准化。

通过网络组件的标准化,允许多个供应商协同进行开发。

允许各种类型的网络硬件和软件互相通信,无缝融合。

促进网络技术快速迭代,降低成本

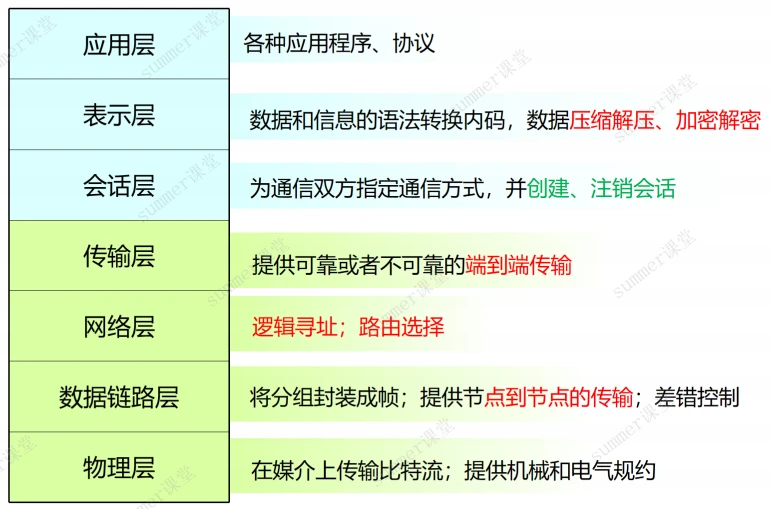

OSI参考模型

七层的详细知识点可以跳转:2.6 OSI协议集

物理层(PI):确定物理设备接口,提供点一点的二进制位流传输的物理链路。

数据链路层(DLL):利用差错处理技术,提供高可靠的点到点传输的数据链路

网络层(NL):利用逻辑寻址;路由选择,实现用户数据的传输。

传输层(TL):提供可靠或者不可靠的端到端传输。

会话层(SL):为通信双方指定通信方式,并创建、注销会话

表示层(PL):数据和信息的语法转换内码,数据压缩解压、加密解密

应用层(AL):各种应用程序、协议

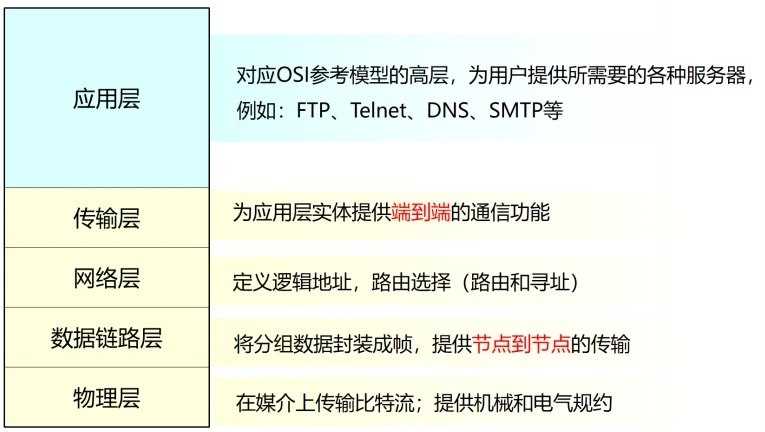

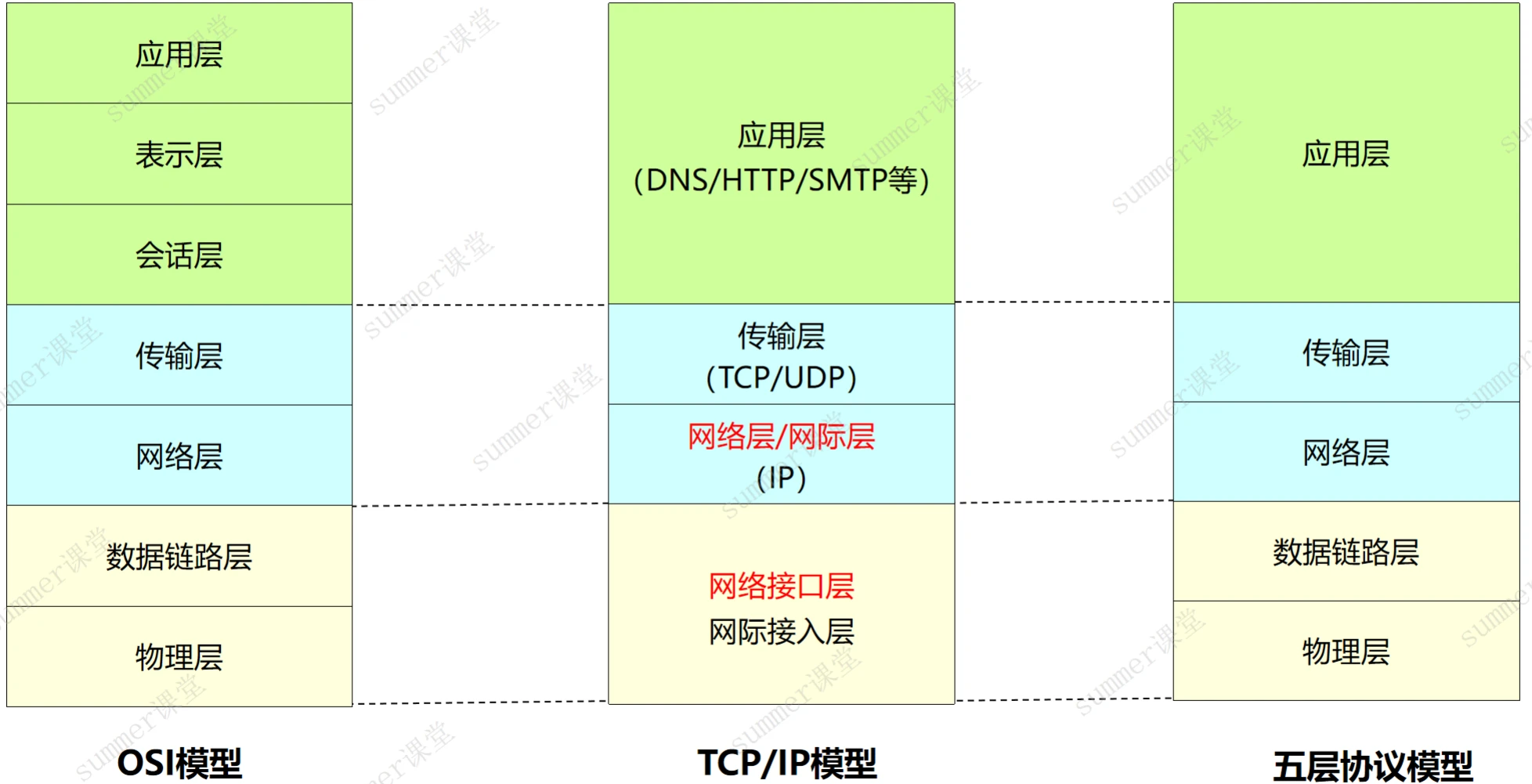

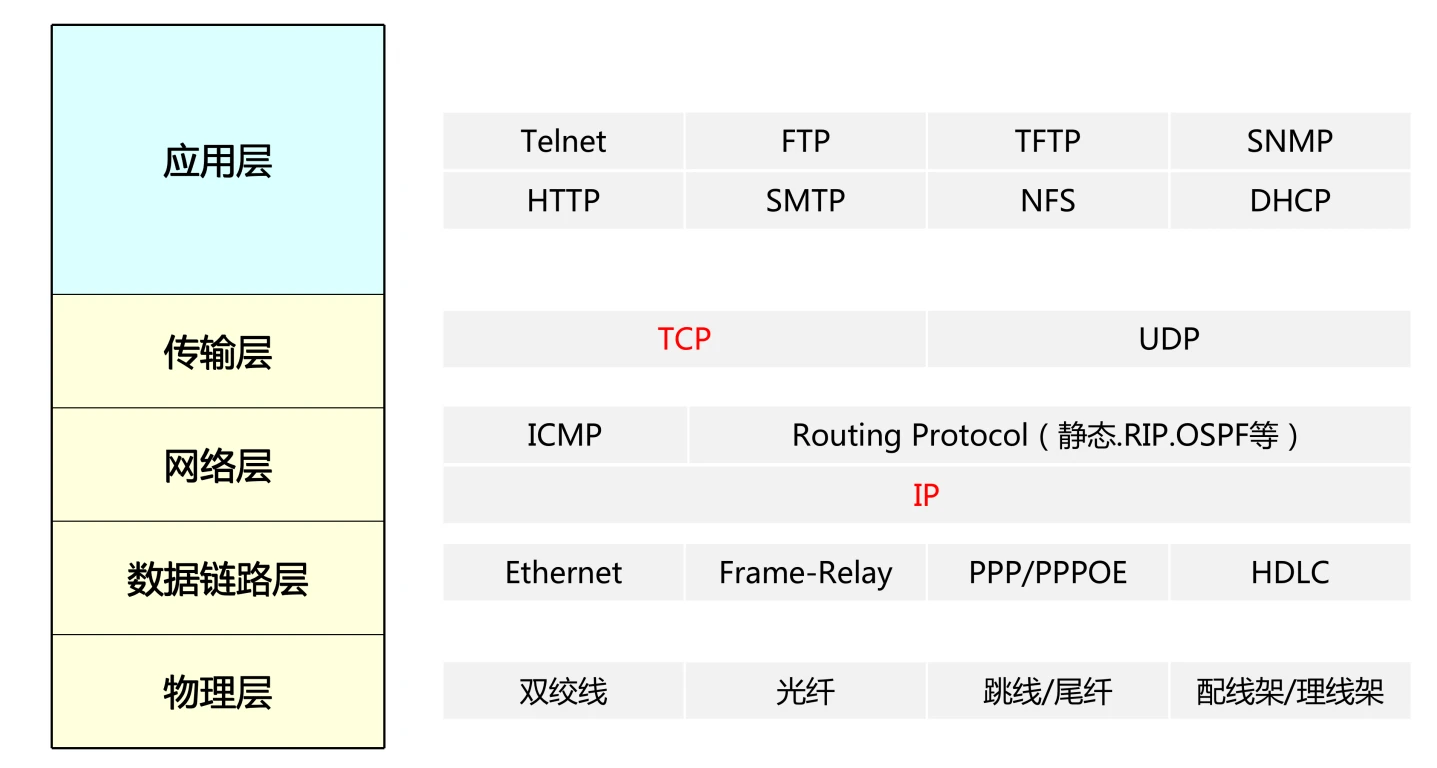

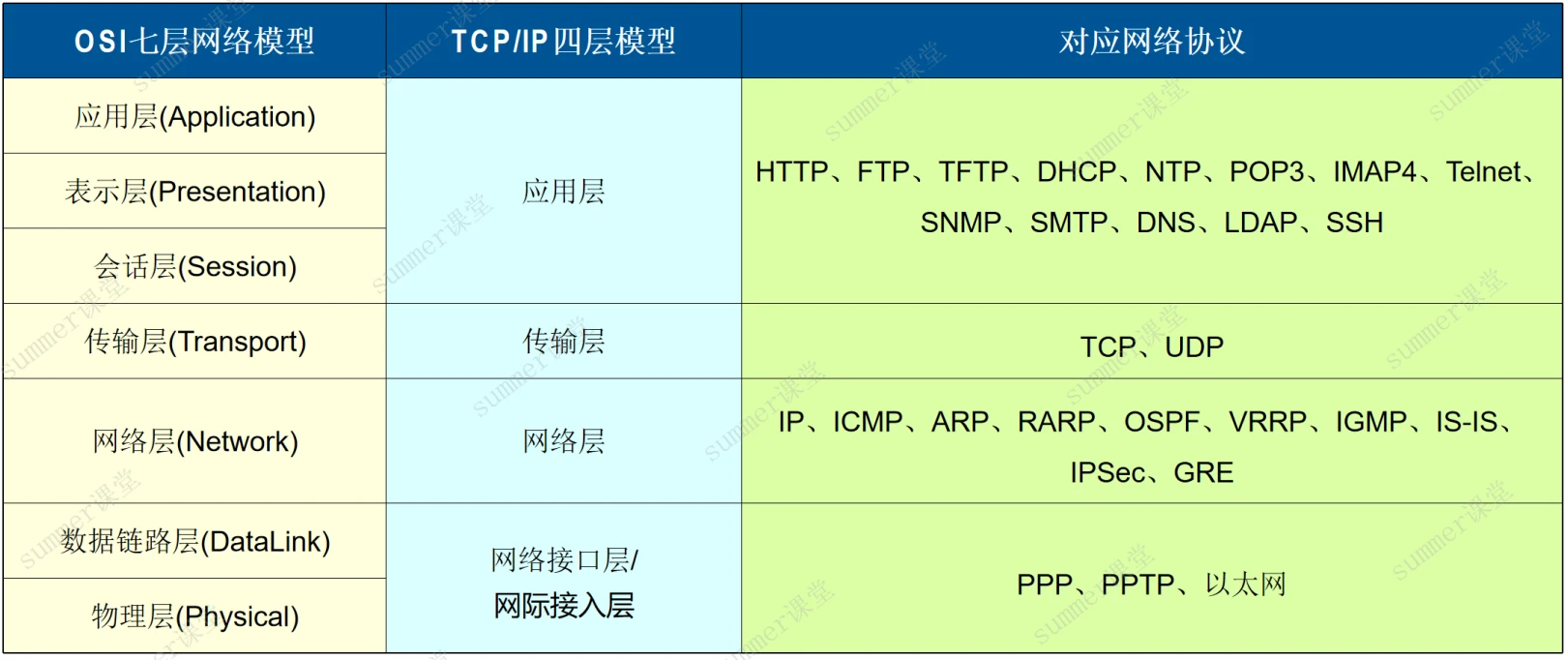

TCP/IP参考模型

TCP/IP参考模型对应协议

OSI与TCP/IP模型对&协议层次

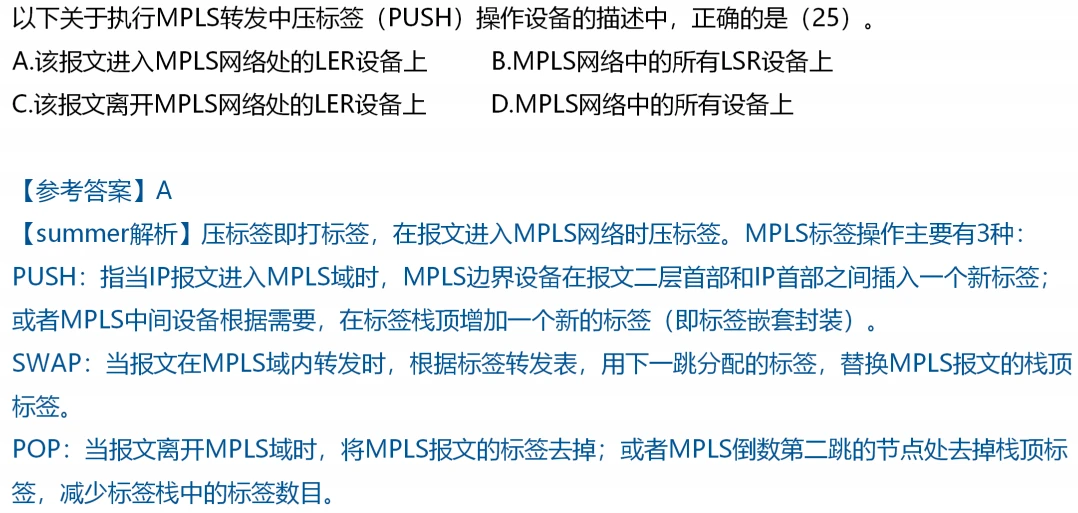

例题

-

在OSI参考模型中,实现端到端的应答、分组排序和流量控制功能的协议层是©。

A.数据链路层 B.网络层 C.传输层 D.会话层 -

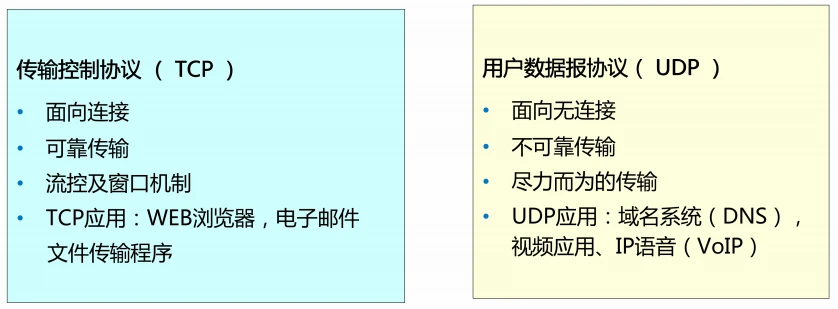

在OSI参考模型中,(B)在物理线路上提供可靠的数据传输服务。

A.物理层 B.数据链路层 C.网络层 D.传输层

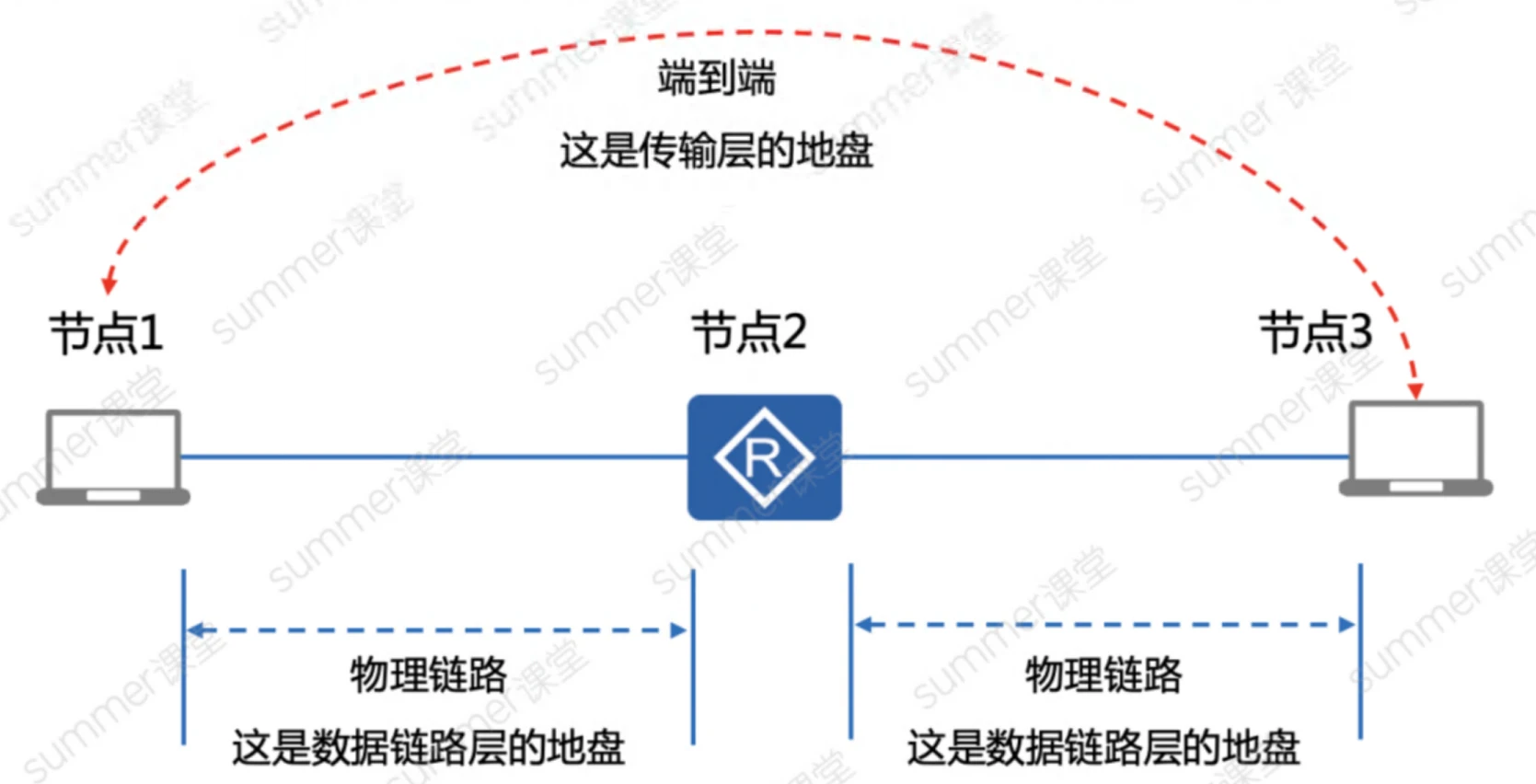

【解析】本题非常容易误选D,一定要学会区分

简单理解:物理链路之上是数据链路层,OSI模型的数据链路层有很多可靠性保障机制。

深入理解:数据链路层与传输层的区别,比如有3个节点是1-2-3,1到3是端到端,可靠性通过传输层协议保障,1到2或者2到3是物理链路,可靠性通过数据链路层保障,那么这题明显问的是物理链路上的可靠性。

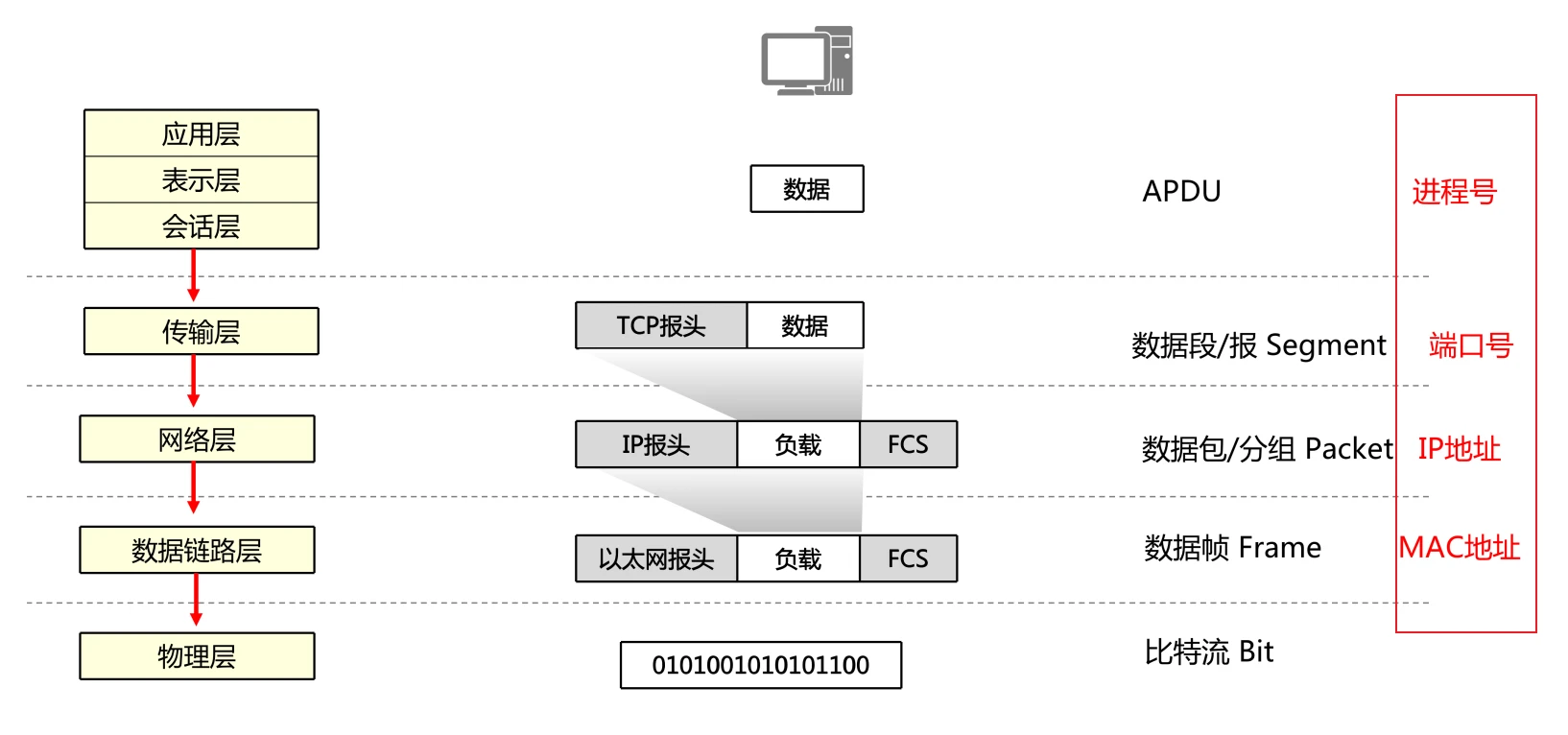

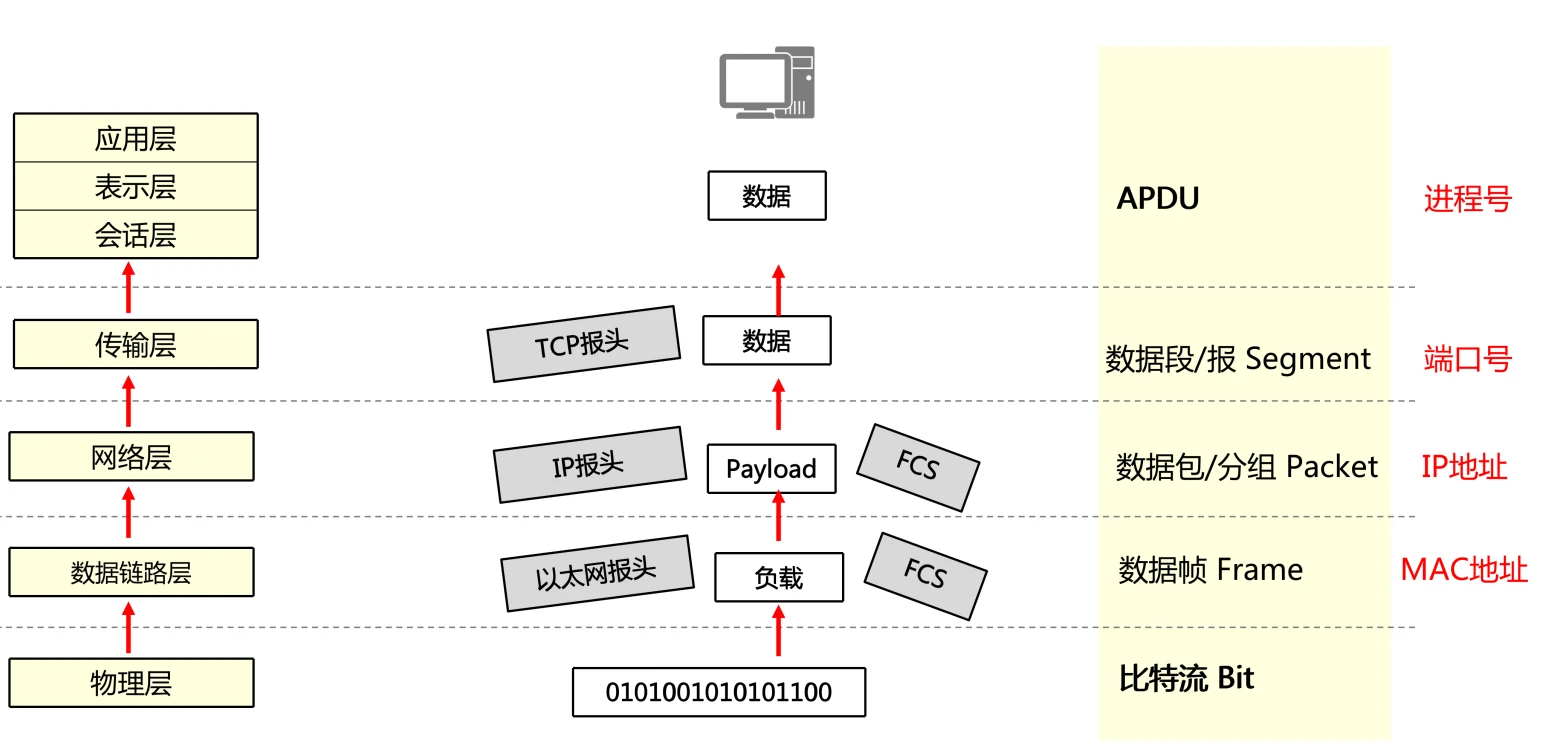

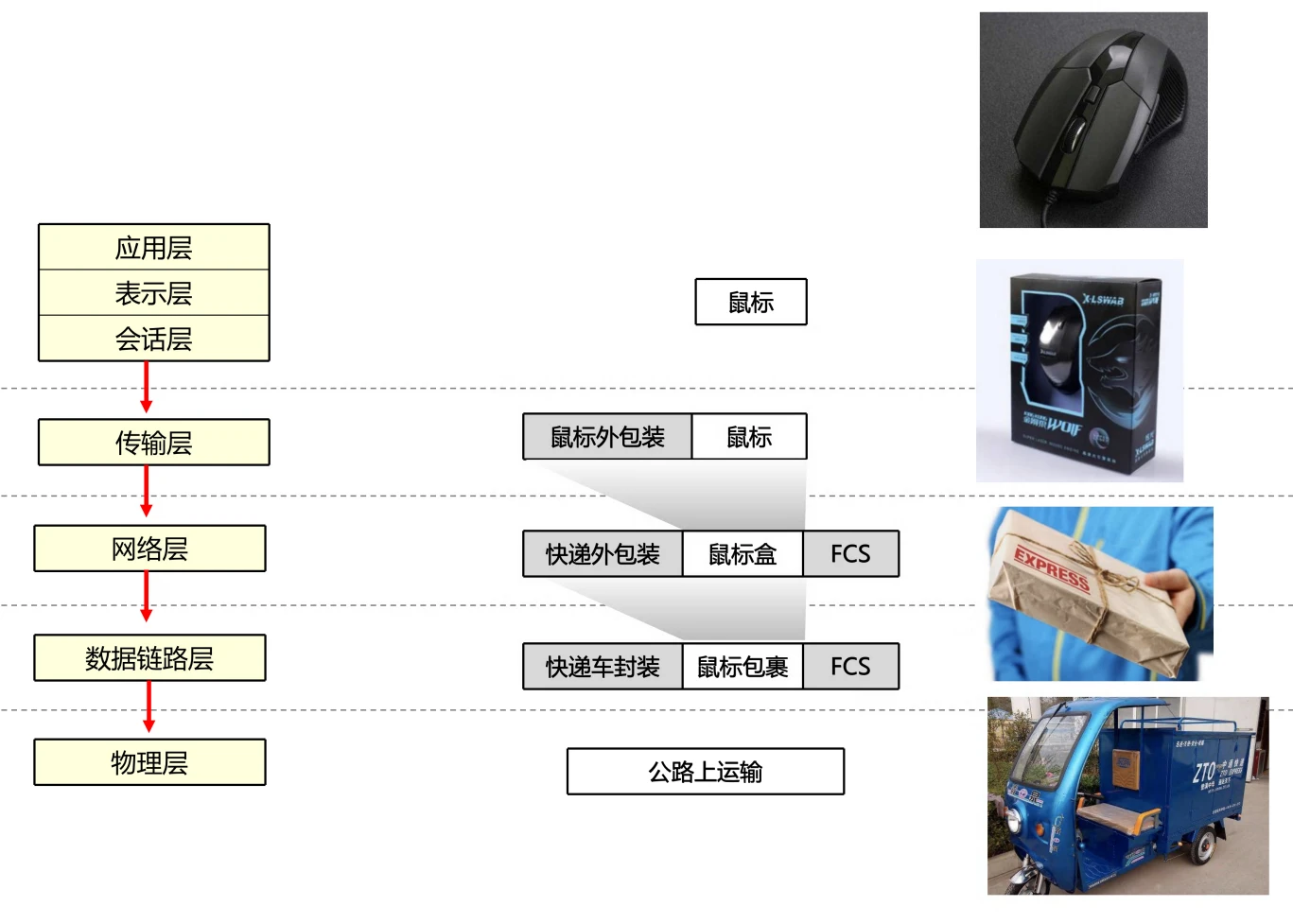

数据封装与解封过程分析

数据封装(从上往下)

数据解封(从下往上)

例子:

例题

- 在ISO OSI/RM中,(1)实现数据压缩功能。在OSI参考模型中,数据链路层处理的数据单位是(2)。

(1)A.应用层 B.表示层 C.会话层 D.网络层

(2)A.比特 B.帧 C.分组 D.报文

答案:B;B

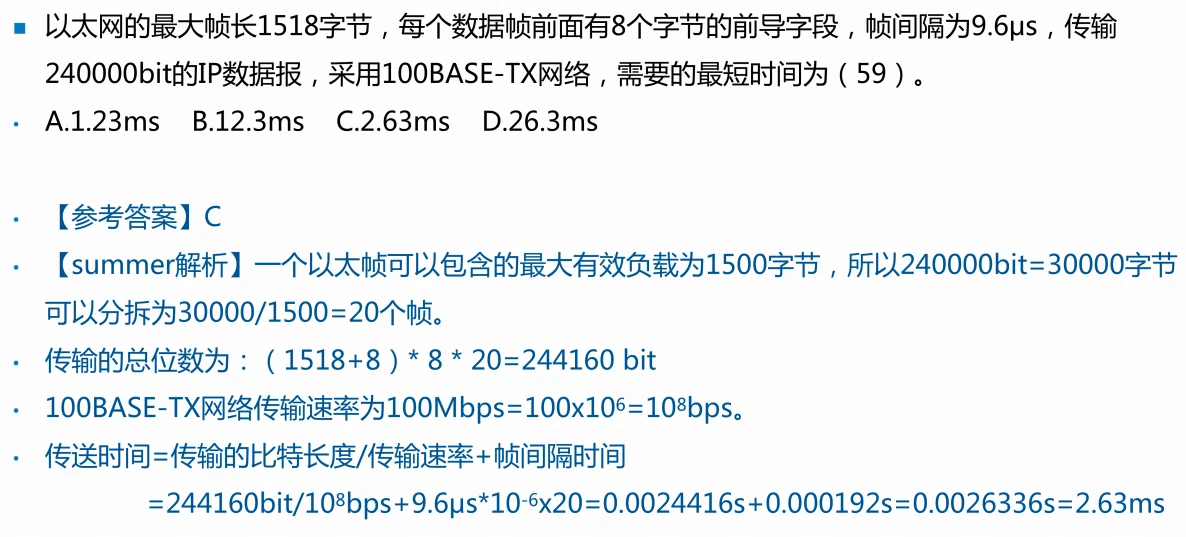

-

在OSI参考模型中,传输层上传输的数据单位是(D)。

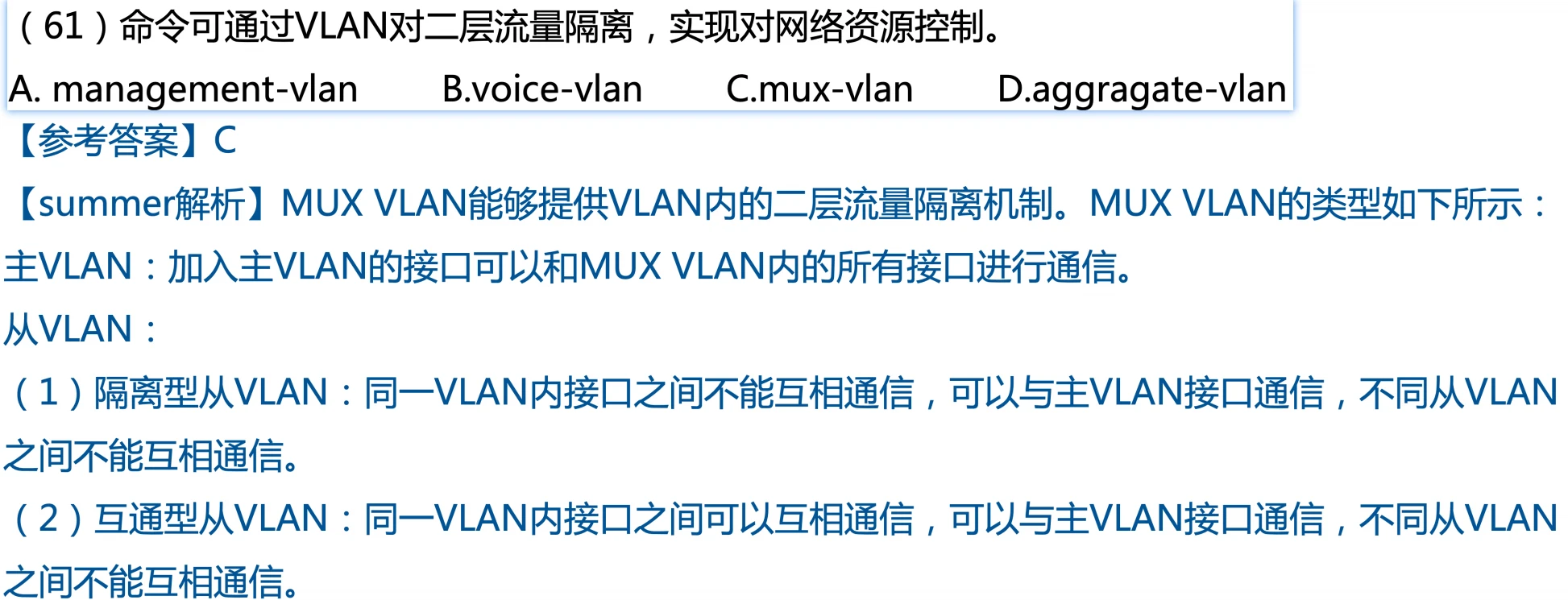

A.比特 B.帧 C.分组 D.报文

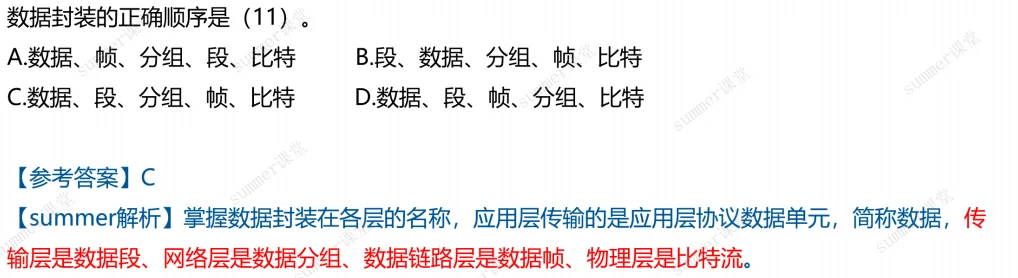

数据通信基础

信道特性

概念

通信的目的就是传递信息。

通信中产生和发送信息的一端叫信源,接收信息的一端叫信宿,信源和信宿之间的通信线路称为信道。

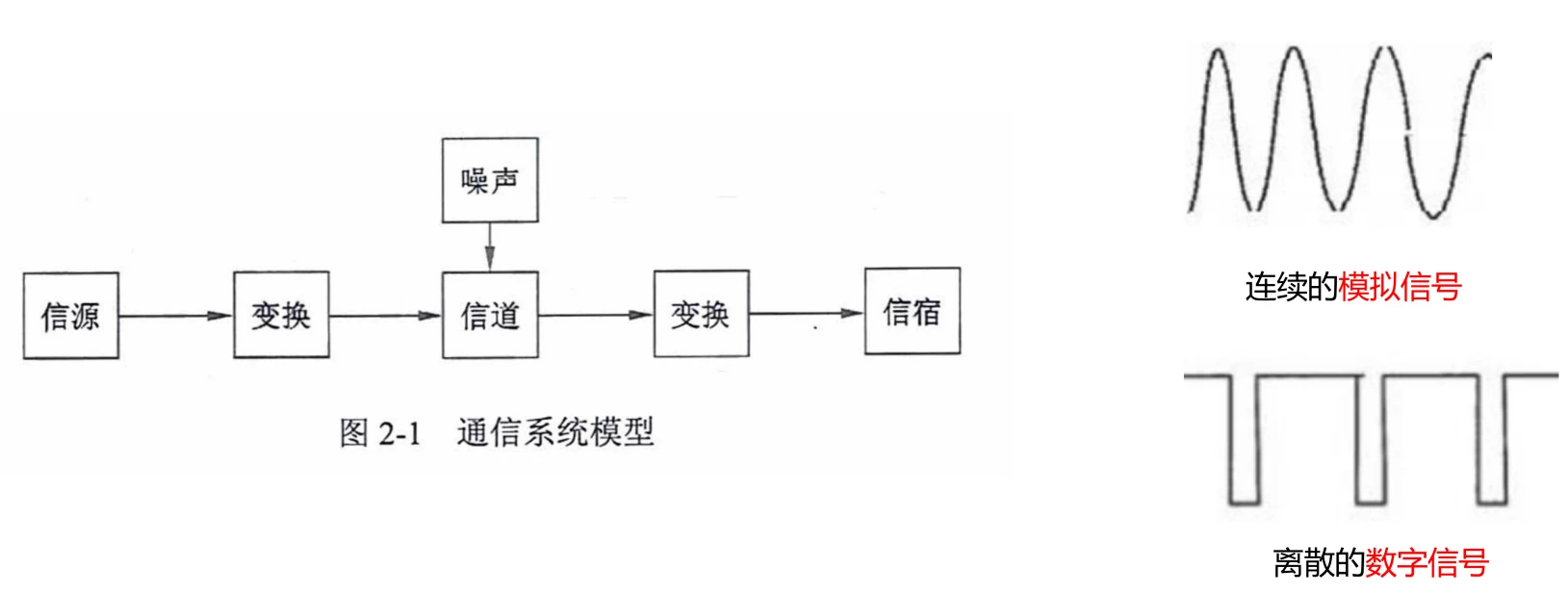

信道带宽

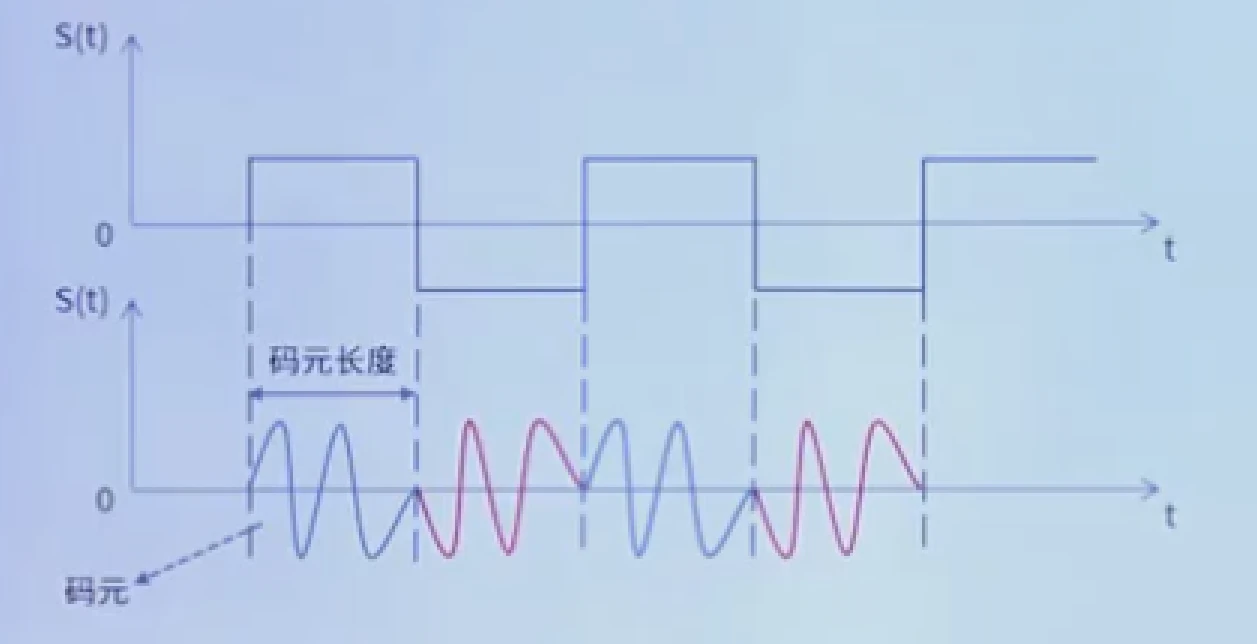

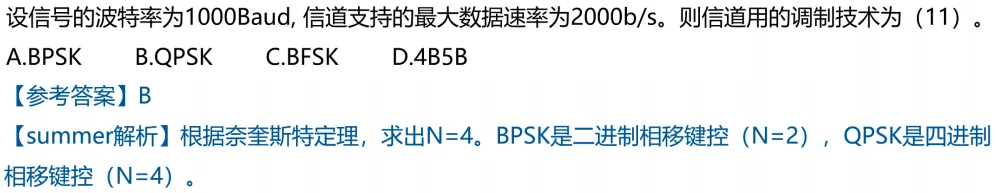

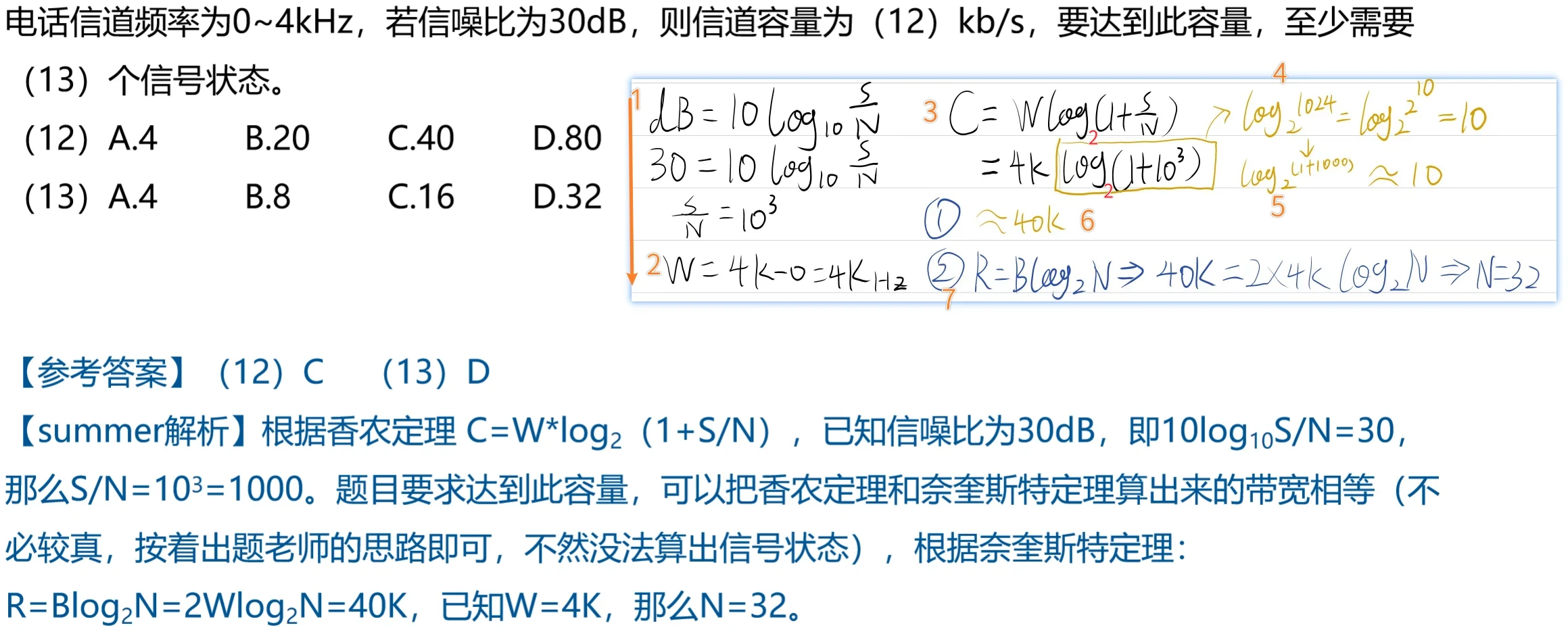

码元和码元速率

码元(N或信号状态):一个数字脉冲称为一个码元(可理解为时钟周期的信号)

码元速率:单位时间内信道传送的码元个数。如果码元宽度(脉冲周期)为T,则码元速率(波特率)为B=1/T,单位是波特 Baud。

一个码元携带信息量n(位)与码元种类数(N)的关系 n=log2N。

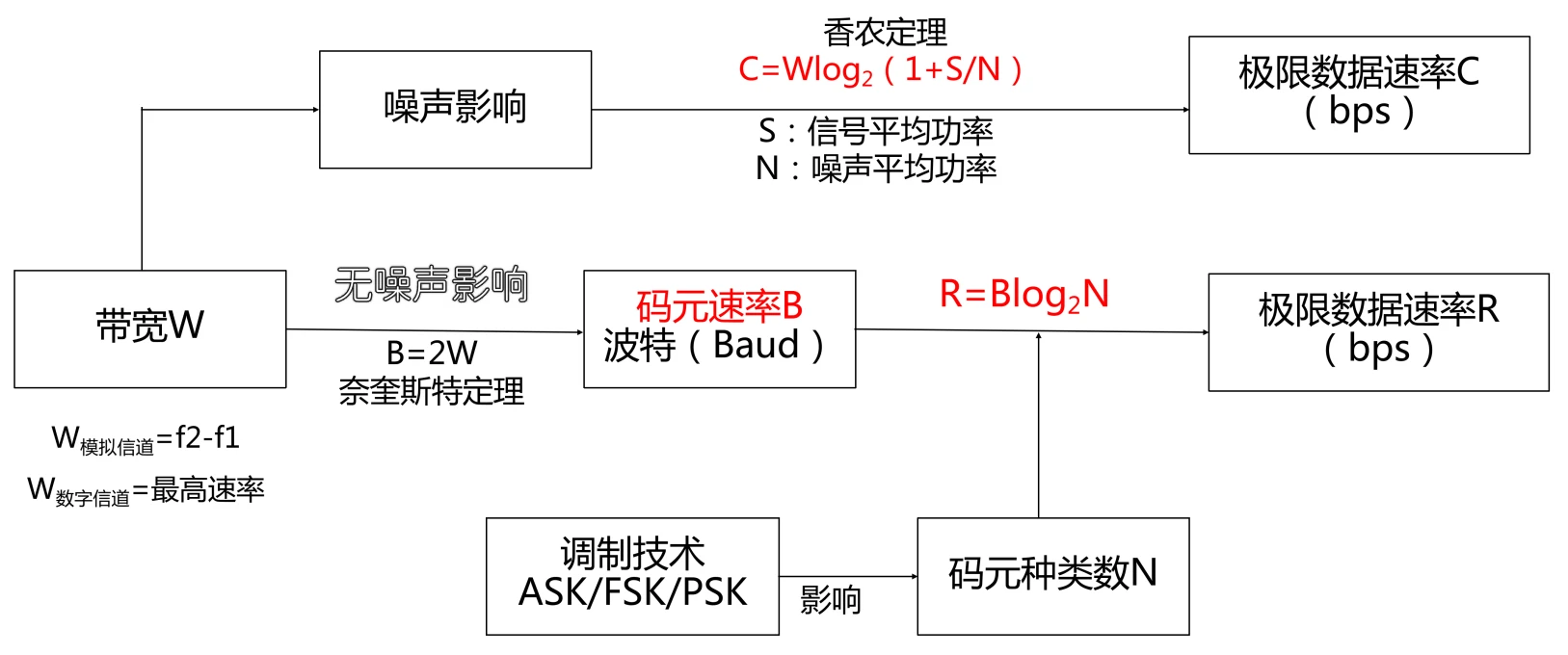

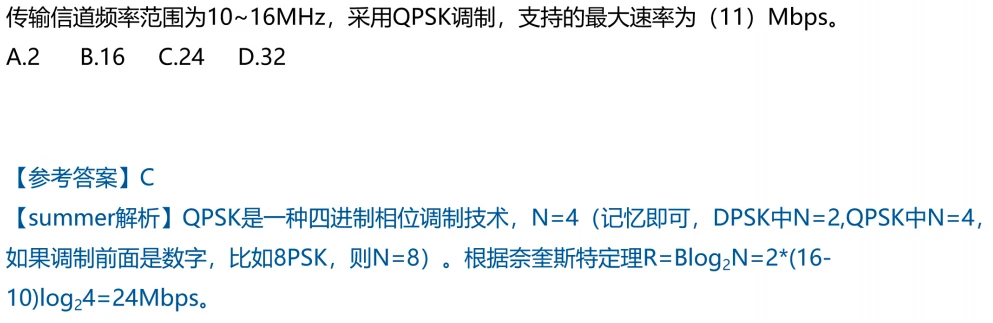

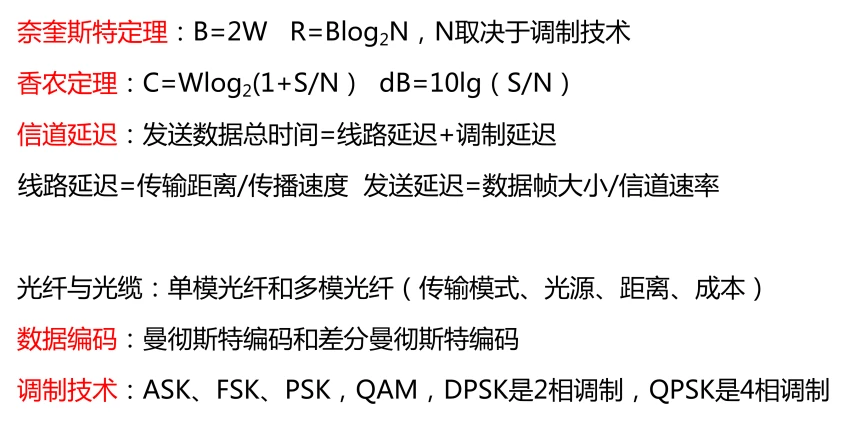

奈奎斯特定理

要理解,慢慢理解很重要!

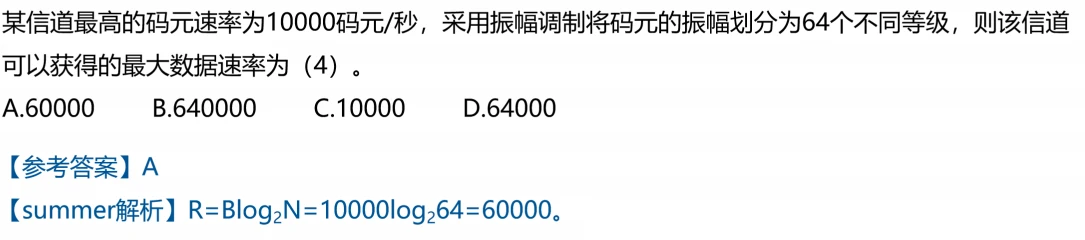

奈奎斯特定理:在一个理想的(没有噪声环境)信道中,若信道带宽为W,最大码元速率为B=2W(Baud)。

极限数据速率为R=Blog2N=2Wlog2N。(N表示码元种类数)

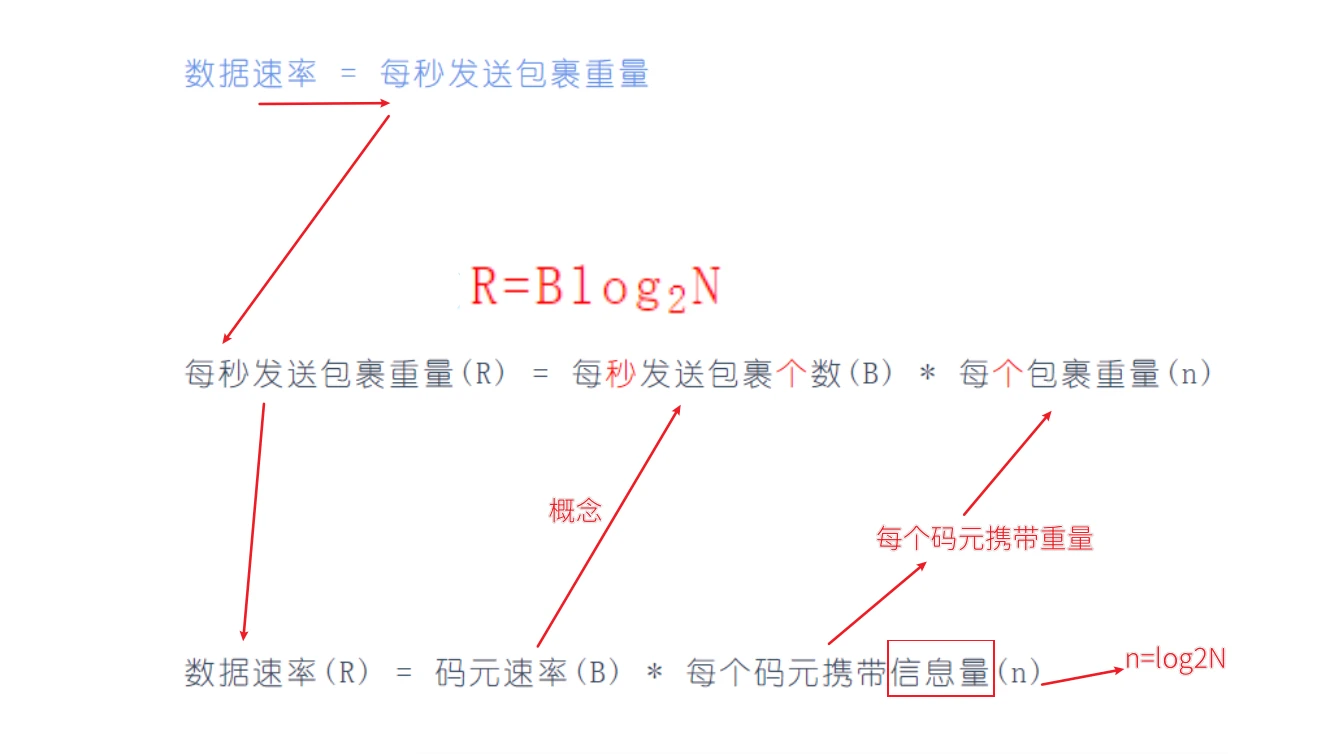

方便理解示意:(以下码元用包裹表示,以下都用简单的语言描述)

码元速率(B)= 每秒发送包裹个数,概念要记住(码元速率:单位时间内信道传送的码元个数)

数据速率 = 每秒发送包裹重量

⬇️

每秒发送包裹重量® = 每秒发送包裹个数(B) * 每个包裹重量(n)

⬇️

数据速率® = 码元速率(B) * 每个码元携带信息量(n)

下面针对上面的图解:

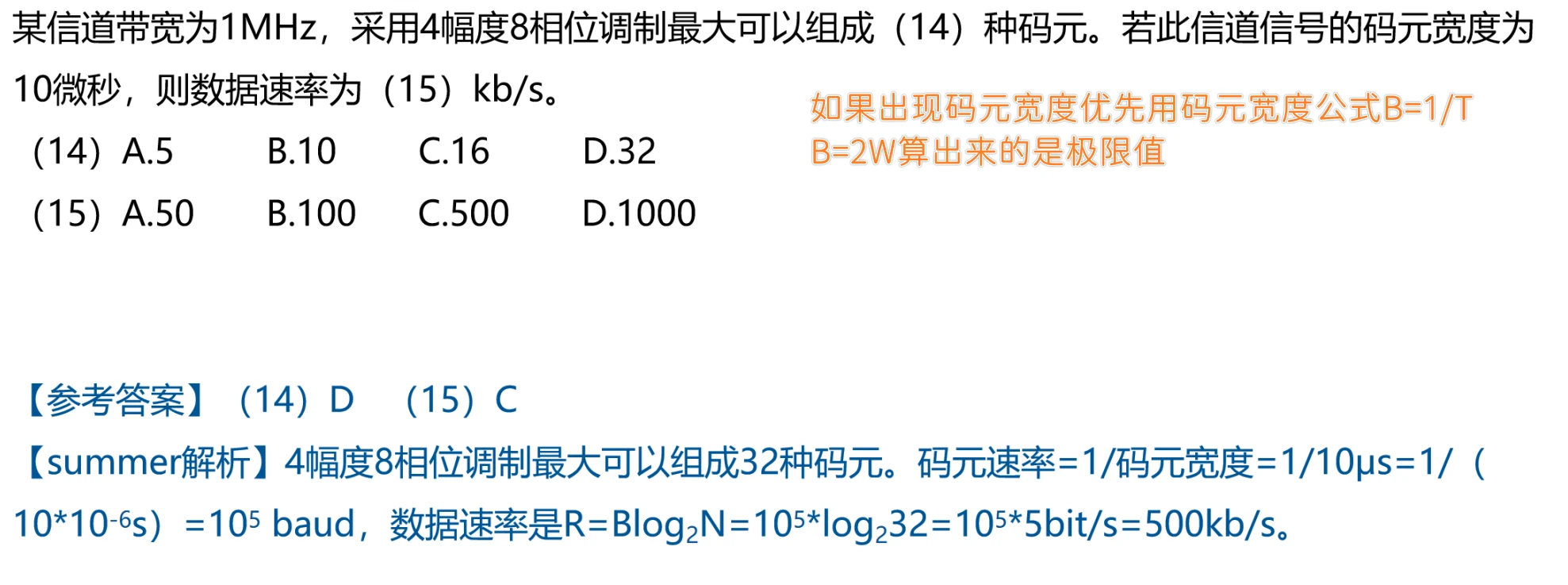

香农定理

香农定理:在一个噪声信道的极限数据速率和带宽之间的关系。 C(也叫信道容量)

极限数据速率公式为:C=Wlog2(1+S/N)

分贝与信噪比关系:dB=10log10S/N

其中W为带宽,S为信号平均功率,N为噪声平均功率,S/N为信噪比。

考试一般不会直接给你信噪比,会给你dB

例题:

dB=10,S/N=10

dB=30,S/N=1000 (书上的例题)

带宽/码元速率/数据速率关系梳理

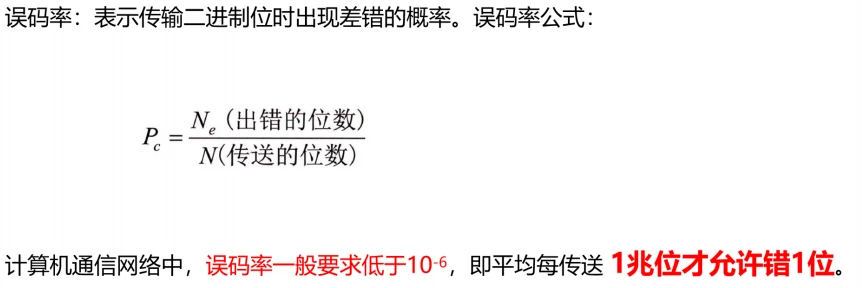

误码率

例题:

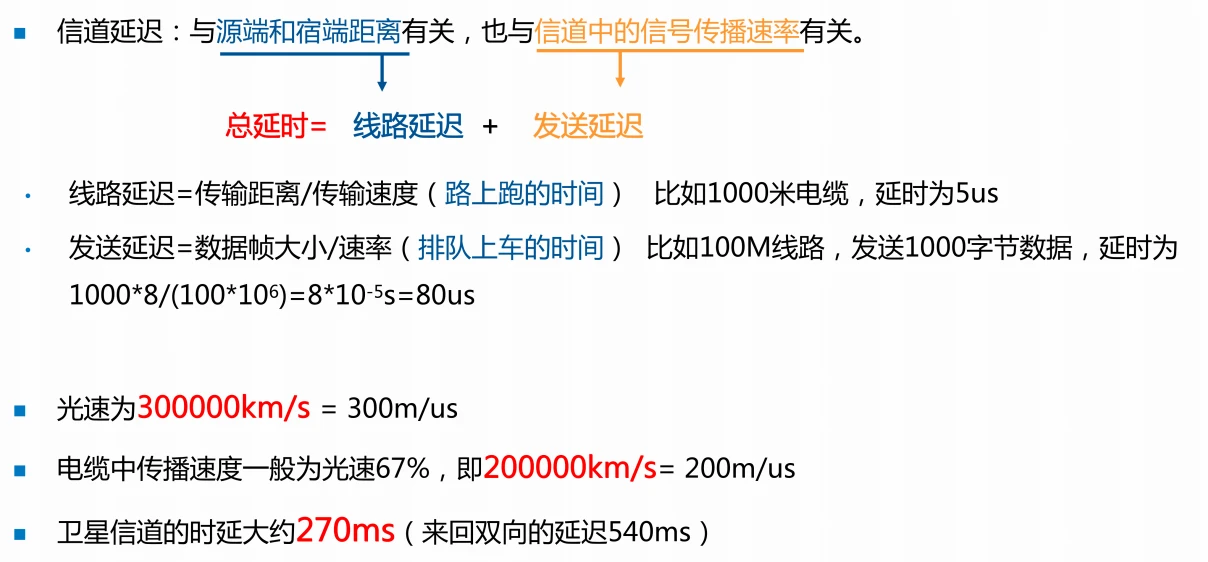

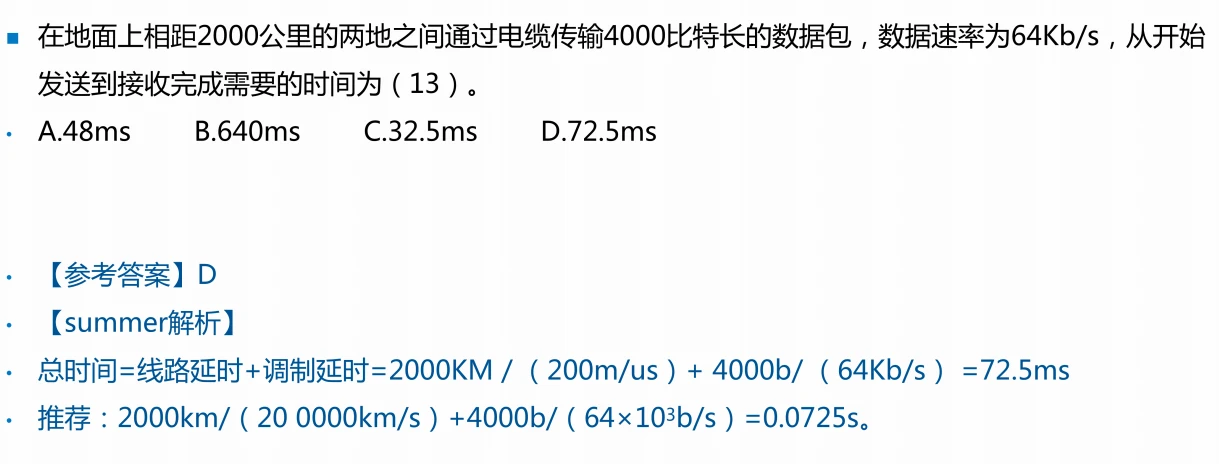

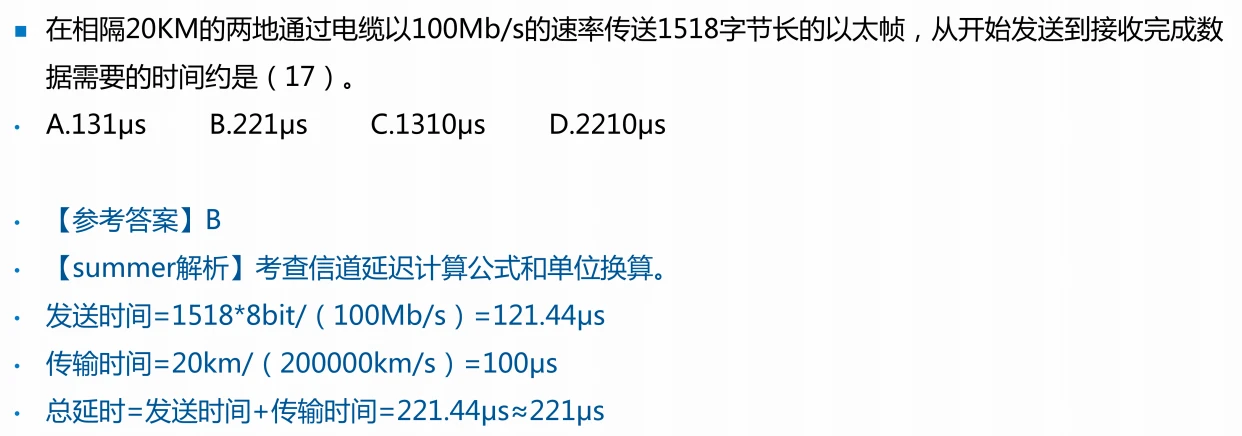

信道延迟

本节注意:这里做题不可套用前面提到的奈奎斯特定理和香浓定理等

信道延迟的计算

例题:

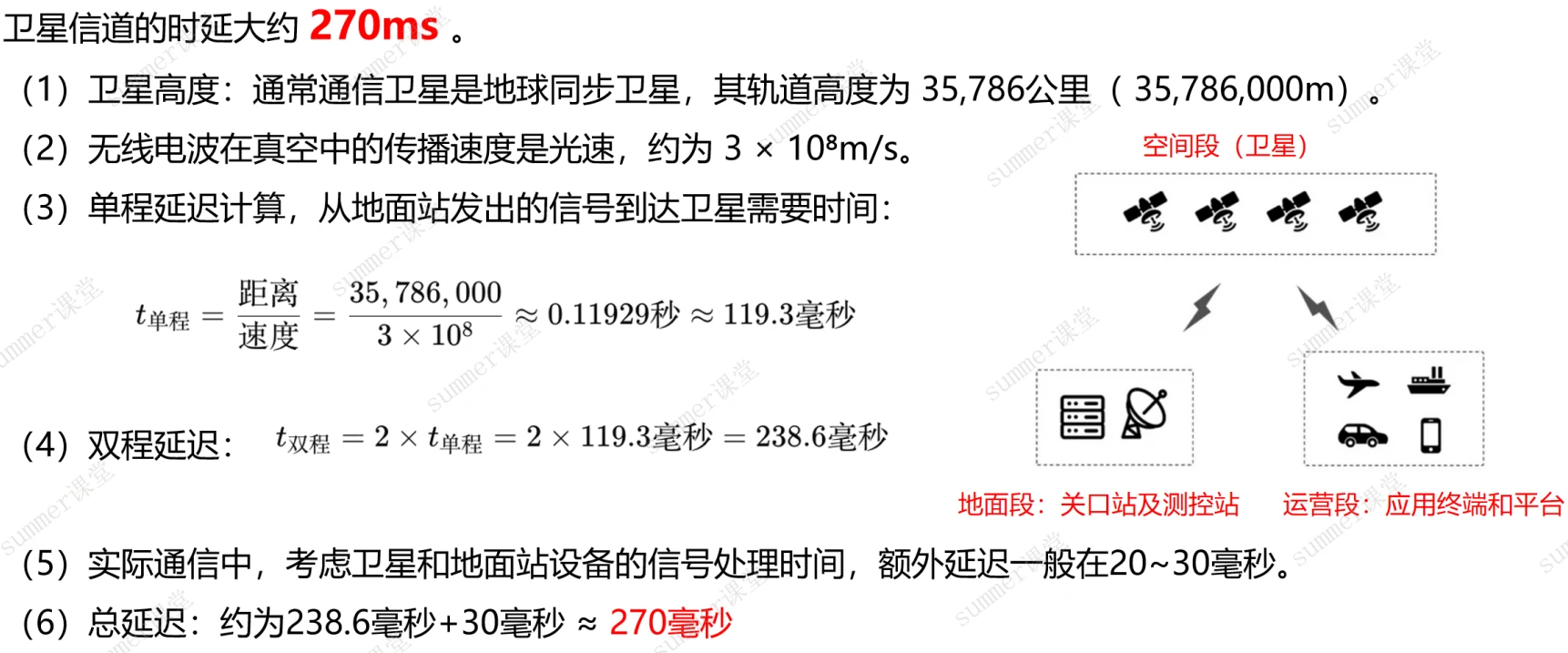

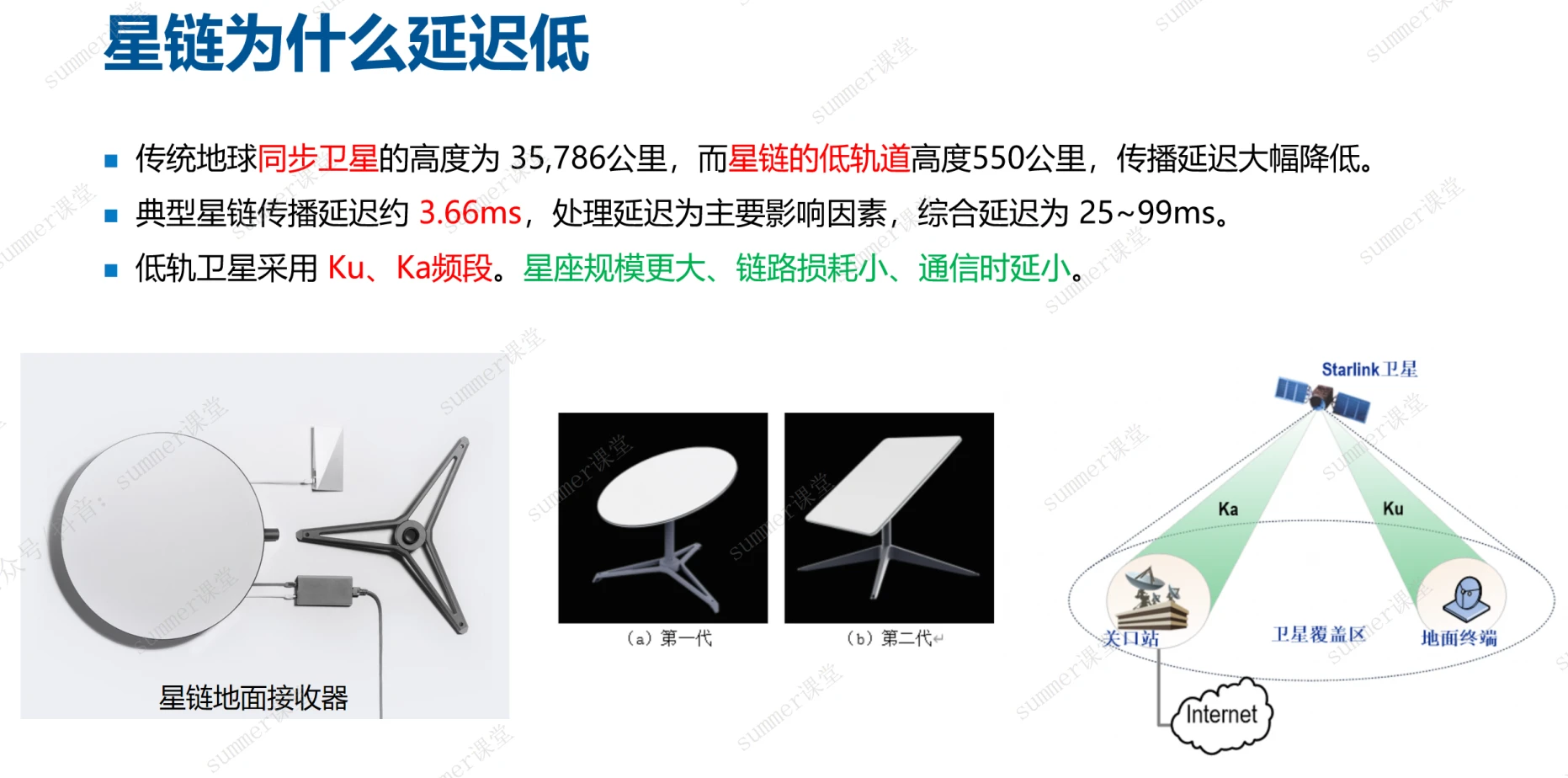

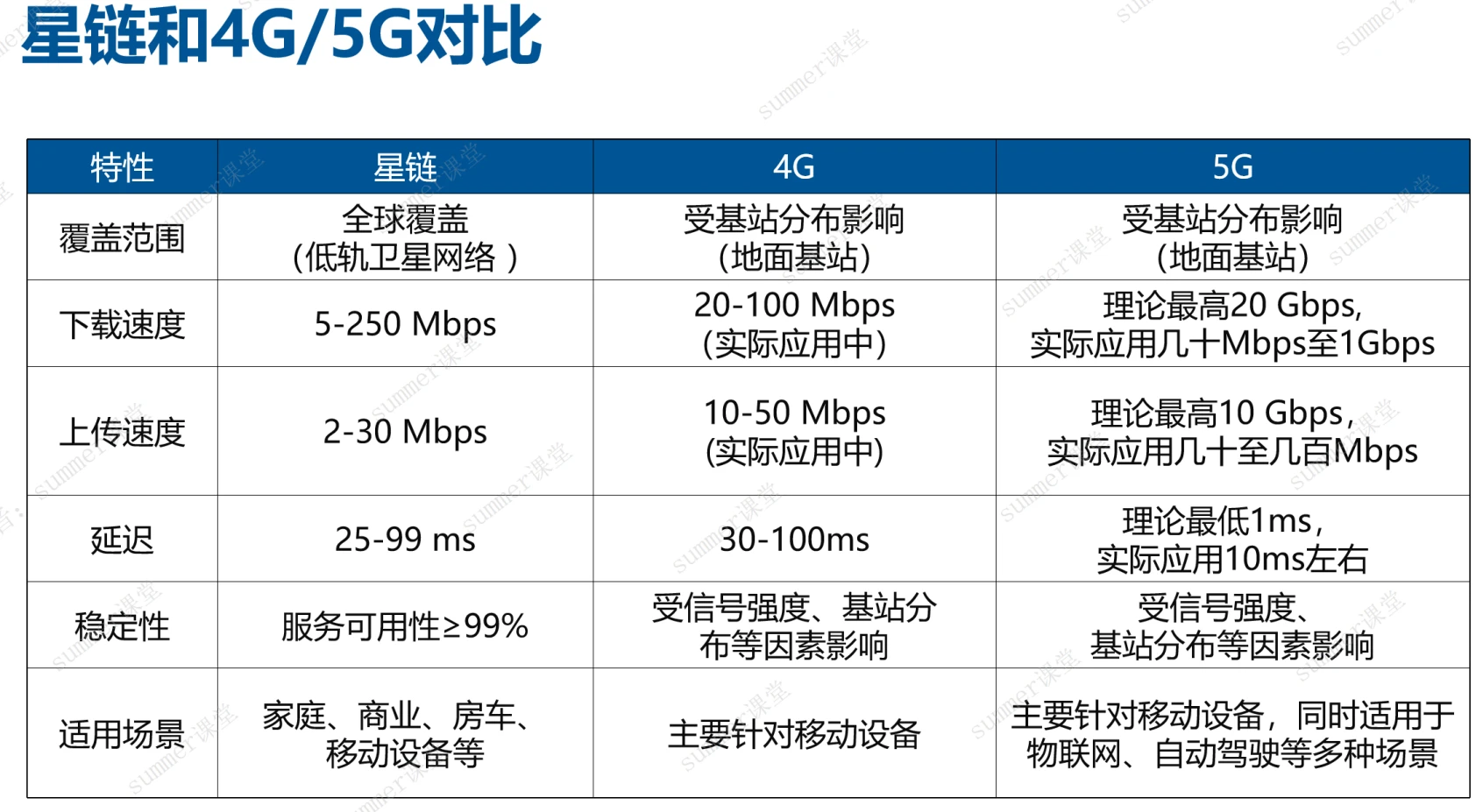

卫星信道延迟

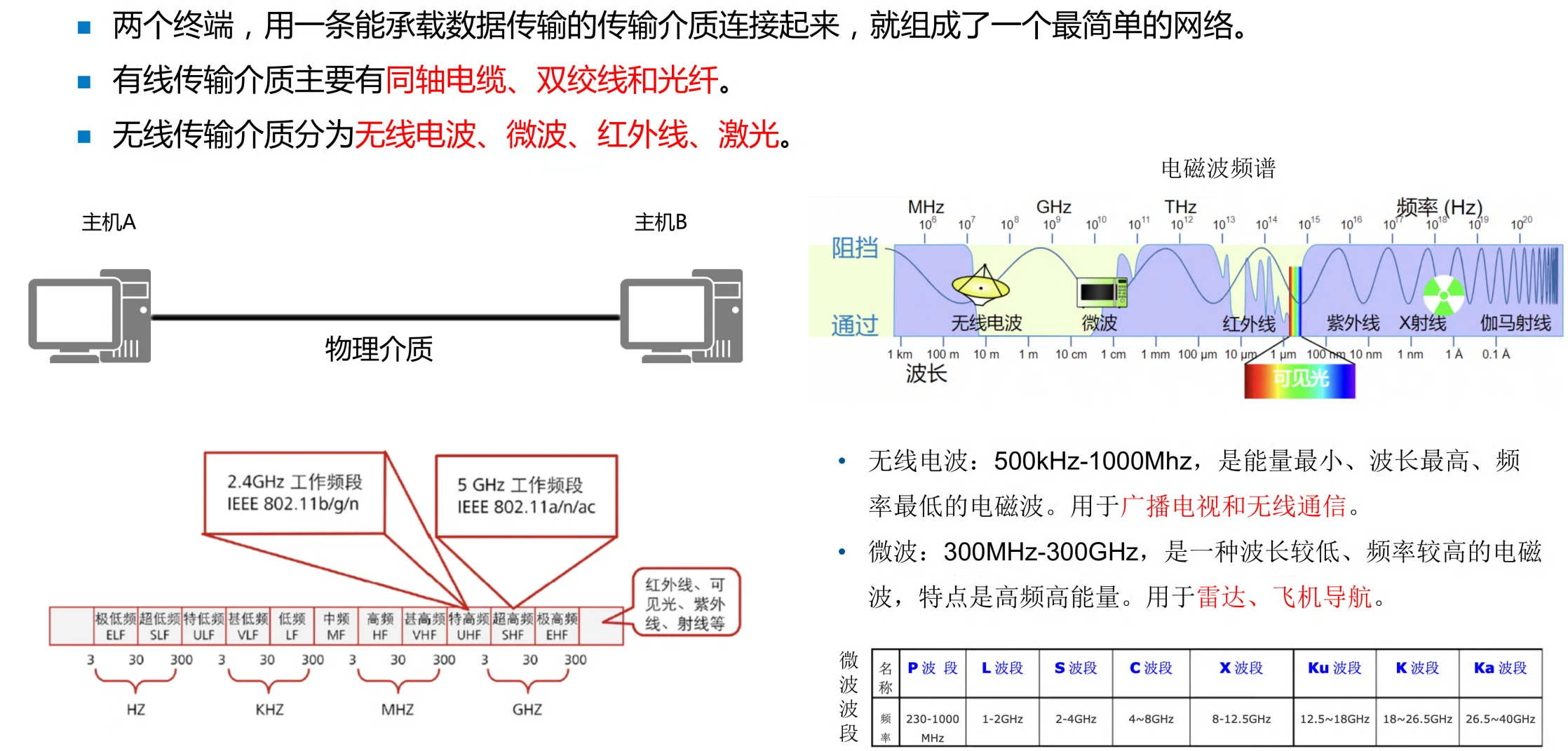

传输介质

概念

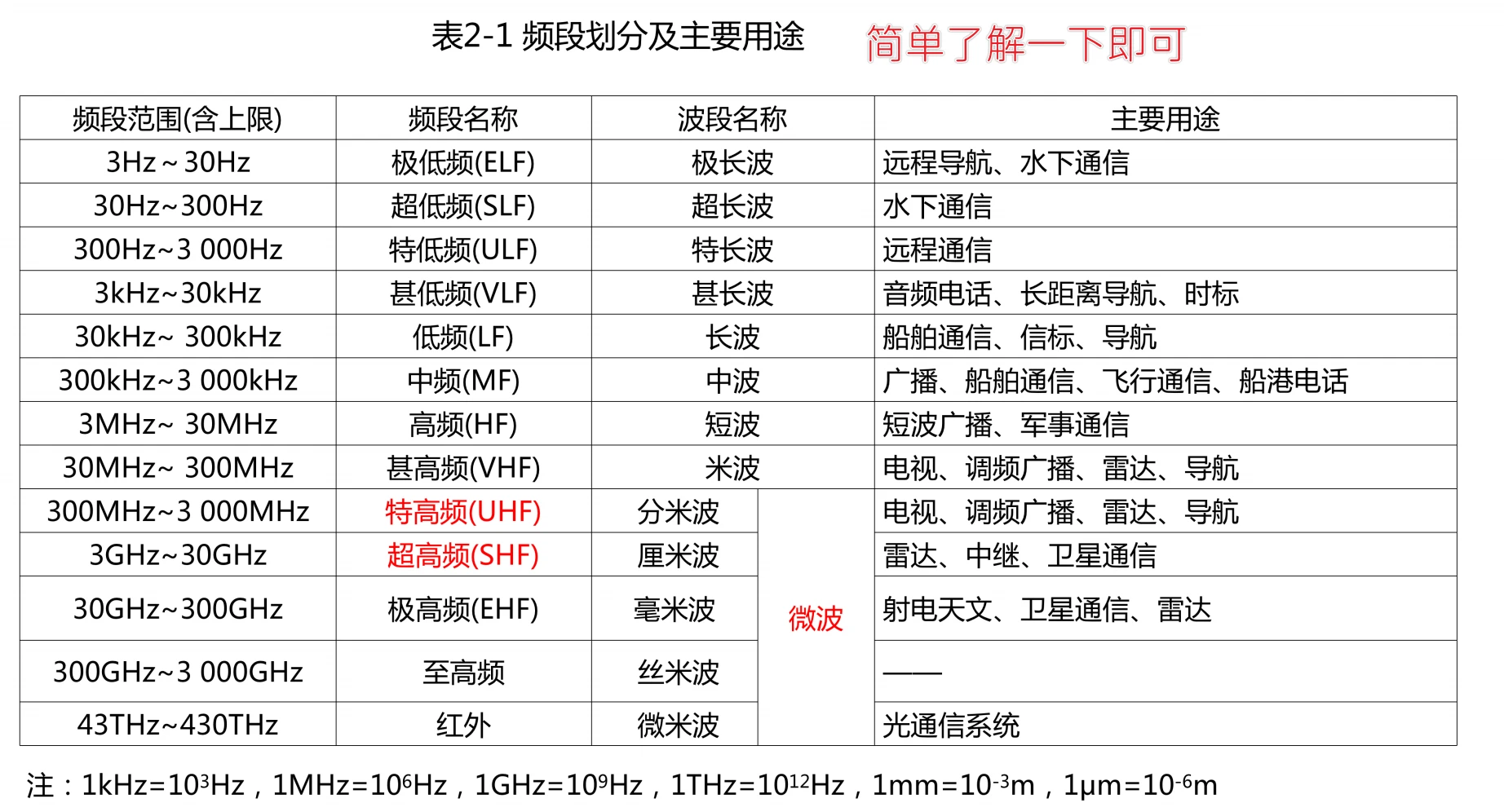

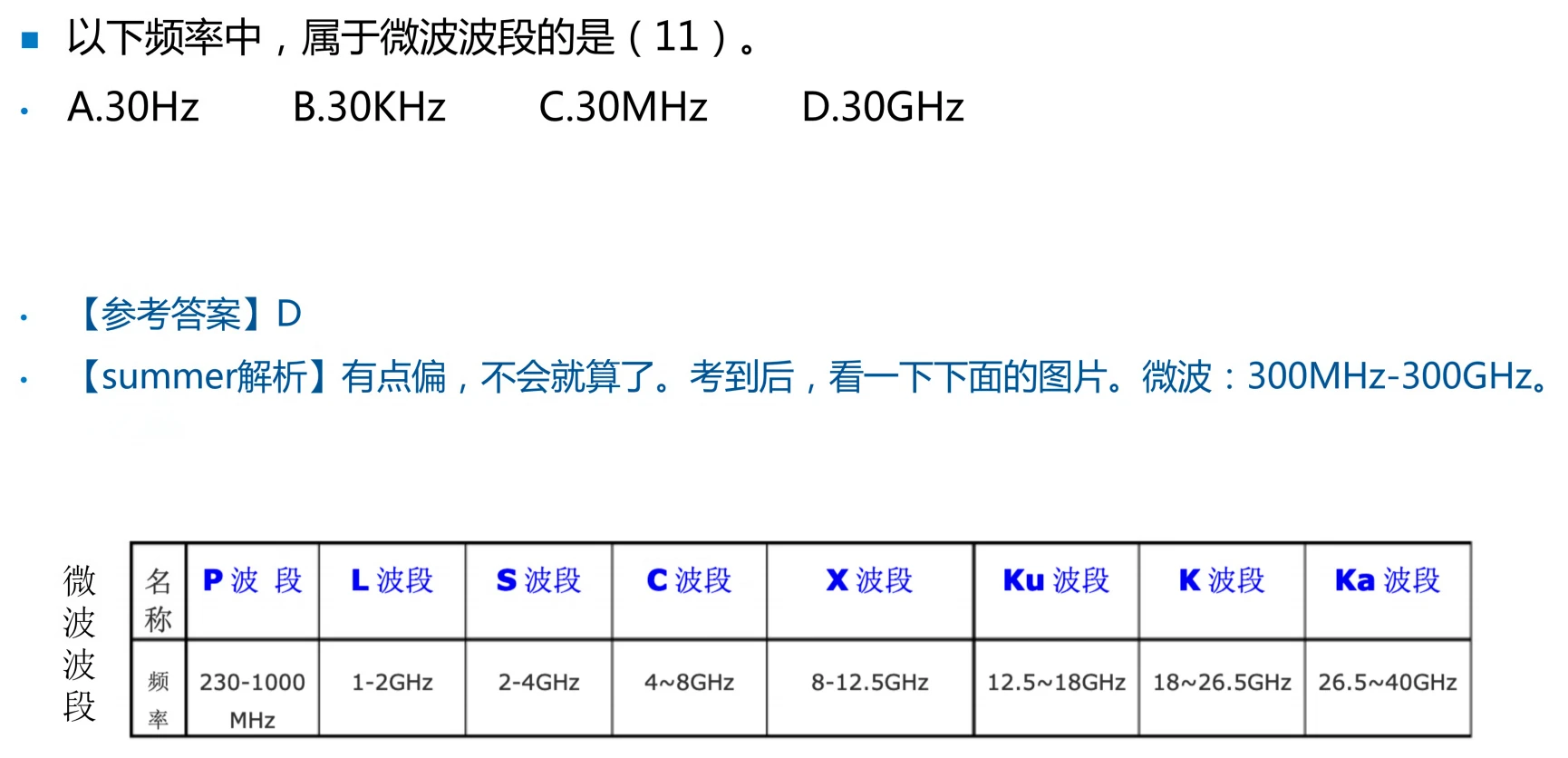

要记住: 无线电波:500kHz-1000Mhz 微波:300MHZ-300GHz

例题:

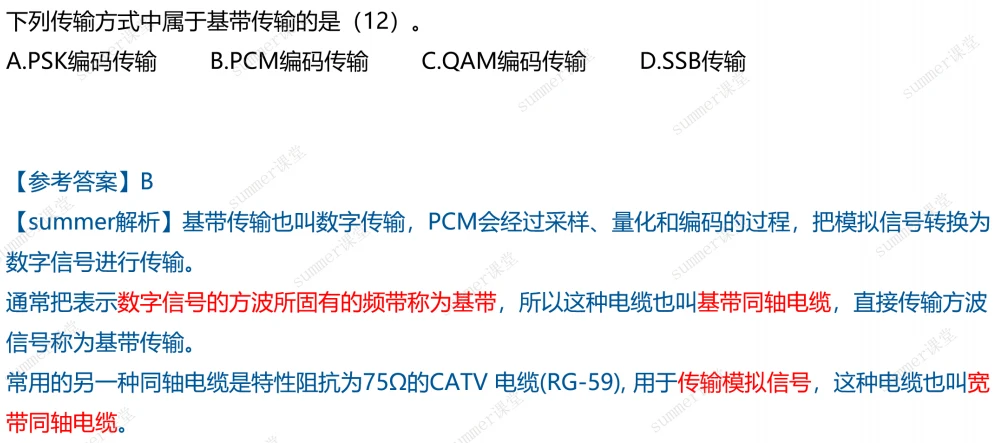

同轴电缆

通常把表示数字信号的方波所固有的频带称为基带,这种电缆也叫基带同轴电缆,直接传输方波信号称为基带传输。

宽带同轴电缆:用于传输模拟信号

宽带系统的优点是传输距离远,可达几十干米,而且可同时提供多个信道。然而和基带系统相比,它的技术更复杂,需要专门的射频技术人员安装和维护,宽带系统的接口设备也更昂贵

模拟信号比数字脉冲受噪声和衰减的影响更小,可以传播更远的距离,甚至达到100km。

双绞线

缠绕目的:降低信号干扰的程度

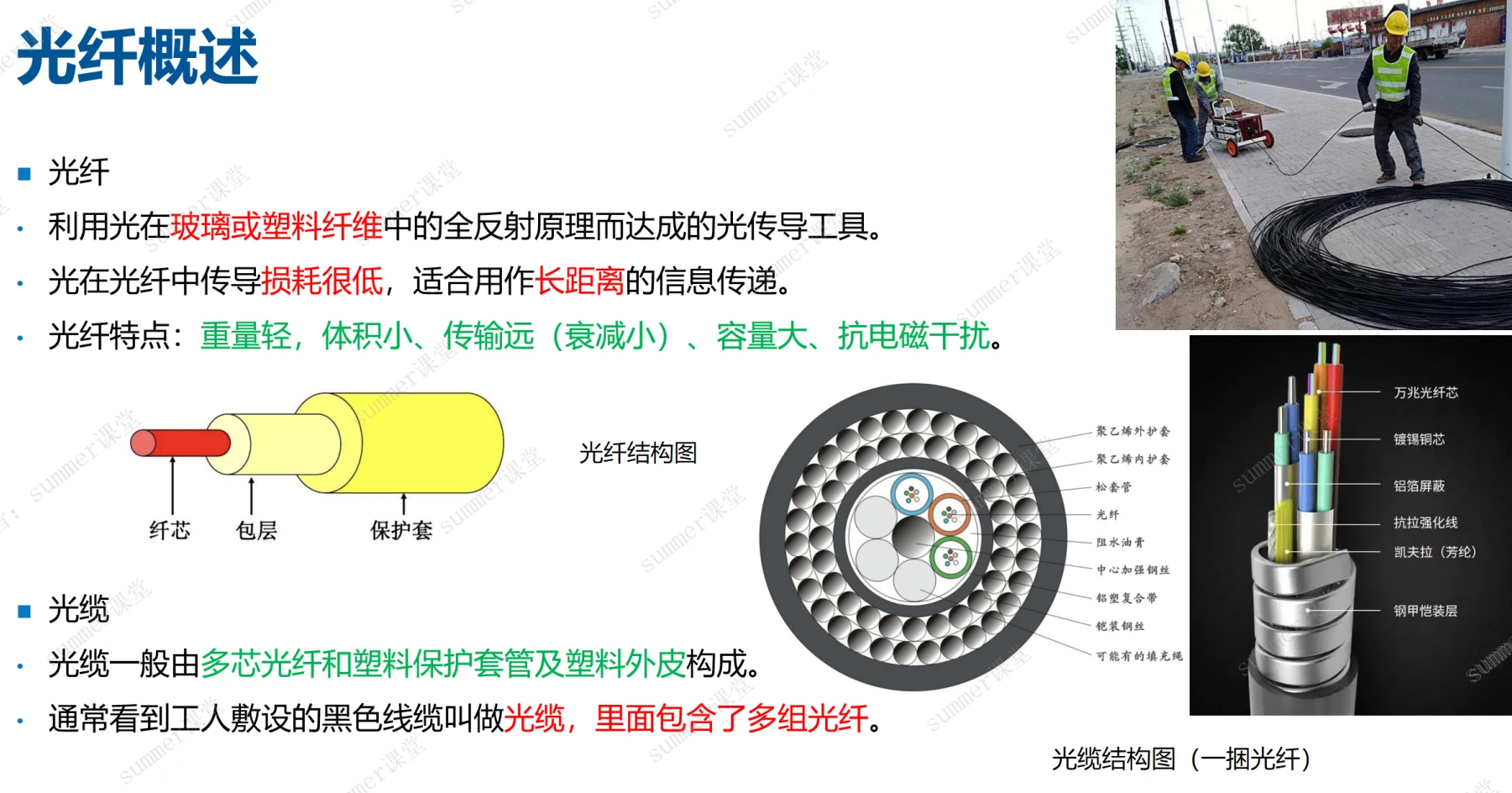

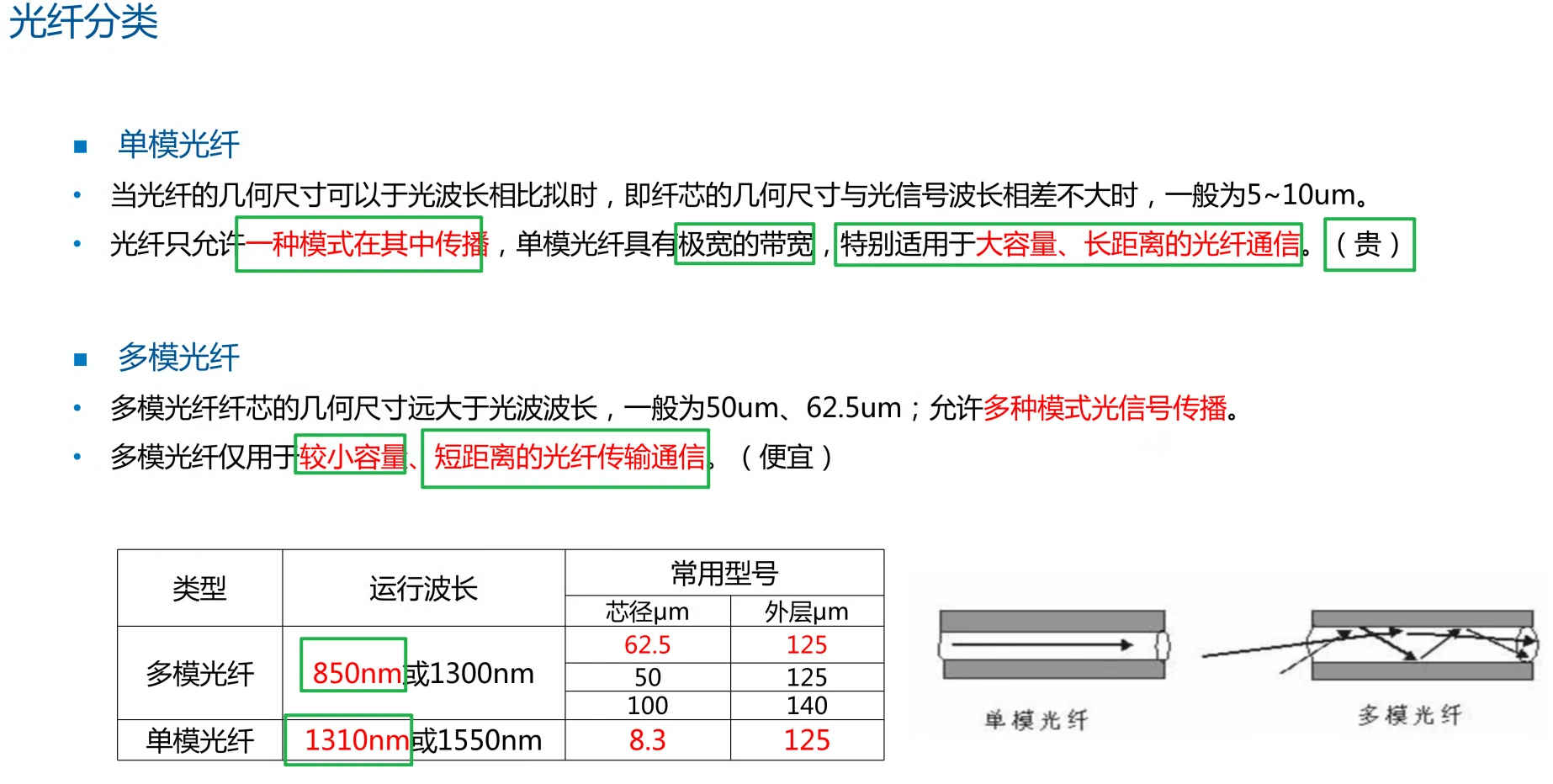

光纤

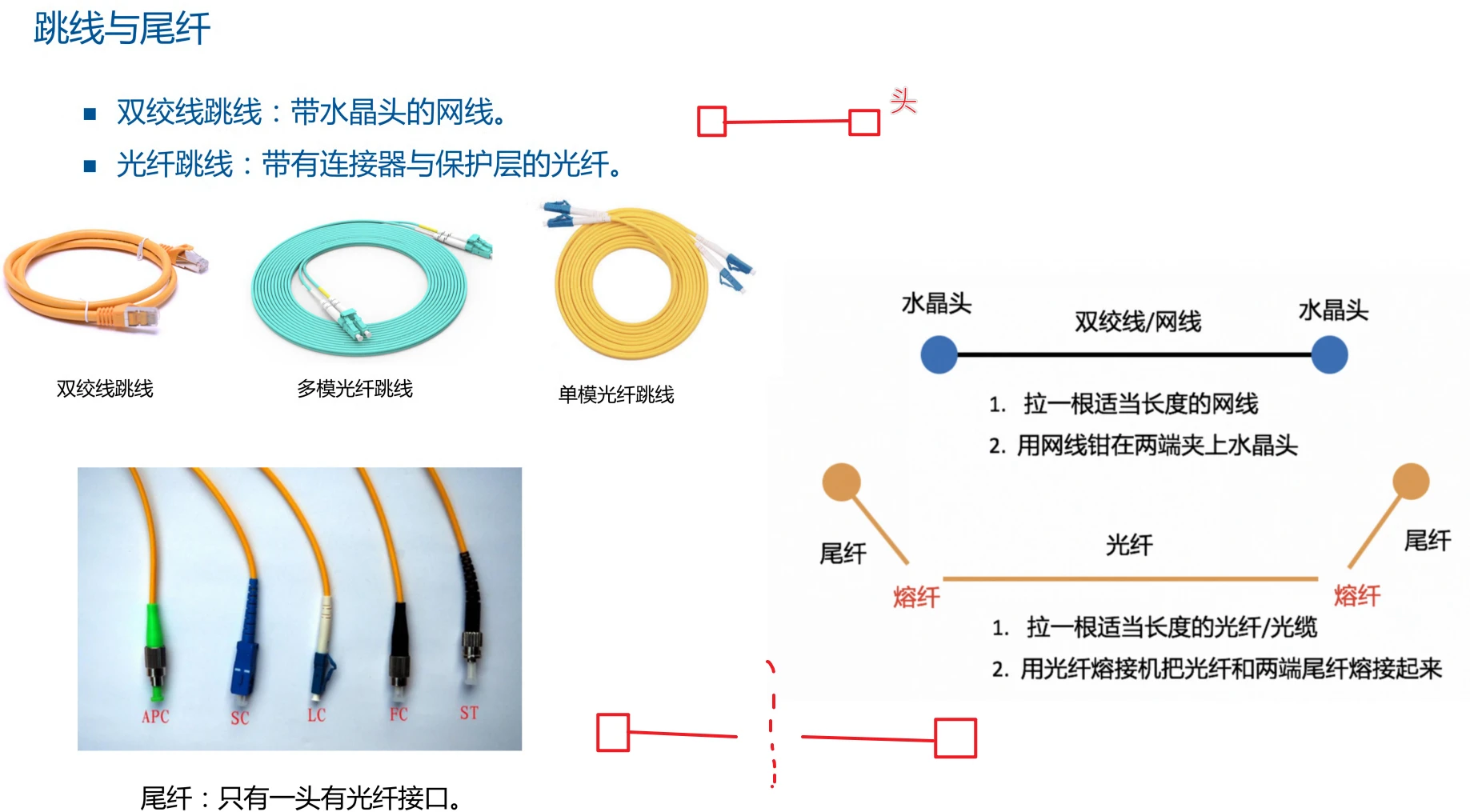

跳线和尾纤

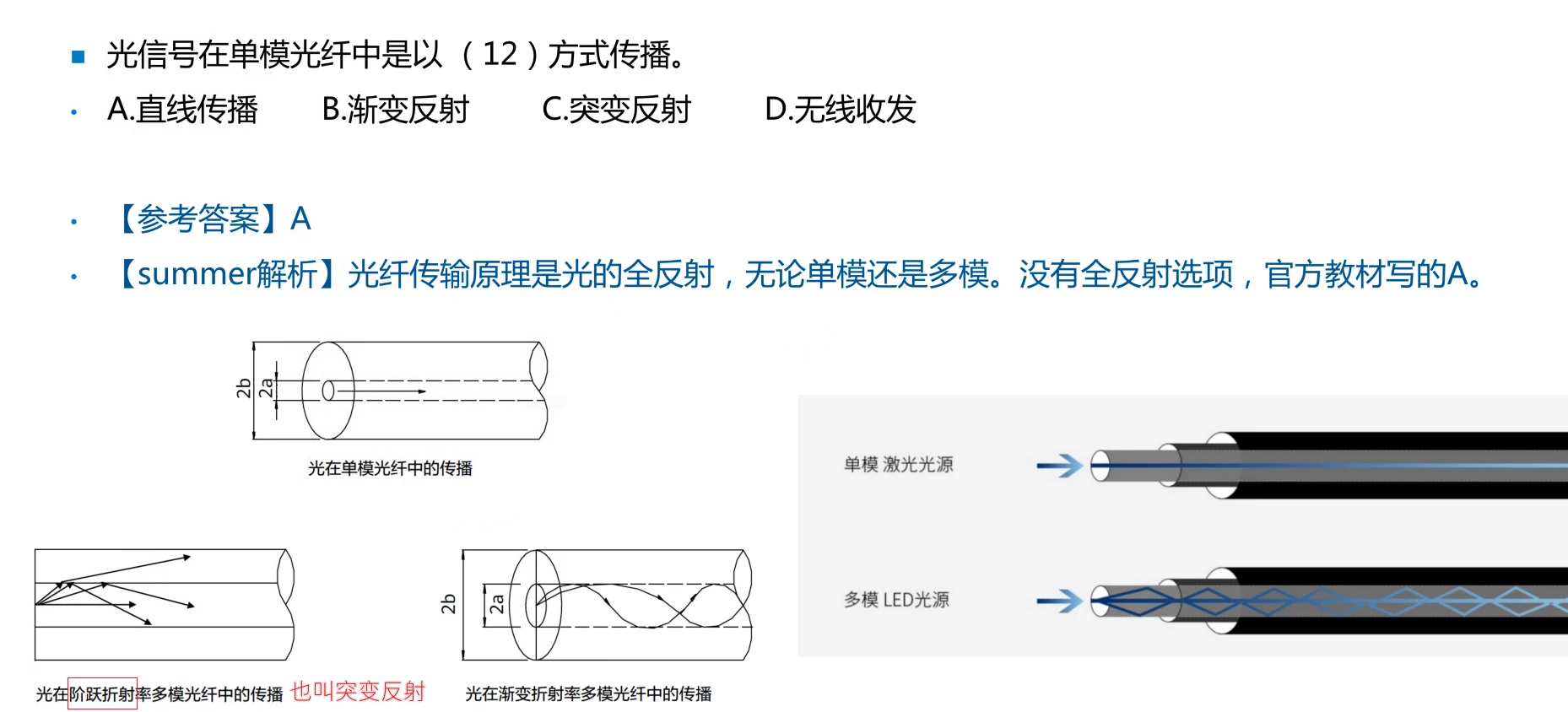

例题

数据编码

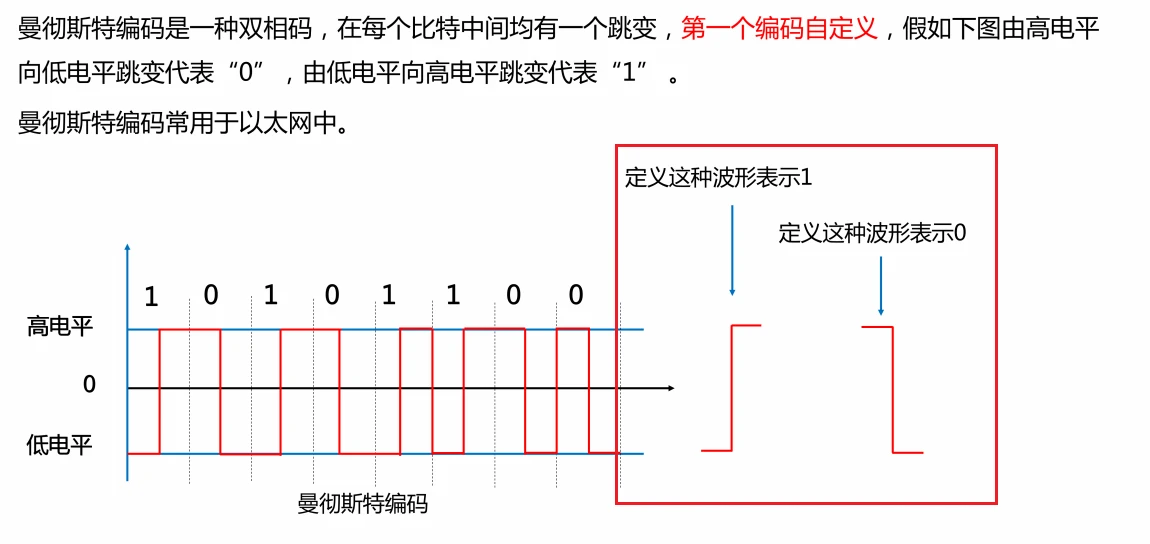

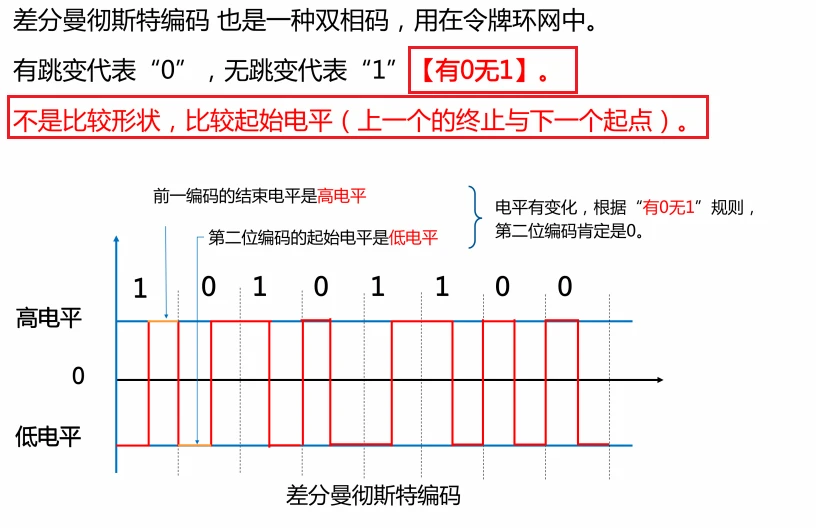

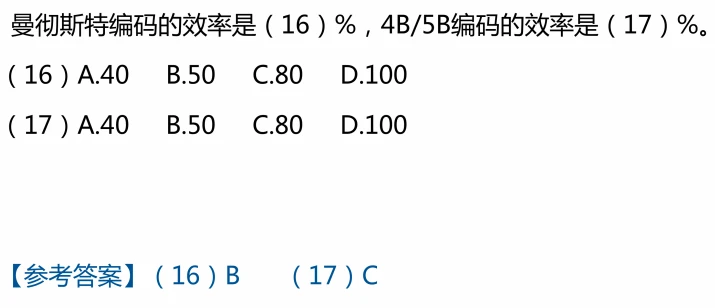

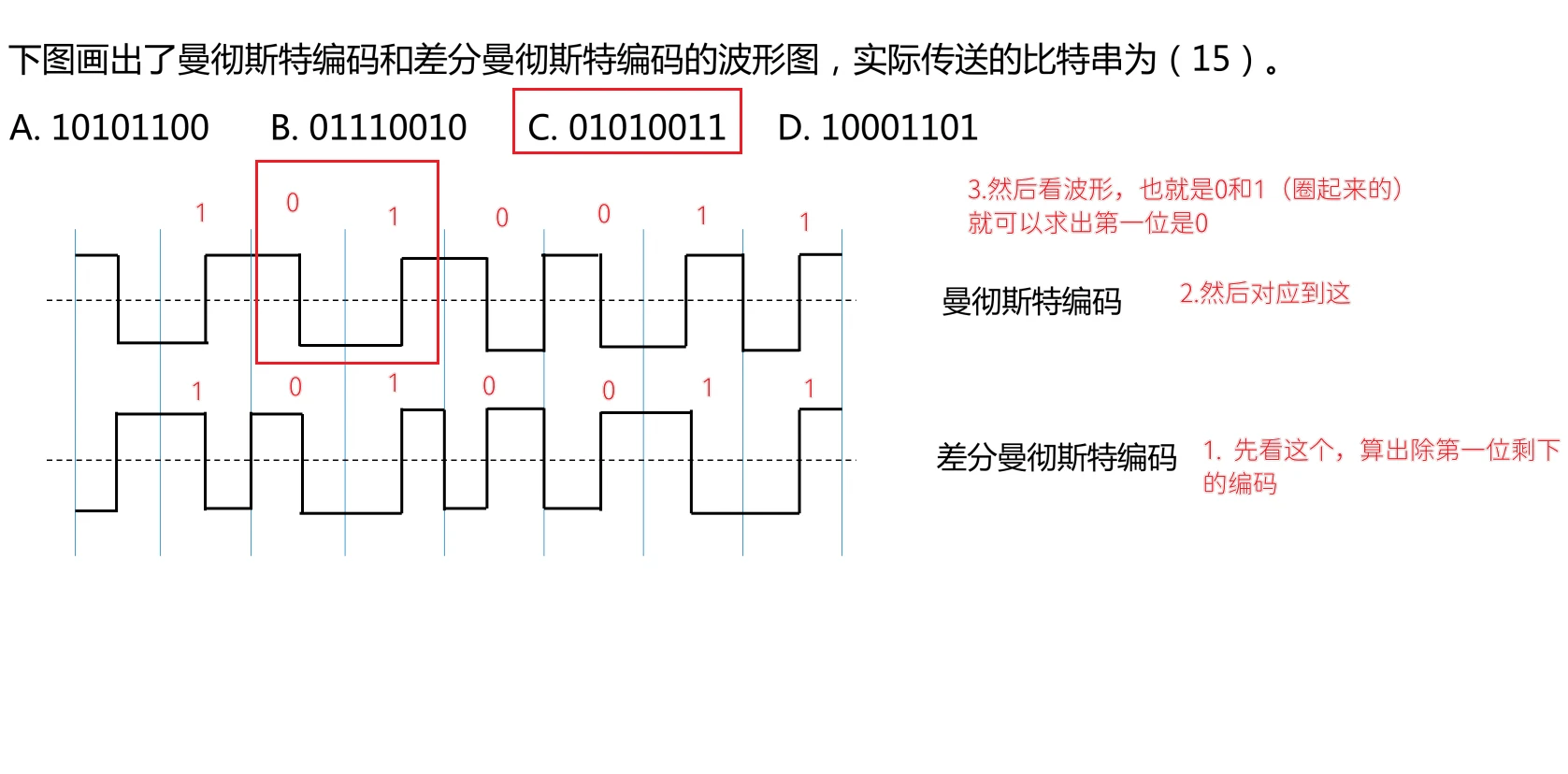

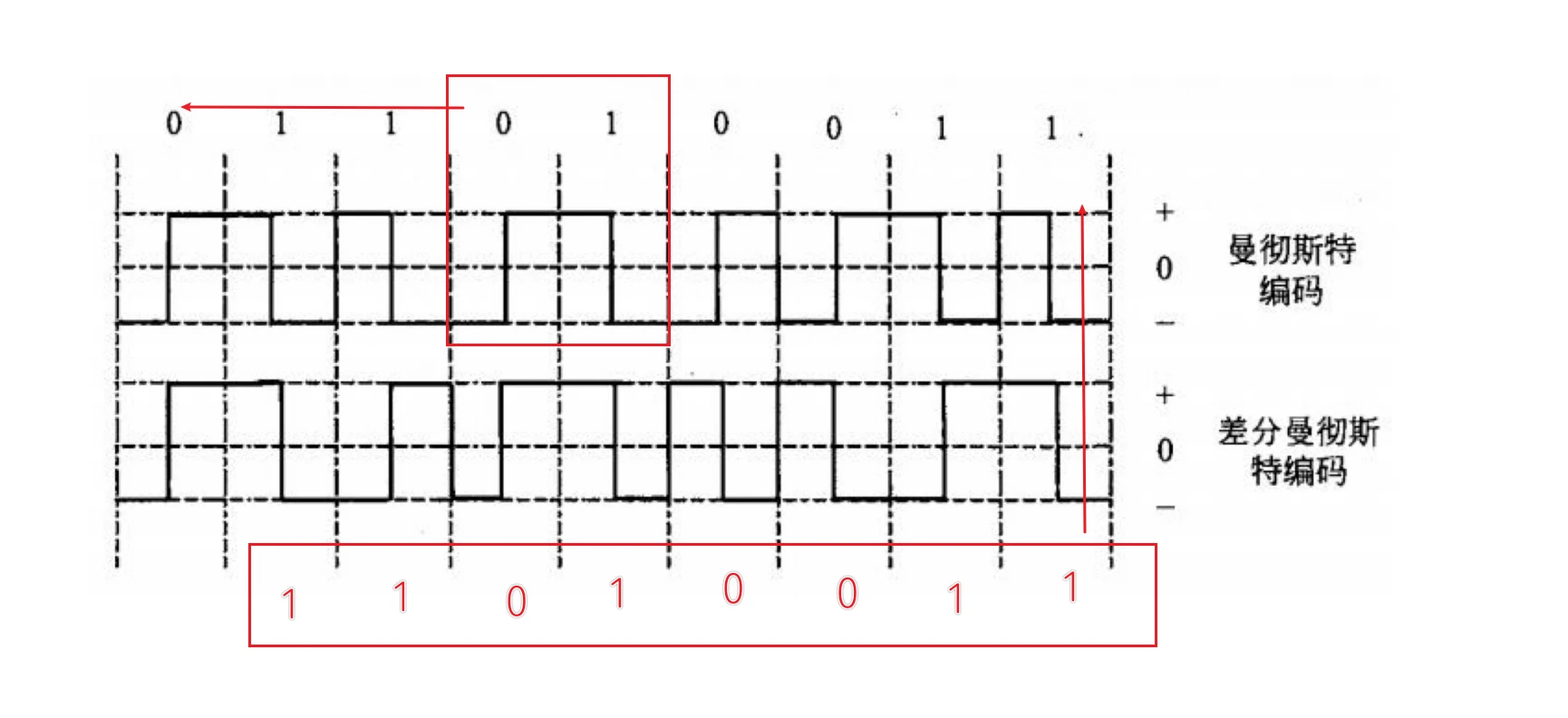

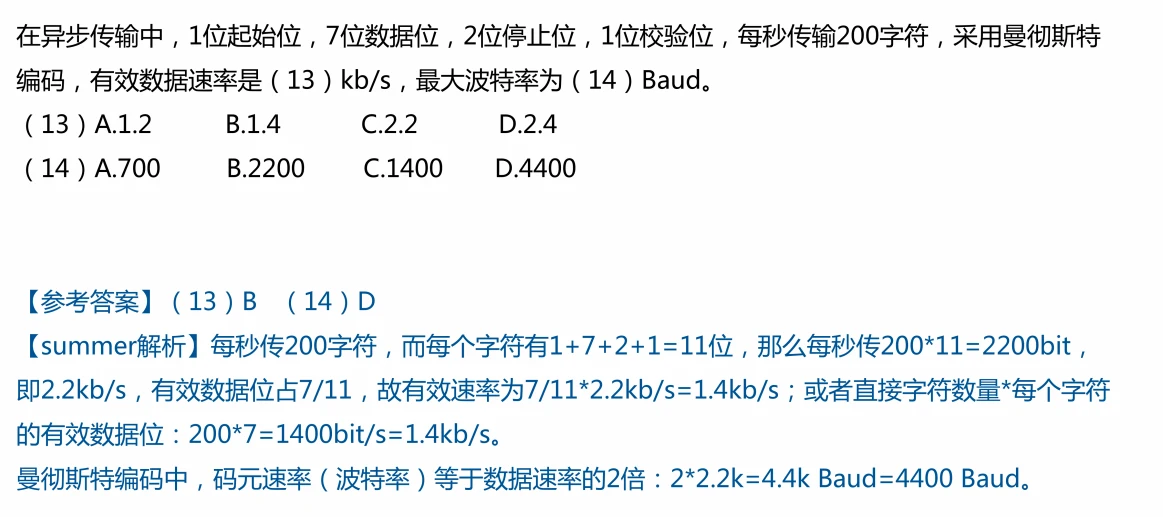

曼切斯特编码

曼彻斯特编码能从数据信号波形中提取同步信号。

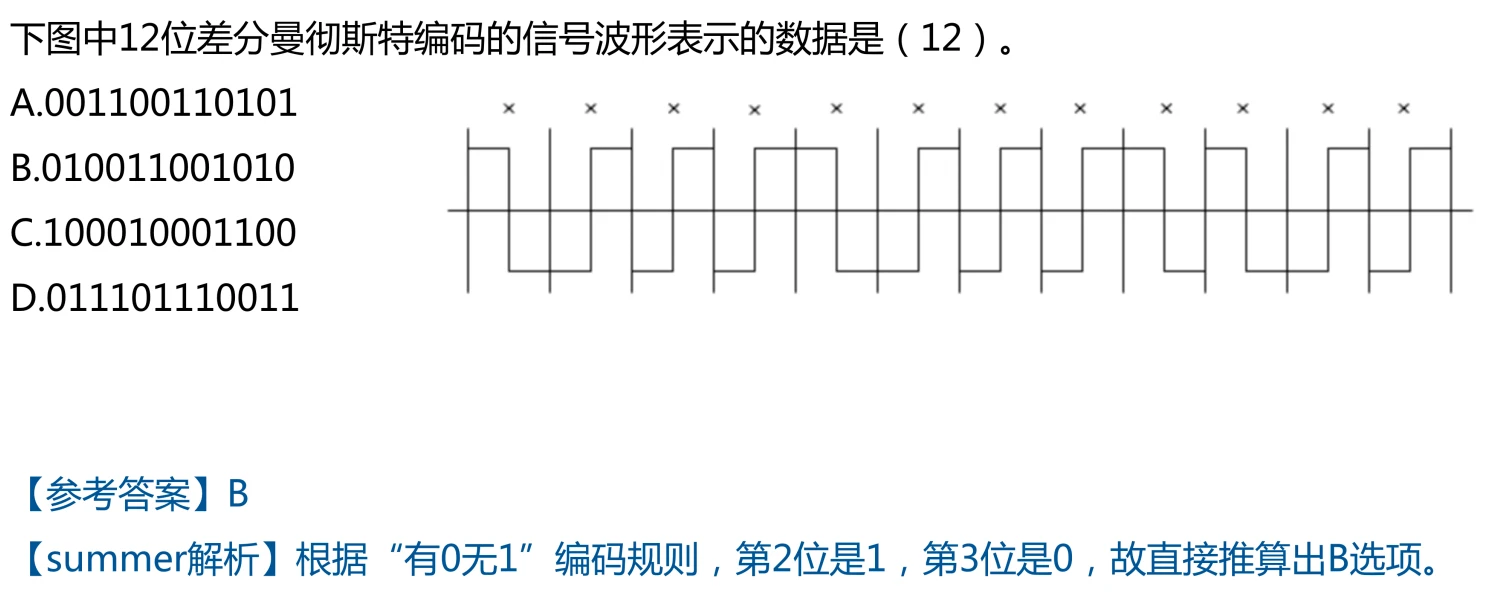

差分曼切斯特编码

两种曼切斯特编号特点

曼码和差分曼码是典型的双相码,双相码要求每一位都有一个电平转换,一高一低,必须翻转。

曼码和差分曼码具有自定时和检测错误的功能。

两种曼彻斯特编码优点:将时钟和数据包含在信号数据流中,也称自同步码。

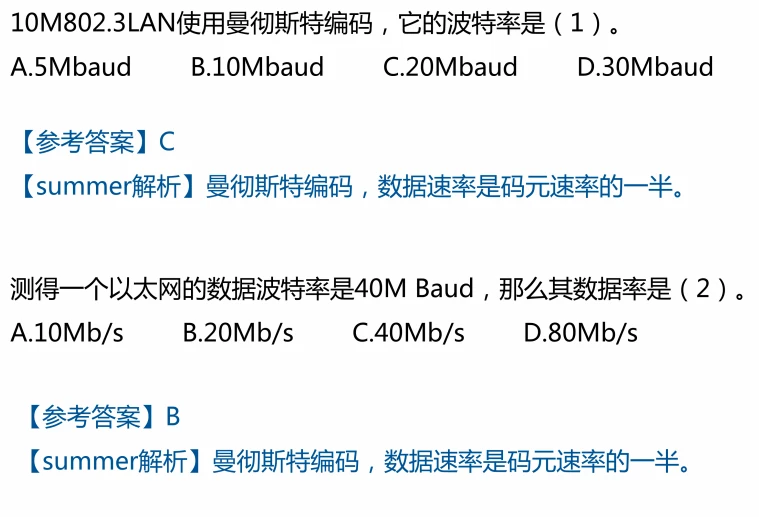

编码效率低:编码效率都是50%

两种曼码数据速率是码元速率的一半,当数据传输速率为100Mbps时,码元速率为200M baud。

这里的高亮句子很重要

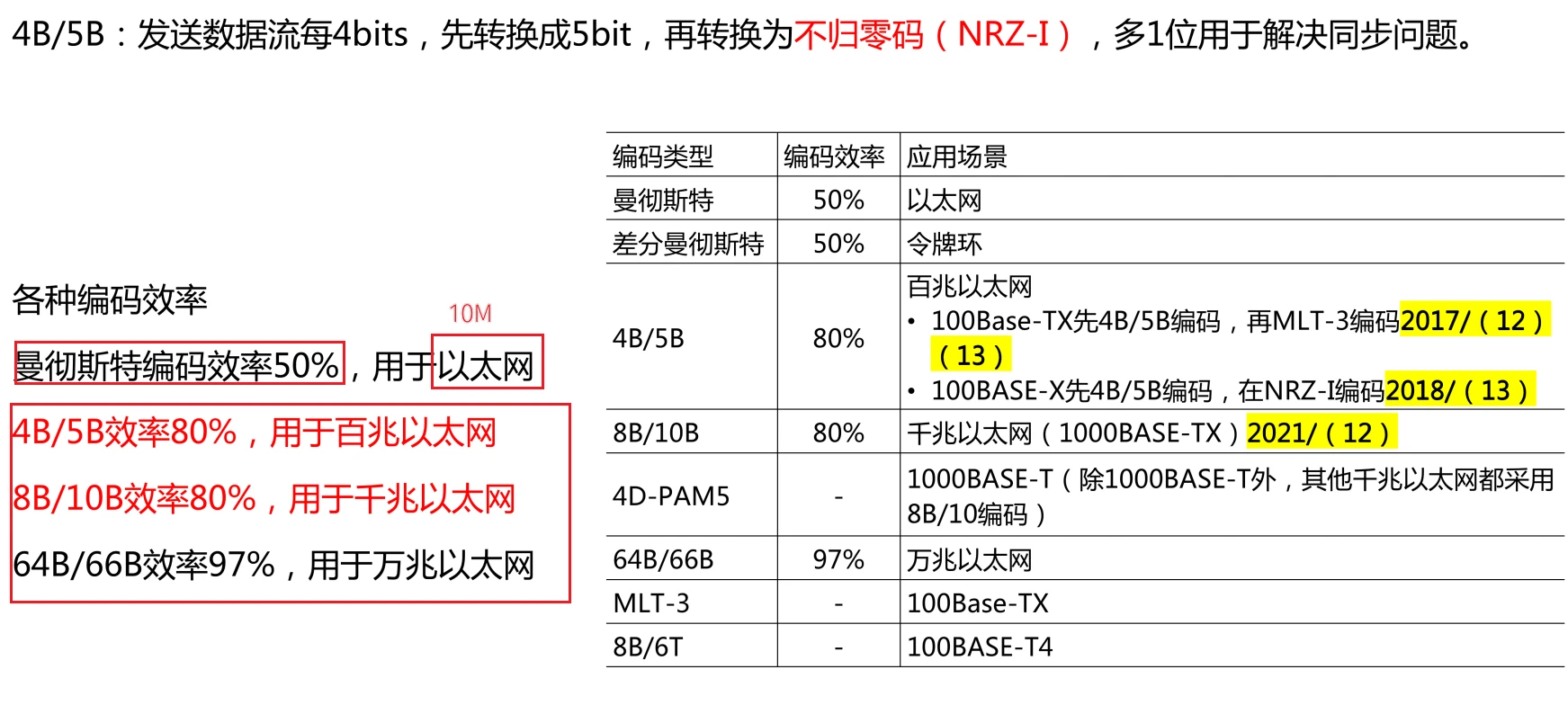

其他编码

没特殊说明。只要看见以太网就是10M

例题

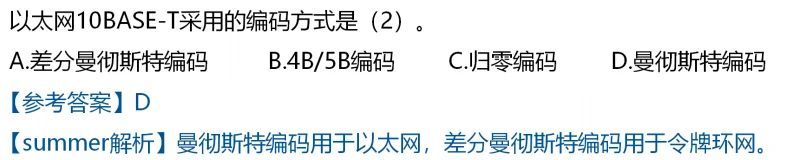

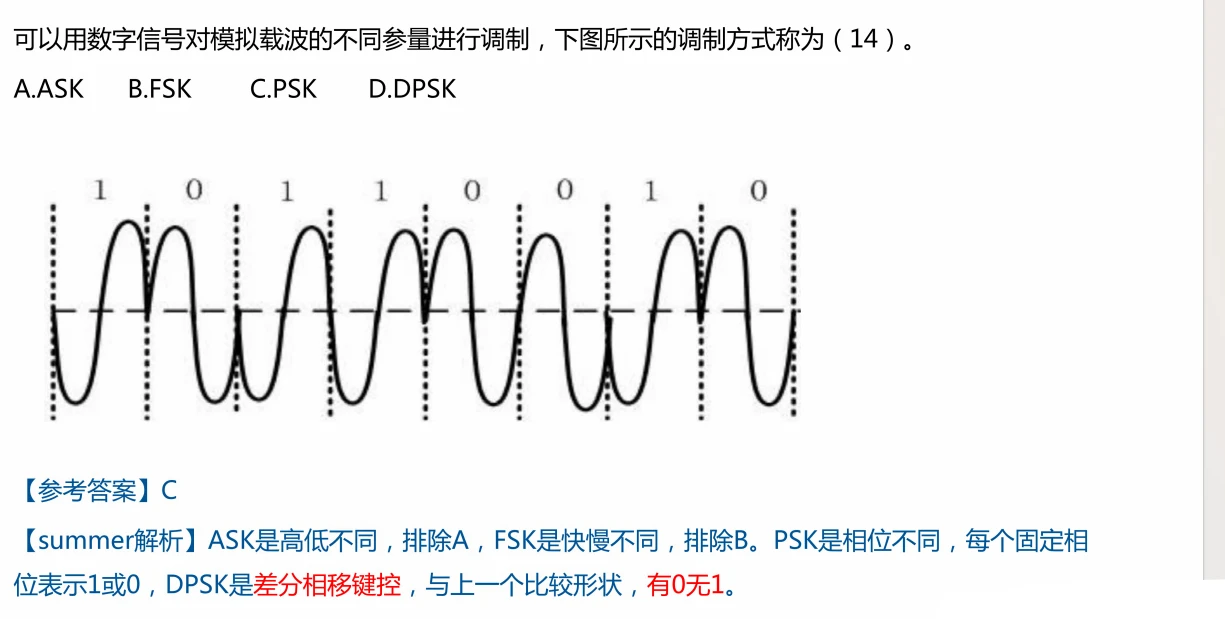

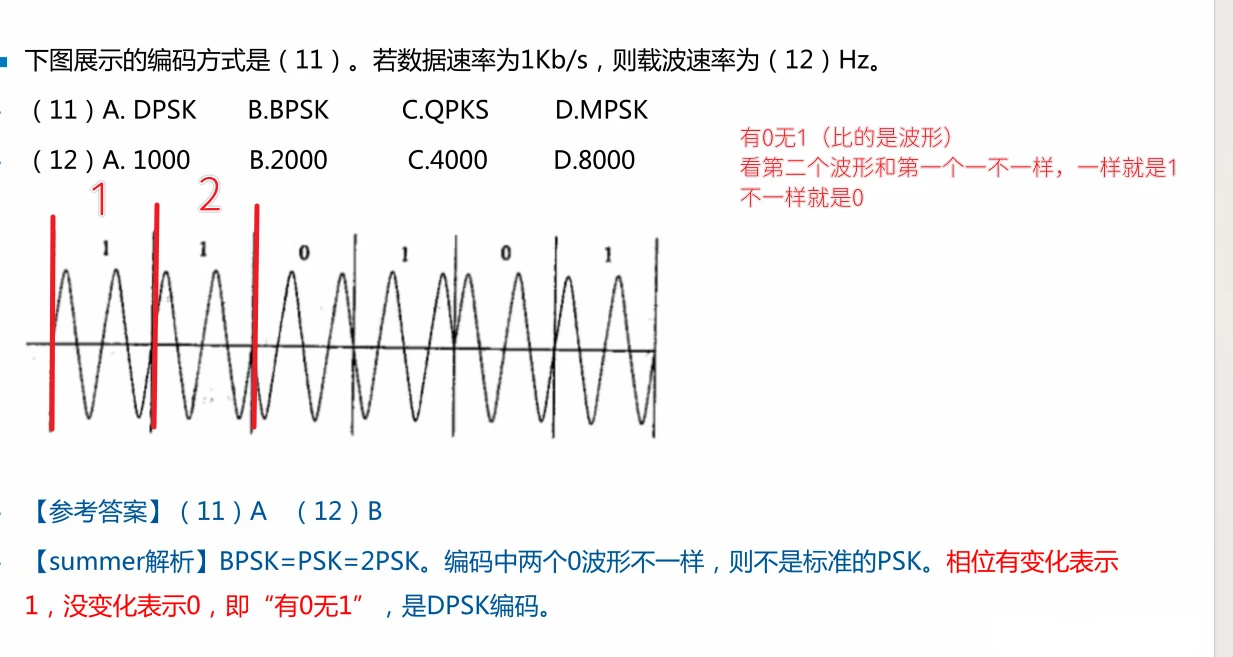

数字调制技术

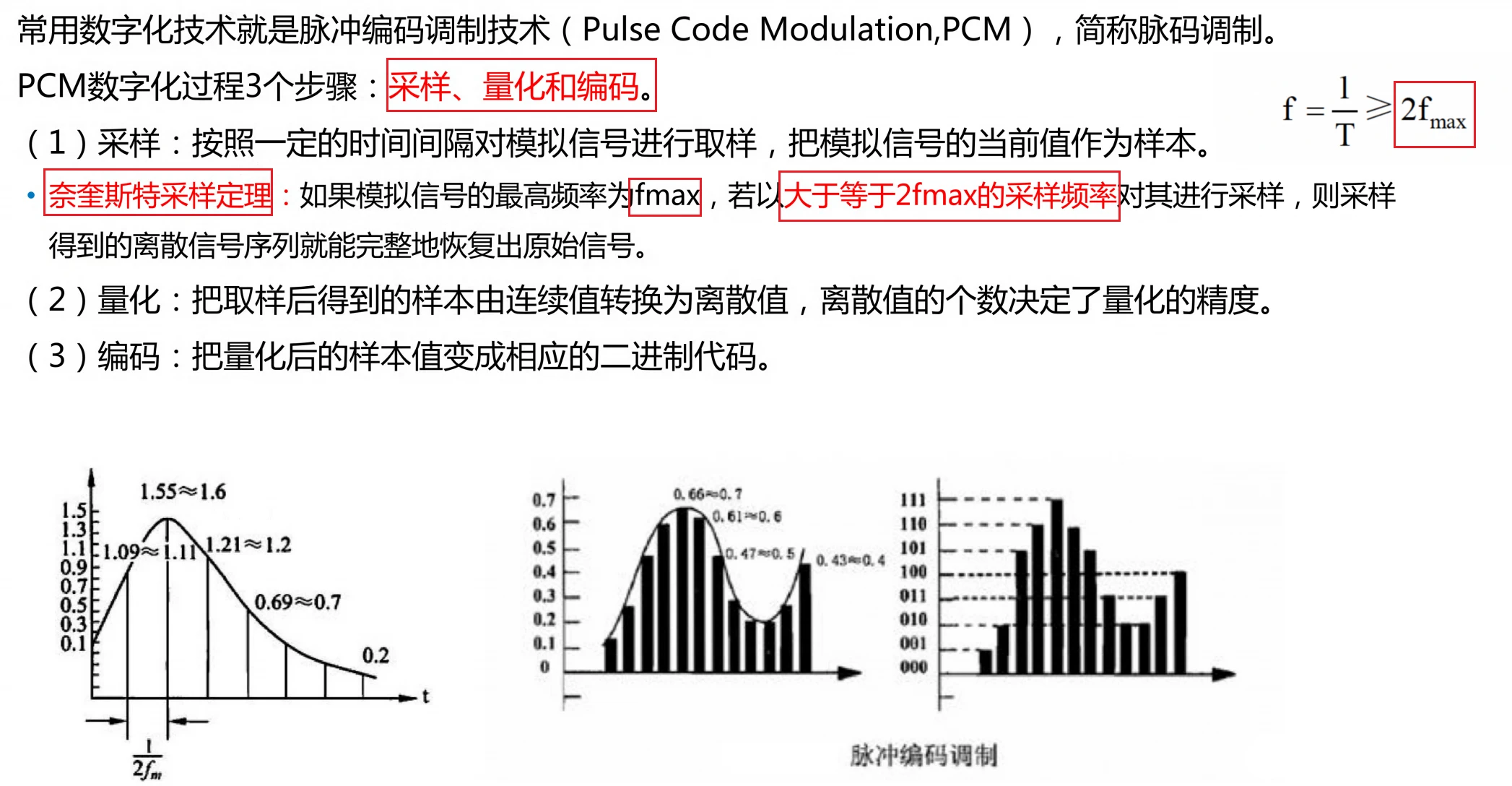

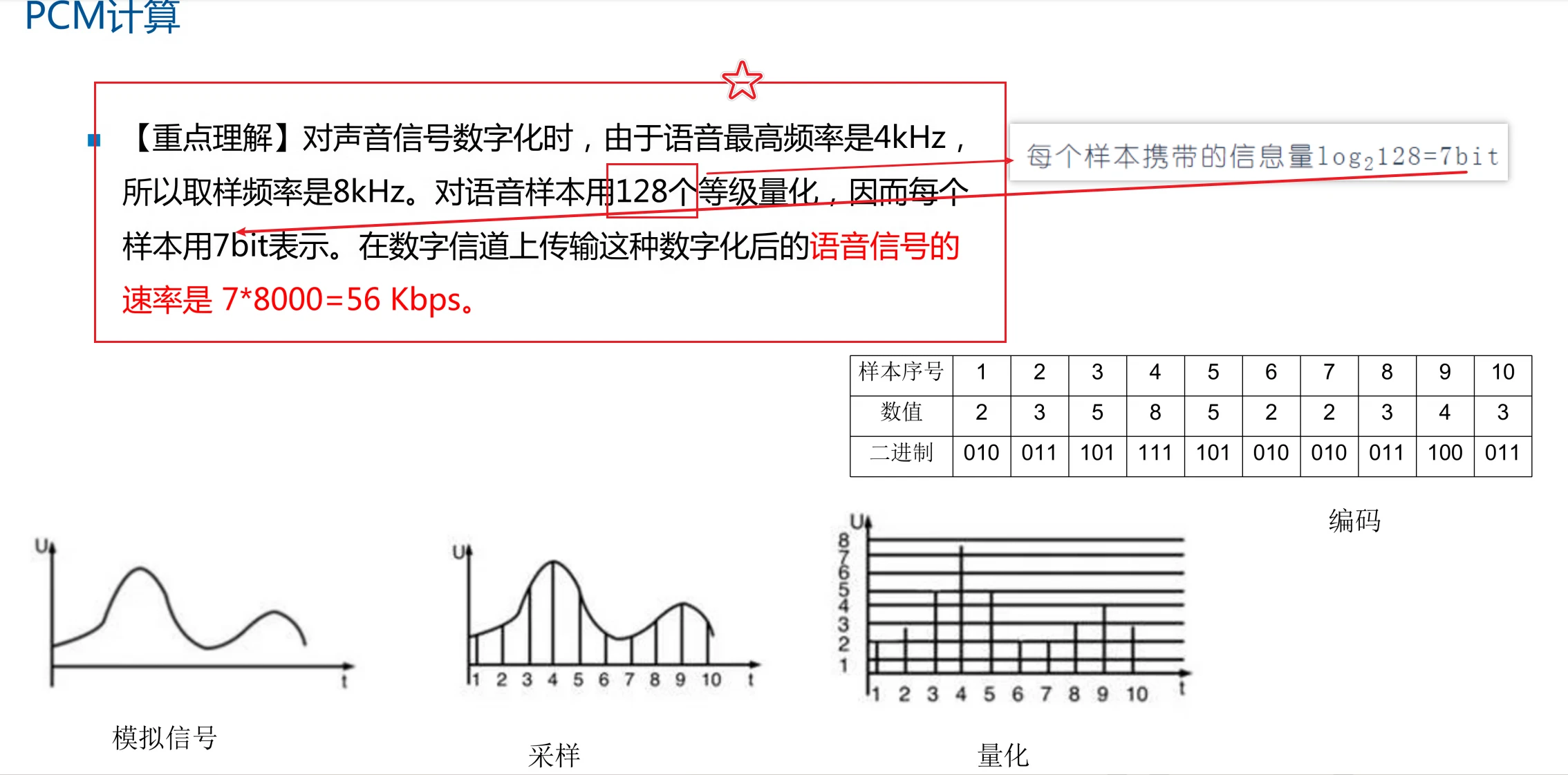

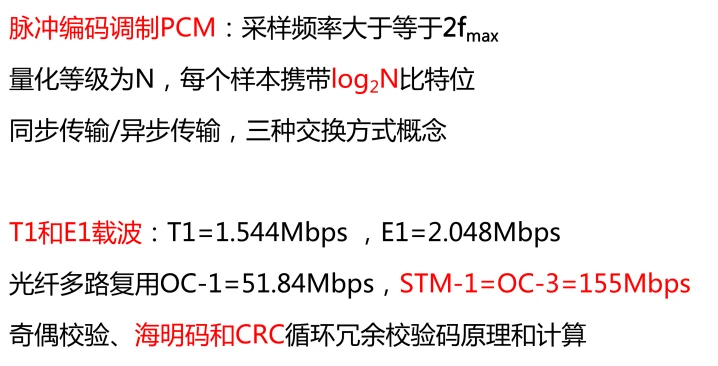

脉冲编码调制PCM

本节注意:这里做题不可套用前面提到的奈奎斯特定理和香浓定理等

这里有个小知识点,为什么语音最高频率是4kHz,所以取样频率是8kHz,前面有提到:

根据奈奎斯特采样定理,为了无失真地重建一个连续时间信号,采样频率(8K)必须至少是信号最高频率(4K)的两倍。这个最低的采样频率被称为奈奎斯特频率(8K)。

为什么这里不用前面提到的奈奎斯特定理和香农定理,因为这两个定理算的是极限值,而这里不是算极限值的哇

通信和交换方式

数据通信方式

- 按通信方向分

| 通信方式 | 消息传递方式 | 应用实例 |

|---|---|---|

| 单工通信 | 单向一条信道 | 无线电广播、电视广播 |

| 半双工通信 | 双向一天信道 | 对讲机 |

| 全双工通信 | 两条信道 | 实时电话通信 |

单工通信:信息只能在一个方向传送,发送方不能接收,接收方不能发送(电视/广播)

半双工通信:通信的双方可以交替发送和接收信息,但不能同时接收或发送(对讲机/Wi-Fi/Hub)

全双工通信:通信双方可同时进行双向的信息传送(电话/交换机)

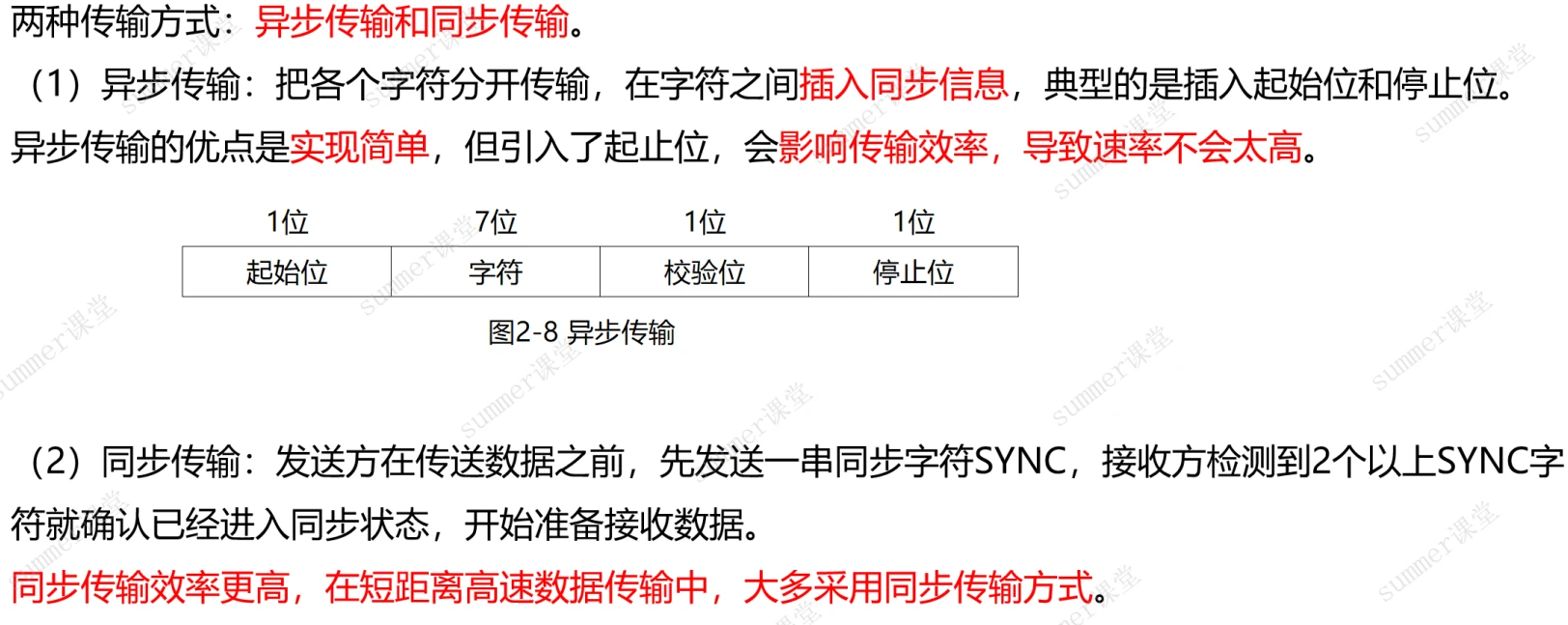

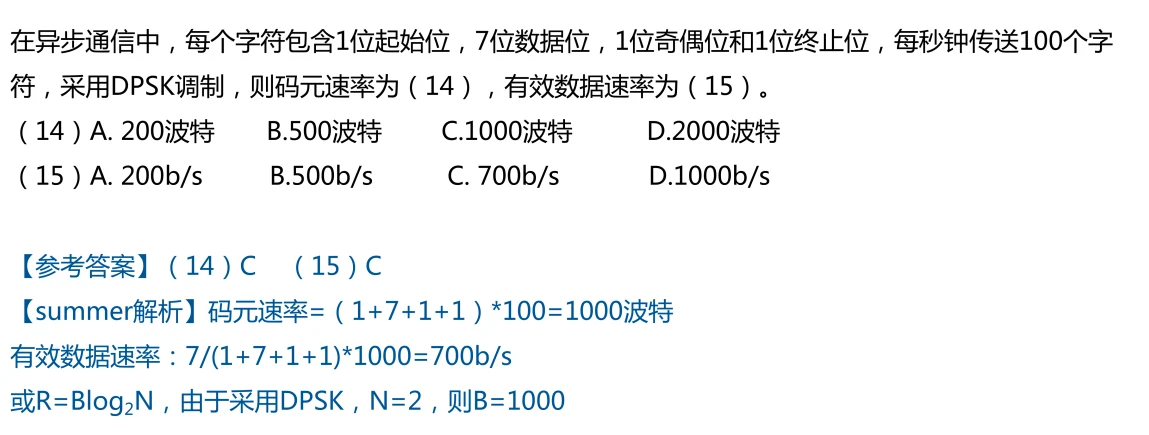

- 按同步方式分

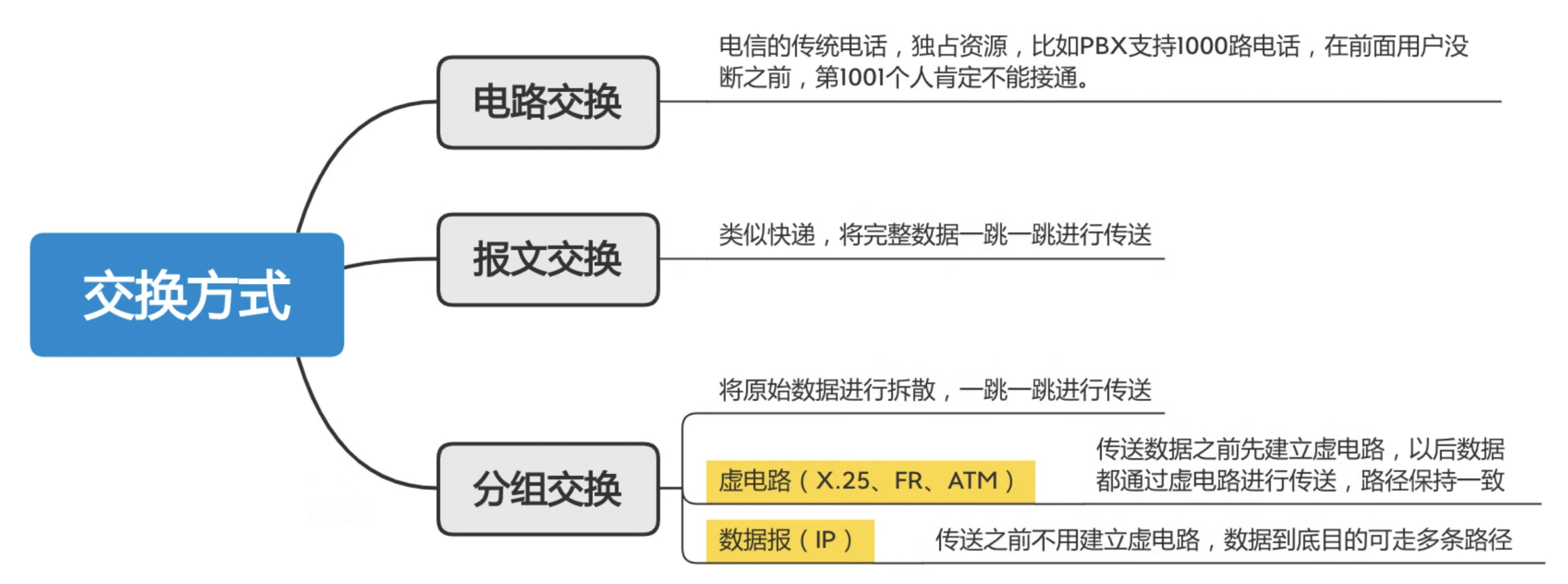

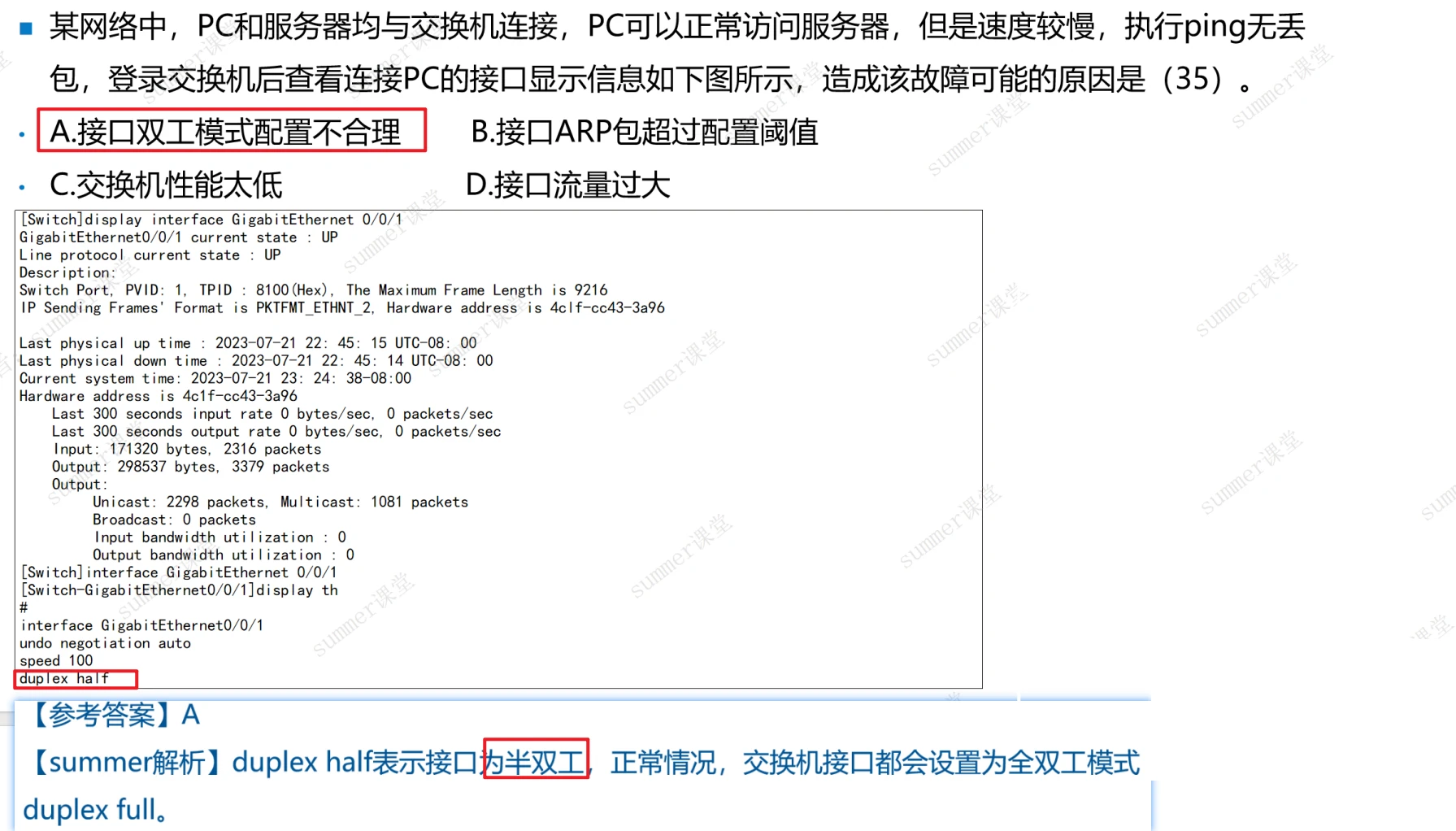

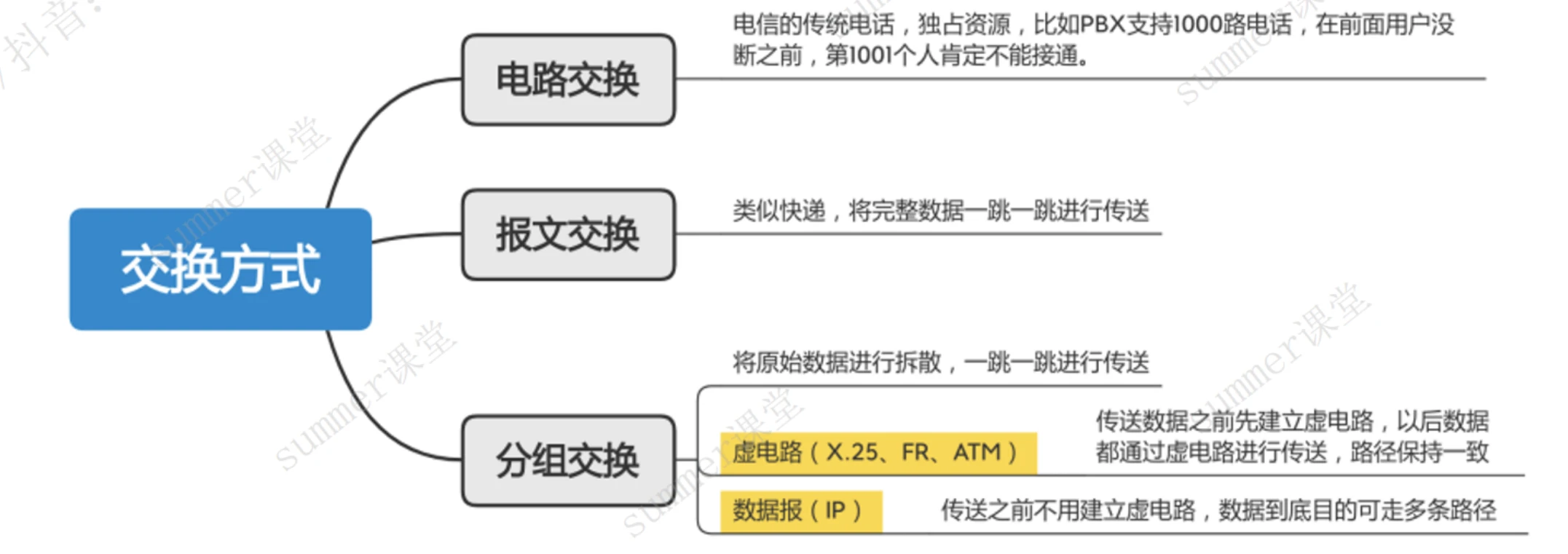

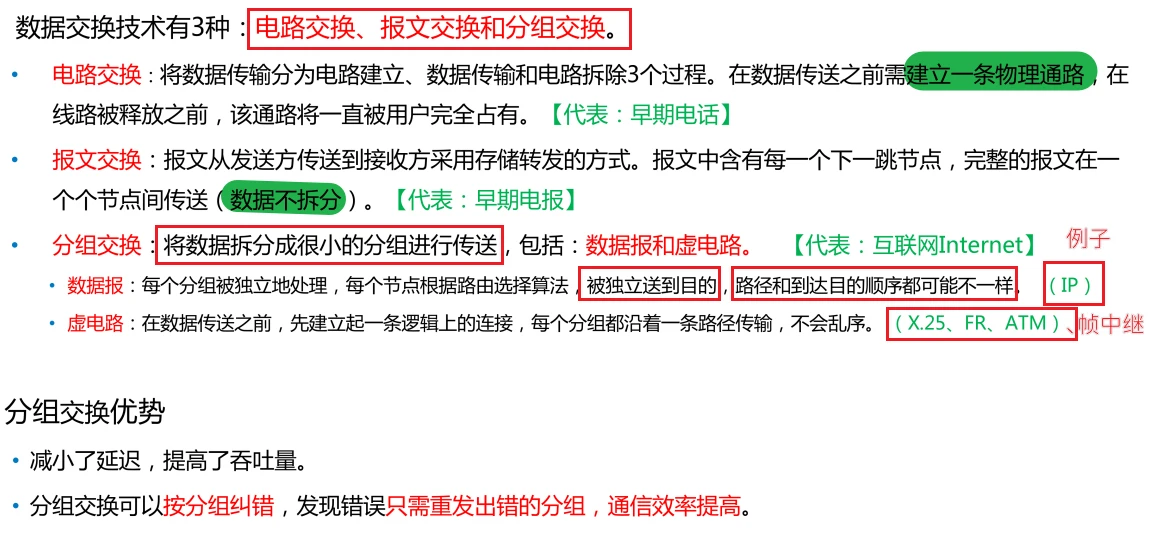

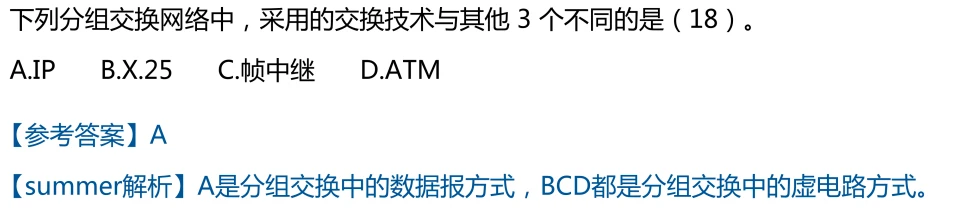

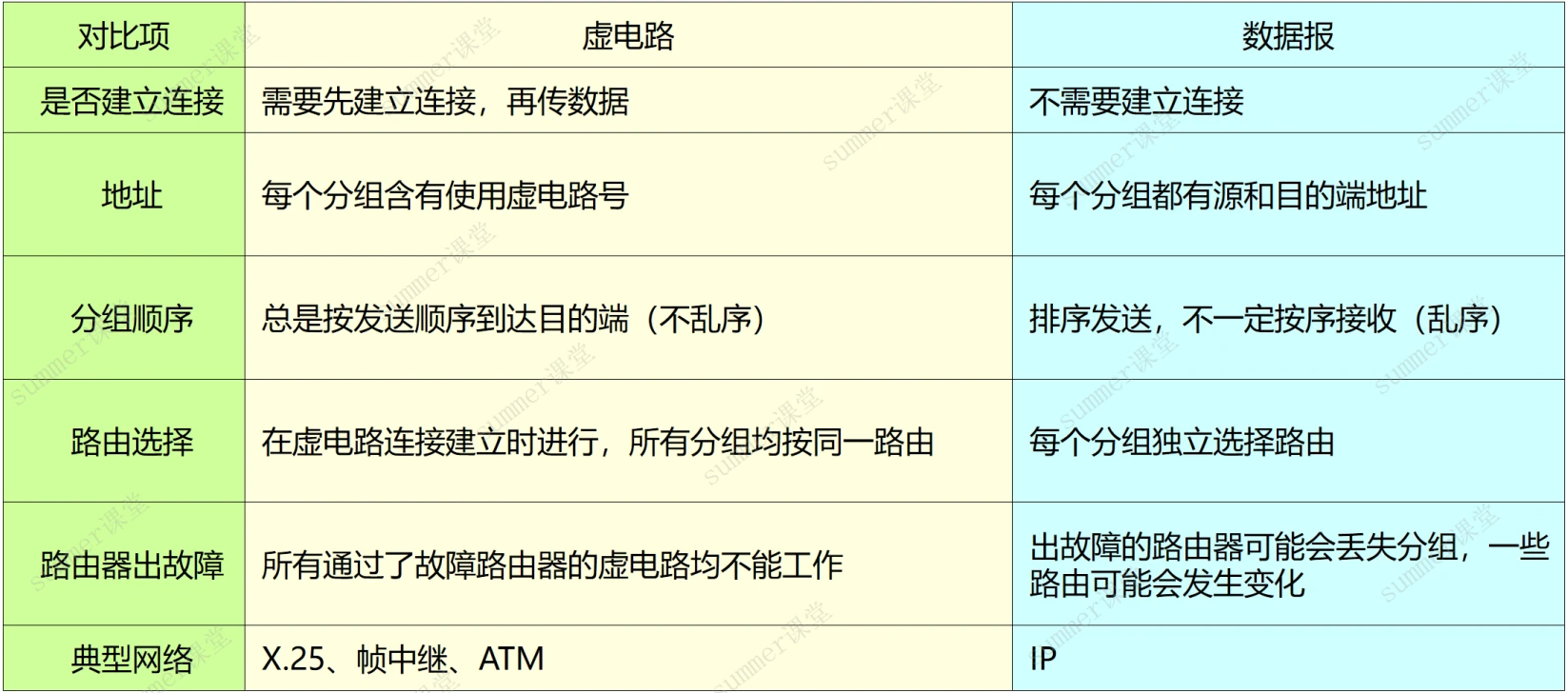

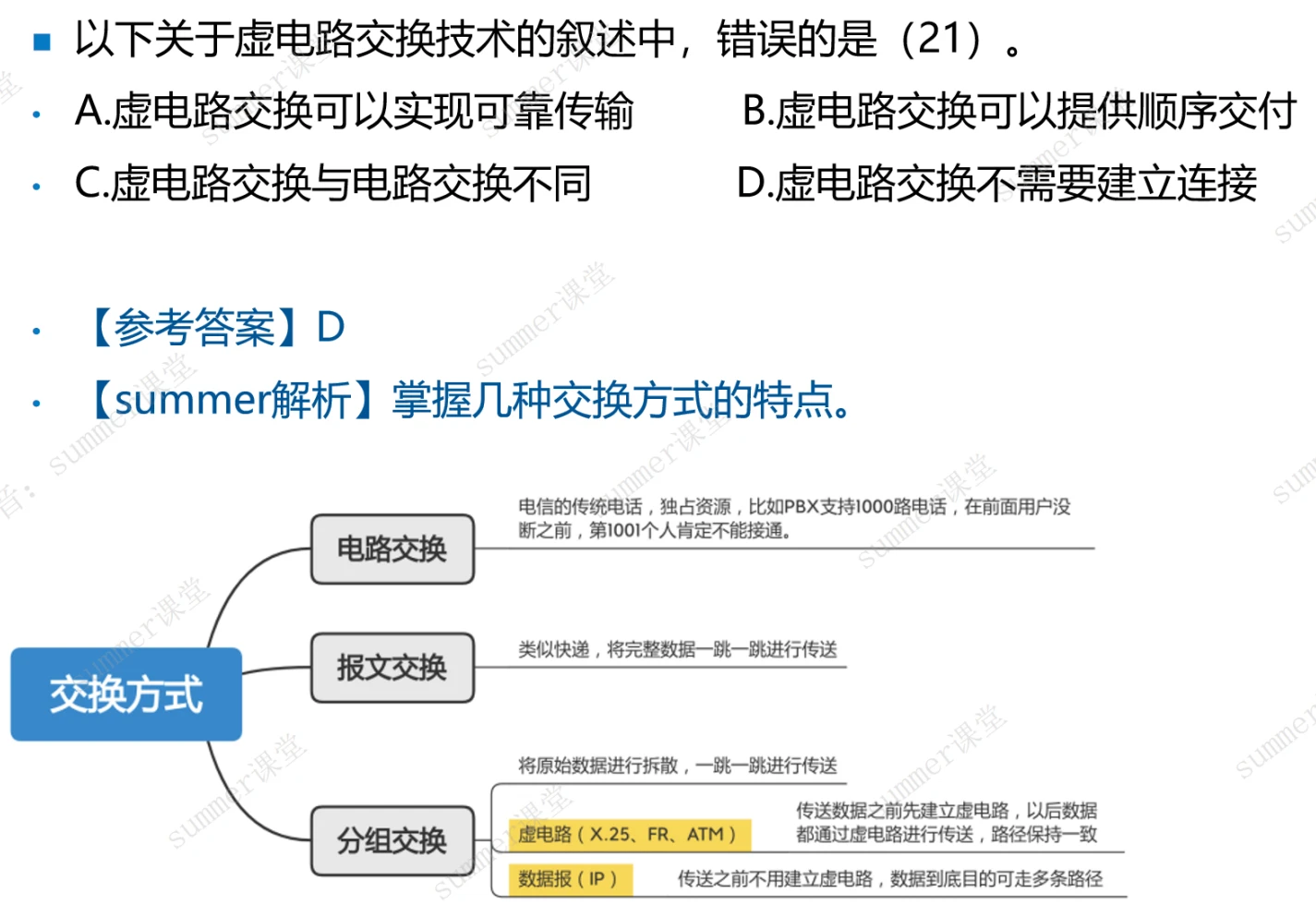

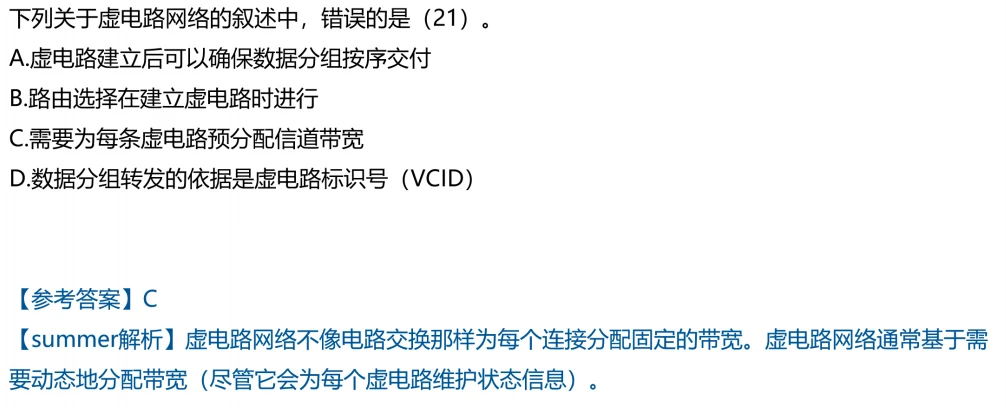

数据交换方式

关键词:电路交换,报文交换,分组交换,数据报,虚电路

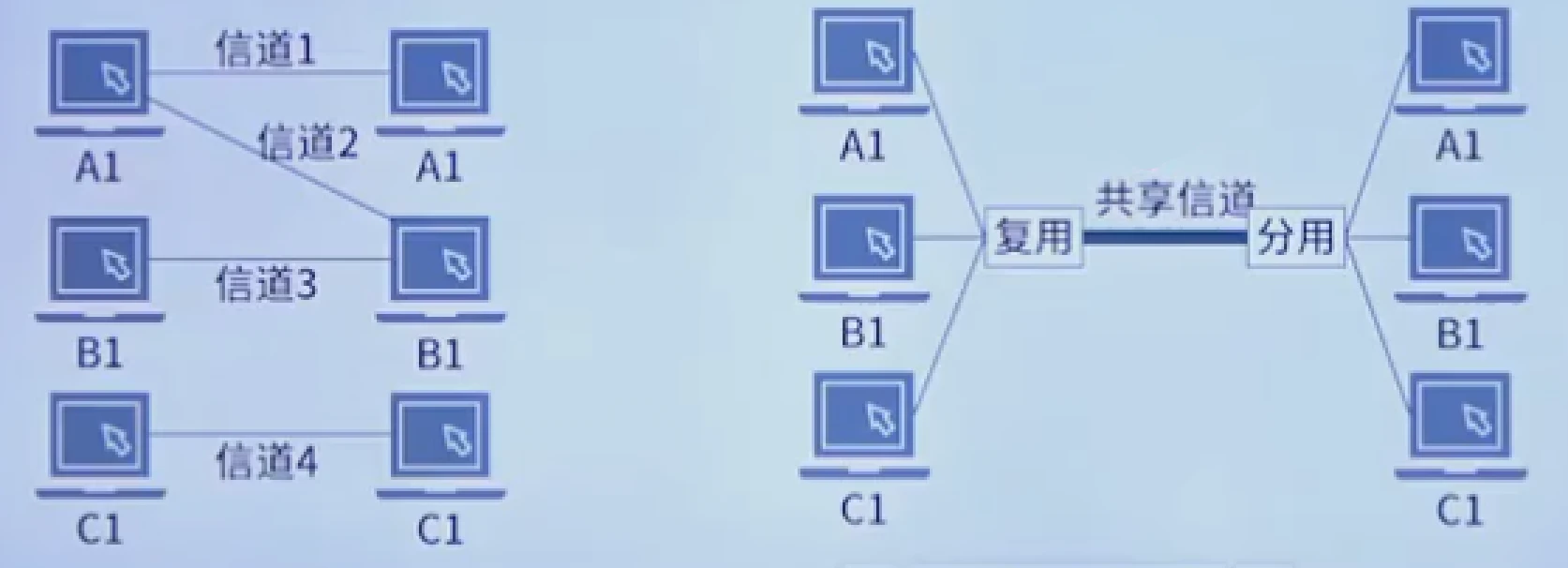

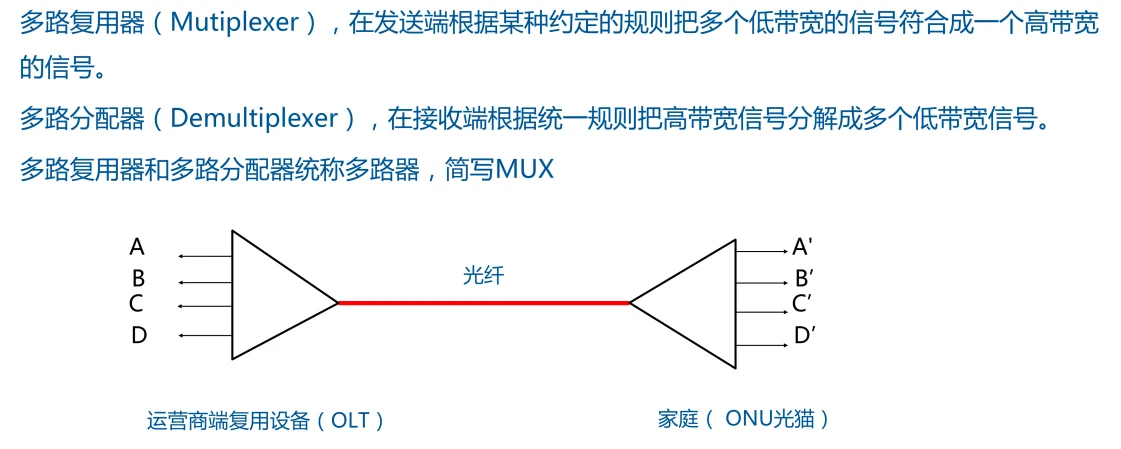

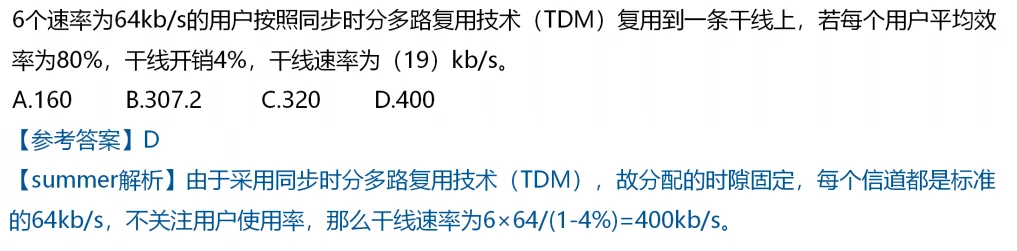

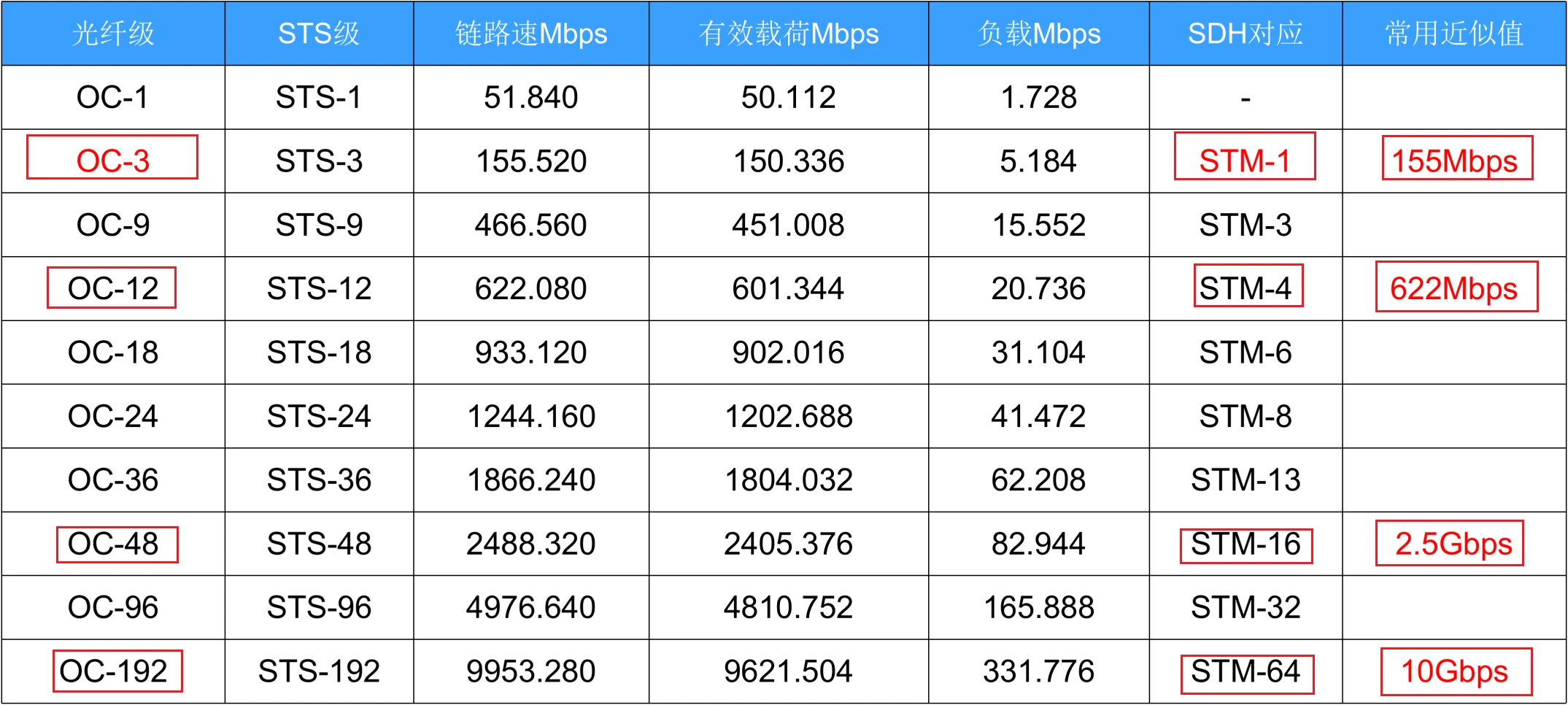

多路复用技术

多路复用技术

多路复用技术是把多个低速信道组合成一个高速信道的技术

光纤入户:上网、电视、电话。

这种技术要用到两个设备:

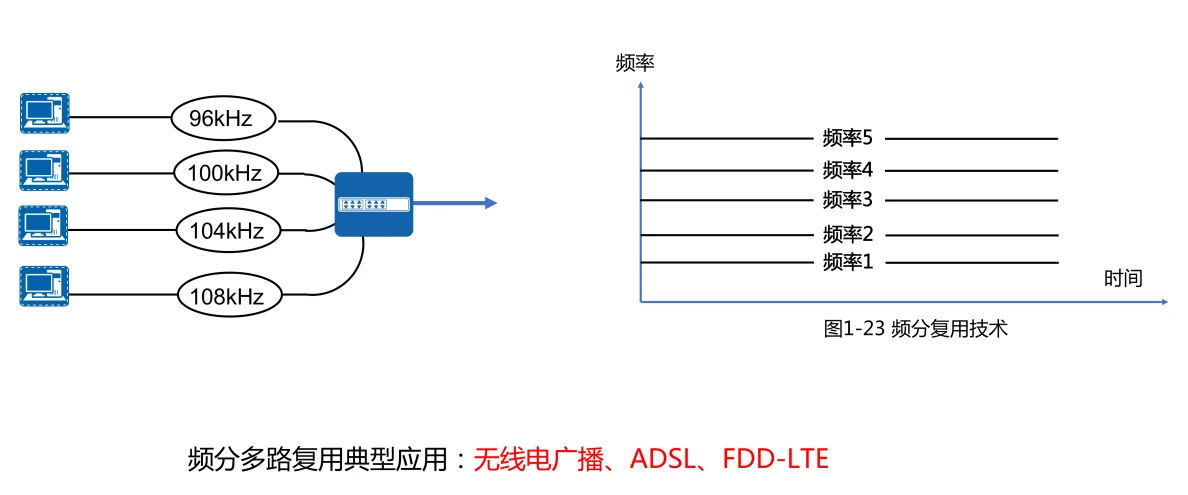

频分复用(FDM)

在一条传输介质上使用多个频率不同的模拟载波信号进行多路传输,通过不同的频率来区分不同的业务

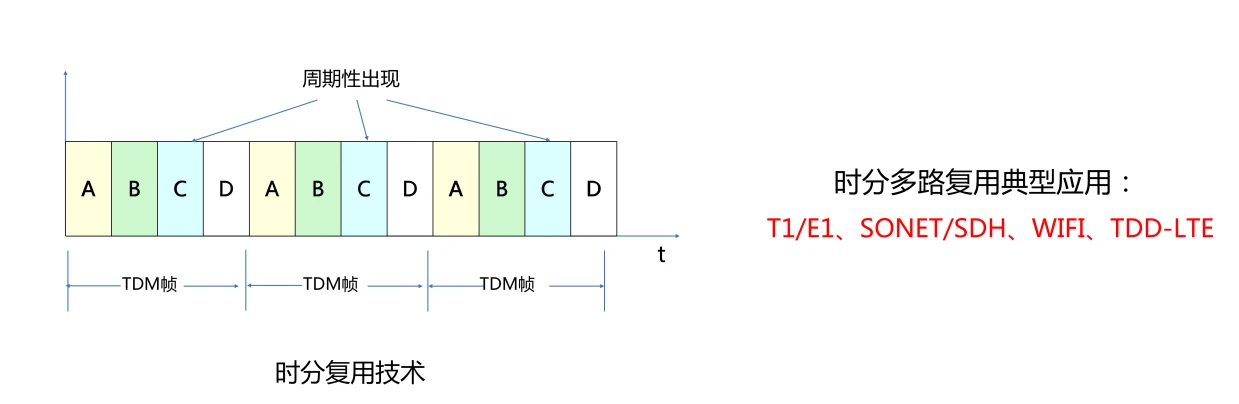

时分复用(TDM)

以信道的传输时间作为分割对象(划分时间片)来实现的复用,并且可以根据时间片是否固定分配,分为同步时分复用技术和统计时分复用技术。

同步时分复用

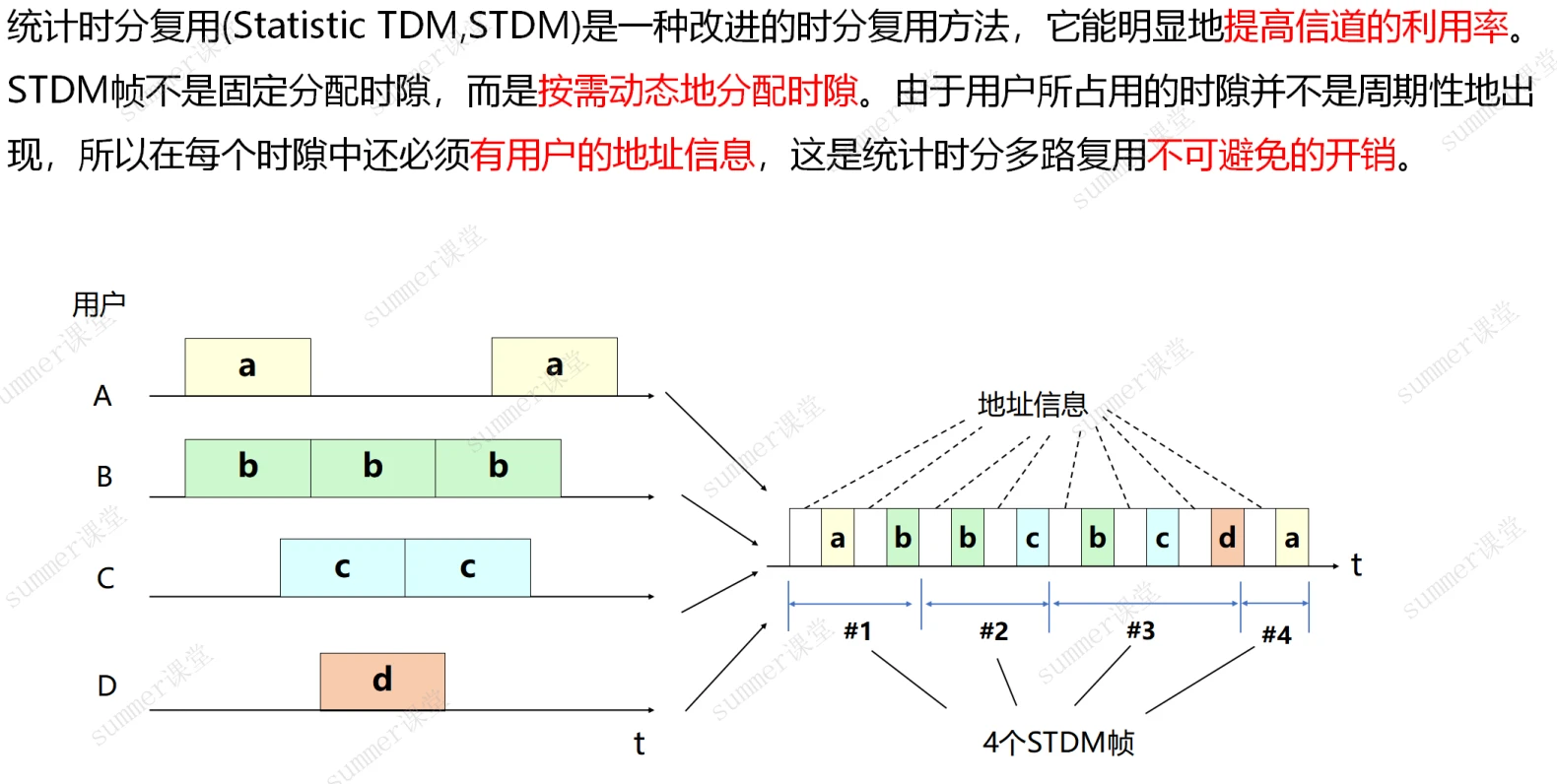

统计时分复用

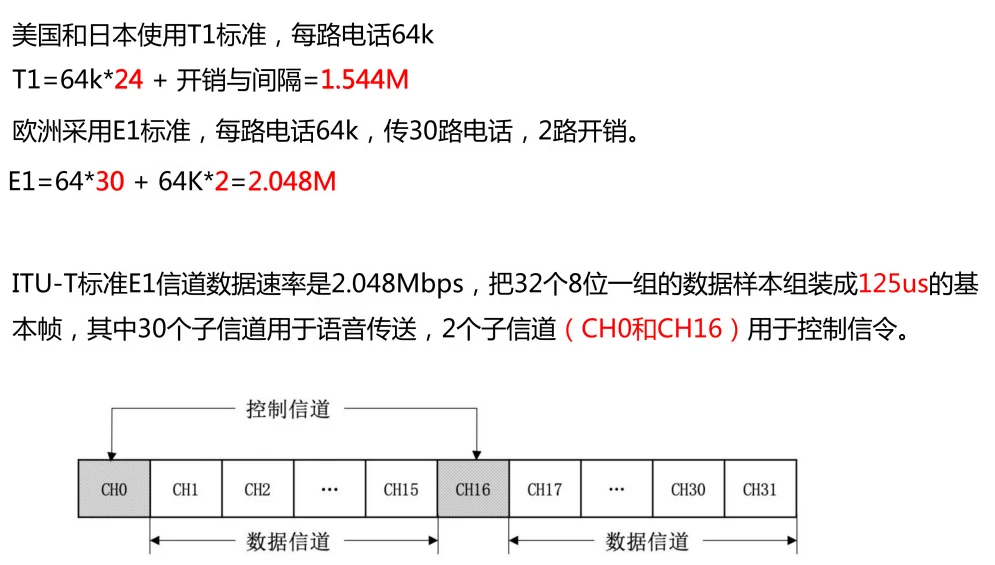

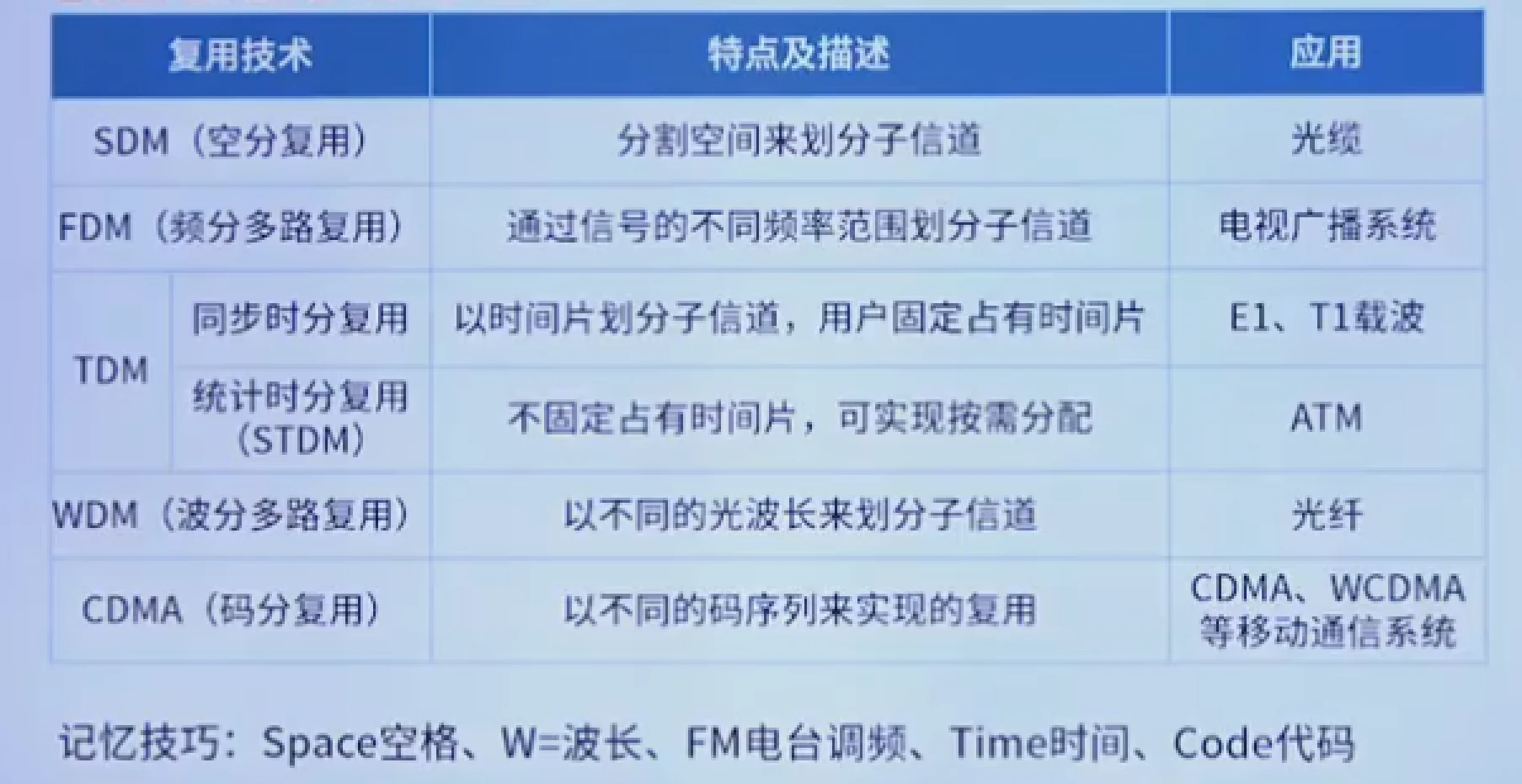

E1和T1

同步时分复用技术的应用(下面有考点)

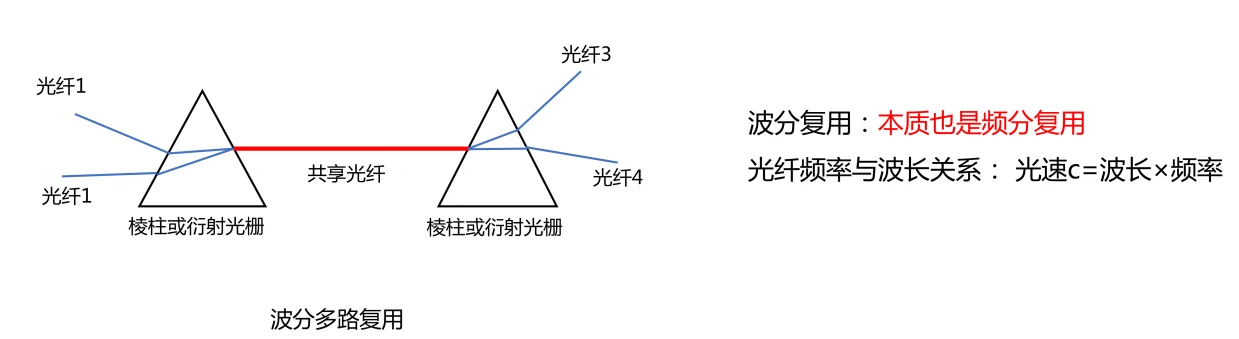

波分复用(WDM)

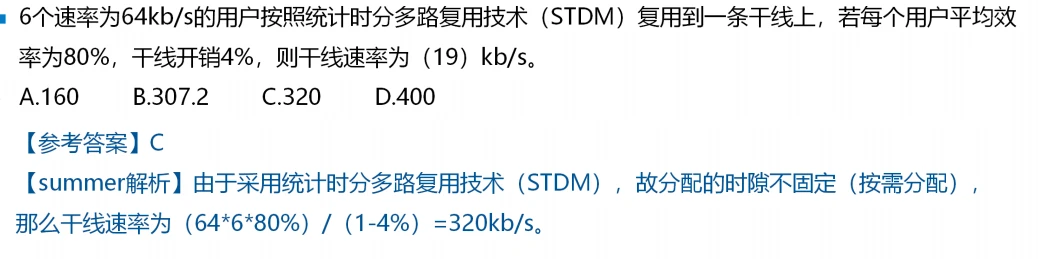

同步数字系列

SONET/SDH多路复用的速率(时分复用)

考点

考法1:

考法2:

| 名称 | 技术原理 | 载波速率 | 子信道 | 传送一帧的时间 | 每秒钟传多少个帧 | 子信道数据速率 |

|---|---|---|---|---|---|---|

| E1载波 | 同步时分复用 | 2.048Mbps | 32个 | 125μs | 8000b/s(1b/125μs=8000) | 64kbps (8bit*8000) |

| T1载波 | 同步时分复用 | 1.544Mbps | 24个 | 125μs | 8000b/s(1b/125μs=8000) | 56kbps (7bit*8000) |

例题

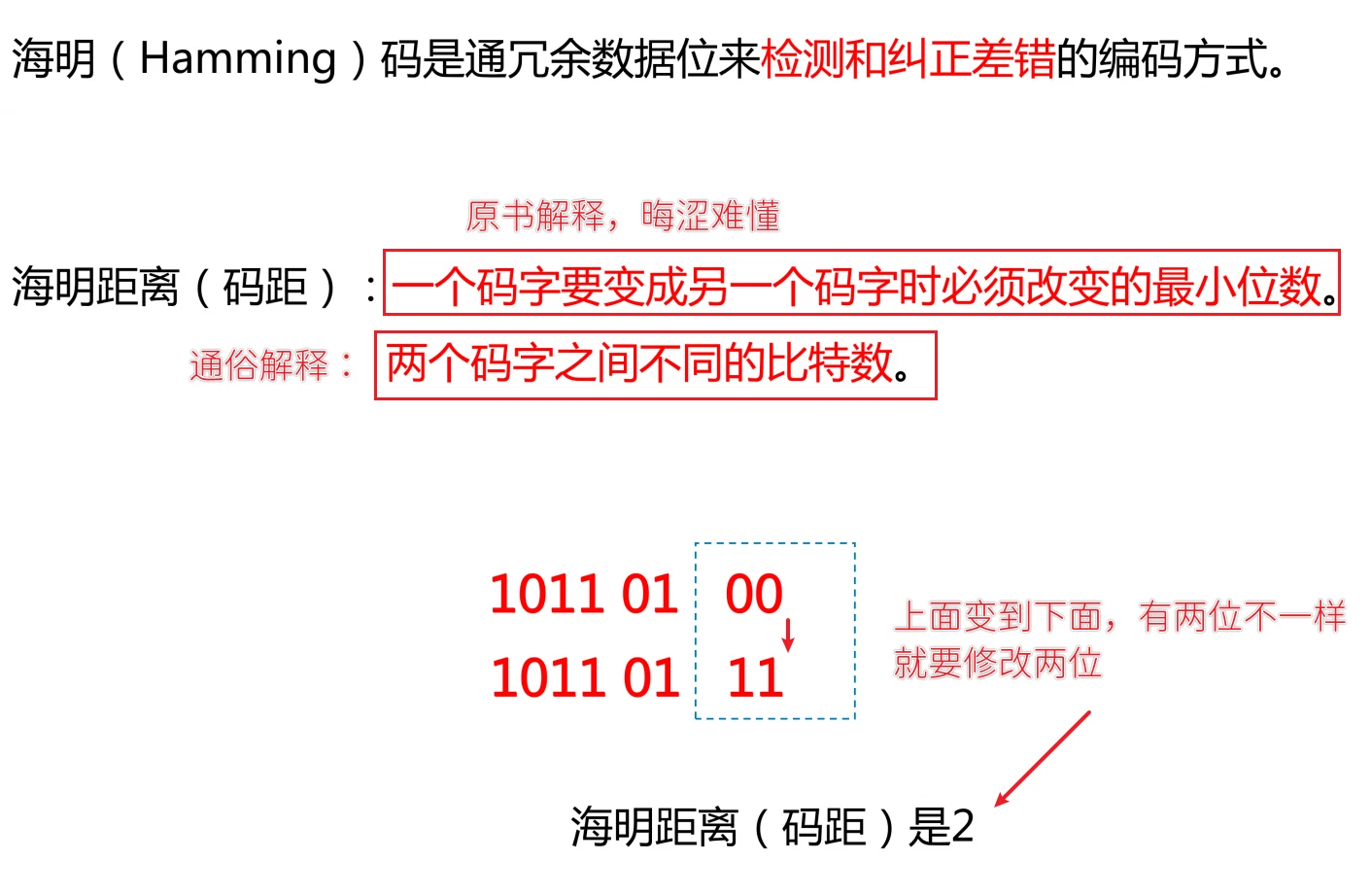

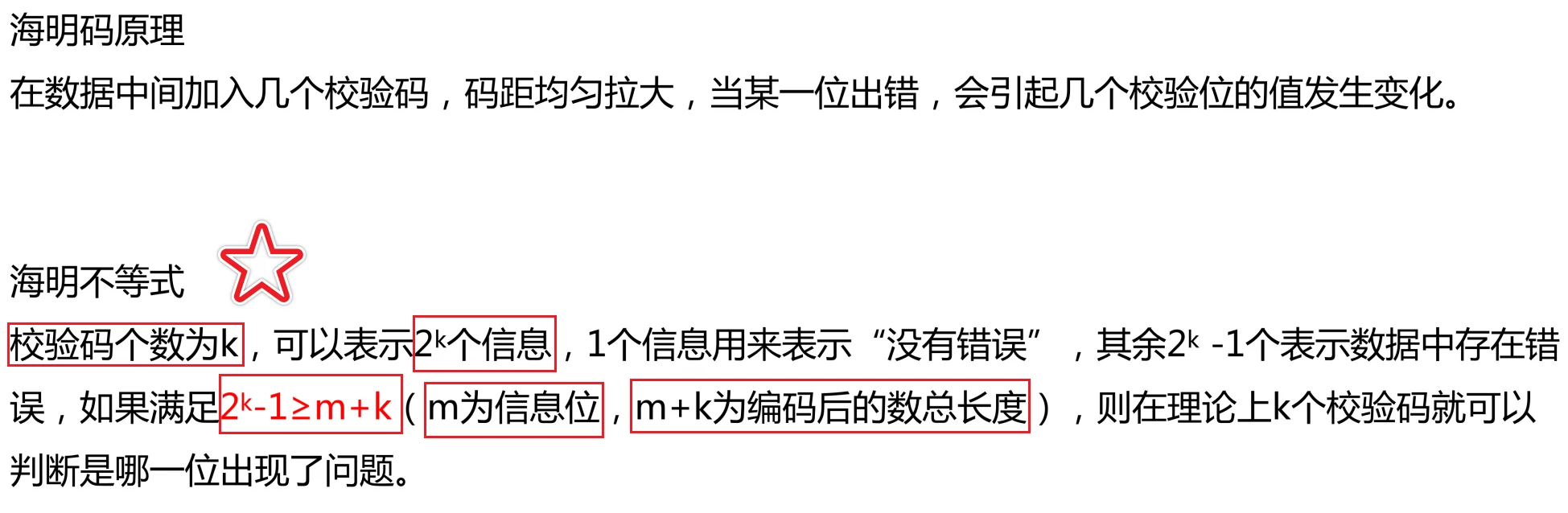

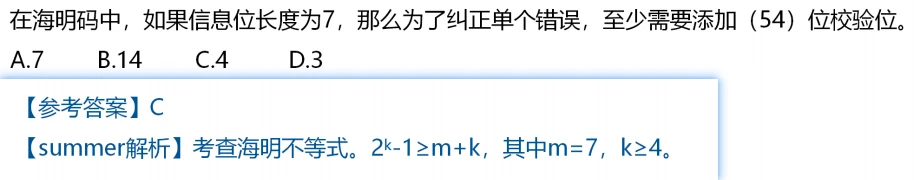

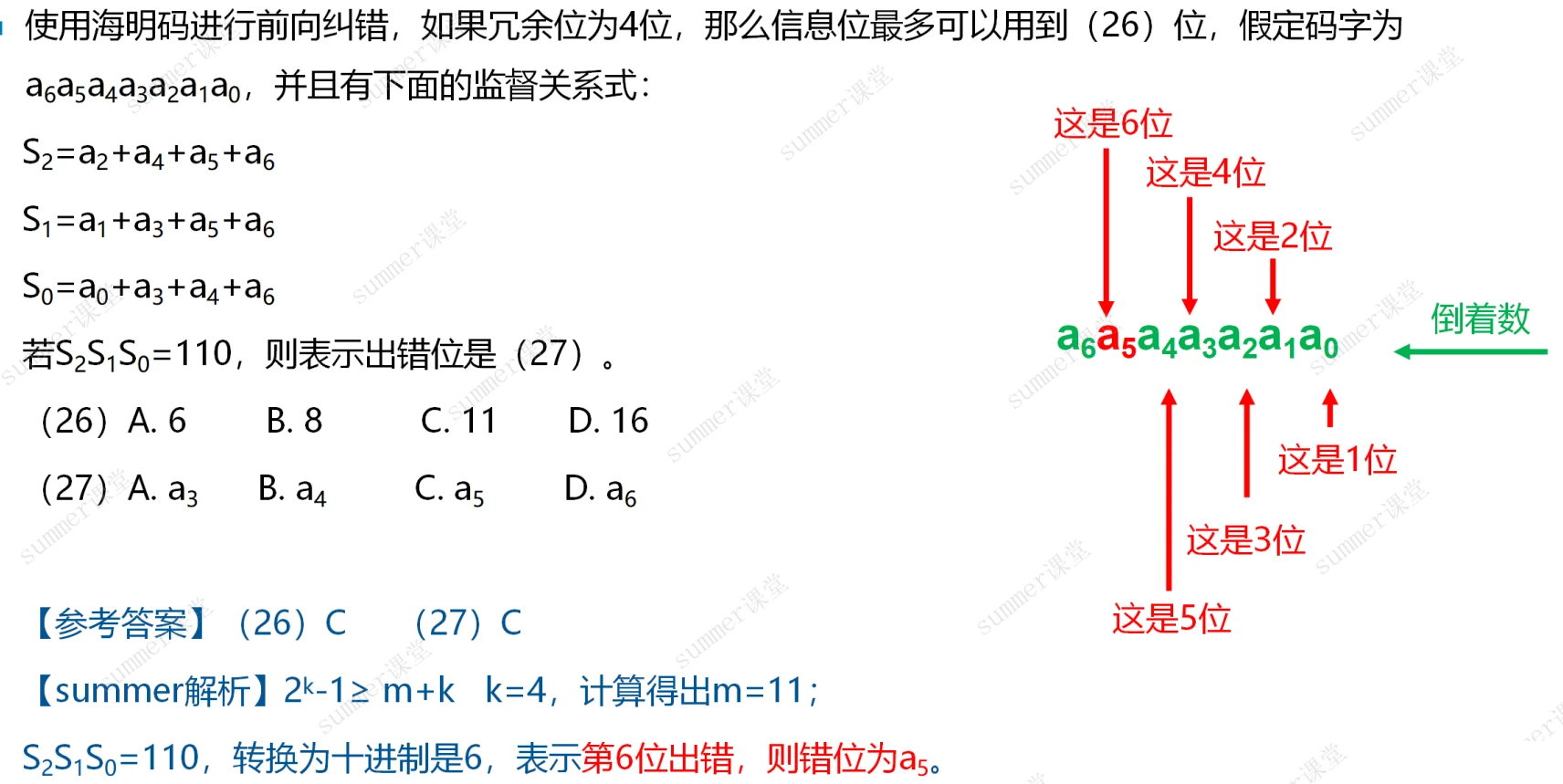

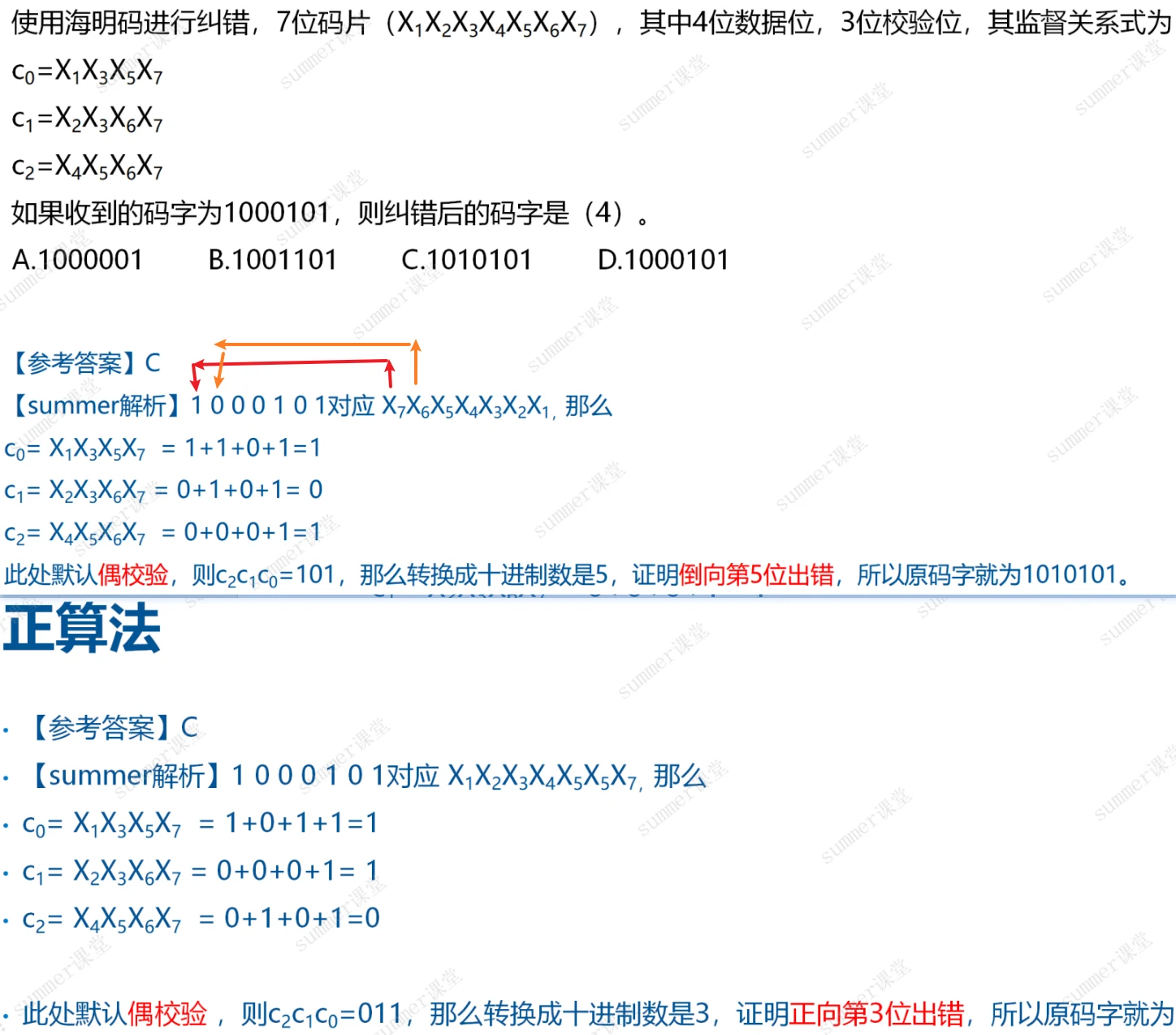

海明码纠错码

差错控制

奇偶校验

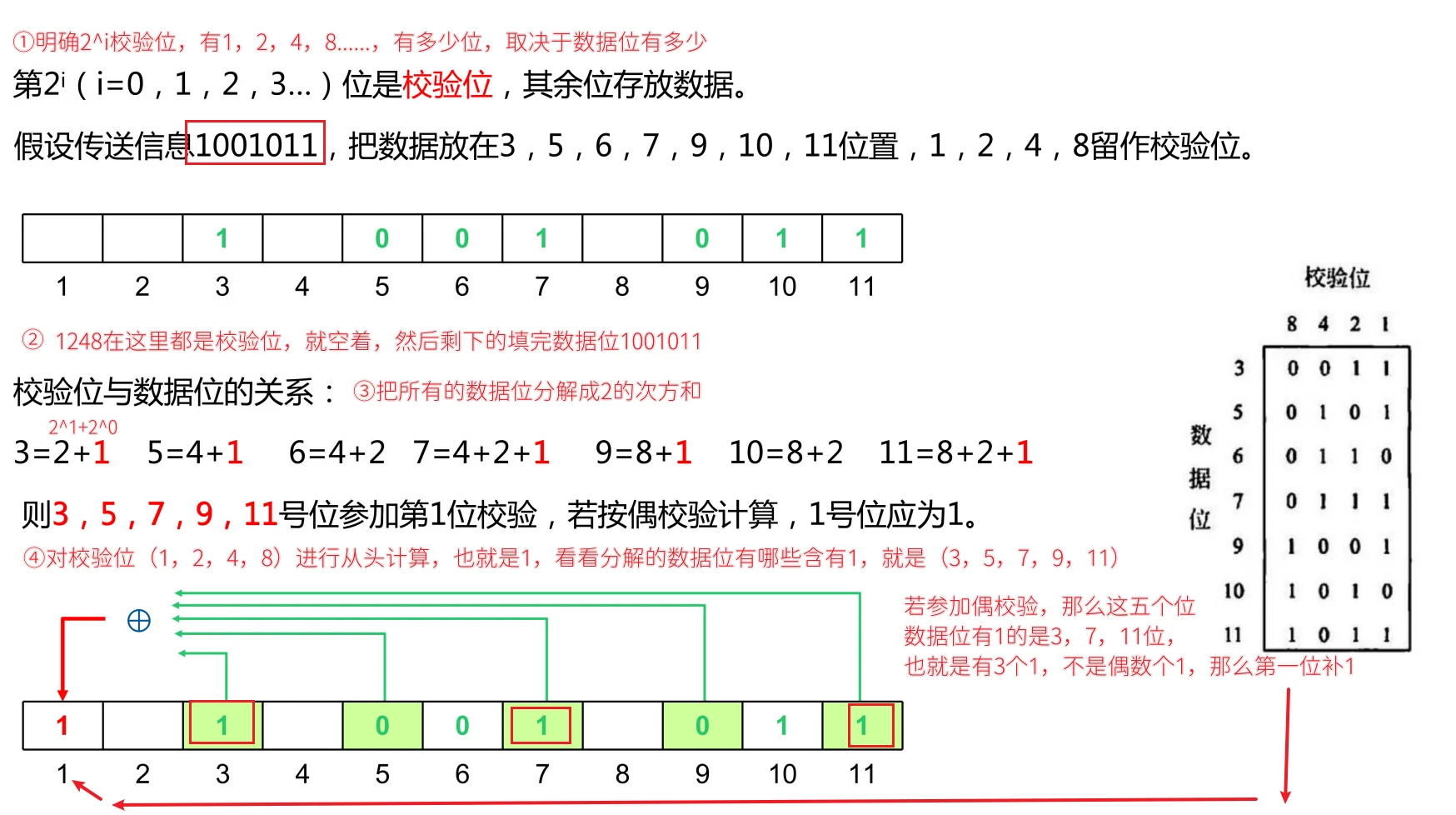

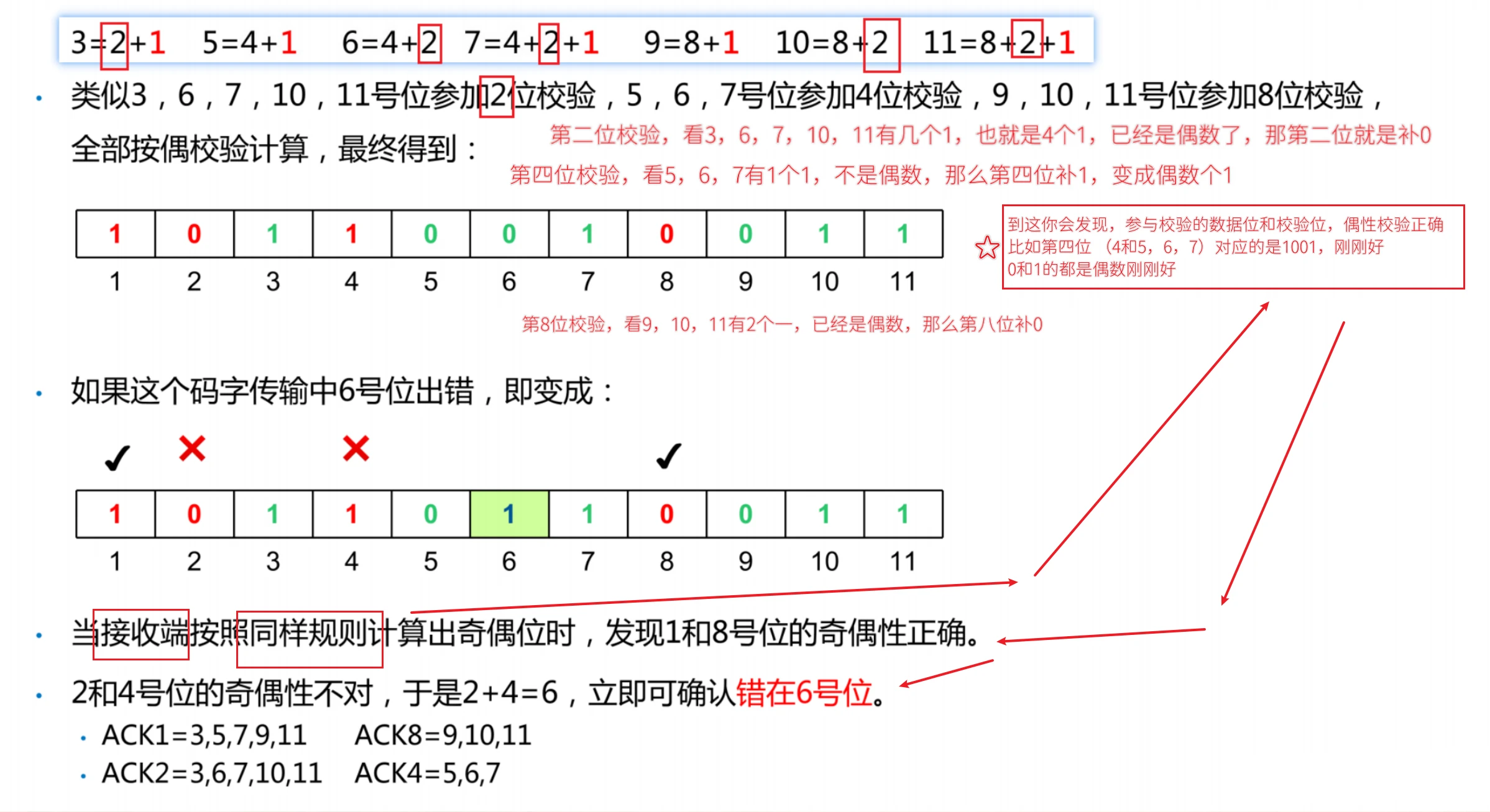

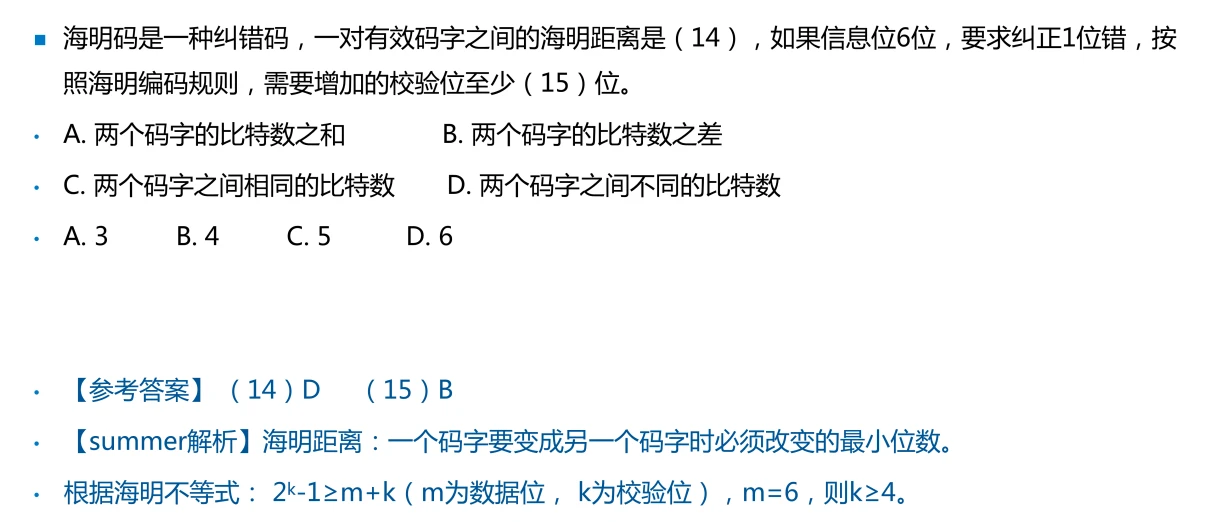

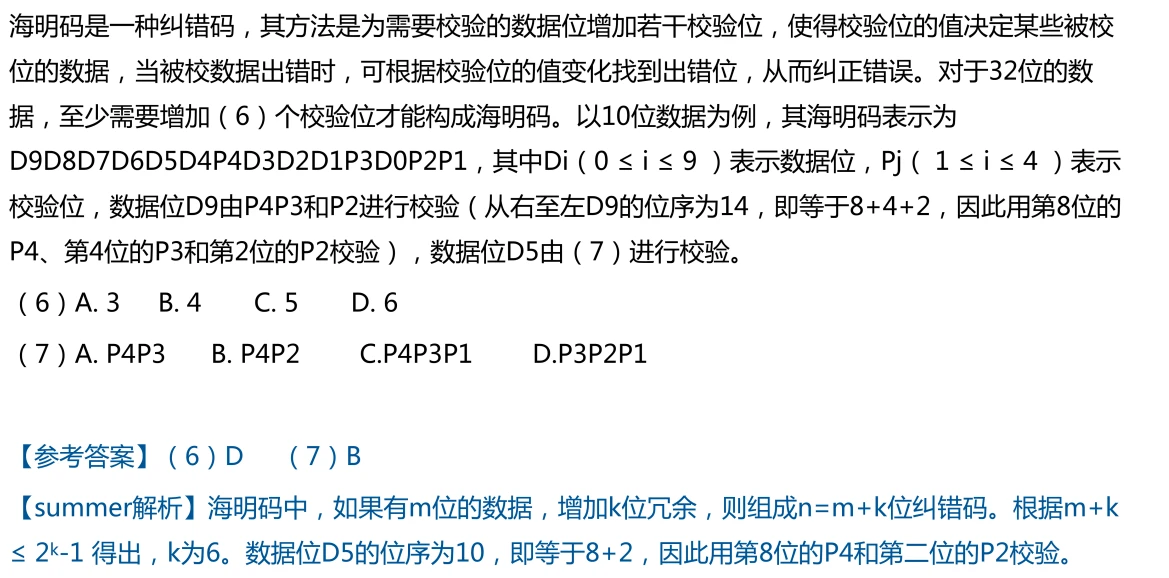

海明码

海明码原理

海明码编码⭐️

例题

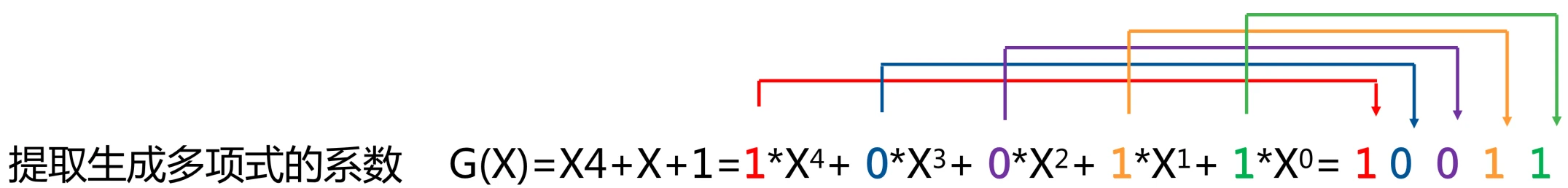

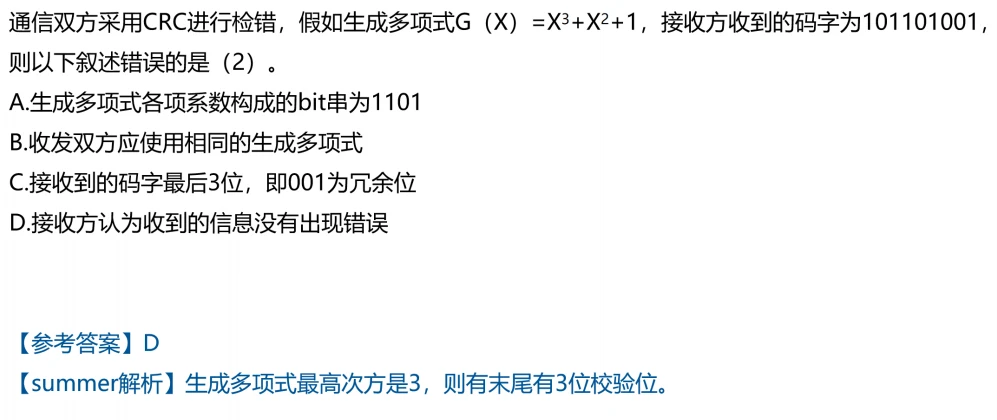

CRC循环冗余校验码

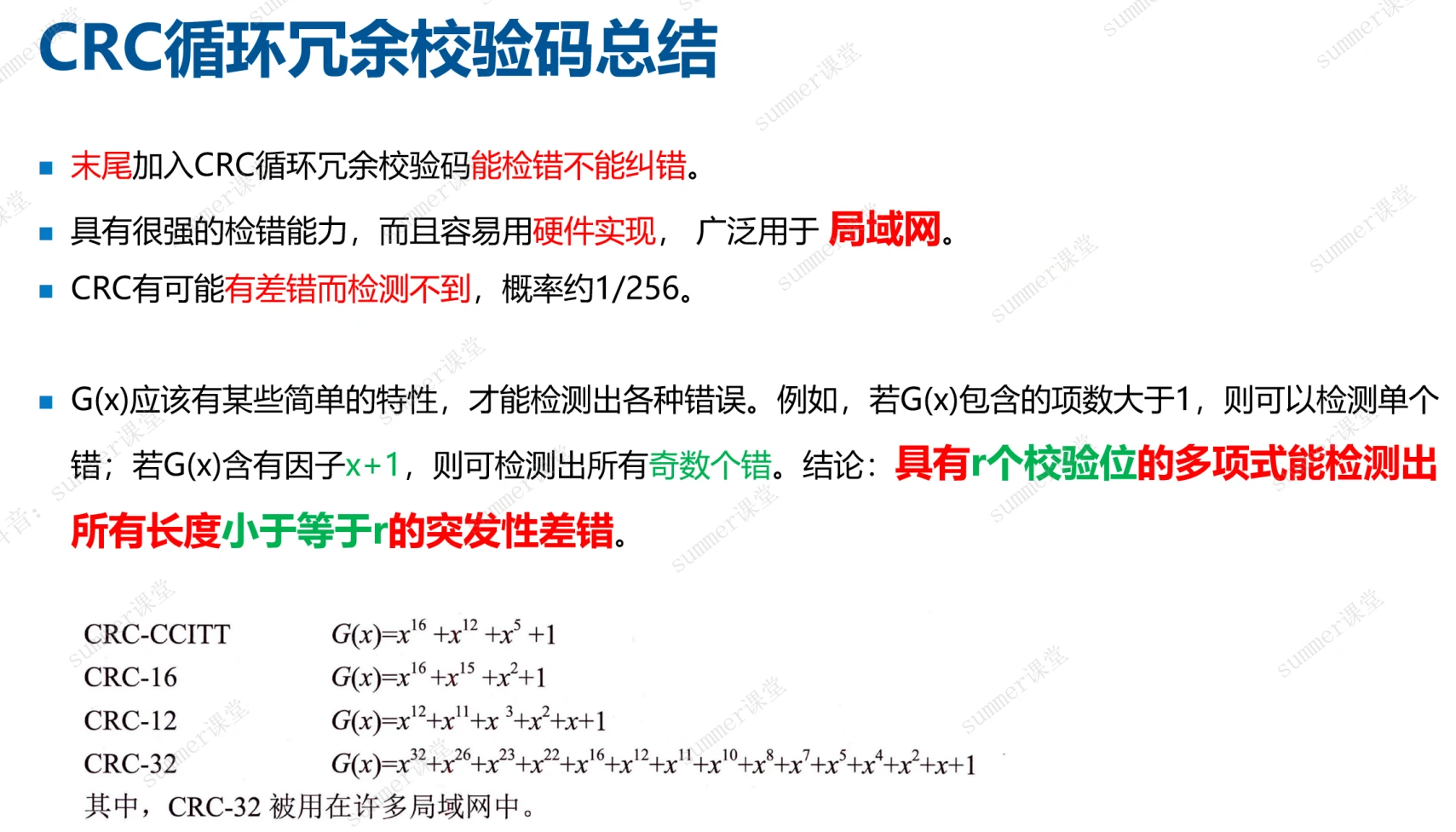

末尾加入CRC循环冗余校验码能检错不能纠错,广泛用于网络通信和磁盘存储。

以下我们采用例题来了解:

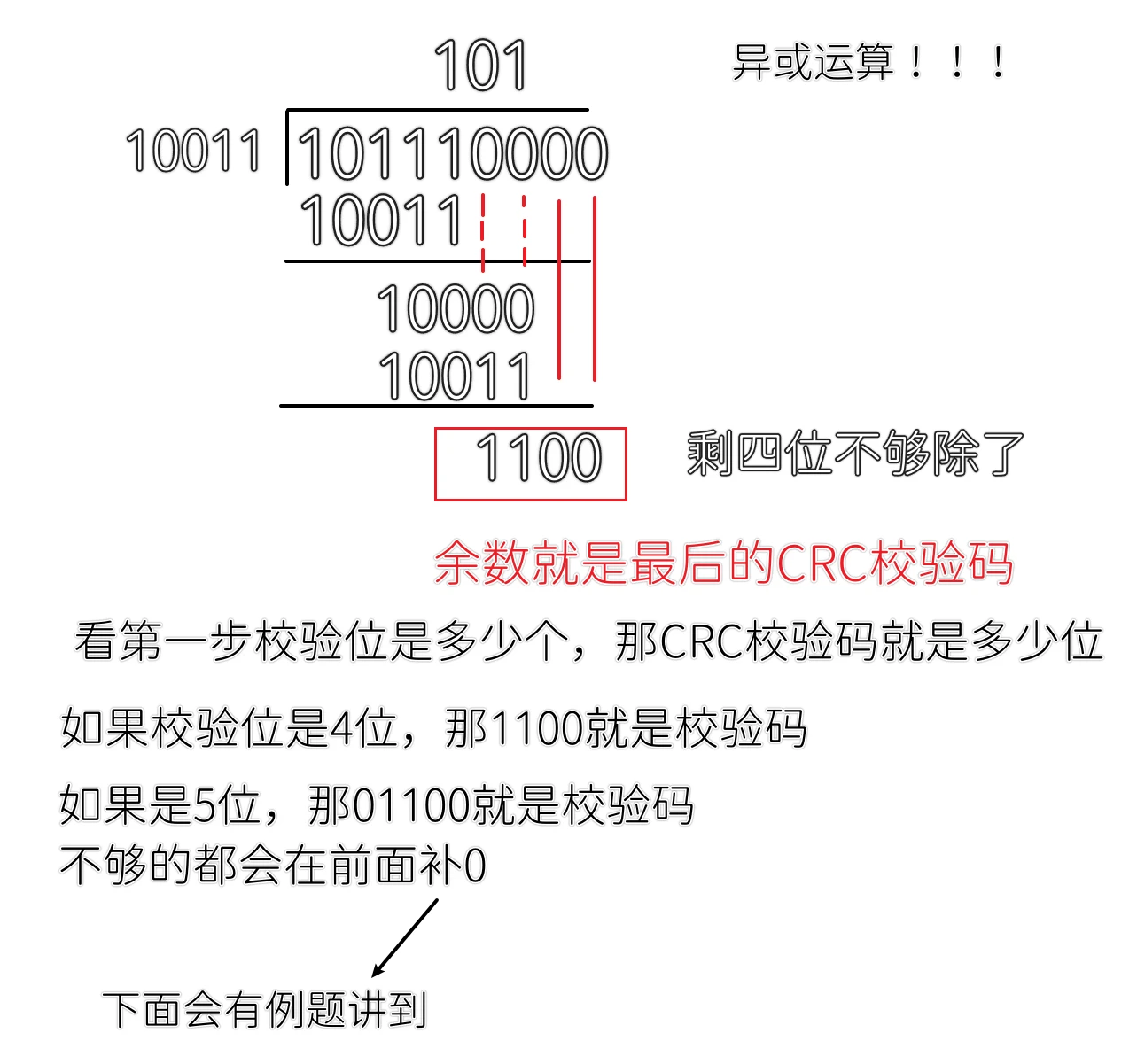

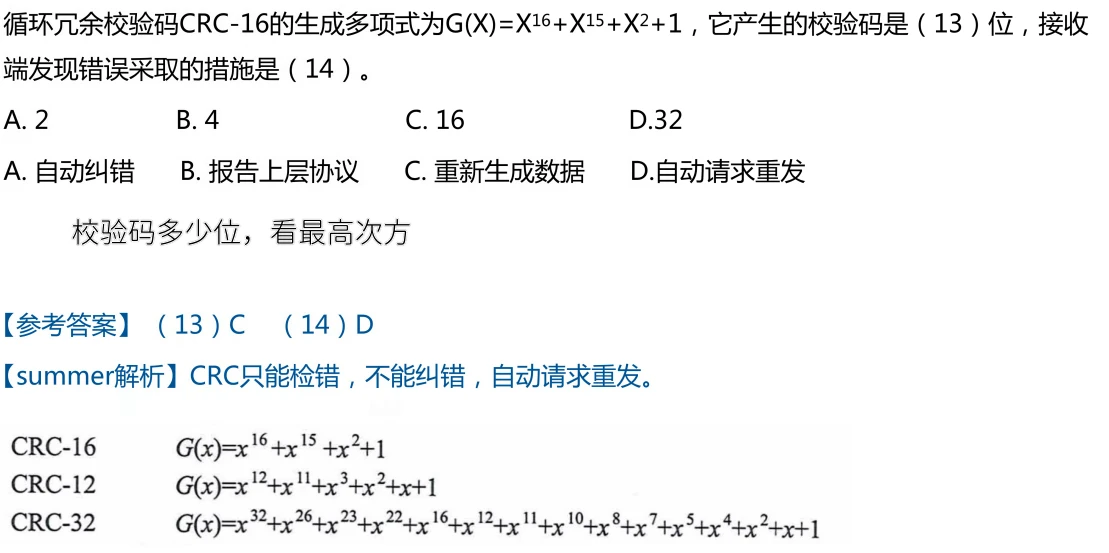

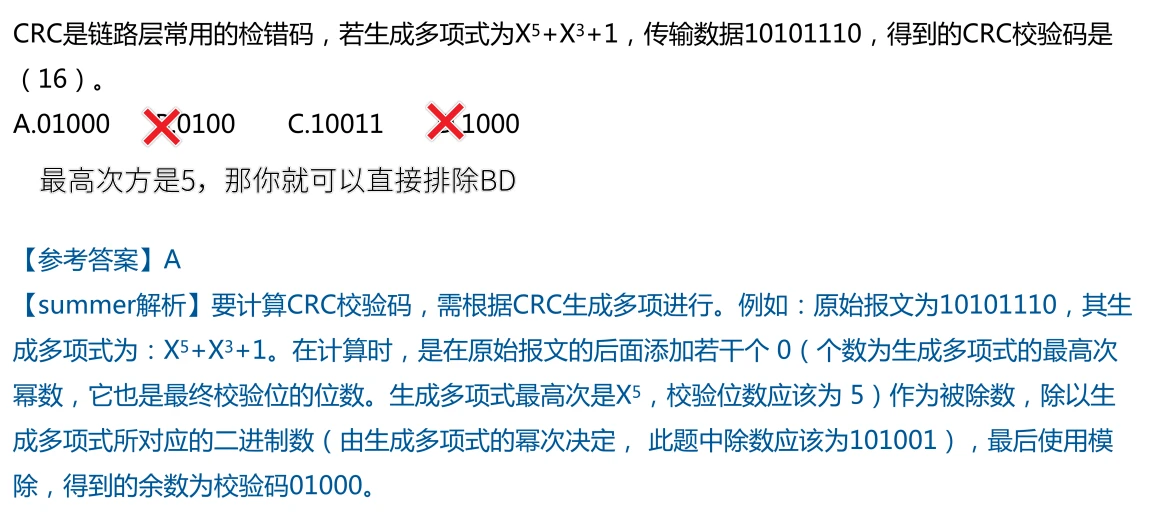

1.采用CRC进行差错校验,生成多项式为G(X)=X4+X+1,信息码字为10111,则计算出CRC校验码是()。

A.0000 B.0100 C.0010 D.1100

解:

1.判断校验位数:生成多项式的最高次方是几,校验位就是几位。4位检验位

因为G(X)=X4+X+1 中 x4有最高次方是4,那么到时候算出来的CRC校验码也会是四位

一般选项会出现不固定数字的校验码,这时候你就要看,最高次方,排除不符合的选项

2.组合被除数 信息码字+检验位 ==101110000

第一步看出有多少位校验位就在信息码字后补多少个0

3.寻找除数==提取多项式的系数

4.用第二步的结果,除以第三步的结果(异或运算) 余数就是CRC校验码,余数不够位,前面补0

例题

章节总结

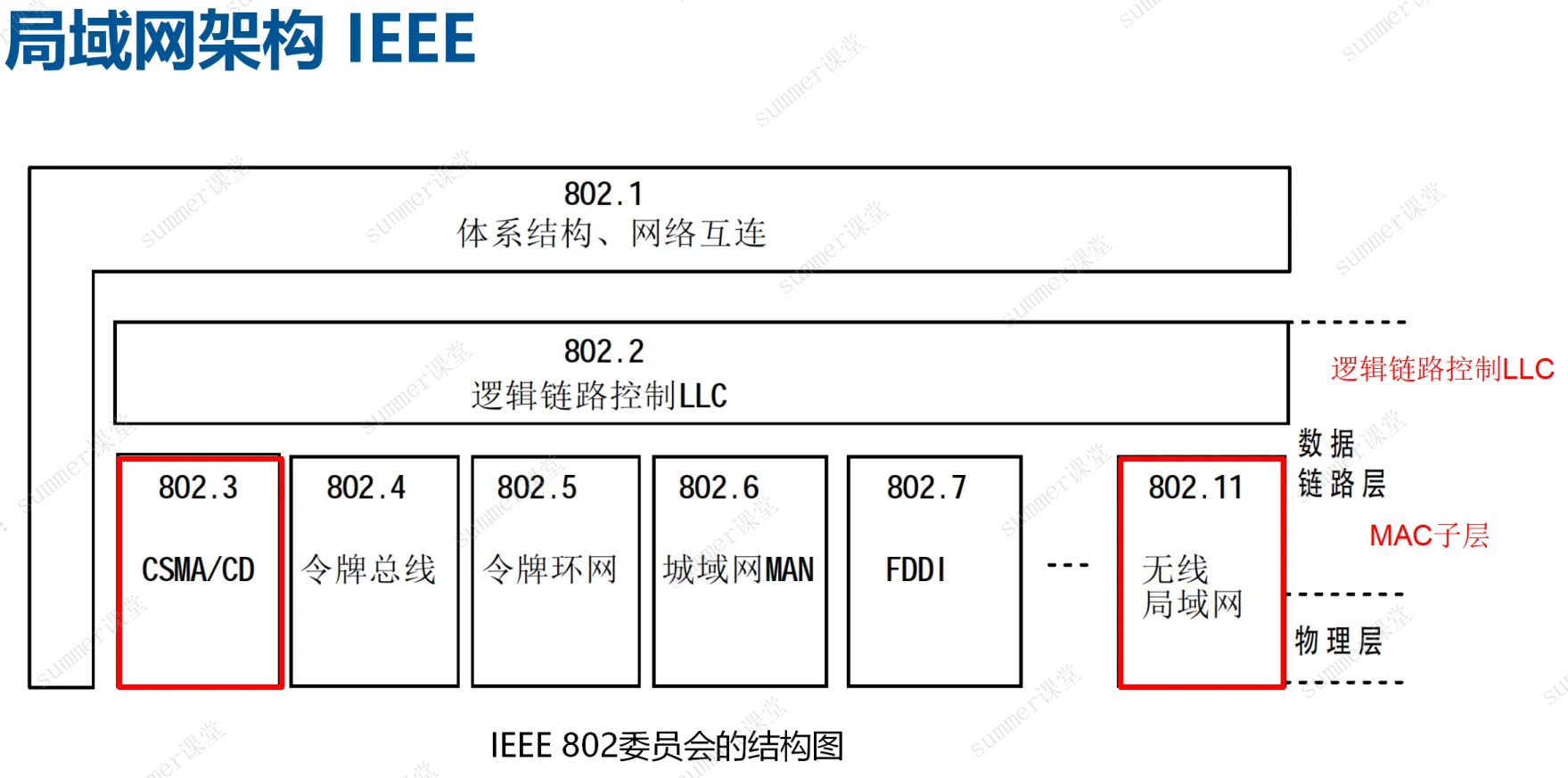

局域网

局域网技术概论

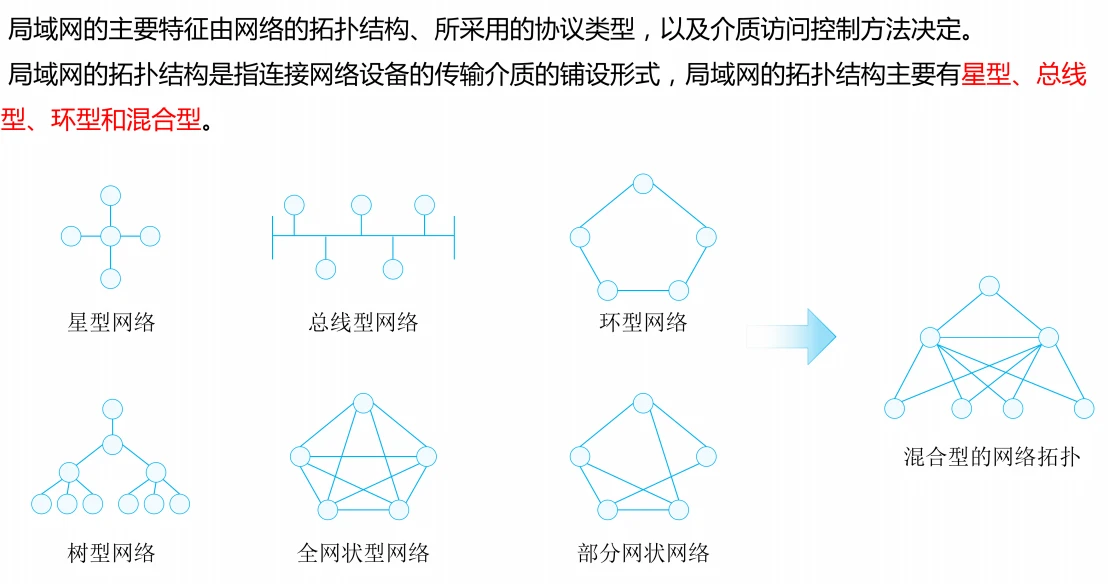

结构

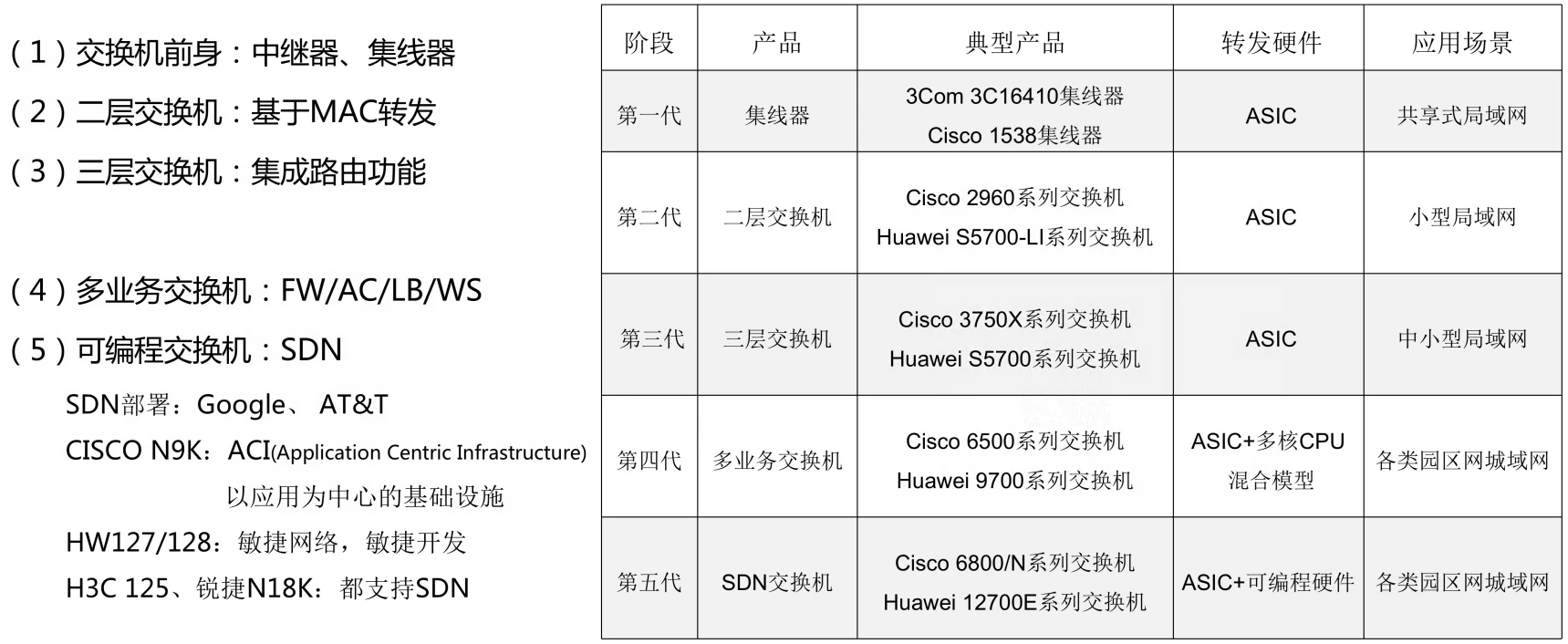

早期组网使用集线器组网,现在都是交换机,现在真正应用广泛的是树形和混合型

传统局域网是分组广播式网络,这是与分组交换式的广域网的主要区别

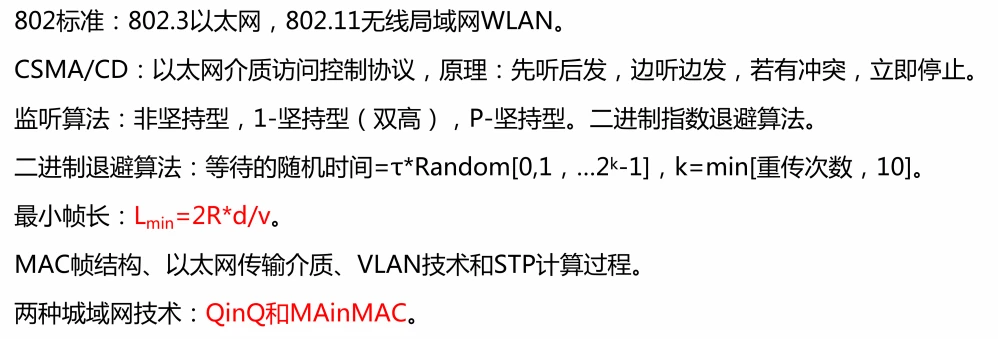

CSMA/CD

CSMA基本原理:发送数据之前,先监听信道上是否有人在发送。若有,说明信道正忙,否则说明信道是空闲的,然后根据预定的策略决定:

(1)若信道空闲,是否立即发送。

(2)若信道忙,是否继续监听

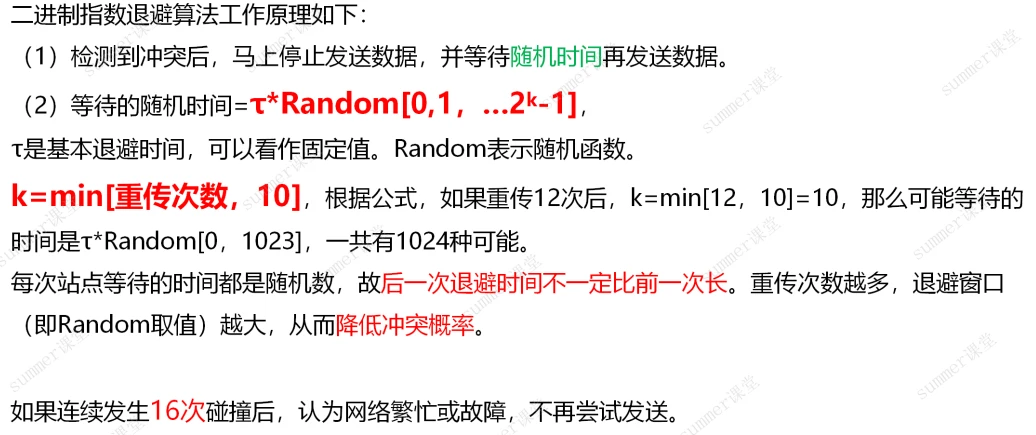

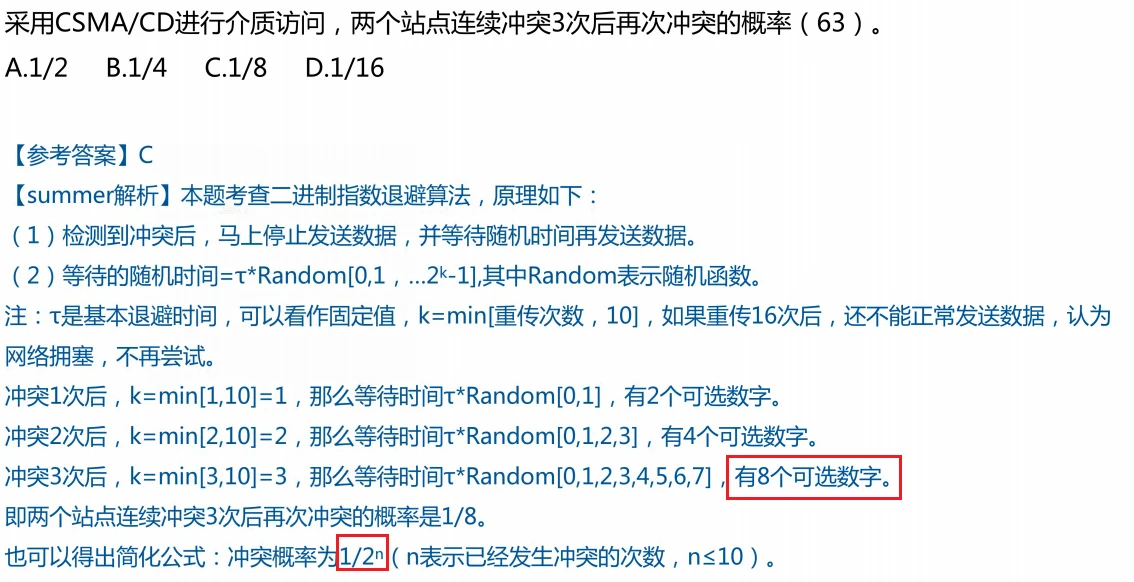

如果连续发生16次碰撞后,认为网络繁忙或故障,不再尝试发送。

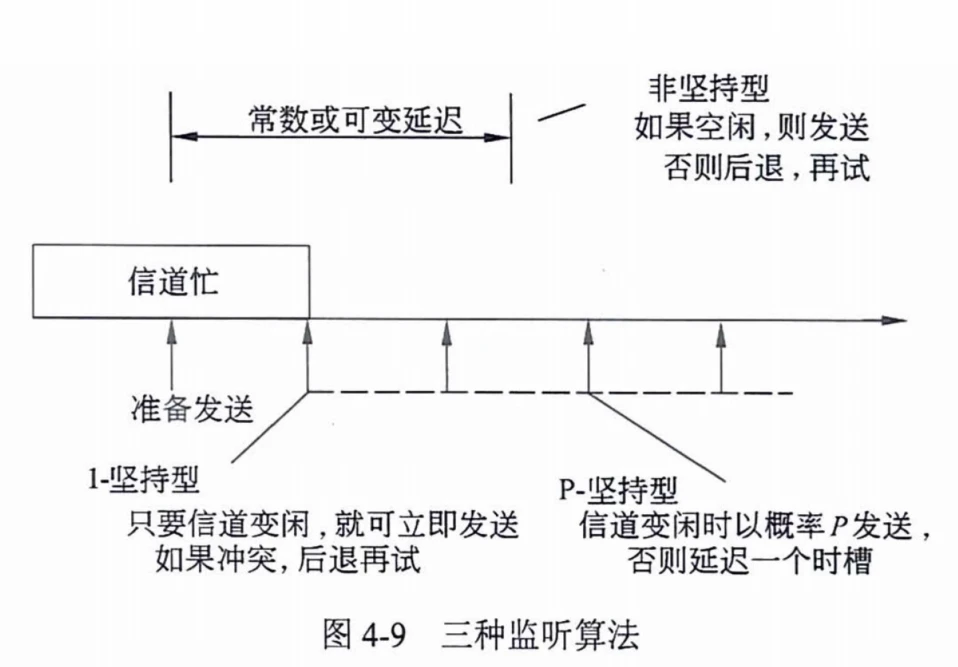

CSMA三种监听算法

(1)非坚持型监听算法:后退随机时间由于随机时延后退,从而减少了冲突的概率。问题是因为后退而使信道闲置一段时间,这使信道的利用率降低,而且增加了发送时延

(21-坚持型监听算法:继续监听,不等待有利于抢占信道,减少信道空闲时间。但是,多个站同时都在监听信道时必然会发生冲突。冲突概率和利用率都高(双高)

(3)P-坚持型监听算法:若信道空闲,以概率P发送,以概率(1-P)延迟一个时间单位,P大小可调整。

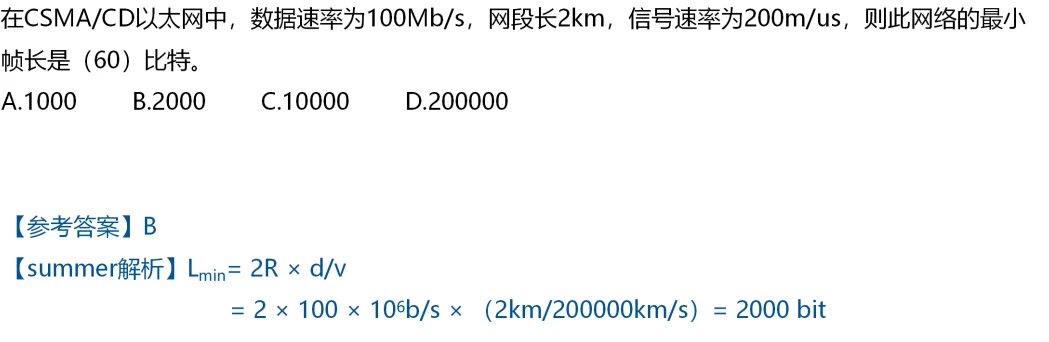

冲突检测原理CD

载波监听只能减小冲突的概率,不能完全避免冲突。当两个帧发生冲突后,若继续发送,将会浪费网络带宽。为了改进带宽利用率,发送站应采取边发边听的冲突检测方法,即

(1)发送期间同时接收,并把接收的数据与站中存储的数据进行比较。

(2)若比较结果一致,说明没有冲突,重复(1)。

(3)若比较结果不一致,说明发生了冲突,立即停止发送,并发送一个简短的干扰信号(Jamming)使所有站都停止发送。

(4)发送Jamming信号后,等待一段随机长的时间,重新监听,再试着发送。

对总线型、星型和树型拓扑访问控制协议是

CSMA/CD(Carrier Sense Multiple Access/ColisionDetection,载波侦听多路访问/冲突检测)带冲突检测的监听算法把

浪费带宽的时间减少到检测冲突的时间。

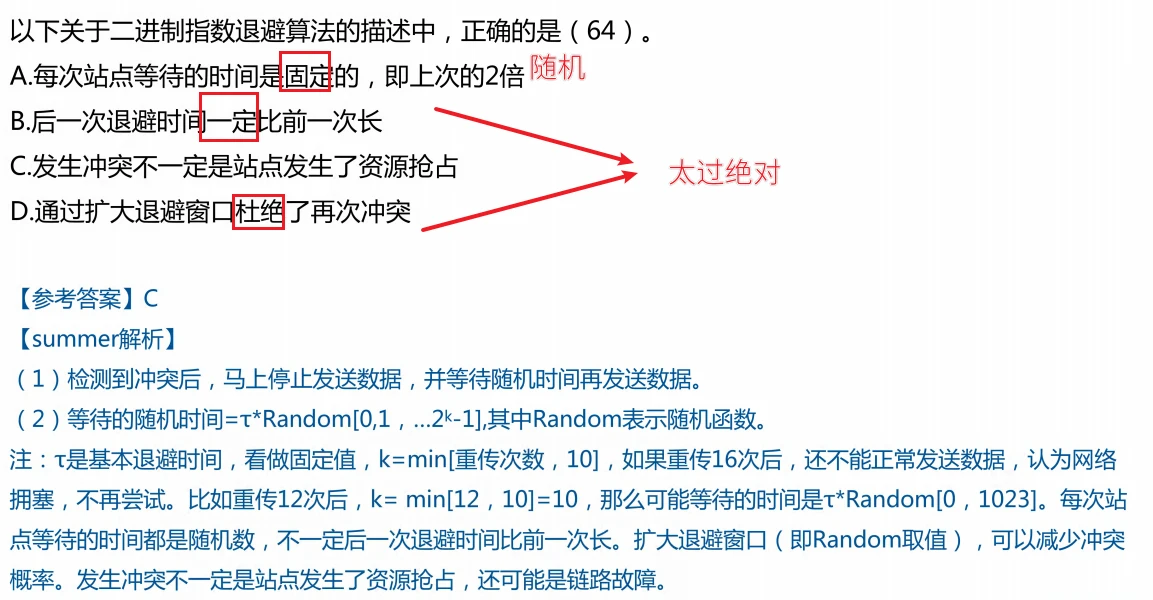

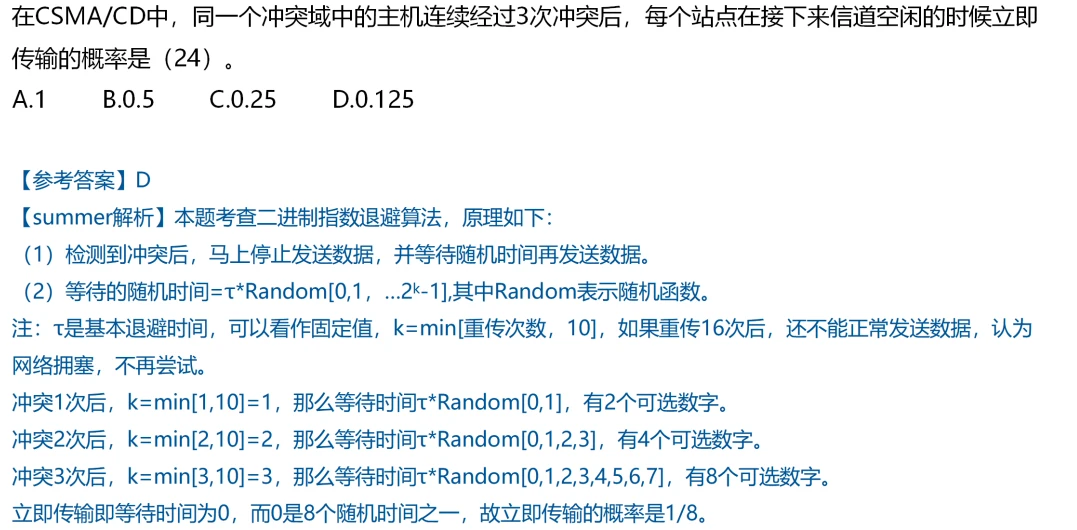

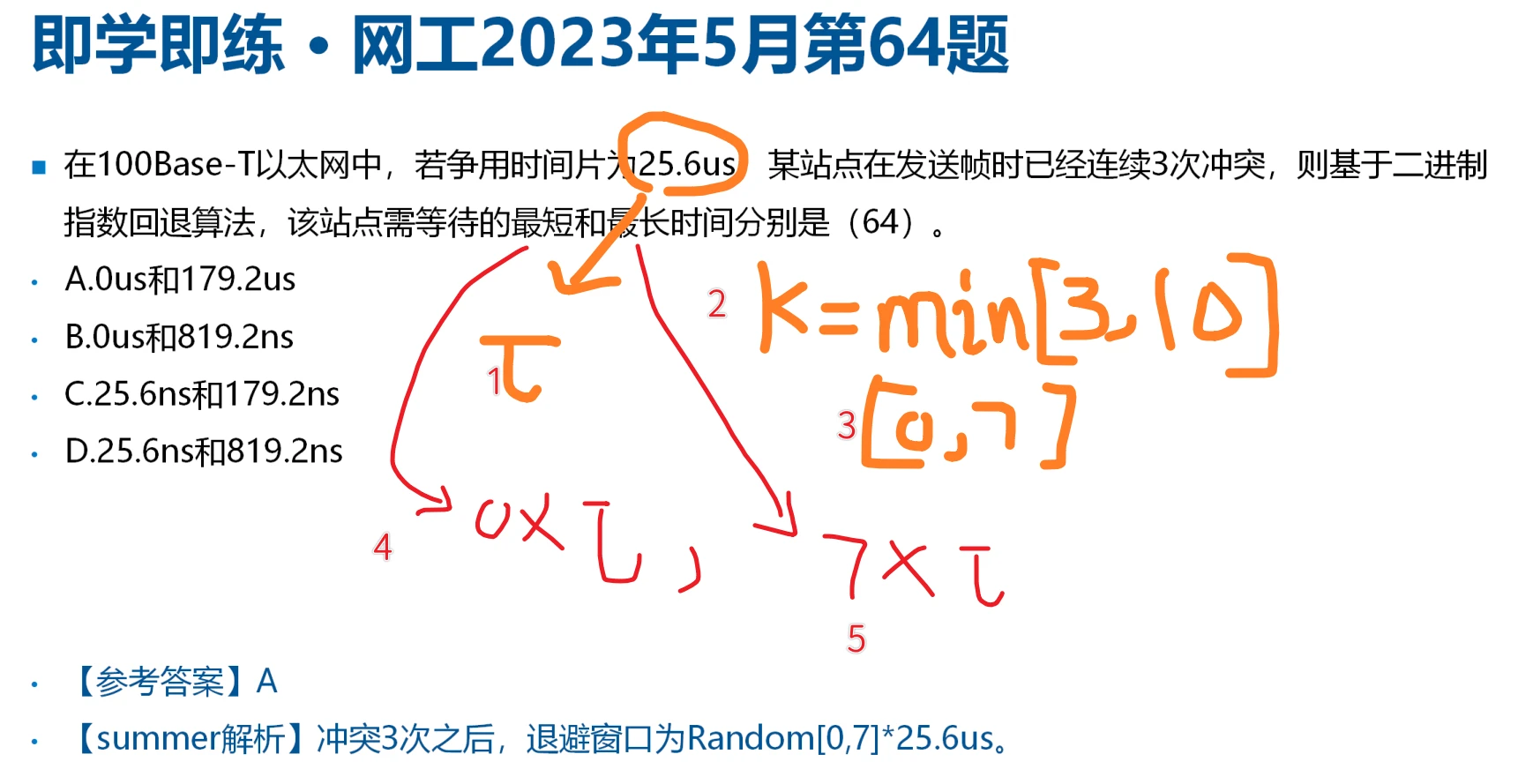

二进制指数退避算法

例题:

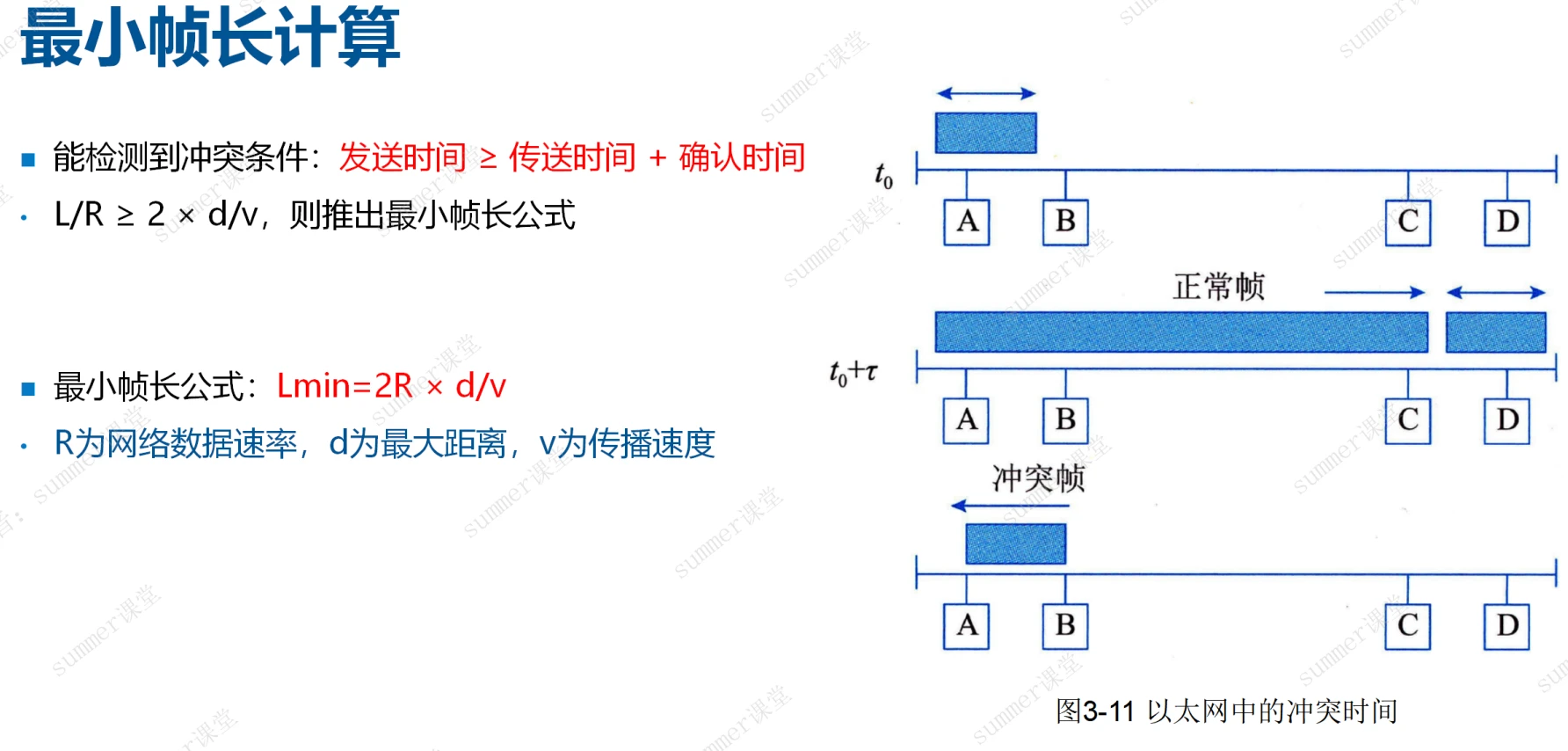

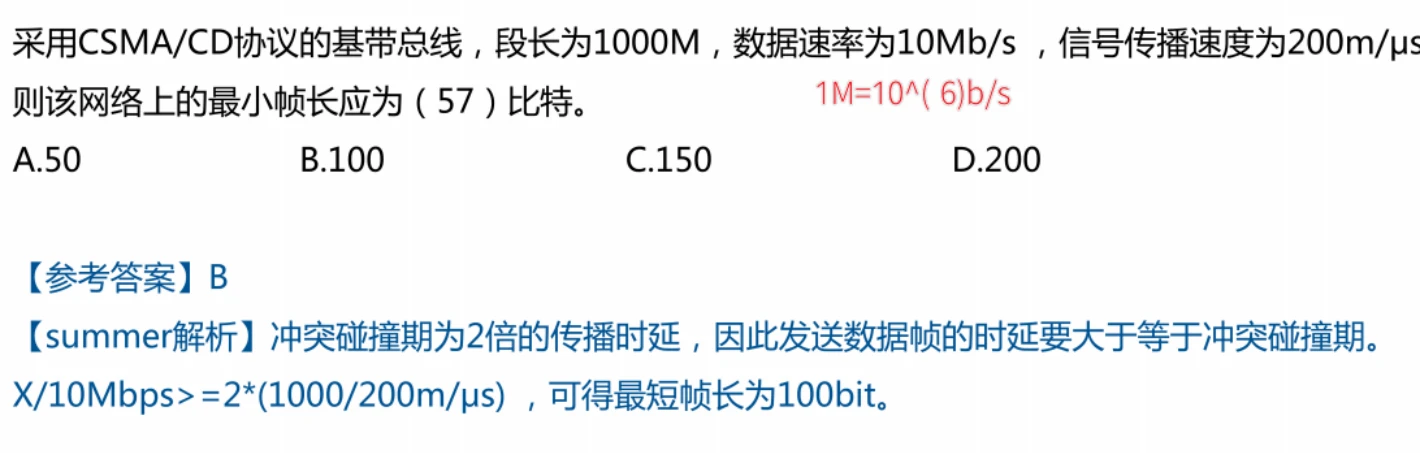

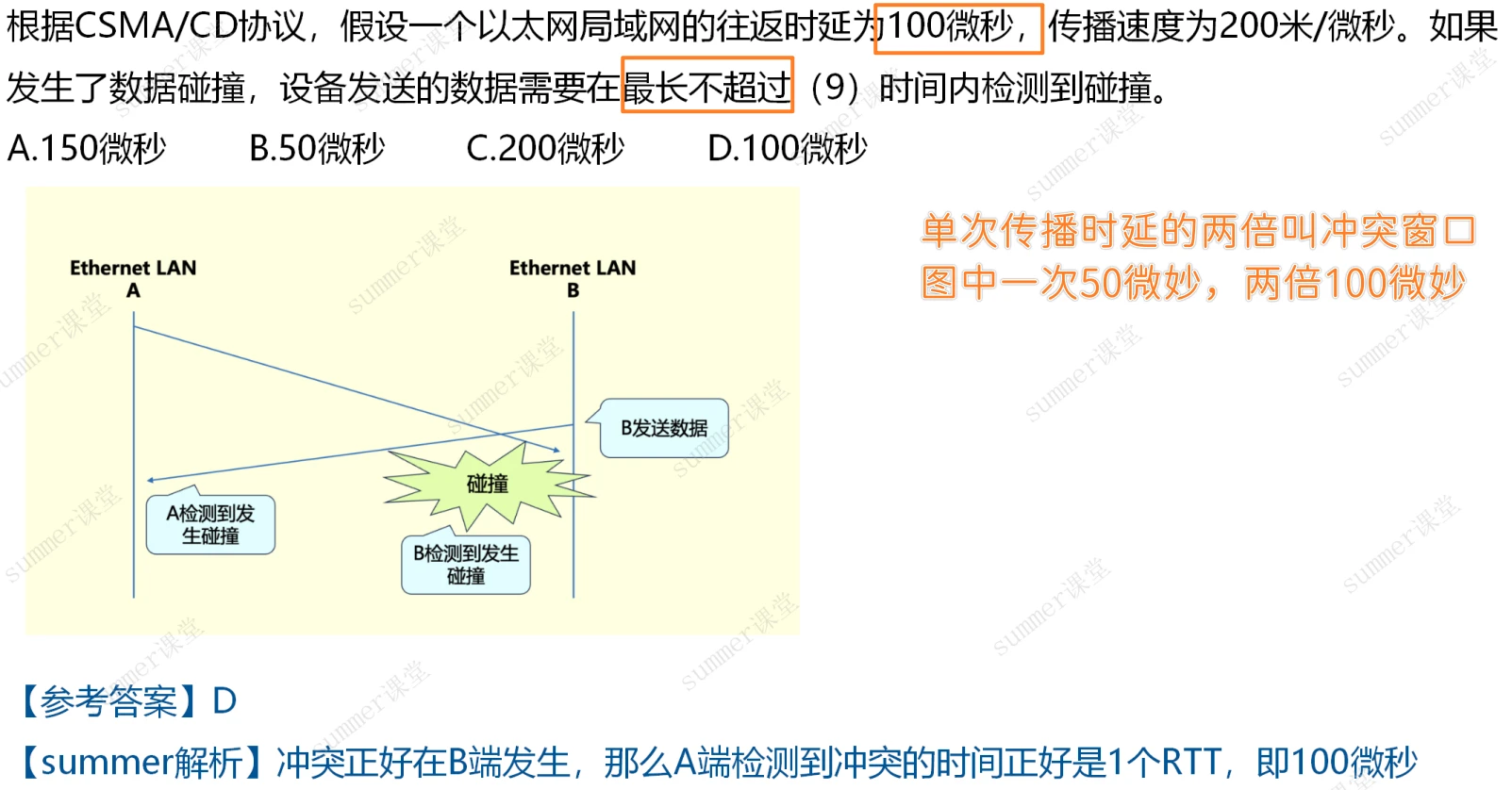

最小帧长计算

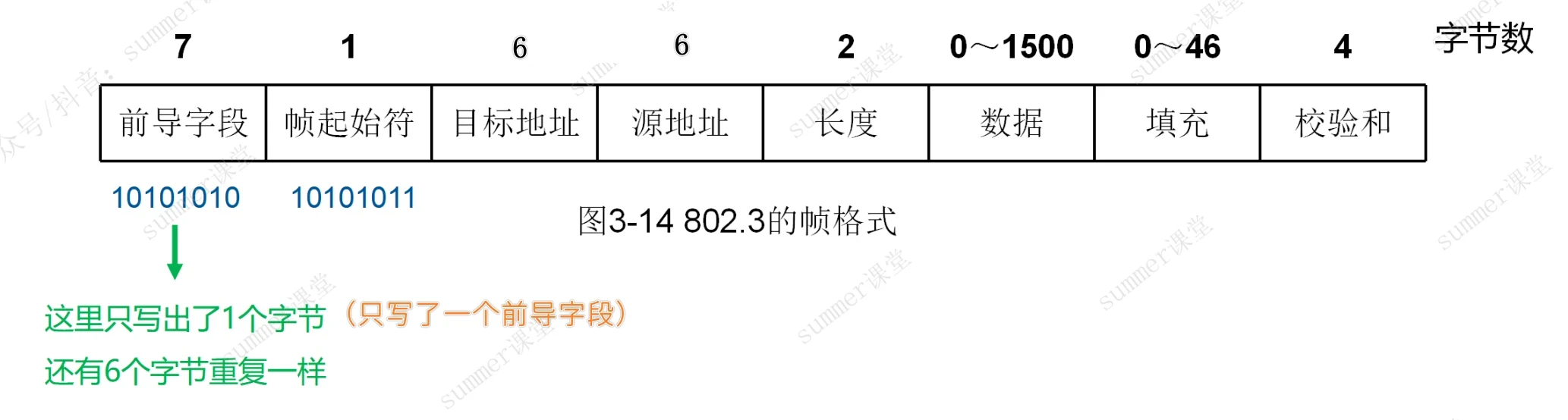

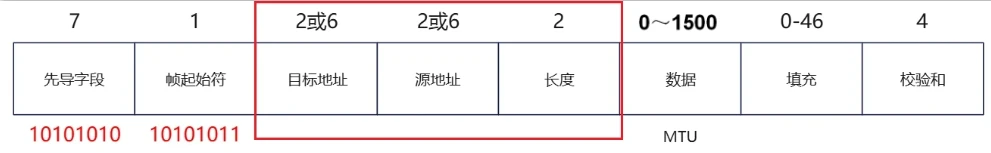

以太网帧

以太网硬件地址(MAC地址,不是帧哦)的位数是48位。例如:00:1A:2B:3C:4D:5E

前面7+1字节用于时钟同步,不算入帧长。

数据46-1500字节,不够至少填充到46字节。

校验位4字节,CRC循环冗余校验 32位。

最小帧长64字节:6+6+2+46+4=64 (从目的地址开始往后算)

最大帧长1518字节:6+6+2+1500+4=1518. (从目的地址开始往后算)

考法:

1.简单直白的问你,最大帧长和最小帧长是多少

2.问你确认帧是多少,最小的64字节,最大1518字节

3.以太网最大利用率=1500/1518 最小利用率=46/64 就传输的数据除以最大的帧长

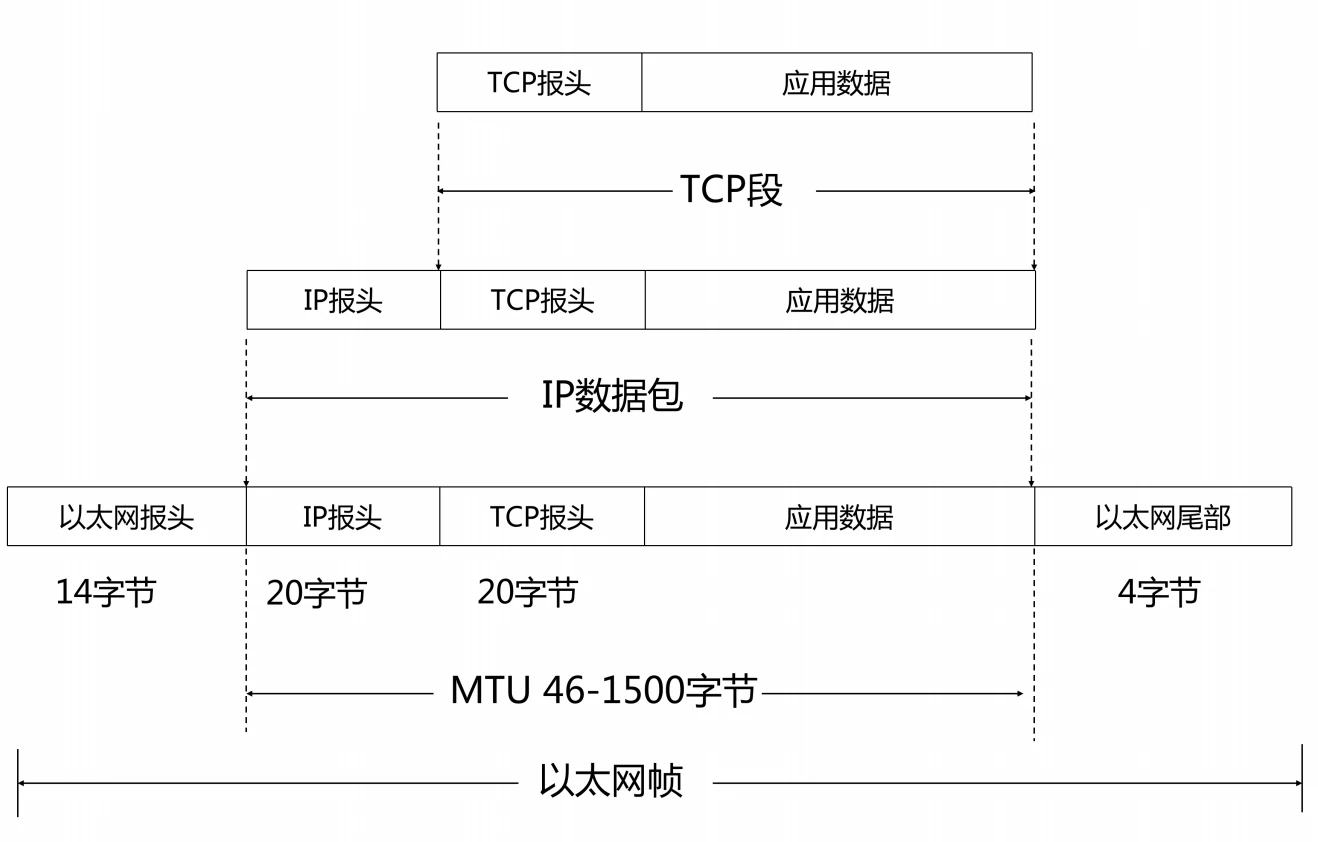

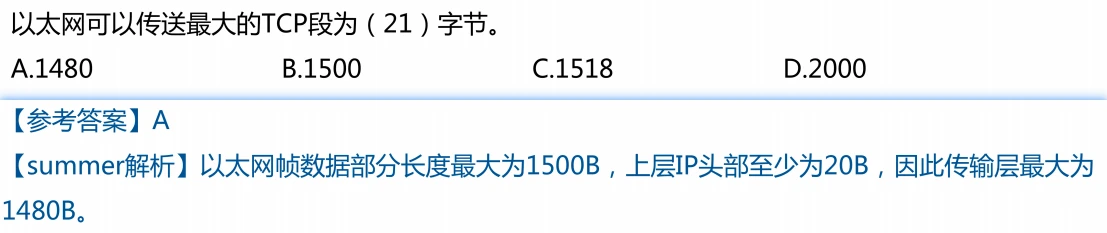

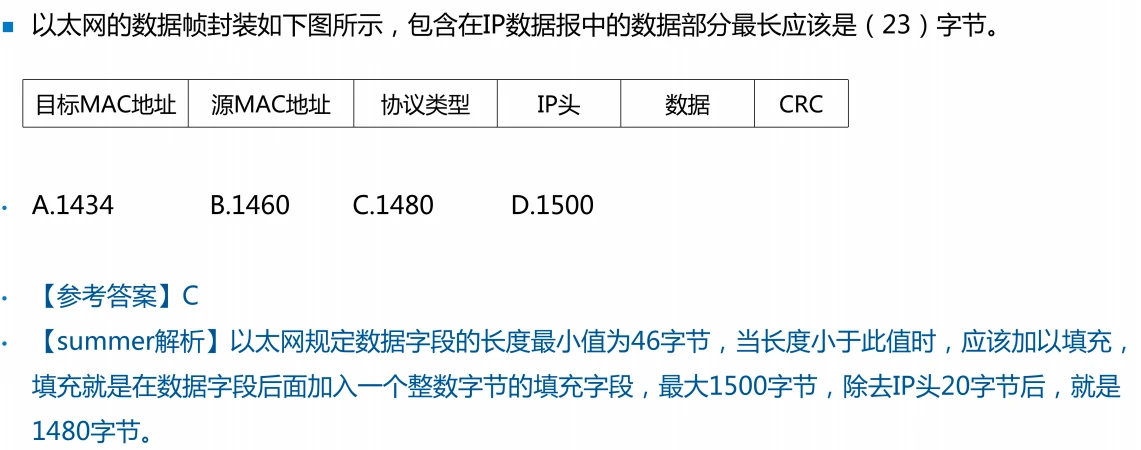

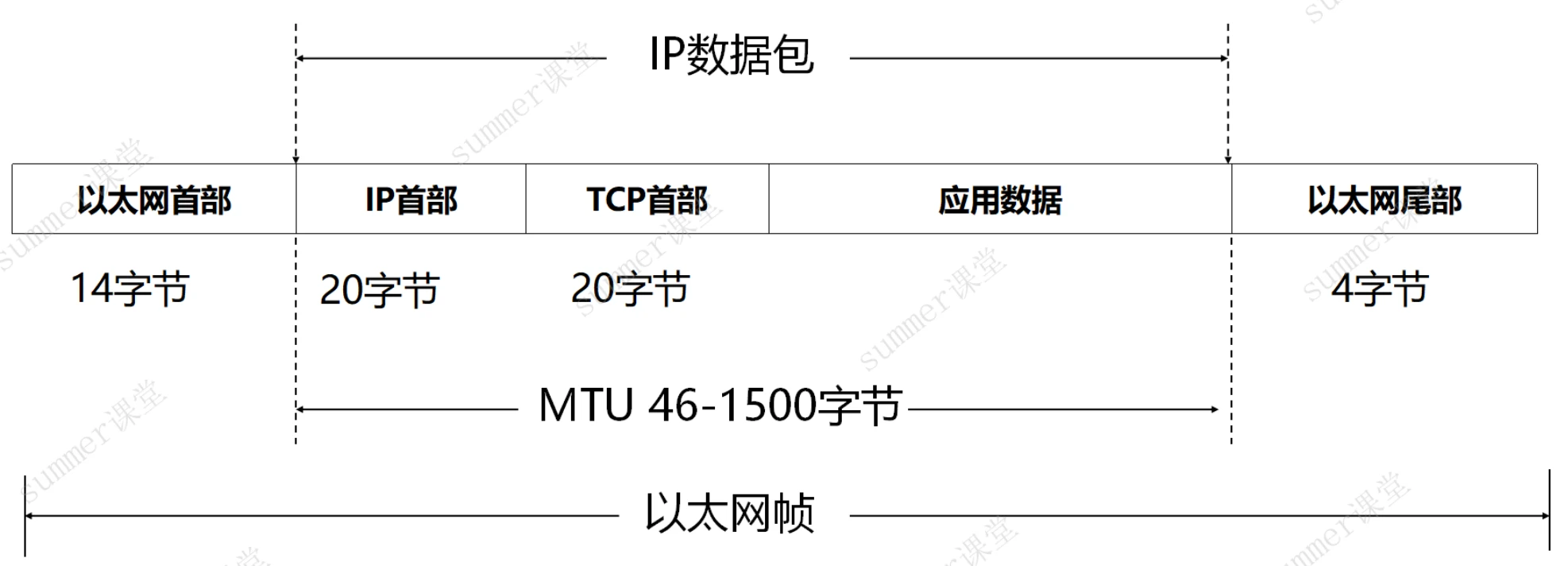

以太网报文封装

1.以太网报头是

2.在MTU里,最小字节是20+20+6字节,因为数据段(MTU段)是最小是46字节

扩展知识:

IP报头和TCP报头各自最大的字节都是60字节,标准是20字节

例题:

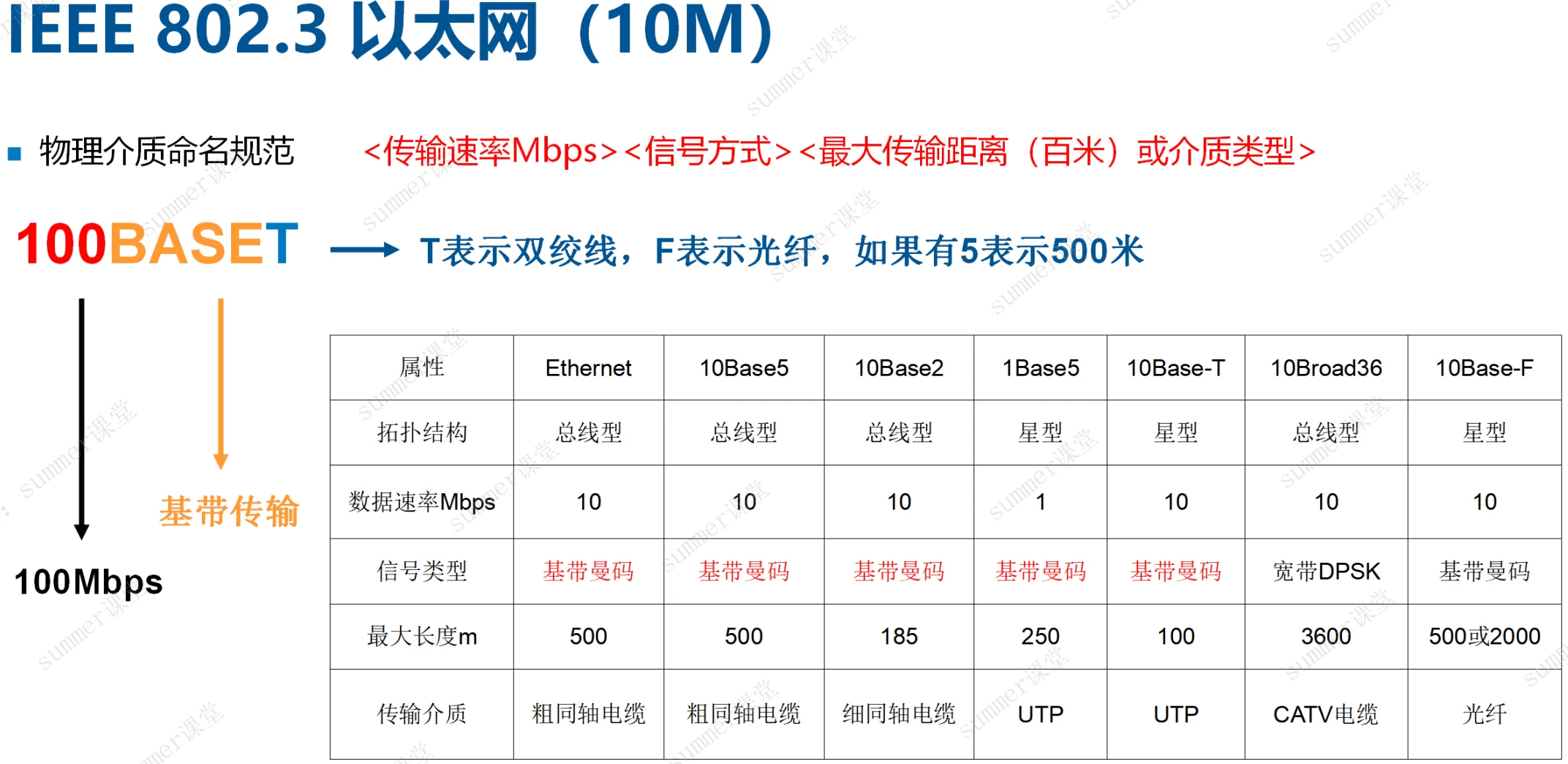

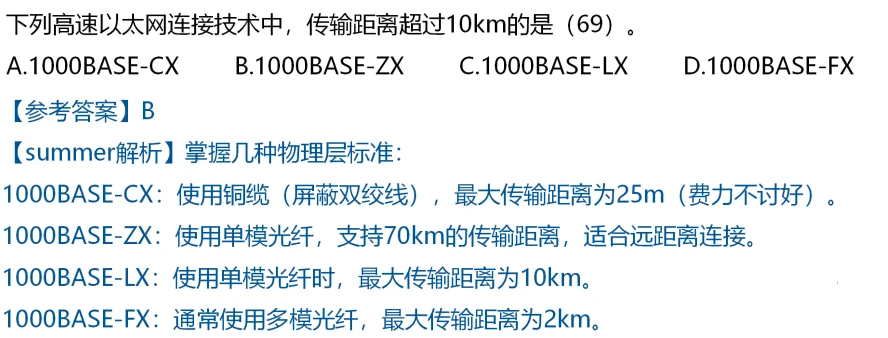

以太网物理层规范

以下所有的表格都要记住

802.3以太网(10M)

快速以太网802.3u(100M)

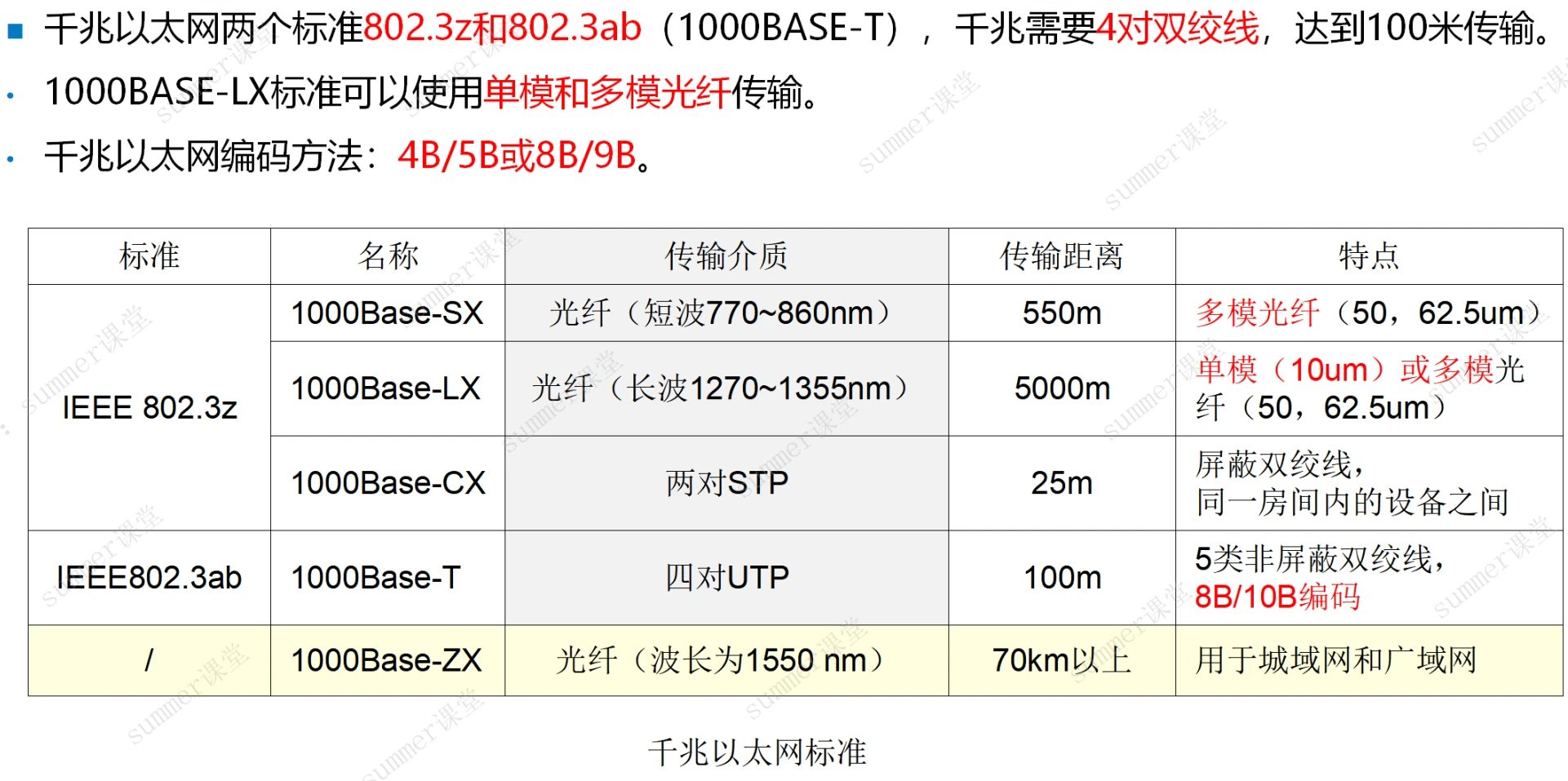

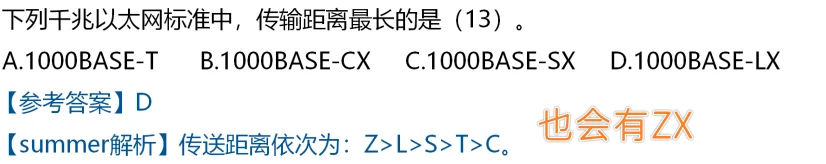

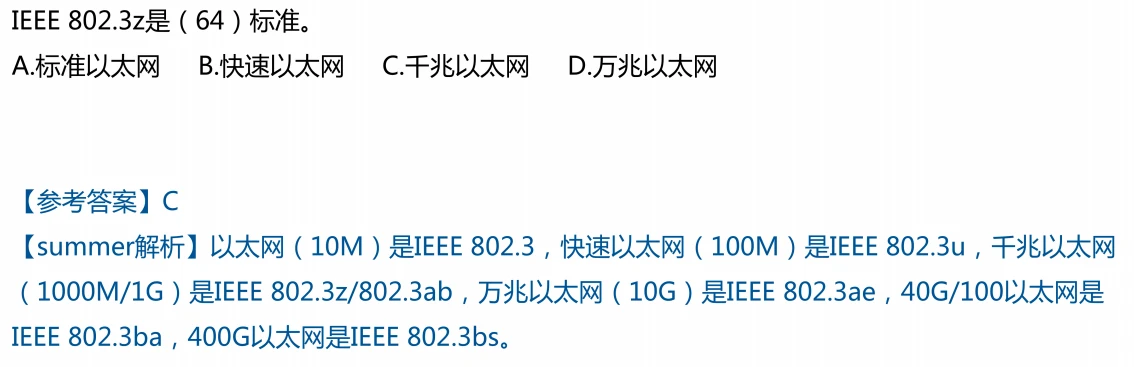

干兆以太网(1000M)

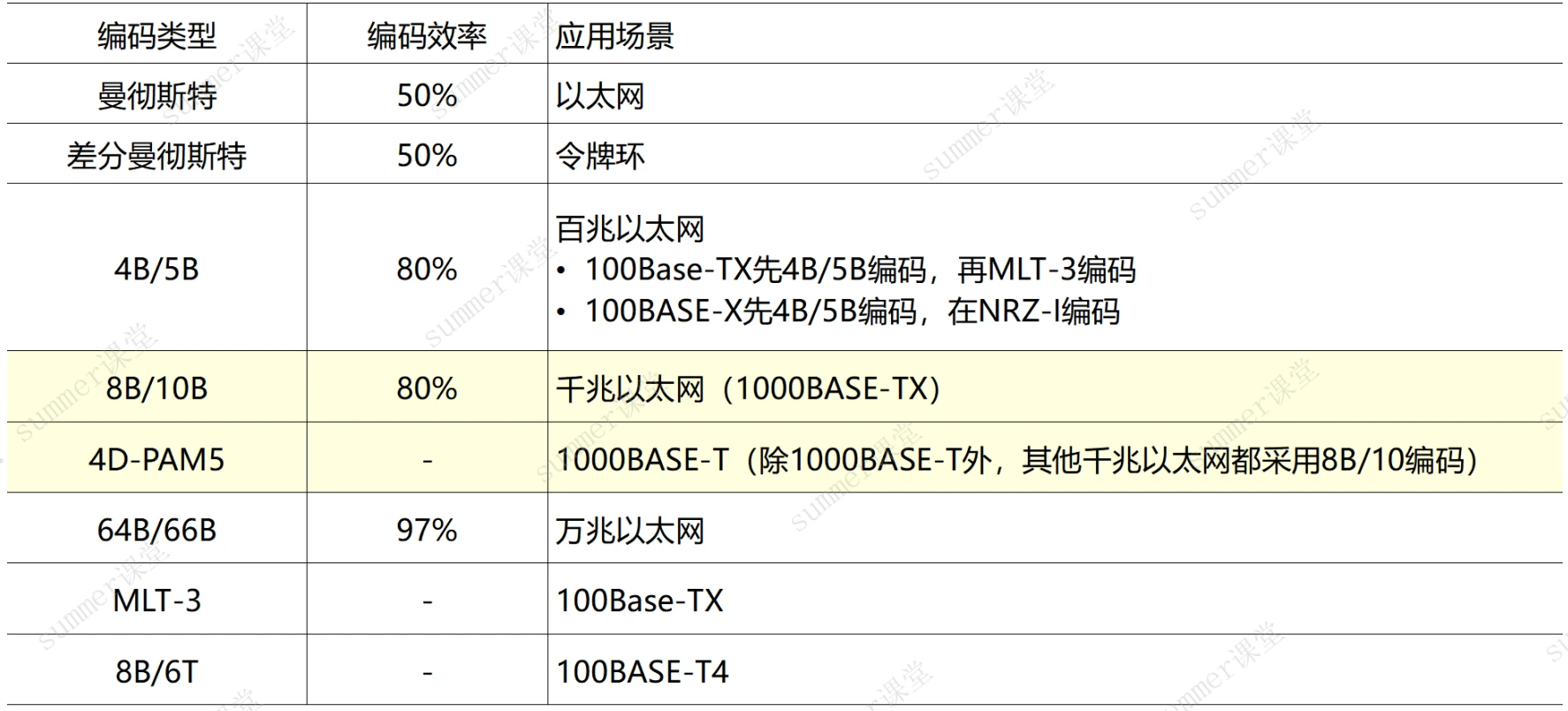

编码总结

关键字:8B/10B,4D-PAM5,64B,66B,MLT-3,8B/6T

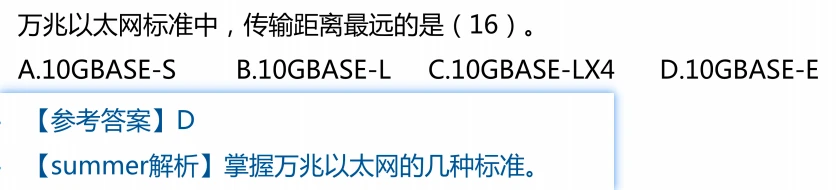

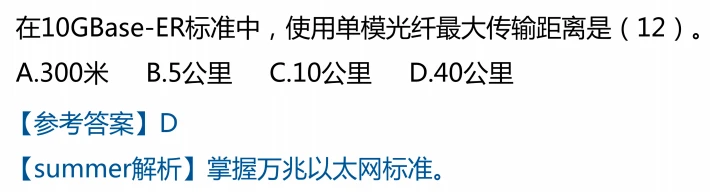

万兆以太网802.3ae(10G)

VLAN

Vlan基础

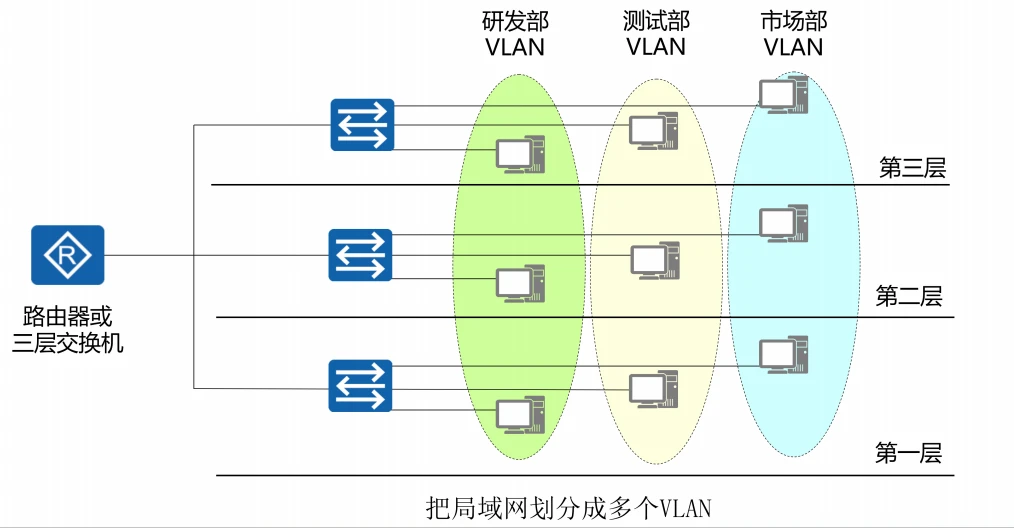

虚拟局域网(Virtual Local Area Netwok,VLAN)

根据管理功能、组织机构或应用类型对交换局域网进行分段而形成的逻辑网络。

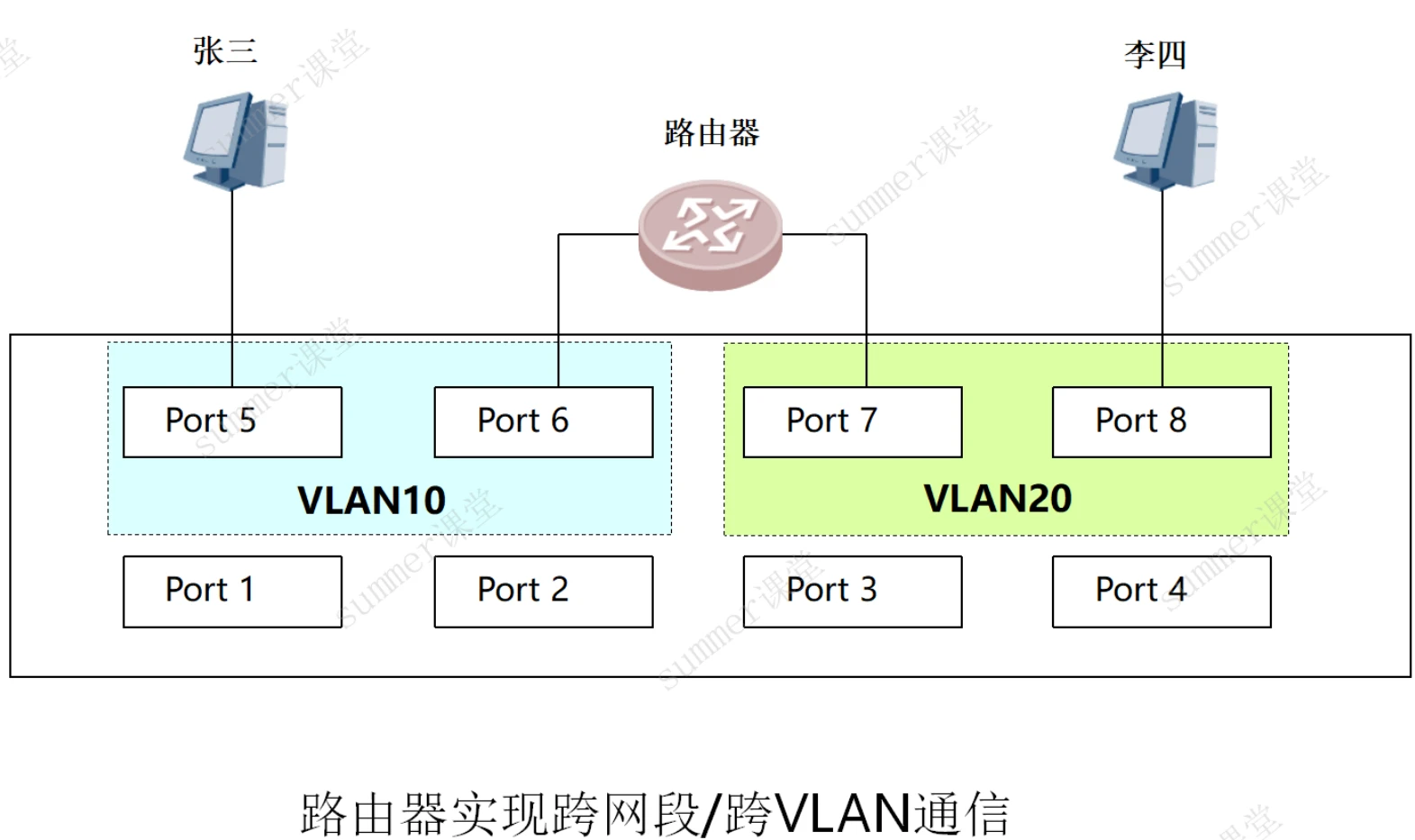

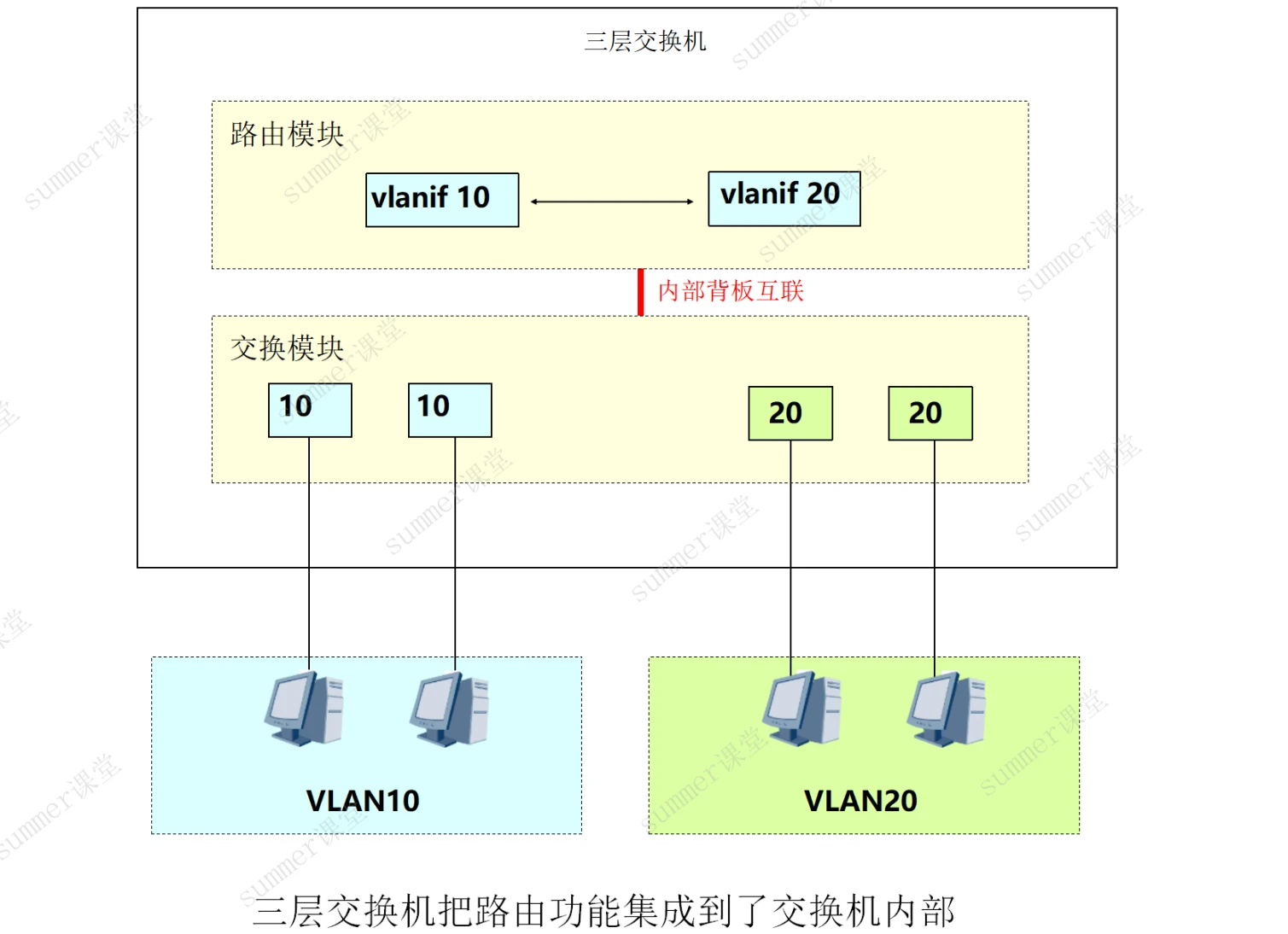

不同VLAN通信必须经过三层设备:路由器(考点最多)、三层交换机、防火墙等。

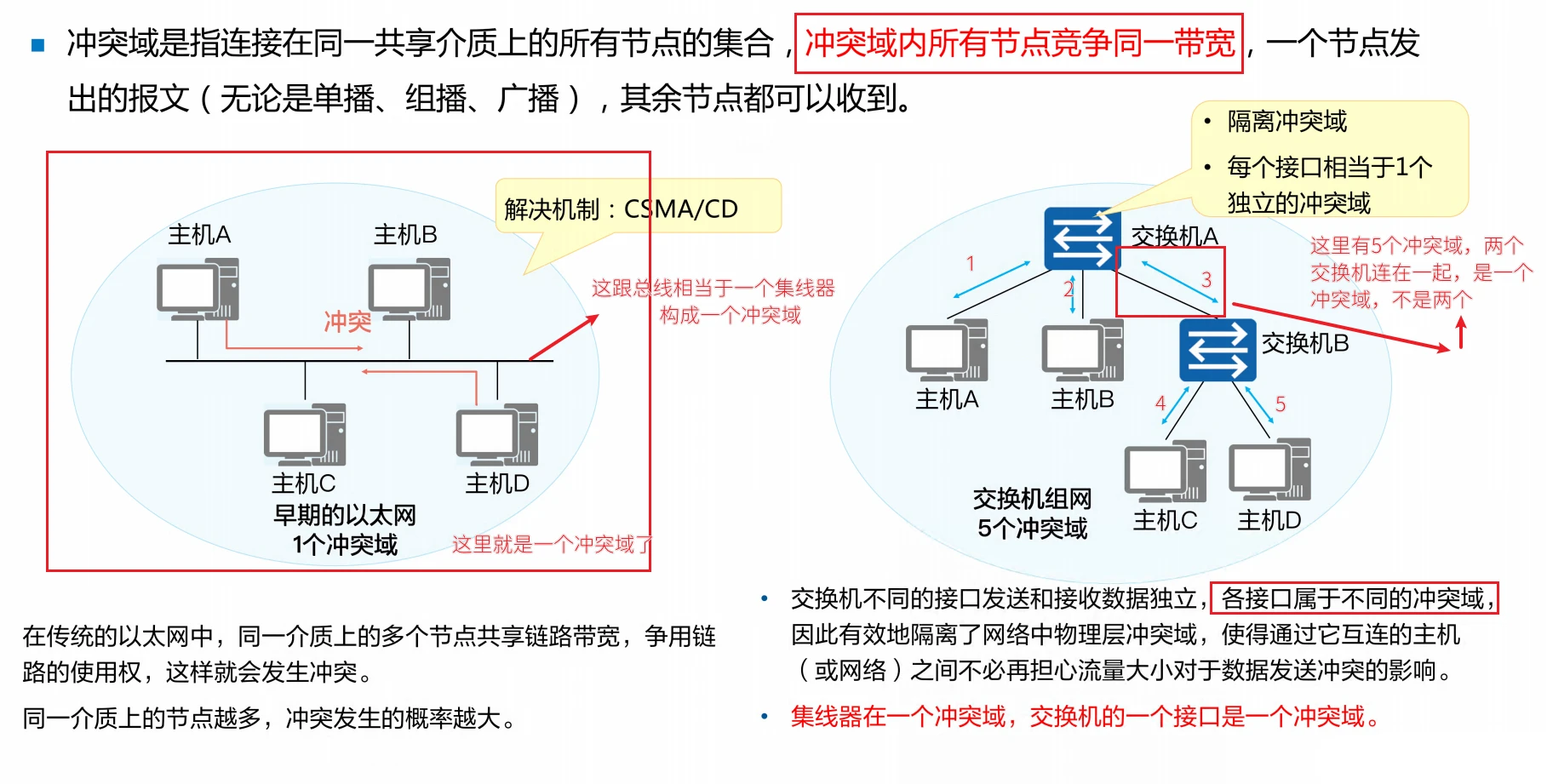

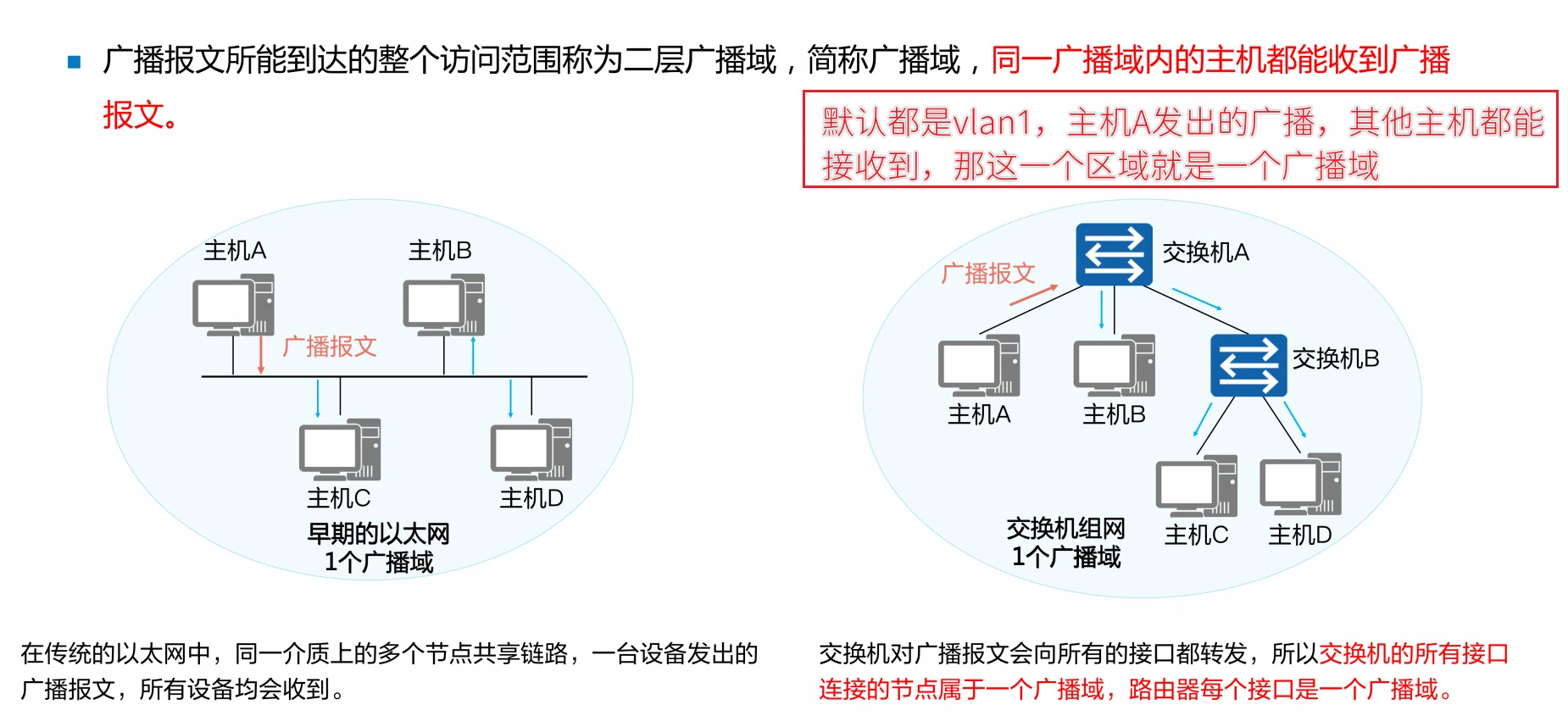

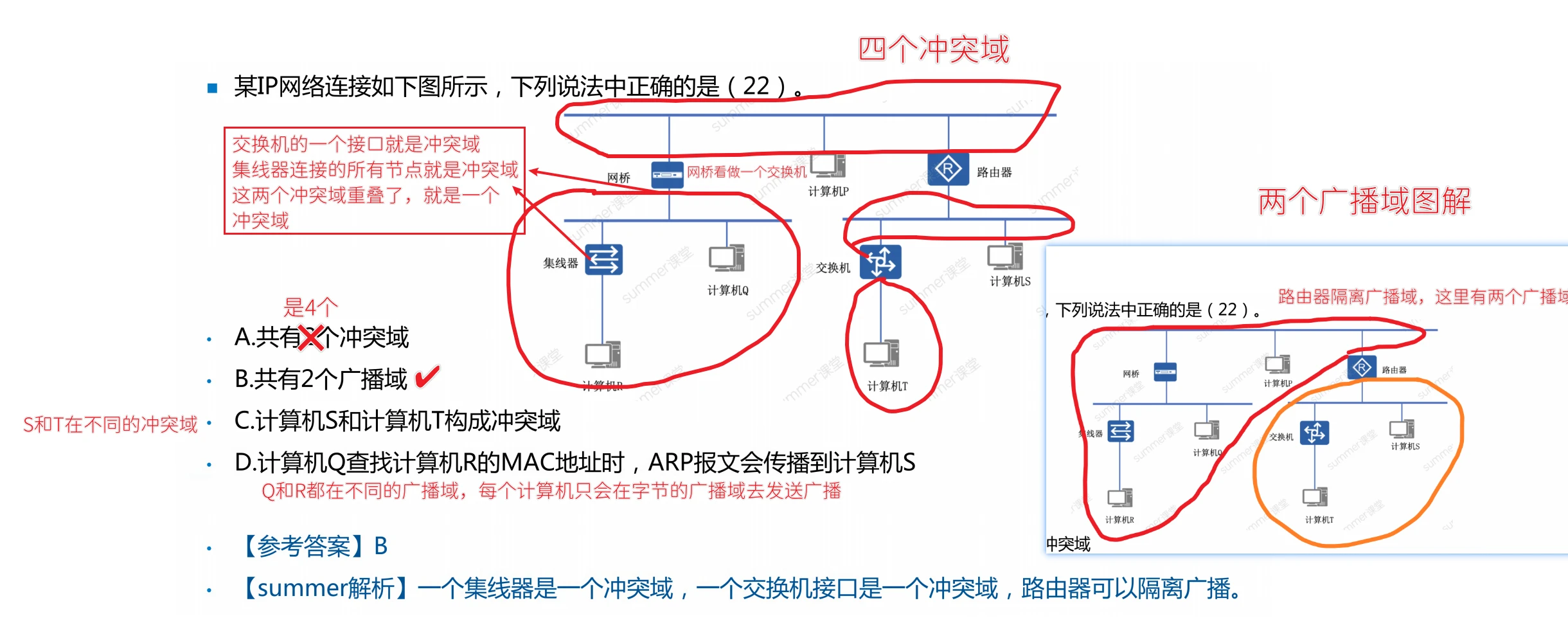

冲突域和广播域:

一个中继器和集线器是一个冲突域

网桥/交换机的一个接口为一个冲突域

一个VLAN为一个广播域,交换机默认所有接口都在VLAN 1

路由一个接口就是广播域

冲突域

广播域

例题:

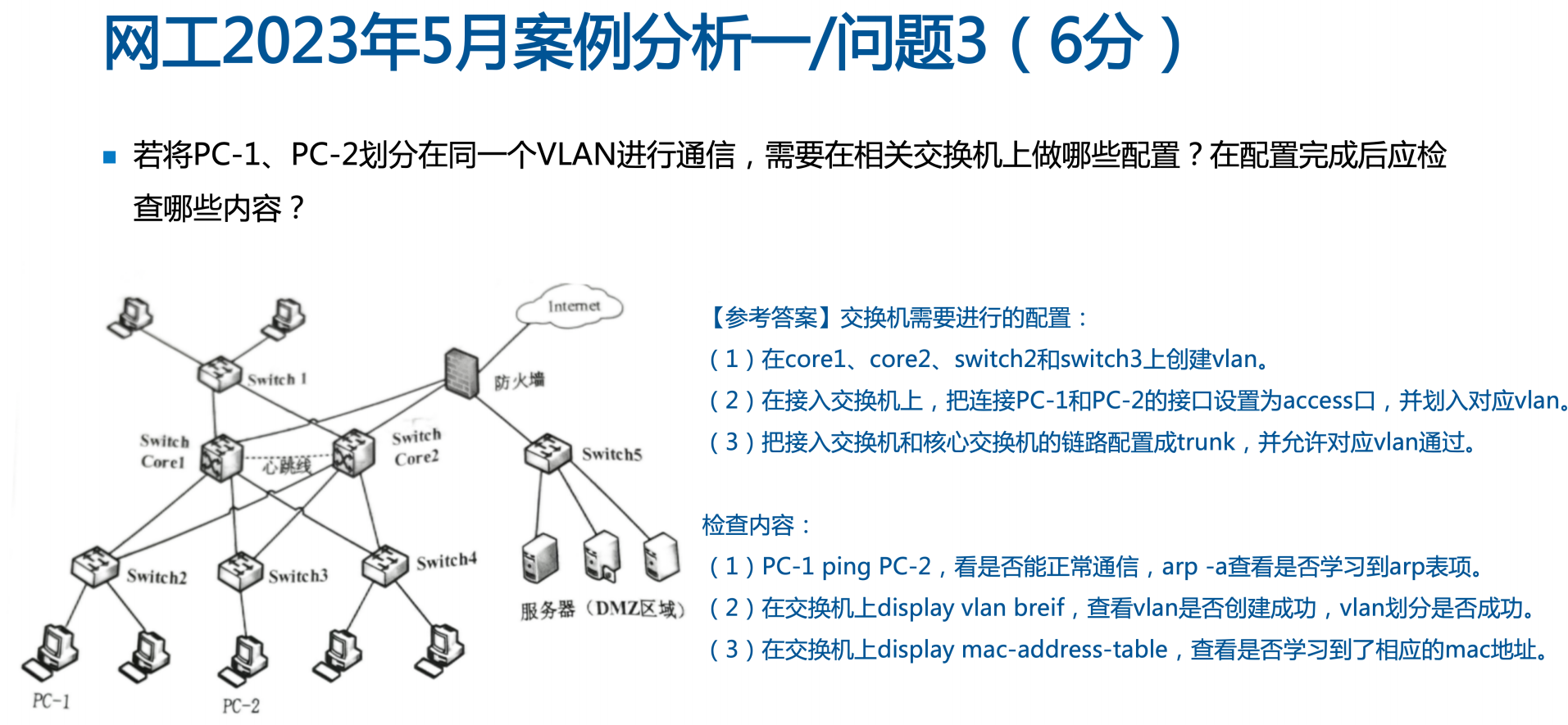

交换机VLAN划分

静态划分VLAN:基于交换机端口。

动态划分VLAN:基于MAC地址、基于策略、基于网络层协议、基于网络层地址。

vlan划分配置

简单了解一下,后面还会讲

VLAN作用

(1)控制网络流量。一个VLAN 内部的通信(包括广播通信)不会转发到其他VLAN 中去,从而有助于控制广播风暴,减小冲突域,提高网络带宽的利用率。

(2)提高网络的安全性。可以通过配置VLAN 之间的路由来提供广播过滤、安全和流量控制等功能。

不同VLAN 之间的通信受到限制,提高了企业网络的安全性。

(3)灵活的网络管理。VLAN 机制使得工作组可以突破地理位置的限制而根据管理功能来划分。如果根据MAC 地址划分VLAN,用户可以在任何地方接入交换网络,实现移动办公。

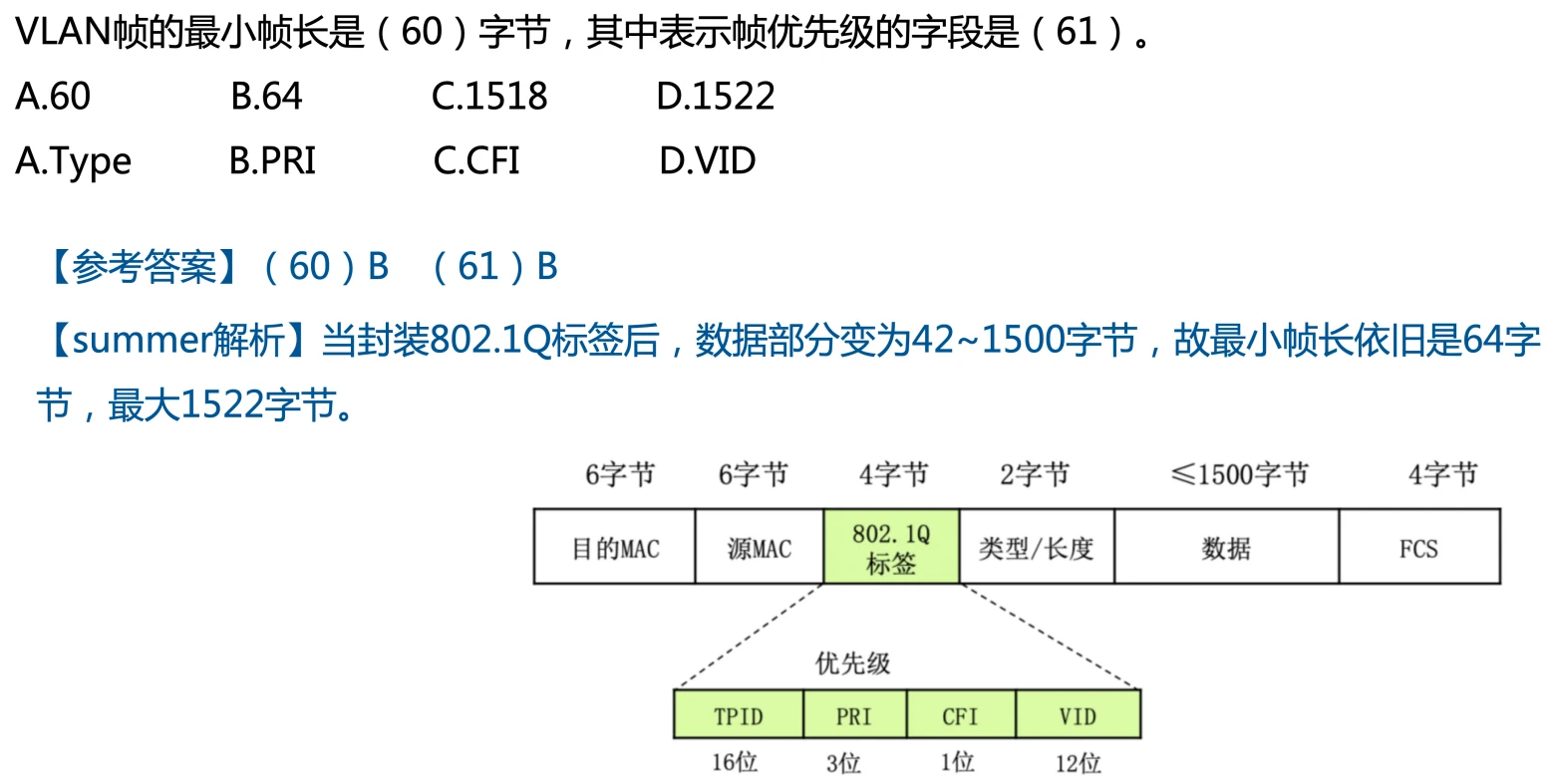

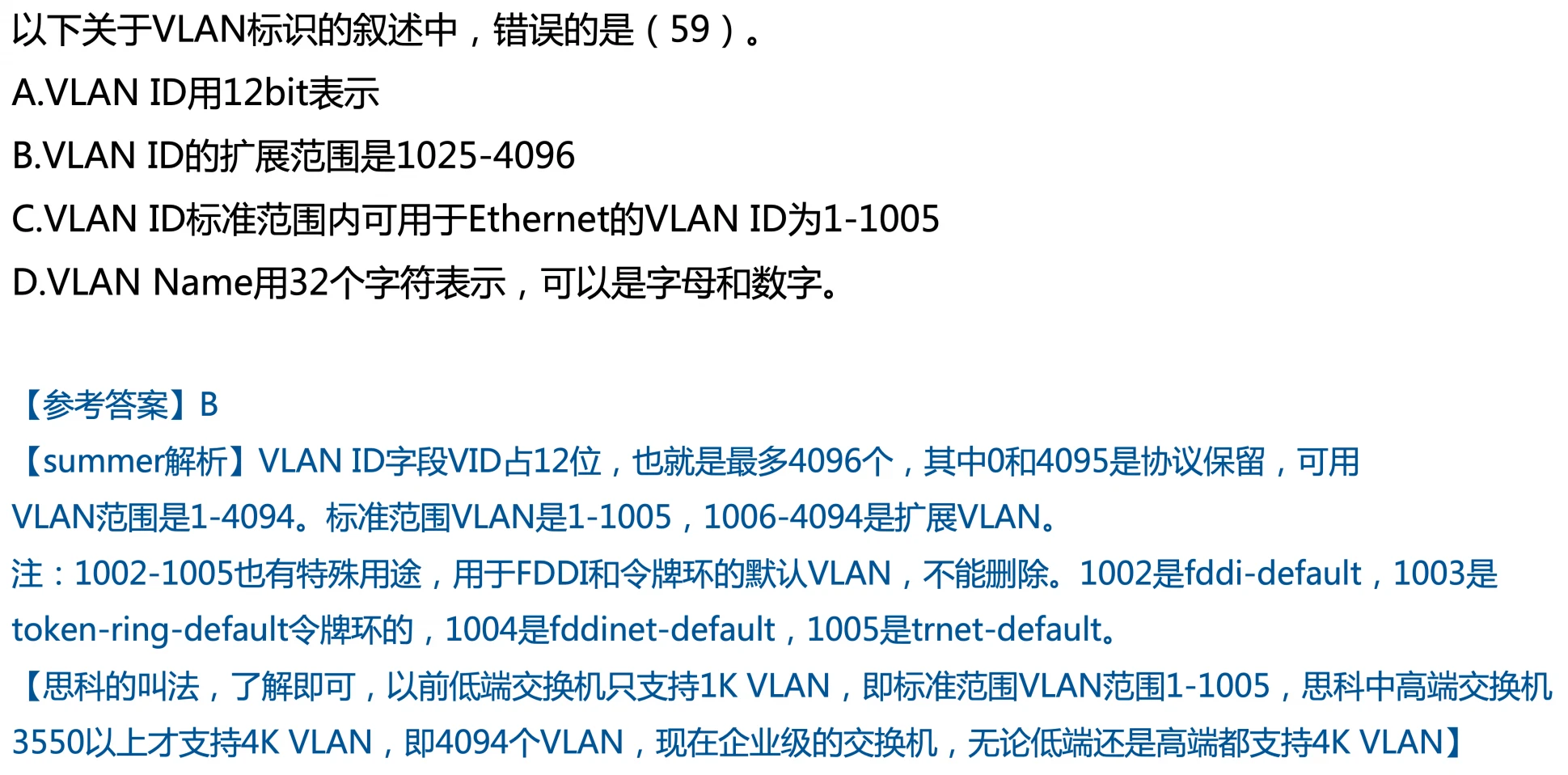

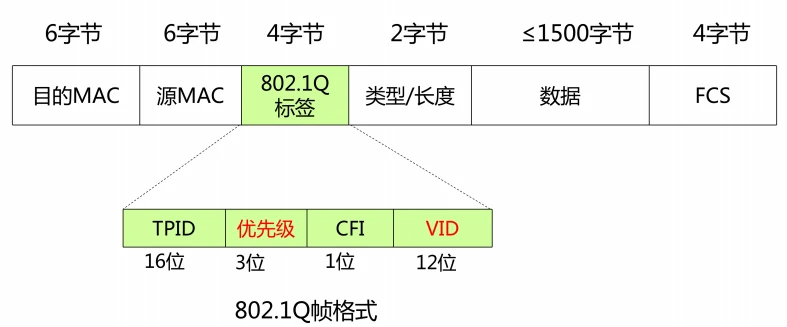

802.1Q标签

802.1Q 标签字段,重点掌握PRI和VID。

PRI(3 位):Priority表示优先级,提供0~7共8个优先级,当有多个帧等待发送时,按优先级顺序发送数据包。

VID(12 位):即VLAN 标识符,最多可以表示212=4096个VLAN,其中VID0用于识别优先级,VID 4095 保留未用,所以最多可配置4094个VLAN(1-4094)。默认管理VLAN是1,不能删除。

交换机添加和删除VLAN标签的过程由专用硬件自动实现,处理速度很快,不会引入太大的延迟。

从用户角度看,数据源产生标准的以太帧,目标接收的也是标准的以太帧,VLAN标记对用户是透明的。

以下是在以太网帧的基础上加了一个标签段

最小帧长54字节

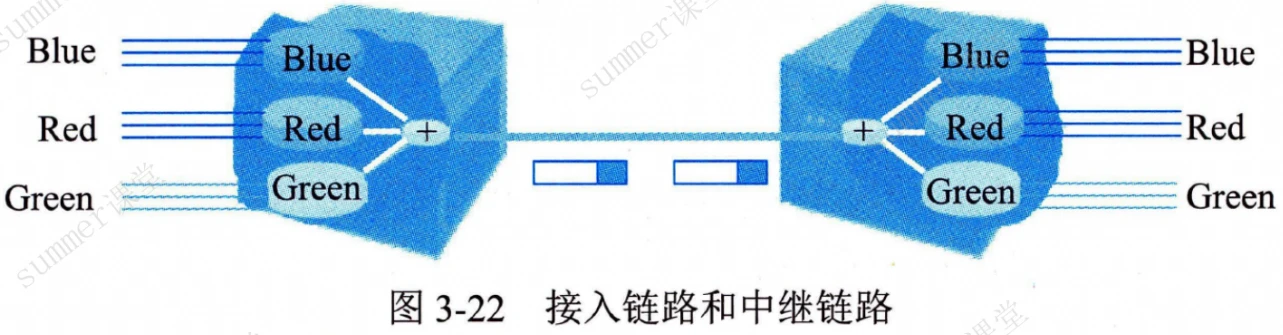

交换机端口类型

Access接口:只能传送单个VLAN数据,一般用于连接PC/摄像头等终端。

Trunk接口:能传送多个VLAN数据,一般用于交换机之间互联。

Hybrid接口:混合接口,包含access和trunk属性。

QinQ:双层标签,一般用于运营商城域网。

例题

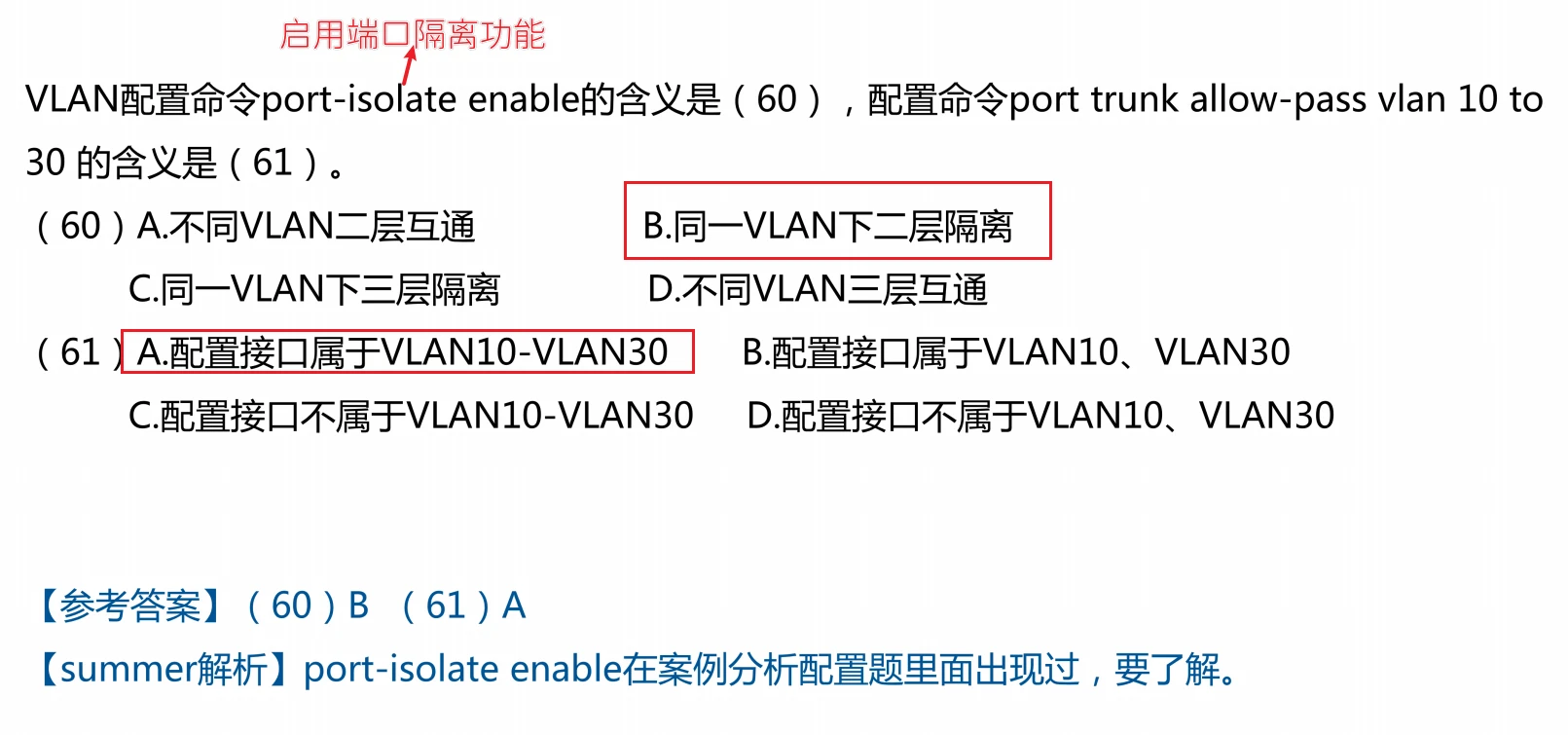

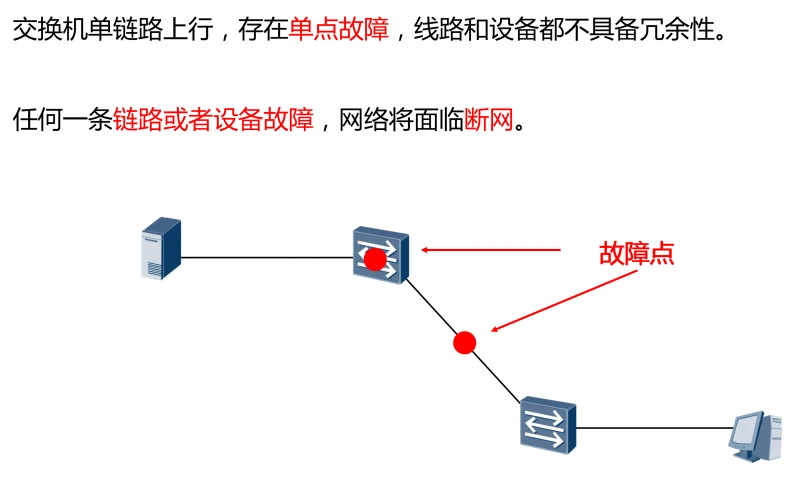

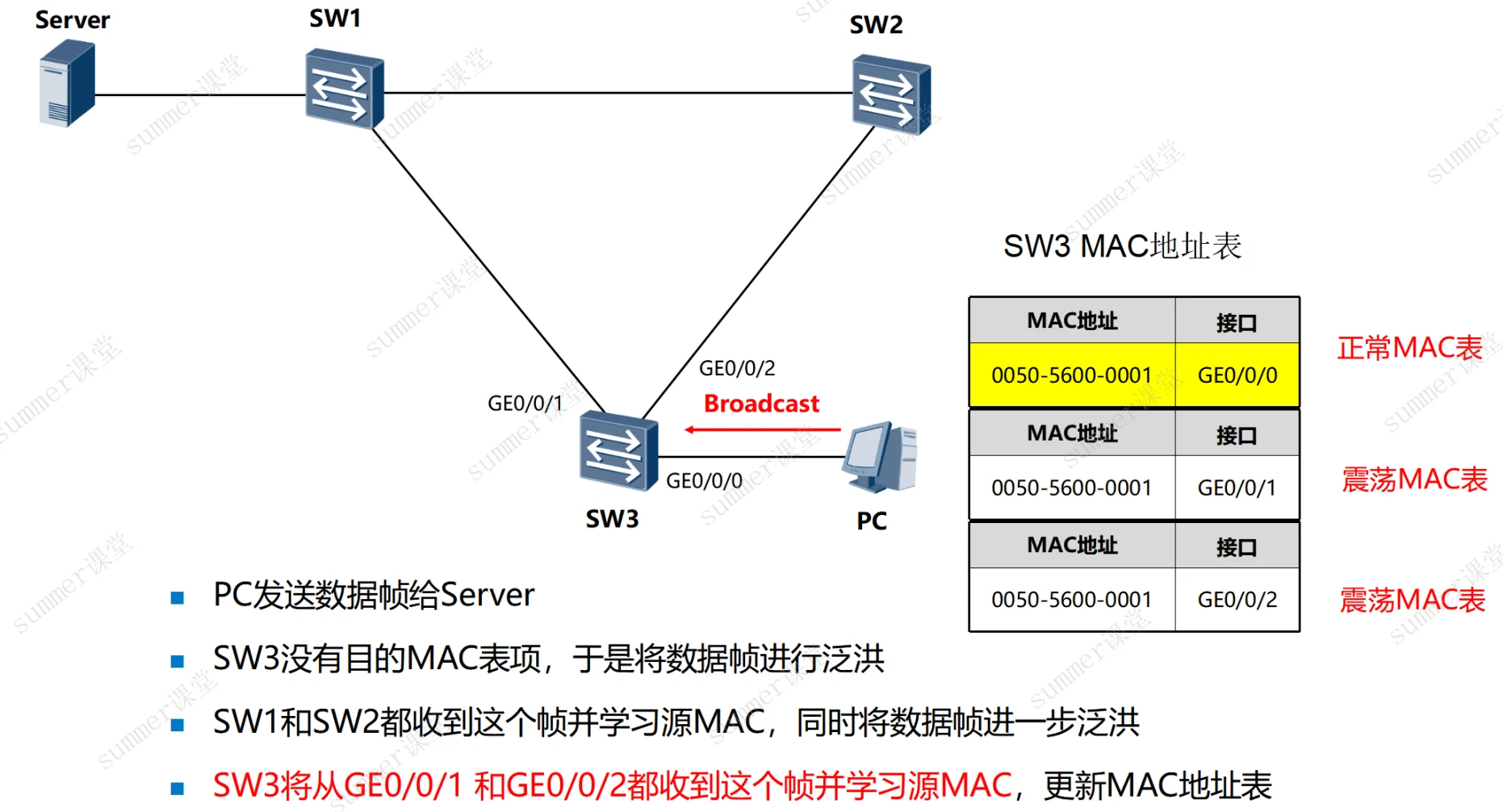

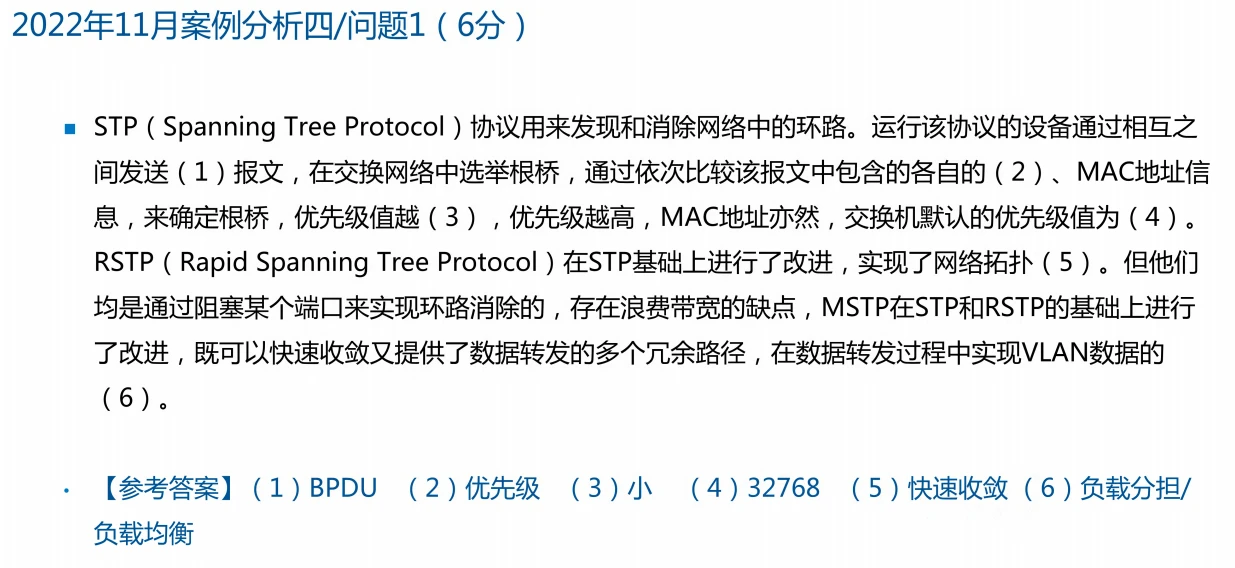

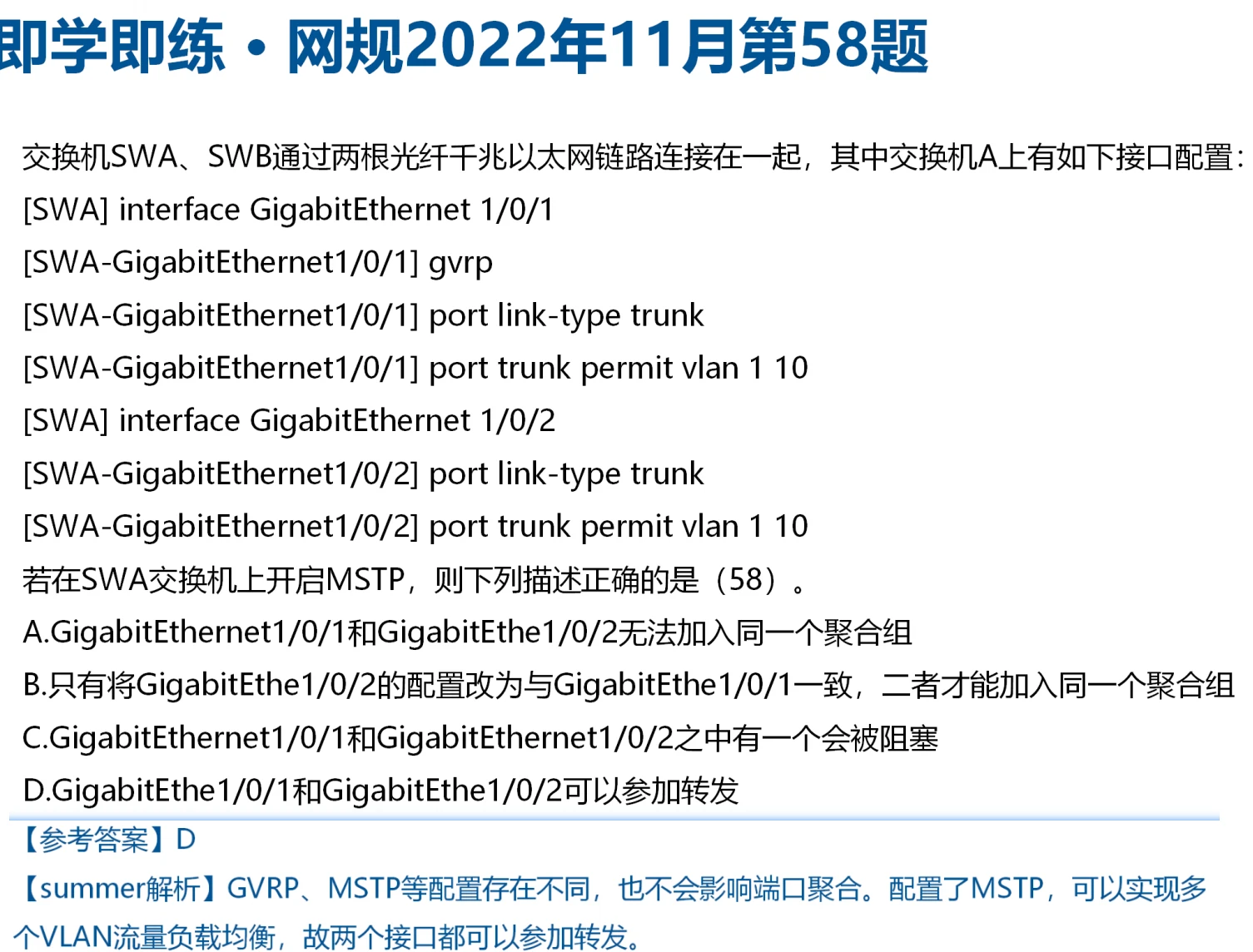

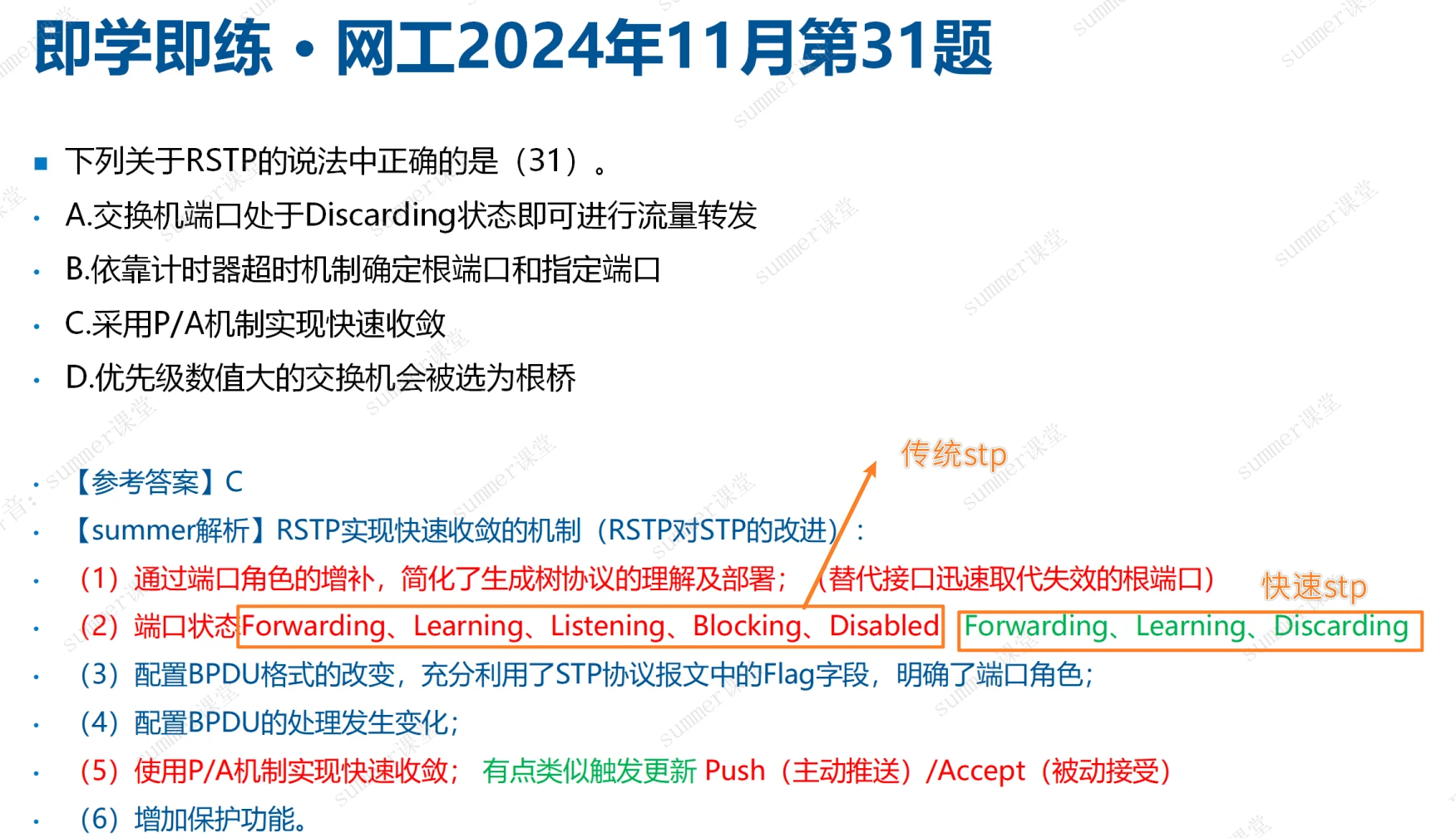

生成树协议STP

生成树背景

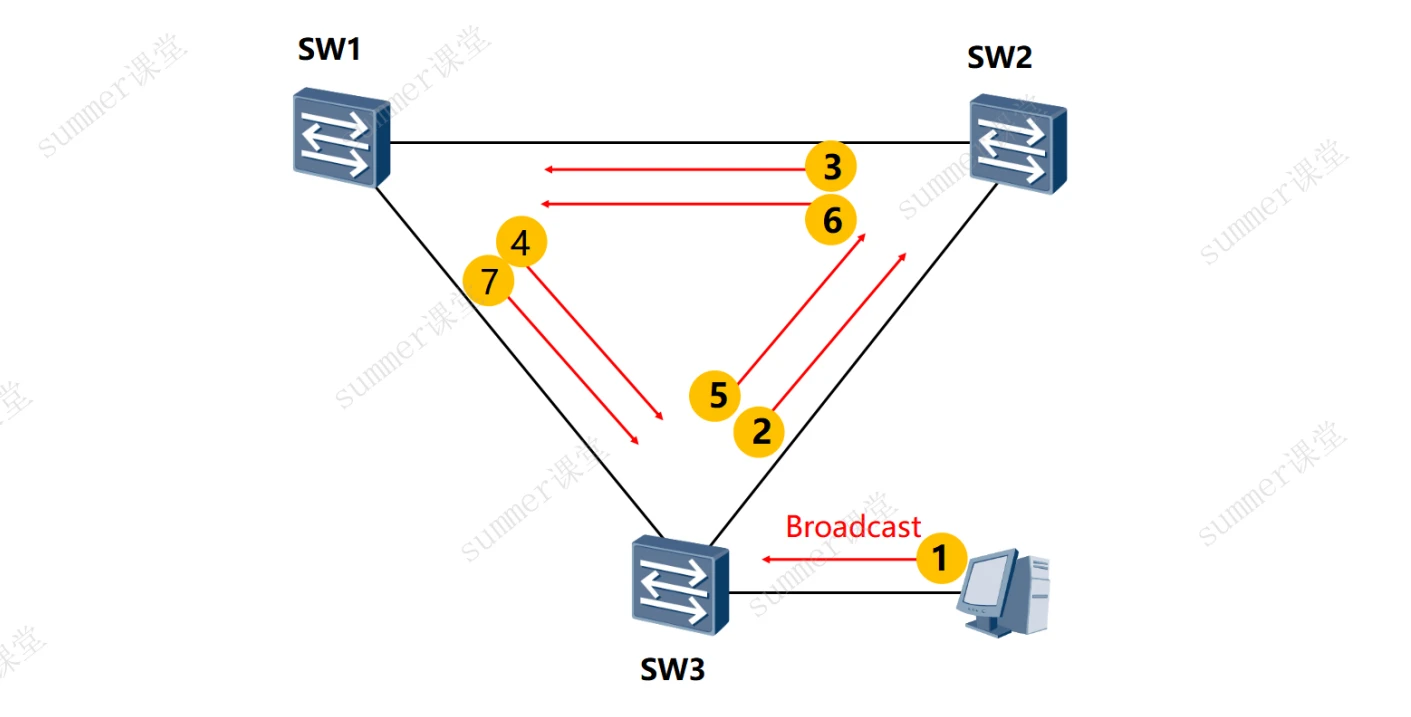

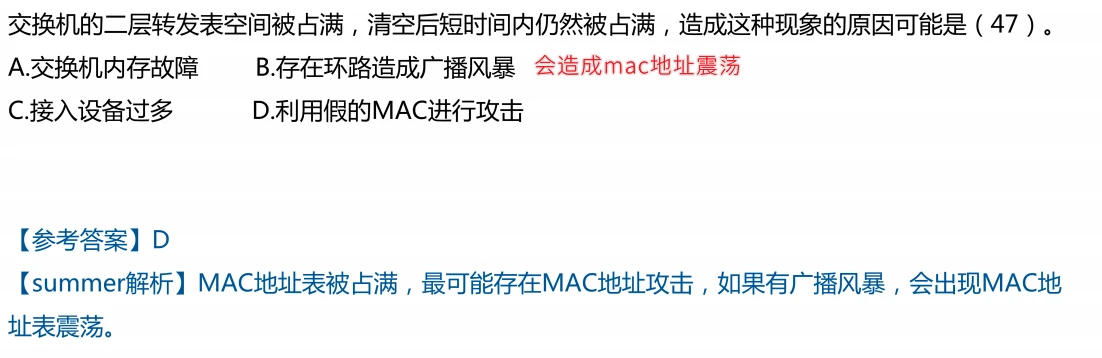

二层环路问题-广播风暴

网络中若存在二层环路,一旦出现广播数据帧,这些数据帧将被交换机不断泛洪,造成广播风暴。

广播风暴对网络危害非常大,将严重消耗设备CPU资源及网络带宽,需要格外注意。

广播风暴现象:网络慢、接口指示灯高速闪烁、CPU使用率高、CLI卡顿、远程管理卡或登录不上

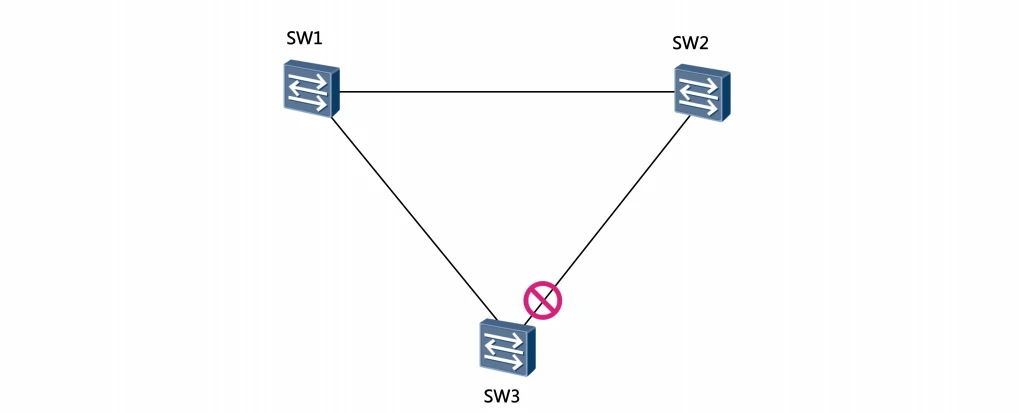

例题

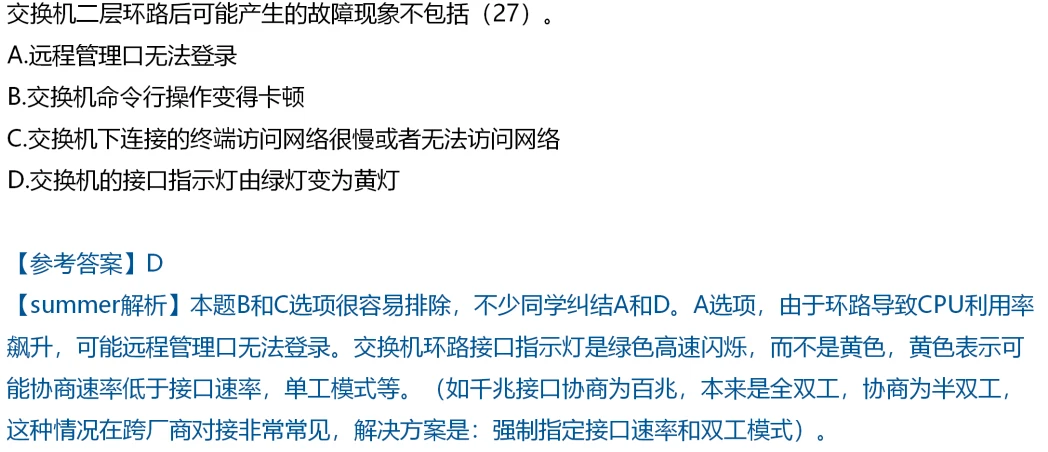

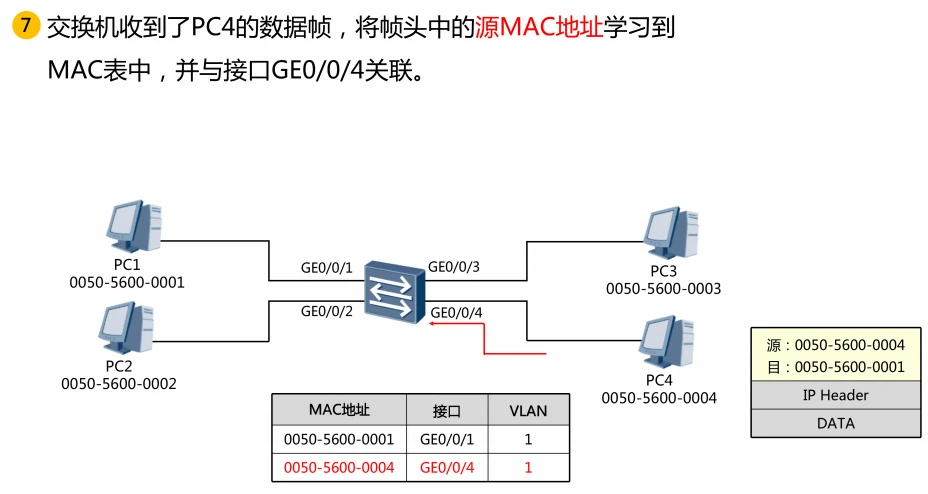

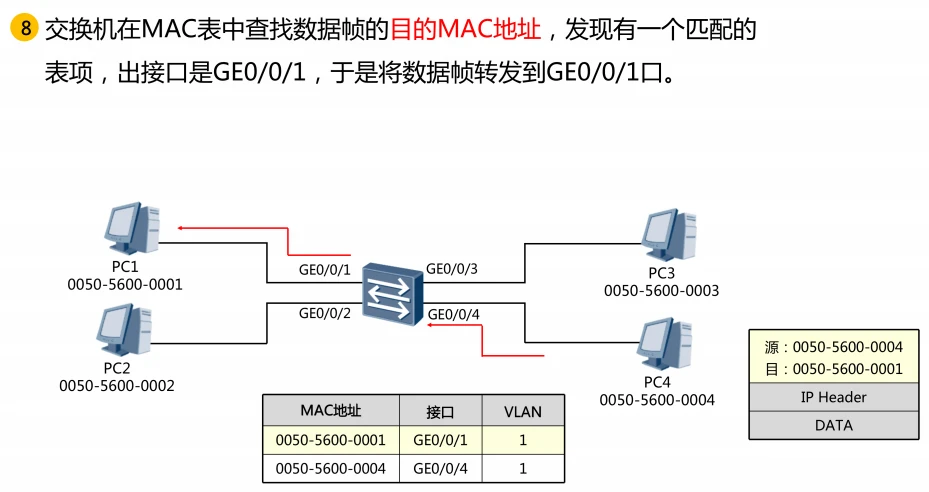

二层环路问题-MAC表震荡

STP基本概念

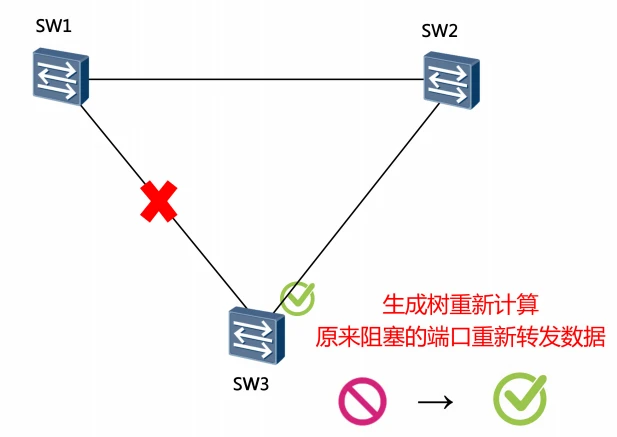

采用生成树(Spanning-tree)技术,能够在网络中存在二层环路时,通过逻辑阻塞(Block)特定端口,从而打破环路,并且在网络出现拓扑变更时及时收敛,保障网络余性。

当出现网络故障时

在网络出现拓扑变更时及时收敛,保障网络冗余性

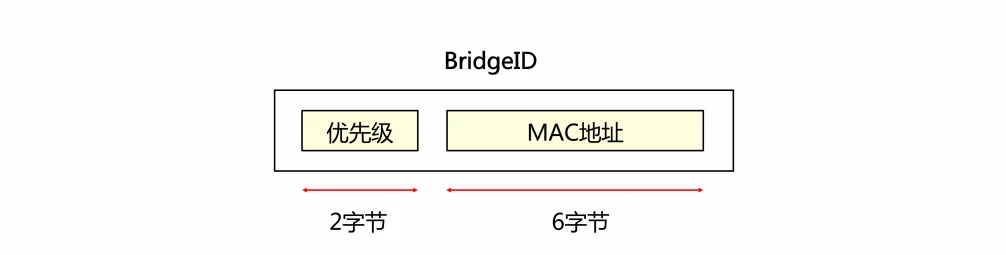

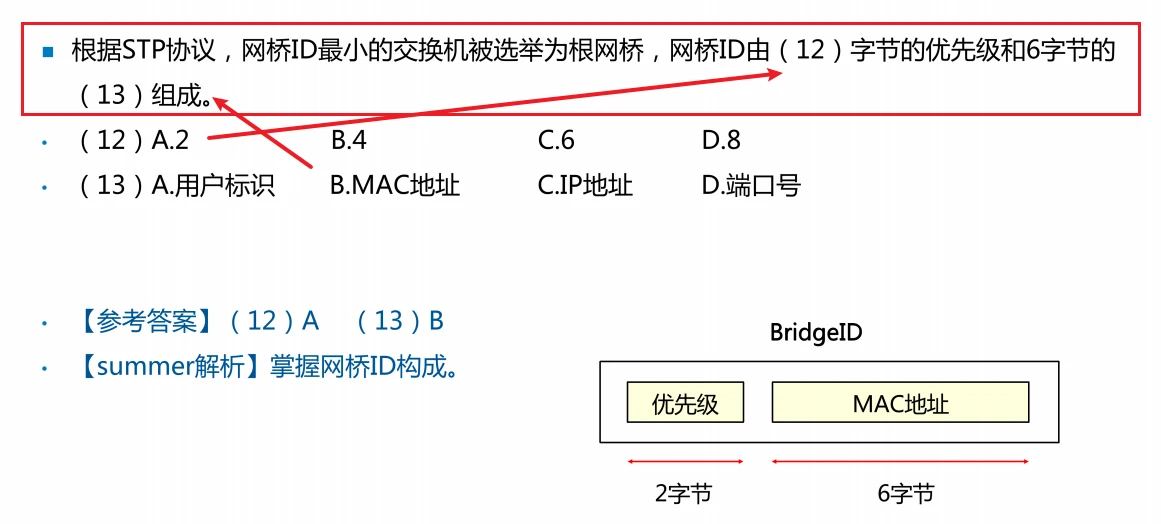

网桥ID(Bridge ID)

桥ID一共8个字节,由2个字节优先级和6个字节的MAC地址构成。(ip地址32位是4个字节,1字节=8bit)

桥优先级默认为32768,可以手工修改。

MAC地址为交换机背板MAC.

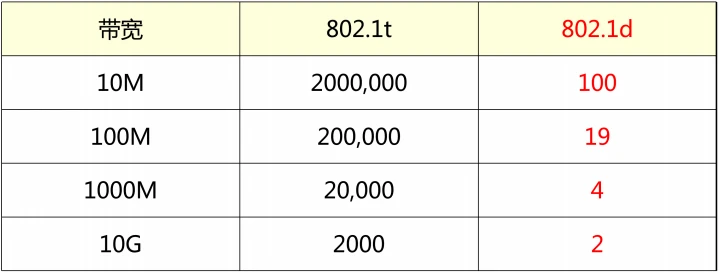

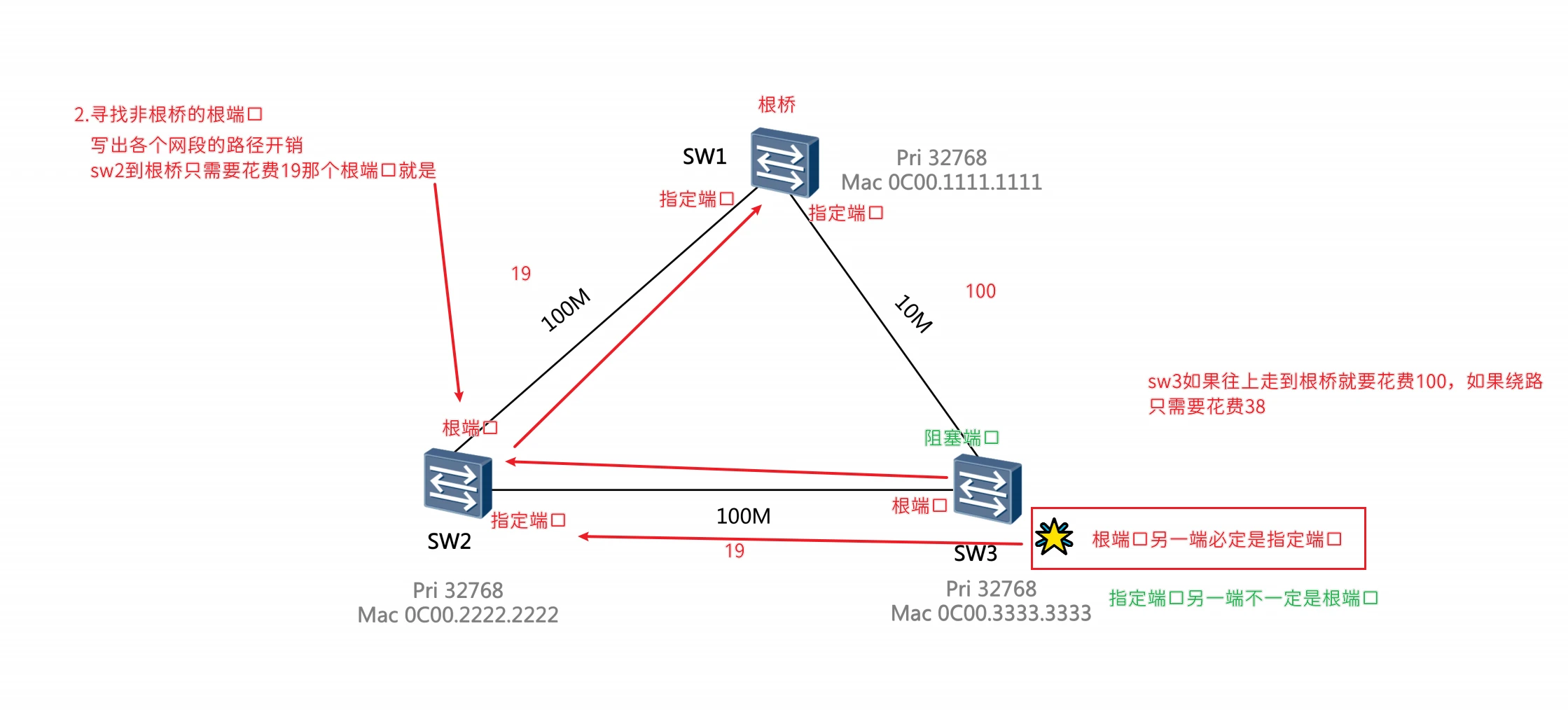

路径开销(Path Cost)

路径开销是一个端口量,是STP/RSTP协议用于选择链路的参考值。

端口路径开销的默认值及取值范围由选定的路径开销算法决定,路径开销与端口带宽成反比。

华为设备路径开销标准有:802.1d-1998、802.1t及私有的legacy,默认为802.1t标准。

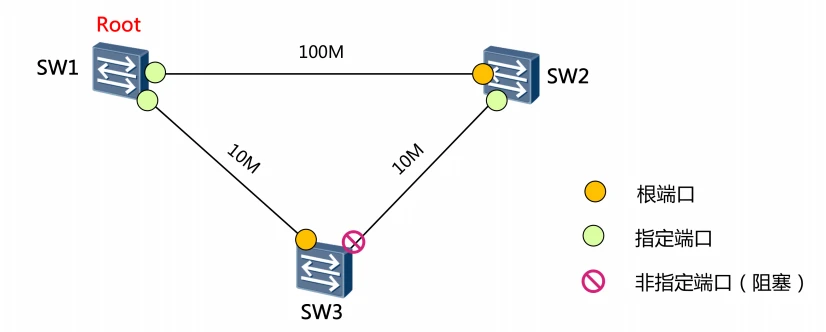

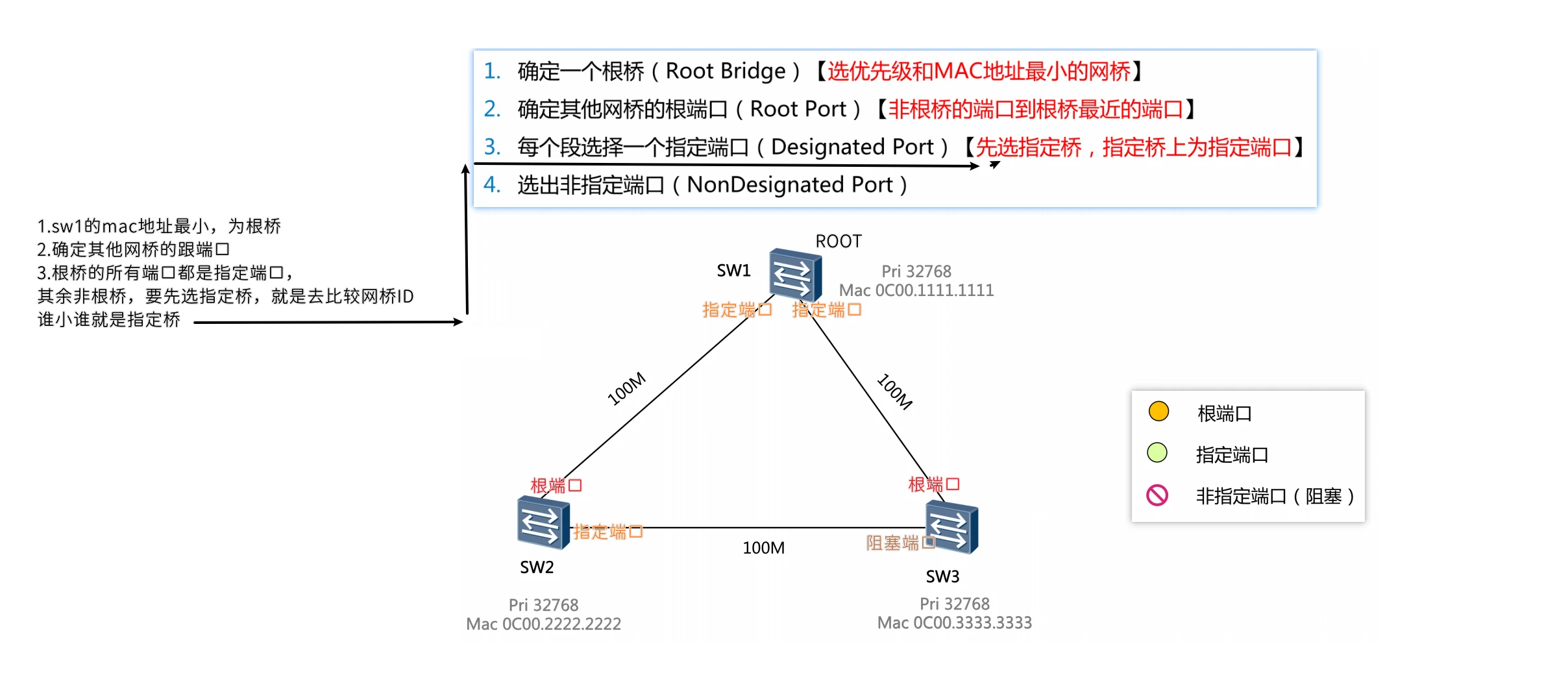

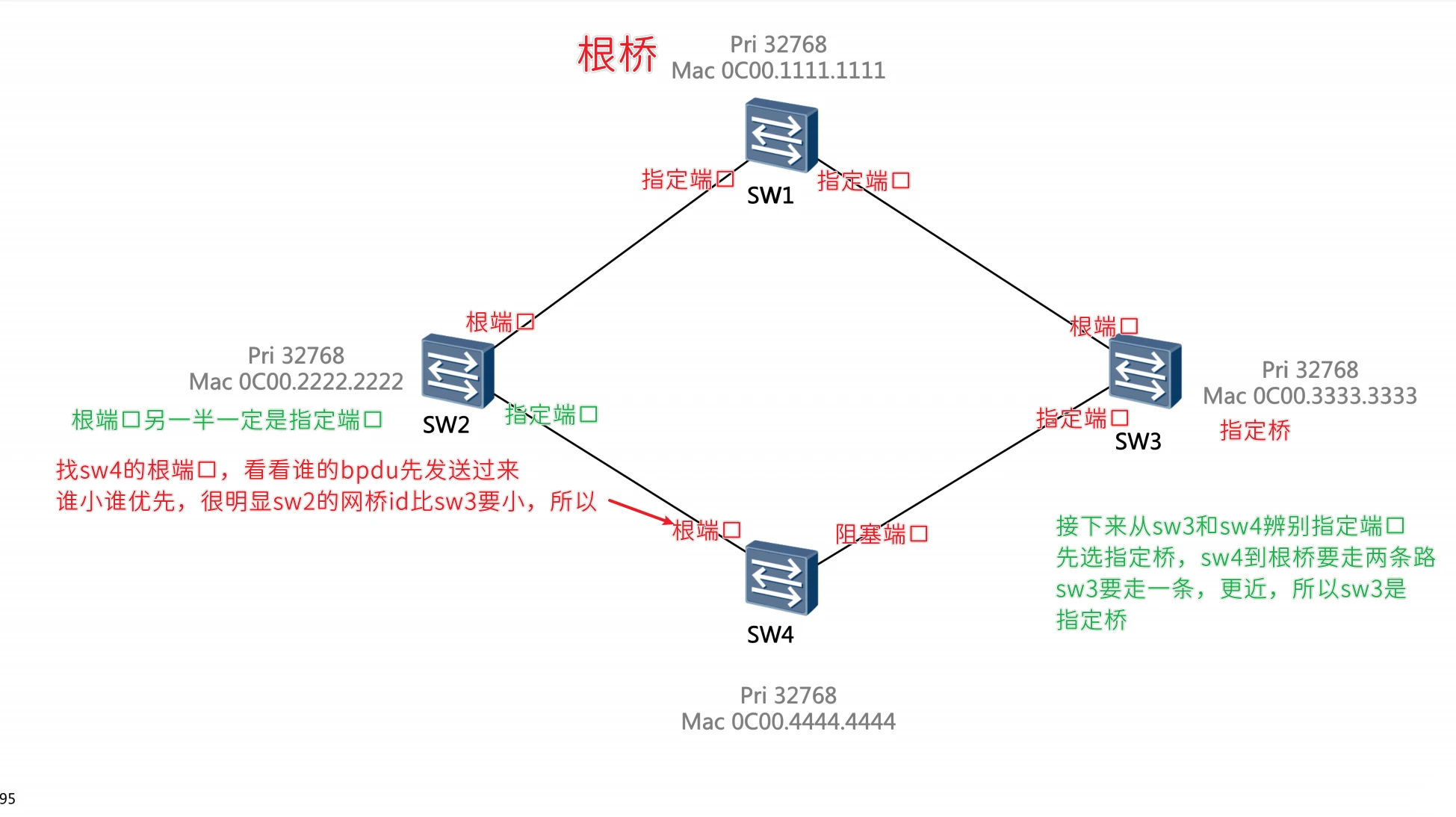

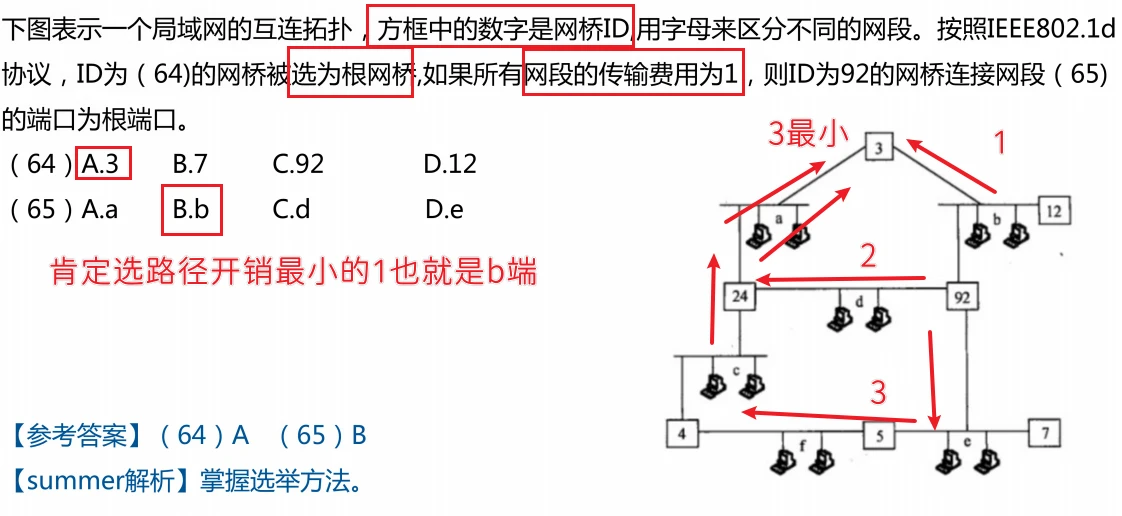

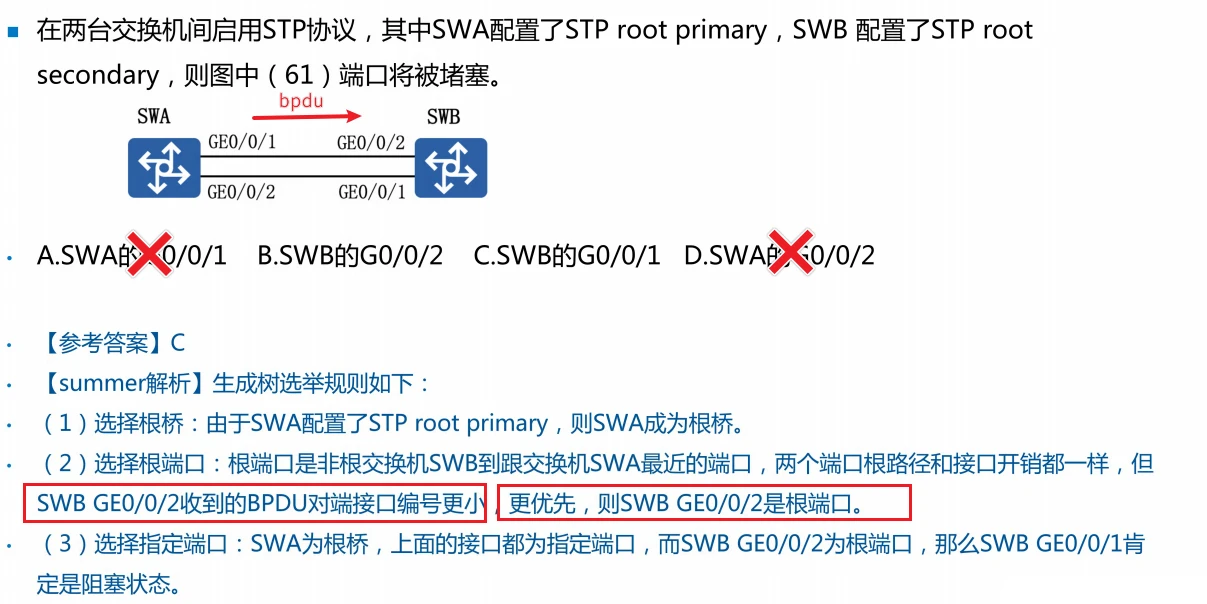

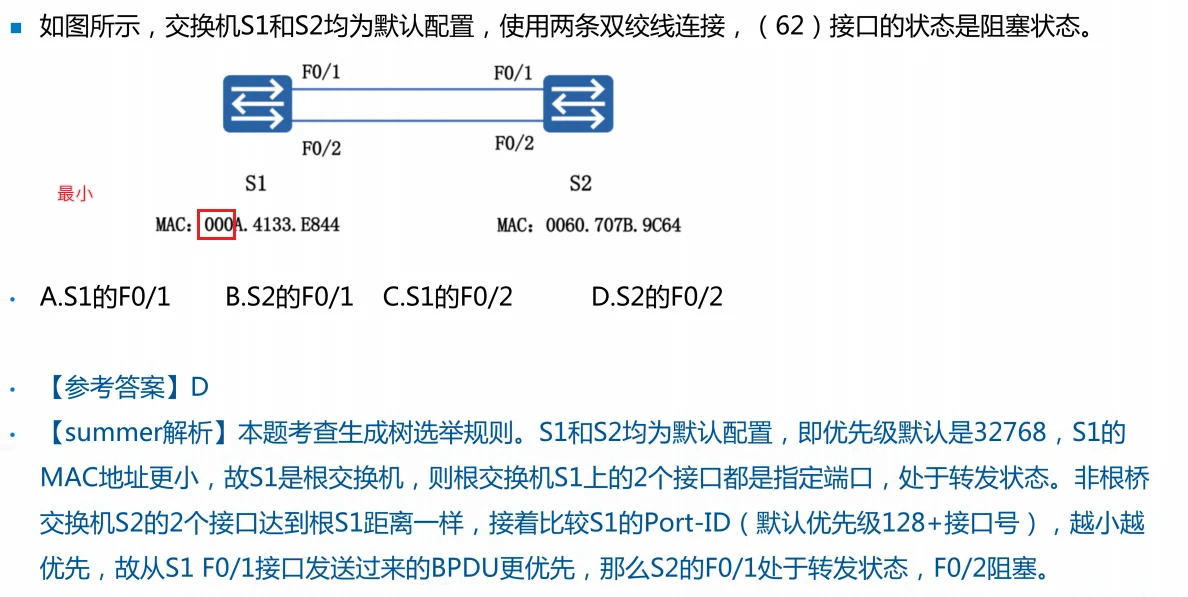

STP选举操作⭐️

1.确定一个根桥(Root Bridge)【选优先级和MAC地址最小的网桥】

2.确定其他网桥的根端口(Root Port)【非根桥的端口到根桥最近的端口】

3.每个段选择一个指定端口(Designated Port)【先选指定桥,指定桥上为指定端口】

4.选出非指定端口(NonDesignated Port)

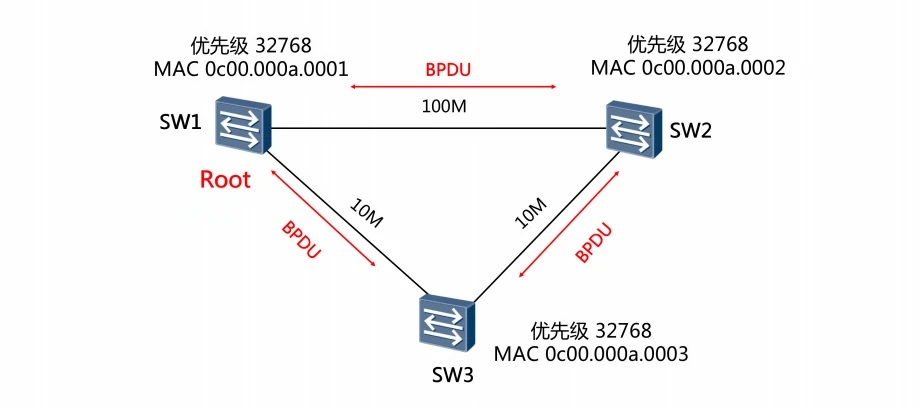

【选举第一步】

1.确定一个根桥(Root Bridge)【选优先级和MAC地址最小的网桥】

首先比较优先级,其次再是mac地址,两者都是越小越优先

图中优先级都一样,但是sw1的mac地址最小,所以他是根桥

【BPDU】:是运行STP的交换机之间交换的信息帧。 BPDU内包含了STP所需的路径和优先权信息,STP便利用这些信息来确定根桥以及到根桥的路径。

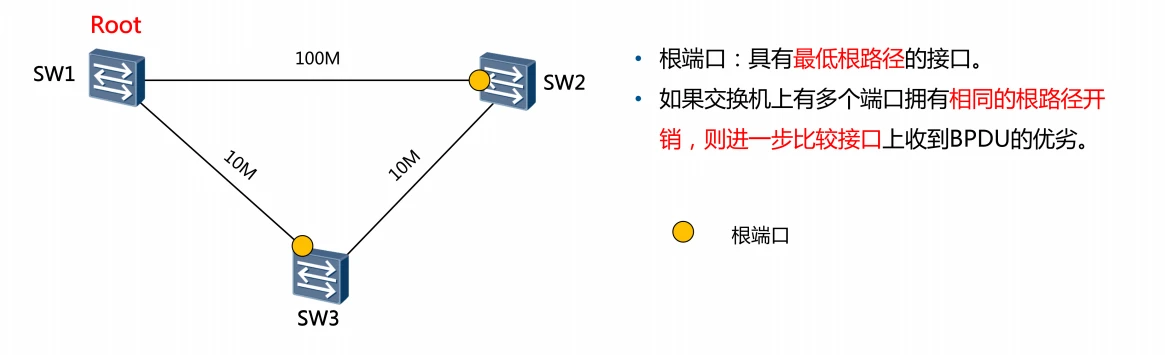

【选举第二步】

2.确定其他网桥的根端口(Root Port)【非根桥的端口到根桥最近的端口】

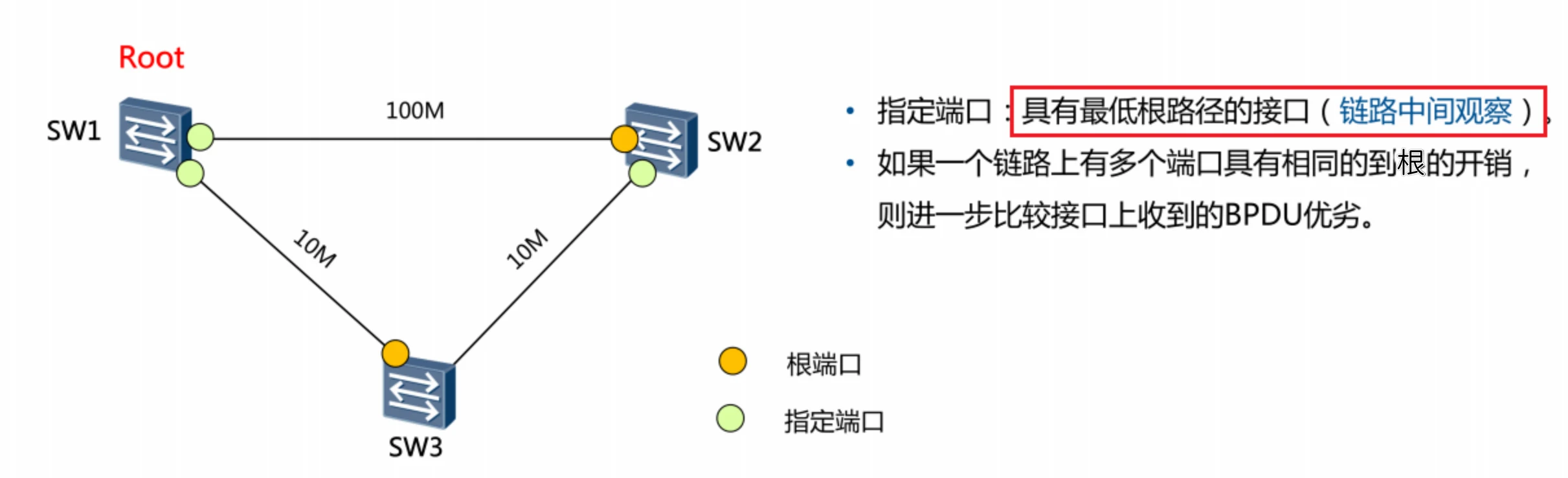

【选举第三步】

3.每个段选择一个指定端口(Designated Port)【先选指定桥,指定桥上为指定端口】

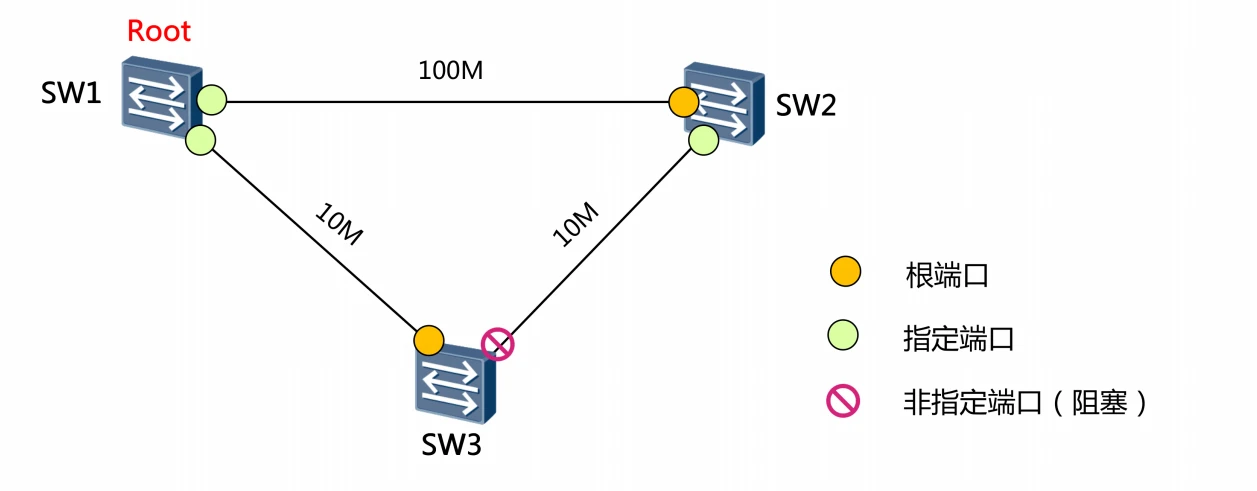

【选举第四步】

4.选出非指定端口(NonDesignated Port)

STP案例分析

几种生成树协议

生成树协议 802.1d STP(慢,拓扑收敛需要30-50s)

快速生成树协议 802.1W RSTP(快,6s内完成收敛)

多生成树协议 802.1 SMSTP(实现多个VLAN负载均衡)

例题

城域网基础

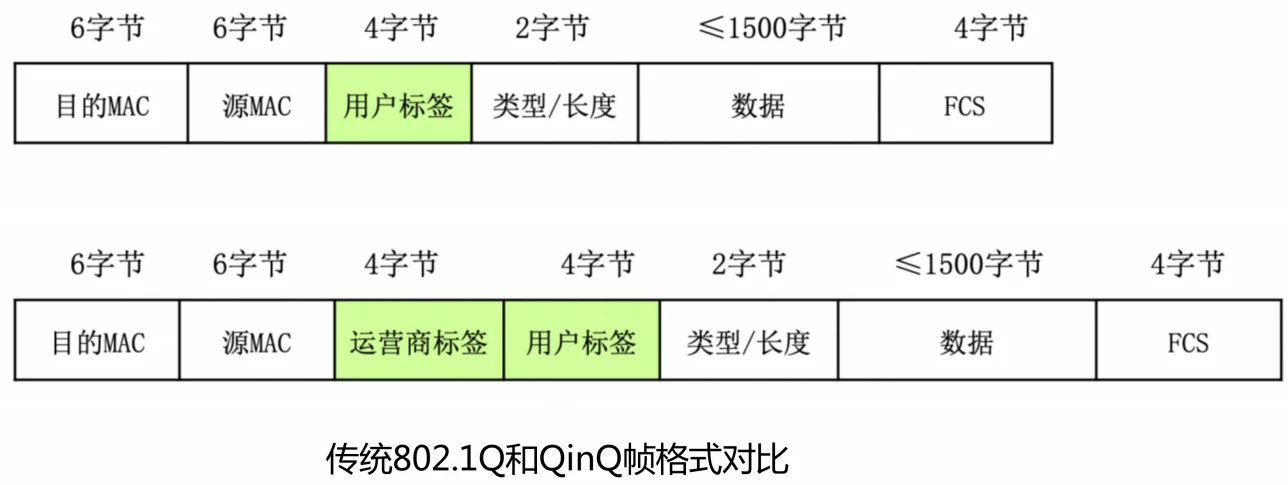

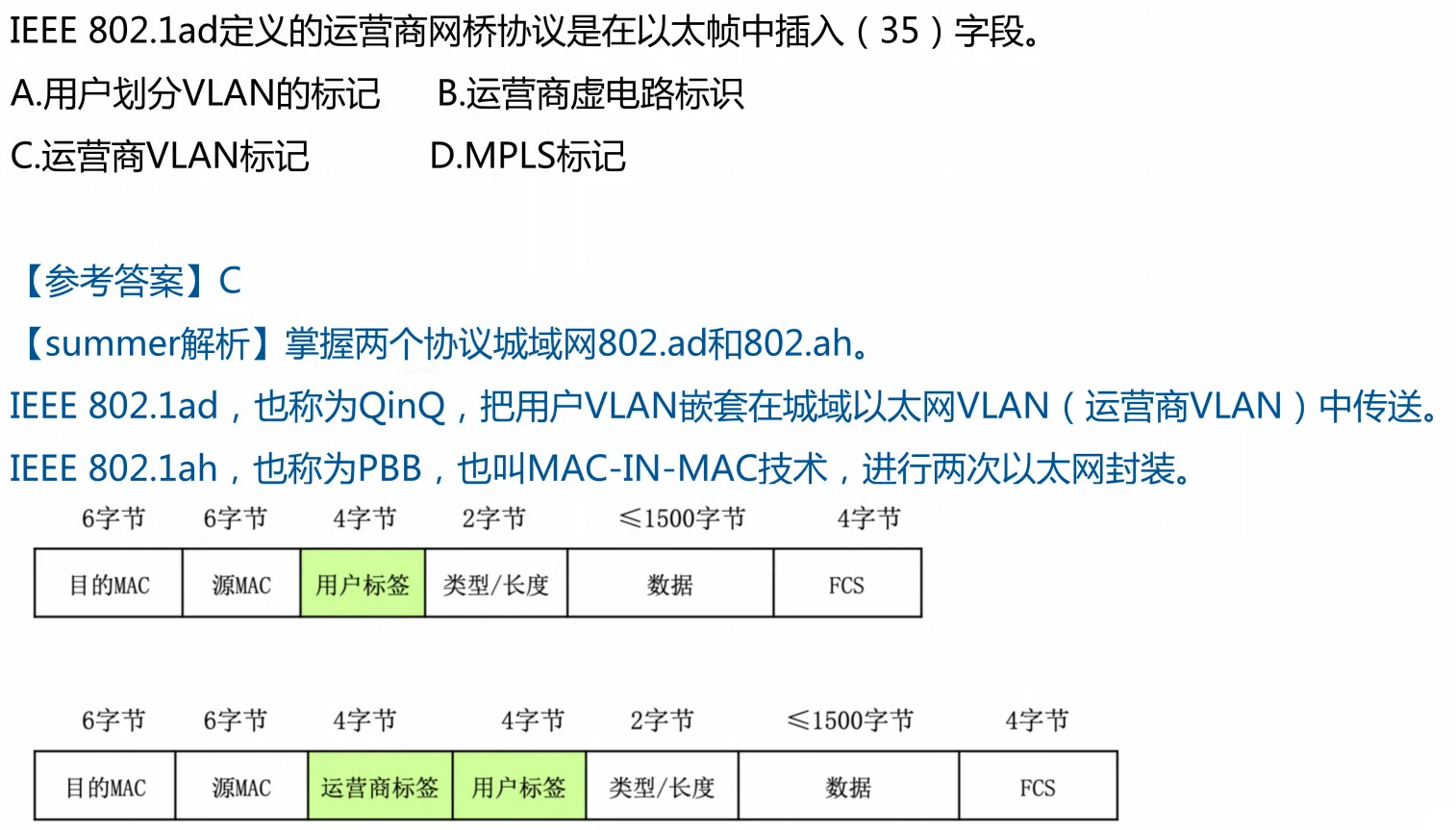

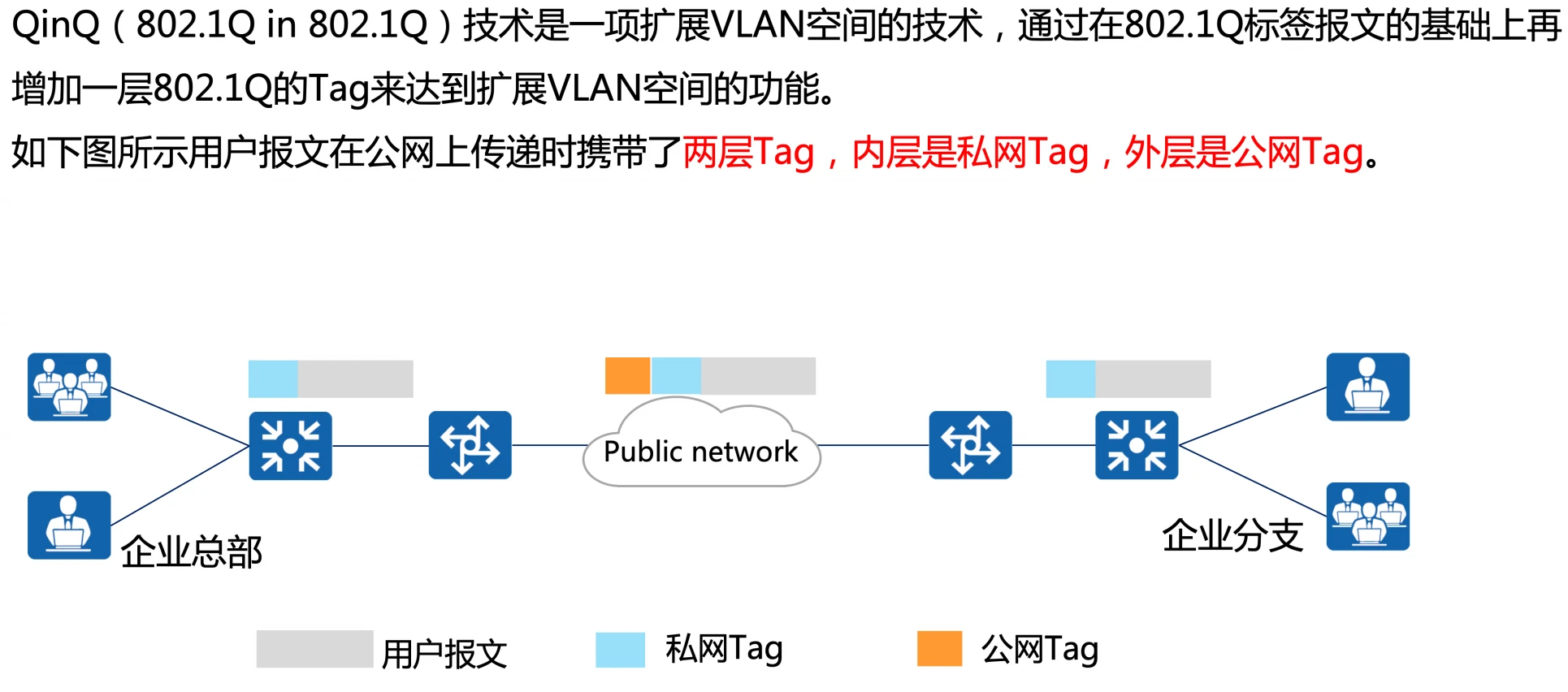

(1)E-LAN技术是802.1Q的VLAN帧标记,双层标记,打了两层VLAN标签,这种技术被定义为IEEE802.1ad,也称为QinQ技术。

QinQ实际是把用户VLAN嵌套在运营商城域以太网VLAN中传送

(2)IEEE802.1ah,也称为PBB,也叫MAC-IN-MAC技术。

章节总结

无线通信网

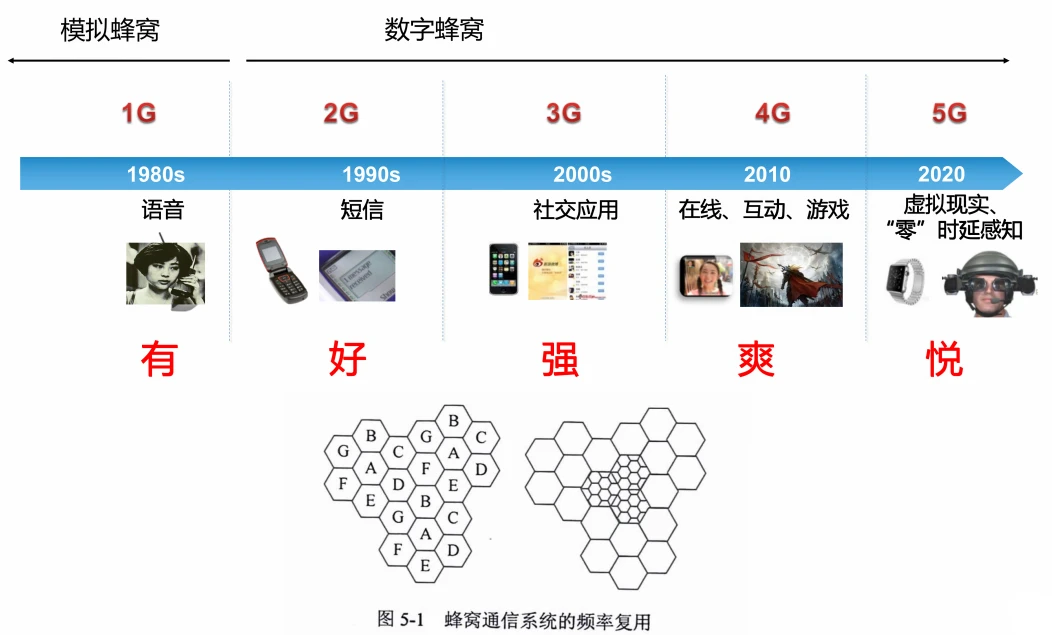

移动通讯与4G/5G

介绍

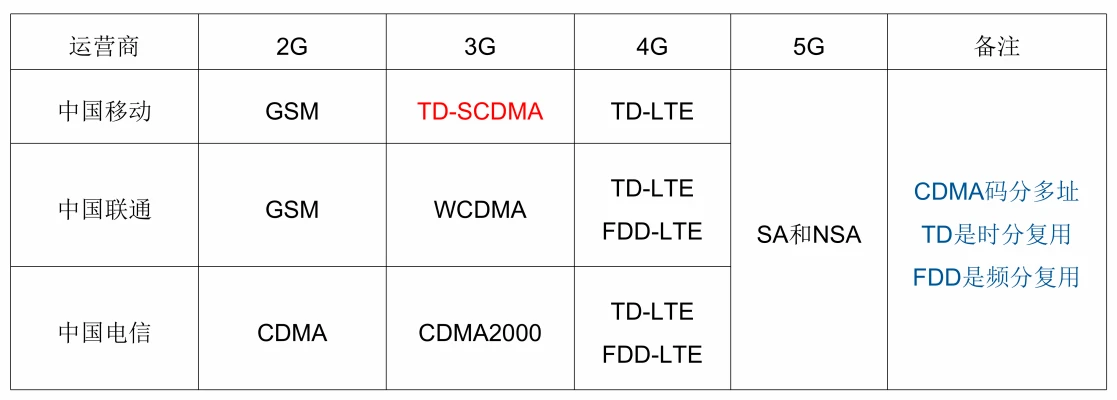

中国移动、中国联通、中国电信的移动通信制式

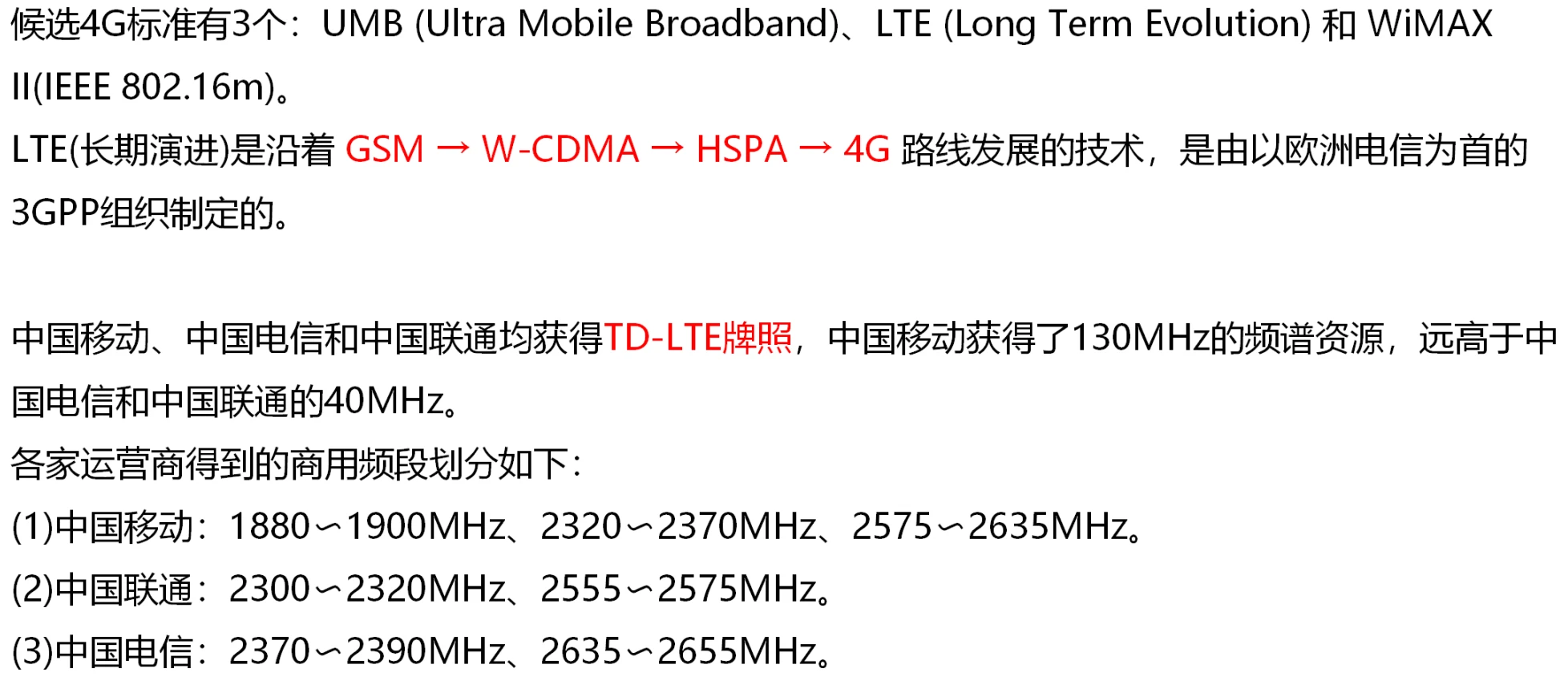

TD-LTE-Aavanced是我国自主知识产权的4G标准

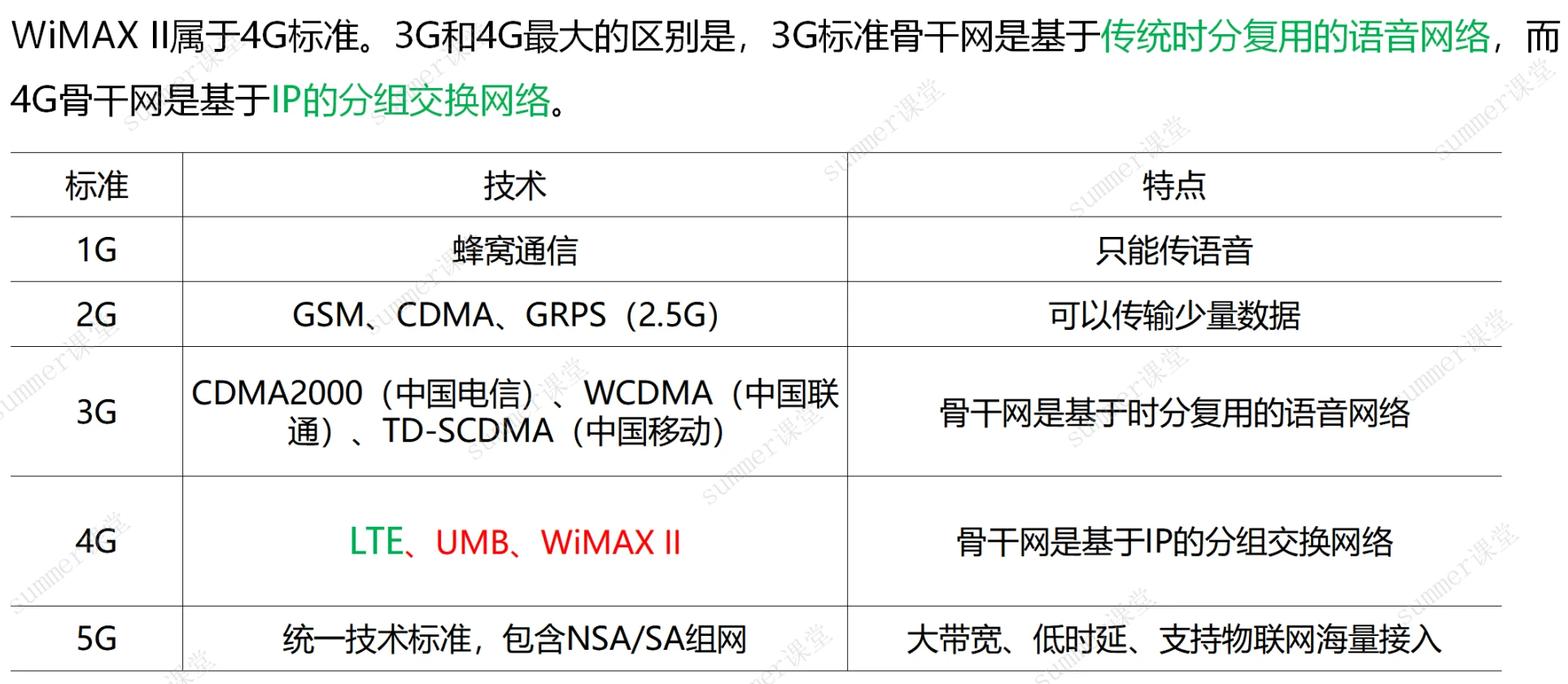

移动通信技术标准

4G标准

4G关键技术

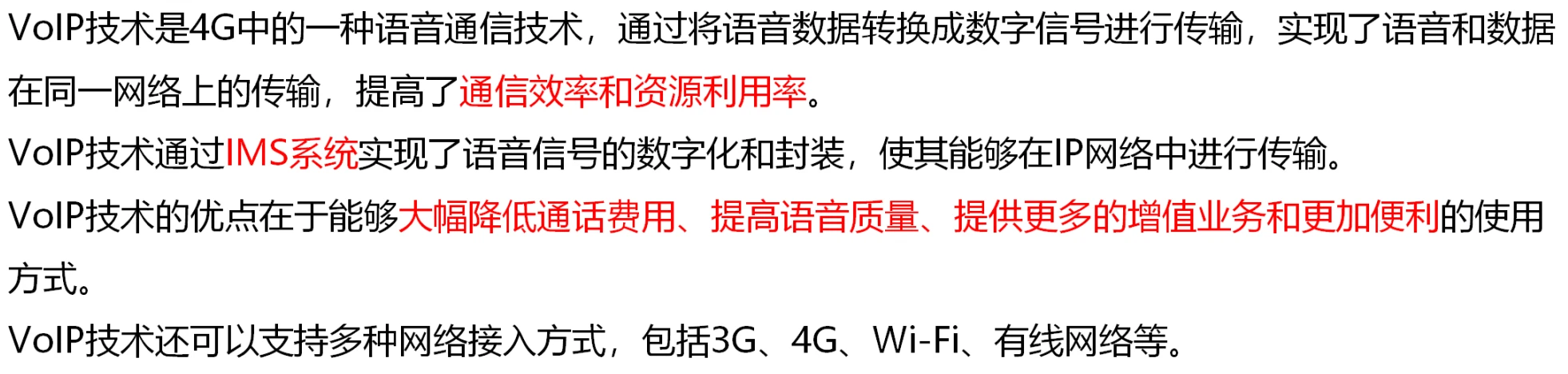

4G关键技术包括:OFDMA(Orthogonal Frequency Division Multiple Access)、MIMO (MultipleInput Multiple Output)、软件无线电(Software Defined Radio,SDR)技术、VoIP (Voice overInternet Protocol)技术等

OFDMA

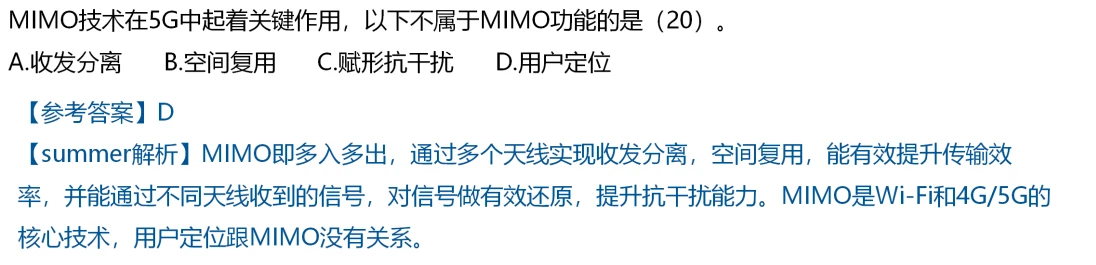

MIMO

软件无线电SDR

Voip

5G

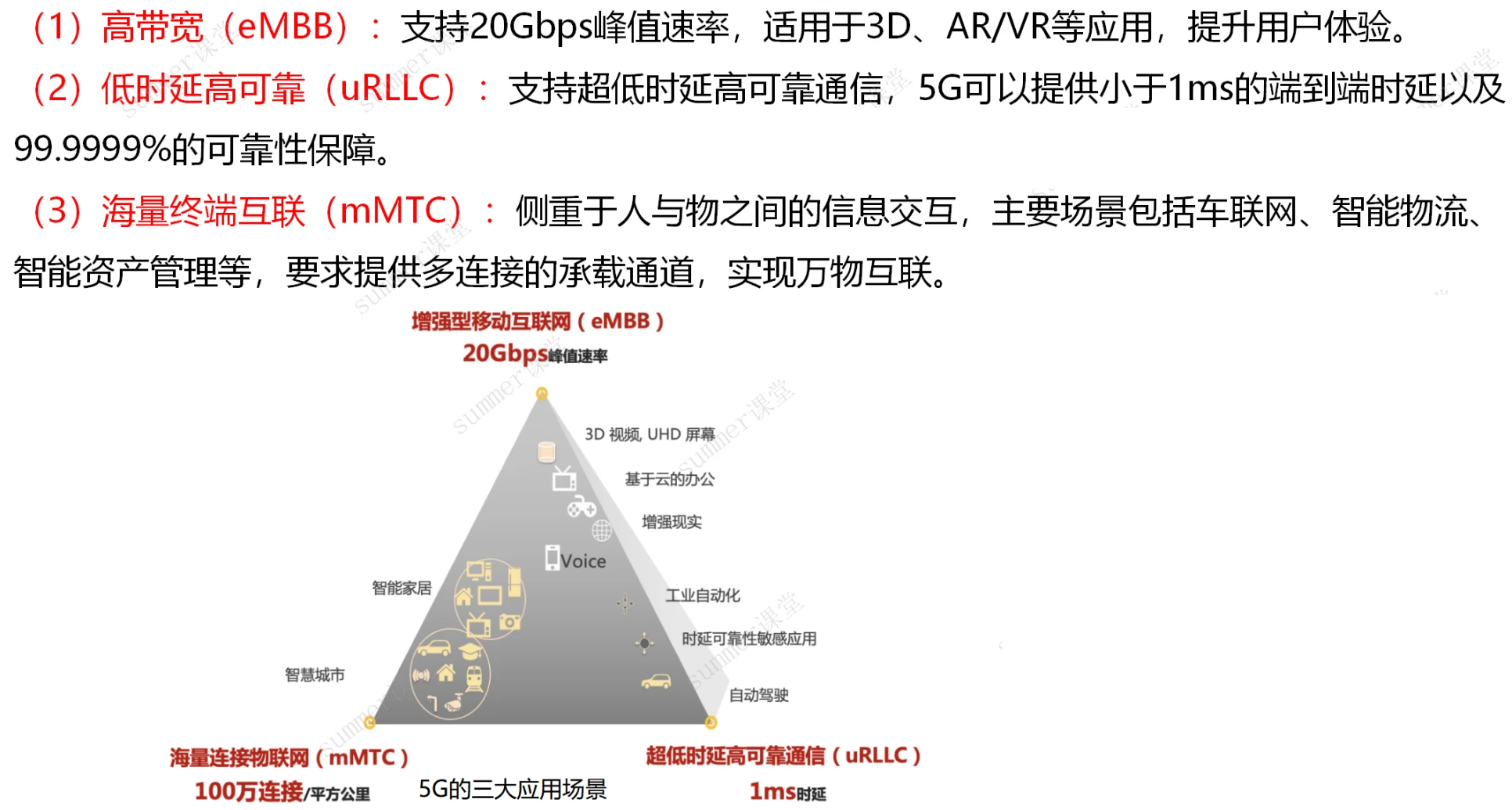

5G应用场景

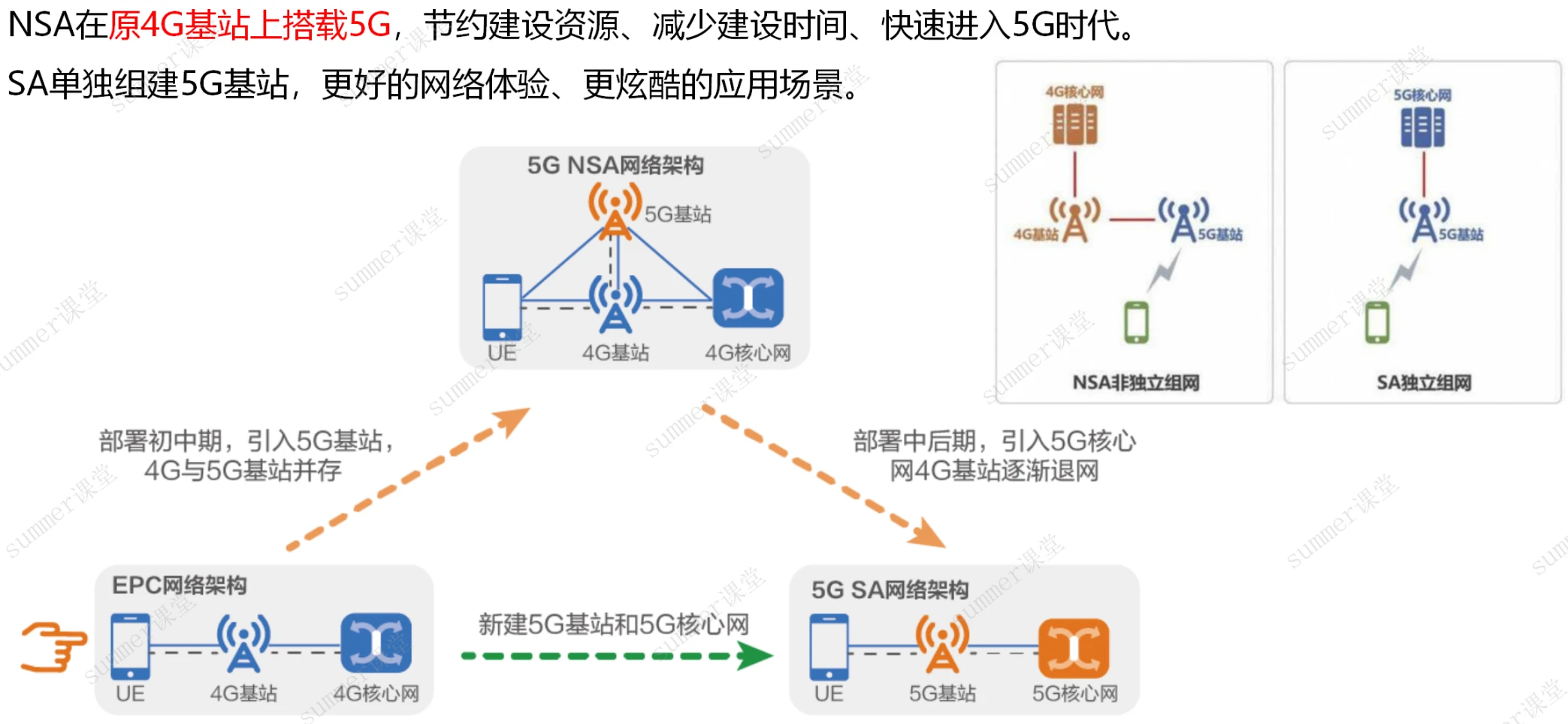

5G两种组网模式(NSA/SA)

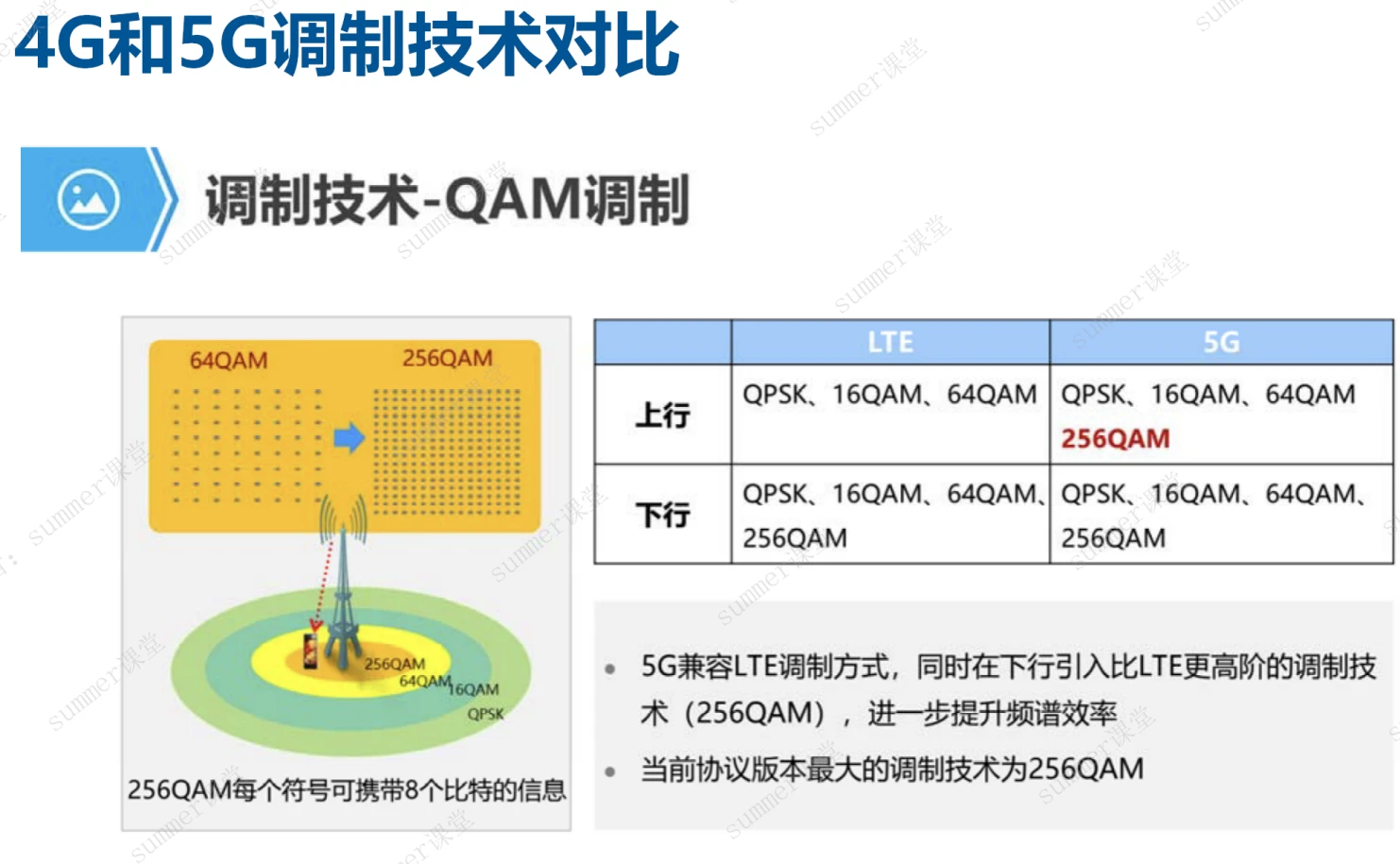

5G关键技术

5G关键技术包括:超密集异构无线网络、大规模输入输出(MIMO)、毫米波通信、软件定义网络和网络功能虚拟化。

超密集异构无线网络:相对于4G网络,5G使用较高的频谱,覆盖范围相对较小,需要密集部署宏基站、微基站和室分等不同架构的网络满足覆盖需求

大规模输入输出(MIMO):5G沿用了4G网络的多进多出技术(MultipleInput MultipleOutput,MIMO),能有效提升网络带宽。

毫米波通信:毫米波小基站可以增强高速环境下用户的网络体验,提升网络的组网灵活性。

SDN和NFV:SDN技术实现控制层面和数据层面分离,提升网络灵活性、可管理性和扩展性。NFV技术可以实现软件和硬件解耦,比如传统网络需要购买防火墙、入侵检测、防病毒等硬件安全设备NFV实现网络功能虚拟化后,只需要购买标准服务器,然后虚拟出多台虚拟机,可以在虚拟机上运行软件的虚拟防火墙(vFW)、虚拟机入侵检测(VIPS)和虚拟防病毒(VAV),从而大幅降低网络的建设和维护成本,

例题

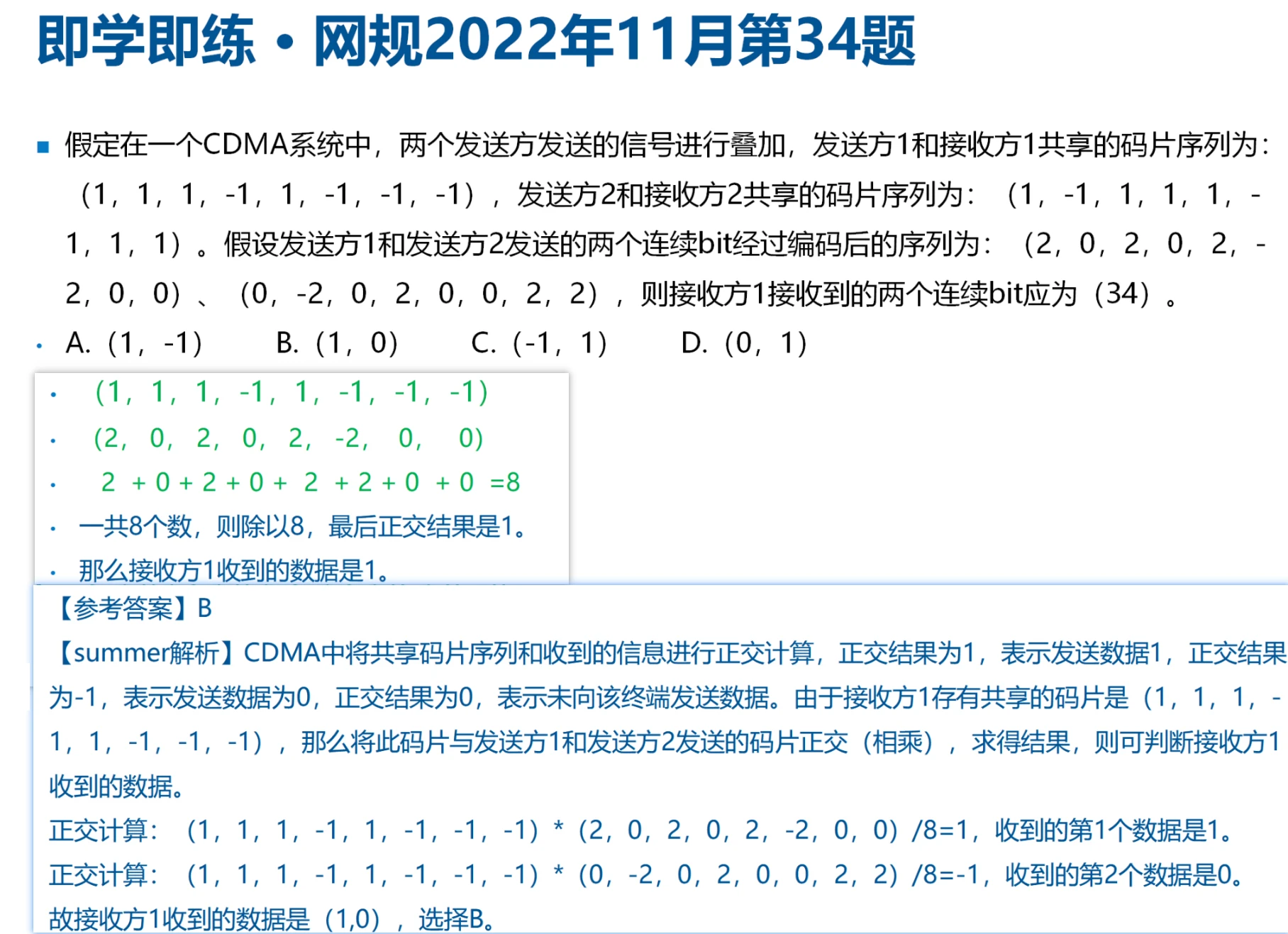

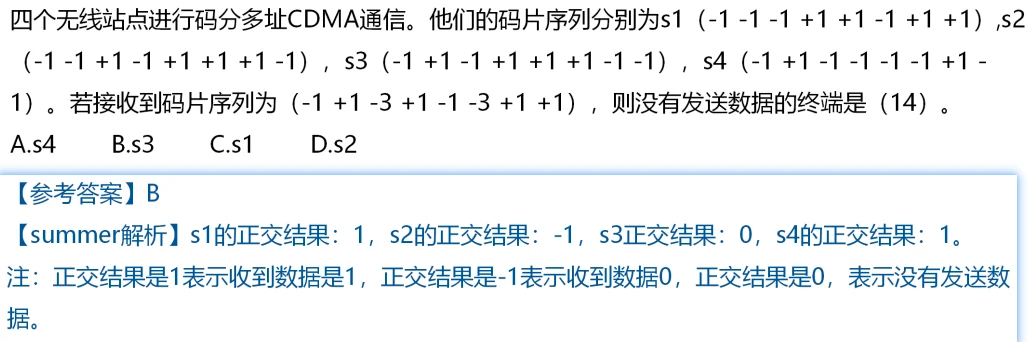

CDMA计算

原理

CDMA系统为不同用户分配码片,根据计算正交值来判断是否接收数据和接收的数据是多少

正交结果为1,表示发送数据1

正交结果为-1,表示发送数据为0

正交结果为0,表示未向该终端发送数据。

WLAN通信技术

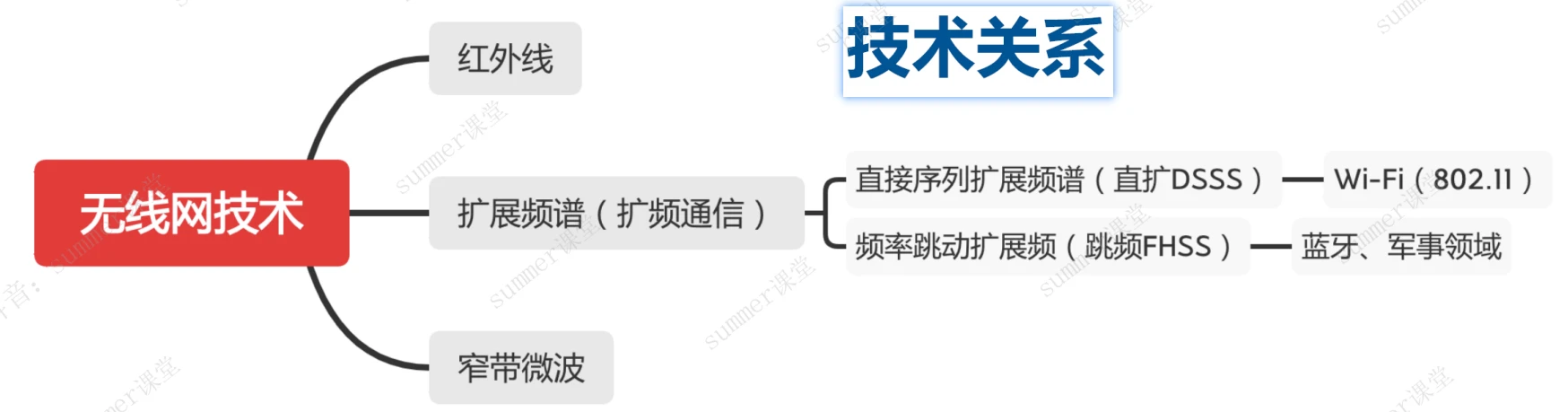

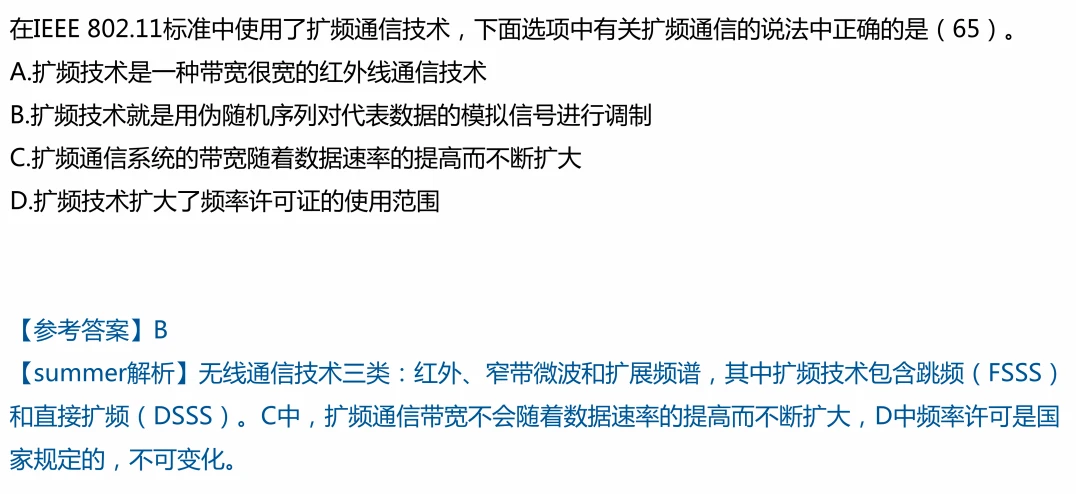

无线网主要使用三种通信技术:红外线、扩展频谱(扩频)和窄带微波技术。

扩展频谱通信:将信号散步到更宽的带宽上以减少发送阻塞和干扰的机会,有利于保密。

扩频技术就是用伪随机序列对代表数据的模拟信号进行调制

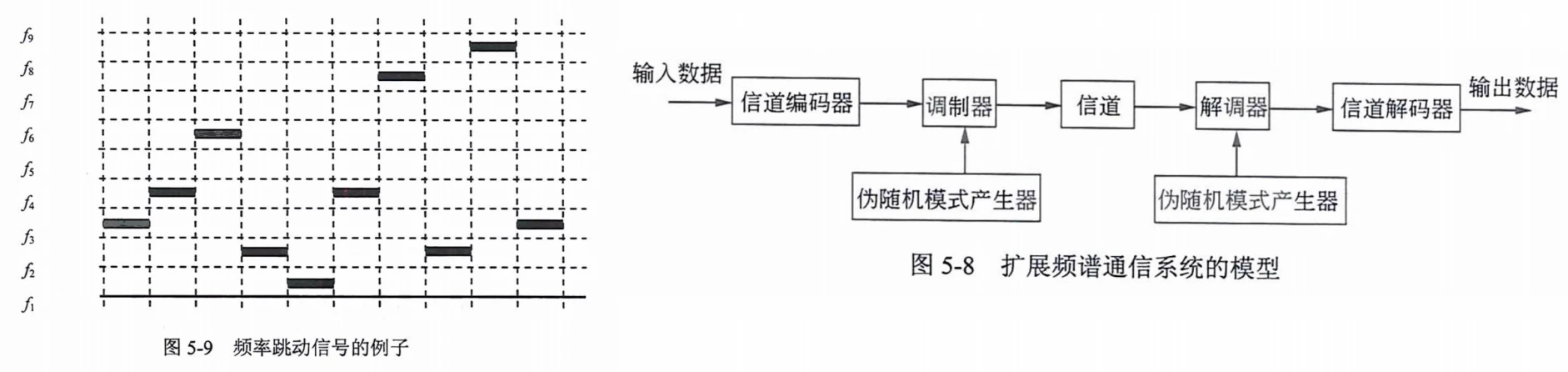

WLAN主要使用扩展频谱技术:频率跳动扩频FHSS(蓝牙)和直接序列扩展频谱DSSS(Wi-Fi)。

直接序列扩展频谱DSSS:信号源中的每一位用称为码片的N个位来传输。

频率跳动扩频FHSS是在传输过程中反复转换频率

例题

WLAN频谱与信道

wlan网络分类

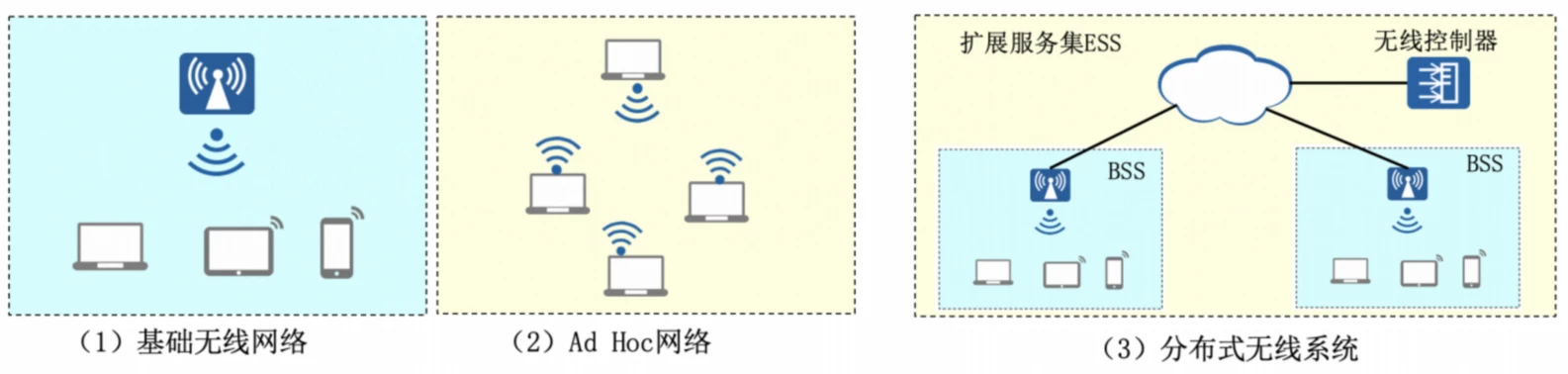

WLAN网络可以分为三类:基础无线网络、Ad Hoc网络和分布式无线系统。

基础无线网络(Infrastructure Networking):用户通过无线接入点AP接入

特殊网络(Ad Hoc Networking):用于军用自组网或寝室局域网联机游戏。

分布式无线系统:通过AC控制大量AP组成的无线网络。

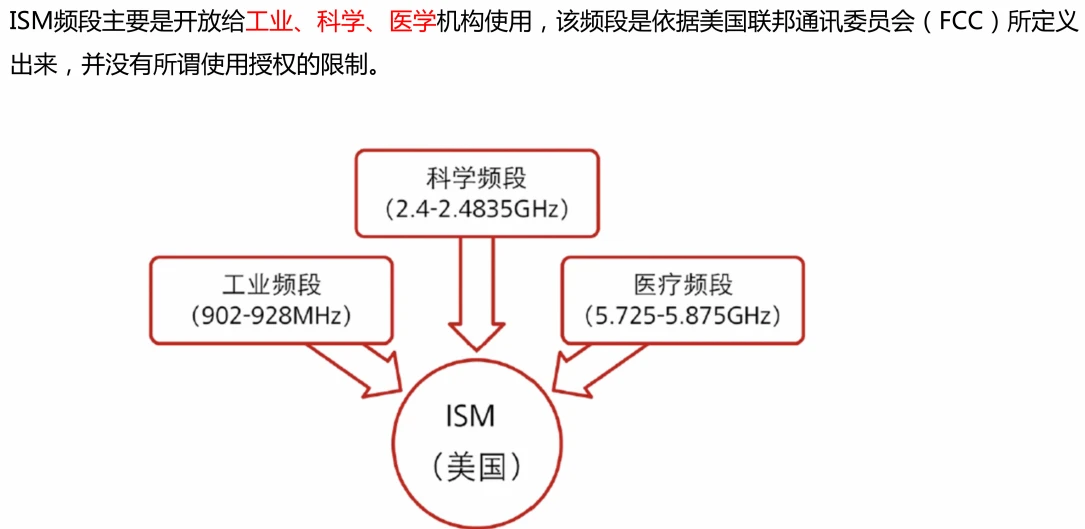

ISM频段

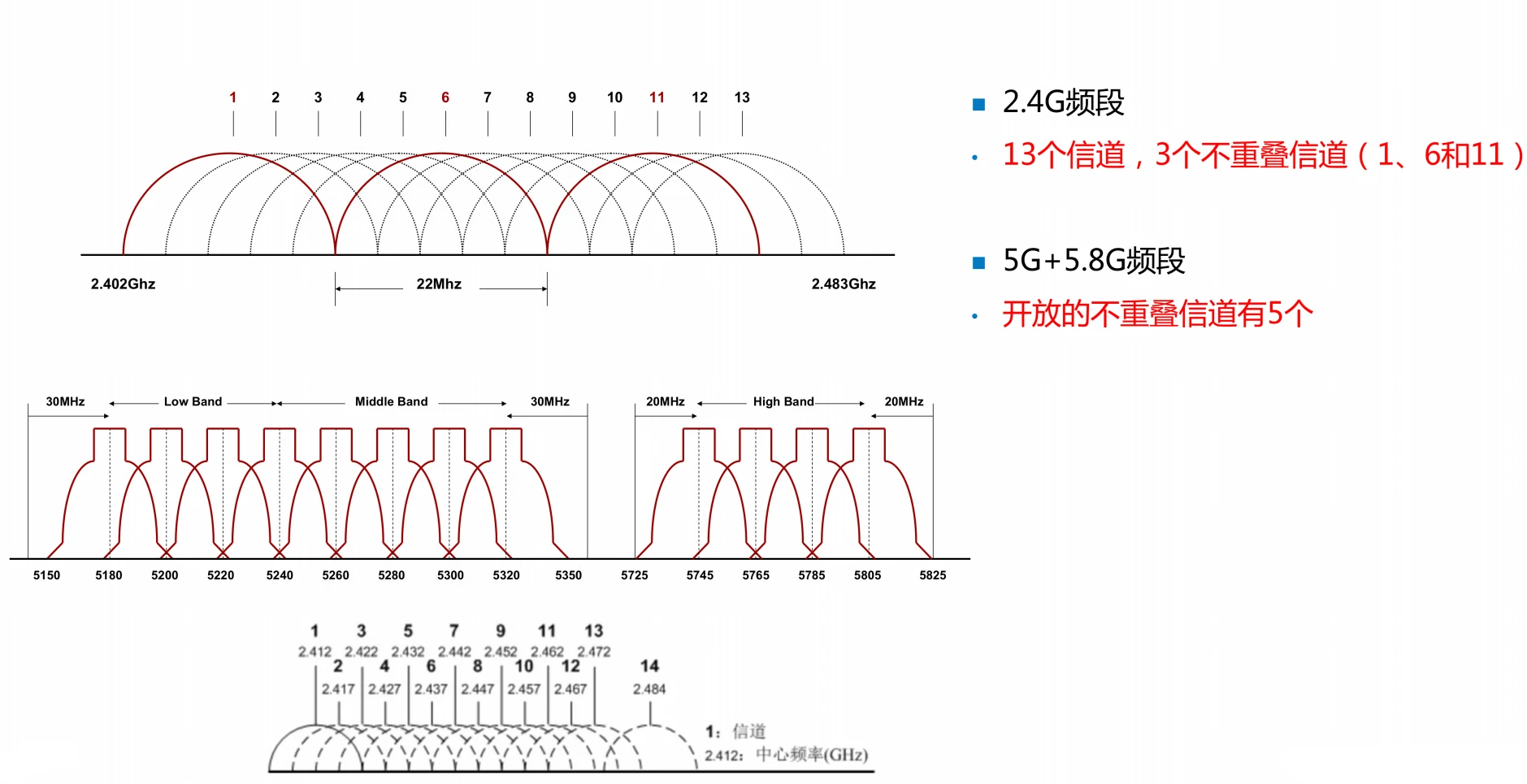

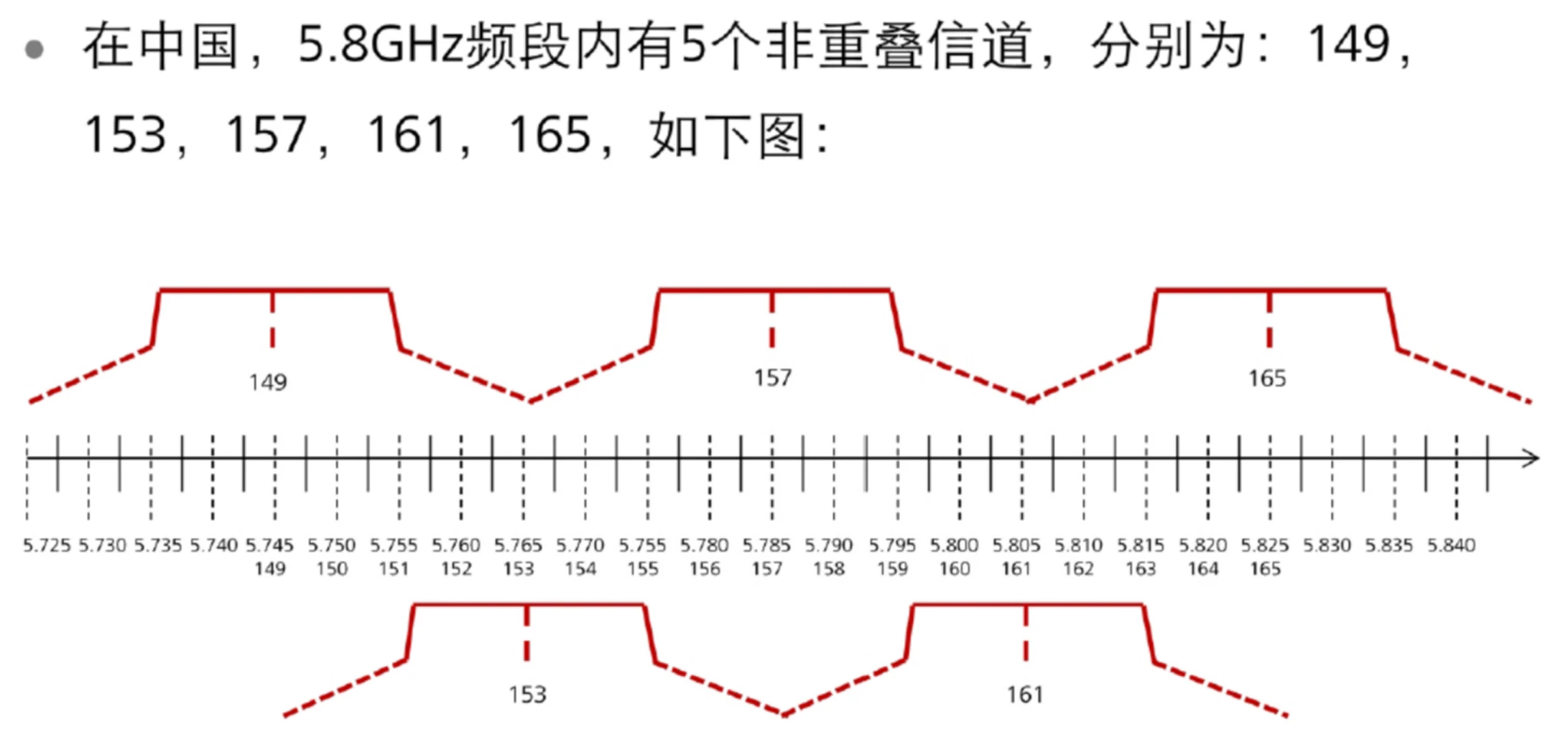

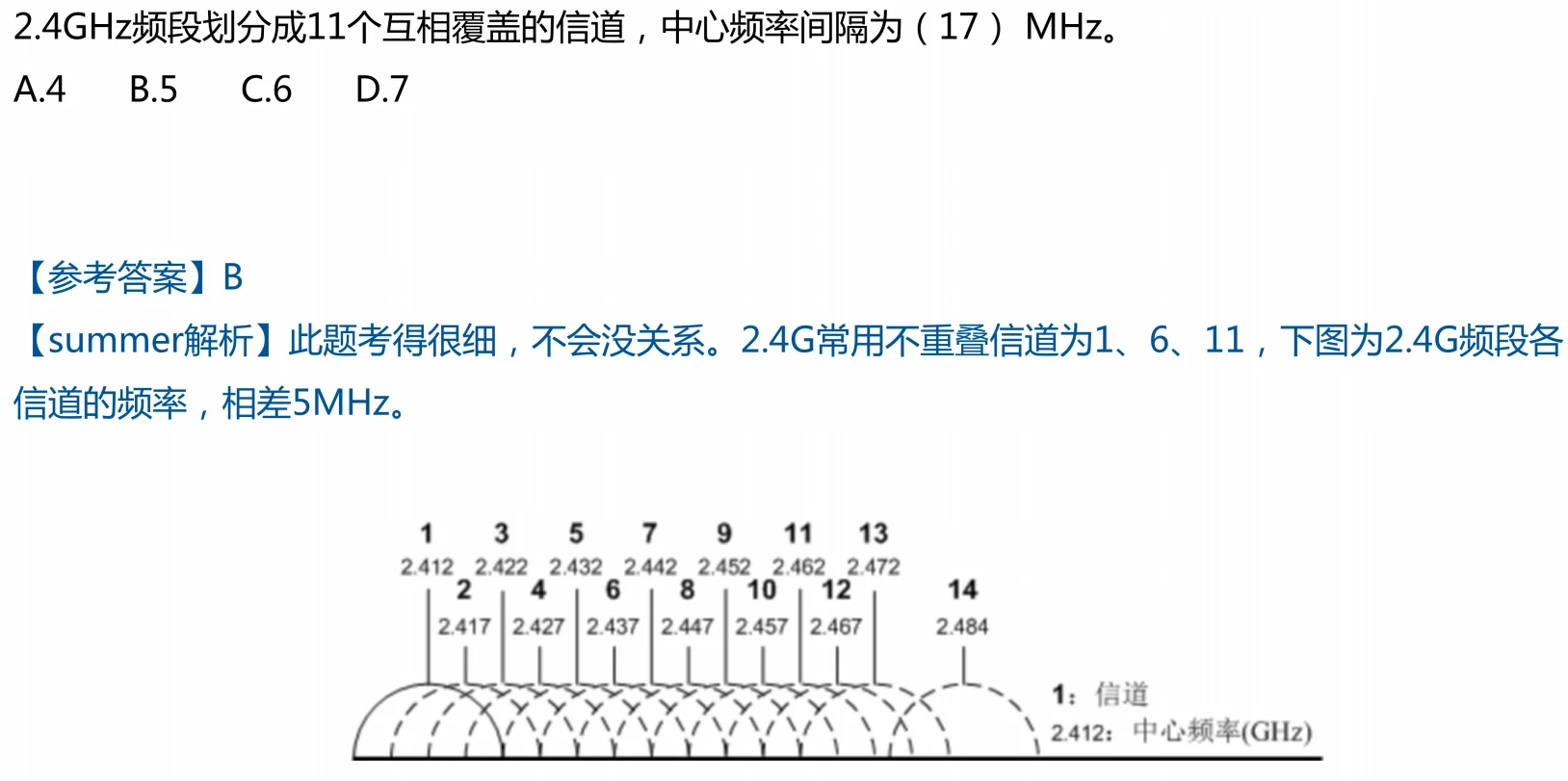

不重叠信道🌟

世界分布的2.4g和5g频道

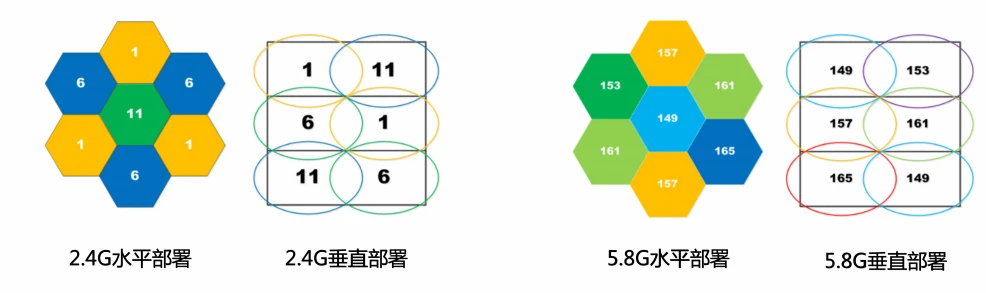

信道重用与AP部署

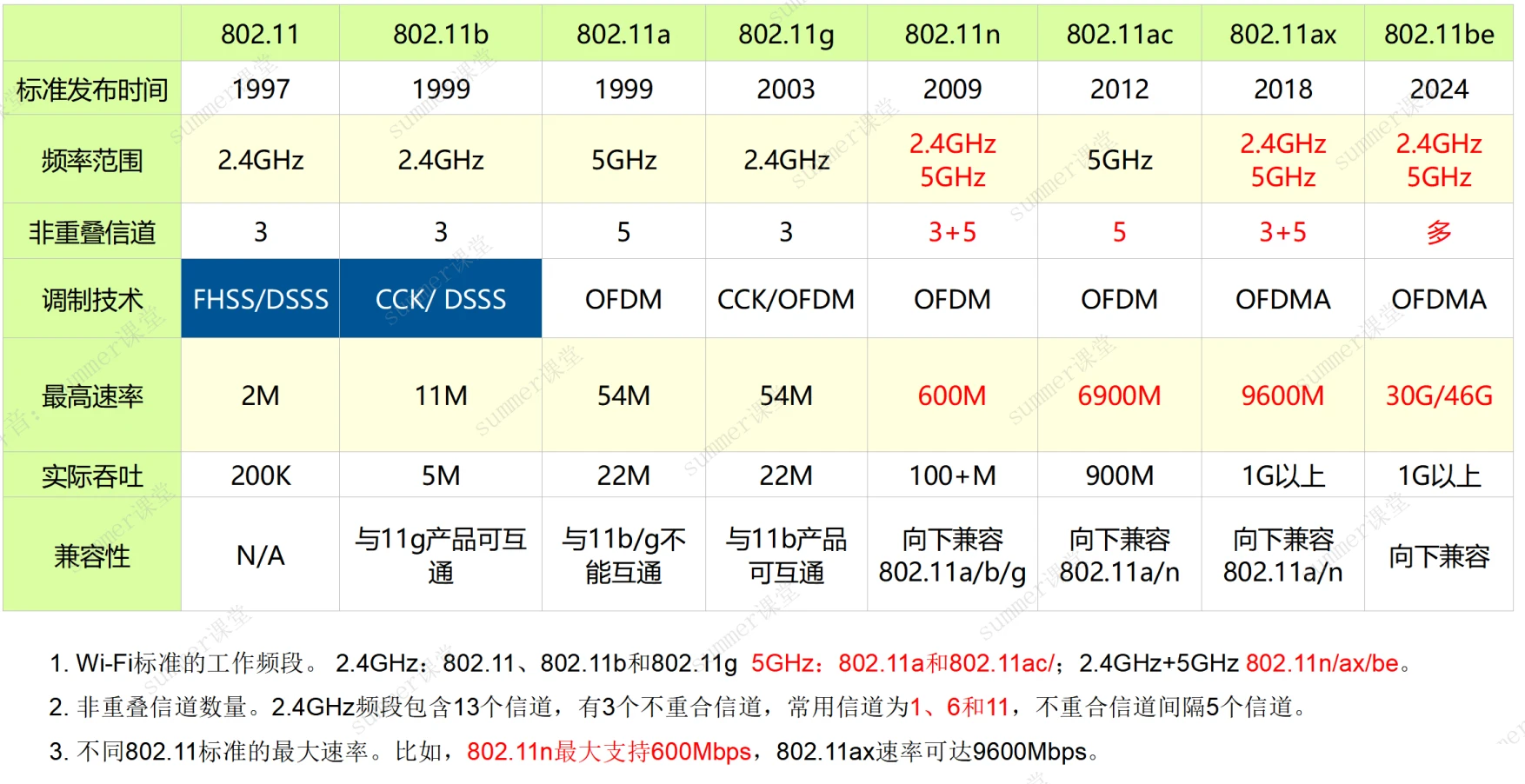

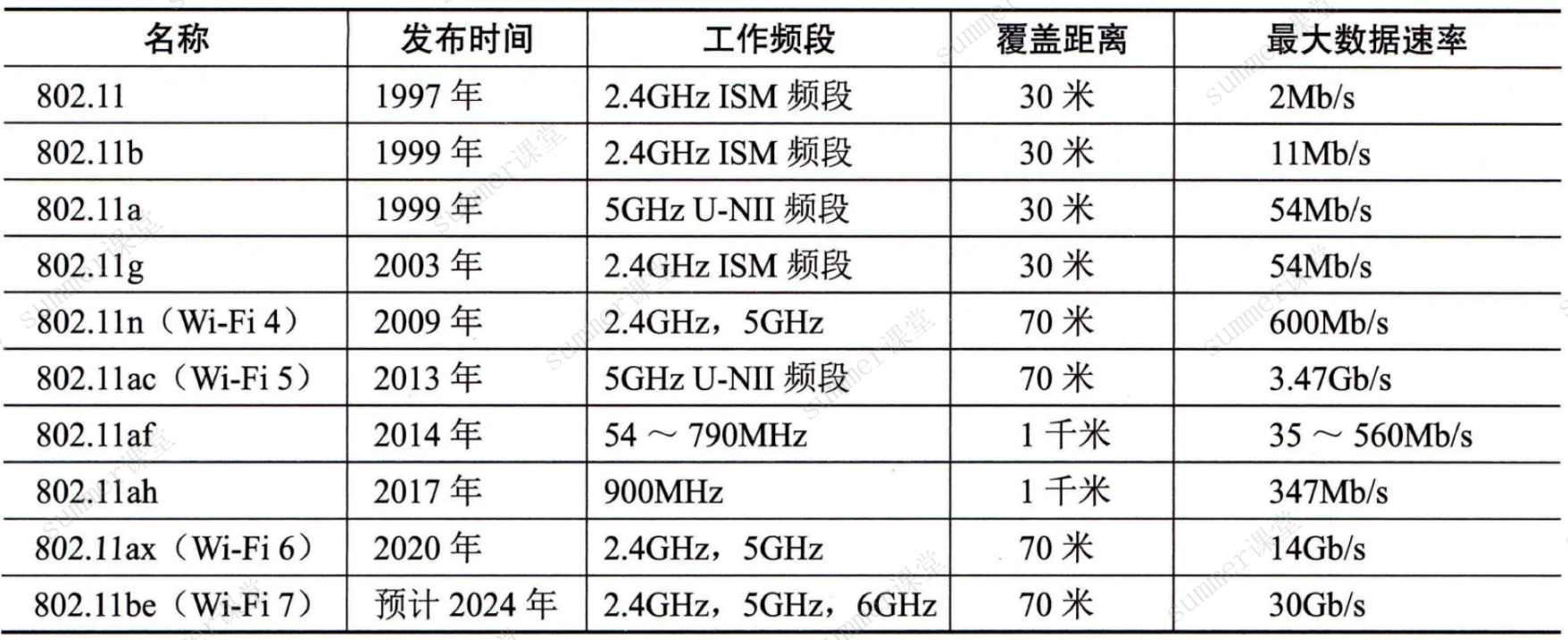

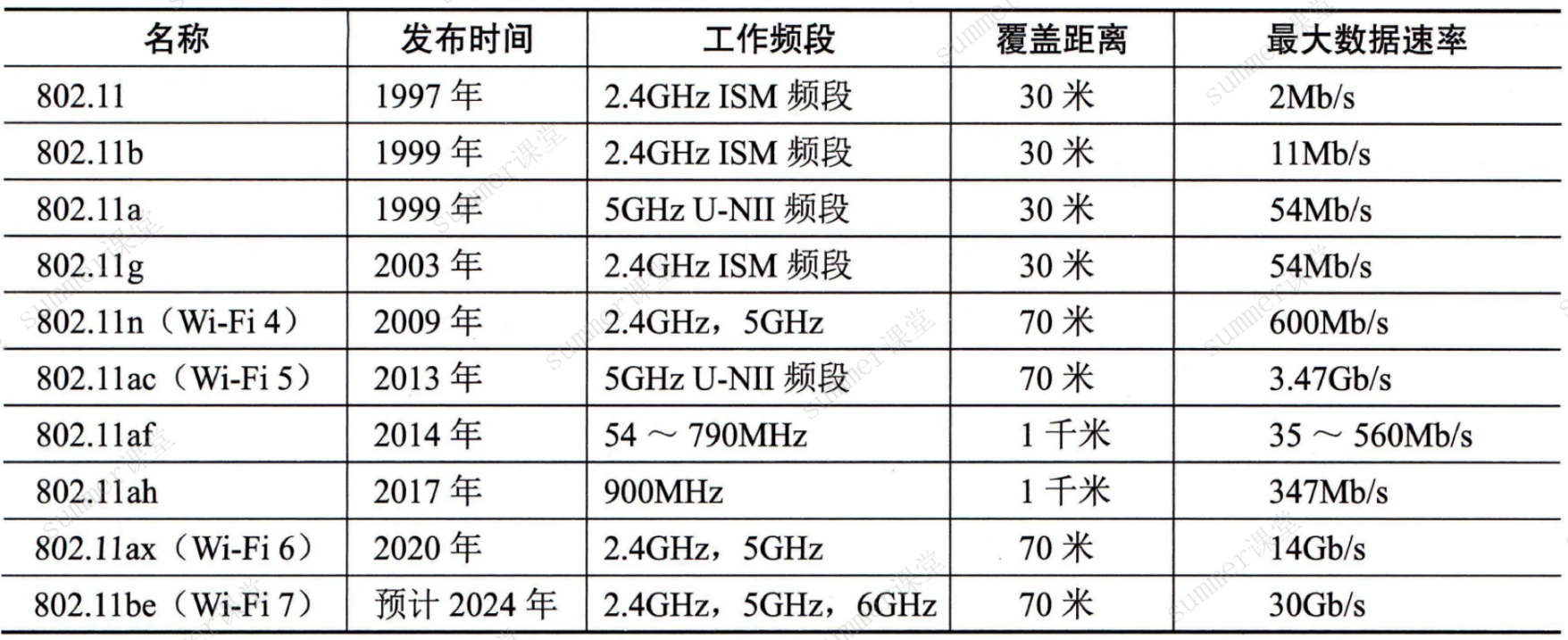

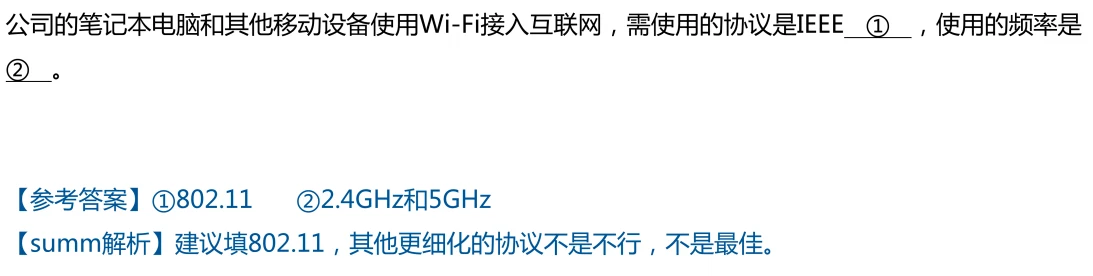

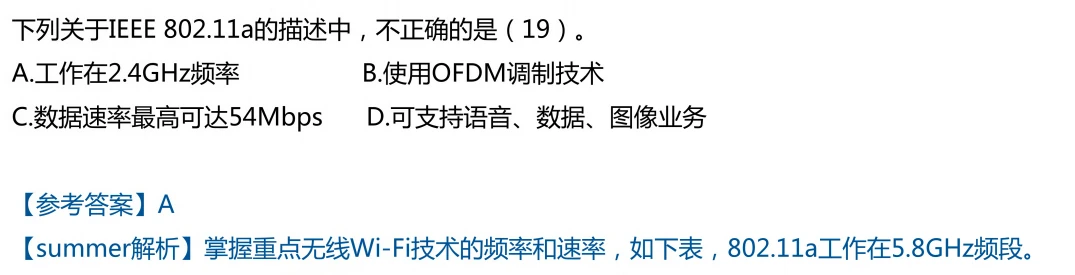

802.11技术标准对比

🌟

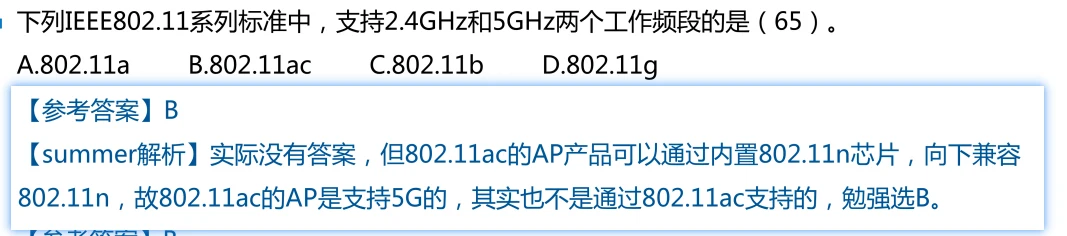

1.Wi-Fi标准的工作频段。

2.4GHZ:802.11、802.11b和802.119

5GHz:802.11a和802.11ac

2.4GHZ+5GHz:802.11n和802.11ax

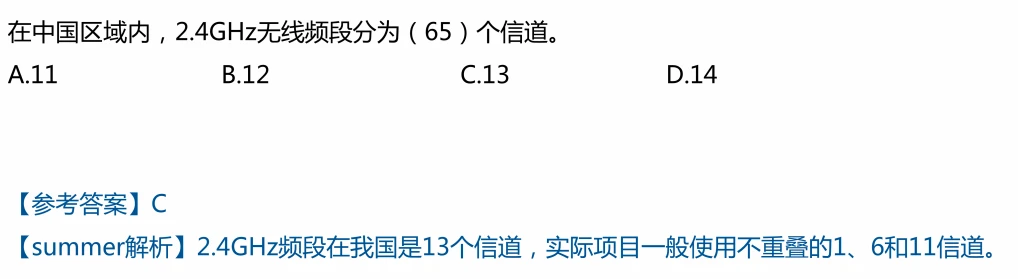

2.非重看信道数量。2.4GHz频段包含13个信道,有3个不重合信道,常用信道为1、6和11,不重合信道间隔5个信道。

3.不同802.11标准的最大速率。比如,802.11n最大支持600Mbps,802.11ax速率可达9600Mbps。

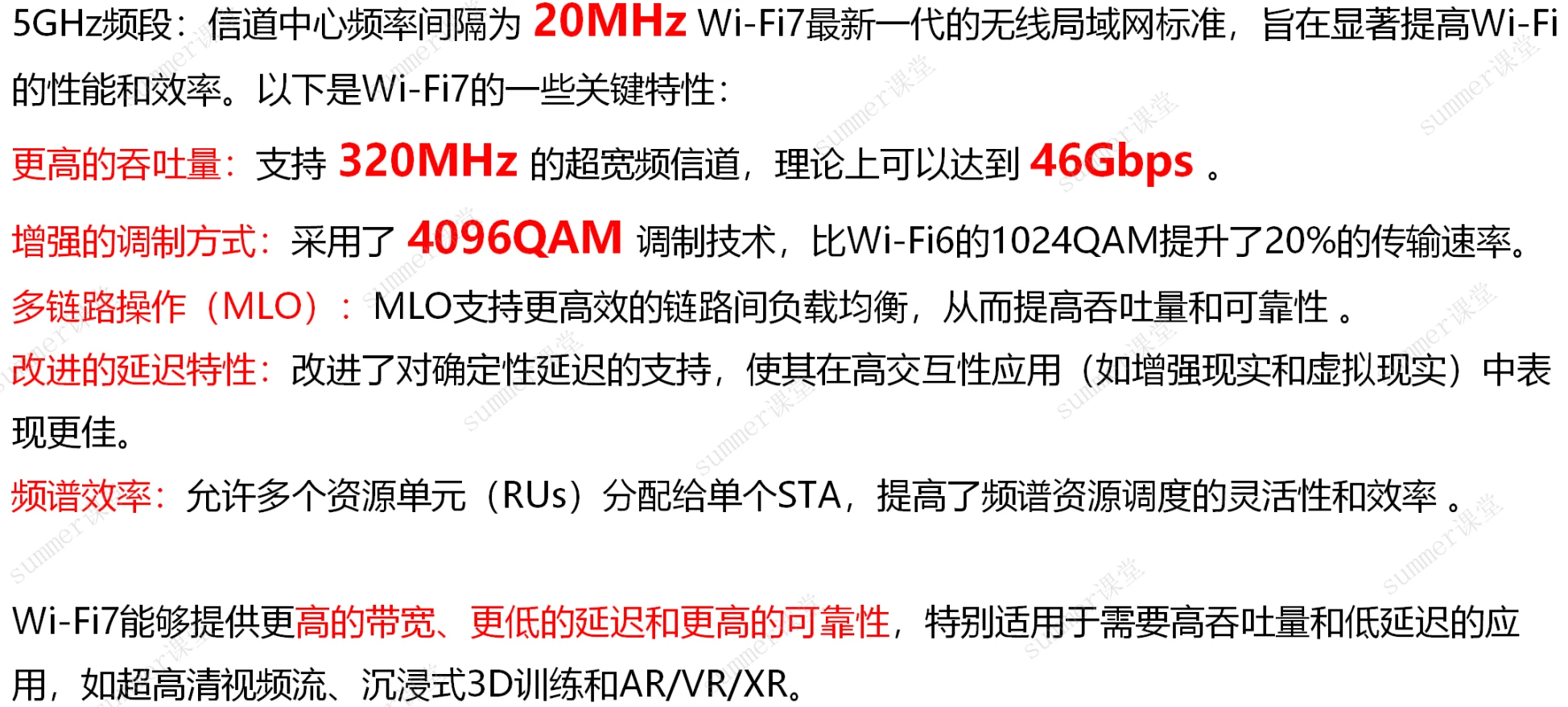

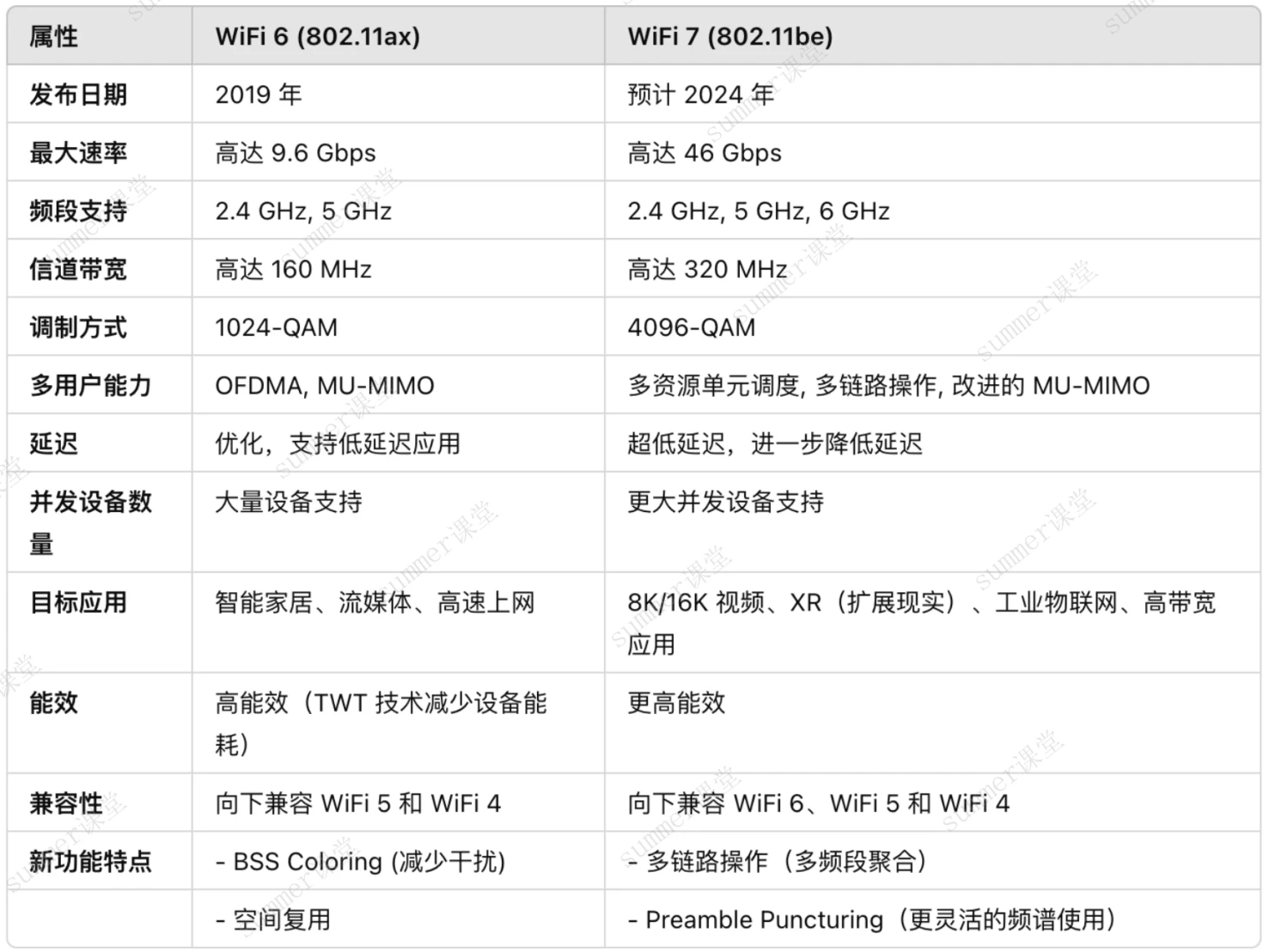

WIFI7(802.11be)

例题

802.11 MAC层

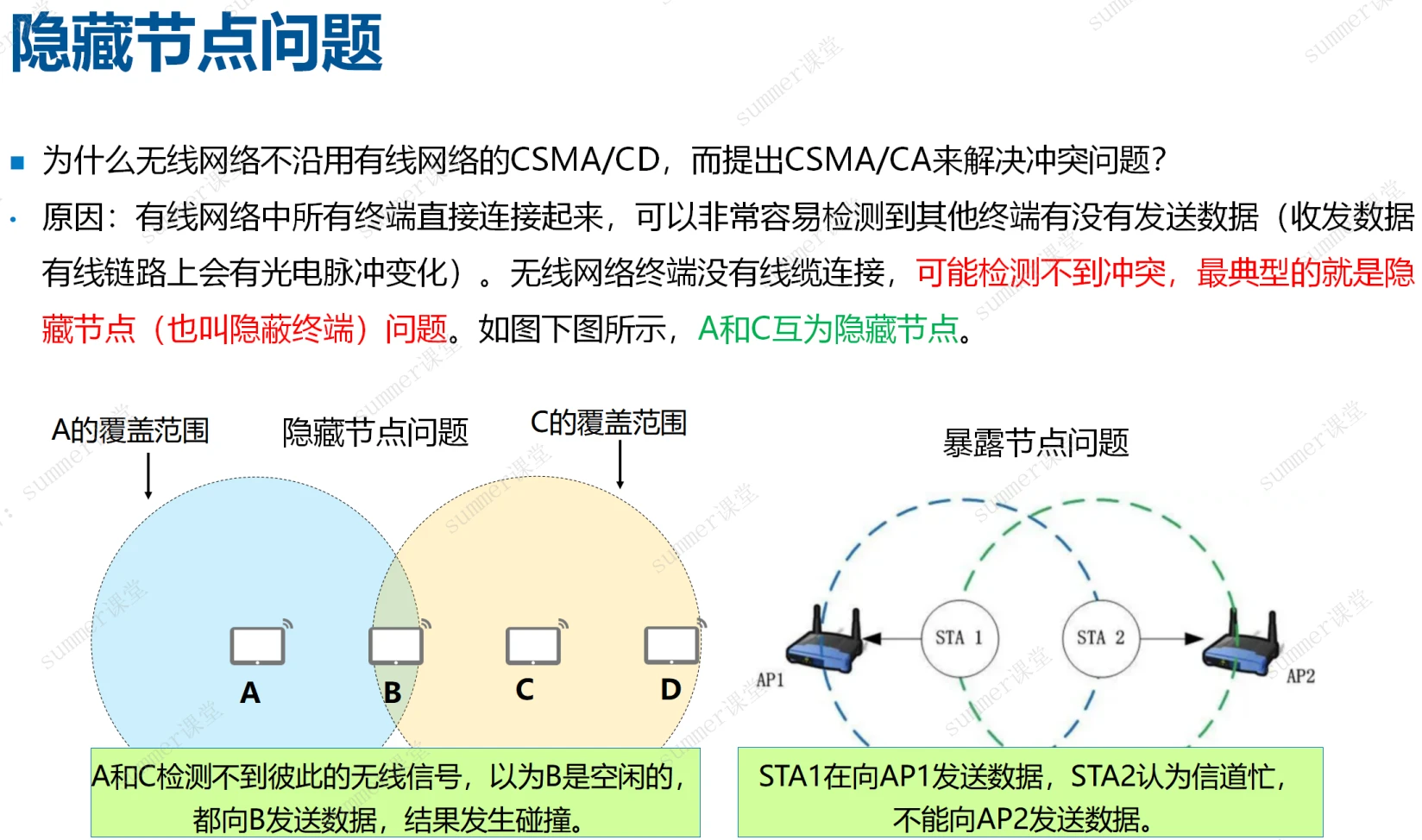

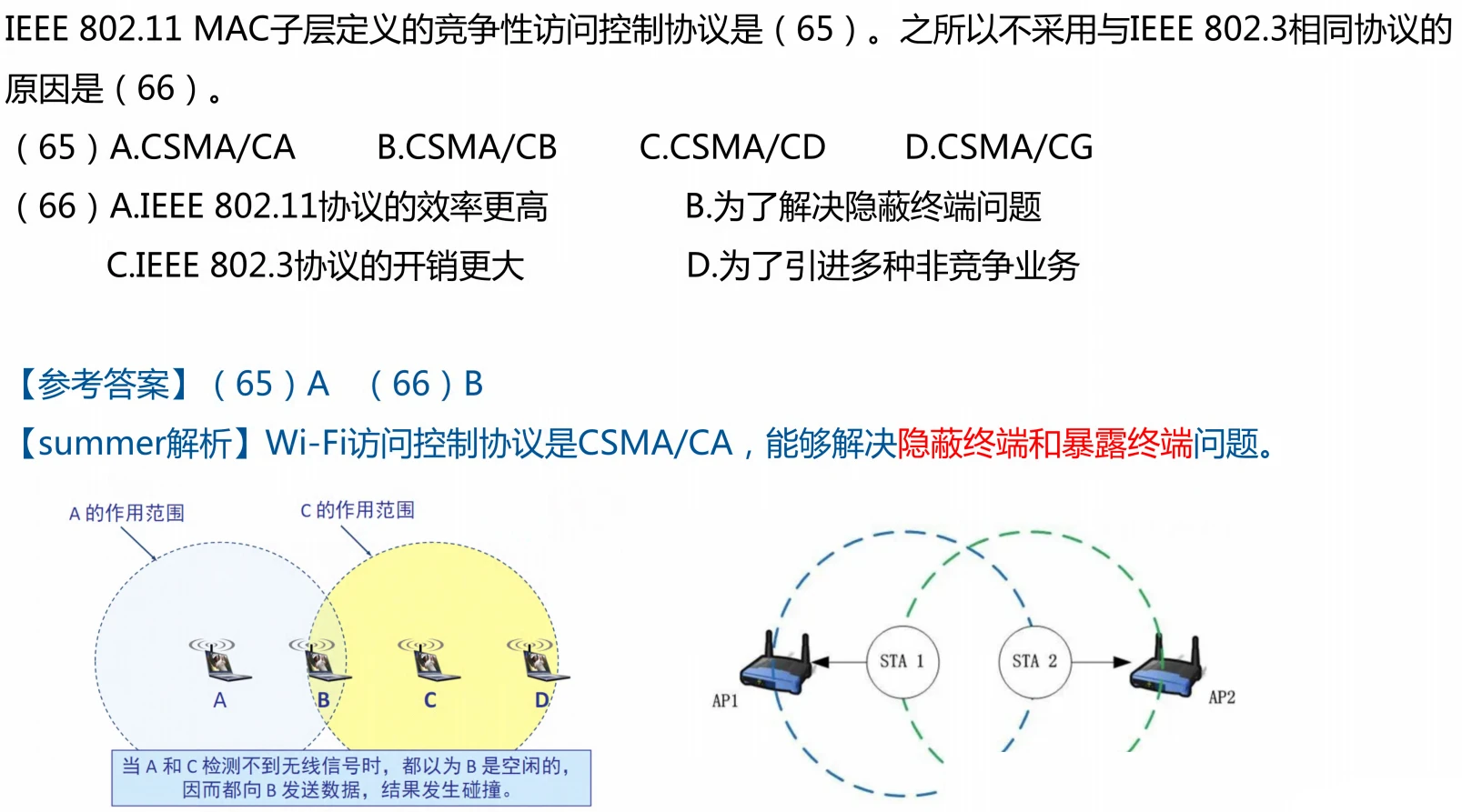

802.11 MAC子层定义了3种访问控制机制:CSMA/CA(支持竞争访问),RTS/CTS和点协调功能(支持无竞争访问)。

CSMA/CA核心原理:发送数据前先检测信道是否使用,若信道空闲,则等待一段随机时间后,发送数据。所有终端都遵守这个规则,故这个算法对参与竞争的终端是公平的,按先来先服务的顺序获得发送机会

RTS/CTS信道预约:发送前先打报告,其他终端记录信道占用时间。

PCF点协调功能:由AP集中轮询所有终端,将发送权限轮流交给各个终端,类似令牌,拿到令牌的终端可以发送数据,没有令牌的终端则等待。点协调功能比DCF分布式协调优先级更高。(无争用)

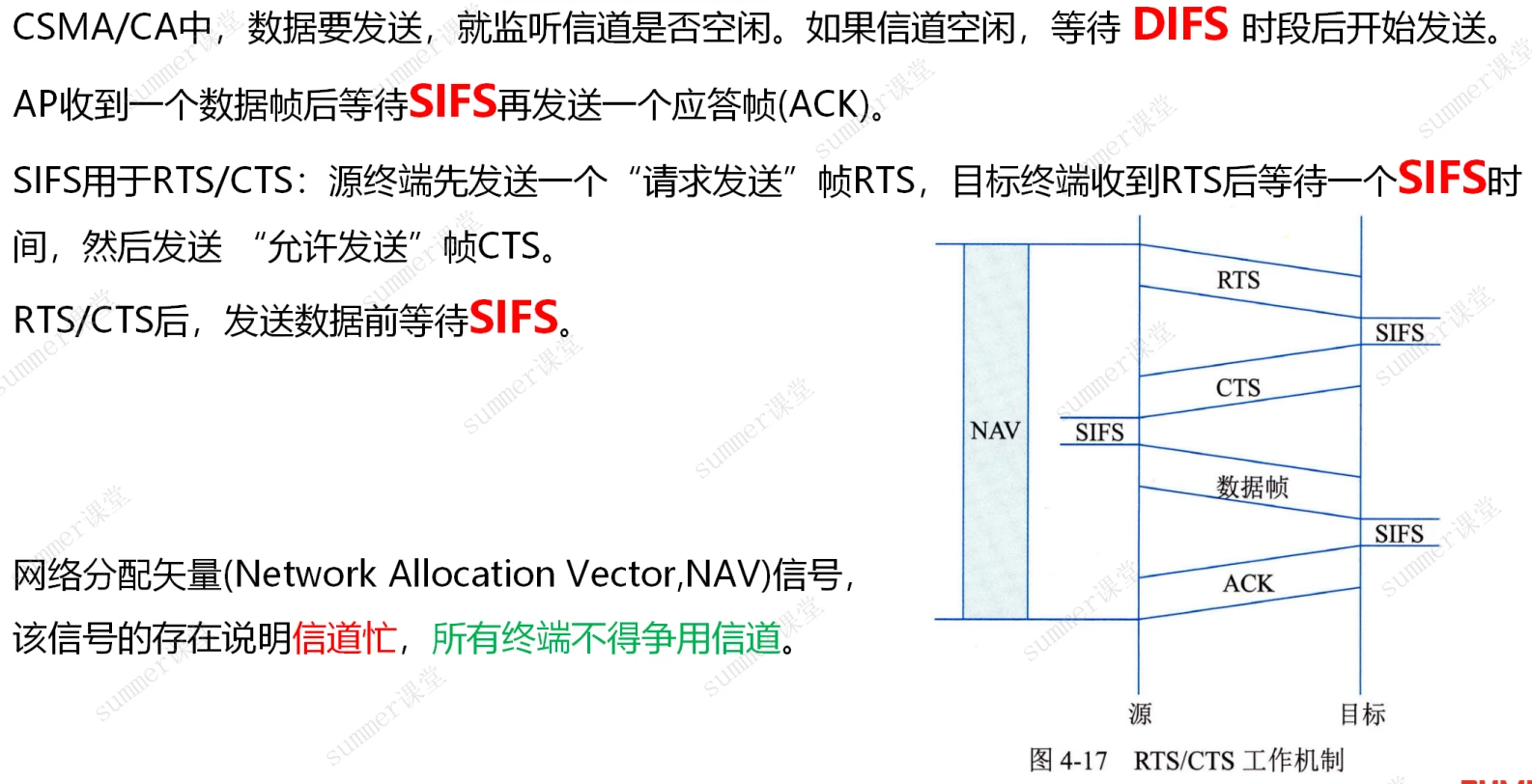

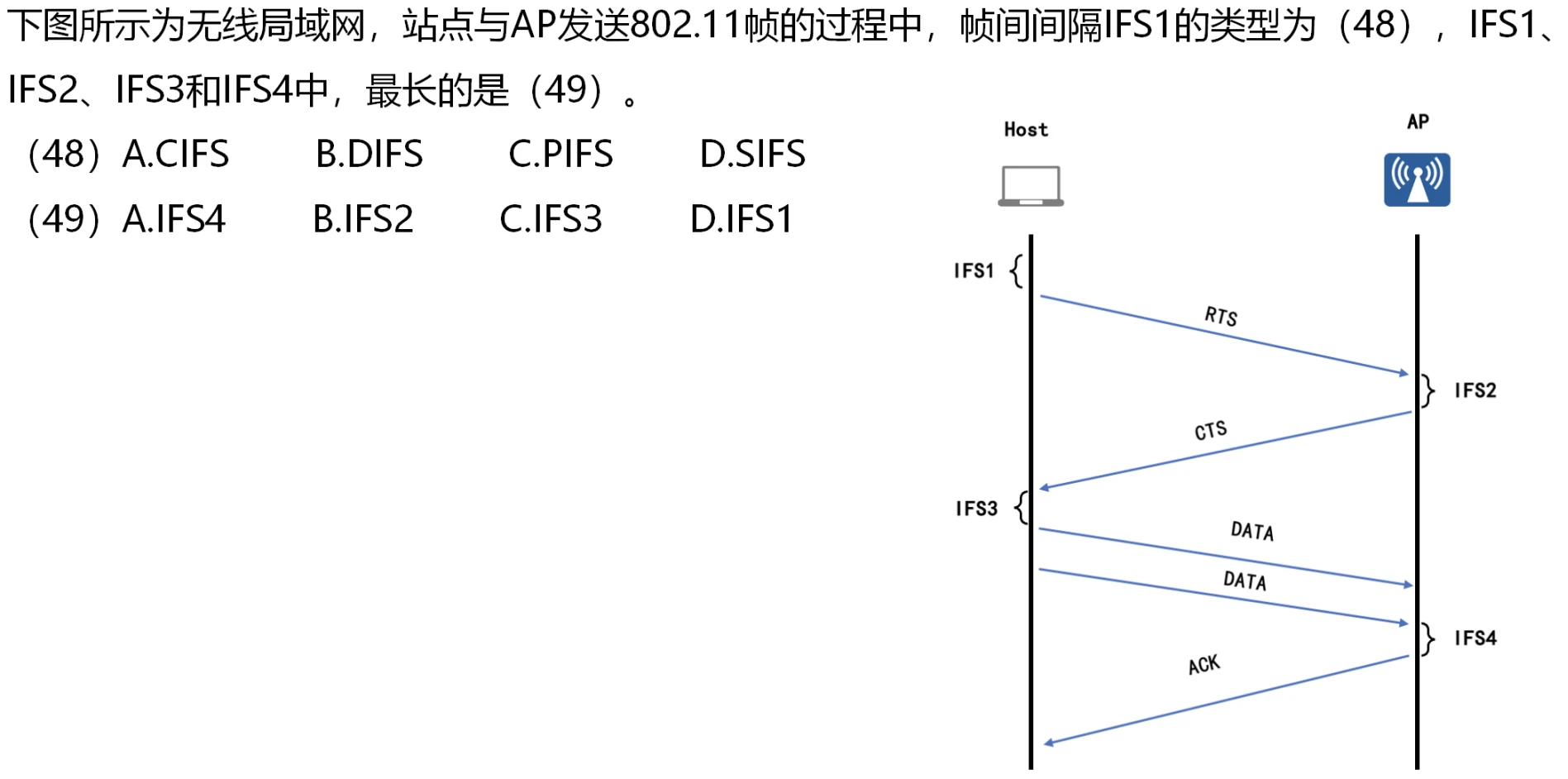

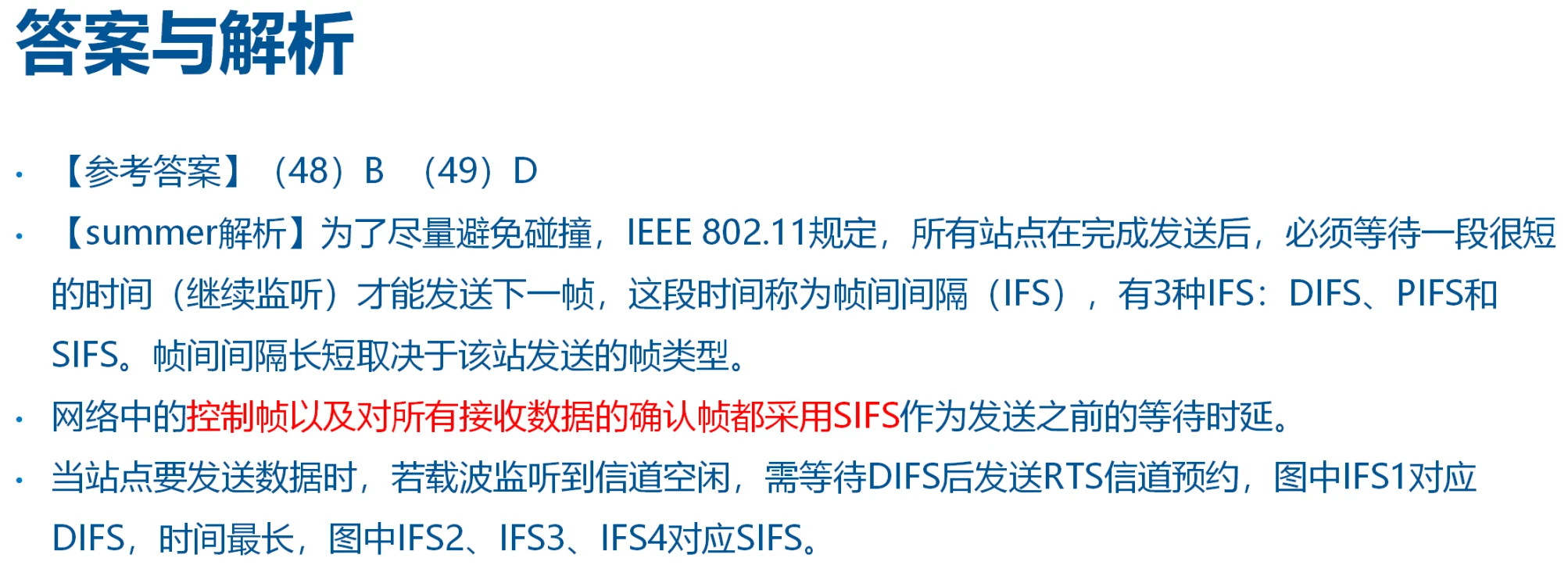

三种帧间间隔

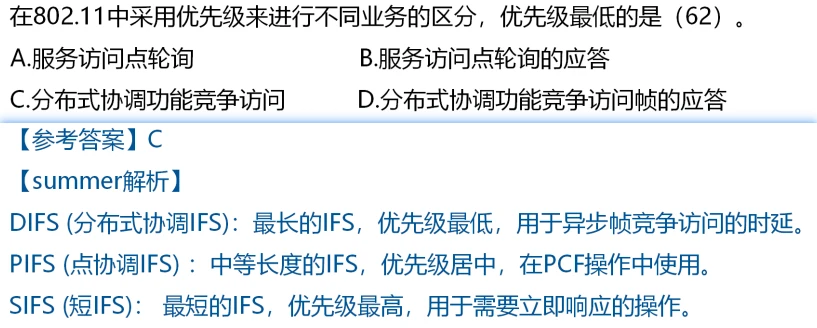

DIFS(分布式协调IFS):最长的IFS,优先级最低,用于异步帧竞争访问的时延

PIFS(点协调IFS):中等长度的IFS,优先级居中,在PCF操作中使用。

SIFS(短IFS):最短的IFS,优先级最高,用于需要立即响应的操作(确认ACK)

帧间间隔用途

例题

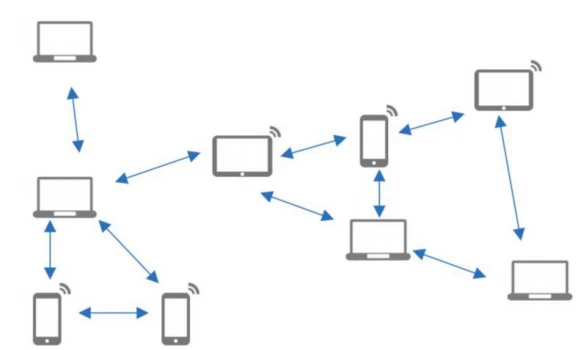

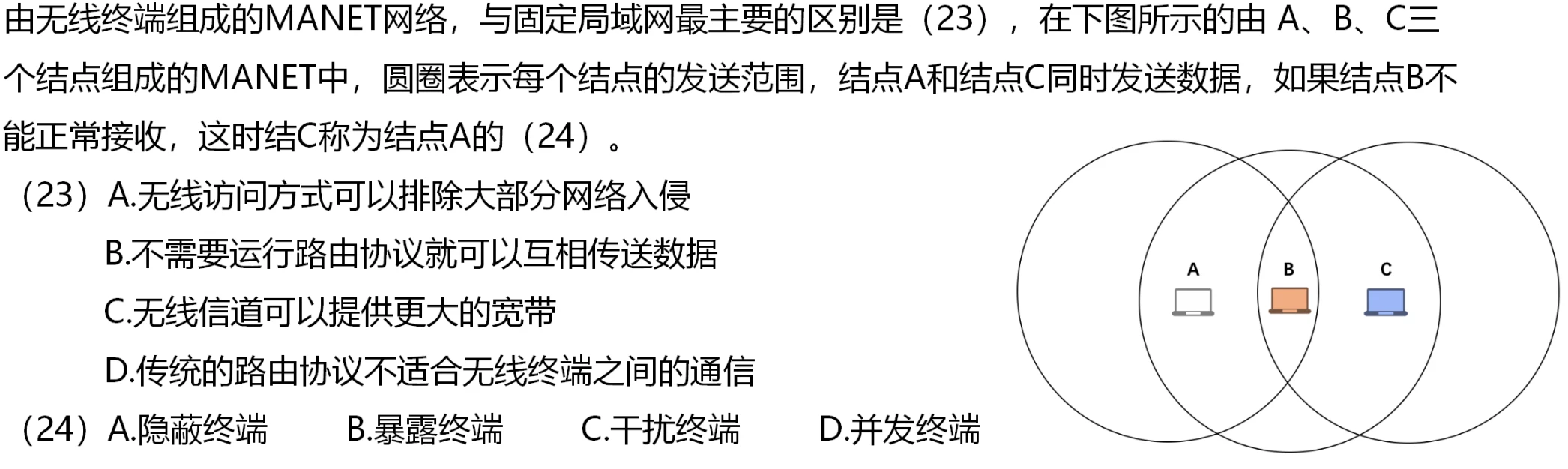

移动AD Hoc网络

802.11定义AD Hoc网络是由无线移动节点组成的对等网,无需网络基础设施的支持,每个节点既是主机,又是路由器,是一种MANNET(Mobile Ad Hoc Network)网络。

Ad Hoc是拉丁语,具有”即兴,临时”的意思。

MANET网络特点(选择题)

网络拓扑结构动态变化的,不能使用传统路由协议(RIP,OSPF,BGP)。

无线信道提供的带宽较小,信号衰落和噪声干扰的影响却很大。

无线终端携带的电源能量有限。

容易招致网络窃听、欺骗、拒绝服务等恶意攻击的威胁。

MANET路由协议

例题

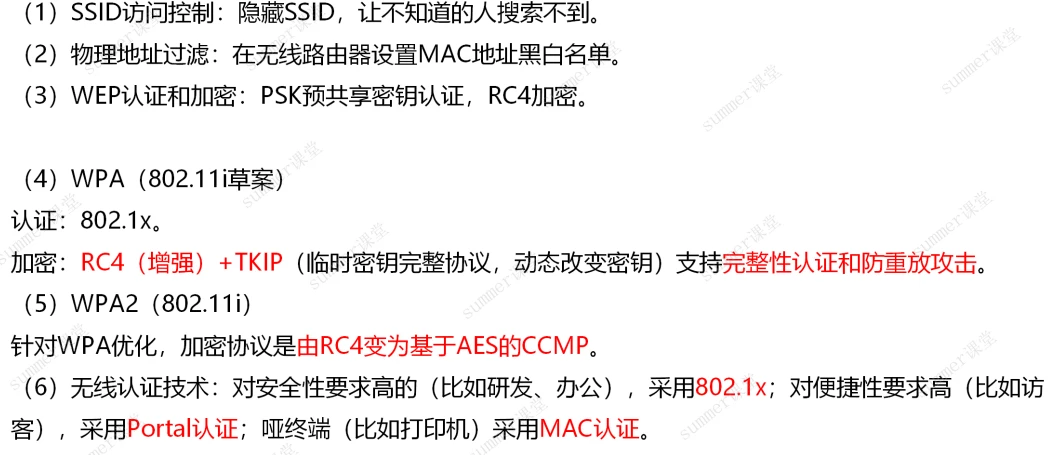

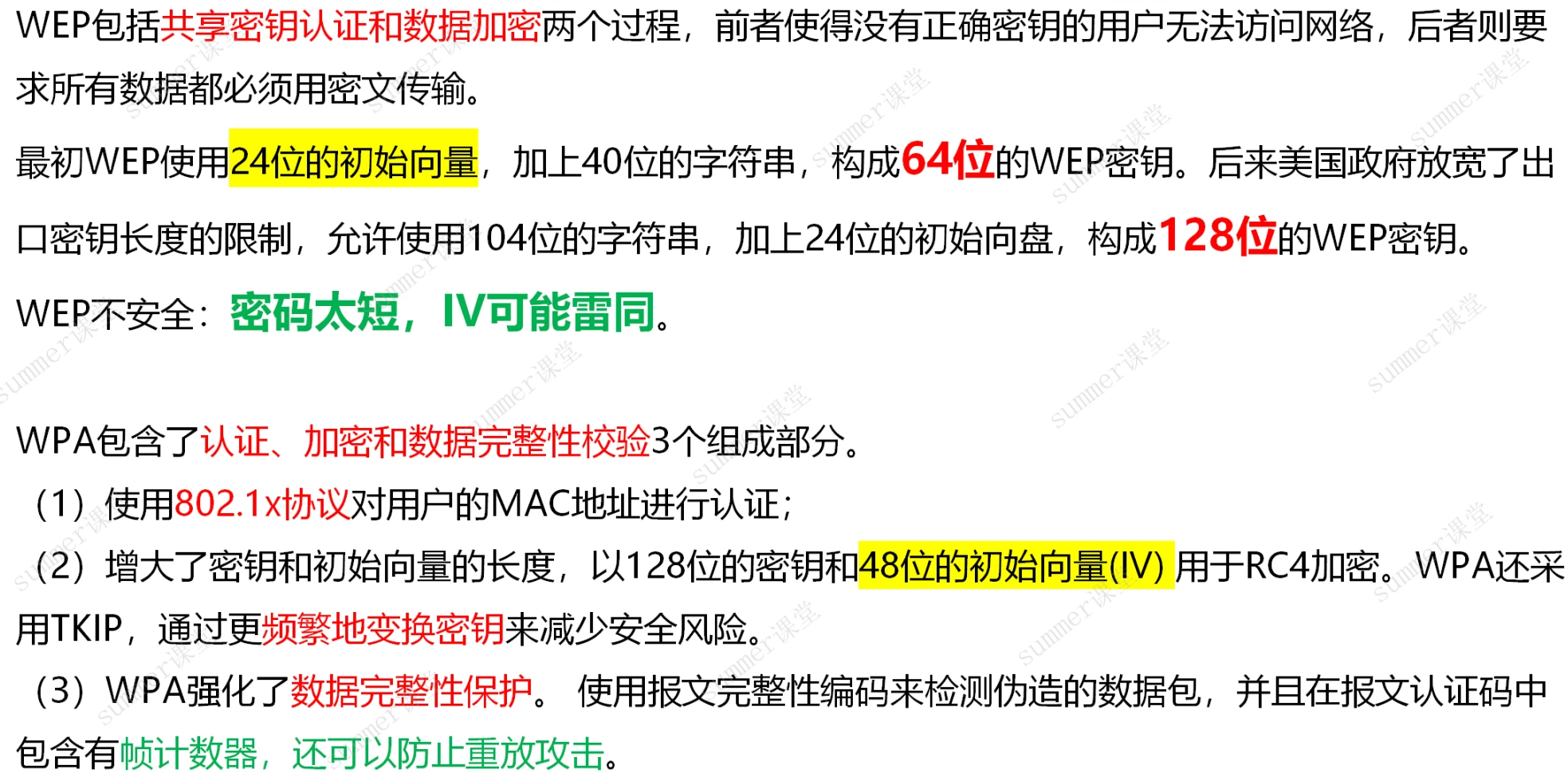

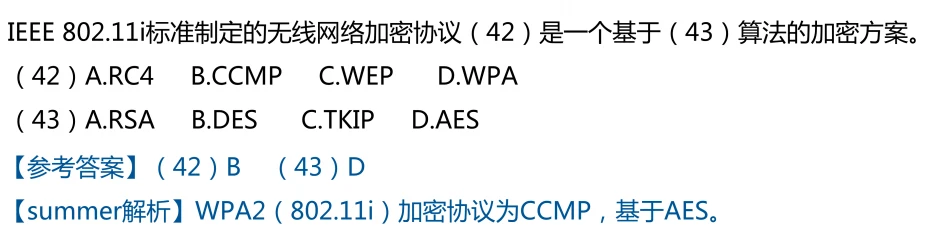

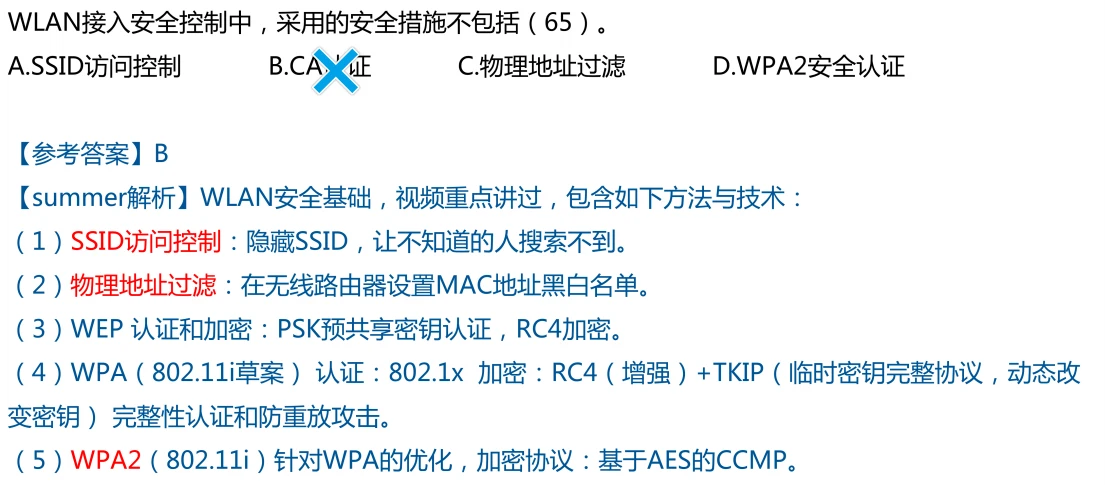

WLAN安全技术

wlan安全机制

wep和wpa扩展

例题

无线个人网

蓝牙和zigbee技术

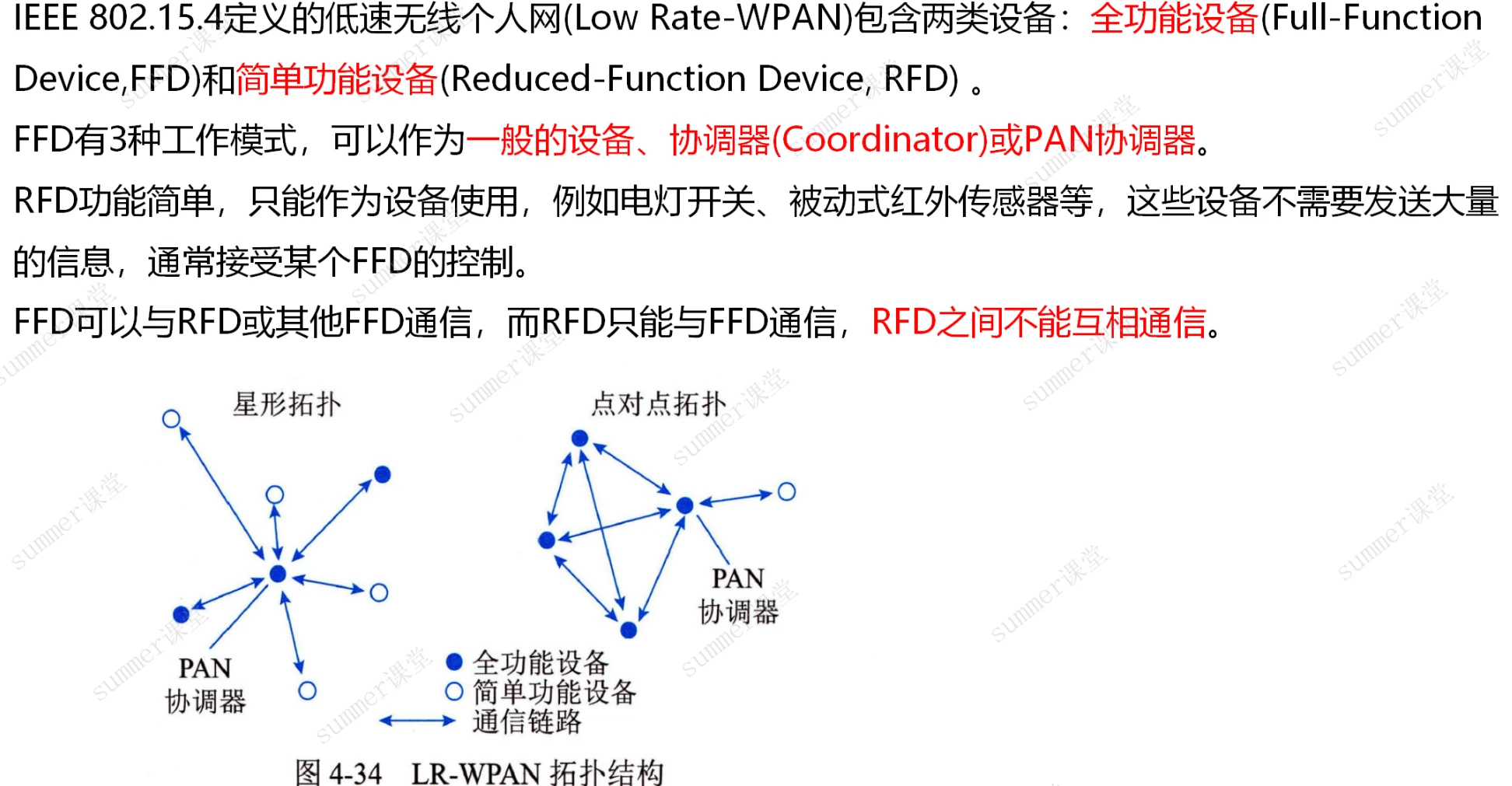

Zigbee设备

Zigbee底层技术

例题

网络互联

广域网技术

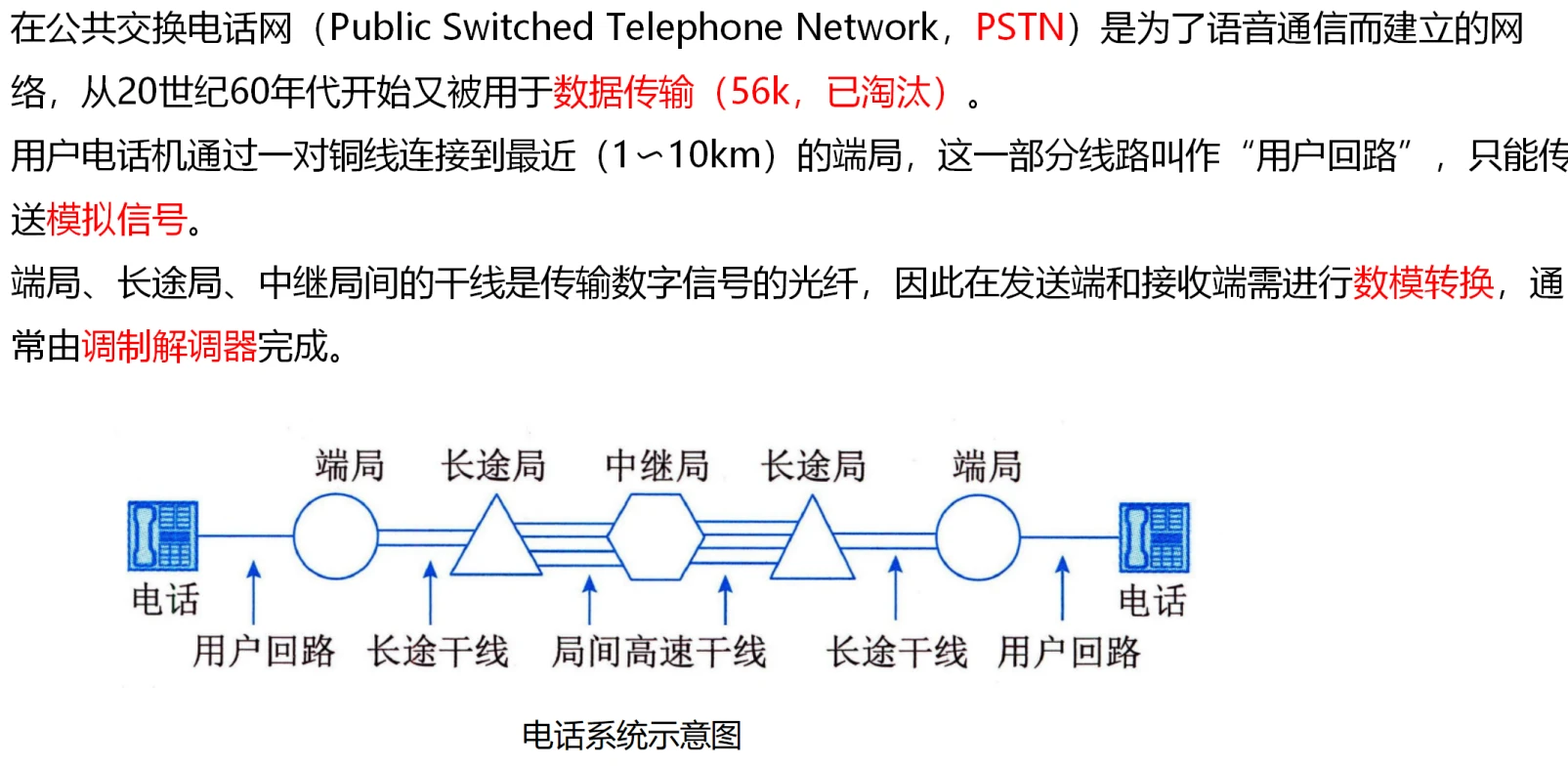

公共交换电话网

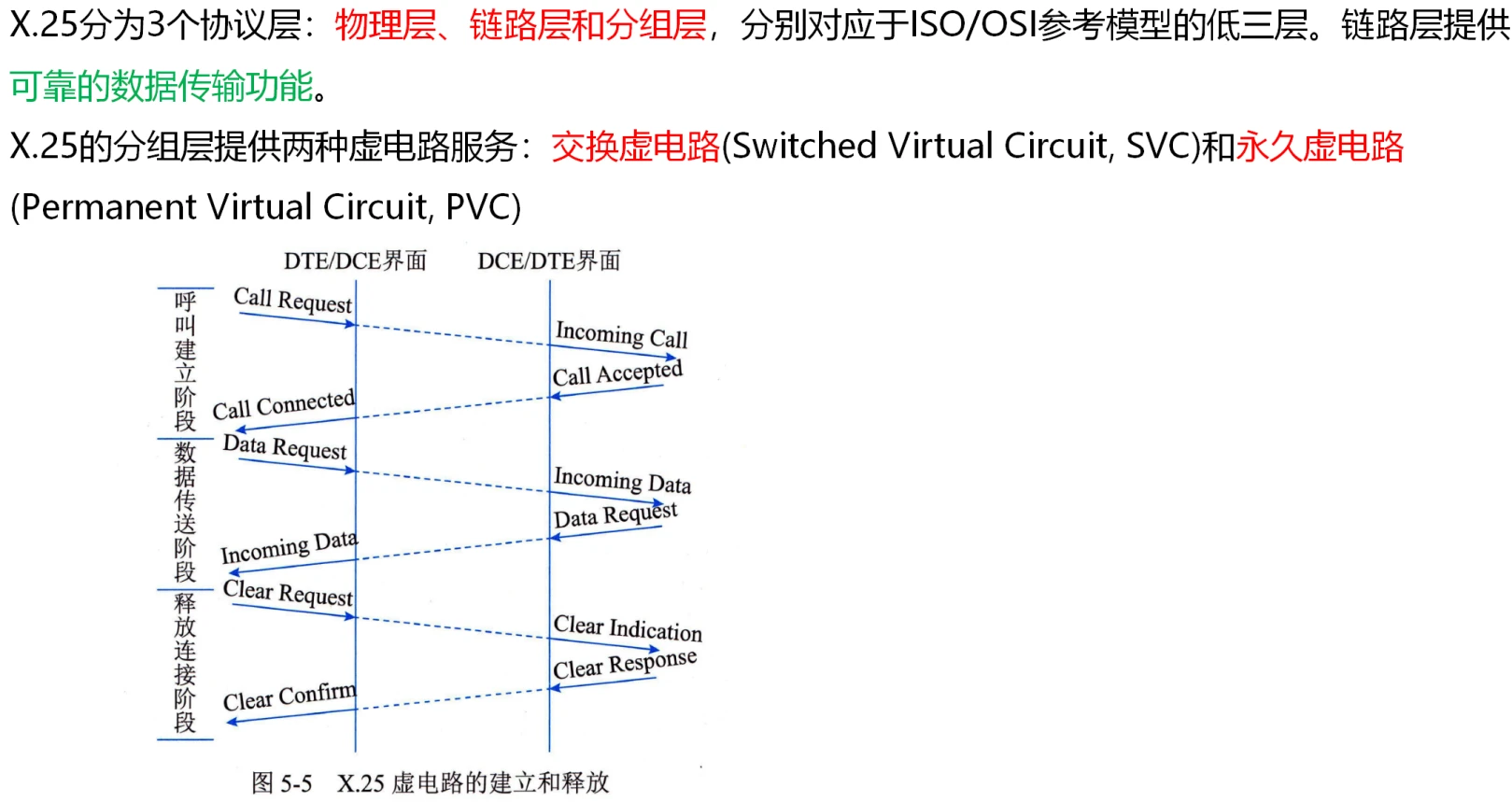

X.25

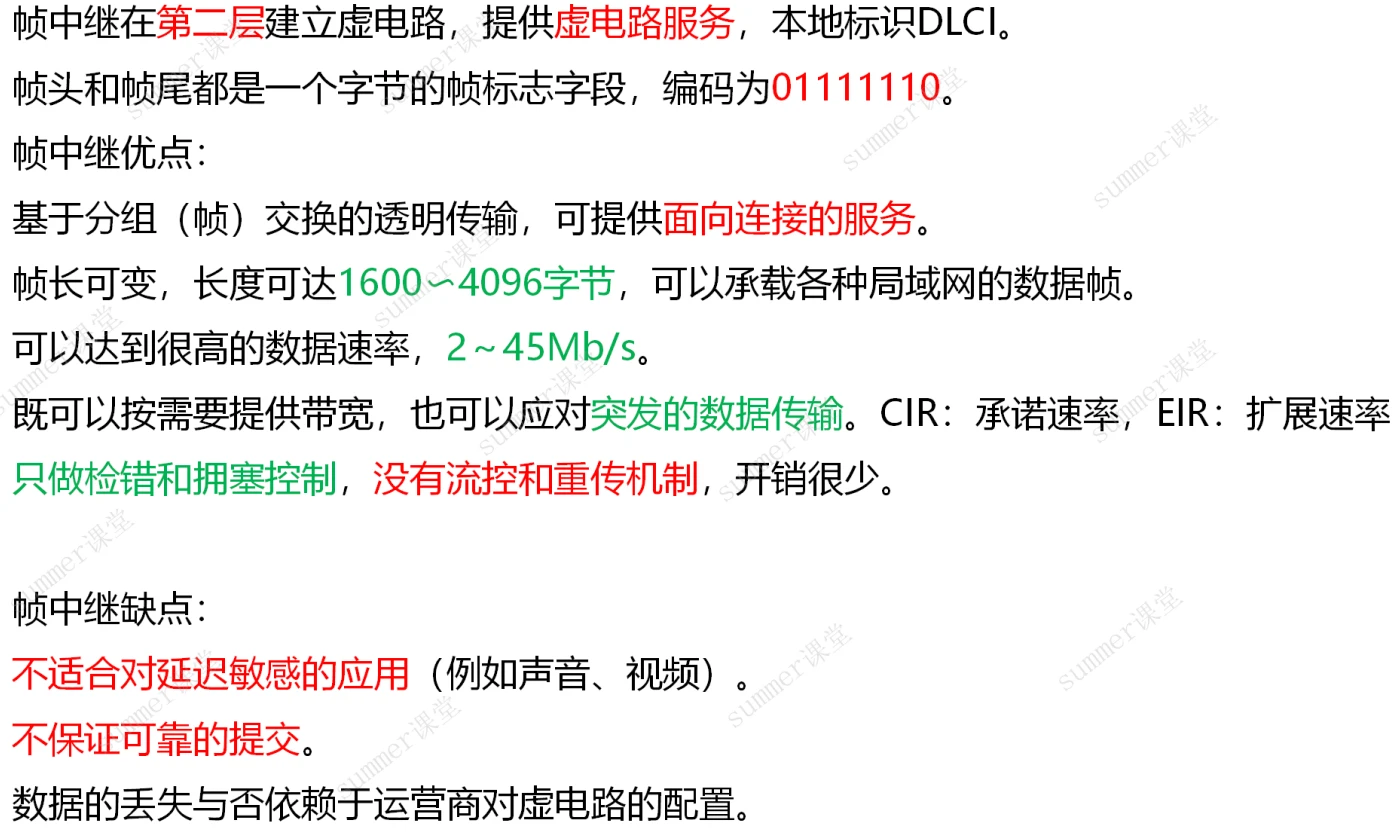

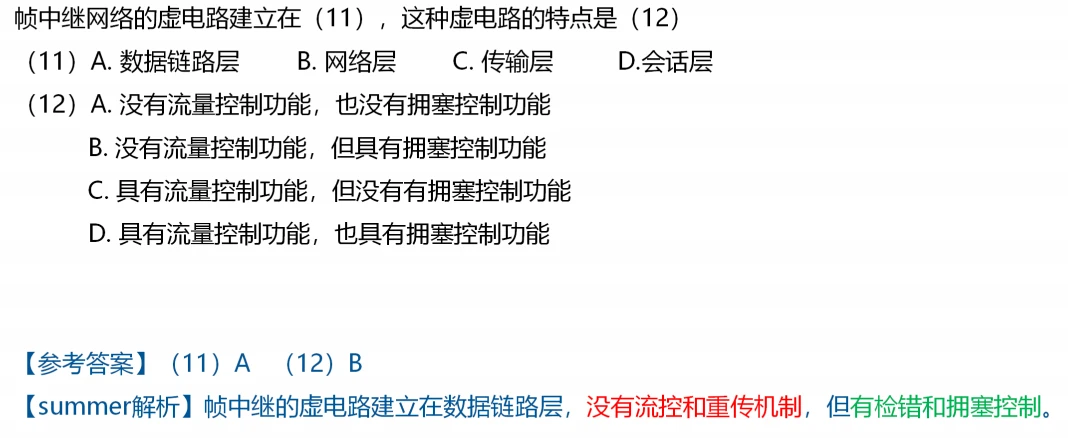

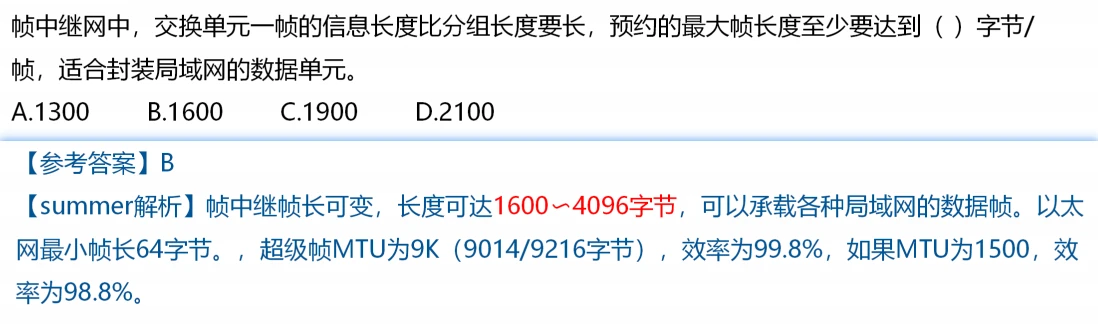

帧中继FR

例题

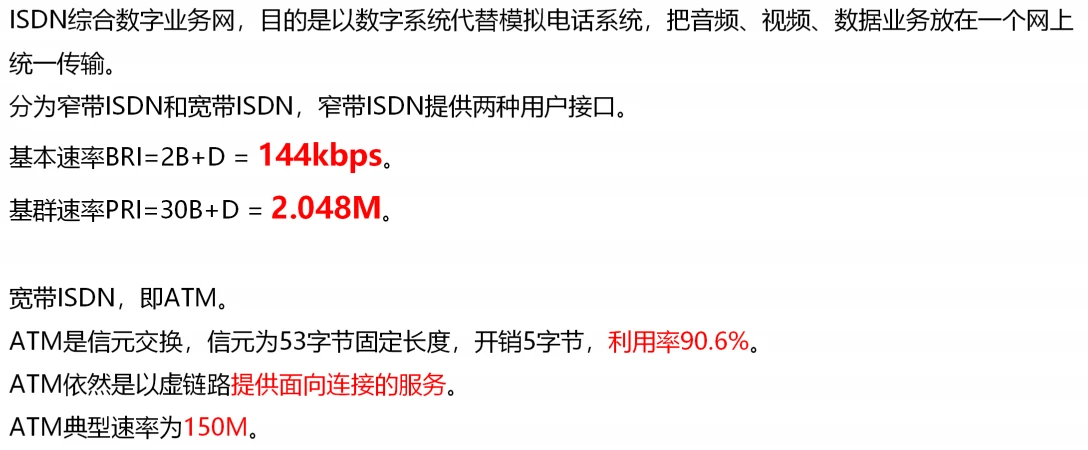

ISDN和ATM

例题

ipv4

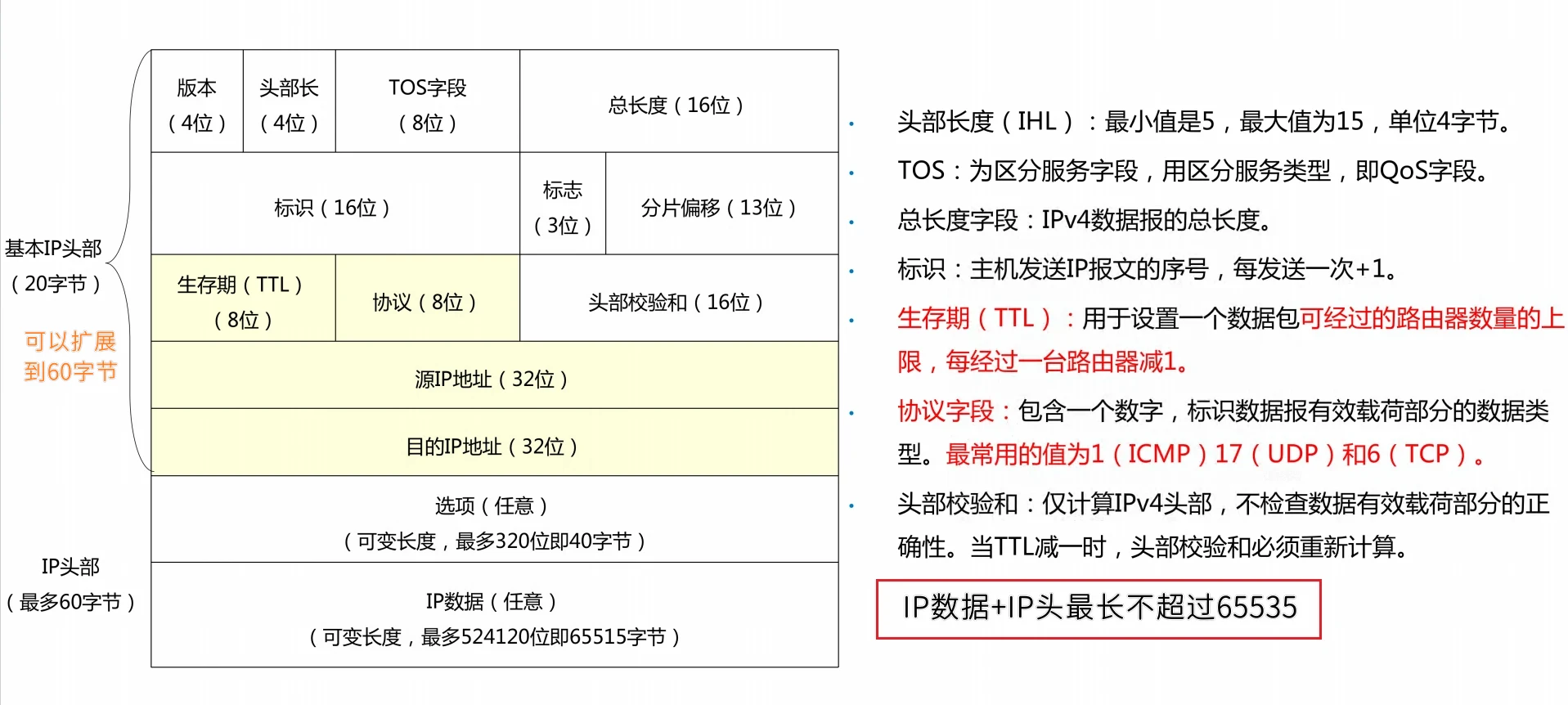

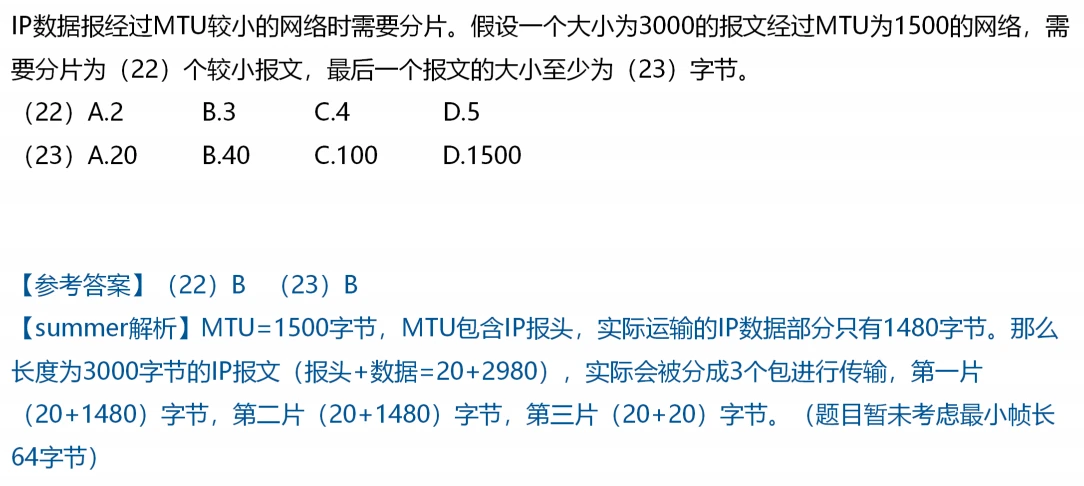

ip报文格式

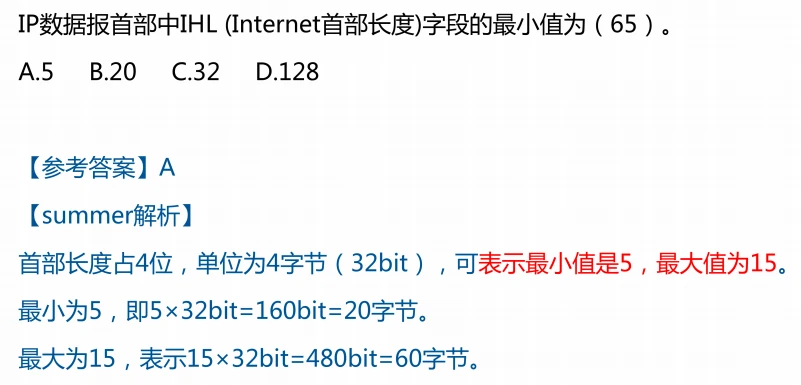

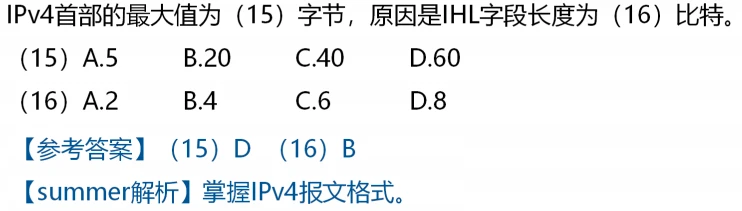

IHL字段是一个4位的字段,它的单位是4字节(或者说32位)。IHL字段的值表示的是IPv4头部的长度,以4字节为单位。这意味着:

- 最小值:IHL字段的最小值是5,这意味着IPv4头部的最小长度是5个4字节,即20字节。

- 最大值:IHL字段的最大值是15,这意味着IPv4头部的最大长度是15个4字节,即60字节。

版本号:0100

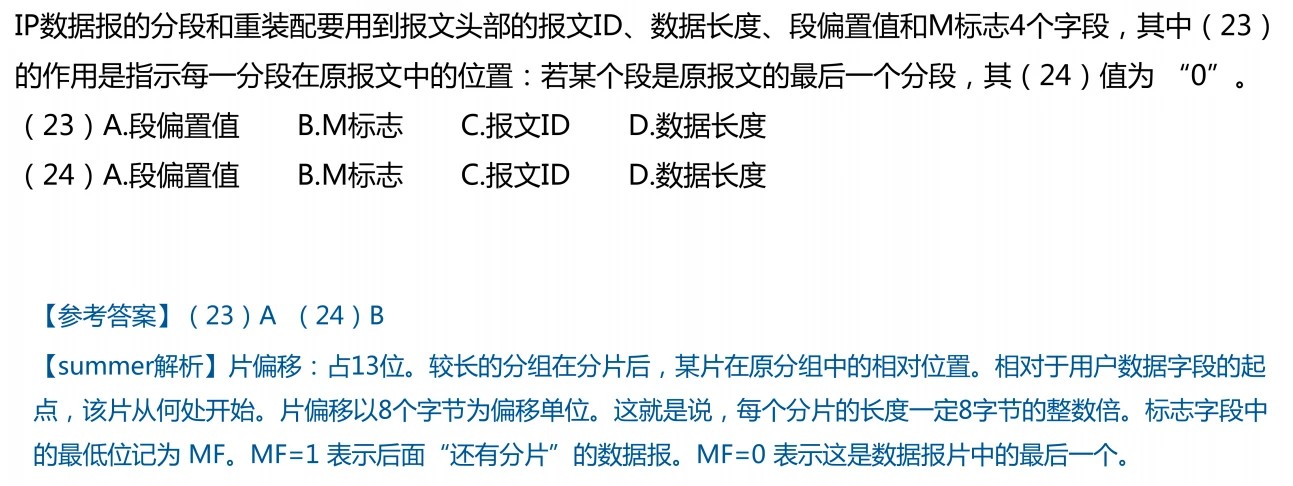

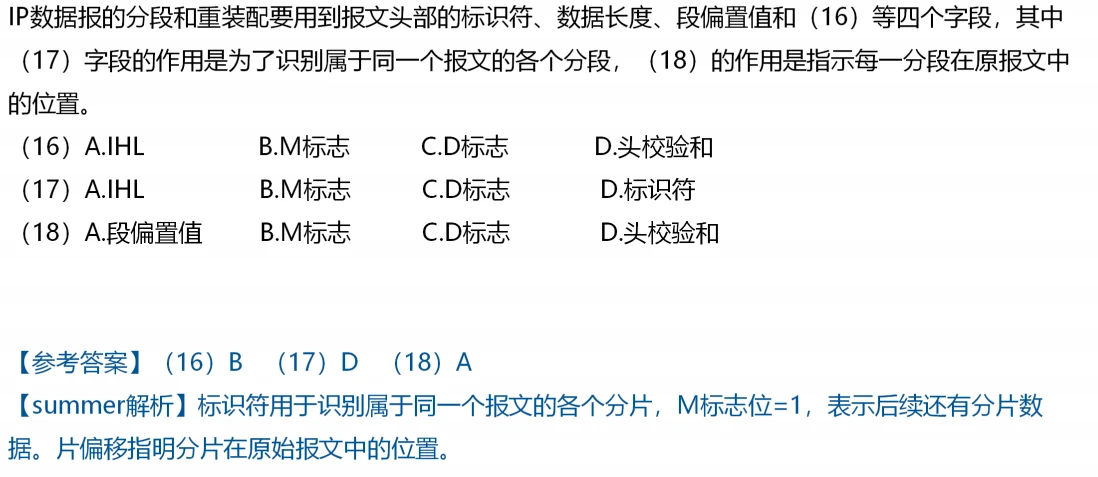

分片偏移是8字节的倍数,在下面讲ip分片的时候会用到

IP负载也就是除开报头的数据部分最大为65535-20=65515

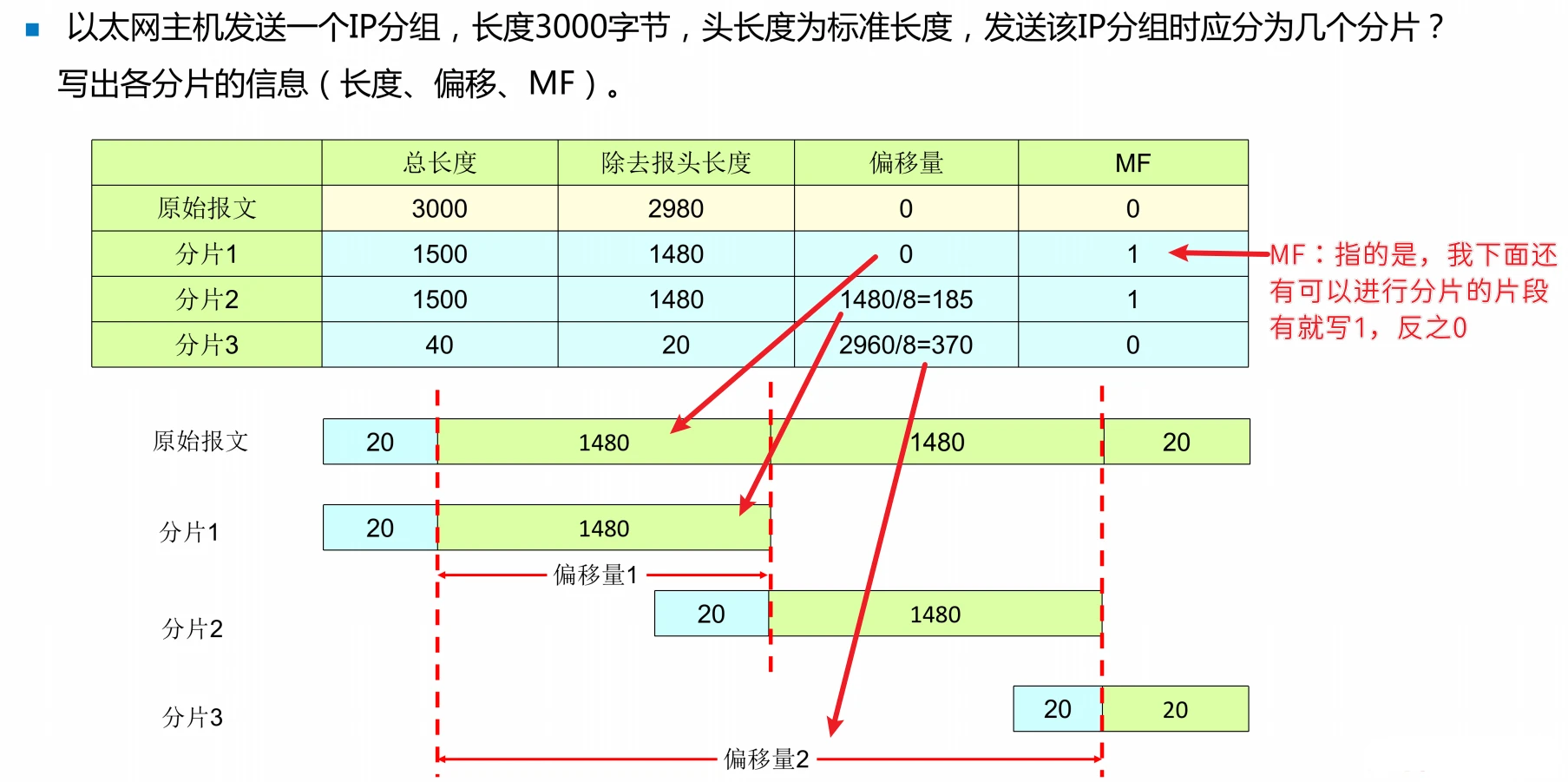

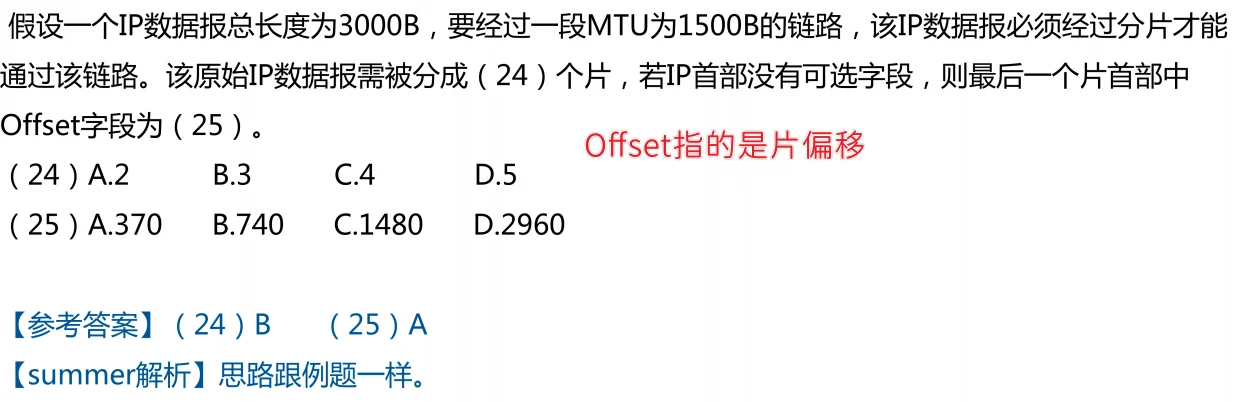

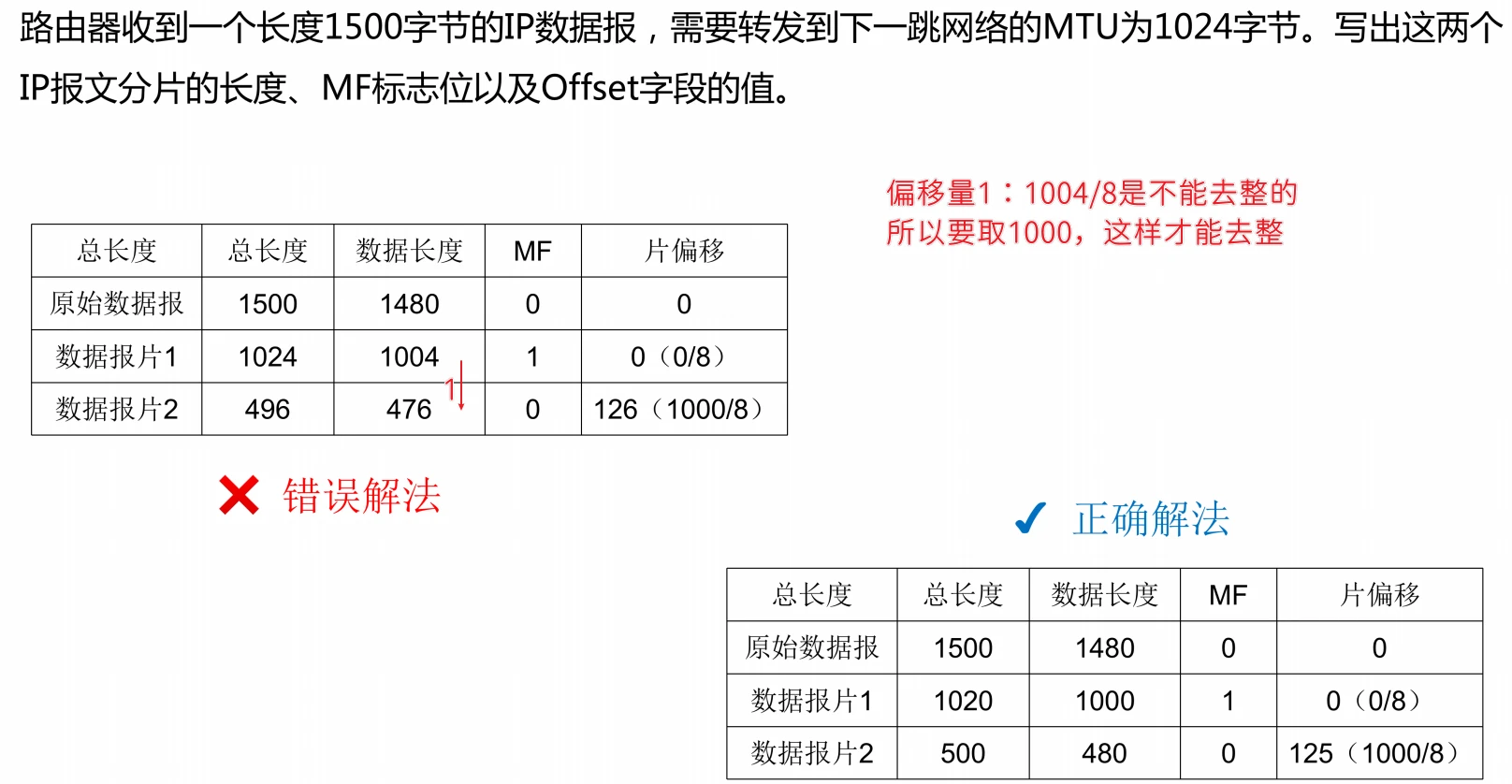

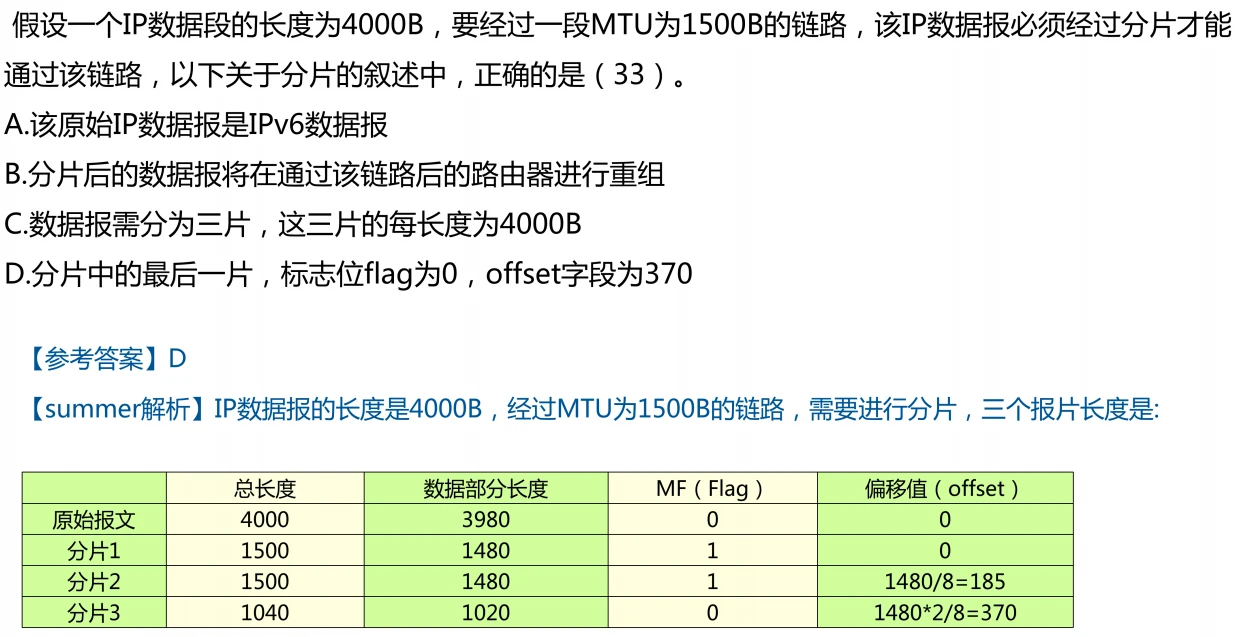

ip分片与计算

关键词:偏移,MF,片偏移

IP报文最大65535字节,而以太网MTU为1500字节

相当于货轮能载重65535,而火车载重1500,那么必须把货轮上的货物分装给多个火车运输。

例题

类比解析

原题:一个IP数据报文长度为3000字节(包括首部长度),要经过一个MTU为1500字节的网络传输。此时需将原始数据报切分为3片进行传输,请将每个数据报分片的总长度、数据长度、MF标志和片偏移填入答题纸对应表格中。

类比翻译:一个大型集装箱,货物+集装箱=3000斤,现在要用小型集装箱进行分装,每个小型集装箱自身重量+货物重量=1500斤,已知大型集装箱和小型集装箱重量都是20斤,问:可以用几个小型集装箱进行分装?每个小集装箱的货物分别是多少斤?

例题

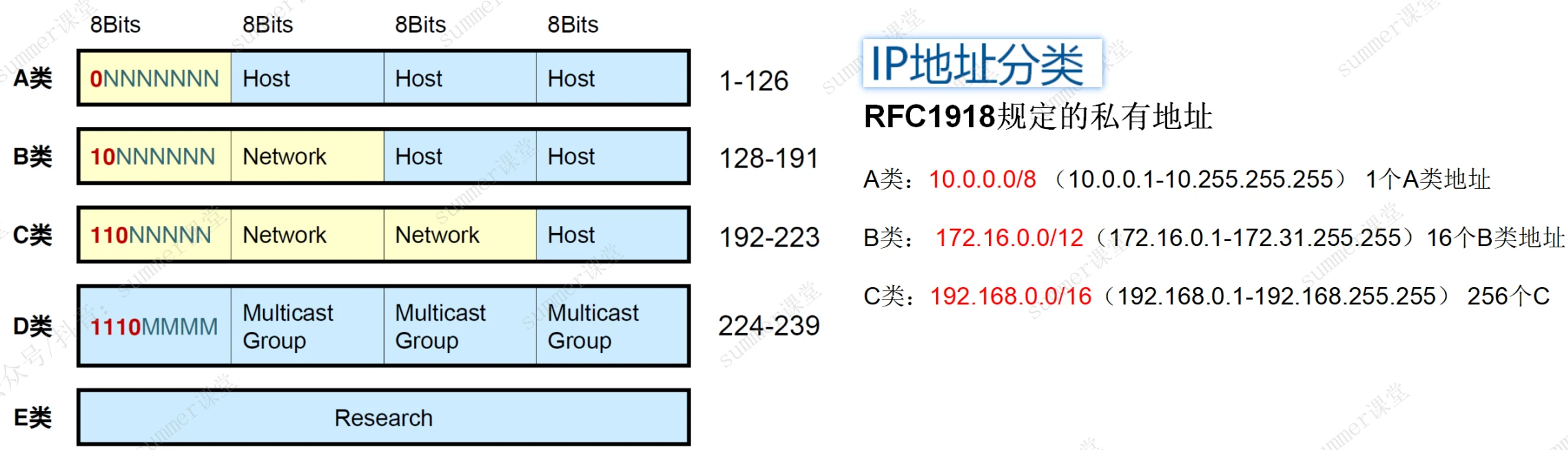

IP分类与特殊ip地址

关键词:A类、B类、C类、D类、E类

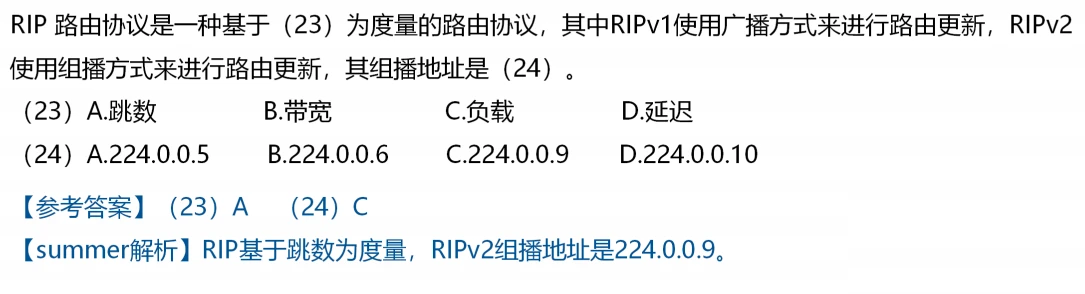

特殊ipv4地址

-

0.0.0.0

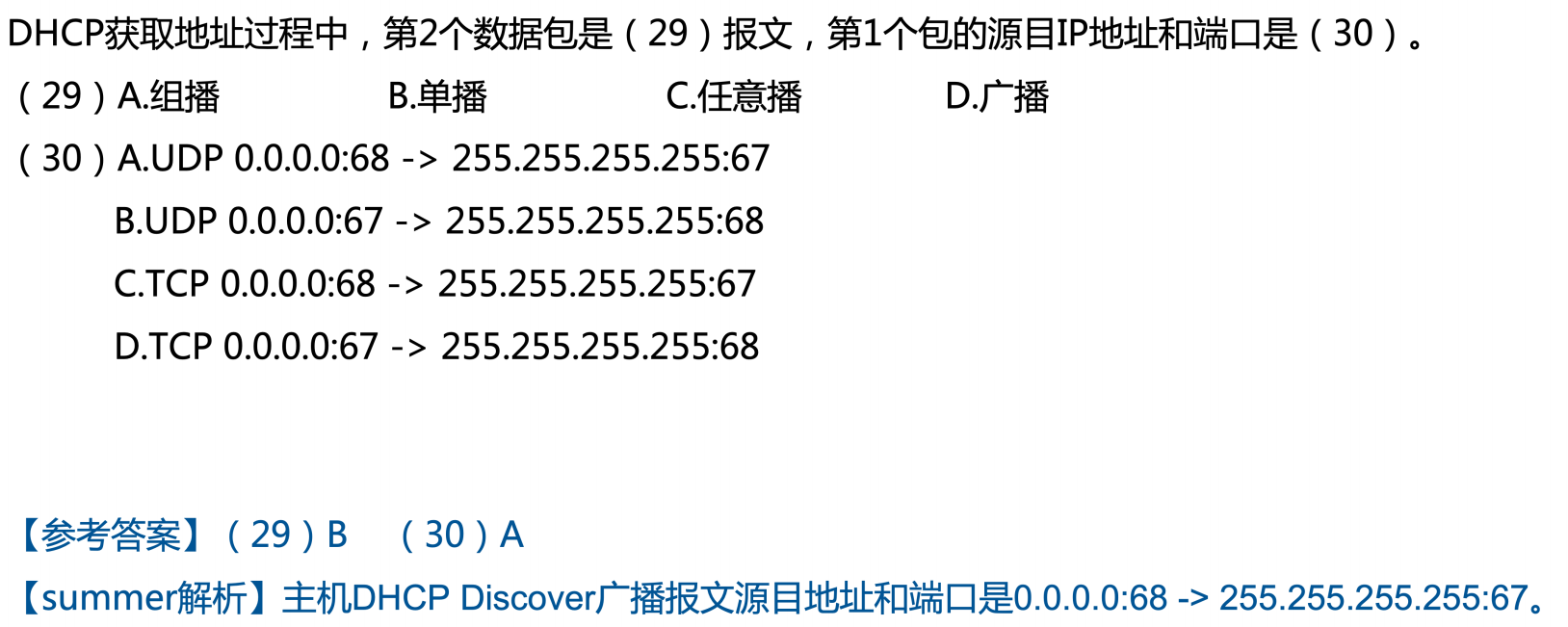

主机端:DHCP分配过程中,用0.0.0.0表示本机,比如主机DHCPDiscover广播报文源目地址和端口是0.0.0.0:68->255.255.255.255:67.服务器端:0.0.0.0本机所有IPv4地址,如果某主机有两个IP地址,该主机一个服务监听的地址是0.0.0.0,那么通过两个IP地址都能够访问该服务。路由:0.0.0.0表示默认路由,即当路由表中没有找到完全匹配路由的时候所对应的路由。 -

255.255.255.255

受限广播地址,表示3层广播的目标地址,在同一个广播域范围内所有主机都会接收这个包,广播域的范围可变,跟子网划分相关。 -

169.254.0.0/16

使用DHCP自动获取IP地址,当DHCP服务器发生故障,或响应时间超时系统会为你分配这样一个地址,不能正常上网。 -

127.0.0.0/8(127.0.0.1-127.255.255.255)本地环回地址,能ping通127地址,证明TCP/IP协议栈正常。

-

RFC1918私有IP地址IPv4地址空间中有一部分特殊的地址,成为私有IP地址,私有IP地址不能直接访问公网(Internet)的IP,只能在本地使用,

A类:

10.0.0.0/8(10.0.0.1-10.255.255.255)1个A类网络B类:

172.16.0.0/12(172.16.0.1-172.31.255.255)16个B类网络C类:

192.168.0.0/16(192.168.0.1-192.168.255.255)256个C -

常见组播

224.0.0.1 所有主机

224.0.0.2 所有路由器

224.0.0.5 所有运行OSPF的路由器

224.0.0.6 DR和BDR的组播接收地址

224.0.0.9 RIPv2组播更新地址

224.0.0.18 VRRP组播地址

例题

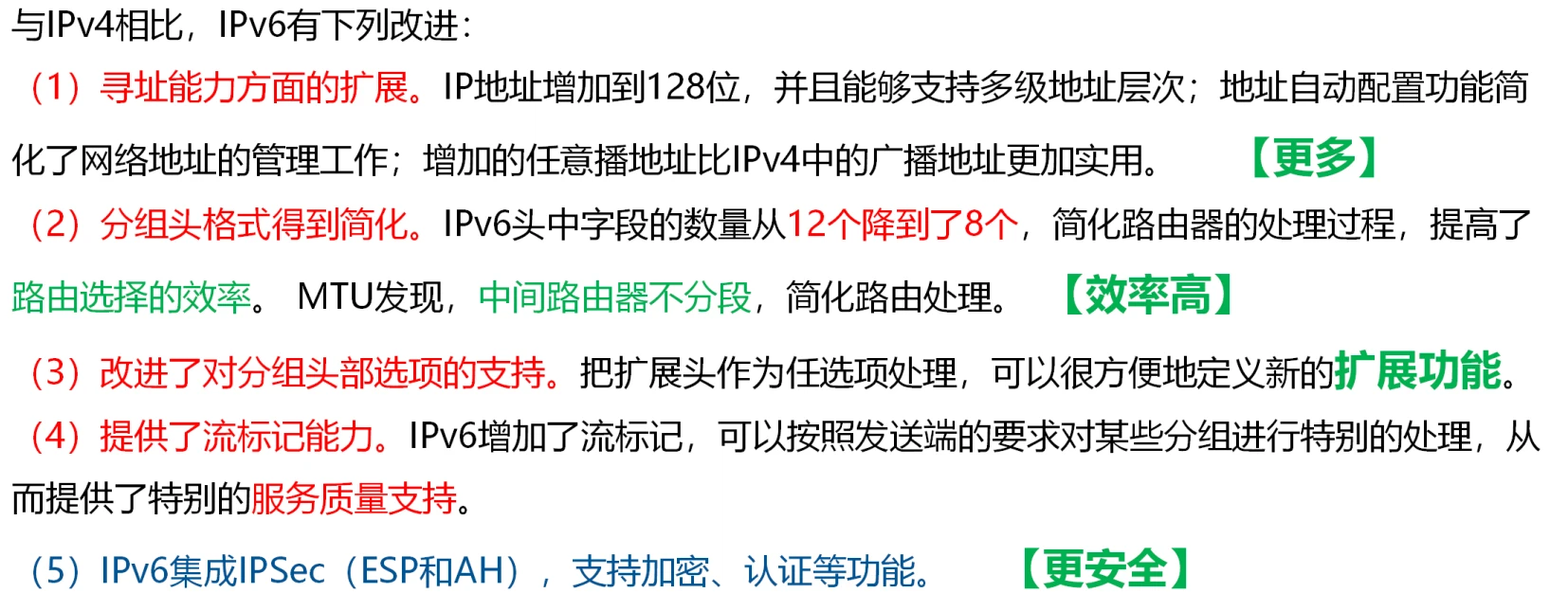

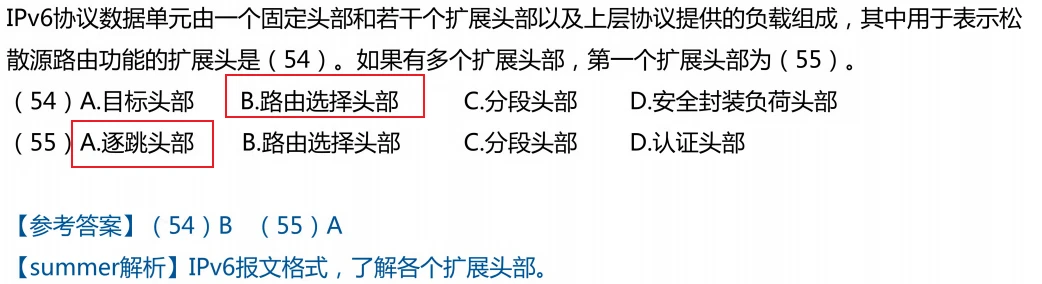

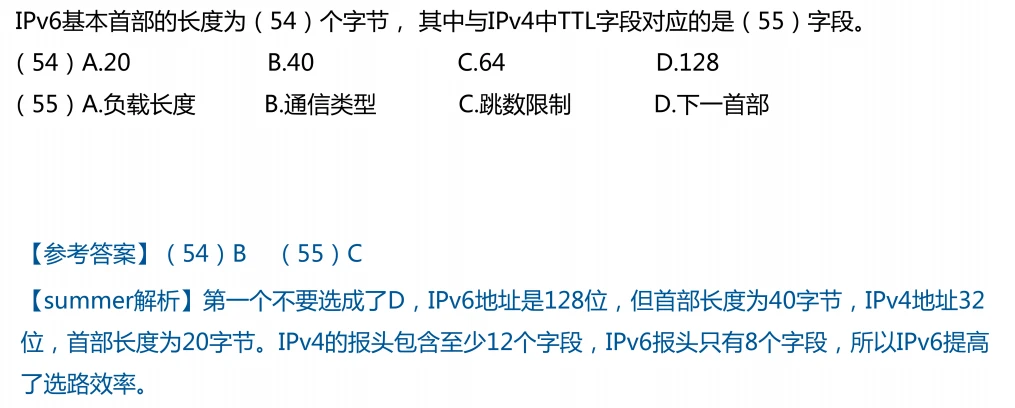

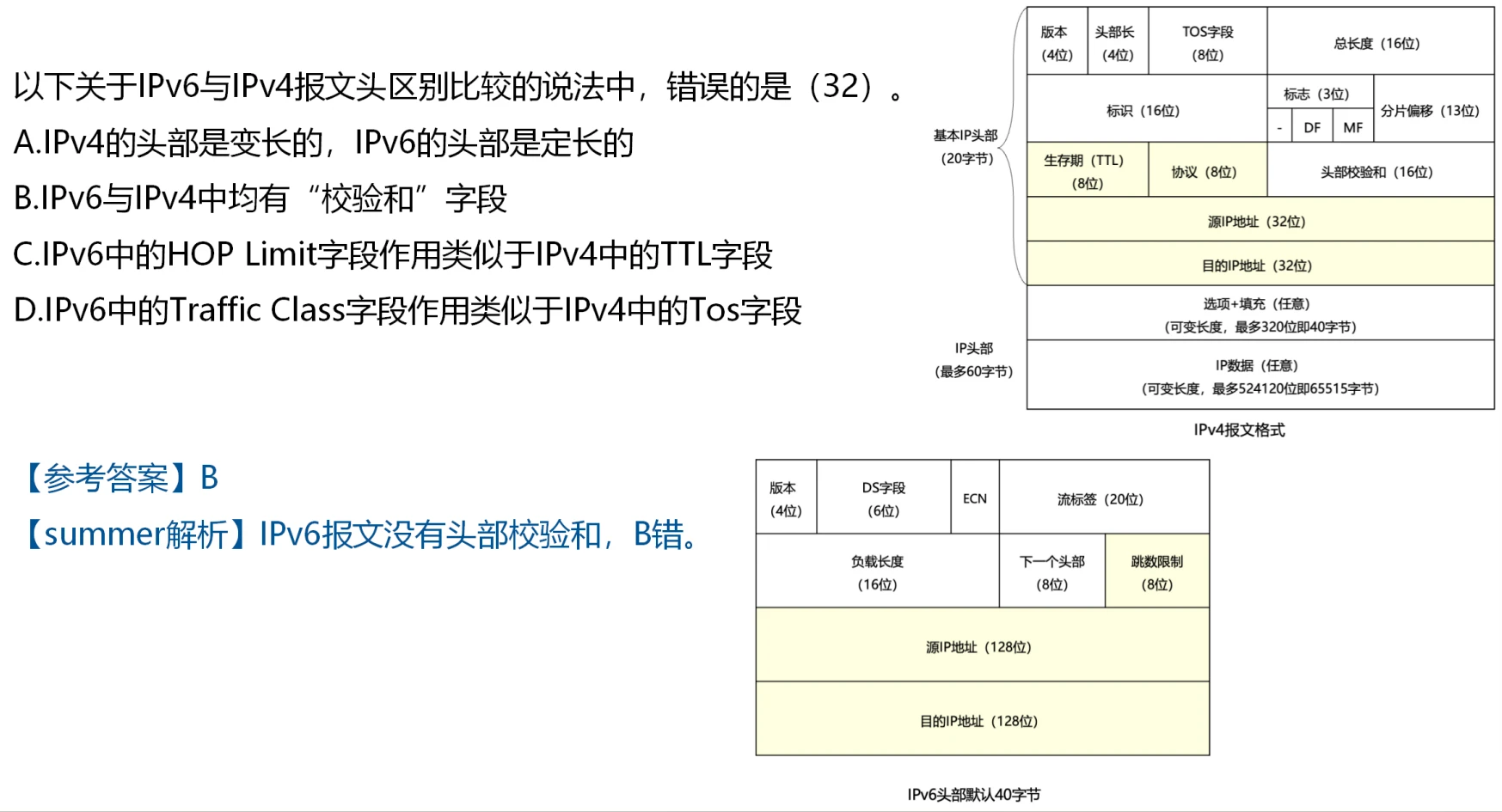

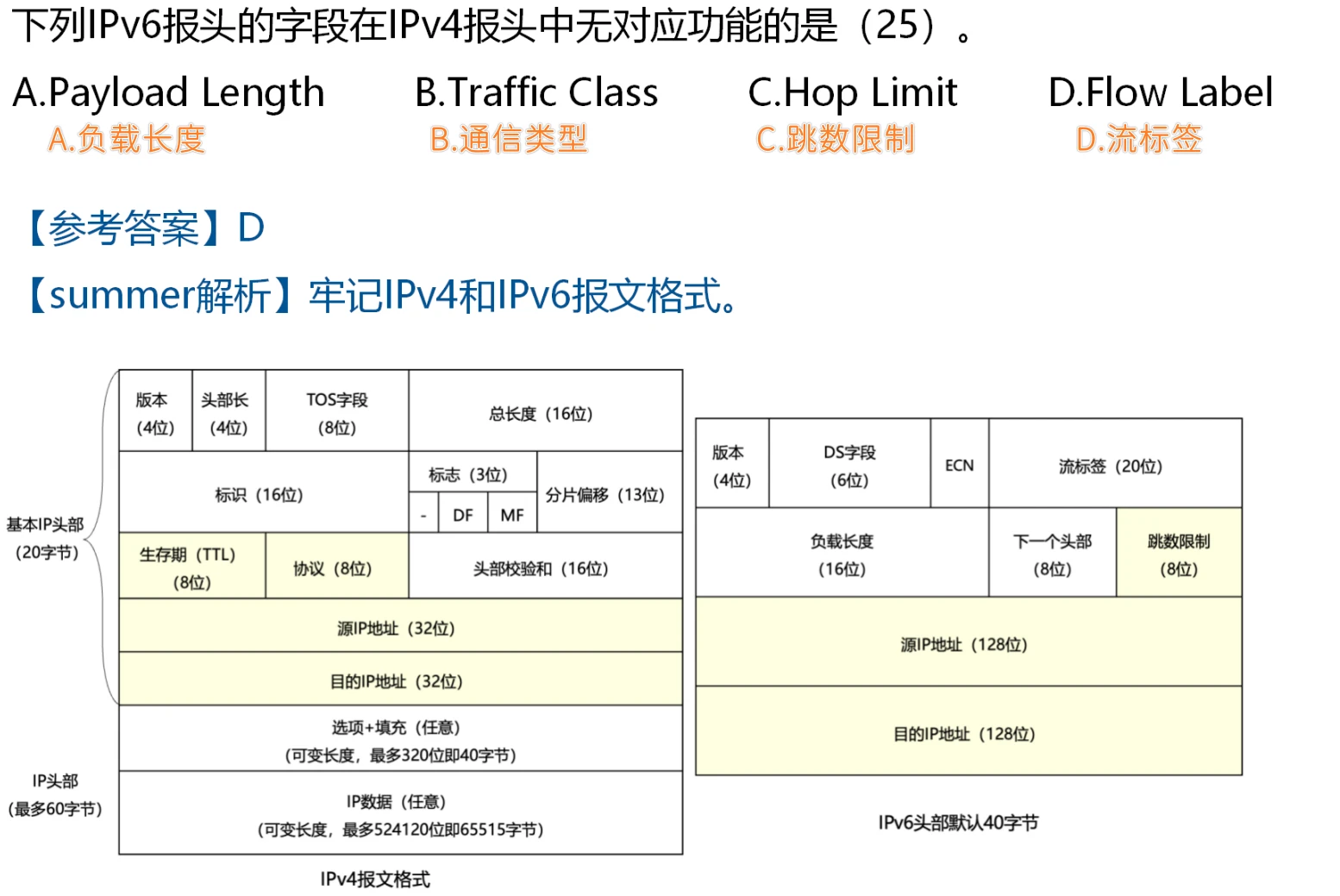

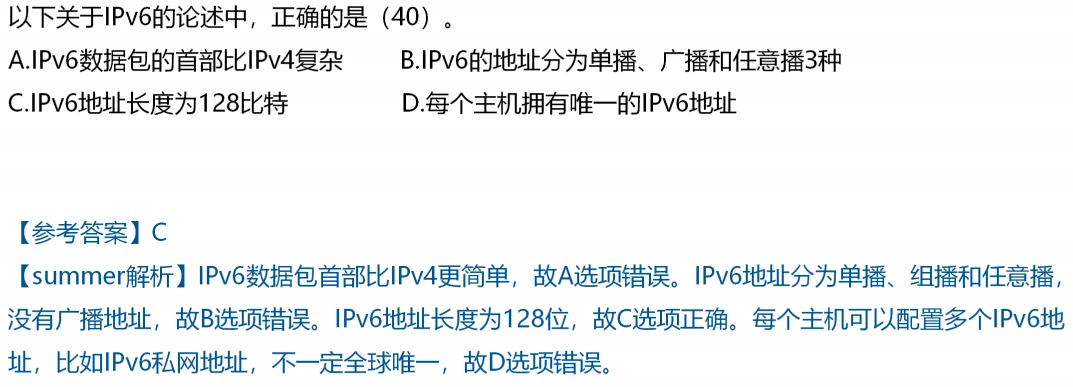

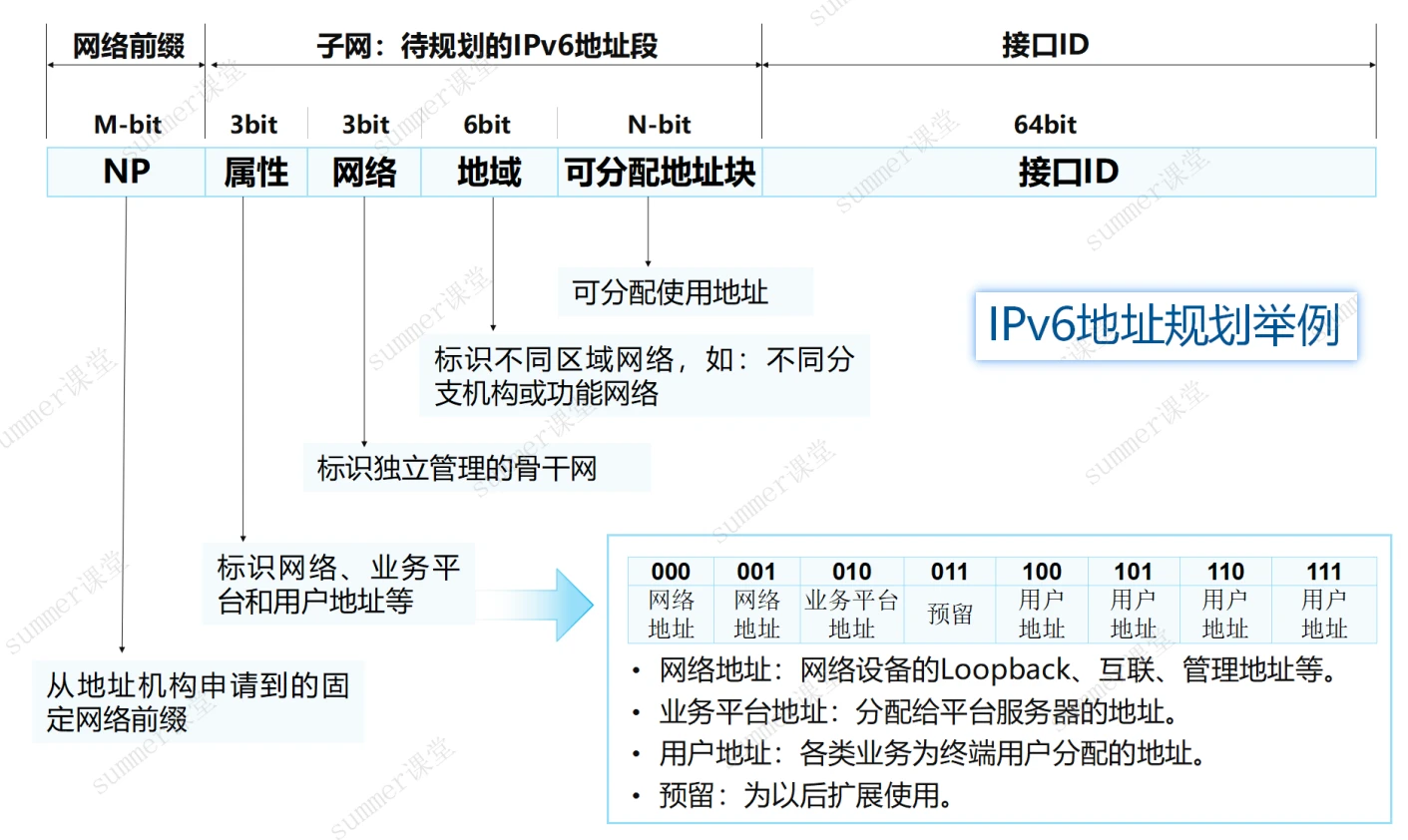

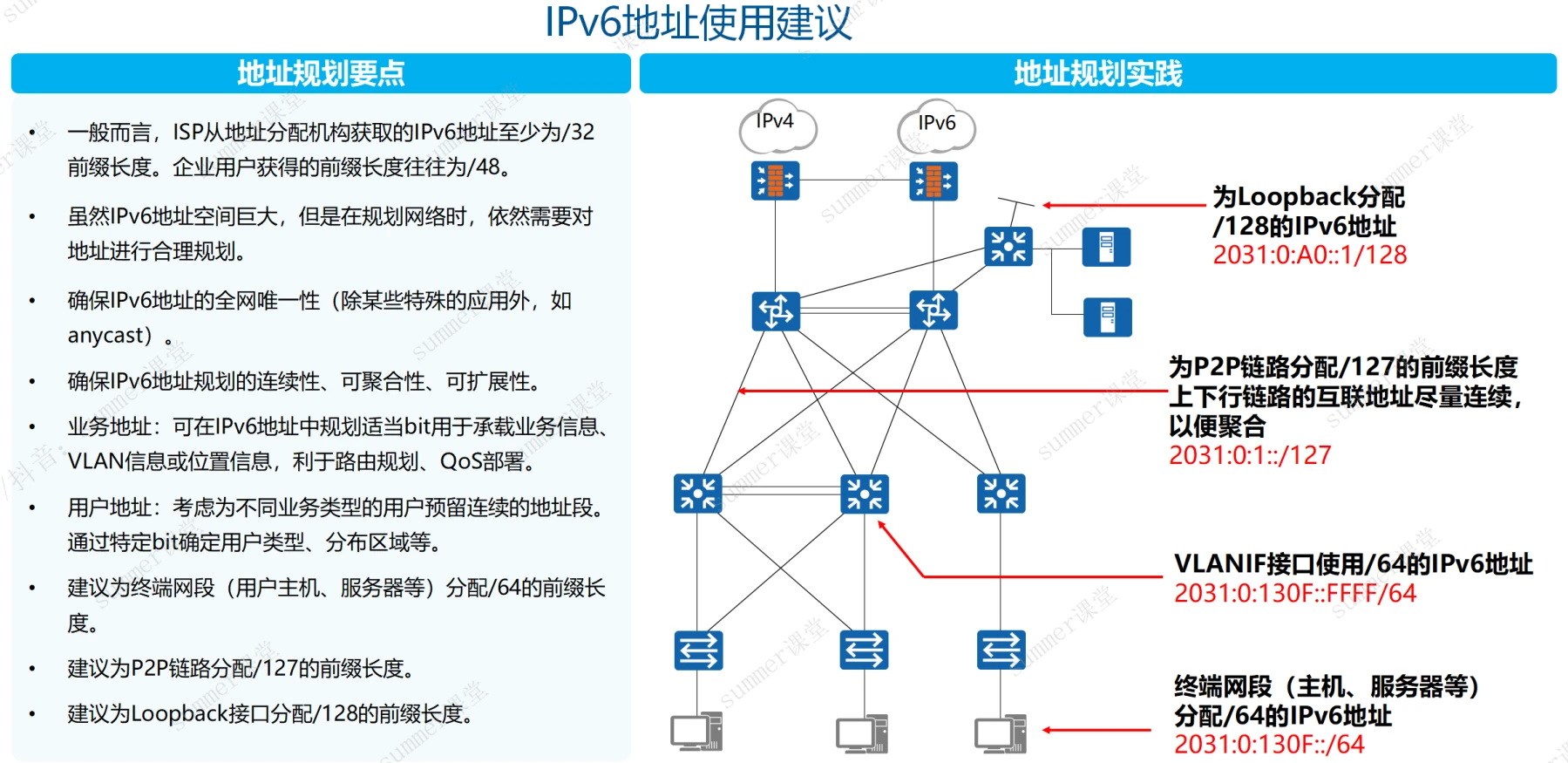

ipv6

IPV6改进

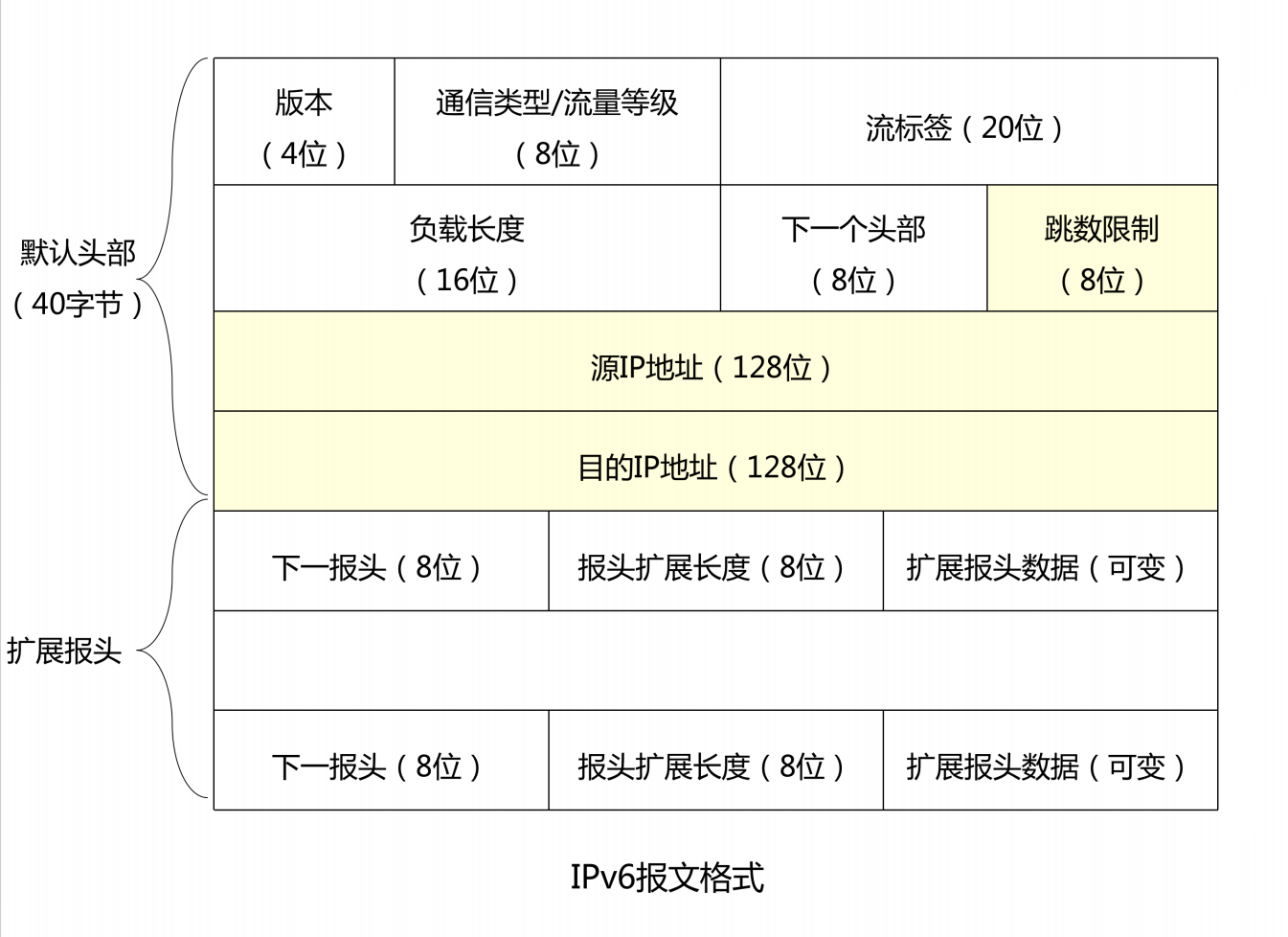

IPV6报文格式

版本(4位):用0110表示IPv6。

通信类型/流量等级(8位):用于区分不同的IP分组,相当于IPv4中服务类型字段。

流标签(20位):标识某些需要特别处理的分组。

负载长度(16位):表示除了IPv6固定头部40个字节之外的负载长度,扩展头包含在负载长度之中。

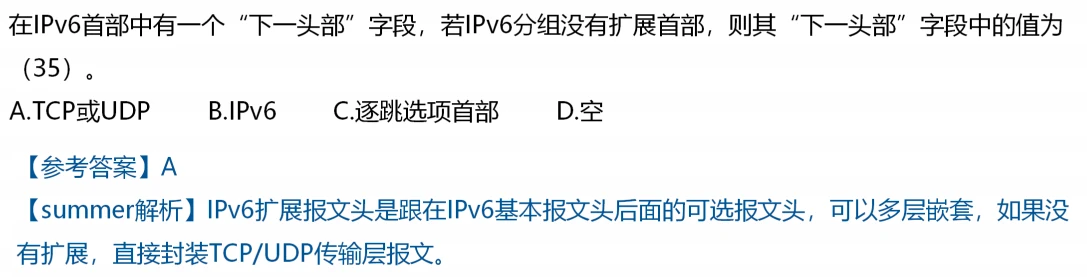

下一头部(8位):指明下一个头部类型,可能是IPv6扩展头部或高层协议(tcp,udp)的头部。

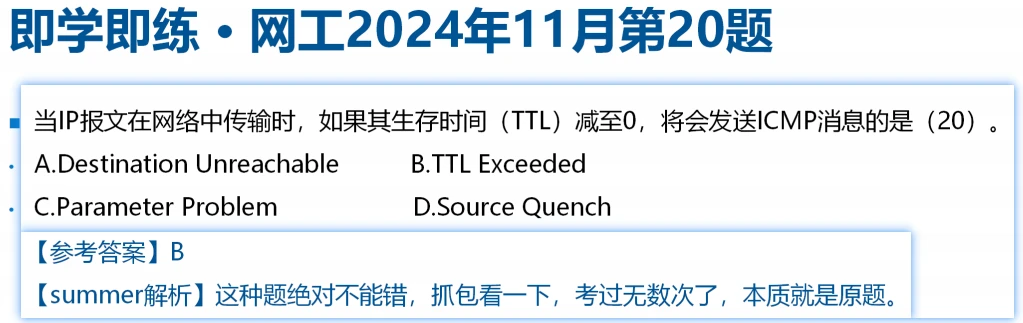

跳数限制(8位):用于检测路由循环,类似IPV4的TTL。

源地址(128位):发送节点的地址。

目标地址(128位):接收节点的地址。

IPV6最大负载长度=固定40字节加+65535=65575

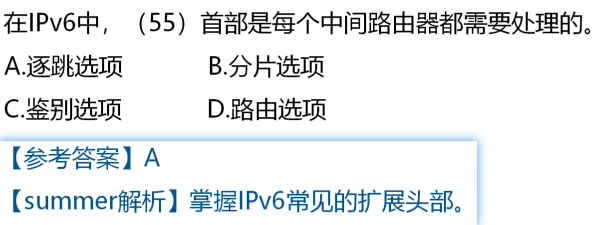

IPV6扩展头部

| 下一头部编号 | 下一头部类型 | 解释 |

|---|---|---|

0 |

Hop-by-Hop Options Header |

逐跳选项:这些信息由沿途各个路由器处理 |

| 6 | TCP (Upper Layer) | 该IPv6报文的上层封装是TCP |

| 17 | UDP (Upper Layer) | 该IPv6报文的上层封装是UDP |

| 43 | Routing Header | 路由选择头:给出一个路由器地址列表,类似于IPv4的松散源路由和路由记录 |

| 44 | Fragment Header | 分段:处理数据报的分段问题 |

50 |

Encapsulating Security Payload |

ESP:封装安全载荷,跟IPSec类似 |

51 |

Authentication Header |

AH:认证头,跟IPSec类似 |

| 60 | Destination Options | 目标选项:选项中的信息由目标节点检查处理 |

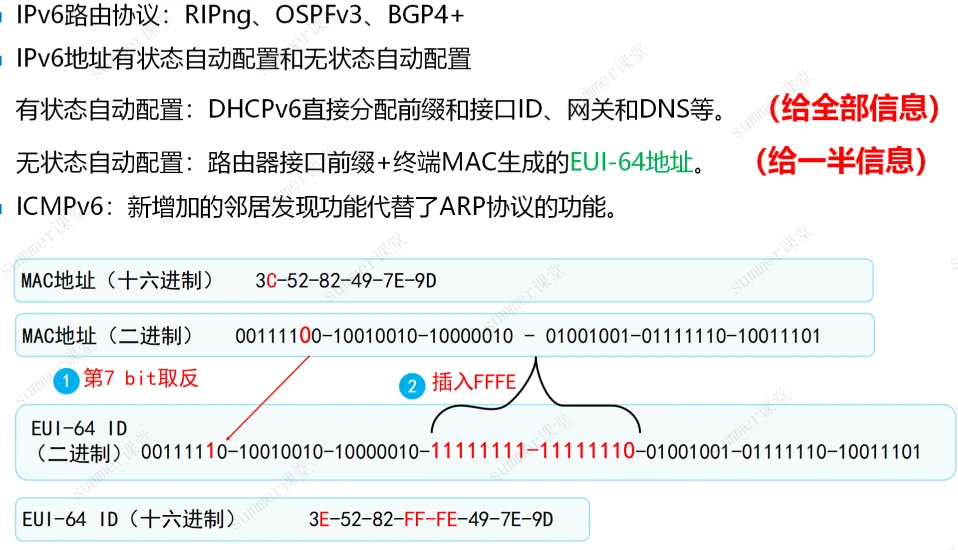

IPV6相关协议

关键词:RIPng、OSPFv3、BGP4+

例题

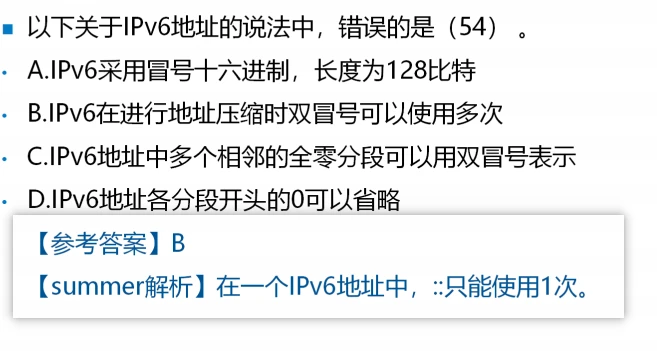

IPV6地址

IPV6地址基础

IPv6地址128位,采用冒号分隔的十六进制数(8组)表示。

例如:8000:0000:0000:0000:0123:4567:89AB:CDEF

① ② ③ ④ ⑤ ⑥ ⑦ ⑧

书写规则:

每个字段前面的0可以省去,例如0123可以简写为123.

一个或多个全0字段,可以用一对冒号“::”代替

有效0位不可以简写,双冒号只能出现一次。

以上地址可简写为 8000::123:4567:89AB:CDEF

IPv4兼容地址可以写为 ∷192.168.10.1

ipv6地址书写

合法写法

- 12AB:0000:0000:CD30:0000:0000:0000:0000/60

- 12AB::CD30:0:0:0:0/60

- 12AB:0:0:CD30::/60

非法写法

- 12AB:0:0:CD3/60(在16位的字段中可以省掉前面的0,但不能省掉后面的0)(

省略了后面的0,缺项了以及CD30的最后一个0) - 12AB::CD3/60(这种表示可展开为12AB:

0000:0000:0000:0000:0000:0000:0CD3) - 12AB::CD30/60(这种表示可展开为12AB:

0000:0000:0000:0000:0000:0000:CD30)

IPV6地址分类

单播地址

- 可

聚合全球单播地址:这种地址在全球范围内有效,相当于IPv4公用地址(前缀为001)。 链路本地地址:用于同一链路的相邻节点间的通信(前缀为1111111010),结合MAC地址自动生成。站点本地地址:相当于IPv4中的私网地址(前缀为1111111011)。助记:1聚2链3站(1[01]聚2[10]恋3[11]占有)最后两位二进制

组播地址

- IPv6中没有广播地址,广播功能被组播代替。

- IPv6组播地址的格式前缀为

1111 1111,即FF00开头。

任意播地址

- 表示一组接口的标识符,通常是

路由距离最近的接口。 - 任意播地址不能用作源地址,而只能作为目标地址。

- 任意播地址不能指定给IPv6主机,只能指定给IPv6路由器。

特殊地址对比(IPV4 VS IPV6)

| IPv4地址 | IPv6地址 |

|---|---|

| 点分十进制表示 | 带冒号的十六进制表示,0可以压缩 |

| 分为A、B、C、D、E 5类 | 不分类 |

| 组播地址224.0.0.0/4 | 组播地址FF00::/8 |

| 广播地址(主机部分全为1) | 任意播(限于子网内部) |

| 默认地址0.0.0.0 | 不确定地址:: |

| 回环地址127.0.0.1 | 回环地址::1 |

| 公共地址 | 可聚合全球单播地址 FP(前缀)=001 |

| 私有地址10.0.0.0/8 127.16.0.0/12,192.168.0.0/16 |

站点本地地址 FEC0::/48 |

| 自动专用IP地址169.254.0.0/16 | 链路本地地址 FE80::/48 |

| - | ☆6to4隧道地址 2002::/16 |

例题:

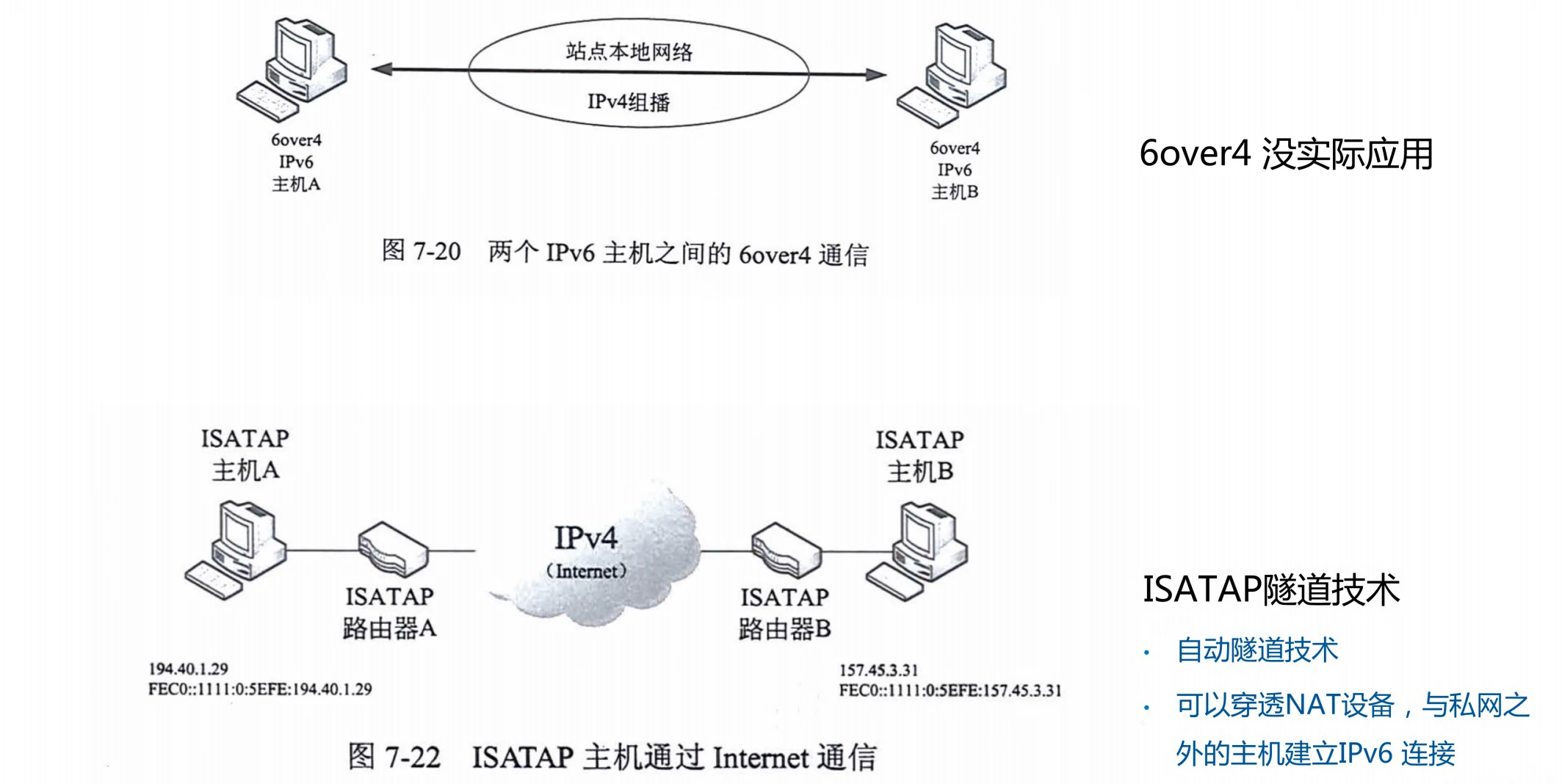

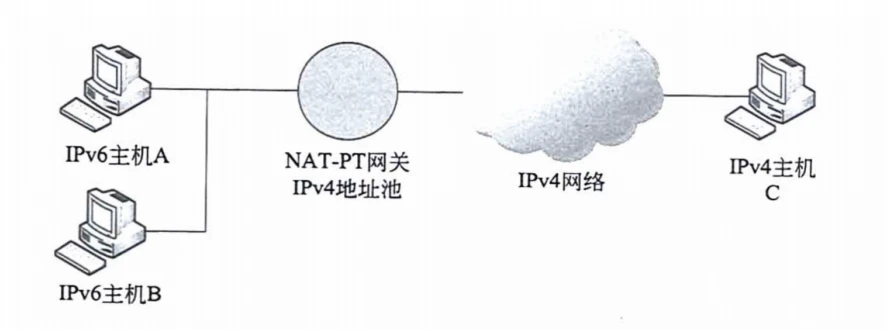

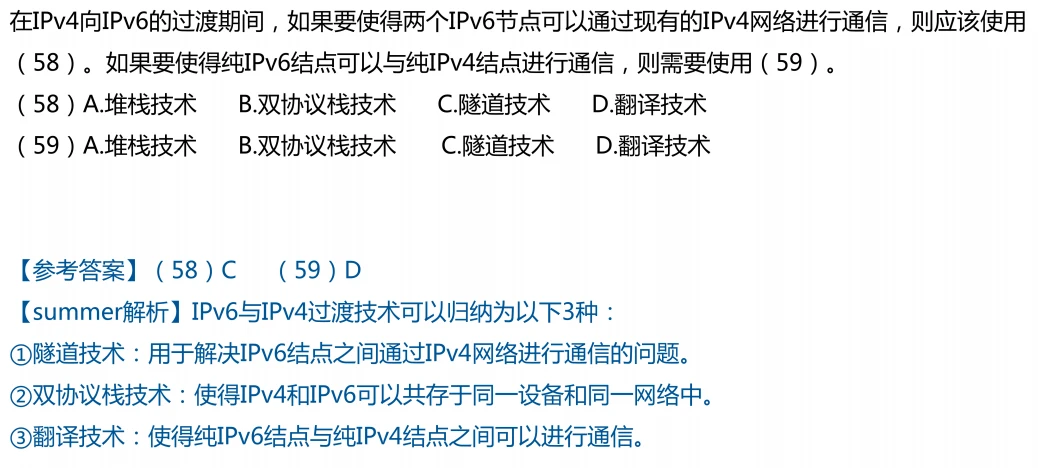

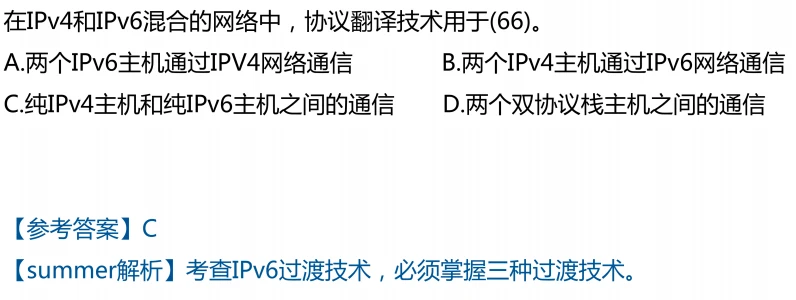

过度技术

双栈技术:同时运行IPv4和IPv6。

隧道技术:解决IPv6节点之间通过IPv4网络进行通信。

翻译技术:解决纯IPv6节点与纯IPv4节点之间通进行通信。

隧道技术

地址翻译技术

NAT-PT(Network Address Trannslation-Protocol Translator )

实现纯IPv6节点与纯IPv4节点间的通信。

静态NAT-PT 1:1

动态NAT-PT M:N

基于端口NAPT-PT M:1

总结

IPv6报文格式:每个字段作用(跳数限制)

IPv6地址:128位,冒号十六进制法

简写规则:每段中无效零位可以省略,连续一段或多段零可以用::代替,但::只能出现一次。

地址分类:单播/组播/任意播,三类单播:1聚2恋3占有:

过渡技术

隧道技术:解决IPv6节点之间通过IPv4网络进行通信。

双栈技术:同时运行IPv4和IPv6。

翻译技术:解决纯IPv6节点与纯IPv4节点之间通进行通信

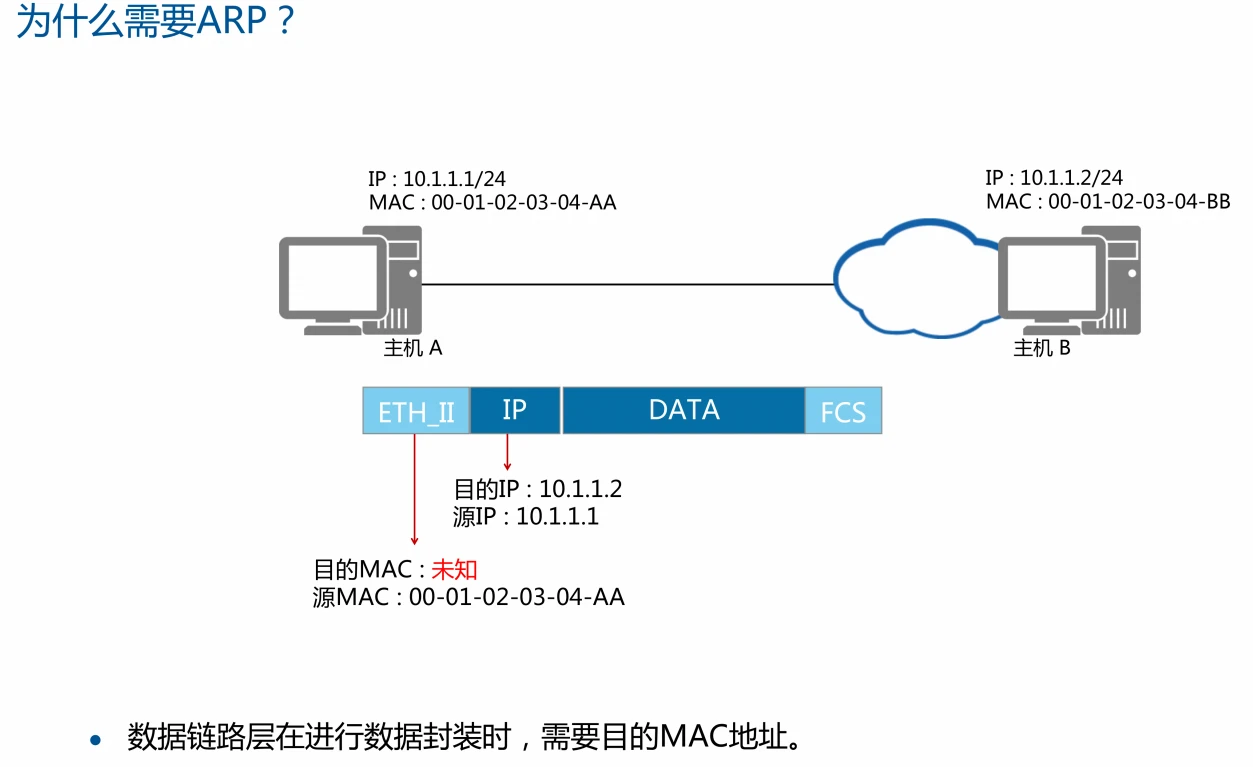

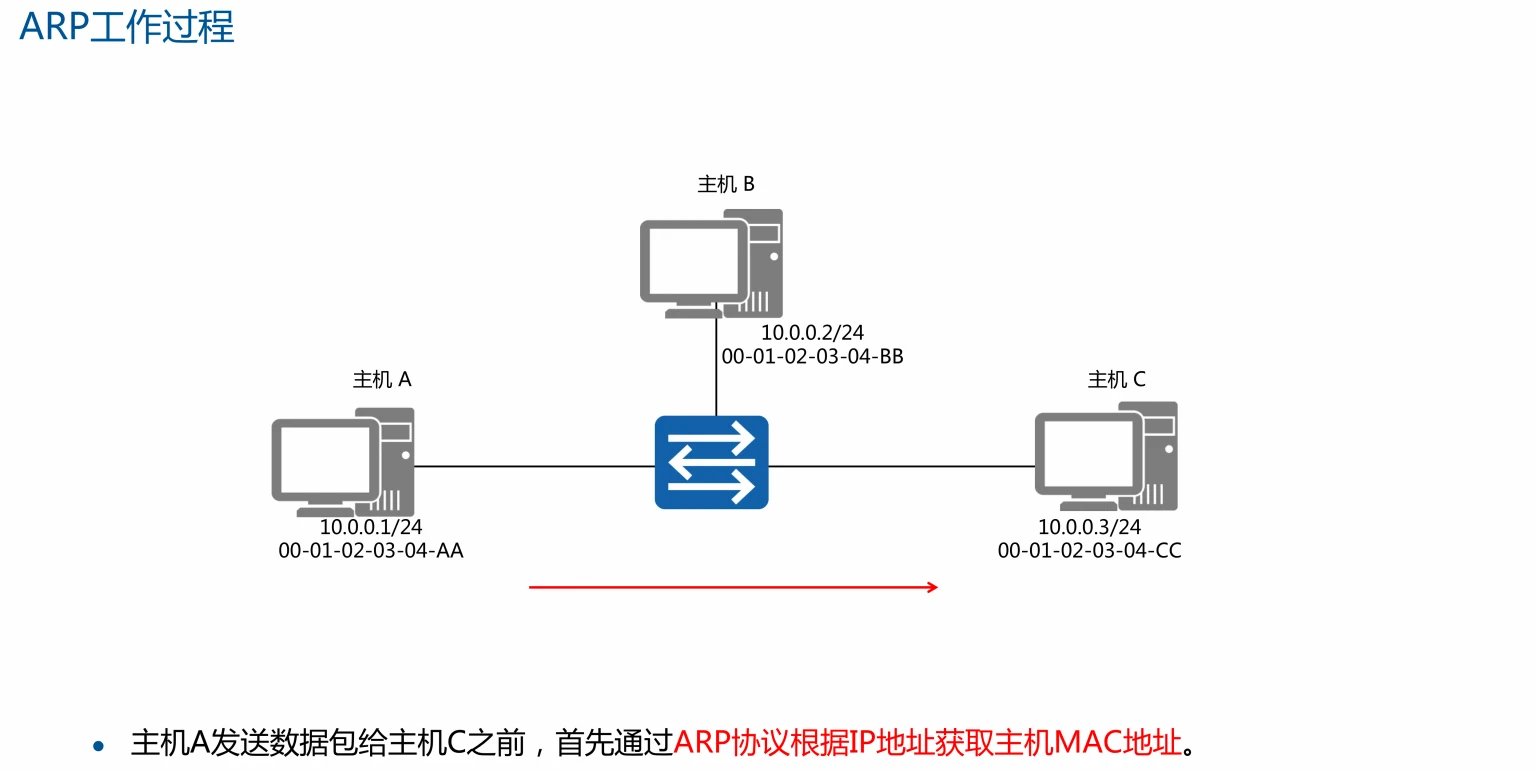

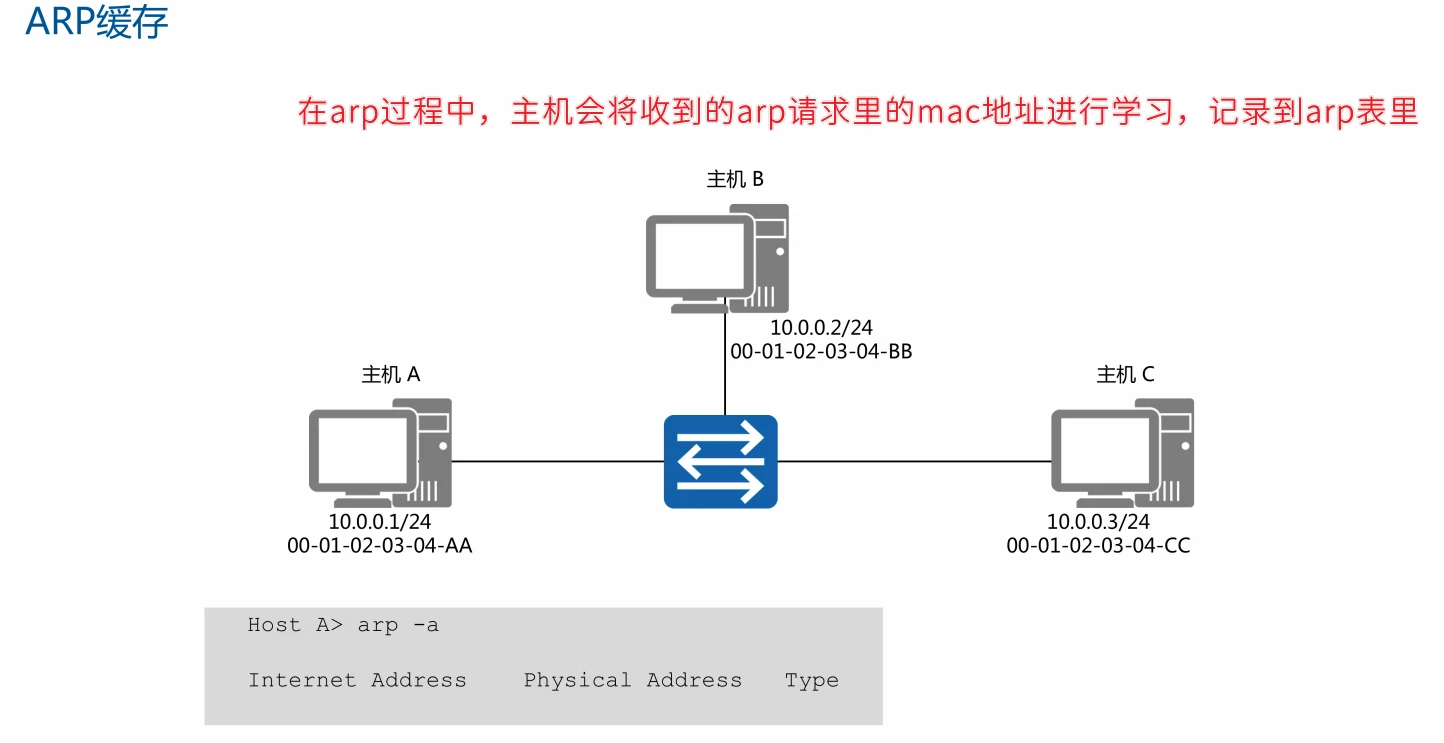

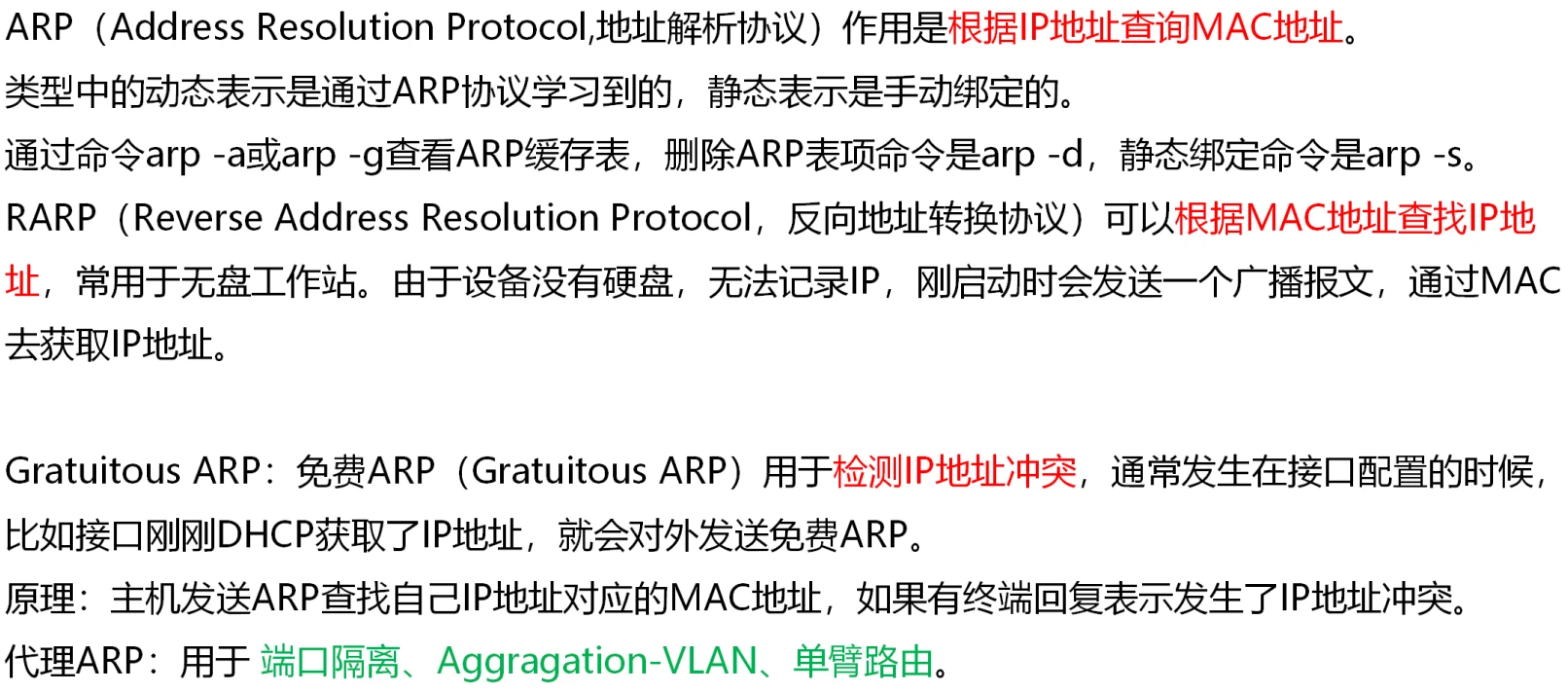

ARP与RARP协议

ARP(Address Resolution Protocol,地址解析协议)是将IP地址解析为以太网MAC地址(物理地址)的协议。

RARP分组的格式与ARP分组基本一致。RARP为逆地址解析协议,作用与ARP相反,用于将MAC地址转换为IP地址。

以下是详细解释

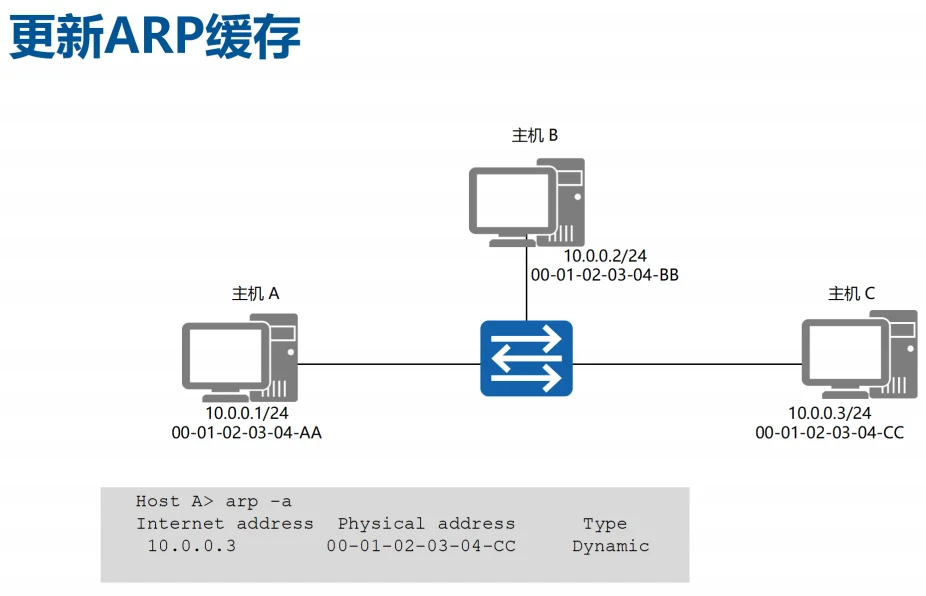

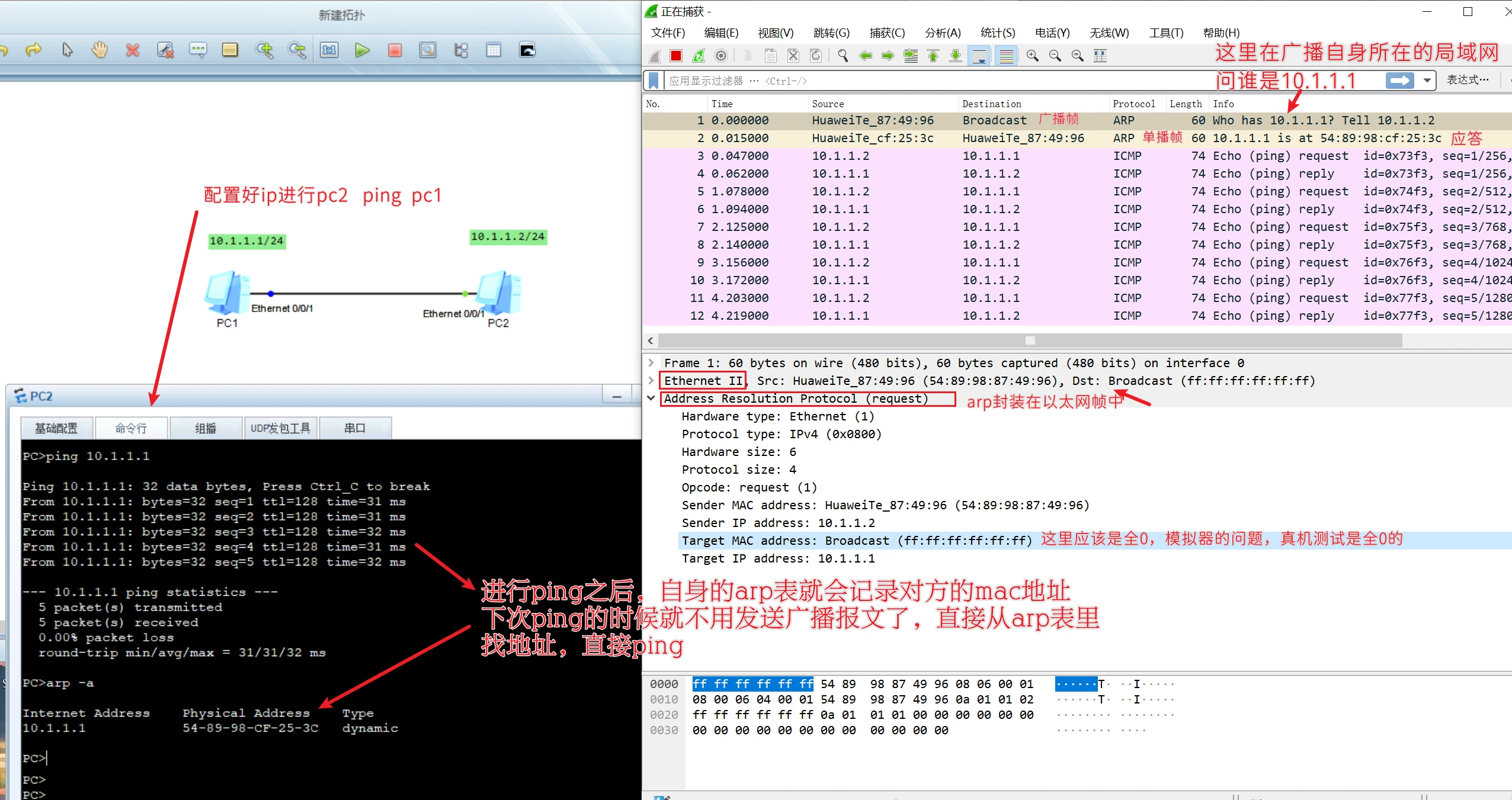

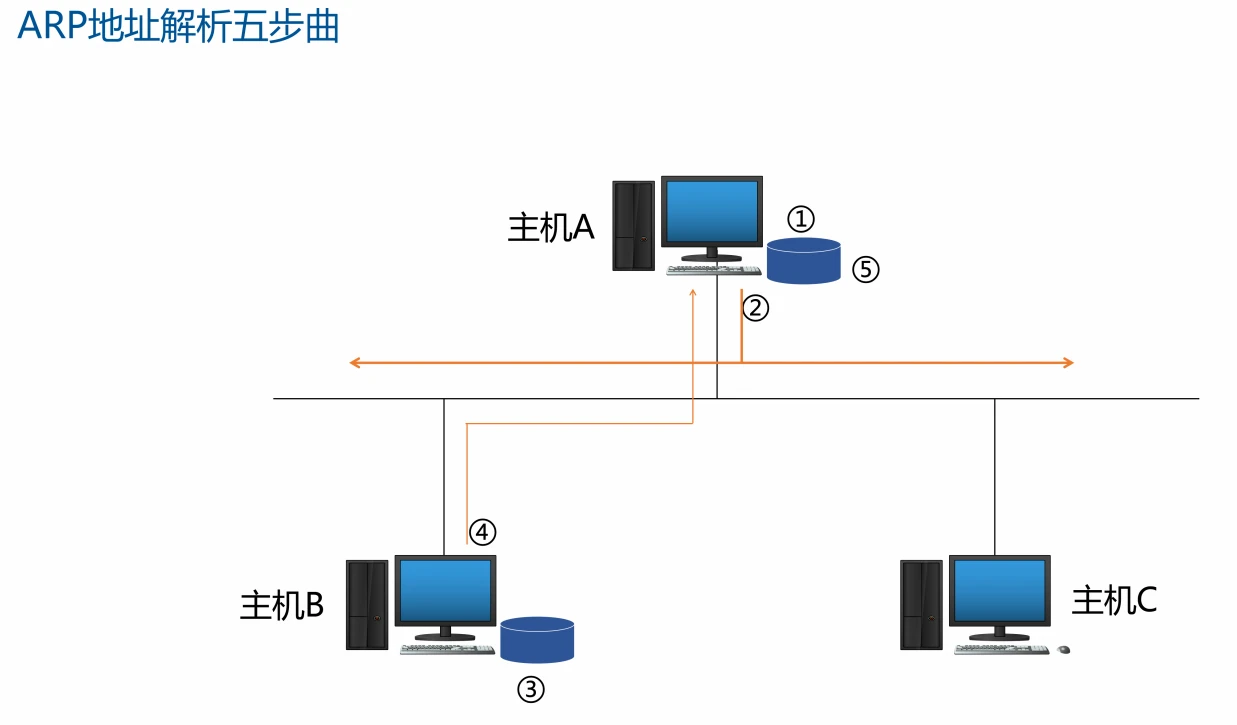

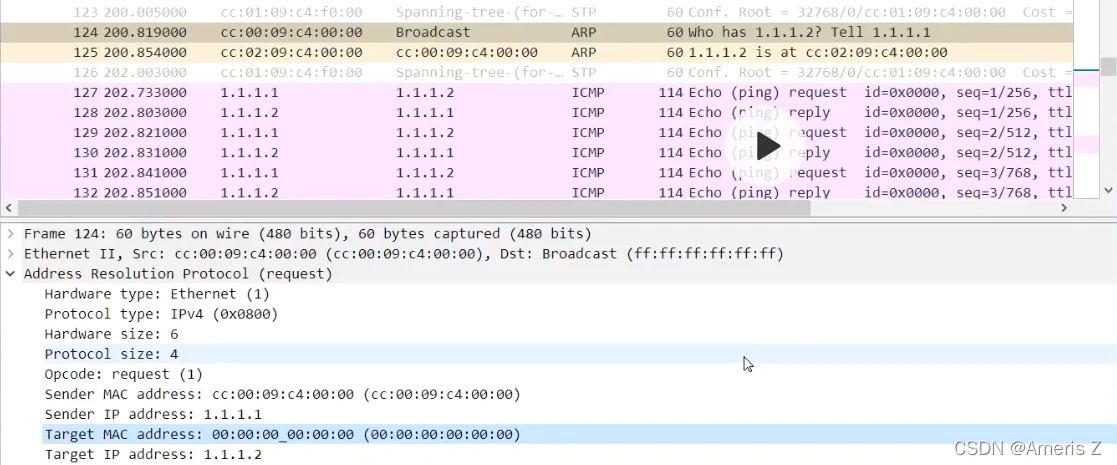

上图展示主机A进行arp请求主机B的过程

以下涉及图片来源:【ARP地址解析协议】CSDN博客

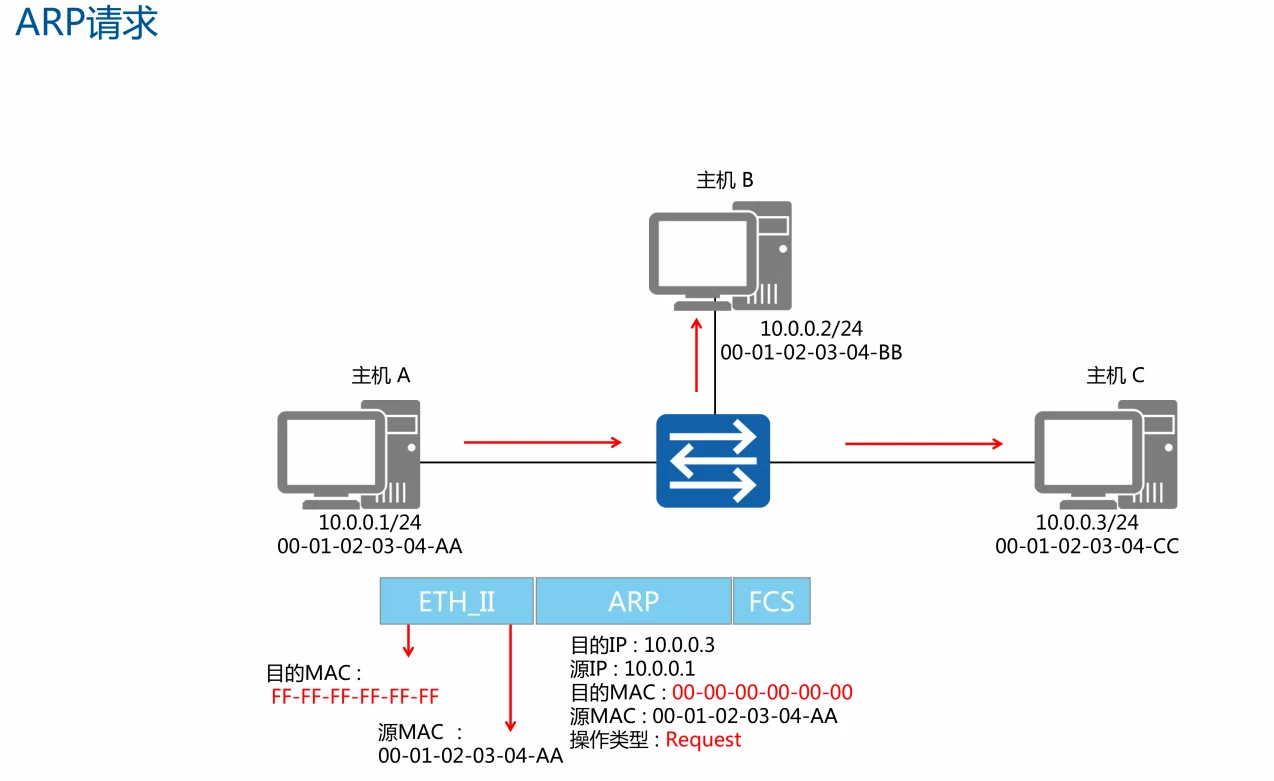

1)主机A首先会查询自身的ARP缓存表,是否存在目标ARP缓存条目。

有缓存条目则直接通信。

无,则需发送ARP请求报文,来获取对方的mac地址。以广播的形式发送。

二层头部中,目标mac地址全F填充(FF-FF-FF-FF-FF),在该广播域范围内所有主机都会收到该ARP请求报文。(以便于正确的主机能收到该报文)

三层头部中,目标mac地址未知,为了保证报文的完整性,全0填充(00-00-00-00-00)。(告诉对方pc1,未知你的mac地址)

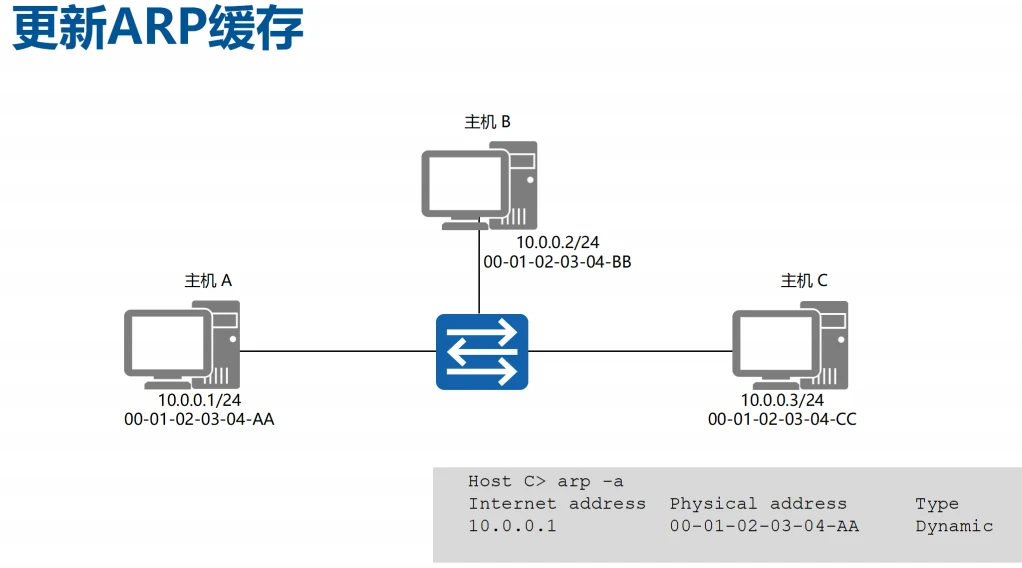

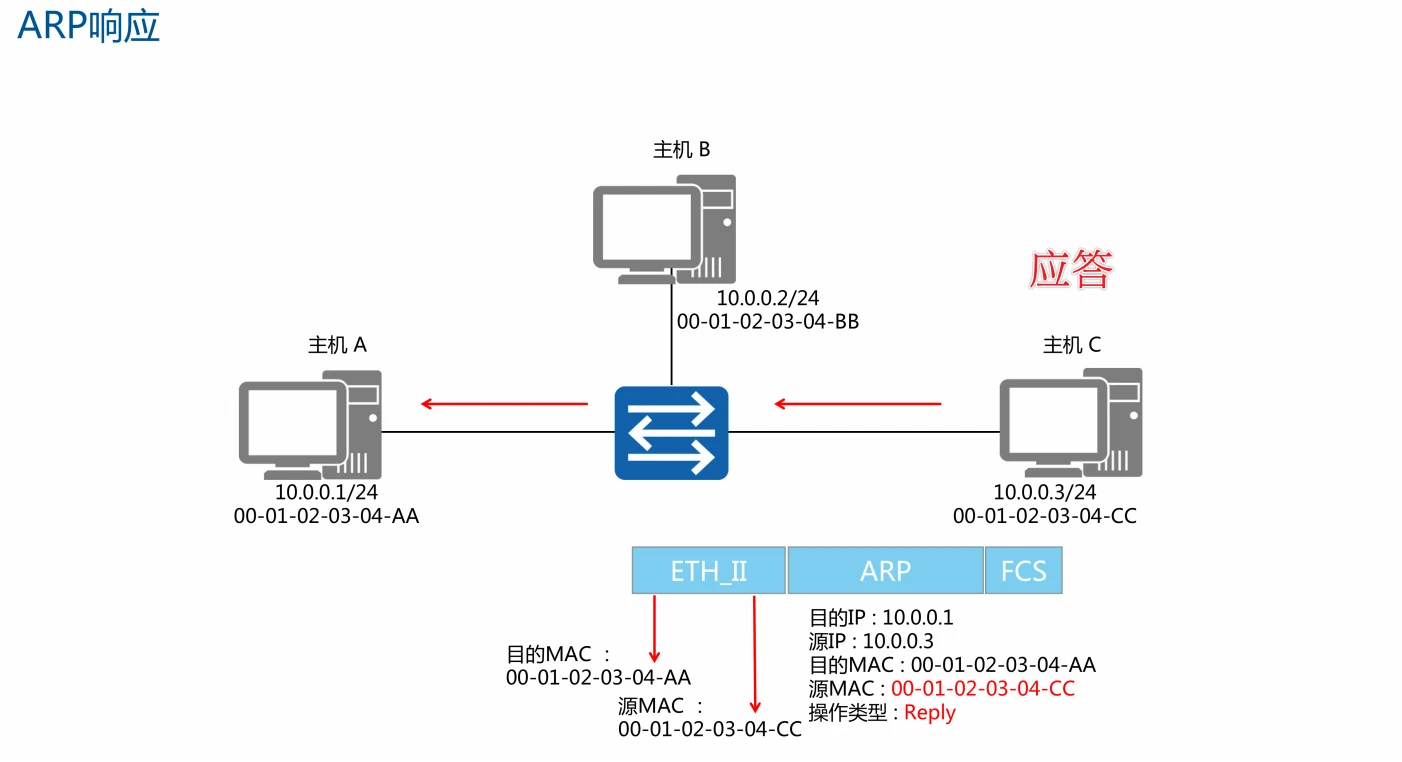

2)由于主机A已经将自己的源IP、源mac地址发送给主机B,主机B收到后,把主机A的IP、MAC对应信息填入自己的ARP缓存中(ARP学习),会将自身ip、自身mac填充,以单播的形式响应(ARP REPLY)。

3)当主机A收到响应后,剥离二层头部,将三层头部中的源IP地址、源Mac地址的映射关系,记录在自己的ARP缓存表中。(此时,双方都有对方的ARP条目,可以正常通信了。)

为了防止ARP缓存表项过大,每个ARP条目隐藏运行一个1200s的定时器,如果在此时间内收到该条易的报产则刷新该表项,如果没收到,则清空该条目

ARP缓存表的条目不是一直缓存在里面的,会隔一段时间进行刷新,或者将长时间不进行通信的条目清除掉。

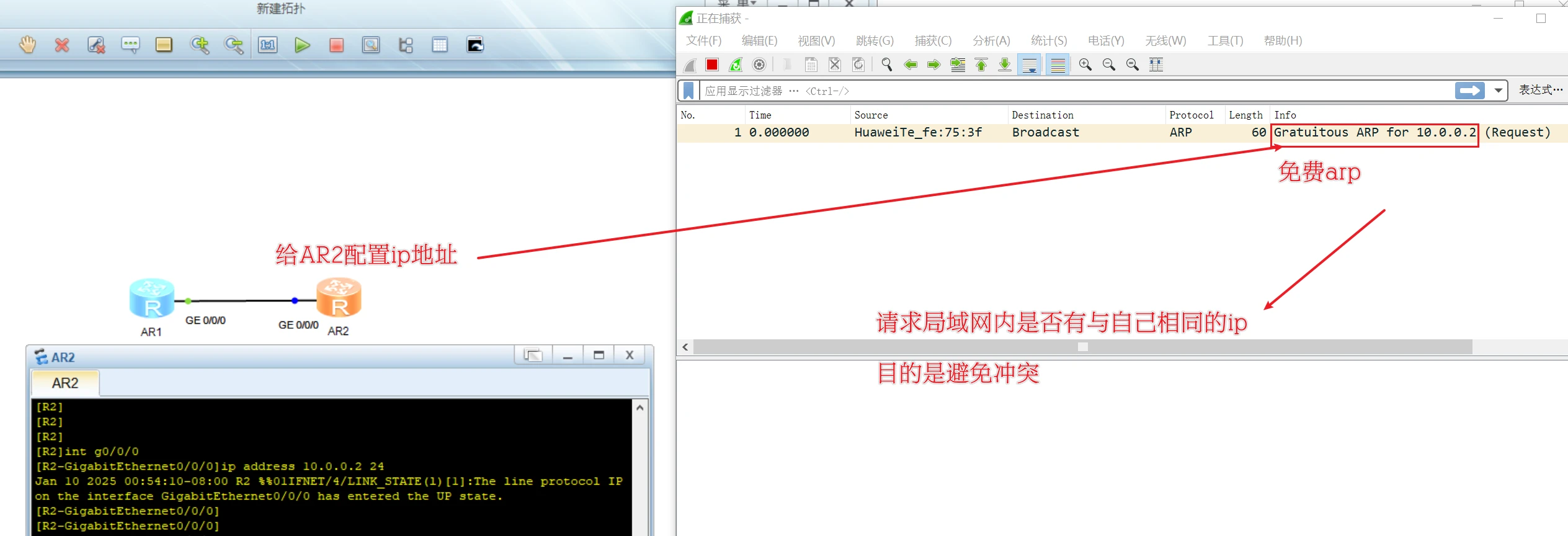

免费arp

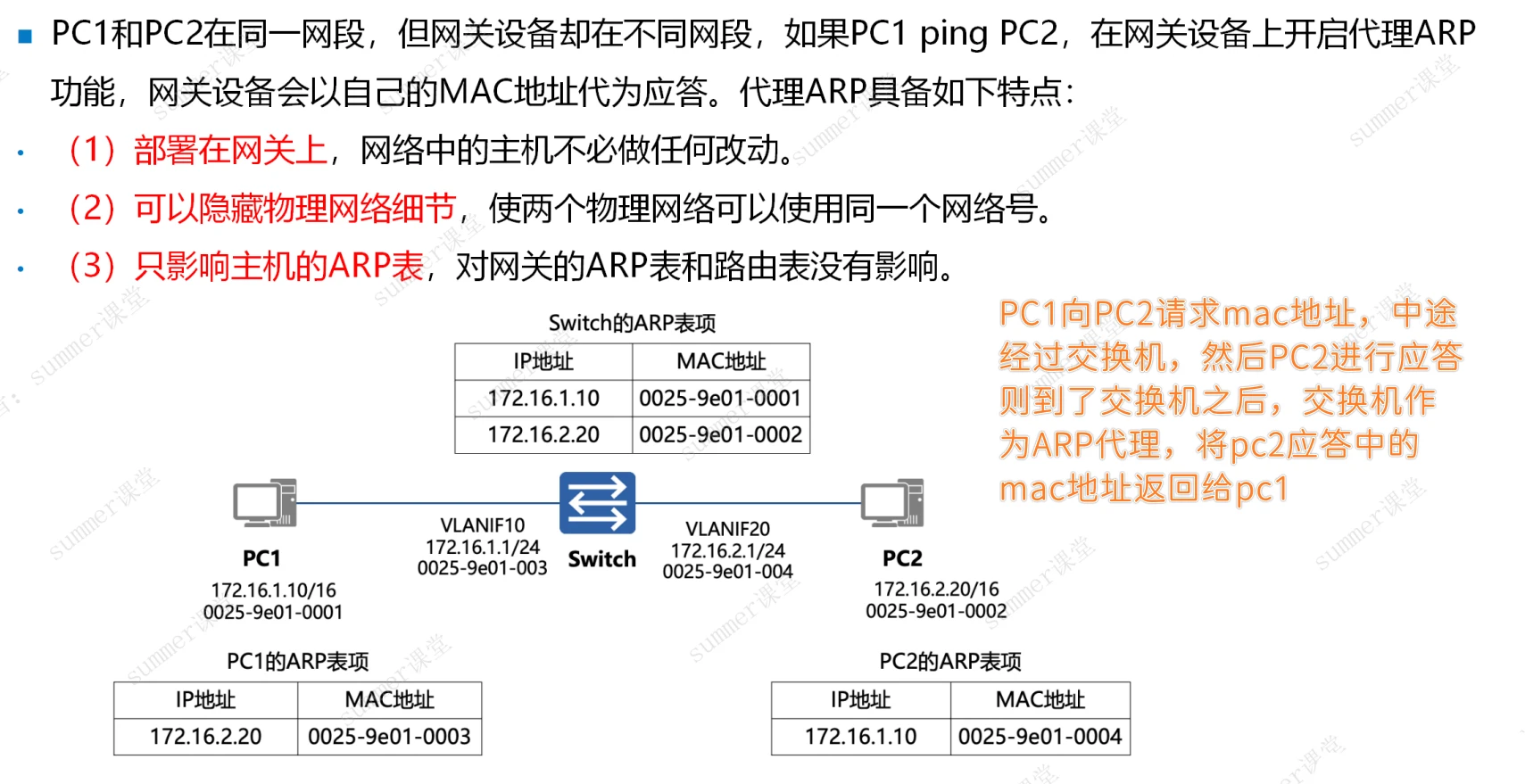

ARP代理

总结:

例题

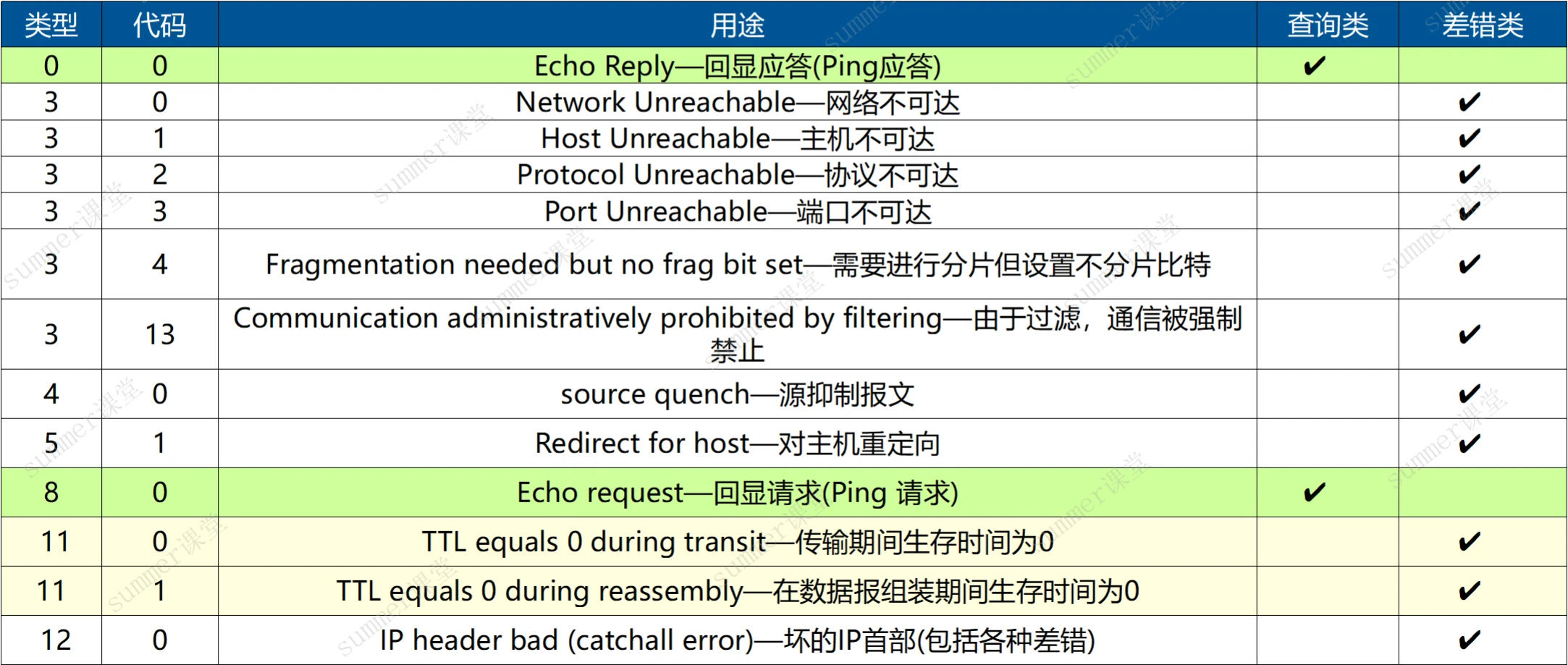

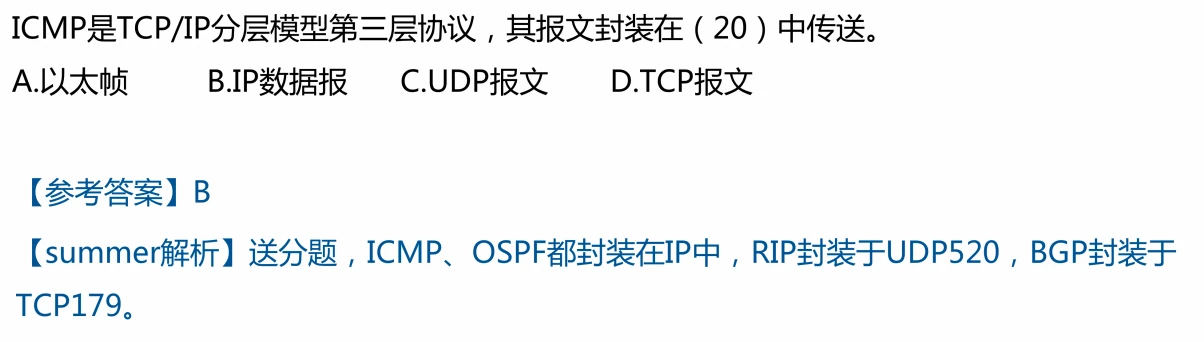

ICMP和ICMPv6

ICMP

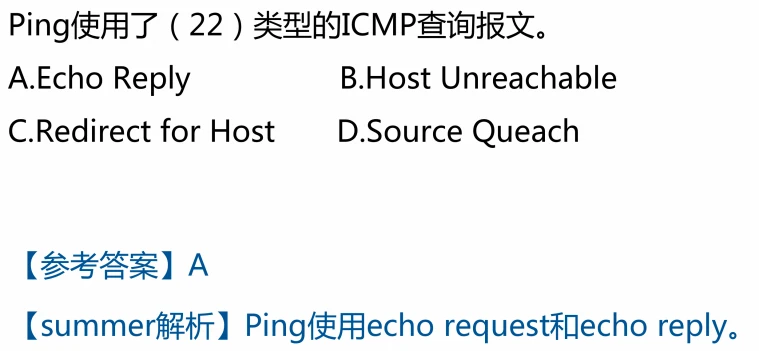

ICMP(Internet Control Message Protocol,Internet控制报文协议),协议号为1,封装在IP报文中,用来传递差错、控制、查询等信息,典型应用ping/tracert依赖ICMP报文。

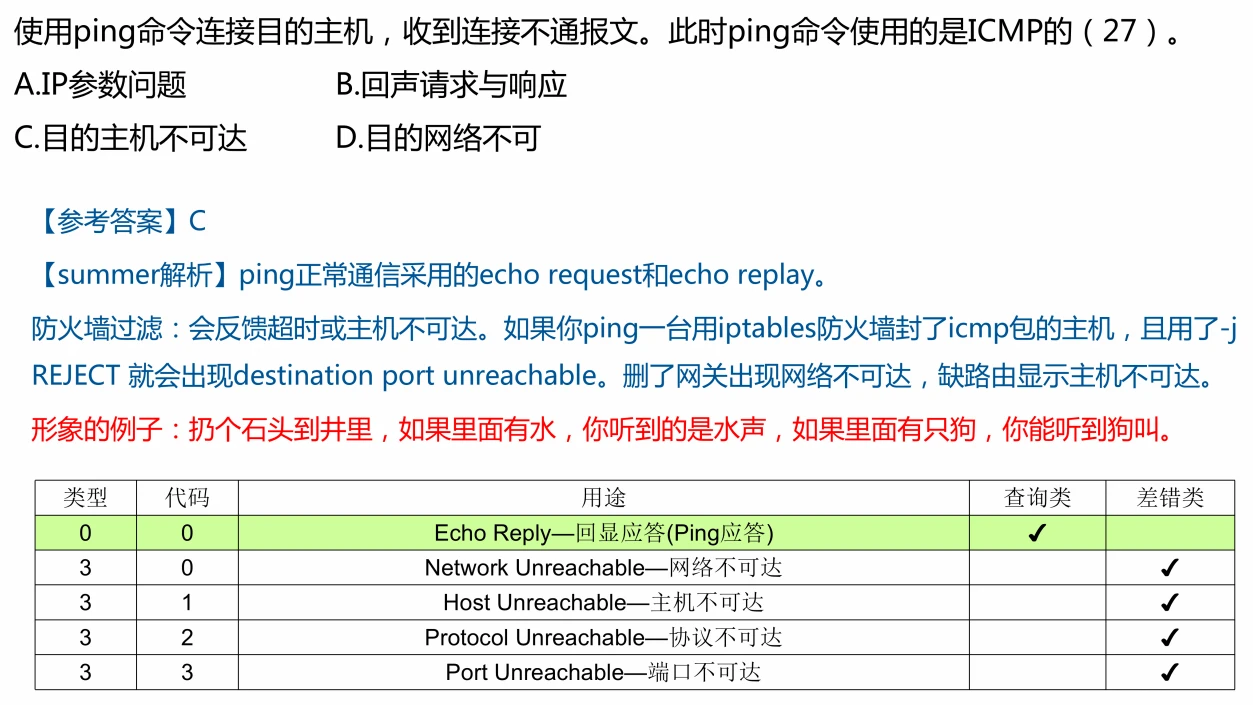

ICMP报文类型与代码

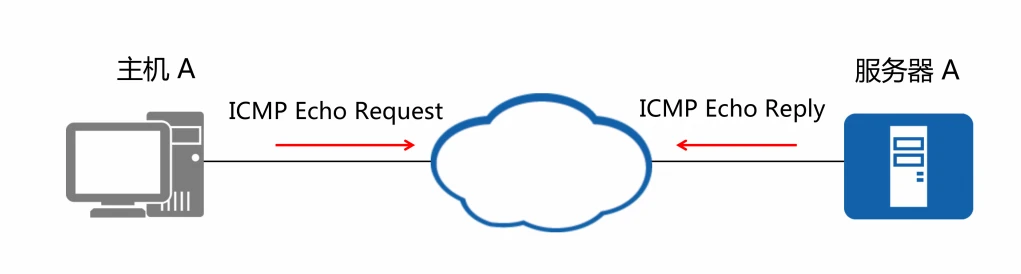

ICMP应用-ping

Echo Request和Echo Reply分别用来查询和响应某些信息,进行差错检测。

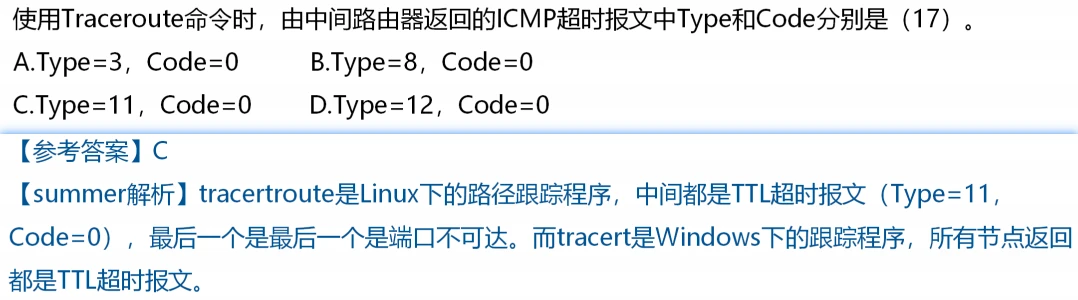

ICMP应用-tracert

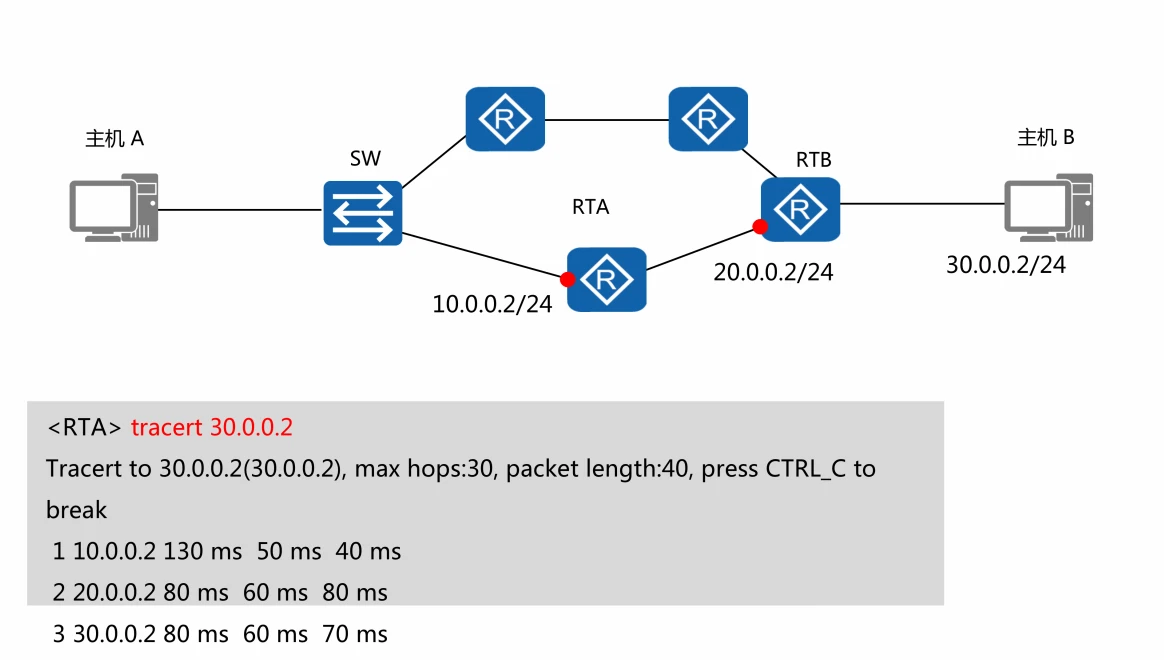

tracert(traceroute)是一个常用的网络工具,用于追踪分析数据包在网络中传输时经过的路径,并输出到达目标地址的延迟情况和节点信息。

例题

ICMPv6

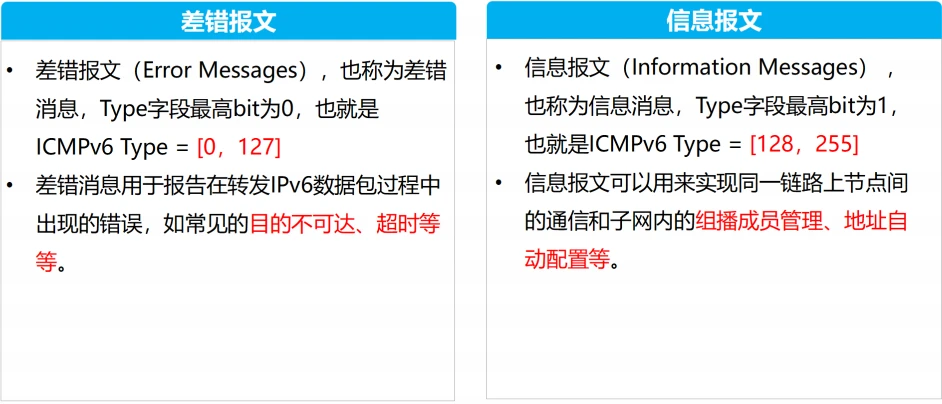

ICMPv6报文分为两类:差错报文和信息报文

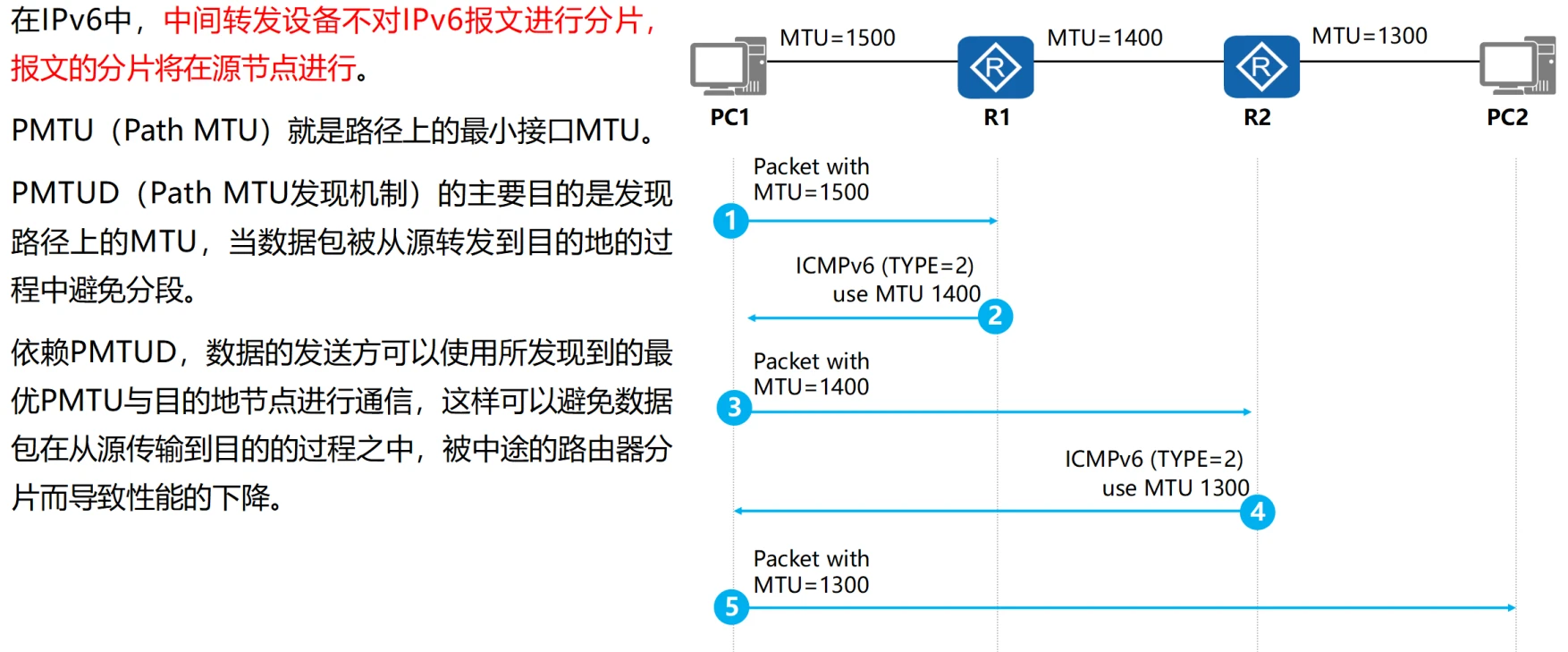

ICMPv6差错报文应用-Path MTU发现

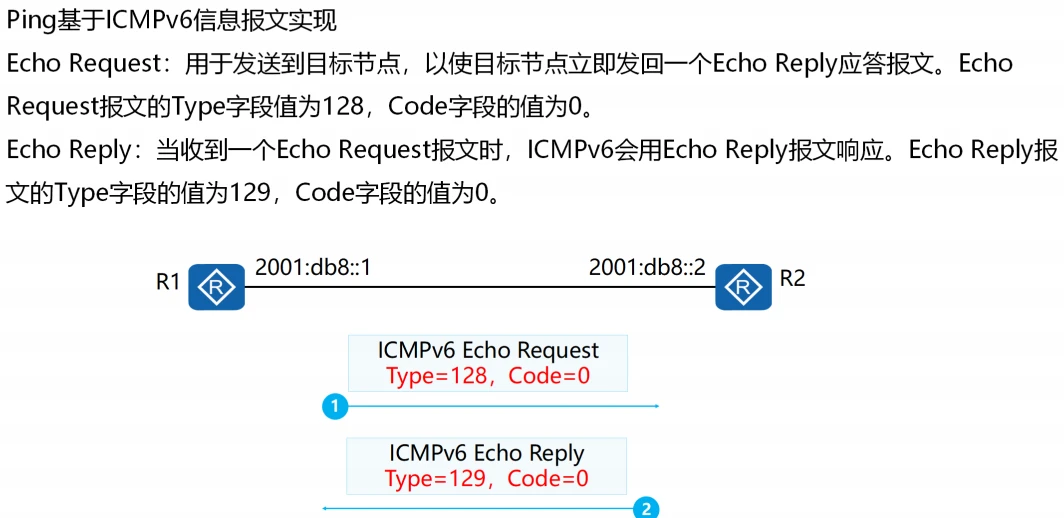

ICMPV6信息报文应用-Ping

NDP

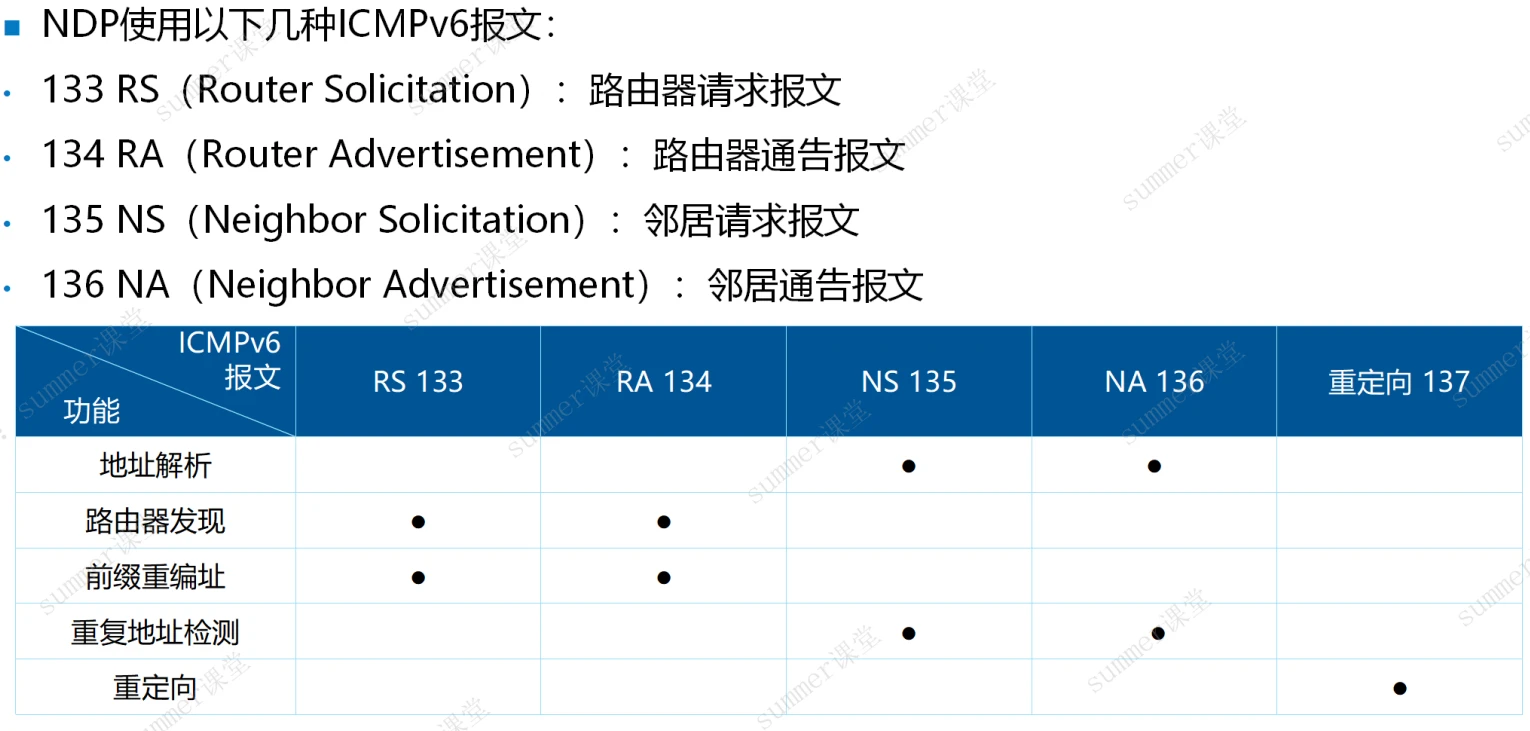

IPv6邻居发现协议(Neighbor Discovery Protocol,简称NDP或ND)定义了5种类型的信息,包括路由器宣告、路由器请求、路由重定向、邻居请求和邻居宣告,具体如下功能:

路由器发现:发现链路上的路由器,获得路由器通告的信息。

无状态自动配置:通过路由器通告的地址前缀,终端自动生成IPv6地址。

重复地址检测:获得地址后,进行地址重复检测,确保地址不存在冲突。

地址解析:请求目的网络地址对应的数据链路层地址,类似IPv4的ARP

邻居状态跟踪:通过NDP发现链路上的邻居并跟踪邻居状态。

前缀重编址:路由器对所通告的地址前缀进行灵活设置,实现网络重编址。

重定向:告知其他设备,到达目标网络的更优下一跳。

NDP报文类型及功能

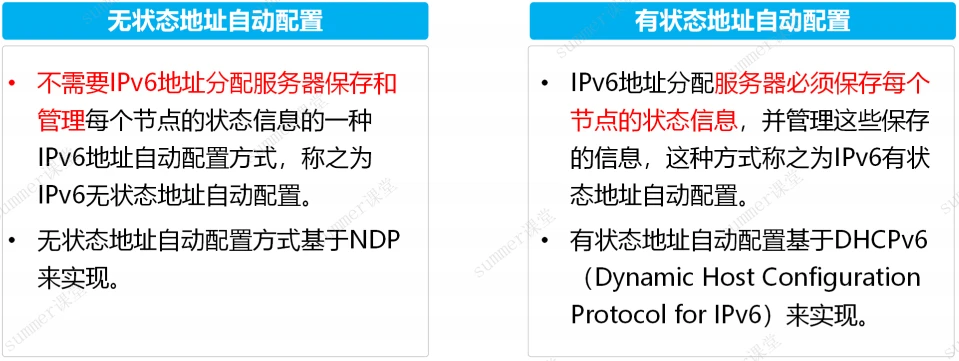

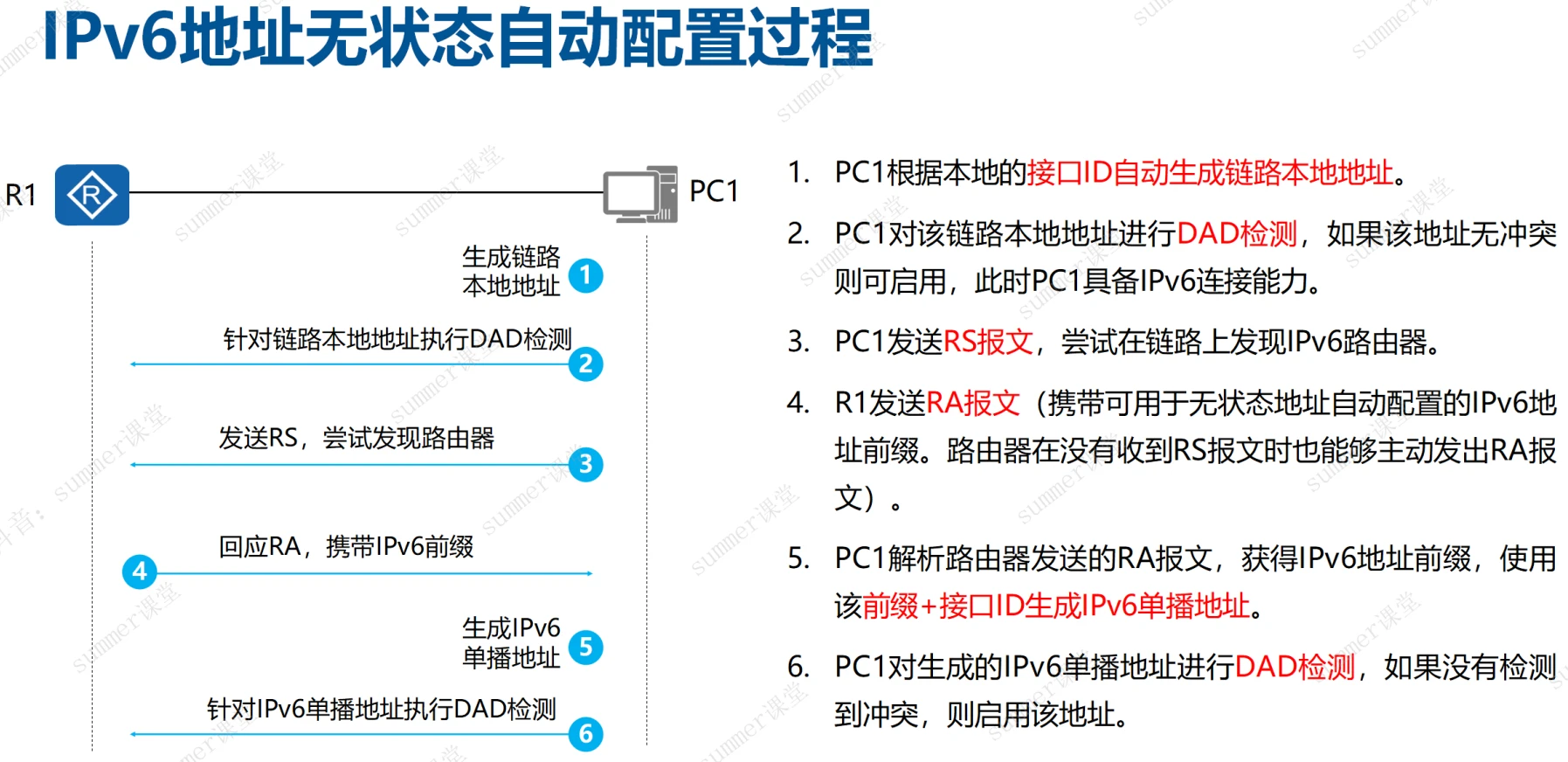

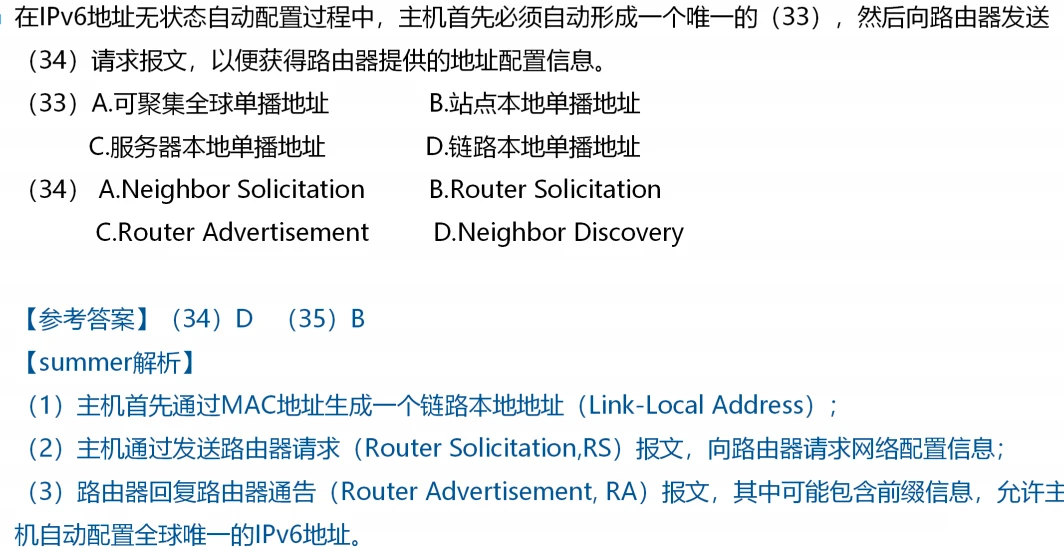

IPV6地址自动配置的分类

无状态地址自动配置、有状态地址自动配置

例题:

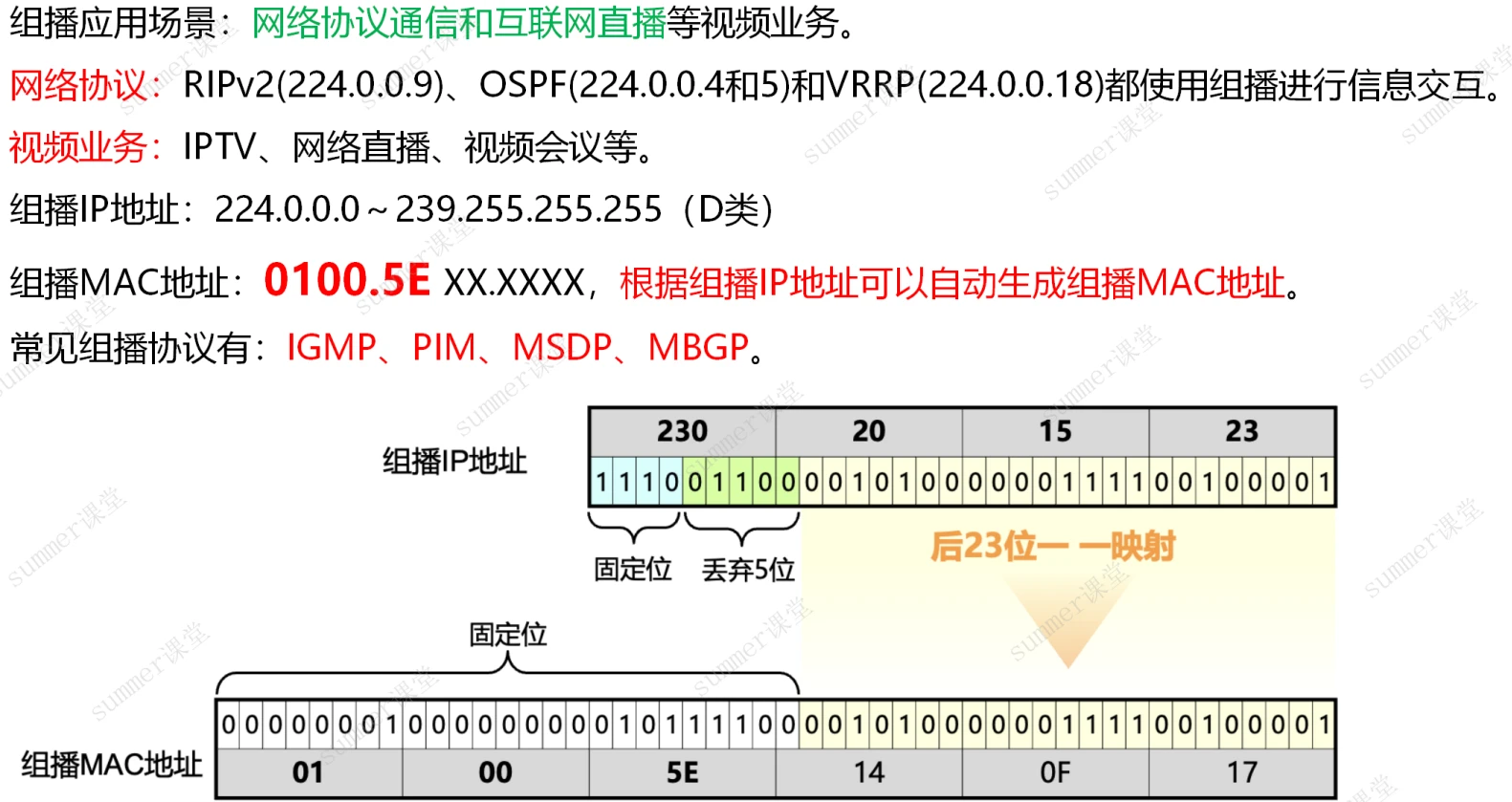

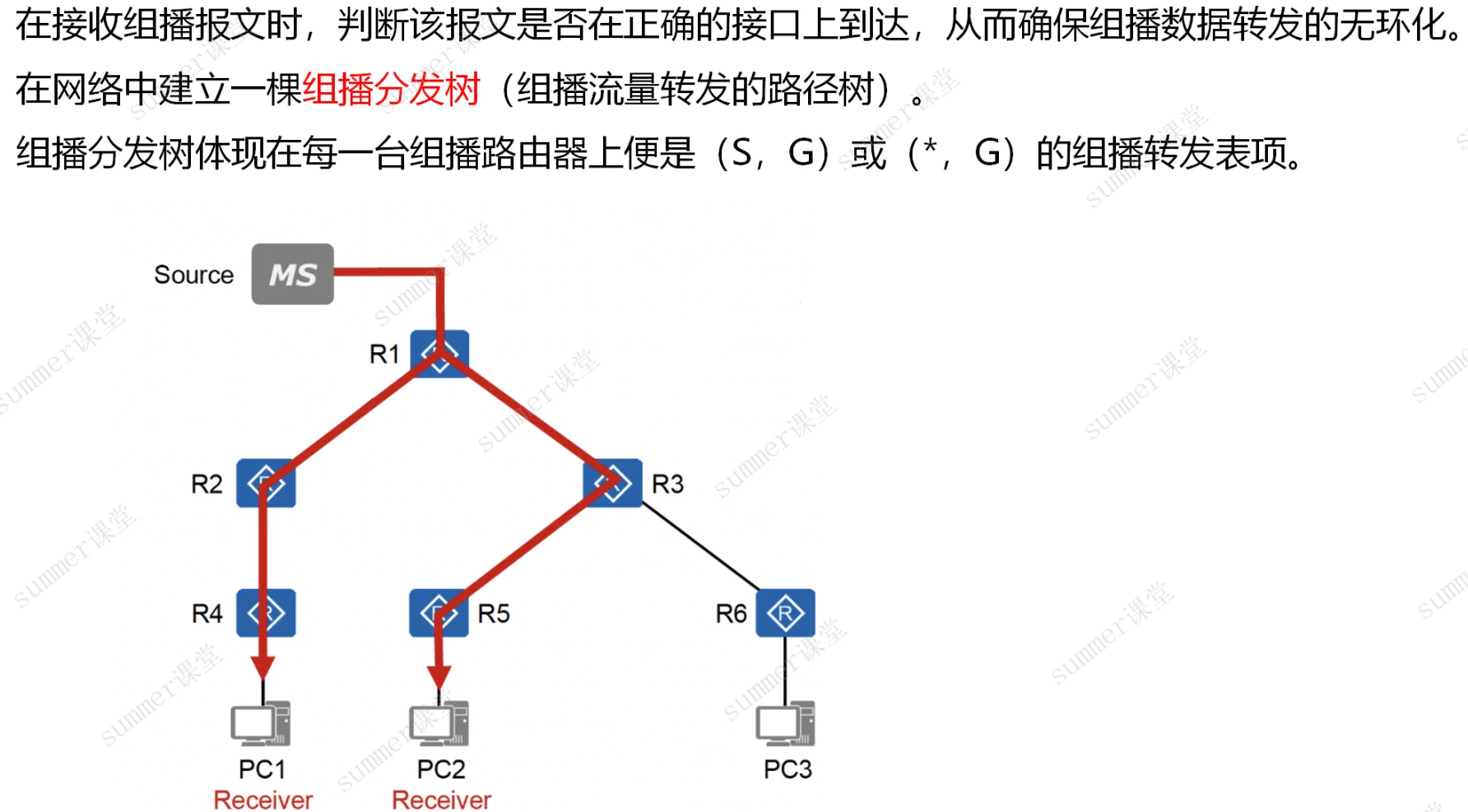

IP组播技术与MPLS

组播技术

组播网络架构

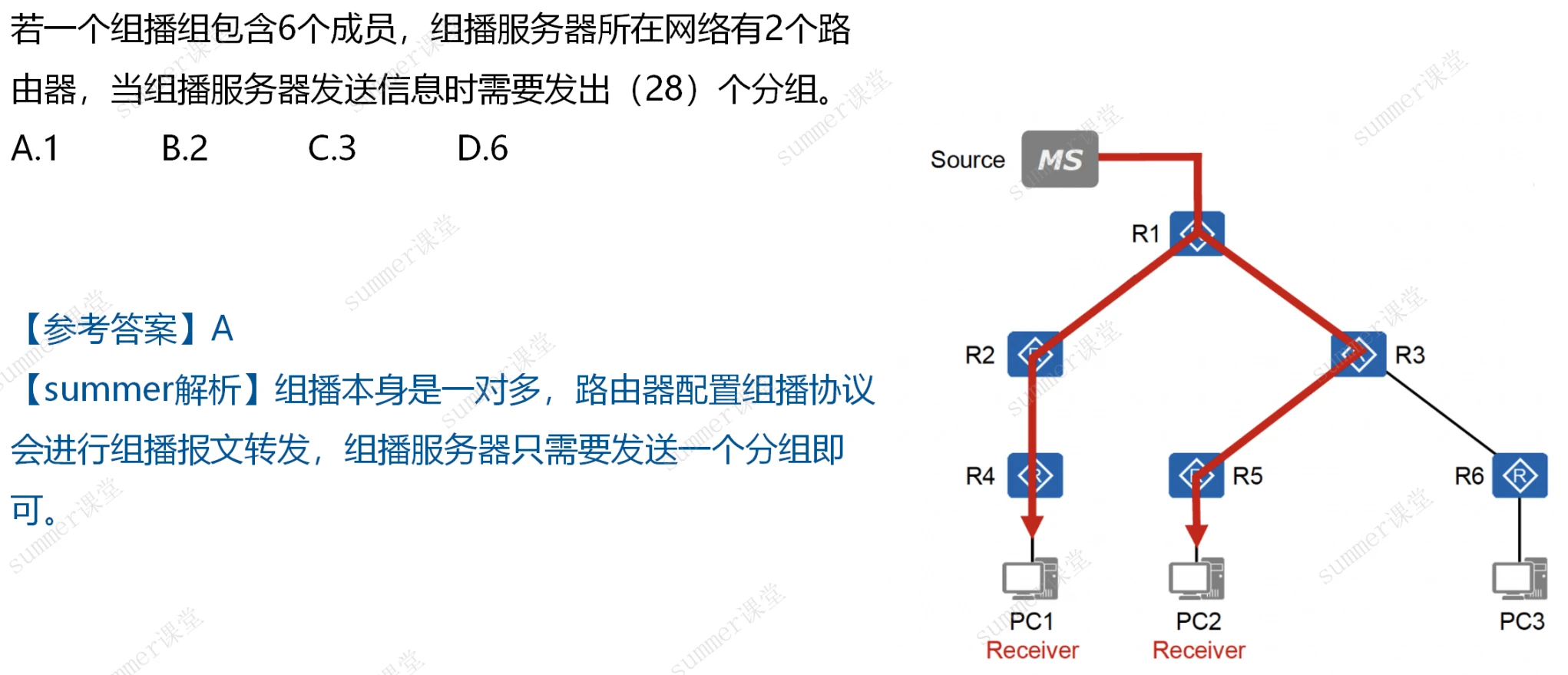

例题:

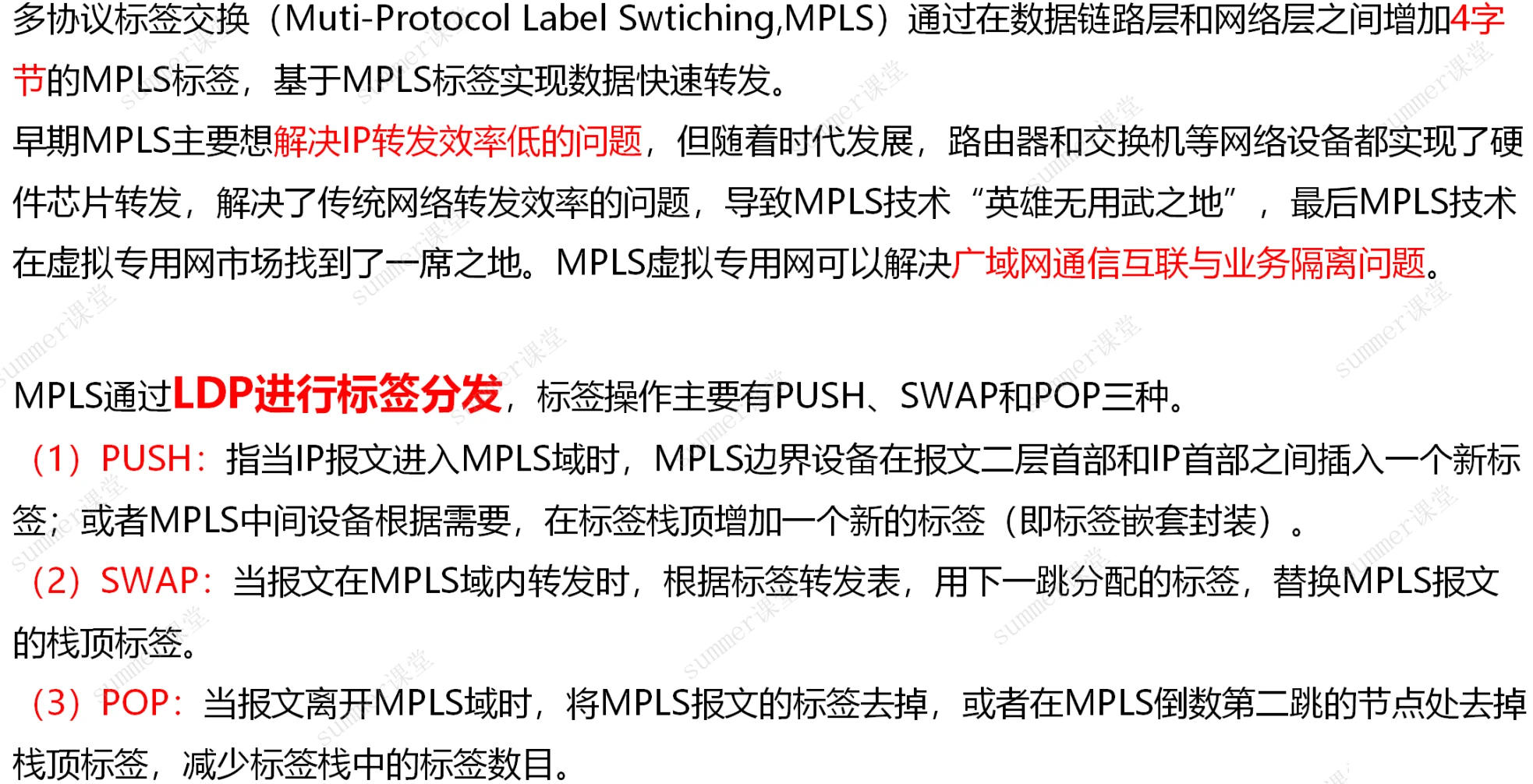

MPLS

例题:

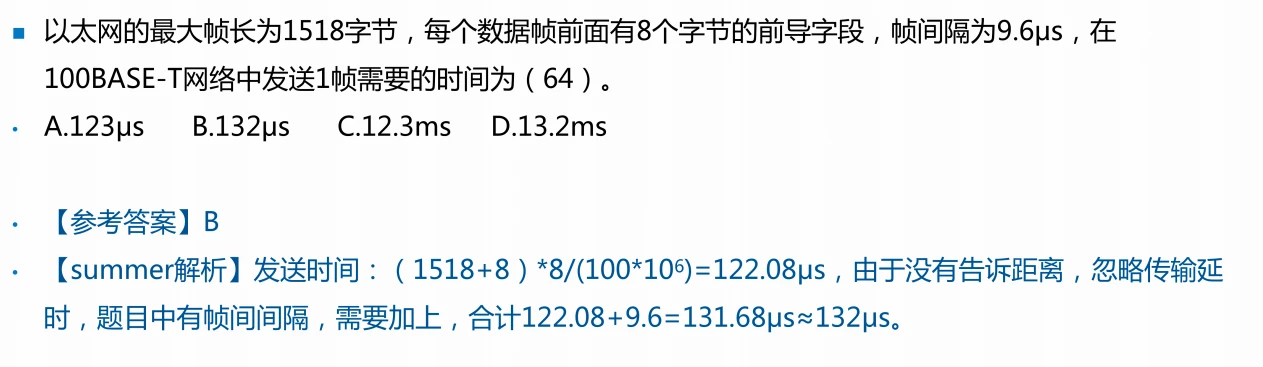

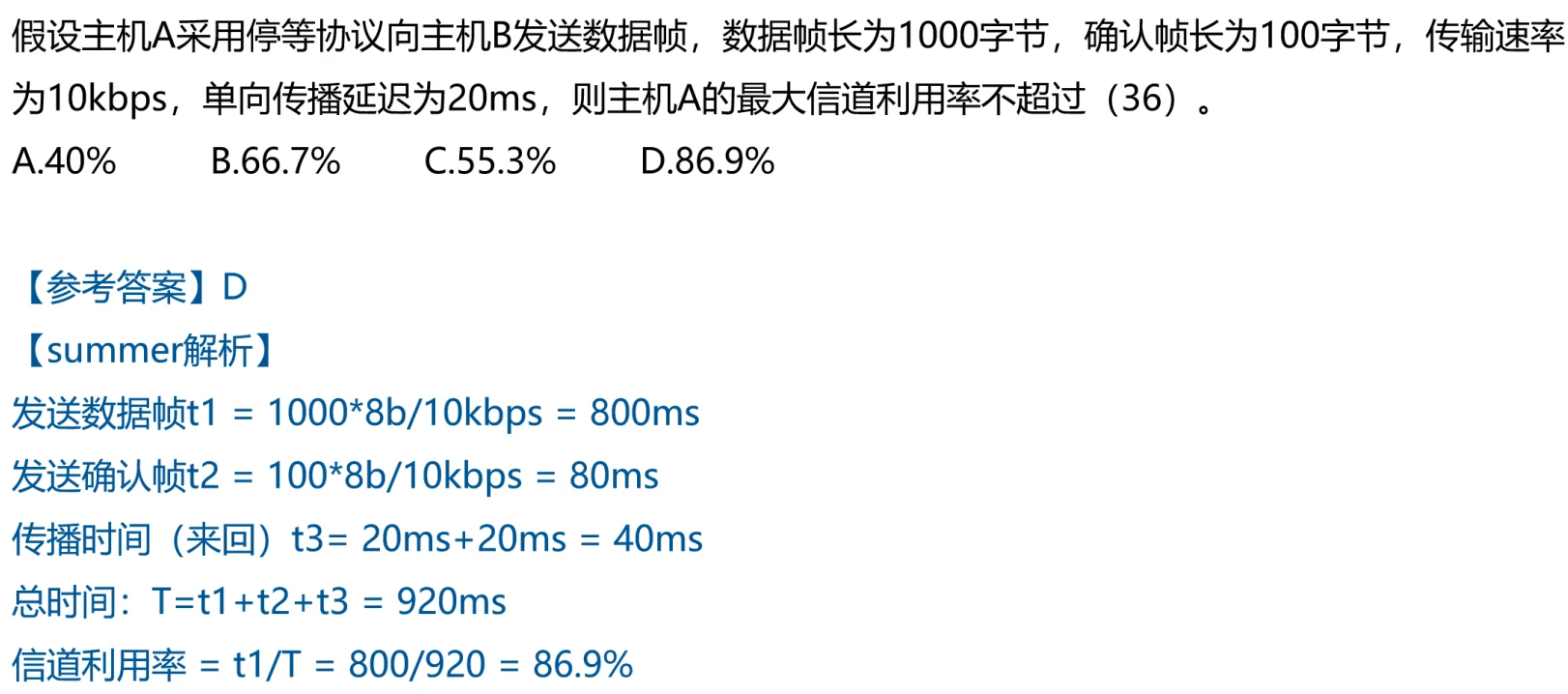

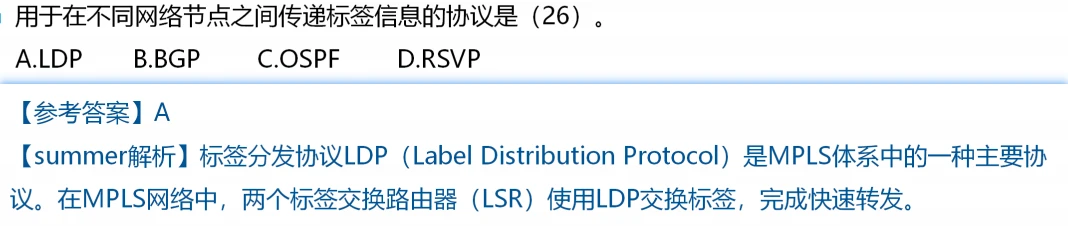

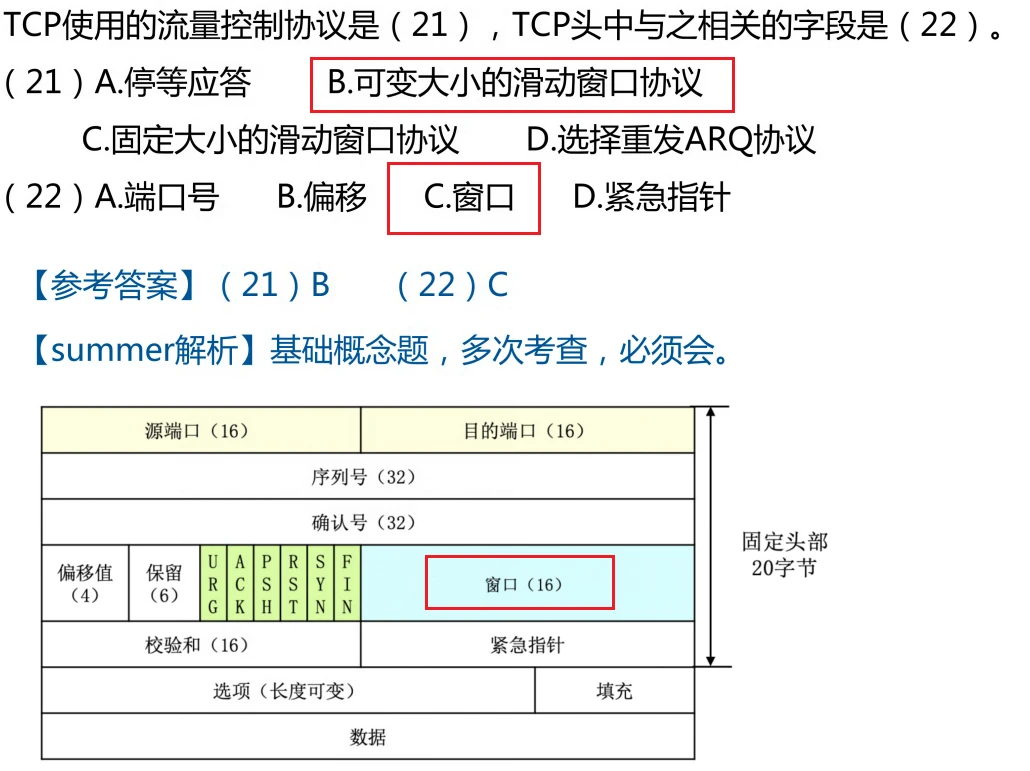

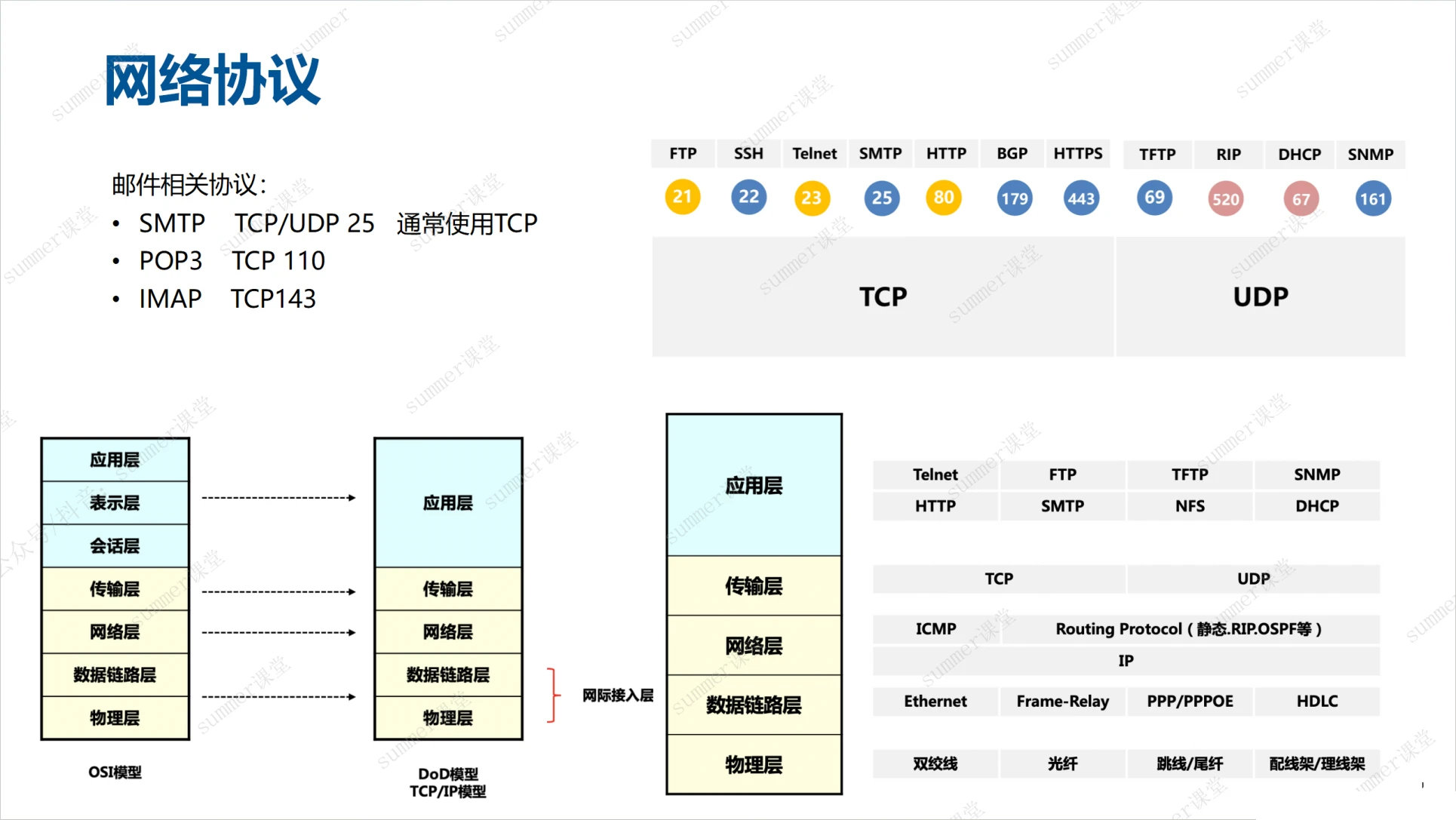

TCP和UDP协议

TCP和UDP介绍

传输层主要两个传输协议,分别是TCP和UDP

(1)TCP是面向连接的,一般用于传输数据量比较少,且对可靠性要求高的应用。[文件]

(2)UDP是一种不可靠的、无连接的协议。用于传输数据量大,可靠性要求不高但要求速度快的场景【音视频】

例题:

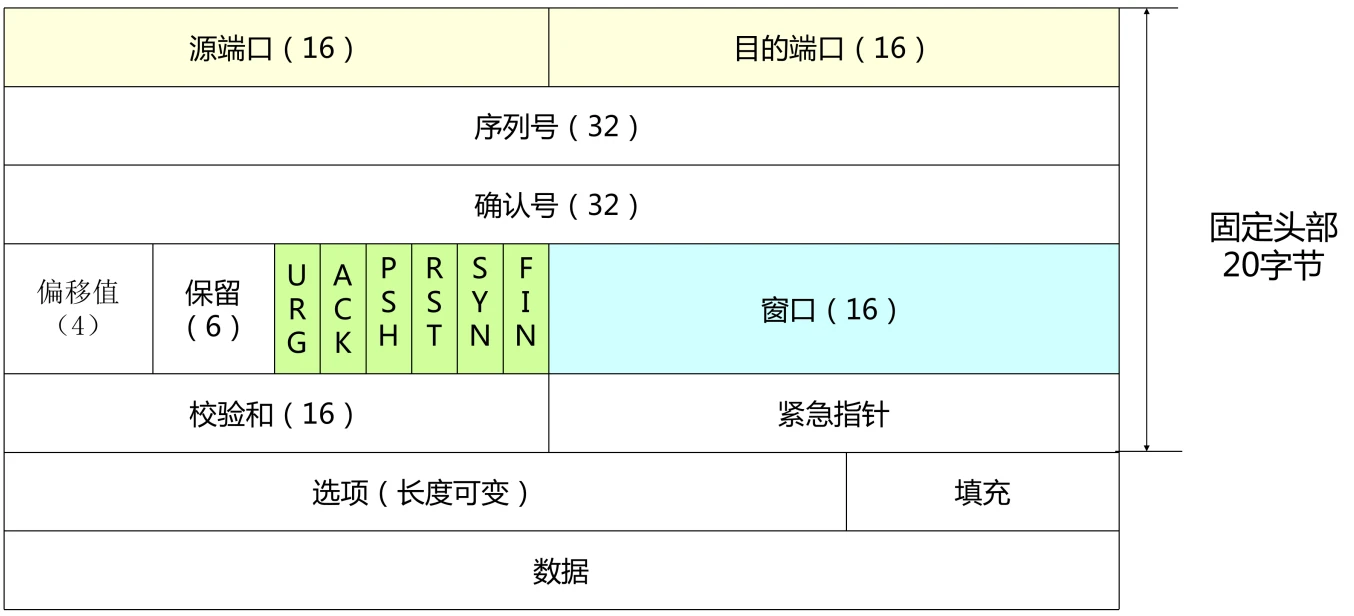

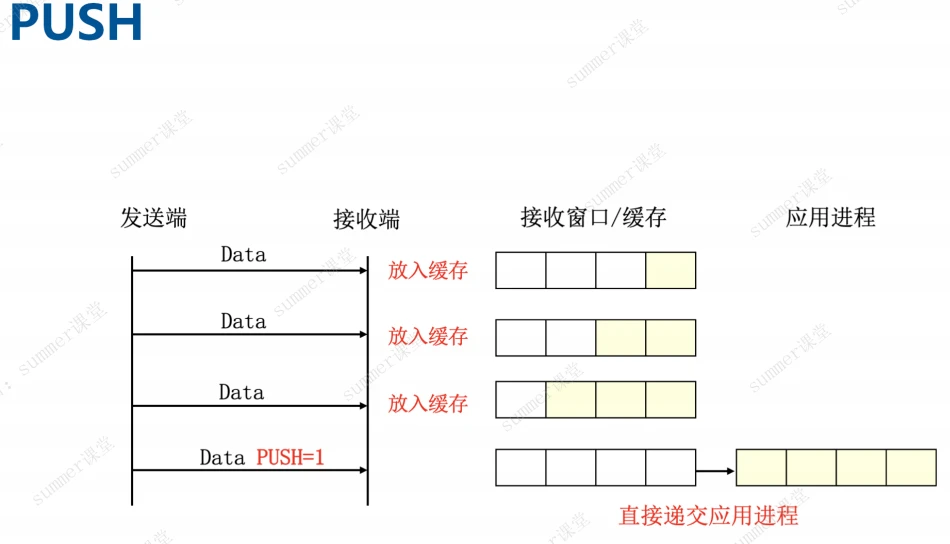

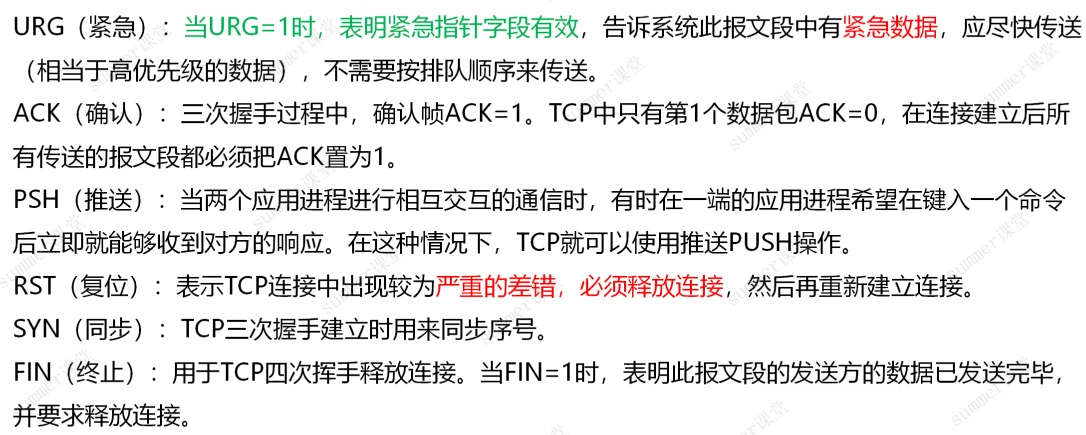

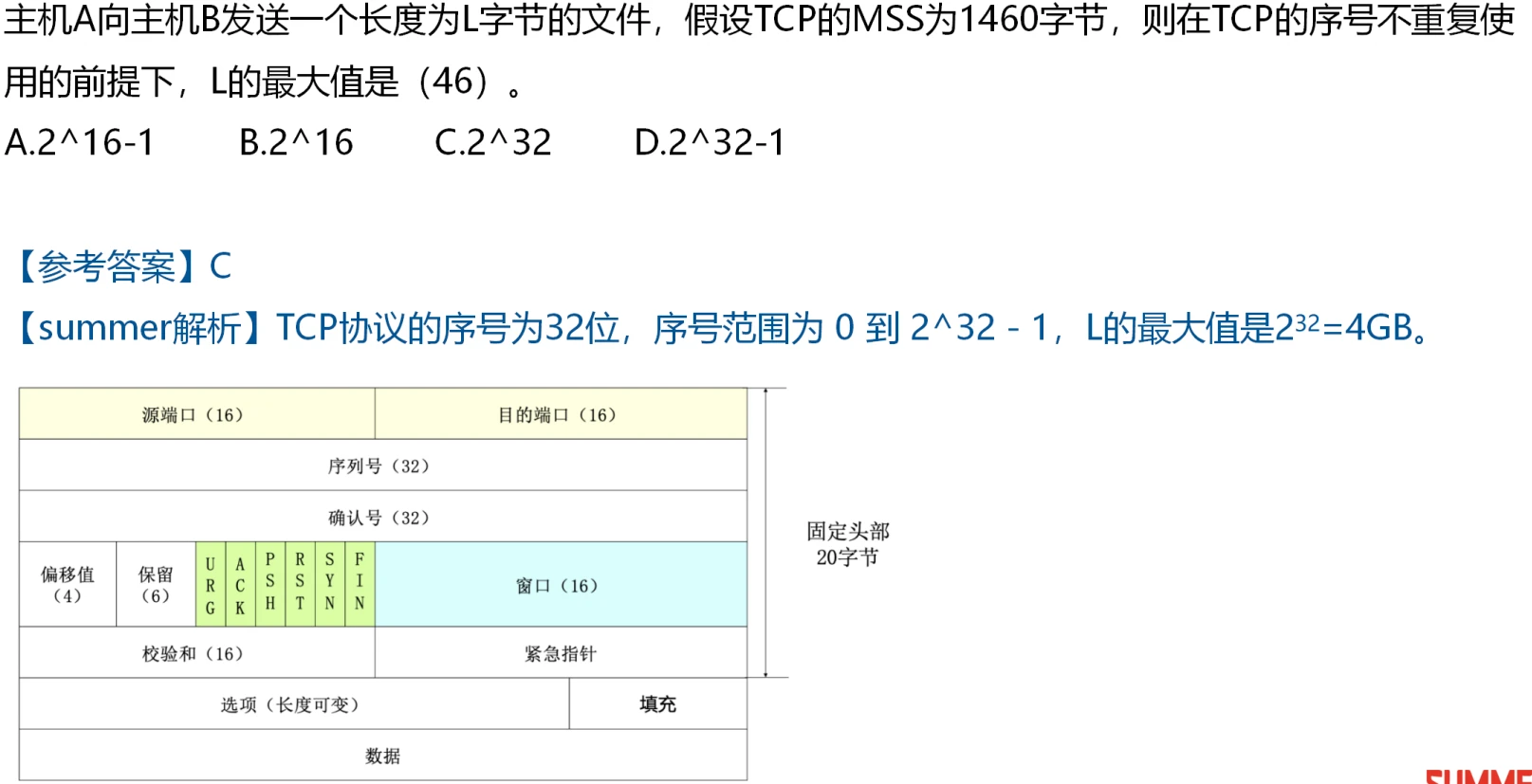

TCP报文格式

TCP头部最大可以扩展到60字节

例题:

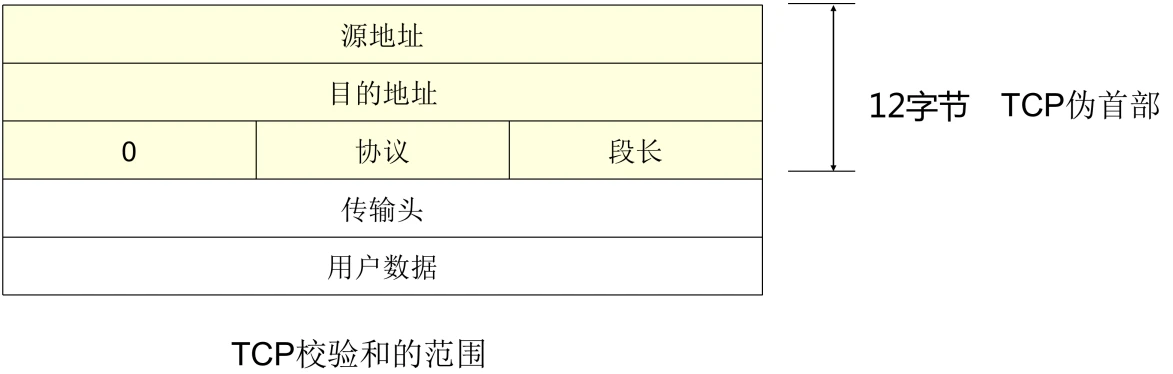

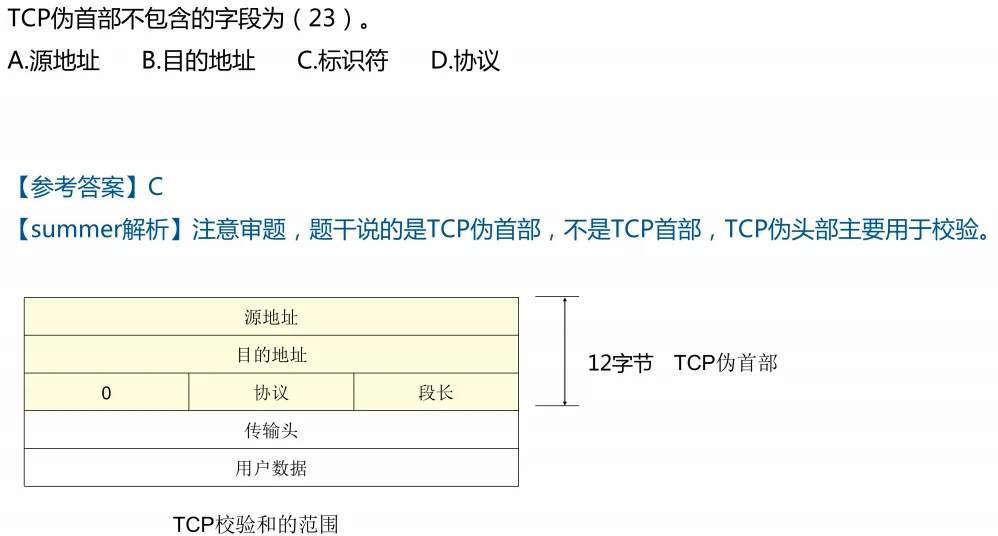

TCP伪首部

TCP伪首部本质是IP头的一部分,包含源目IP地址,协议号、TCP报头和用户数据,主要用于TCP校验 和计算。

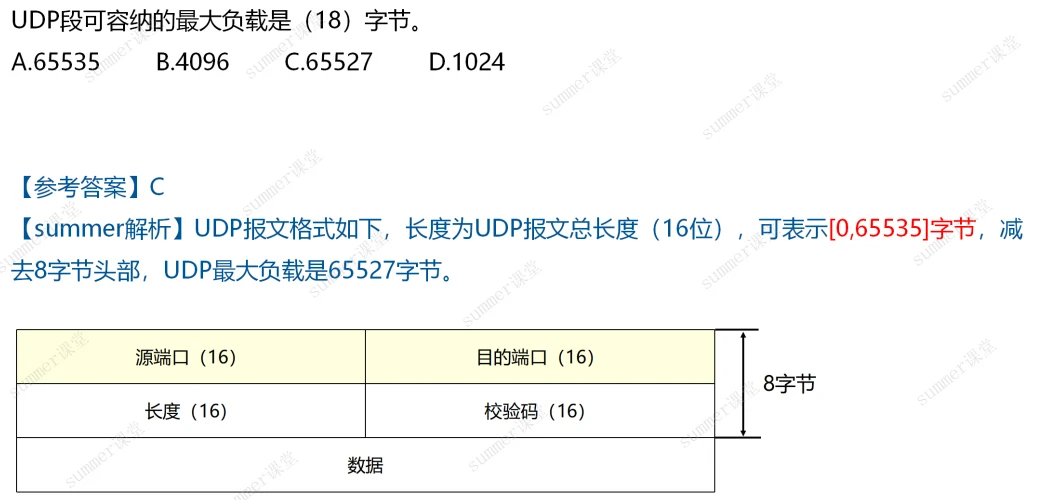

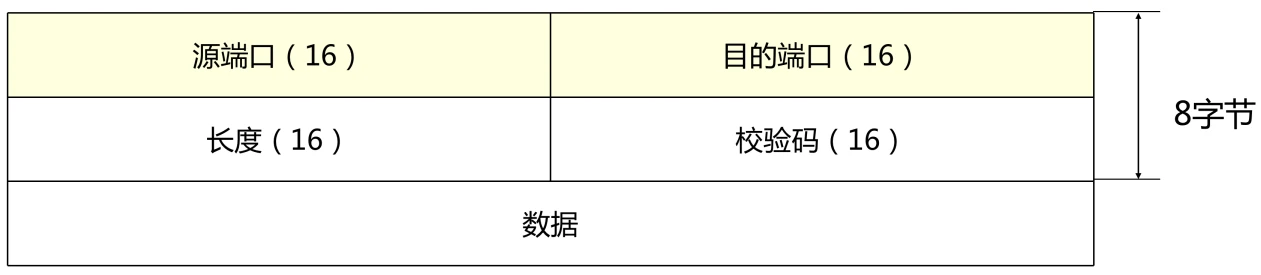

UDP报文格式

UDP的最大负载也就是除开报头的数据(65527B),报文总长度16位

与TCP相比,做了很大精简,省略诸多控制字段。

例题

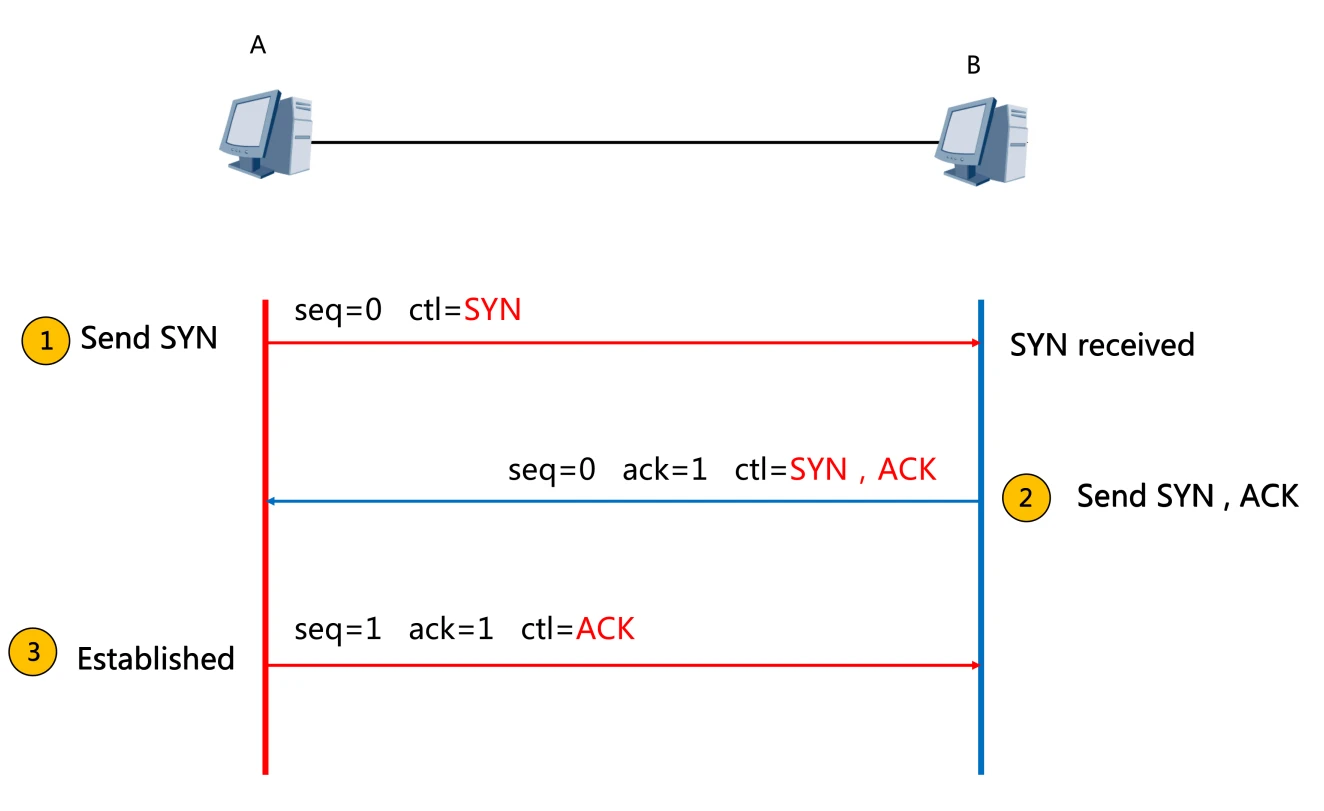

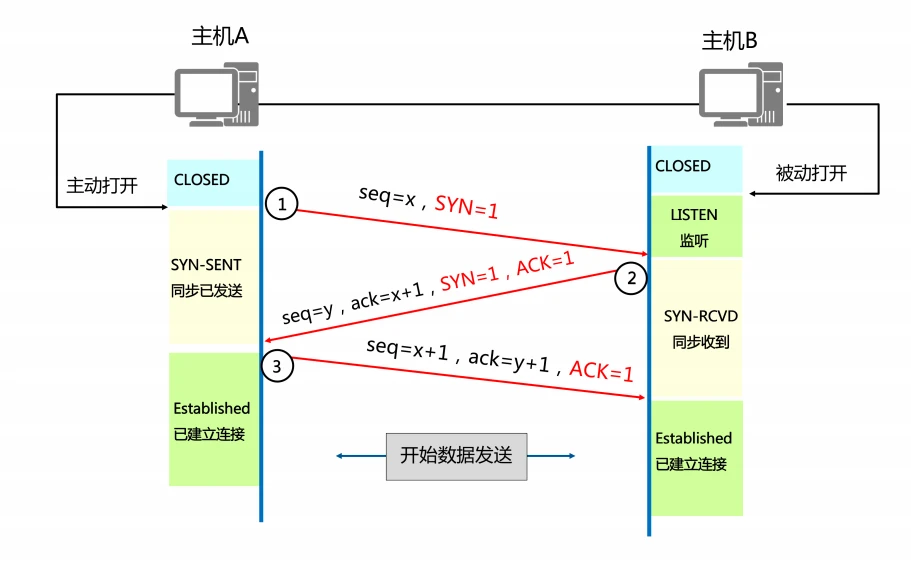

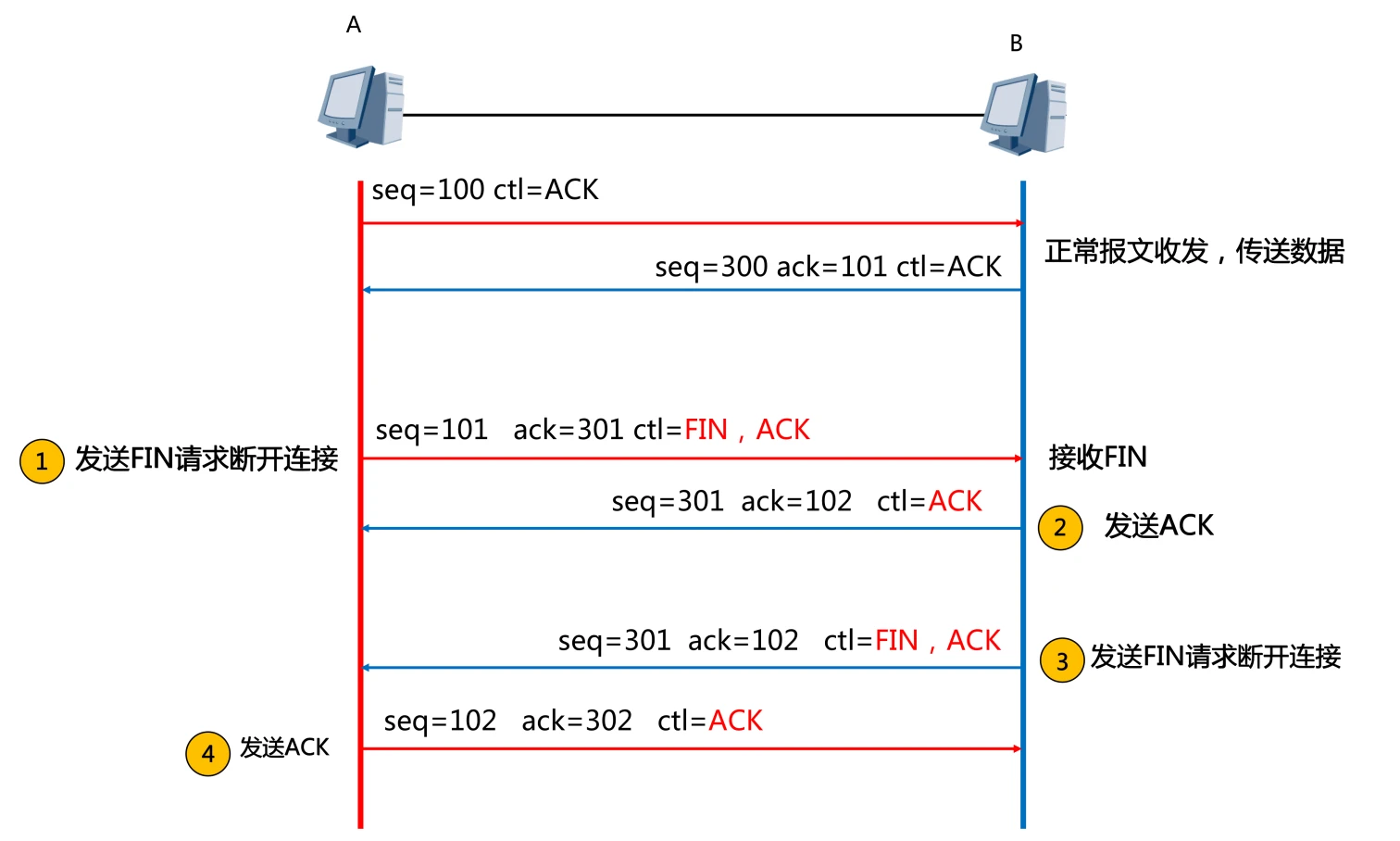

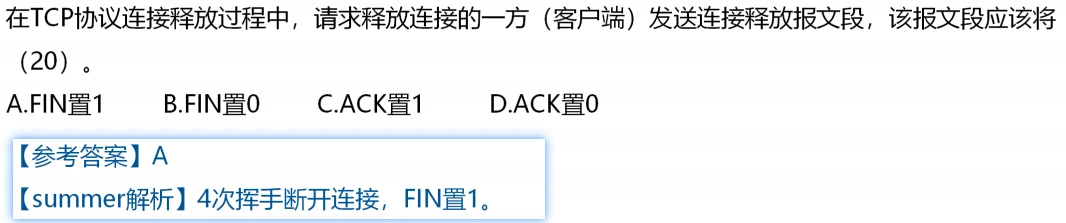

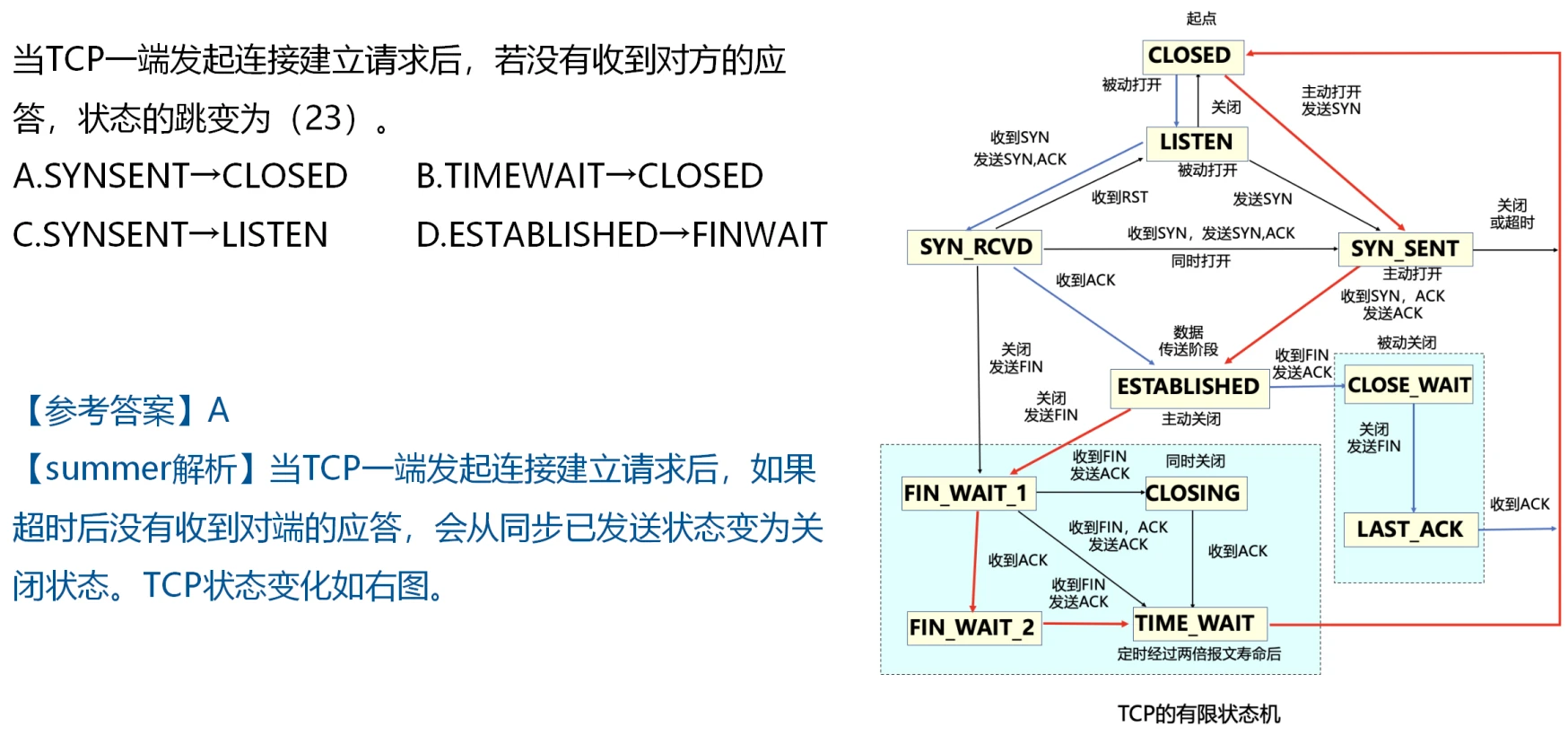

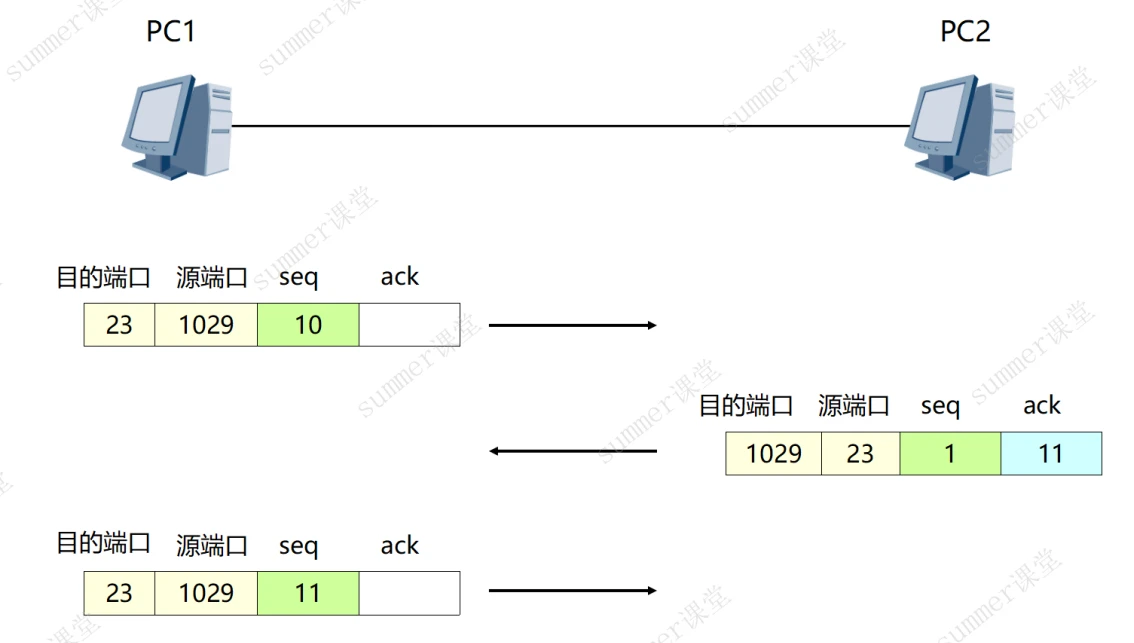

TCP三次握手和四次挥手

ACK=0表示第一次初始化报文

tcp四次挥手断开连接

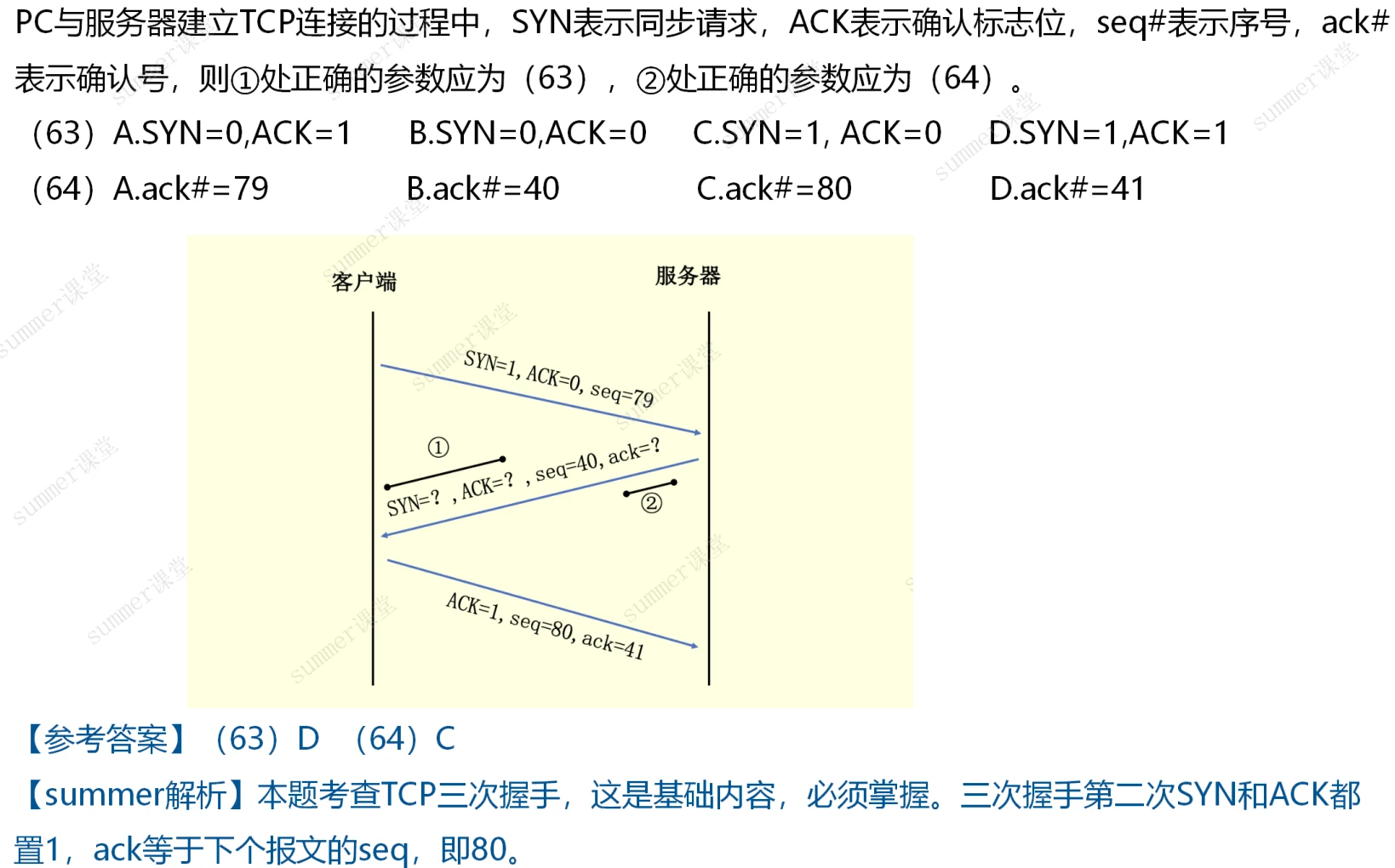

例题

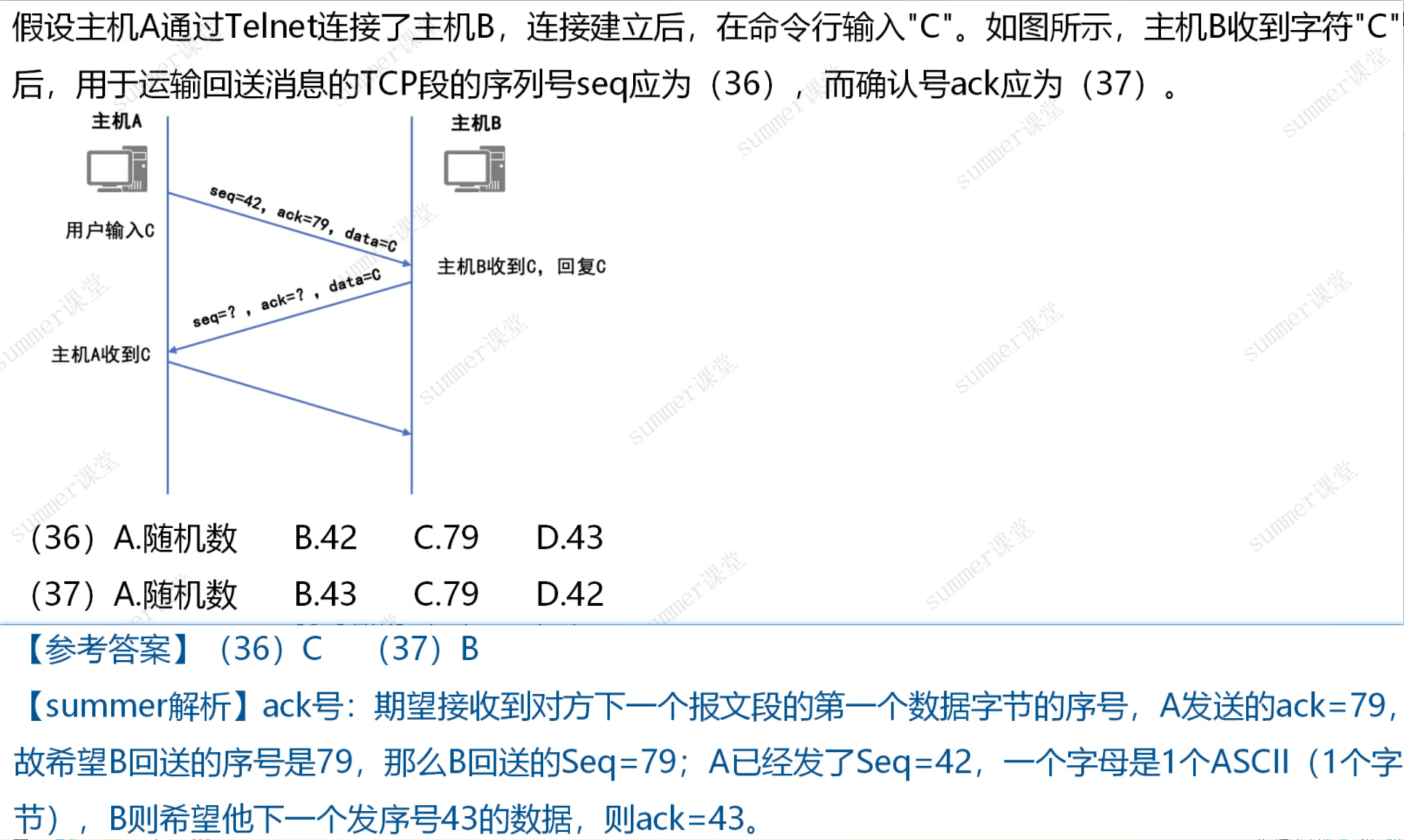

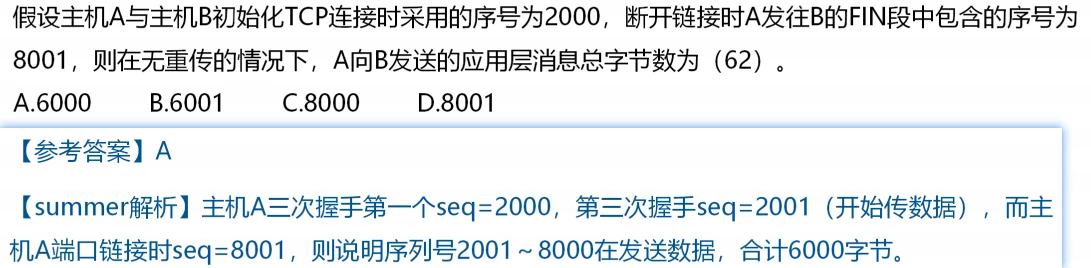

TCP序列号及确认号(控制报文)

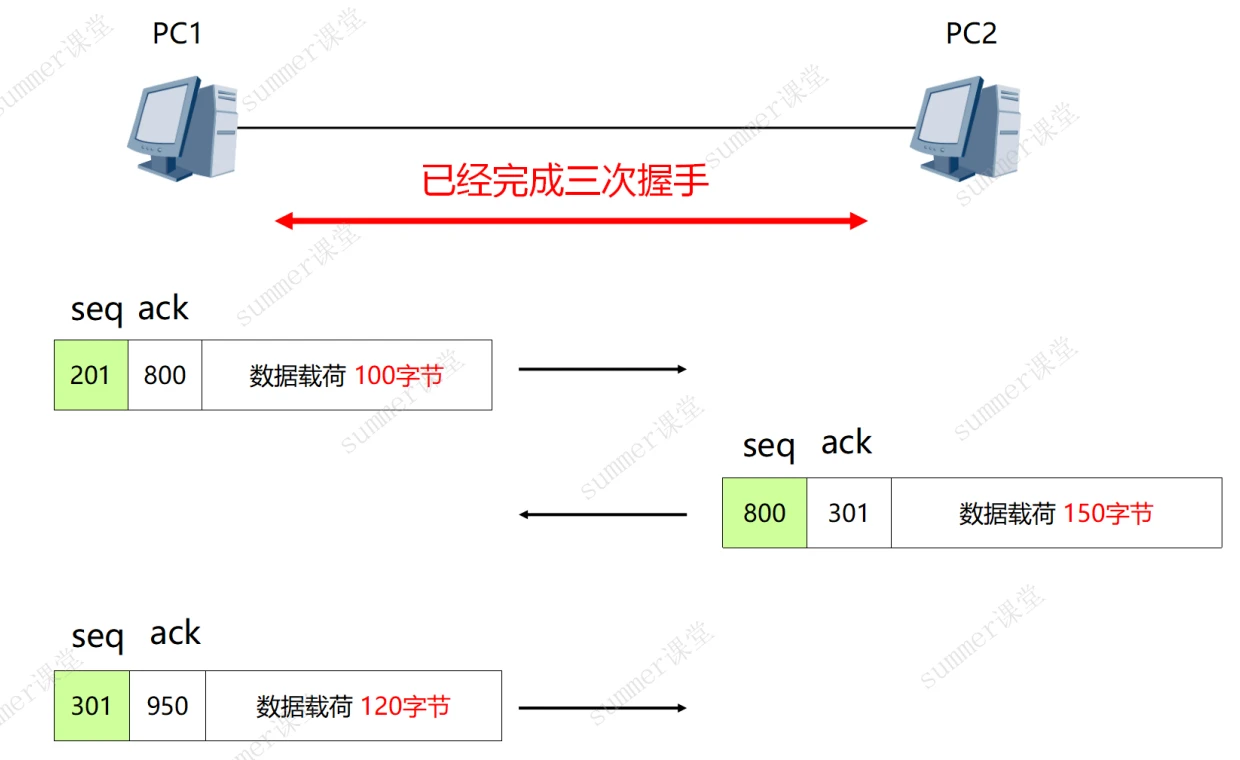

TCP序列号及确认号(数据报文)

例题

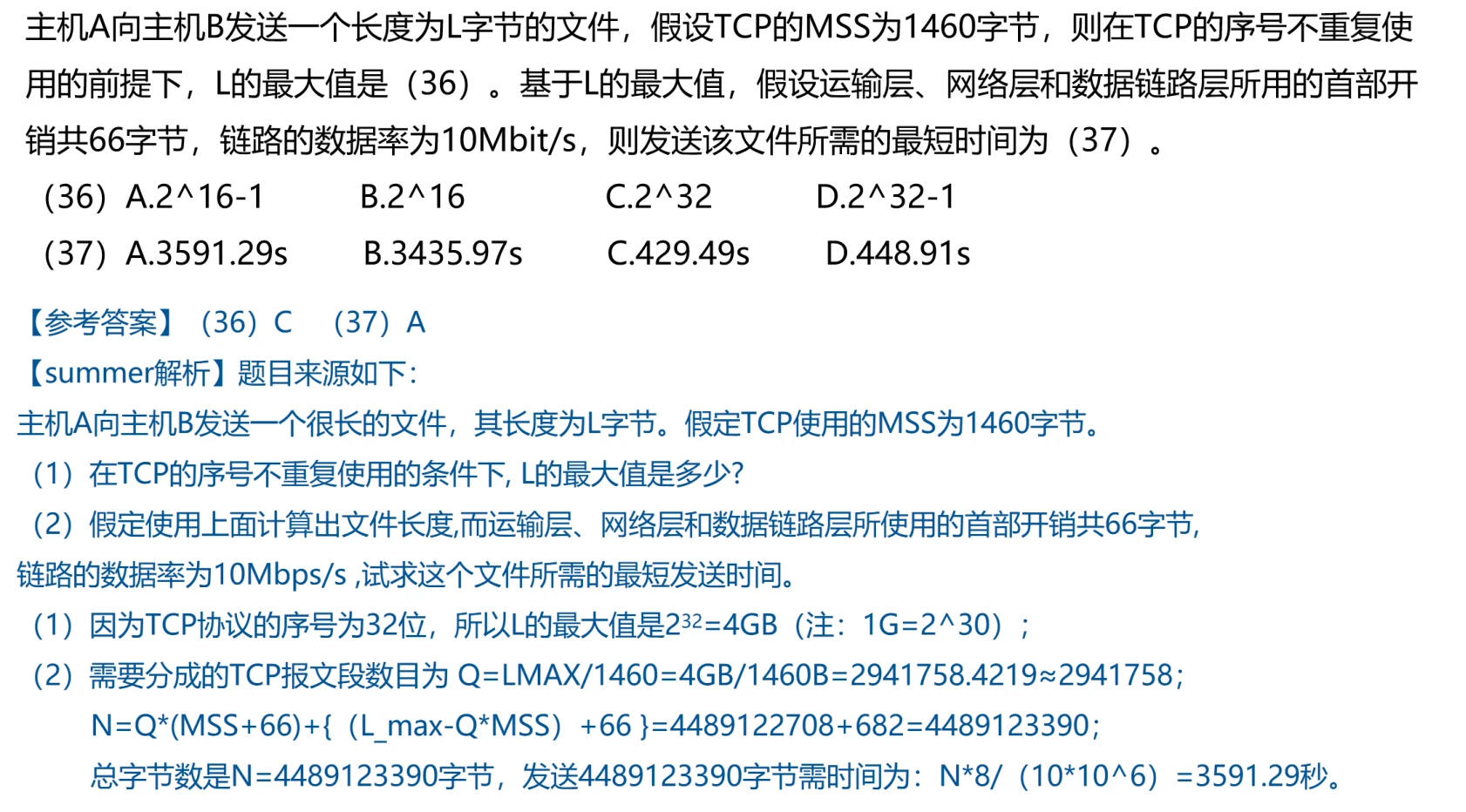

流量控制和拥塞控制

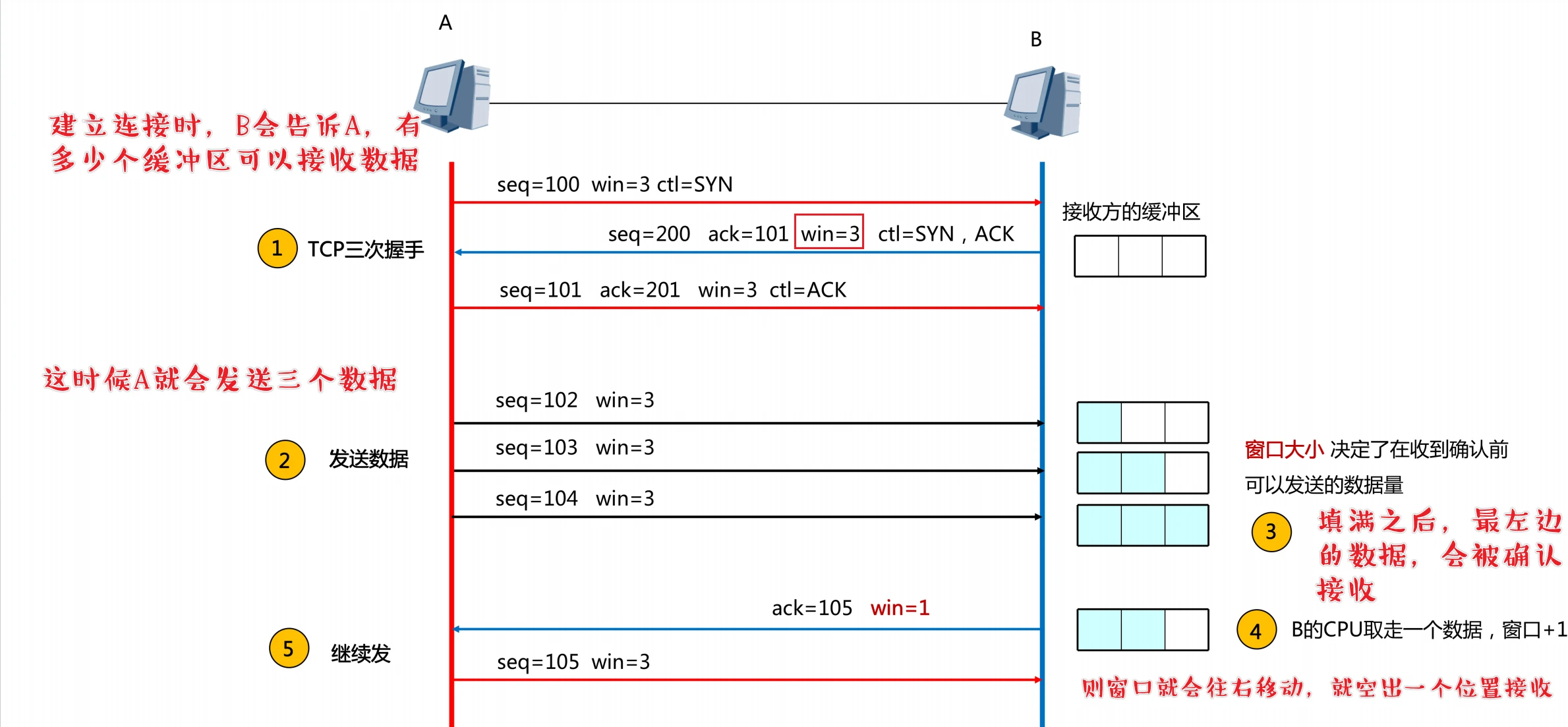

流量控制:为了防止发送方发送速度过快,导致接收方处理不过来,造成丢包重传,浪费网络资源。

TCP流量控制机制:可变大小的滑动窗口

TCP滑动窗口机制

这个博主讲的很细,非常ok

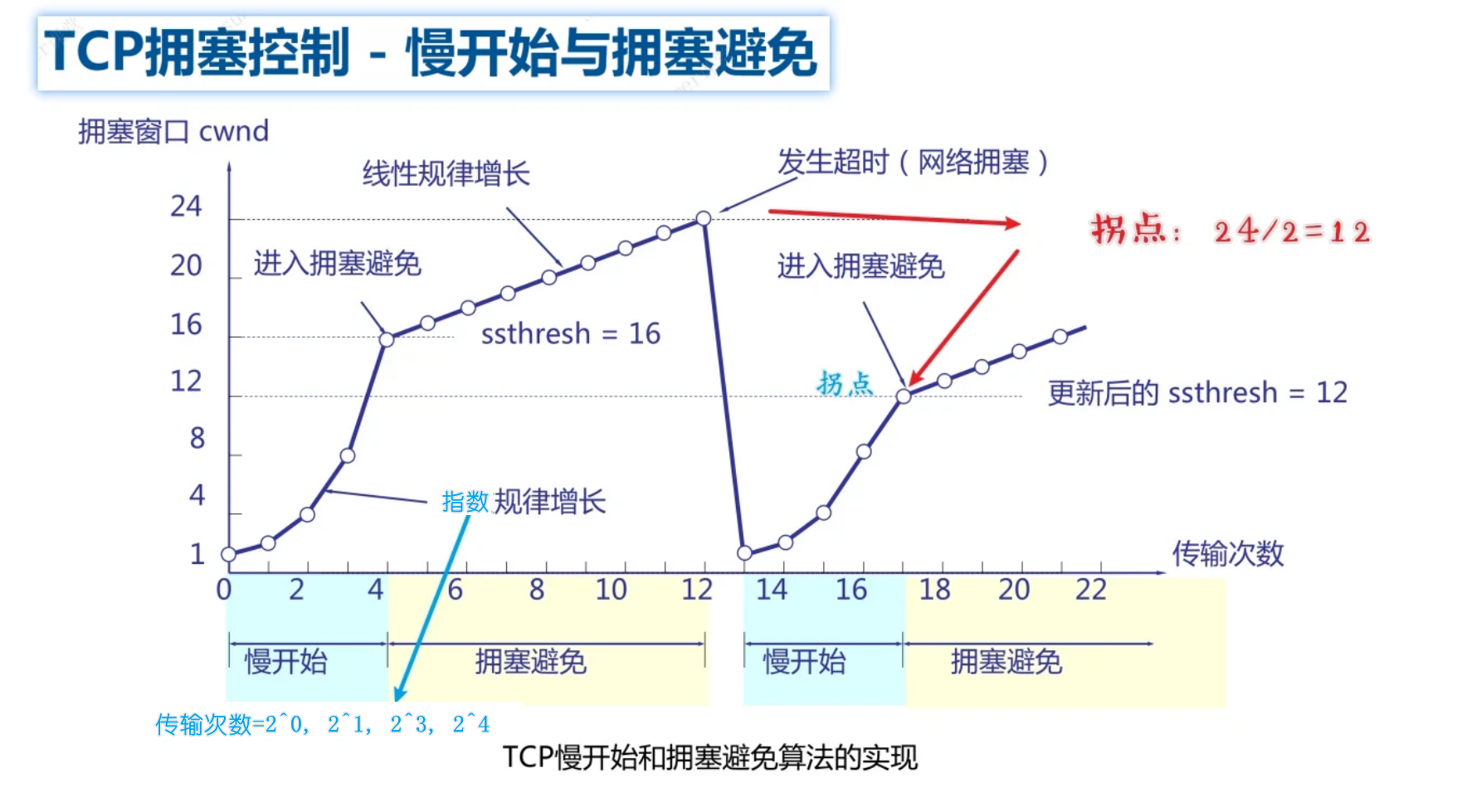

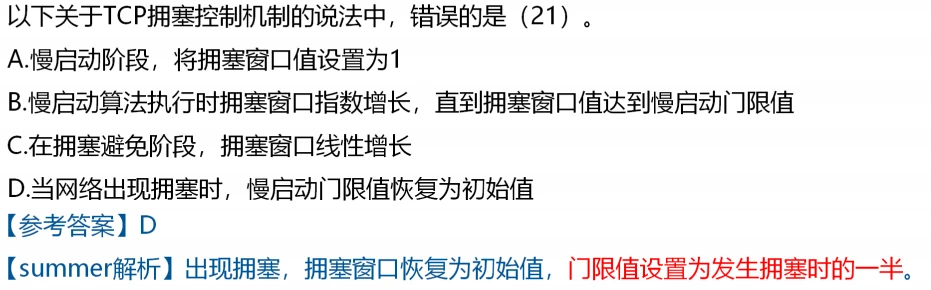

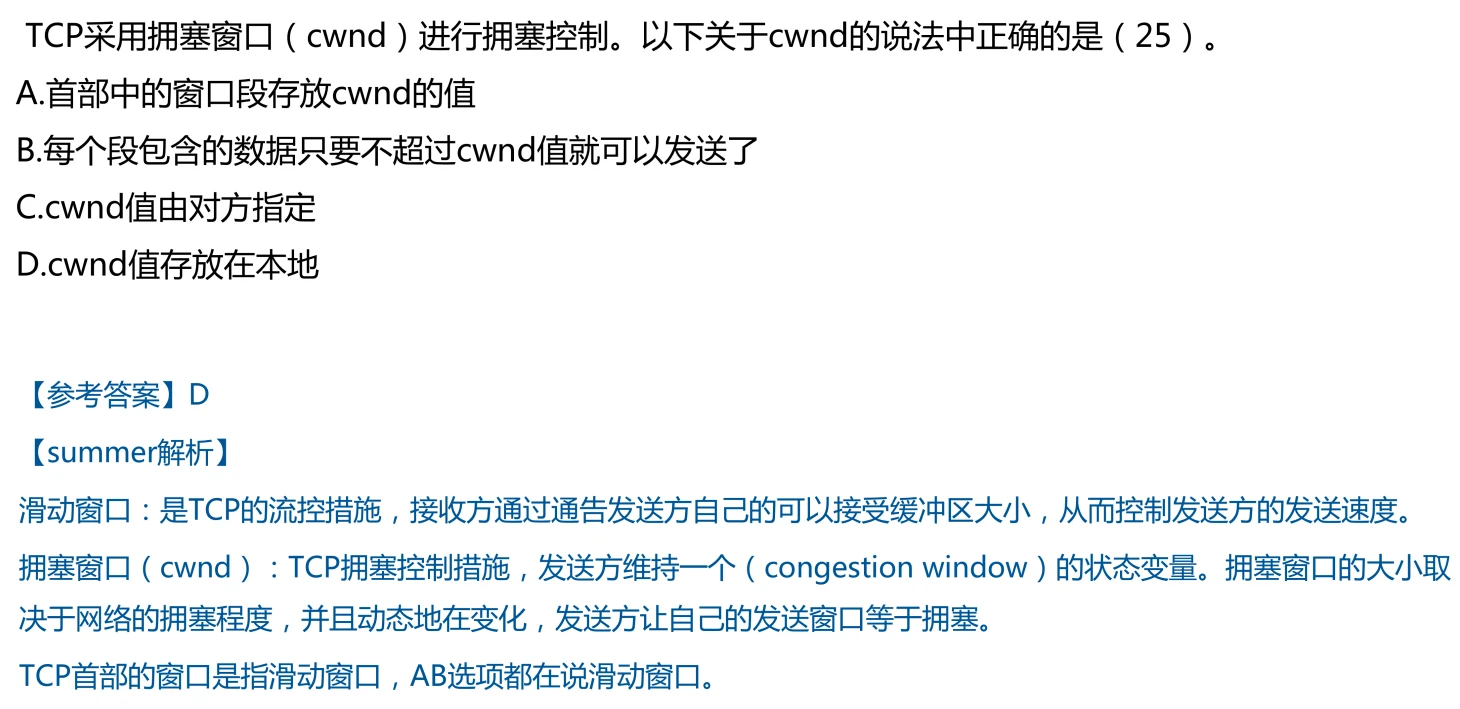

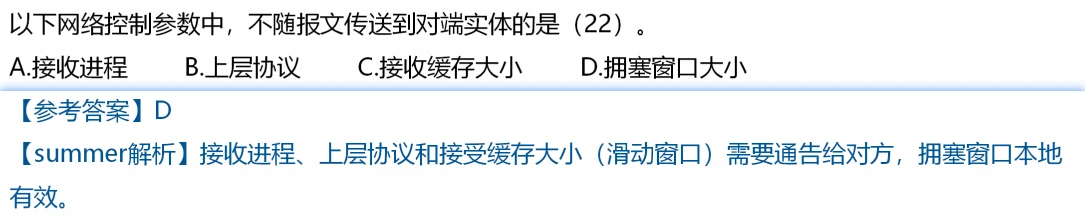

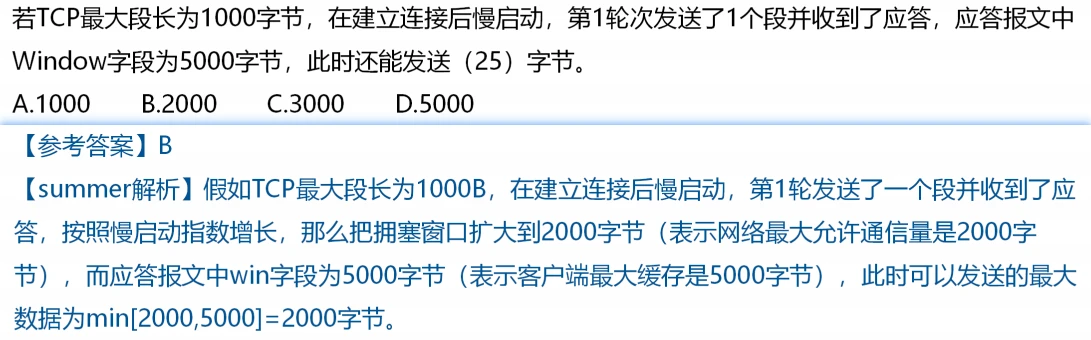

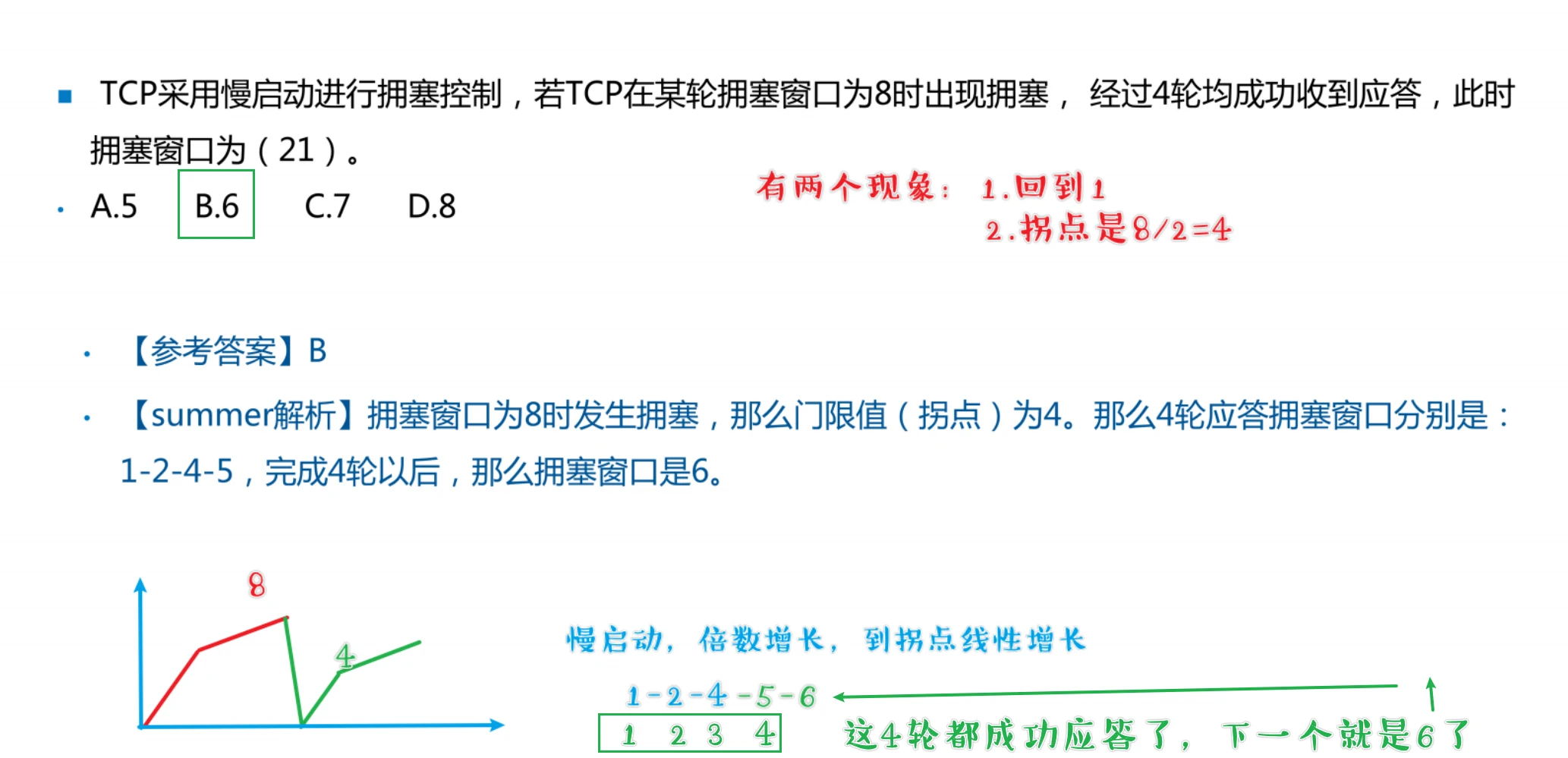

TCP拥塞控制

有了流量控制,可以调节发送端和接收端的节奏,为什么还要有拥塞控制?

流量控制:在AB两个端点进行。

拥塞控制:在AB和所有网络节点中进行。

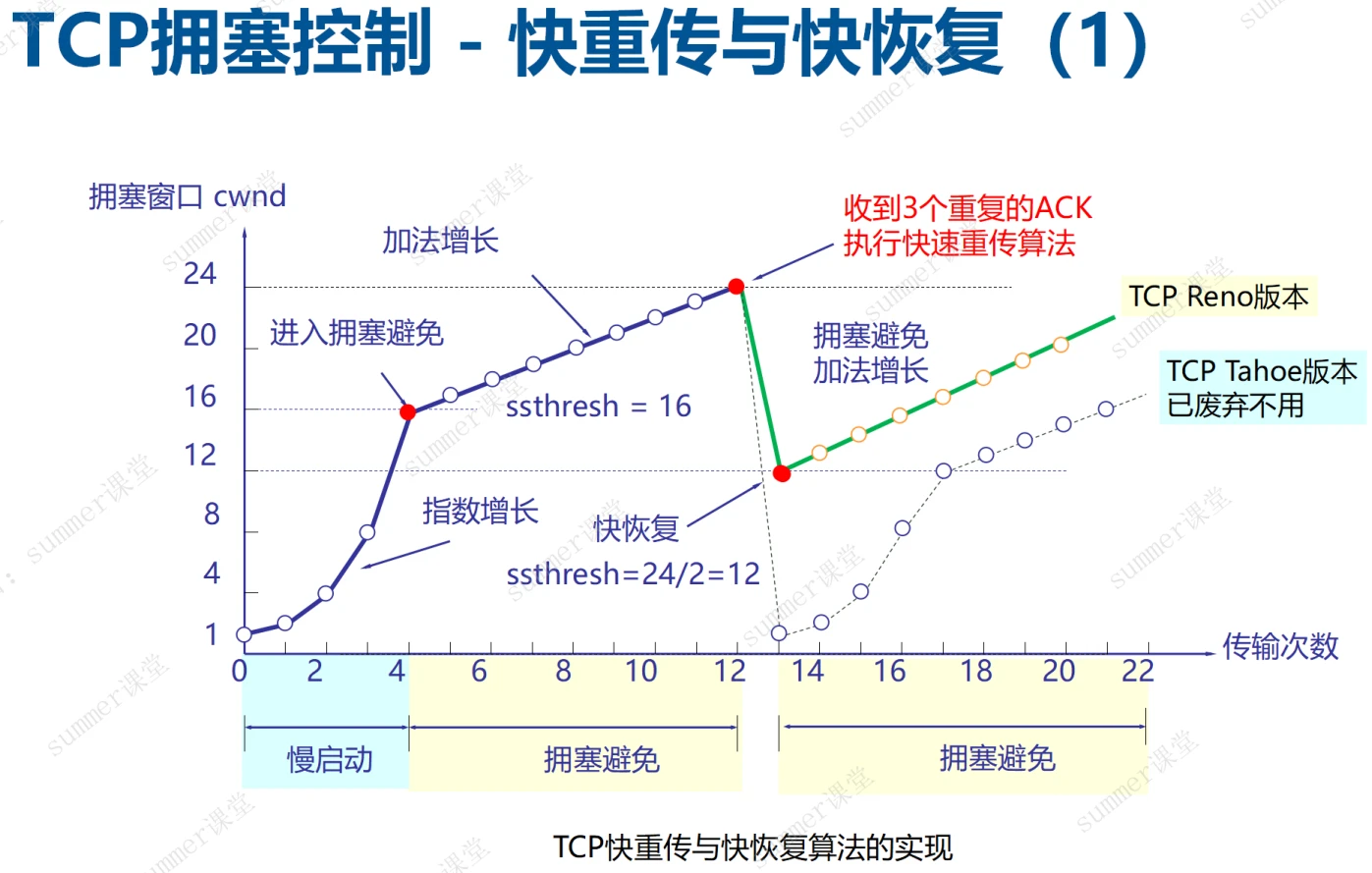

快重传快恢复

例题:

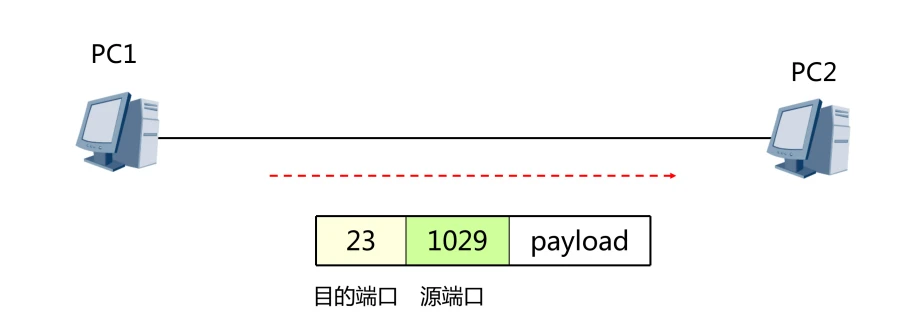

重点协议端口号总结

源端口随机分配,目标端口使用知名端口。

应用客户端使用的源端口一般为系统中未使用的且大于1024

目的端口号为服务器端应用服务器的进程,如telnet为23

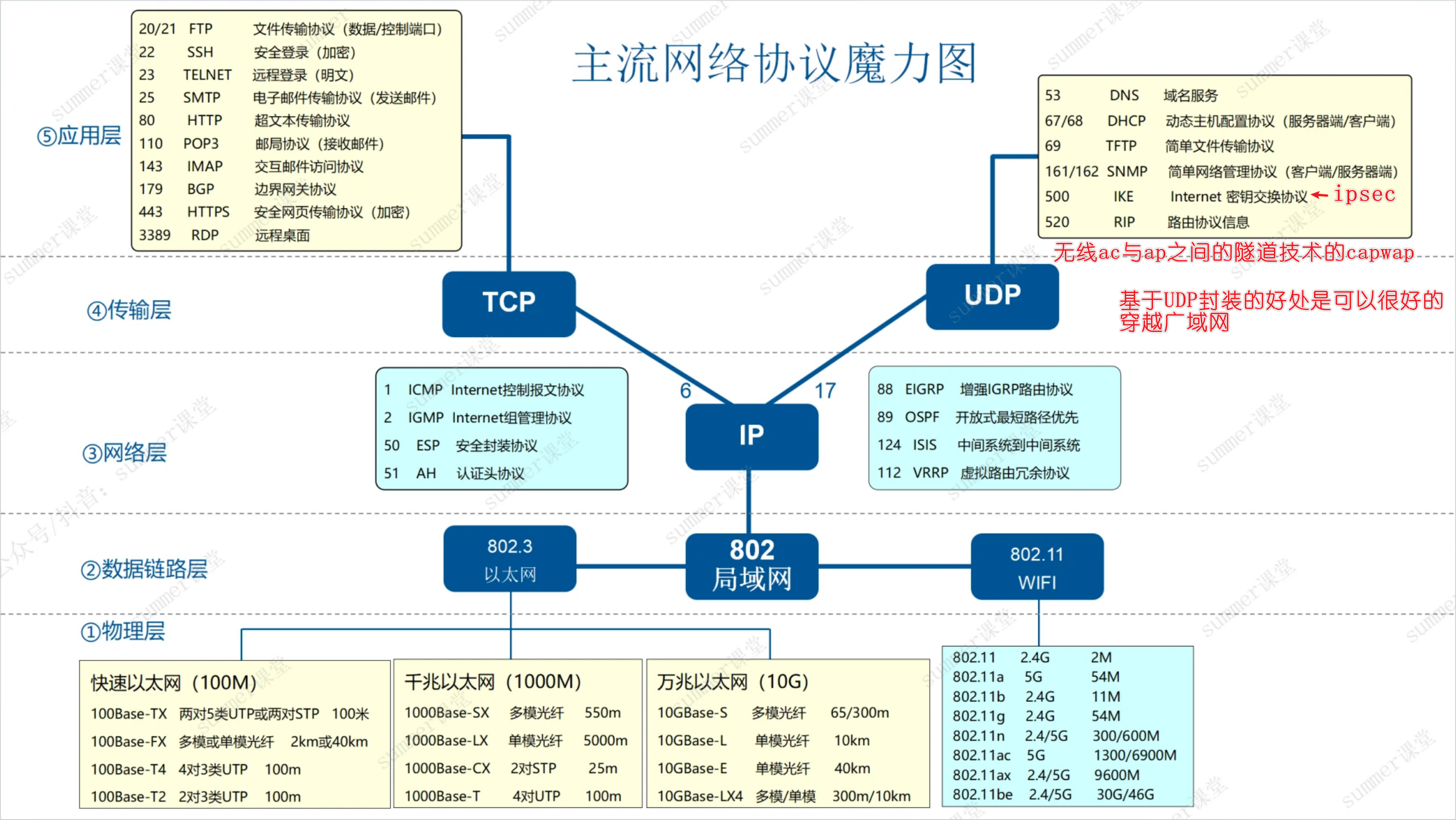

主流网络协议魔力图

例题

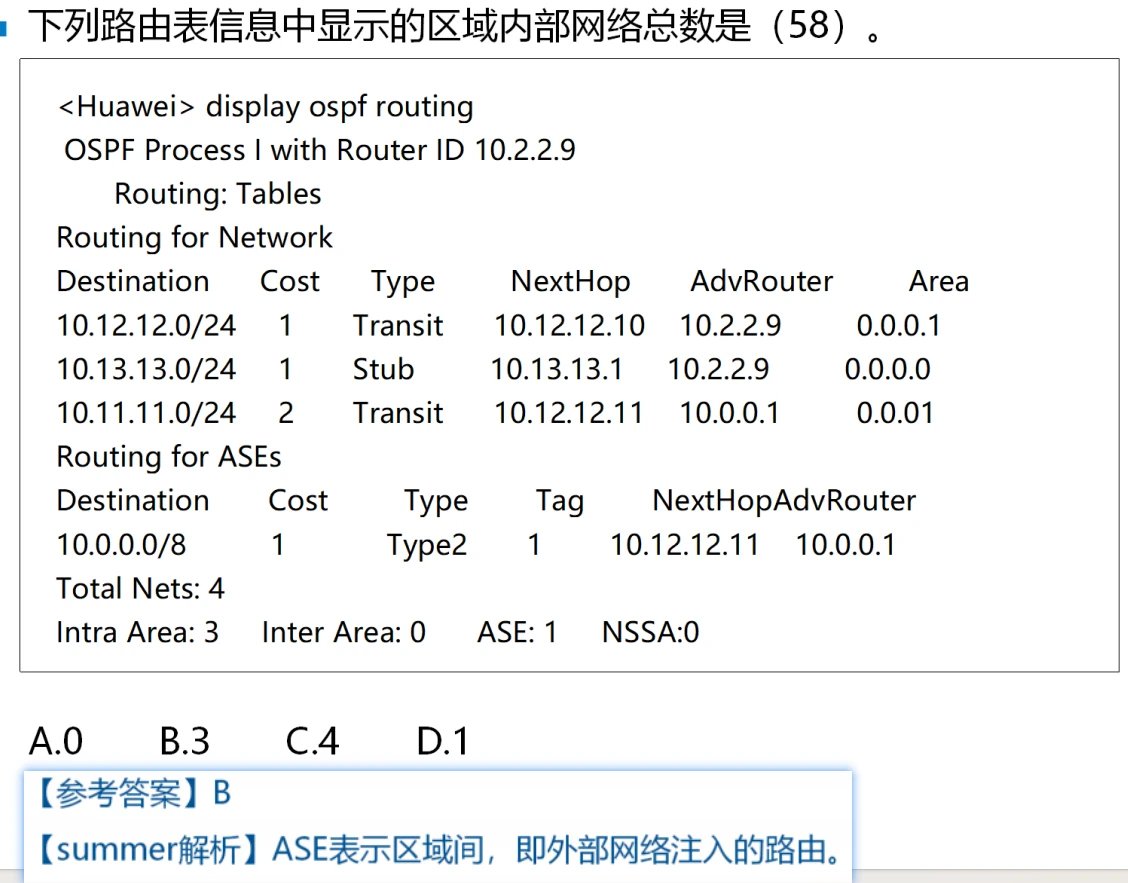

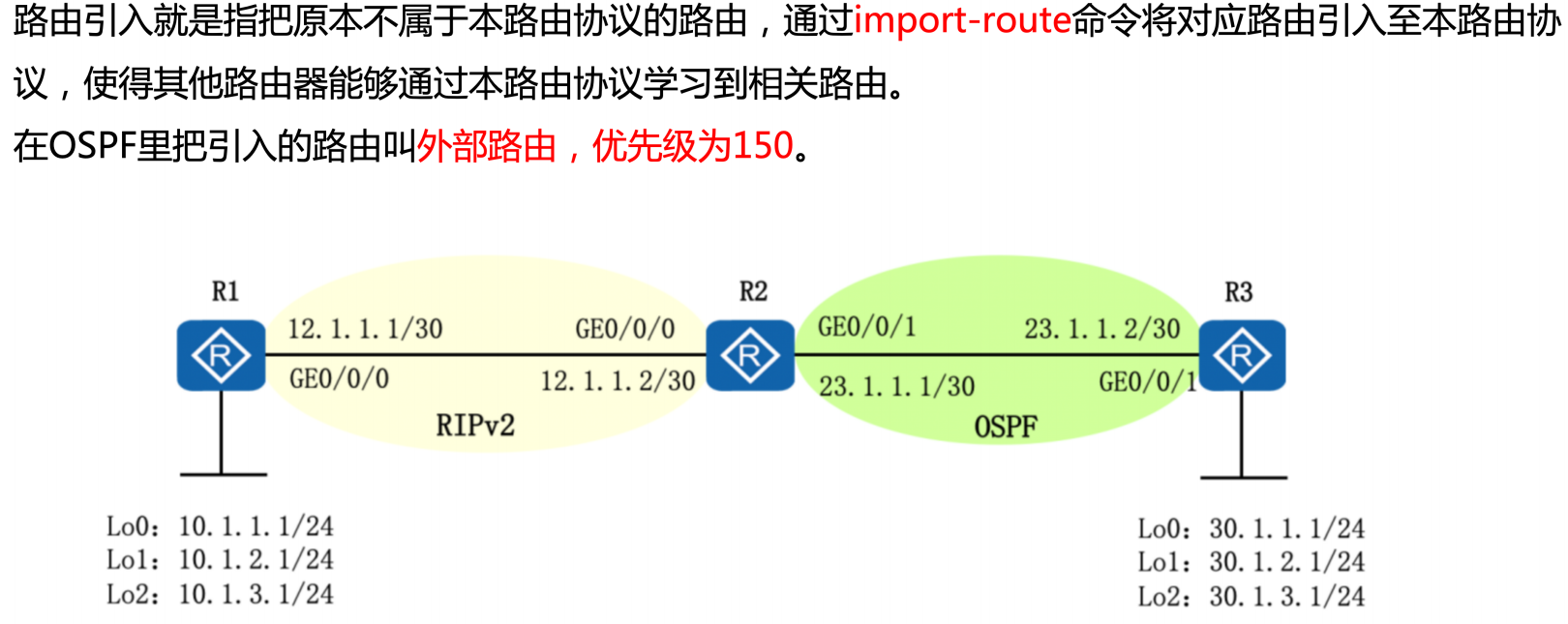

路由协议

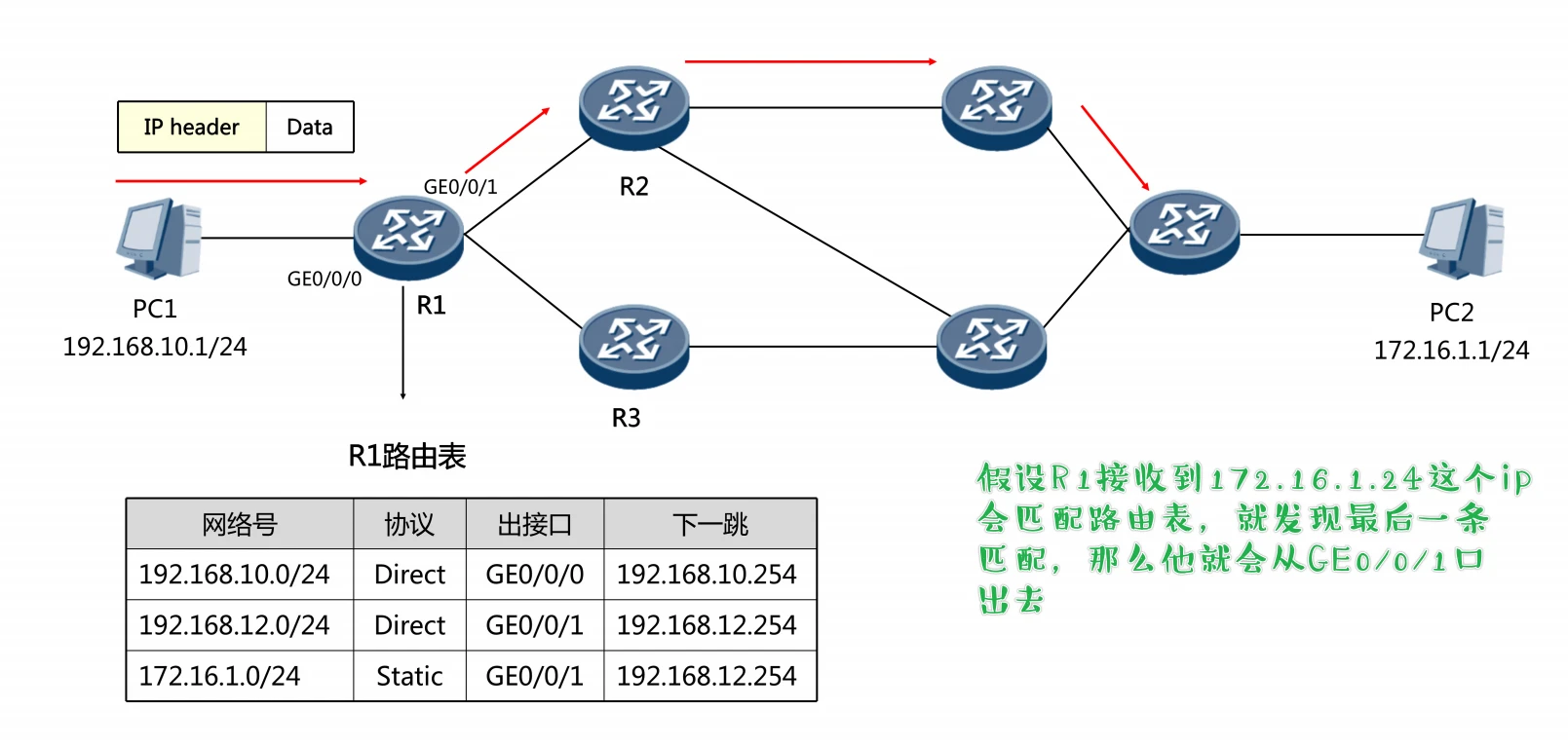

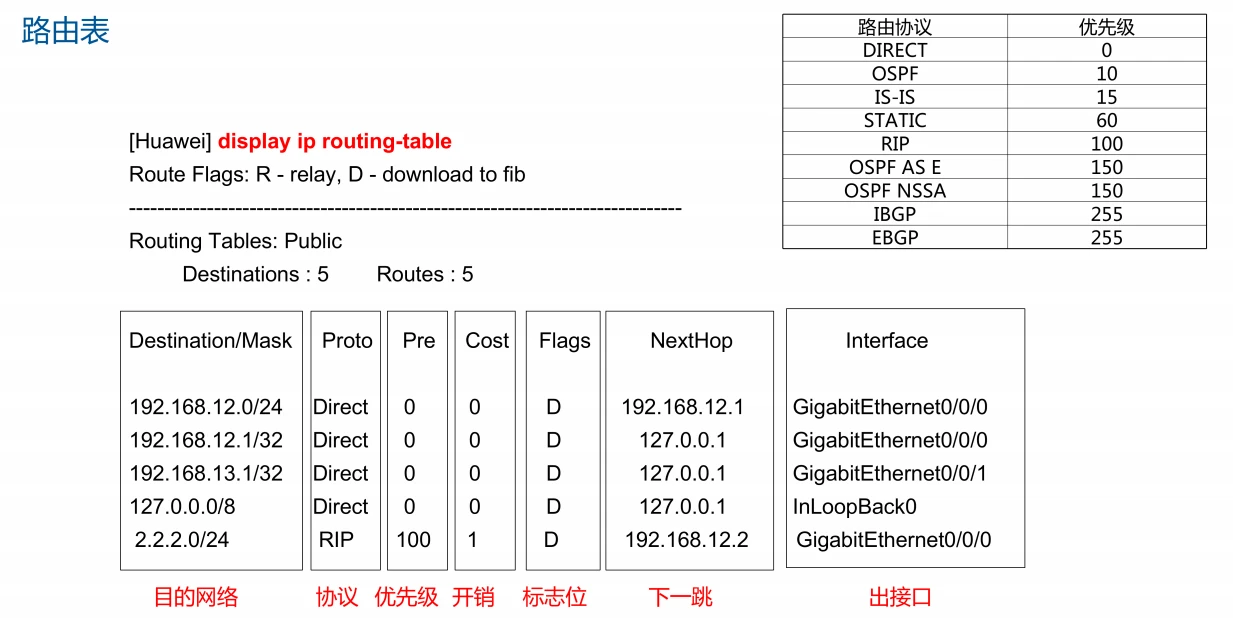

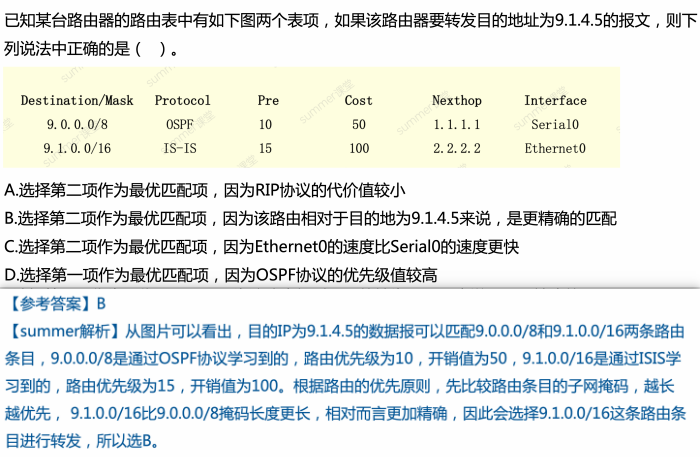

路由表

什么是路由

当路由器(或其他三层设备)收到一个IP数据包时,会查看数据包的IP头部中的目的IP地址,并在路由表中进行查找,在匹配到最优的路由后,将数据包扔给该路由所指出接口或者下一跳。

路由器工作原理

建立并维护路由表RIB.

直连路由:路由器本地接口所在网段,

静态路由:手工配置的路由条目,

动态路由:路由器之间通过动态路由协议学习到的路由

根据路由表进行数据转发

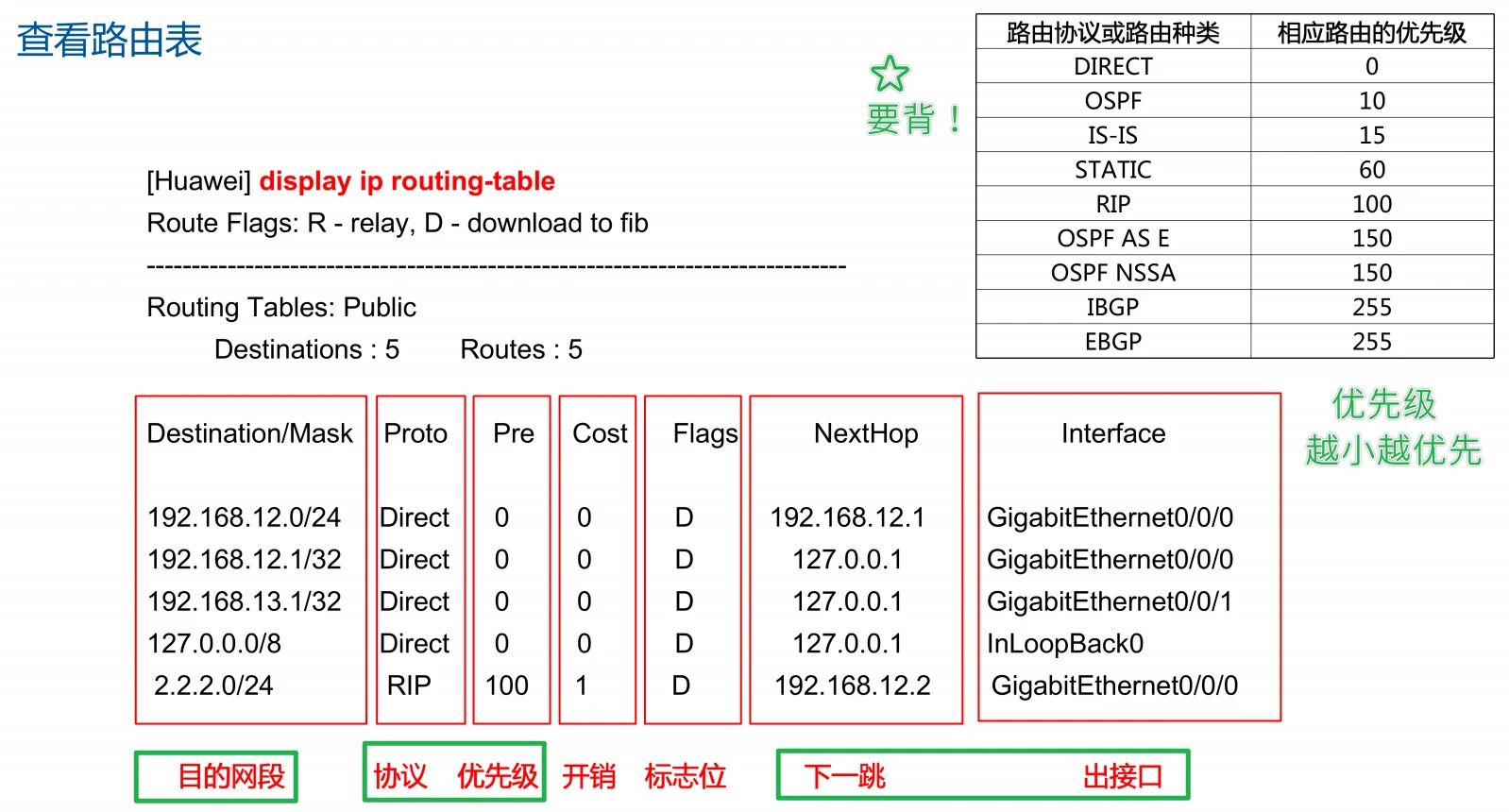

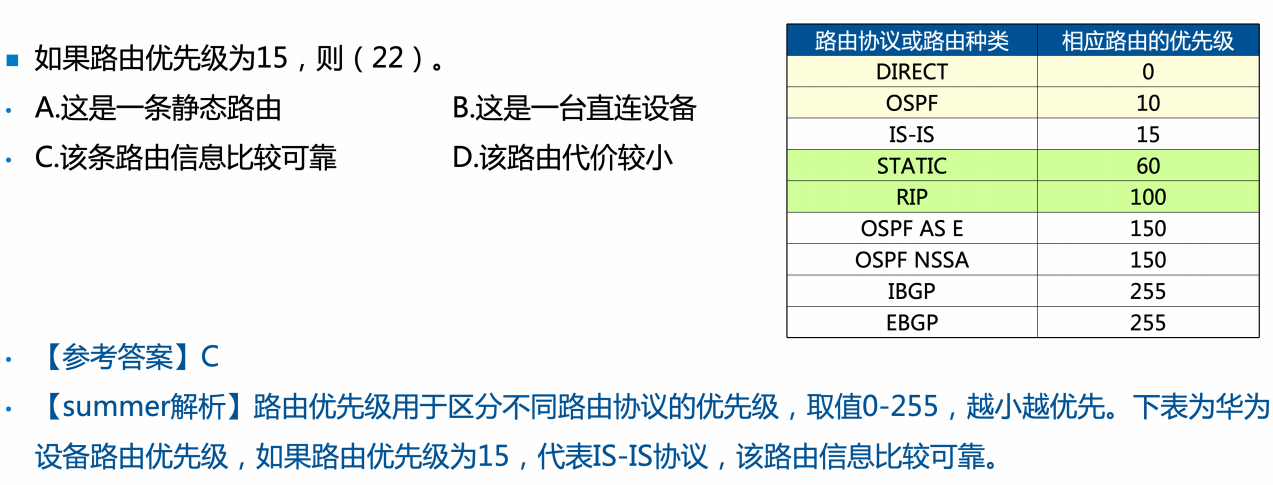

查看路由表

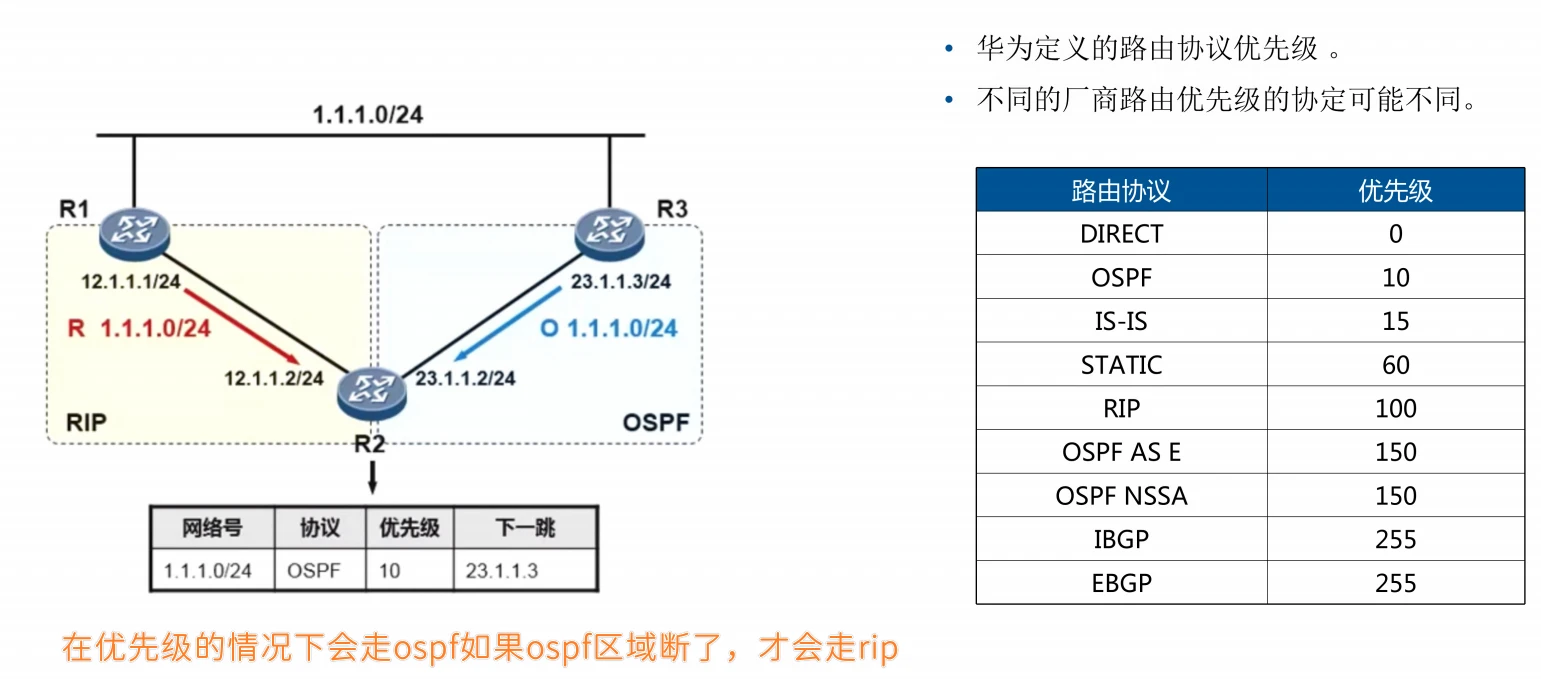

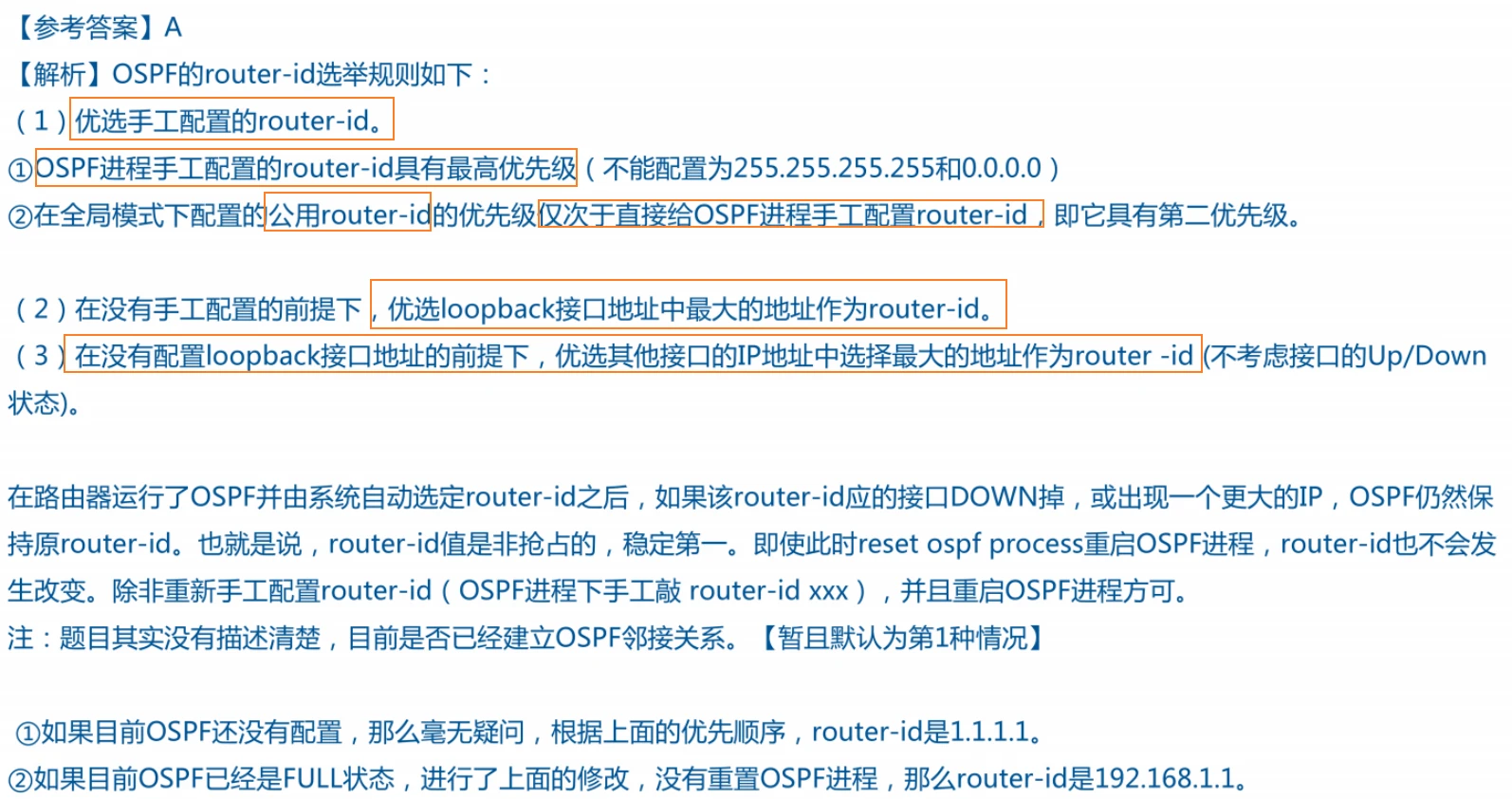

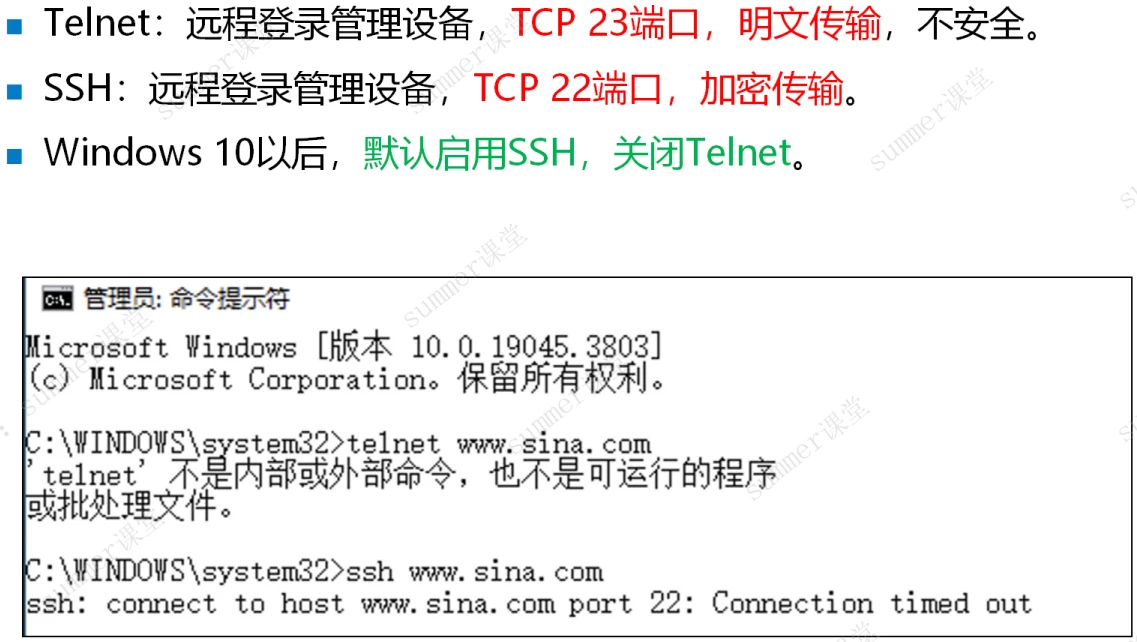

| 路由协议或路由种类 | 相应路由的优先级 |

|---|---|

| DIRECT | 0 |

| OSPF | 10 |

| IS-IS | 15 |

| STATIC | 60 |

| RIP | 100 |

| OSPF AS E | 150 |

| OSPF NSSA | 150 |

| IBGP | 255 |

| EBGP | 255 |

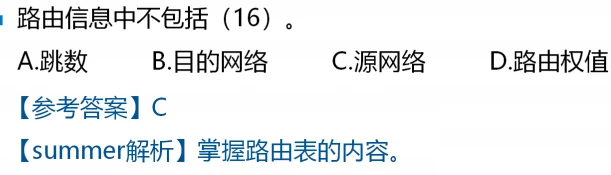

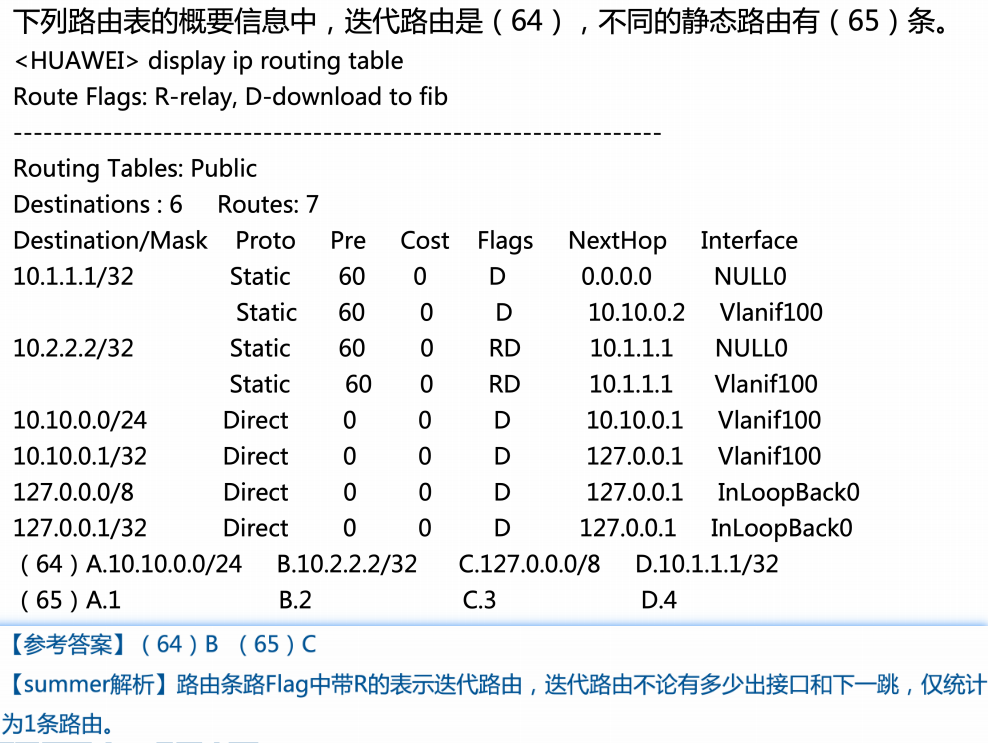

迭代路由

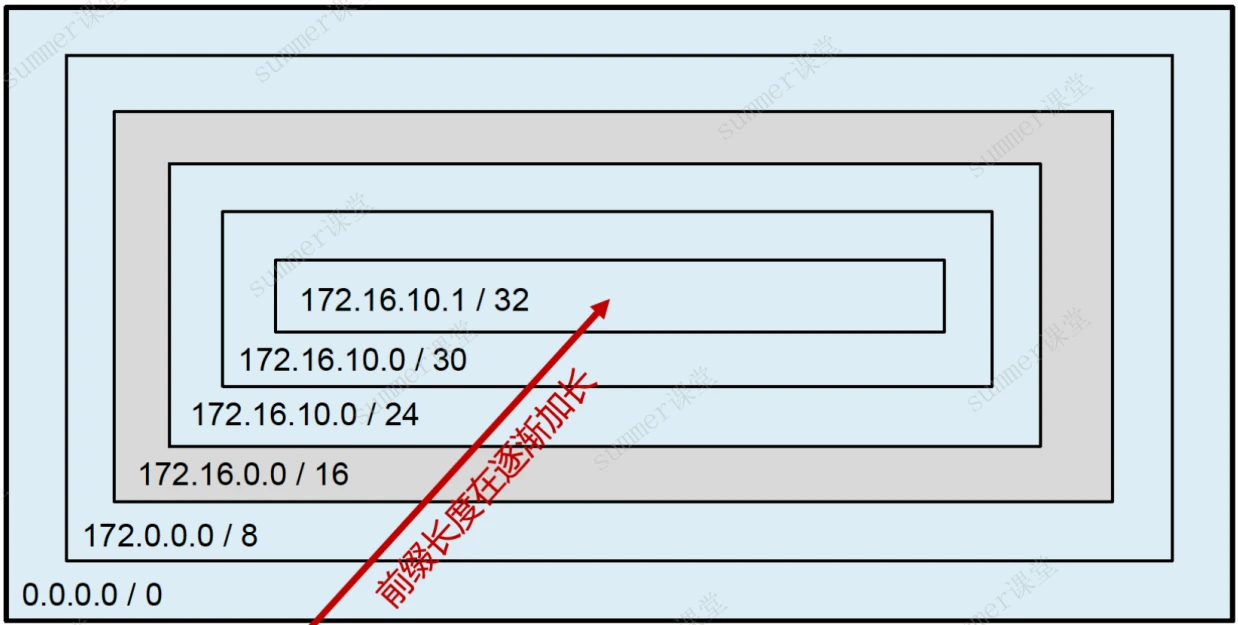

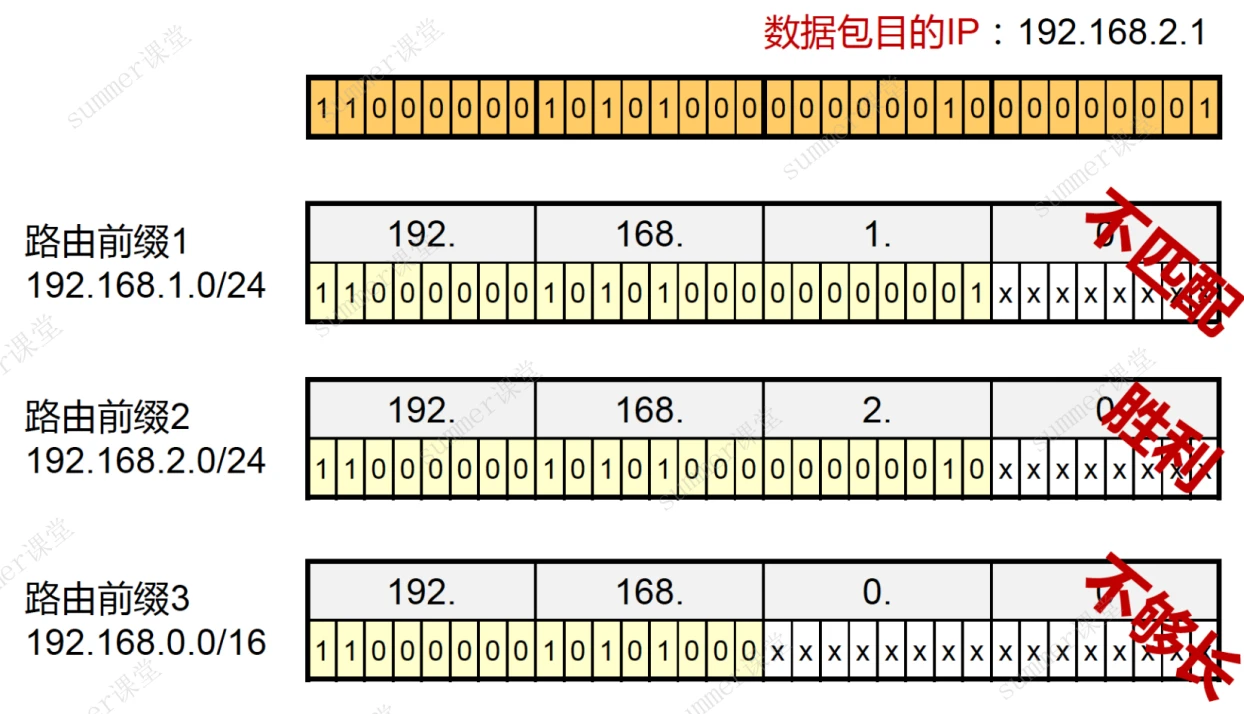

IP路由查找的最长匹配原则

例题:

静态路由和默认路由

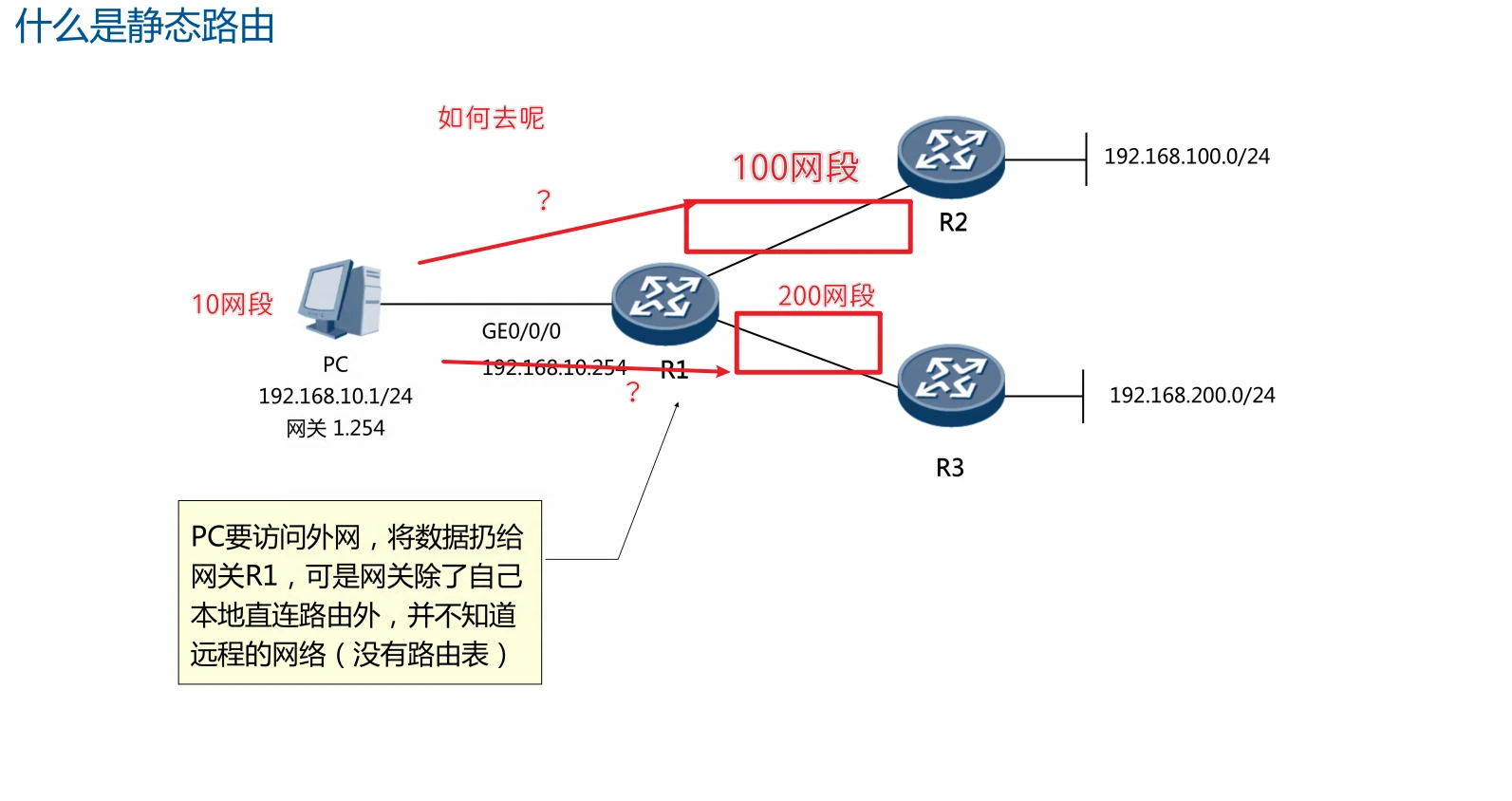

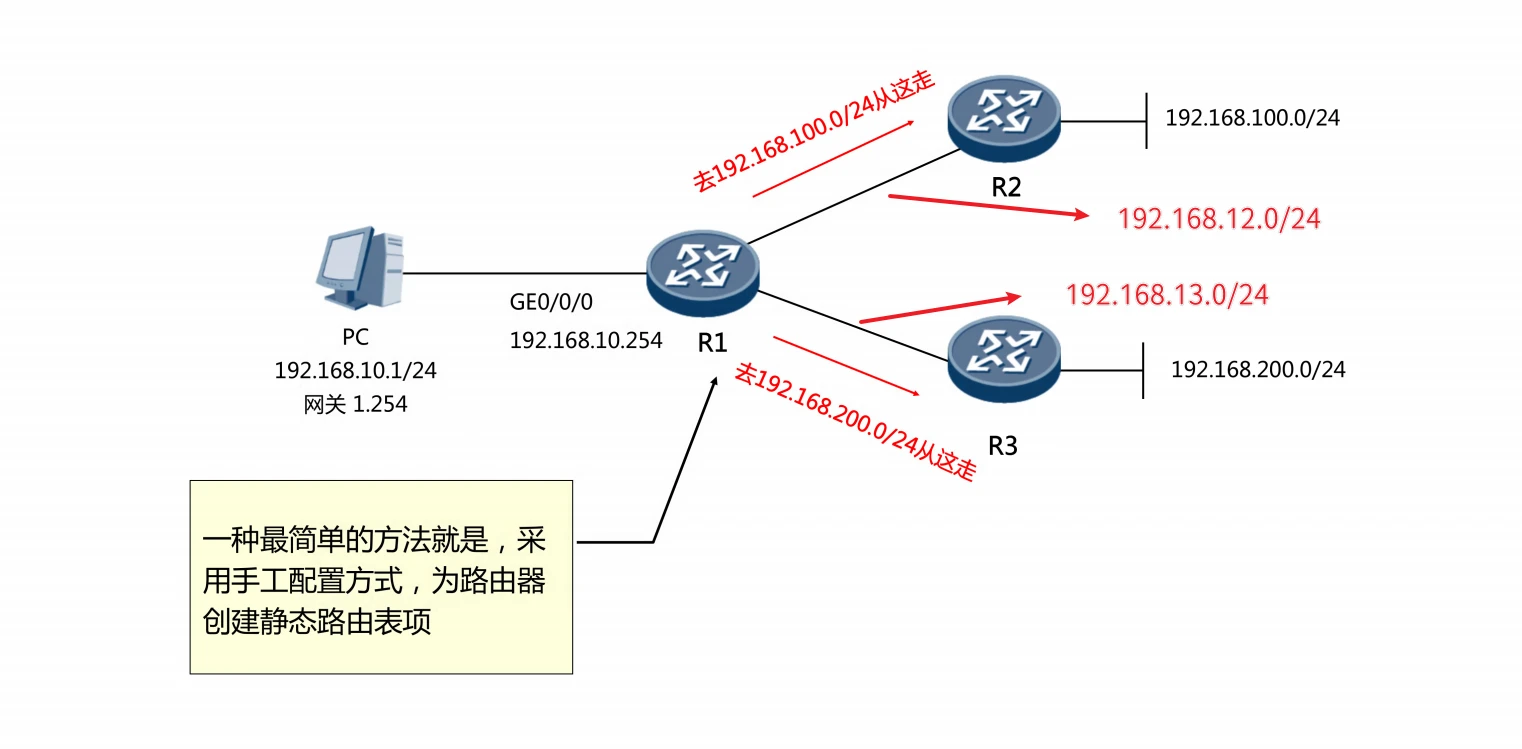

众所周知:不同网段之间是无法通信的,10网段想去到R2或R3怎么办呢

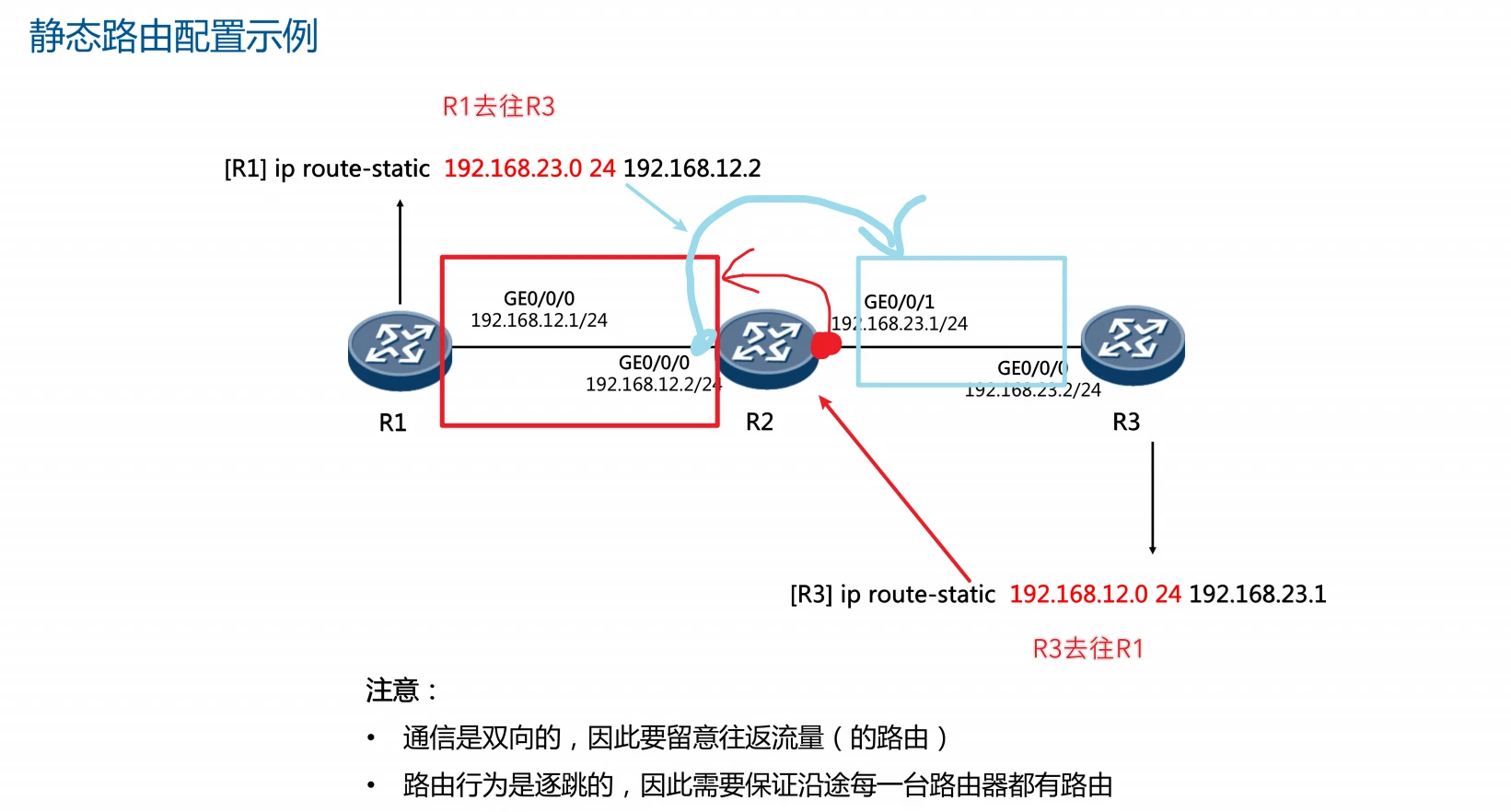

静态路由配置

静态路由的配置(关联下一跳IP的方式 ) 90%都会用这个方式来配置

[Router]ip route-static 网络号 掩码 下一跳IP地址

静态路由的配置(关联出接口的方式)

[Router]ip route-static 网络号 掩码 出接囗

静态路由的配置(关联出接口和下一跳IP的方式 )

[Router] ip route-static 网络号 掩码 出接囗 下一跳IP地址

配置示例

子网掩码可以选择255.255.255.0也可以选择24,不仅限于24掩码,就是其他掩码也可以适用

1 | #去往100网段 |

1 | #去往200网段 |

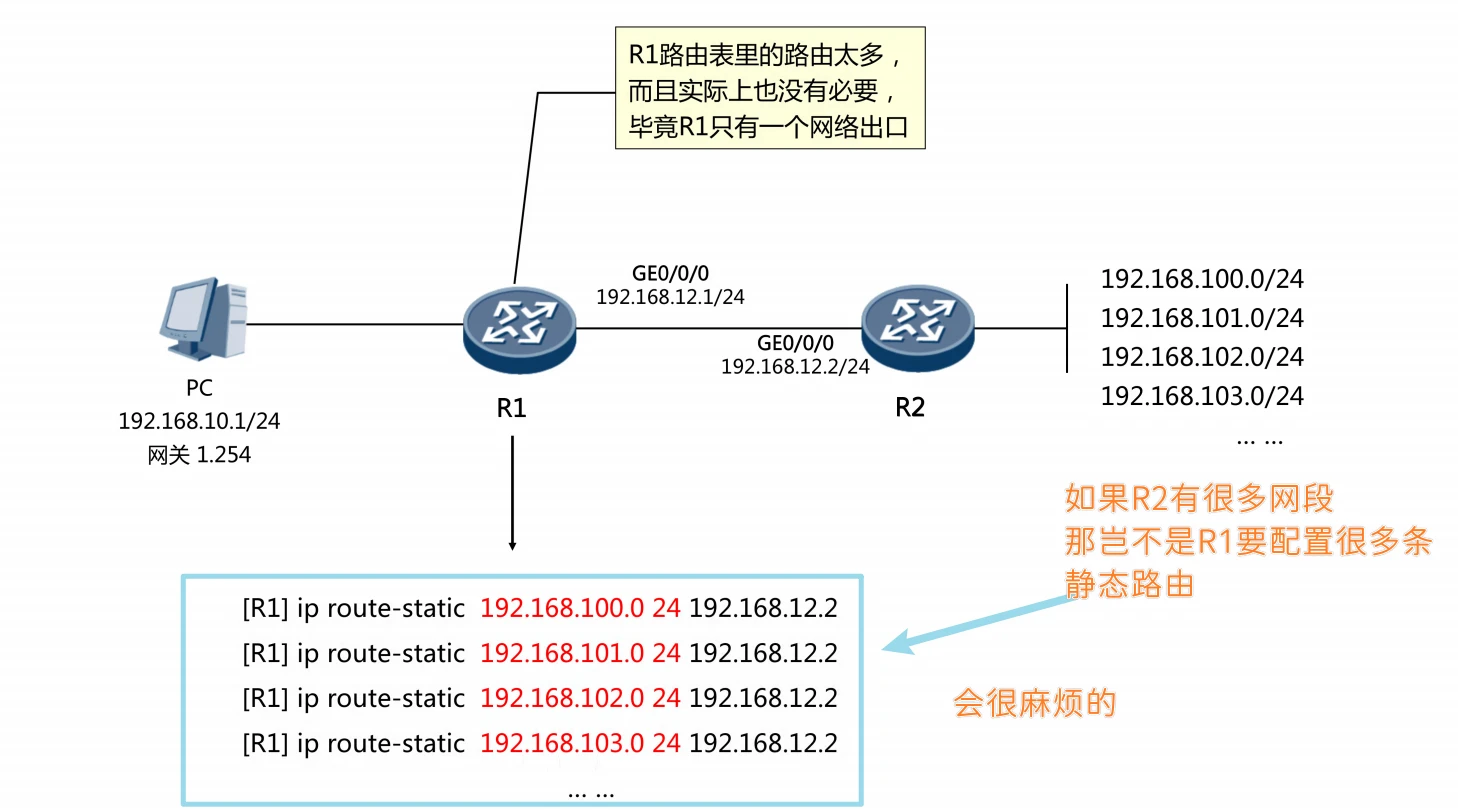

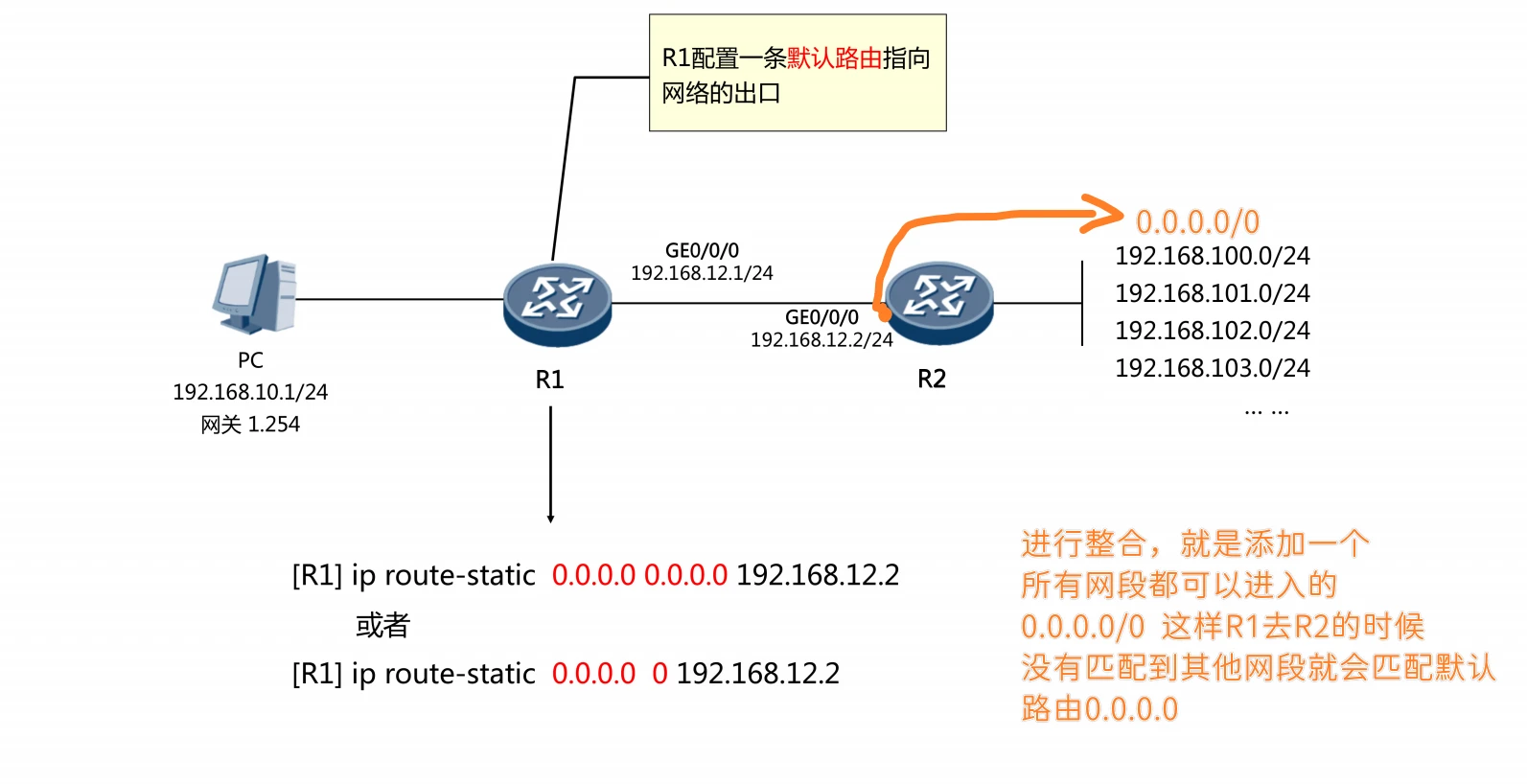

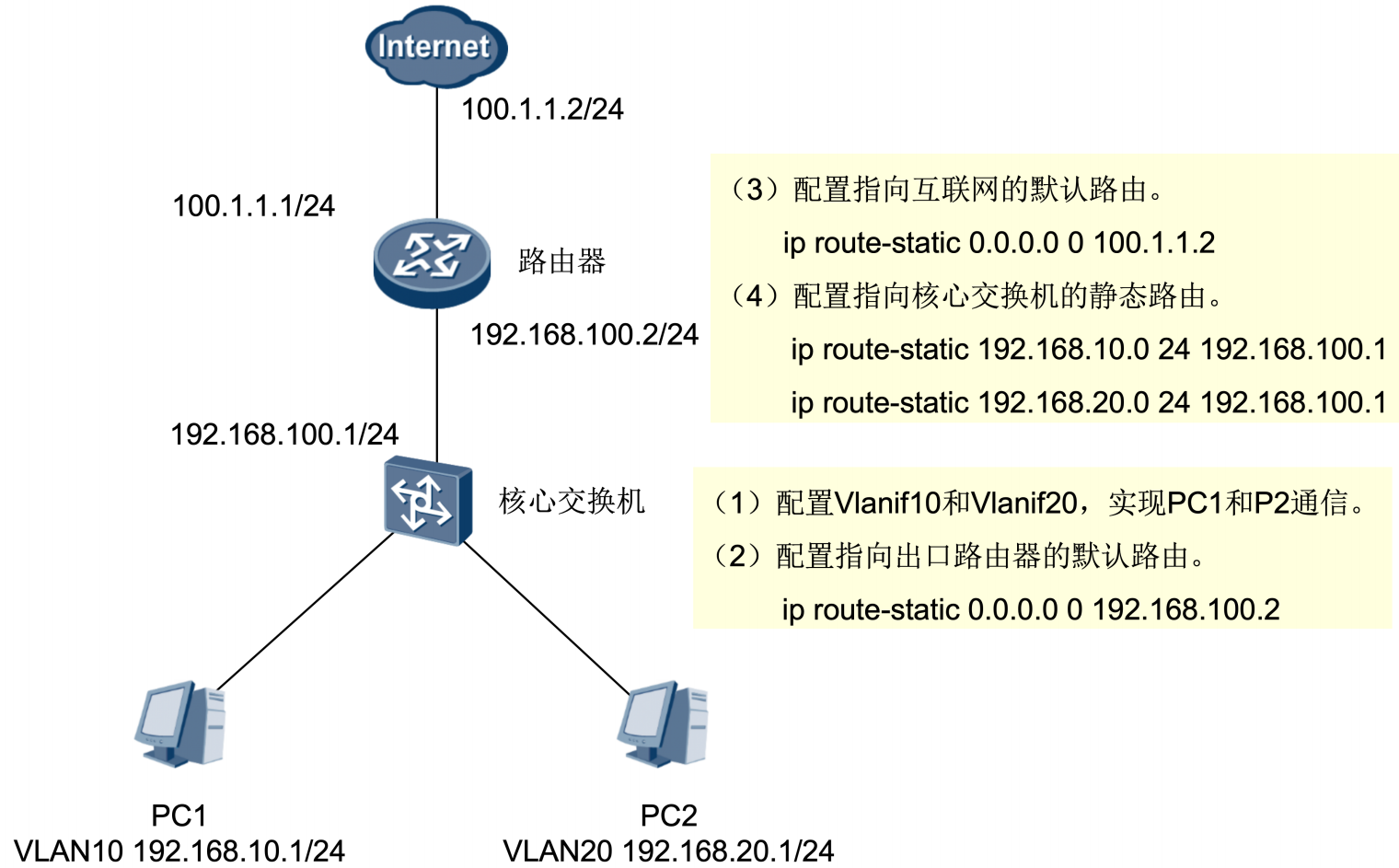

默认路由

静态路由与默认路由特点

静态路由配置简单

手工配置,可控性高

节省网络带宽

网络大,工作量大,比如配置1000条静态路由

网络故障,无法响应拓扑动态变化

默认路由默认路由是一种特殊的静态路由,走投无路的选择

配置简单,简化管理

降低路由 CPU、内存资源

用处:网络出口路由器/防火墙/核心交换机

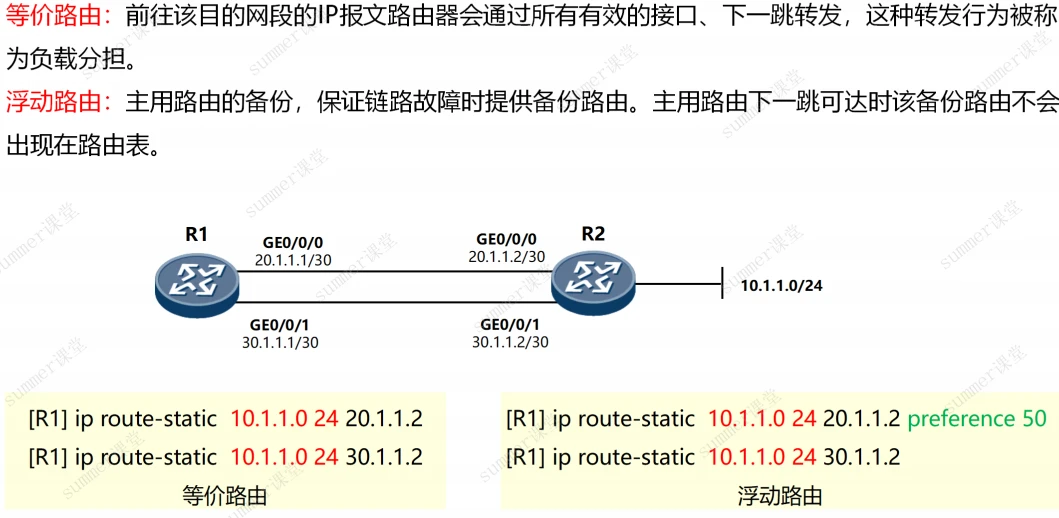

等价路由和浮动路由

例题:

路由协议分类

路由协议分类方式:按距离矢量和链路状态分类、按内部网关和外部网关协议

距离矢量路由协议一般基于Bellman-Ford算法,链路状态路由协议基于Dijkstra算法(也叫SPF最短路径优先算法)

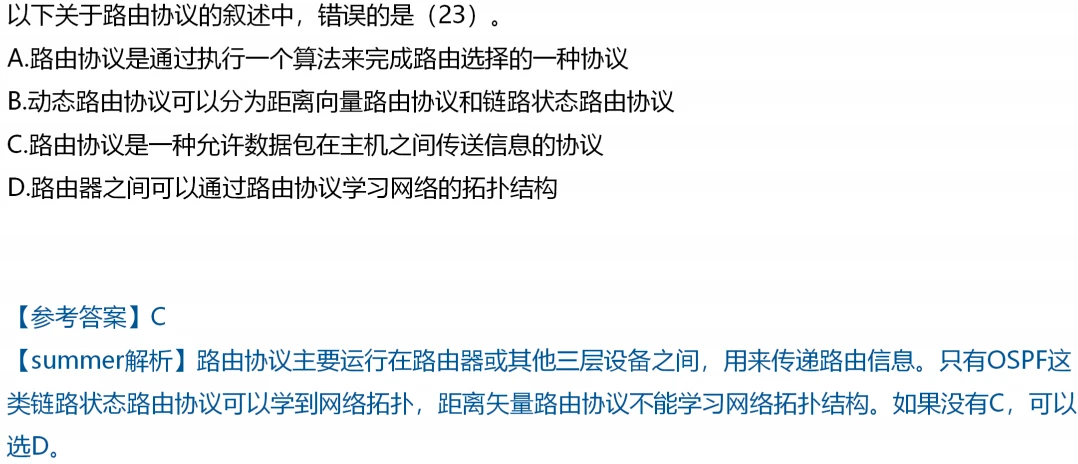

例题:

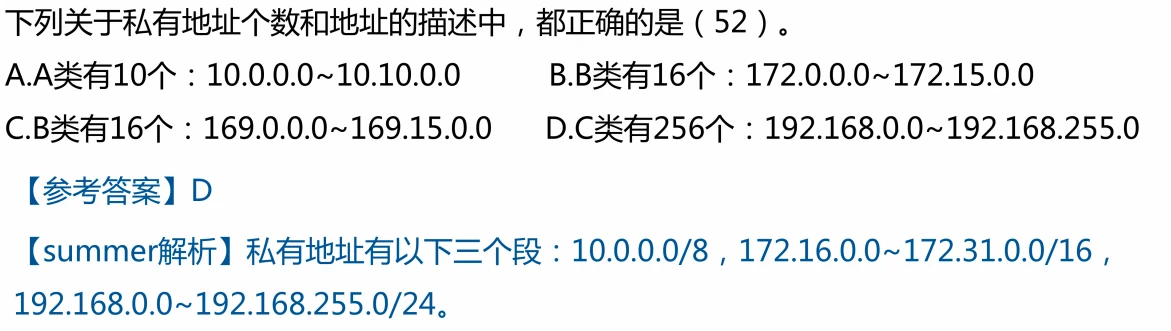

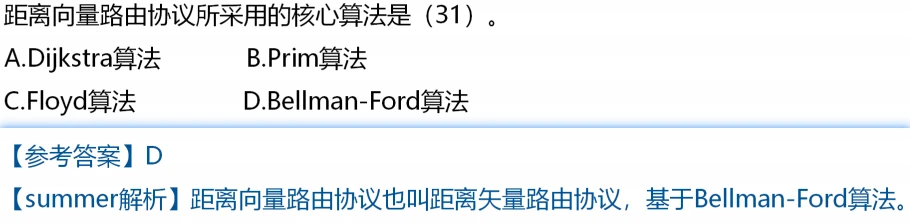

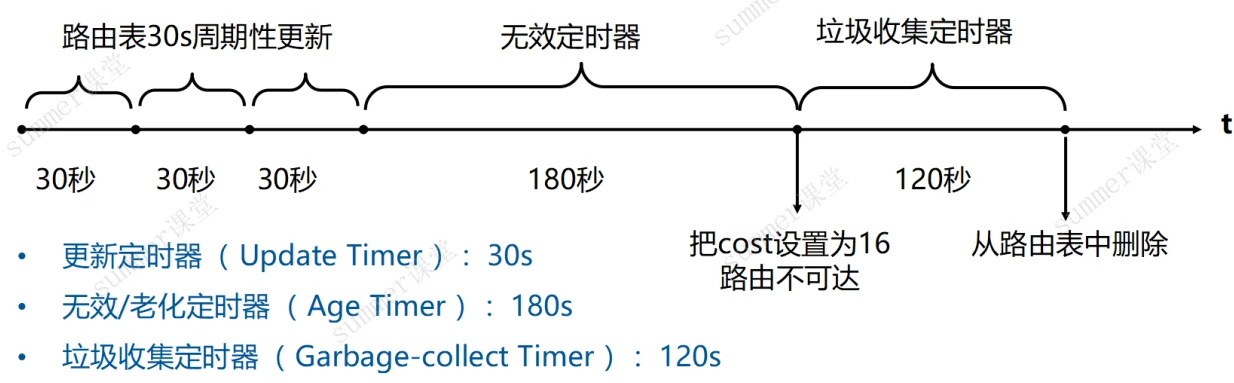

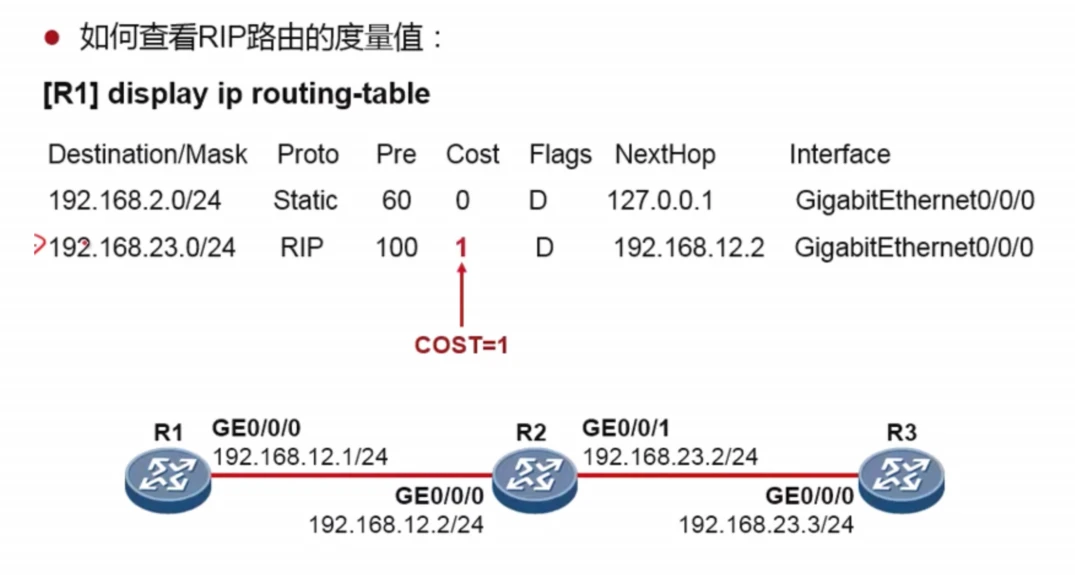

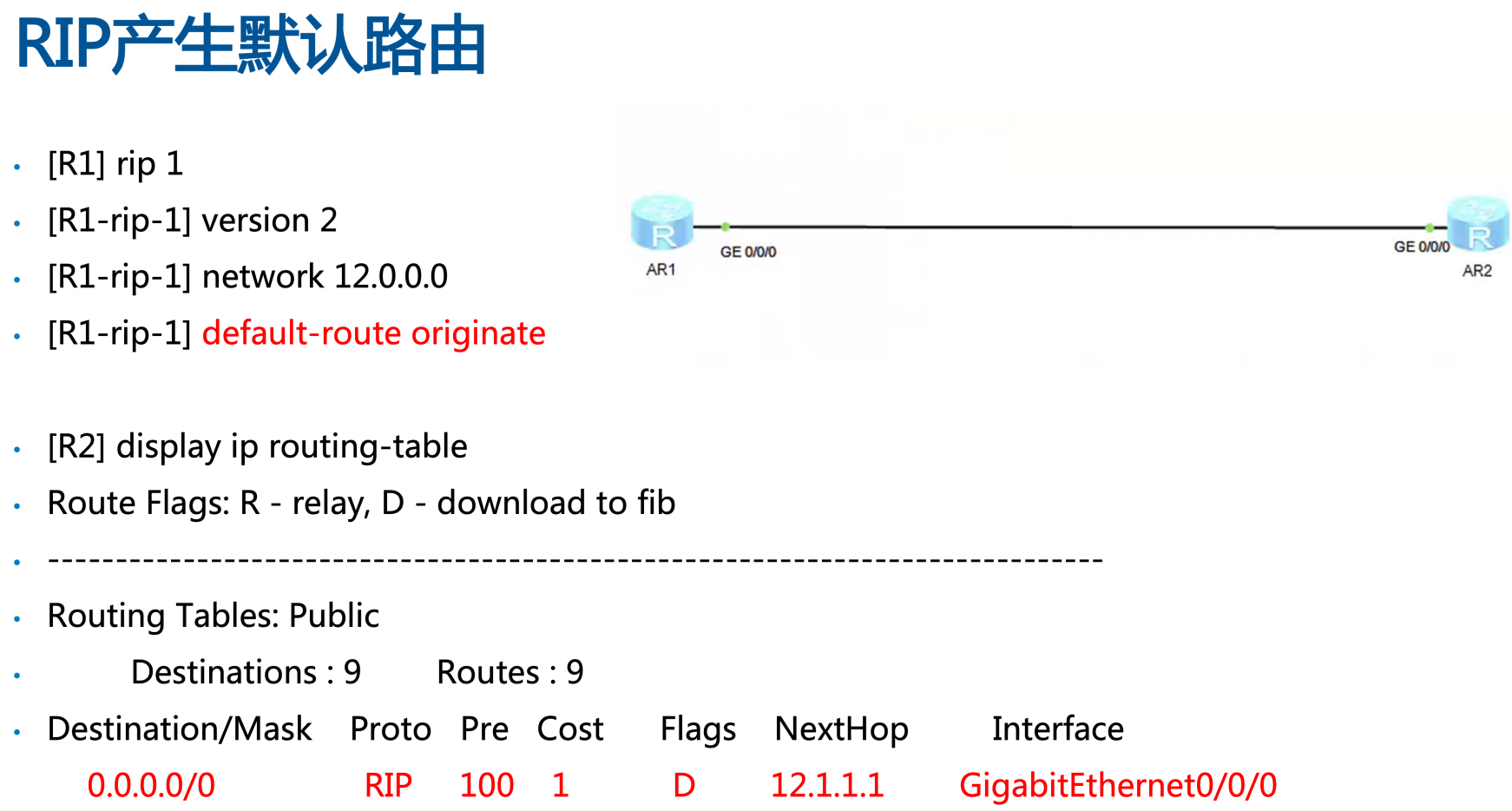

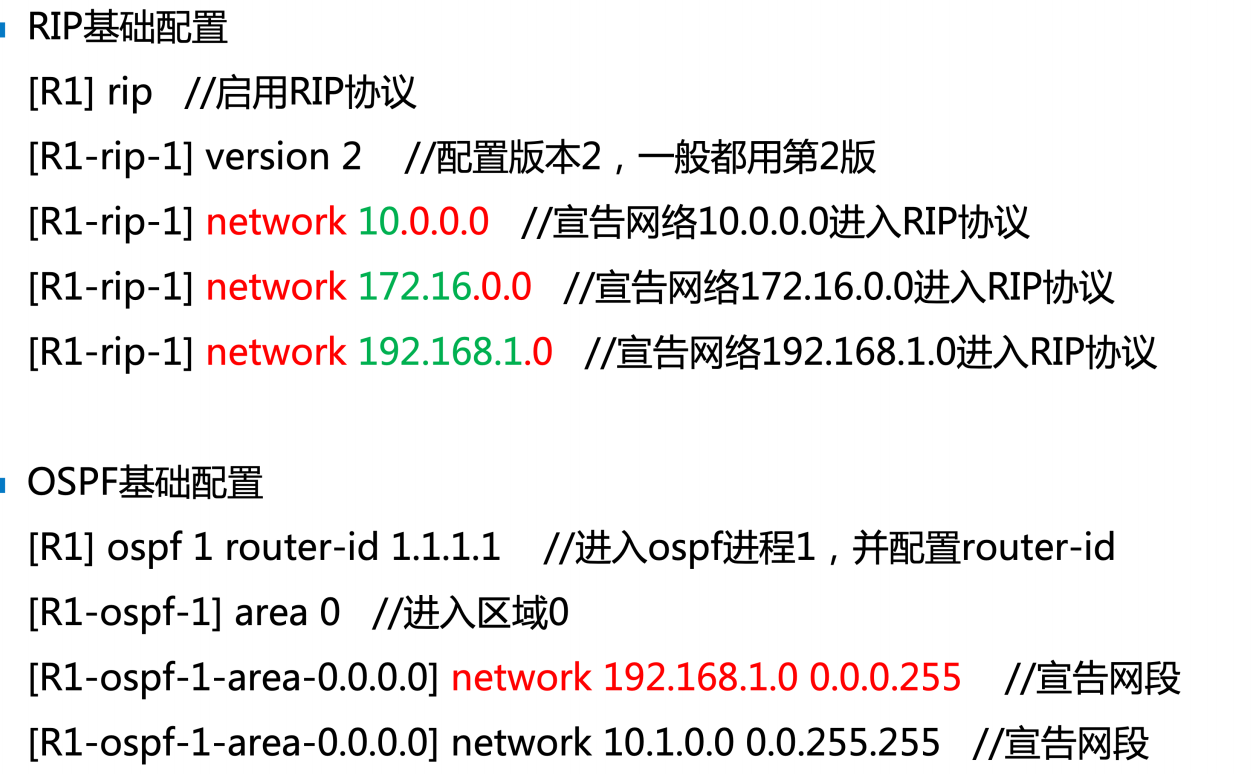

RIP

RIP(Routing Information Protocol,路由信息协议)

内部网关协议,距离矢量路由协议。

华为设备上路由优先级为100。

计算跳数:最大15跳,16跳不可达,一般用于小型网络。

几个时钟:30s周期性更新路由表、180s无更新表示不存在、300s删除路由表。

支持等价负载均衡和链路冗余,使用UDP 520端口。

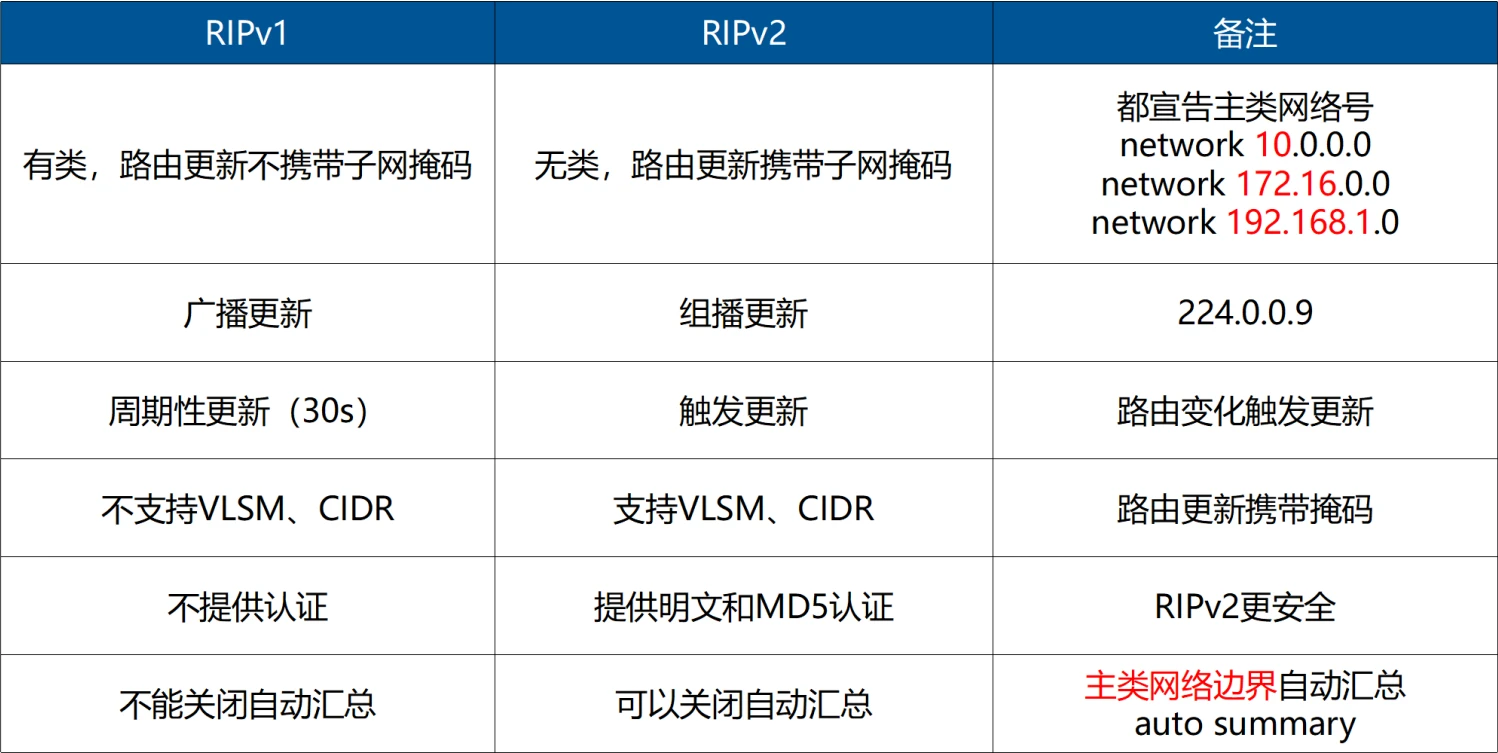

RIPv2支持自动路由汇总

RIPv1与RIPv2对比★非常重要要记忆

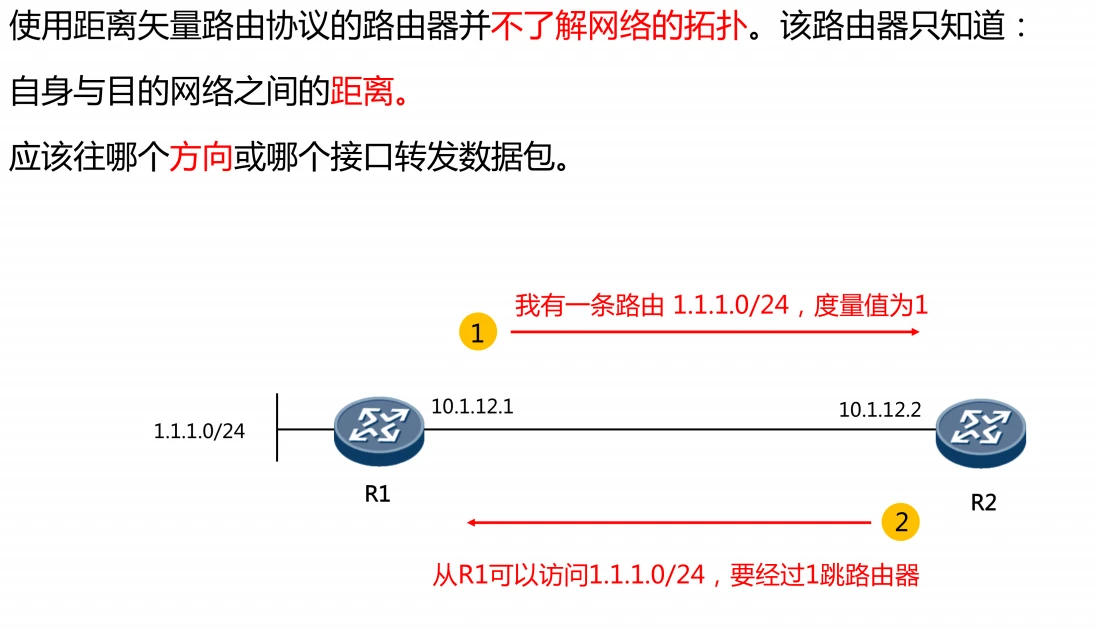

距离矢量路由协议

距离矢量路由协议特点

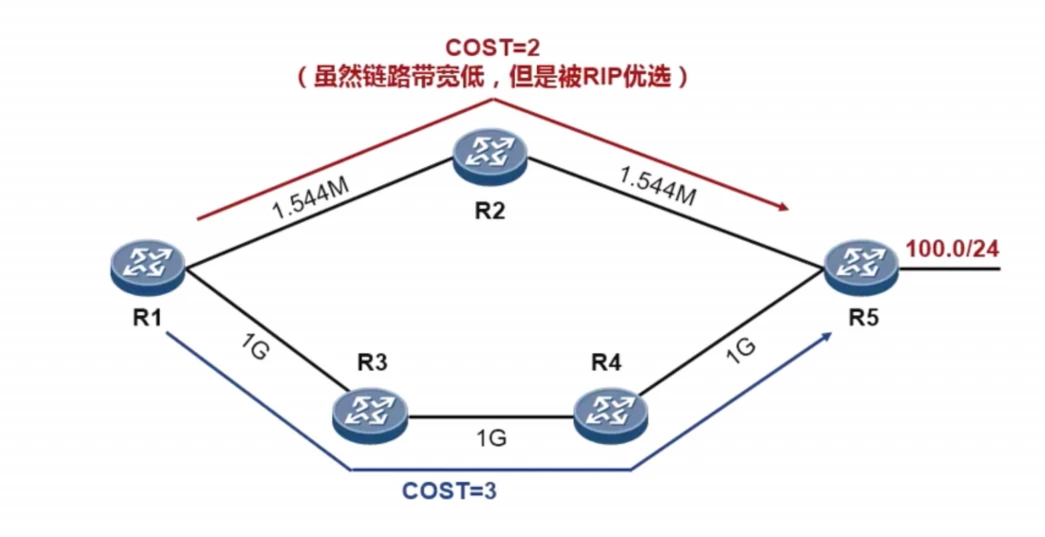

RIP路由的度量值

RIP以跳数作为度量值,虽然简单,但事实上不科学,如下图

路由的优先级,越小越优先

RIP防环机制 简单理解一下就行,不用背,大厂都删了

①最大跳数:当一个路由条目发送出去会自加1跳,跳数最大为16跳,意味着不可达。

②水平分割:一条路由信息不会发送给信息的来源。

③反向毒化的水平分割:把从邻居学习到的路由信息设为16跳,再发送给那个邻居

④抑制定时器和触发更新也可以防止环路。

例题:

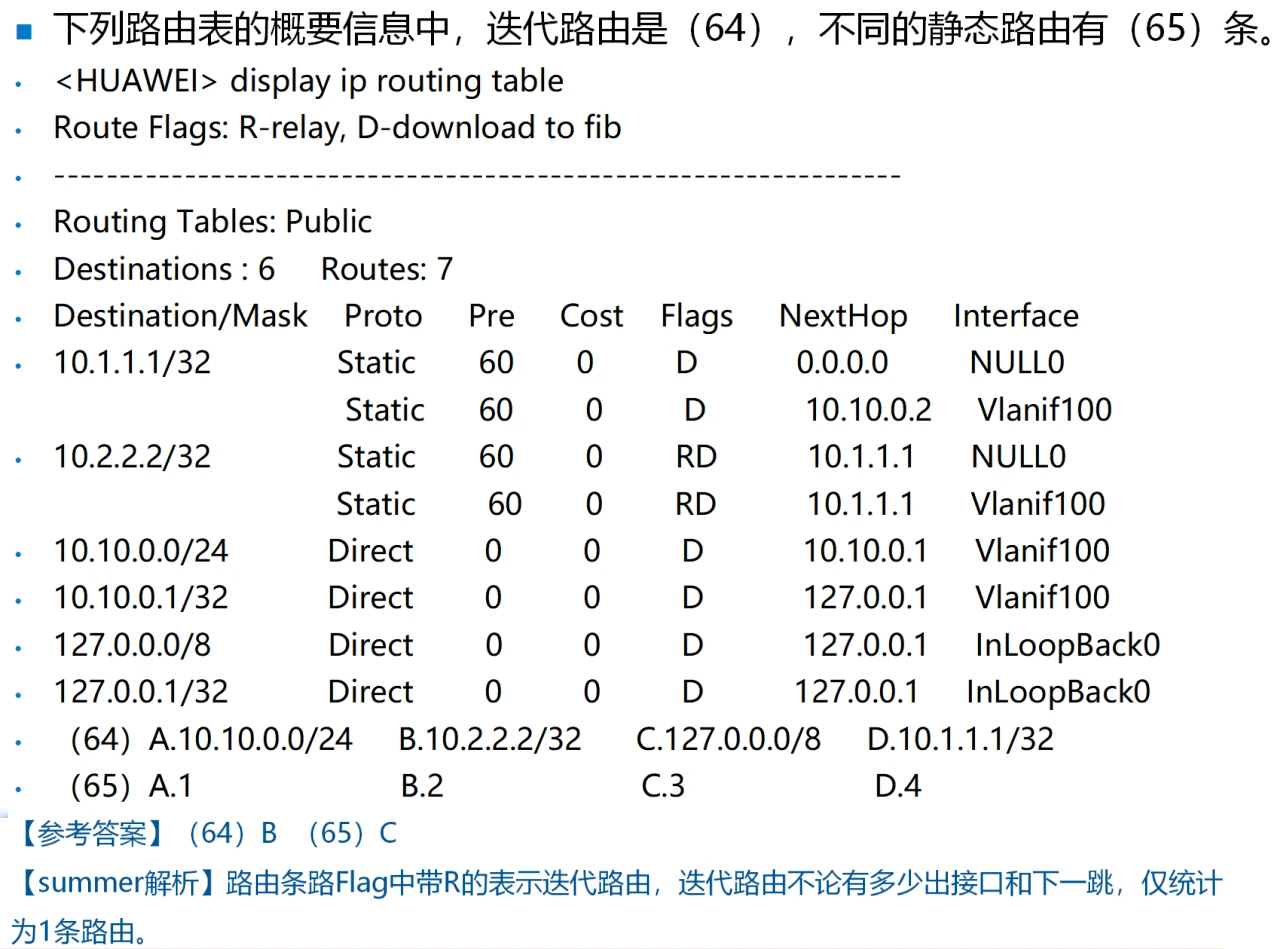

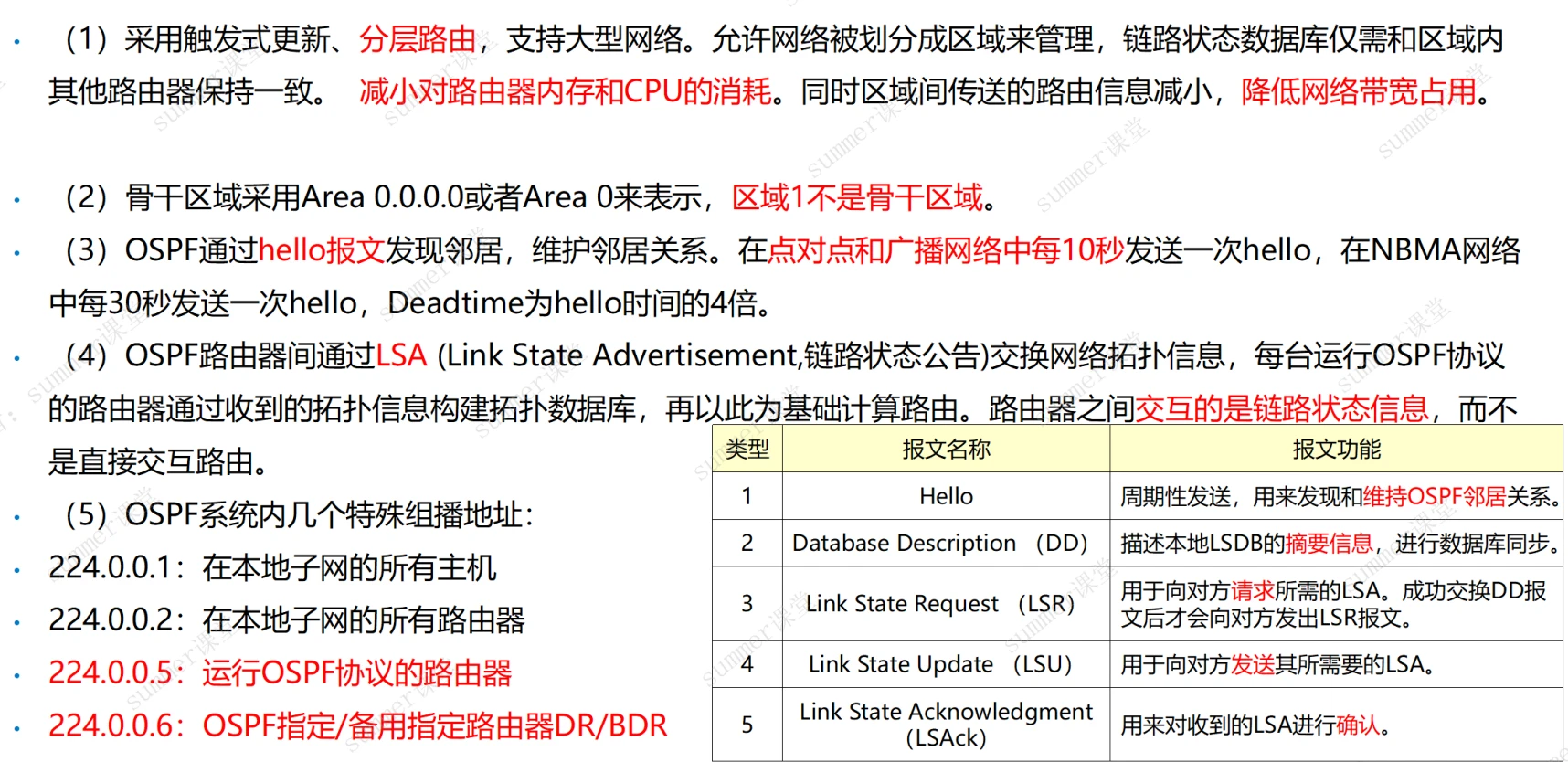

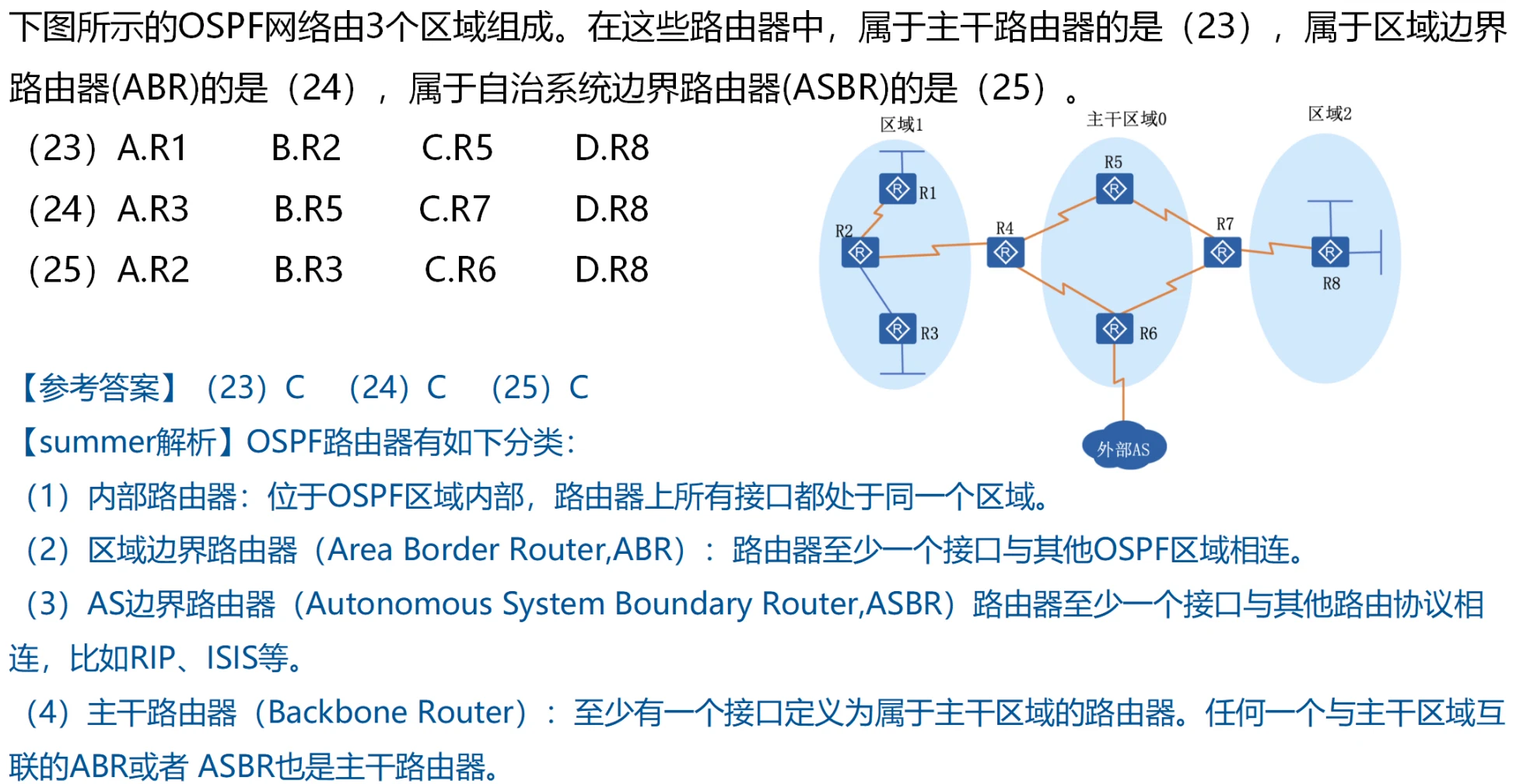

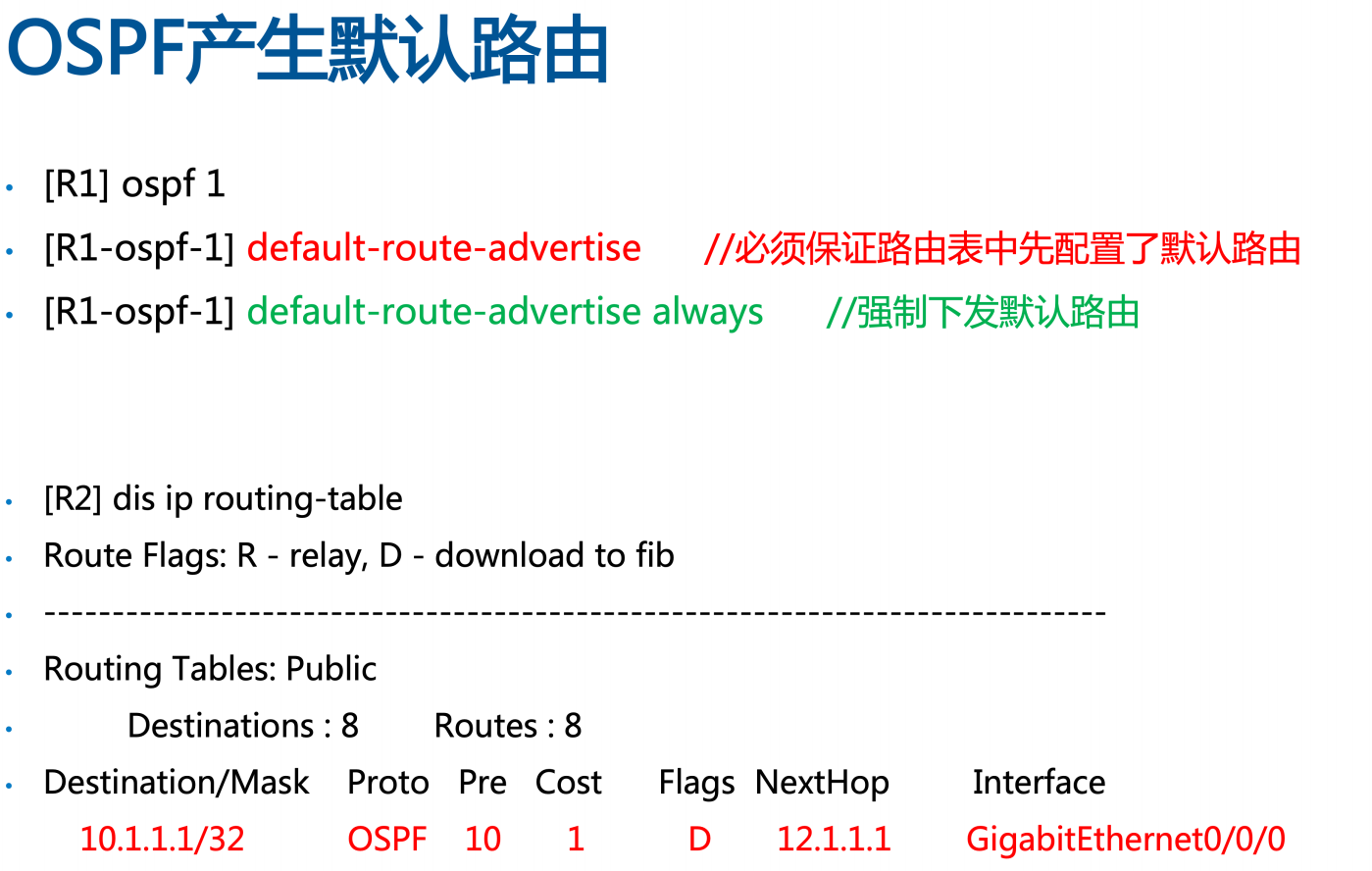

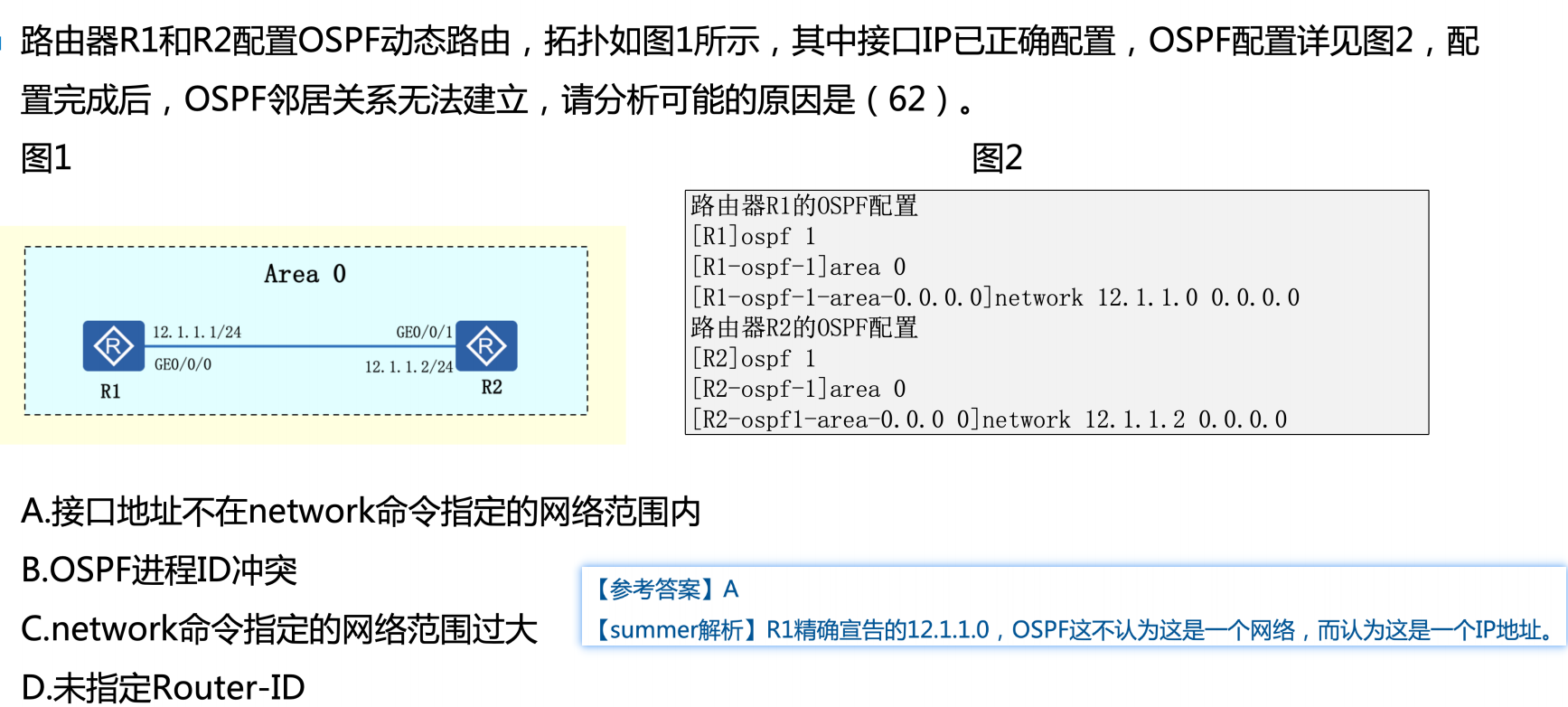

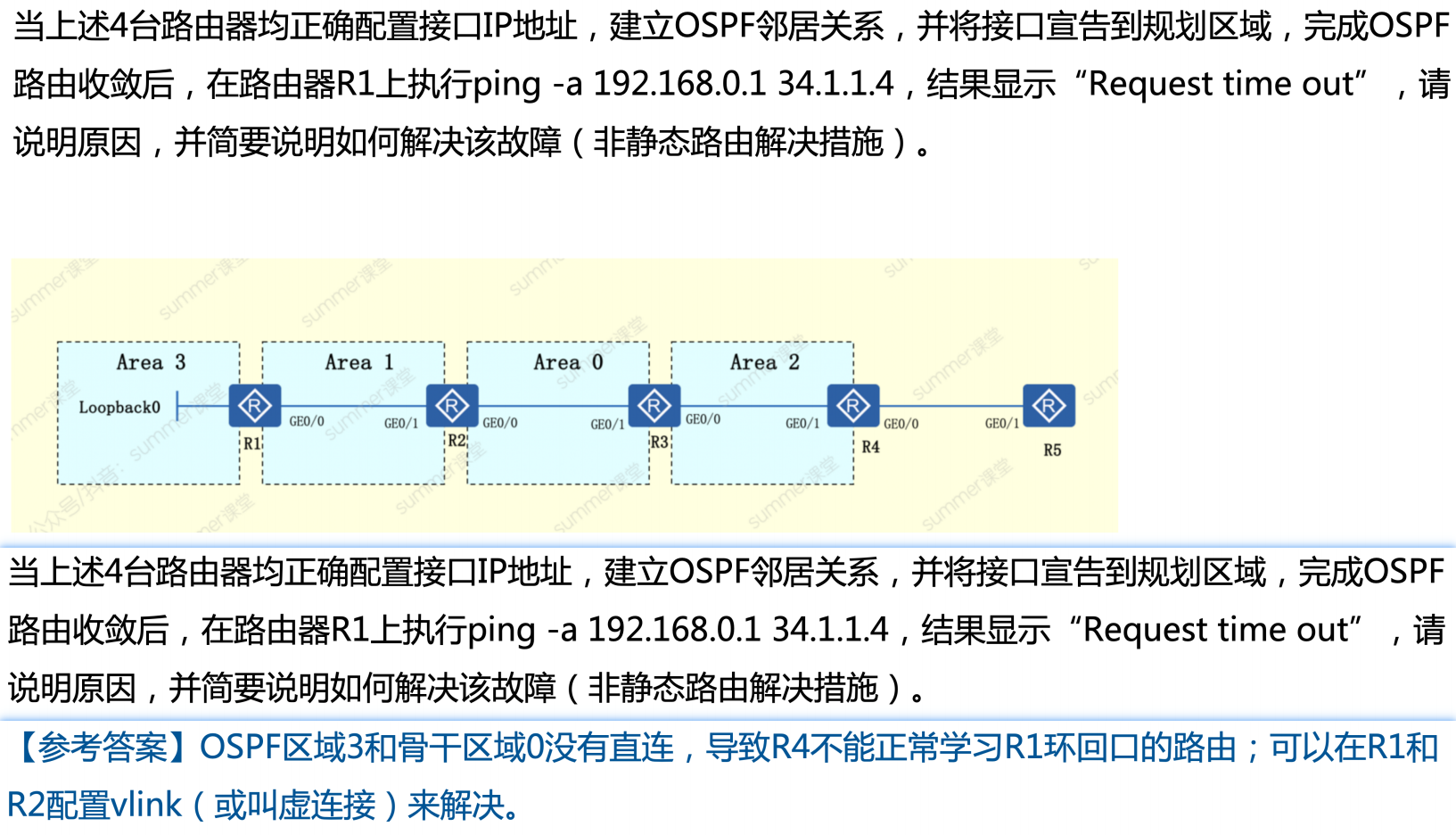

OSPF

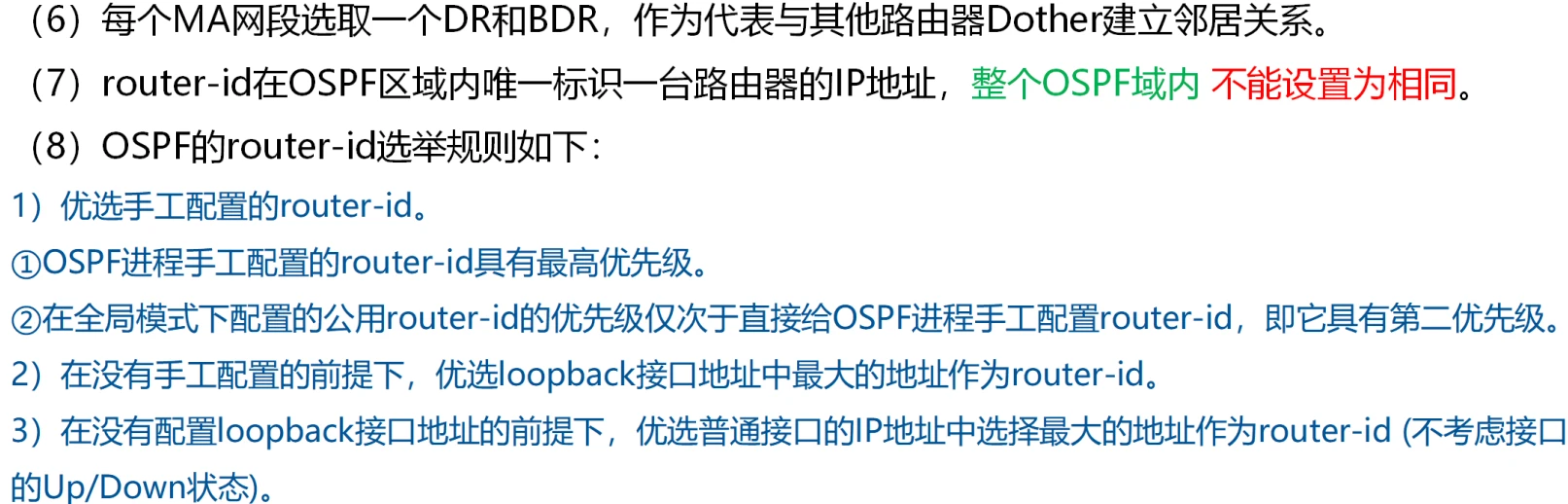

OSPF(Open Shortest Path First,开放式最短路径优先协议)是目前应用最广泛的路由协议。

OSPF是一种内部网关协议IGP,也是链路状态路由协议,支持VLSM,通过带宽计算最佳路径,采用Dijkstra算法(也叫SPF最短路径算法)

华为设备OSPF协议优先级Internal10,External150(import-route)

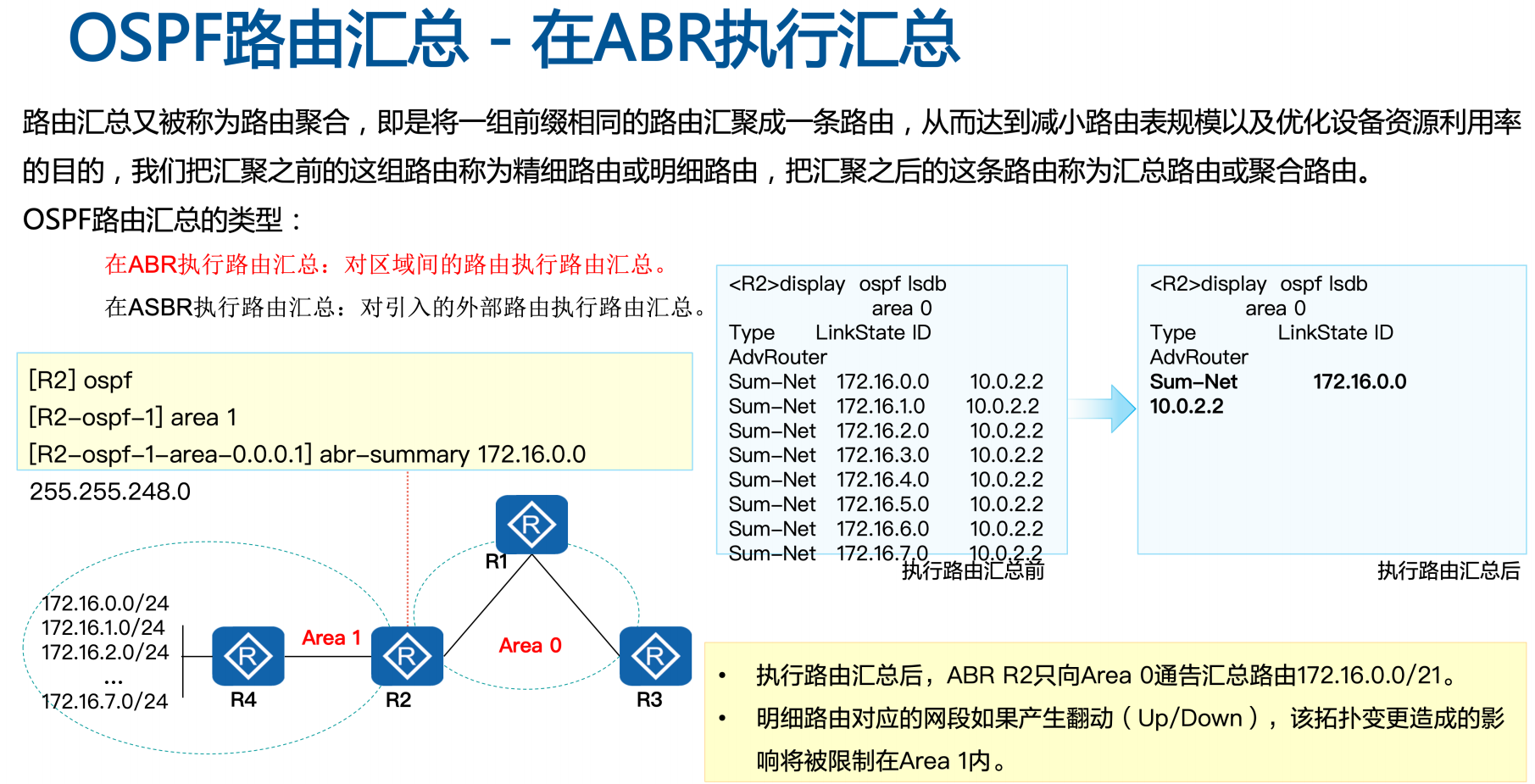

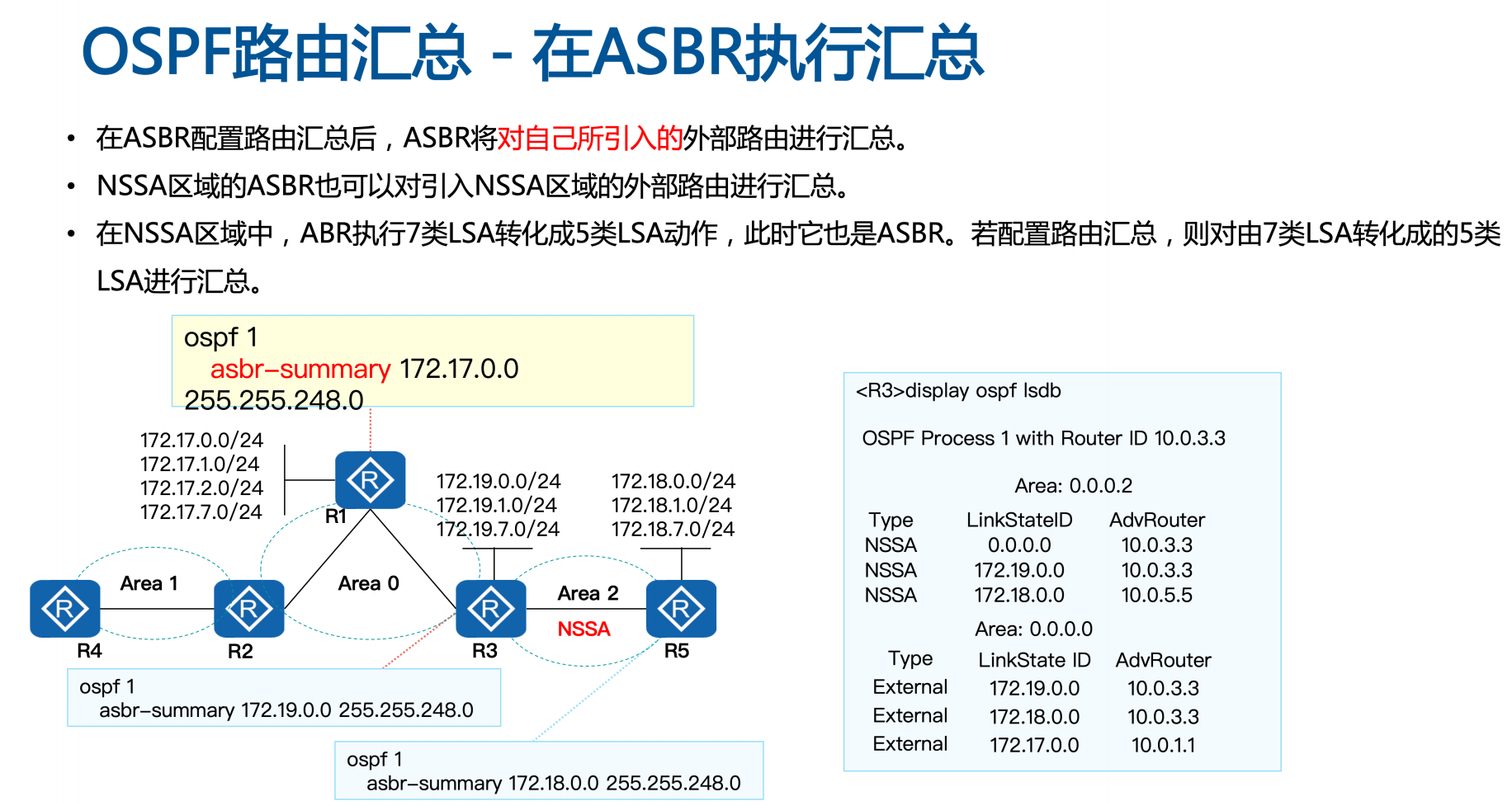

支持在ABR/ASBR手工路由汇总,不支持自动汇总。

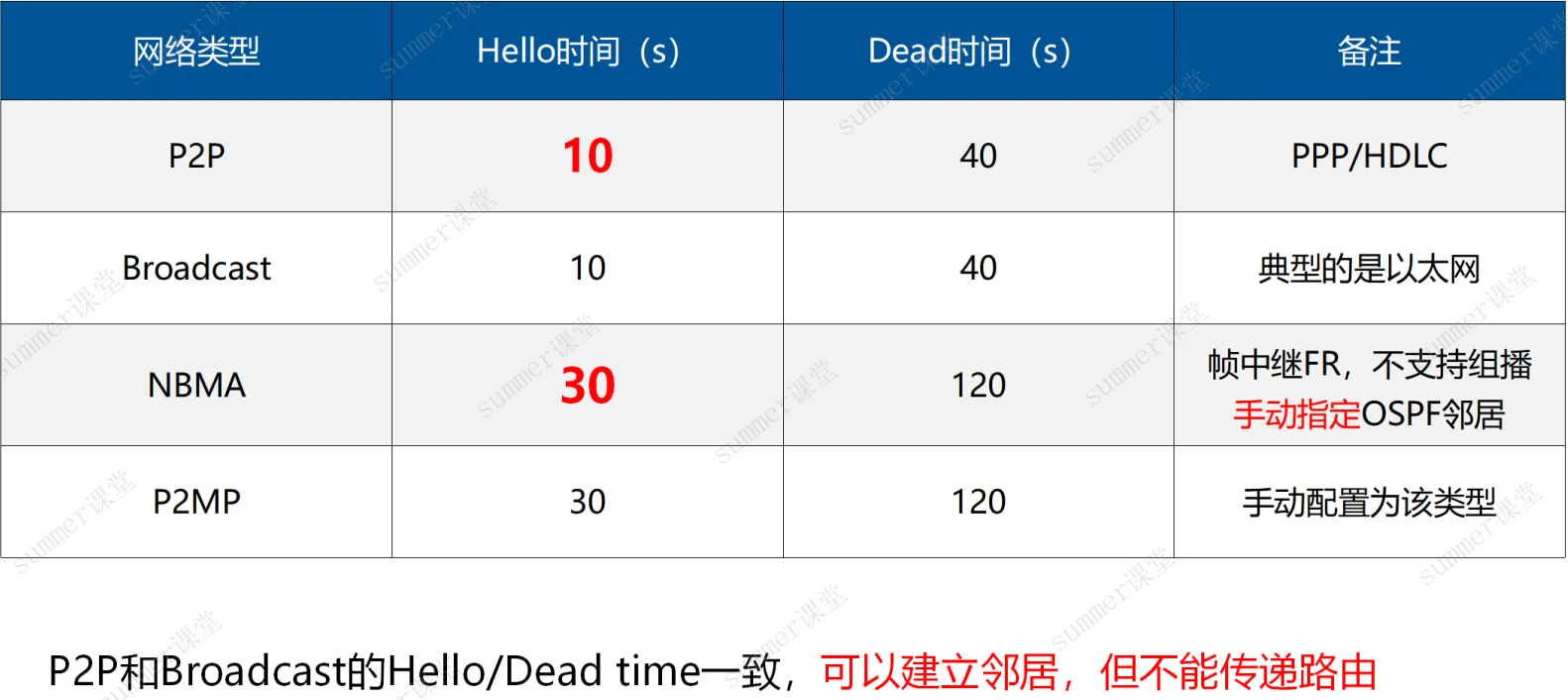

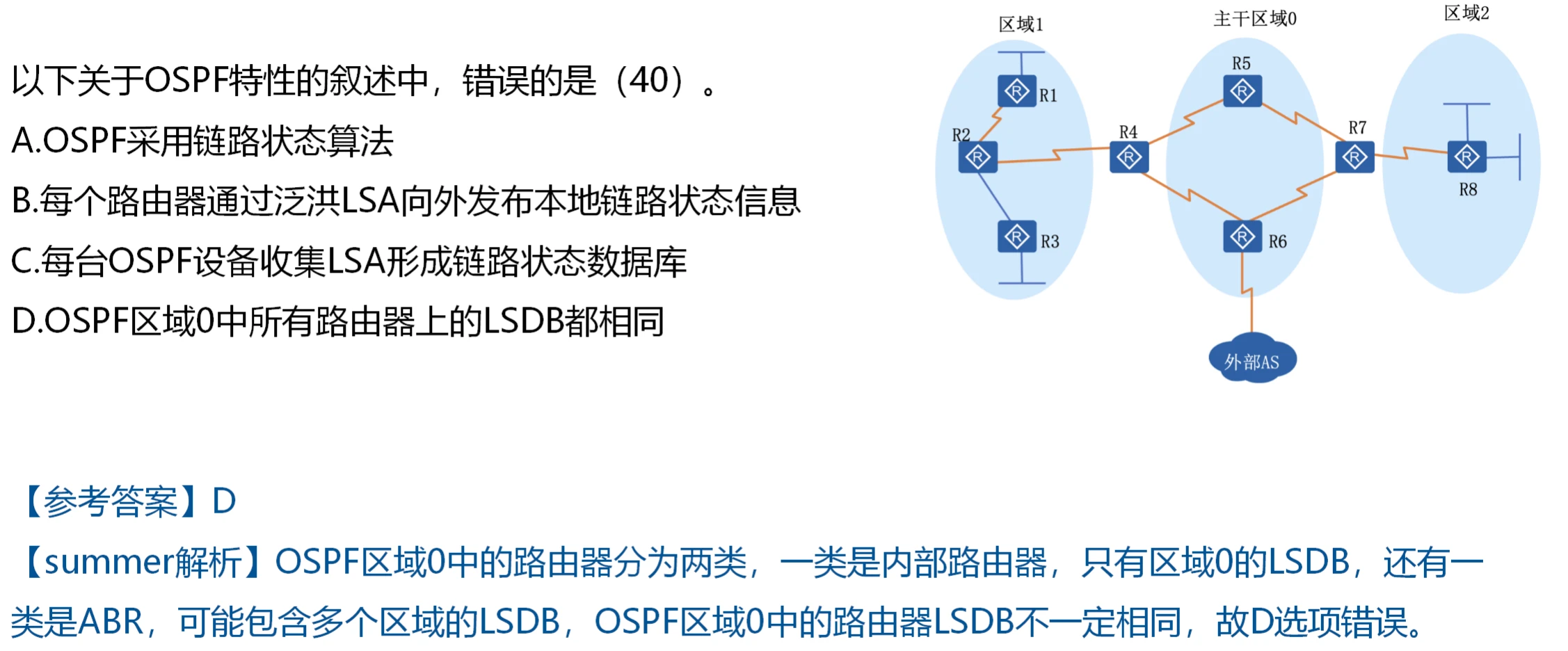

OSPF特点

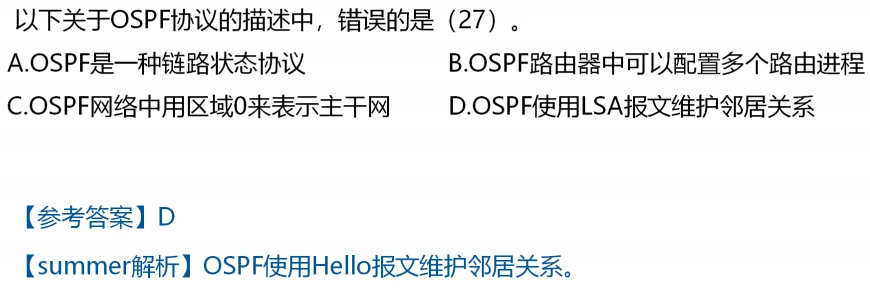

HELLO定时器

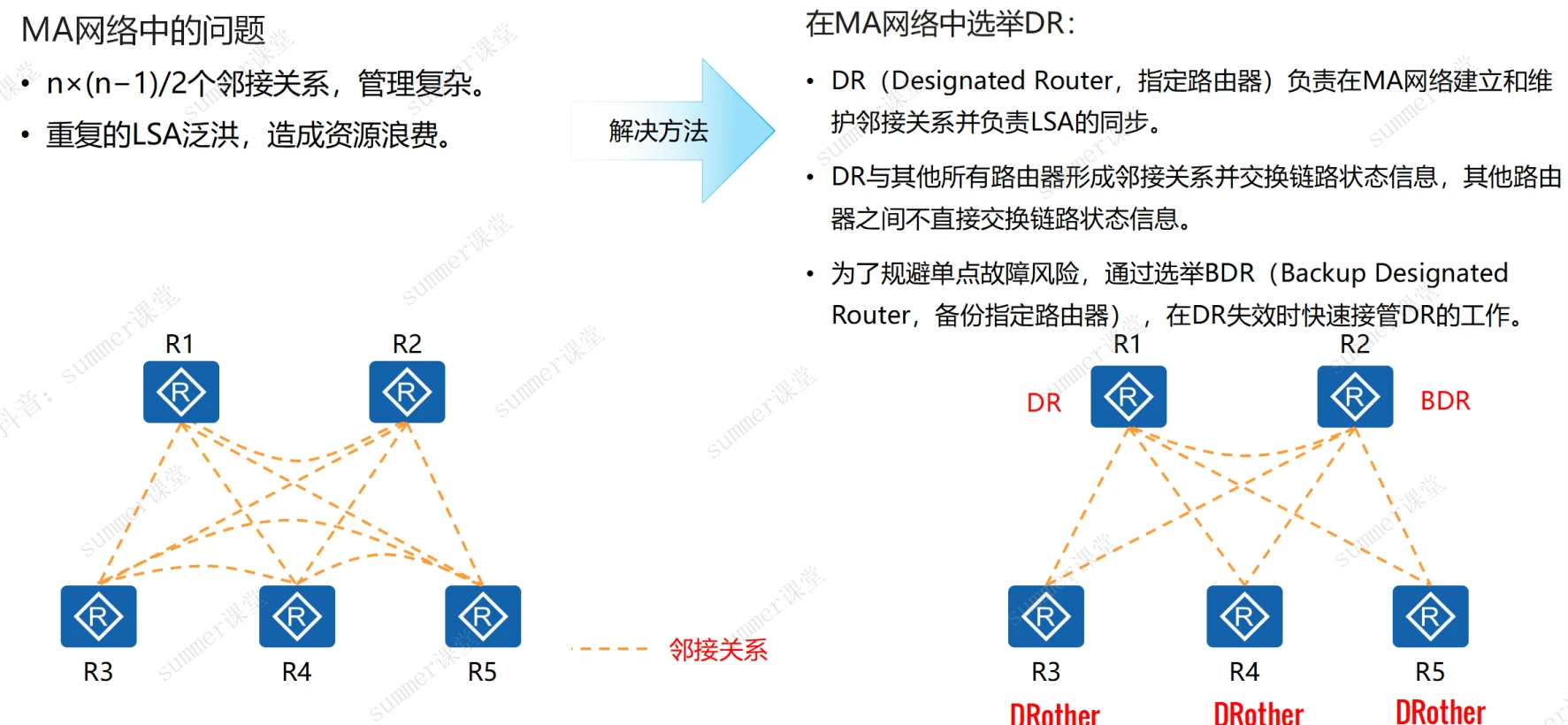

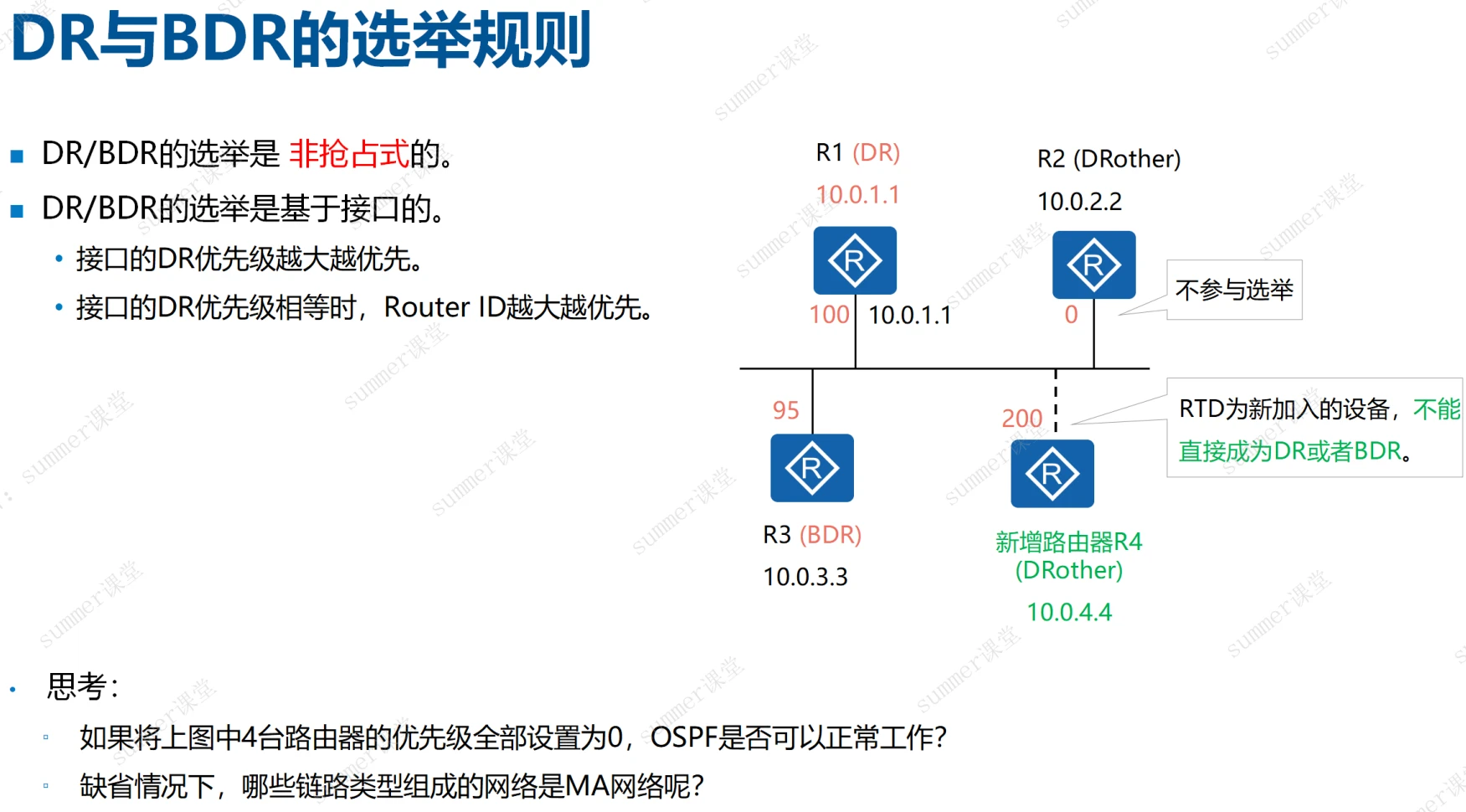

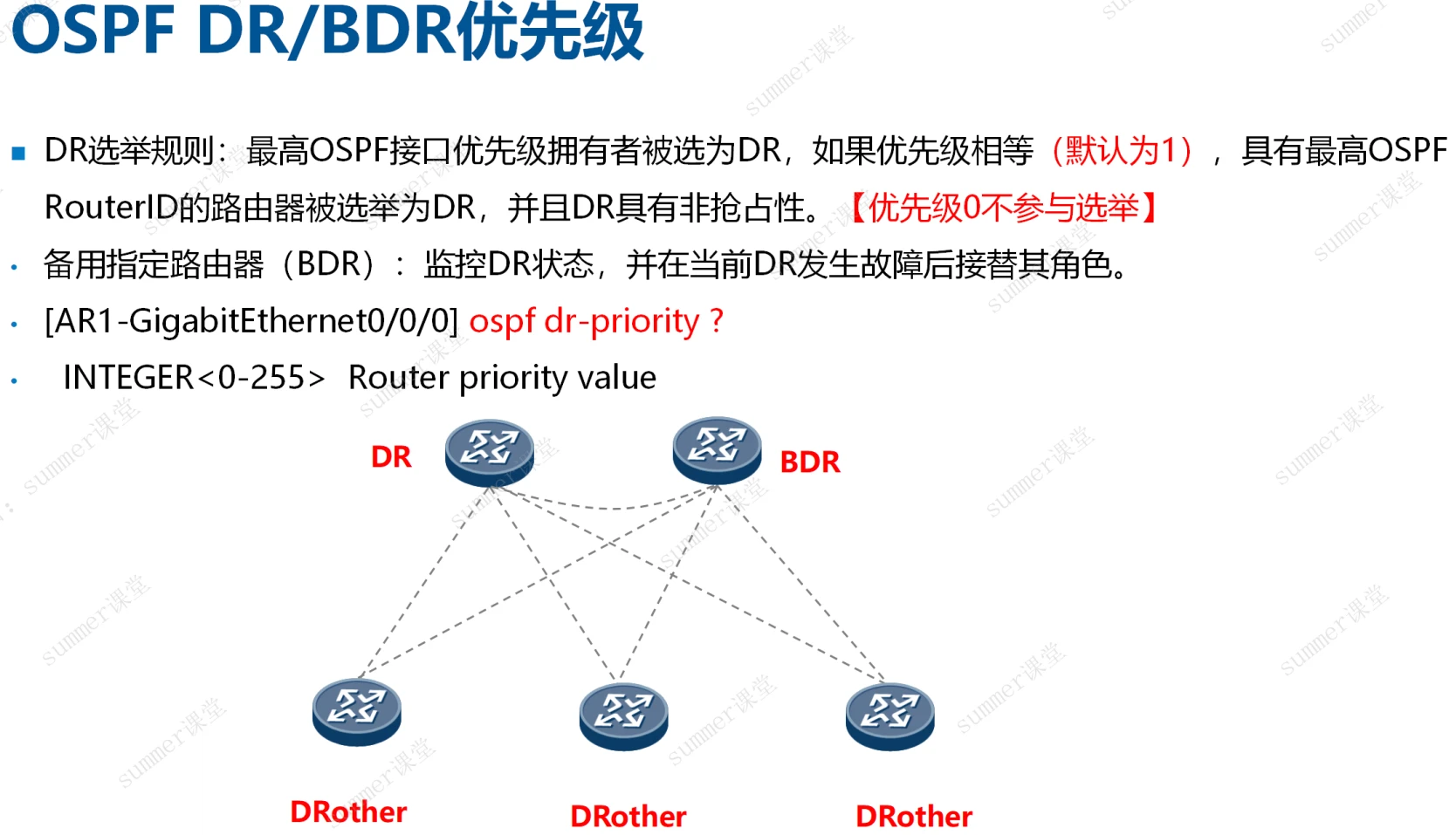

DR与BDR的作用

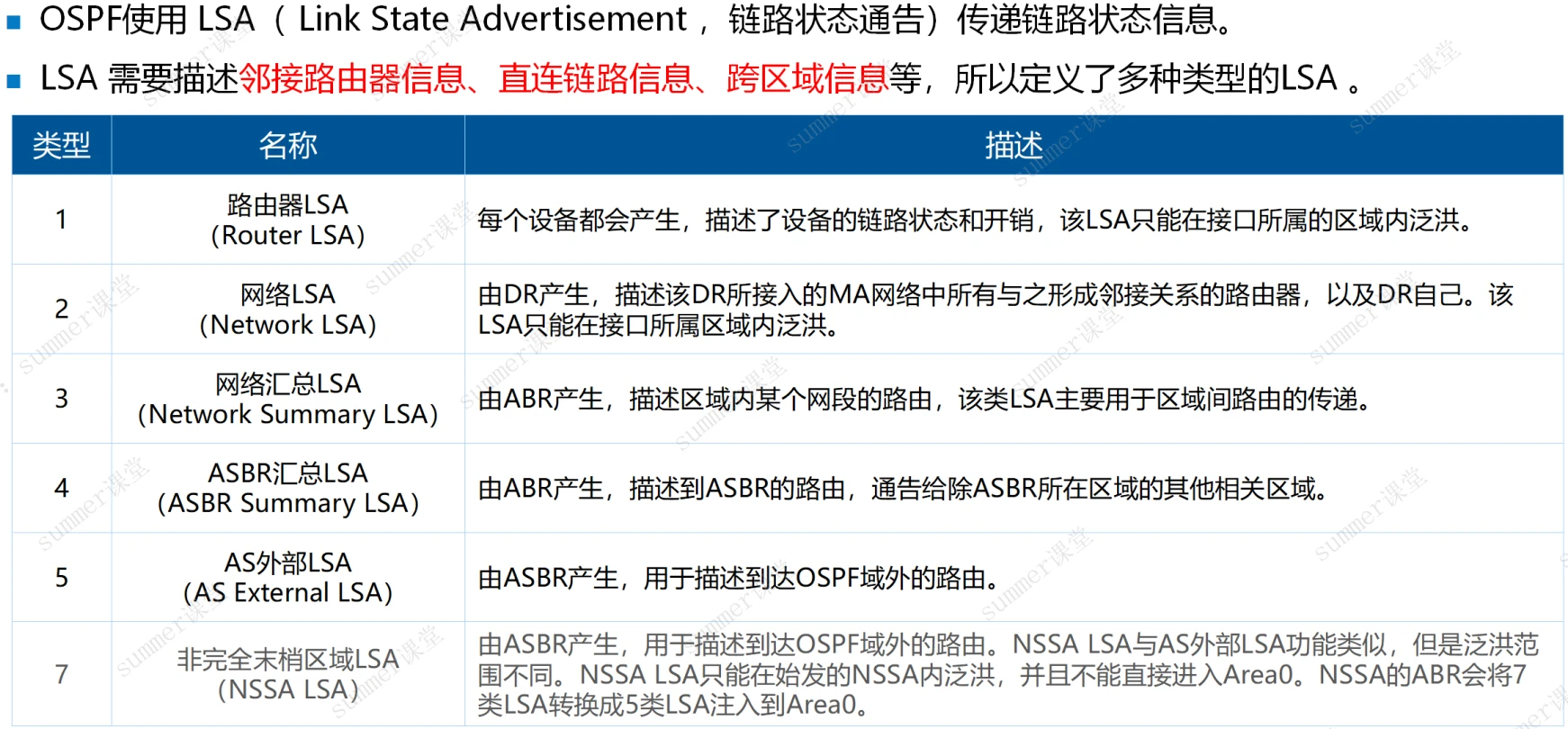

LSA

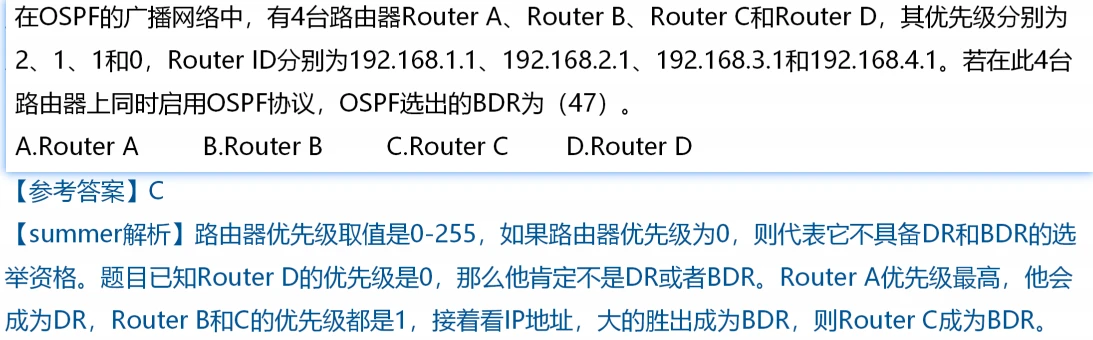

例题:

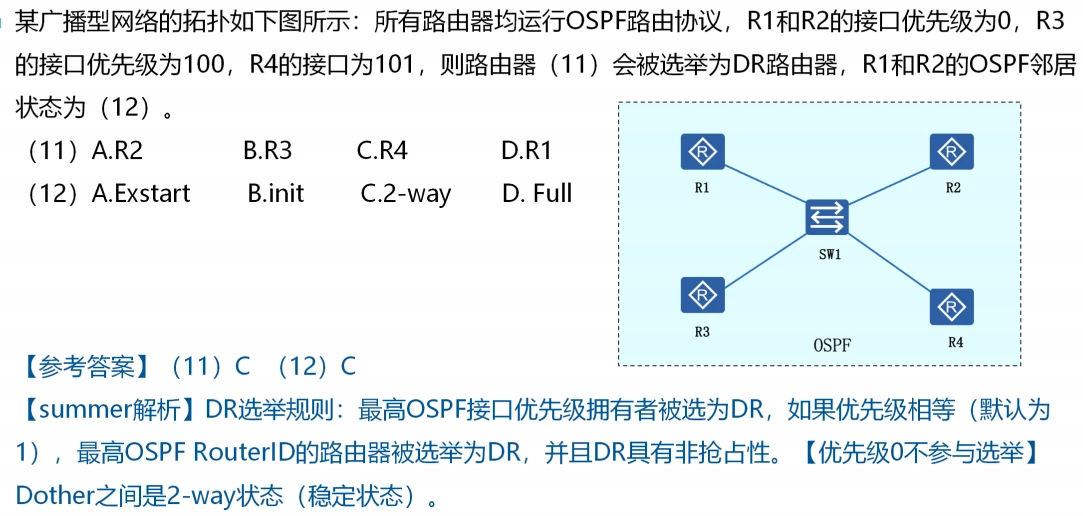

OSPF Cost

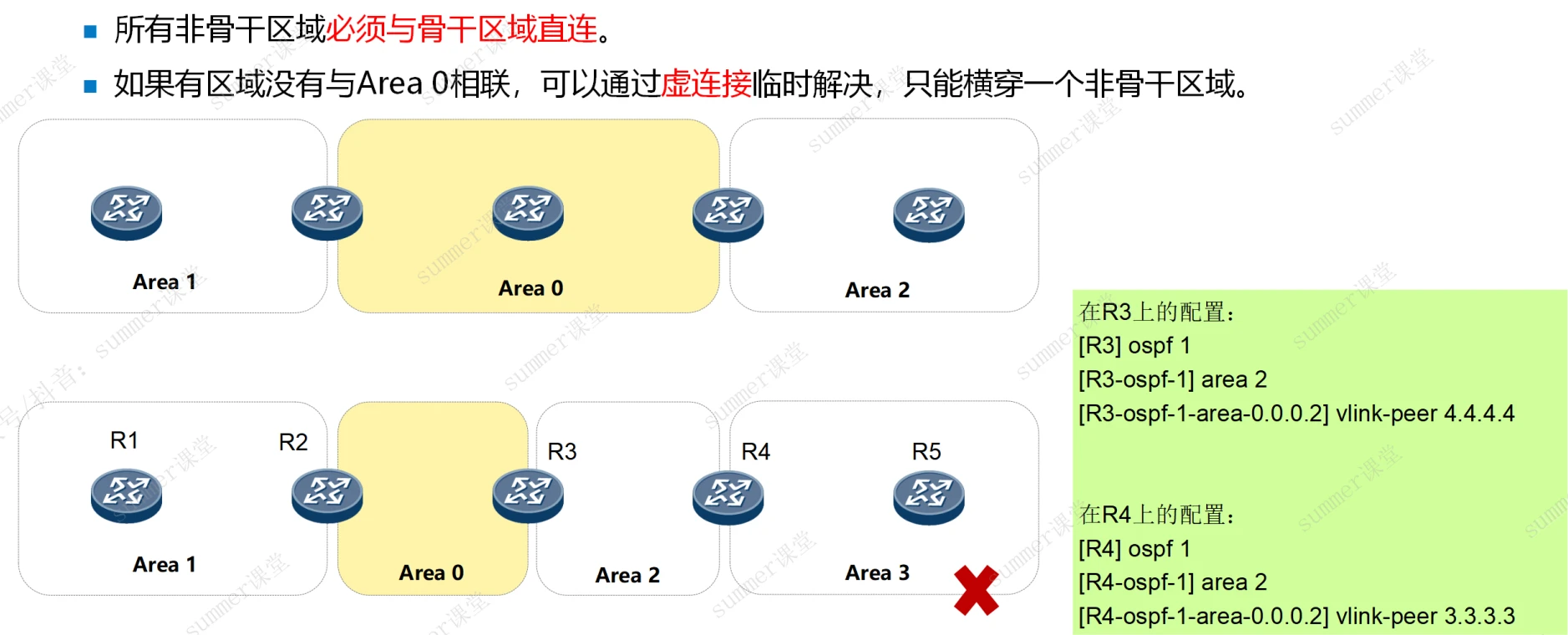

OSPF使用Cost“开销”作为路由度量值。

OSPF接口cost=100M/接口带宽,其中100M为OSPF参考带宽(reference-bandwidth),可修改。

每一个激活OSPF的接口都有一个cost值。

一条OSPF路由的cost由该路由从起源 一路到达本地的所有入接口cost值的总和。

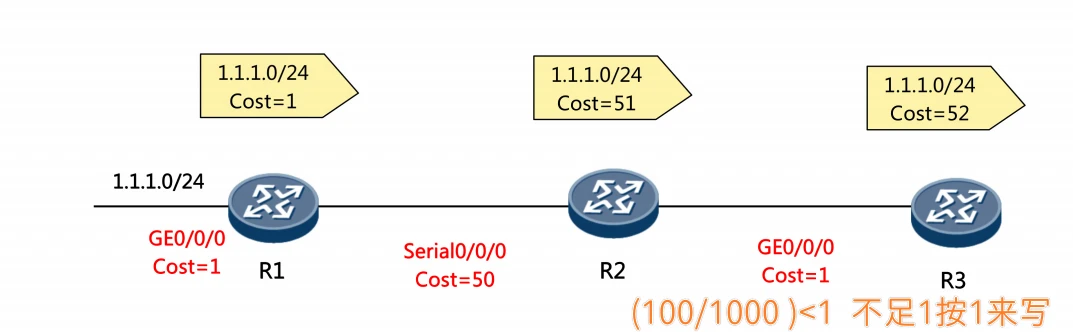

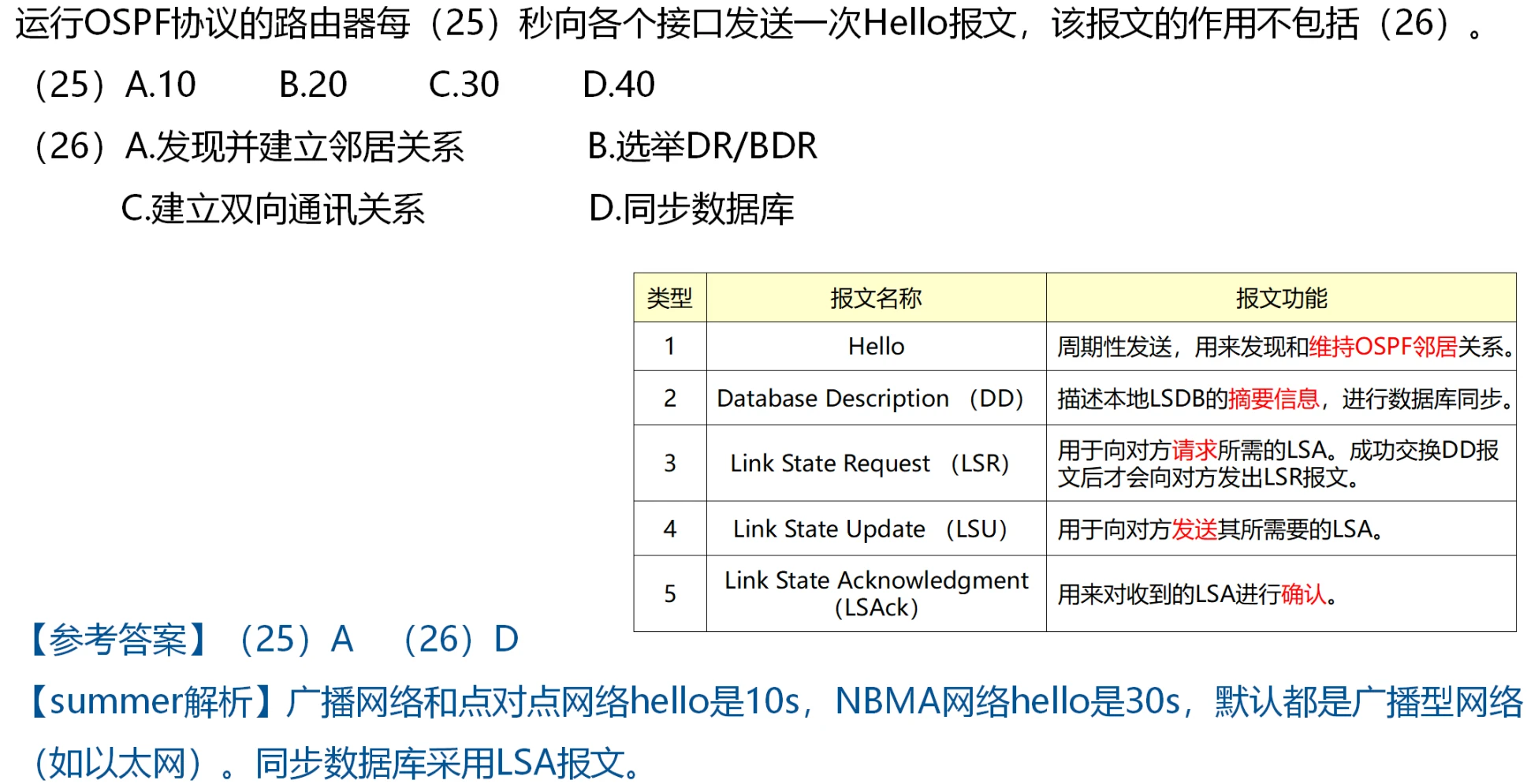

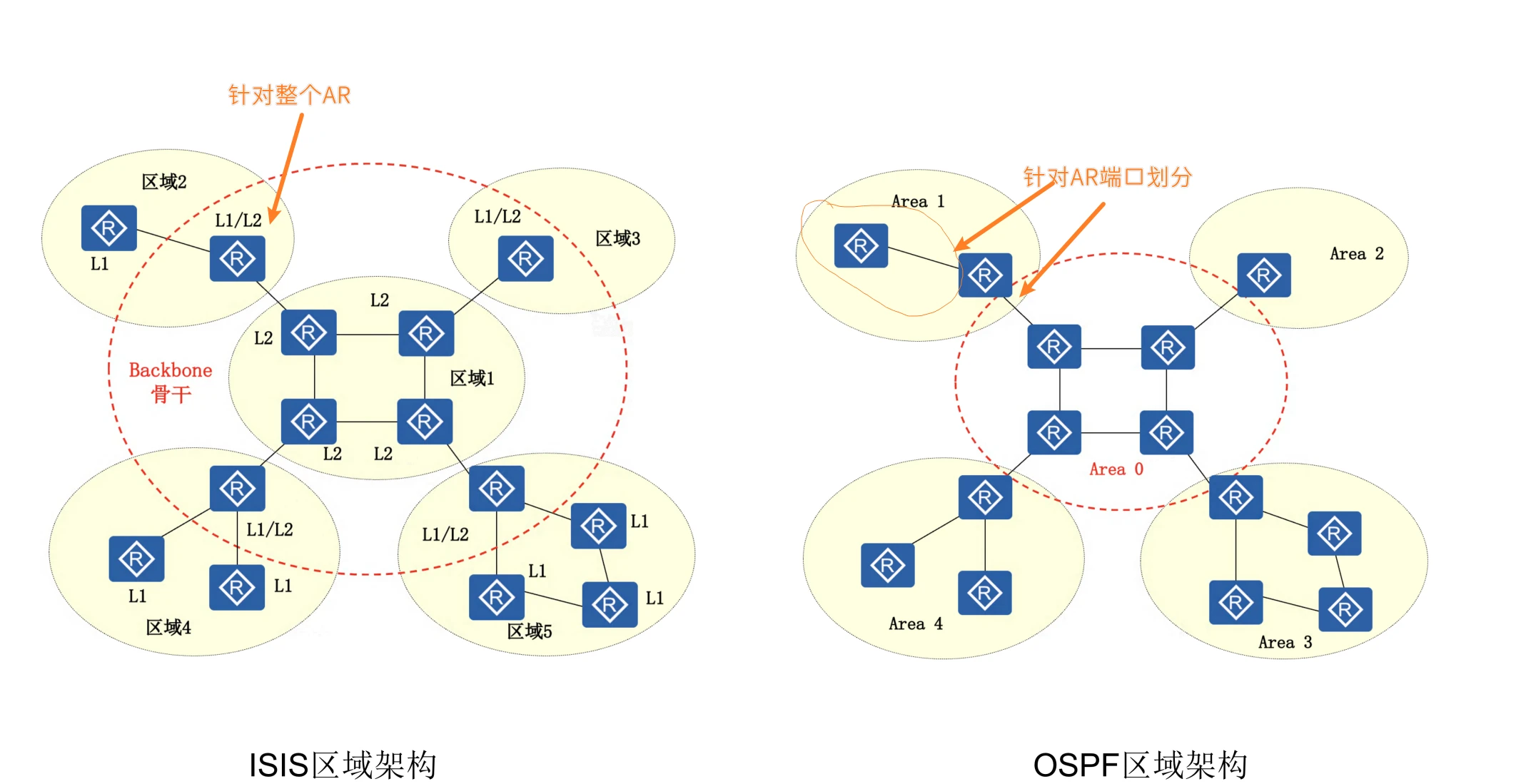

OSPF区域概念

所有非骨干区域必须与骨干区域直连。

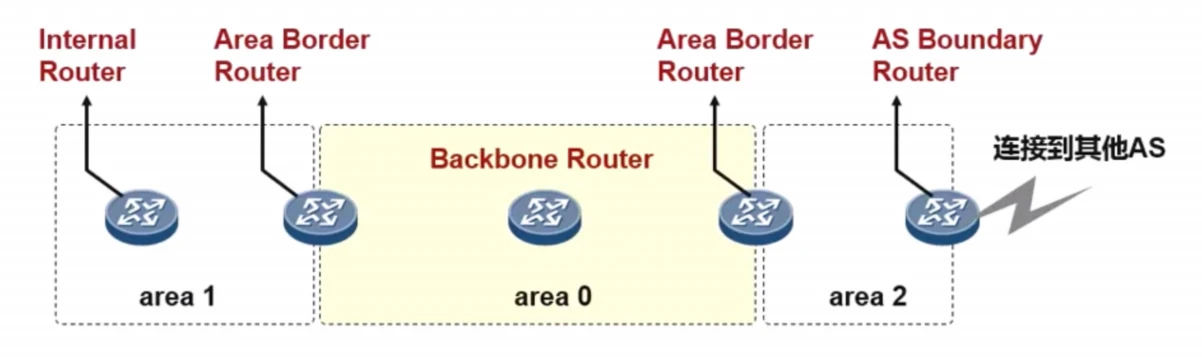

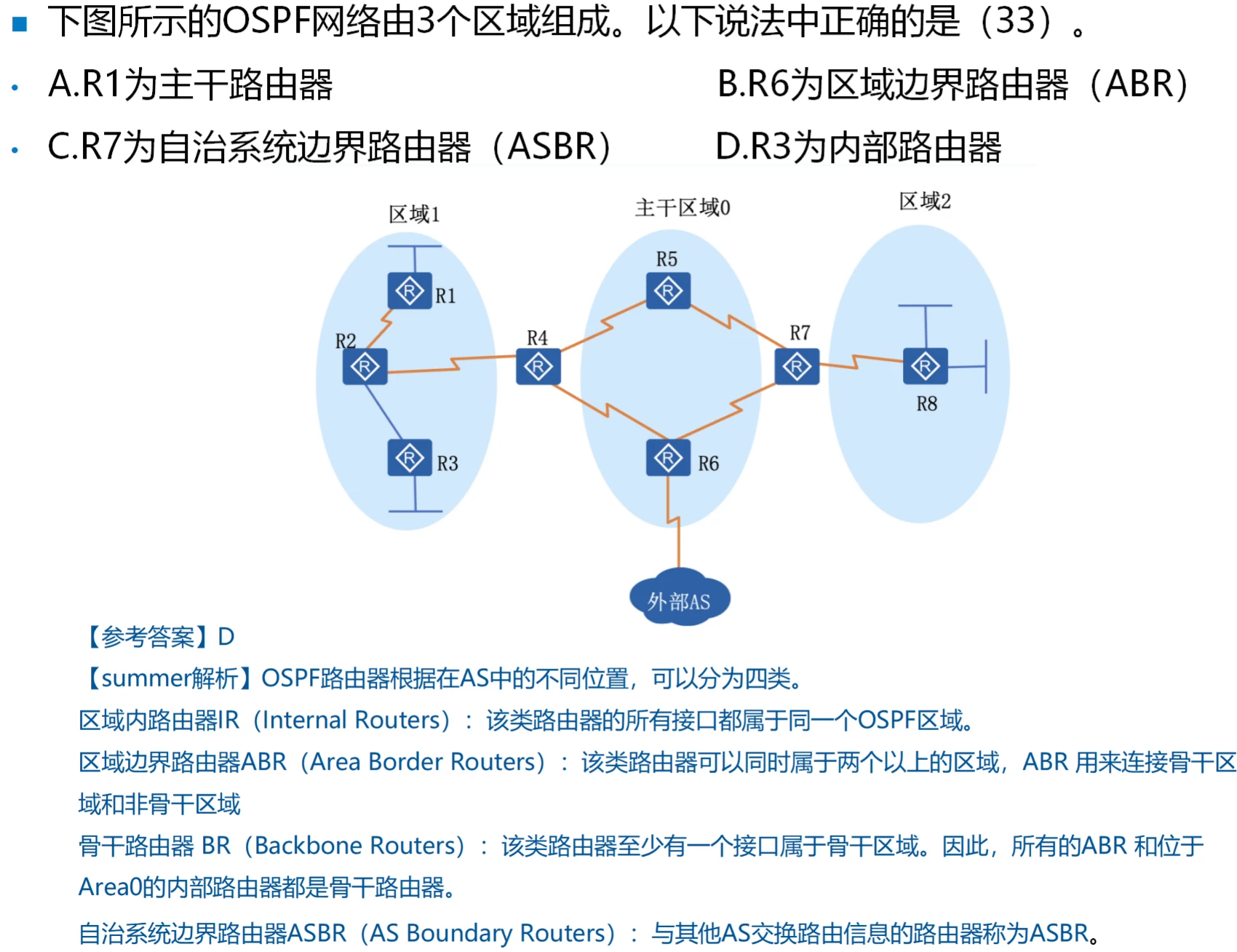

OSPF路由器角色

区域内路由器IR Internal Router

区域边界路由器ABR Area Border Router

骨干路由器BR Backbone Router

AS边界路由器ASBR AS Boundary Router

总结

触发式更新、分层路由,支持大型网络。

Area 0.0.0.0或者Area 0来表示骨干区域,不是区域1

点对点网络上每10秒发送一次hello,在NBMA网络每30秒发送一次,Deadtime为hello时间4倍。

OSPF系统内几个特殊组播地址:

224.0.0.1-在本地子网的所有主机。

224.0.0.2-在本地子网的所有路由器,

224.0.0.5-运行OSPF协议的路由器。

224.0.0.6-OSPF指定/备用指定路由器DR/BDR.

224.0.0.9-RIPv2路由器

224.0.0.18 VRRP(虚拟路由器冗余协议)

目标地址224.0.0.5指所有路由器,用于发现建立邻居、还用于选出区域内的指定路由器DR和备份指定路由器BDR(DR/BDR组播地址是224.0.0.6)

例题:

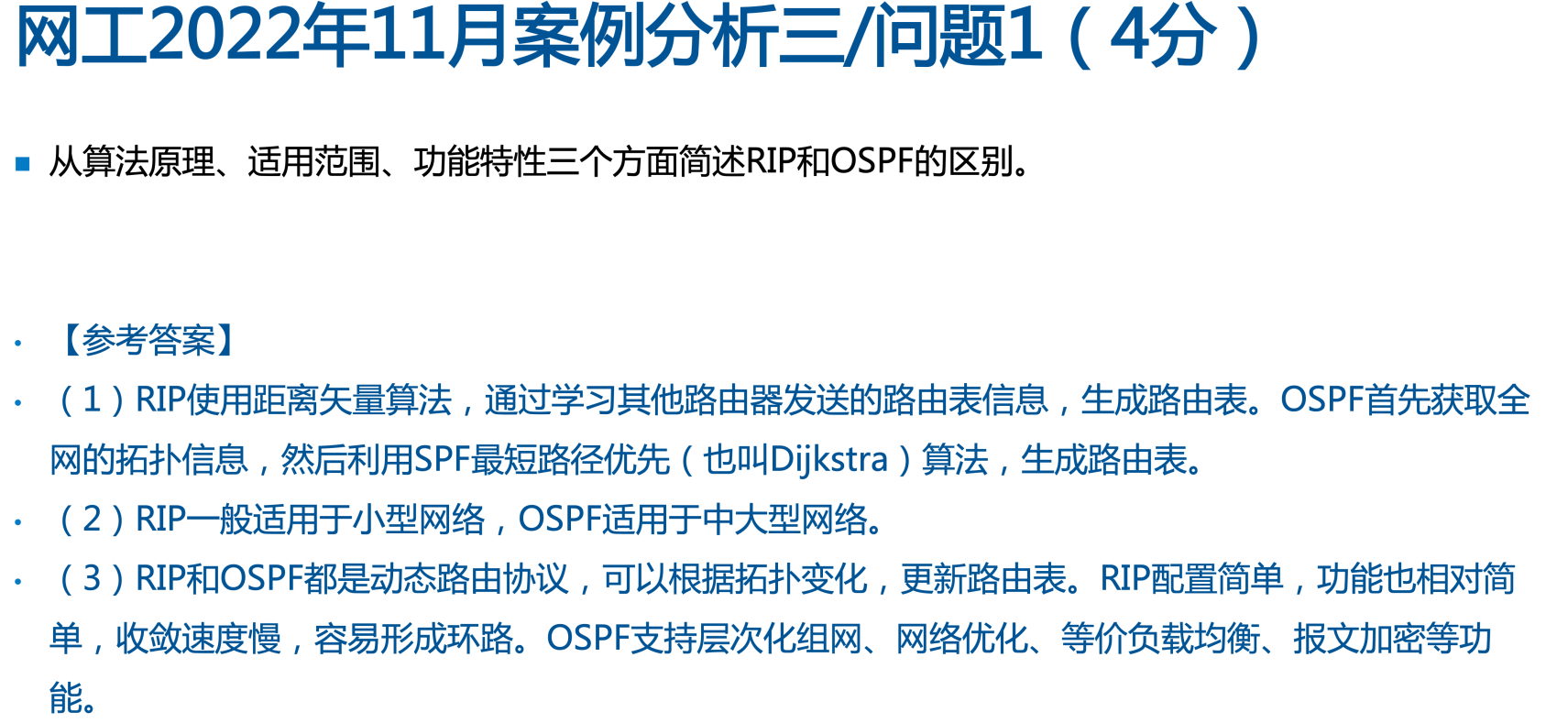

OSPF和RIP的区别

(1)RIP使用距离矢量算法,通过学习其他路由器发送的路由表信息,生成路由表。OSPF首先获取全网的拓扑信息,然后利用SPF最短路径优先(也叫Diikstra)算法,生成路由表。

(2)RIP一般适用于小型网络,OSPF适用于中大型网络。

(3)RIP和OSPF都是动态路由协议,可以根据拓扑变化,更新路由表。RIP配置简单,功能也相对简单,收敛速度慢,容易形成环路。OSPF支持层次化组网、网络优化、等价负载均衡、报文加密等功能。

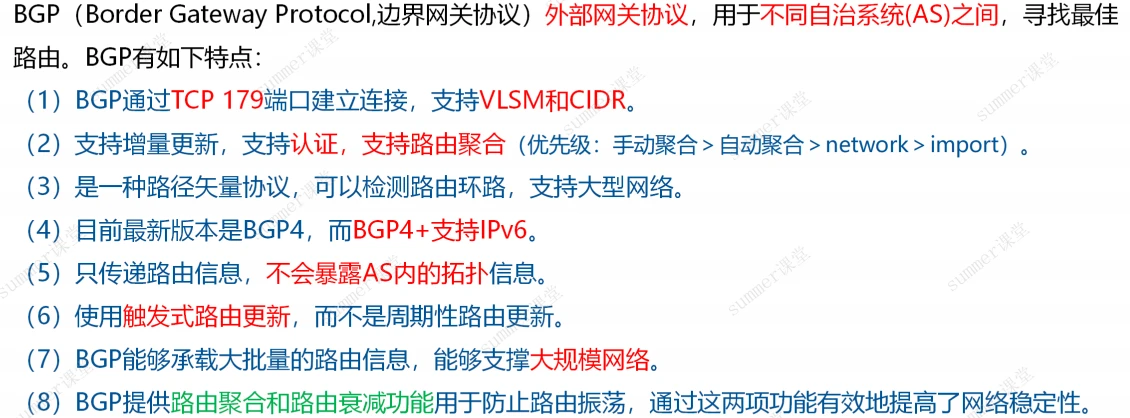

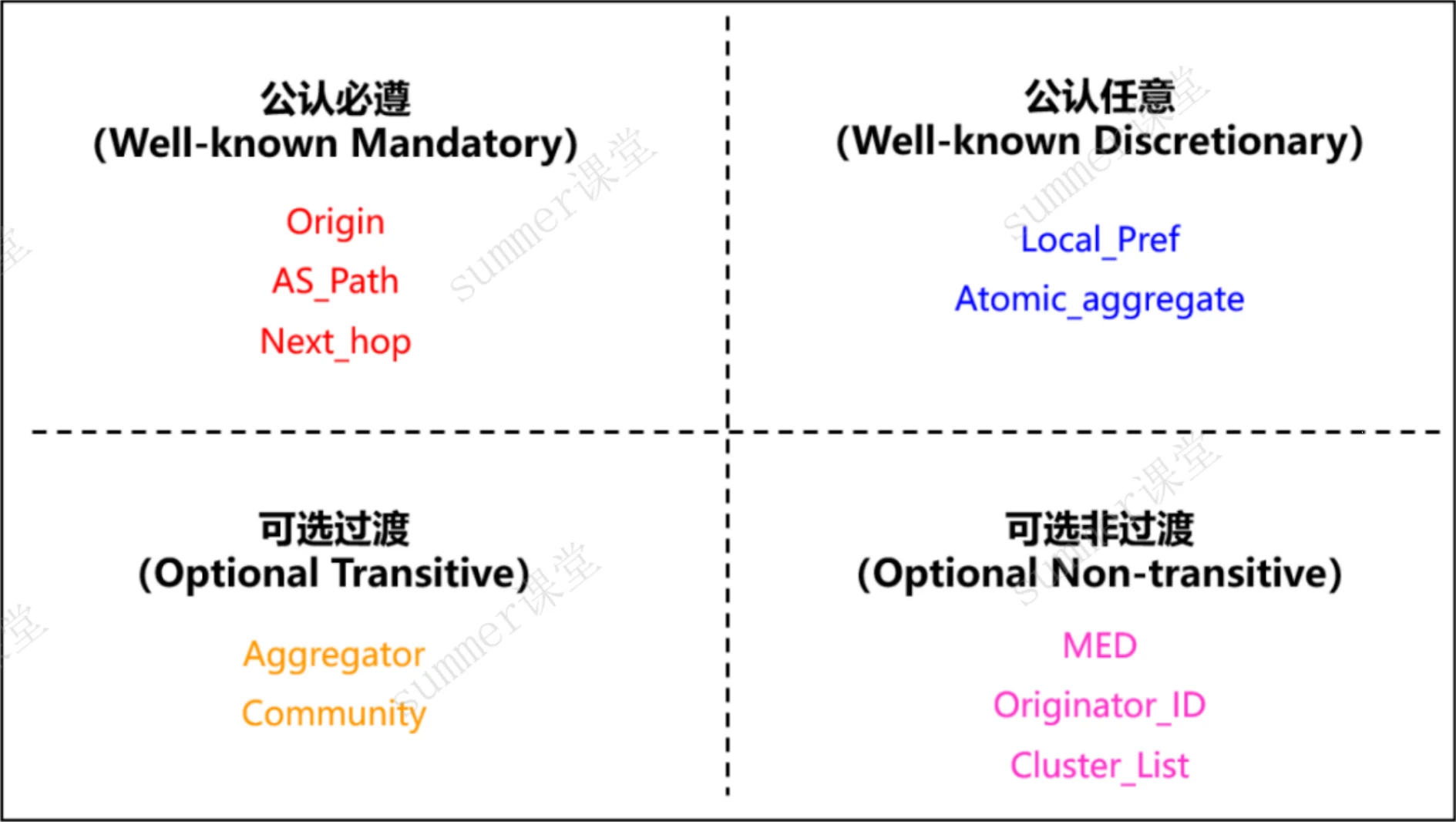

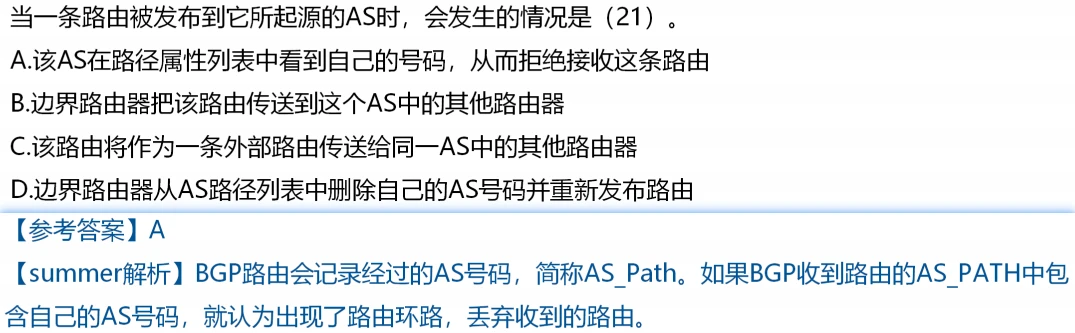

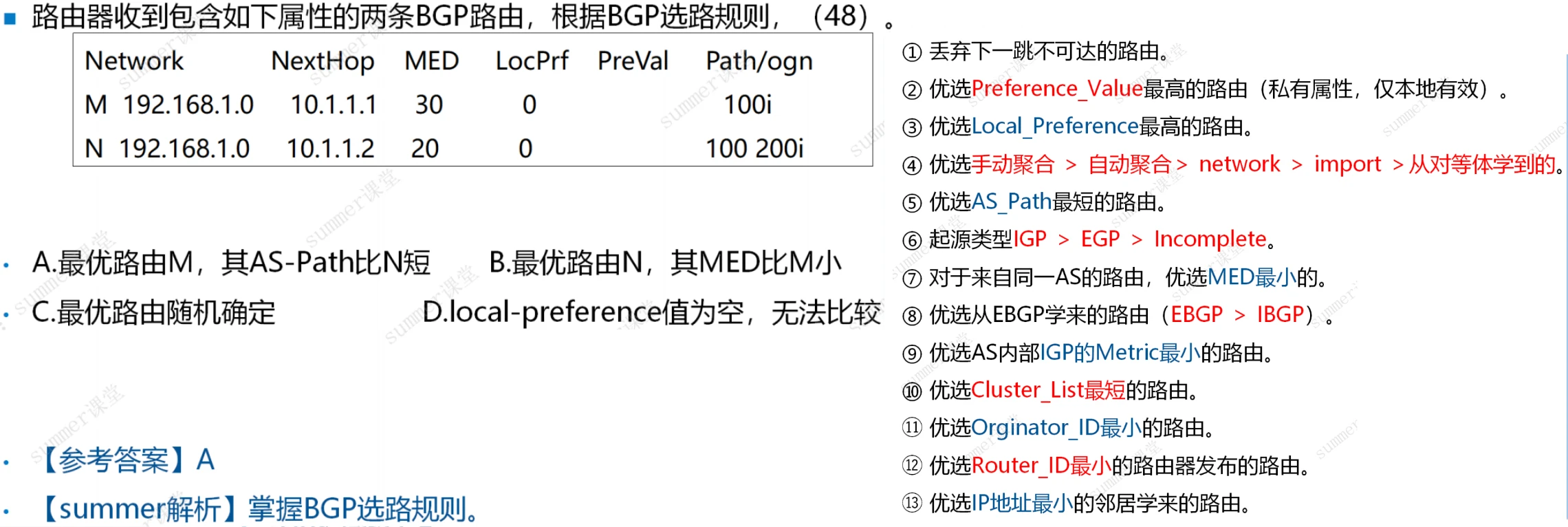

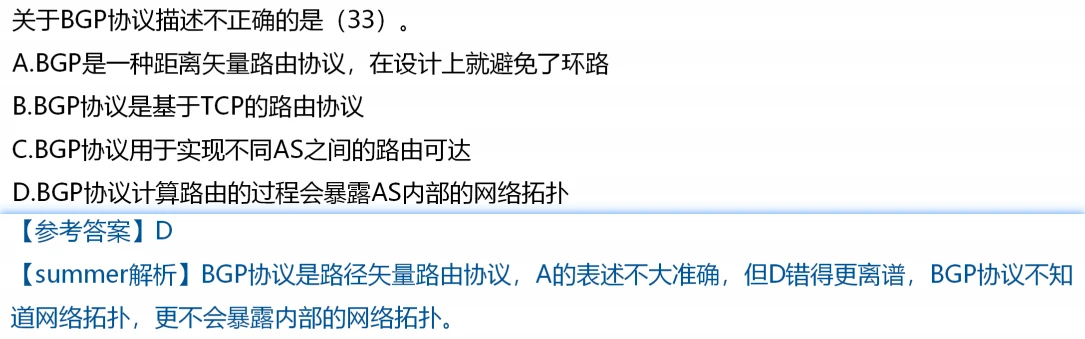

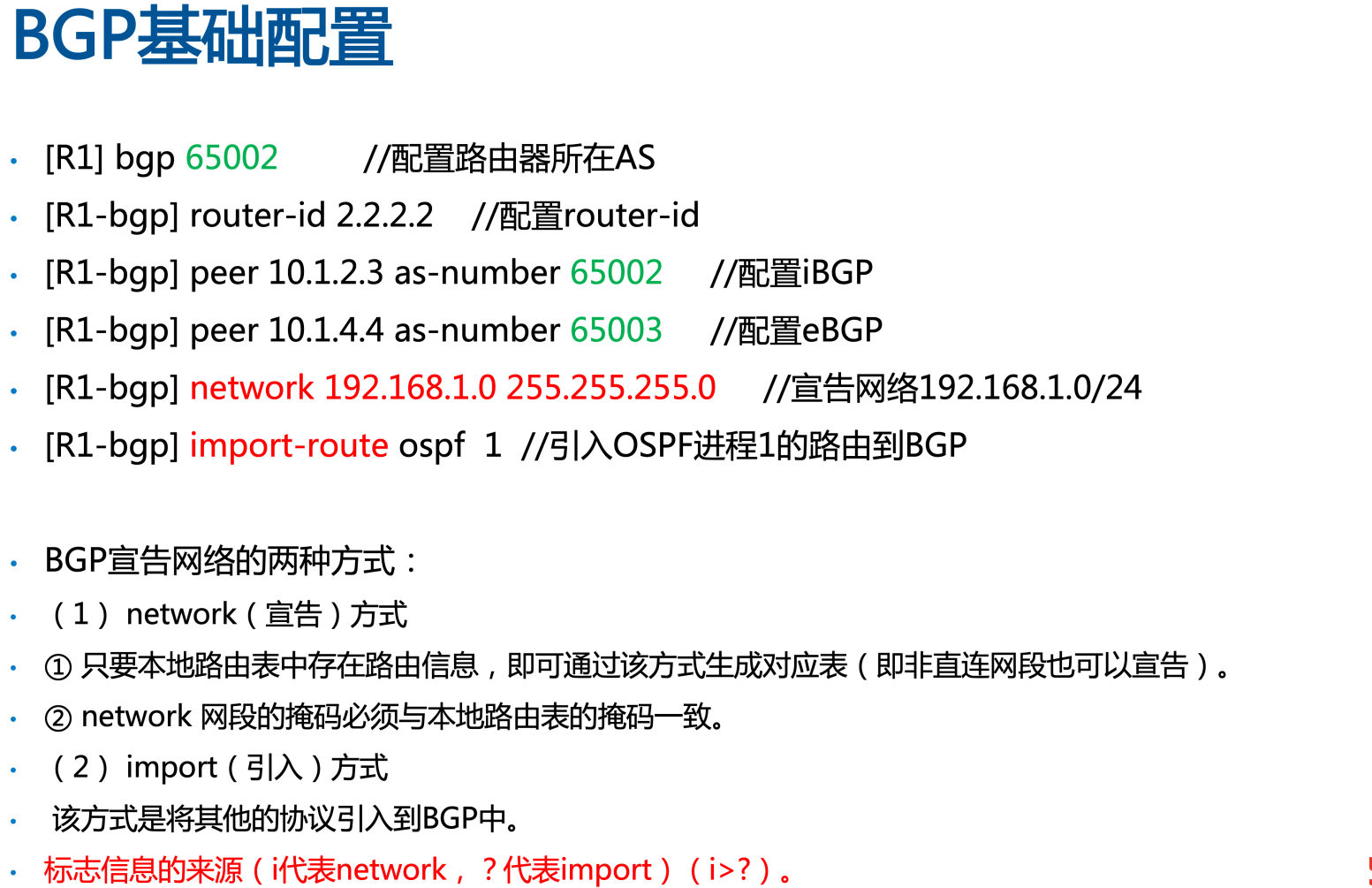

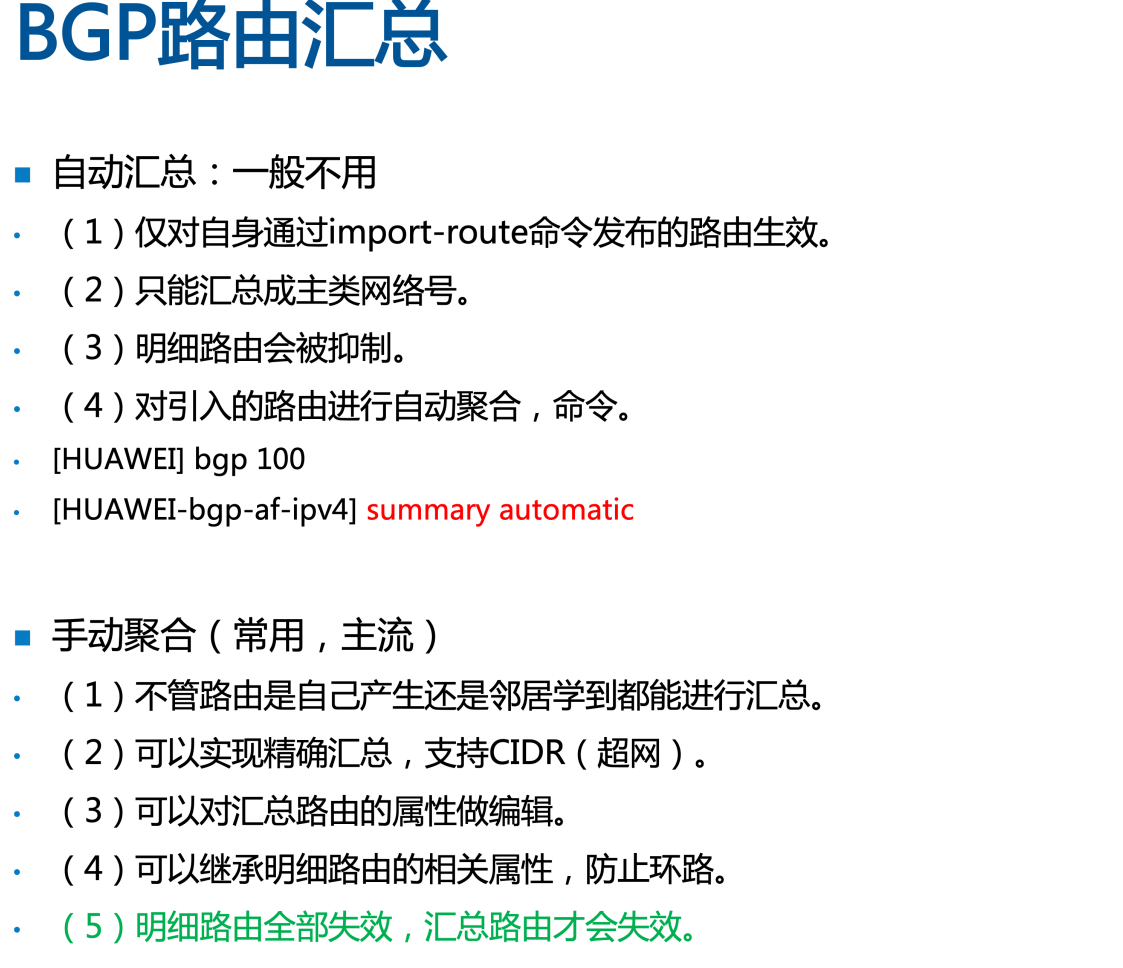

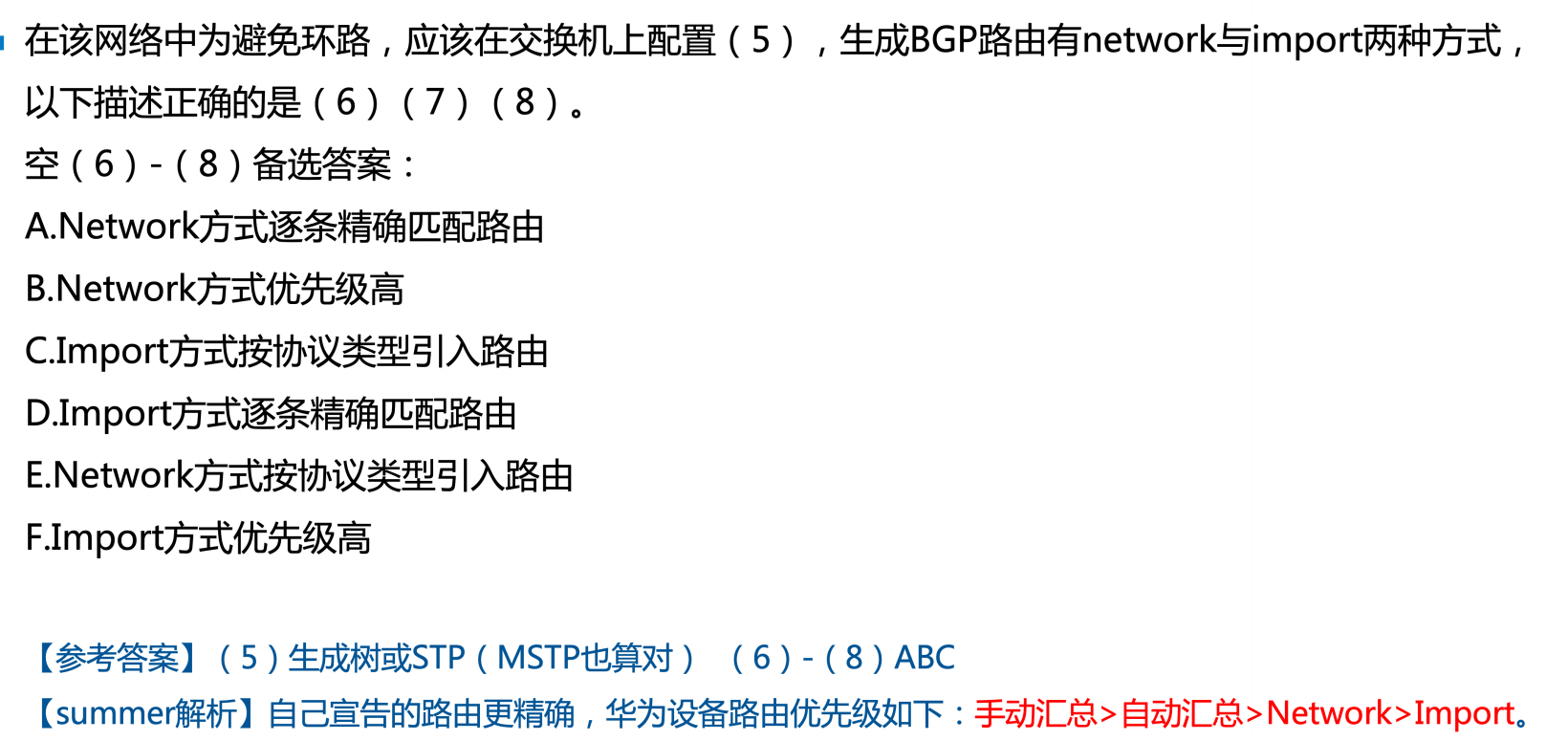

BGP

BGP(Border Gateway Protocol,边界网关协议)外部网关协议,用于不同自治系统AS之间,寻找最佳路由。

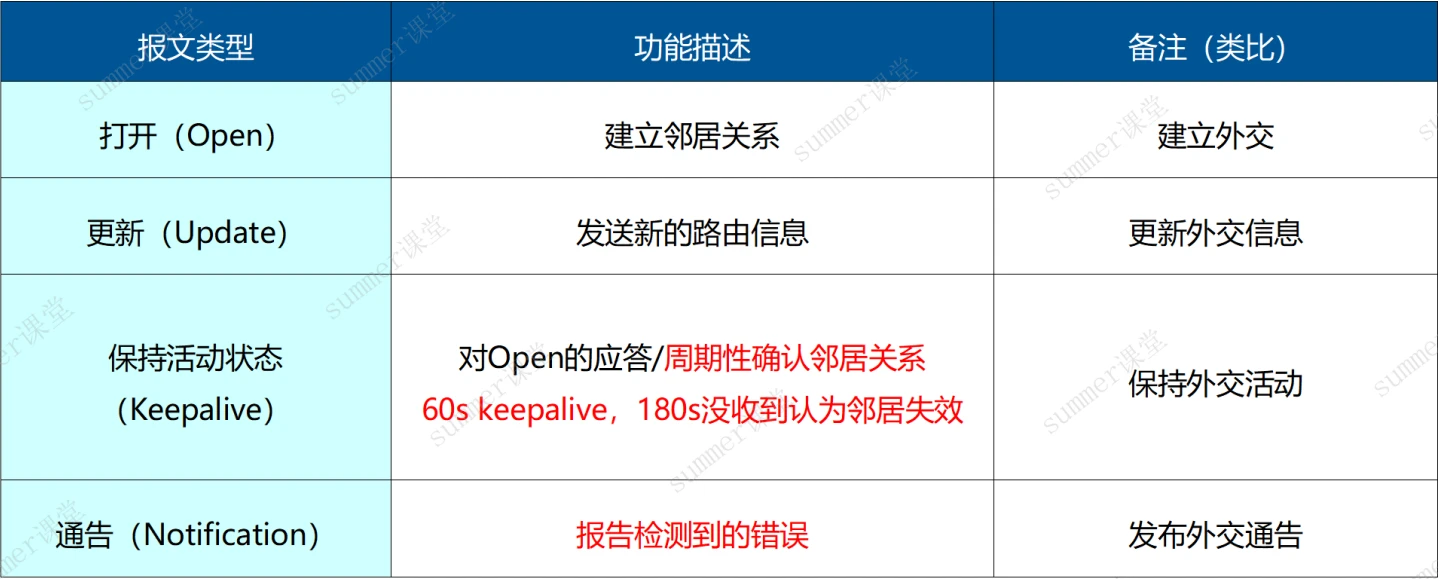

BGP四个报文

BGP选路规则

最重要的时候2,3,4,5,6

- 丢弃下一跳不可达的路由。

- 优选

Preference_Value最高的路由(私有属性,仅本地有效)。 - 优选

Local_Preference最高的路由。 - 优选

手动聚合 > 自动聚合 > network > import > 从对等体学到的。 - 优选

AS_Path最短的路由。 - 起源类型

IGP > EGP > Incomplete。 - 对于来自同一AS的路由,优选

MED最小的。 - 优选从EBGP学来的路由(

EBGP > IBGP)。 - 优选AS内部

IGP的Metric最小的路由。 - 优选

Cluster_List最短的路由。 - 优选

Originator_ID最小的路由。 - 优选

Router_ID最小的路由器发布的路由。 - 优选

IP地址最小的邻居学来的路由。

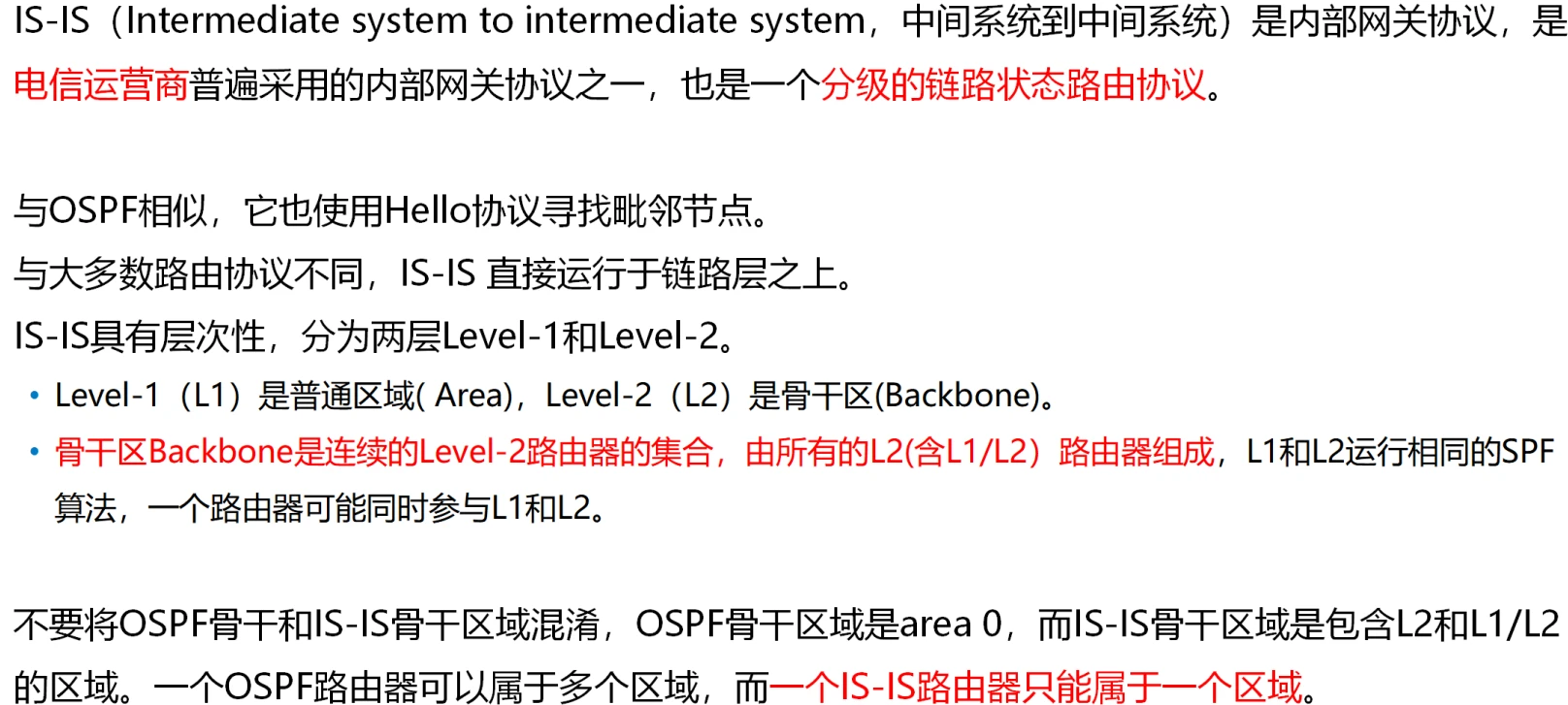

ISIS

例题

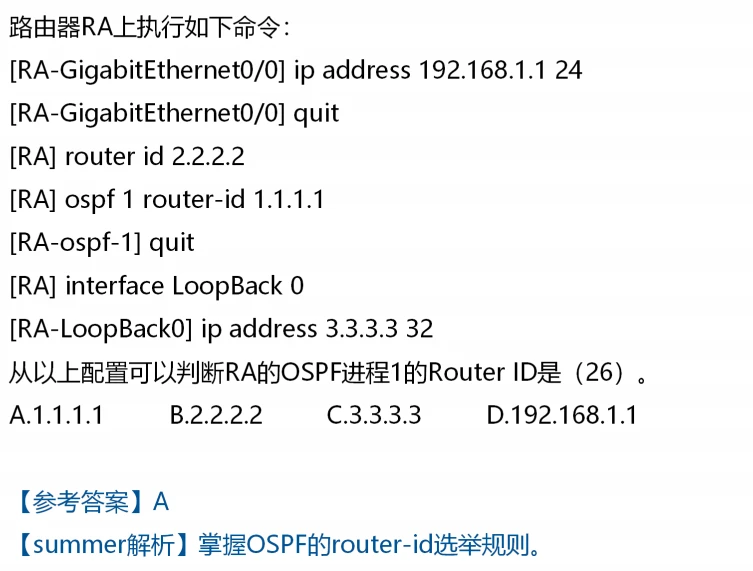

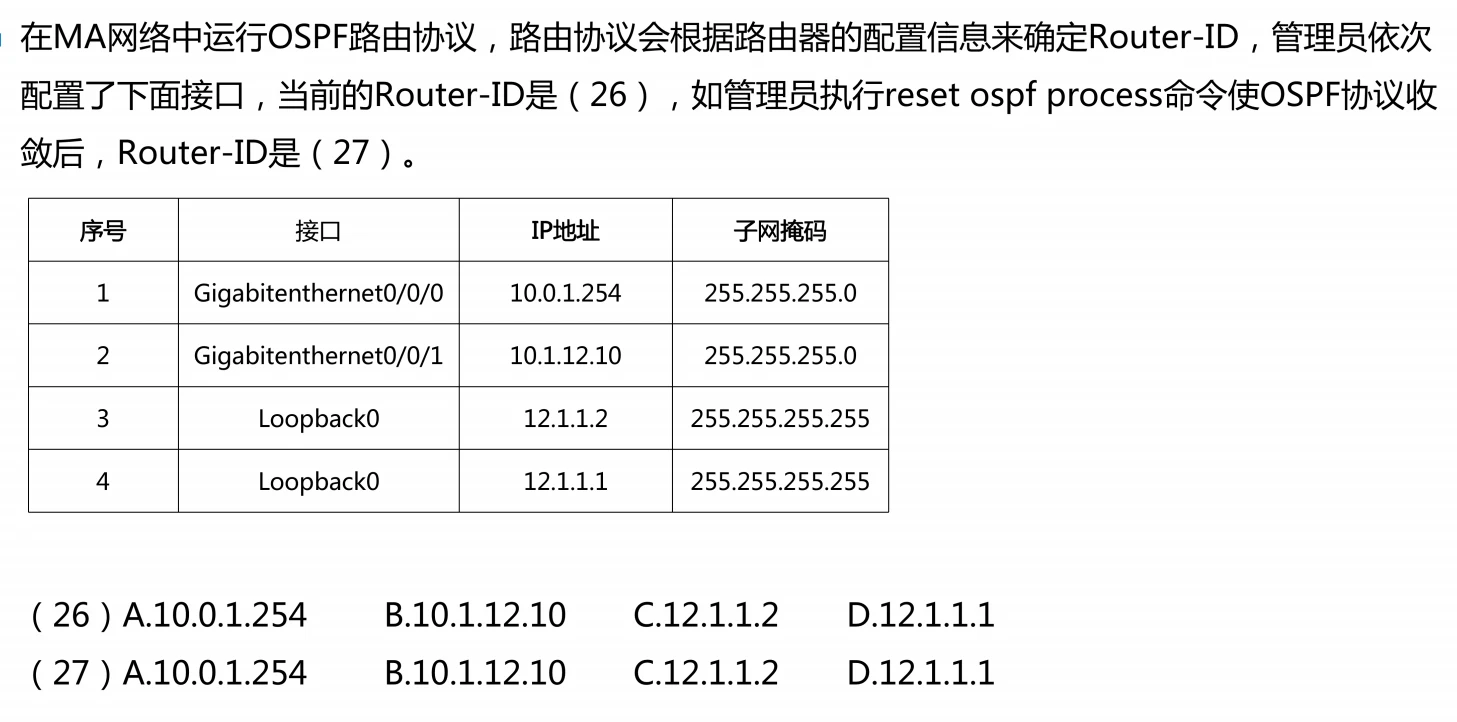

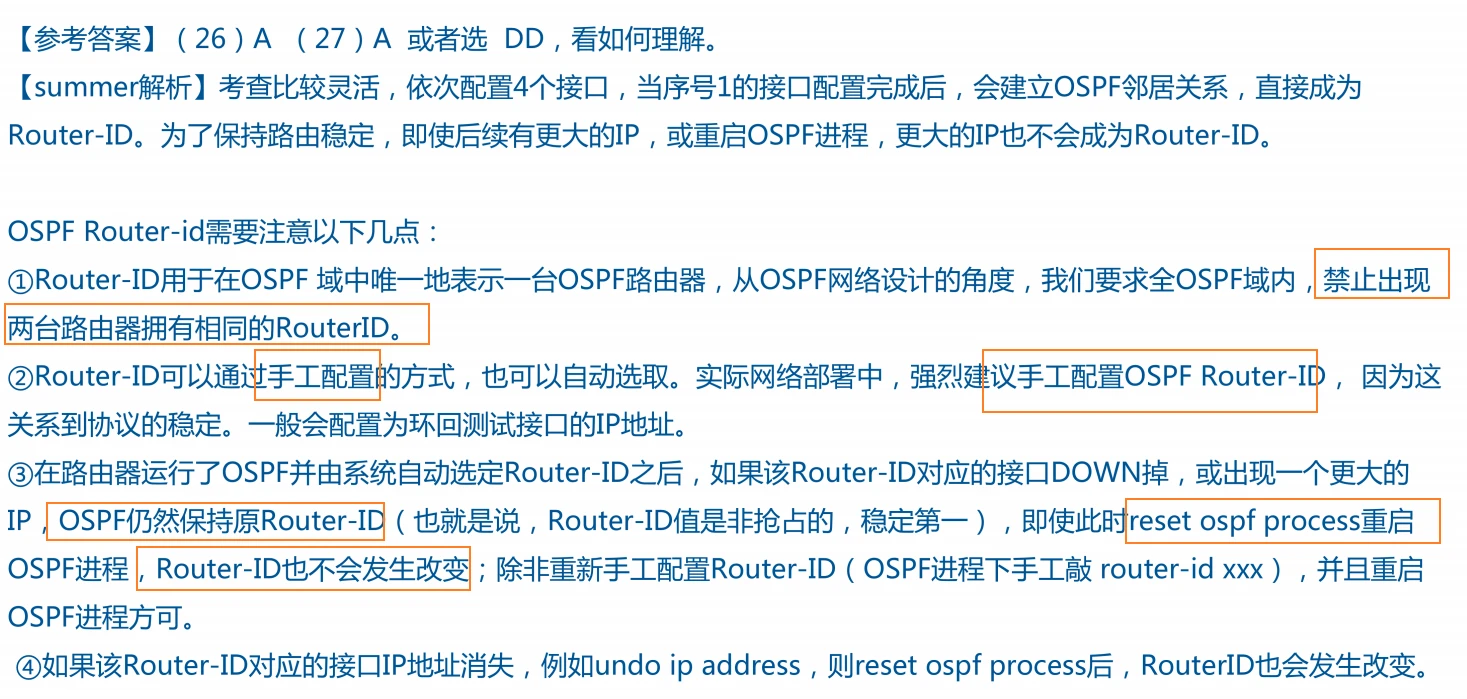

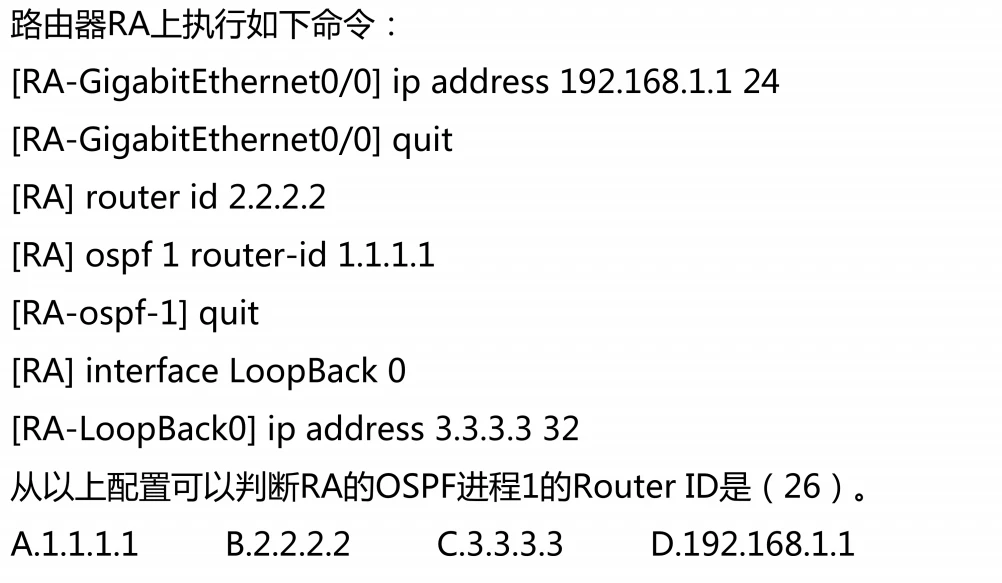

要分两种情况AA是配ospf之后,DD是配OSPF之前,具体看下面的router-id选举规则

internet应用

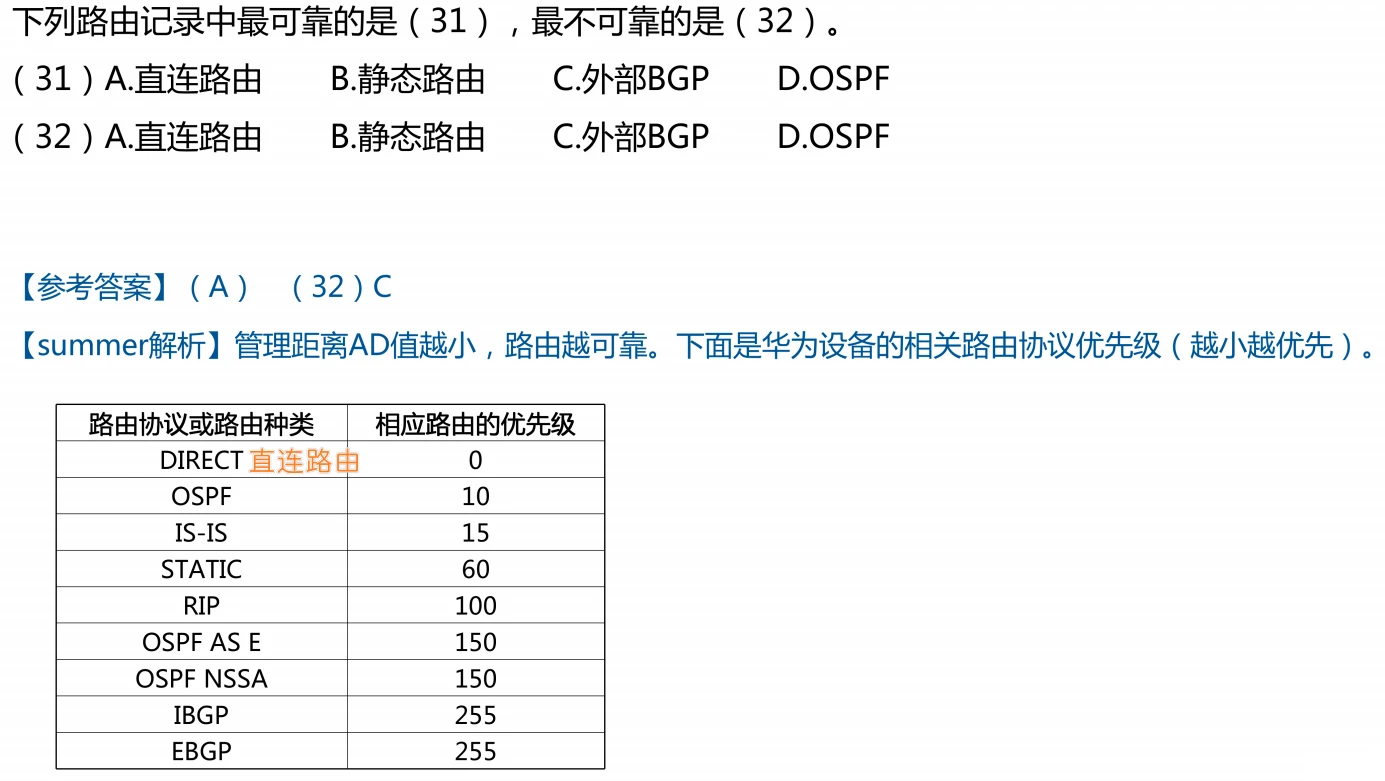

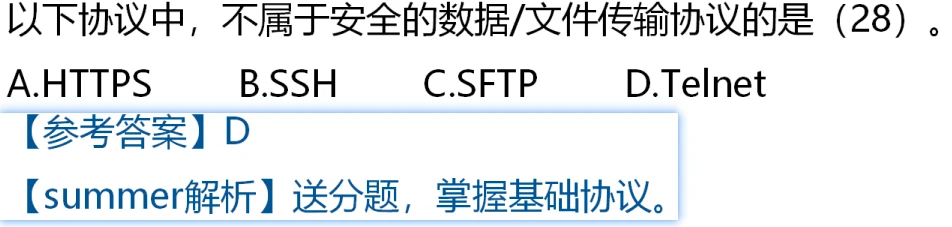

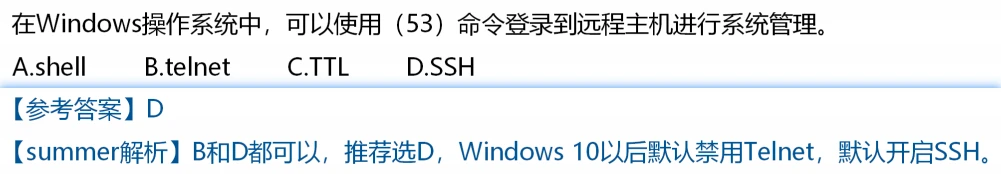

远程登入

例题

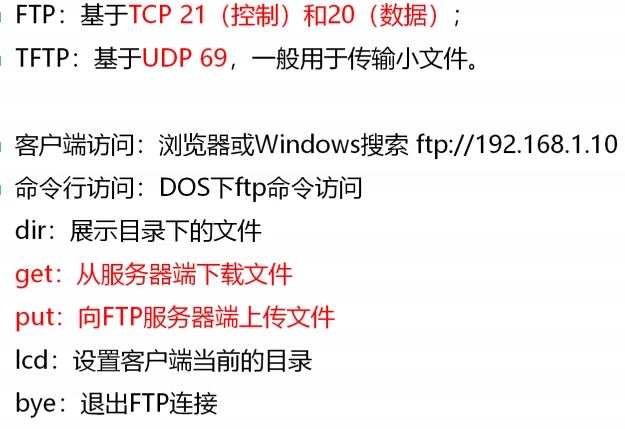

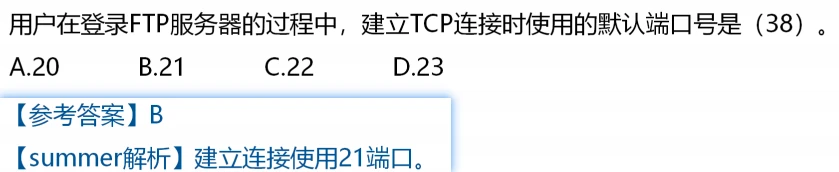

文件传输协议

关键词:ftp,tftp

例题

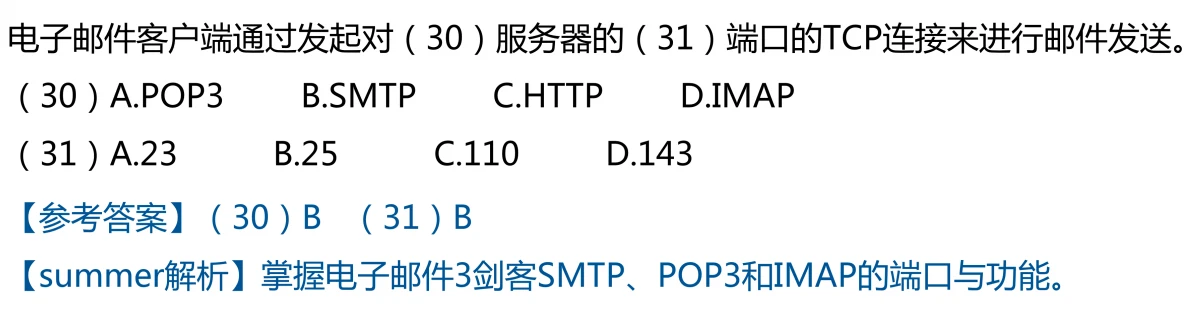

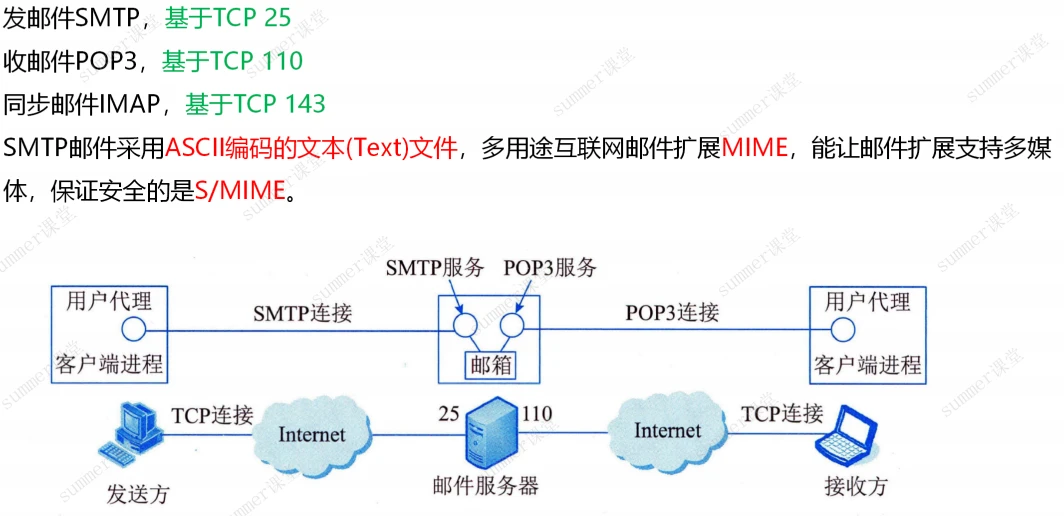

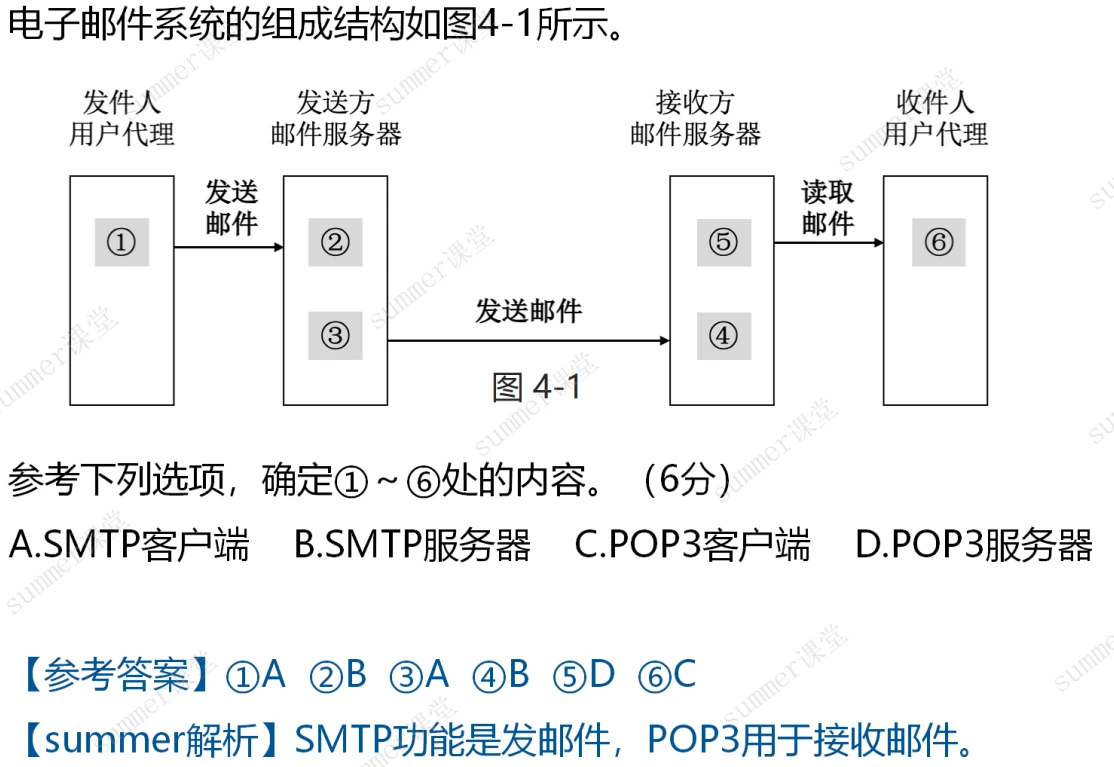

电子邮件协议

关键词:pop3,smtp,imap

例题

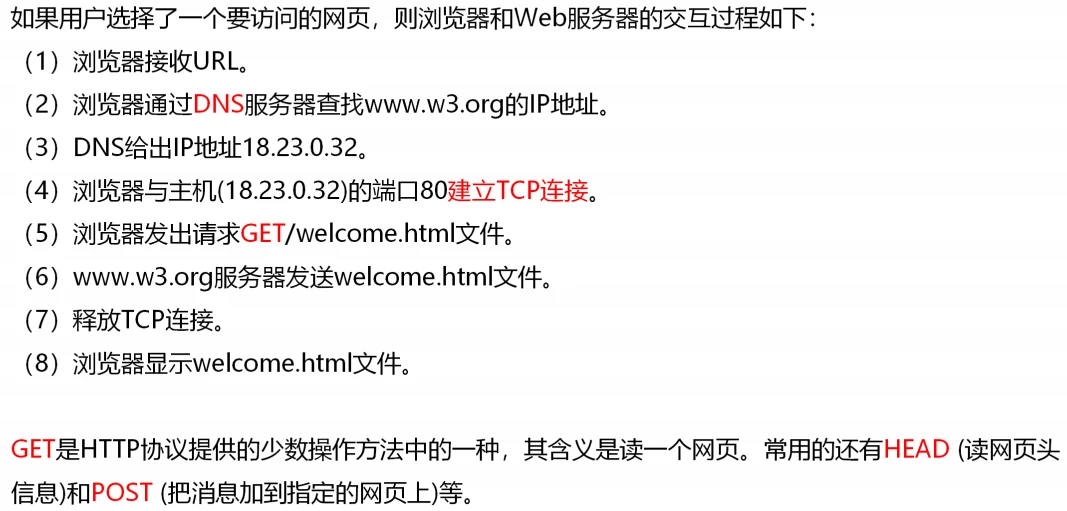

超文本传输协议HTP

网页访问过程

例题:

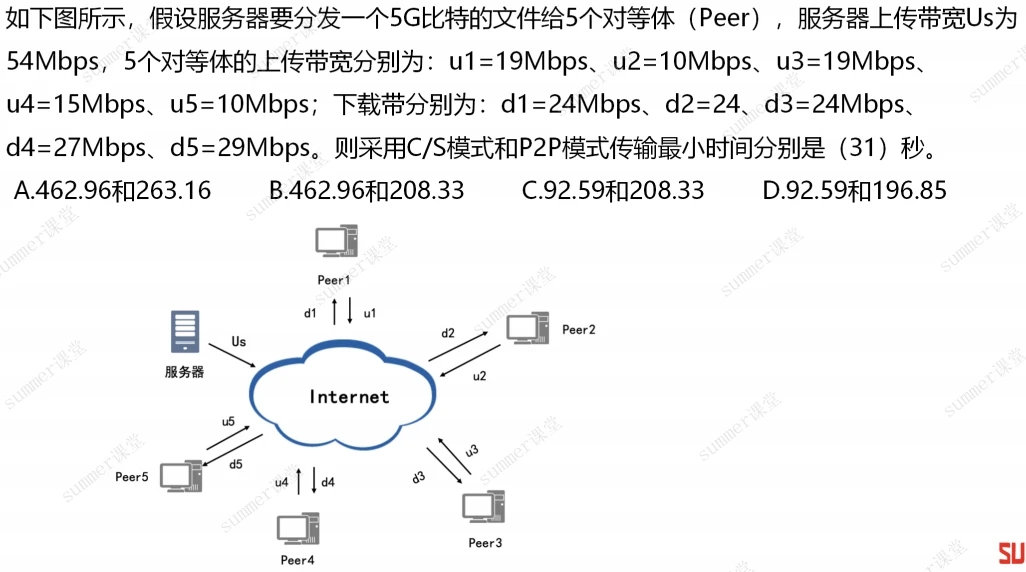

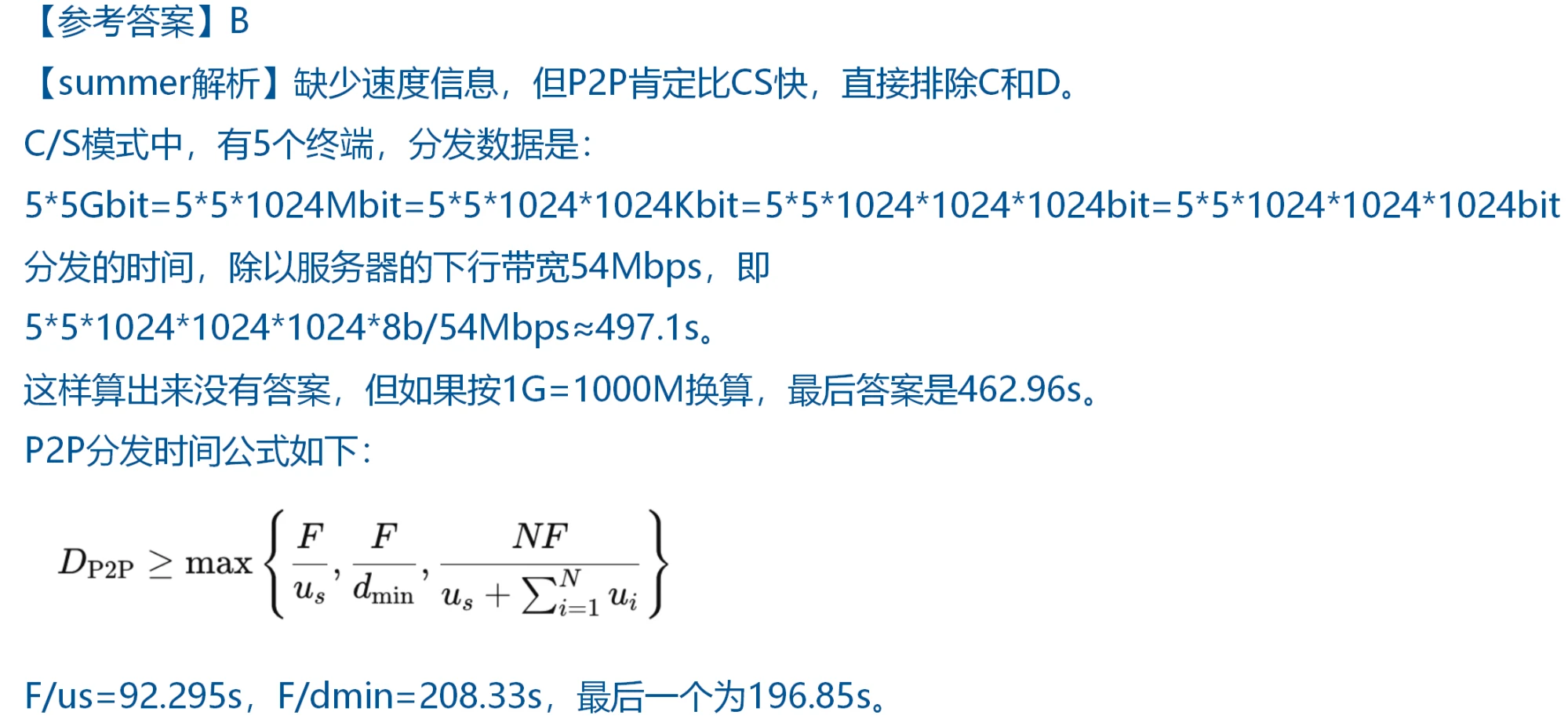

P2P应用

网络互联设备

总结

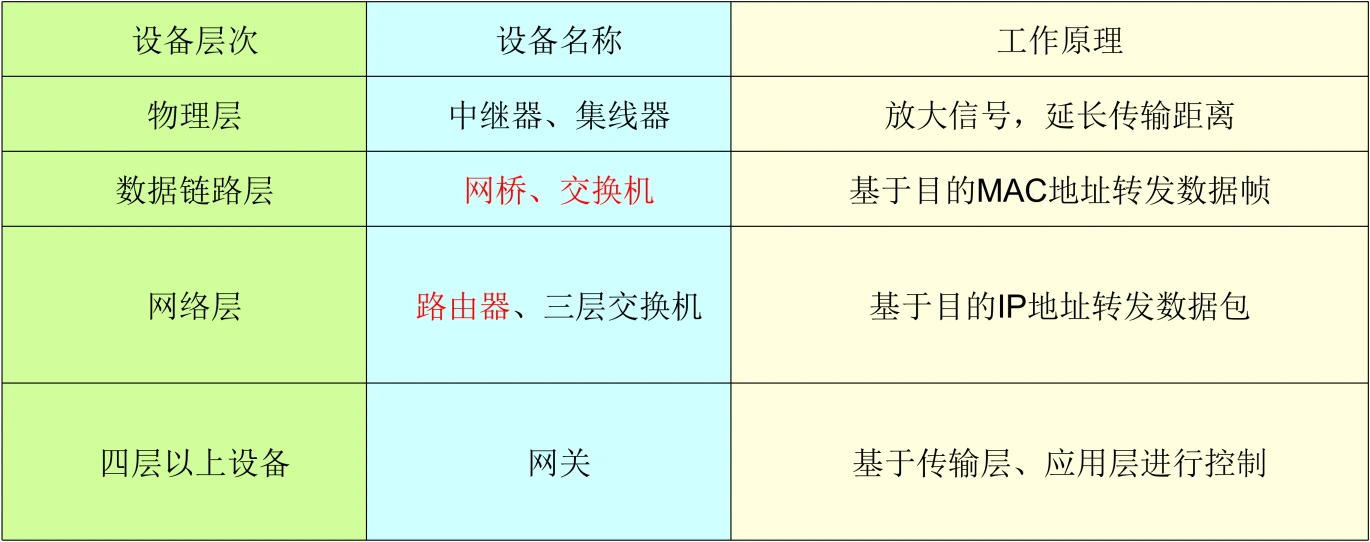

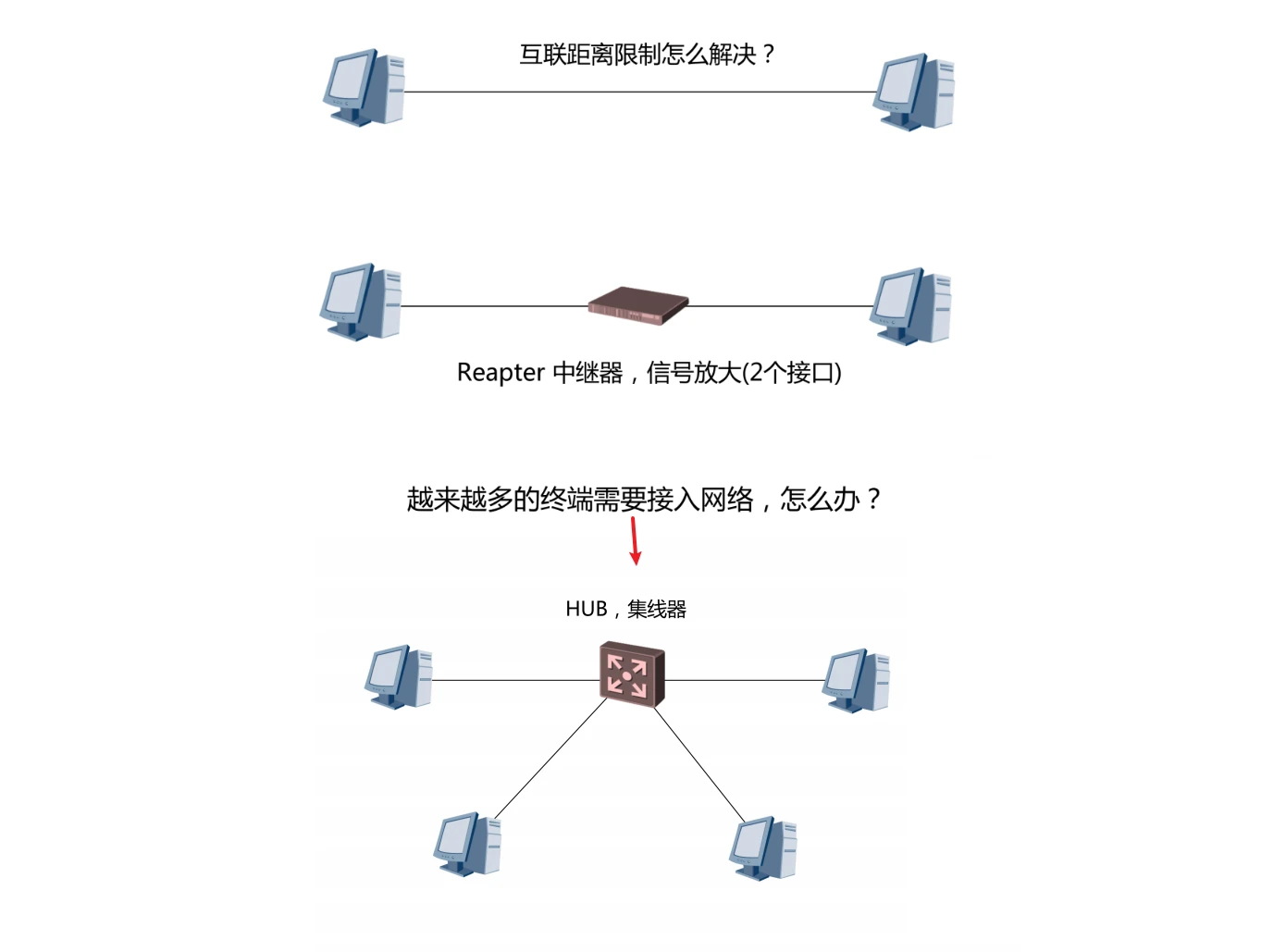

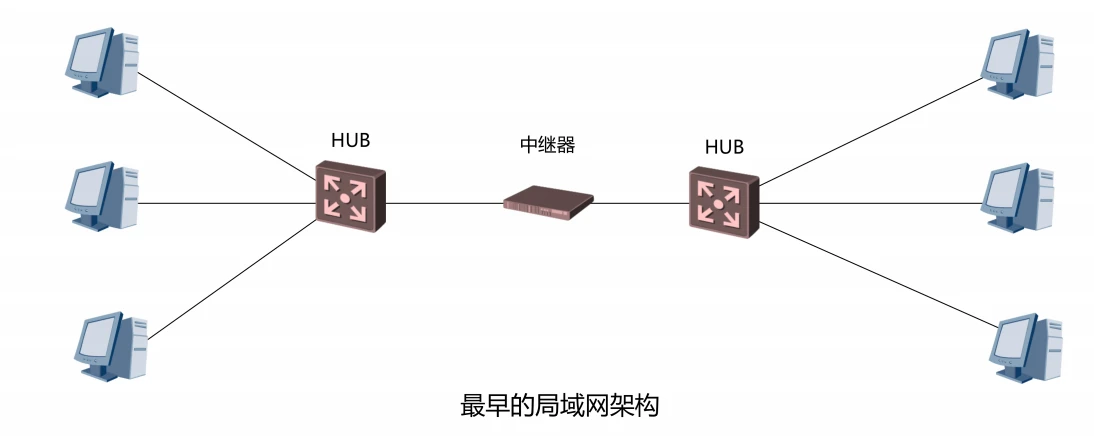

中继器与集线器

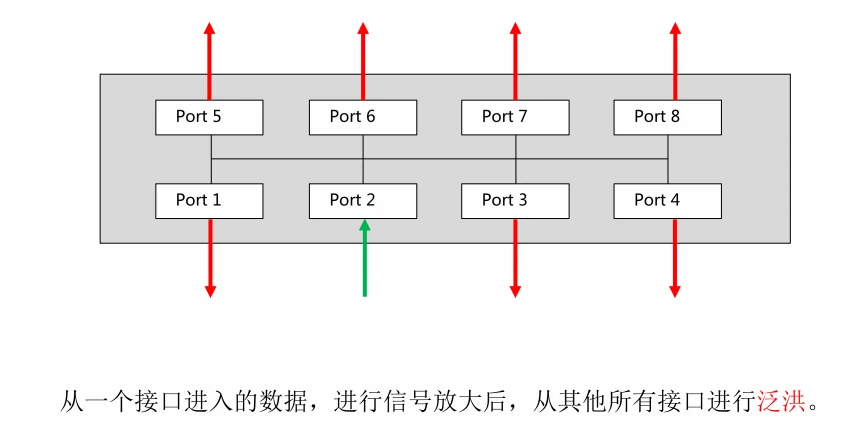

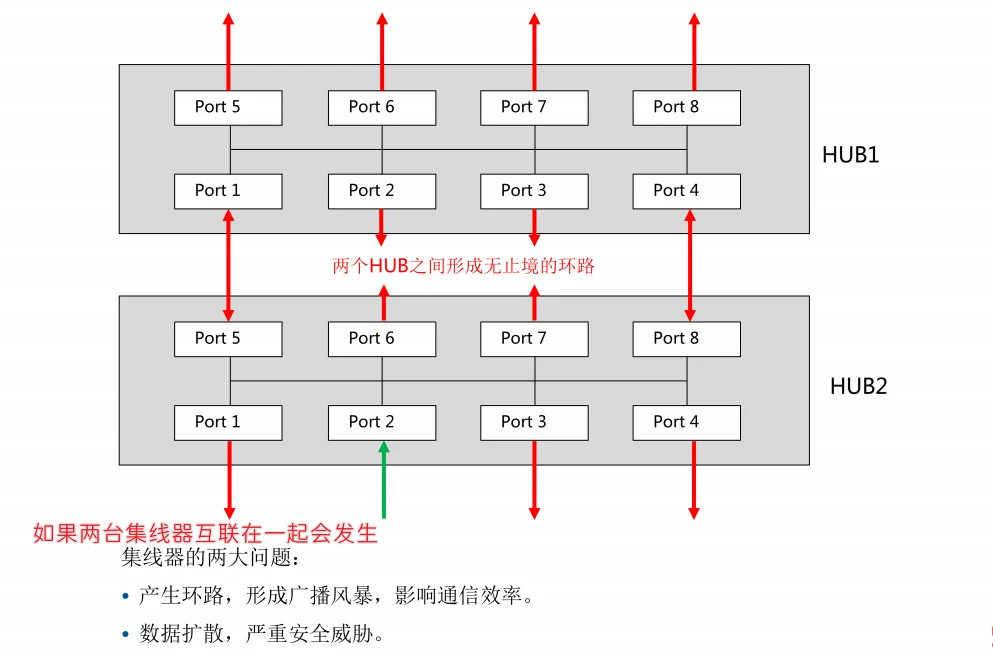

集线器工作原理

就是因为会出现对所有接口进行泛洪,这样所有的终端都会收到数据,会造成数据泄露

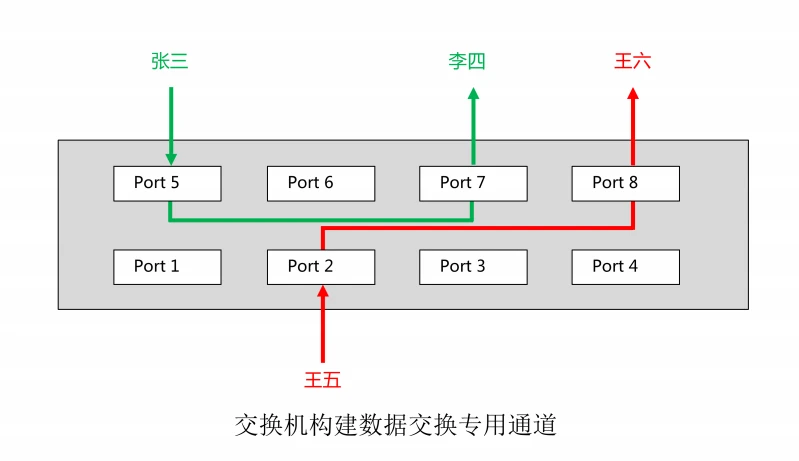

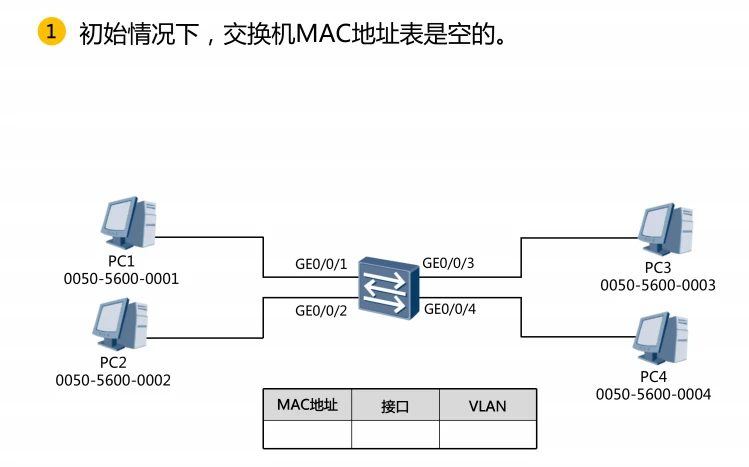

网桥与交换机

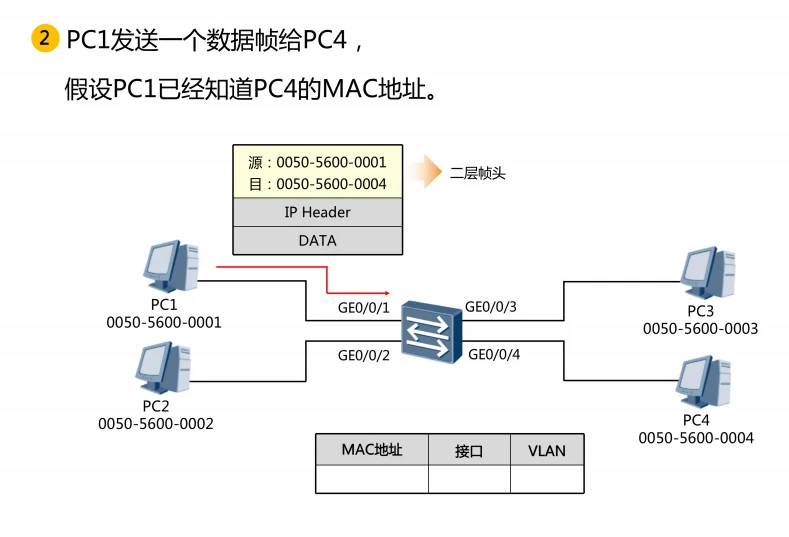

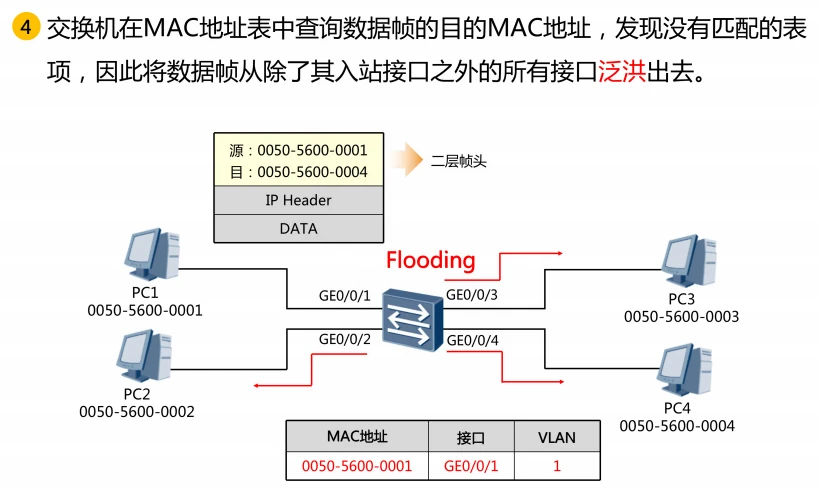

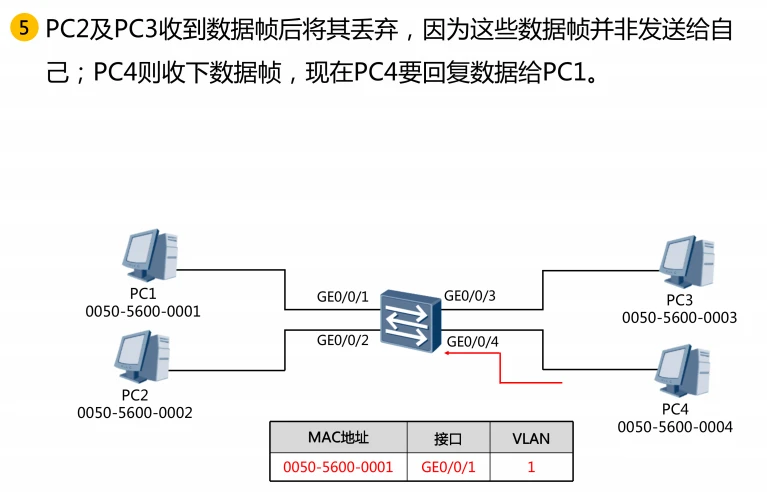

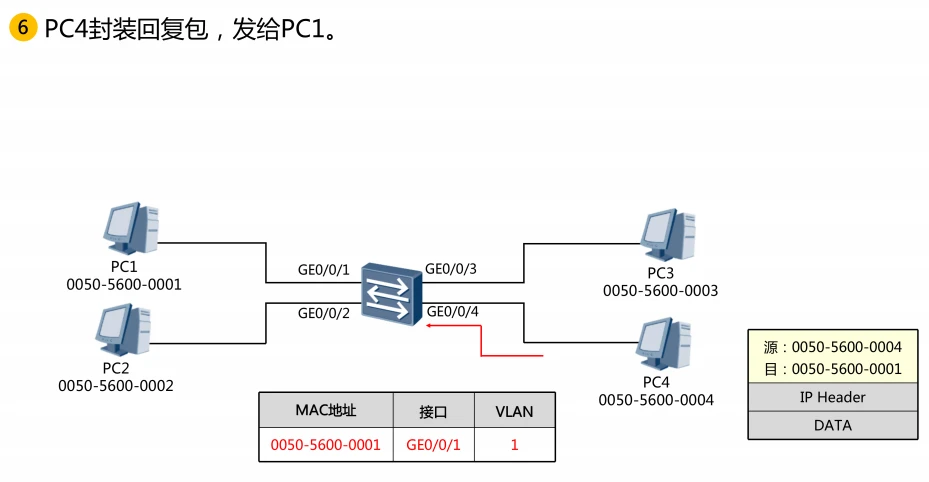

交换机工作原理(交换机寻址)

例题

路由器与三层交换机

路由器

三层交换机

例题

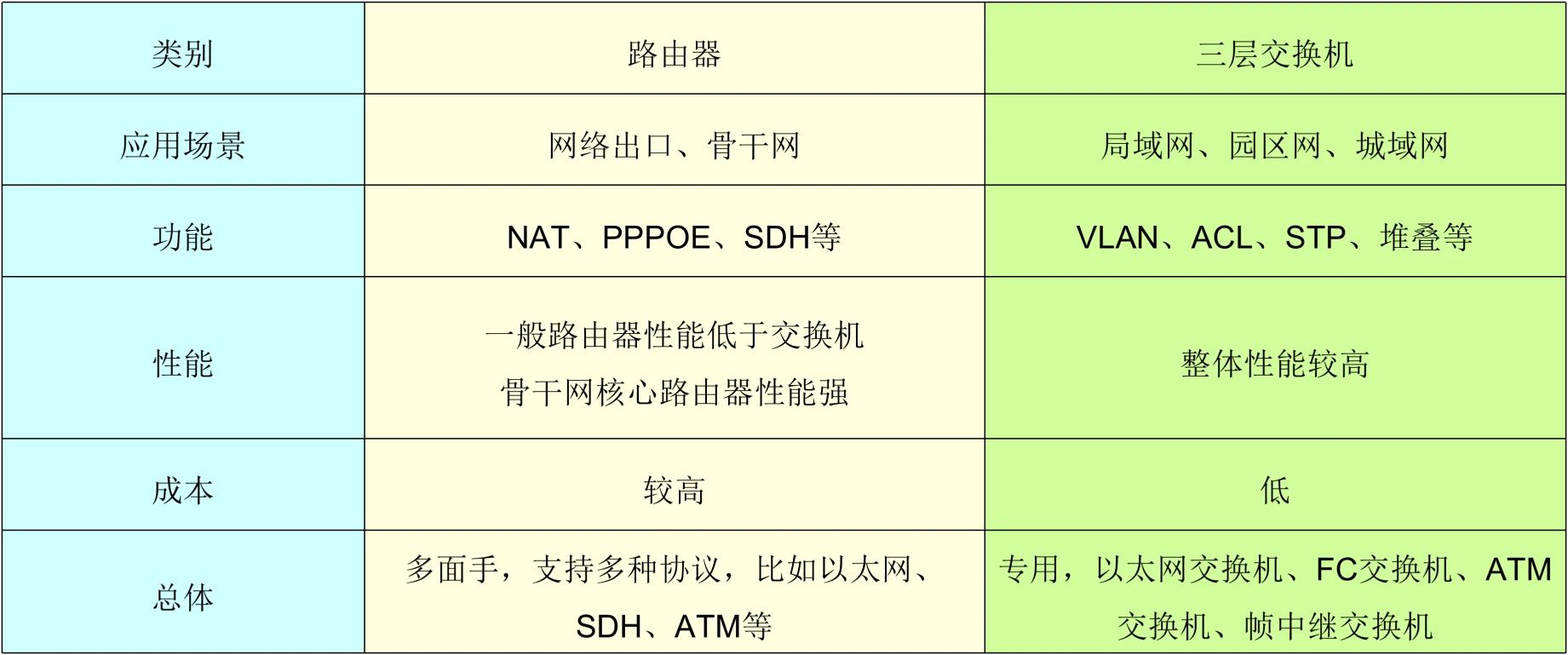

路由器跟三层交换机有什么区别 ?

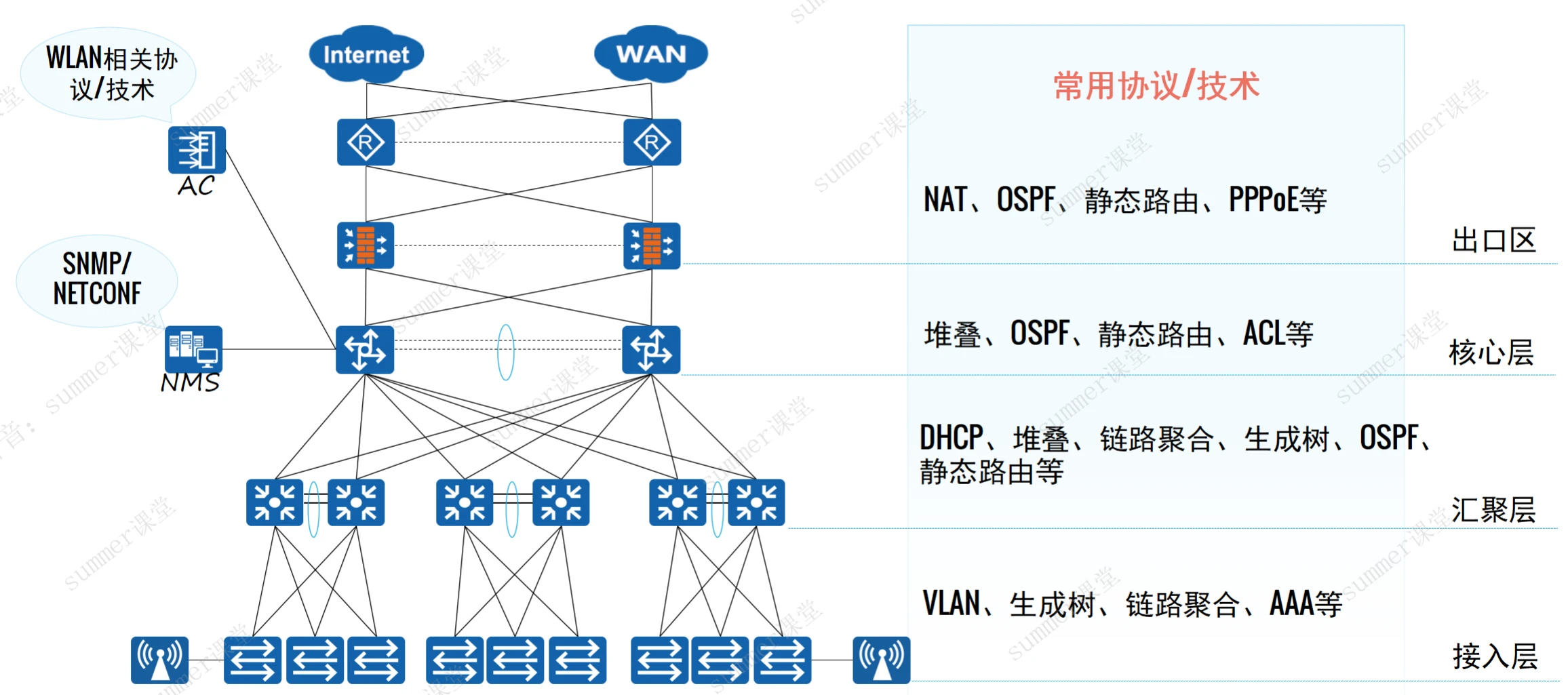

典型园区网拓扑结构

对比

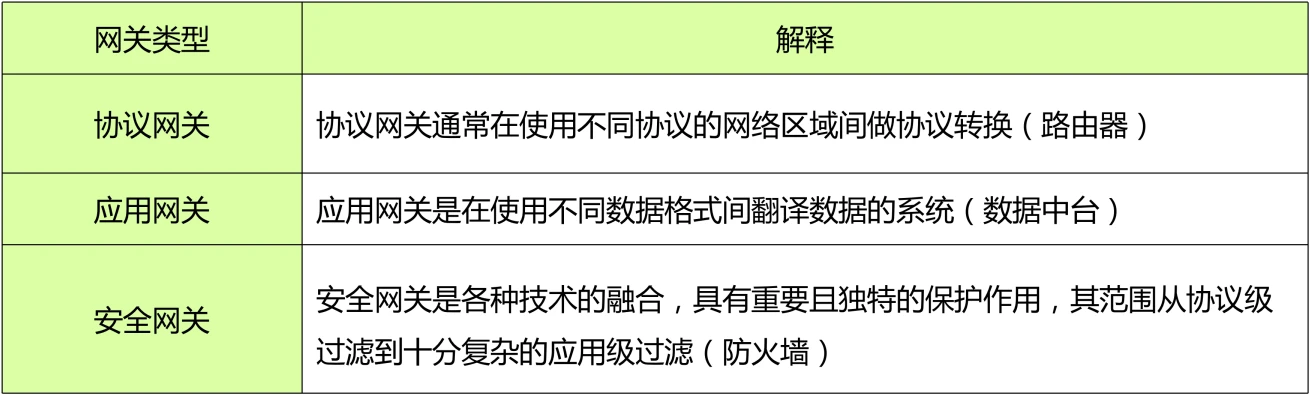

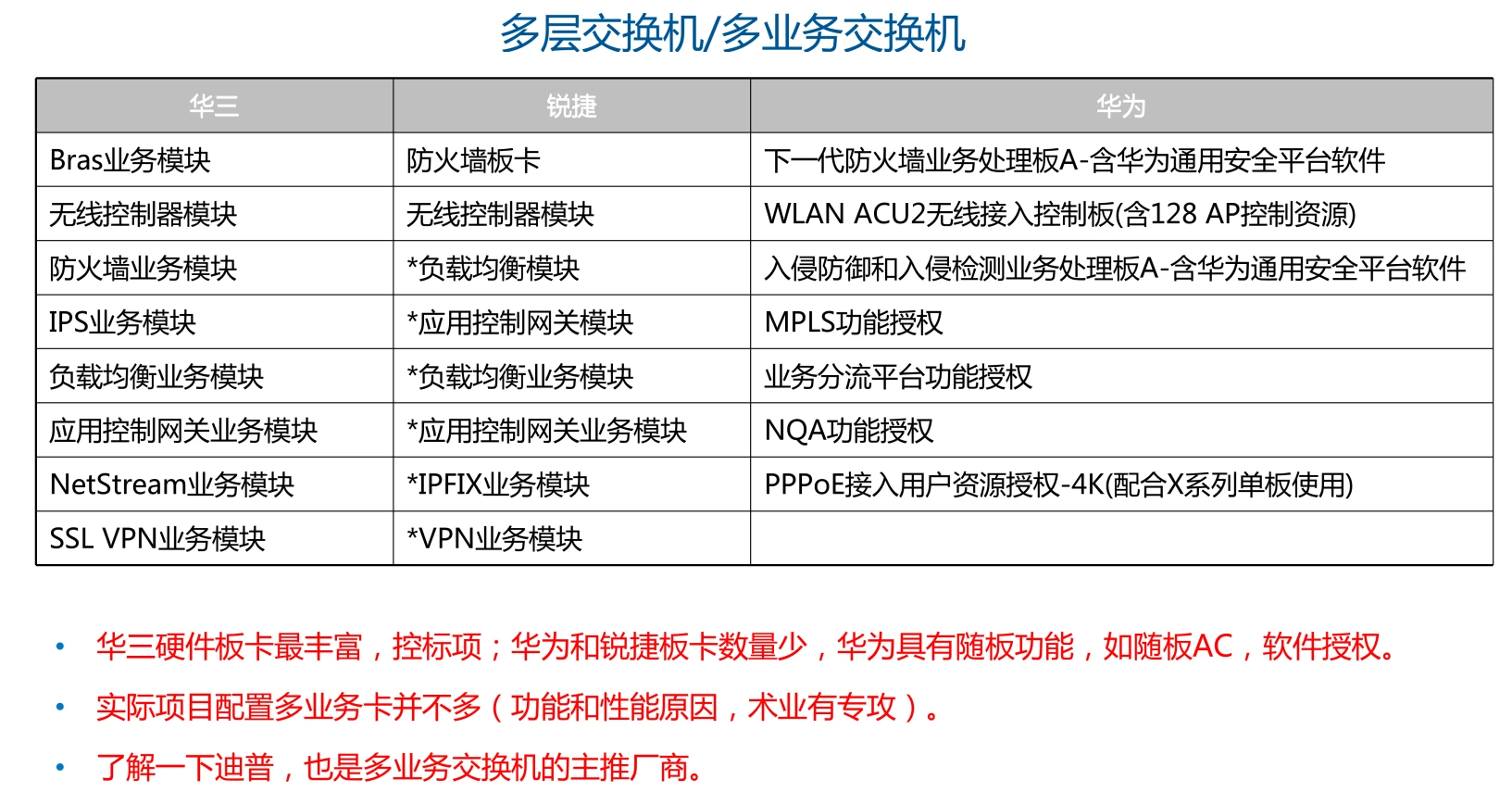

多层交换机和网关设备

网关是互连网络中操作在OSI传输层之上的设施。

网关的主要功能:

·(1)连接网络层之上执行不同协议的子网,组成异构型的互联网。

·(2)网关能对互不兼容的高层协议进行转换。

·(3)为了实现异构型设备之间的通信,网关要对不同传输层、会话层、表示层、应用层协议进行翻译和转换。

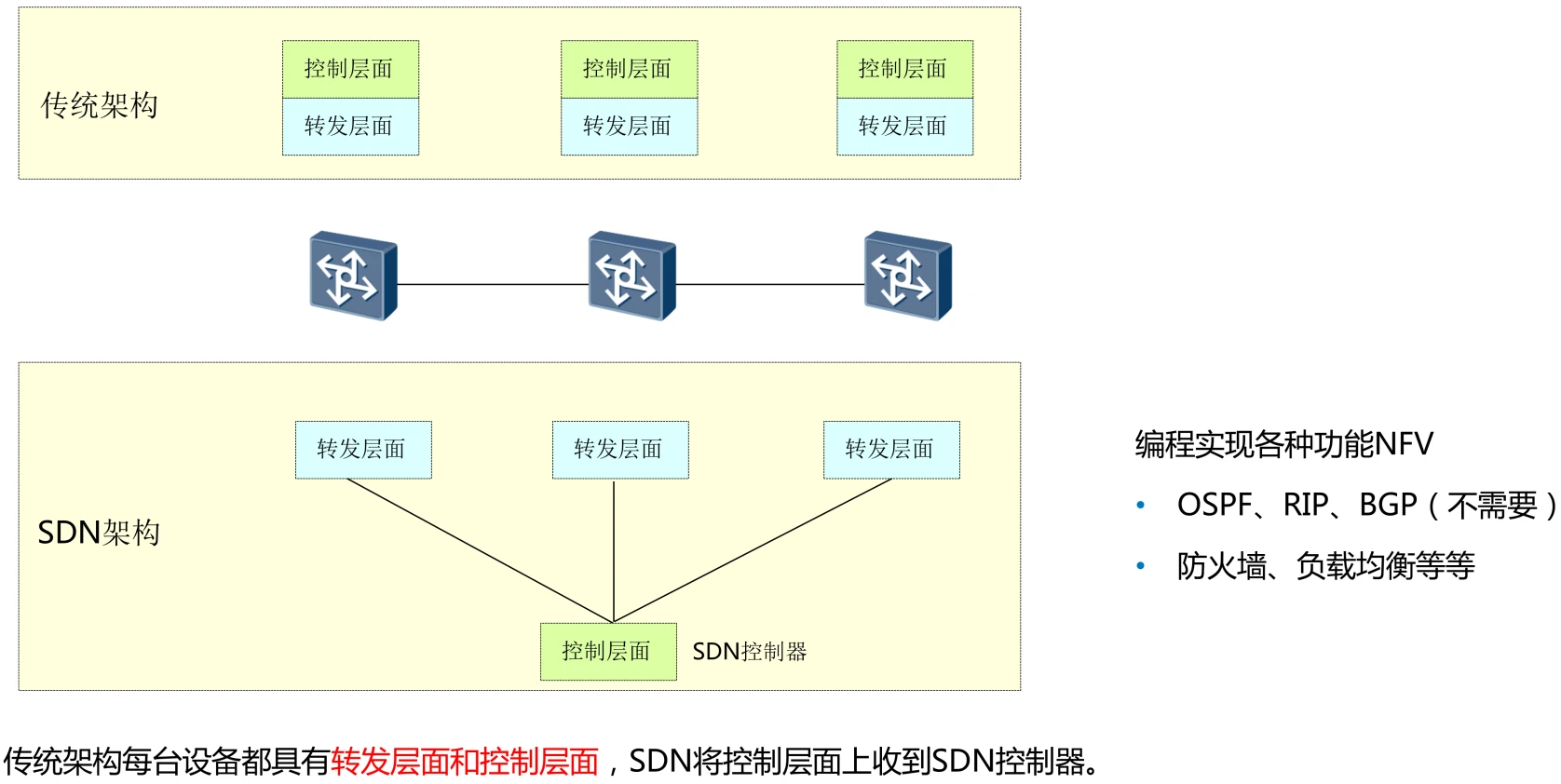

SDN可编程交换机

网络演进总结

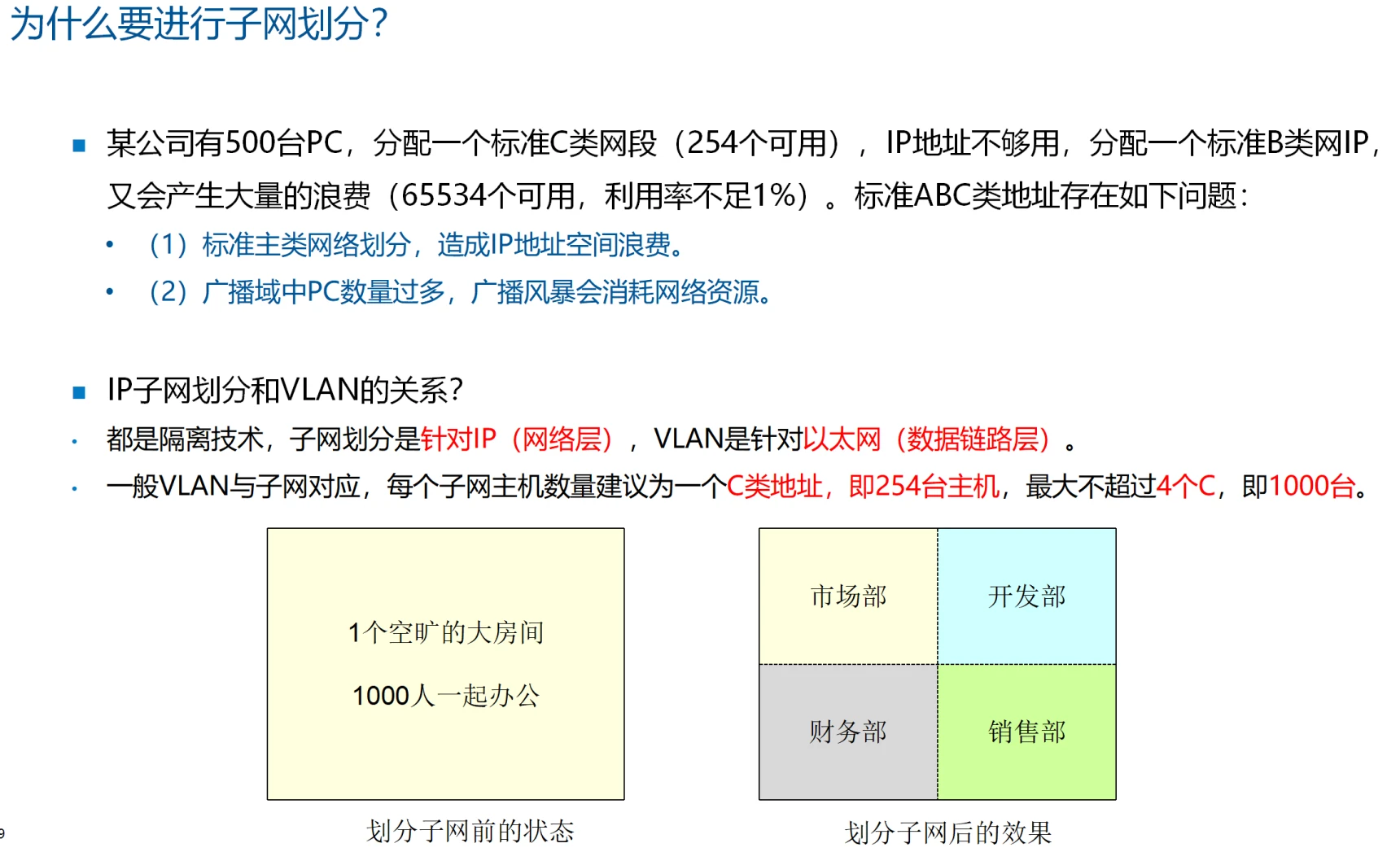

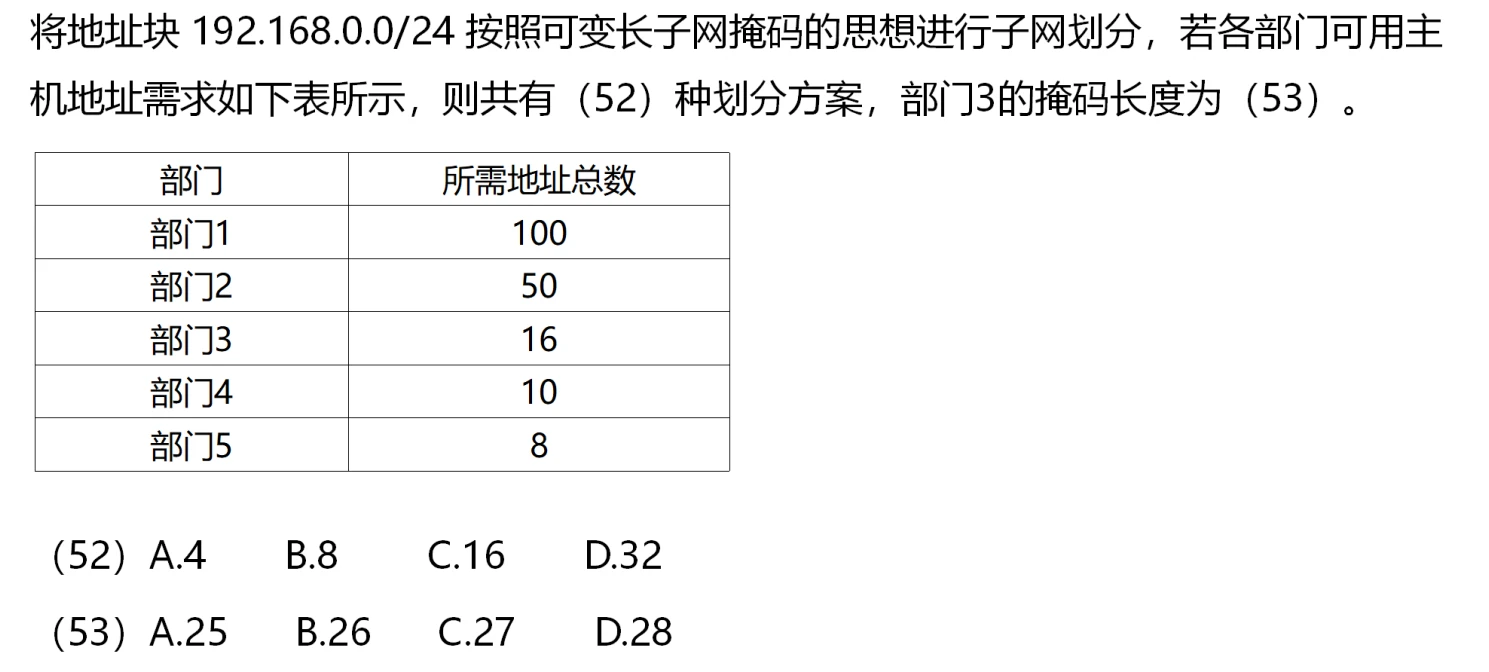

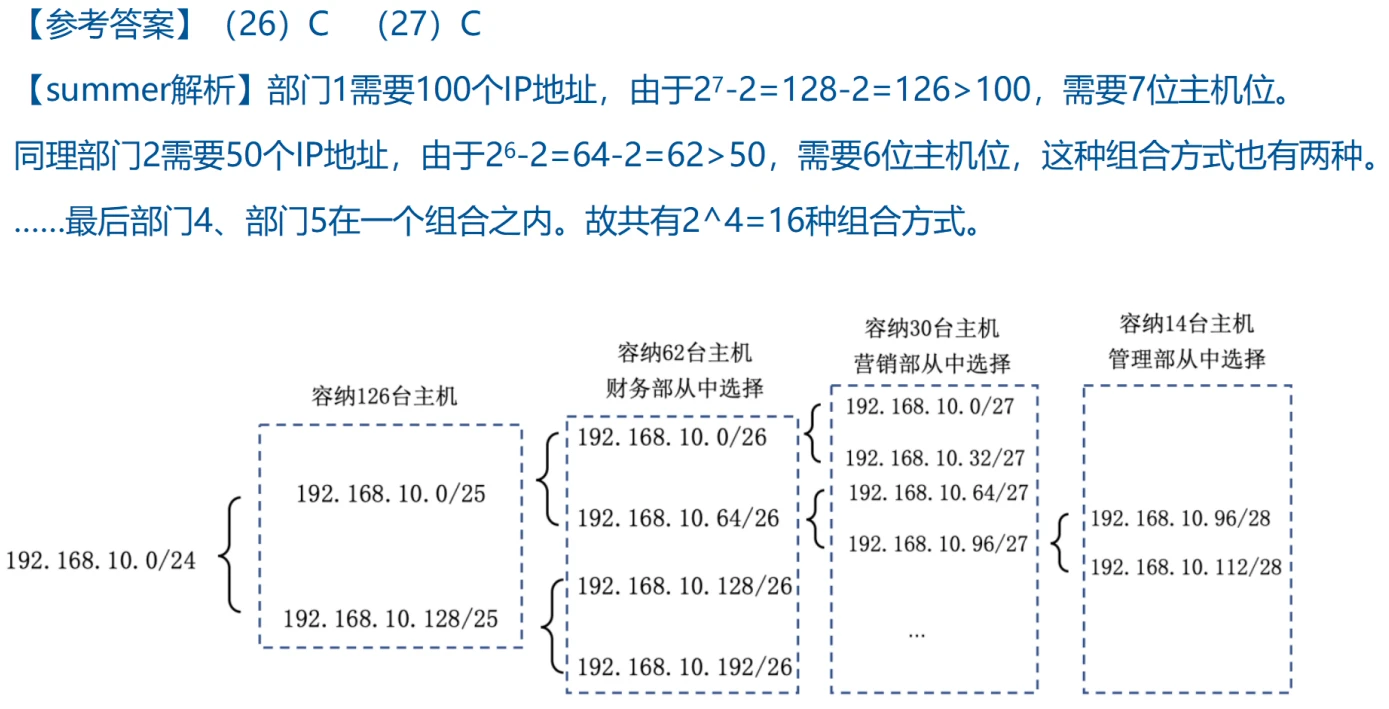

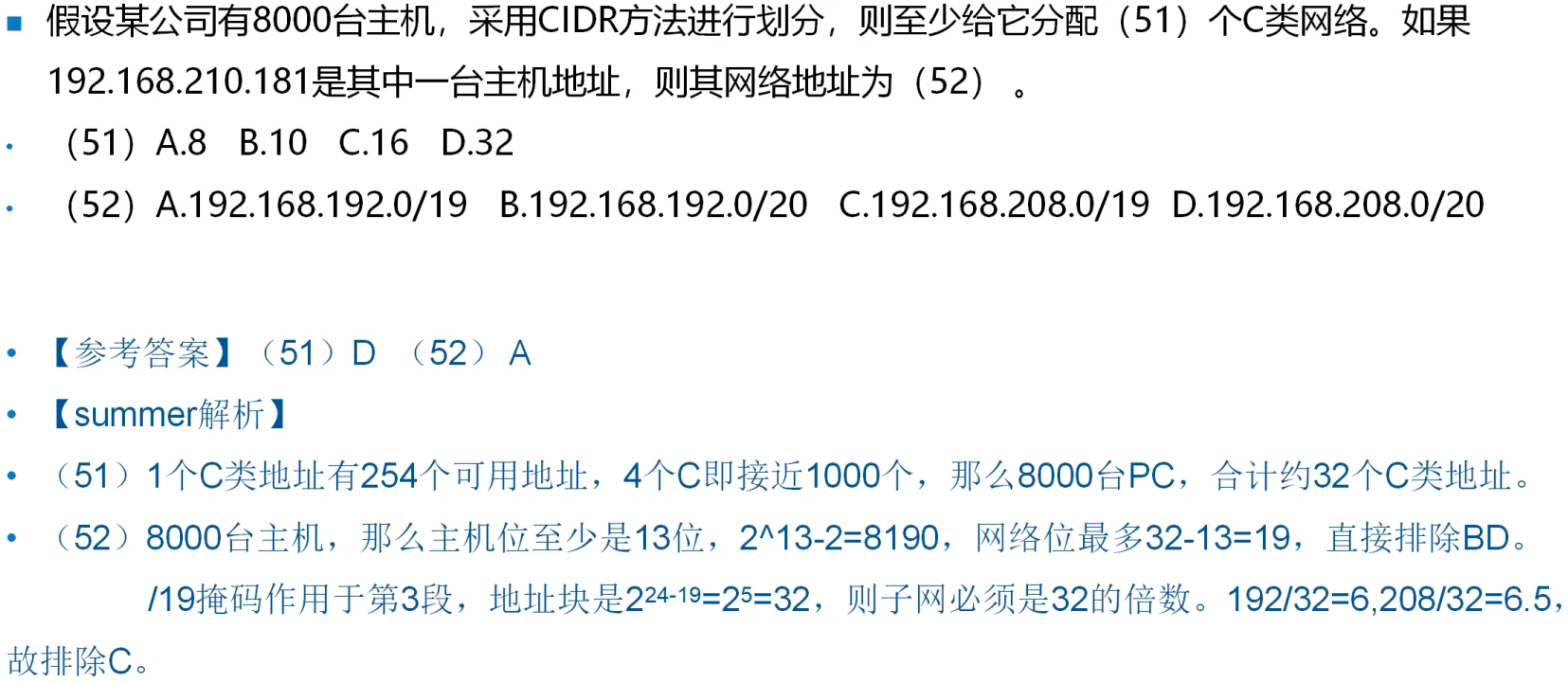

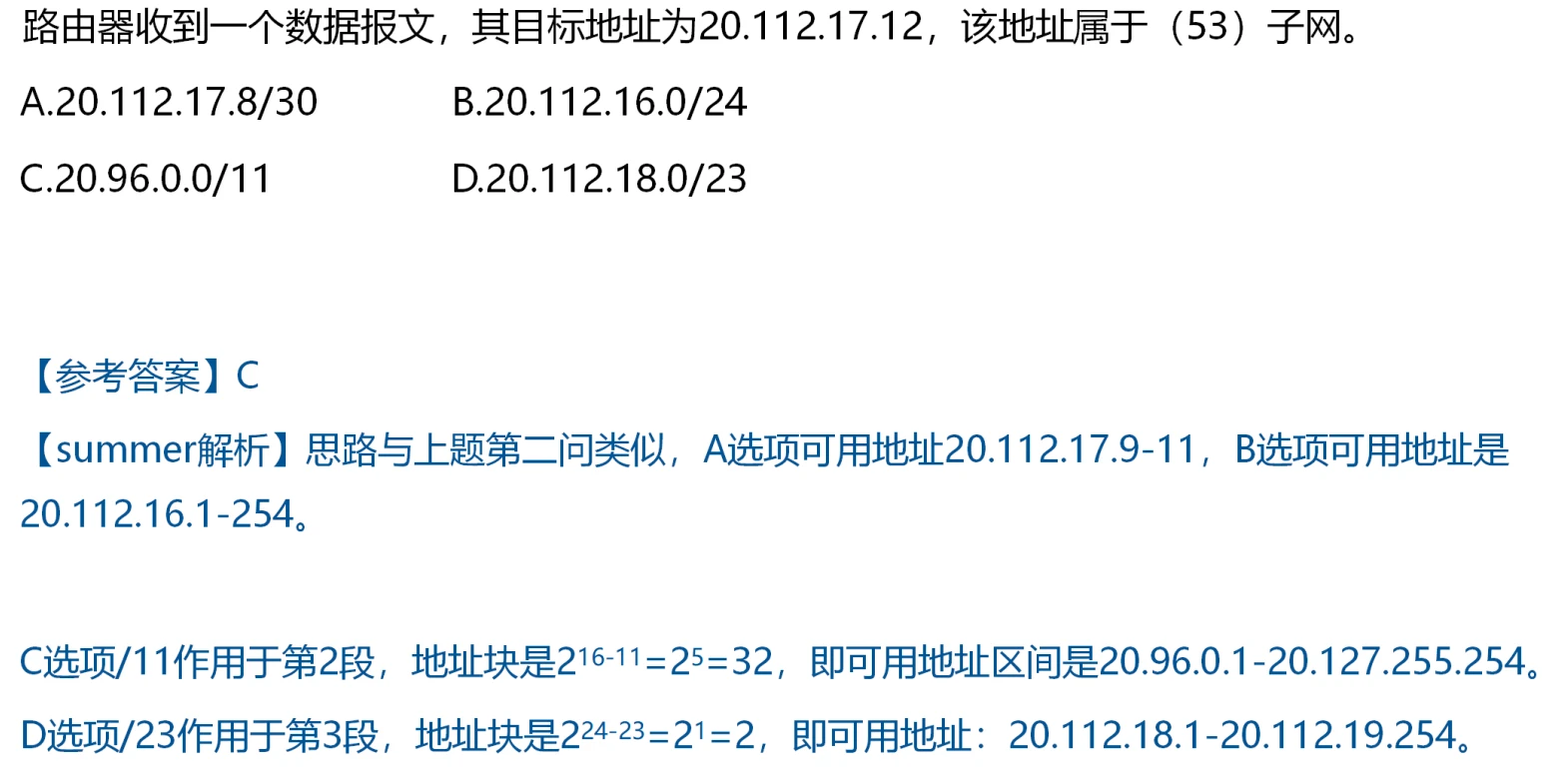

子网划分专题VLSM CIDR

IP地址基础

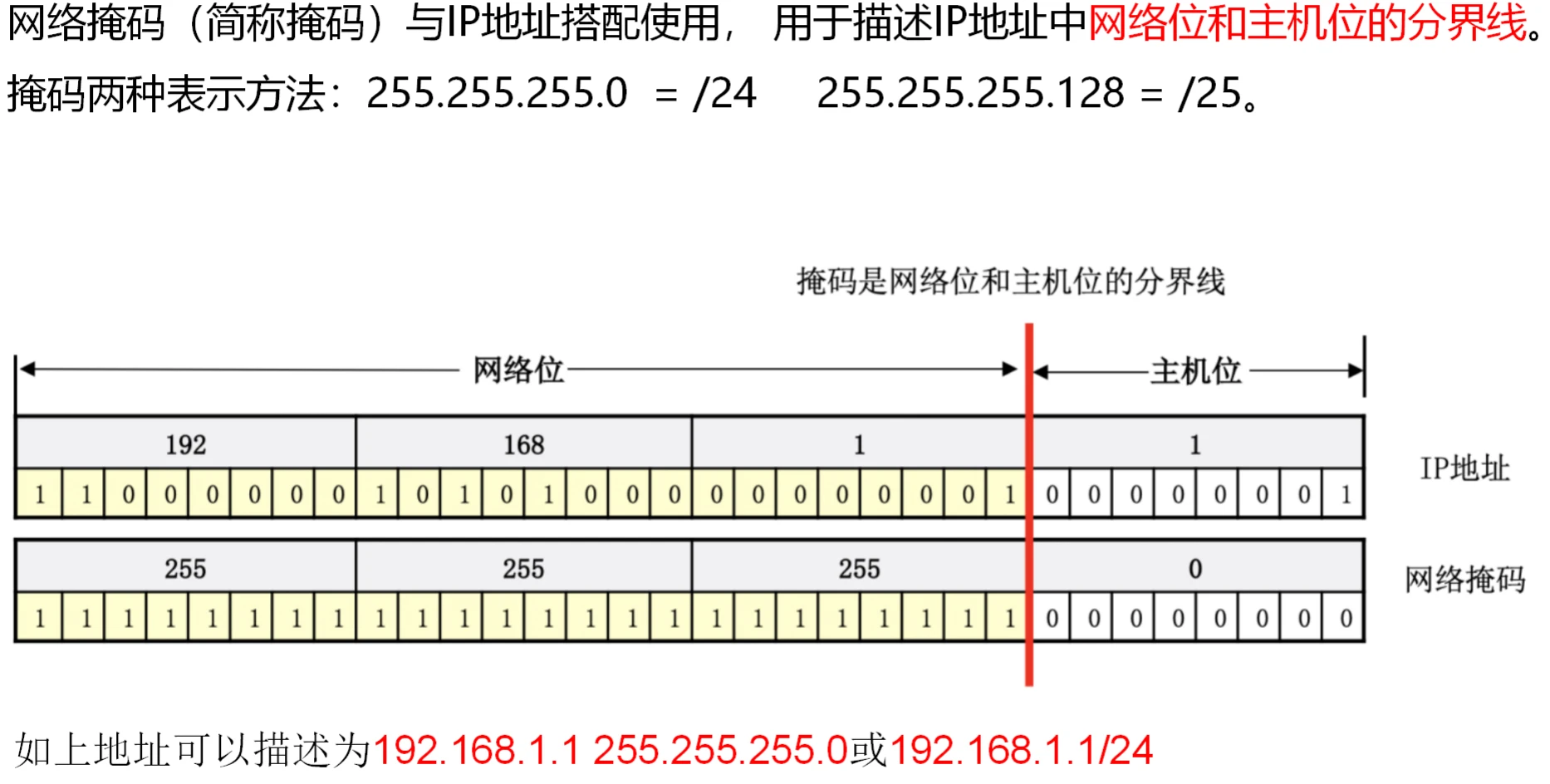

网络掩码(子网掩码)

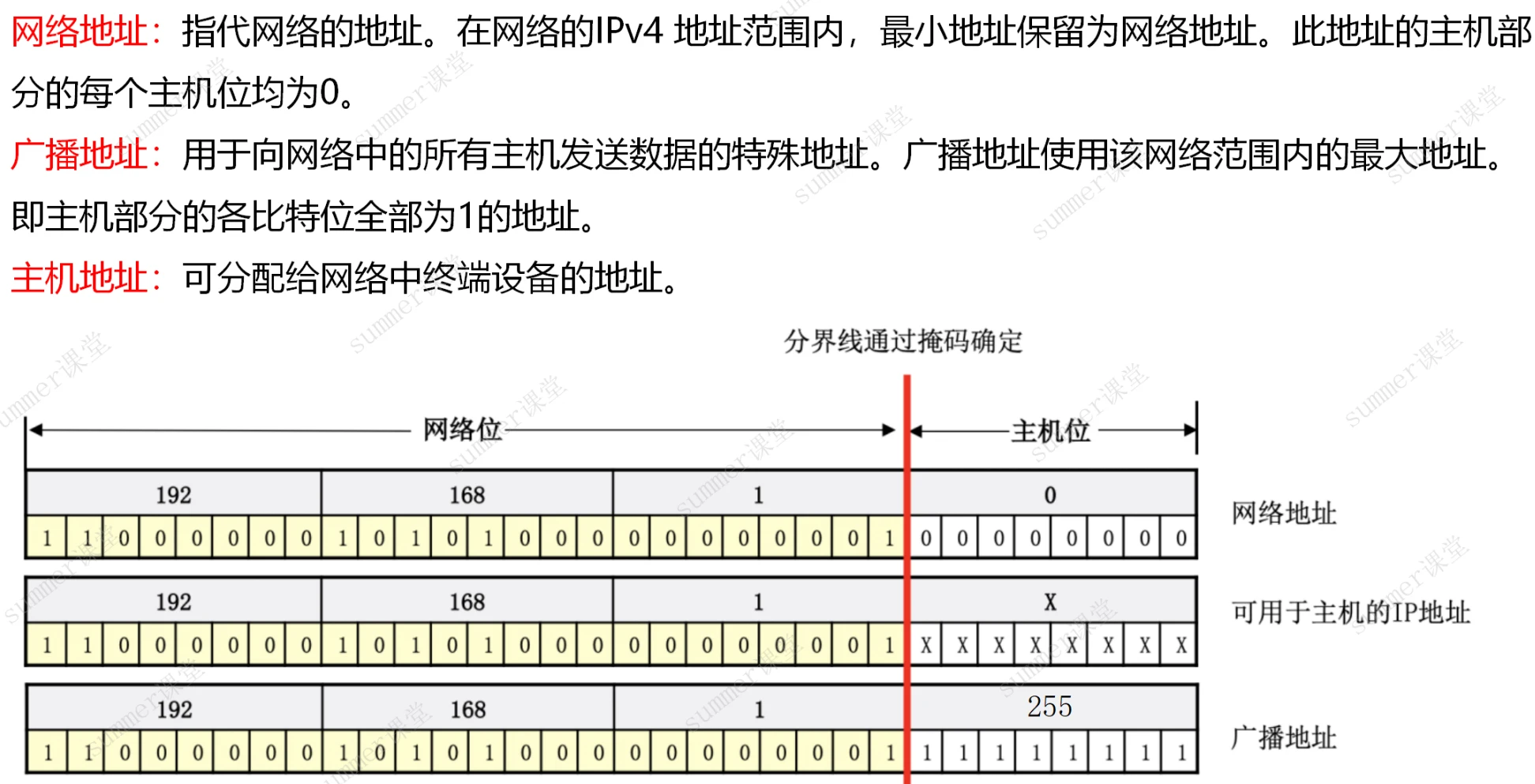

三类地址

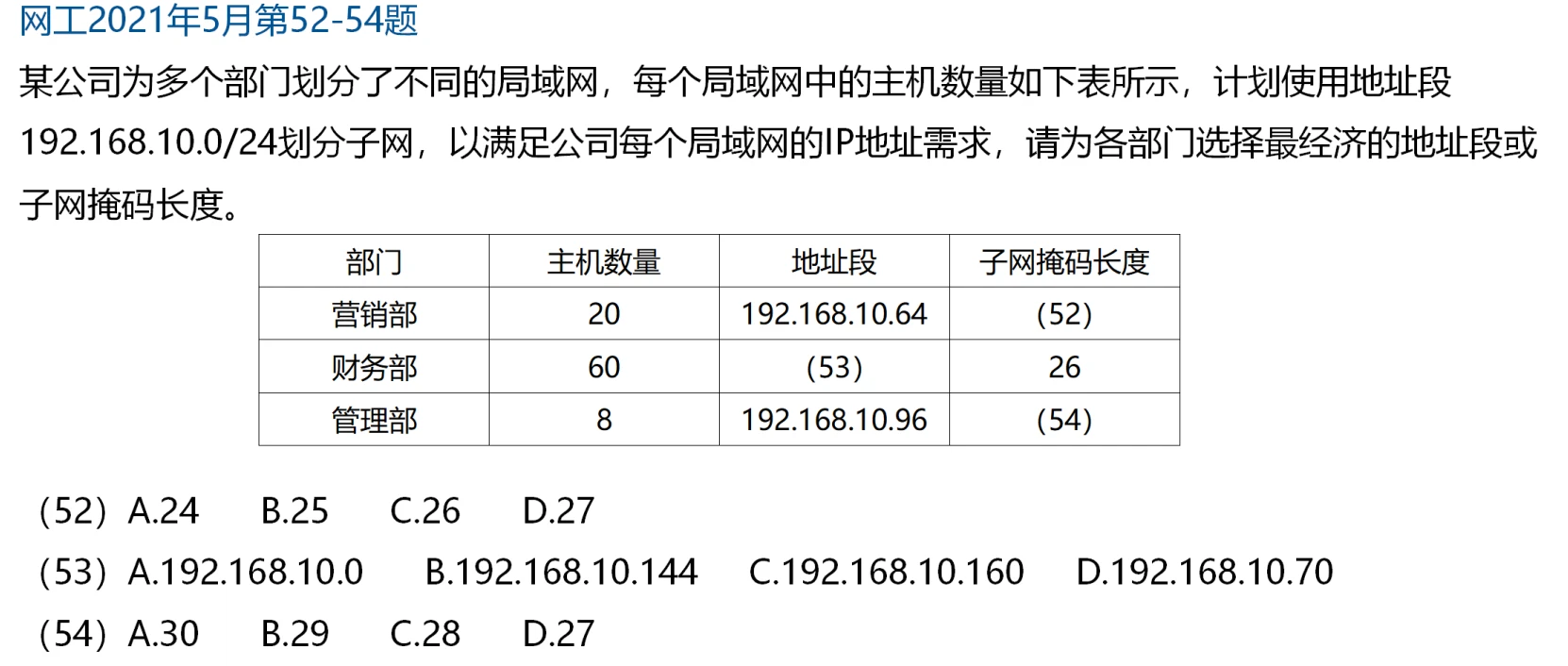

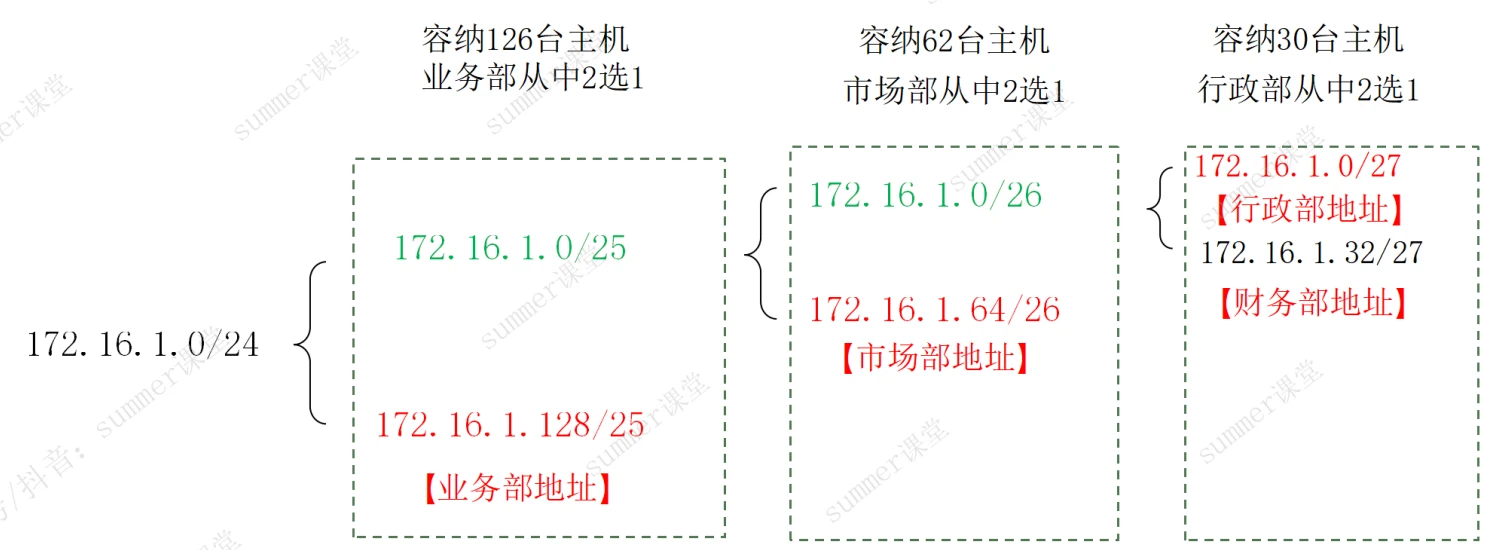

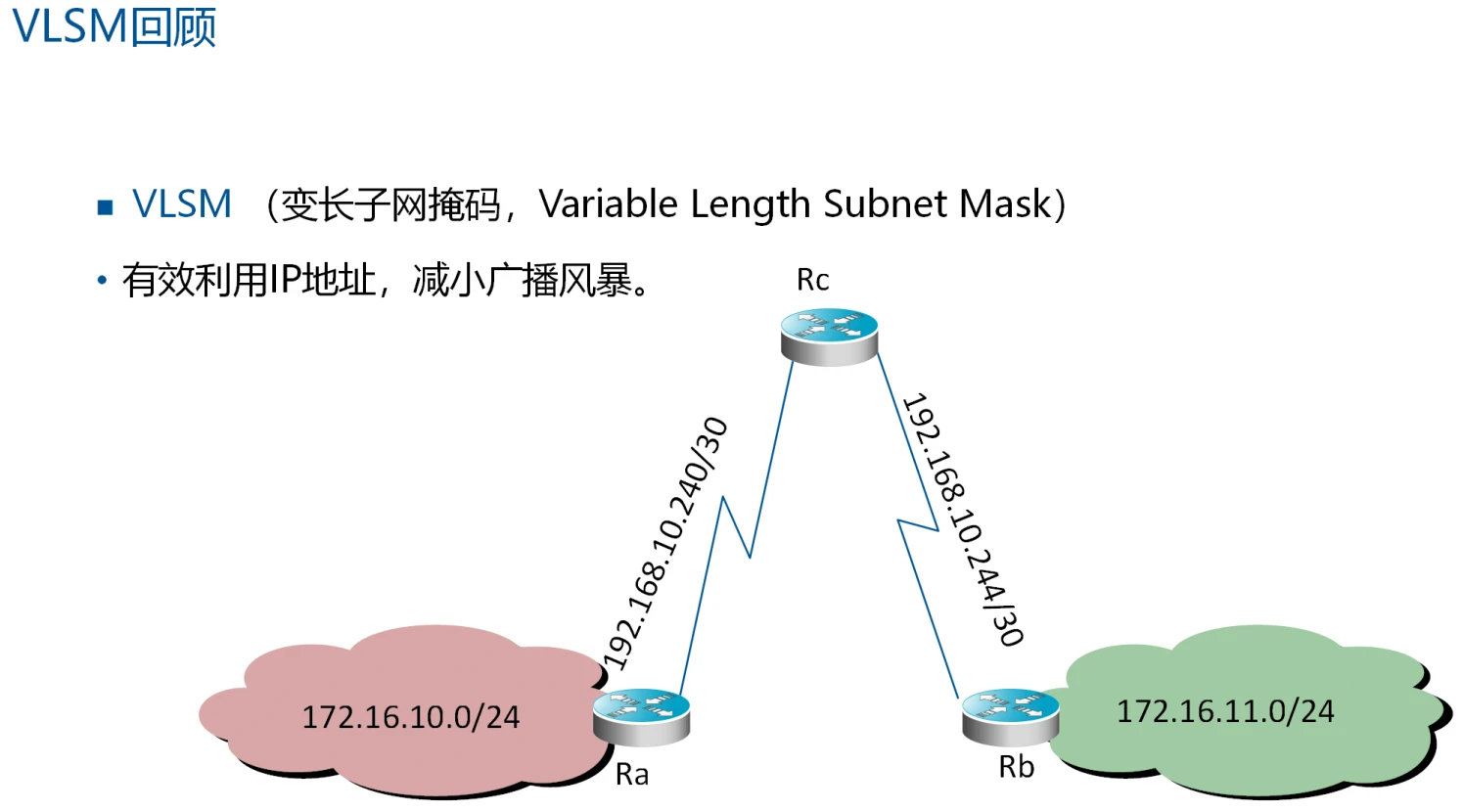

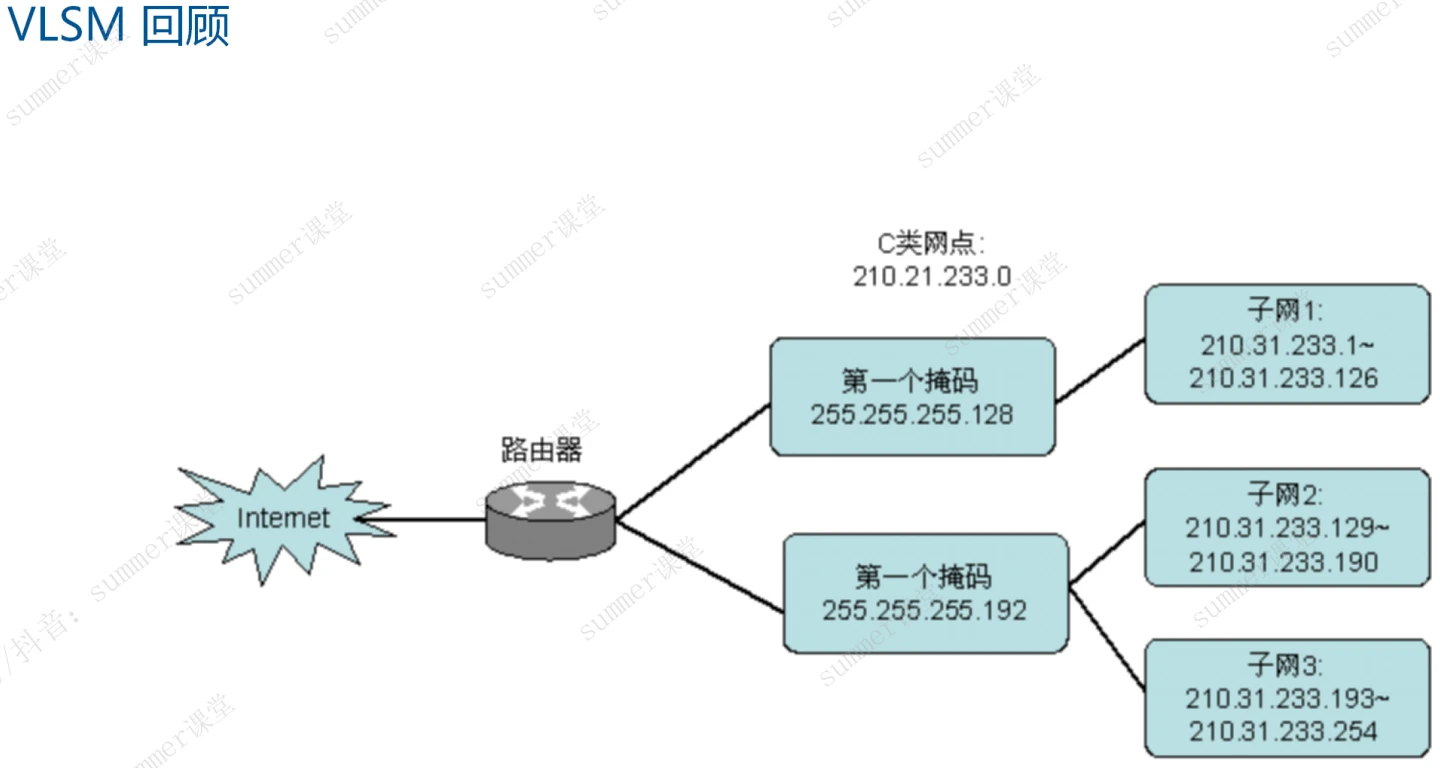

子网划分VLSM

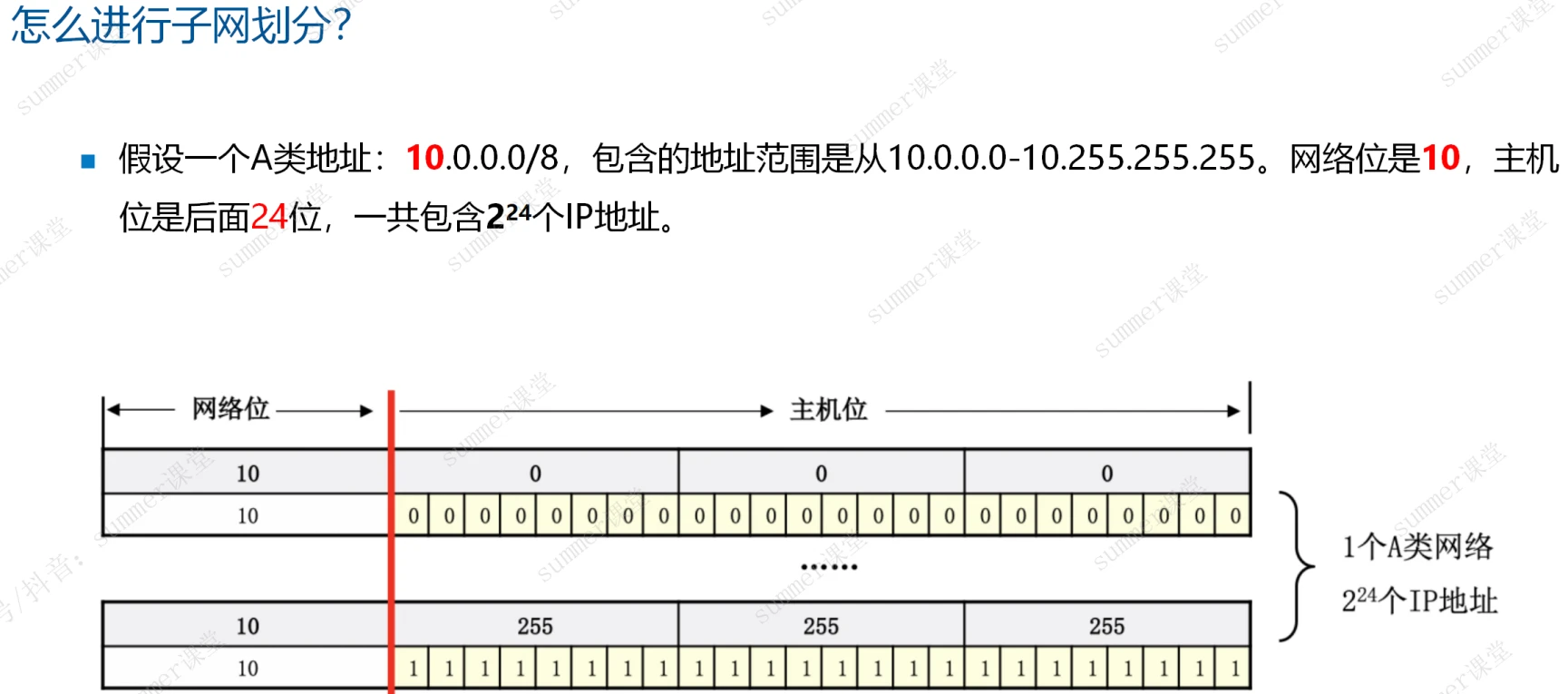

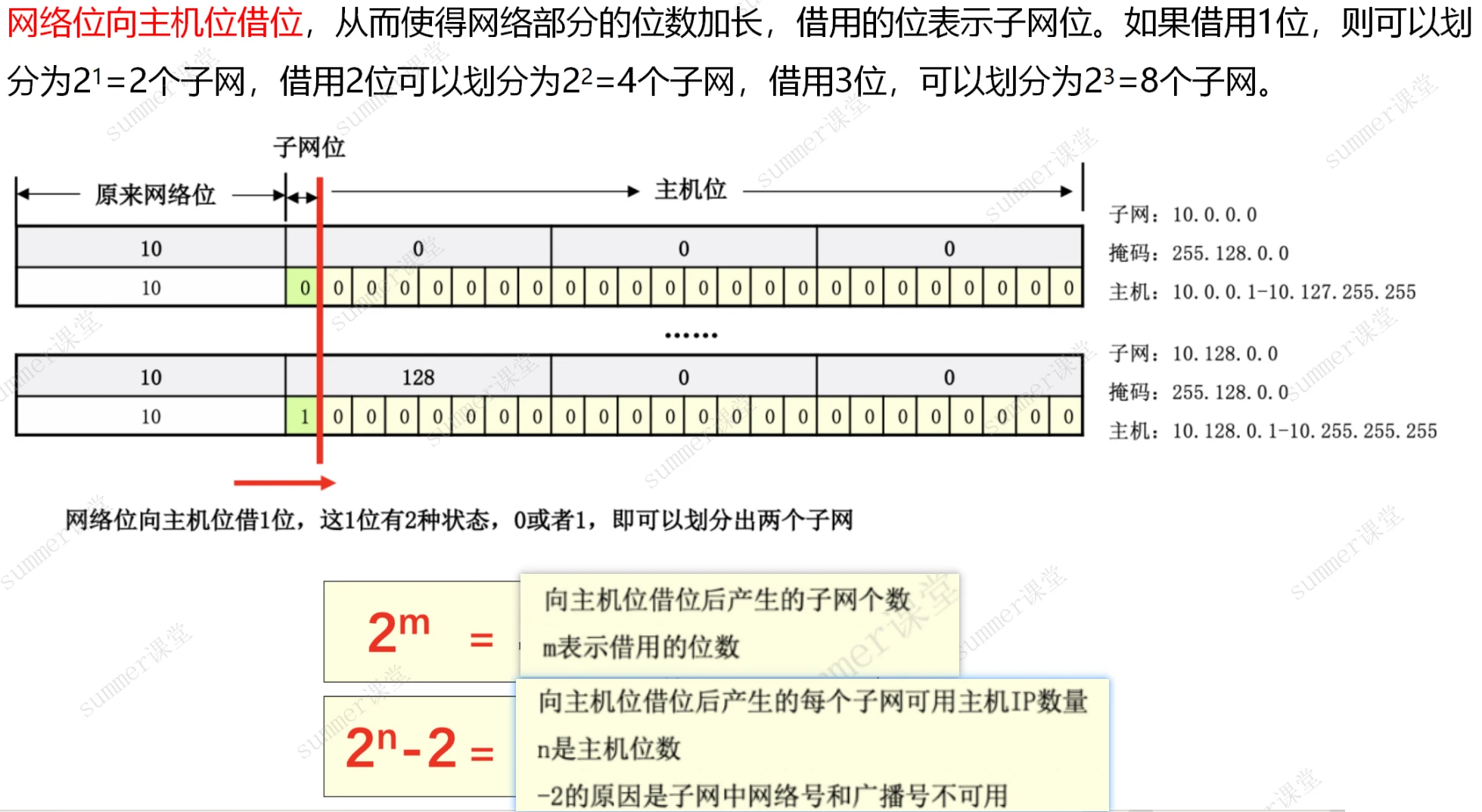

子网划分原理-网络位向主机位借位(分饼)

考点

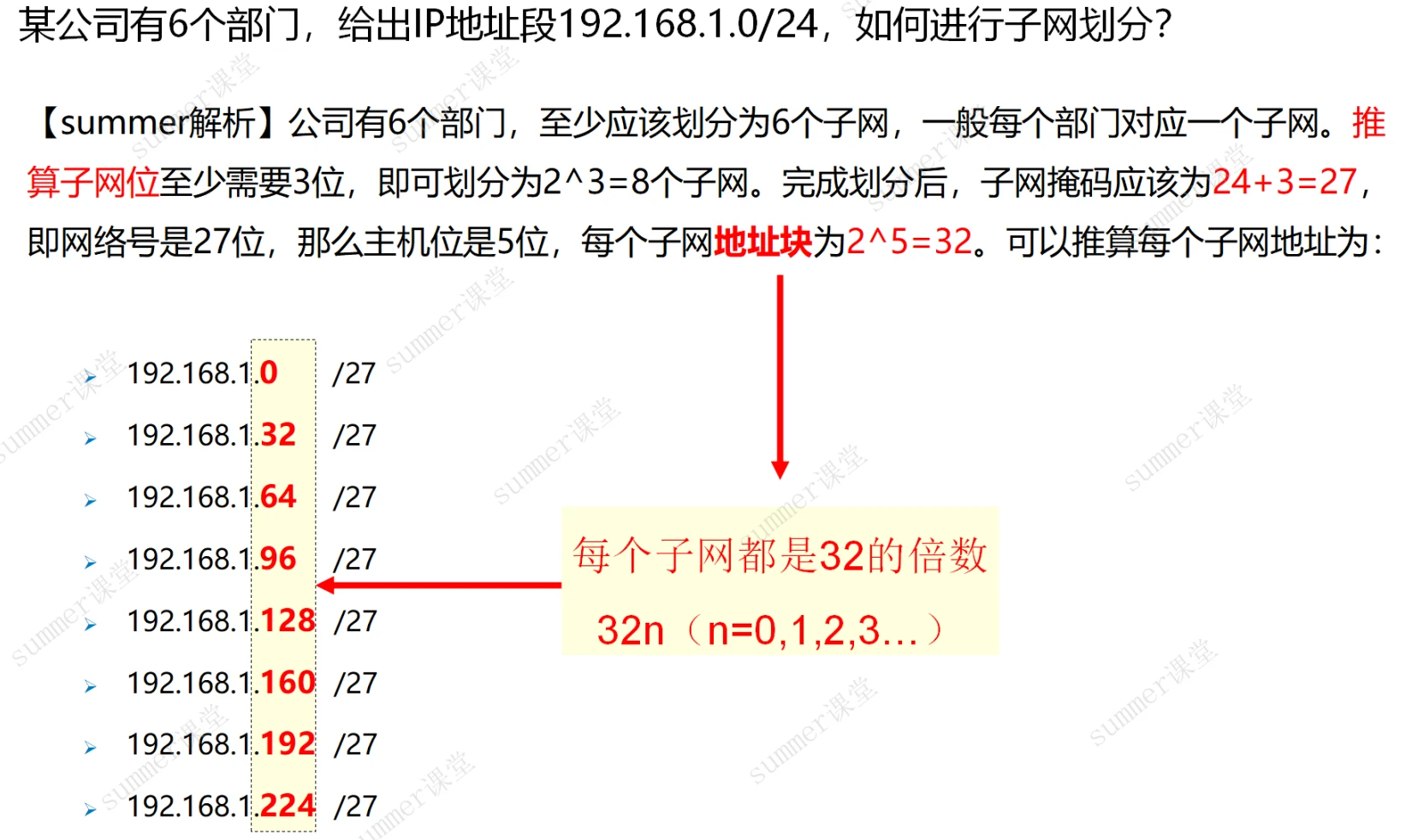

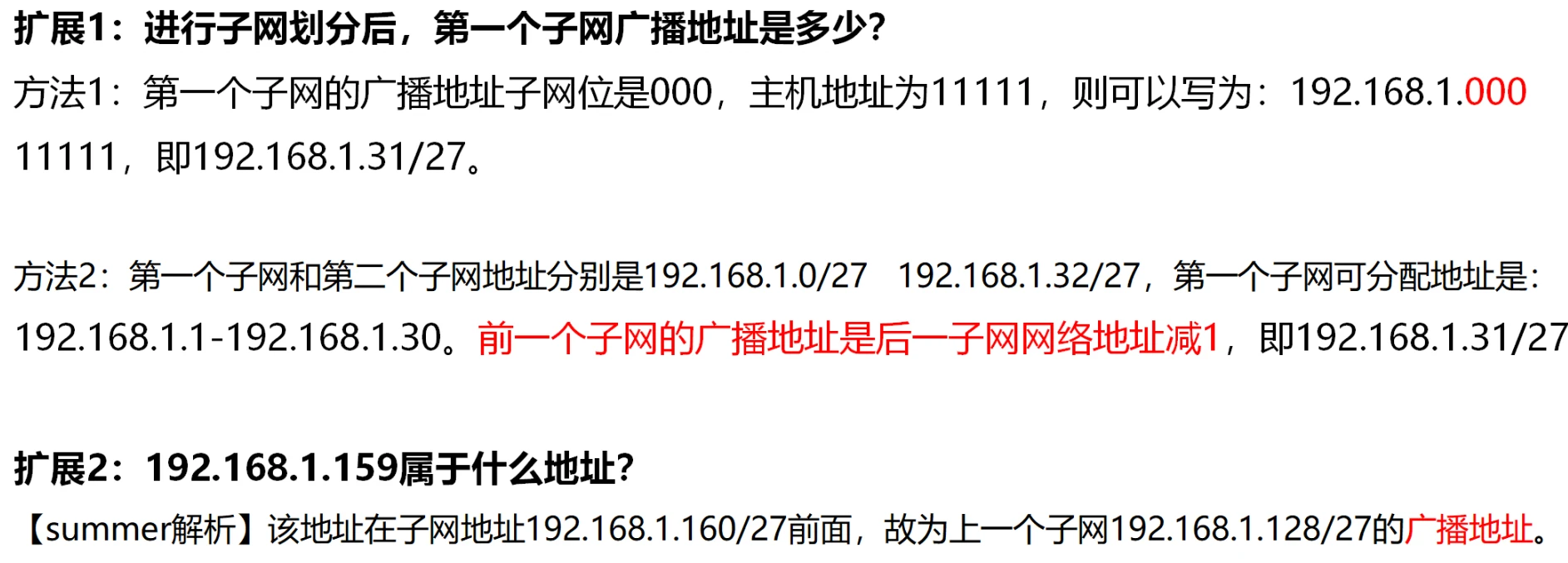

考点1:已知子网数量,进行子网划分

考点2:已知子网主机数量,进行子网划分

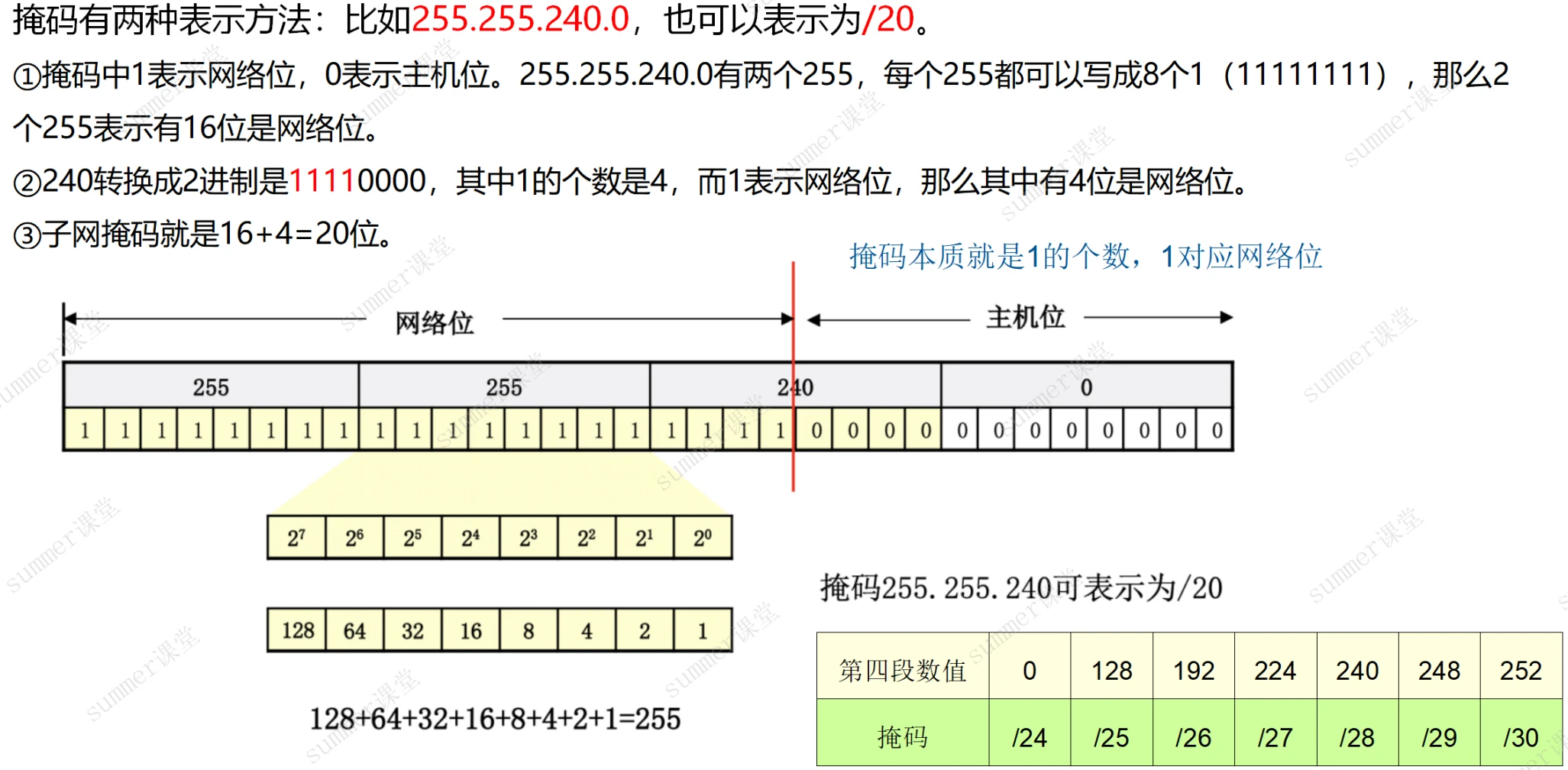

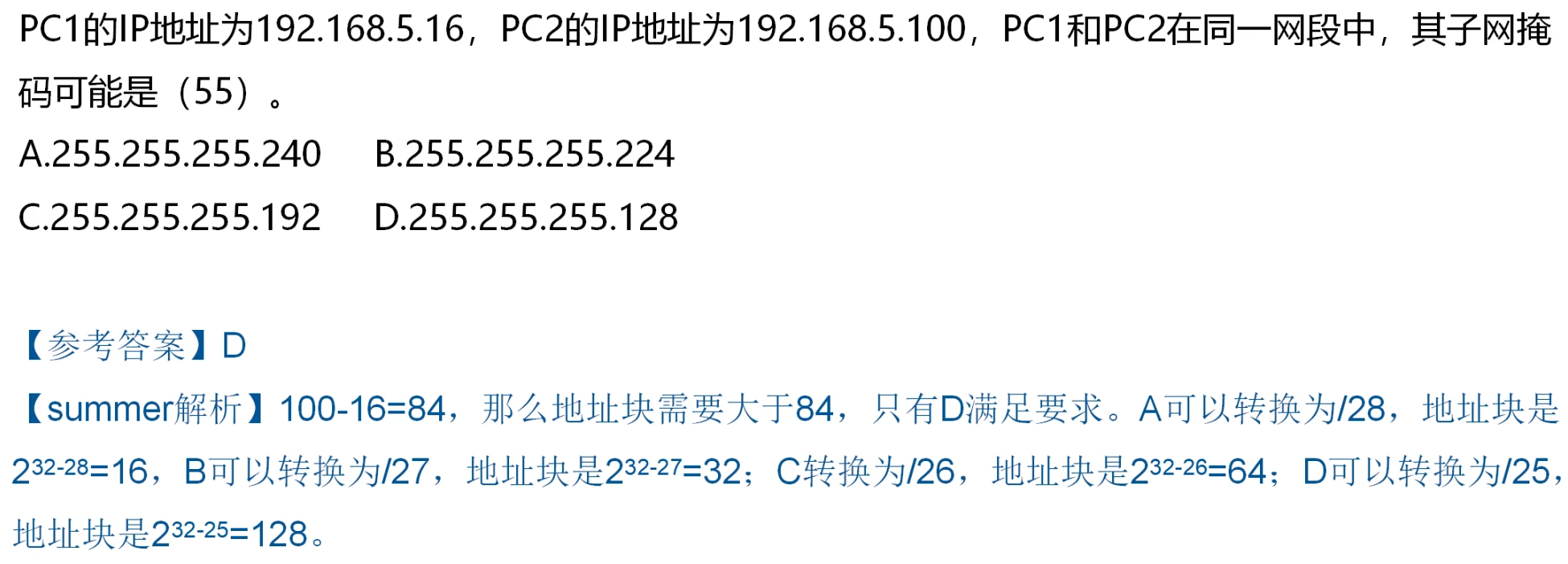

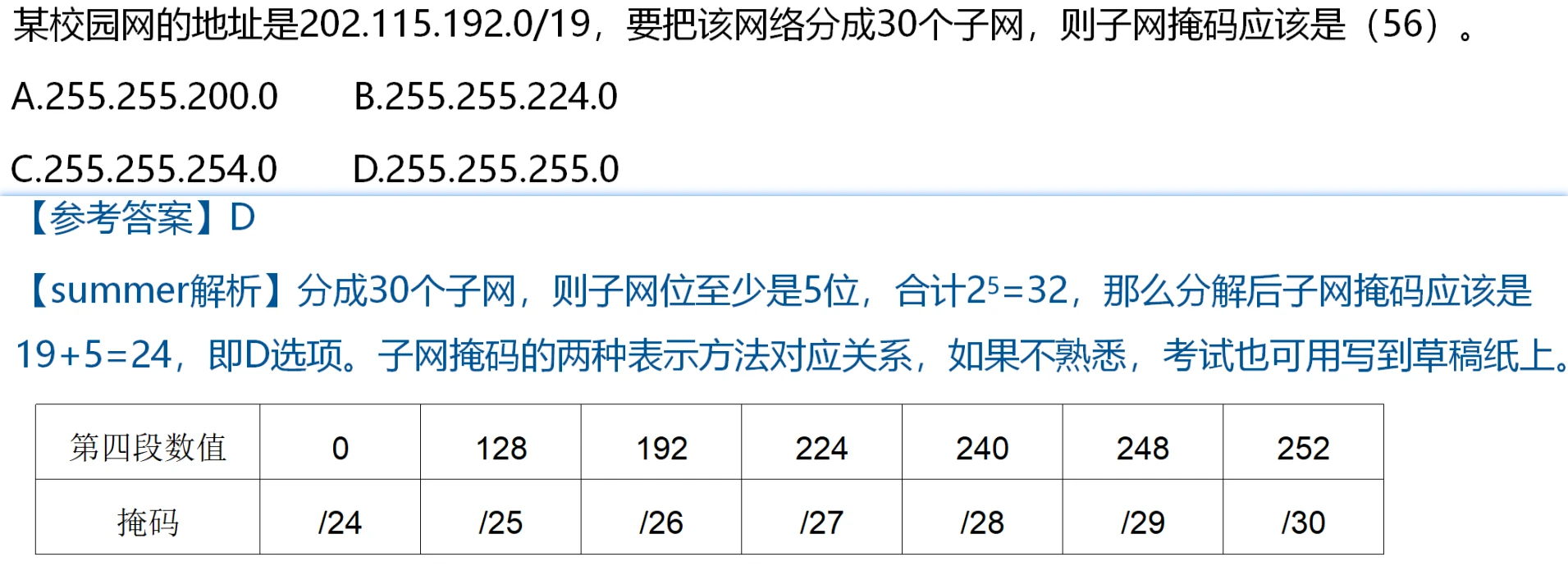

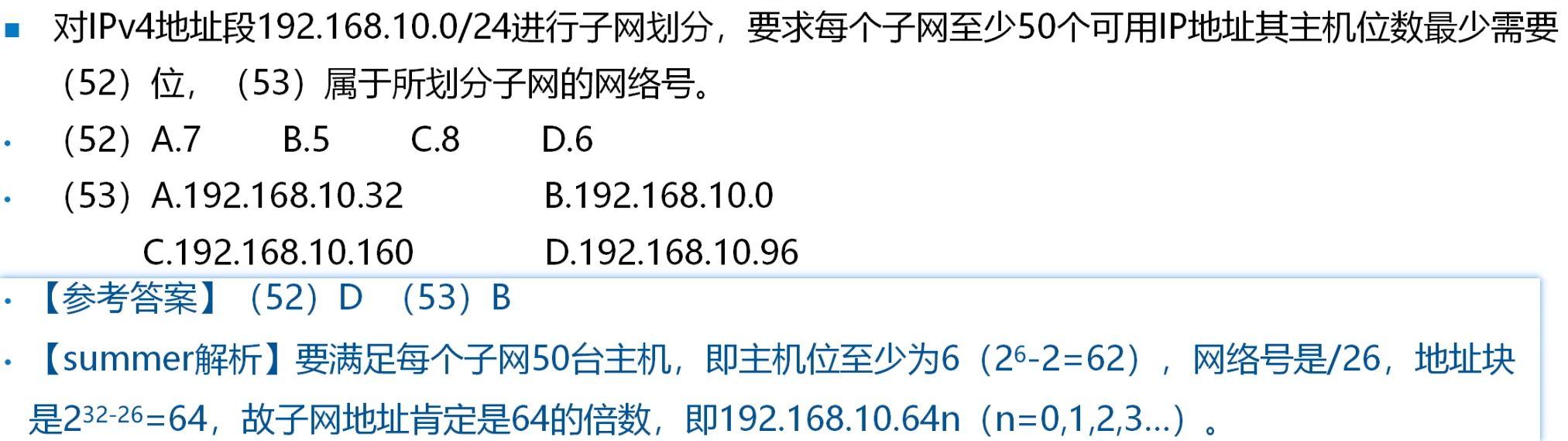

考点3:掩码转换

例题:

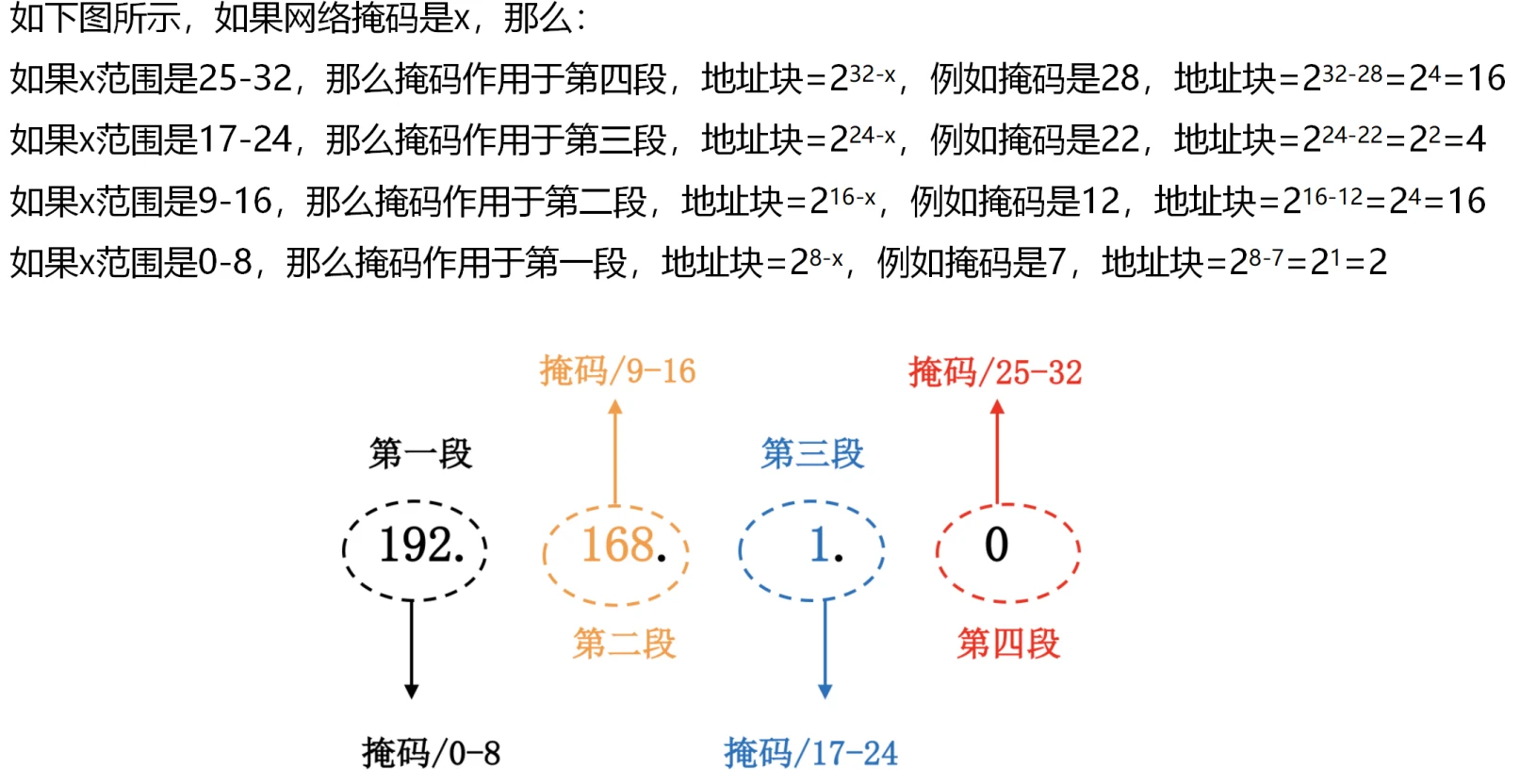

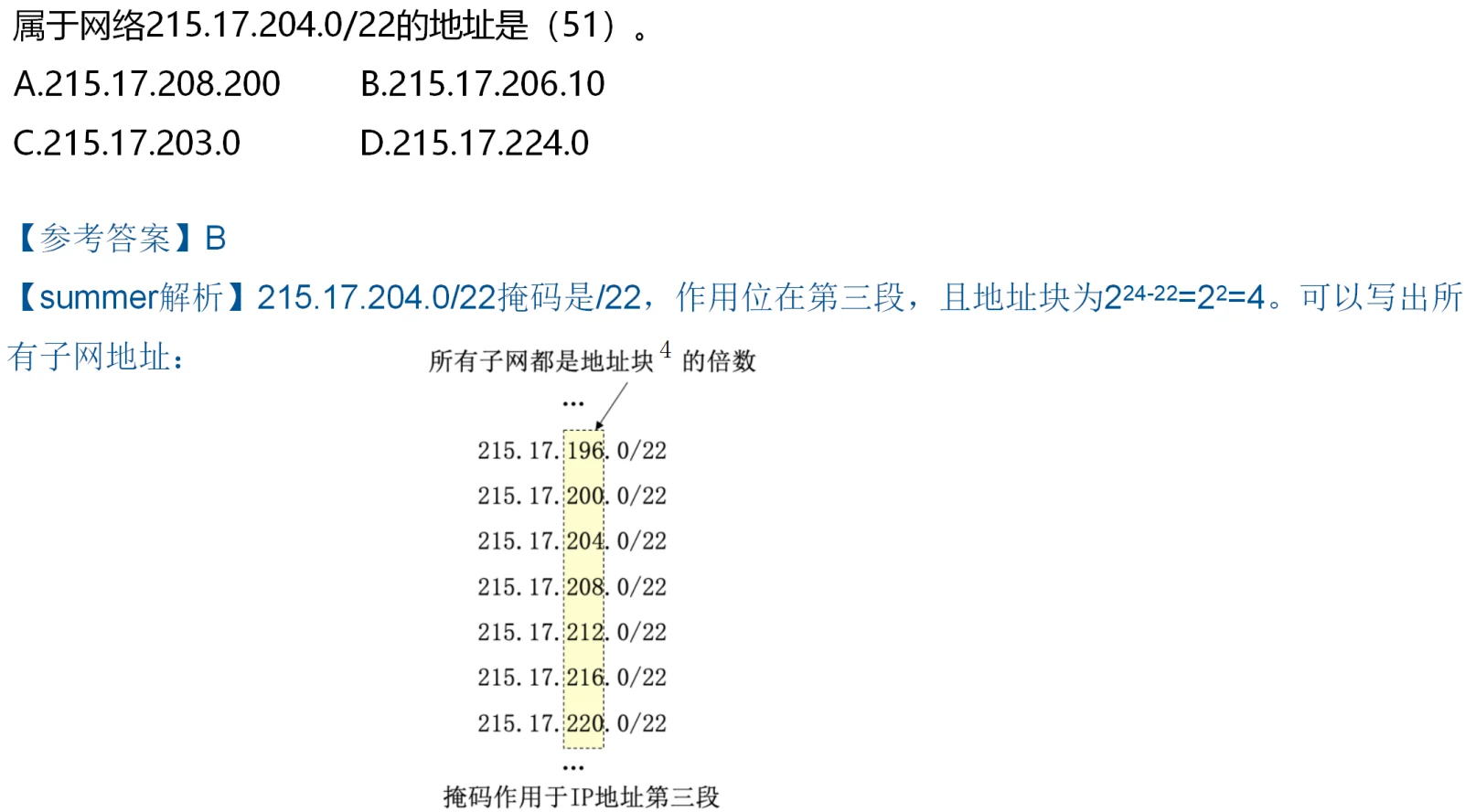

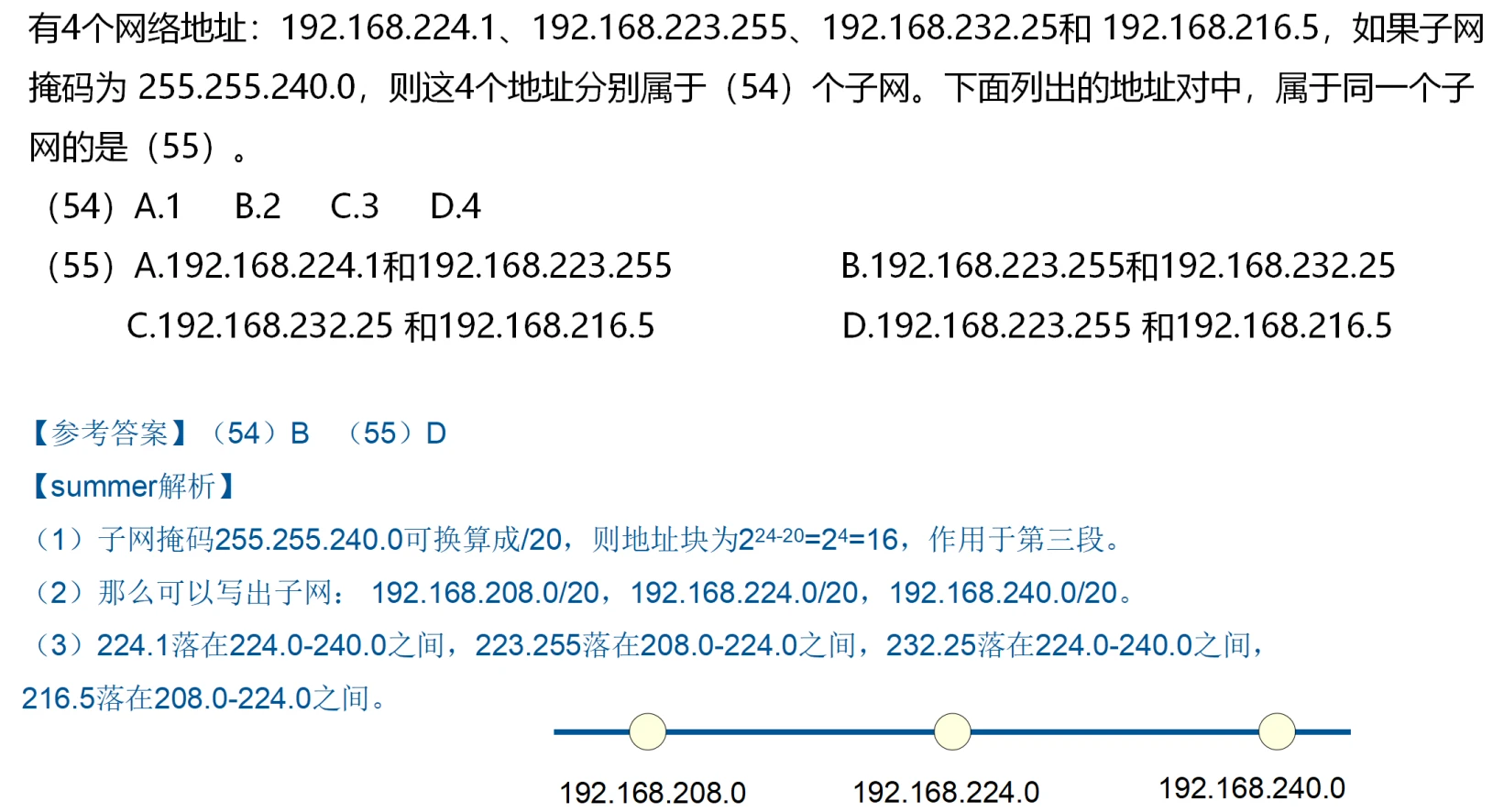

考点4:掩码作用位置与地址块计算

考点5:应用型子网划分

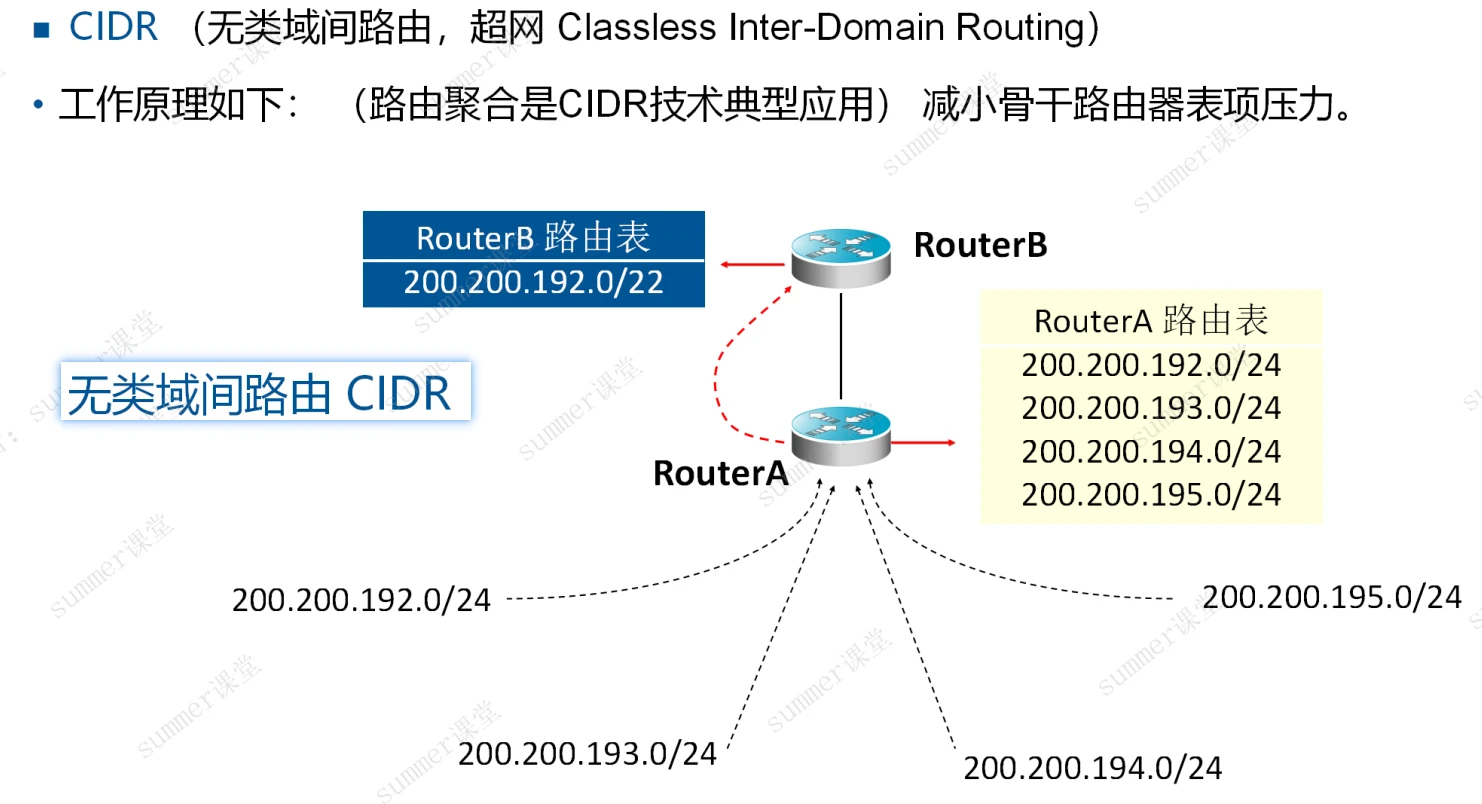

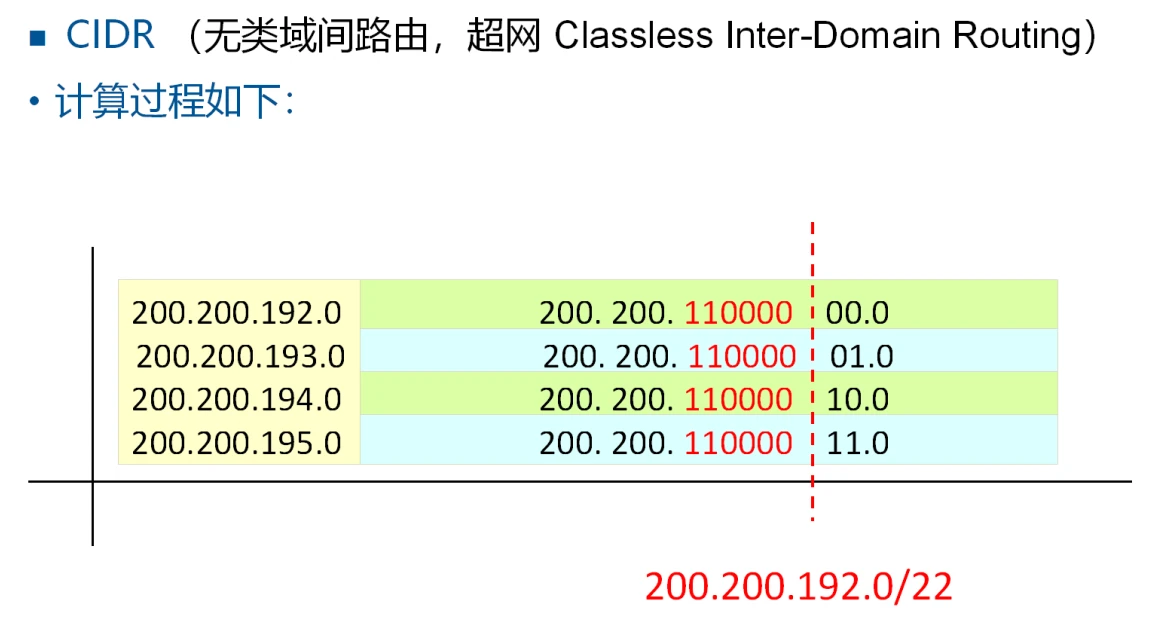

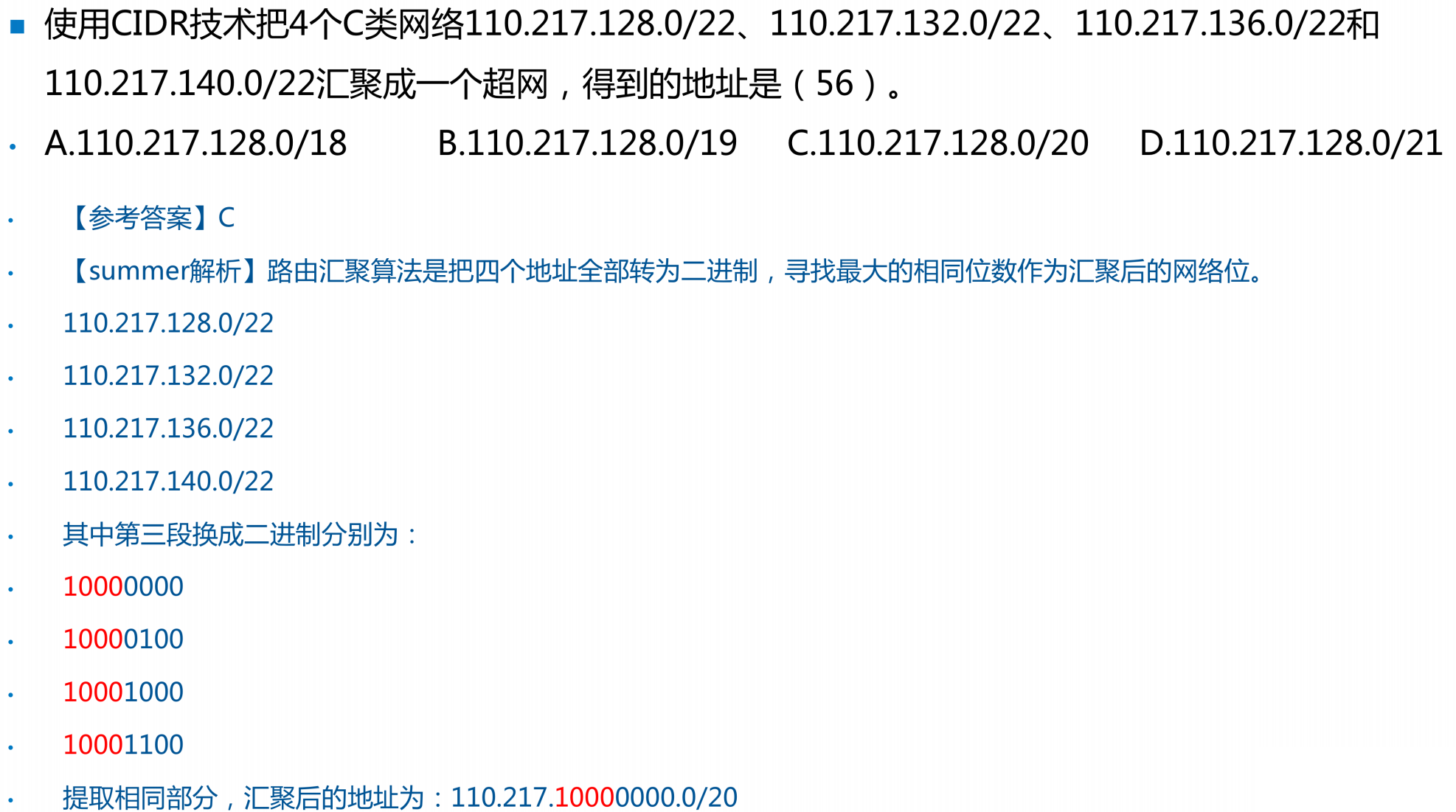

无类域间路由CIDR

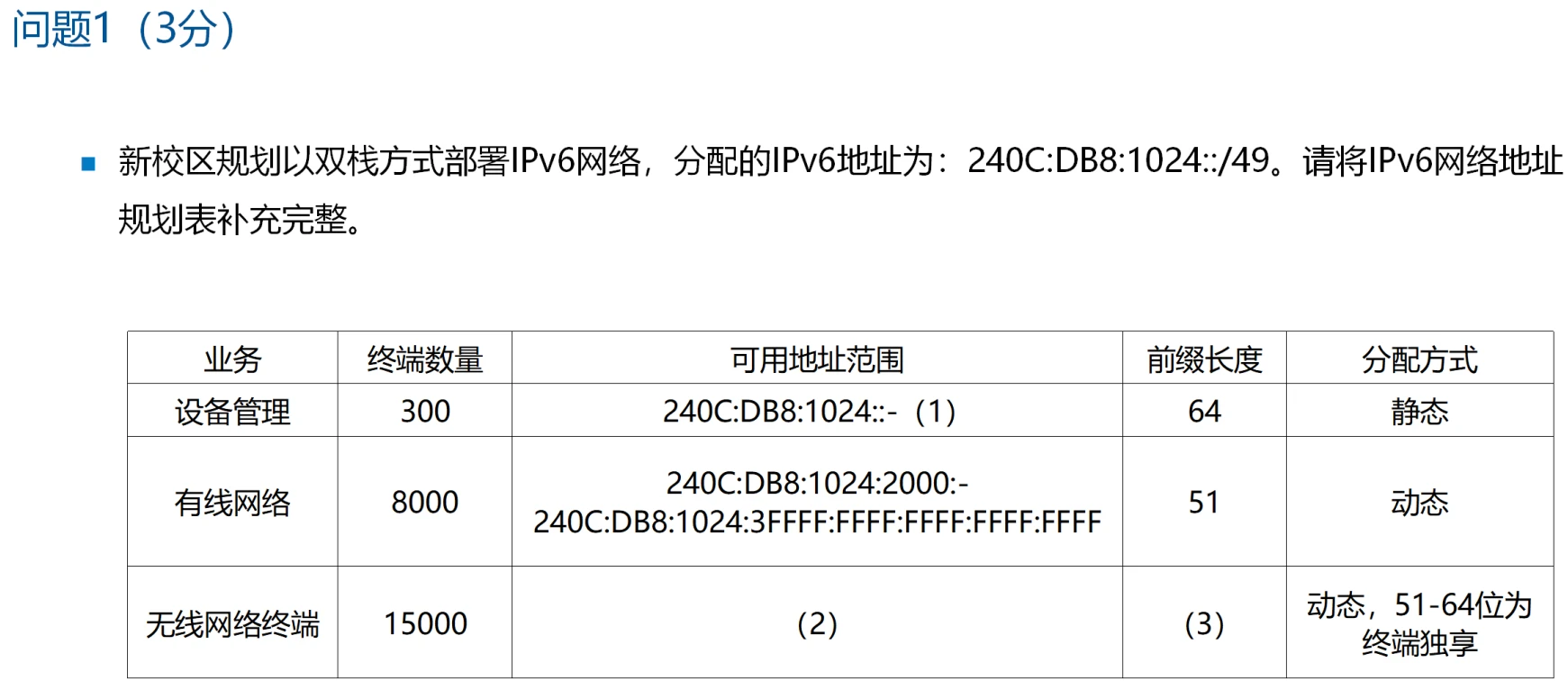

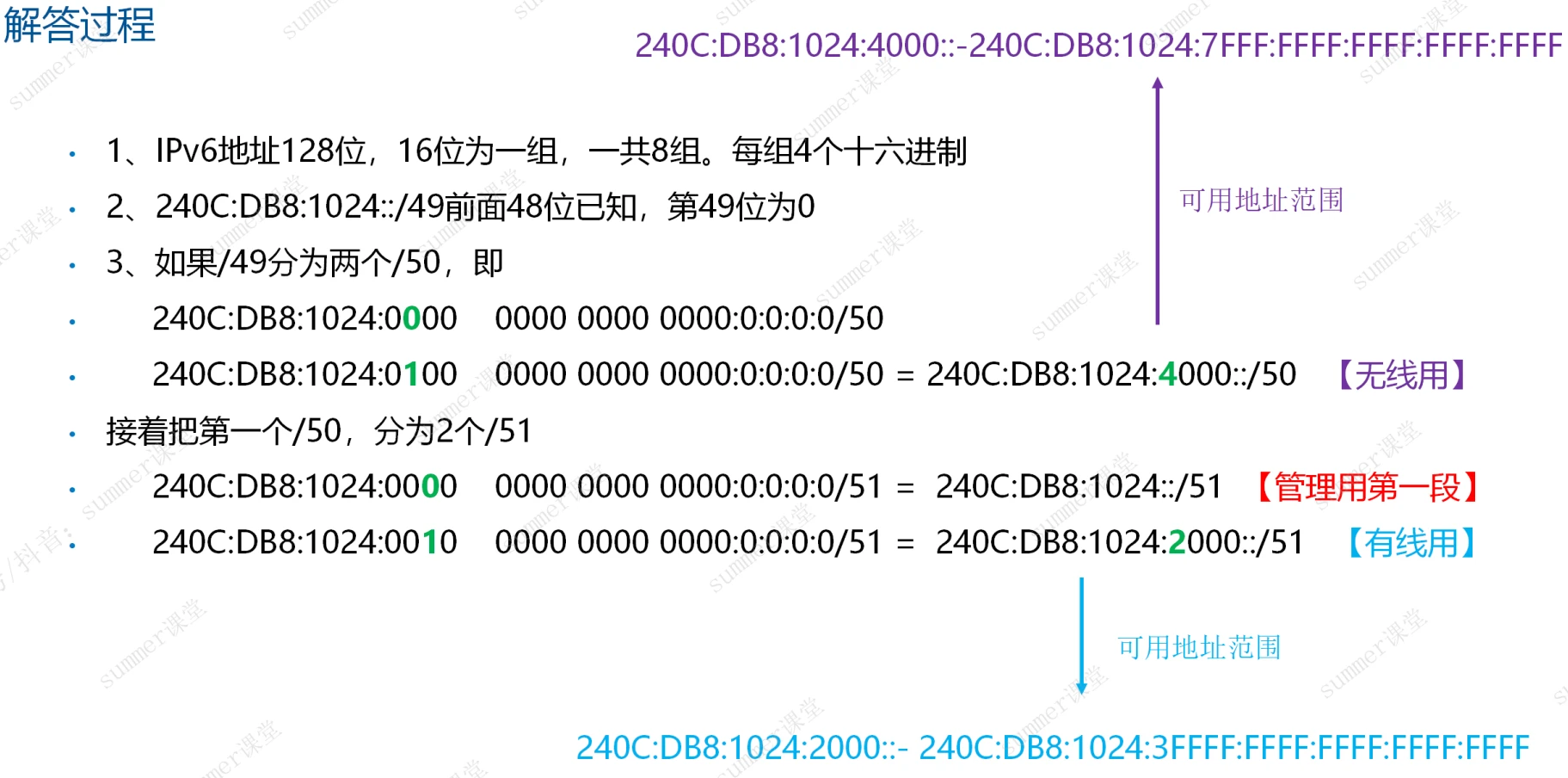

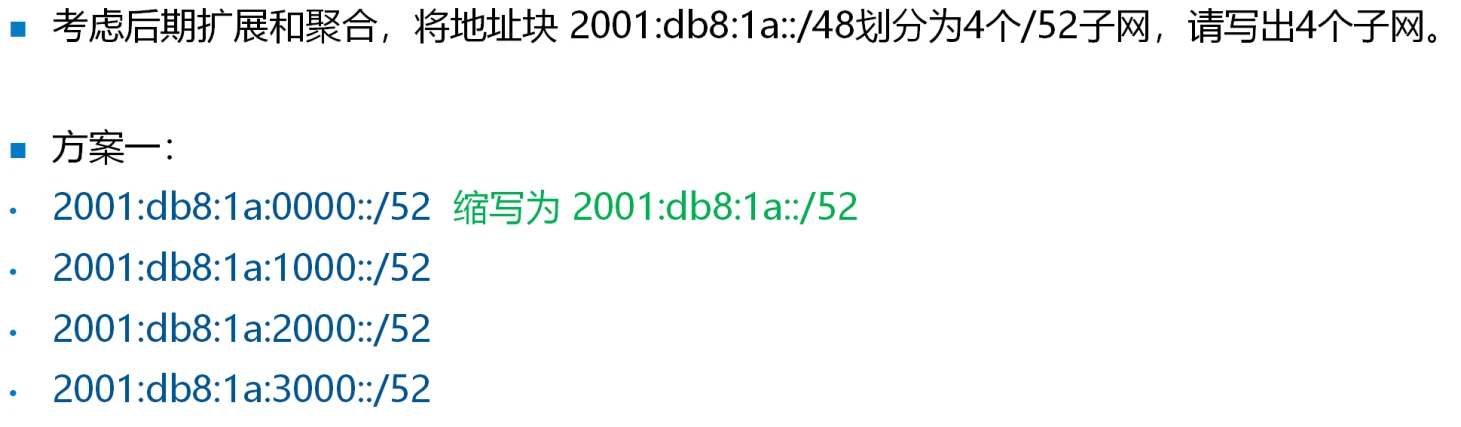

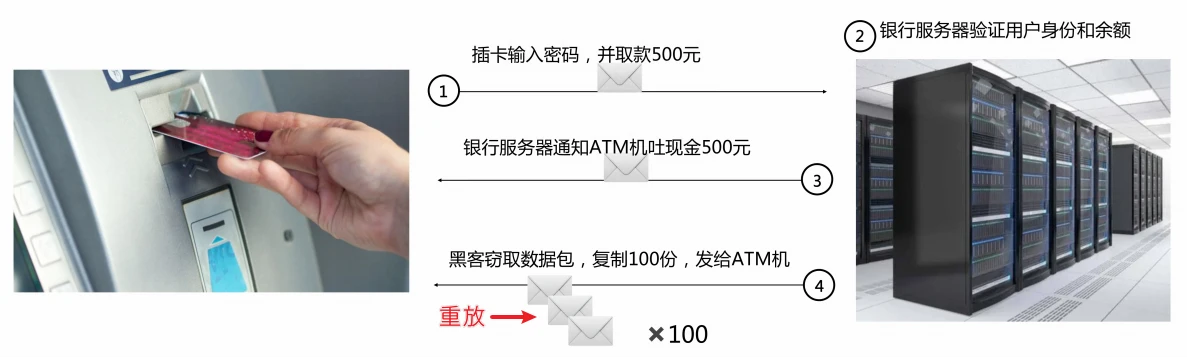

IPv6子网划分

要点:

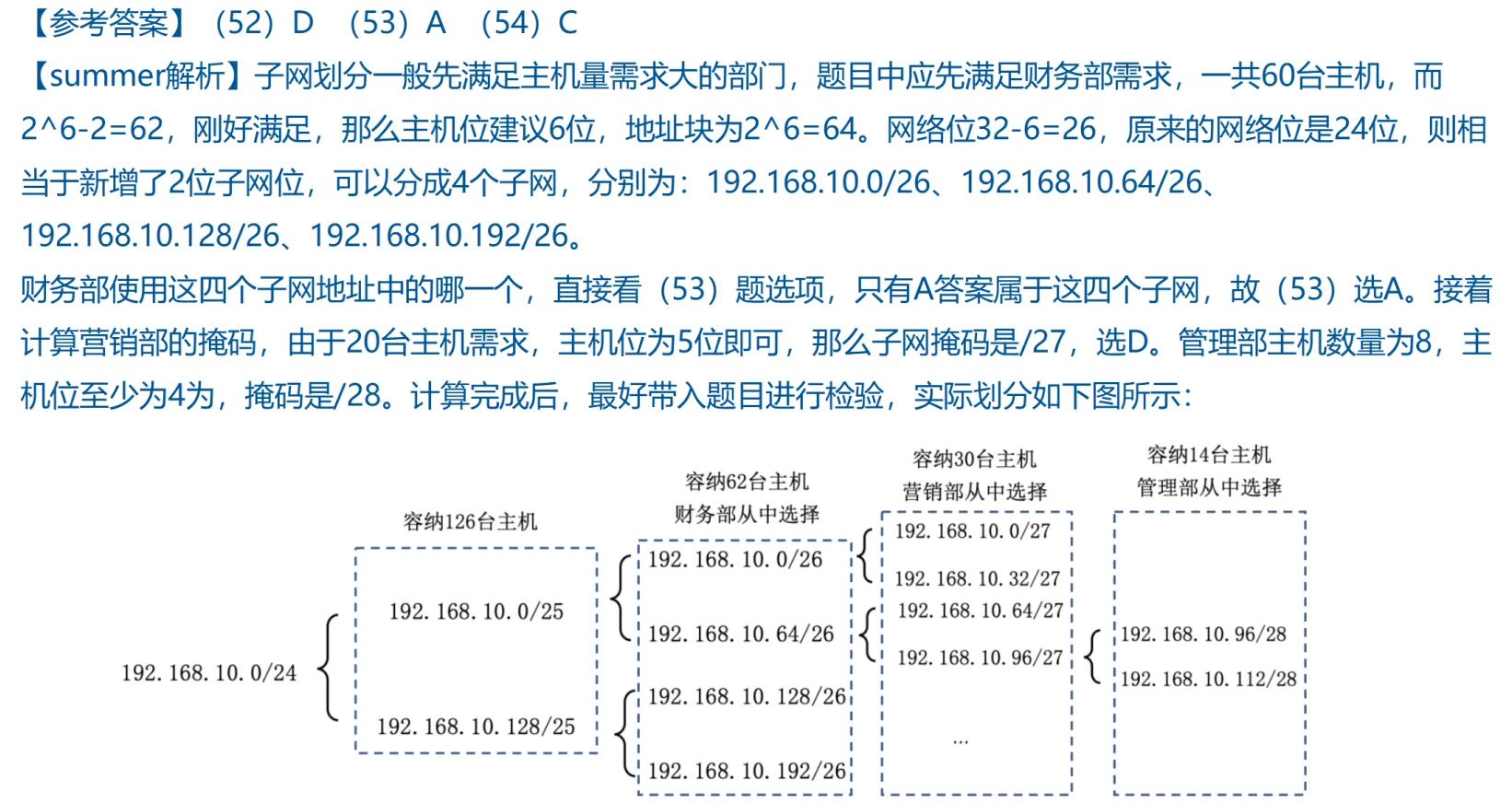

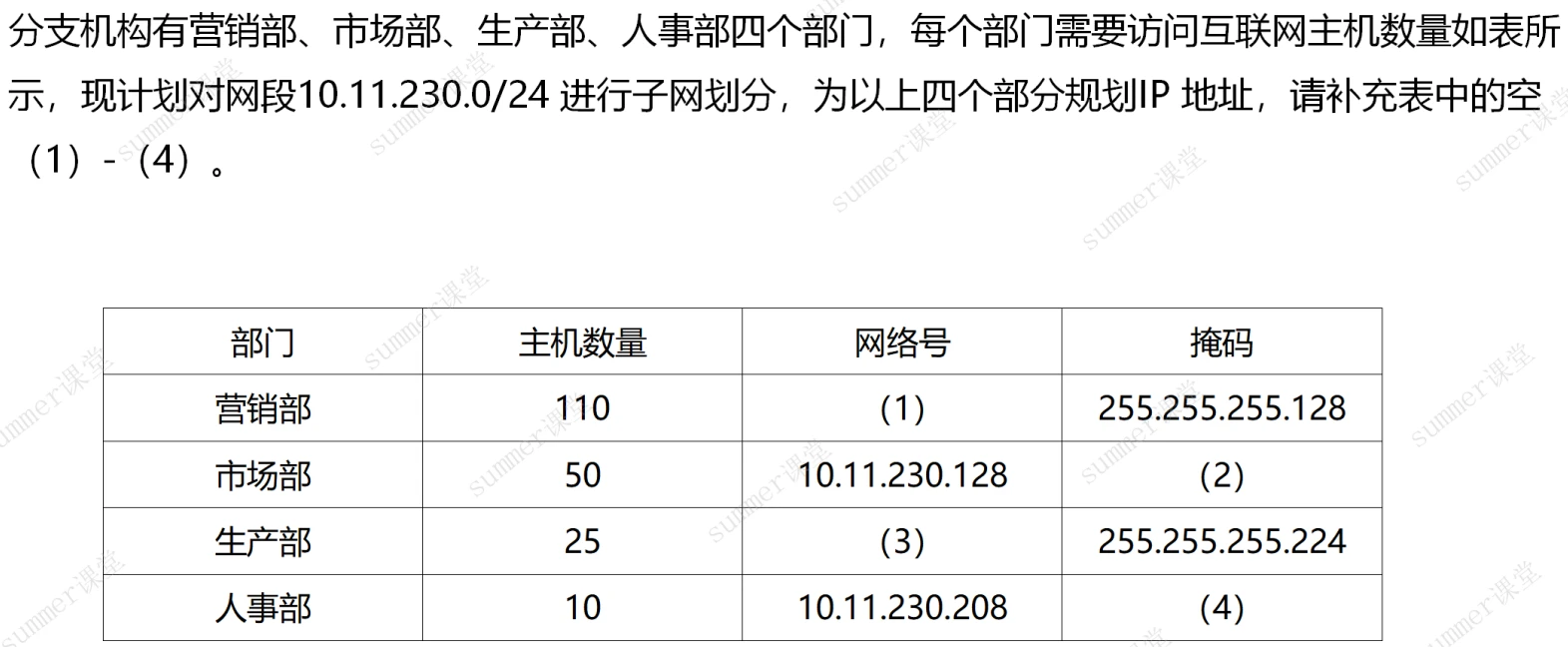

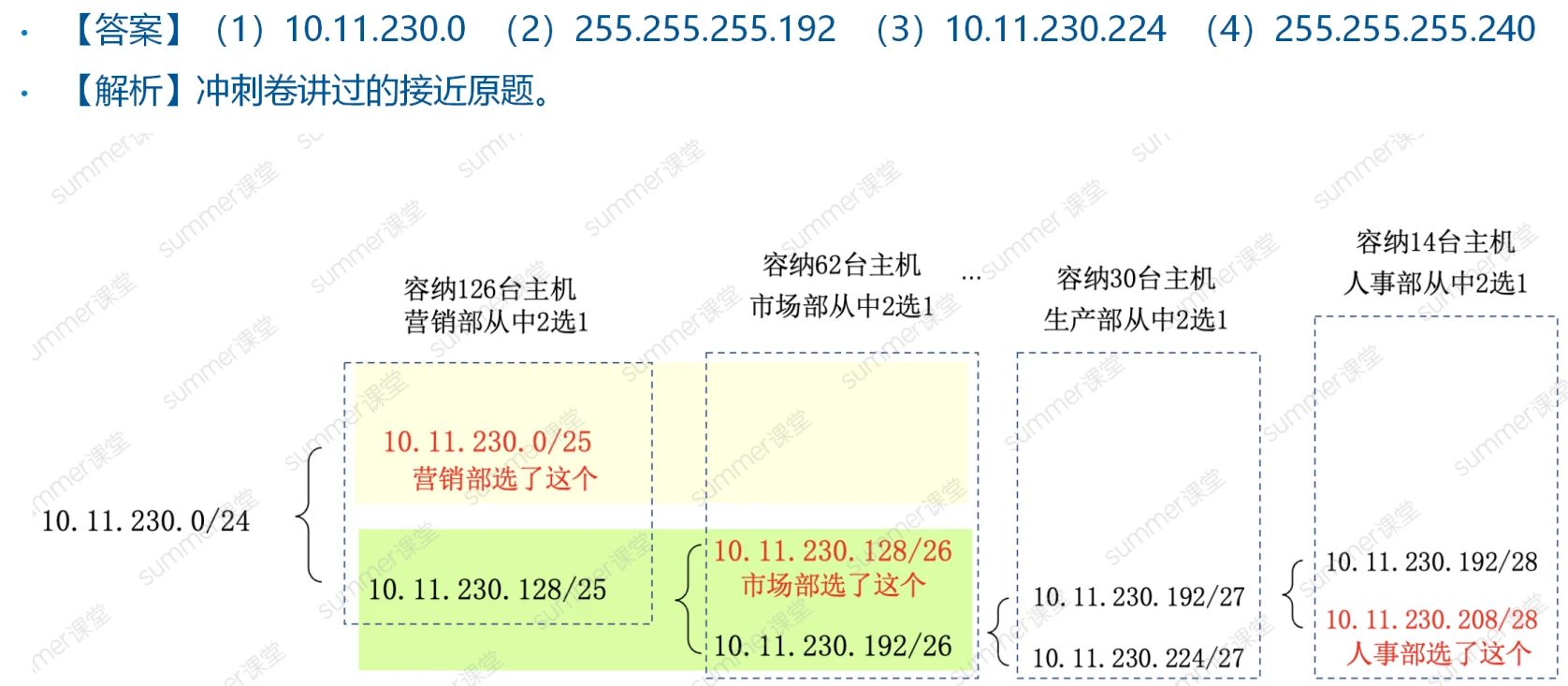

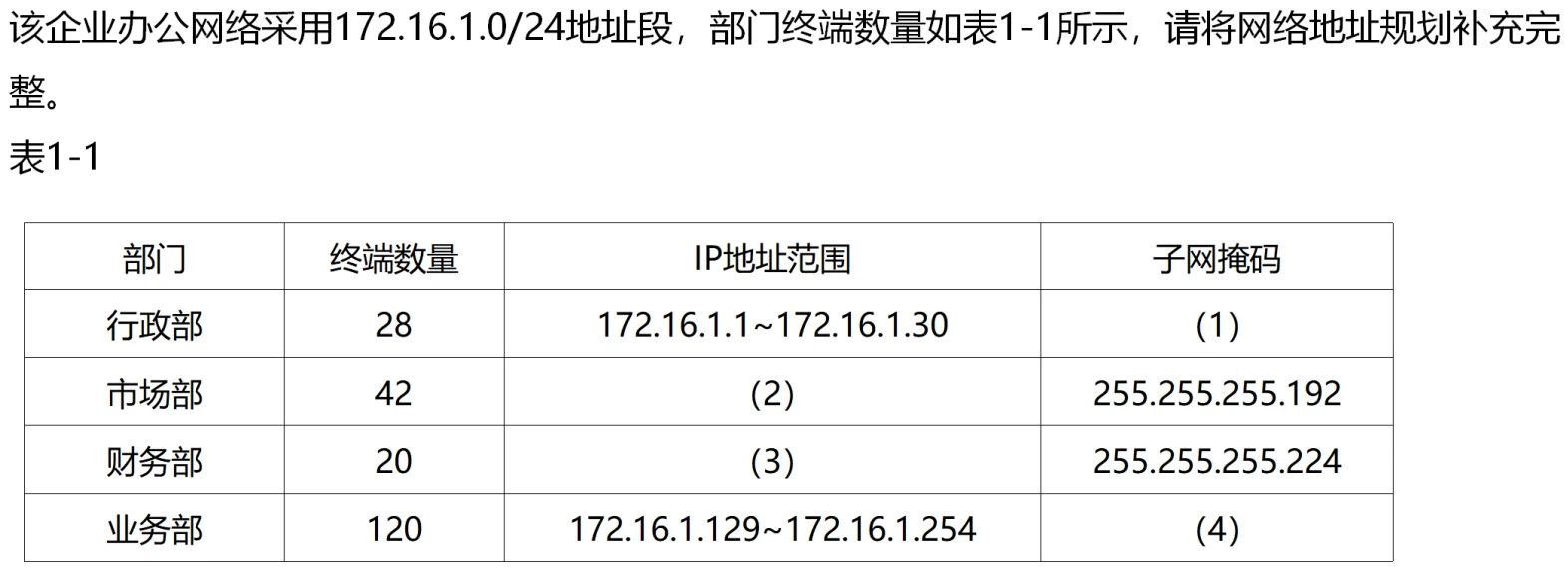

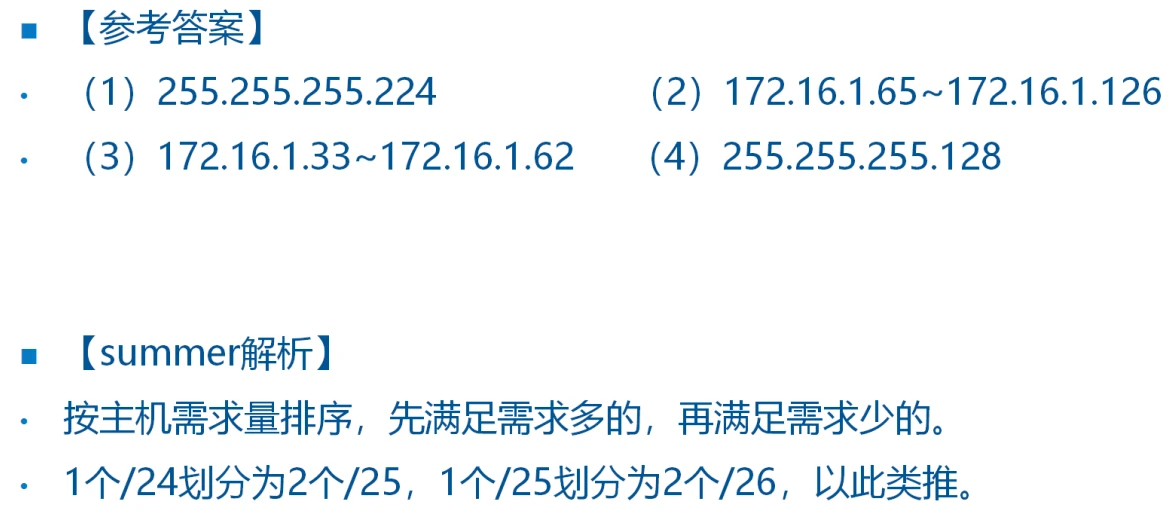

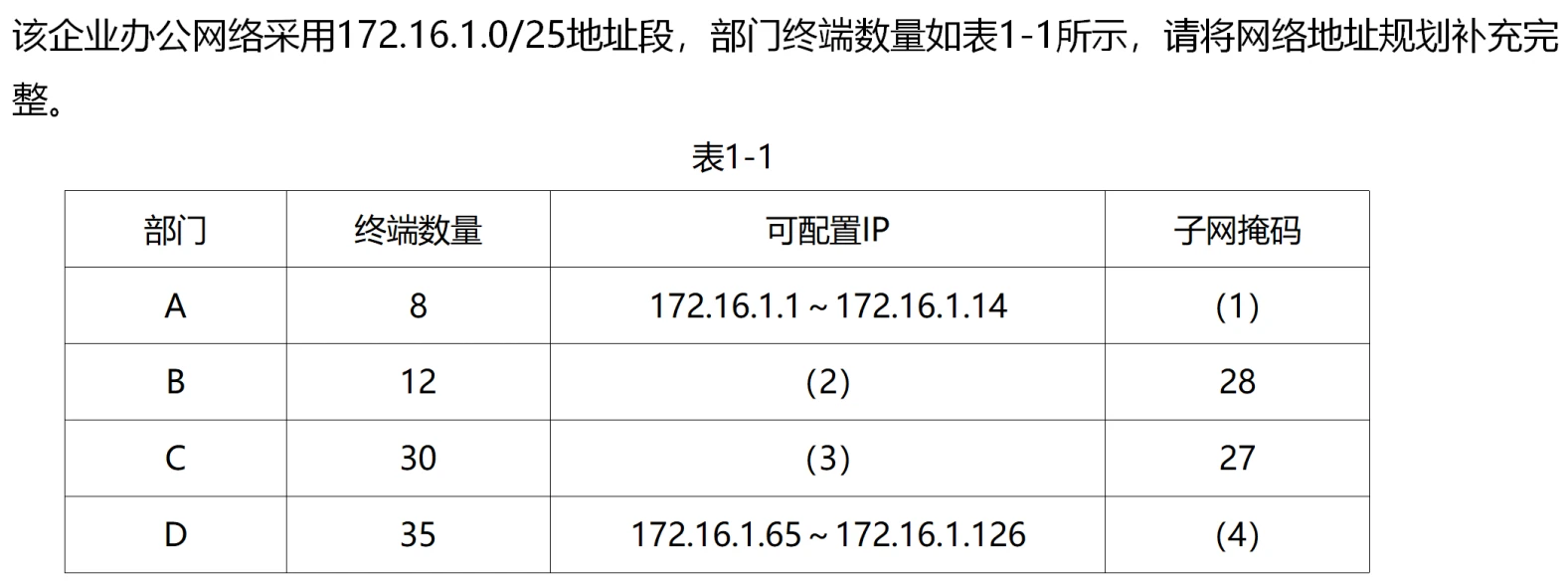

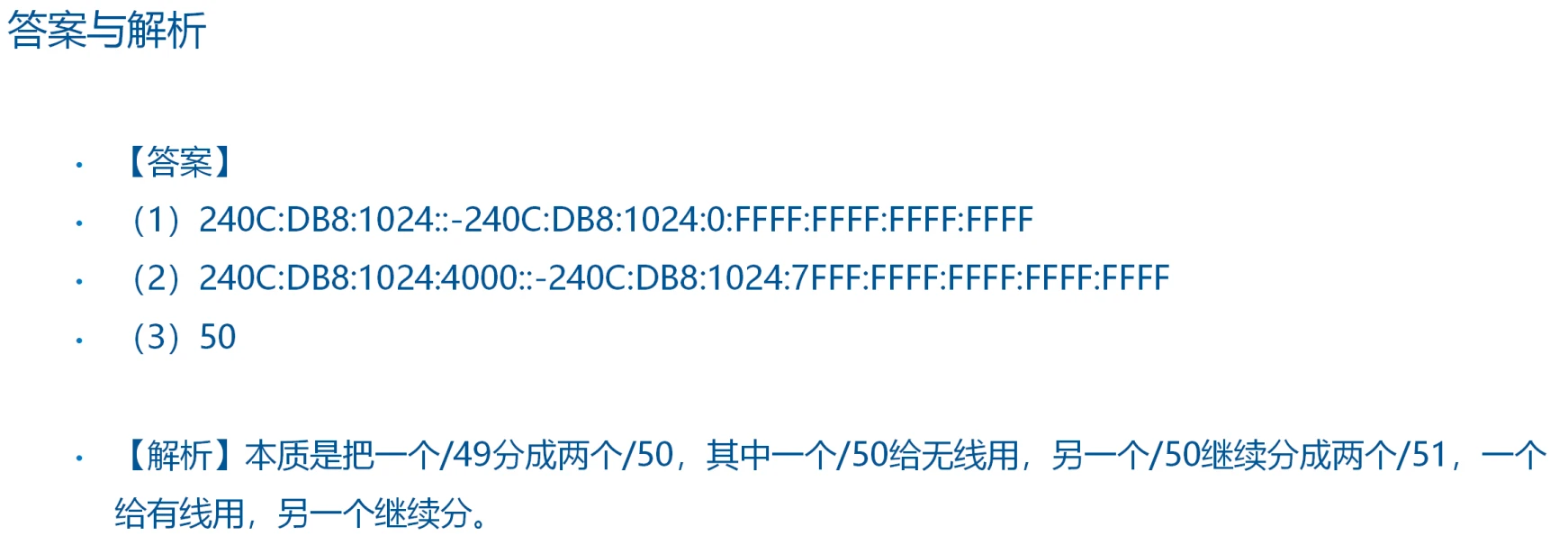

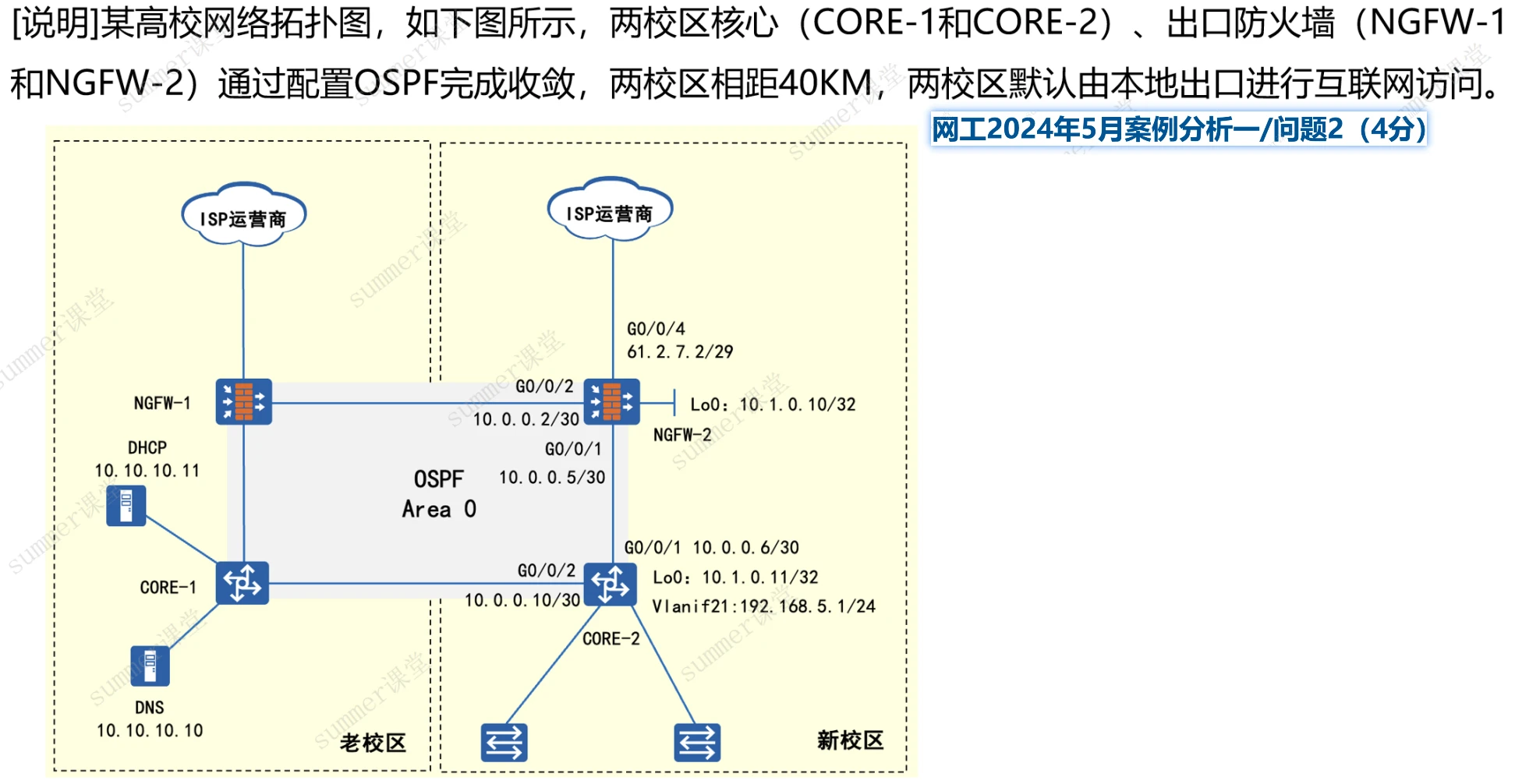

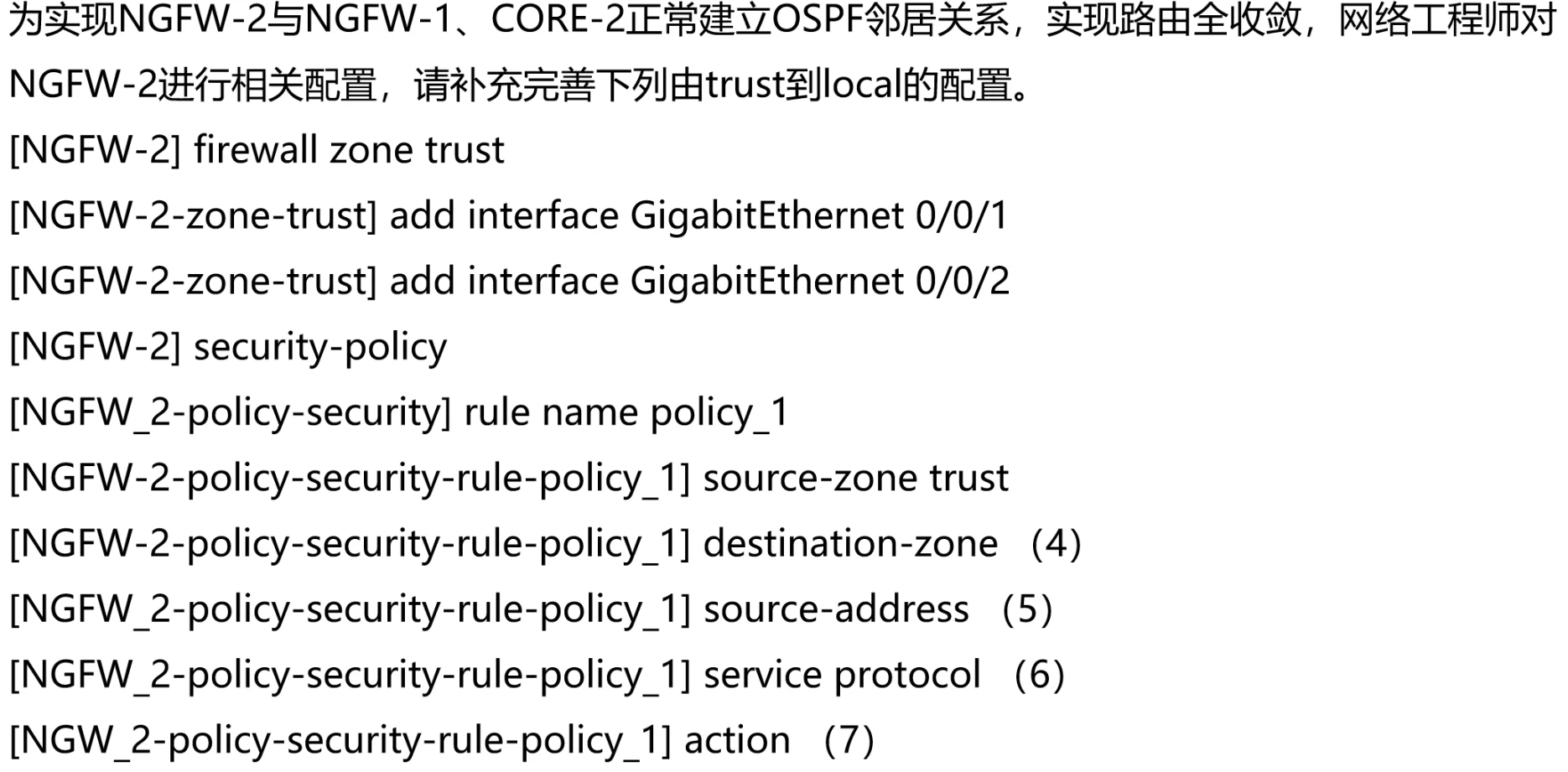

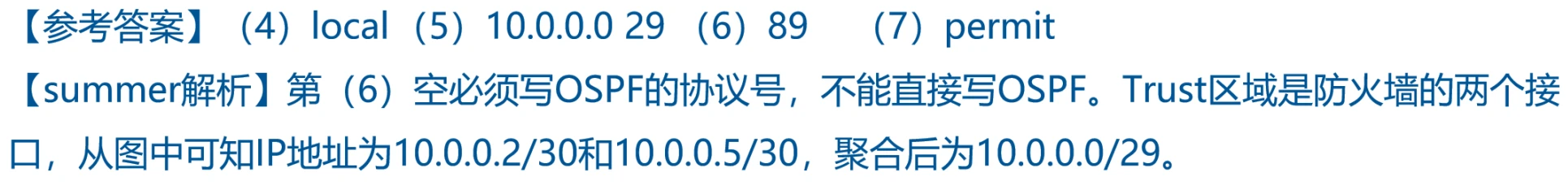

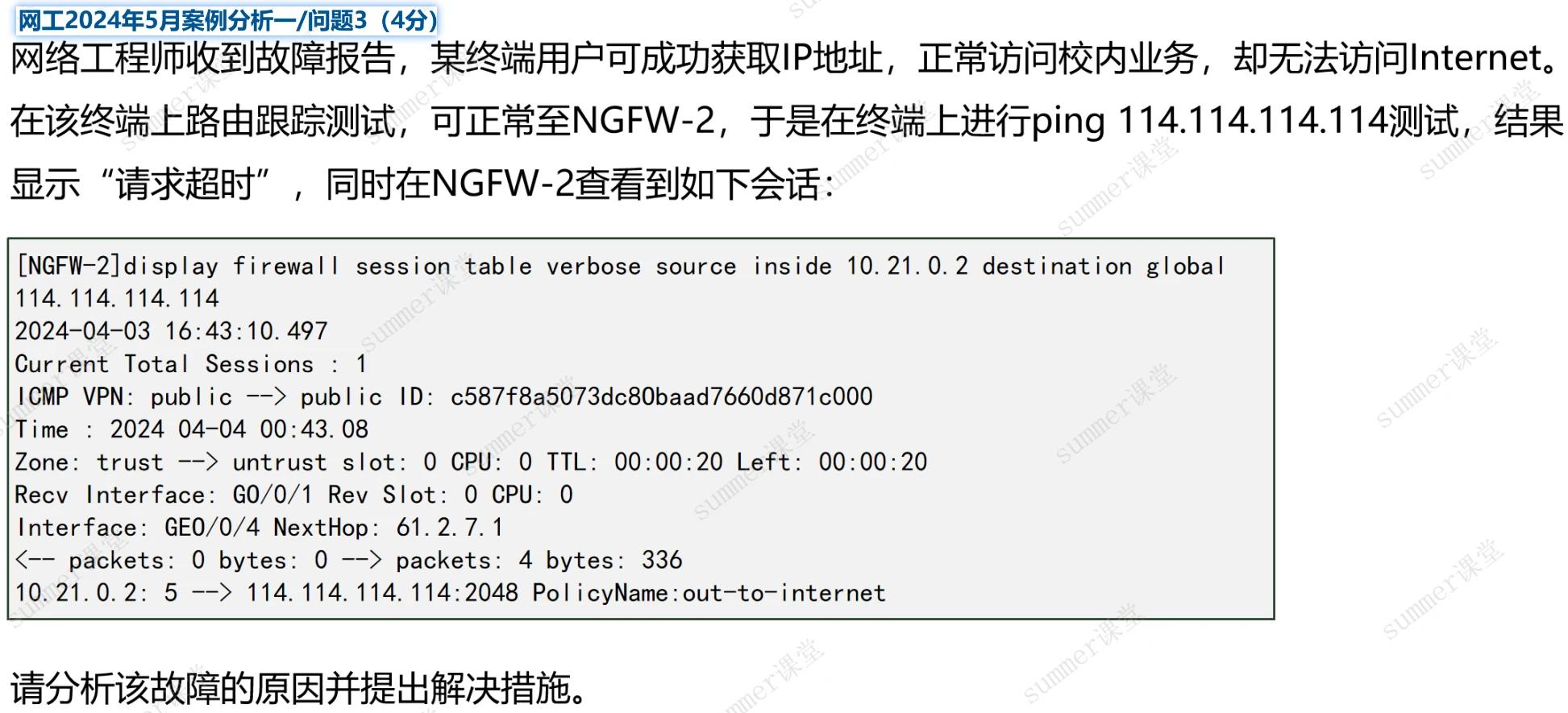

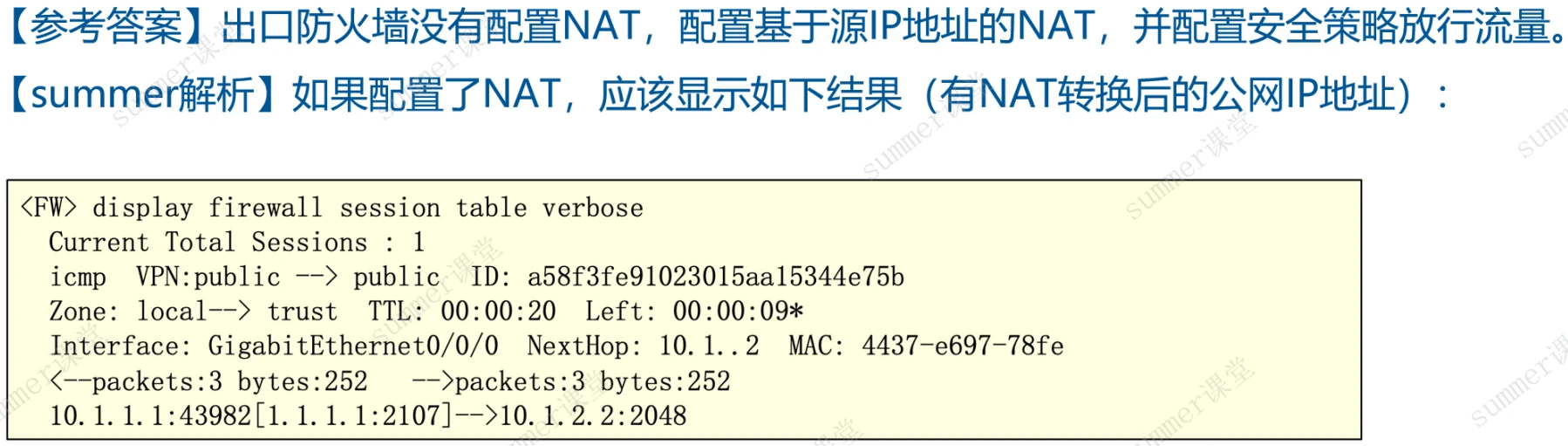

2024年5月案例分析试题一

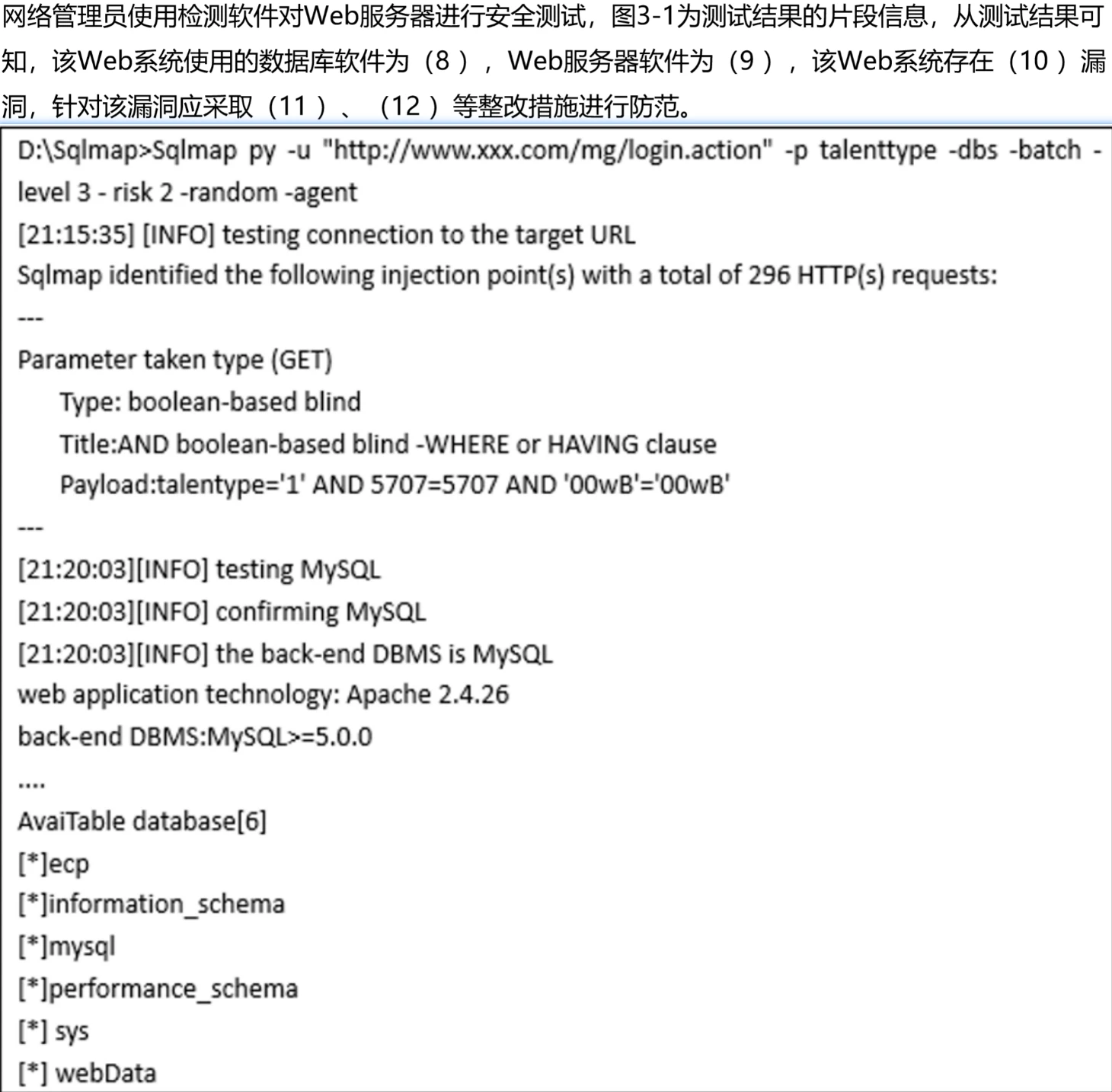

网络安全

网络安全基础

网络安全威胁类型

(1)窃听:例如搭线窃听、安装通信监视器和读取网上的信息等。

(2)假冒:当一个实体假扮成另一个实体进行网络活动时就发生了假冒。

(3)流量分析:对网上信息流观察和分析推断出网上传输的有用信息。

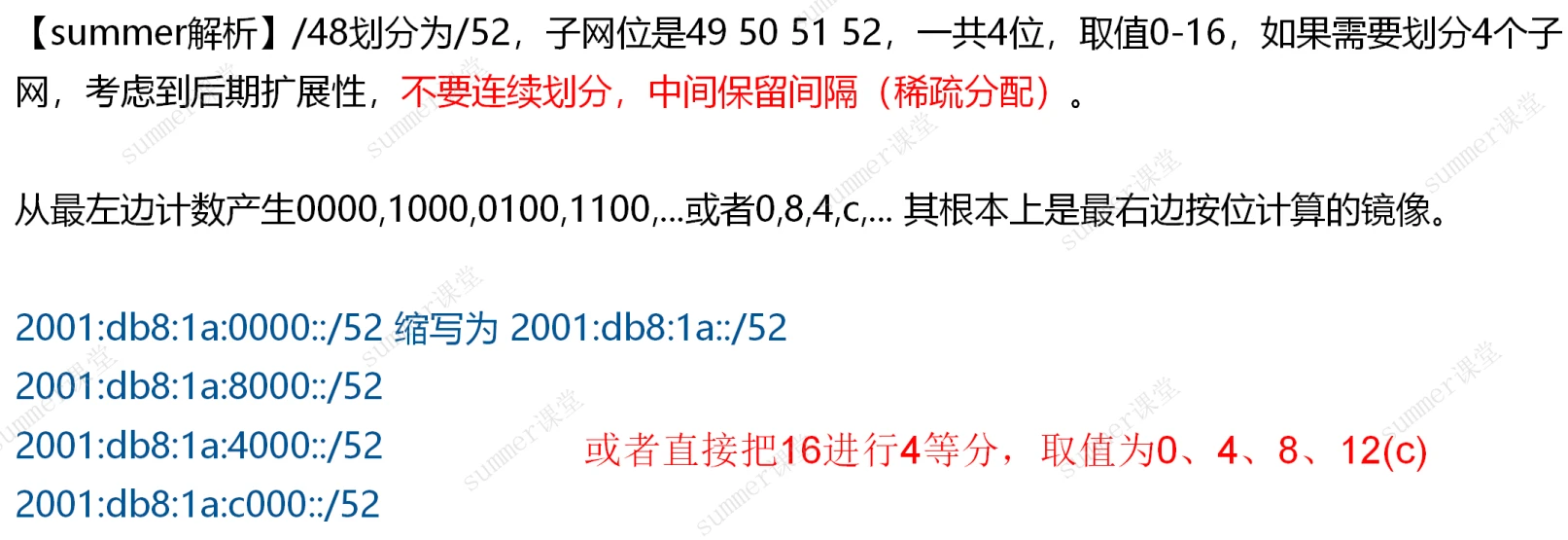

(4)重放攻击:重复发送一份报文或报文的一部分,以便产生一个被授权效果。

(解决办法:随机数、时间戳)

(5)数据完整性破坏:有意或无意地修改或破坏信息系统,或者在非授权和不能监测的方式下对数据进行

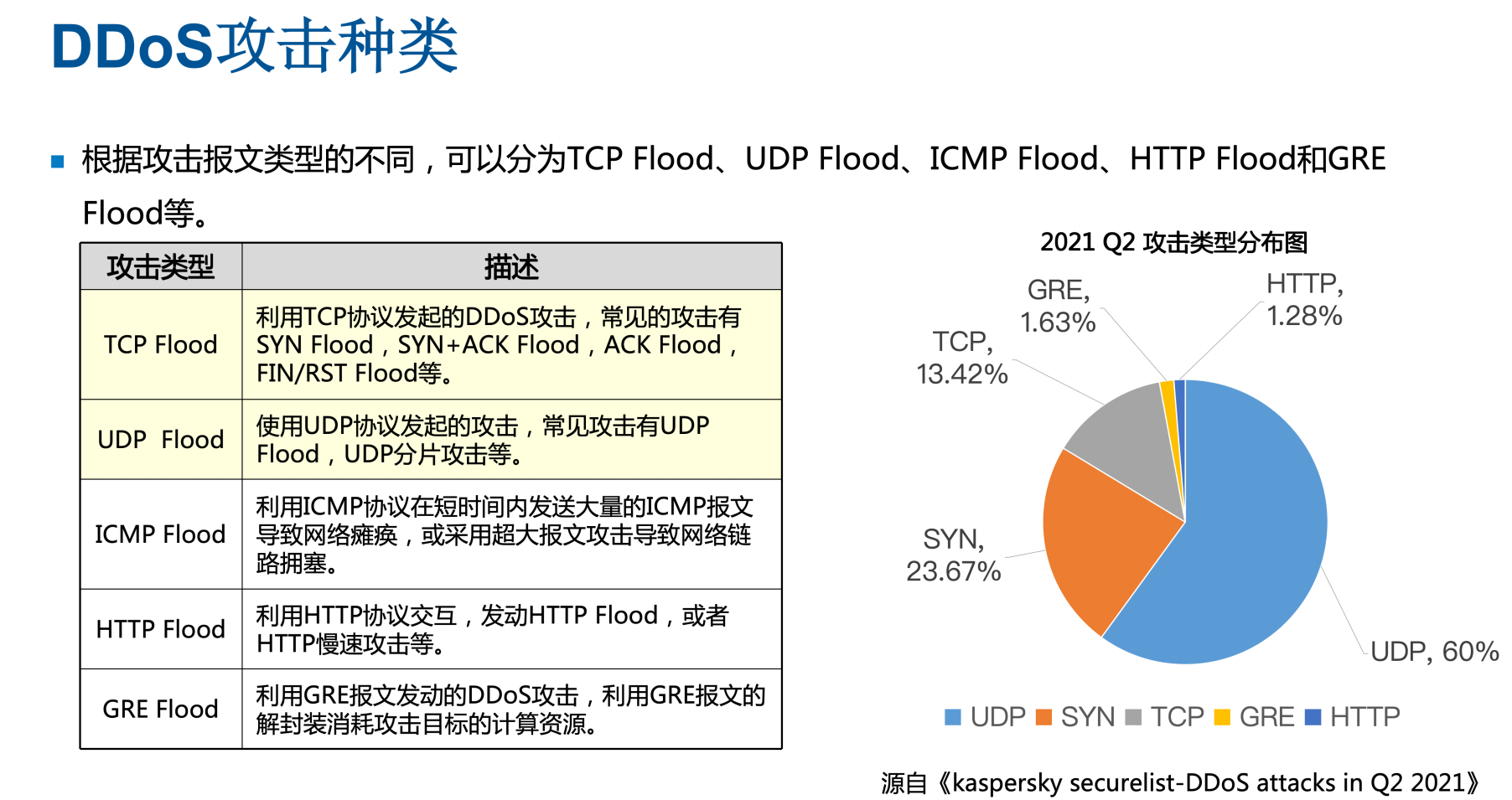

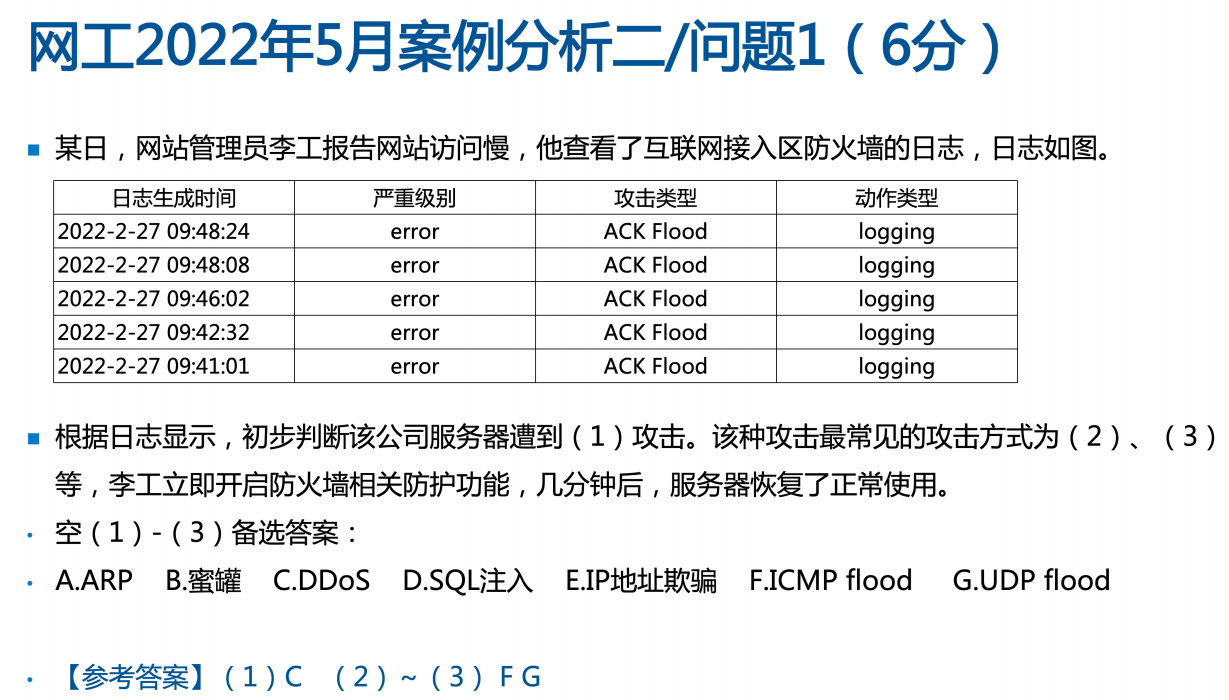

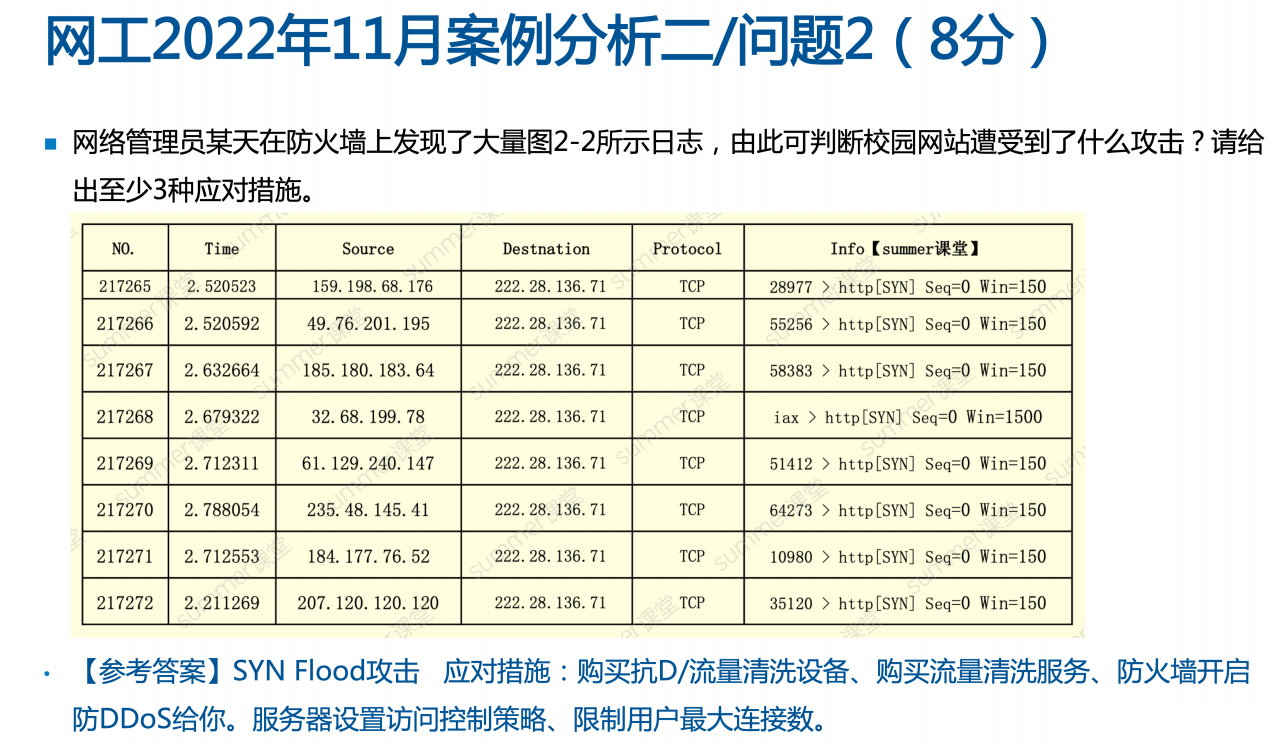

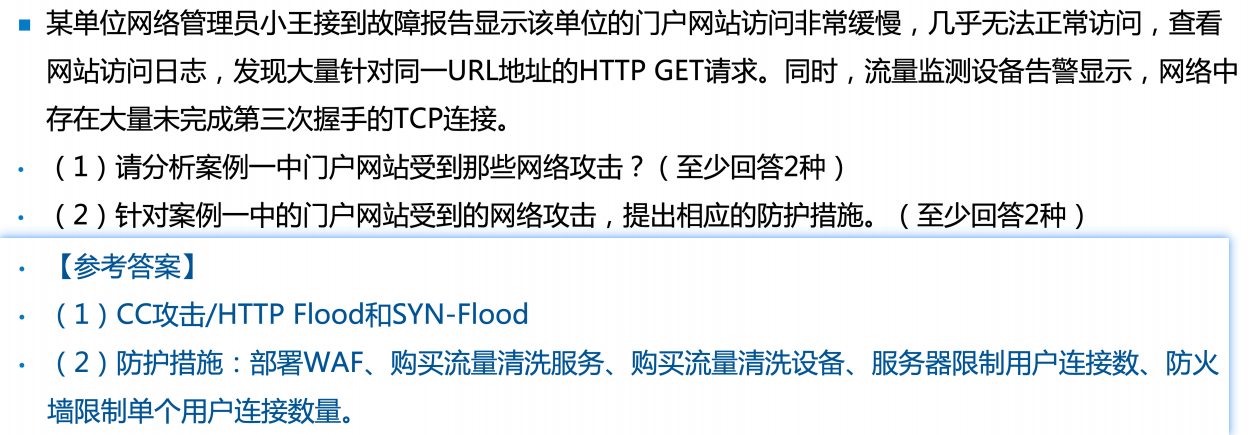

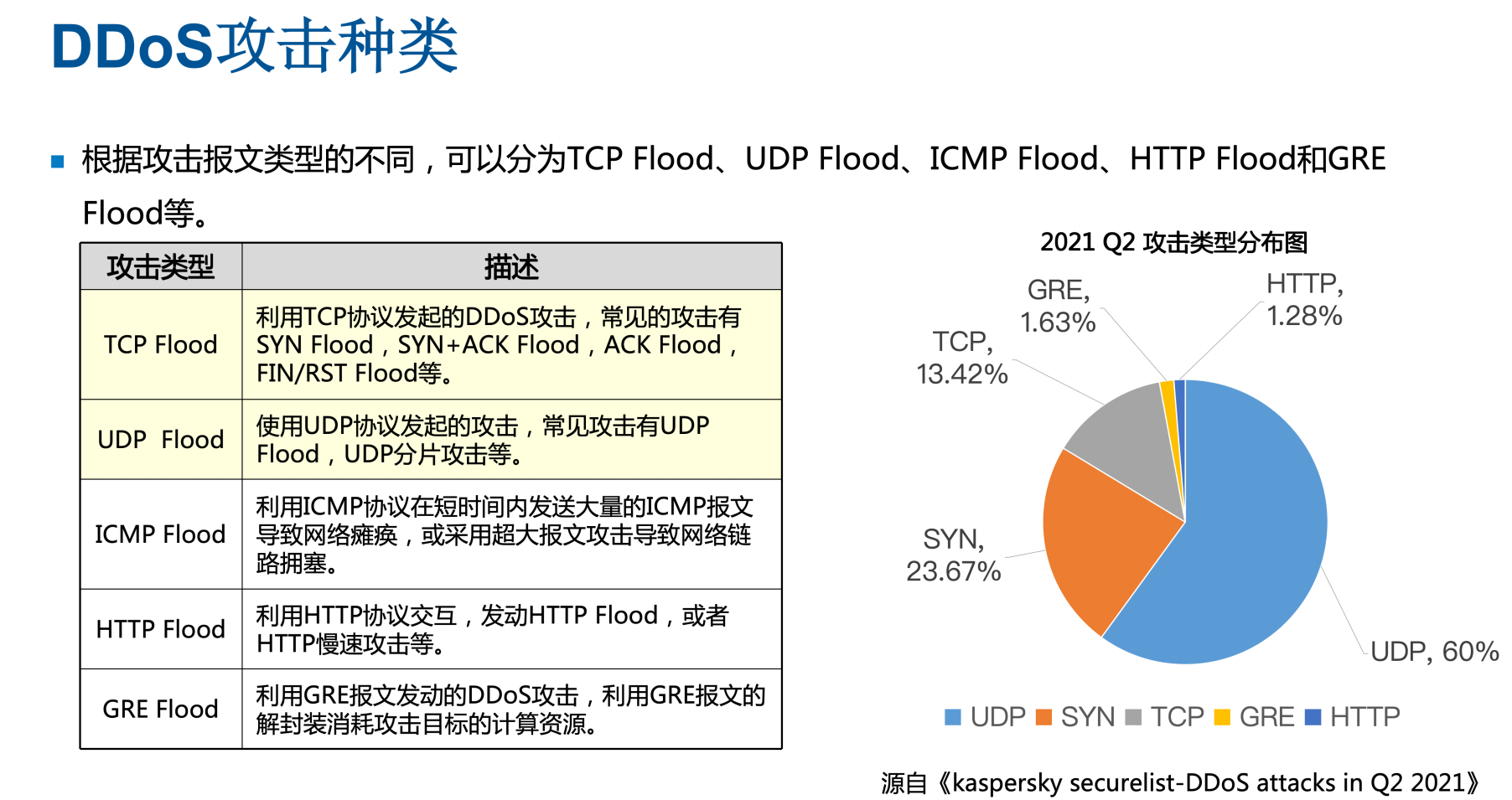

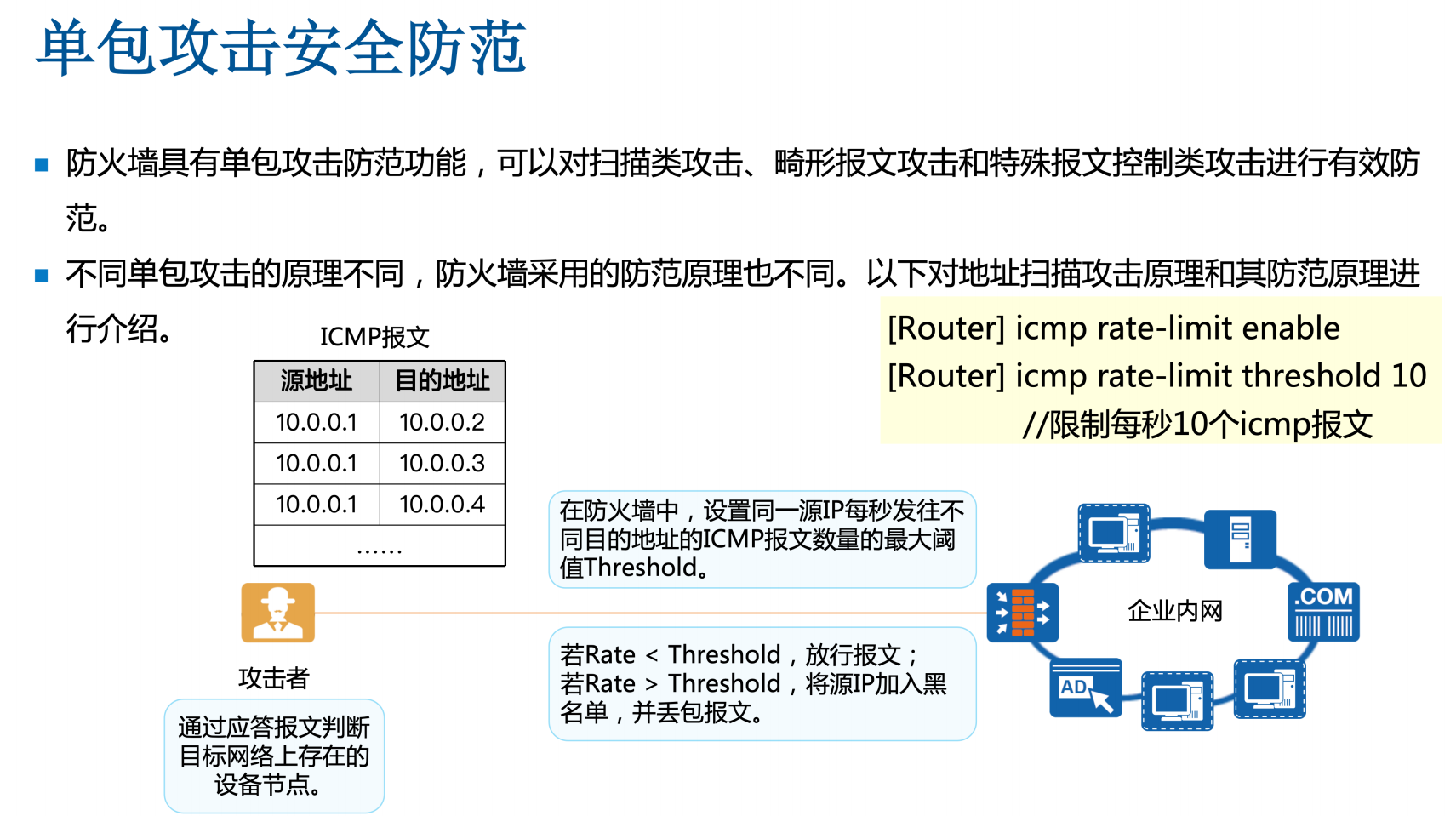

(6)分布式拒绝服务DDoS:当一个授权实体不能获得应有的对网络资源的访问或紧急操作被延迟时,就发生了拒绝服务。DDoS是对传统DoS攻击的发展,黑客控制海量肉鸡发起。SYN-Flooding、HTTP-Flood/CC

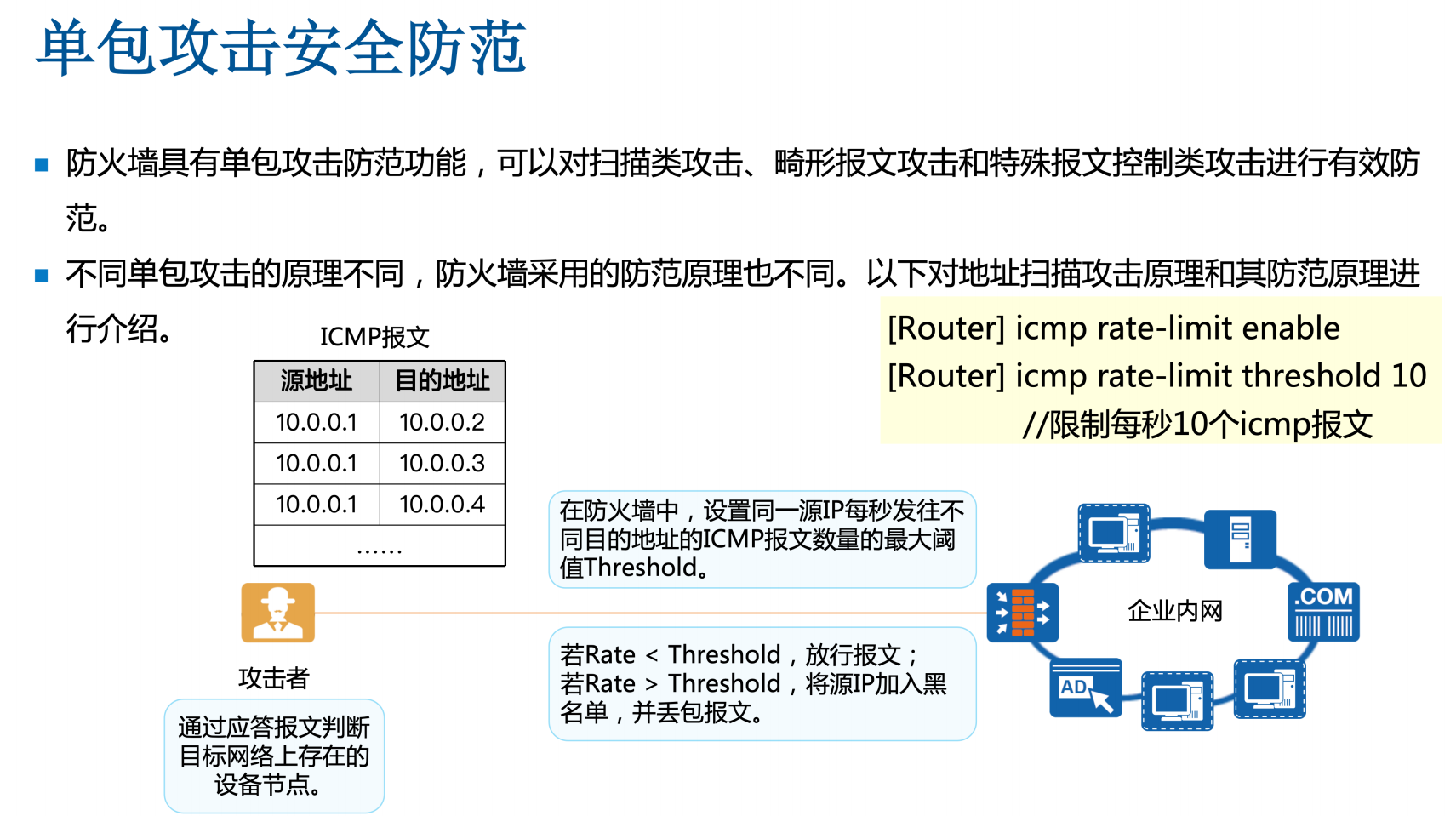

(7)恶意软件:恶意软件指任何故意设计会损害计算机或信息系统的文件或程序包括木马病毒、流氓软件、间谍软件、勒索病毒等,这些恶意软件将自己伪装成合法文件从而绕过检测。

(8)web攻击: 包括:跨站脚本(XSS)攻击、SQL注入攻击、跨站域请求伪造(CSRF)攻击、WebShell攻击以及利用软件漏洞进行的攻击。

(9)高级可持续(APT)攻击:APT攻击是多种常见网络攻击手段/技术的组合,通过间接迂回方式,渗透进组织内部系统潜伏起来,持续不断地收集攻击目标相关的各种信息,其潜伏和收集信息时间可能会长达数年,当条件成熟时,伺机而动,达到攻击目的。这类攻击一般是有组织有预谋的,攻击目标一般为国家和政府部门的核心信息系统,一旦对这些系统造成破坏,对国家安全、社会秩序、经济活动会造成非常大的影响。

网络攻击分类

被动攻击:嗅探、窃听、流量分析,最难被检测,重点是预防,主要手段是加密

主动攻击:假冒、重放、数据完整性破坏、分布式拒绝服务DDoS、恶意软件、web攻击、高级可持续(APT)攻击等,重点是检测而不是预防,手段有防火墙、IDS

网络安全防范技术

网络安全措施: 数据加密、数字签名、身份认证、防火墙、特征过滤等。

(1)数据加密。

(2)数字签名:用来验证数据或程序的完整性。

(3)身份认证:认证用户的合法性,例如密码技术、利用人体生理特征(如指纹)进行识别、智能 IC卡、数字证书等。

(4)防火墙:防火墙是位于两个网络之间的屏障,进行访问控制。

(5)入侵检测和阻断:对网络流量或应用访问进行攻击特征匹配和过滤,阻断非法攻击,常见设备有 入侵防护系统 (IPS)、Web 应用防火墙 (WAF) 等。

(6)访问控制:在骨干网络设备或者服务器配置访问控制策略,允许或者拒绝某些源对目标的访问, 实现网络安全防护。

(7)行为审计。对网络行为或者用户操作进行审计,阻断非法操作或者高危操作行为,常见设备:数据库审计系统、堡垒机、上网行为管理系统等。

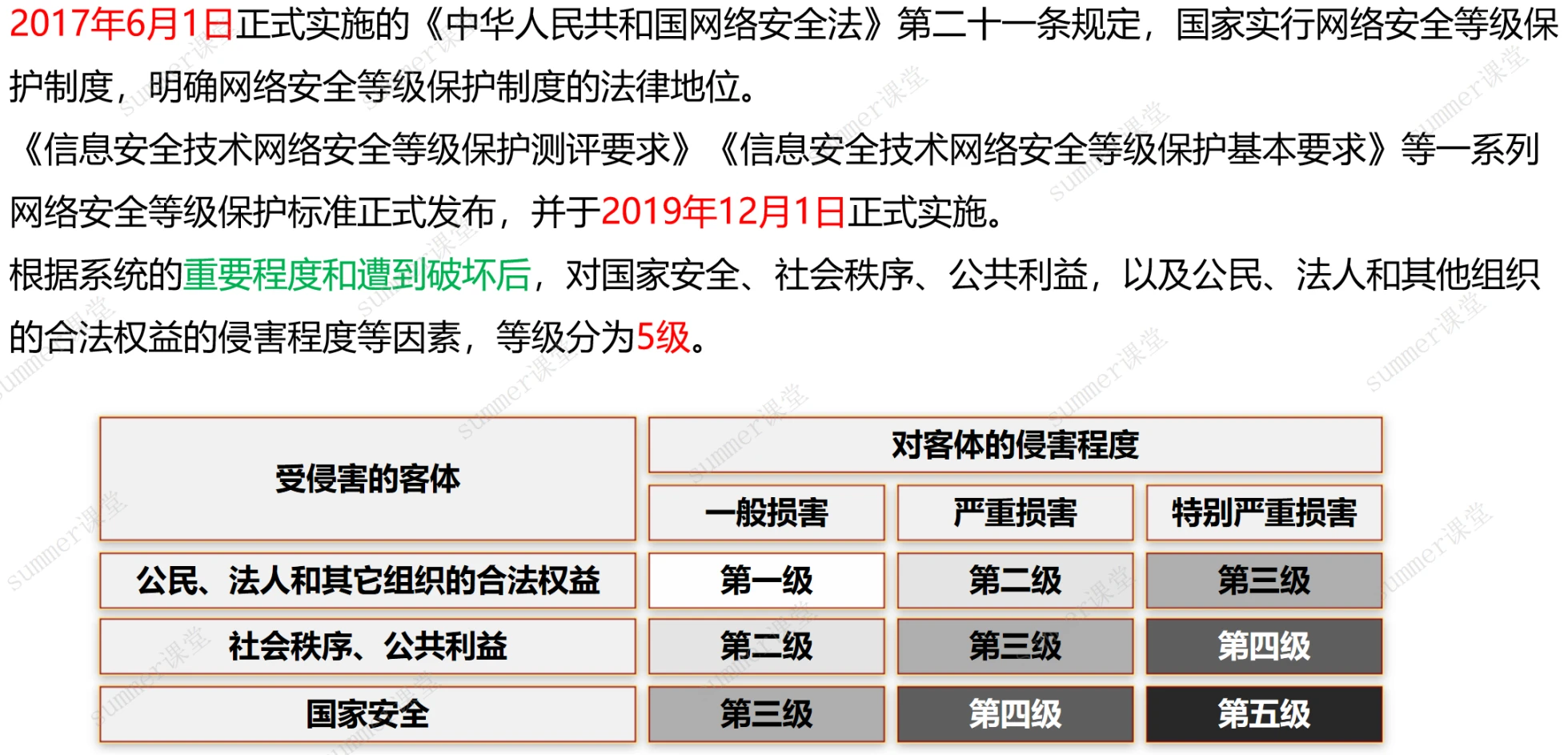

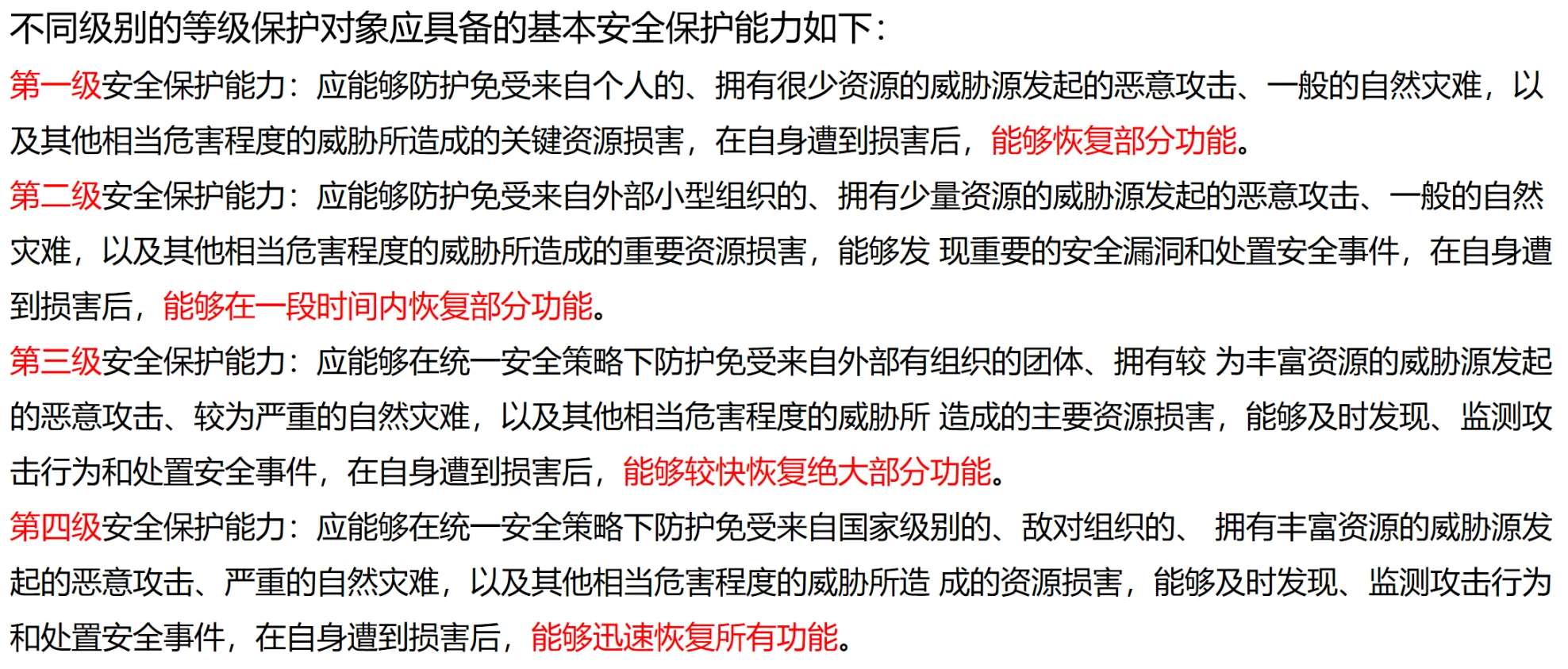

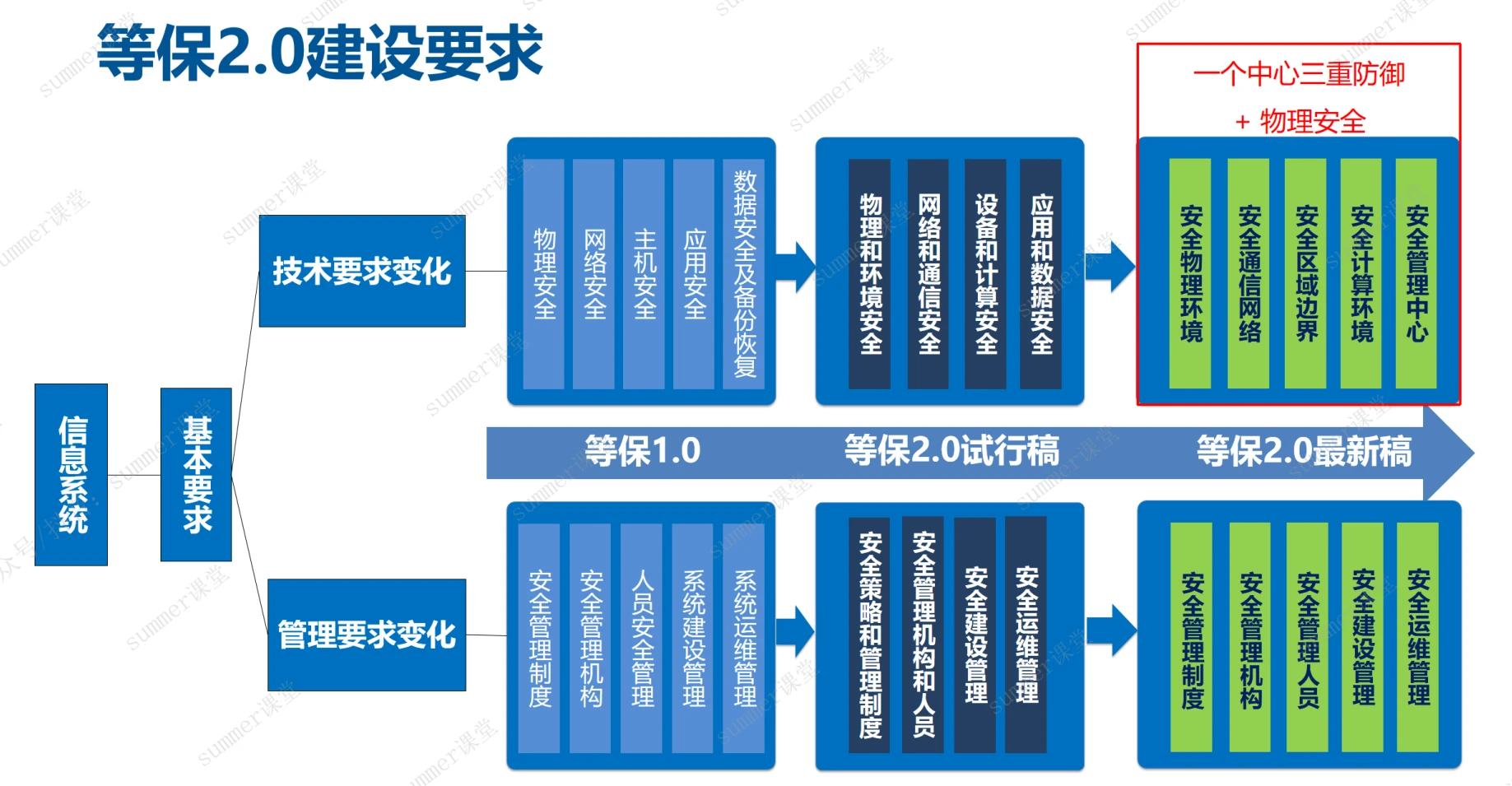

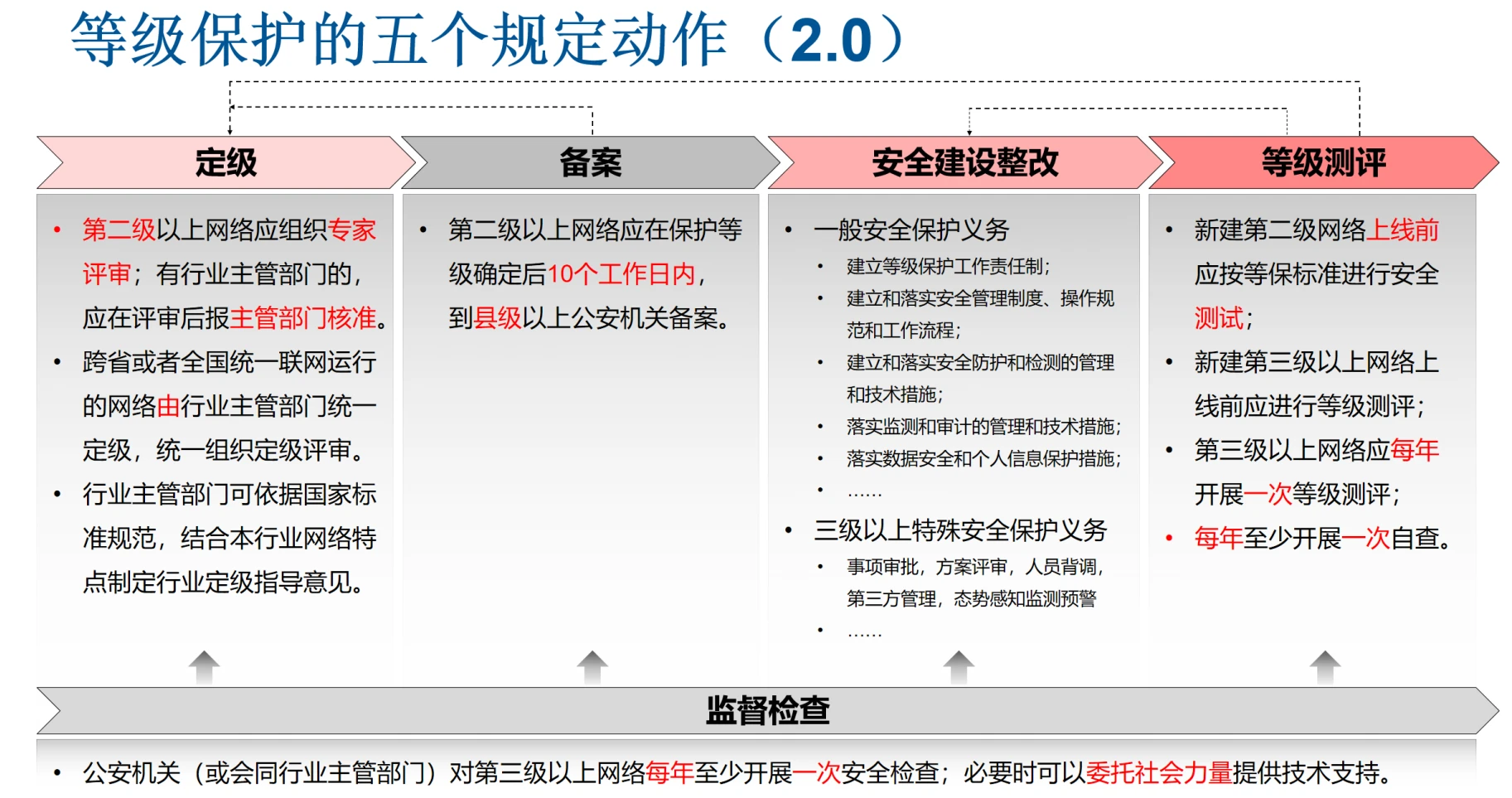

等级保护

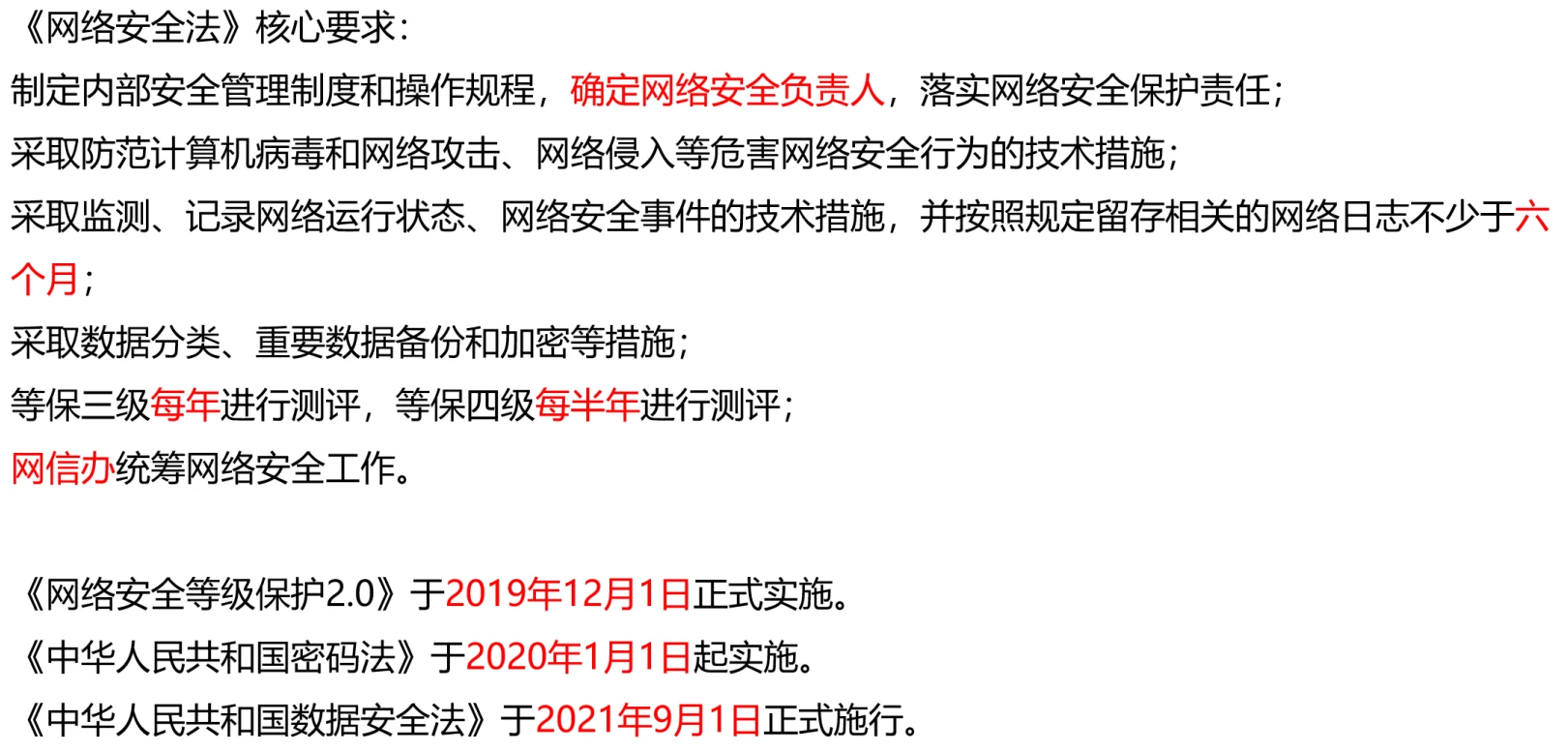

网络信息安全法律与政策

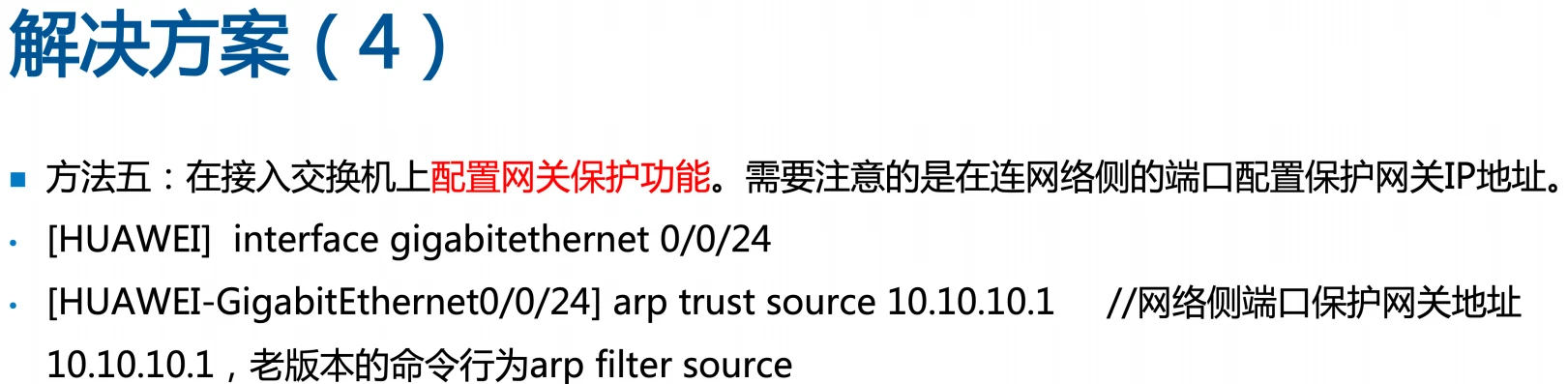

例题

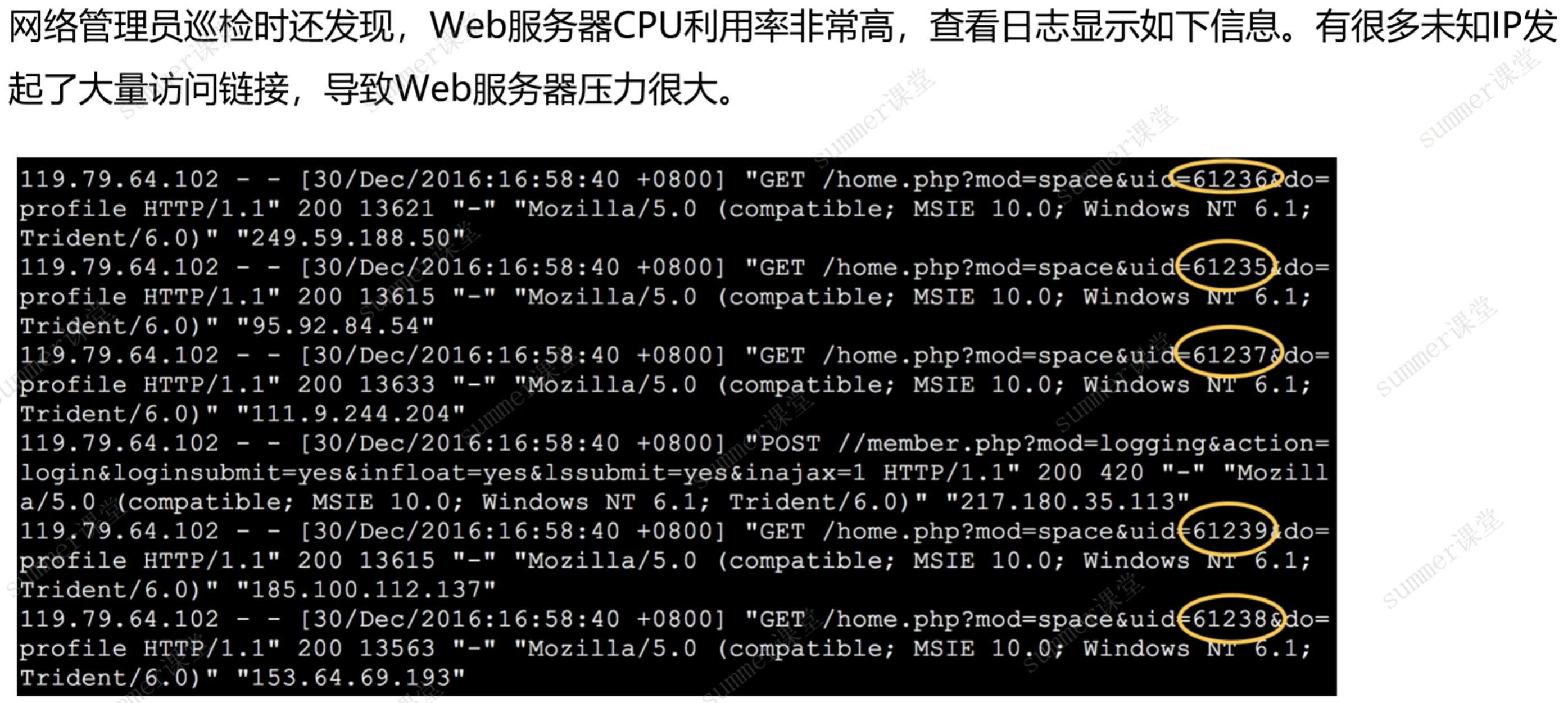

CC攻击日志

DDoS攻击和CC攻击

| DDoS攻击VS CC攻击 | ||||

|---|---|---|---|---|

| 来源 | 危害 | 协议 | 变种 | |

| CC攻击 | 真实IP | 业务故障、或者业务可用 但用户隐私等被窃取 | HTTP | 较多 |

| DDoS攻击 | 伪造IP | 流量打满,业务彻底不可 用 | TCP/UDP/IP | 较少 |

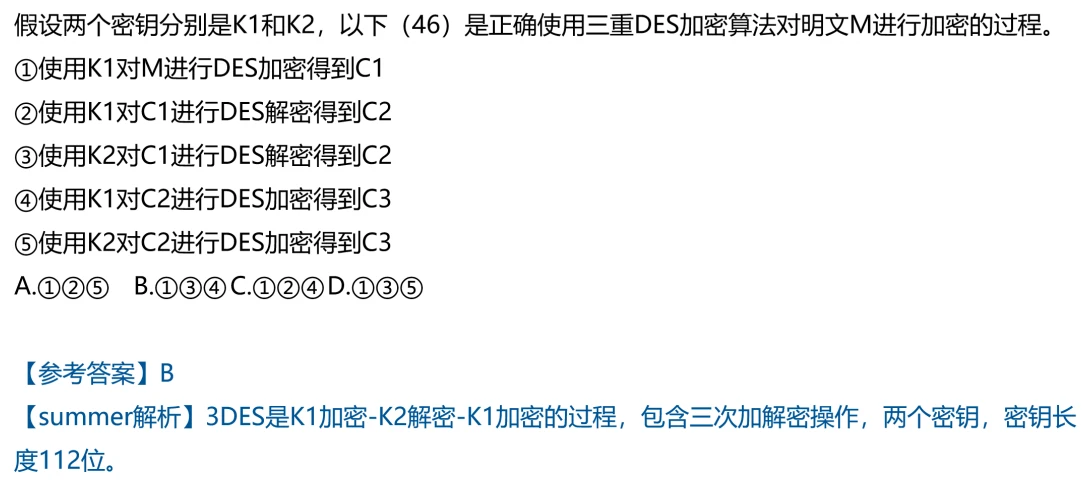

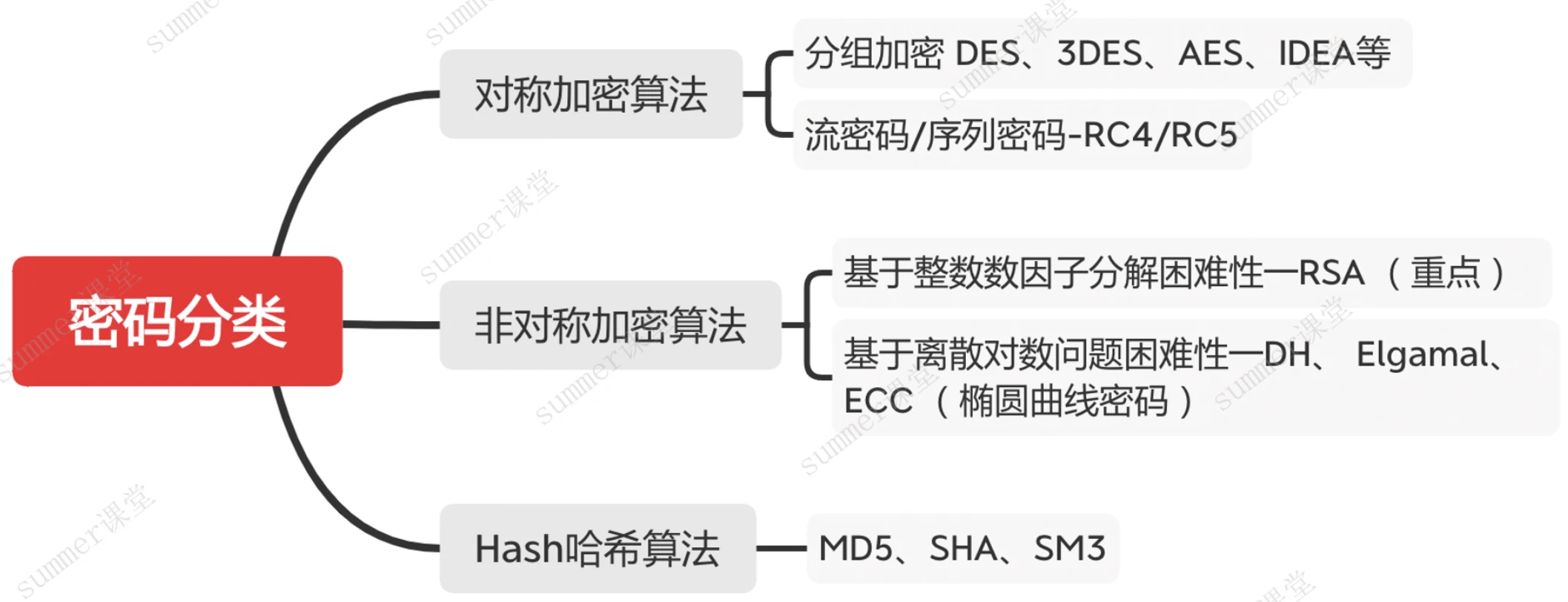

信息加密技术

密码学基本概念

信息安全的核心是密码技术,研究数据加密的科学叫作密码学(Cryptography)。

现代密码理论的一个根本性原则Kerckhoffs原则:密码体制的安全性不依赖于算法的保密,而仅仅依赖于密钥的保密。

不论窃听者获取了多少密文,如果密文中没有足够的信息可以确定出对应的明文,则这种密码体制是无条件安全的,或称为理论上不可破解的。

在无任何限制的条件下,目前几乎所有的密码体制都不是理论上不可破解的。能否破解给定的密码取决于使用的计算资源。

经典加密技术

经典加密技术主要有3种:

(1)替换加密(Substitutkm)。用一个字母替换另一个字母,例如Caesar密码(D替换a, E替换b等)。这种方法保留了明文的顺序,可根据自然语言的统计特性(例如字母出现的频率)破译。

(2)换位加密(Transposition).按照一定的规律重排字母的顺序。(3)一次性填充(One-TimePad)。把明文变为位串(例如用ASCII编码),选择一个等长的随机位串作为密钥,对二者进行按位异或得到密文。

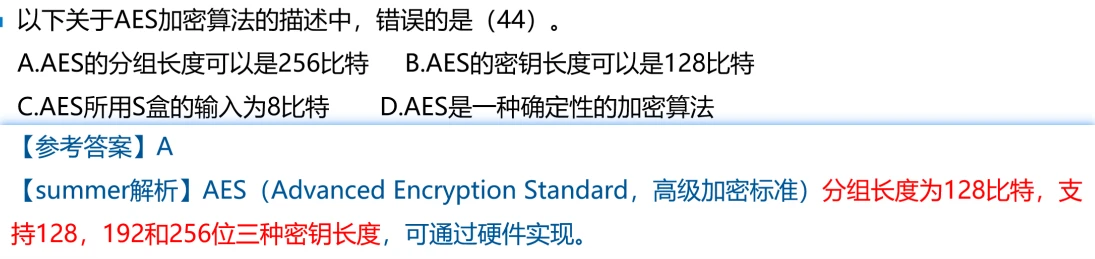

现代加密技术

现代密码体制使用的基本方法仍然是替换和换位,但是采用更加复杂的加密算法和简单的密钥,而且增加了对付主动攻击的手段。例如加入随机的冗余信息,以防止制造假消息;加入时间控制信息,以防止旧消息重放。

替换和换位可以用简单的电路来实现

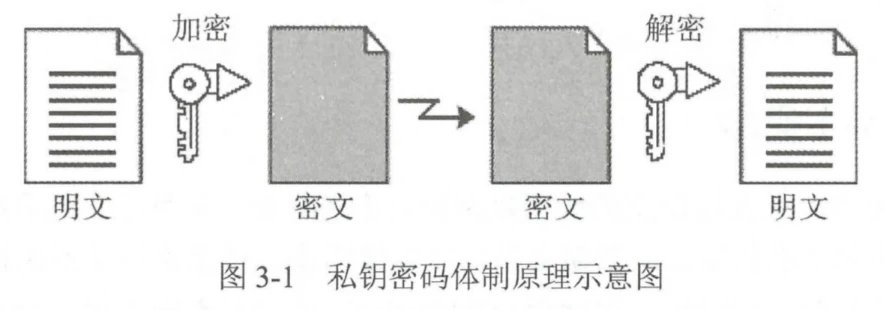

私钥密码/对称密码体制

私钥密码又称对称密码,该体制的特点是加密和解密使用相同的密钥。消息的收发双方必须事先通过安全渠道交换密钥。

·优点:加解密速度快、密文紧凑、使用长密钥时的难破解。

·缺点:密钥分配问题、密钥管理问题、无法认证源。

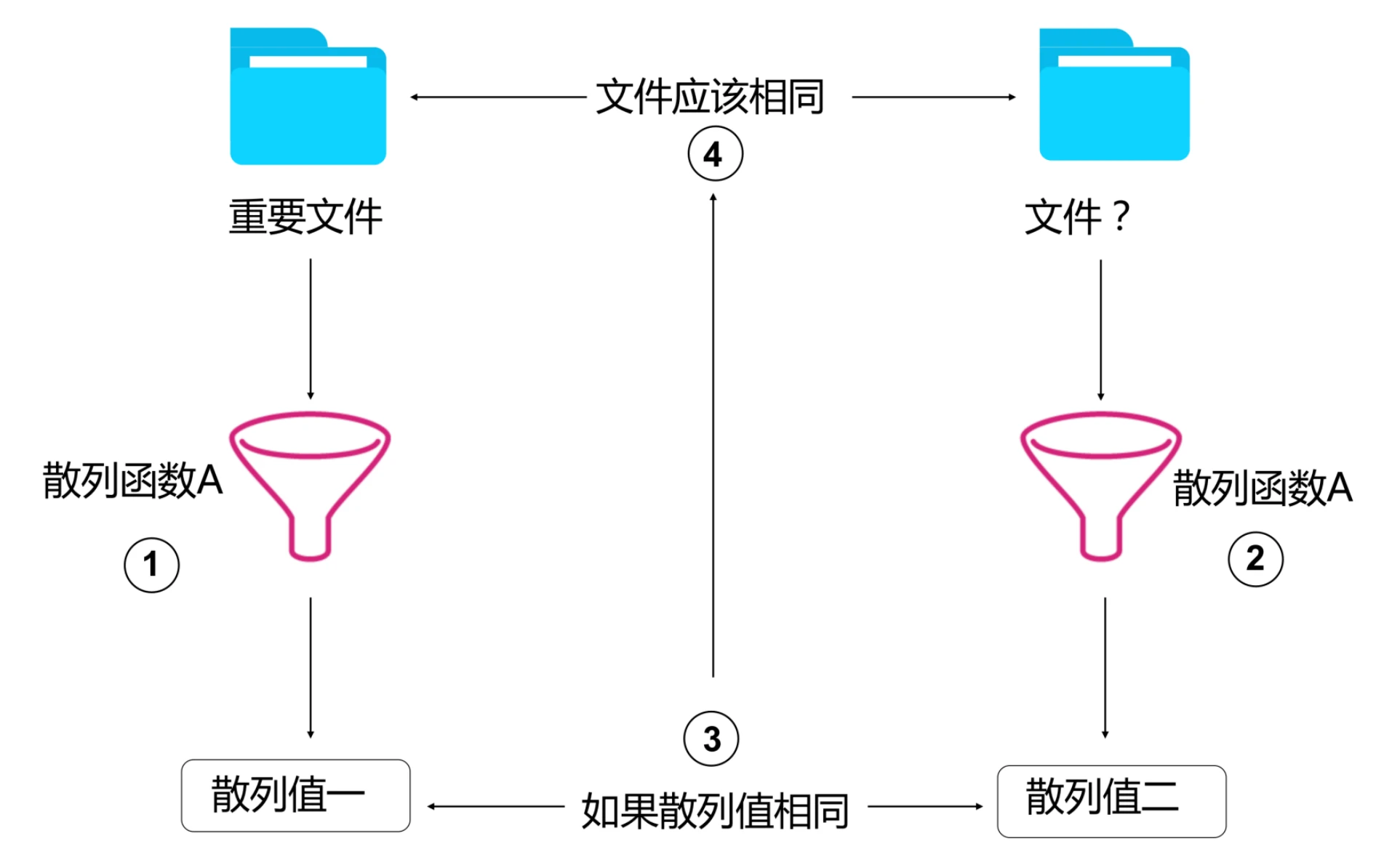

常见的对称密钥加密算法如下:DES、3DES、AES、RC4/5、IDEA。

以下这个表格要背!

| 算法 | 解释 | 特点 |

|---|---|---|

| DES | Data Encryption Standard,数据加密标准,分组加密算法,采用移位+替换,速度快,密钥易产生。 |

分组长度64位,密钥长度64位,有效密钥长度是56位 |

| 3DES | 三重DES(TDEA),使用DES对明文进行“加密-解密-加密”操作。 加密:K1加密→K2解密→K3加密 解密:K3解密→K2加密→K1解密 一般K1和K3是相同的密钥。 |

密钥长度112位 |

| IDEA | International Data Encryption Algorithm,国际数据加密算法,分组加密算法。设计思想:混合使用来自不同代数群中的运算。 | 明文和密文分组都是64位,密钥长度为128位,用于PGP |

| AES | 分组加密算法Advanced Encryption Standard,高级加密标准。可以通过硬件实现,速度快,像3DES一样安全。 |

分组长度128位,支持128,192和256位三种密钥长度 |

| RC4/5 | 流加密算法,用于WIFI。加密速度快,可达到DES的10倍。 |

分组和密钥长度都可变 |

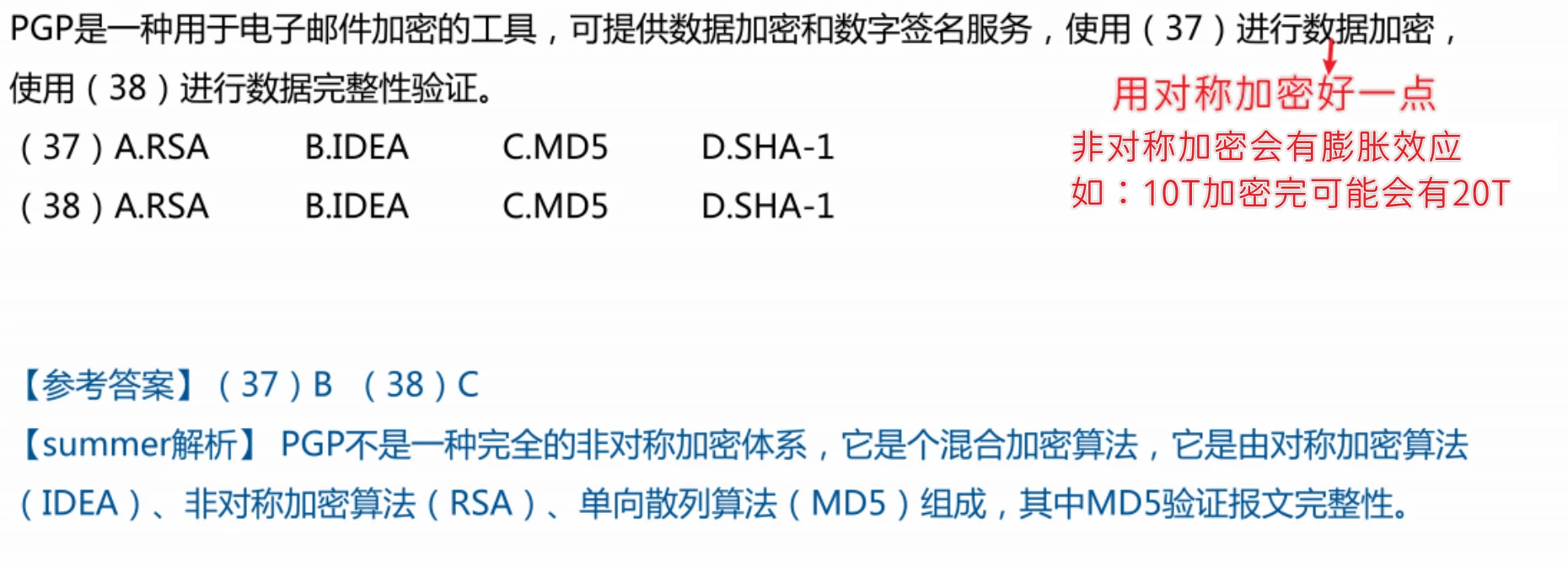

例题

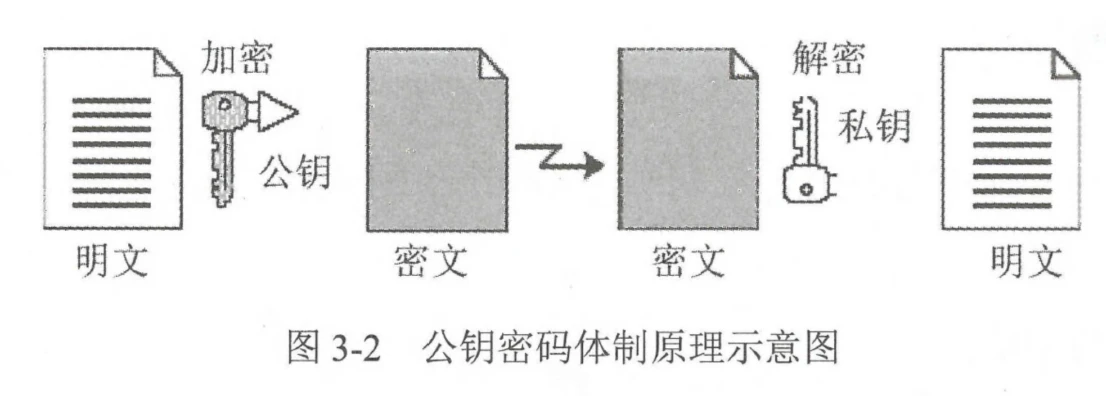

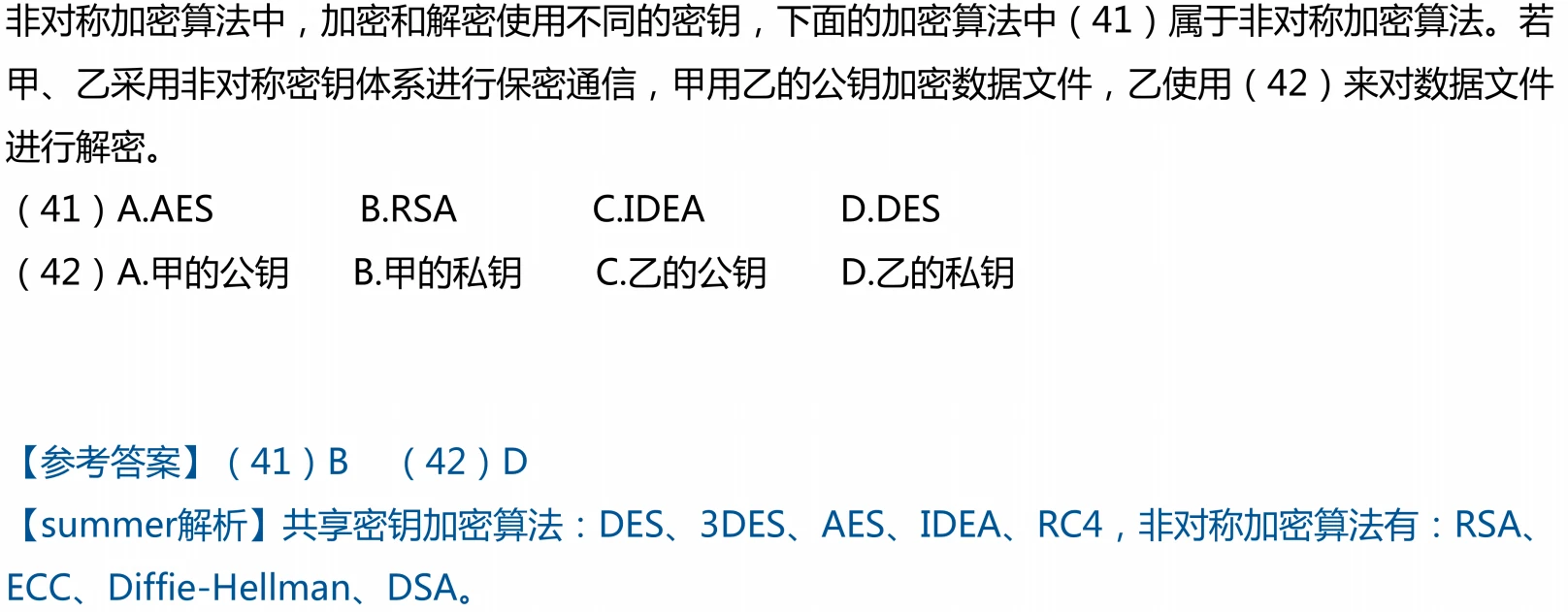

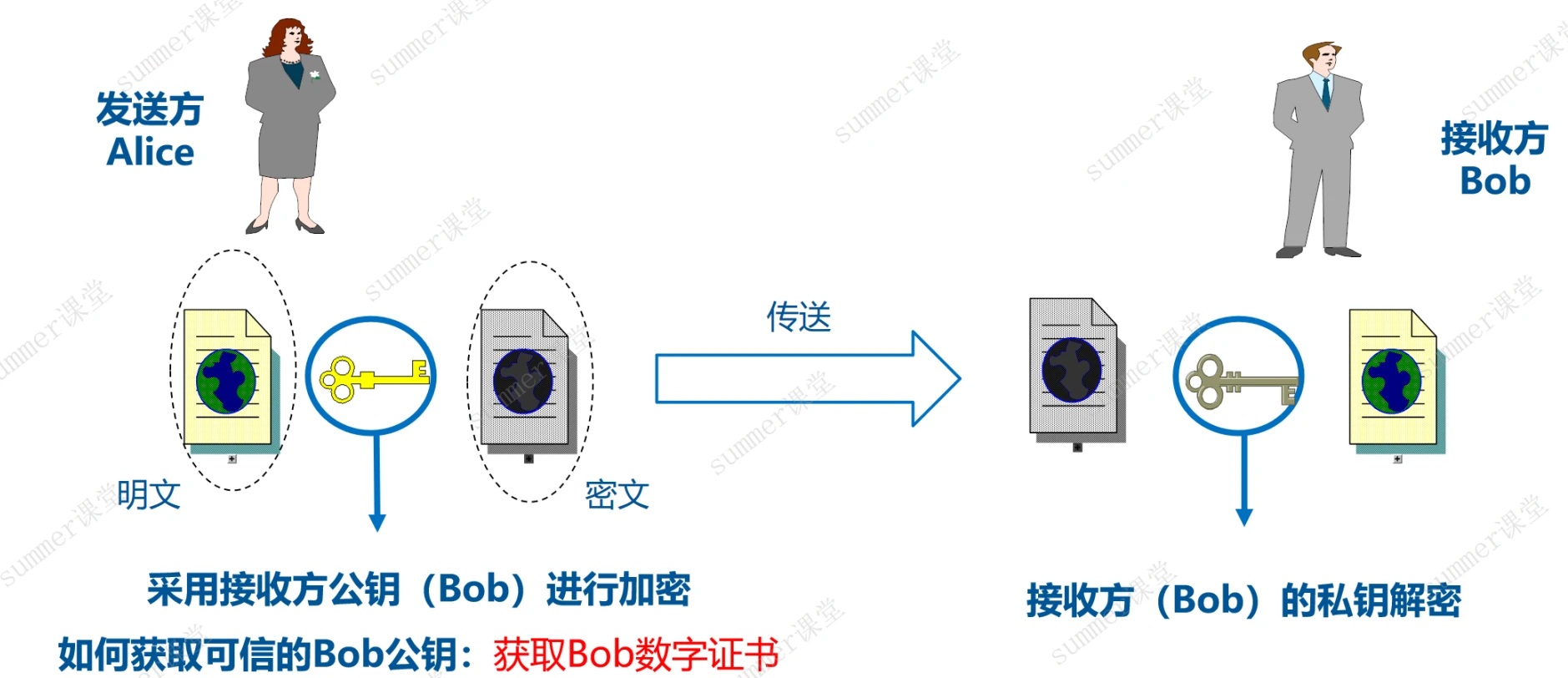

公钥密码/非对称密码

公钥密码又称为非对称加密,就是对数据加密和解密的密钥是不同的。

·优点:密钥分发方便、密钥保管量少、支持数字签名

·缺点:加密速度慢(计算量大,不适合加密大数据)、数据膨胀率高

每个实体有两个密钥:公钥公开,私钥自己保存

·公钥加密,私钥解密,可实现保密通信

·私钥加密,公钥解密,可实现数字签名

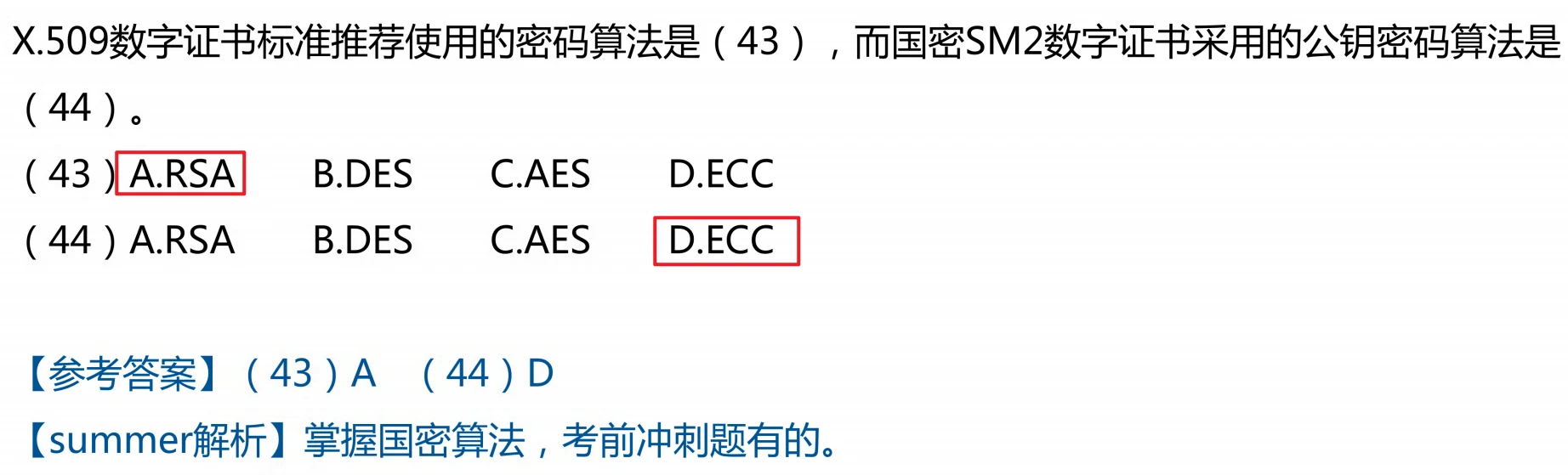

常见的非对称加密算法如下:

·RSA:512位(或1024位)密钥,计算量极大,难破解。

·Elgamal、ECC(椭圆曲线算法)、背包算法、Rabin、DH等。

密码分类

例题

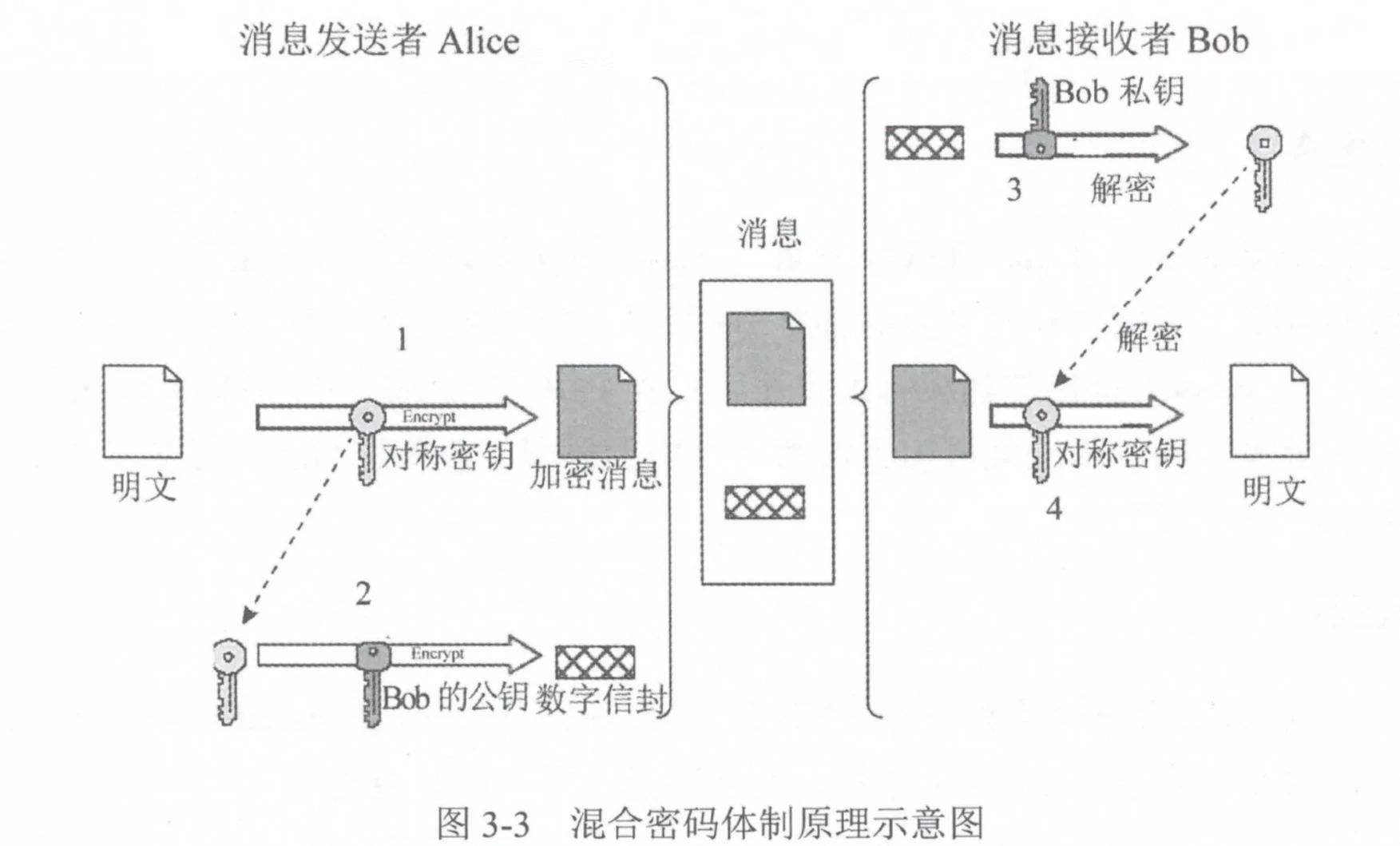

混合密码

混合密码:发送方用对称密钥加密需要发送的消息,再用接收方的公钥加密对称密钥,然后一起发送给接收方;接收方先用自己的私钥解密得到对称密钥,然后用对称密钥解密得到明文

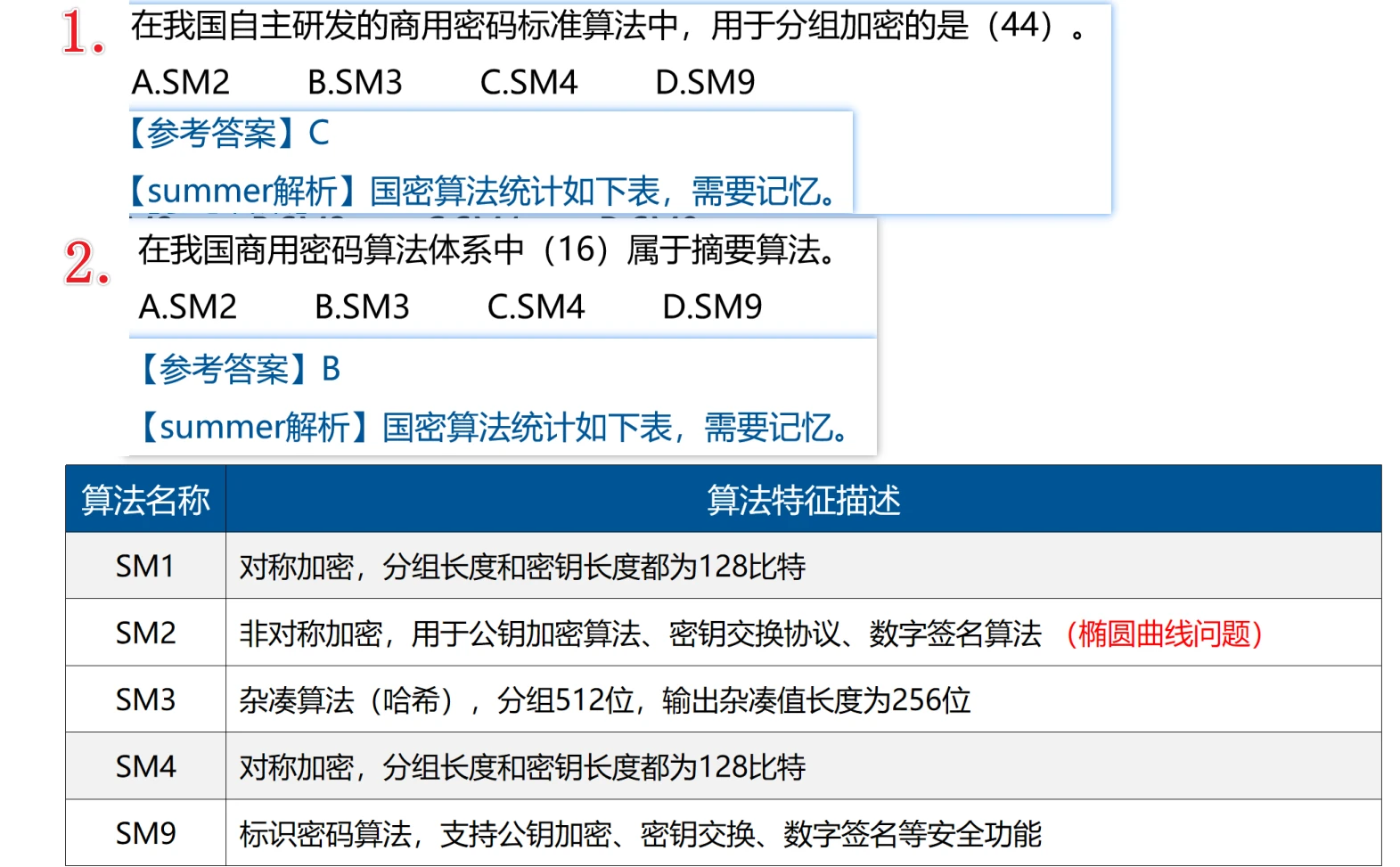

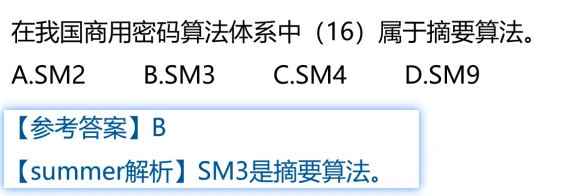

国产加密算法(SM)系列

《中华人民共和国密码法》密码分为核心密码、普通密码和商用密码,实行分类管理

核心密码、普通密码用于保护国家秘密信息,属于国家秘密,由密码管理部门依法实行严格统一管理。

商用密码用于保护不属于国家秘密的信息,公民、法人可用。

国产密码算法:是指由国家密码研究相关机构自主研发,具有相关知识产权的商用密码算法,目前已经公布的国产密码算法如下:

| 算法名称 | 算法特征描述 |

|---|---|

| SM1 | 对称加密,分组长度和密钥长度都为128比特 |

| SM2 | 非对称加密,用于公钥加密算法、密钥交换协议、数字签名算法椭圆曲线问题ECC算法、摘要算法) |

| SM3 | 杂凑算法(哈希),分组512位,输出杂凑值长度为256位 |

| SM4 | 对称加密,分组长度和密钥长度都为128比特 |

| SM9 | 标识密码算法,支持公钥加密、密钥交换、数字签名等安全功能 |

2非3哈9标识,14成双对

例题

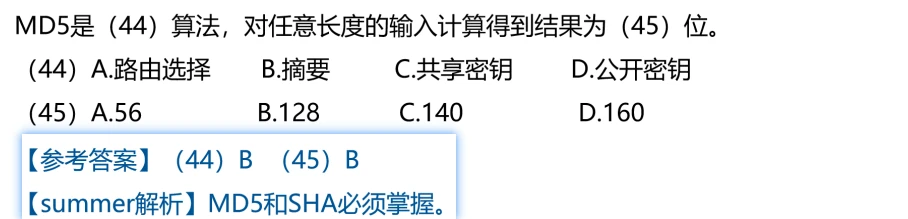

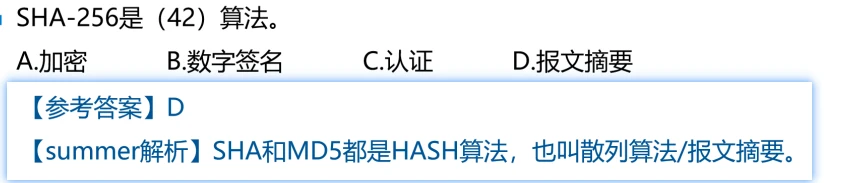

Hash哈希算法

HASH函数,又称为杂凑函数、散列函数,它能够将任意长度的信息转换成固定长度的哈希值(数字摘要),并且任意不同消息或文件所生成的哈希值是不一样的。

h表示hash函数,则h满足下列条件:

(1)h的输入可以是任意长度的消息或文件M。

(2)h的输出的长度是固定的。

(3)给定h和M,计算h(M)是容易的。

(4)给定h的描述,找两个不同的消息M1和M2,使得h(M1)=h(M2)是计算上不可行的。

哈希函数特性:不可逆性(单向)、无碰撞性、雪崩效应。

常见的Hash算法有:

(1)MD5算法:以512位数据块为单位来处理输入,产生128位的信息摘要。常用于文件校验。

(2)SHA算法:以512位数据块为单位来处理输入,产生160位的哈希值,具有比MD5更强的安全性。

(3)SM3国产算法:消息分组长度为512比特,输出256位摘要。

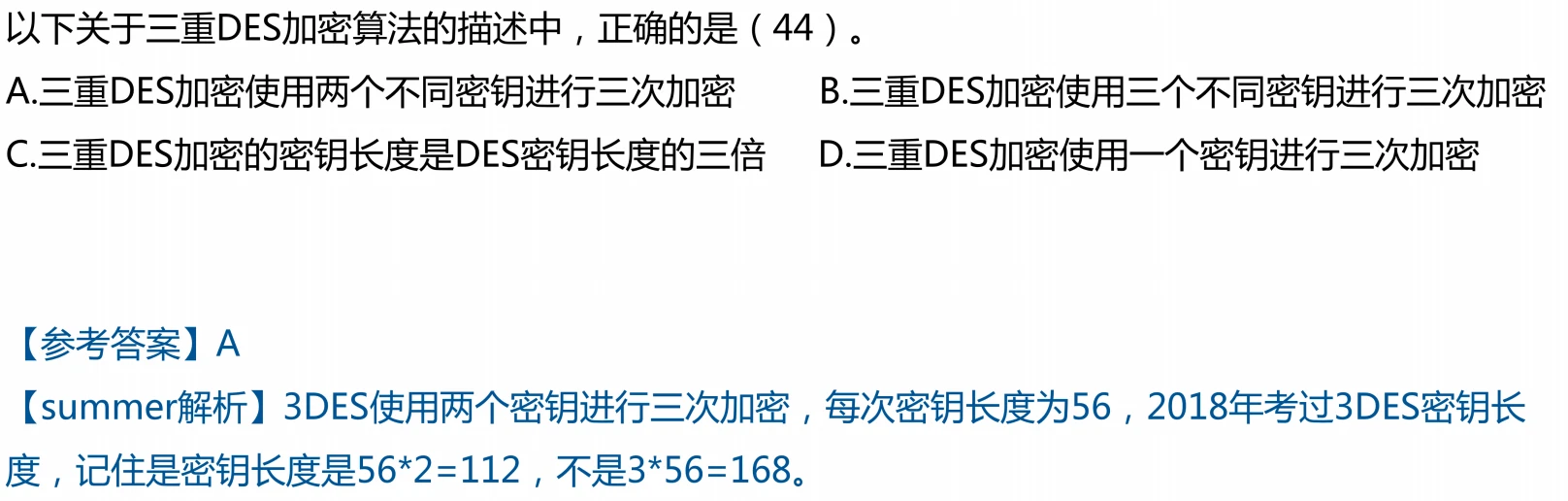

HASH应用-1.文件完整性校验

重要文件确保无损坏等之后生成hash值1,将文件发送给对方,他自己再生成hash值2两个值如果相等,这发送给对方的文件无损坏

HASH应用-2.账号密码存储

- 明文存储,无安全防护

| 用户名 | 密码 |

|---|---|

| test | 123456 |

- 哈希存储(Rainbow Table Attack,彩虹表攻击)

| 用户名 | 密码 |

|---|---|

| test | e10adc3949ba59abbe56e057f20f883e |

- (

盐+哈希)存储(彩虹表攻击失效)

| 用户名 | 盐 | 密码 |

|---|---|---|

| test | 2026-2-20 20:08:23 | d8e423a9d5eb97da9e2d58cd57b92808 |

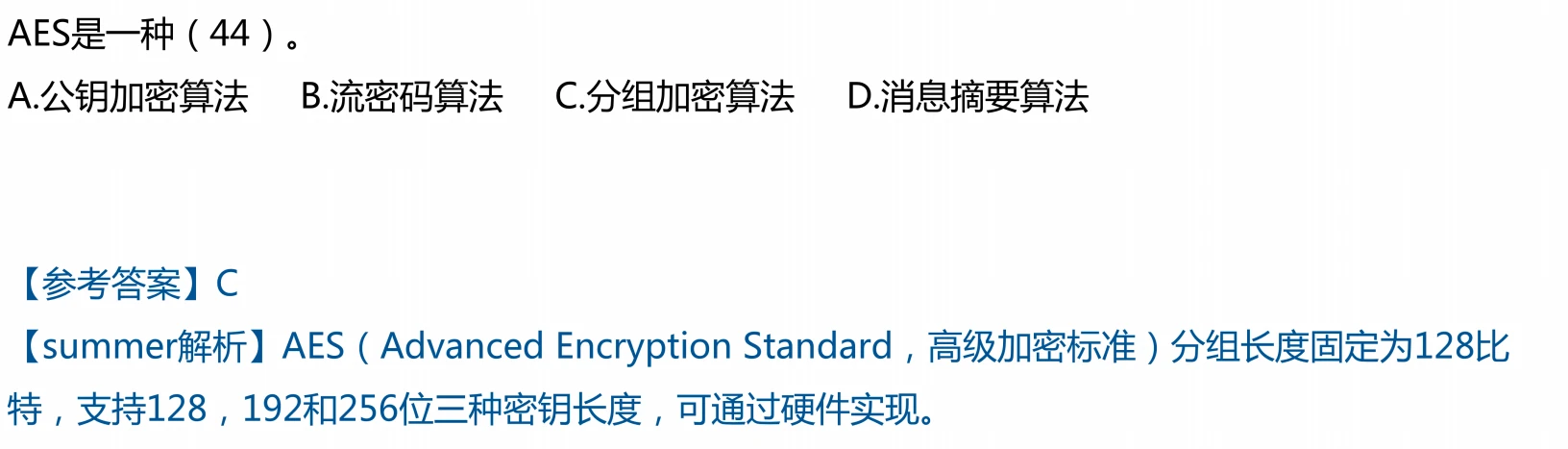

HASH应用-3.用户身份认证

增加一个随机数R做哈希 MAC=Hash(密码+R)

需要双方预先知道这个R

MAC:消除中间人攻击,源认证+完整性校验

张三发起认证,服务端检查有张三返回一个随机数R,客户端将自己输入的密码和随机数R合在一起生成hash值(MAC),发回给服务端,然后相同操作,进行对比,如果相同,则对比成功

例题

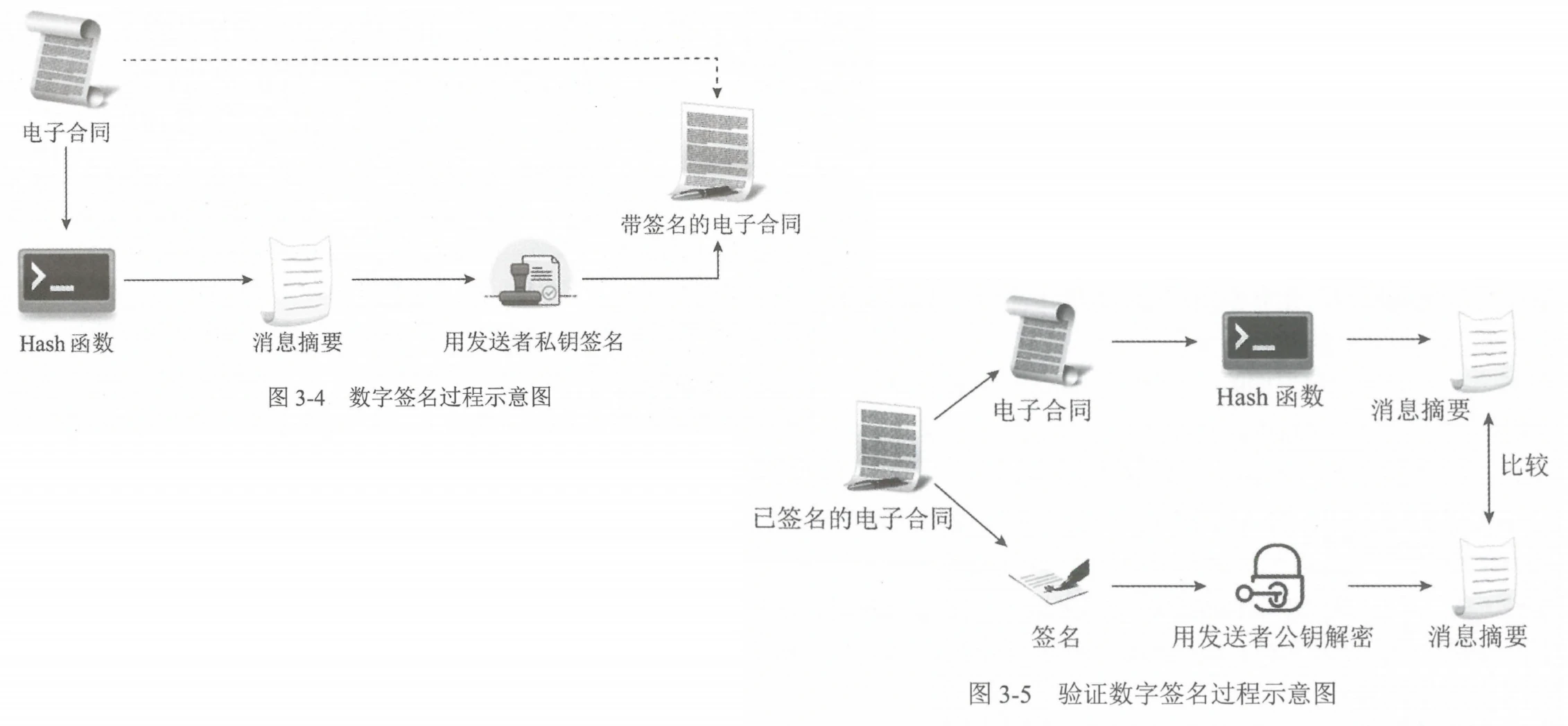

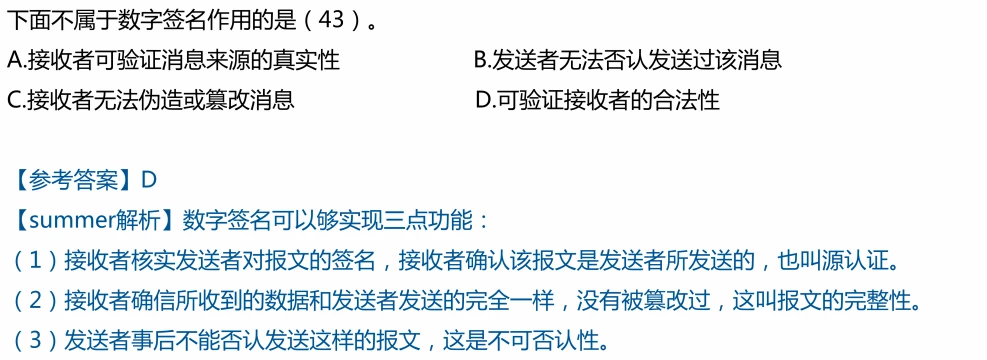

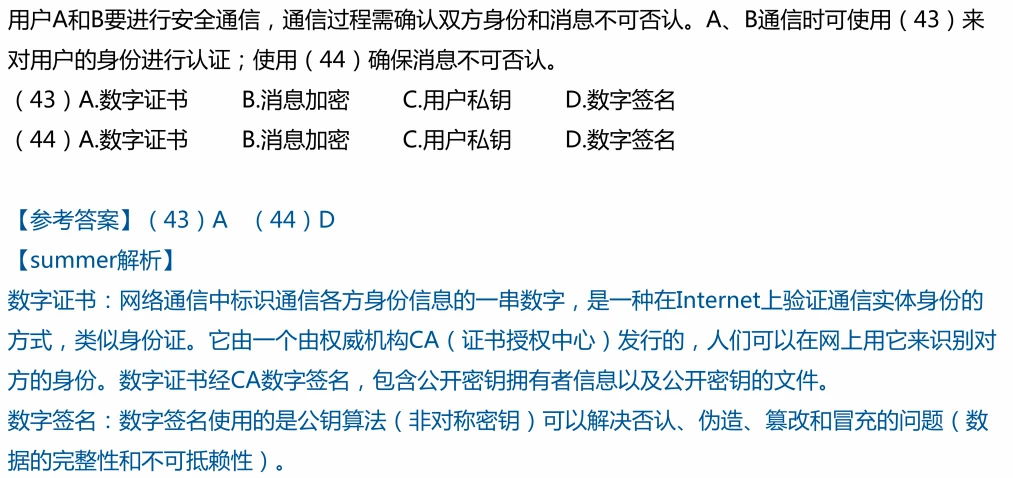

数字签名

- 签名方用自己的

私钥进行签名,对方收到后,用签名方的公钥进行验证。 - 数字签名算法(公钥加密算法):

RSA、Rabin、ELGamal签名体制和DSS标准。 - 数据签名是用于

确认发送者身份和消息完整性的一个加密消息摘要,具有如下特点:(1)数字签名是可信的。(2)数字签名不可伪造。(3)数字签名不能重新使用。(4)签名文件是不能改变的。(5)数字签名不能抵赖。(6)接收者能够核实发送者身份。

数字签名过程:常用的签名算法是RSA,采用发送者私钥签名,接收方收到数据后,采用发送者的公钥进行验证。可以直接对明文进行签名,由于明文文件可能很大,这种签名方案效率低。所以也可以先由明文生成Hash(比如MD5生成128位),再对Hash值进行签名,效率更高。

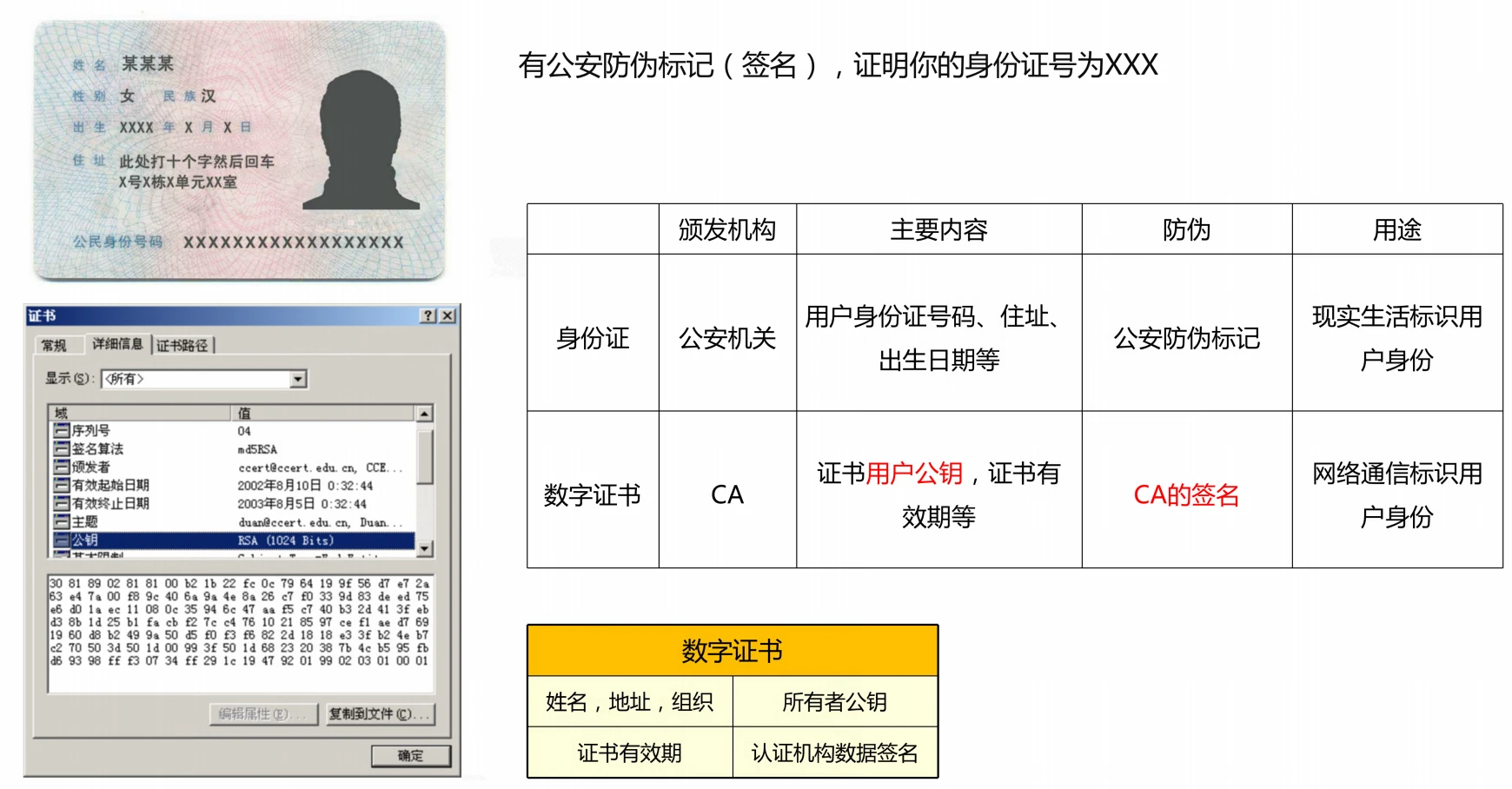

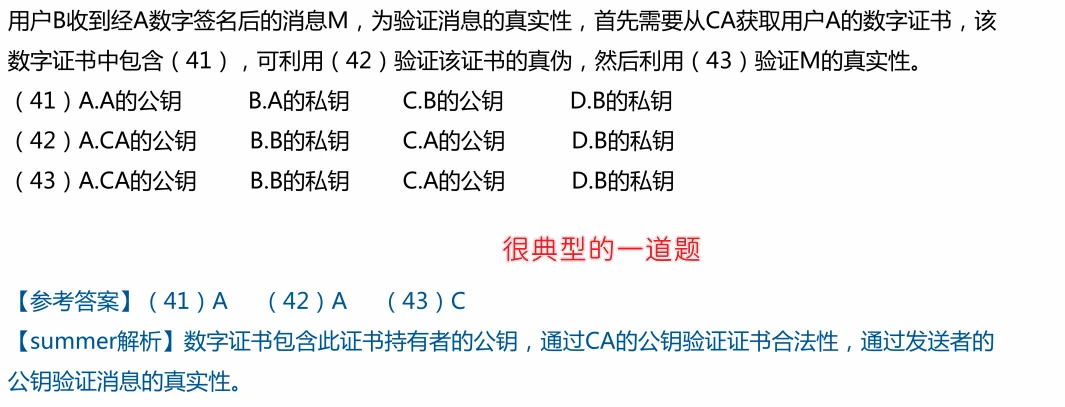

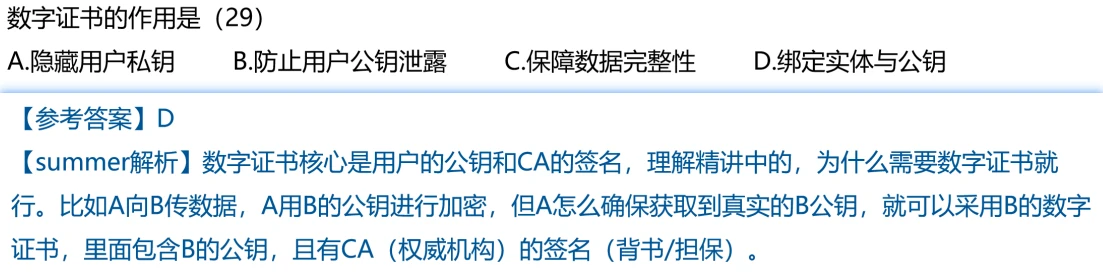

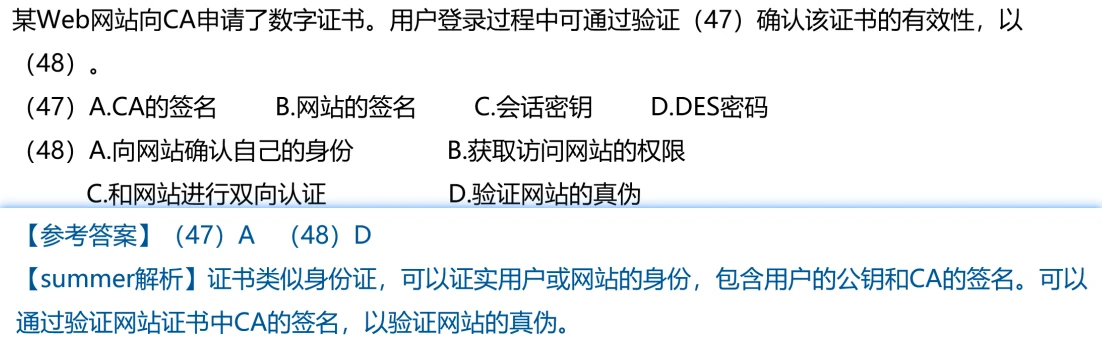

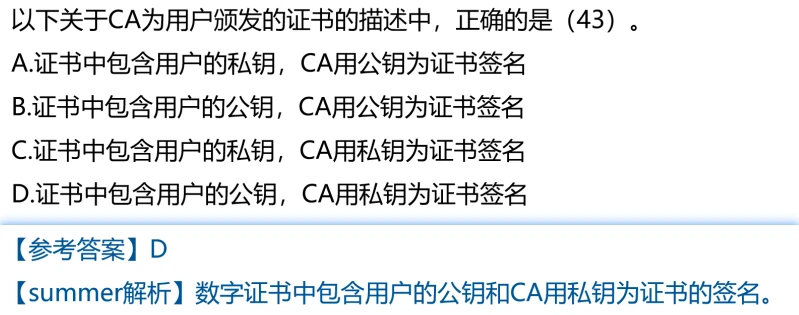

数字证书与CA

为什么需要数字证书

数字证书类比

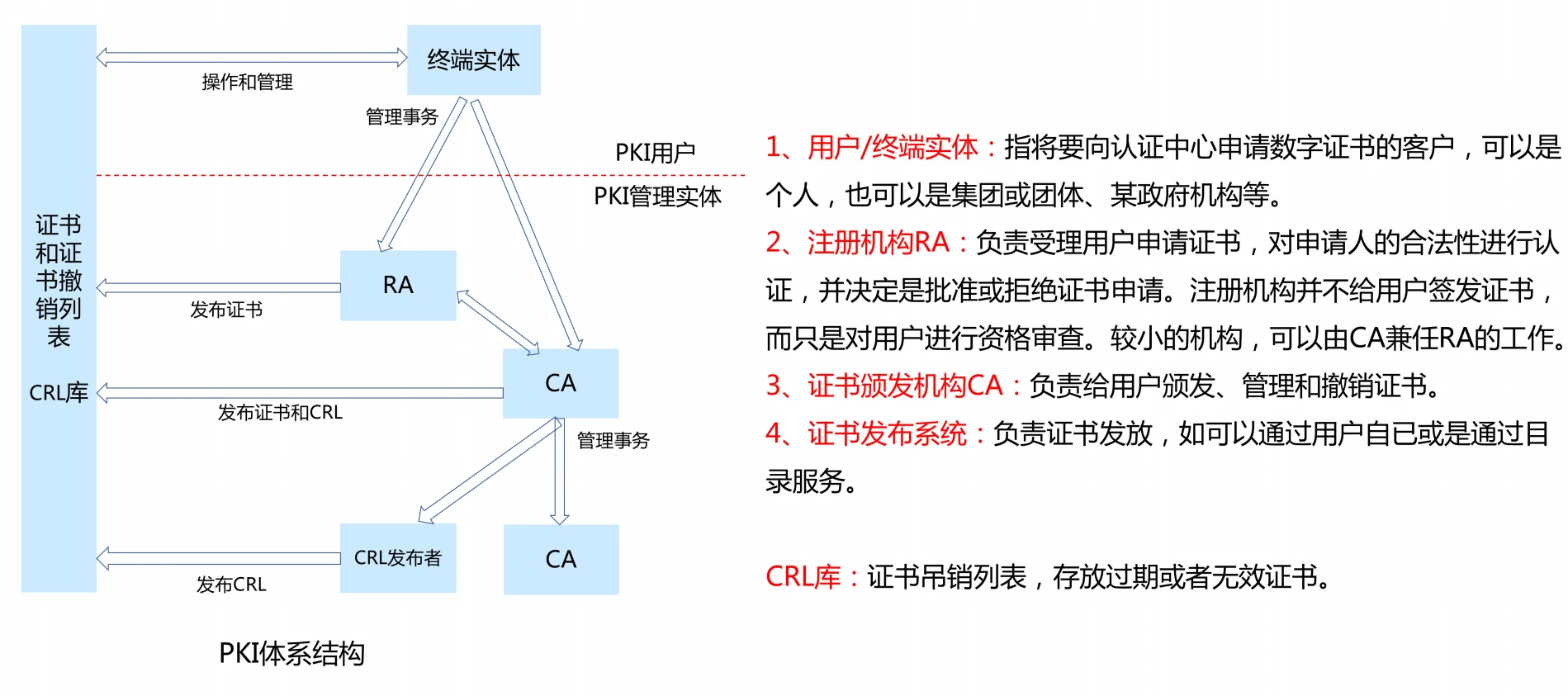

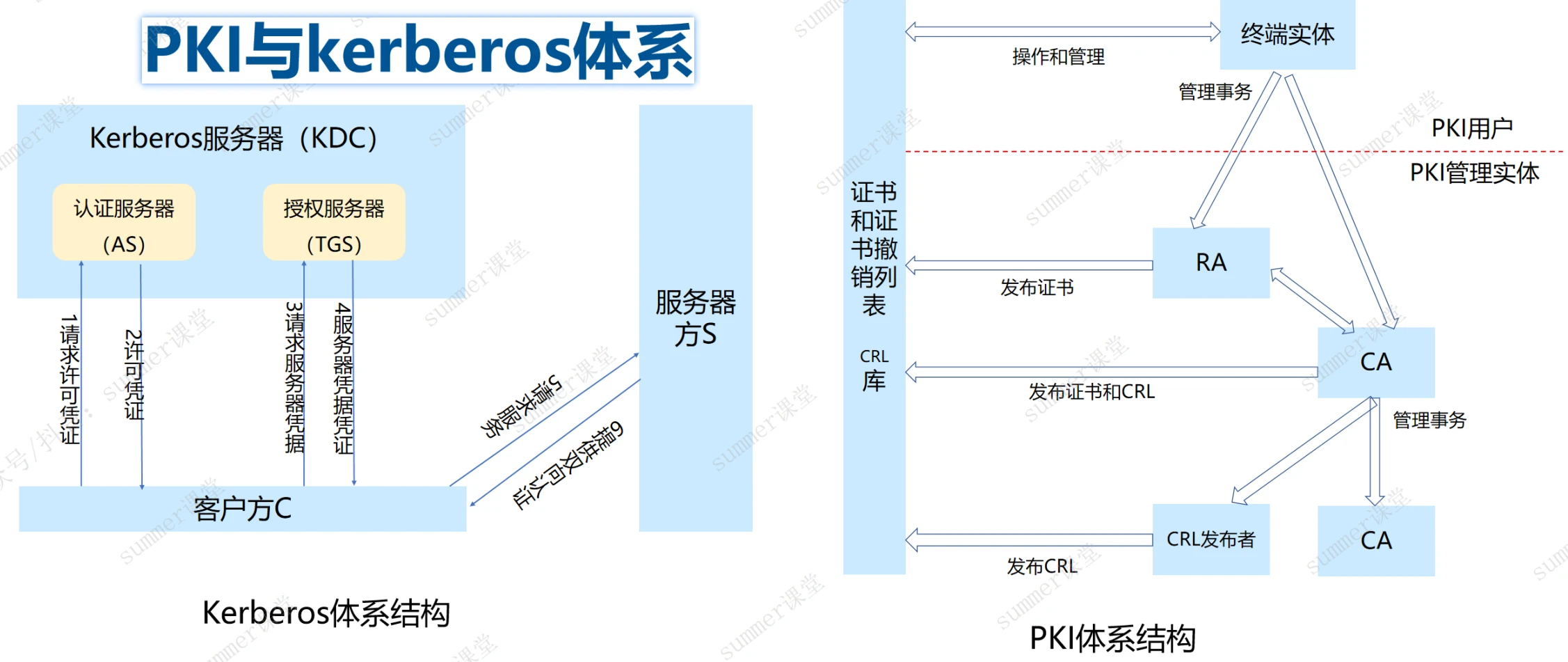

PKI体系结构

关键词:pki、ca、RA、证书发布系统、crl库

例题

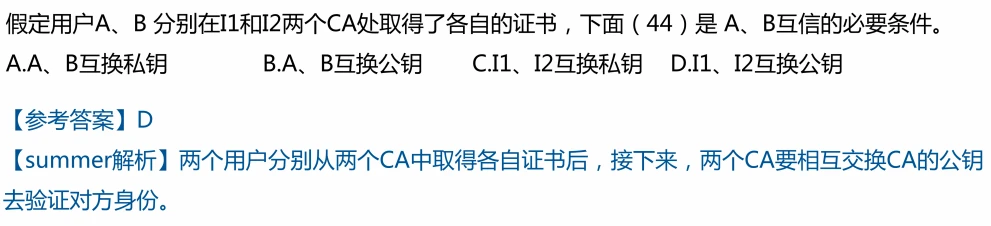

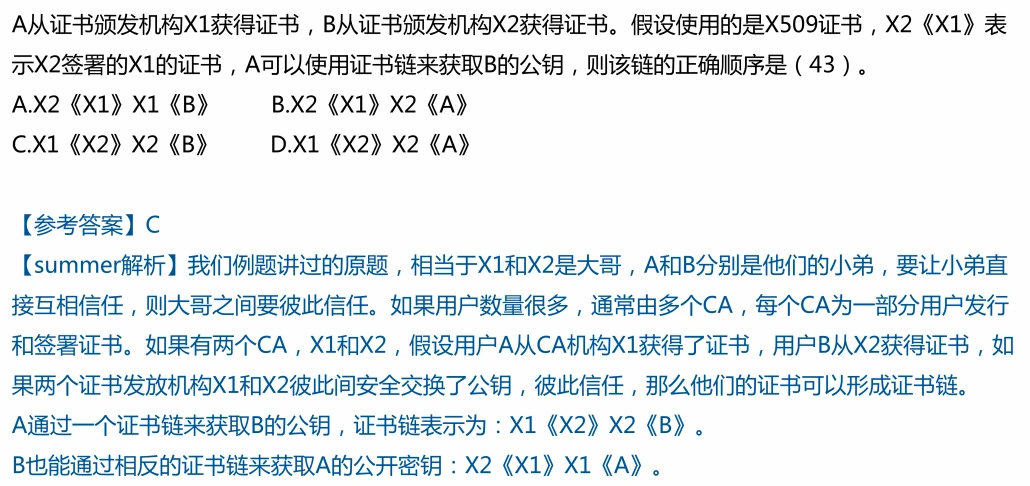

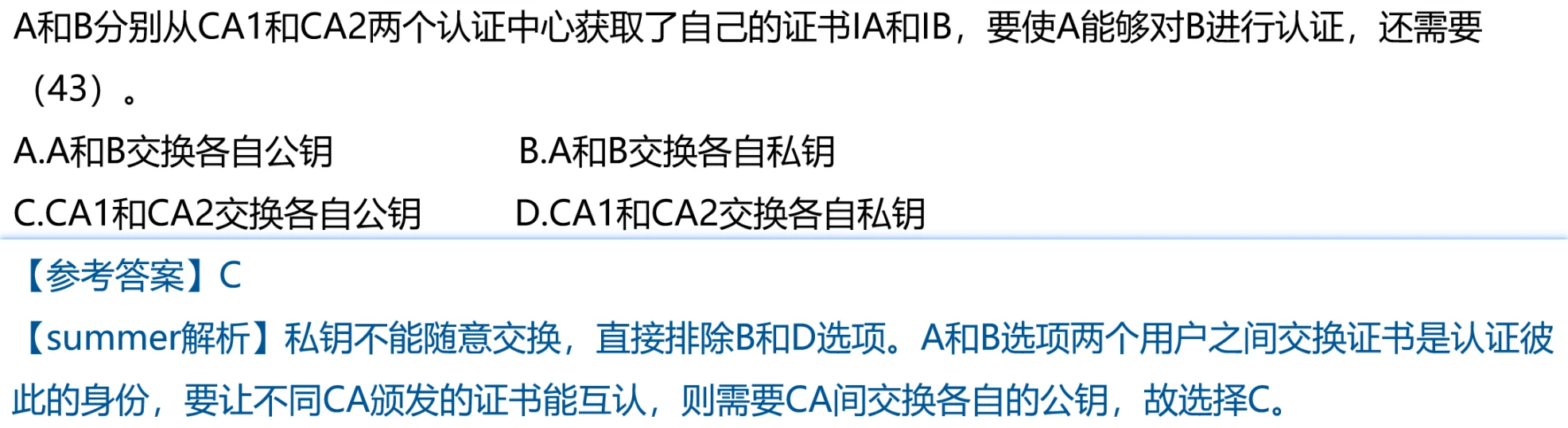

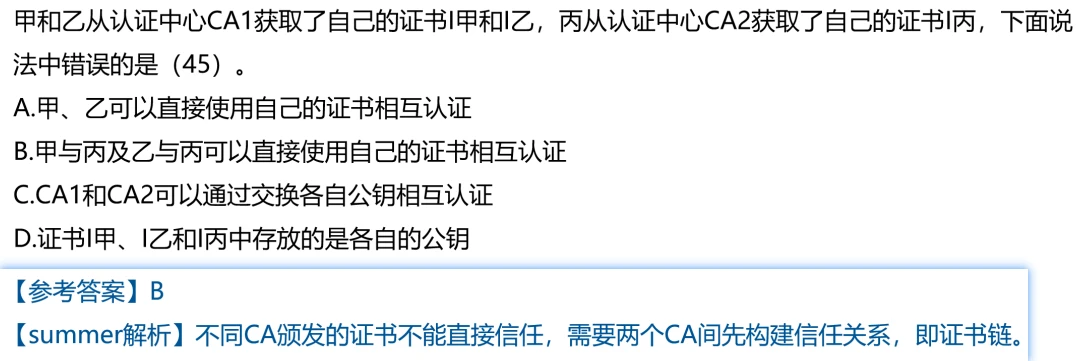

证书链

如果用户数量很多,通常由多个CA,每个CA为一部分用户发行和签署证书。

如果有两个CA,X1和X2,假设用户A从CA机构X1获得了证书,用户B从X2获得证书,如果两个证书发放机构X1和X2彼此间安全交换了公钥,彼此信任,那么他们的证书可以形成证书链。

- A通过一个证书链来获取B的公钥,证书链表示为:

X1《X2》X2《B》 - B也能通过相反的证书链来获取A的公开密钥:

X2《X1》X1《A》

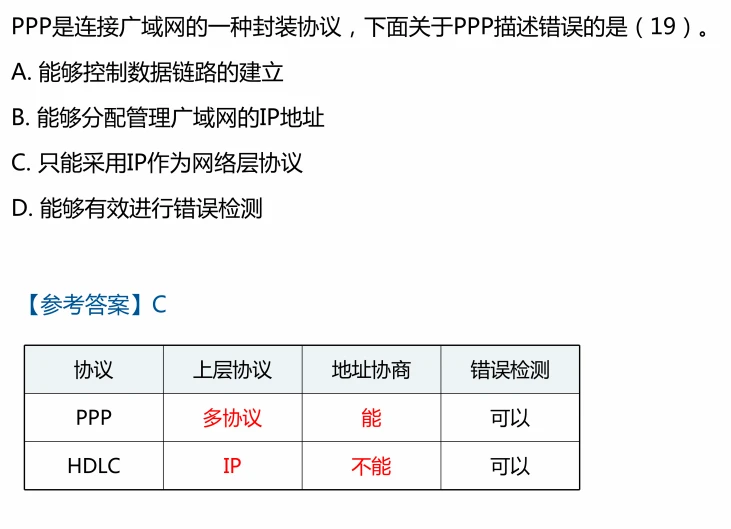

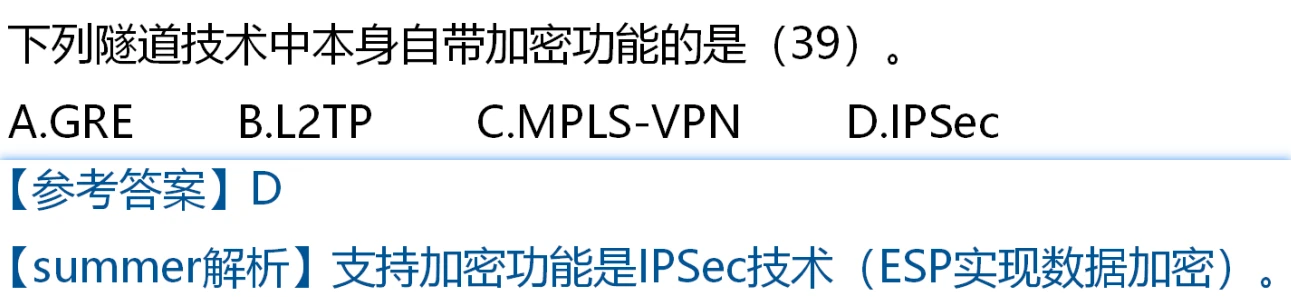

虚拟专用网

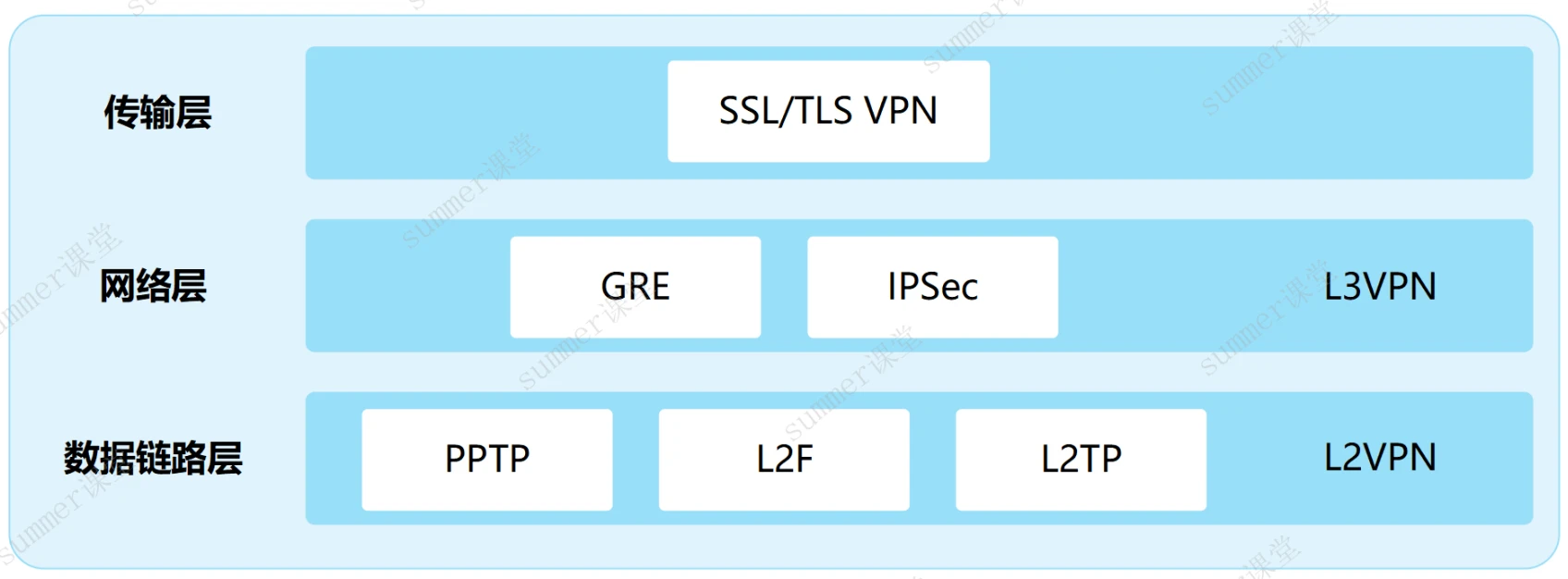

虚拟专用网基础

虚拟专用网(Virtual Private Network)

- 一种建立在公网上的,由某一组织或某一群用户专用的通信网络

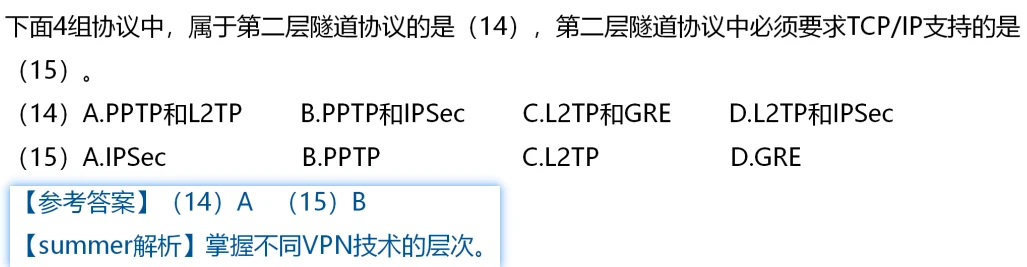

- 二层:L2TP和PPTP(基于PPP) (数据链路层)

- 三层:

IPSec和GRE (网络层) - 四层:

SSL/TLS (传输层)

其中L2TP和GRE不是加密技术

实现虚拟专用网关键技术

隧道技术(Tuneling)

加解密技术(Encryption&Decryption)

密钥管理技术(Key Management)

身份认证技术(Authentication)

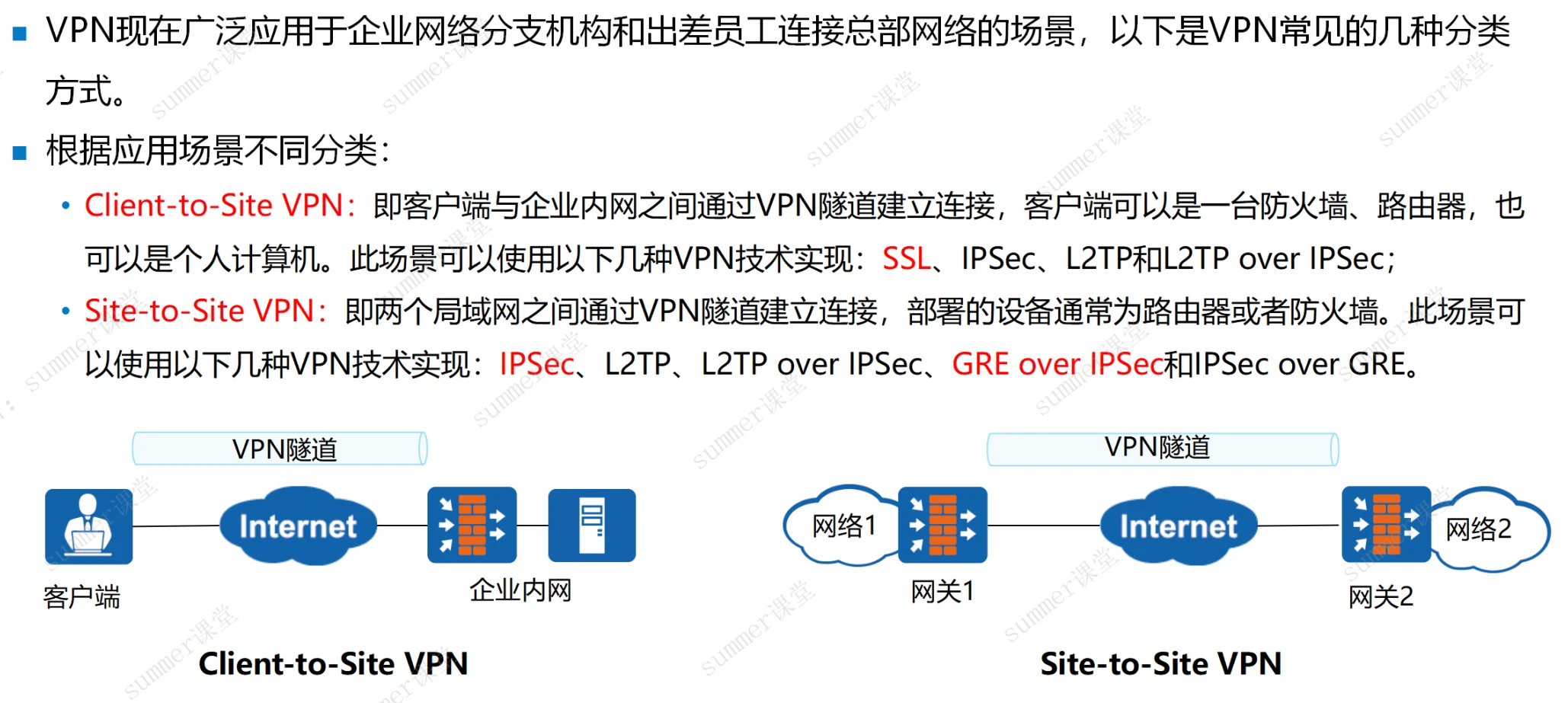

VPN分类:根据应用场景

VPN分类:根据VPN实现层次

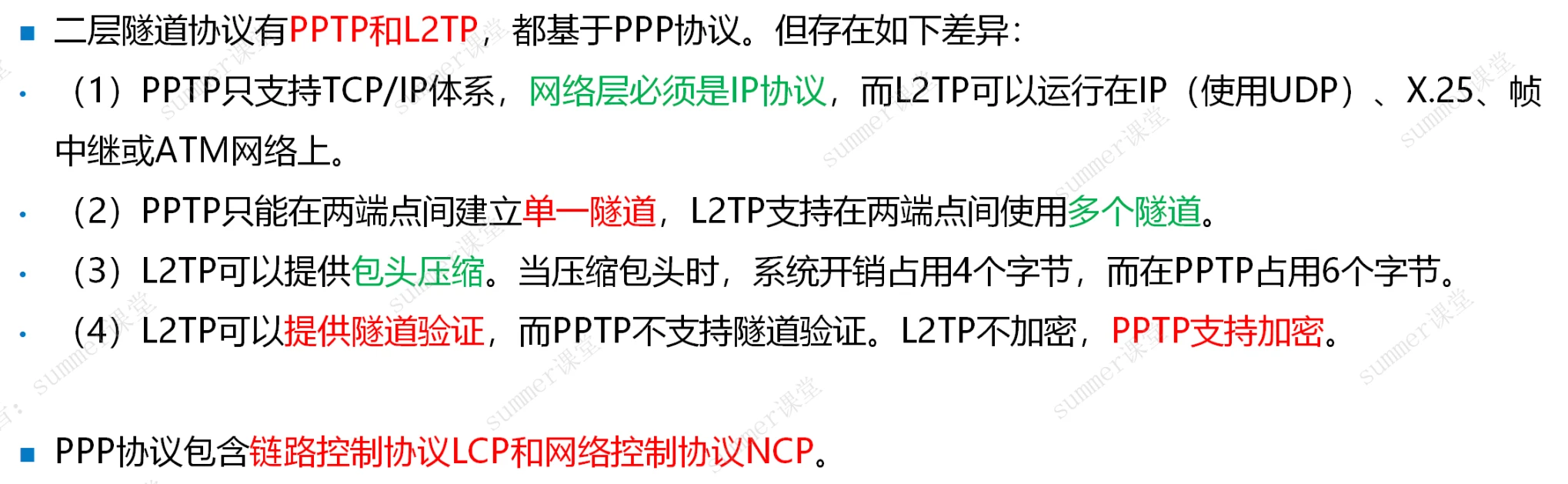

二层隧道协议

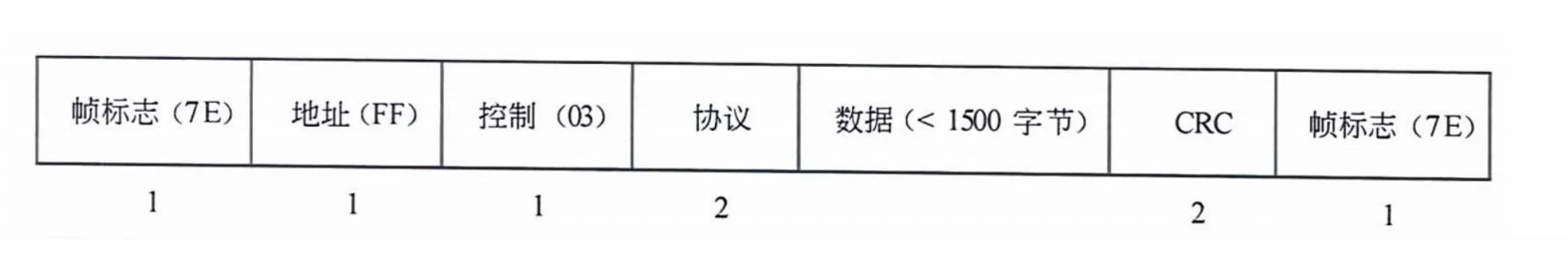

PPP协议可以在点对点链路上传输多种上层协议的数据包,有校验位。

二层隧道协议有PPTP和L2TP,都是把数据封装在PPP帧中在因特网上传输。

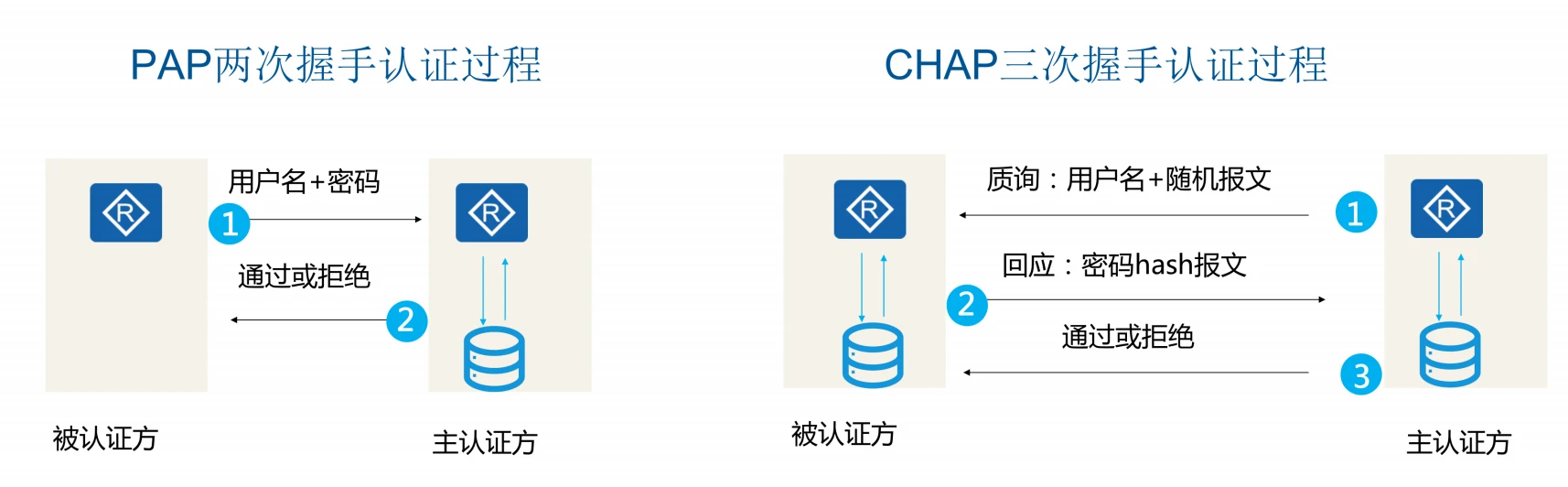

PPP认证方式:PAP和CHAP

PAP:两次握手验证协议,口令以明文传送,被验证方首先发起请求。

CHAP:三次握手,认证过程不传送认证口令,传送HMAC散列值。

例题

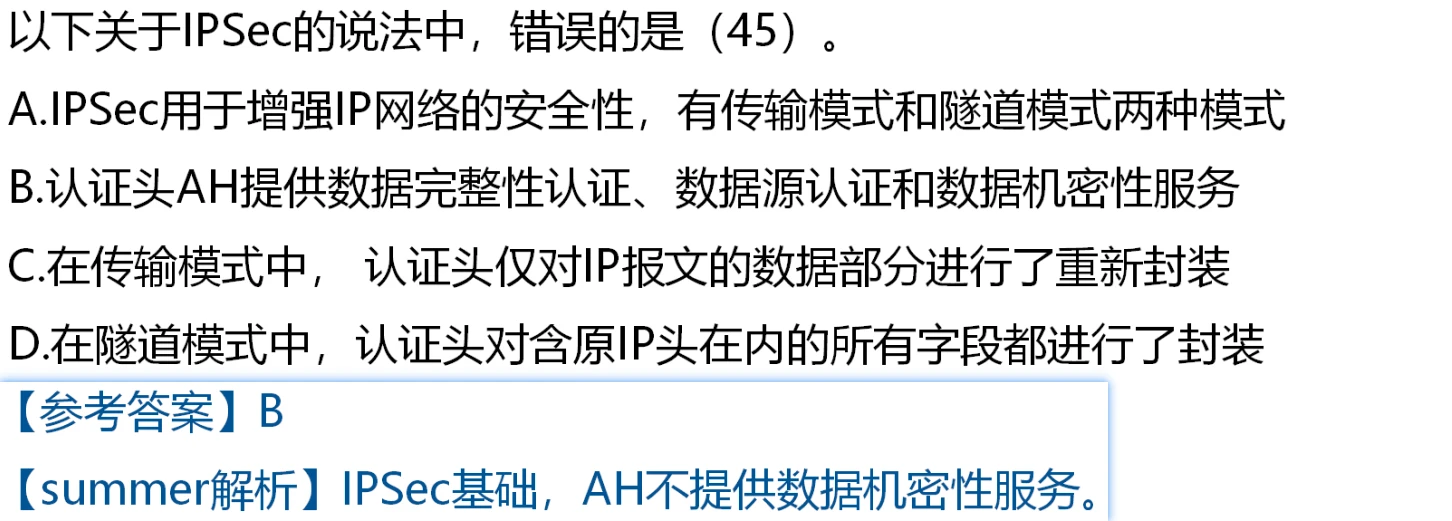

IPSec基础

IPSec(IP Security)是IETF定义的一组协议,用于增强IP网络的安全性。

IPSec协议集提供如下安全服务:

数据完整性(Data Integrity )

认证(Autentication )

保密性(Confidentiality)

应用透明安全性(Application-transparent Security)

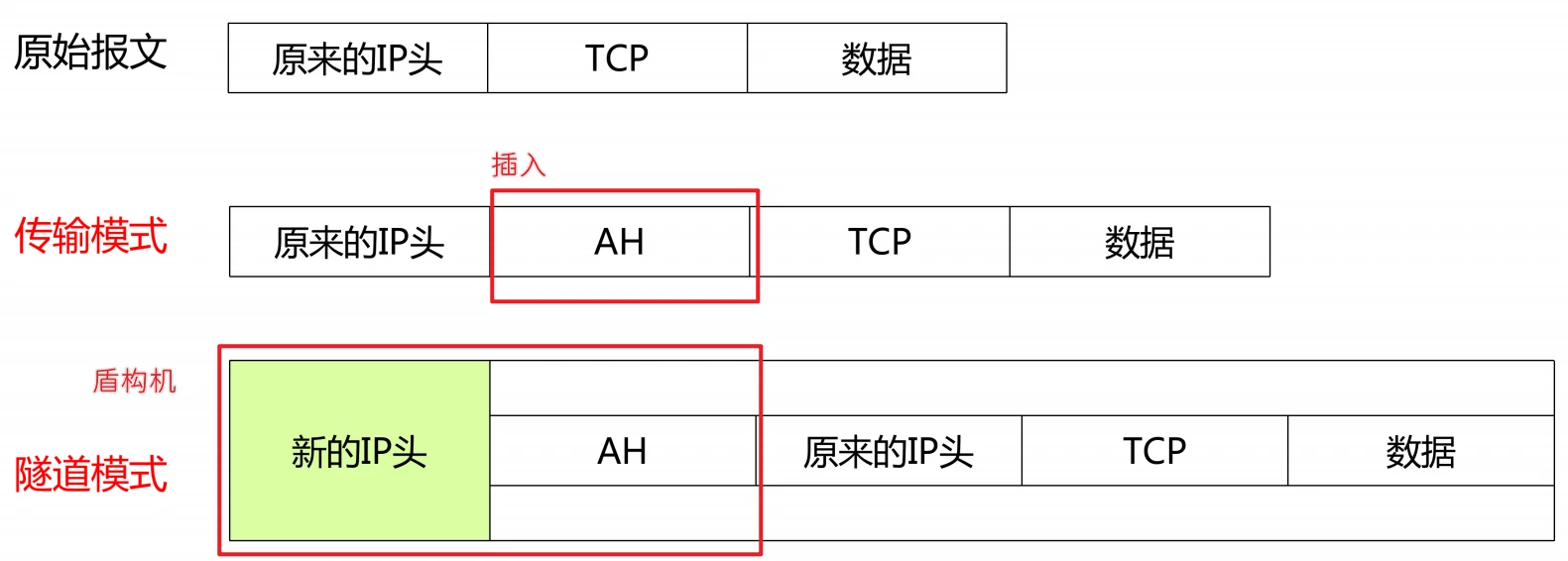

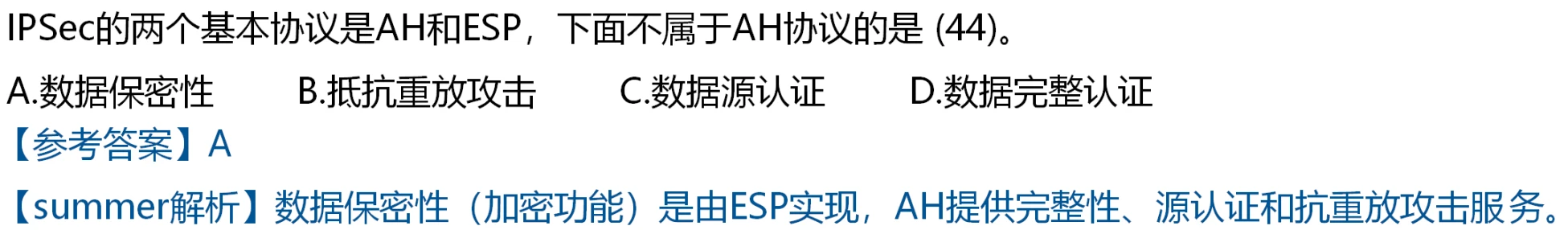

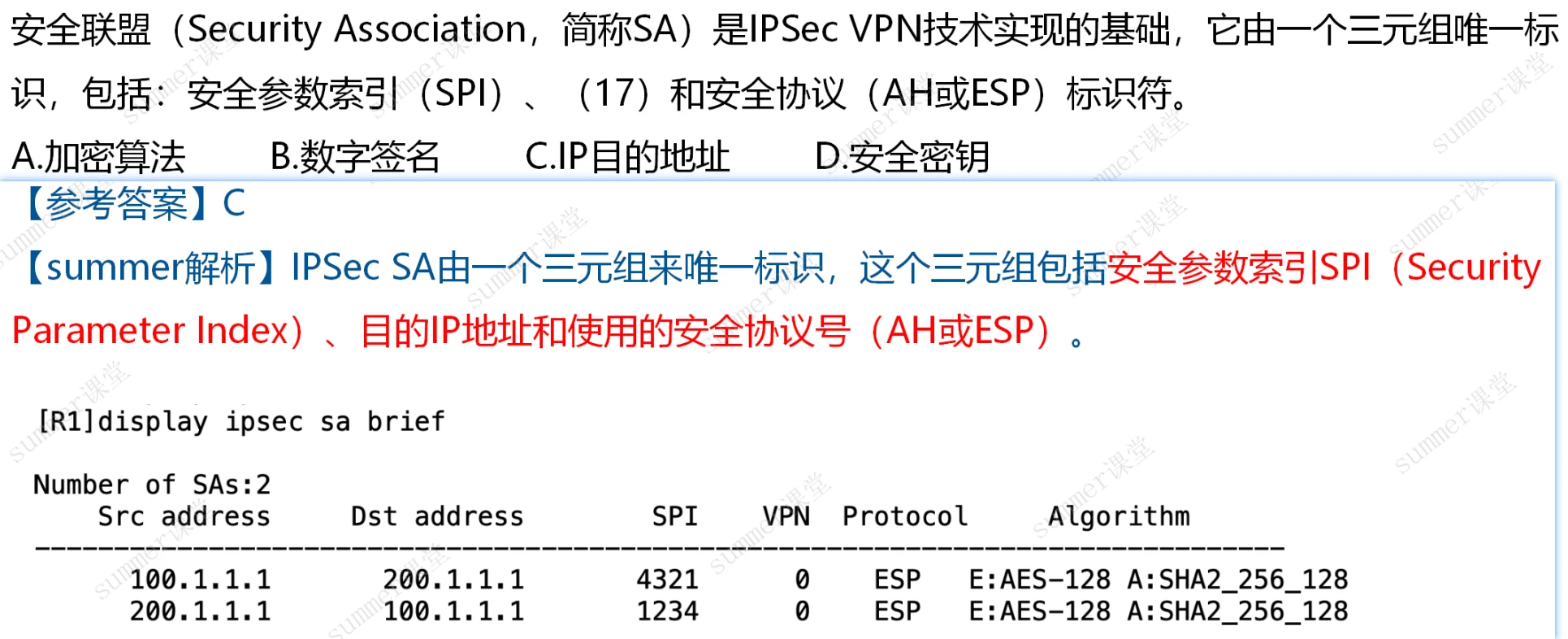

IPSec原理

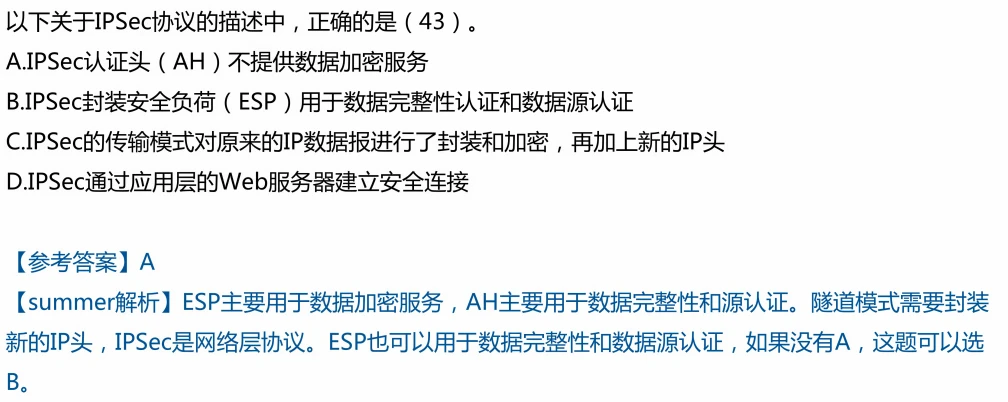

IPSec功能分为三类:认证头(AH)、封装安全负荷(ESP)、Internet密钥交换协议(IKE)

``认证头(AH):提供数据完整性和数据源认证,但不提供数据保密服务,实现算法有MD5、SHA.

封装安全负荷(ESP):提供数据加密功能,加密算法有DES、3DES、AES等。

Internet密钥交换协议(IKE):用于生成和分发在ESP和AH中使用的密钥。

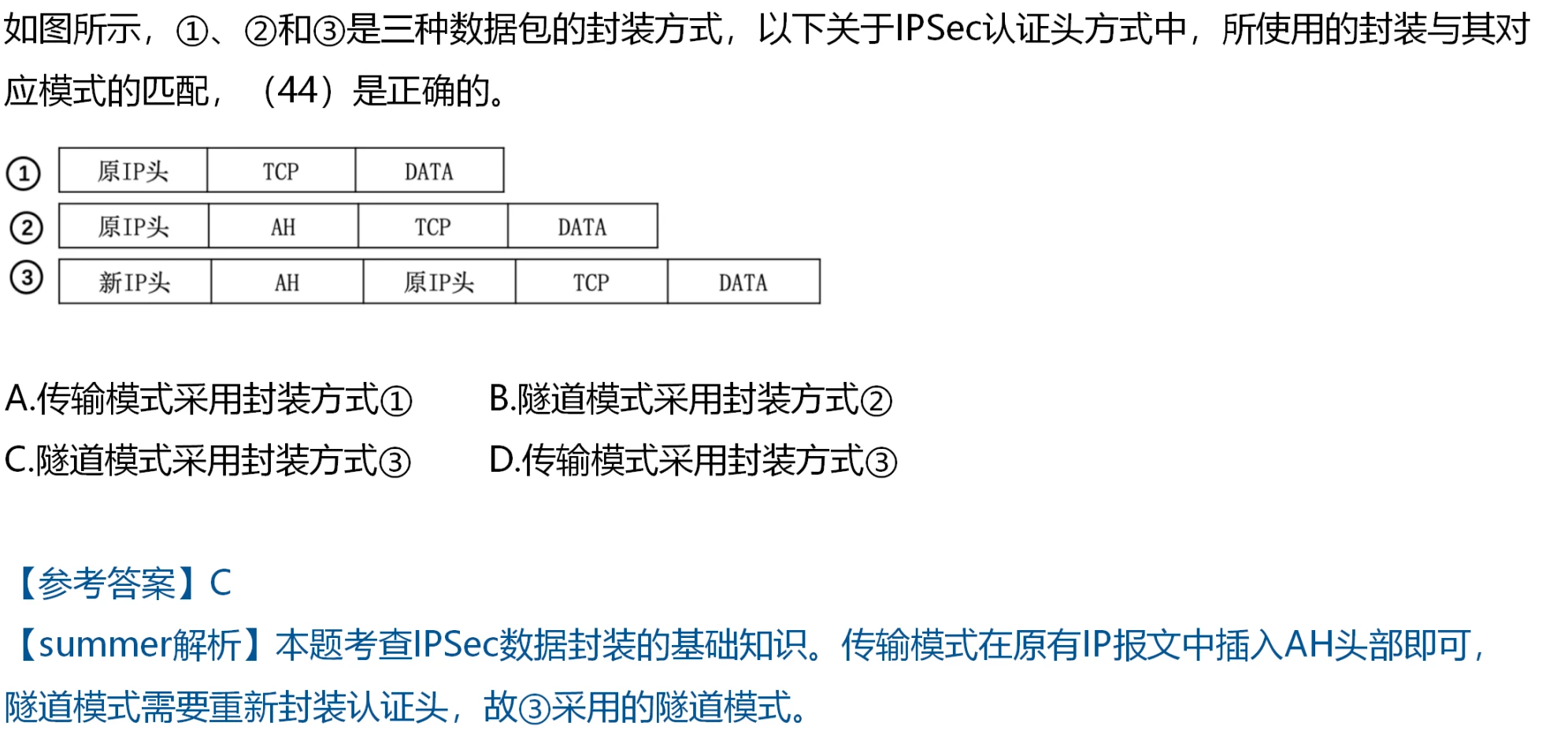

IPSec两种封装模式

关键词:原始模式,传输模式,隧道模式

传输模式效率高,隧道模式更安全

GRE虚拟专网

例题

应用层安全协议

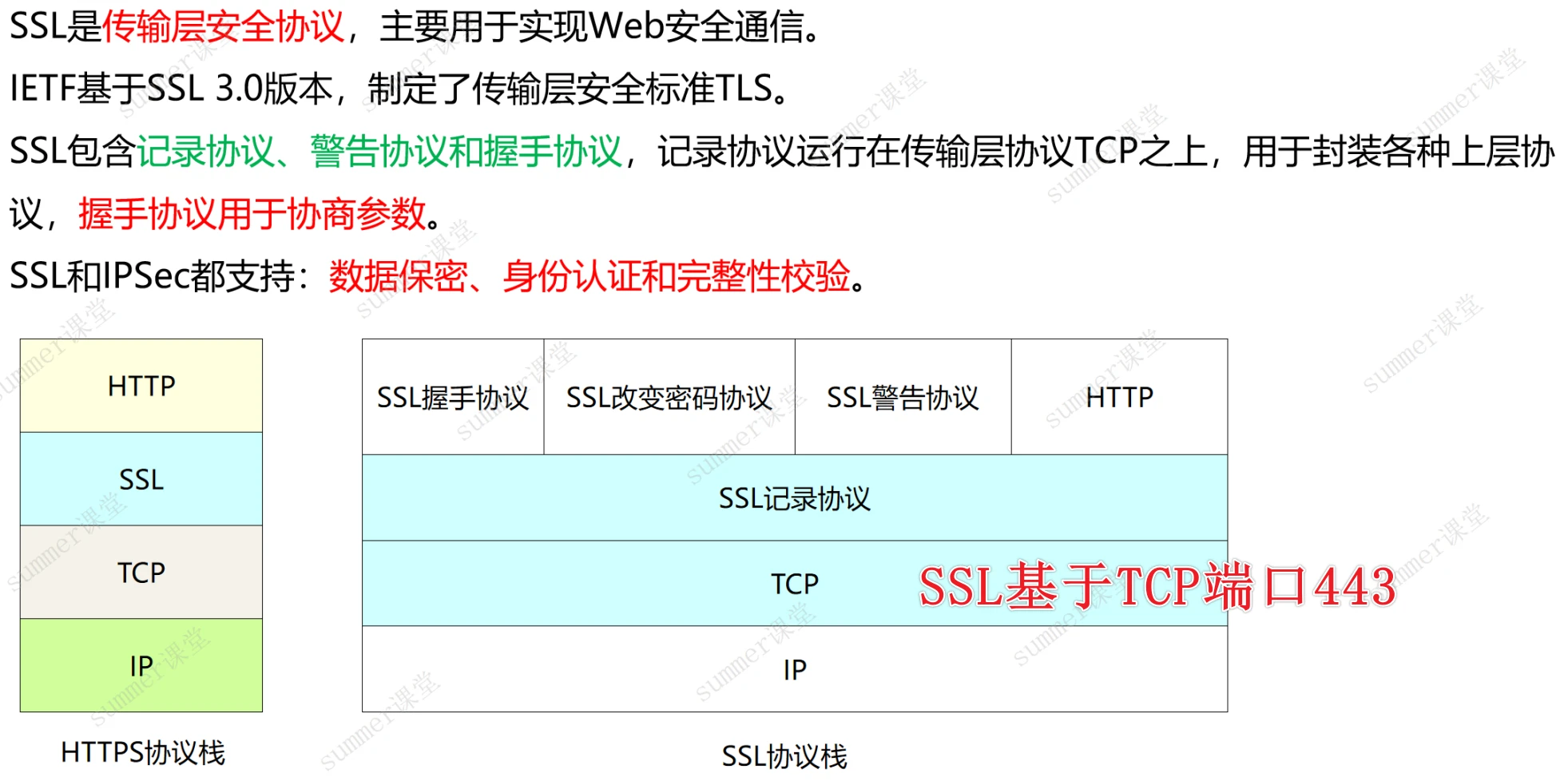

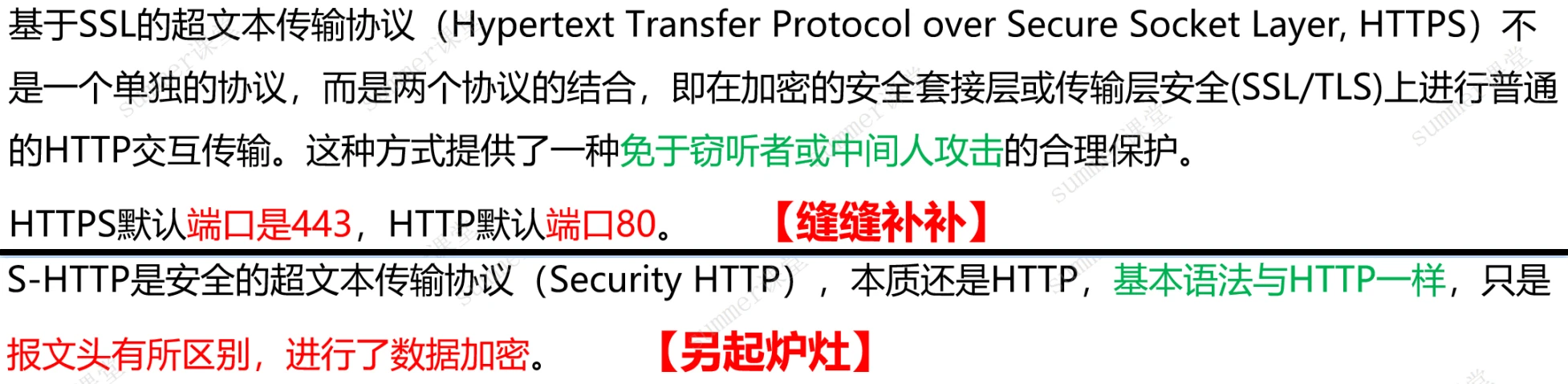

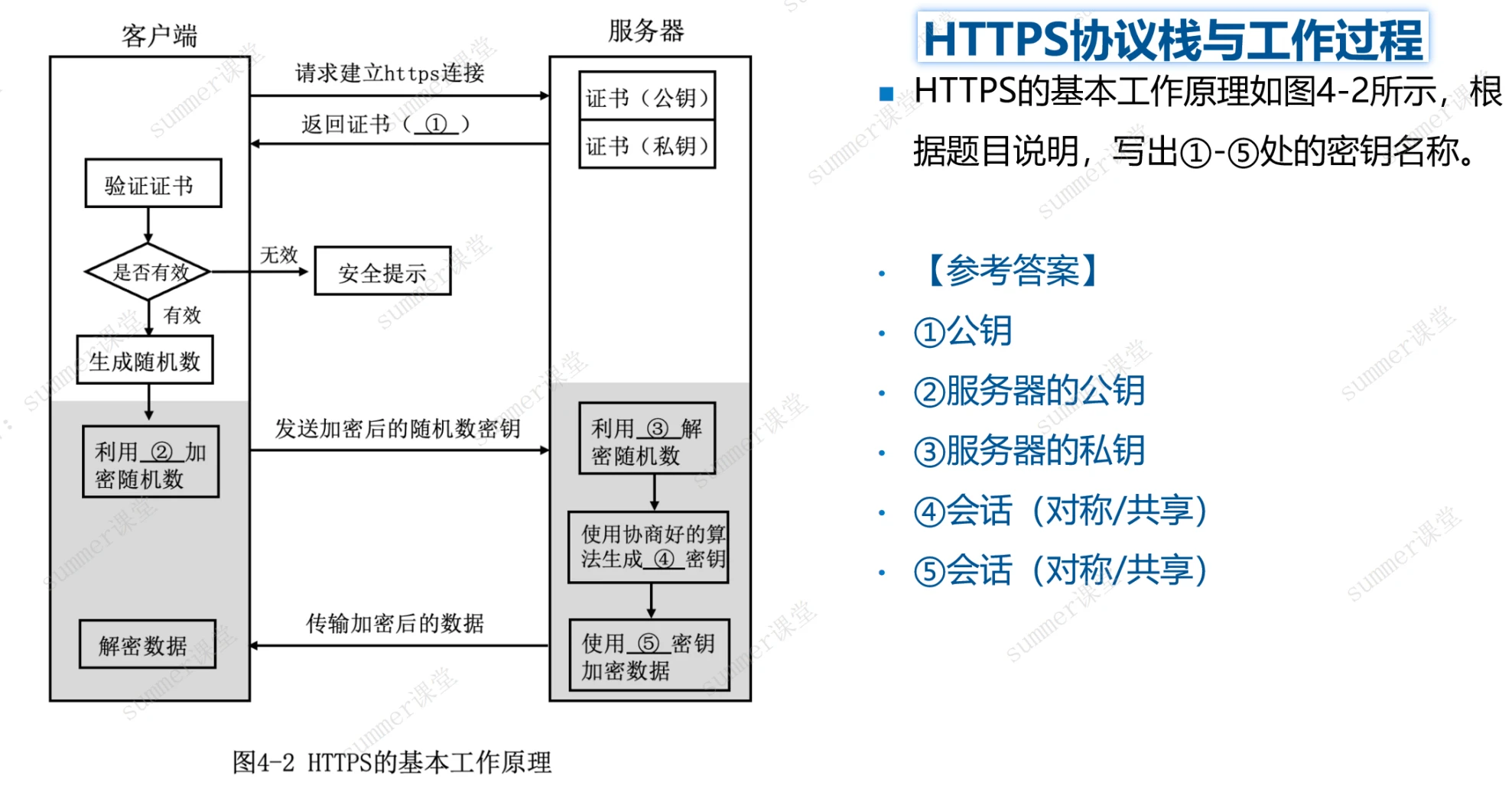

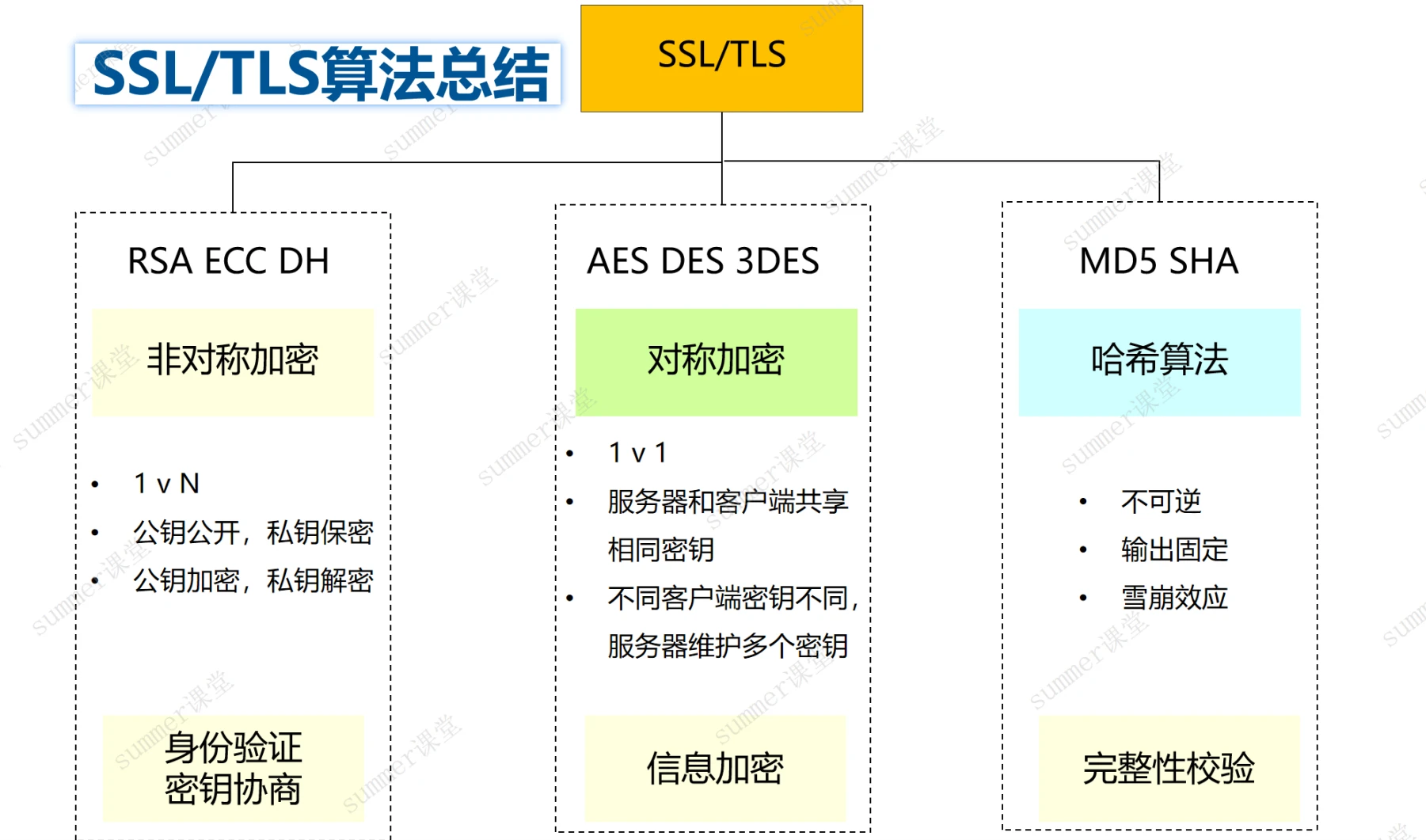

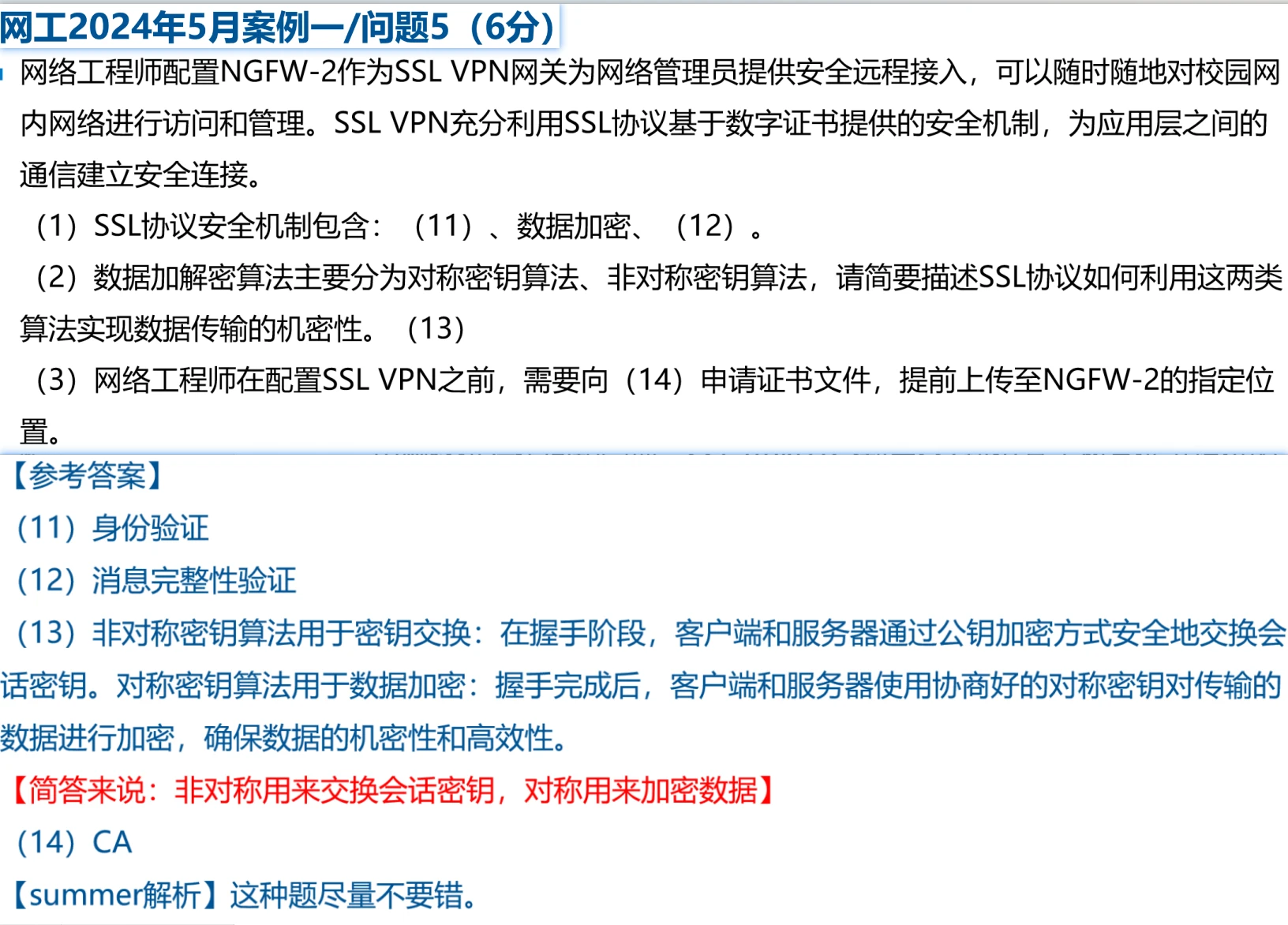

SSL/TLS

HTTPS与S-HTTP

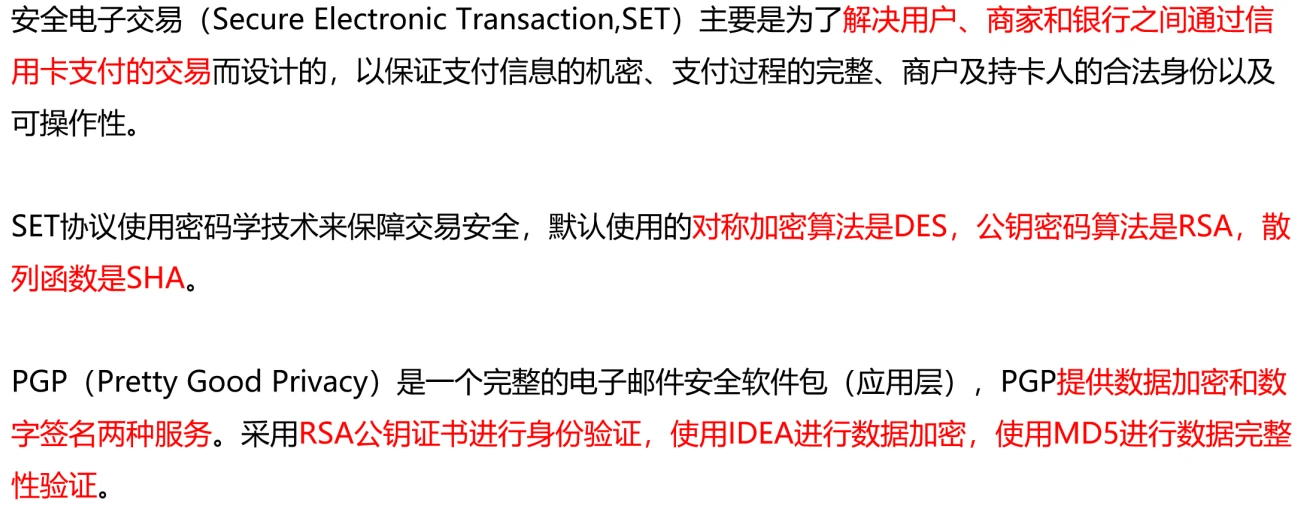

SET和PGP

S/MIME

安全多用途互联网邮件扩展协议(Security/Multipurpose Internet Mail Extensions,S/MIME)提供电子邮件安全服务

S/MIME采用MD5生成数字指纹,利用RSA进行数字签名,并采用3DES加密数字签名

不要混淆MIME和S/MIME,MIME不具备安全功能。

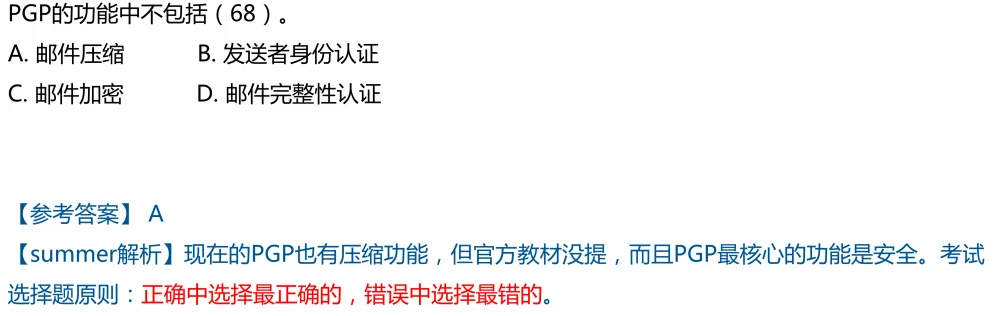

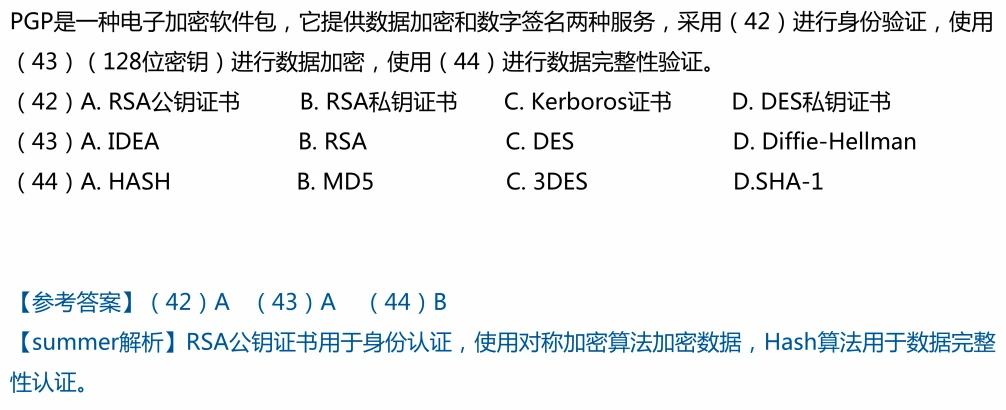

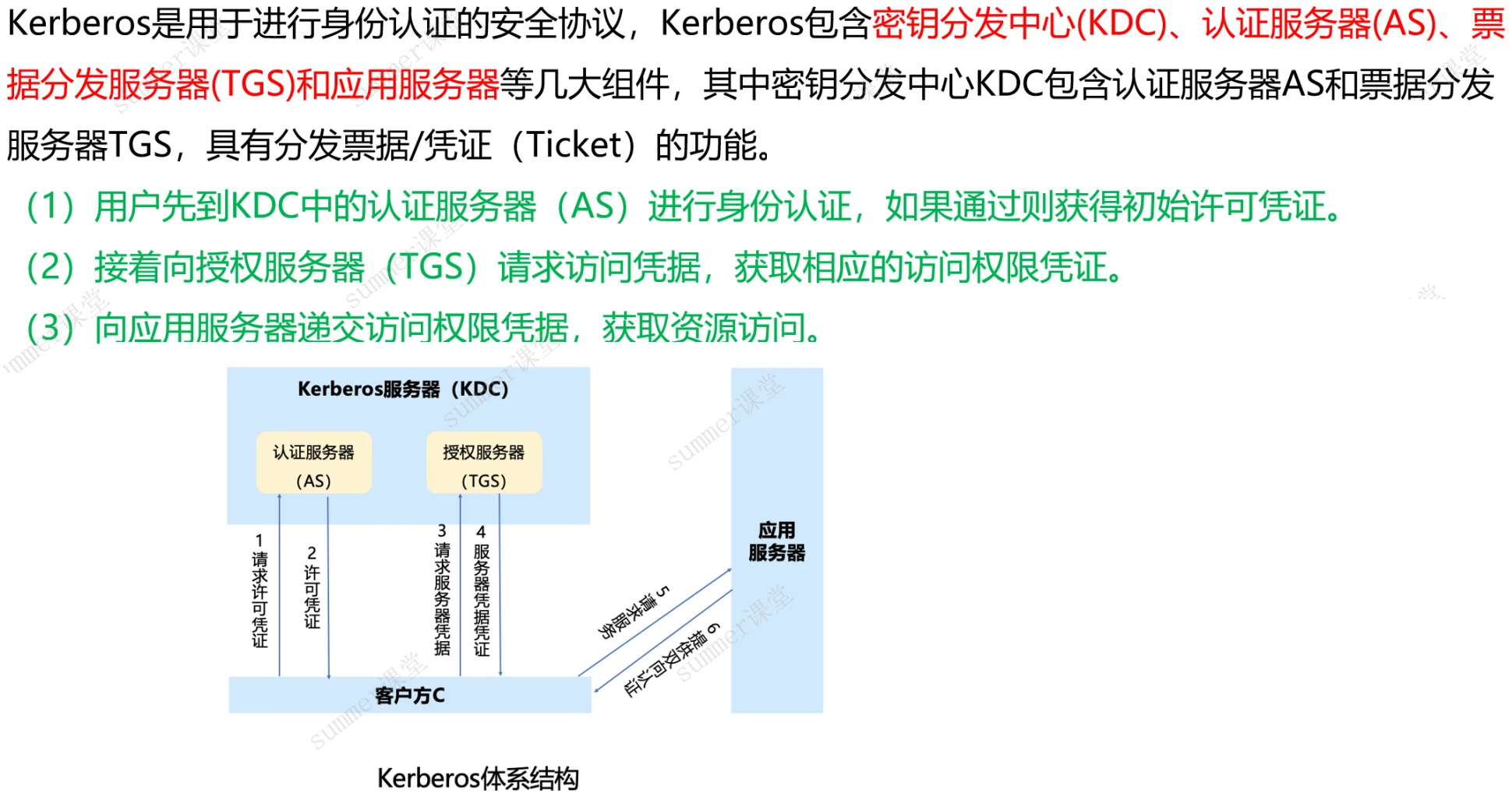

kerberos和PKI

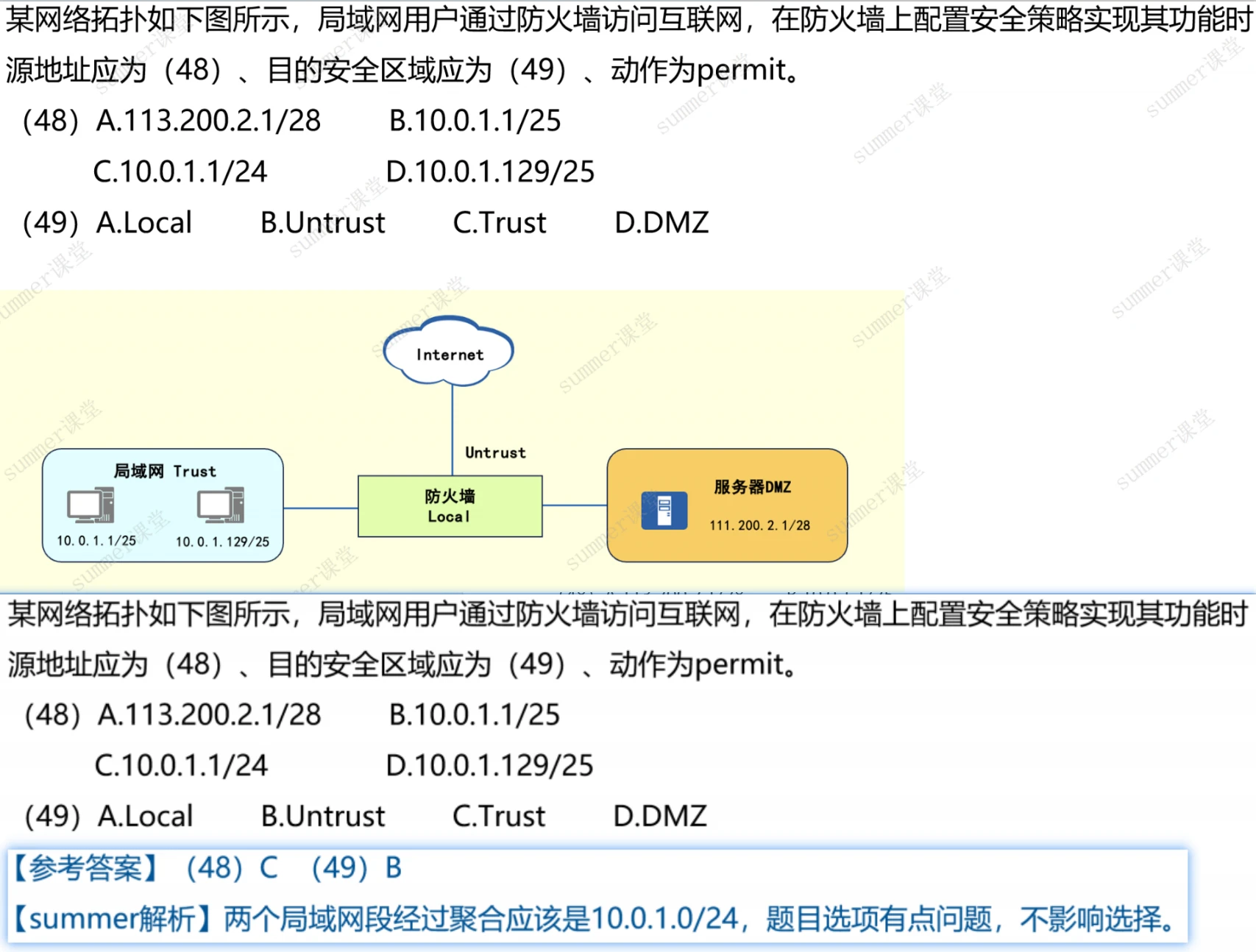

防火墙与入侵检测

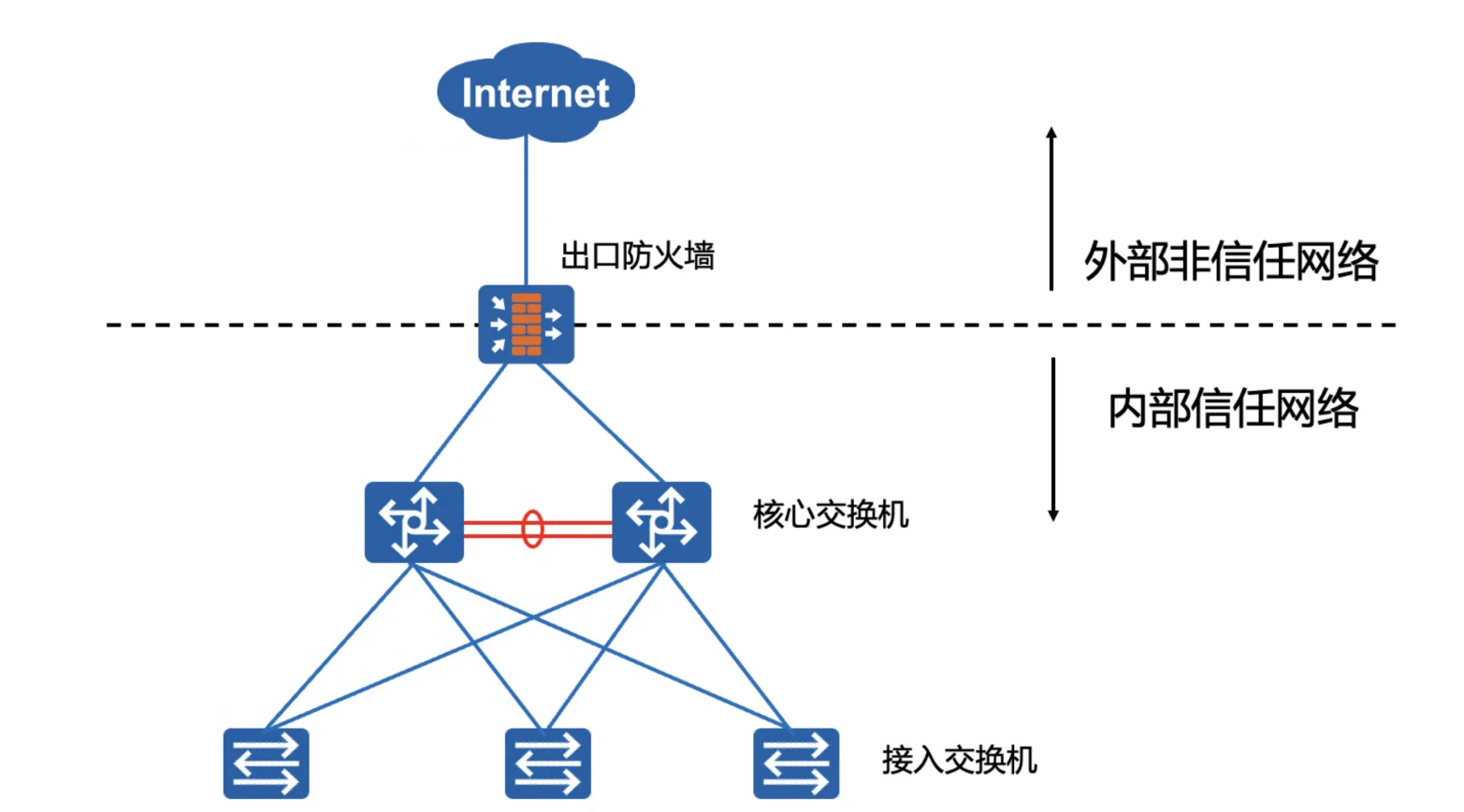

防火墙

防火墙可以实现内部网络信任网络与外部不可信任网络(Internet)之间或是内部网络不同区域隔离与访问控制。

教材防火墙功能:访问控制、NAT、路由、VLAN、链路聚合、网络监控等,不包含应用层功能。

防火墙模式:路由模式、透明模式和混合模式。

- 透明/网桥模式:防火墙相当于二层交换机,无需配置IP地址。

- 路由模式:防火墙具有三层功能,需要配置IP地址,可以做NAT。

- 混合模式:根据需求,可以同时以透明模式和路由模式工作。

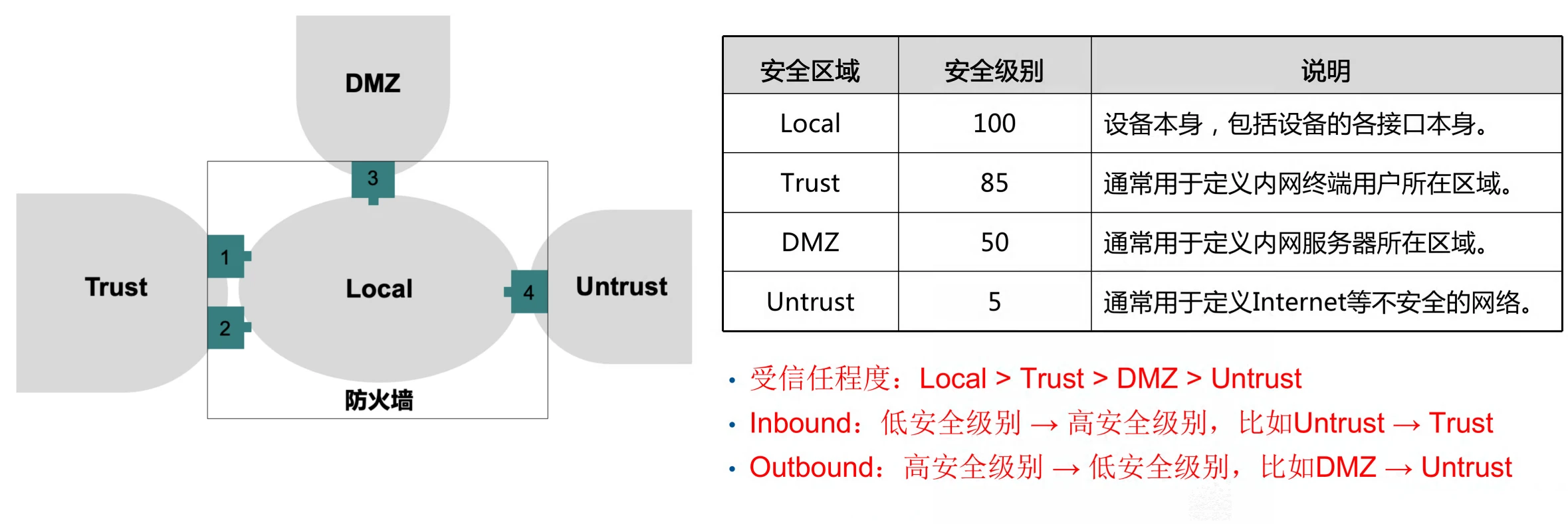

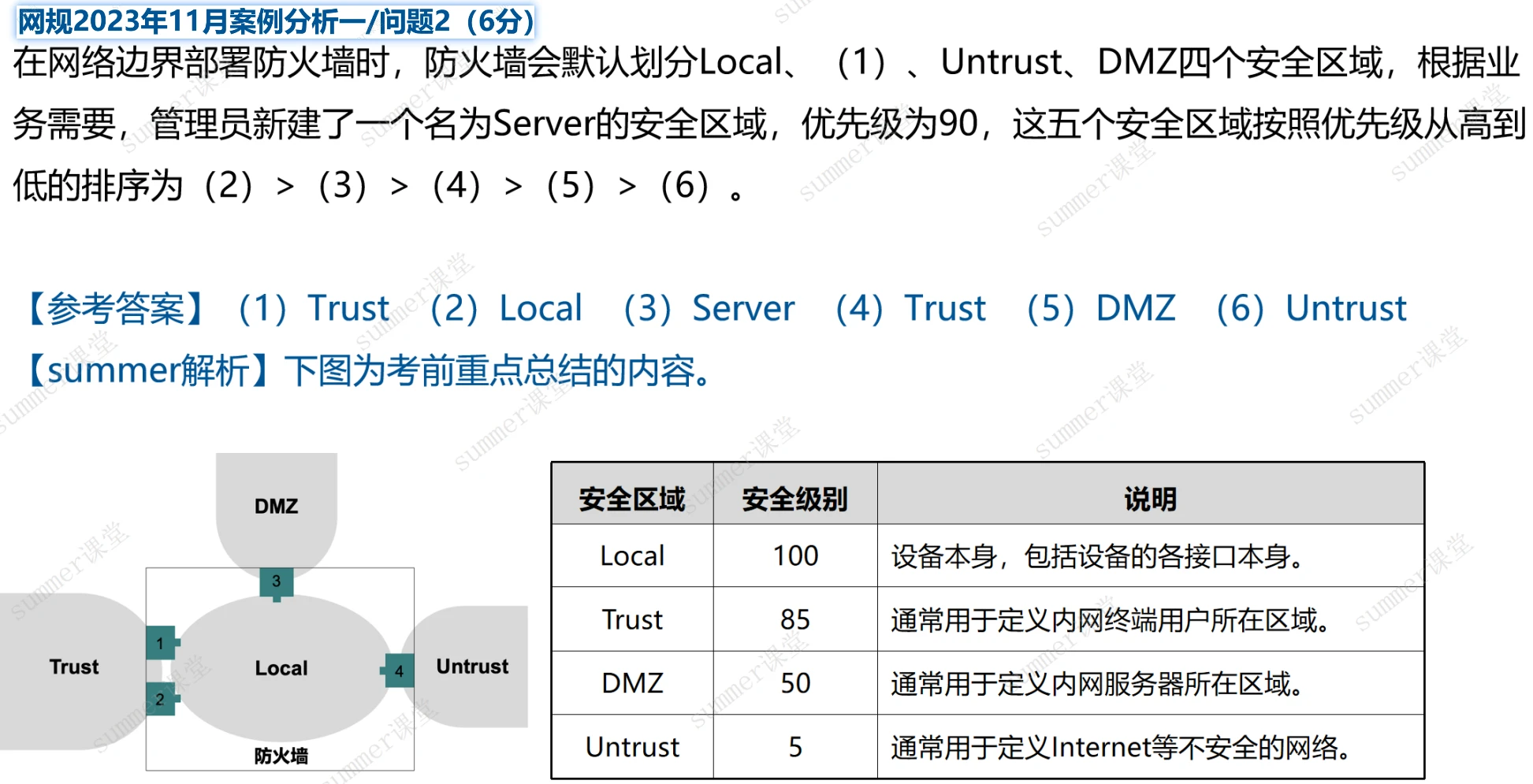

防火墙区域划分

根据网络的安全信任程度和需要保护的对象,人为划分若干安全区域,包括

本地区域(Local):防火墙本身。

信任区域(Trust):内部安全网络,如内部文件服务器、数据库服务器。

非信任区域(Untrust):外部网络,比如互联网。

军事缓冲区域(DMZ):内部网络和外部网络之间的网络,常放置公共服务设备,向外提供信息服务。

例题

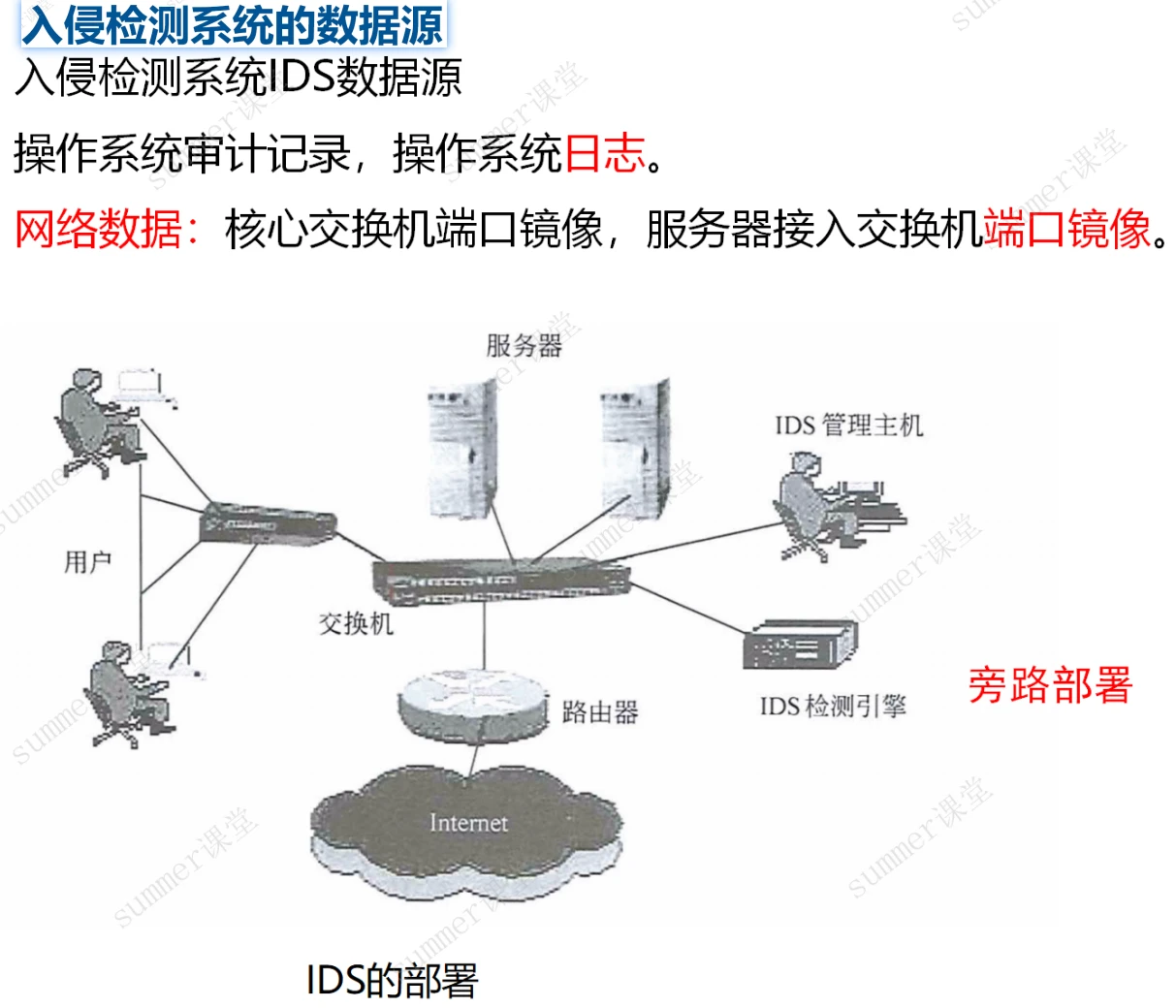

入侵检测(IDS)

华为交换机端口镜像配置

将交换机网口GigabitEthernet1/0/2的流量镜像到部署Snort的网口GigabitEthernet1/0/1上。

进入系统模式

1 | system-view |

定义索引号为1的观察端口g1/0/1

1 | observe-port 1 interface gigabitethernet 1/0/1` |

进入流量采集接口

1 | interface gigabitethernet 1/0/2 |

将g1/0/2入方向的流量镜像到g1/0/1

1 | port-mirroring to observe-port 1 inbound |

入侵检测分类

按信息来源分:HIDS、NIDS、DIDS(主机/网络/分布式)。

按响应方式分:实时检测和非实时检测。

按数据分析技术和处理方式分:异常检测、误用检测和混合检测。

-

异常检测:建立并不断更新和维护系统正常行为的轮廓,定义报警值,超过阈值则报警能够检测从未出现的攻击,但误报率高。 -

误用检测:对已知的入侵行为特征进行提取,形成入侵式库,匹配则进行报警。已知入侵检测准确率高,对于未知入侵检测准确率低,高度依赖特征库检测技术:专家系统和模式匹配。

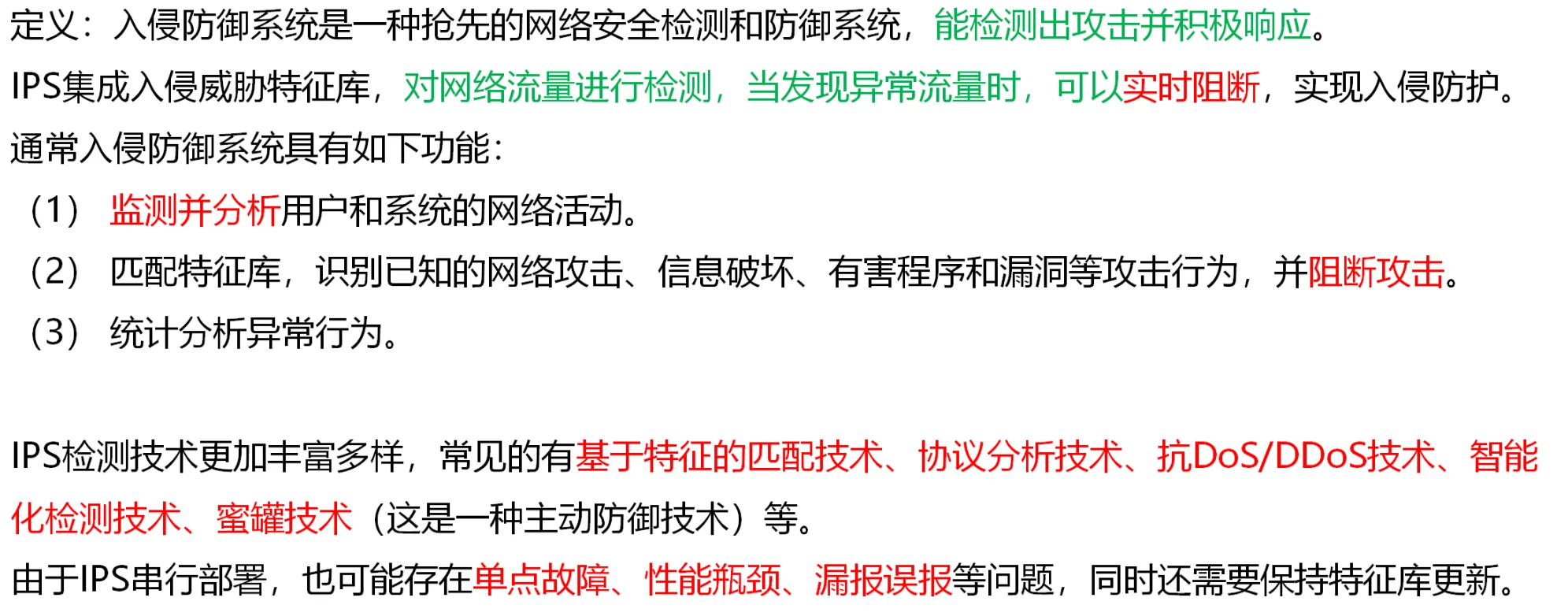

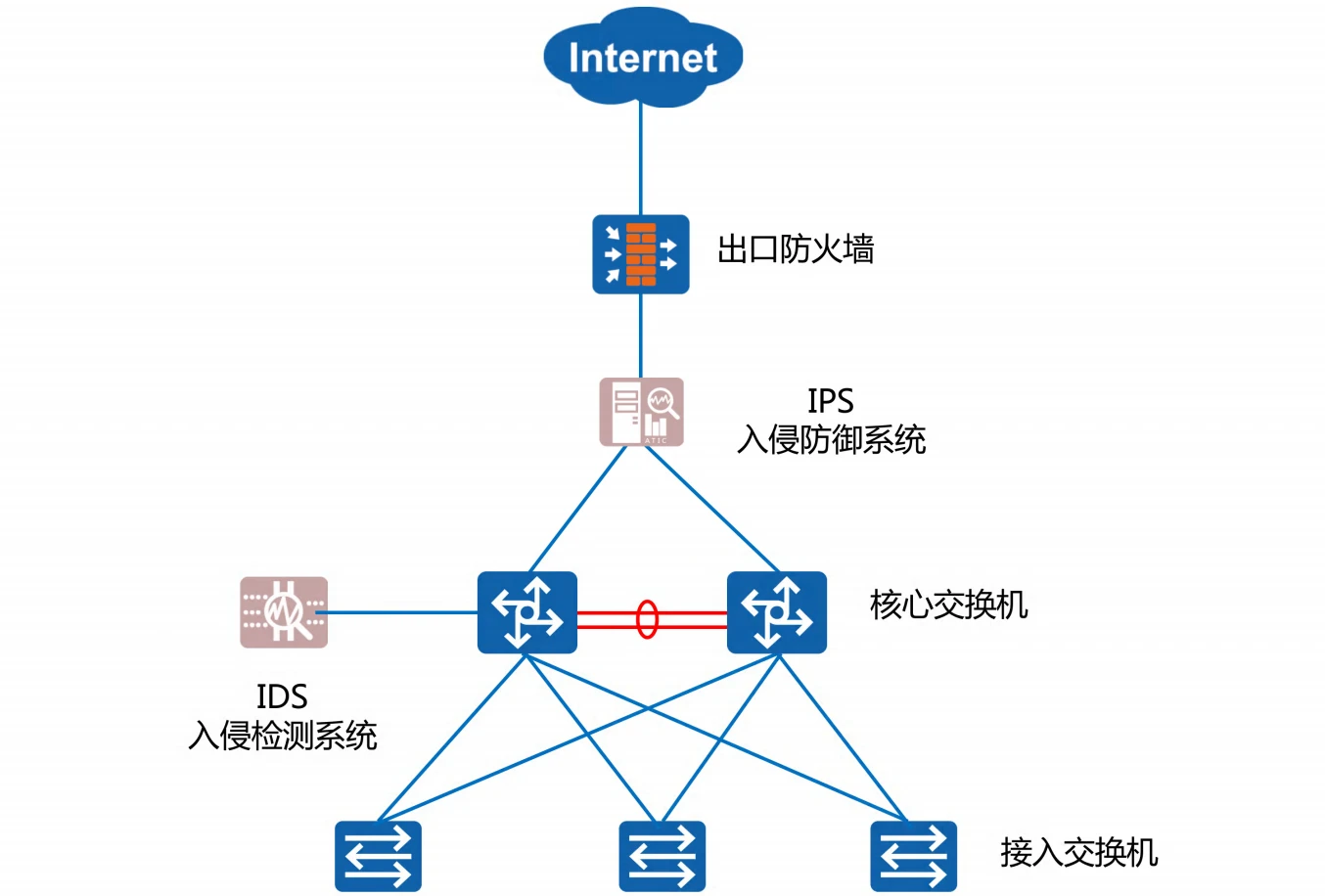

入侵防御系统(IPS)

入侵防御系统IPS vS 入侵检测系统IDS (案例分析一行2分)

部署位置不同:IPS一般串行部署,IDS一般旁路部署

入侵响应能力不同:IPS能检测入侵,并能阻断,IDS只能检测记录日志,发出警报

网络安全防护系统

Web应用防火墙

Web应用防火墙(Web Application Firewal,WAF)是一种用于HTTP应用的防火墙,工作在应用层可以更深入地检测Web流量,通过匹配Web攻击特征库,发现攻击并阻断。

Web攻击:SQL注入、XSS、反序列化、远程命令执行、文件上传、Webshell。

WAF功能:

(1)Web攻击防护,通过特征匹配阻断SQL注入、跨站脚本攻击、Web扫描等攻击行为。

(2)Web登录攻击防护,包括暴力破解防护、撞库防护、弱口令防护等。

(3)漏洞利用防护,包括反序列化漏洞利用、远程命令执行利用等其他软件漏洞利用攻击防护

(4)Web恶意行为防护,包括恶意注册防护、高频交易防护、薅羊毛行为防护、短信验证码滥刷防护等.

(5)恶意流量防护,包括CC攻击防护、人机识别、TCP Flood攻击防护等

漏洞扫描

统一威胁管理UTM和下一代防火墙NGFW

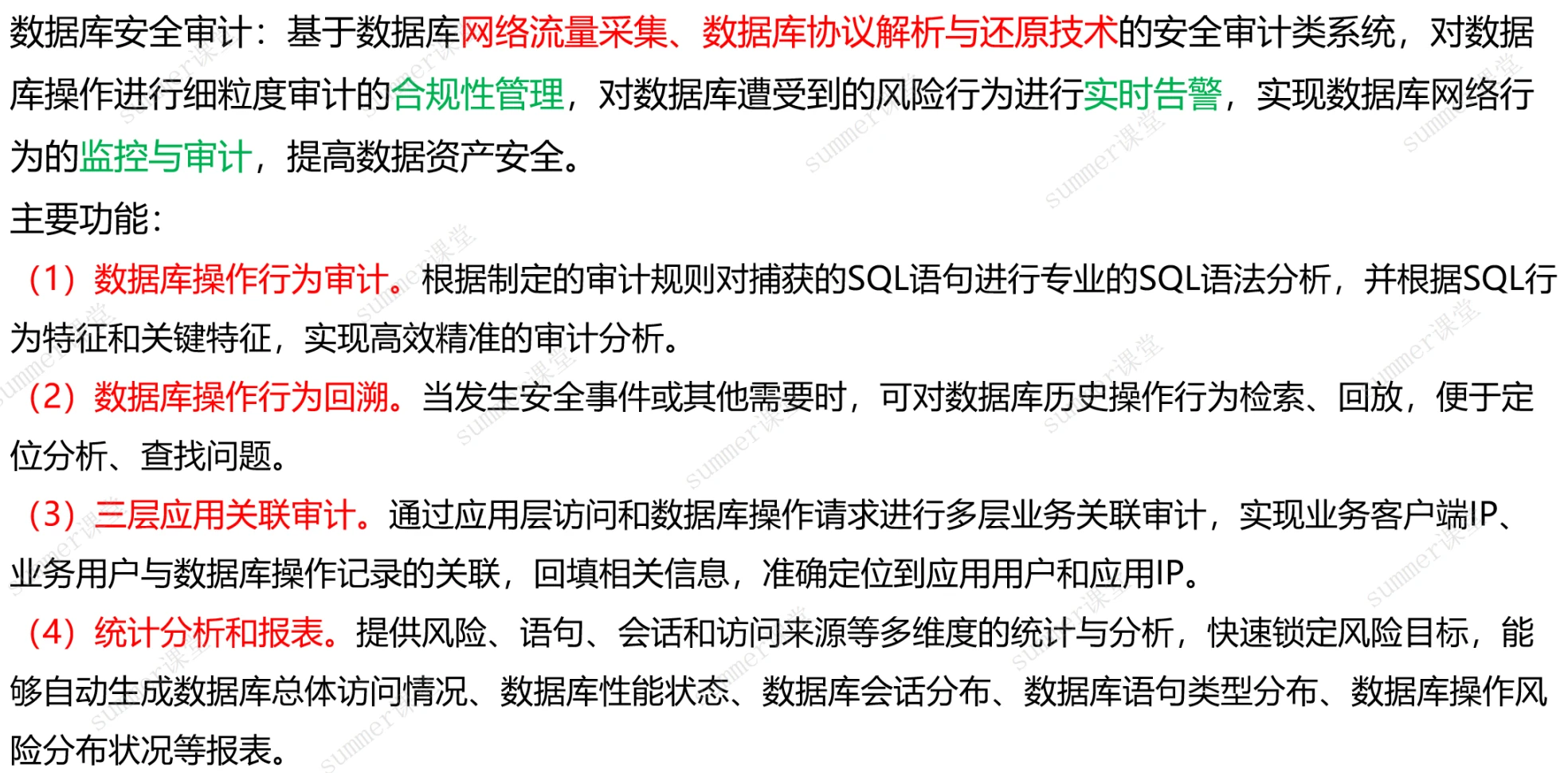

数据库审计

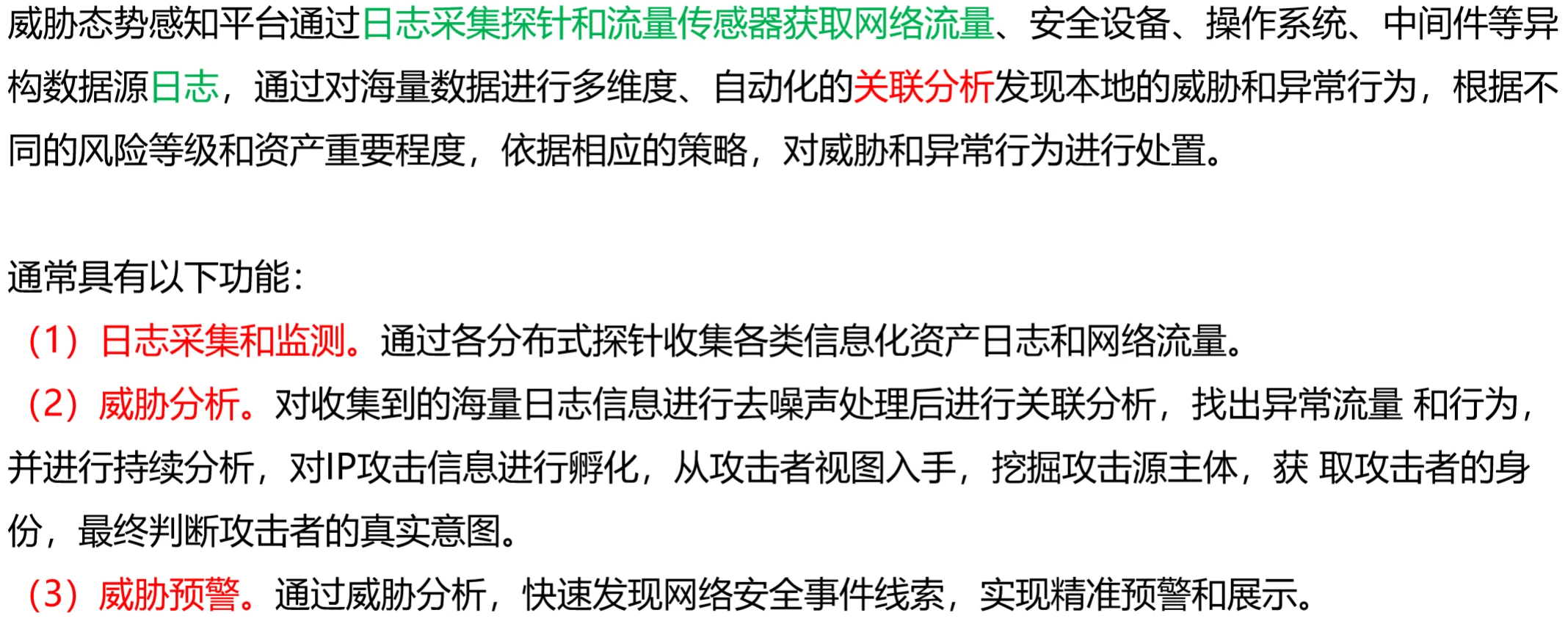

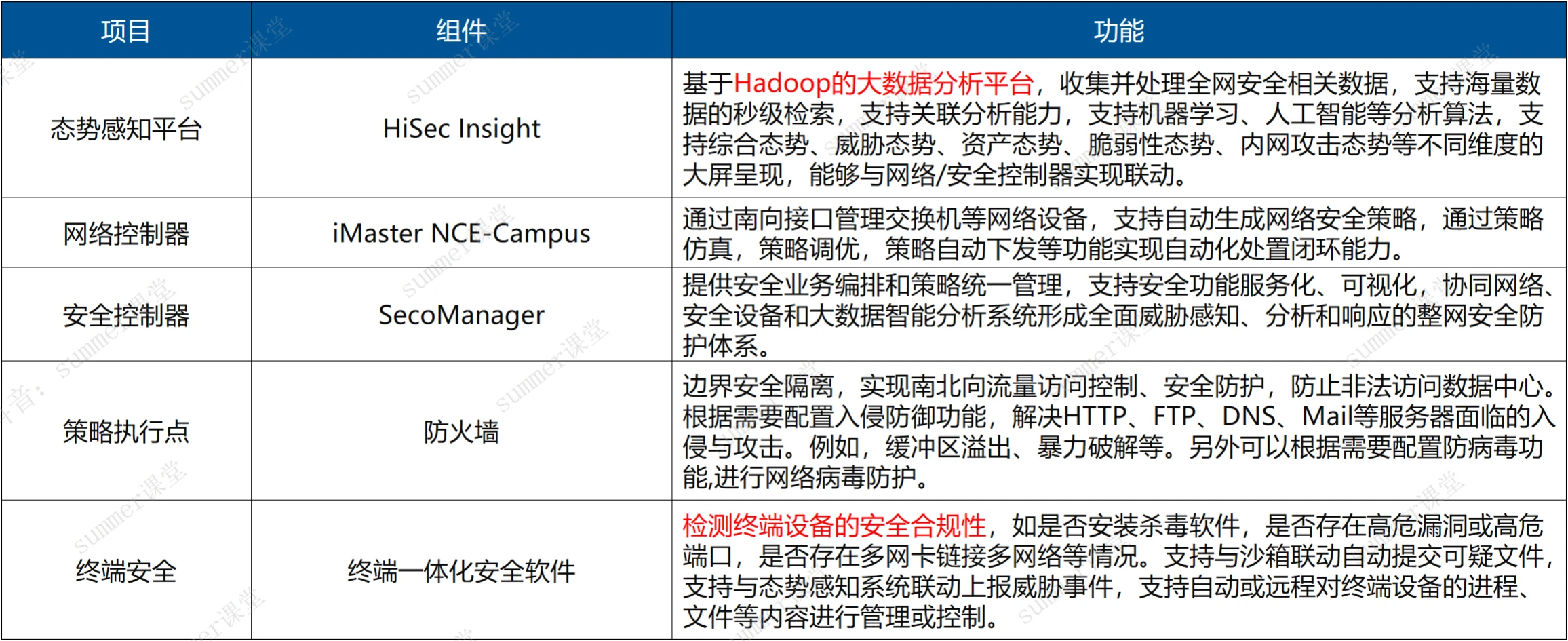

态势感知

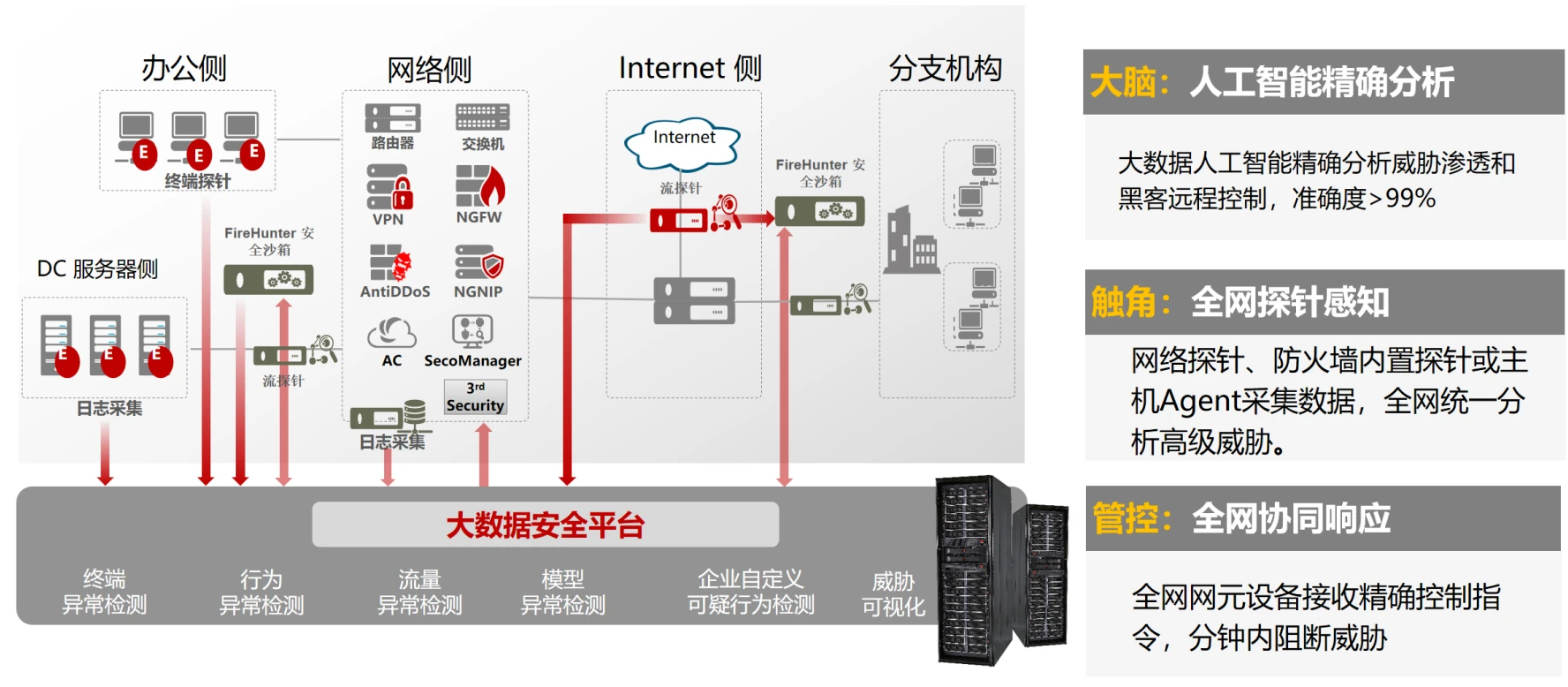

分钟级联动防护-全网协同

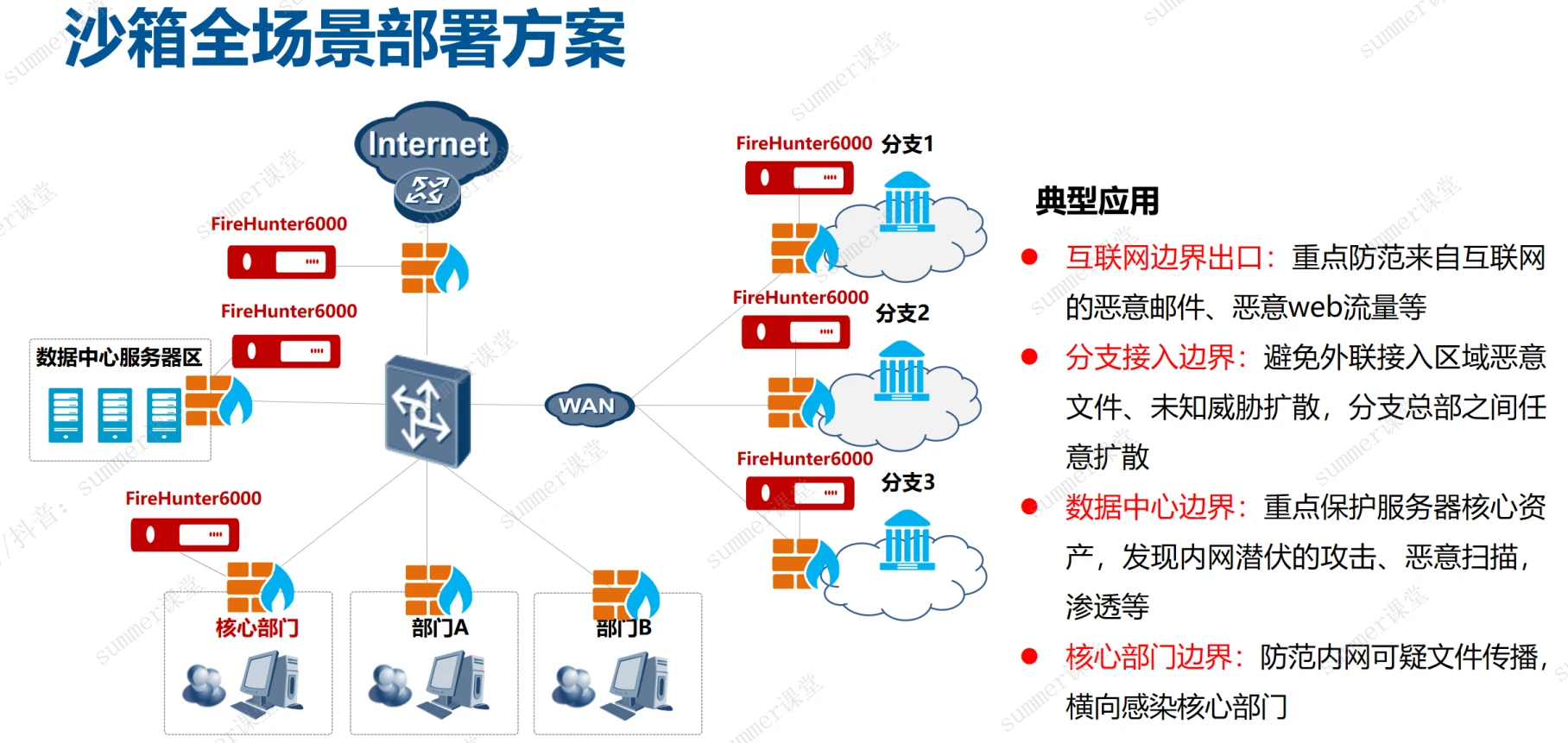

华为沙箱-全面领先的未知文件检测机制

运维安全管理与审计系统(堡垒机)

蜜罐

例题

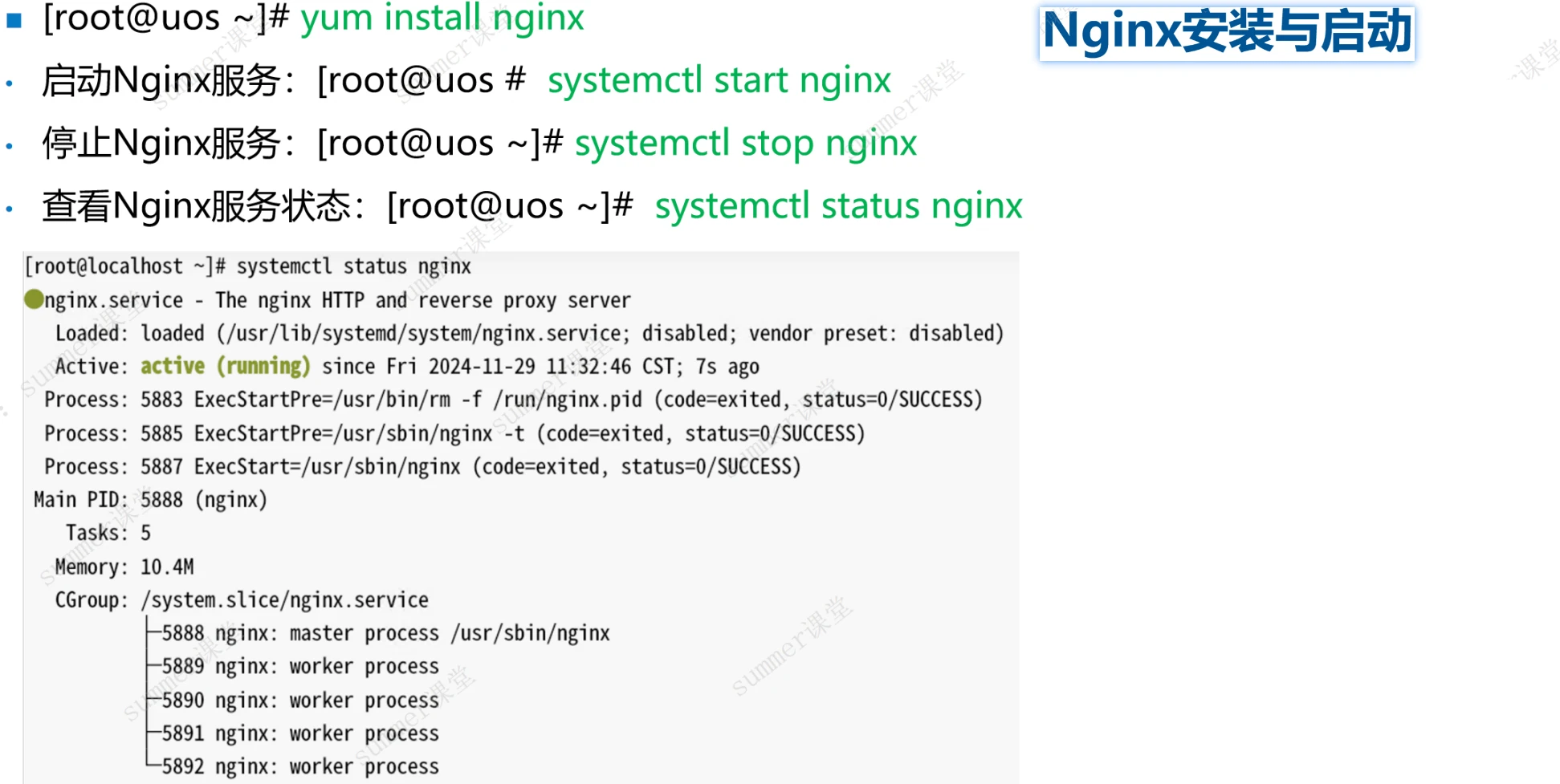

网络操作系统与应用服务器

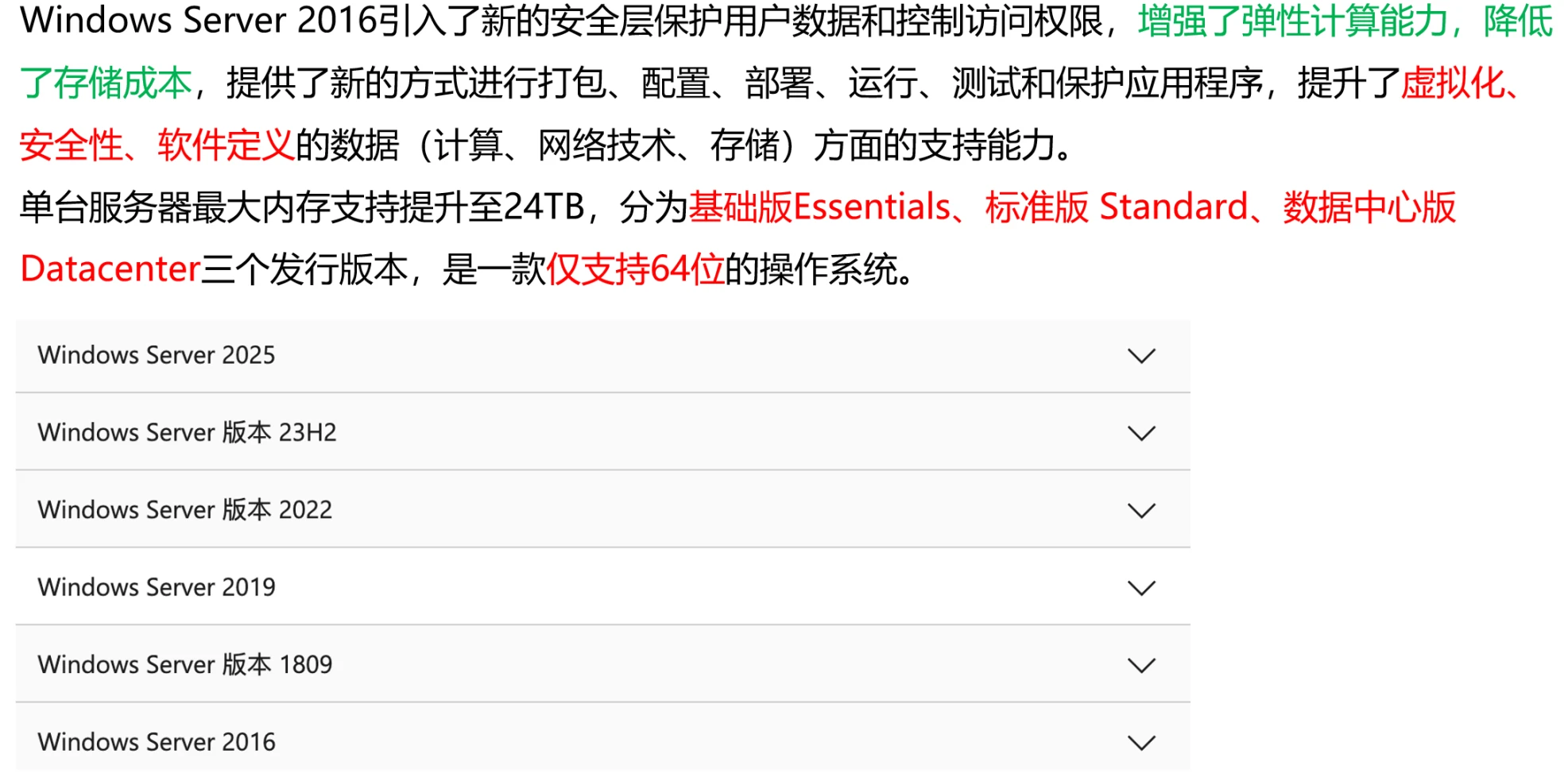

Windows Server 2016

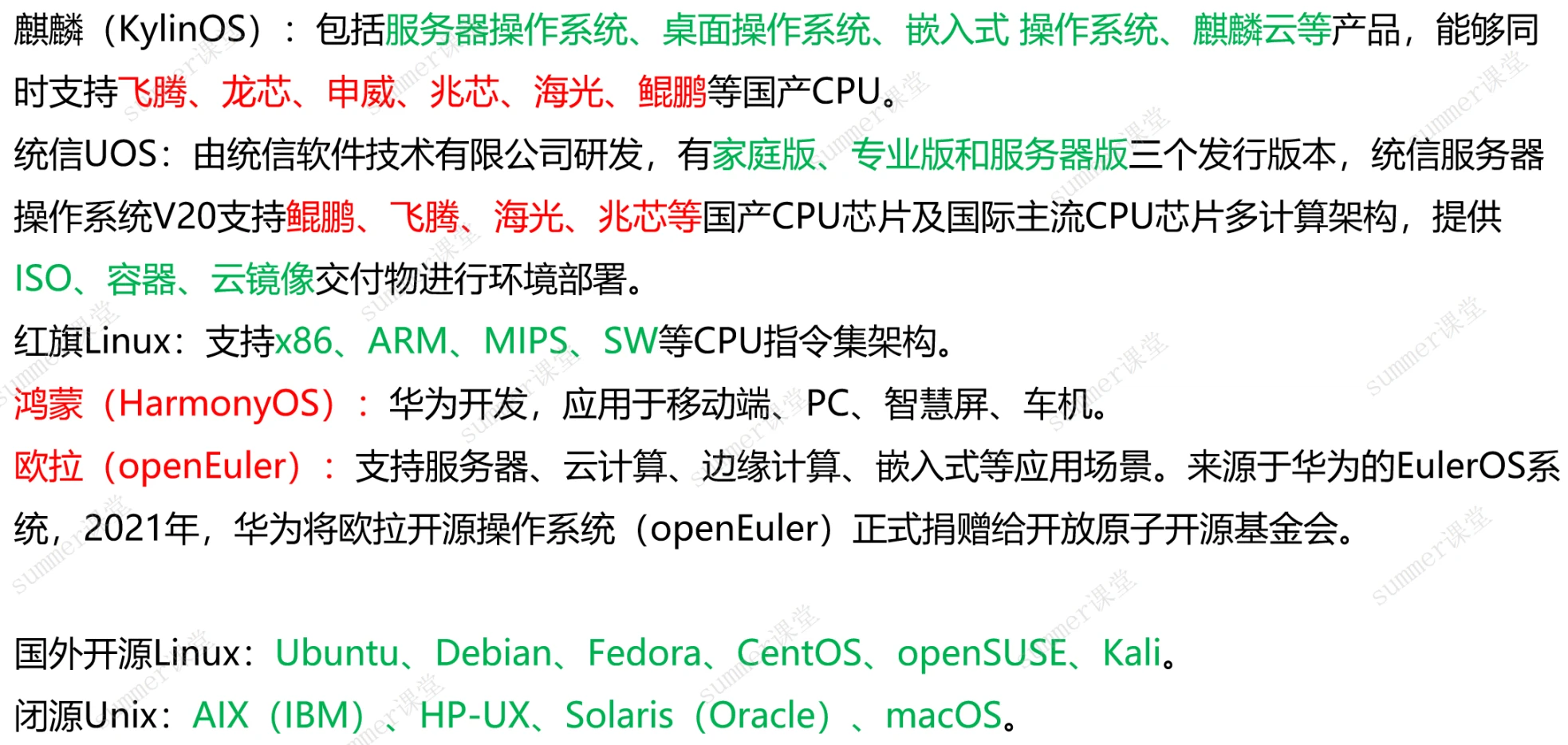

国产操作系统

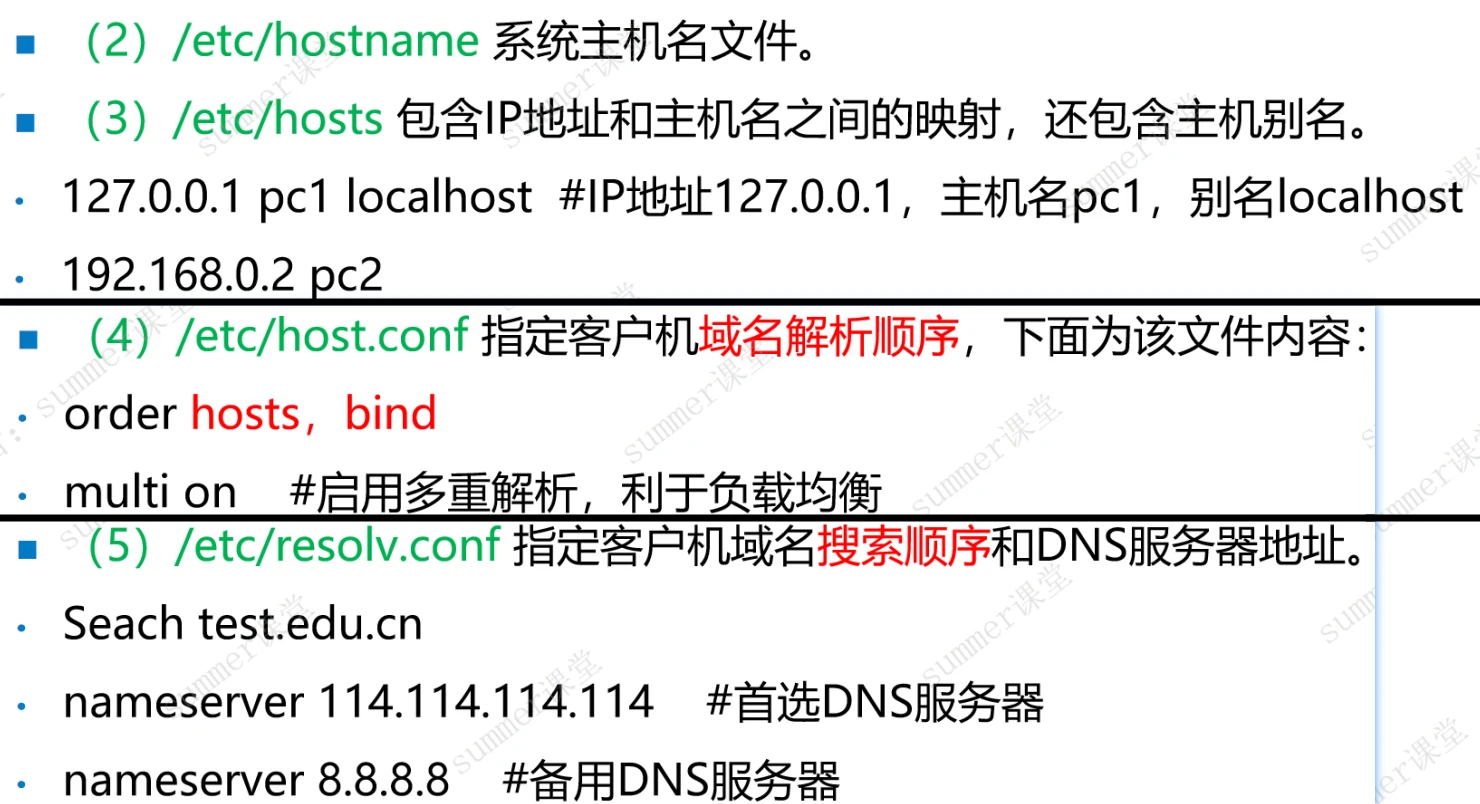

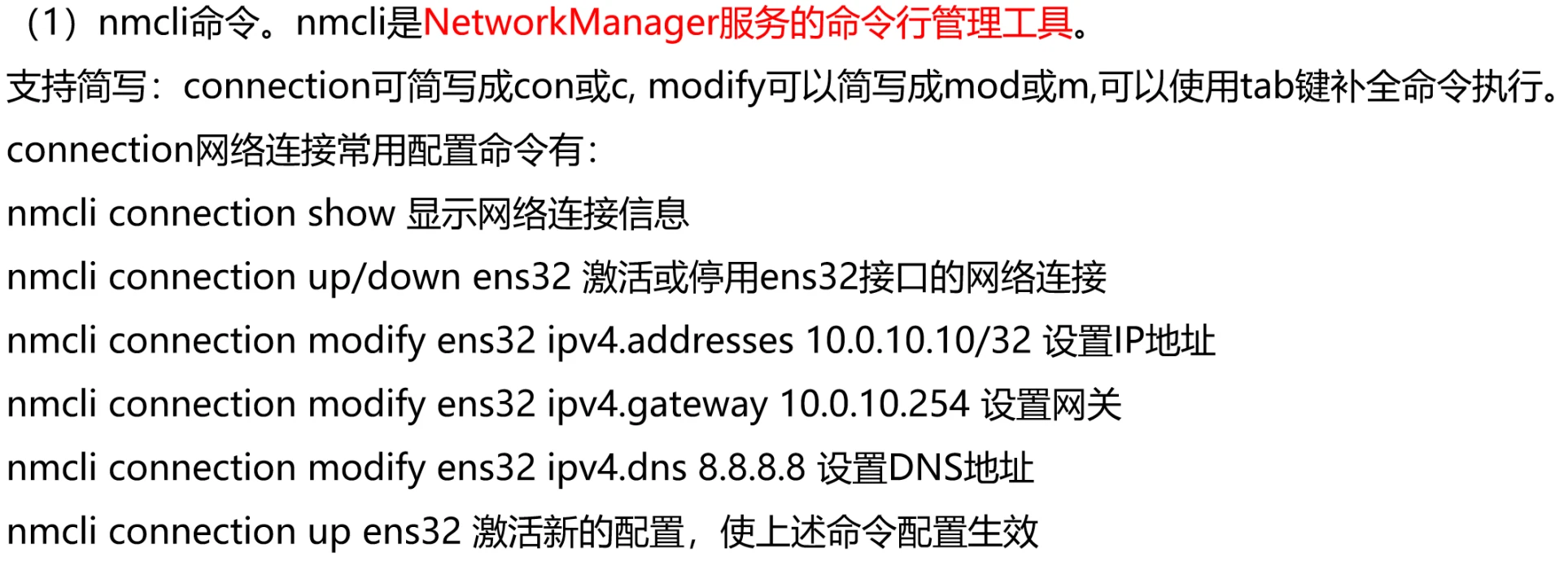

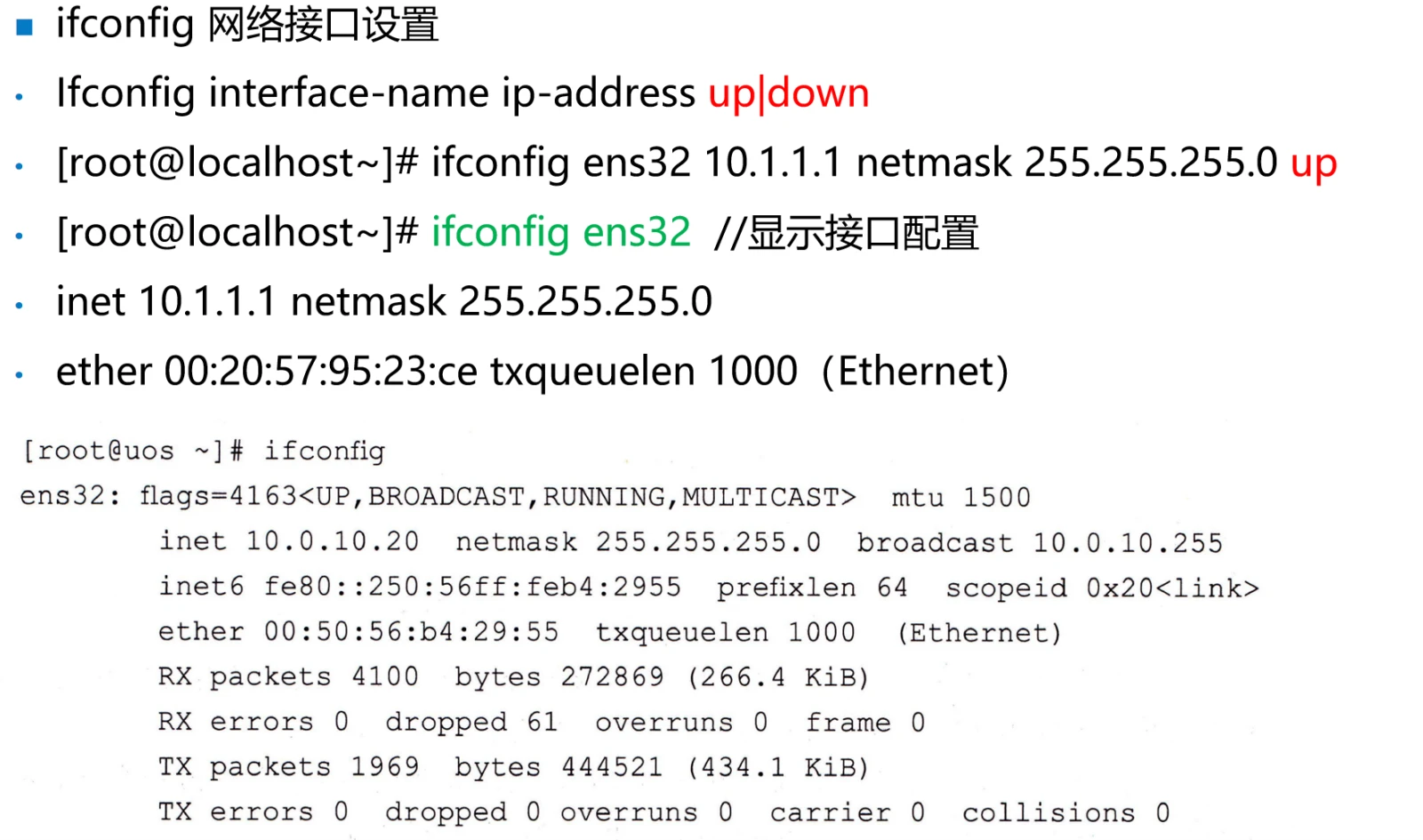

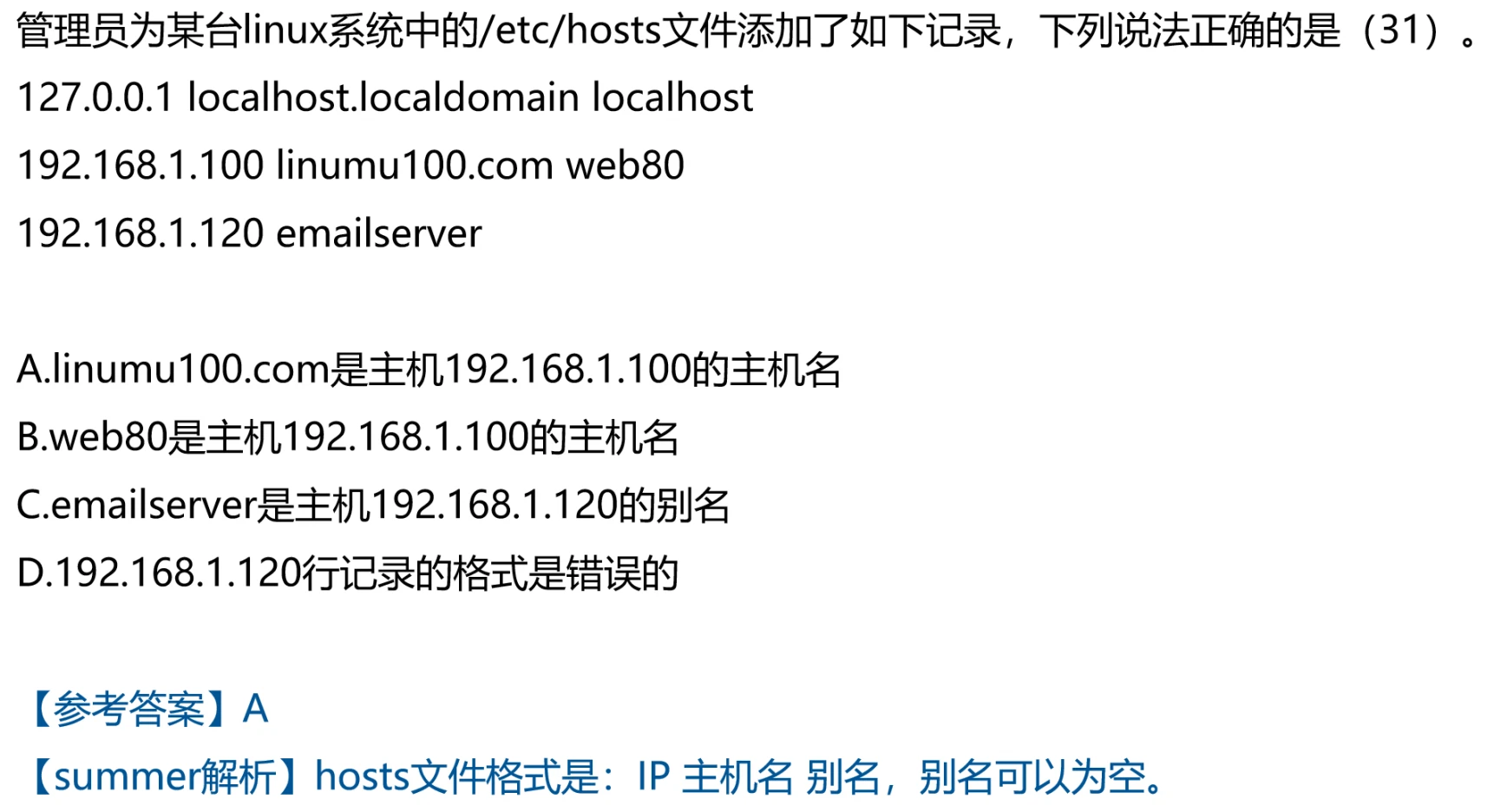

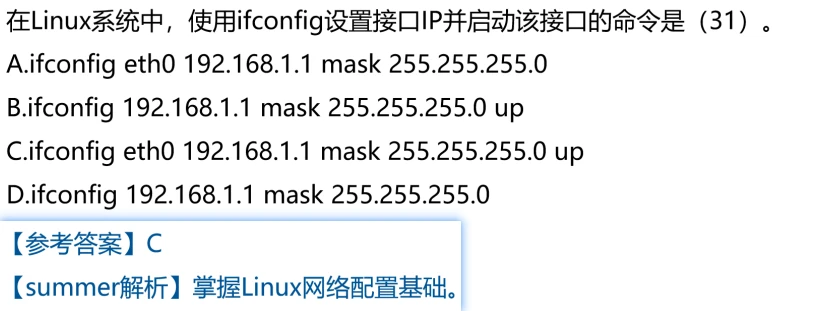

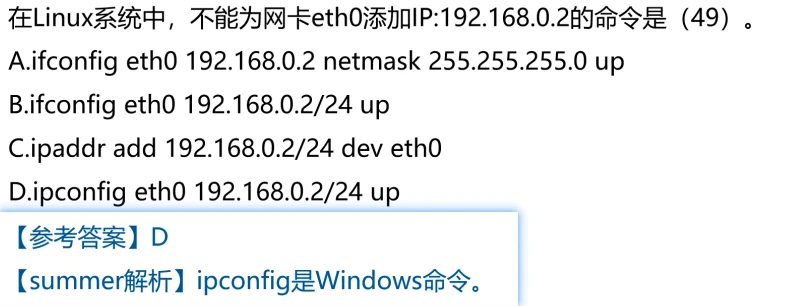

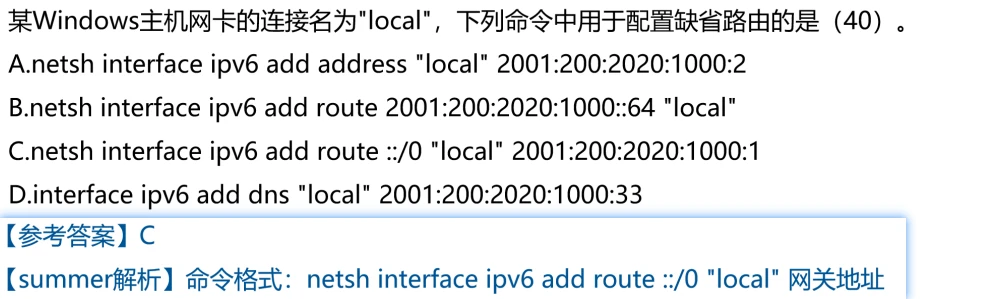

UOS Linux网络配置

关键词:ifcfg-ens

关键词:nmcli

关键词:ifconfig

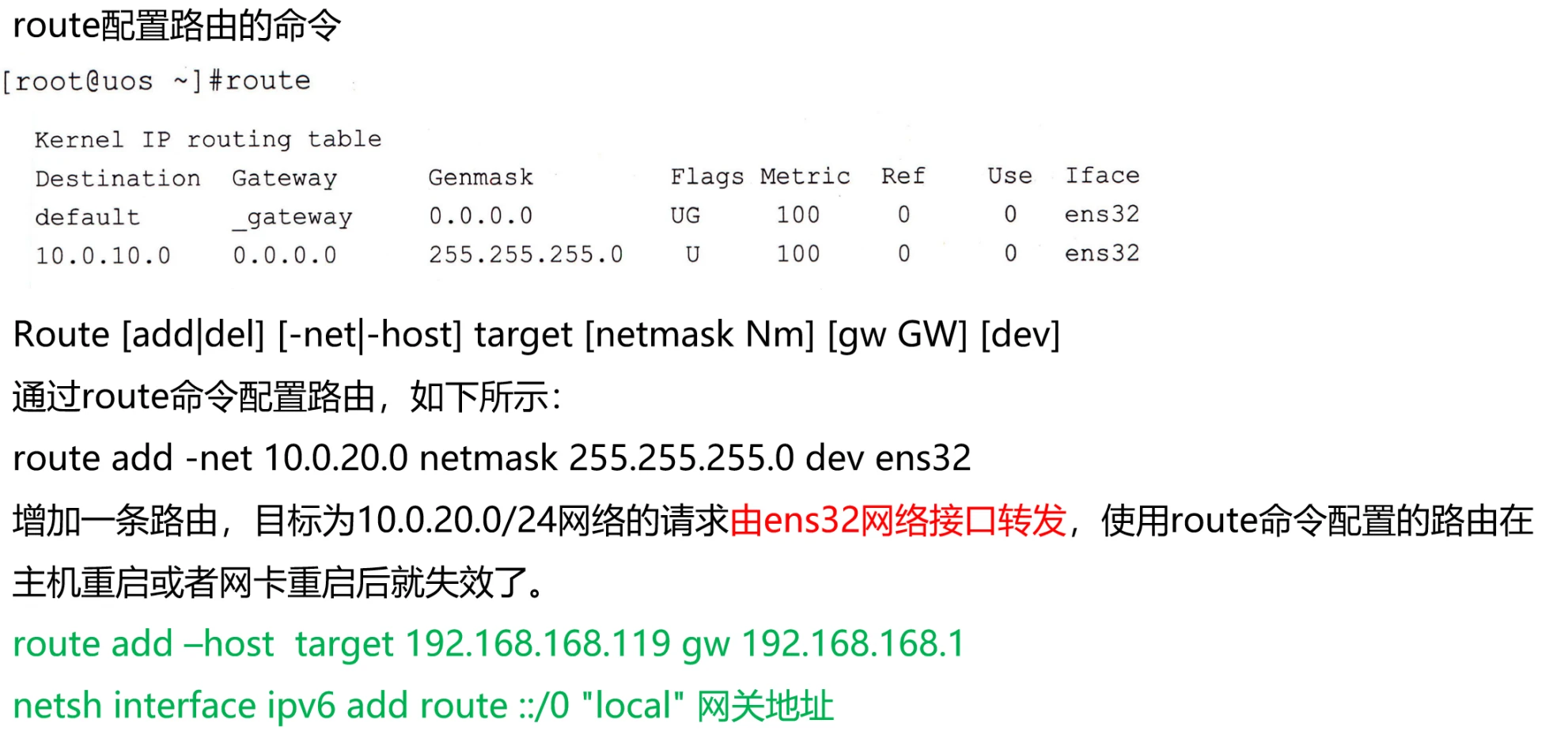

关键词:route

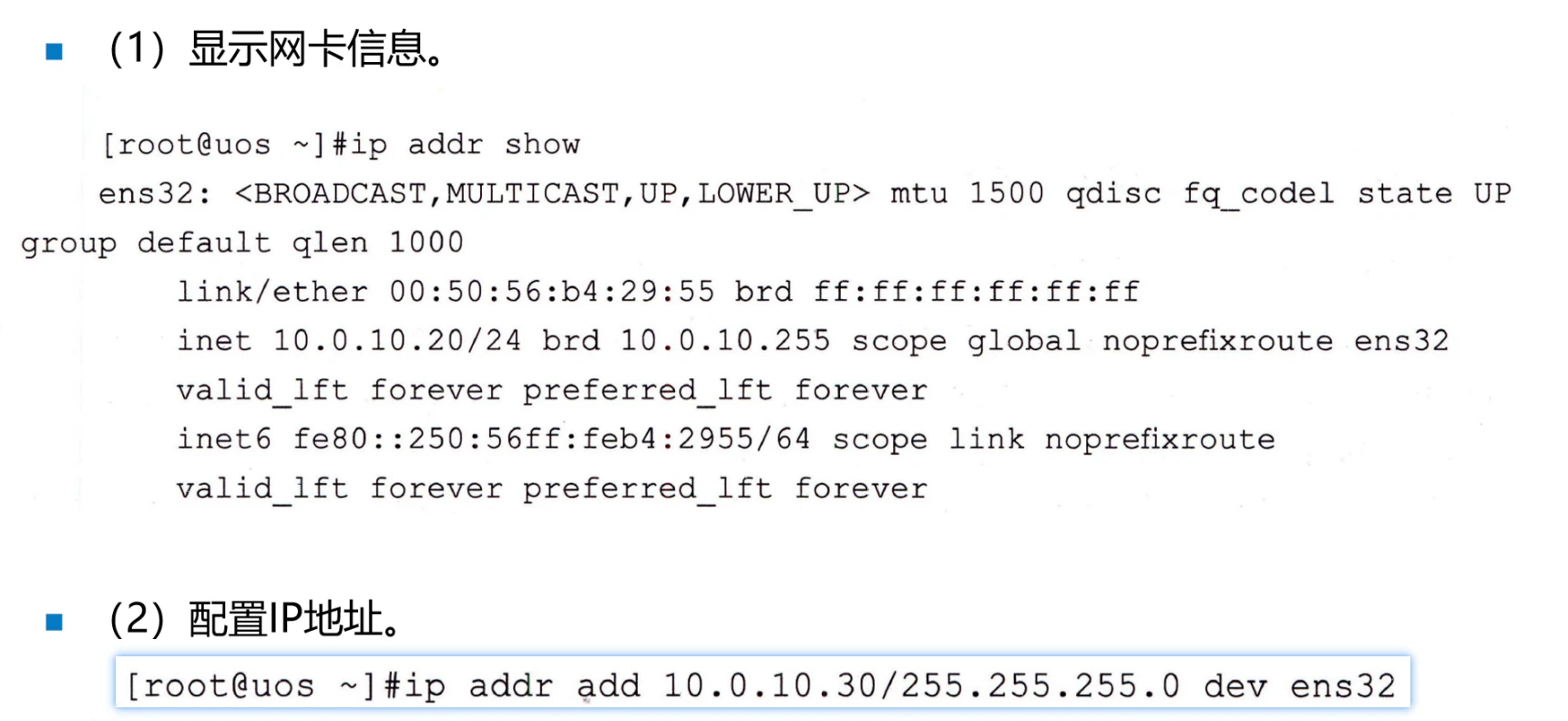

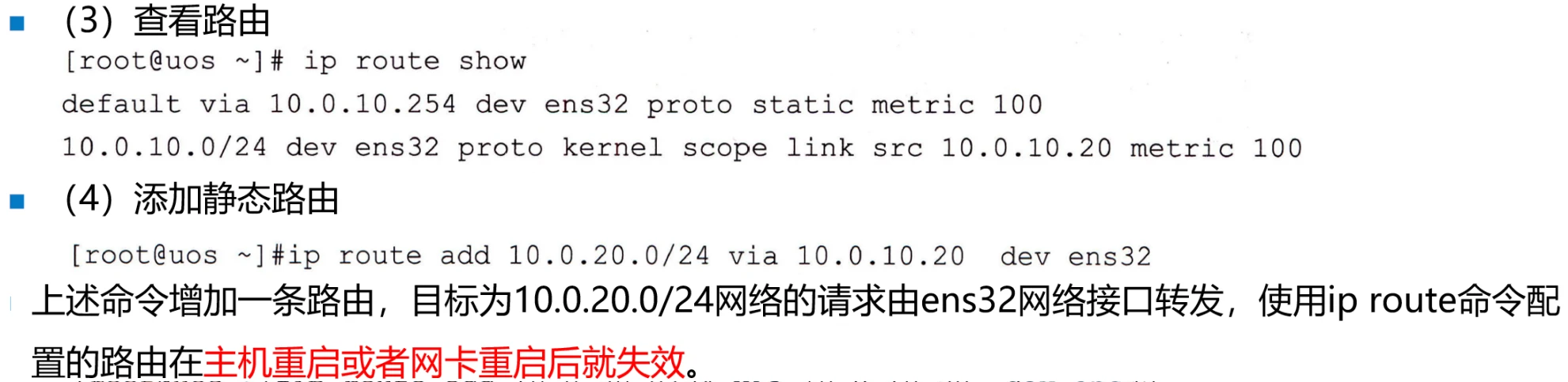

关键词:ip

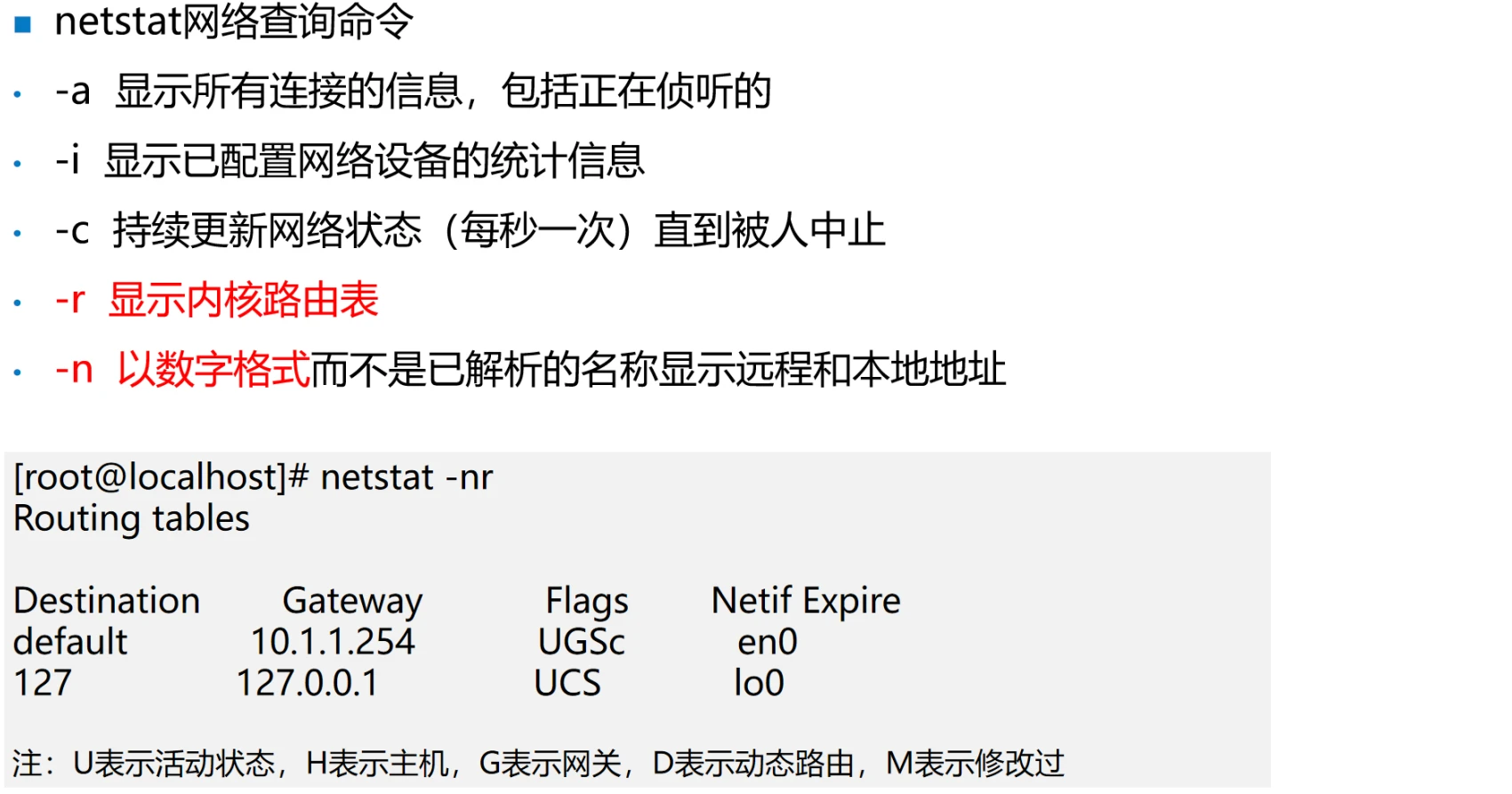

关键词:netstat

UOS Linux文件和目录管理

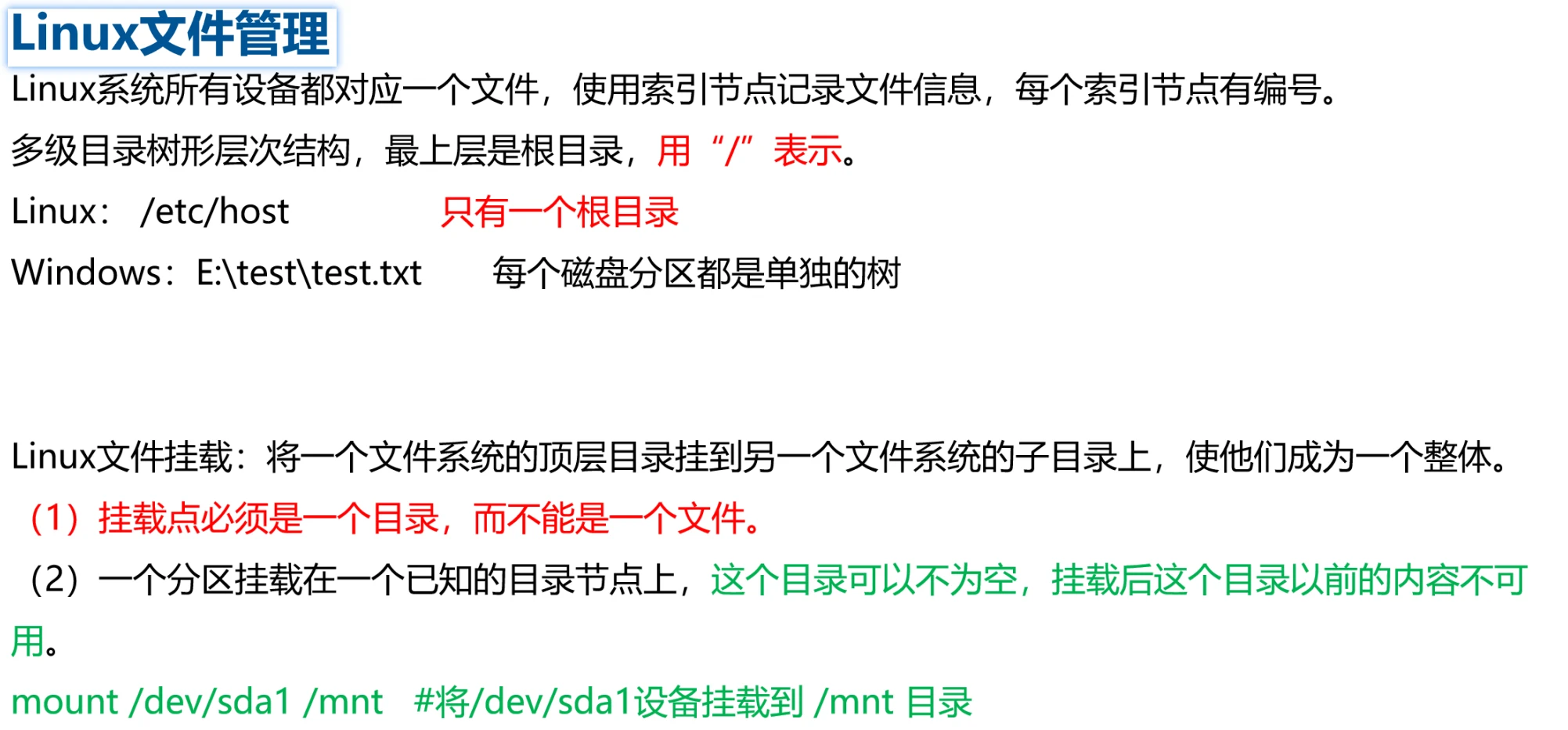

文件管理

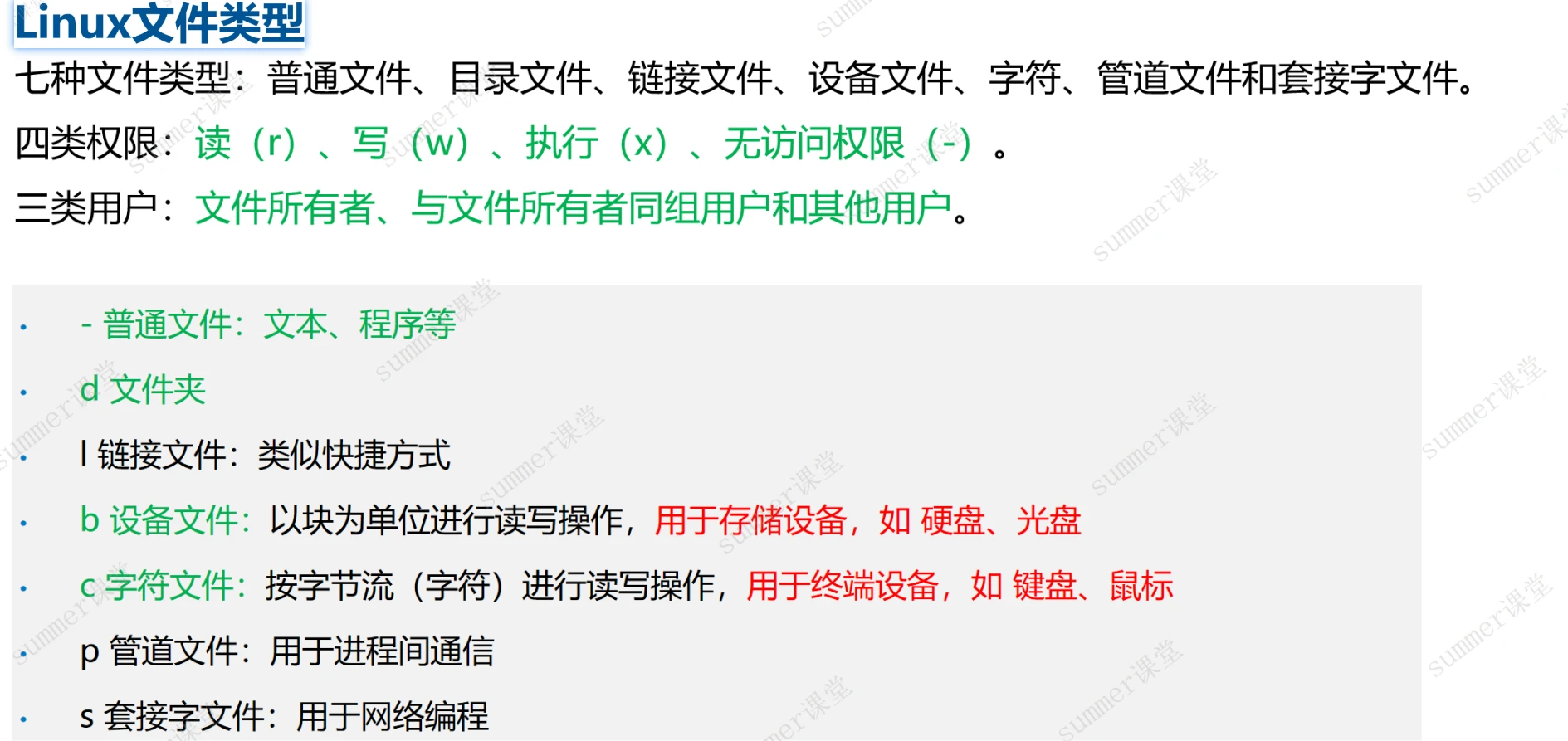

文件类型

例题:

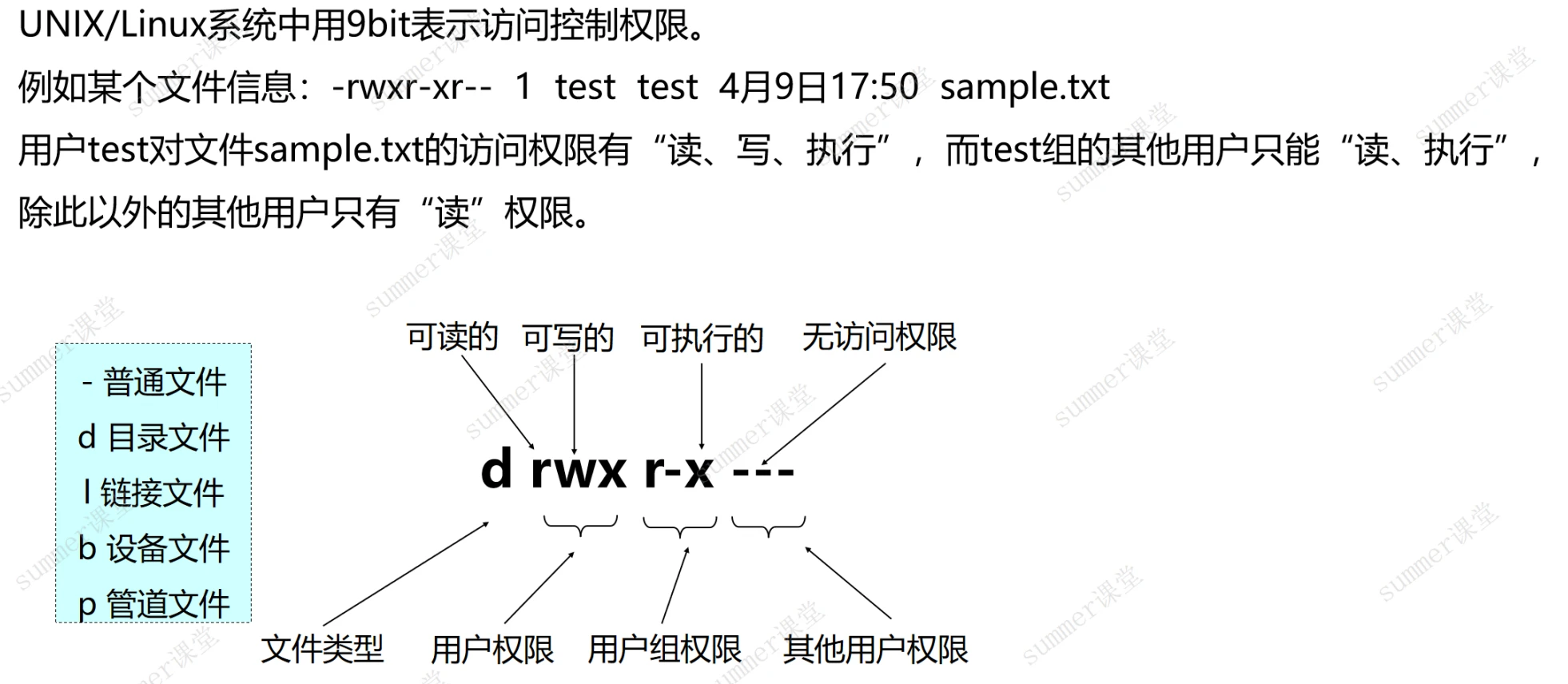

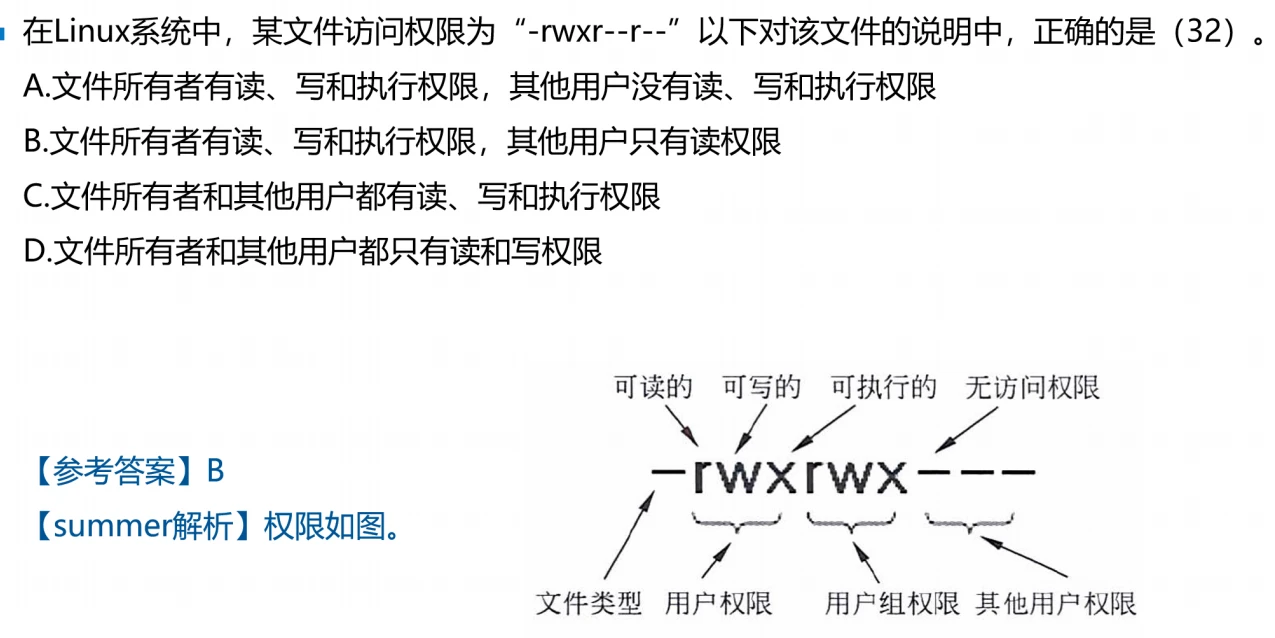

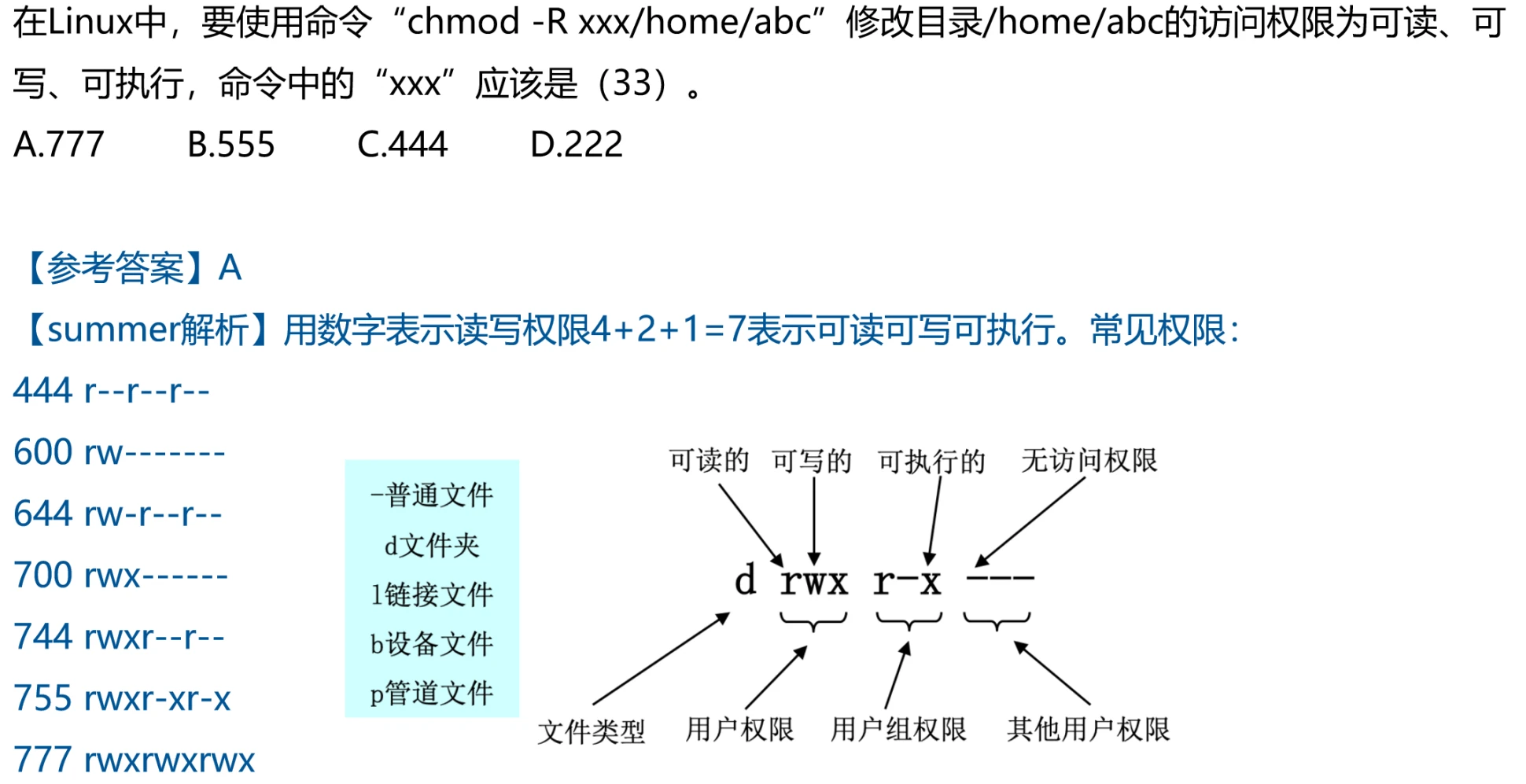

文件权限

例题:

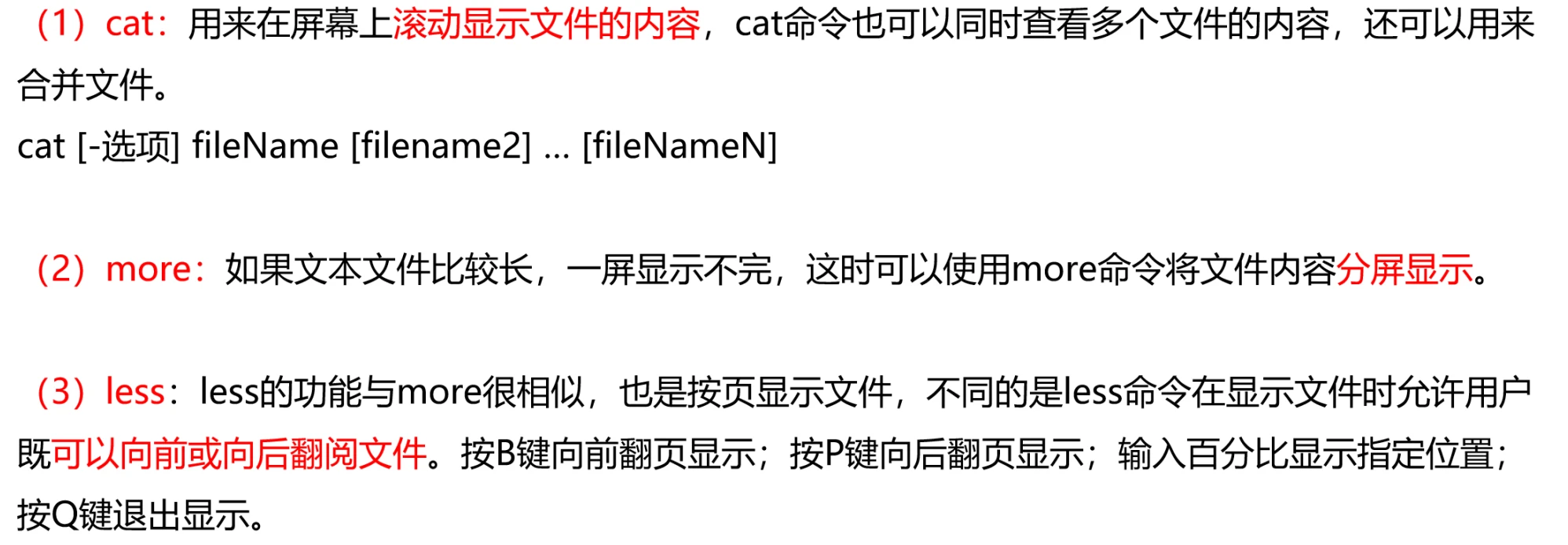

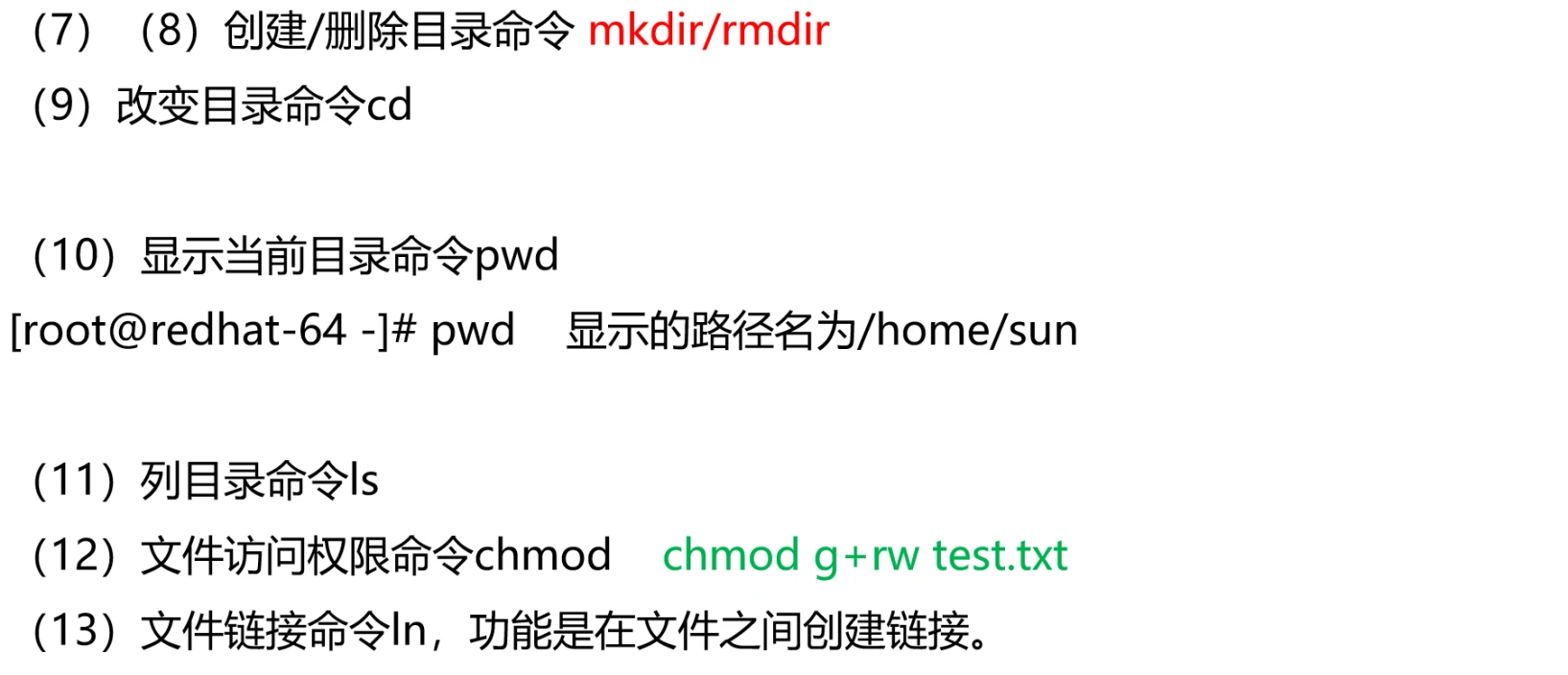

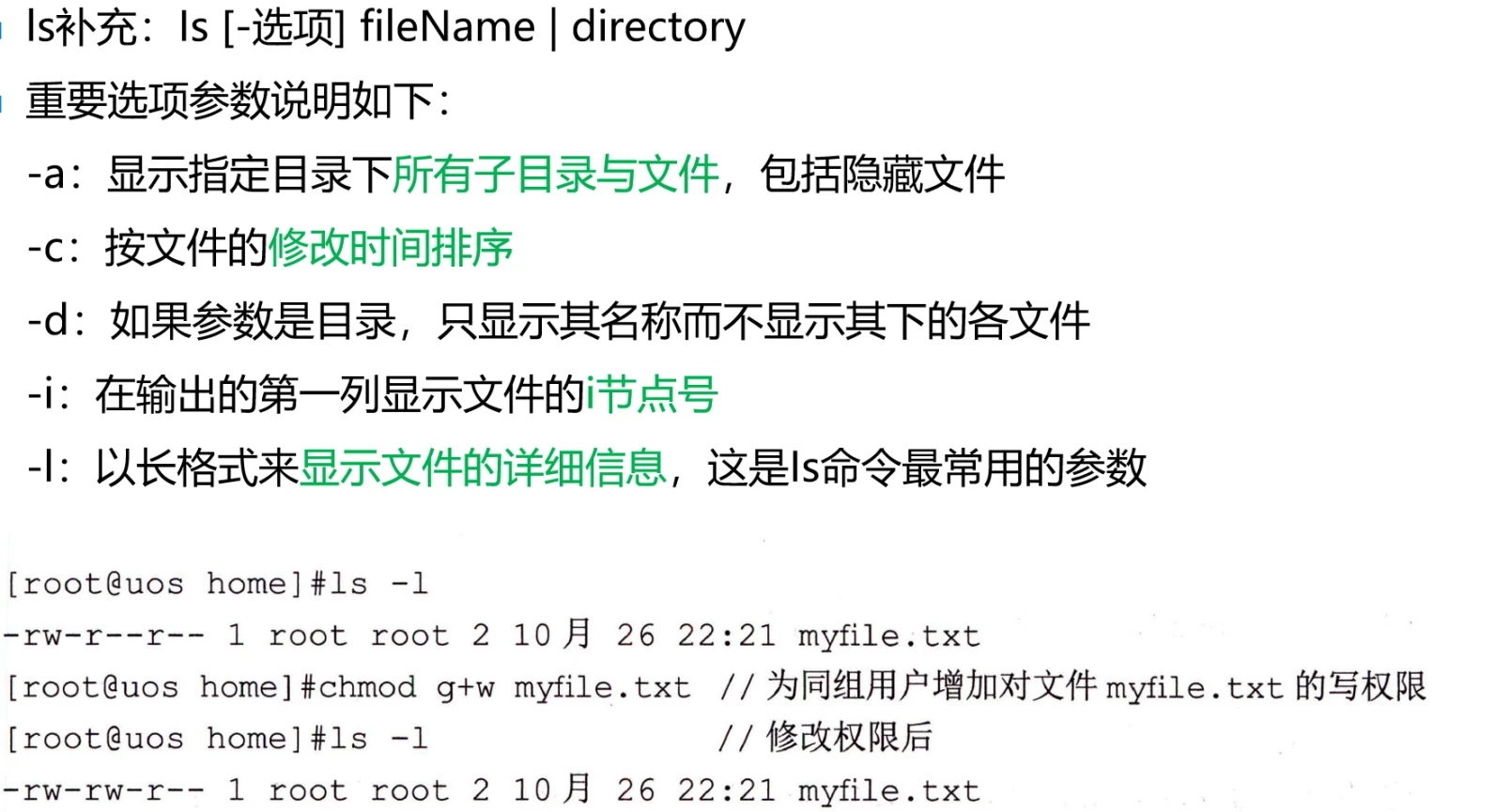

13个Linux基础命令

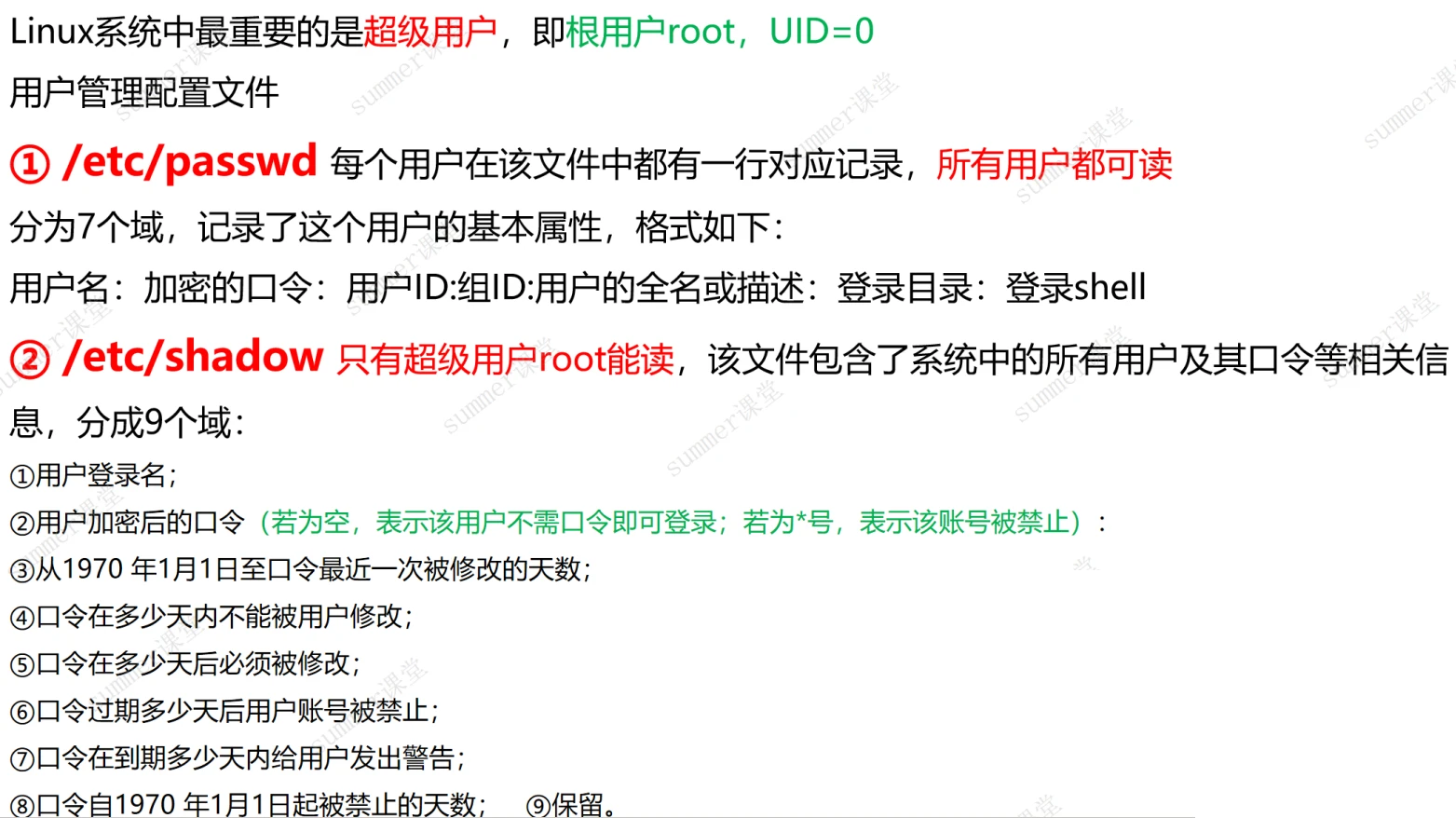

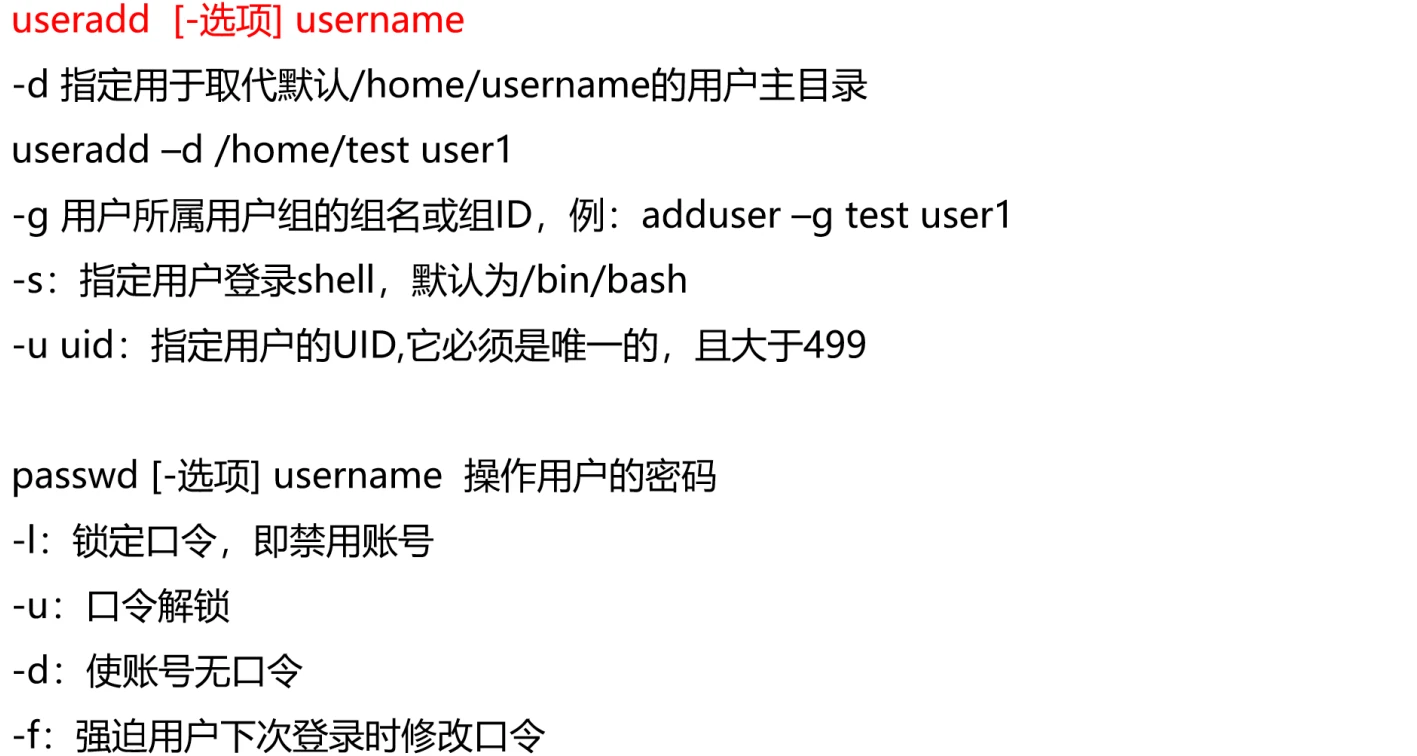

UOS Linux用户和组管理

例题:

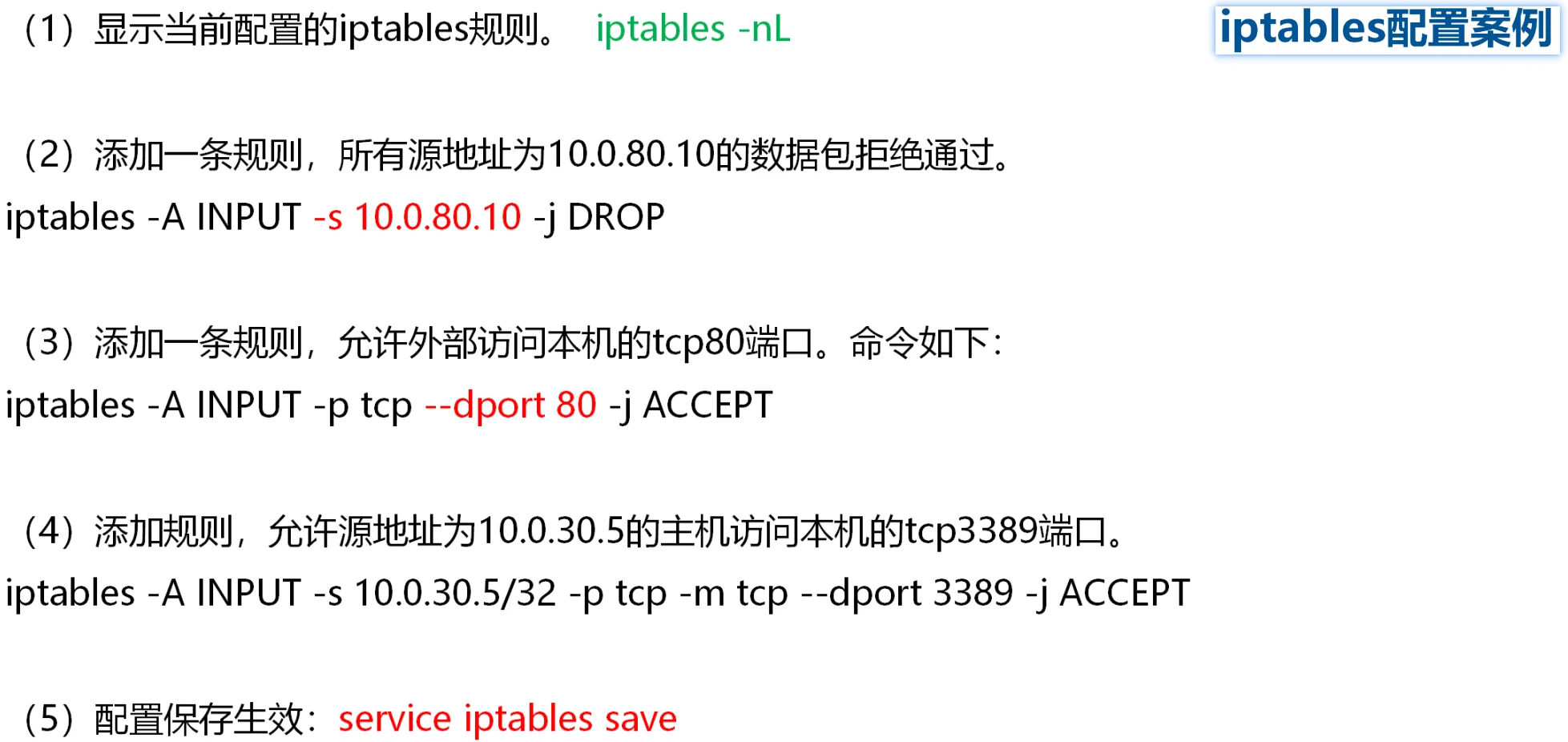

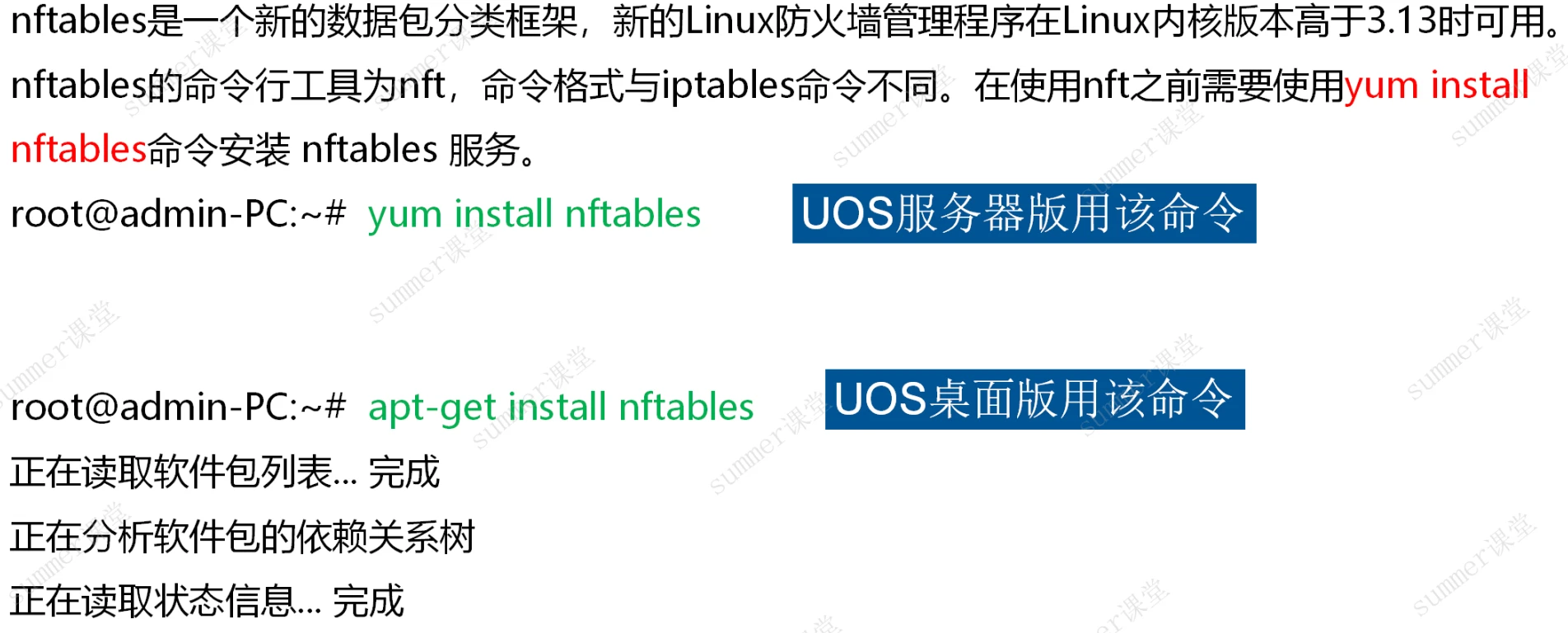

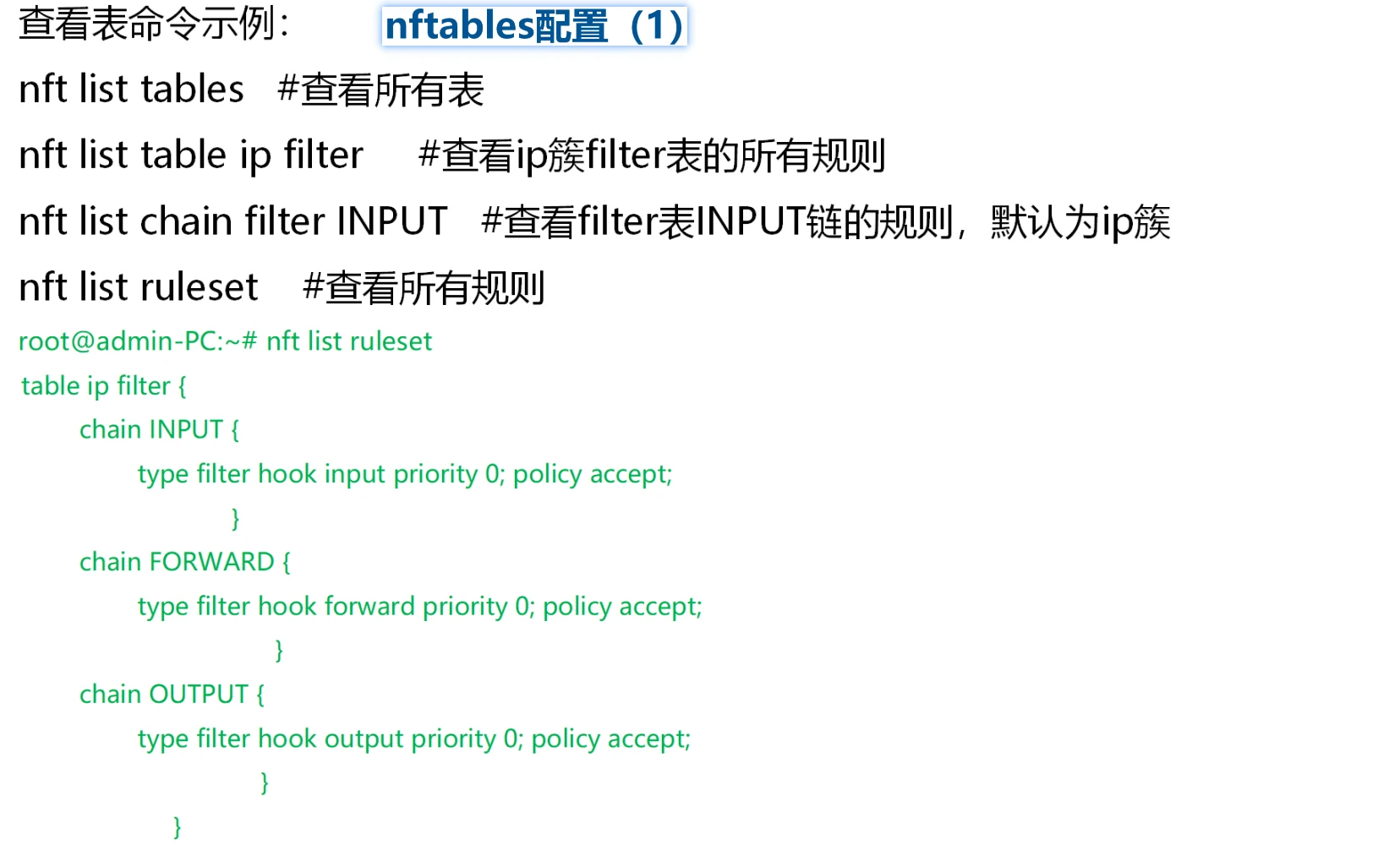

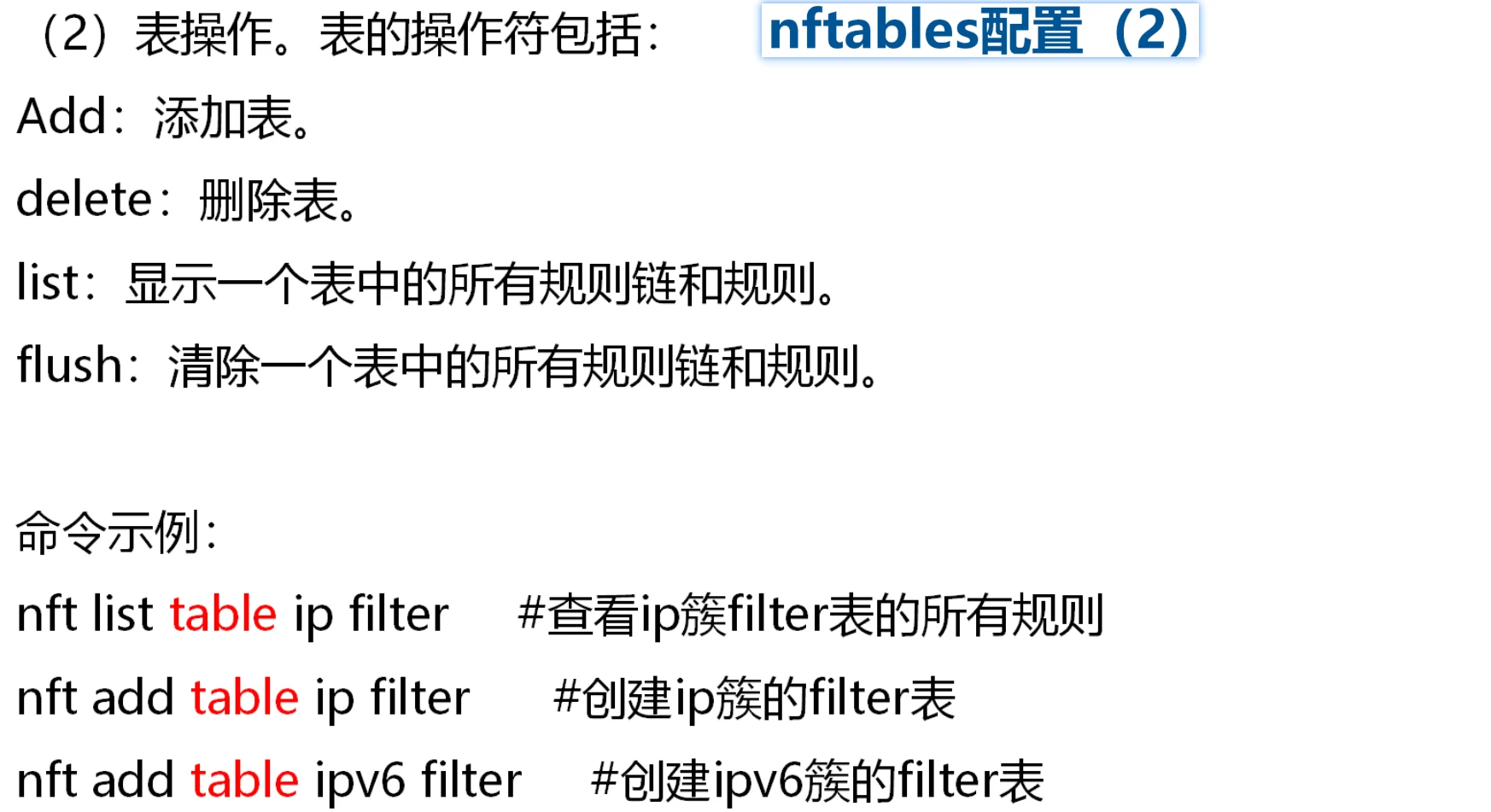

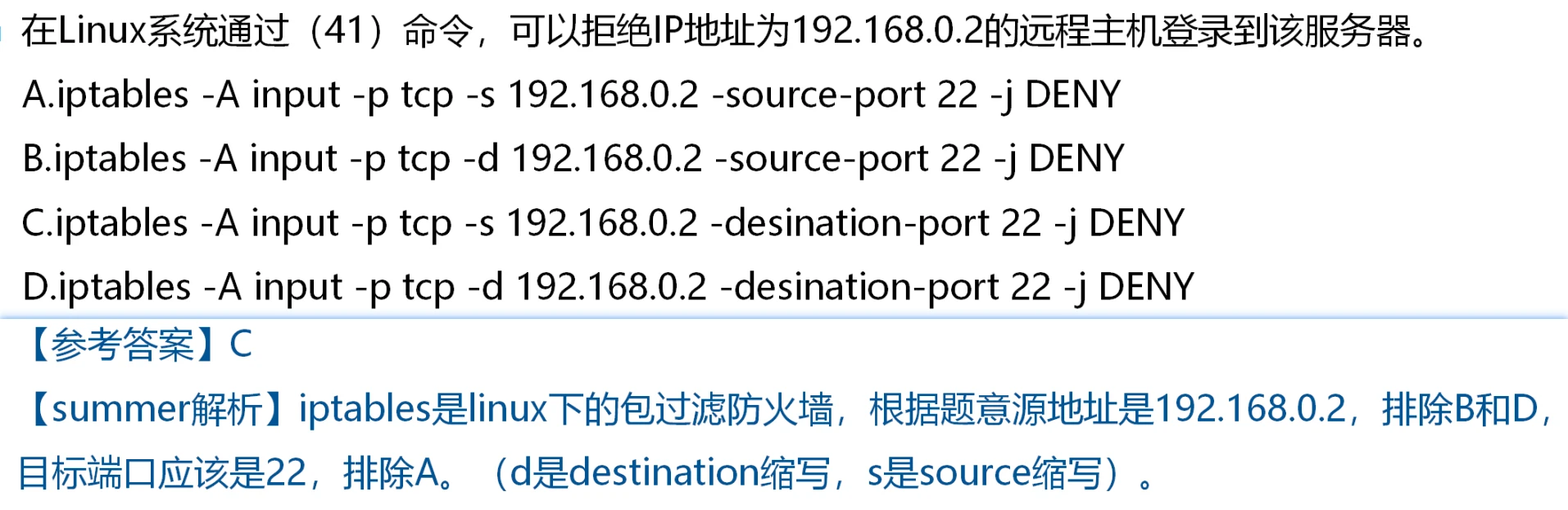

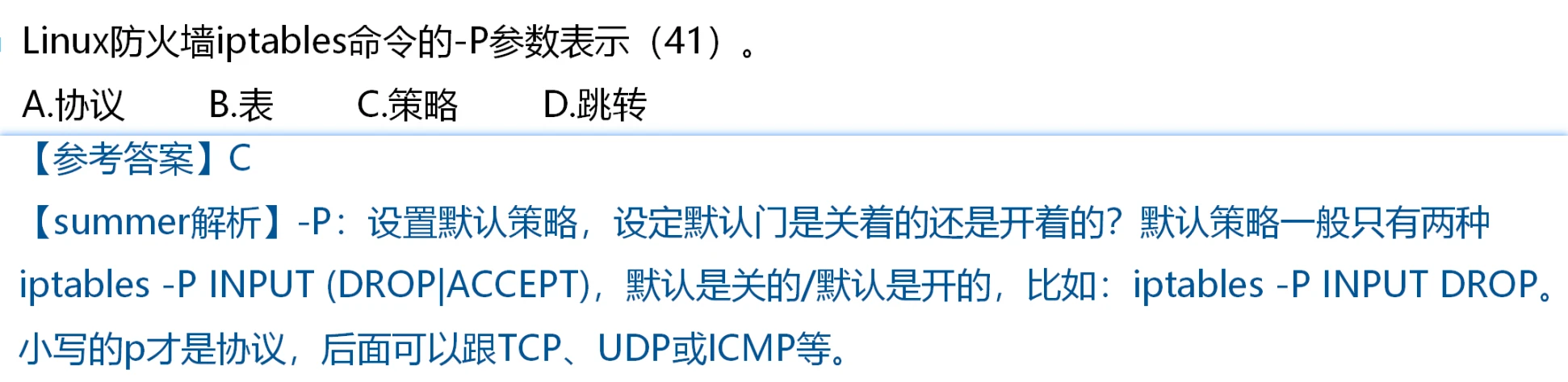

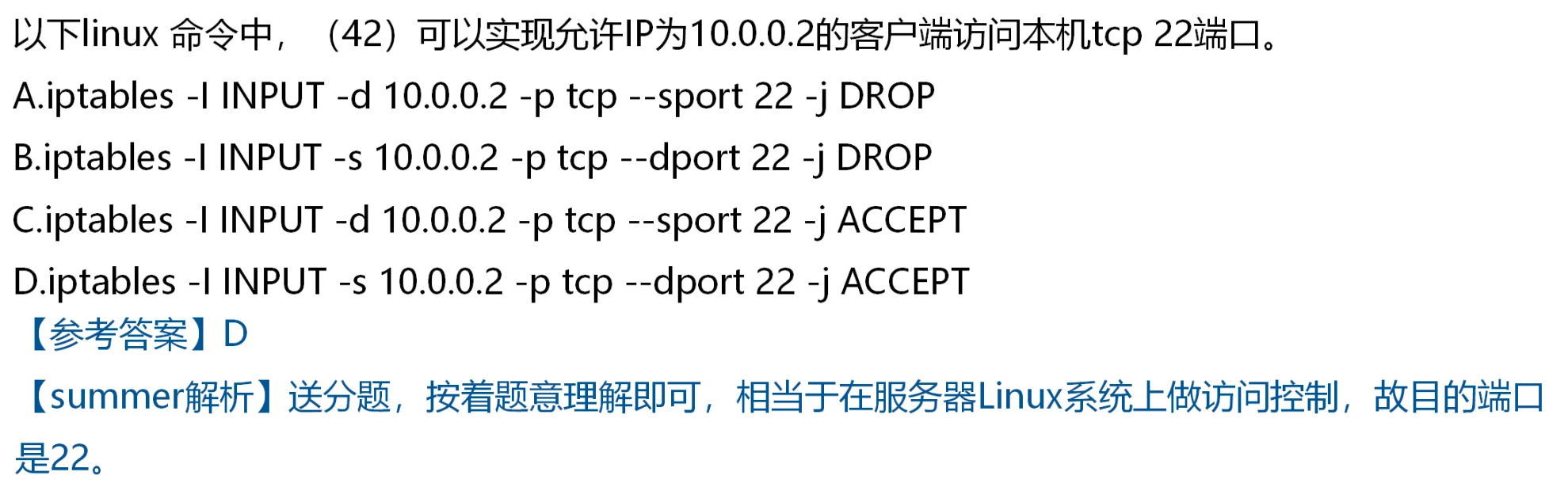

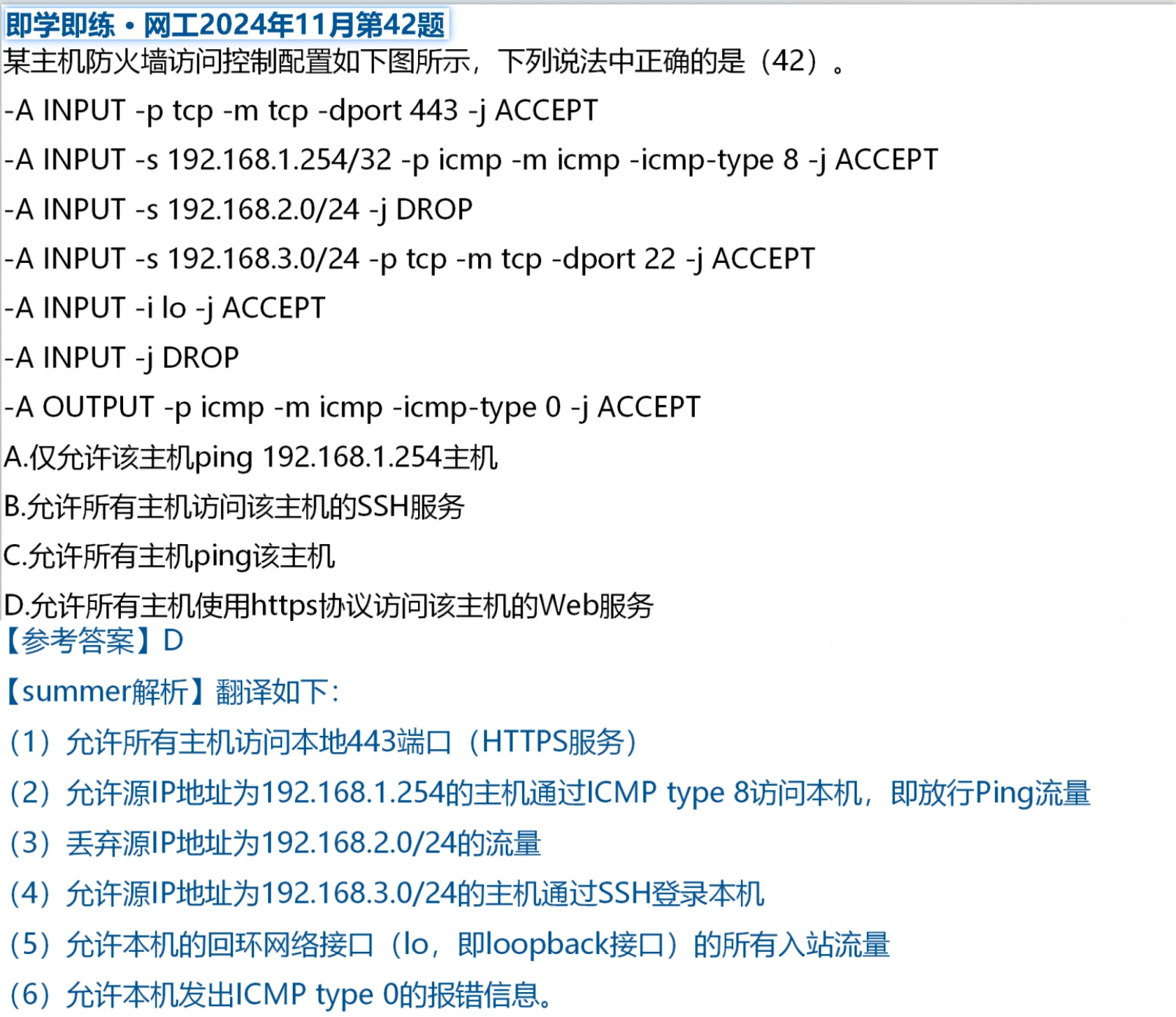

UOS Linux防火墙配置

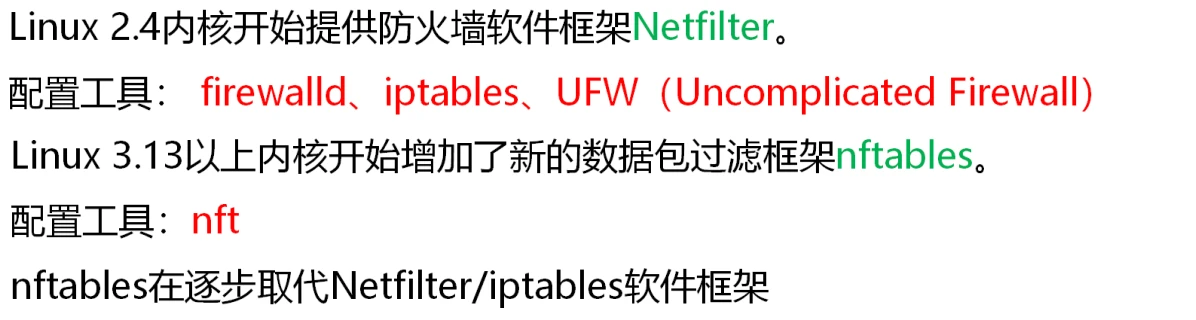

防火墙类型

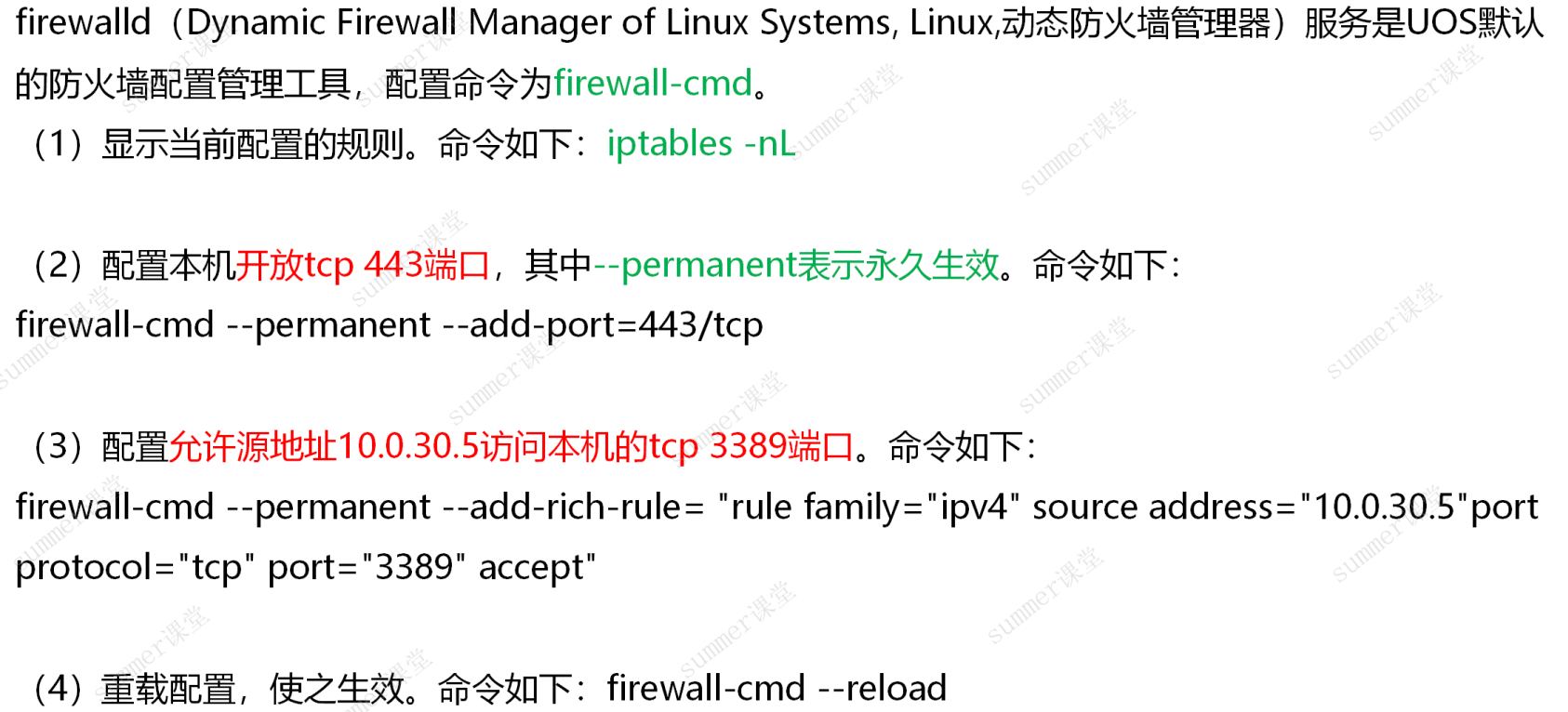

firewalld

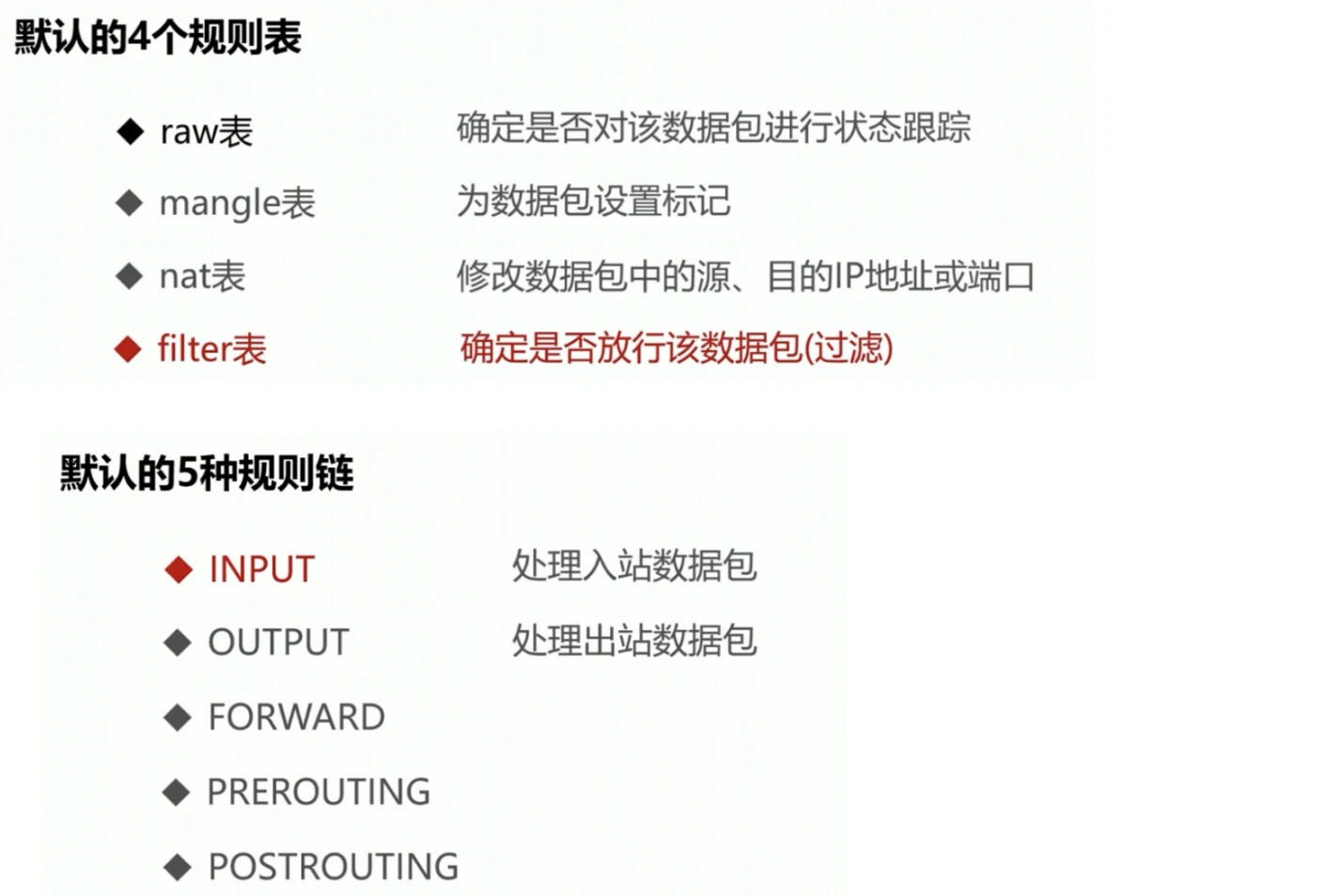

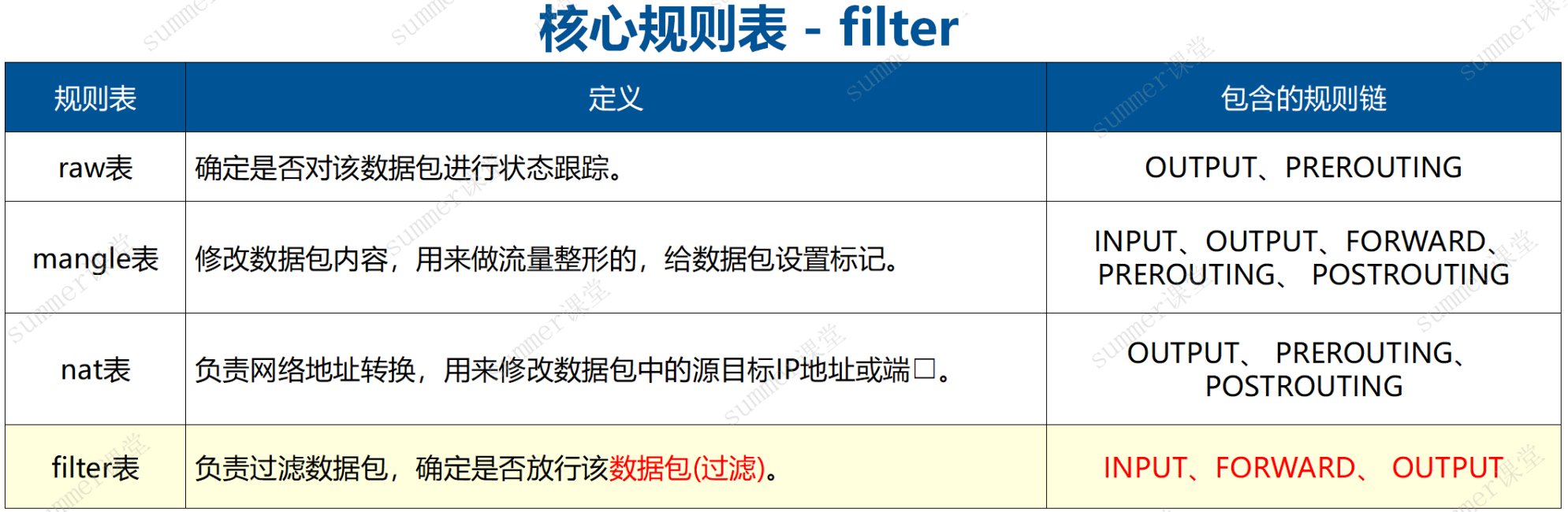

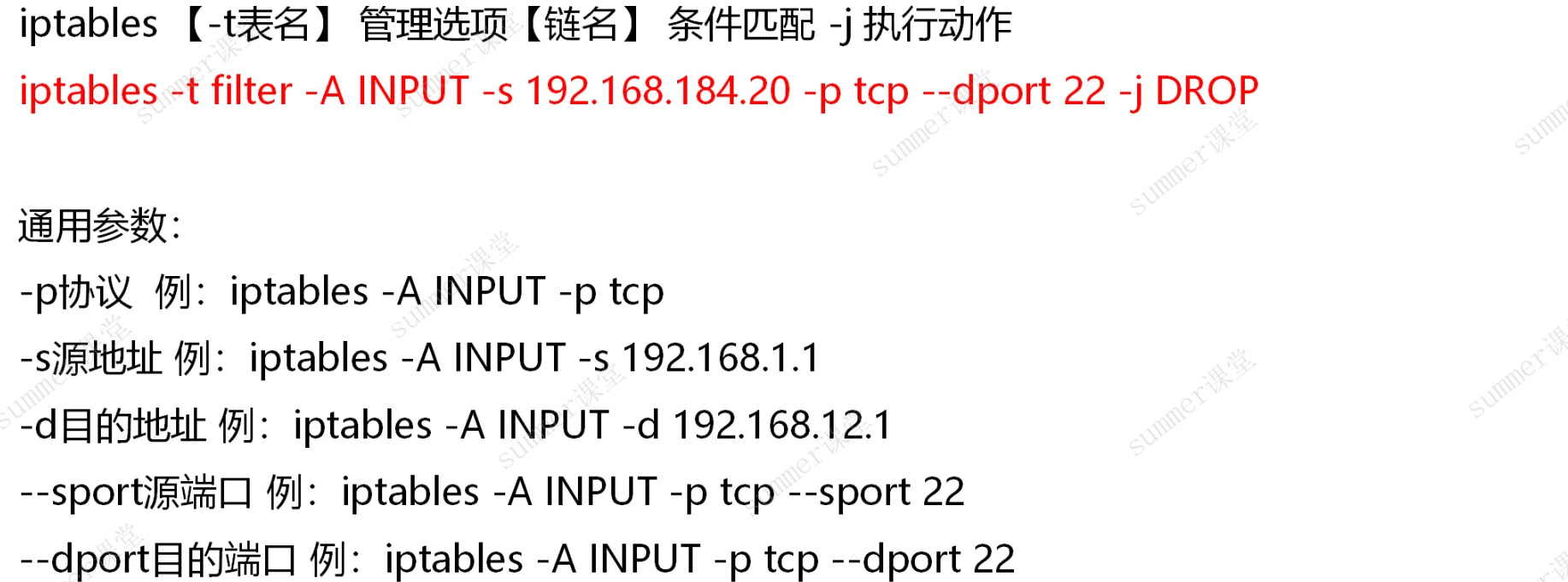

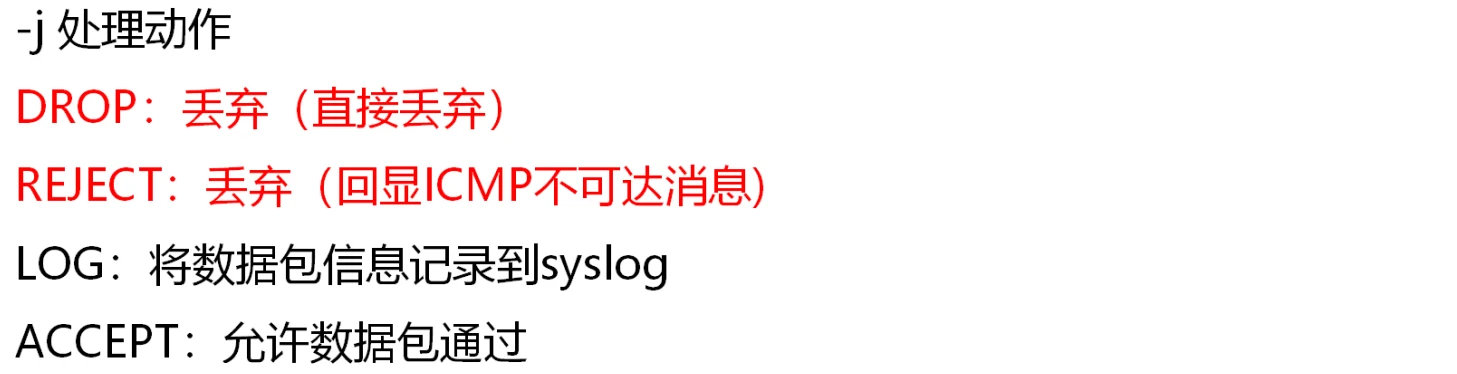

iptables的四表五链

语法格式

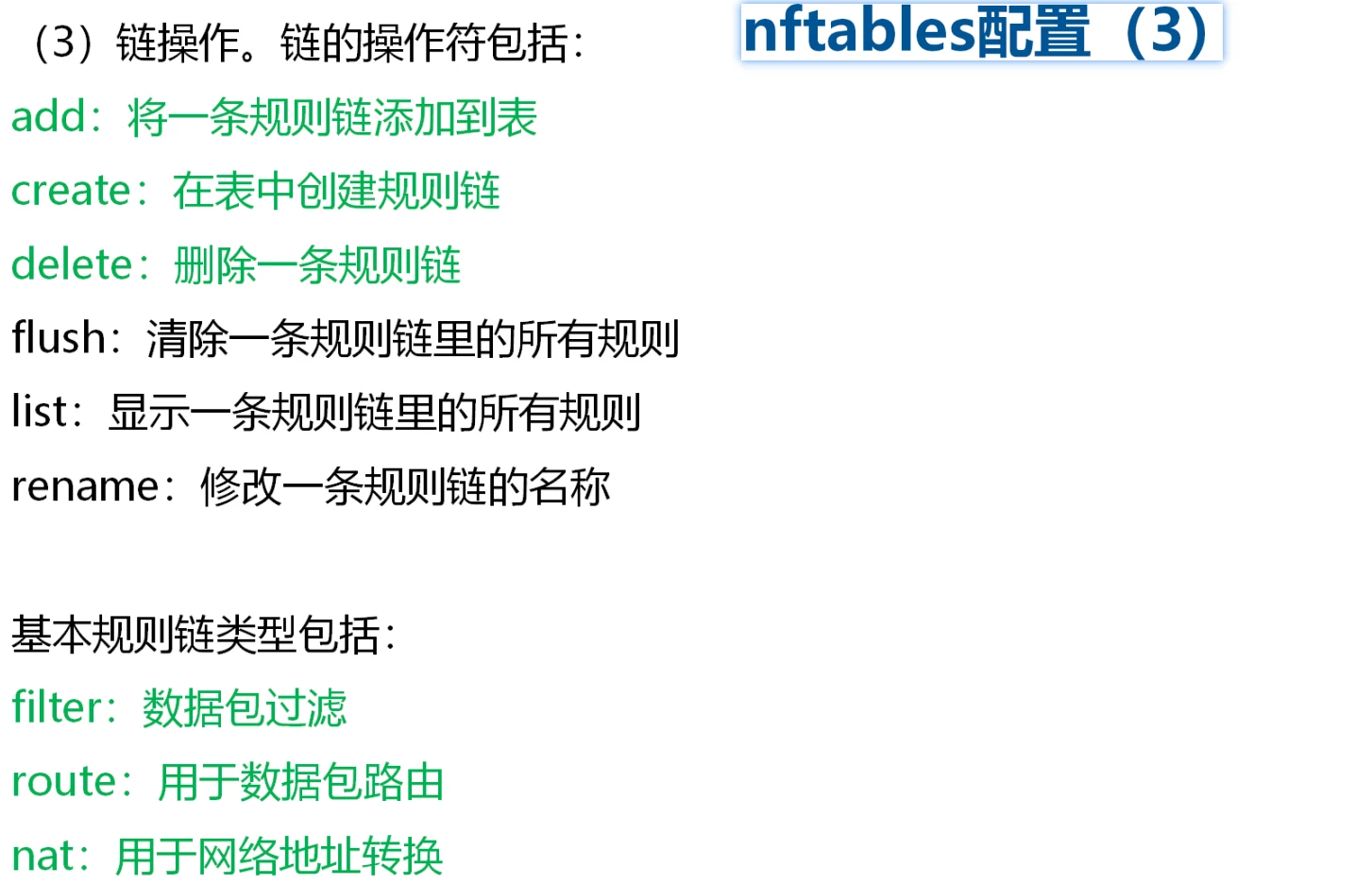

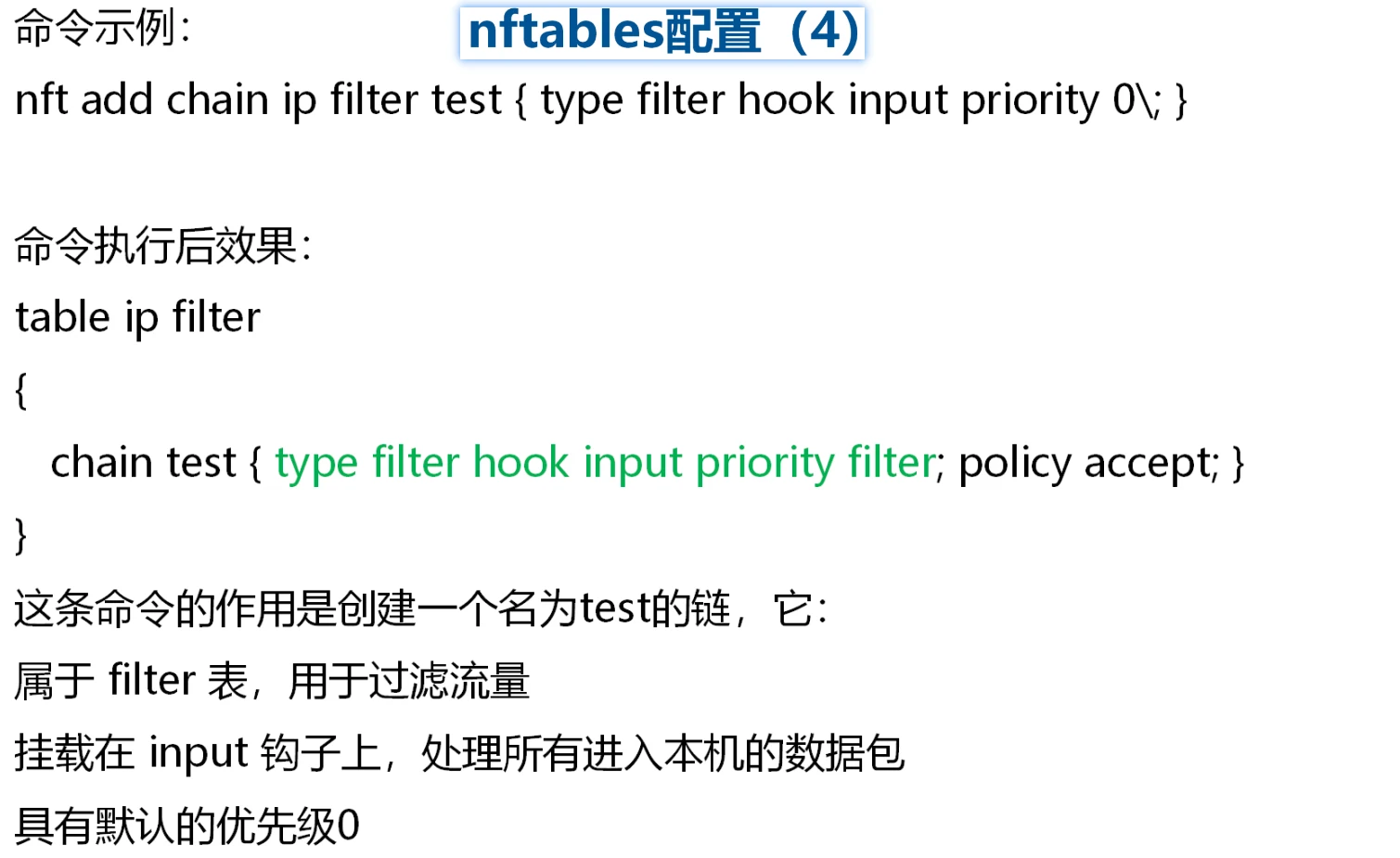

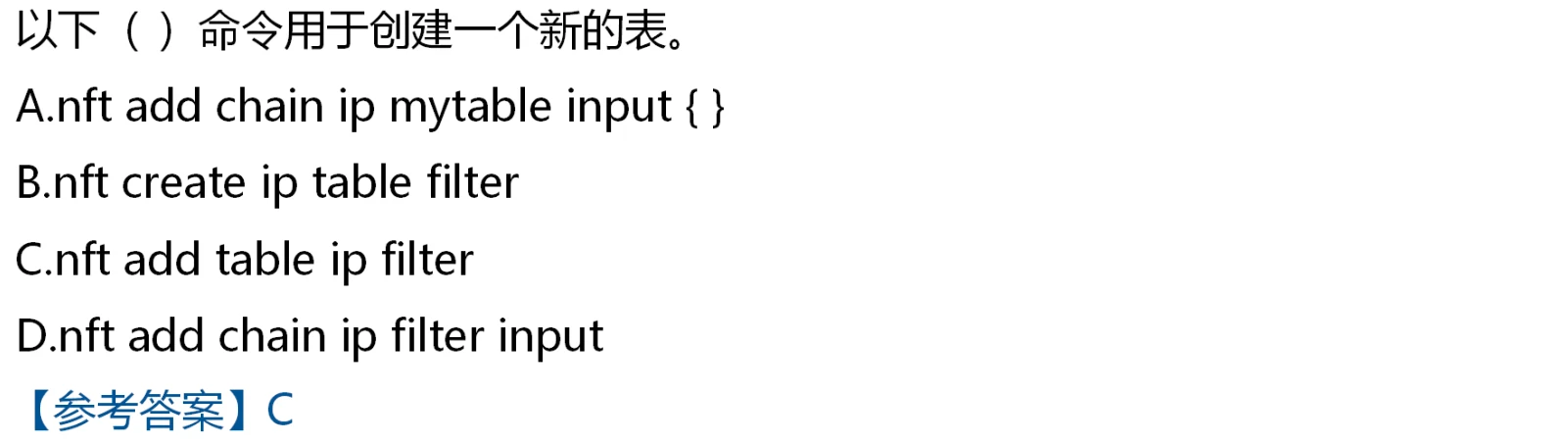

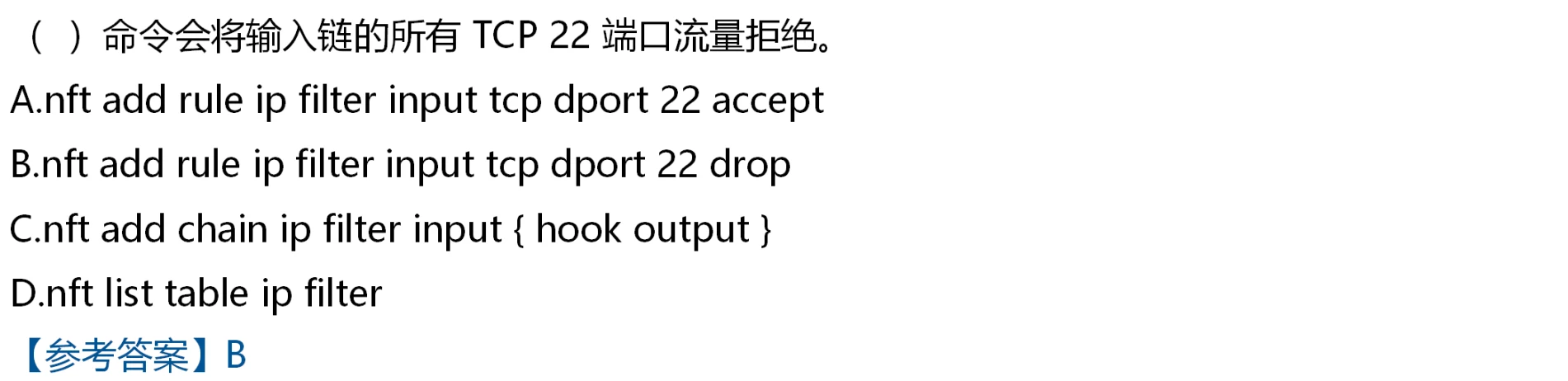

nftables

例题:

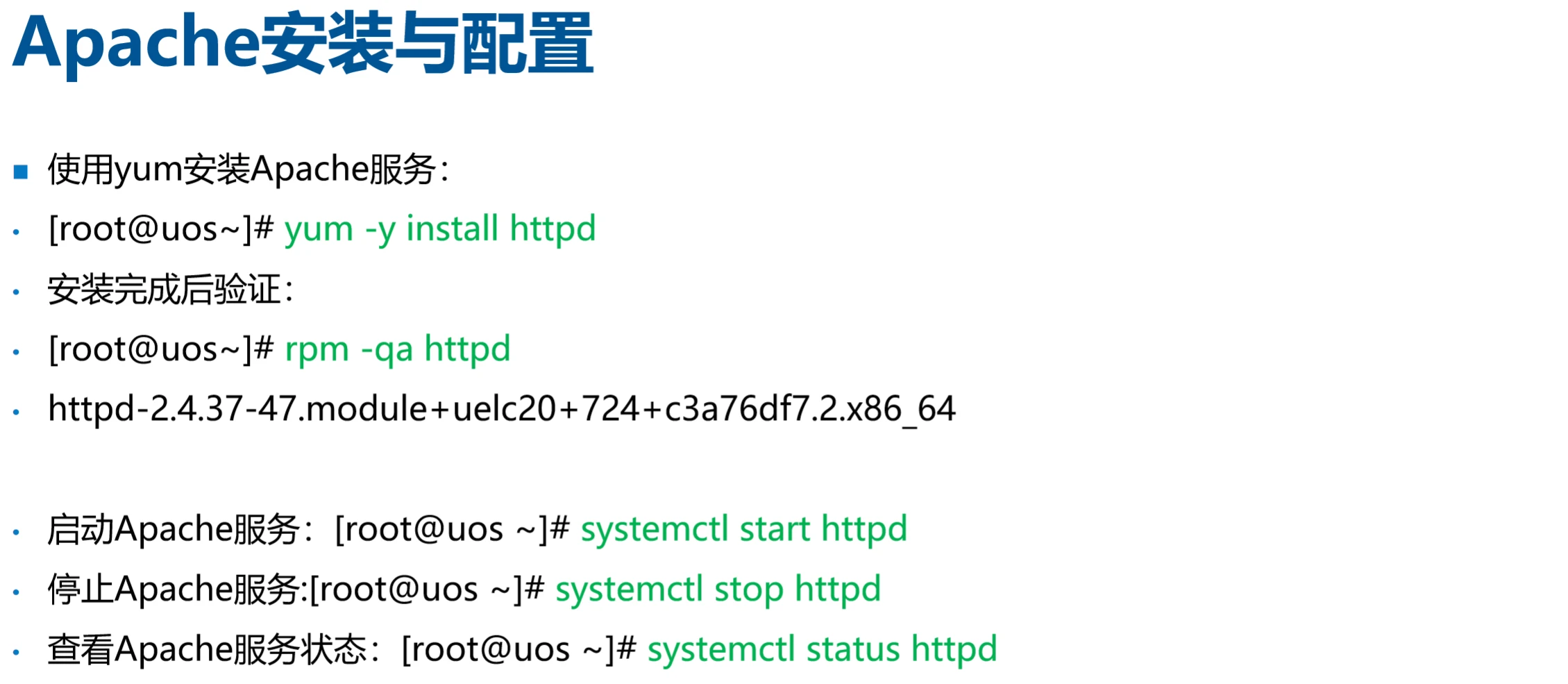

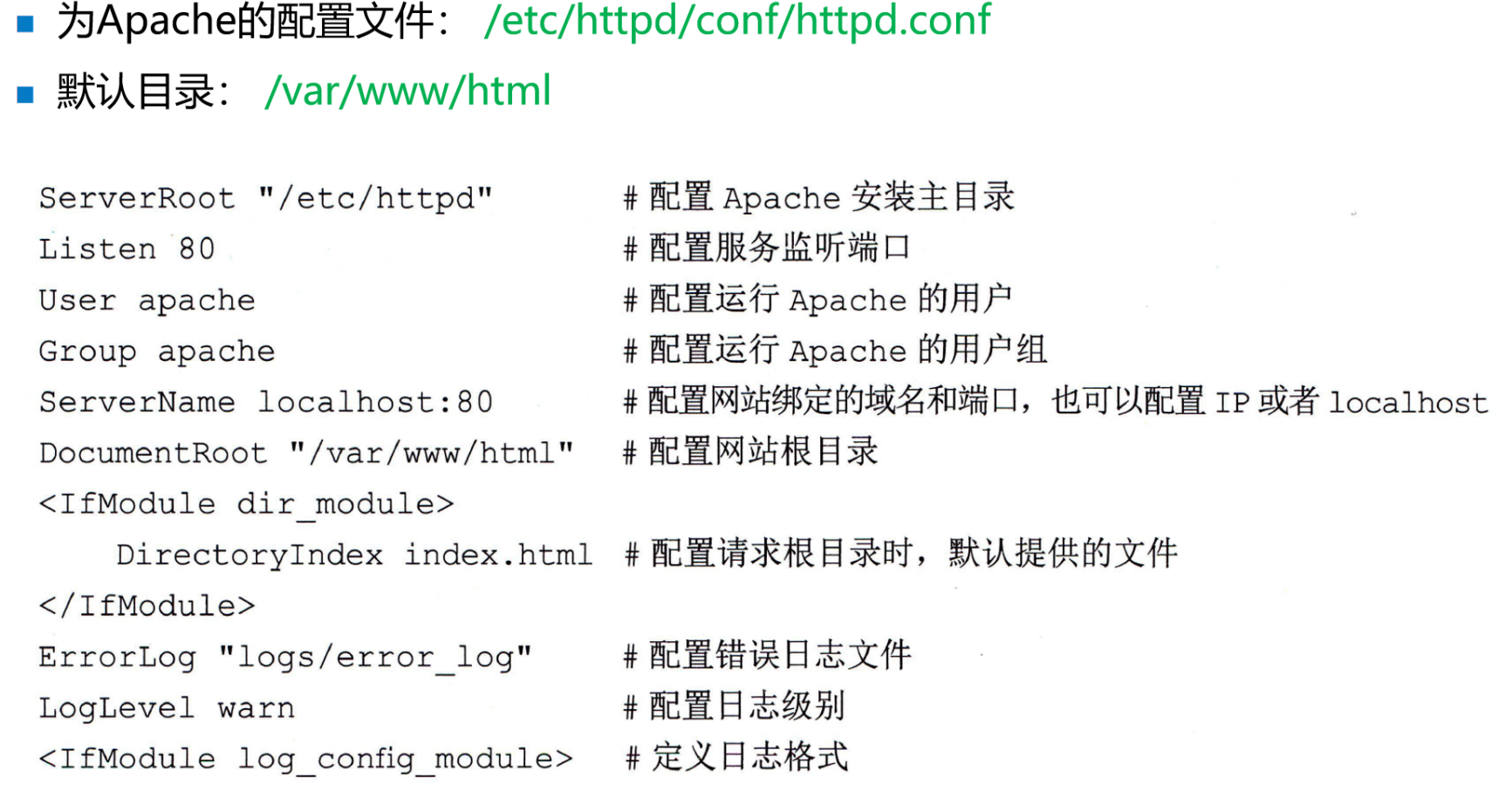

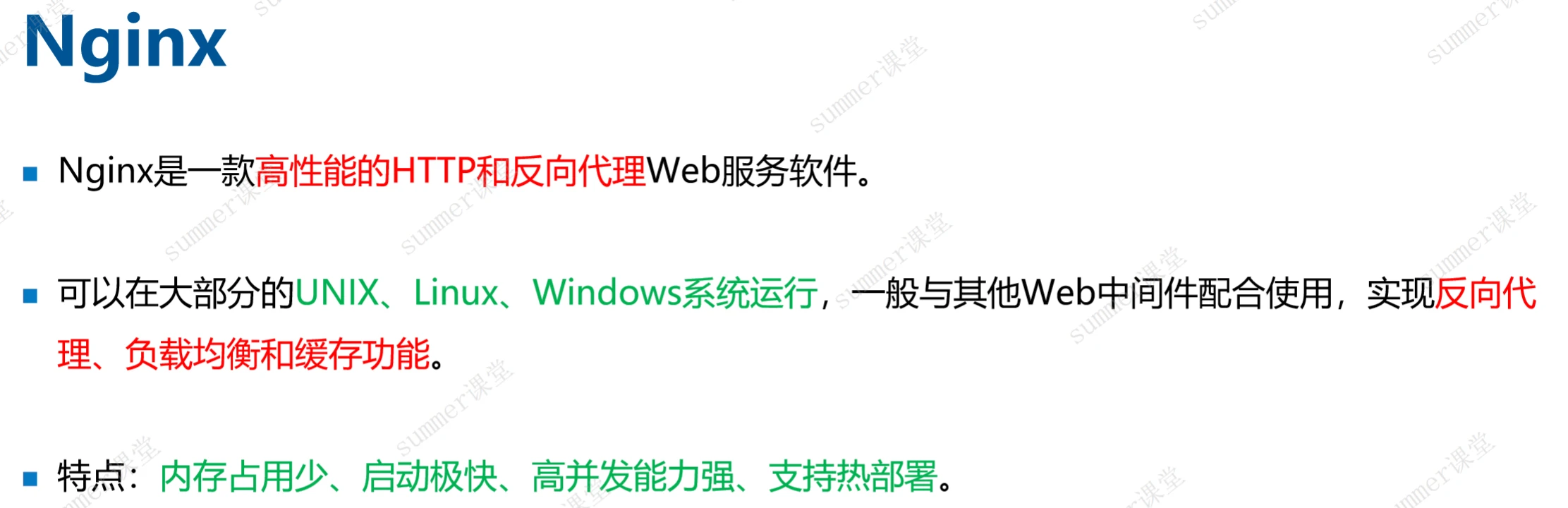

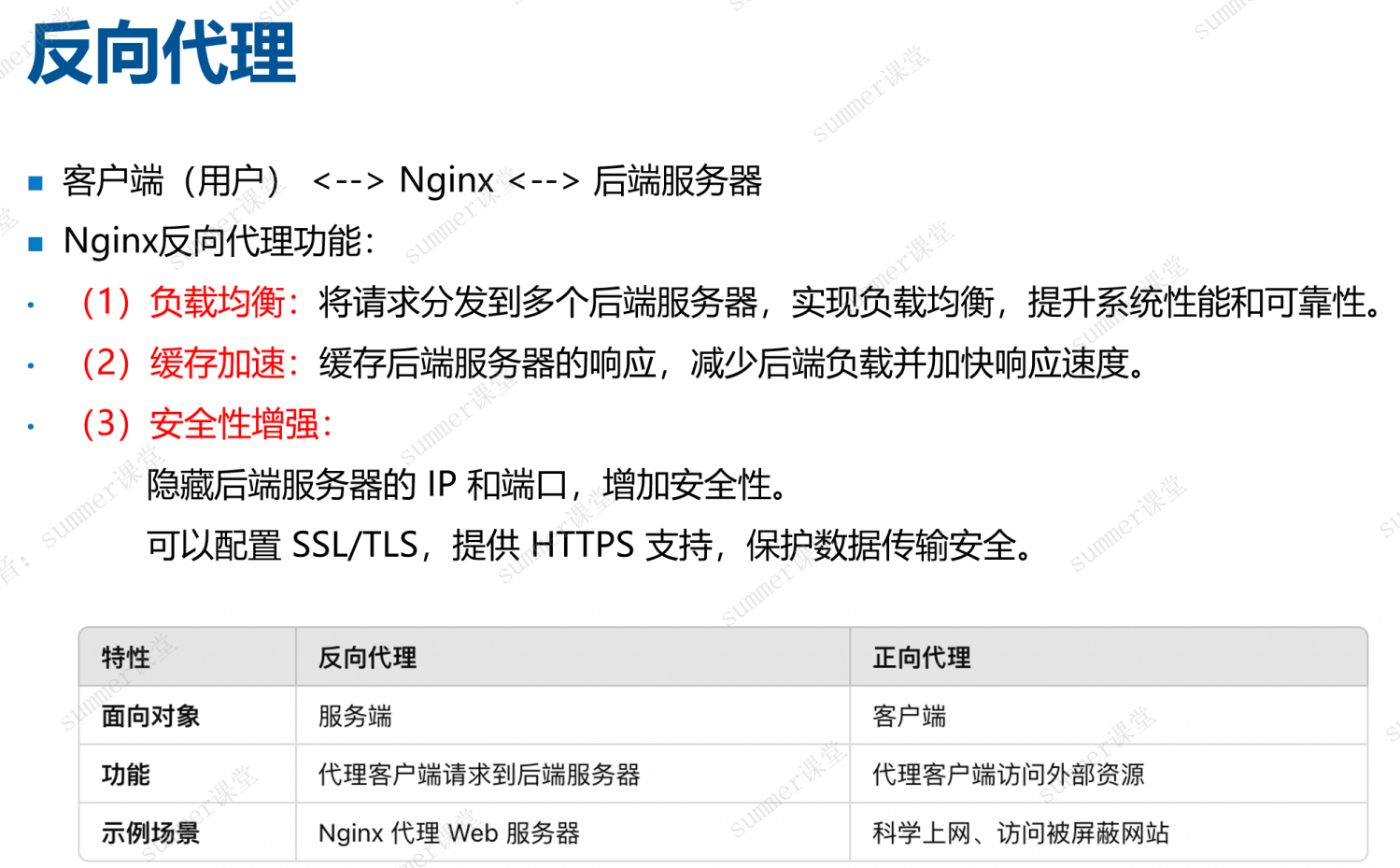

Web应用服务配置

web服务软件

例题:

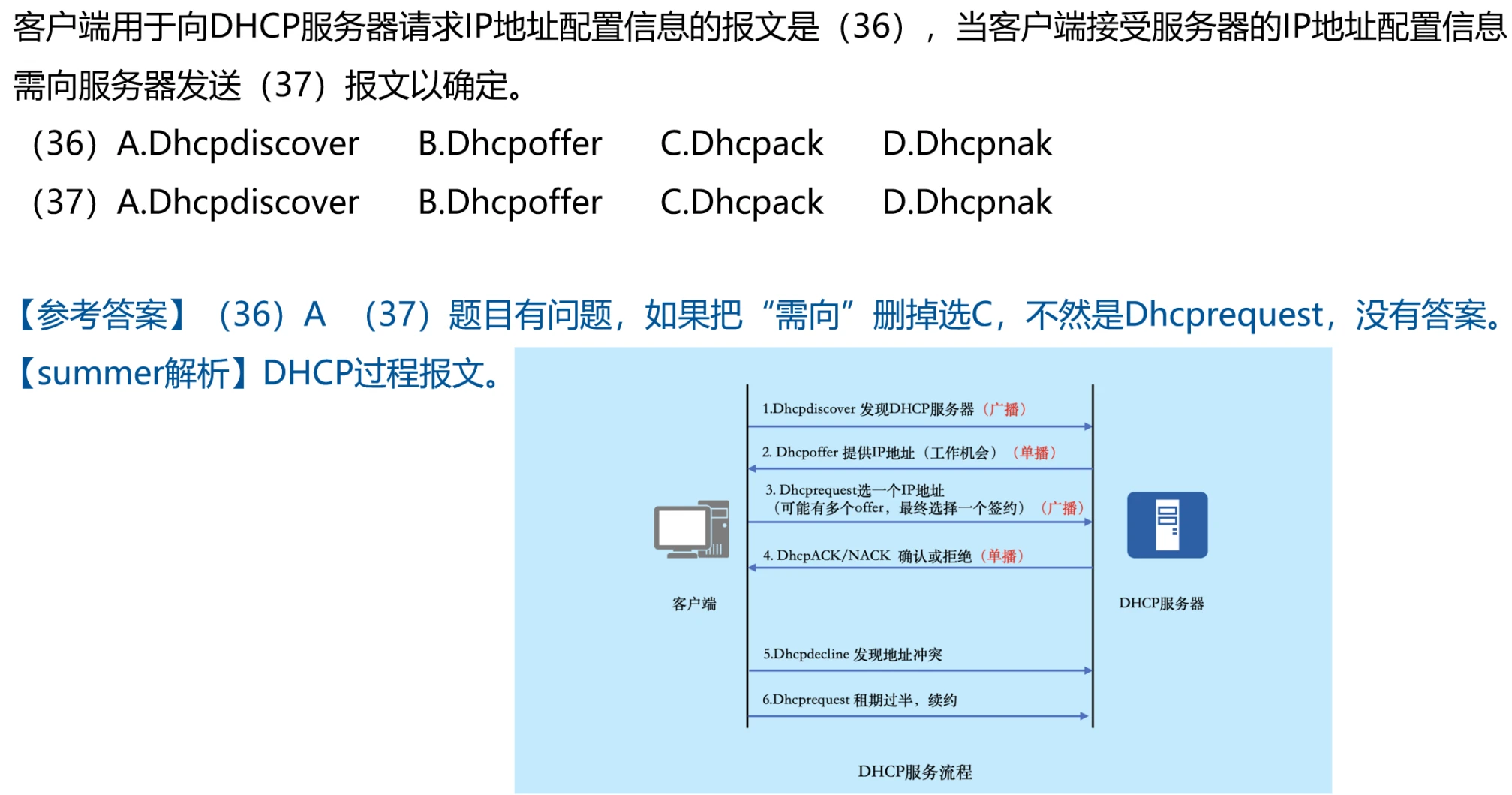

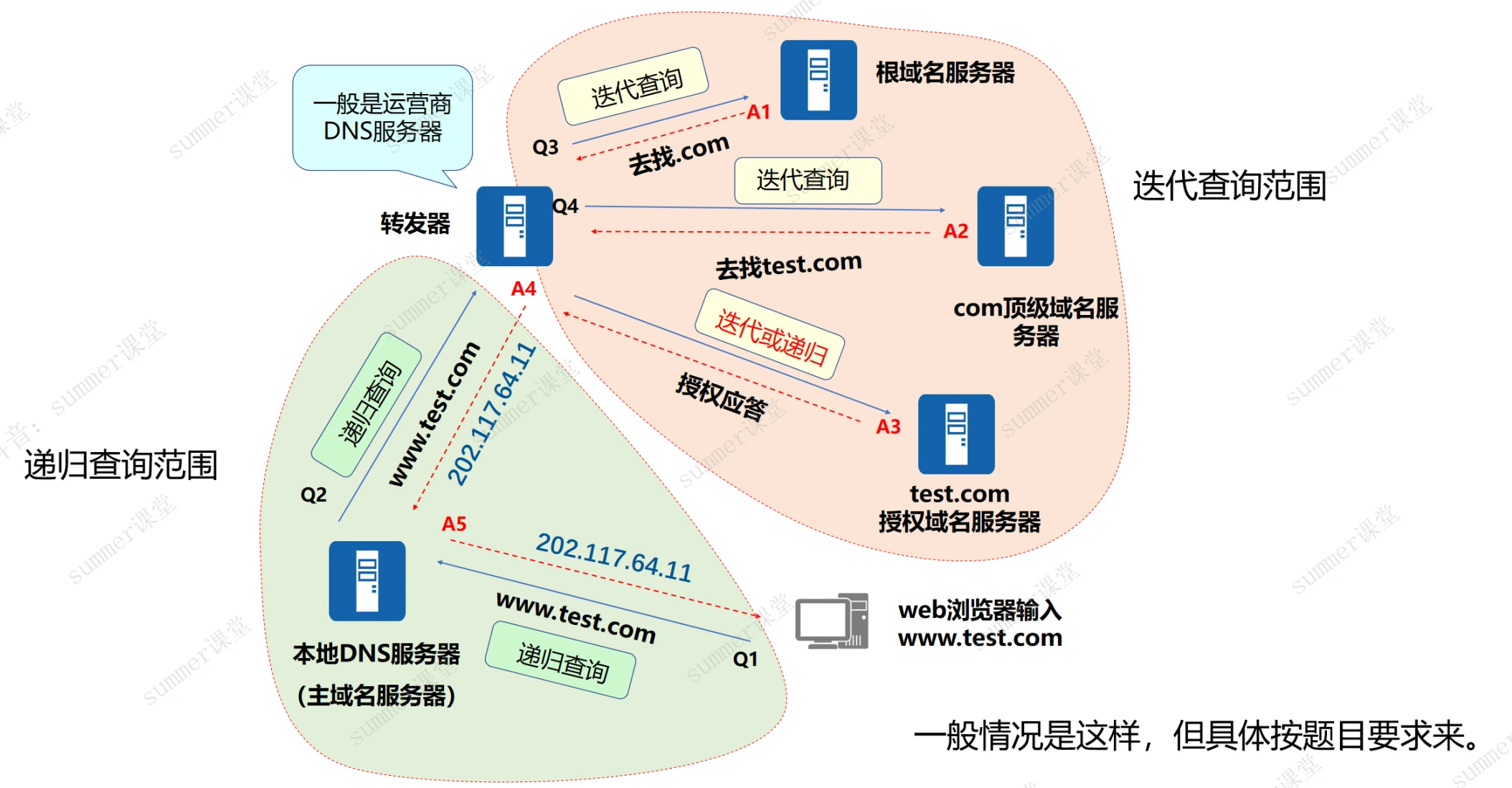

DHCP

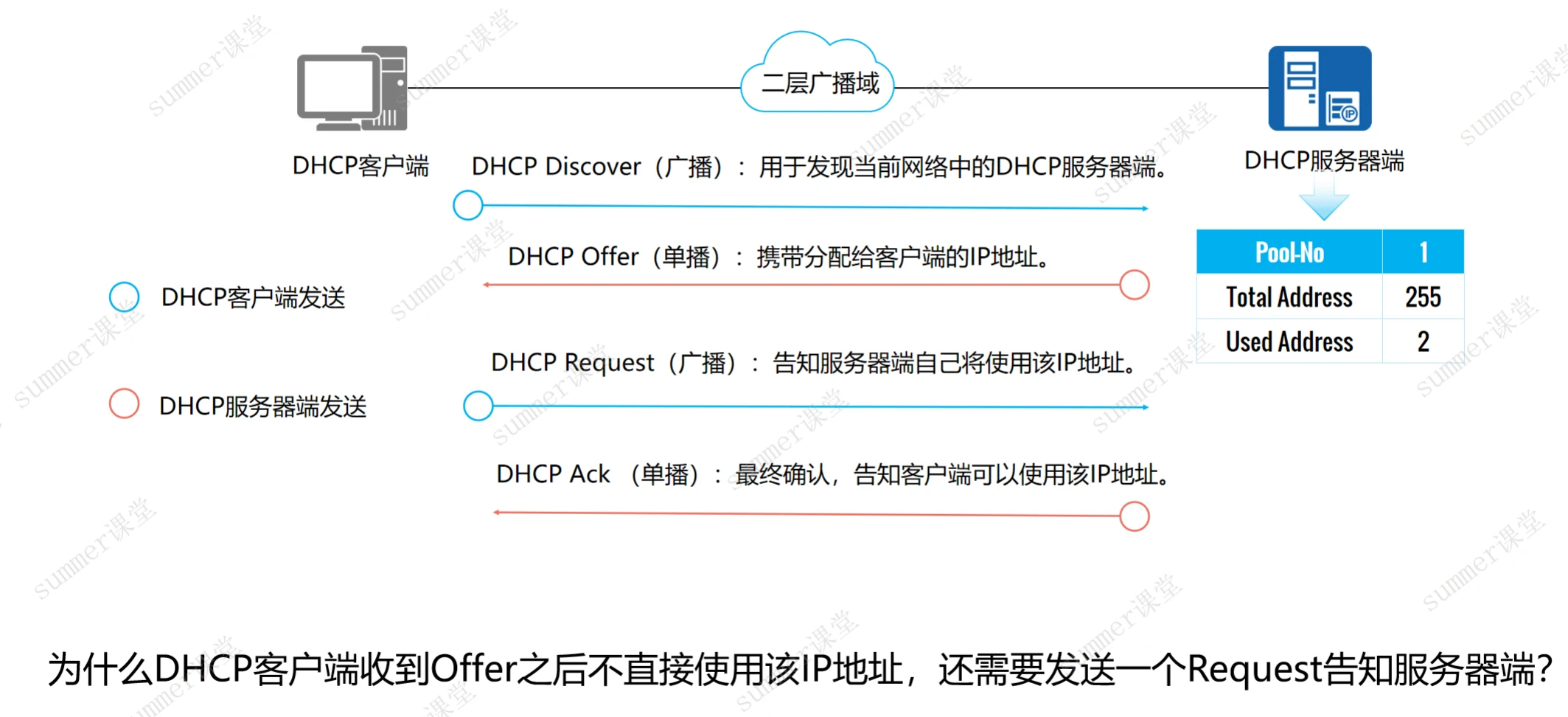

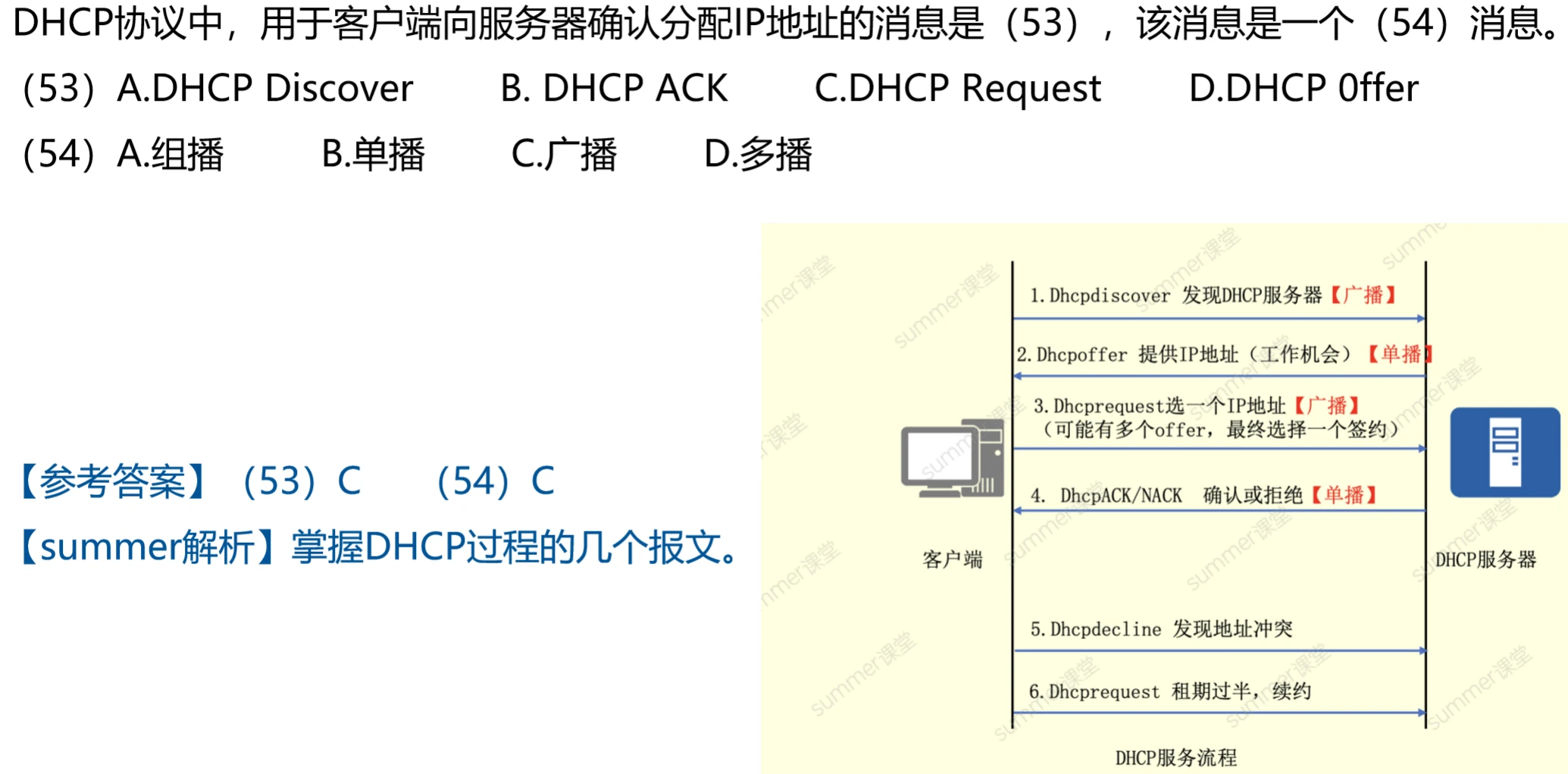

工作原理

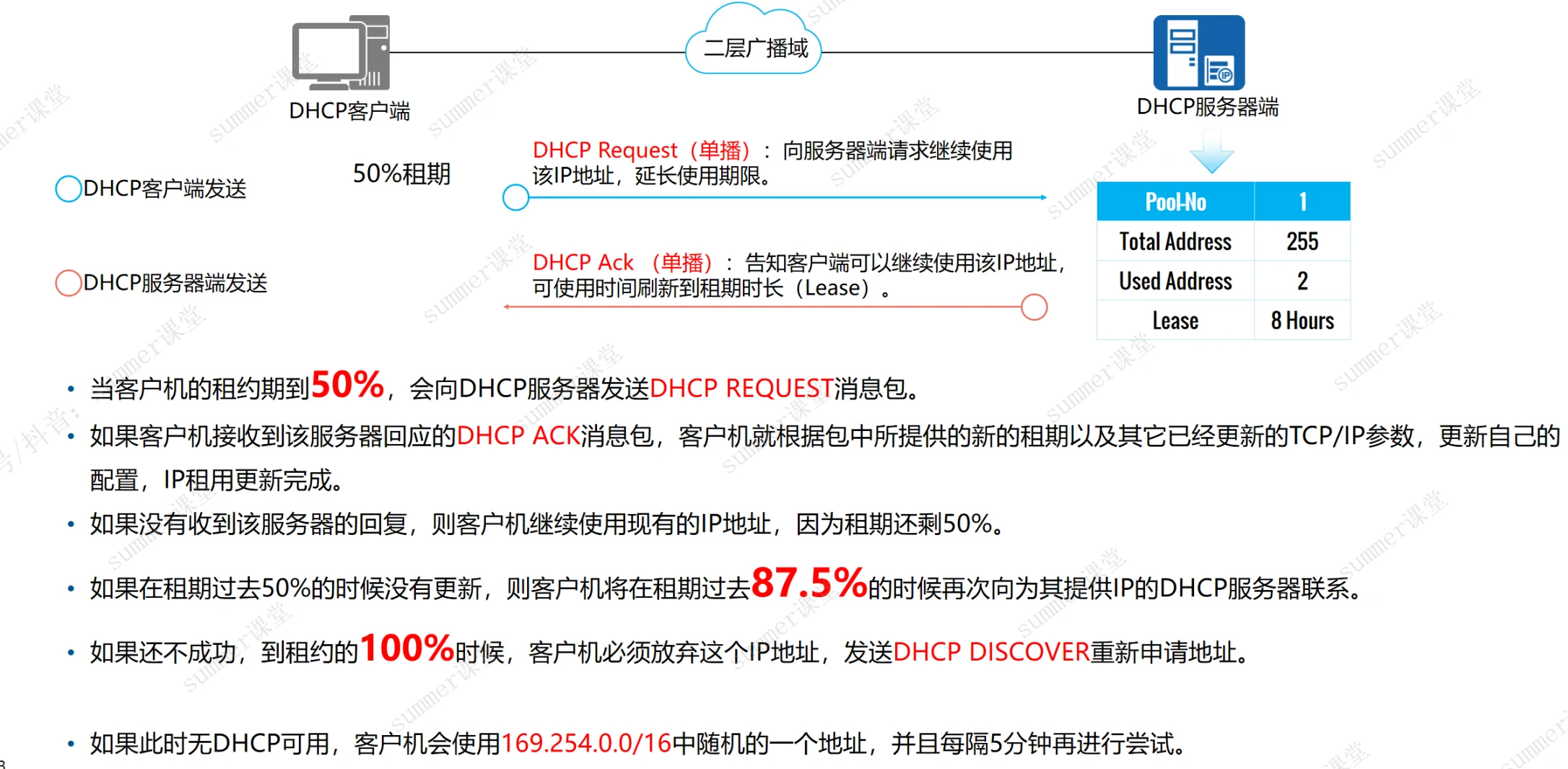

DHCP租期更新

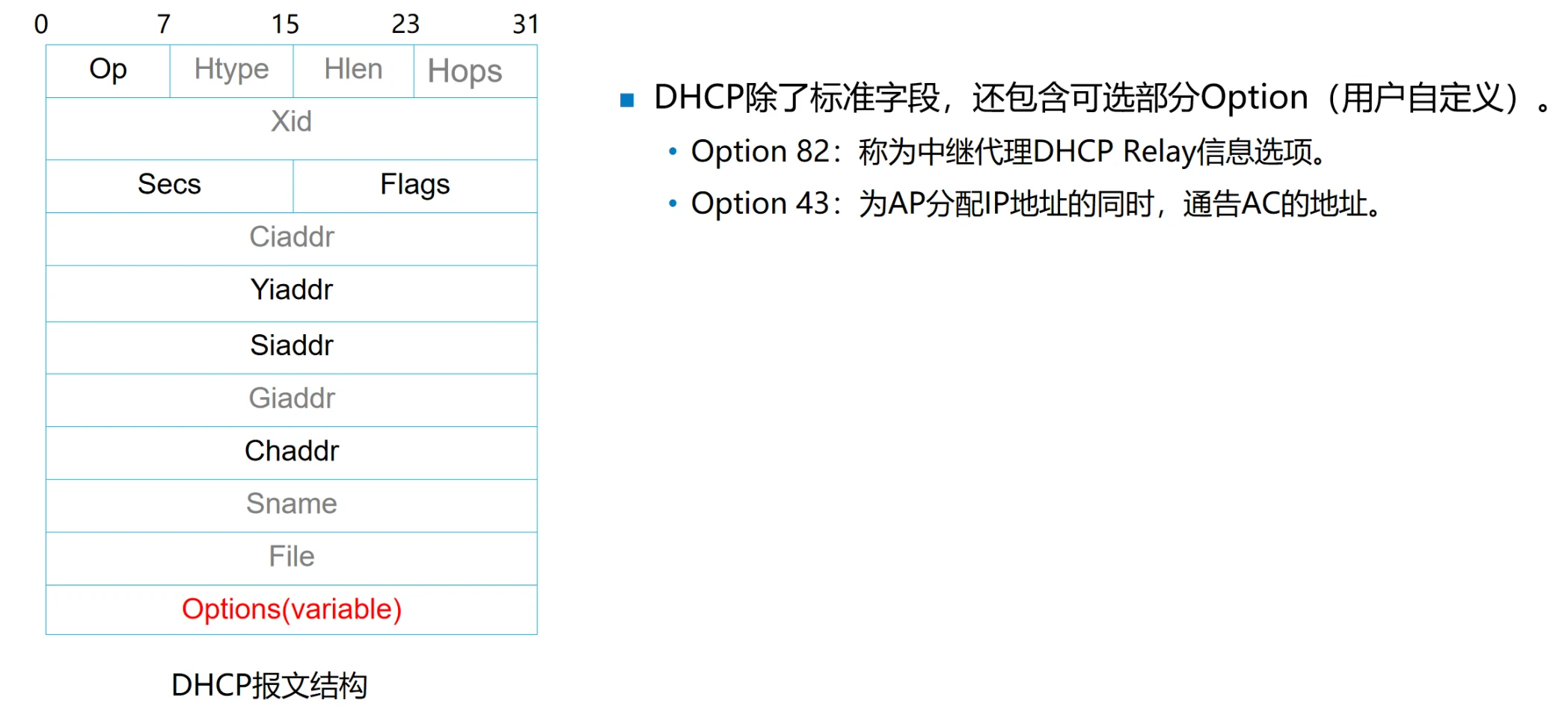

DHCP报文格式

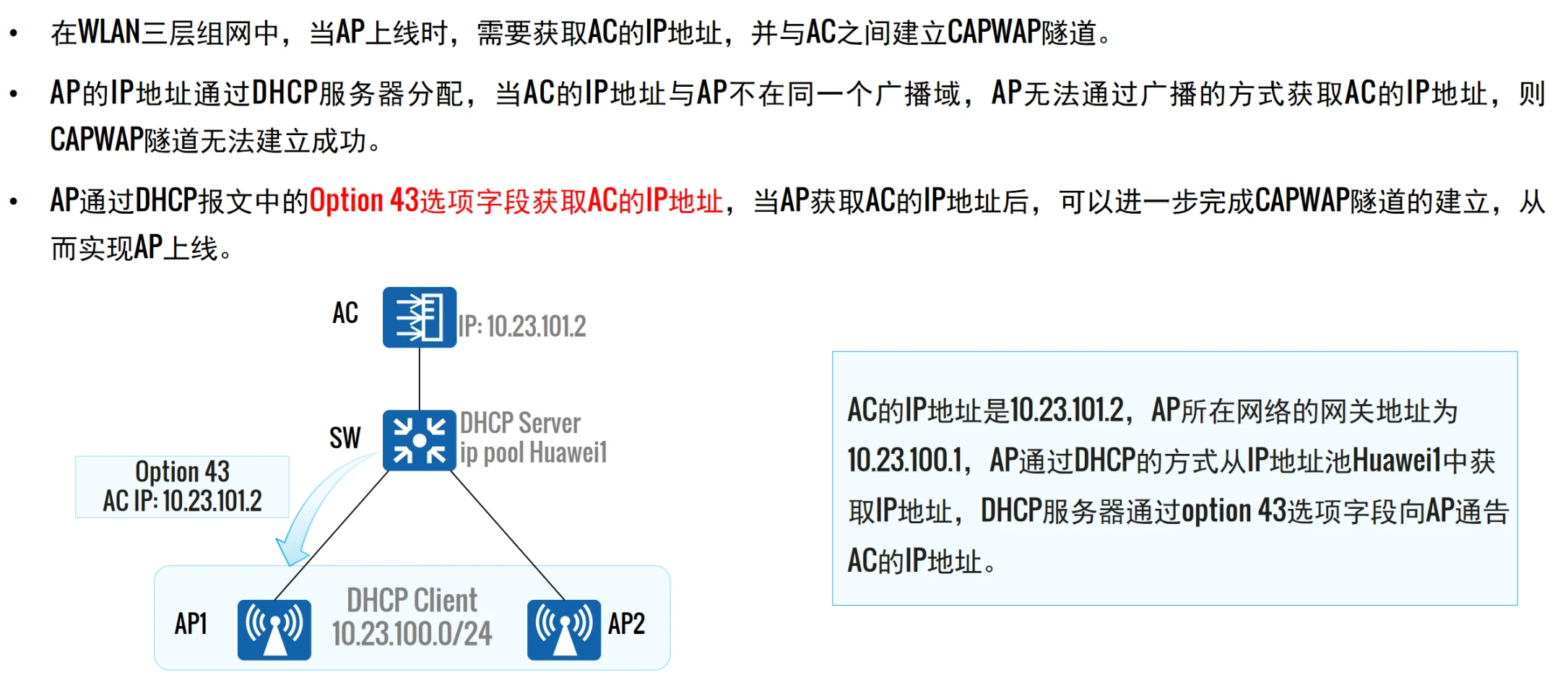

Option 43 应用举例

华为DHCP option43配置

- DHCP常规配置,为AP分配IP地址。

[DHCP-HW] dhcp enable

[DHCP-HW] ip pool huawei

[DHCP-HW-ip-pool-huawei] network 192.168.100.0 255.255.255.0

[DHCP-HW-ip-pool-huawei] gateway-list 192.168.100.1

- 配置Option 43,使AP能够获得AC的IP地址,假设AC的IP地址是10.10.10.1。

[DHCP-HW-ip-pool-huawei] option 43 sub-option 3 ascii 10.10.10.1

1 | dhcp server option 43 sub-option 1 hex c0a86401 |

1 | dhcp server option 43 sub-option 2 ip-address 192.168.100.1 |

1 | dhcp server option 43 sub-option 3 ascii 192.168.100.1 |

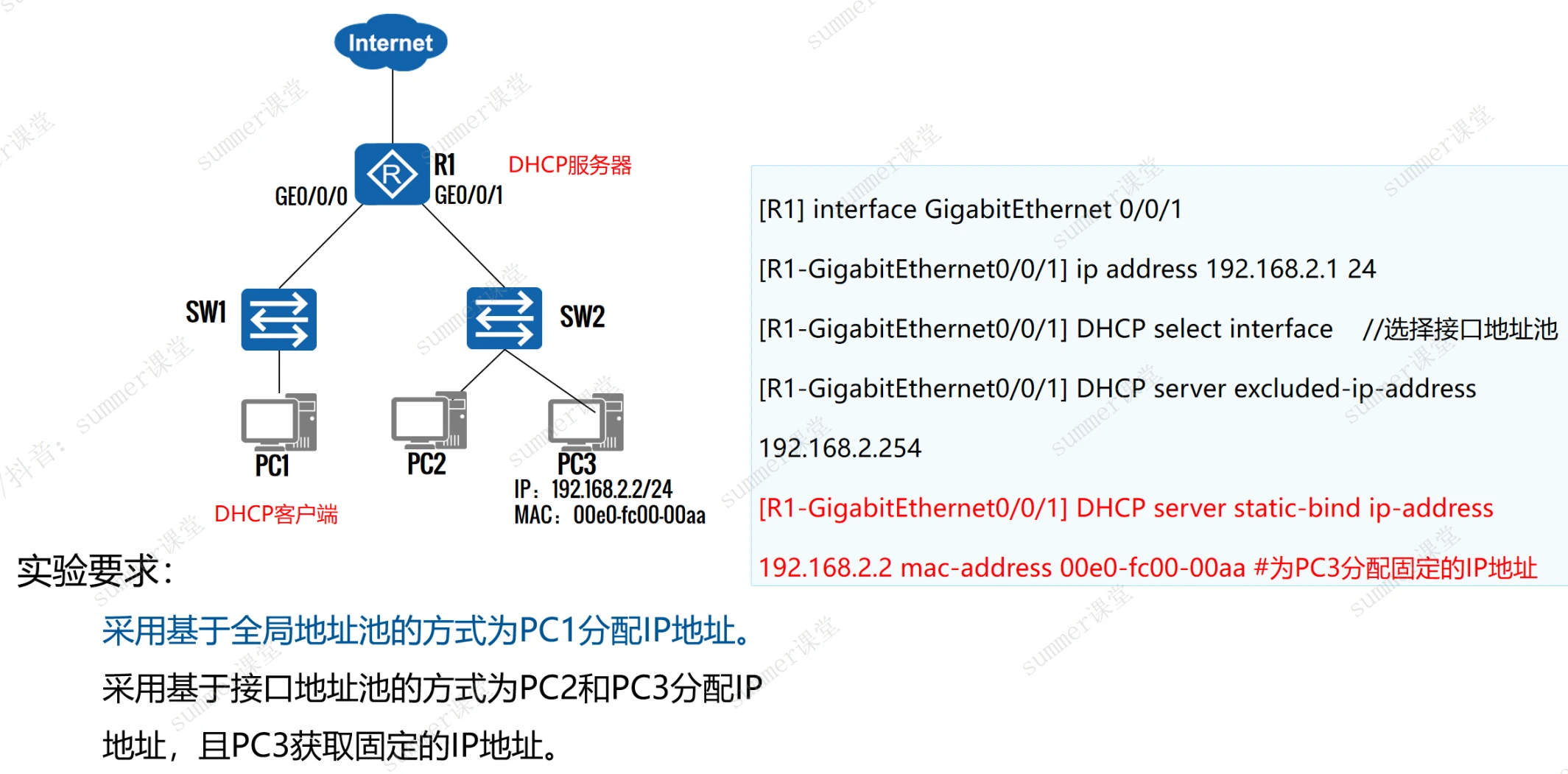

DHCP分配固定ip地址

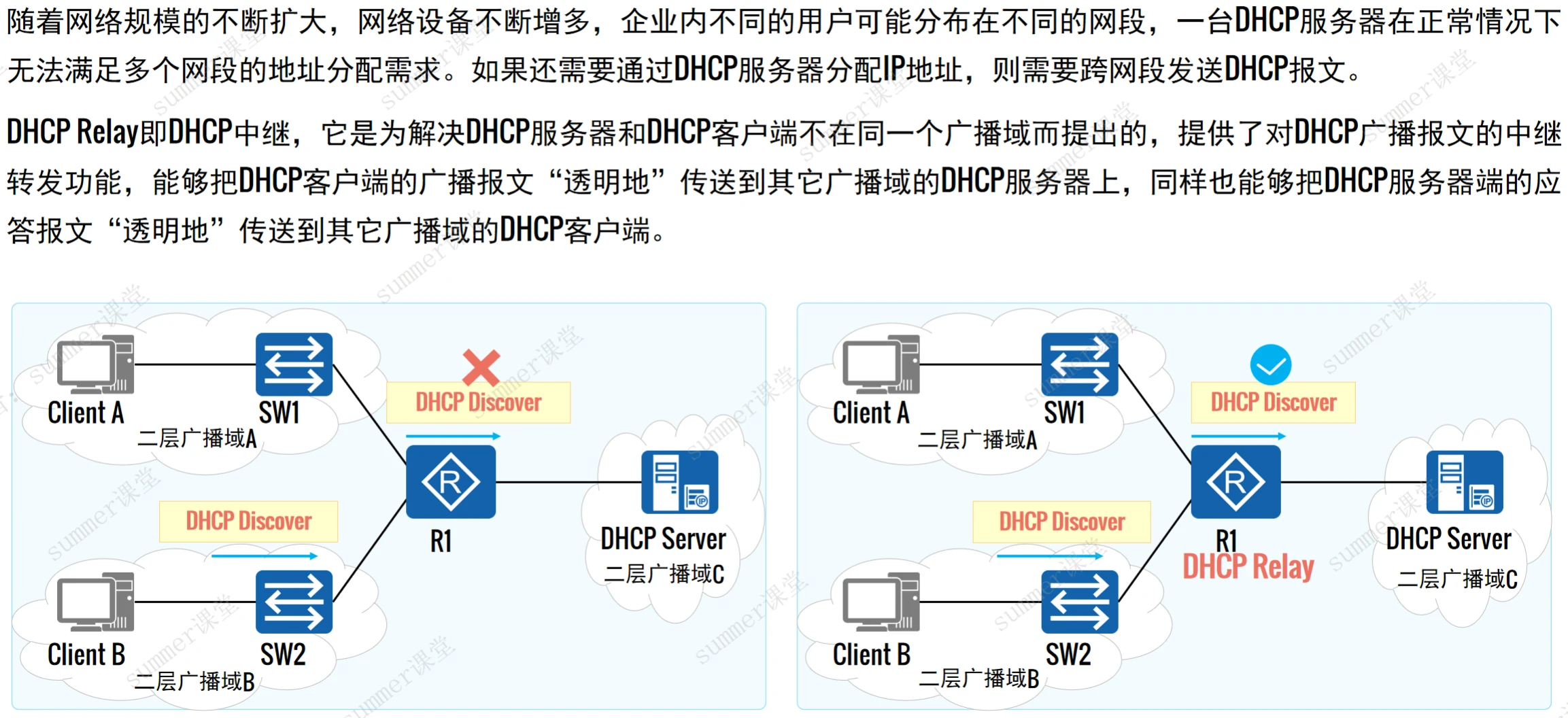

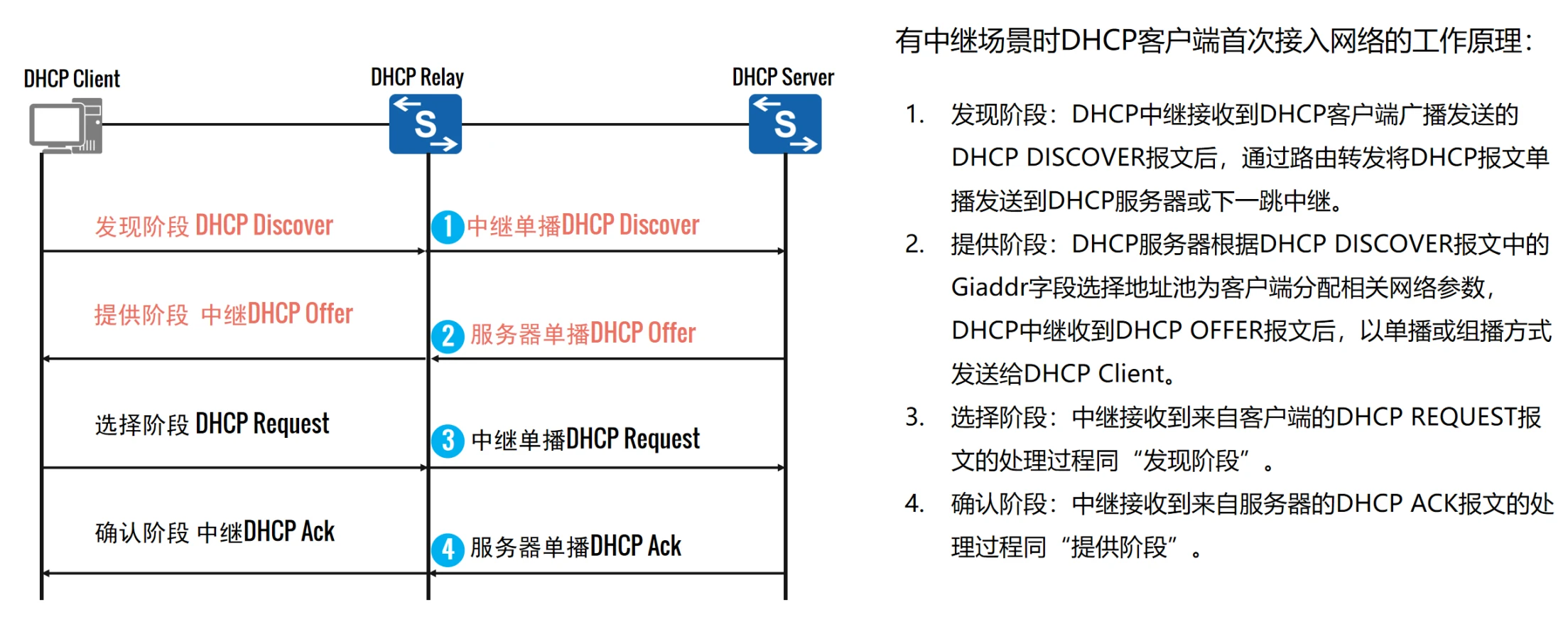

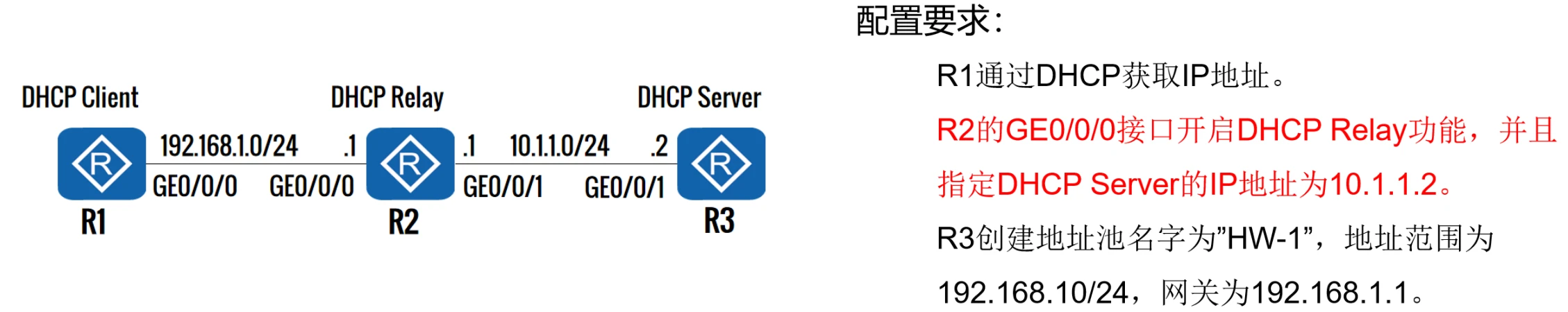

DHCP中继(DHCP Relay)

DHCP Relay 工作原理

配置举例

1 | [R1]interface GigabitEthernet0/0/0 |

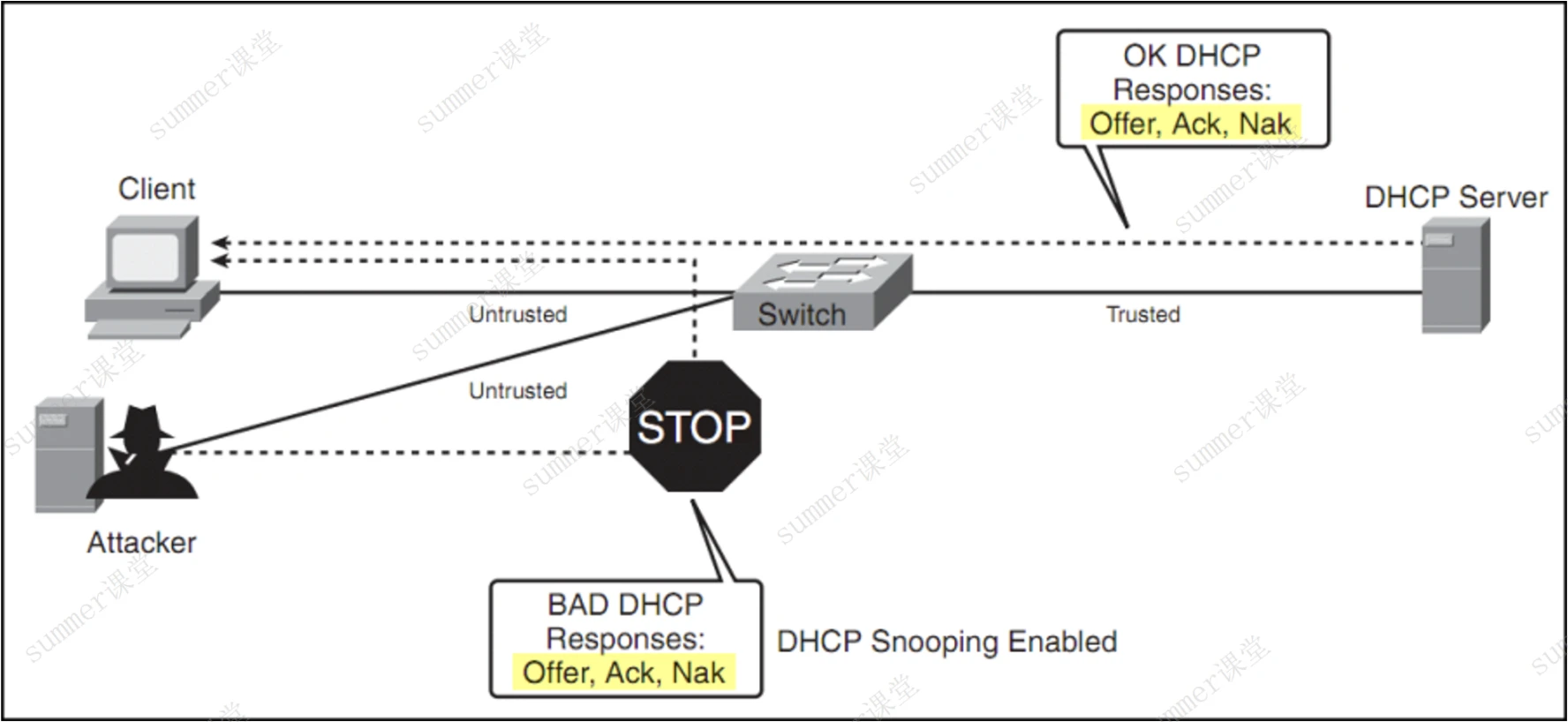

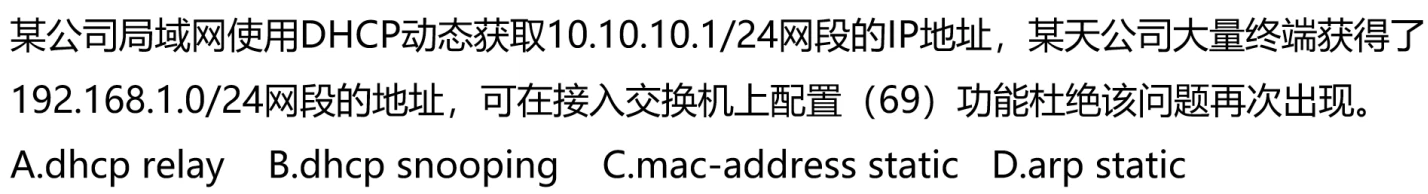

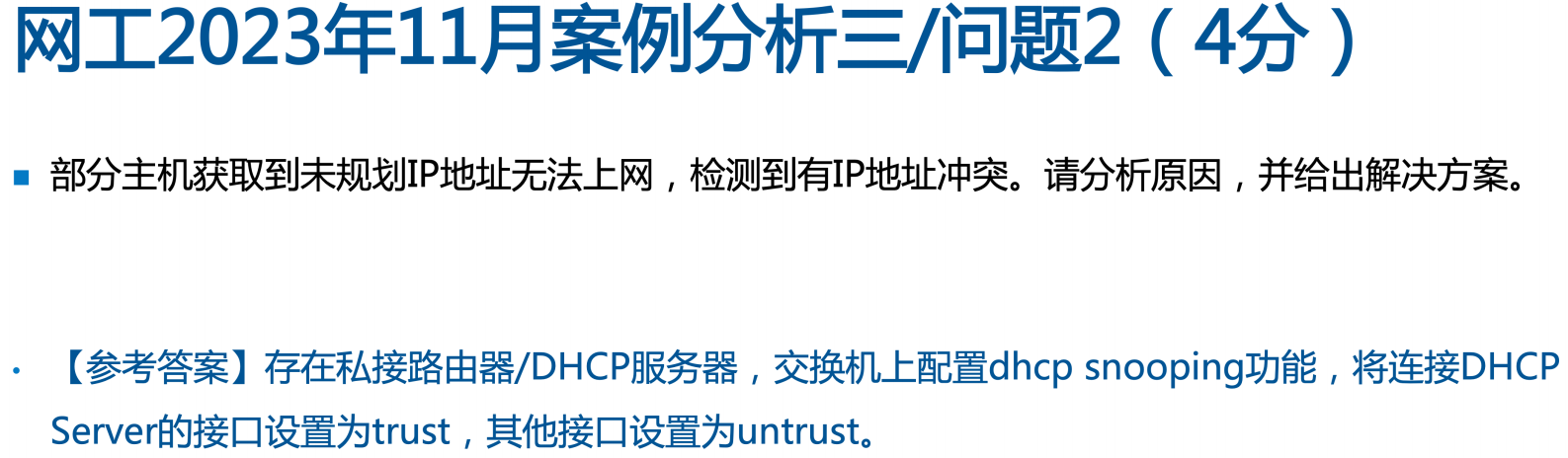

DHCP Snooping防止私接DHCP服务器

DHCP Snooping配置

DHCP Snooping配置

1.开启DHCP功能,所有接口默认为 untrusted

[Huawei] dhcp enable

2.开启DHCP snooping功能

[Huawei] dhcp snooping enable

[Huawei]int GigabitEthernet0/0/1

3.接口下开启DHCP Snooping功能

[Huawei-GigabitEthernet0/0/1]dhcp snooping enable

4.把接口g0/0/1设置为信任接口

[Huawei-GigabitEthernet0/0/1]dhcp snooping trusted

例题:

DNS

DNS作用:把域名转换成IP地址。

DNS/DHCP服务器必须为静态IP地址,而Web/FTP均可为动态IP

Linux系统中提供DNS服务的组件为 bind,主配置文件为named.conf

诊断域名系统基础结构的信息和查看DNS服务器的IP地址命令是:nslookup.

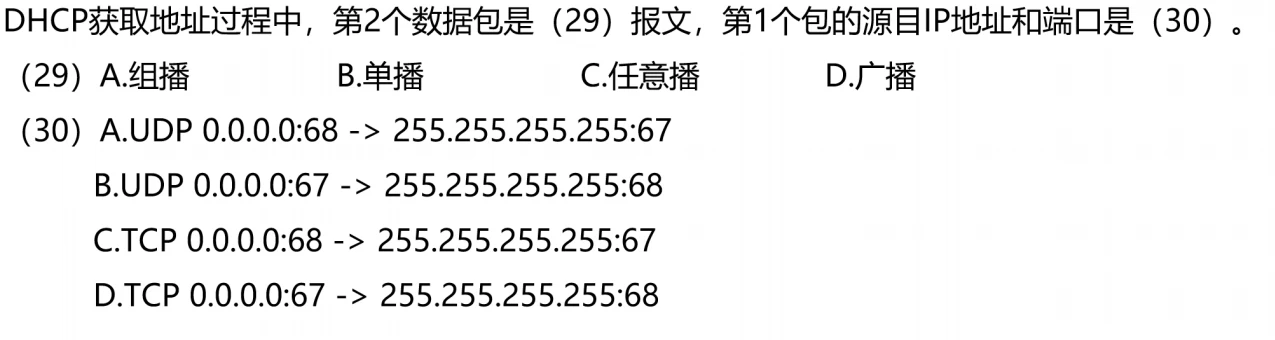

DNS记录类型

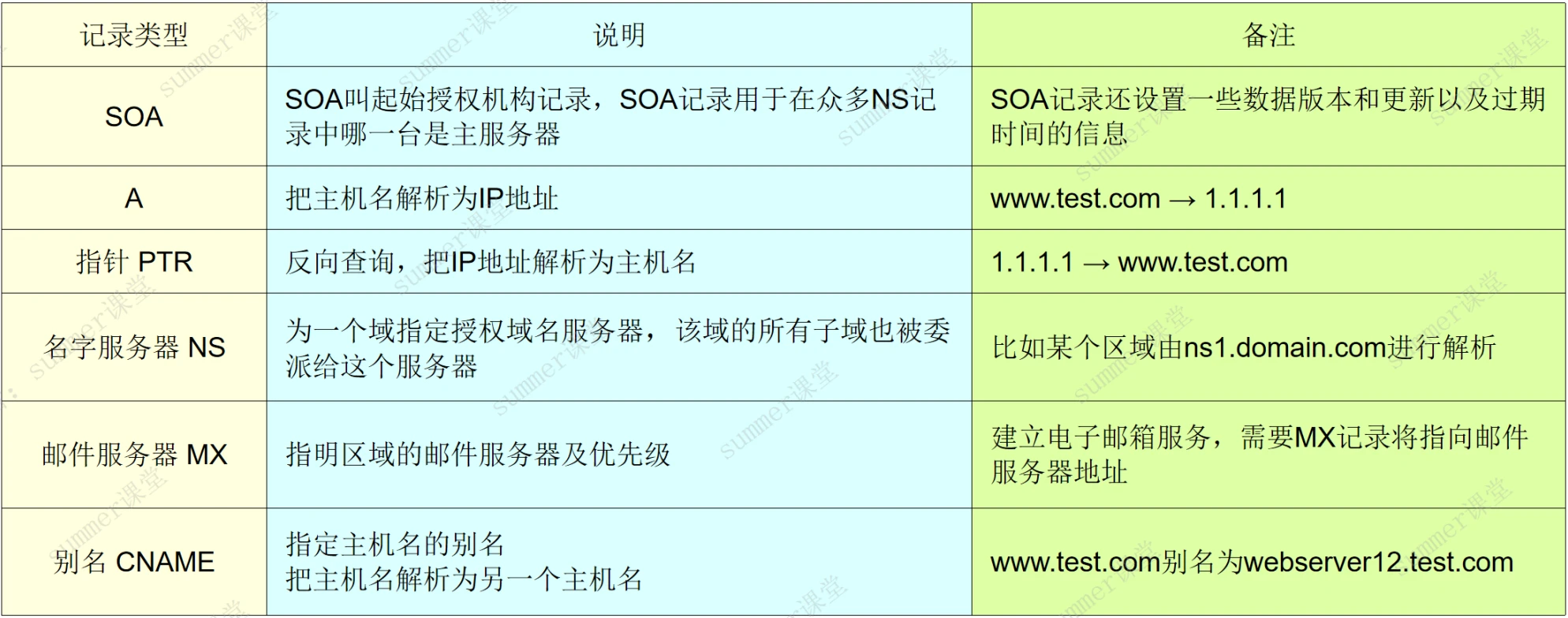

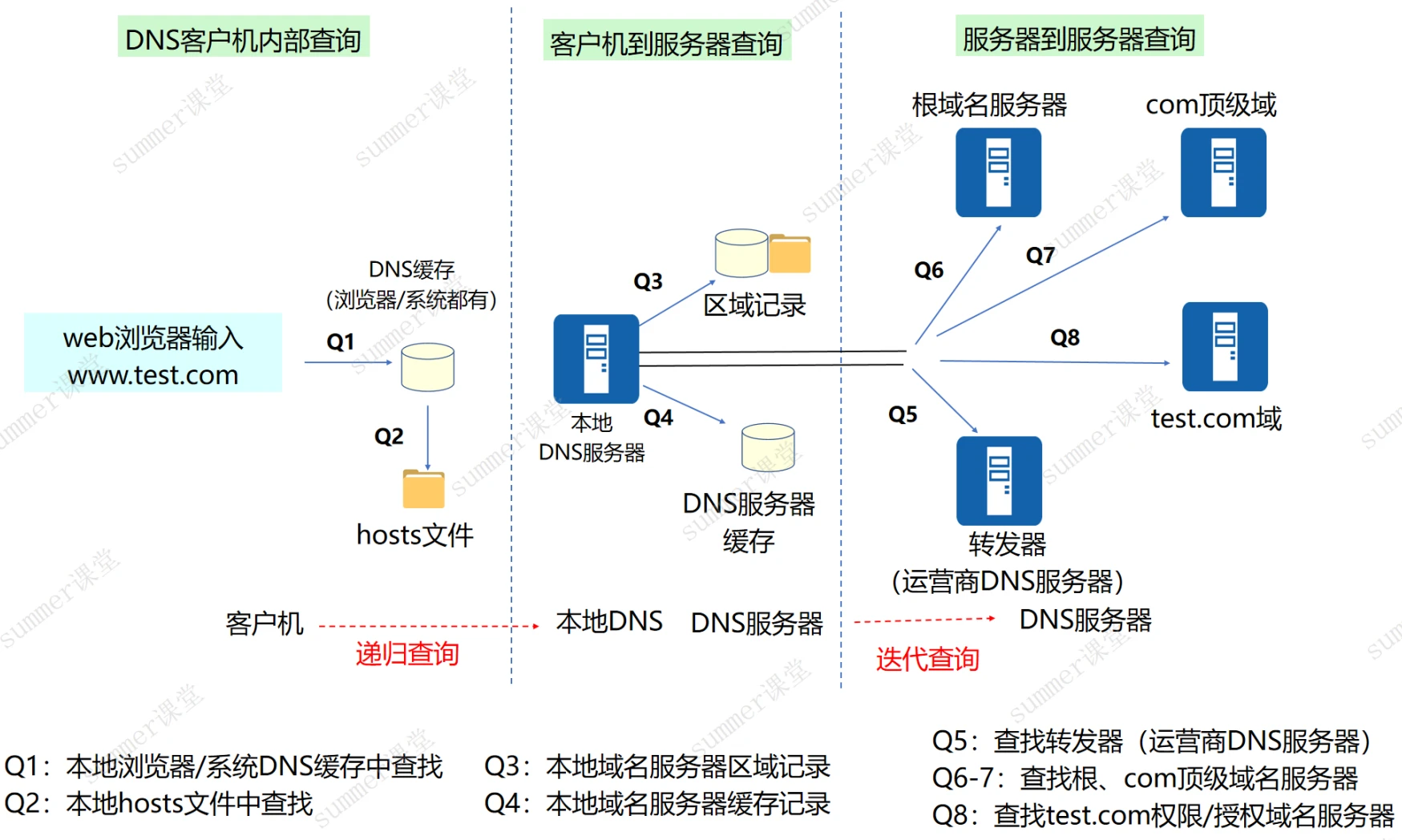

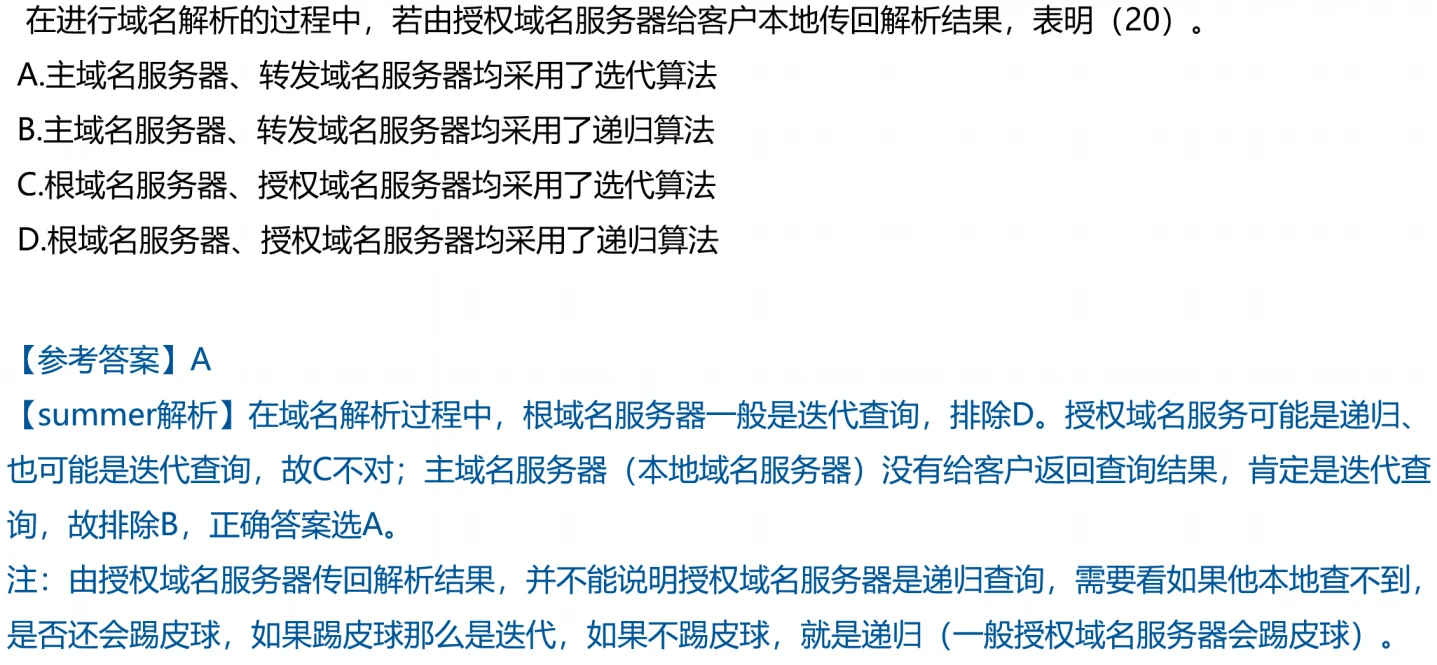

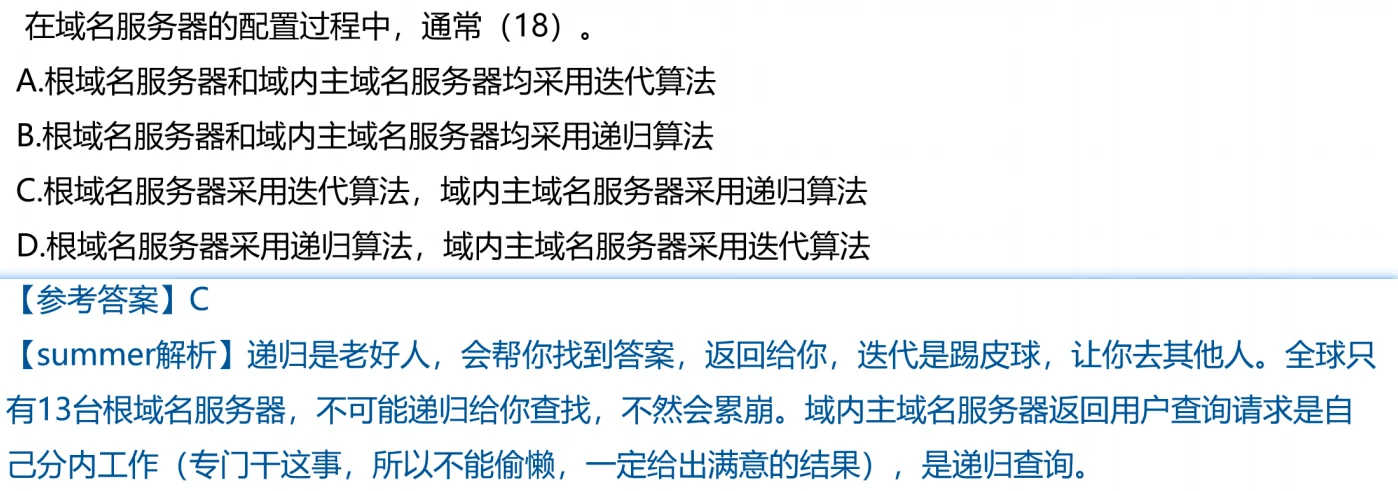

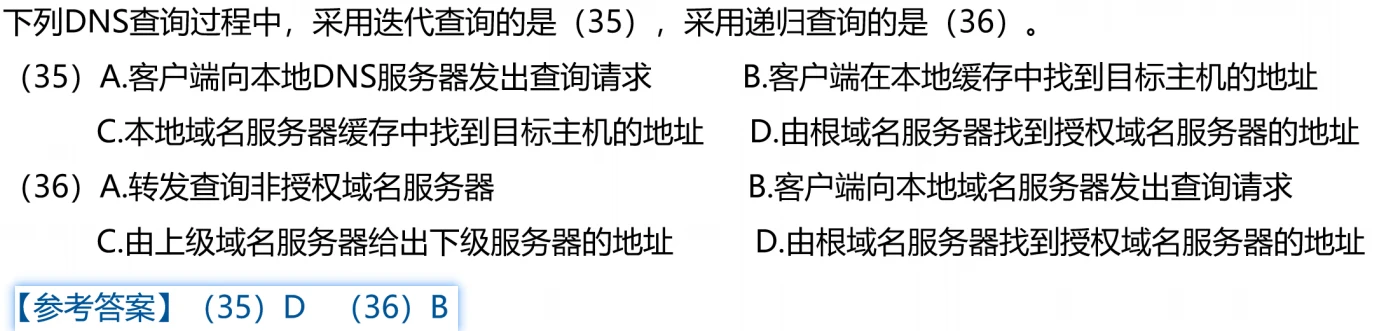

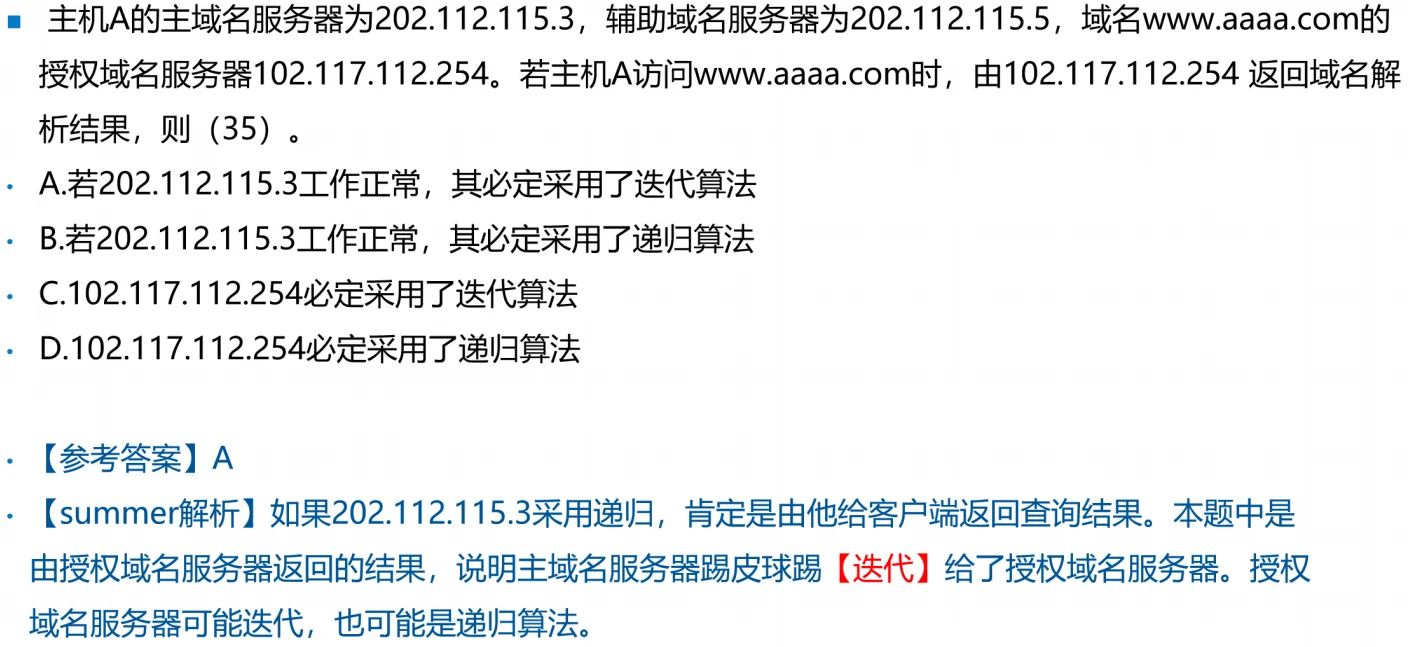

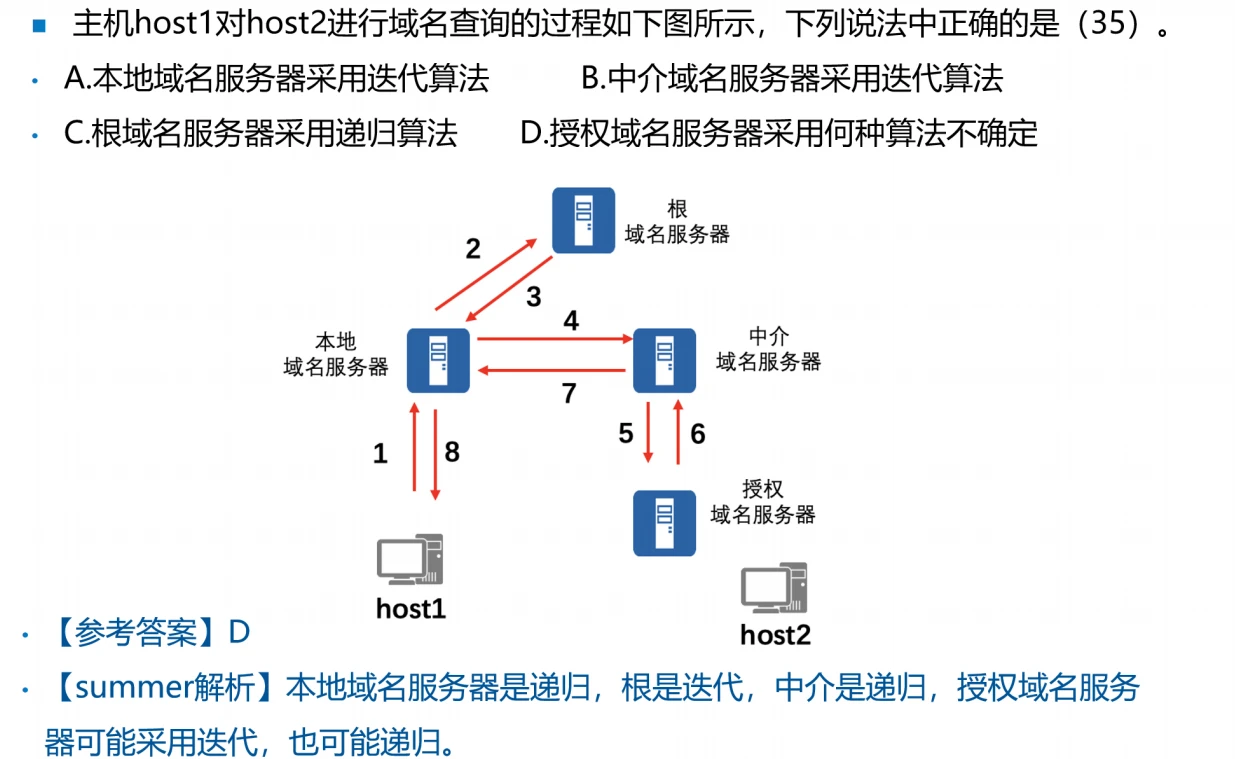

DNS查询过程

DNS查询方式

递归查询:域名服务器帮助用户进行名字解析,并返回最后的结果。【老好人】

迭代查询:域名服务器进行迭代访问,反复多次,直到最后找到结果。【踢皮球】

例题

组网技术

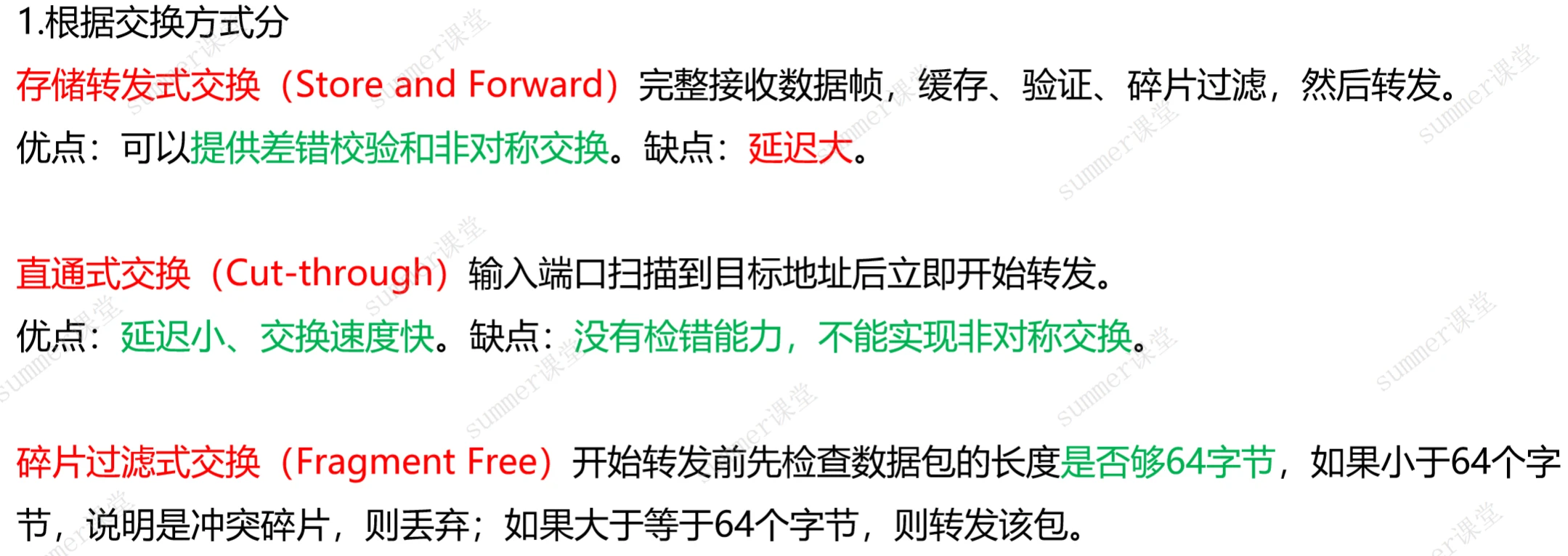

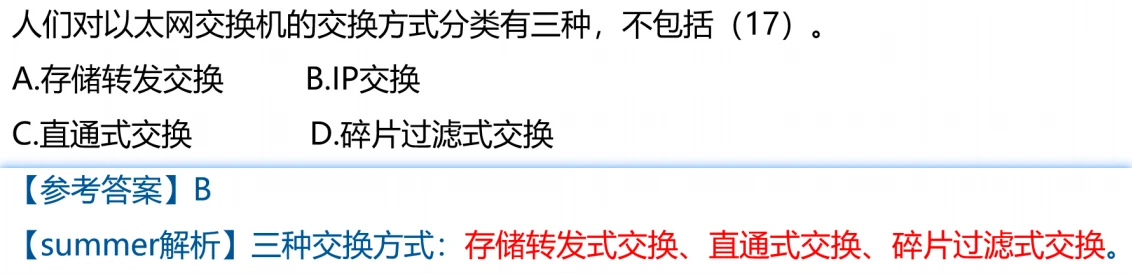

交换机基础

交换机分类

其他分类方式

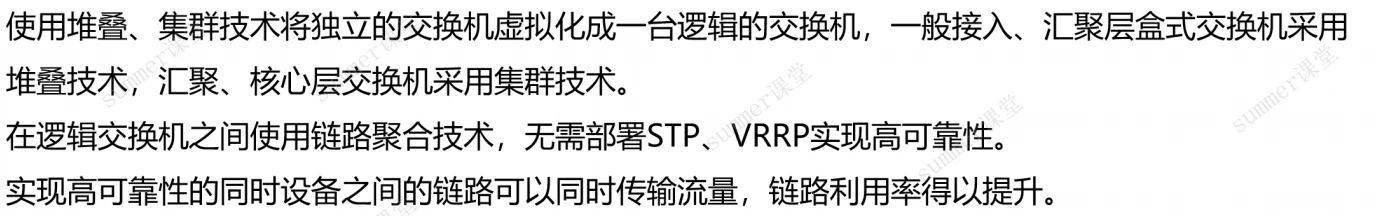

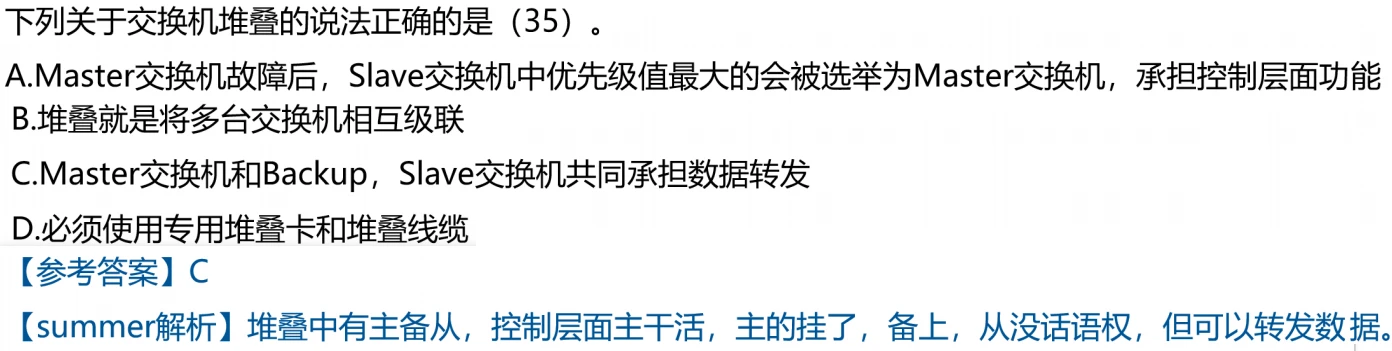

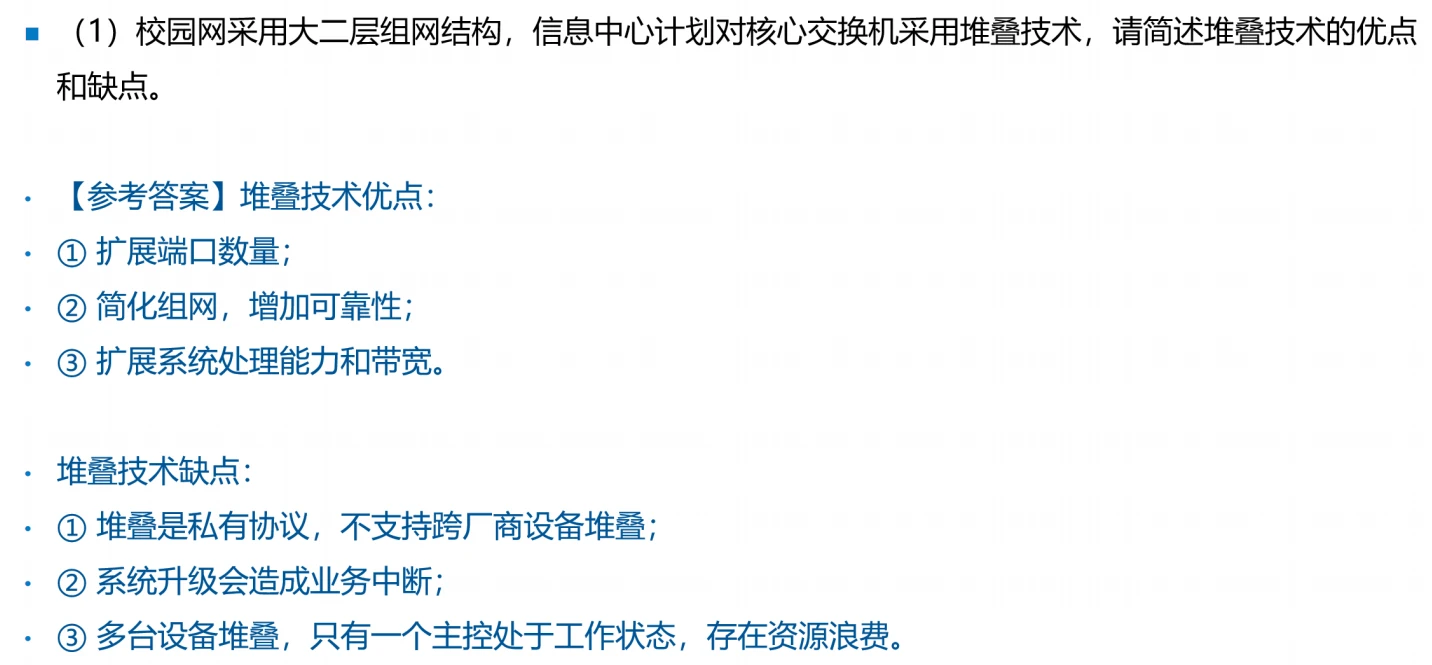

华为横向虎拟化 CSS+iStack

框式交换机堆叠多用于网络核心层或汇聚层,而盒式交换机堆叠一般用于汇聚层或接入层。

多台设备堆叠和集群

堆叠的优势

堆叠的劣势

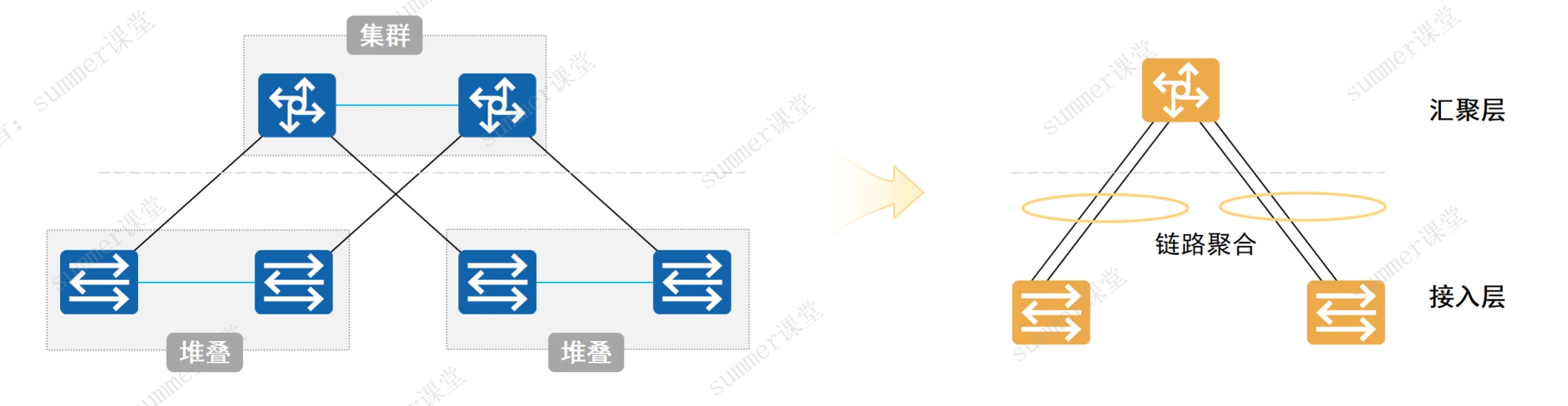

(1)堆叠技术优点:

①逻辑上变为一台设备,简化网络管理;

②提升系统可靠性,避免单点故障;

③配合链路聚合等技术,防止接口被生成树阻塞,提升链路利用率。

堆叠技术缺点:

①堆叠是私有协议,不支持跨厂商设备堆叠;

②系统升级会造成业务中断;

③多台设备堆叠,只有一个主控处于工作状态,存在资源浪费。

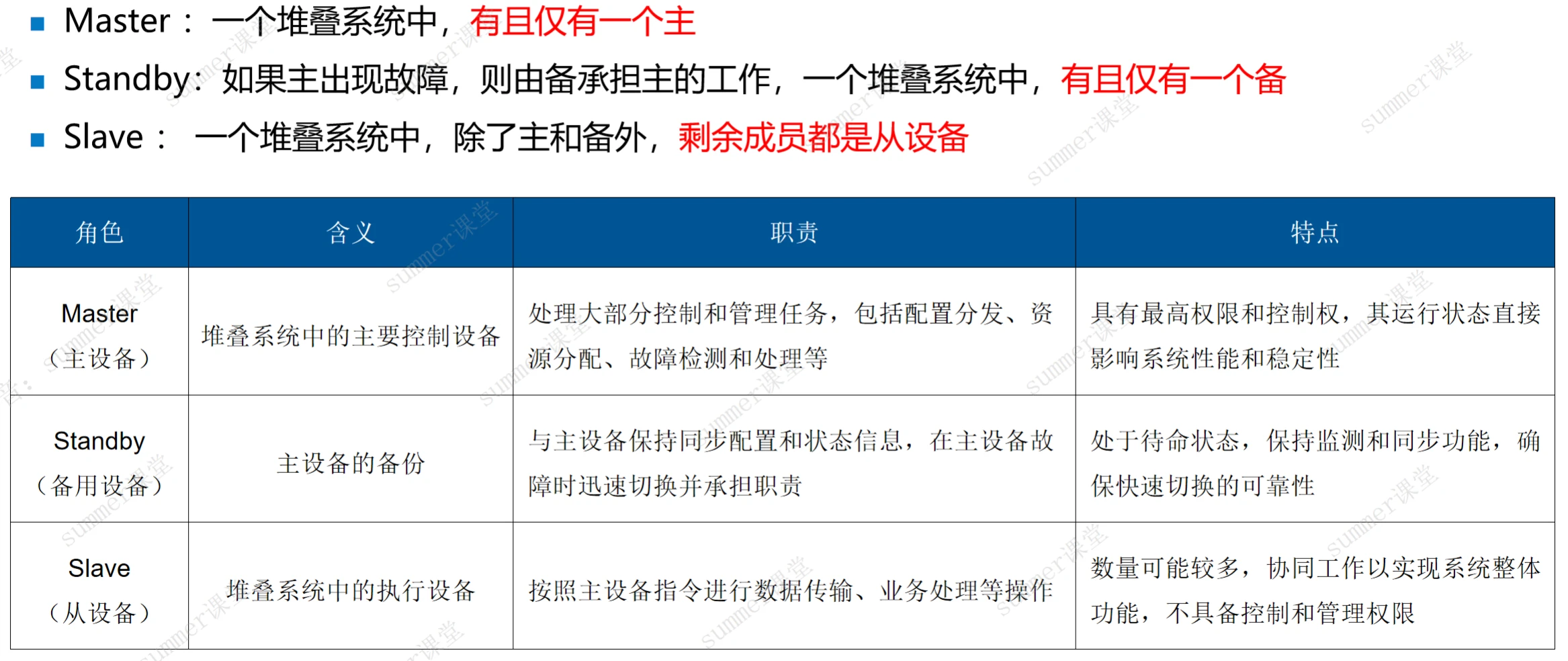

堆叠的三种角色

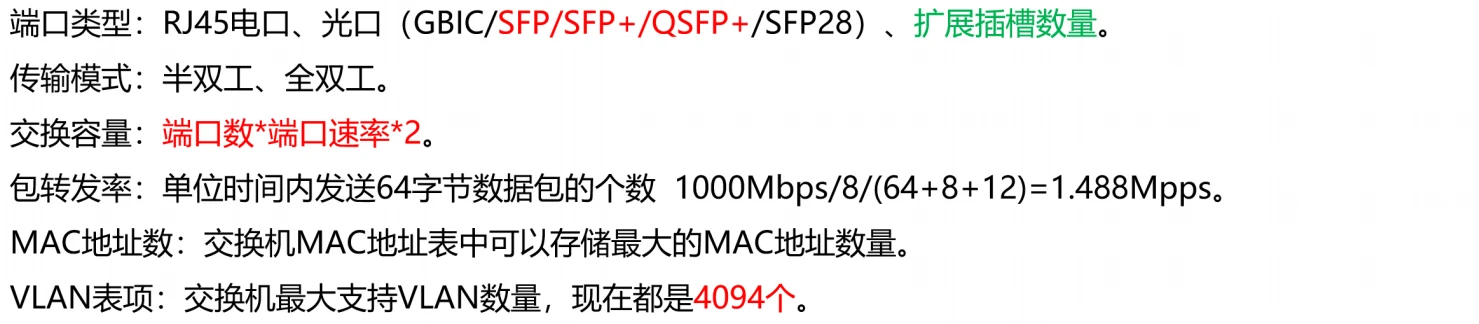

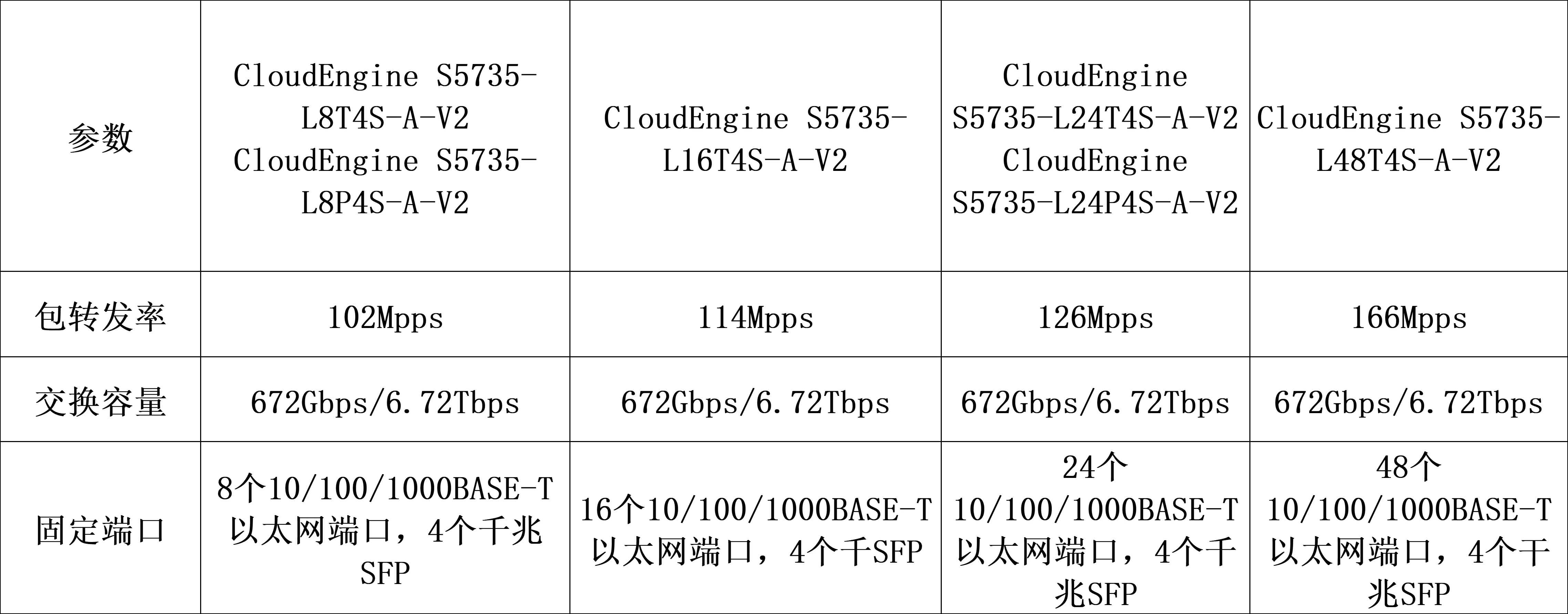

交换机性能参数

例题

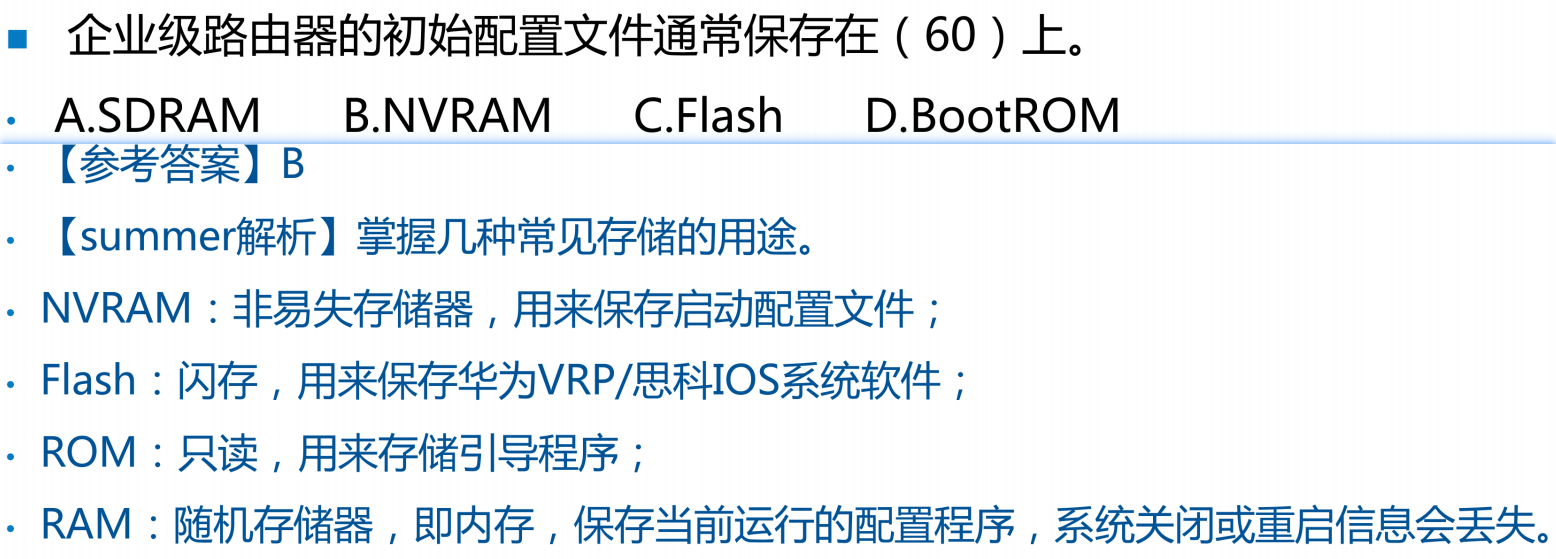

路由器基础

路由器接口

广域网WAN端口和局域网LAN端口。

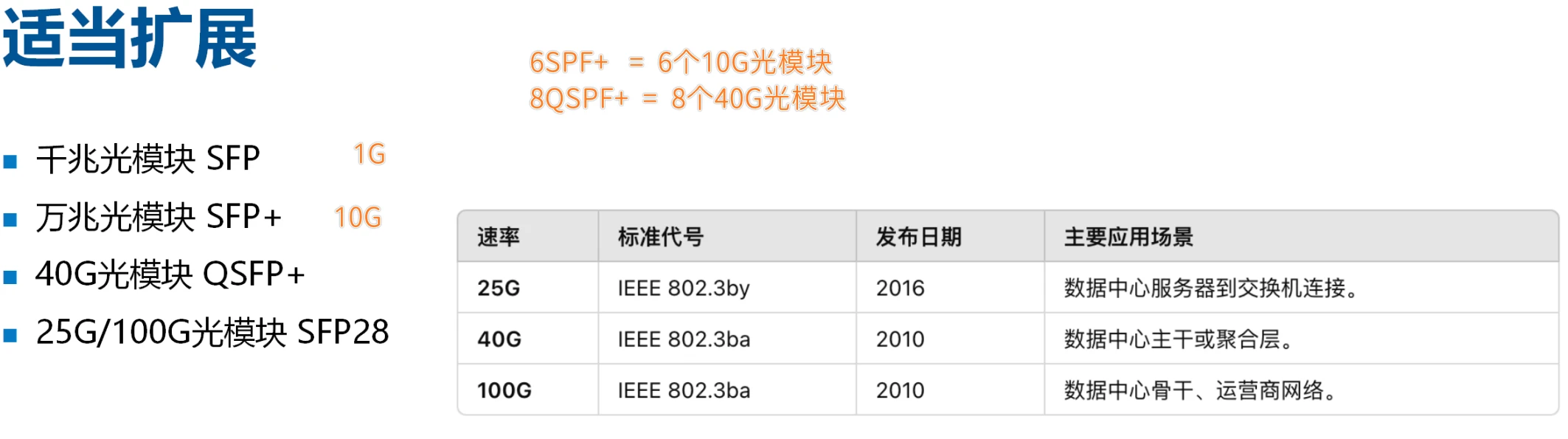

RJ45端口:常规以太网电口。

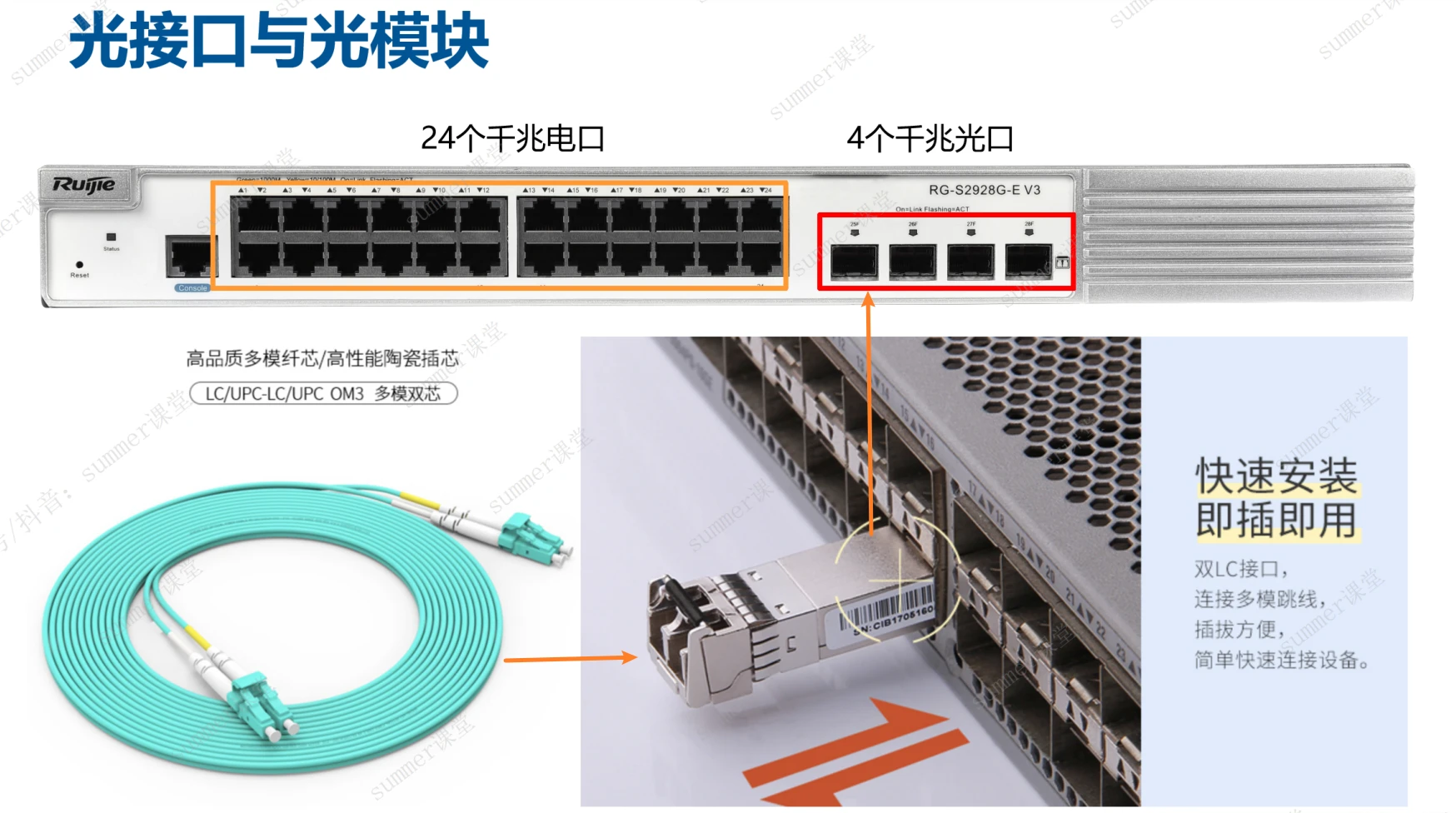

以太网光口:GBIC/SFP/SFP+/QSFP+/SFP28.

AUI端口:用于令牌环或总线型以太网接口。

Serial串口:用于连接DDN、帧中继、X.25、PSTN等网络。

ISDN BRI/PRI端口:ISDN线路互联。BRI:144K,PRI:2.048M

SDH POS接口:155M/622M/2.5G/10G。

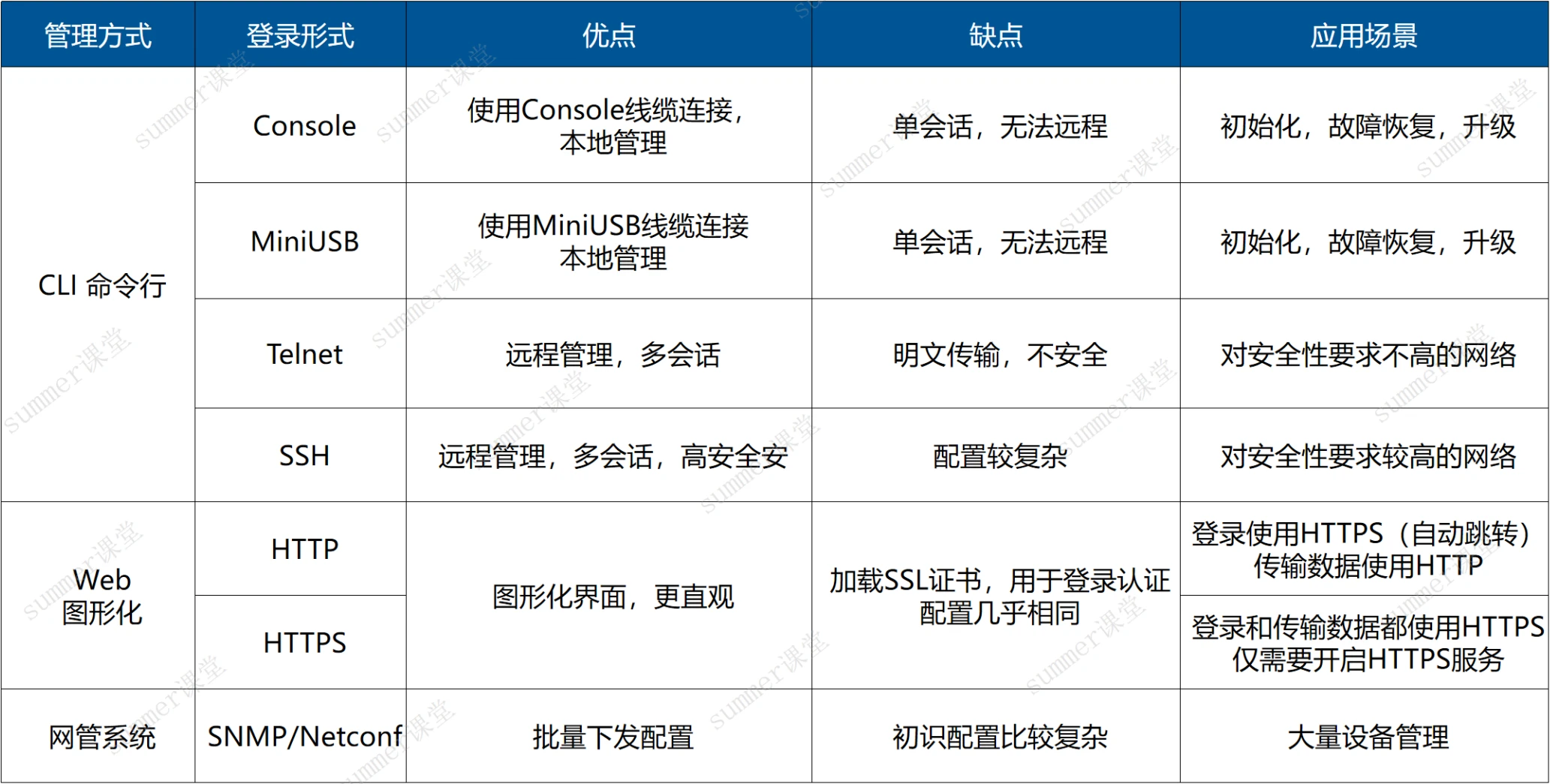

设备管理方式

例题:

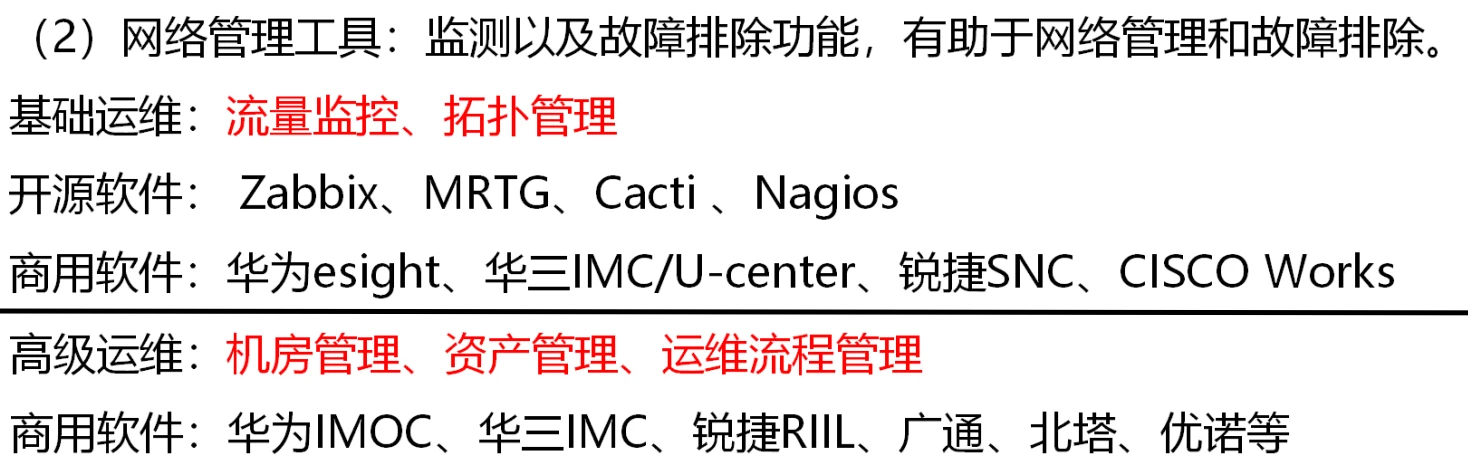

网络管理

网络管理基础

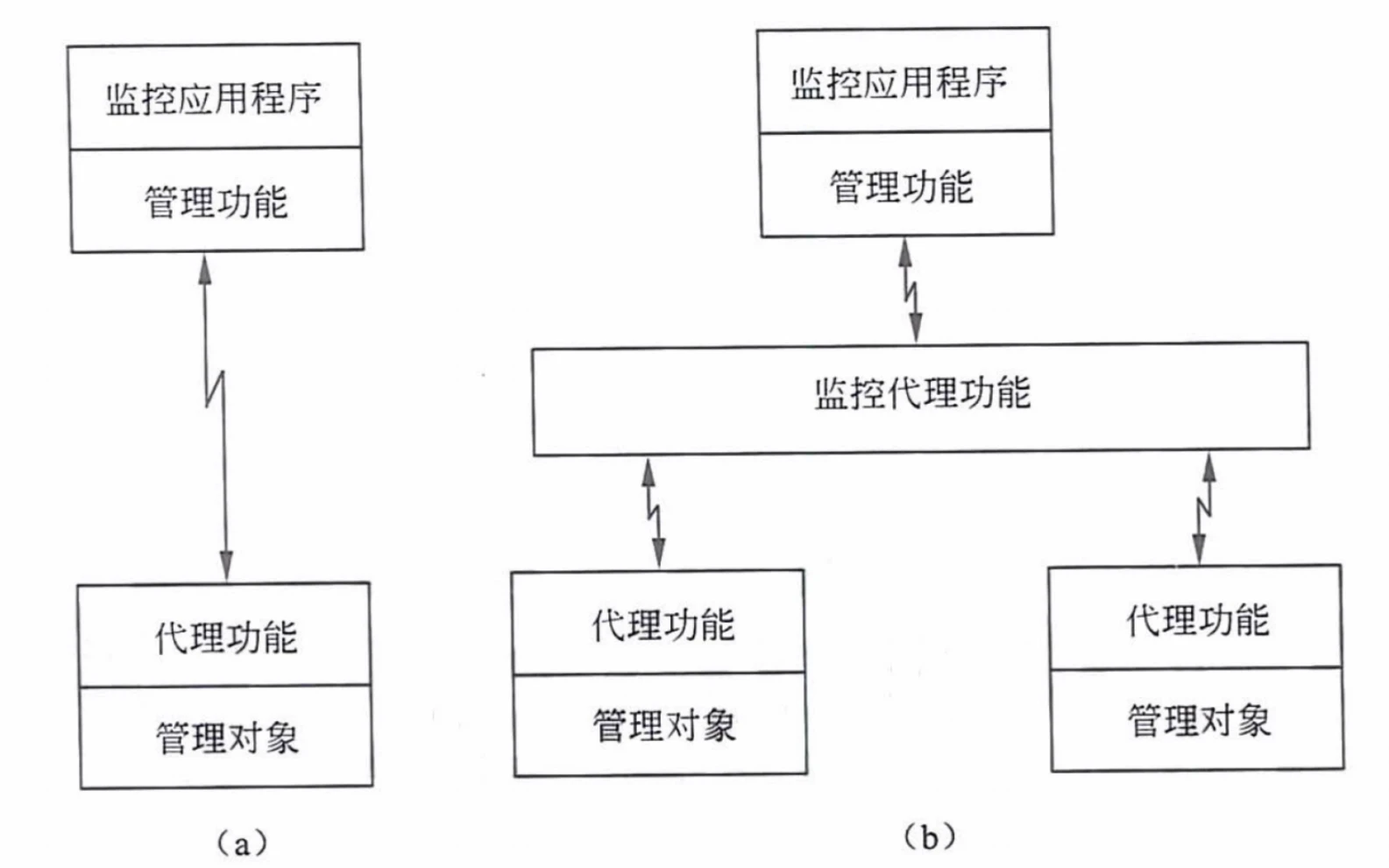

网络管理体系结构

网络管理五大功能域:故障管理、配置管理、计费管理、性能管理和安全管理。

助记:“安配能计障’

故障管理:尽快发现故障,找出故障原因,以便采取补救措施。

网络监控系统体系结构

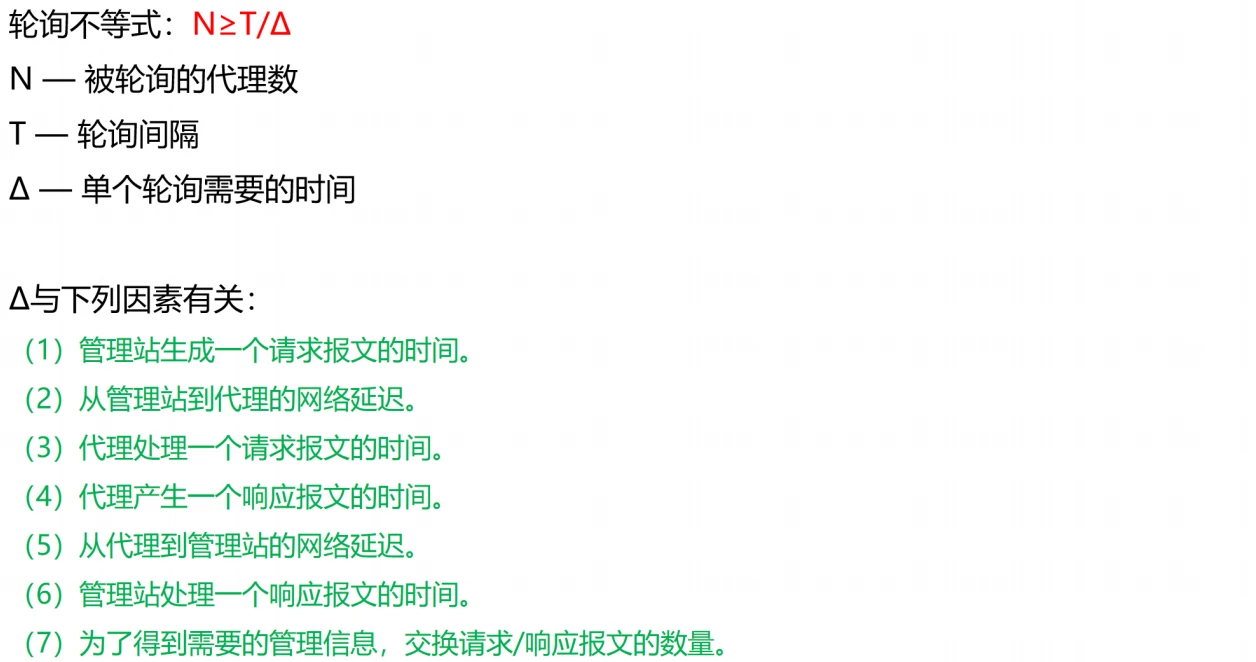

代理与监视器两种通信方式:轮询和事件报告

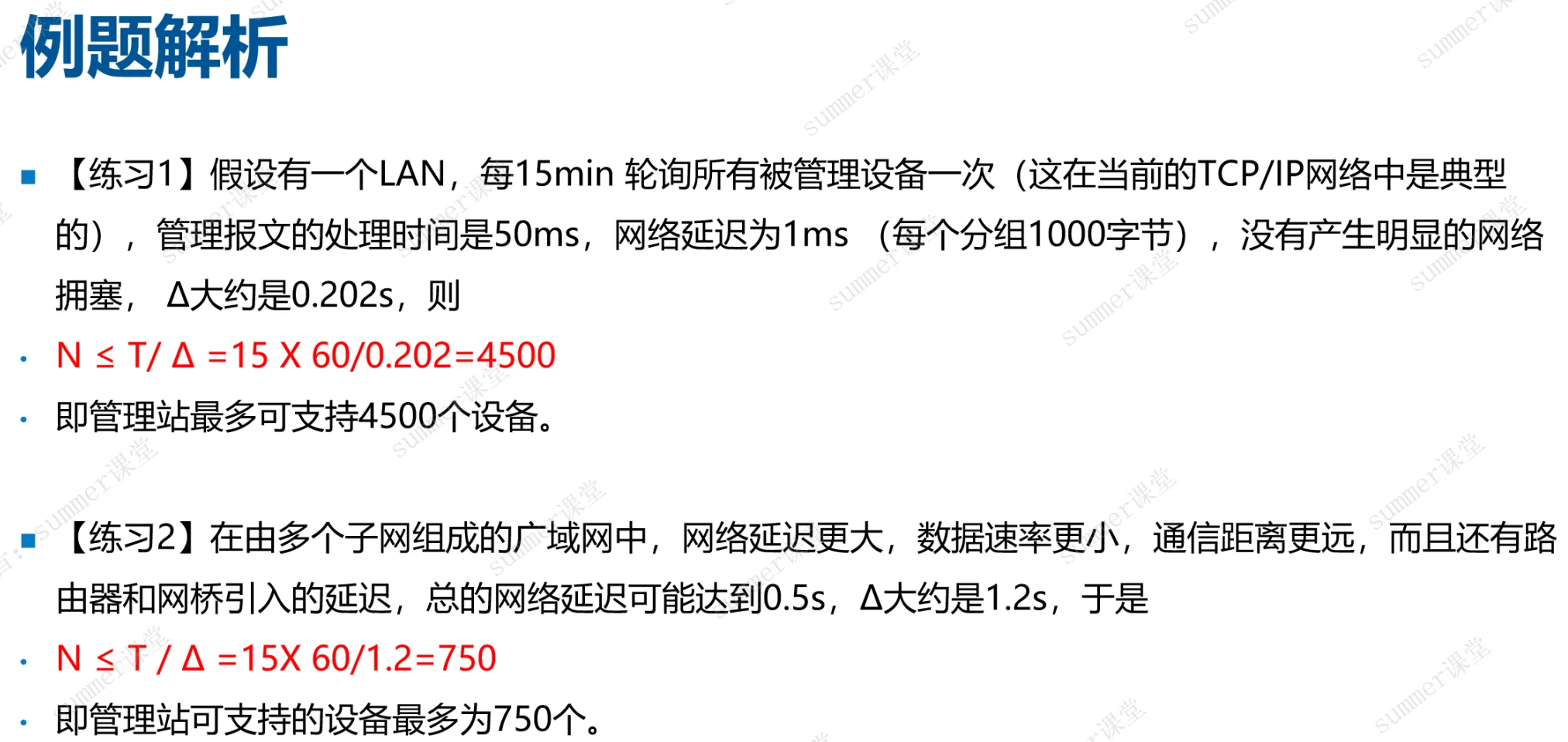

轮询时间与管理设备数量

例题:

网络管理协议五大标准

ISO制定:CMIS/CMIP公共管理信息服务规范。

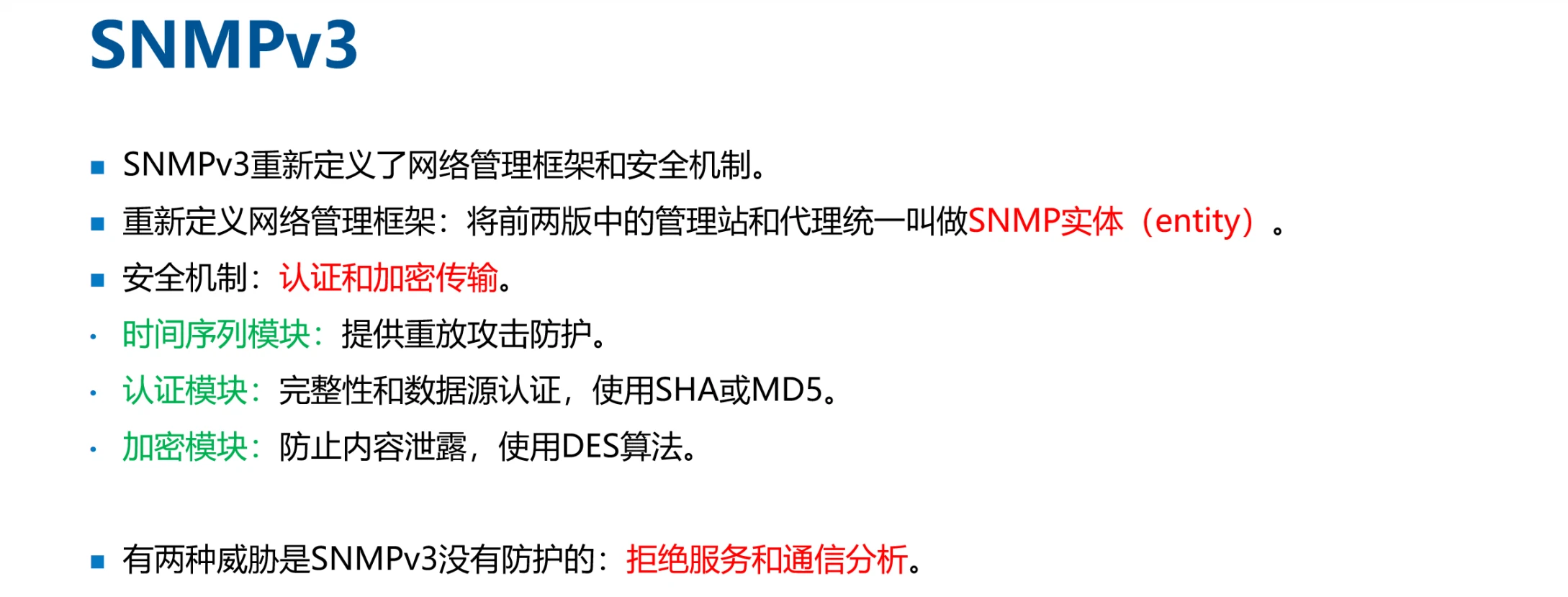

基于TCP/IP:简单网络管理协议SNMPv1、SNMPv2、SNMPv3。

基于局域网:远程监控网络RMON-1和RMON-2。

IEEE制定:基于物理层和数据链路层CMOL。

ITU-T:电信网络管理标准TMN。

例题:

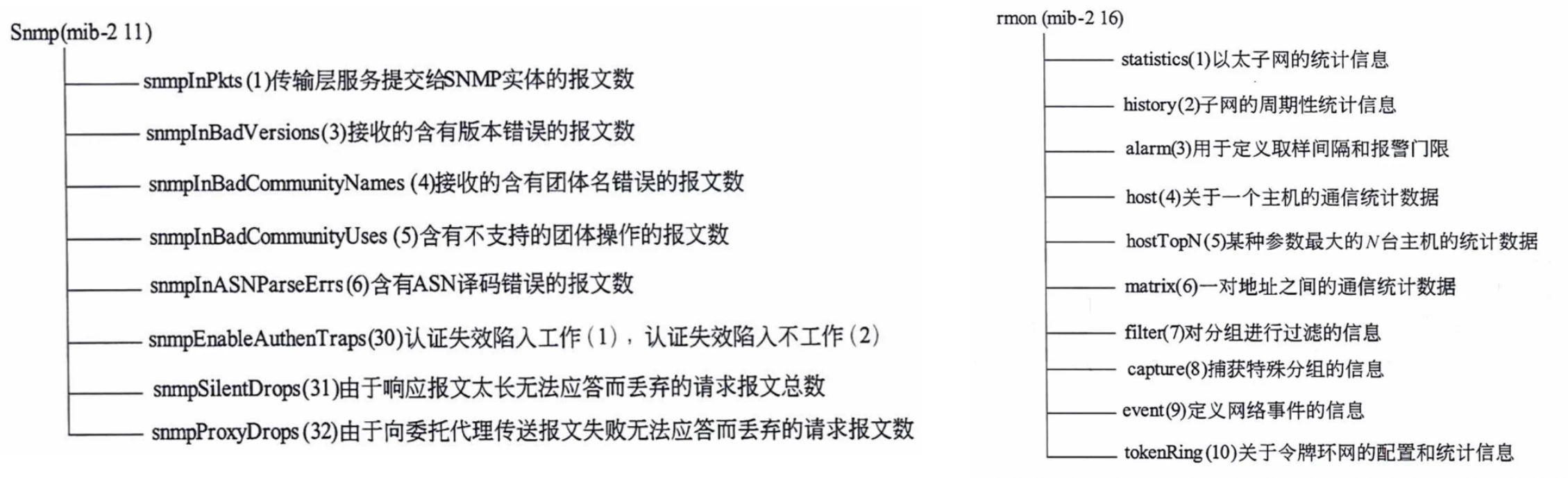

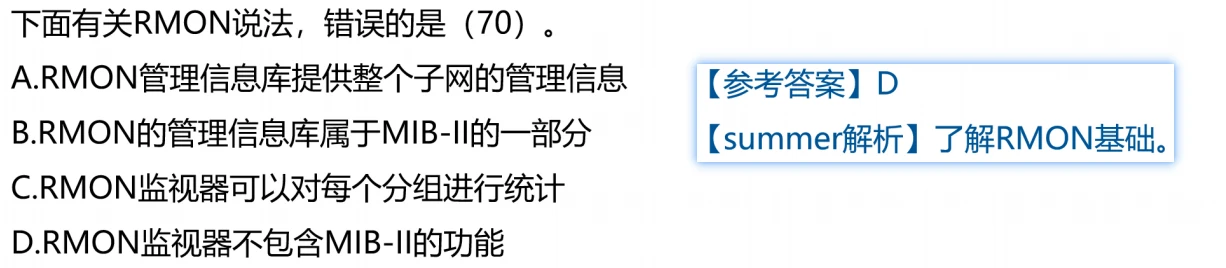

RMON

SNMP和RMON区别

例题:

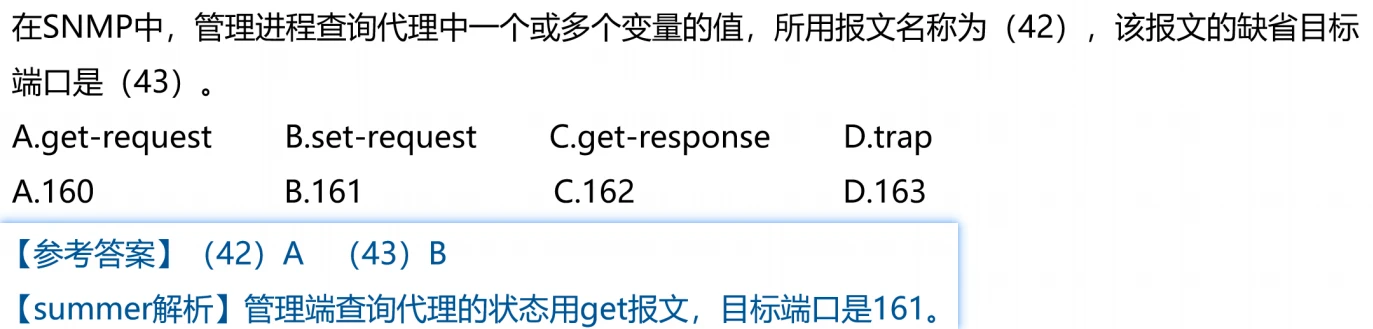

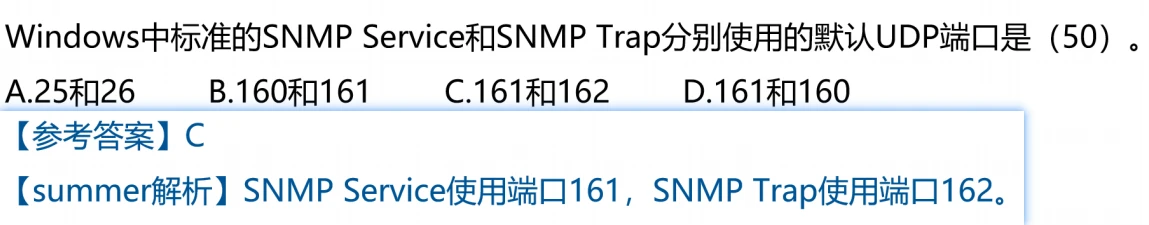

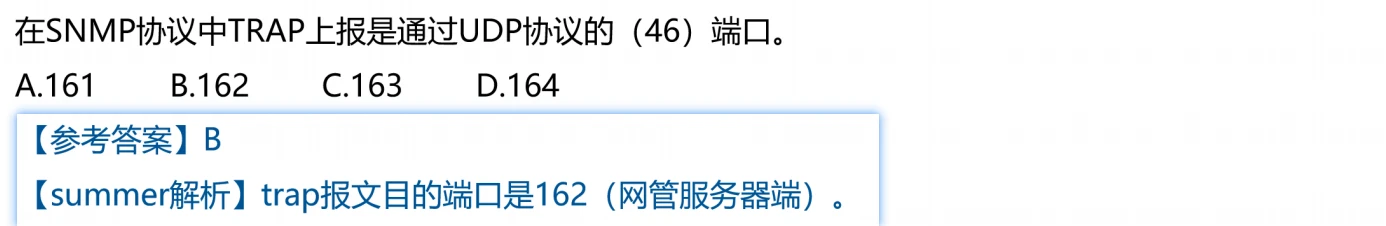

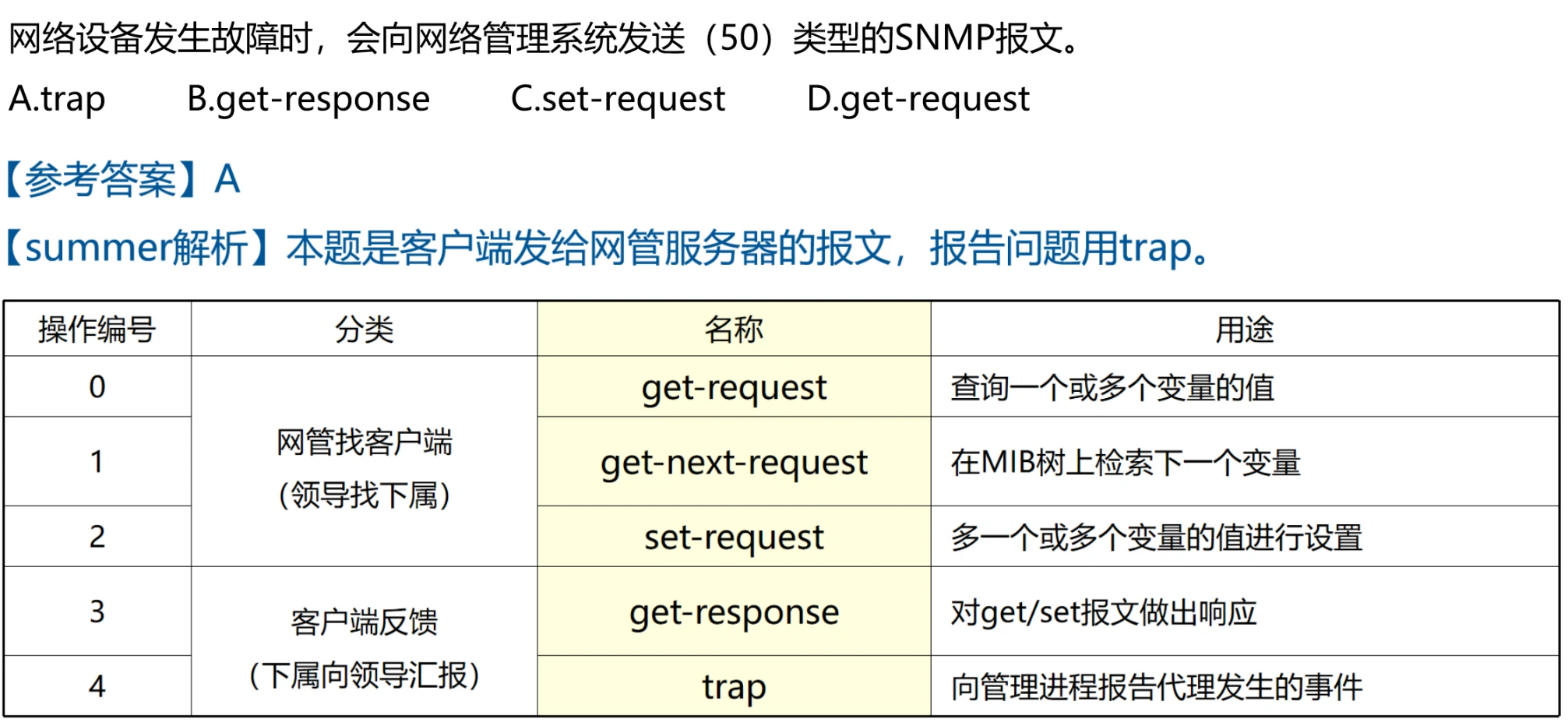

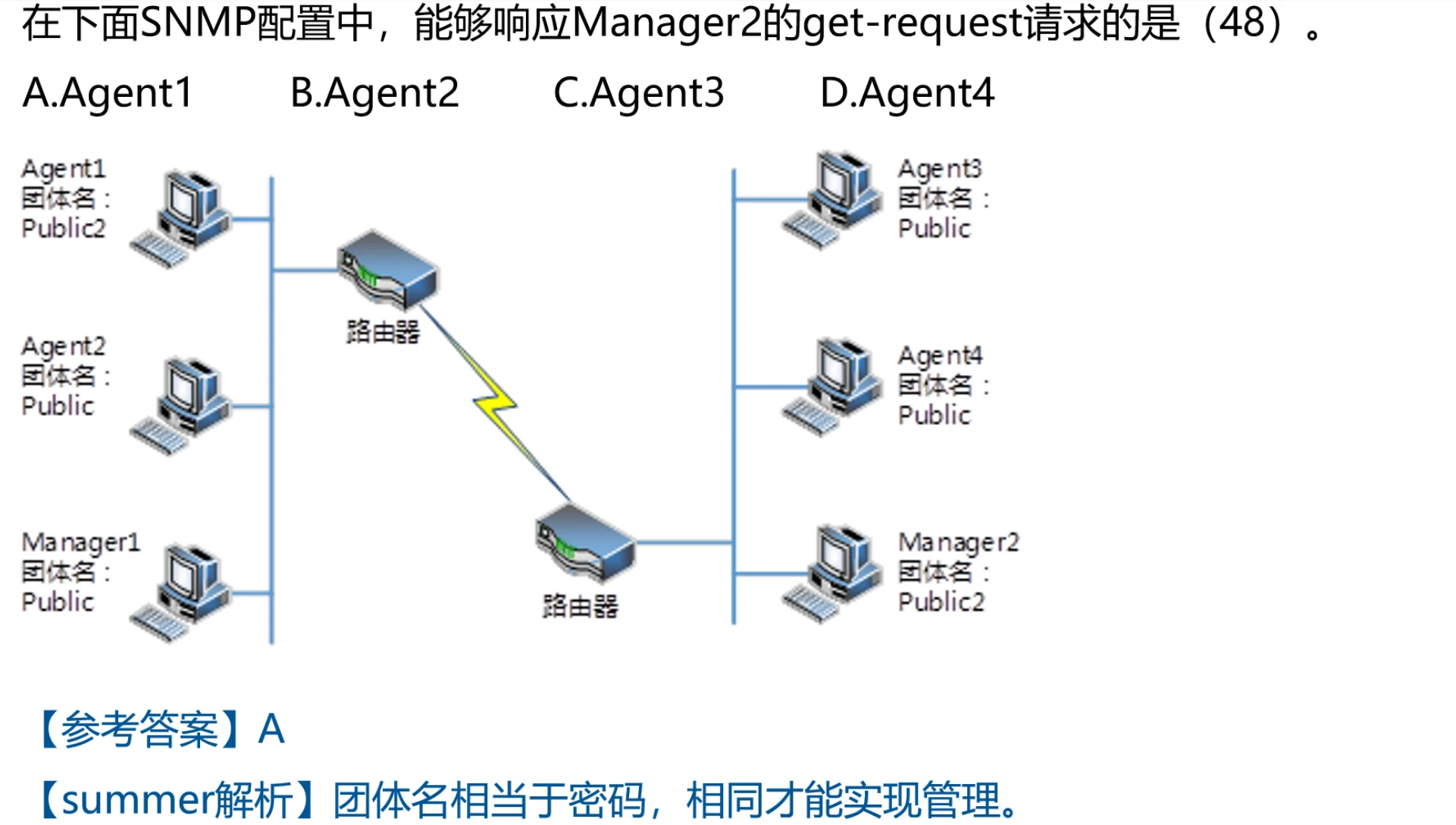

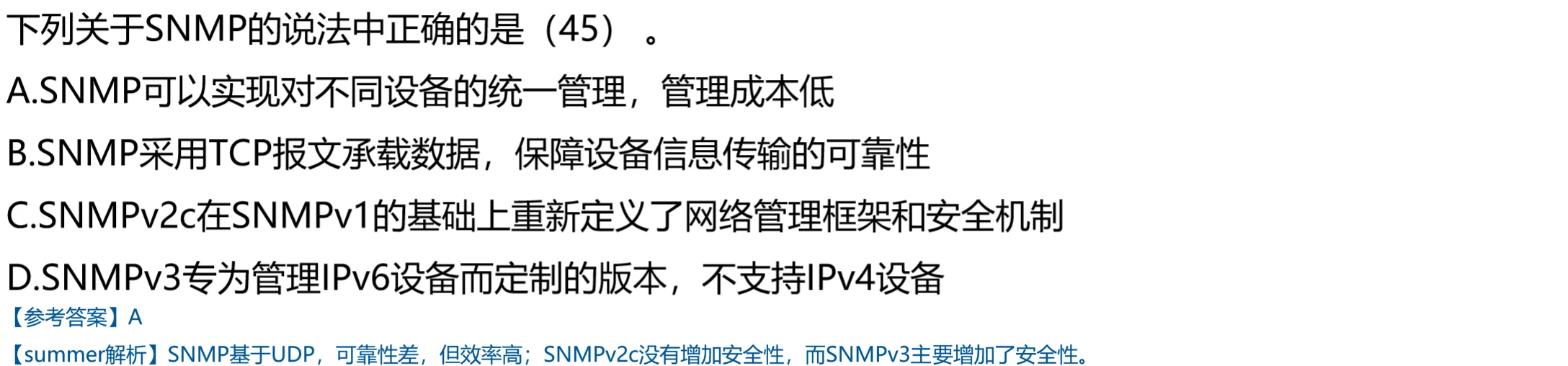

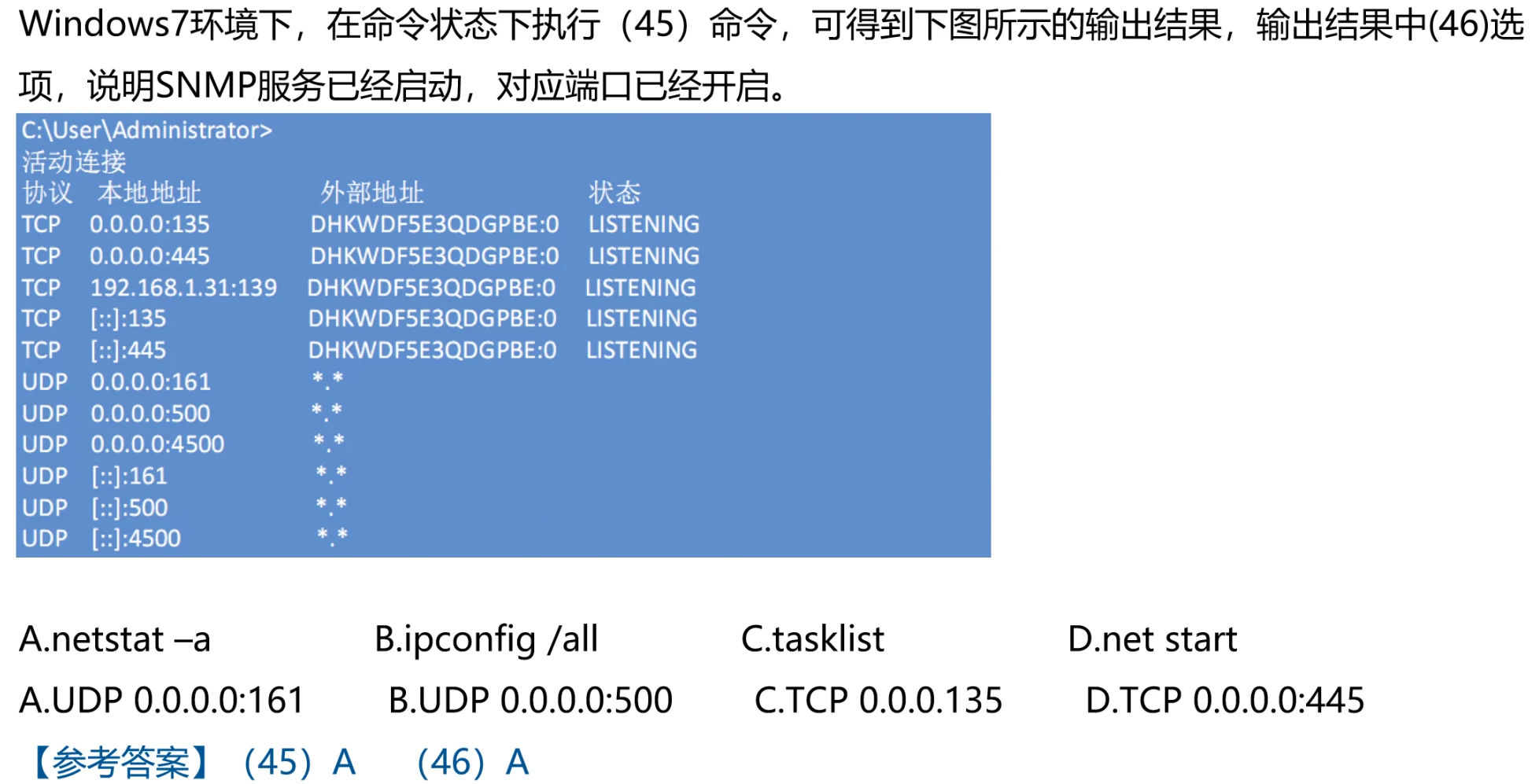

SNMP

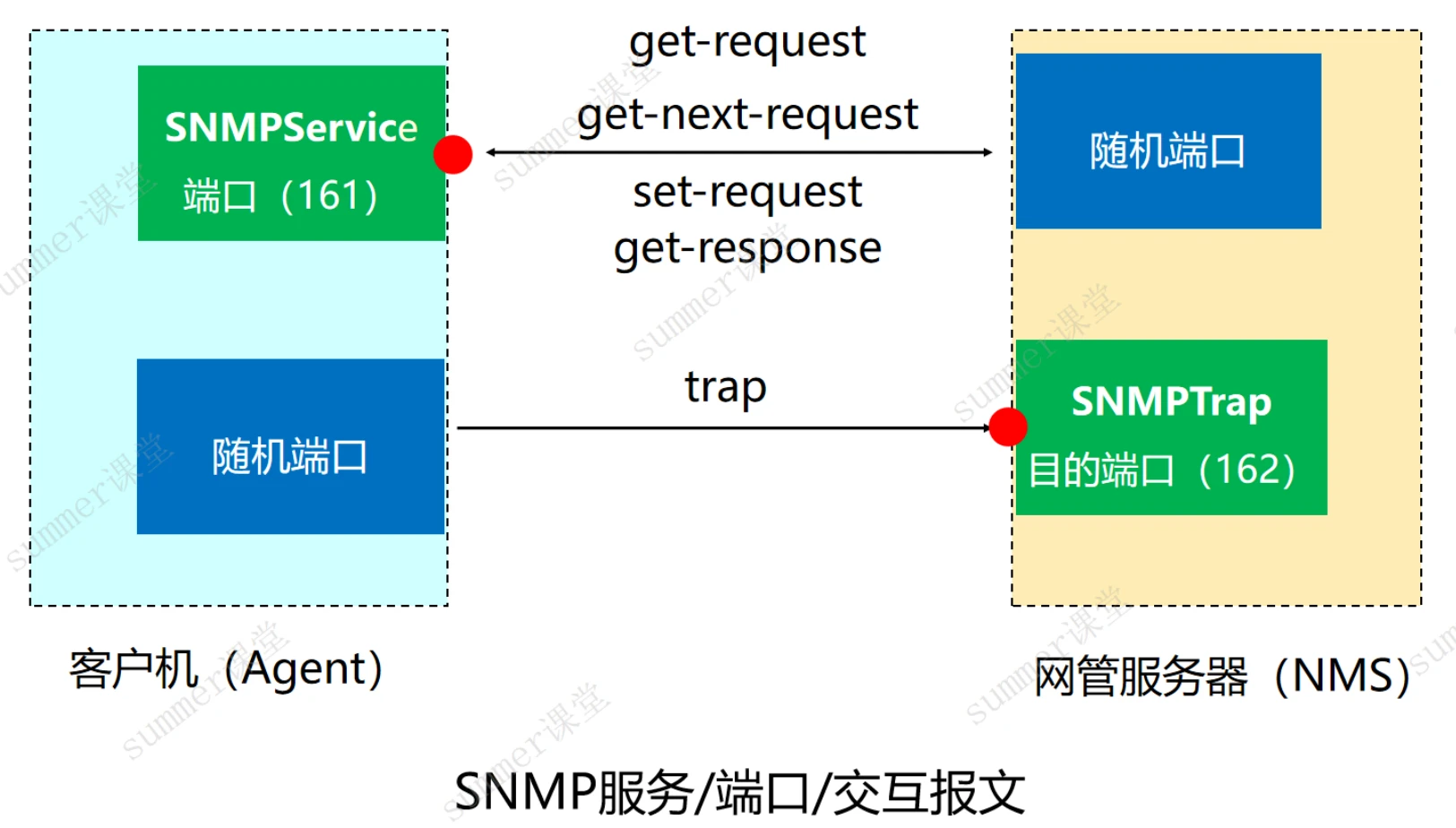

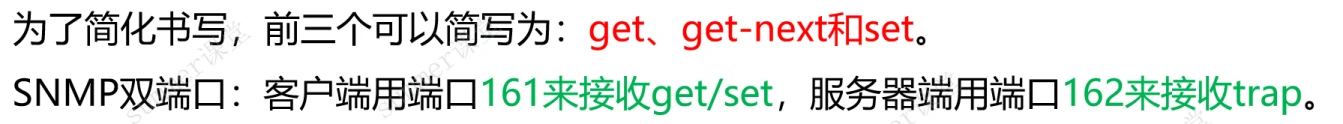

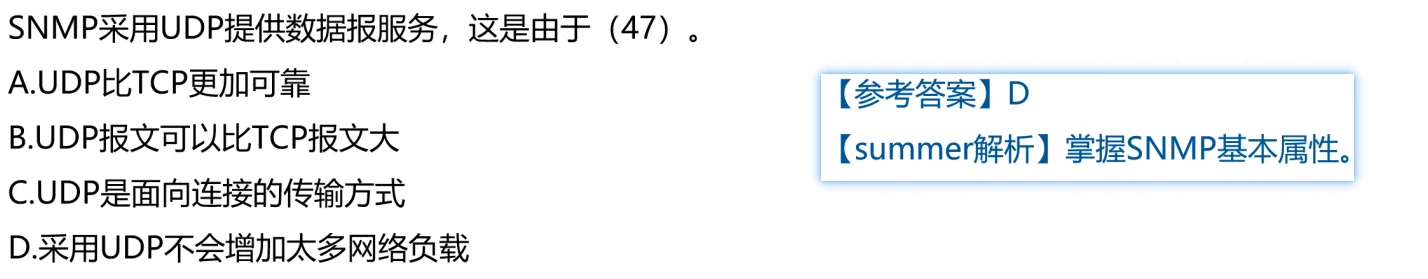

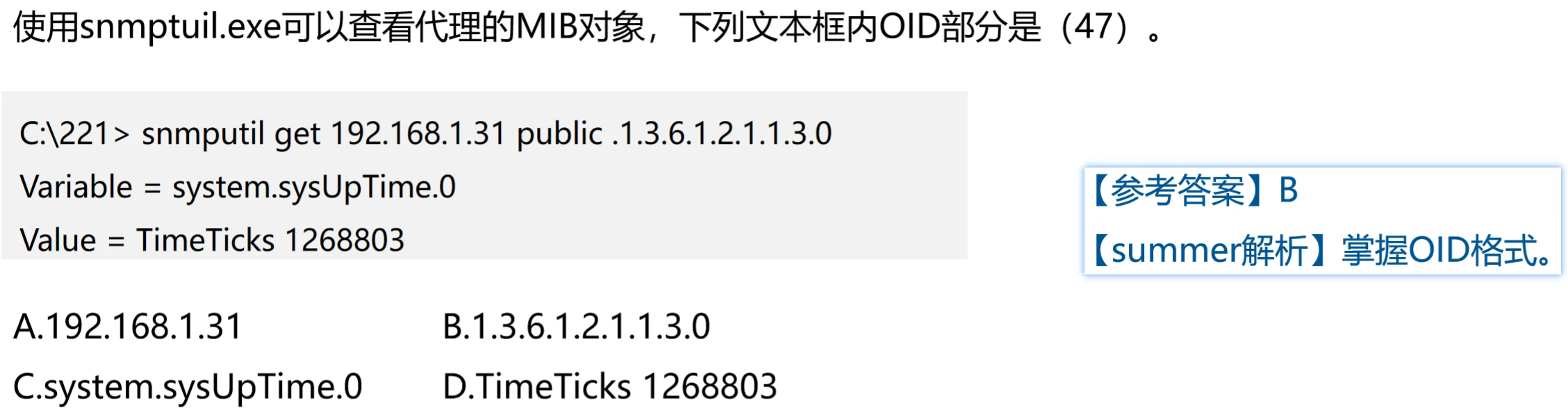

SNMP-2个服务2个端口5个报文(225)

SNMP协议的操作-5个报文

例题:

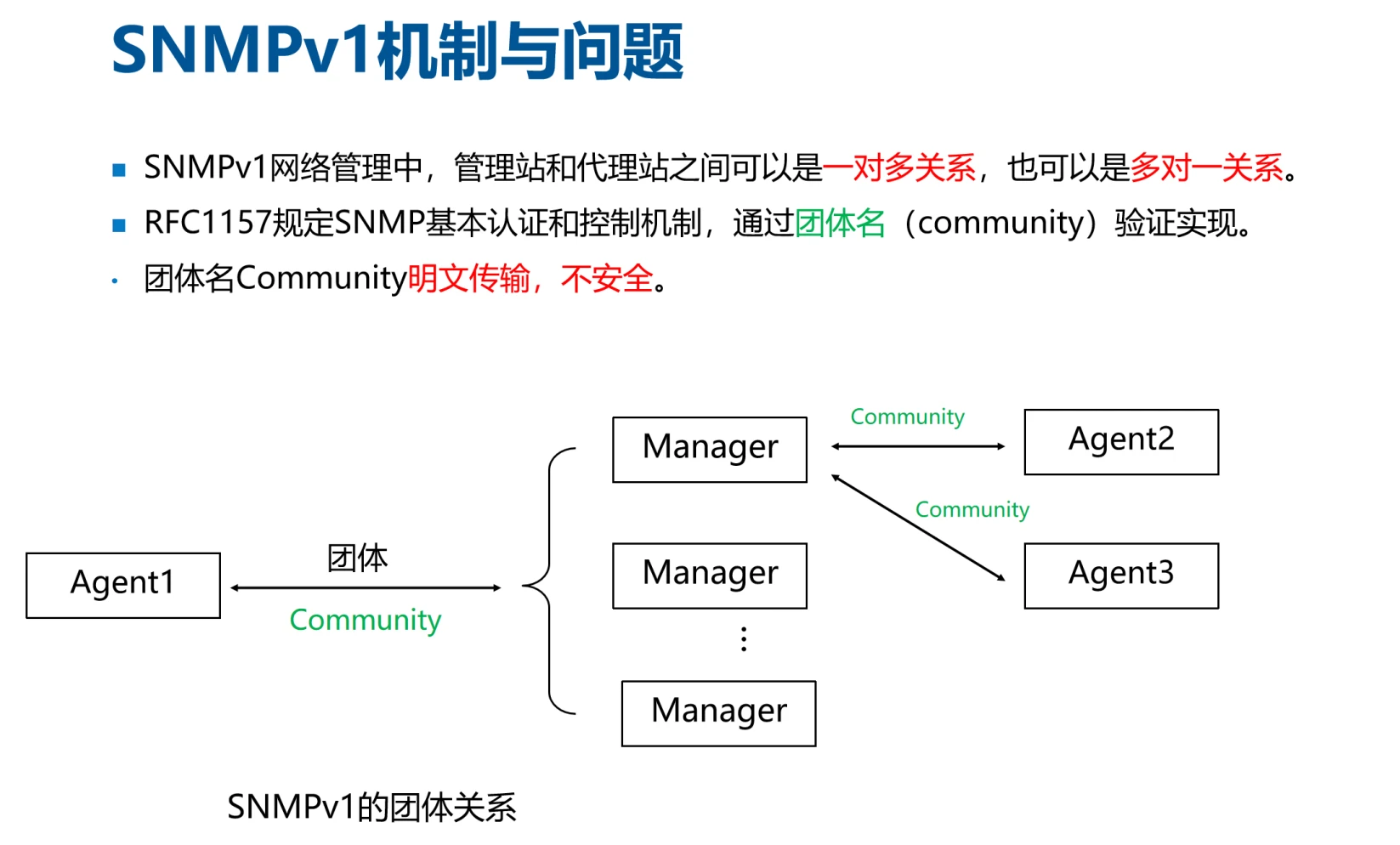

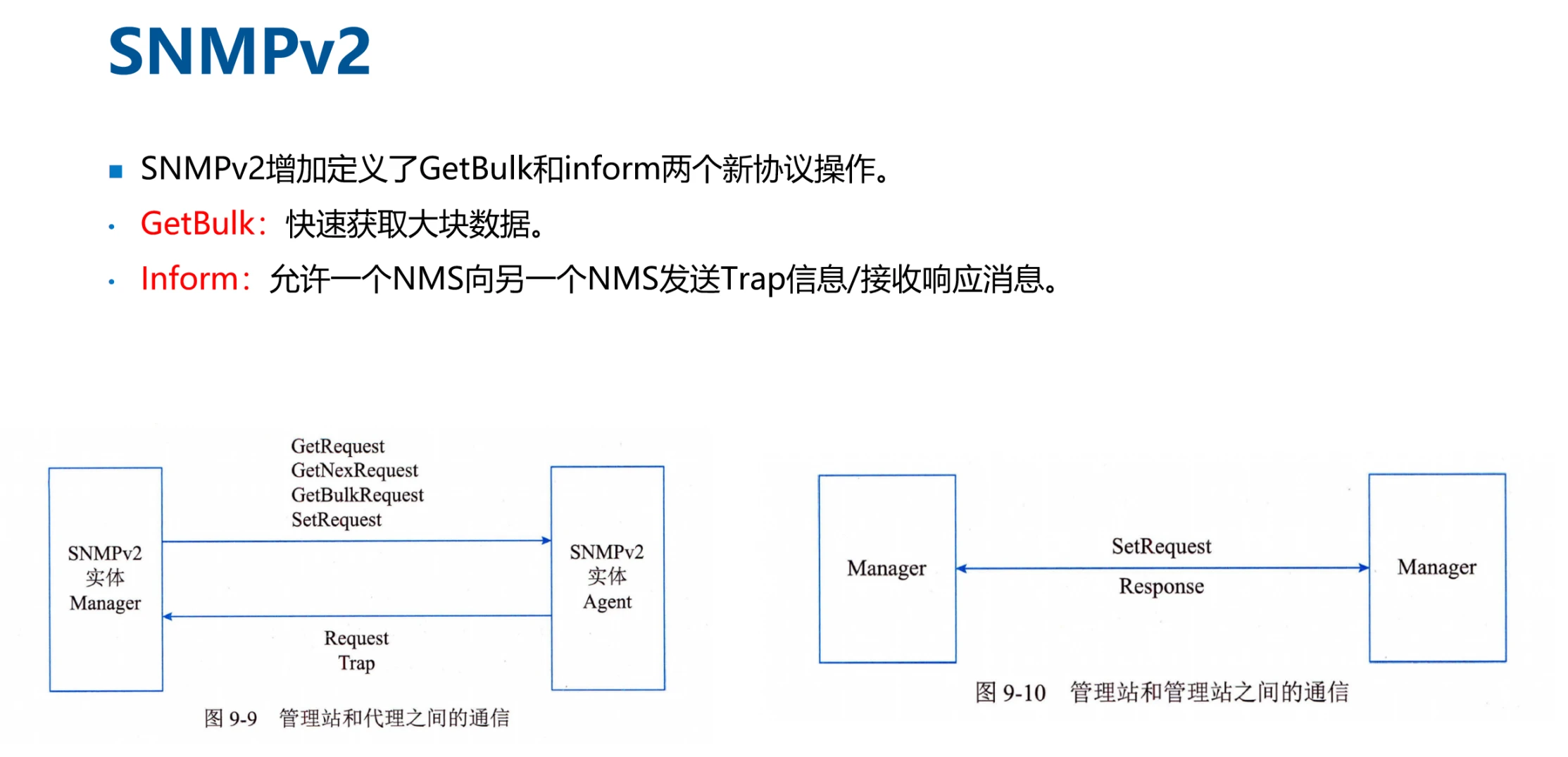

SNMP版本对比

例题:

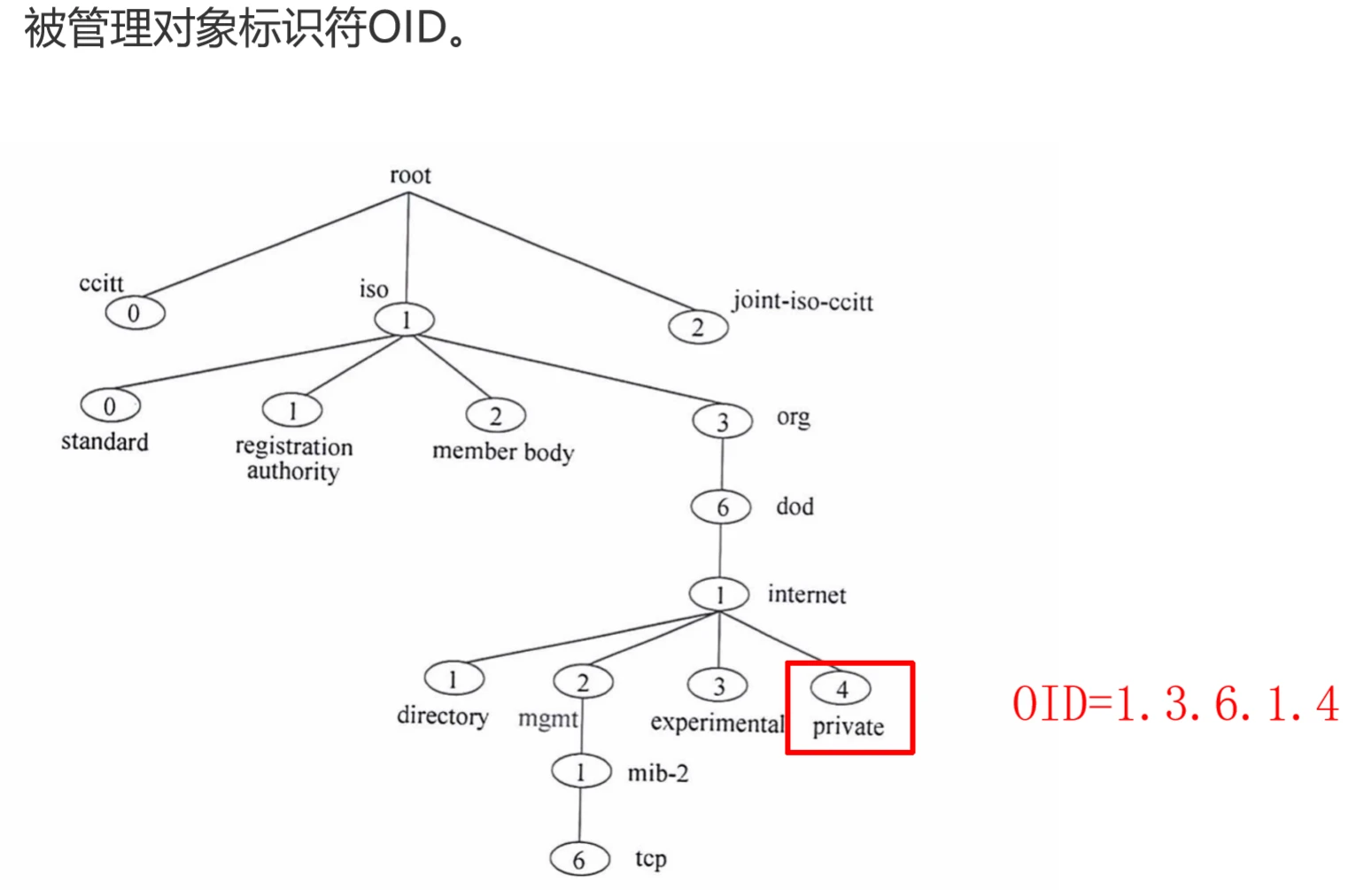

管理数据库MIB-2

例题

网络管理命令

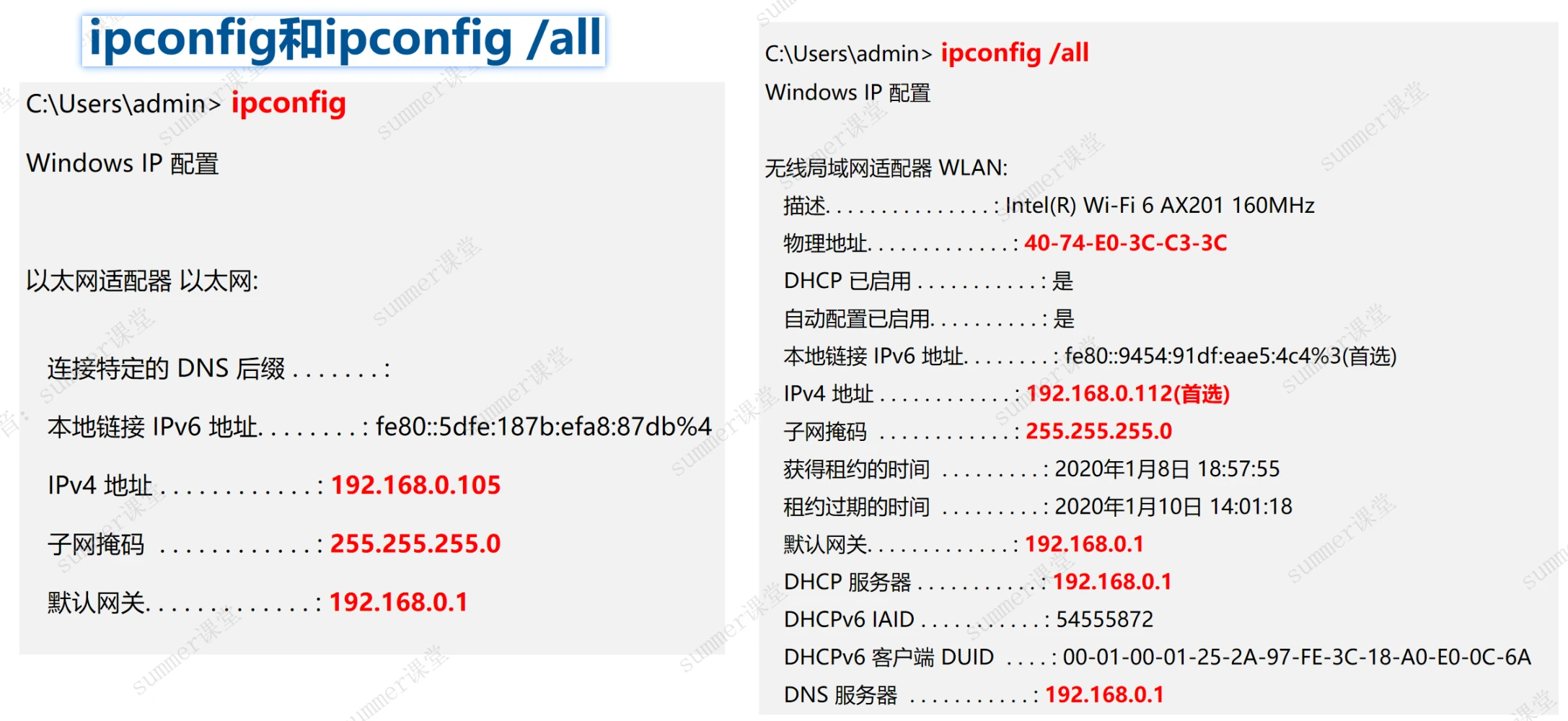

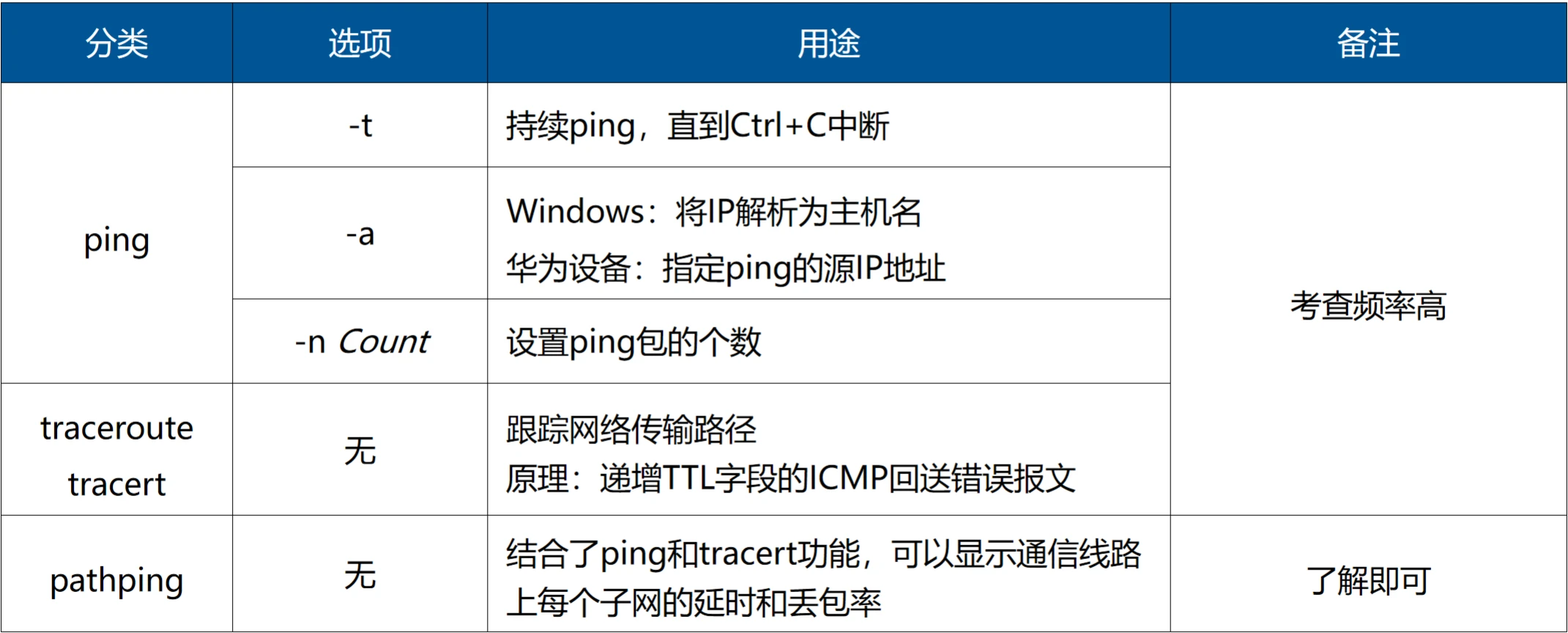

网络诊断命令 ipconfig

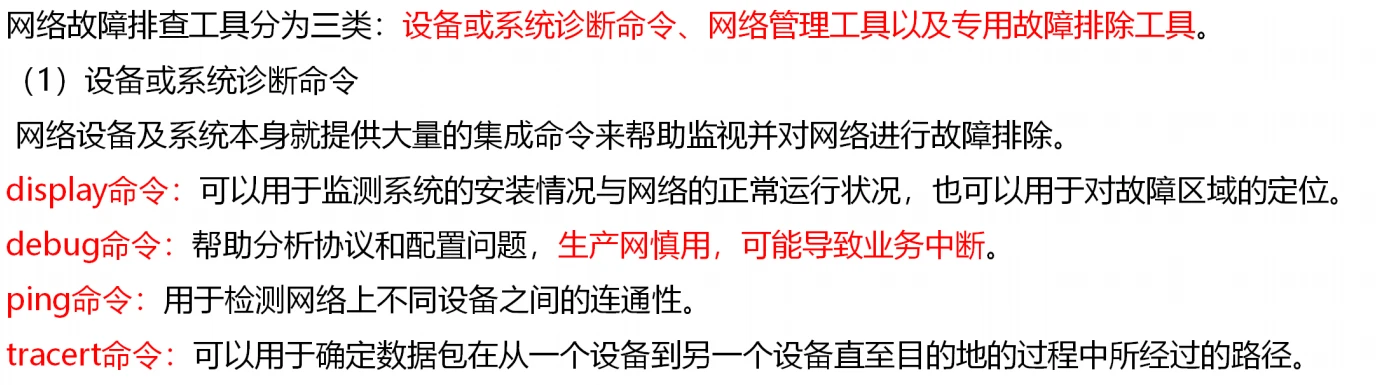

故障诊断 ping traceroute

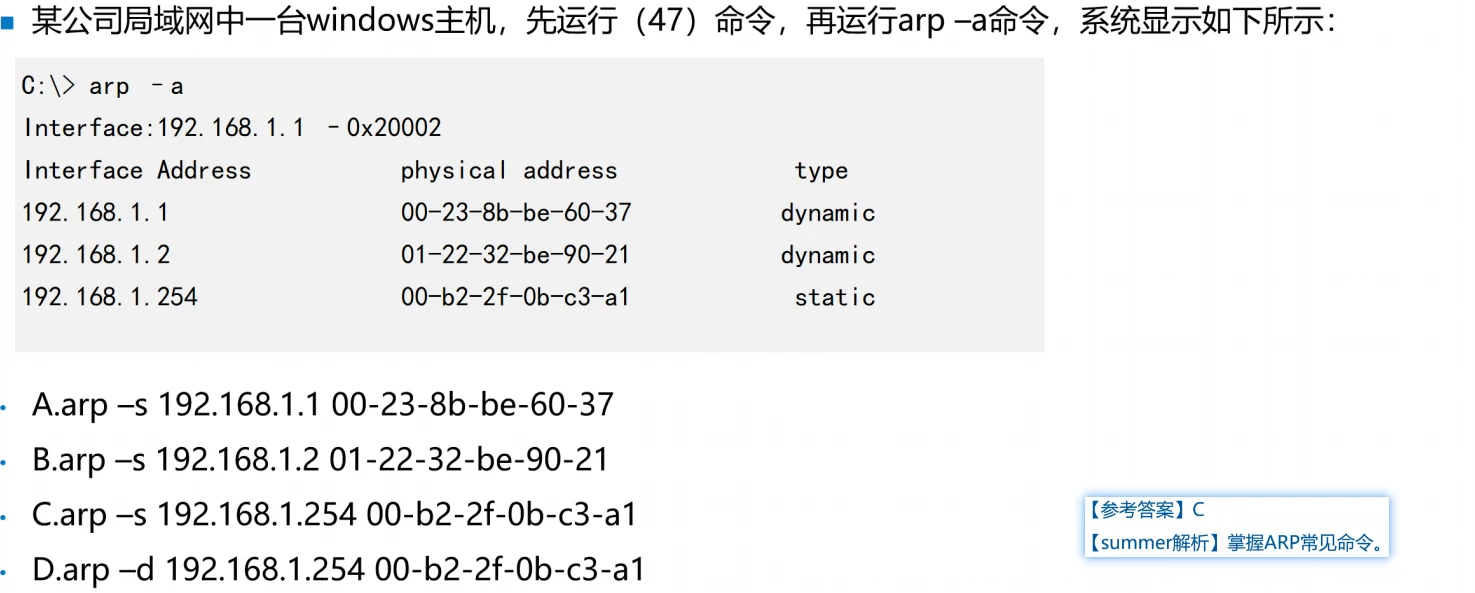

ARP命令

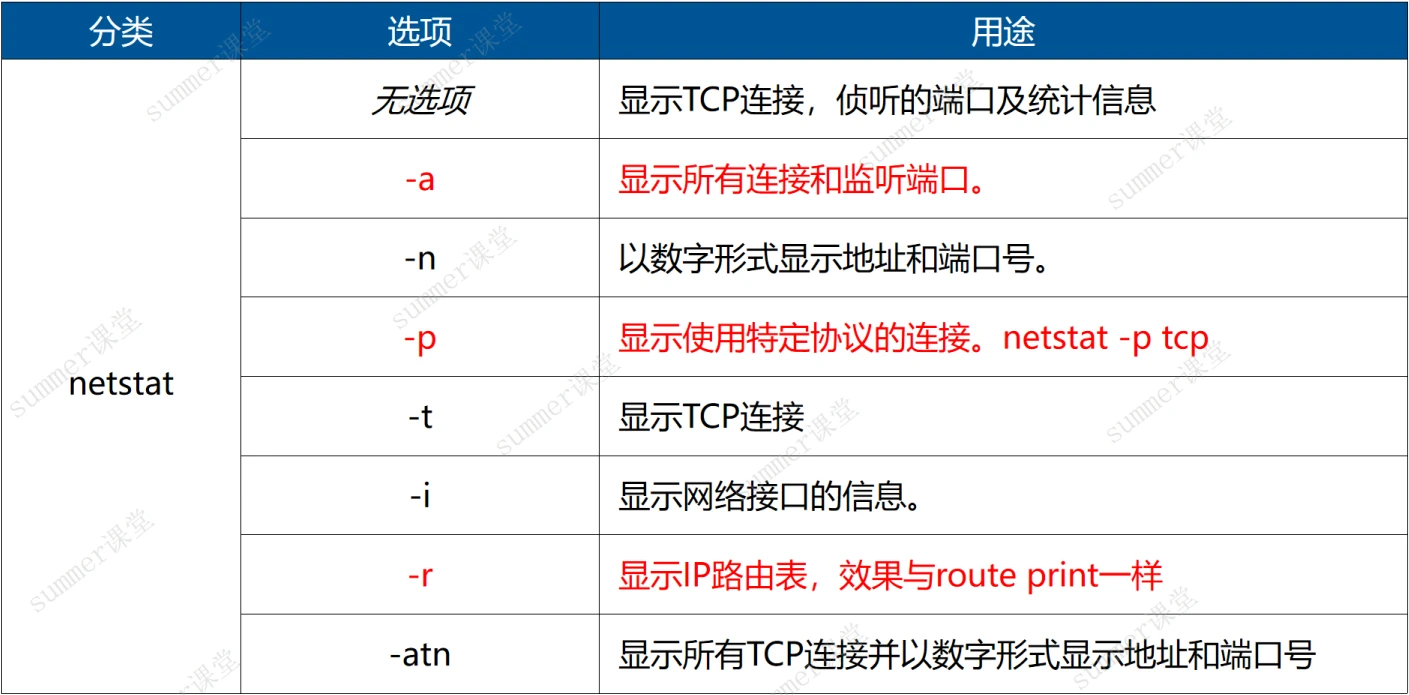

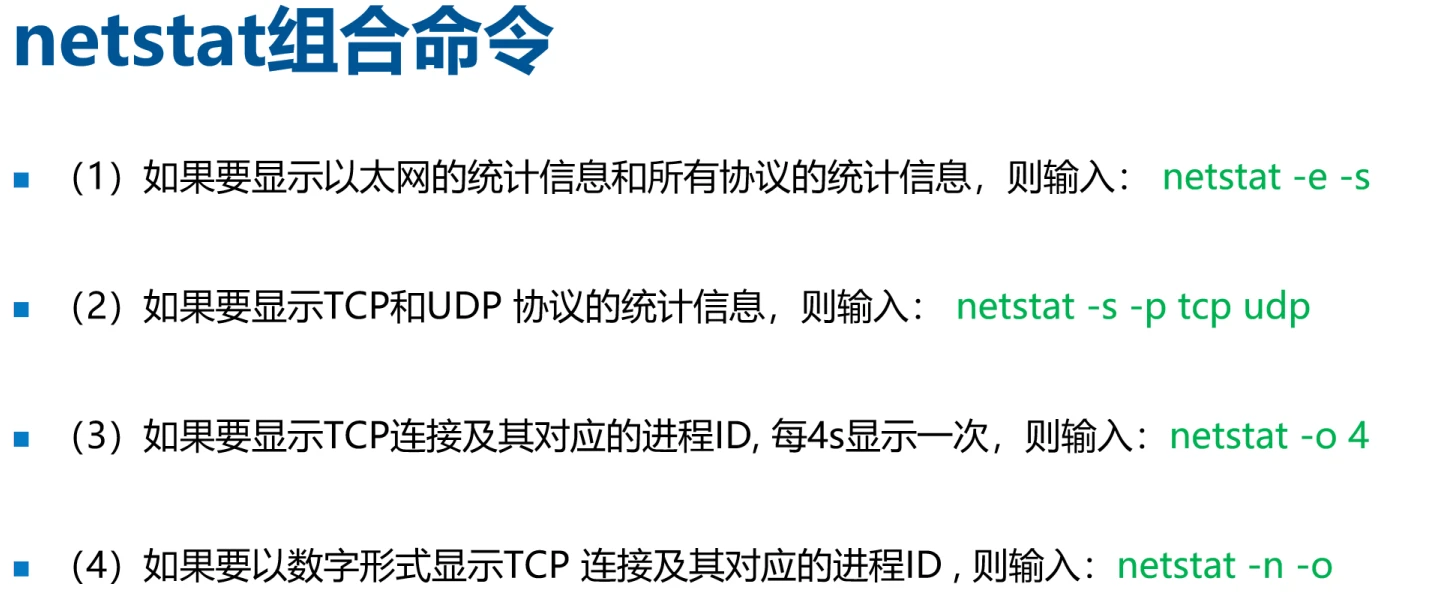

Netstat

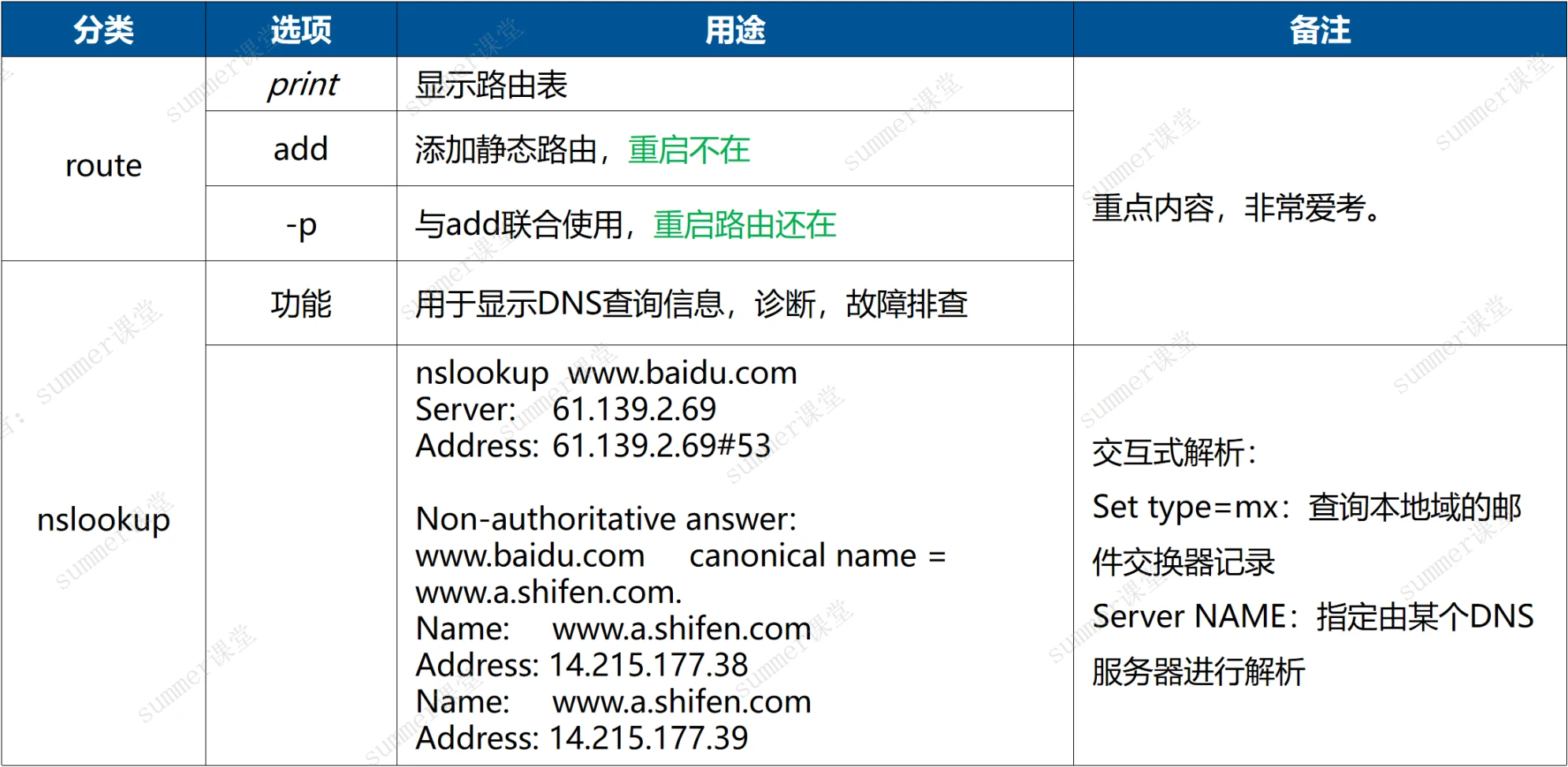

route和nslookup

例题:

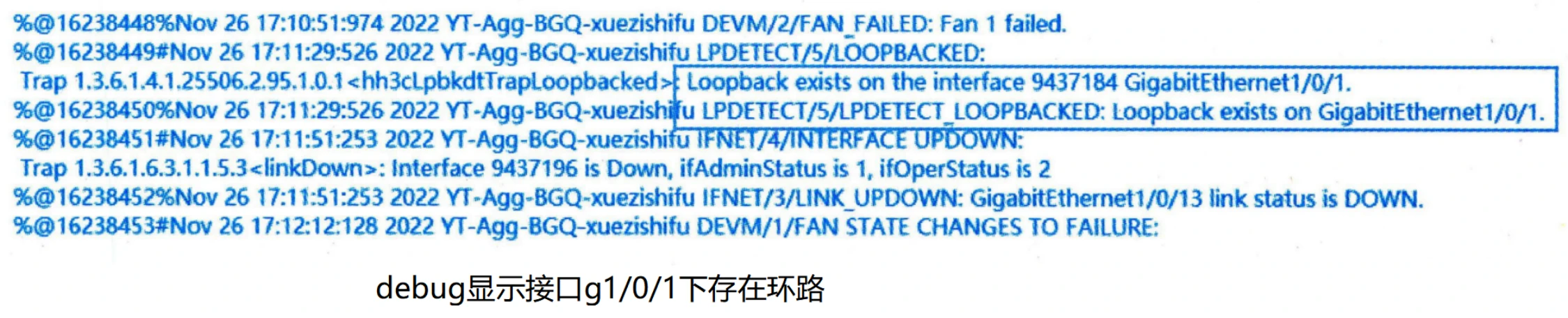

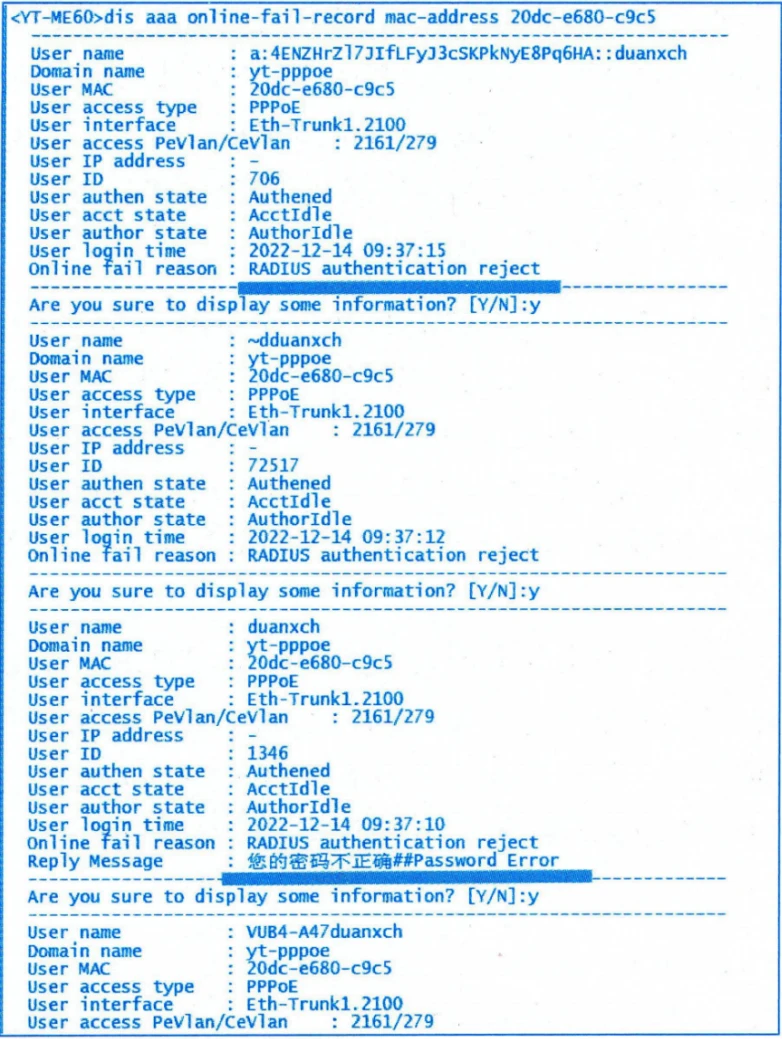

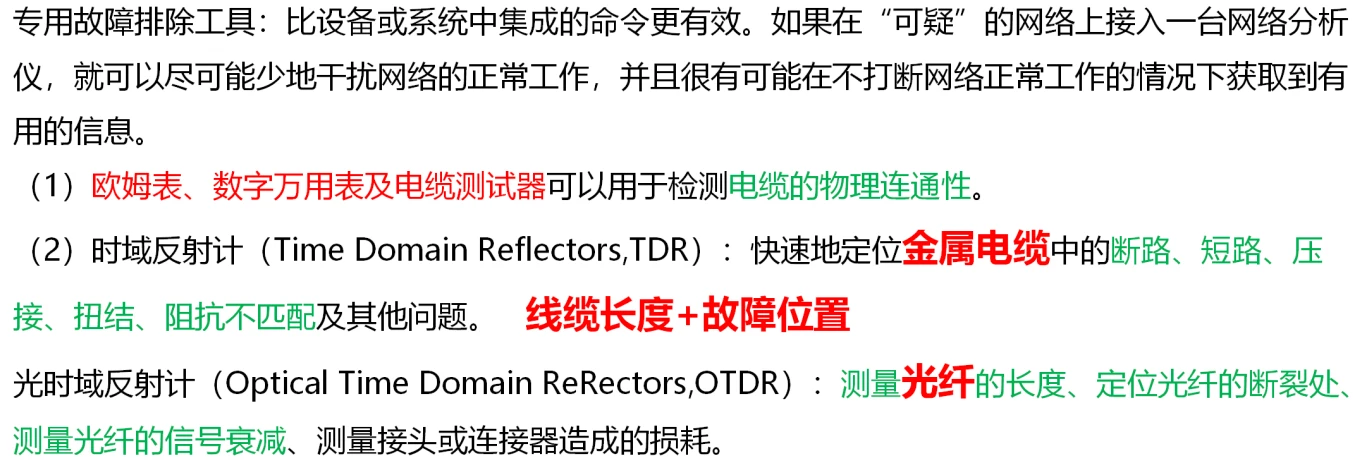

网络故障排除工具

网络故障排查工具

display显示认证失败原因

双绞线测试工具

多功能网络寻线仪/测线仪

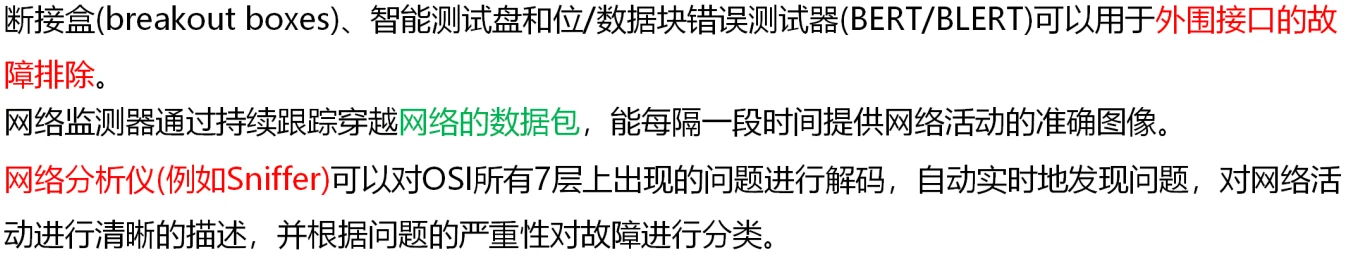

光纤测试工具-红光笔

光纤熔接机

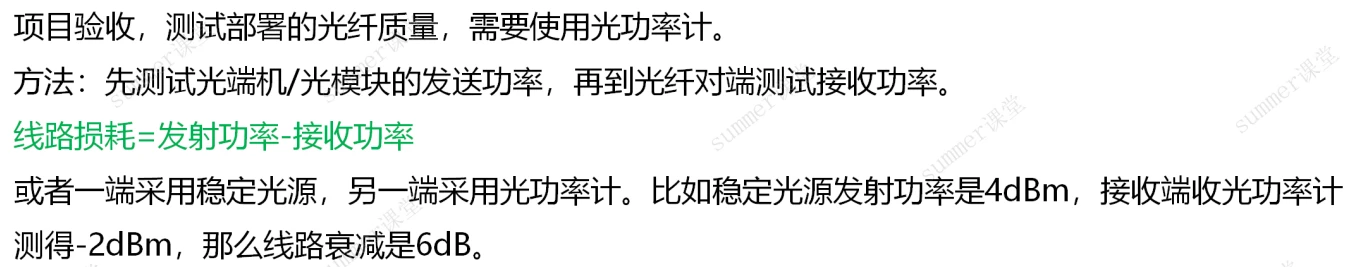

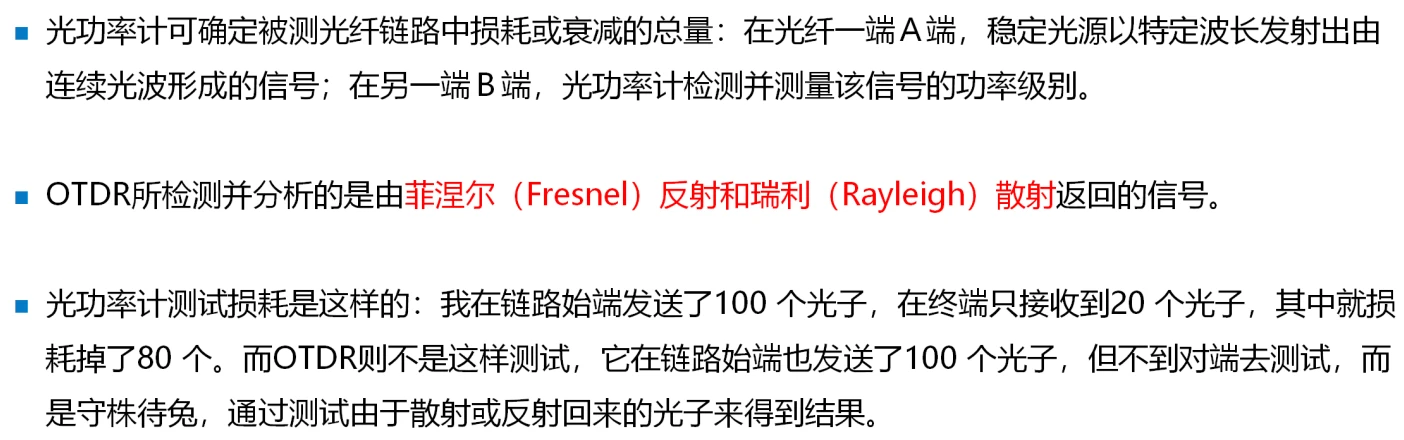

光纤测试工具-光功率计

光模块功率

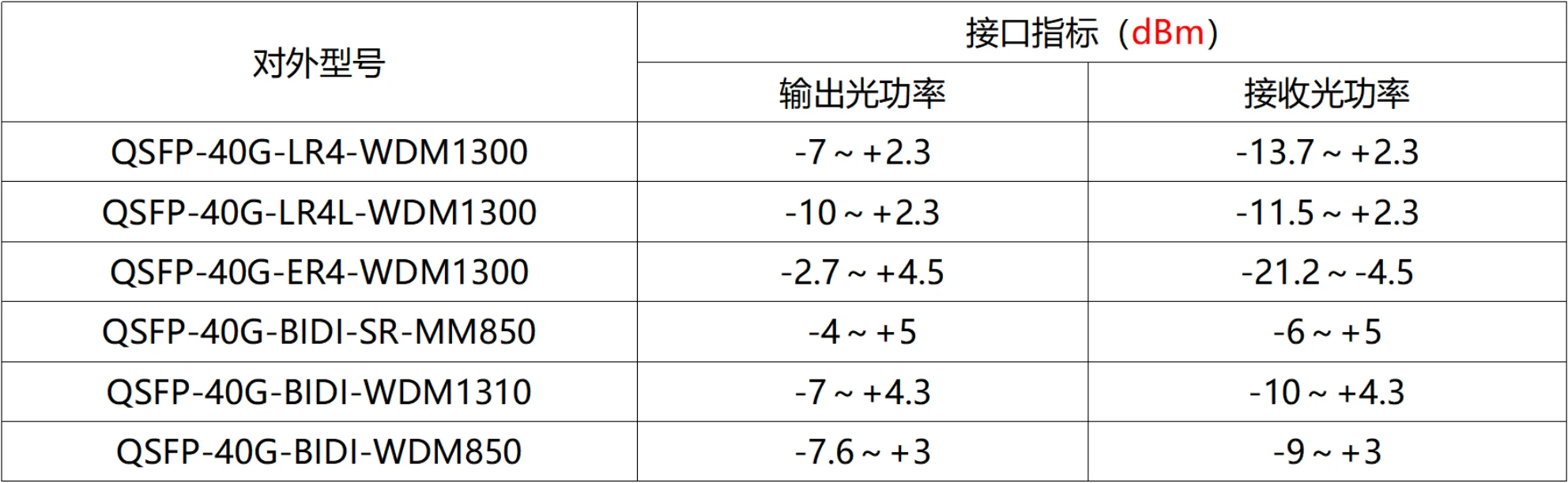

华三40G光模块输出光功率/接收光功率

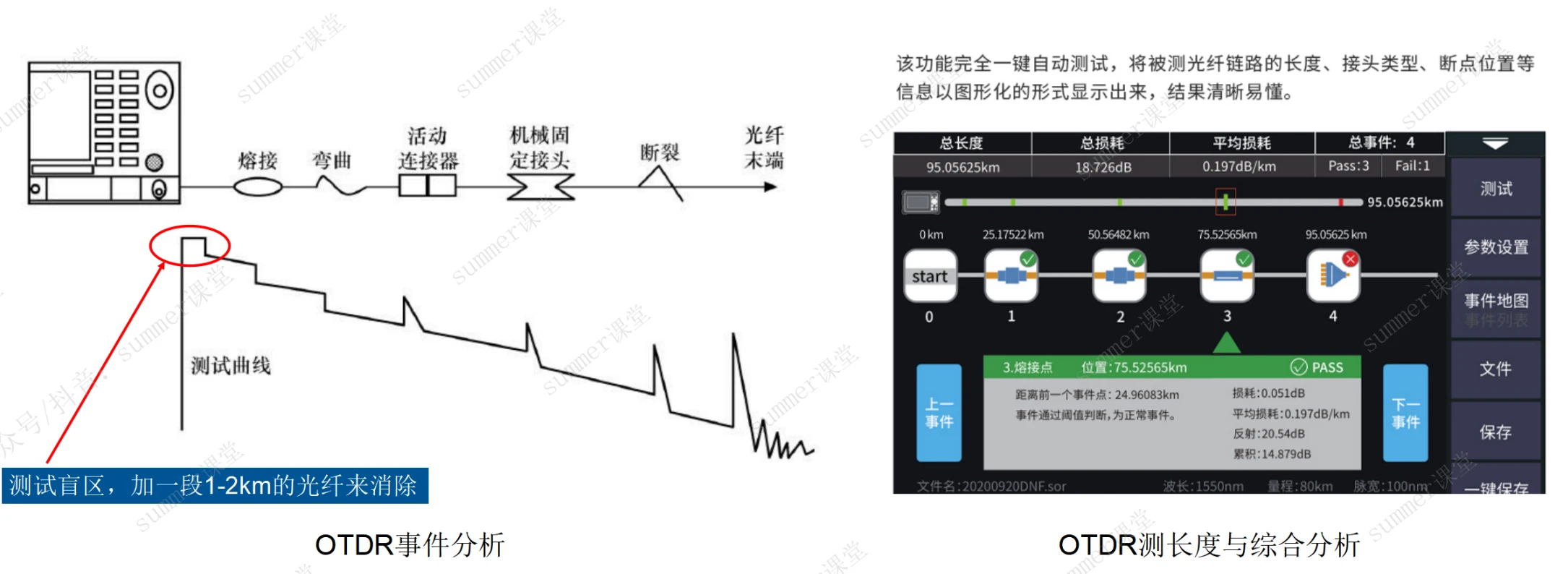

光纤测试工具-光时域反射仪OTDR

光功率计和光时域反射仪OTDR原理对比

例题:

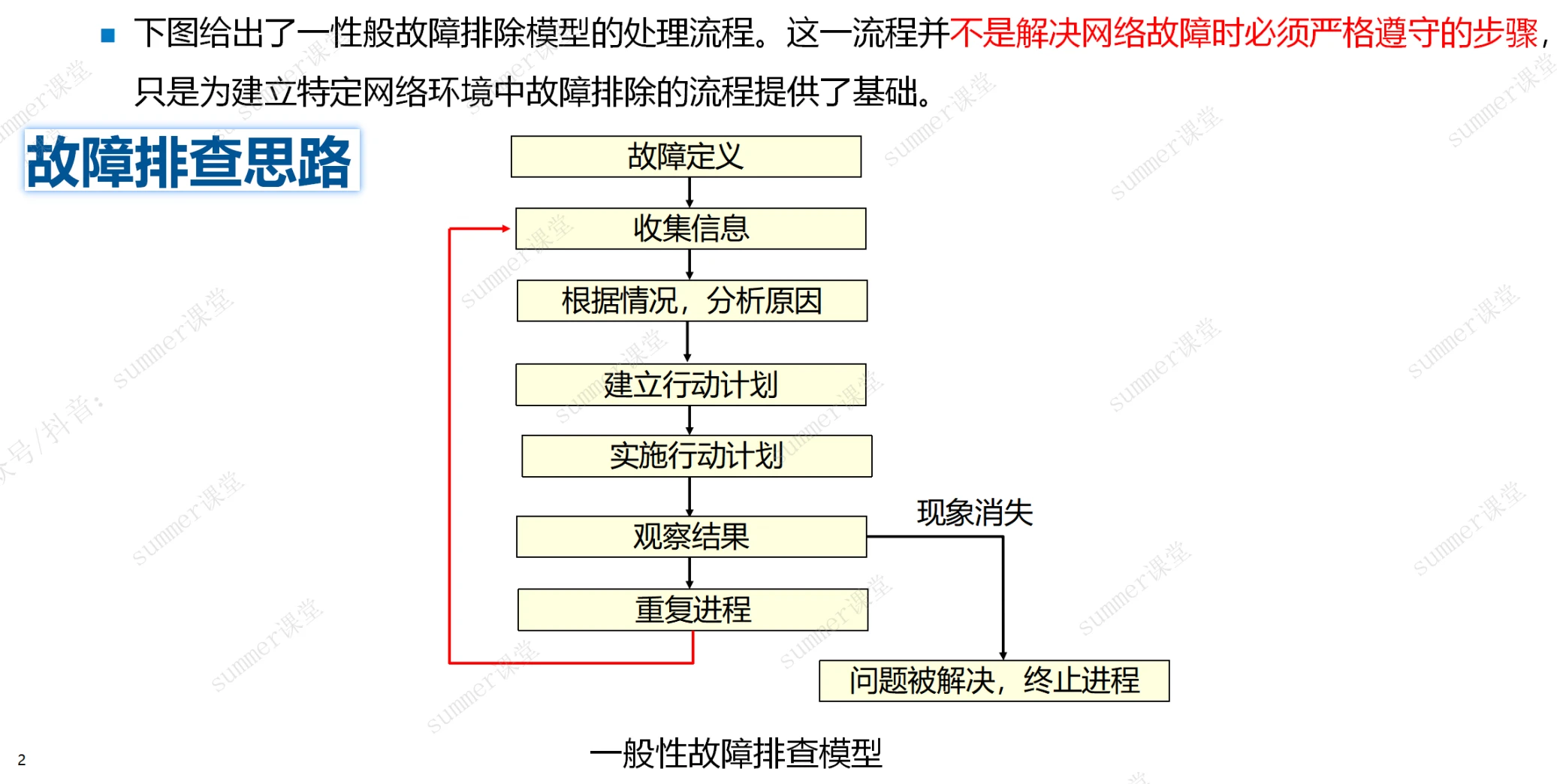

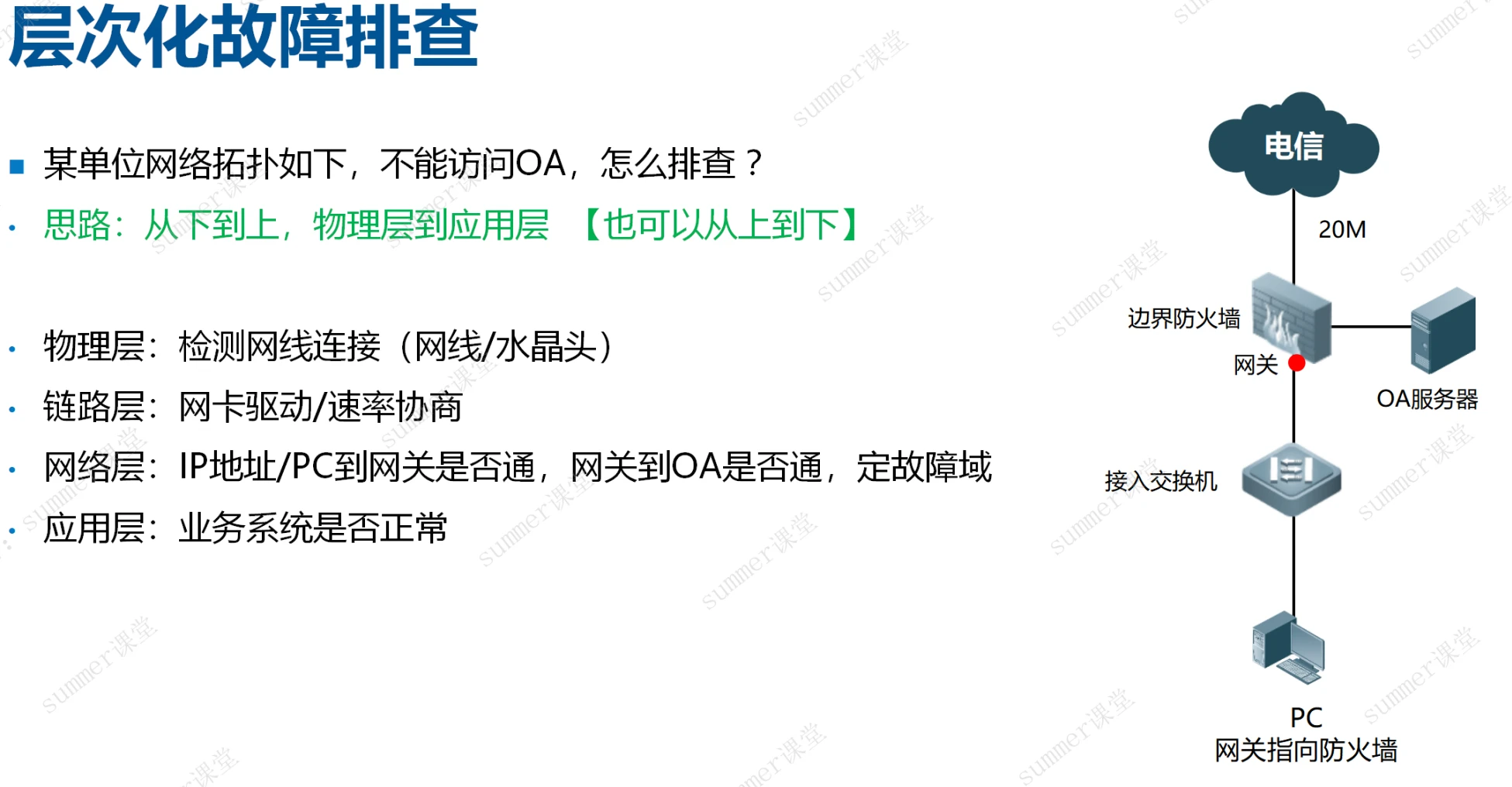

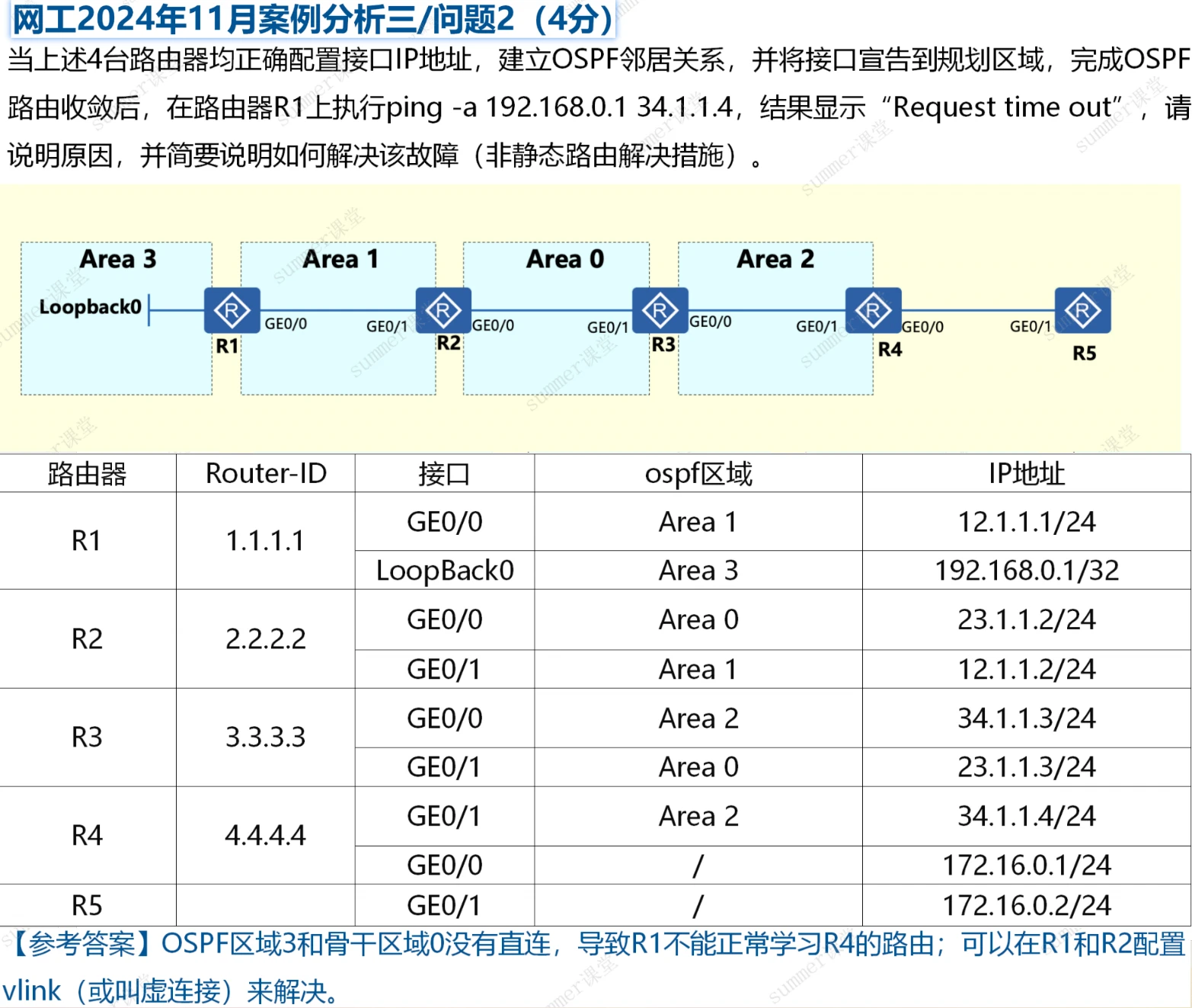

网络故障诊断与排查

网络规划和设计

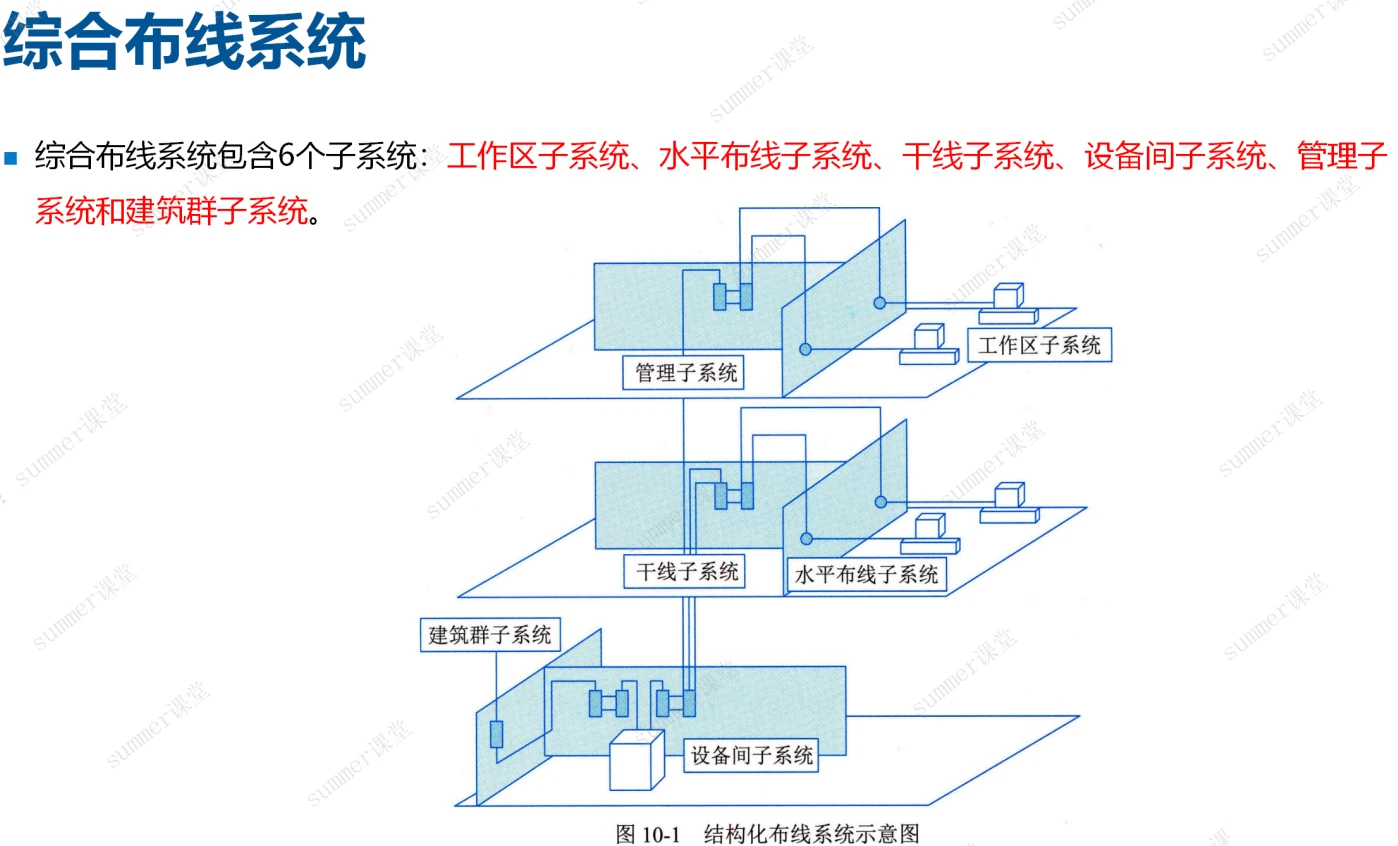

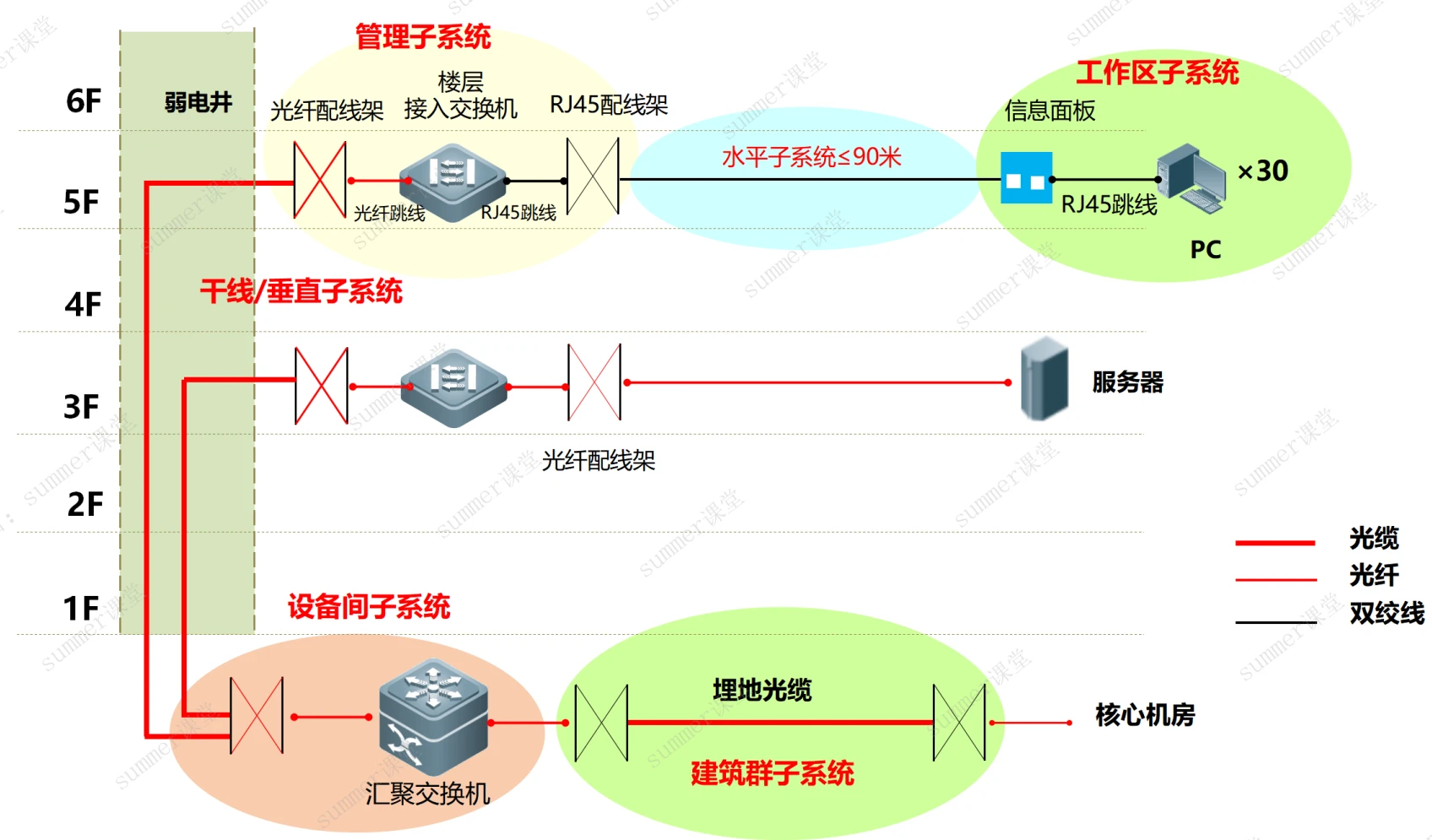

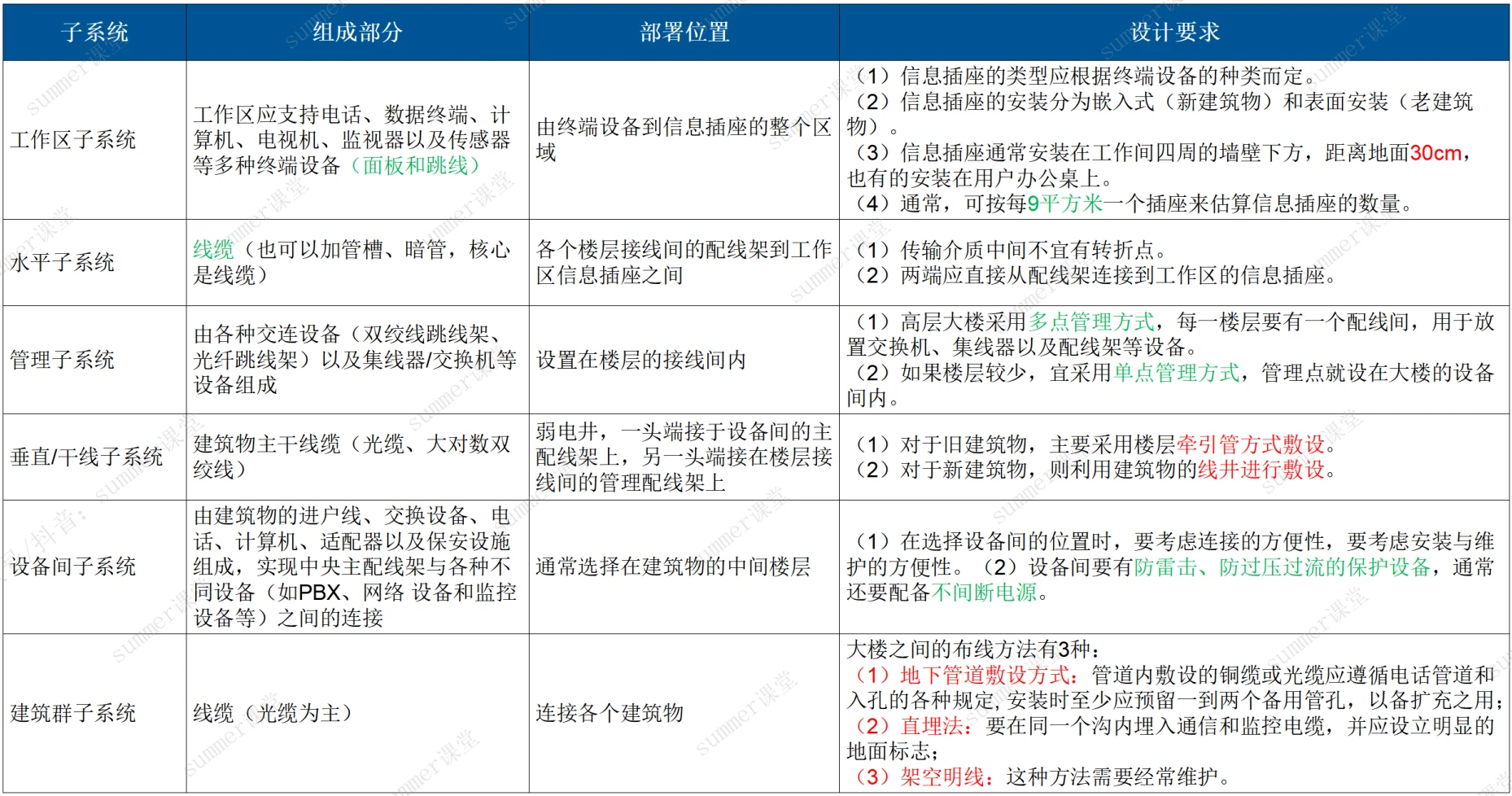

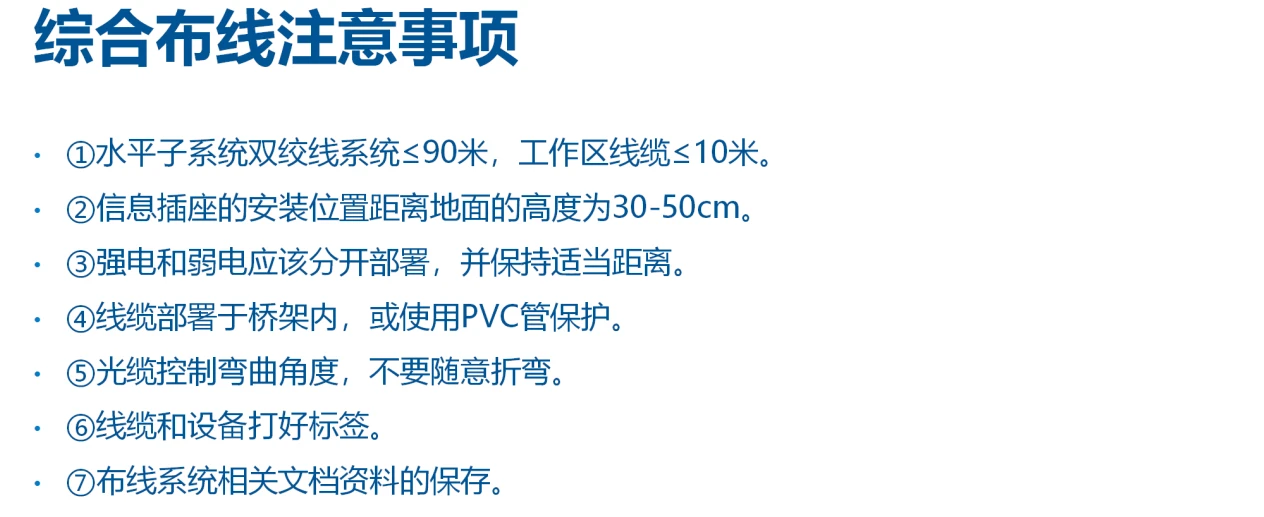

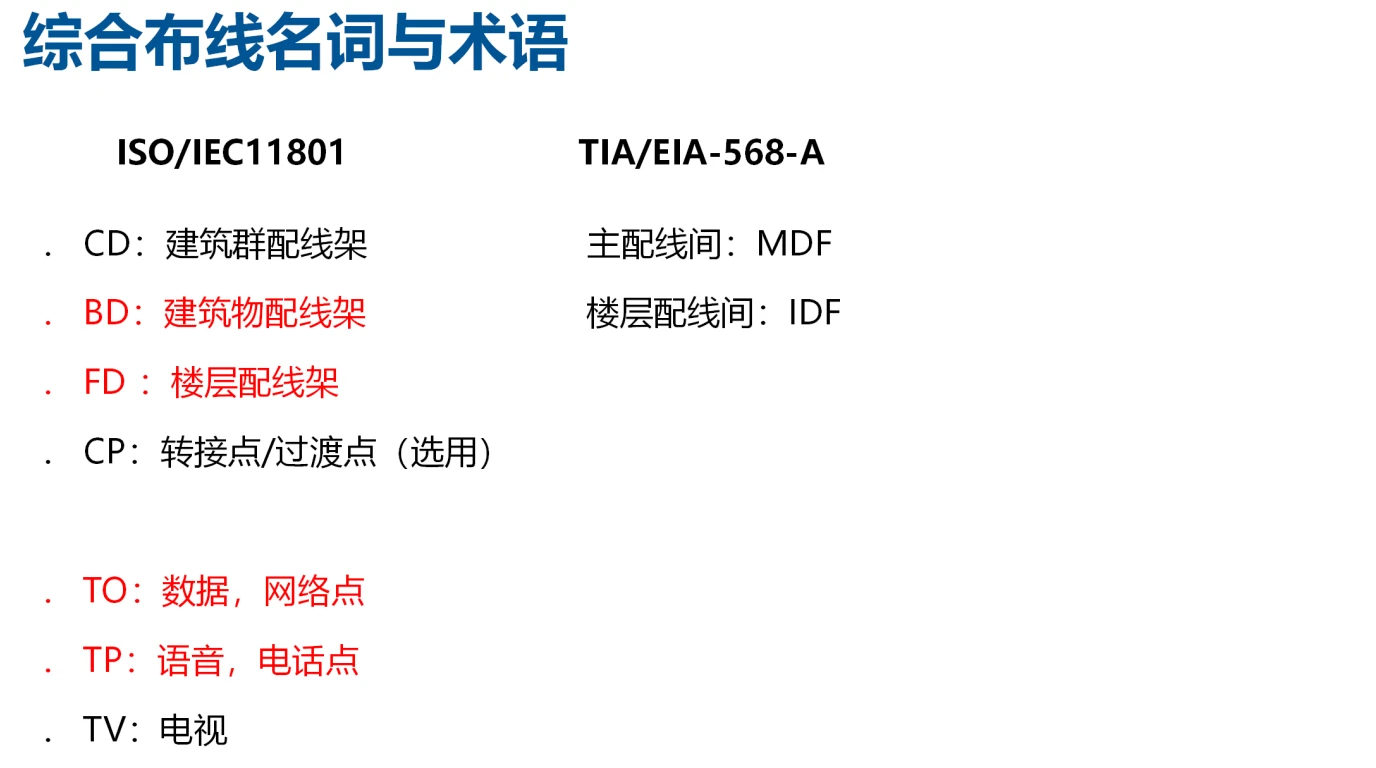

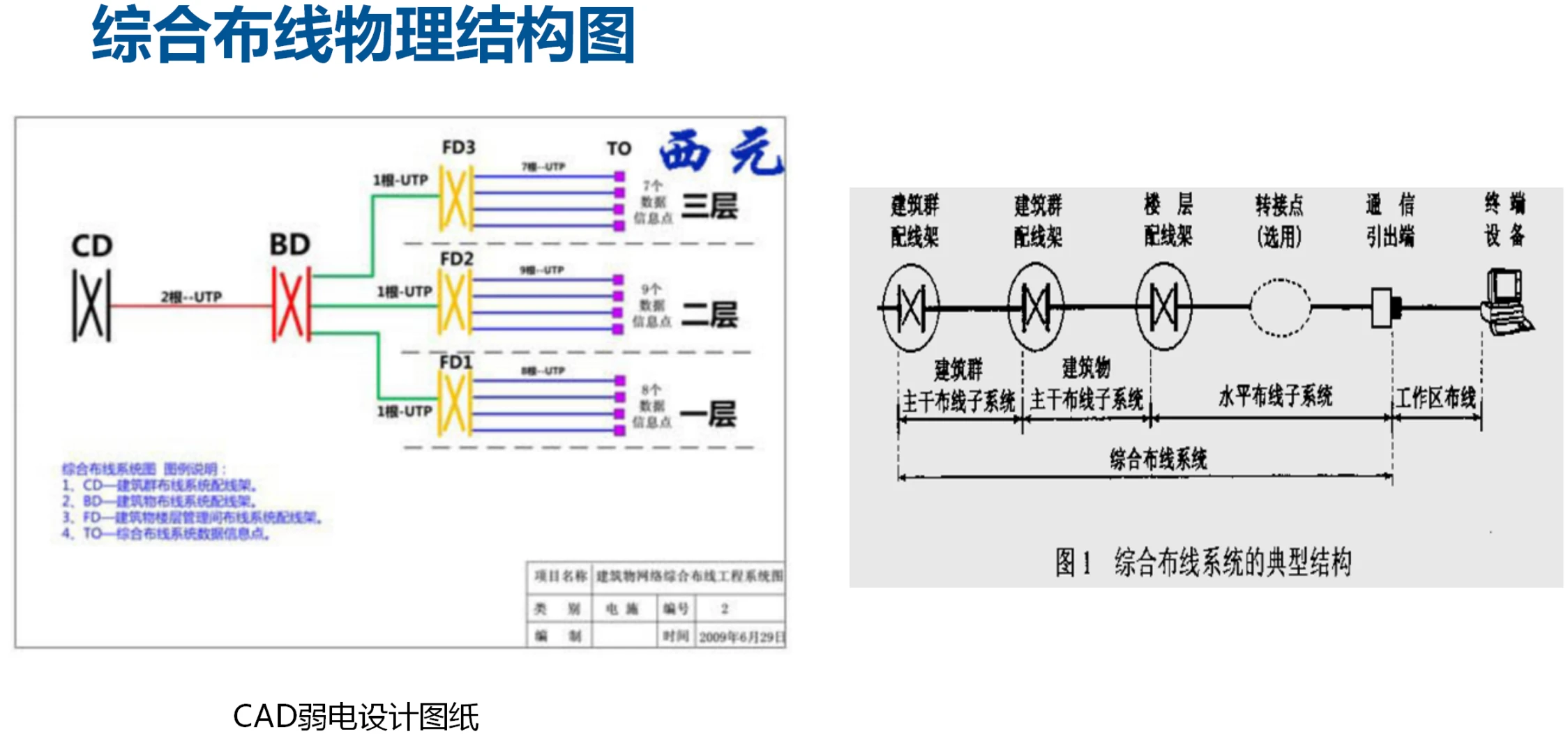

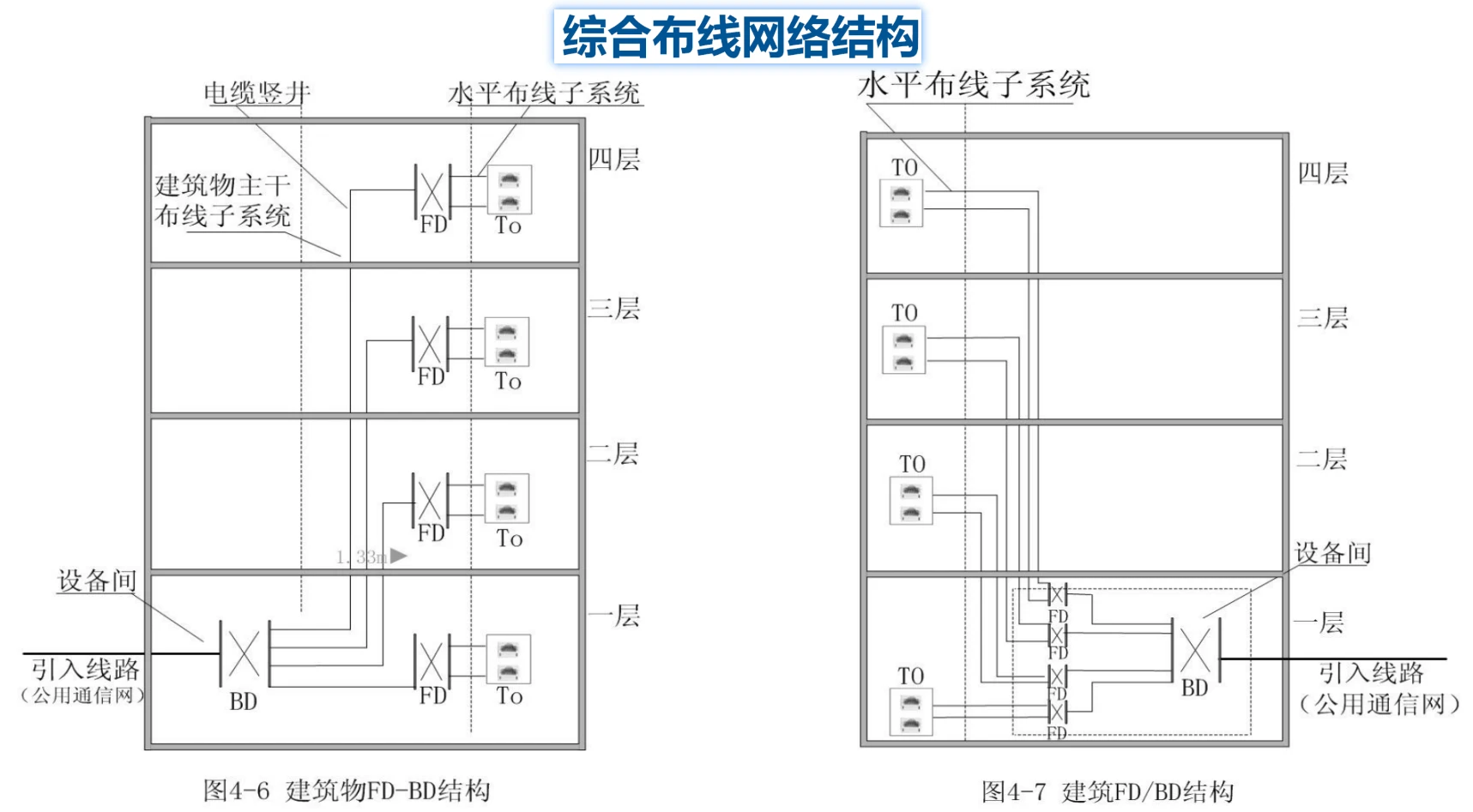

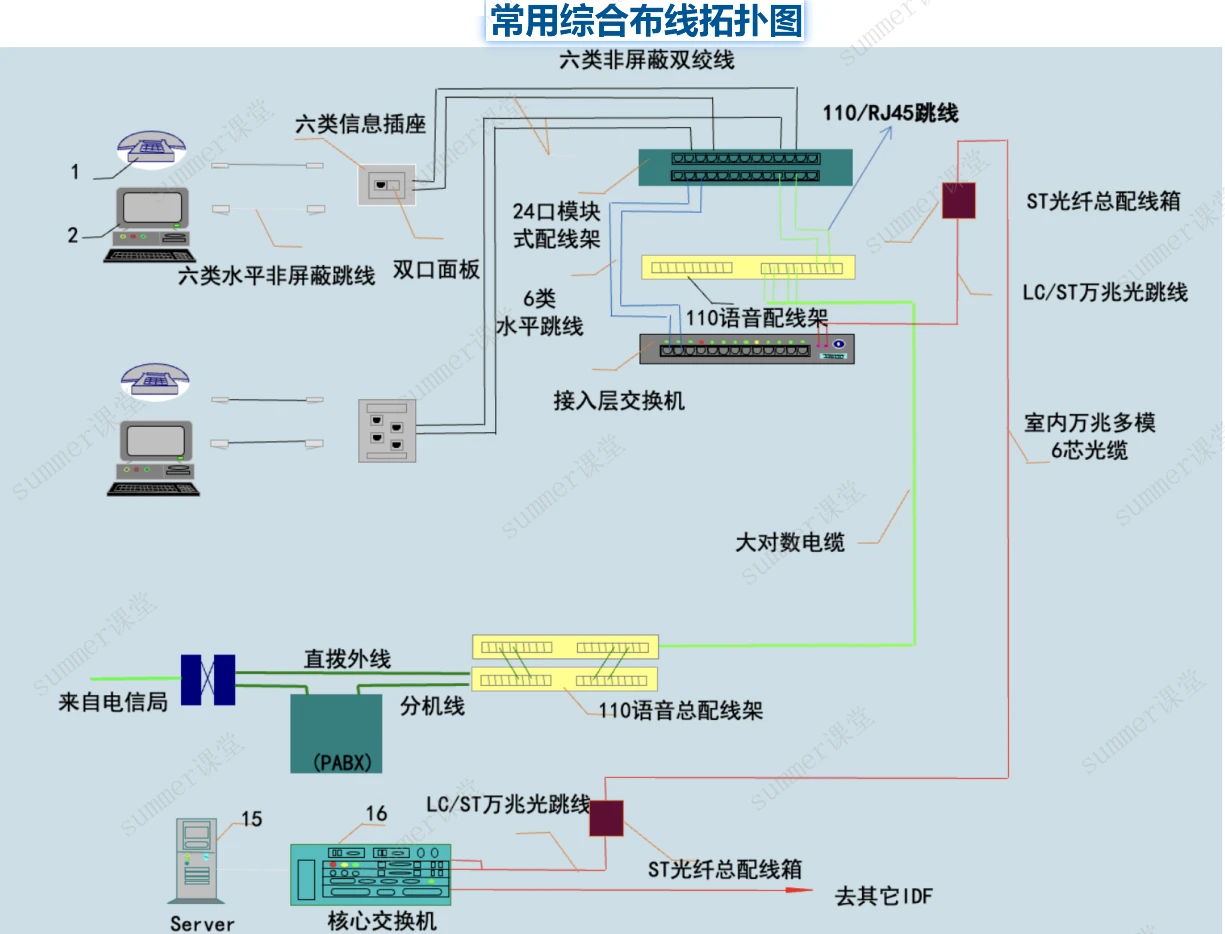

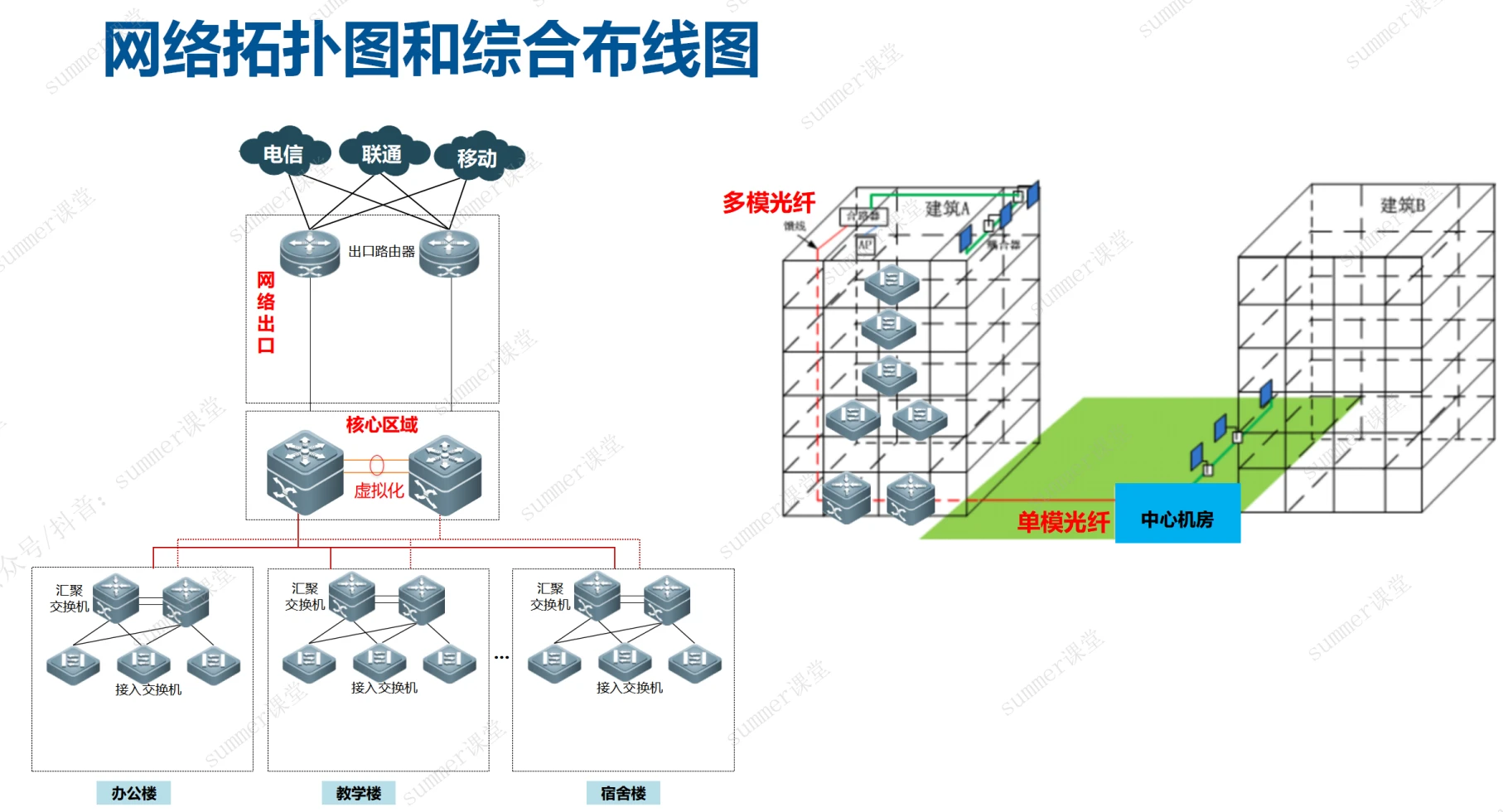

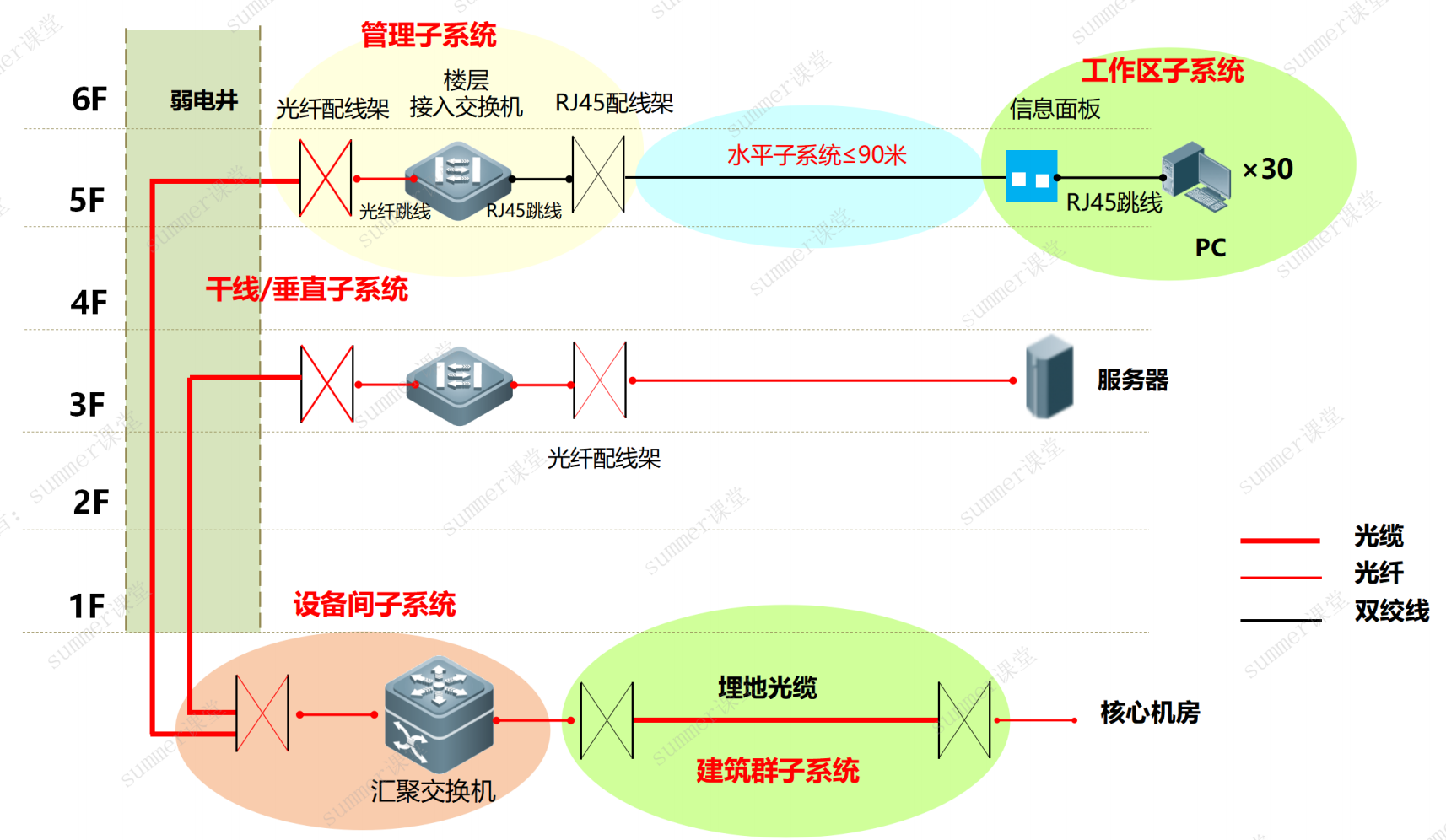

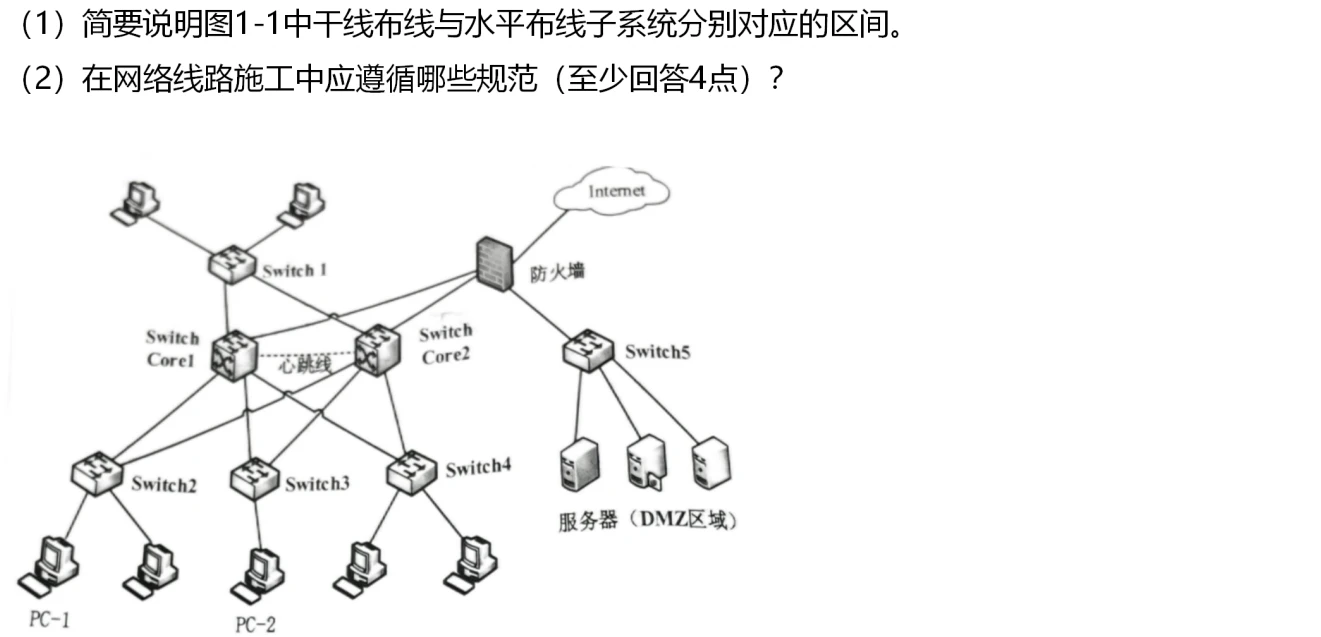

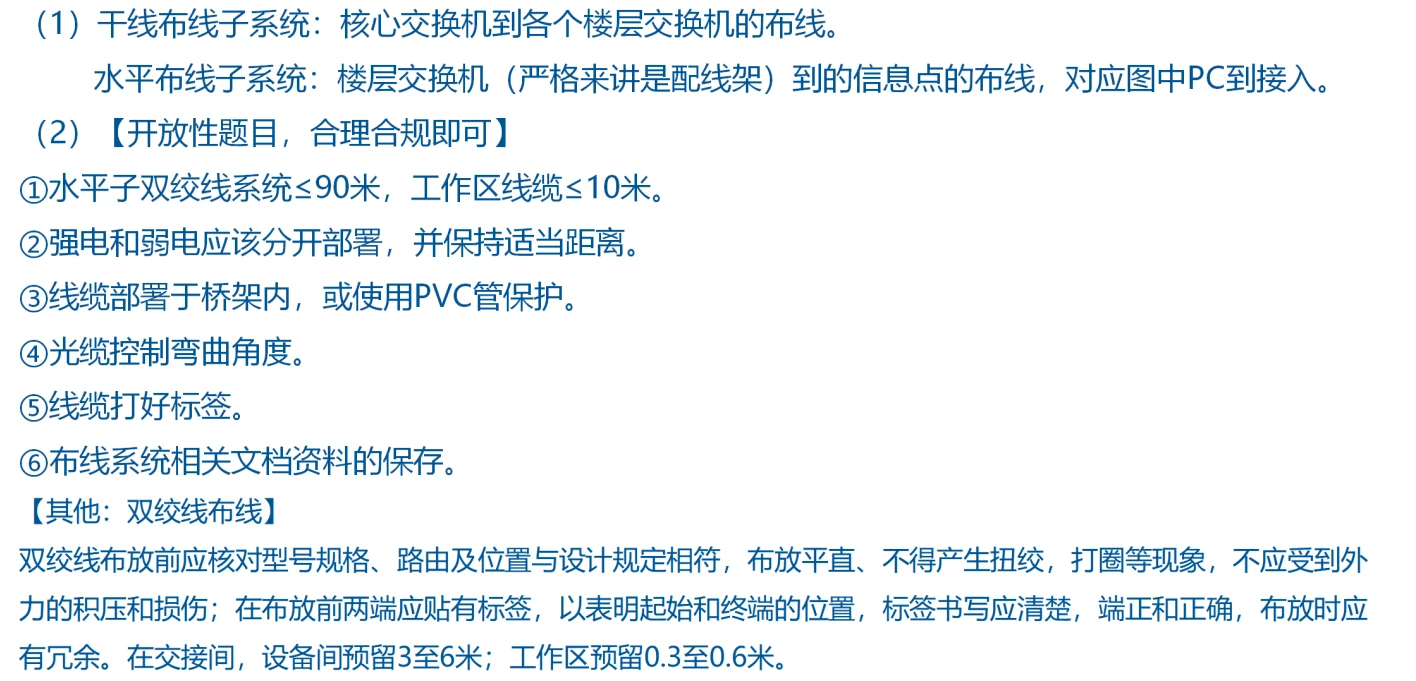

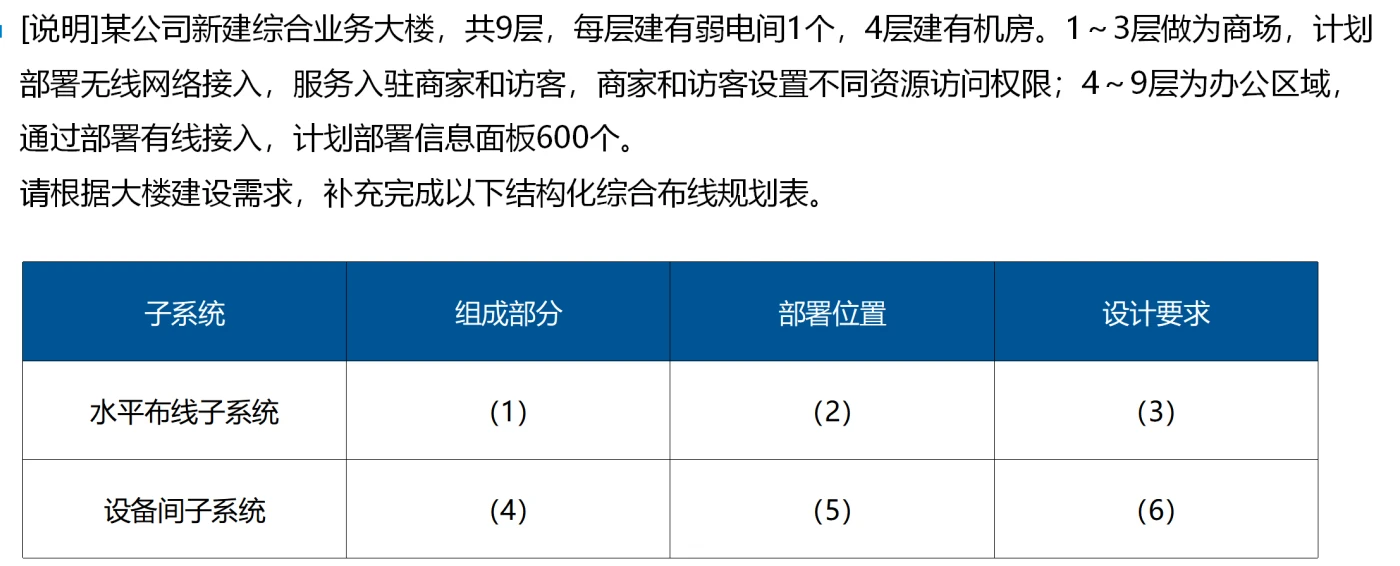

综合布线

注意线缆长度的限制

例题:

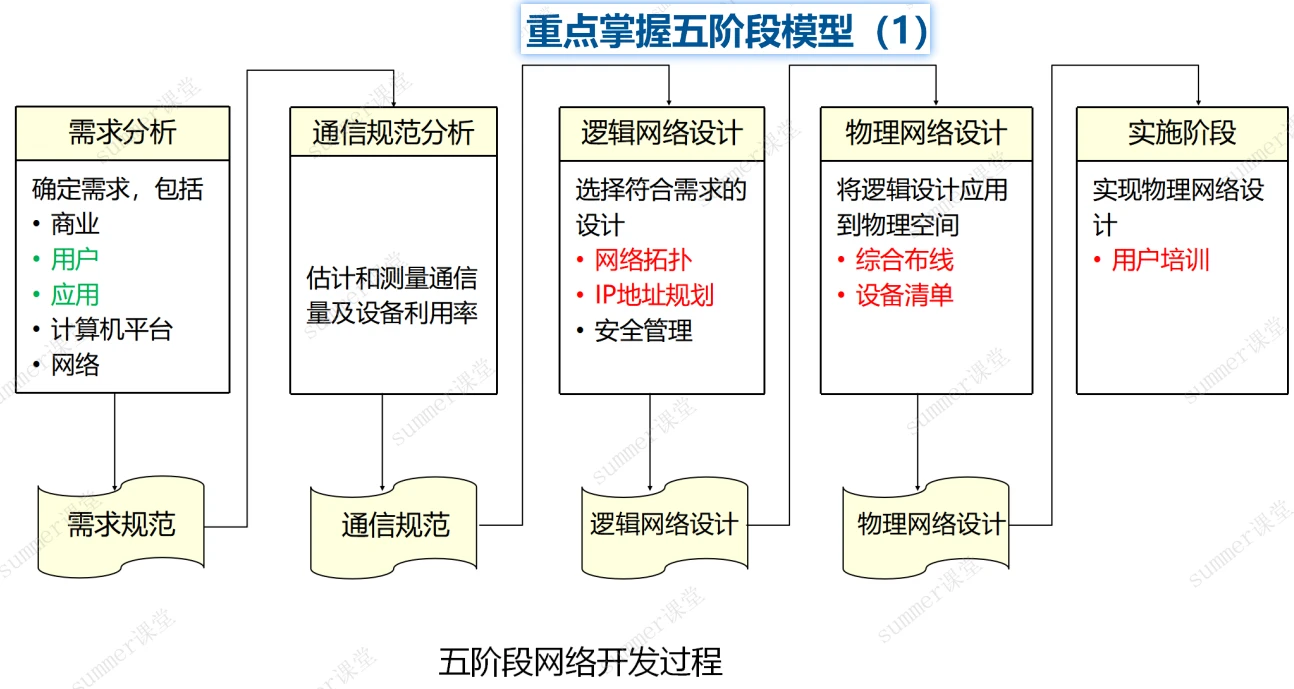

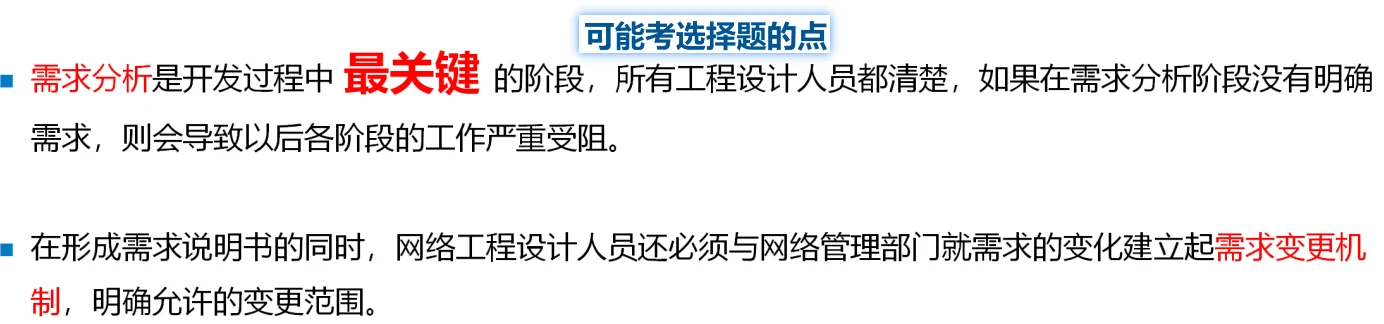

网络分析与设计

网络规划设计模型

网络设计的约束因素

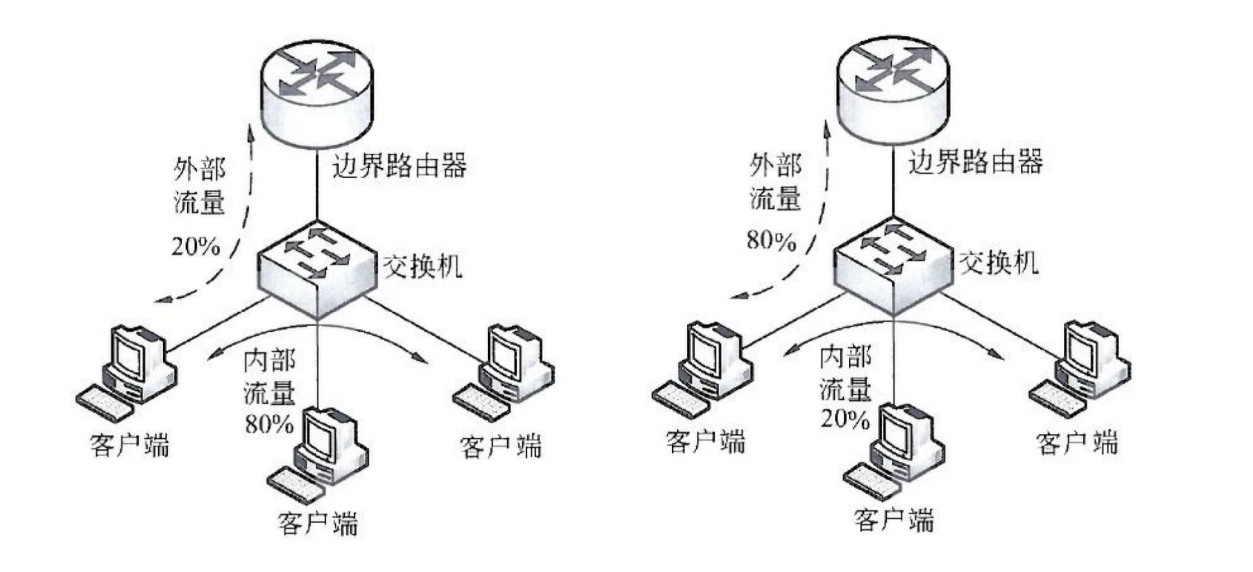

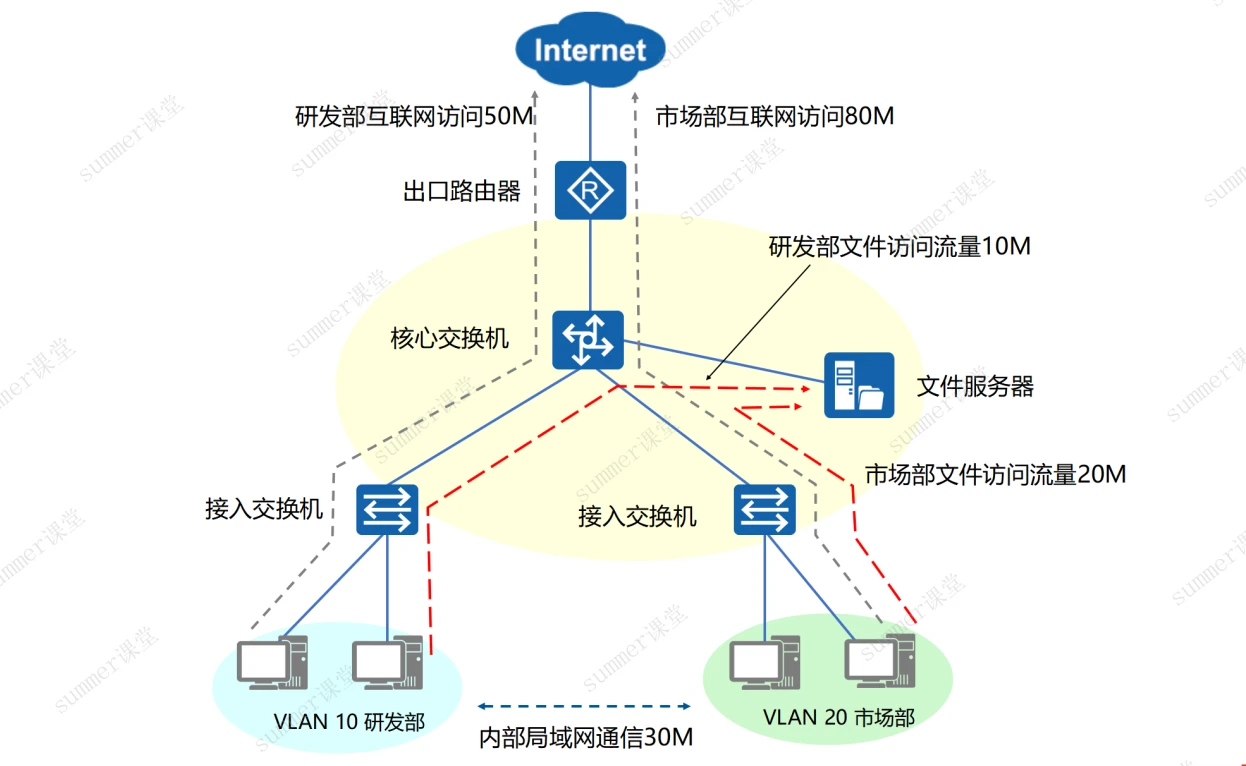

网络流量分析

例题:

技术评价

例题:

网络结构与功能

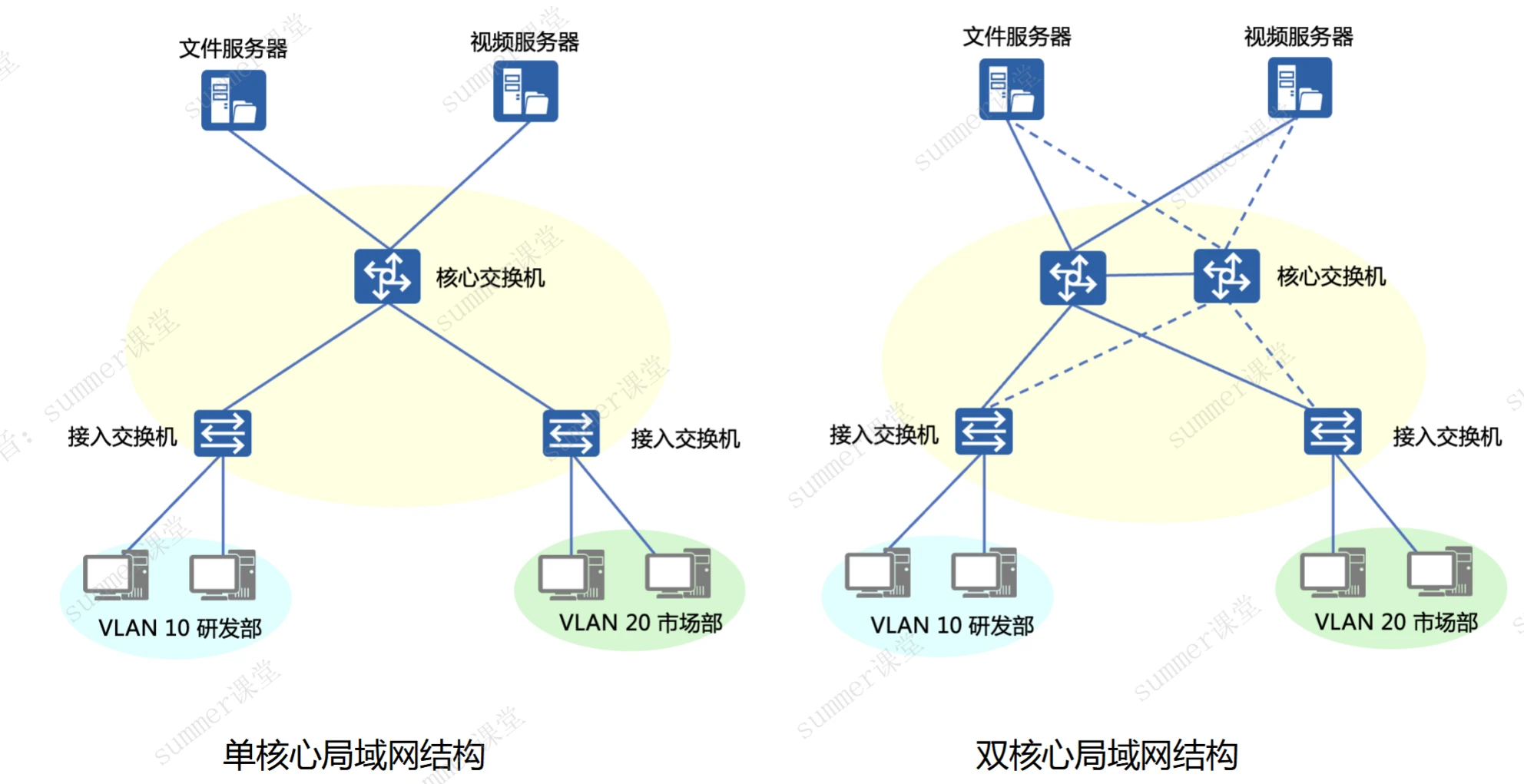

局域网结构类型

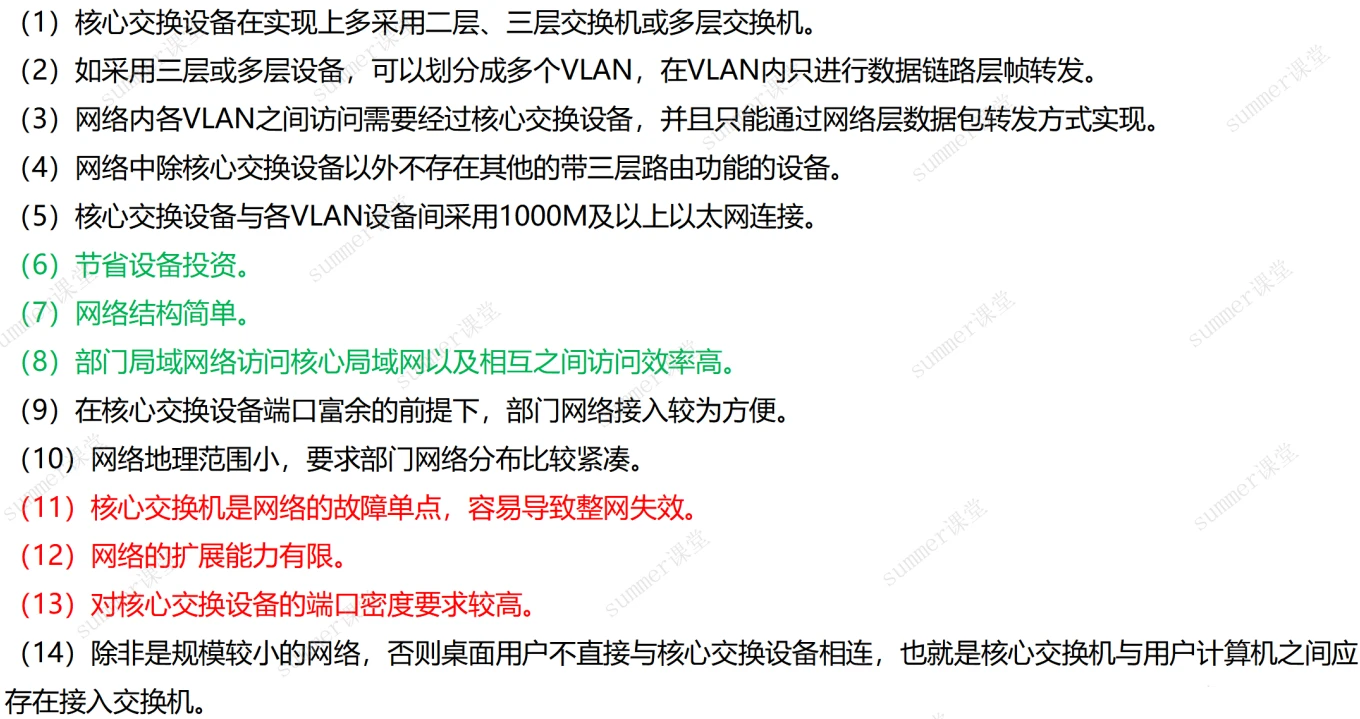

单核心局域网特点

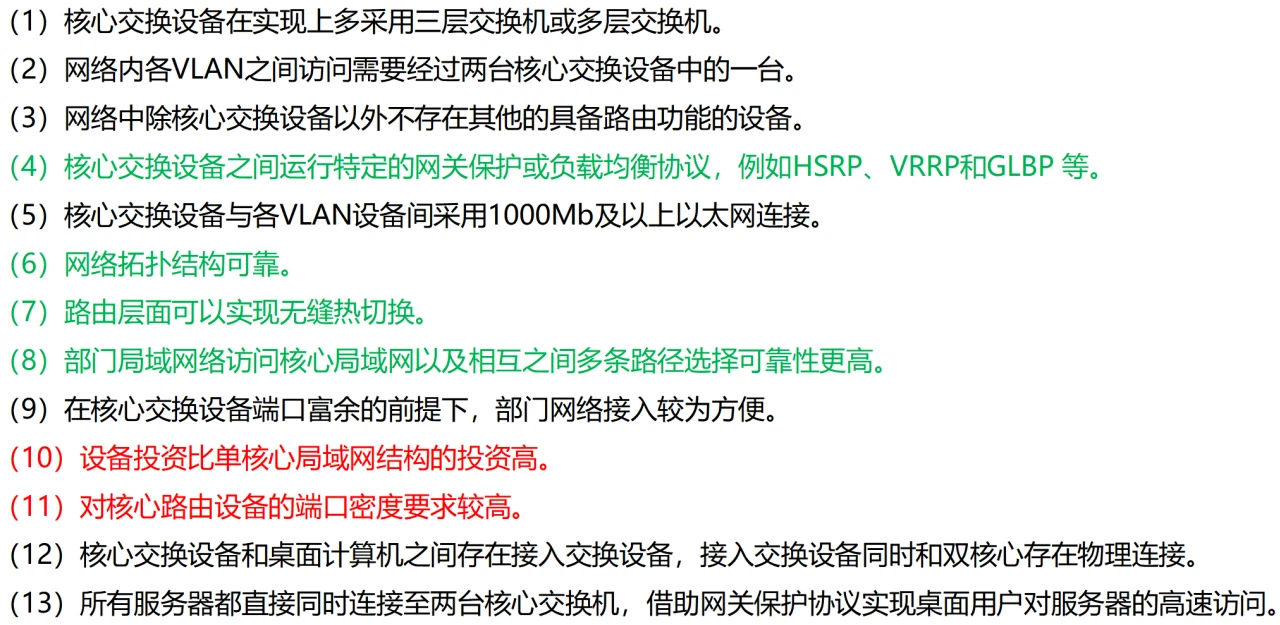

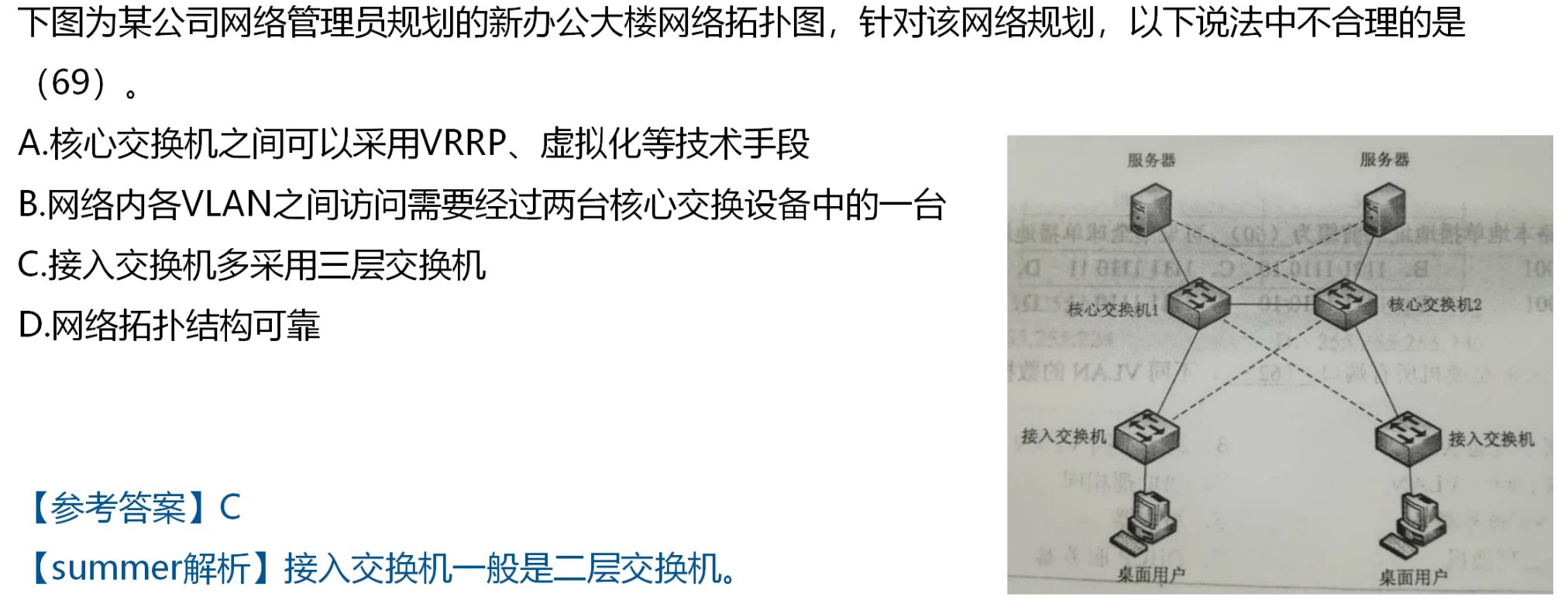

双核心局域网特点

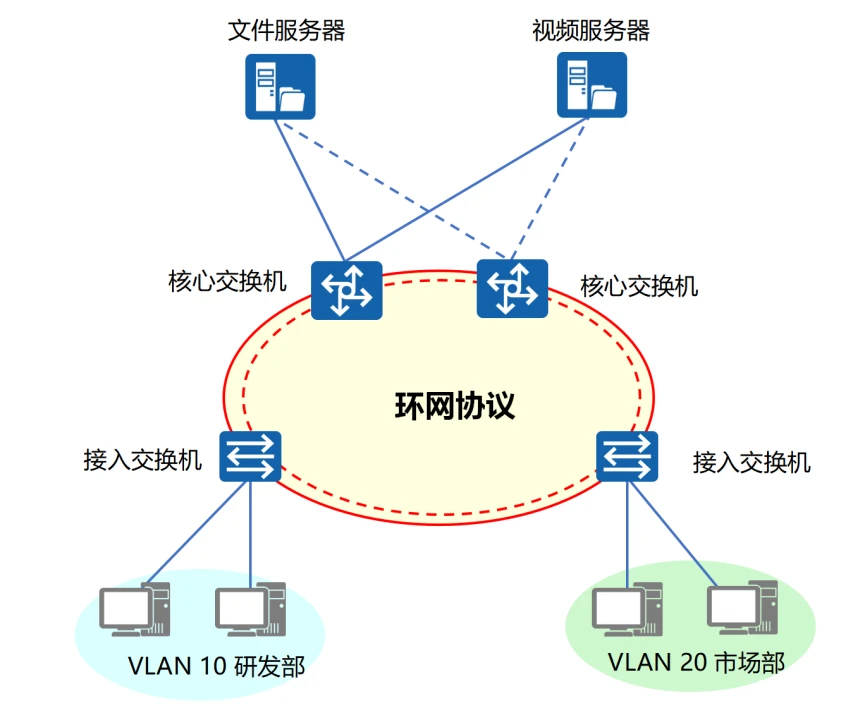

环形局域网结构

环形局域网结构特点

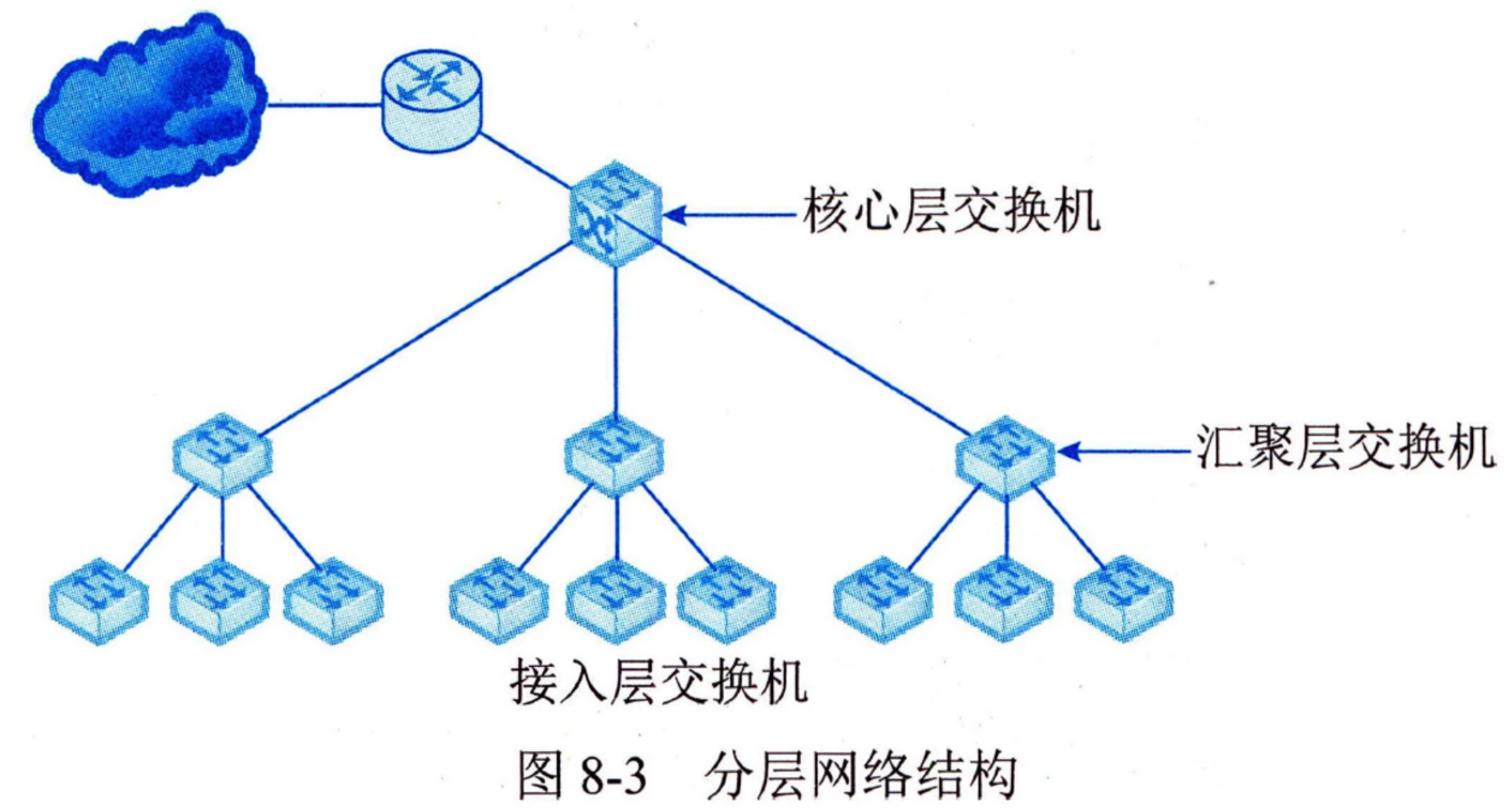

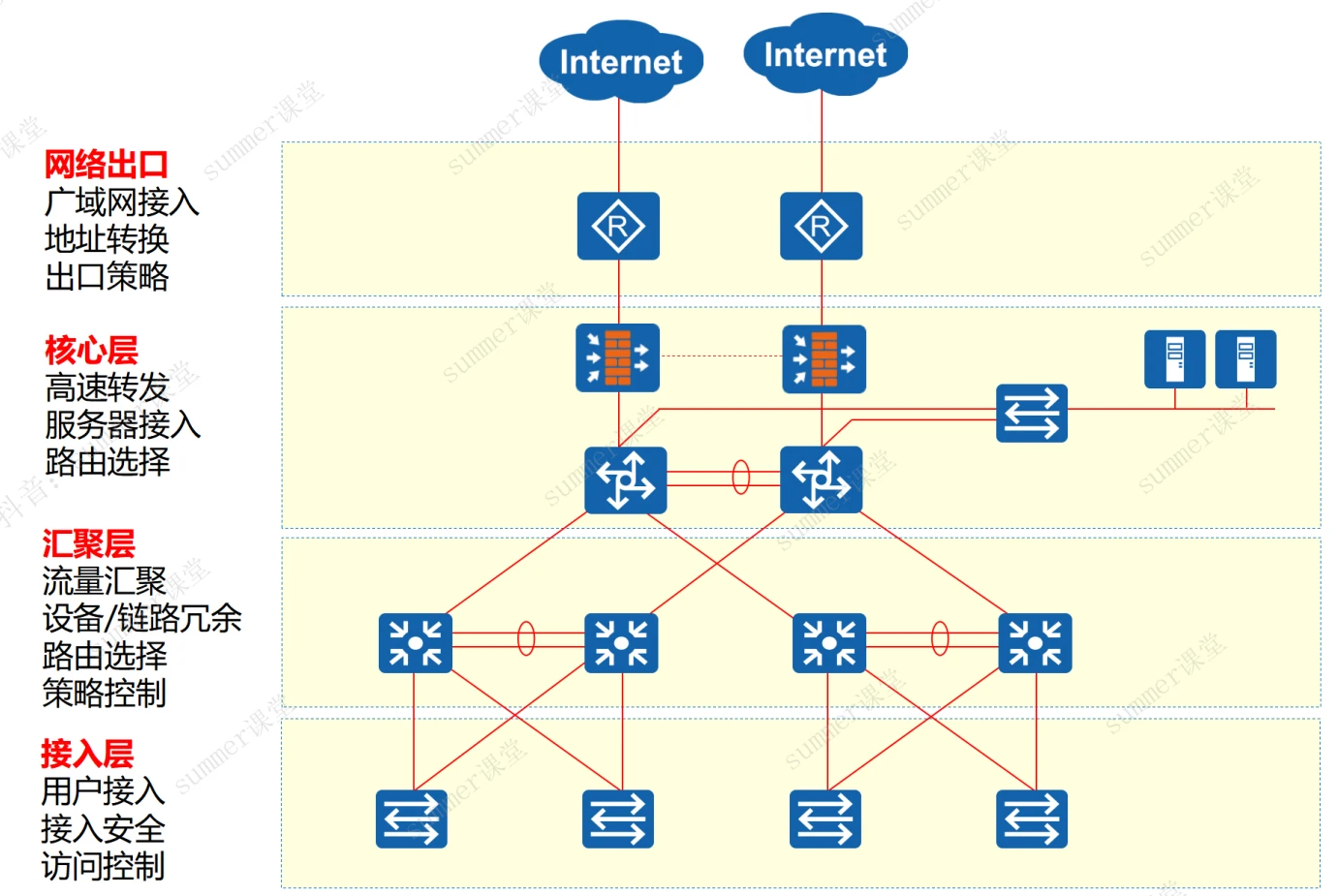

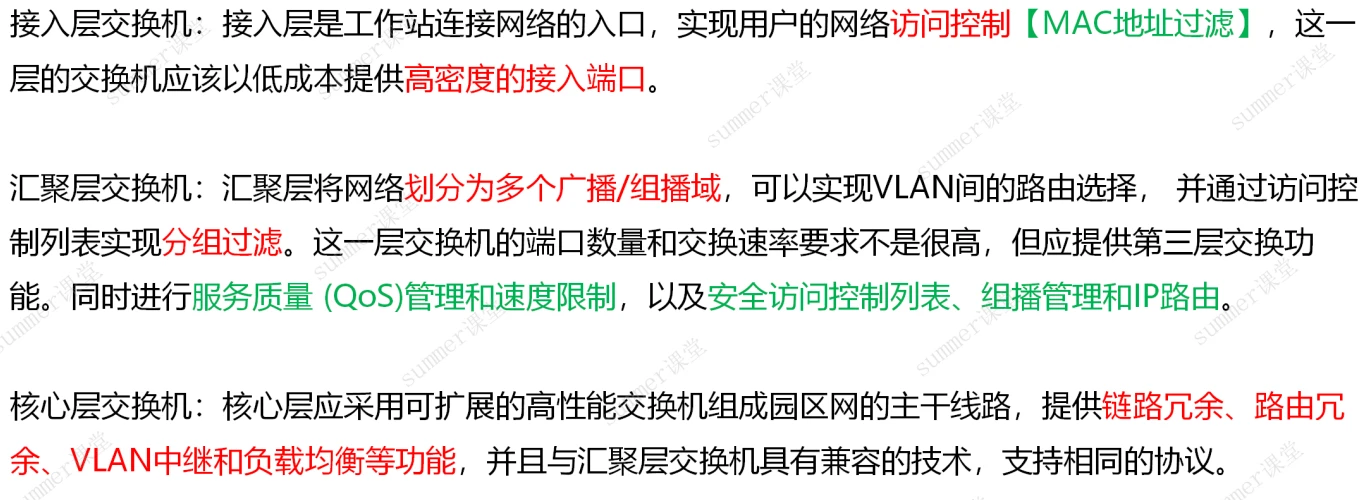

层次化网络设计/三层组网架构

层次局域网结构特点

三层组网架构

例题:

层次化网络模型优点

层次化网络模型原则

例题:

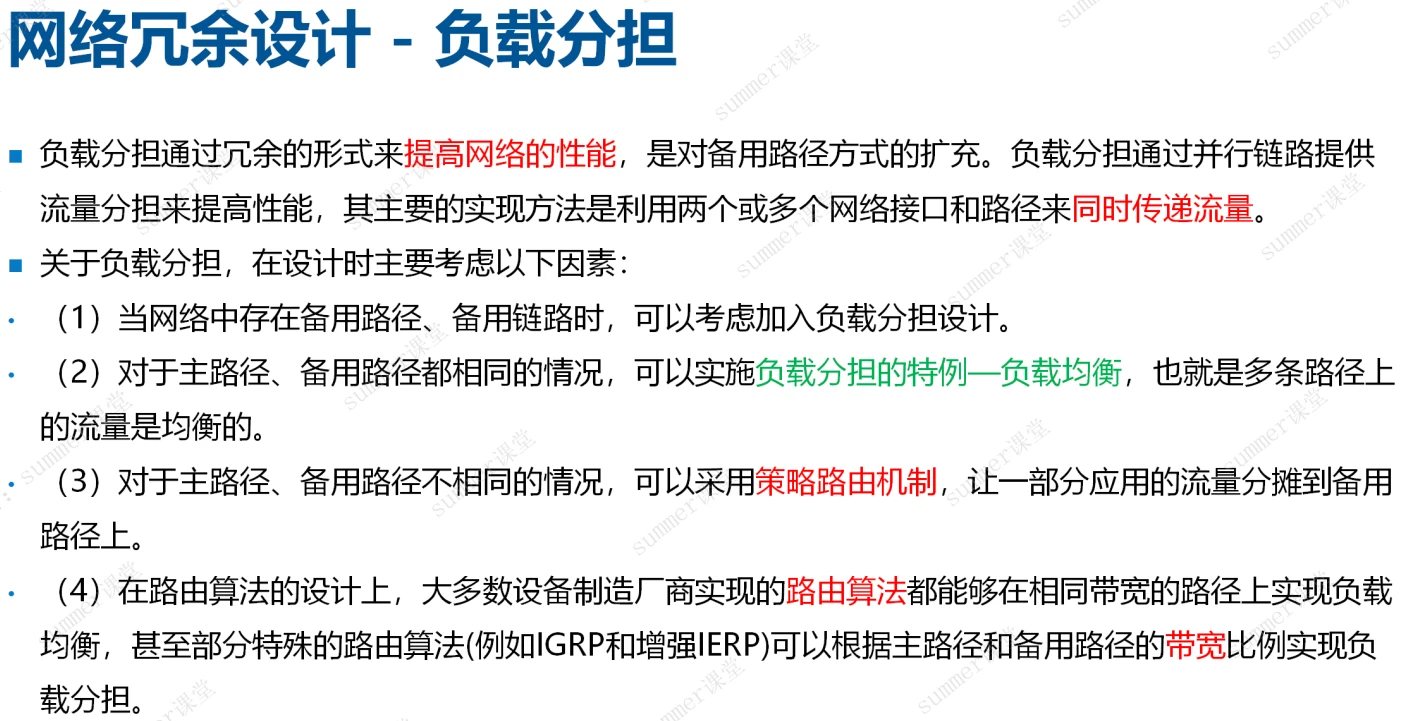

网络冗余设计

例题:

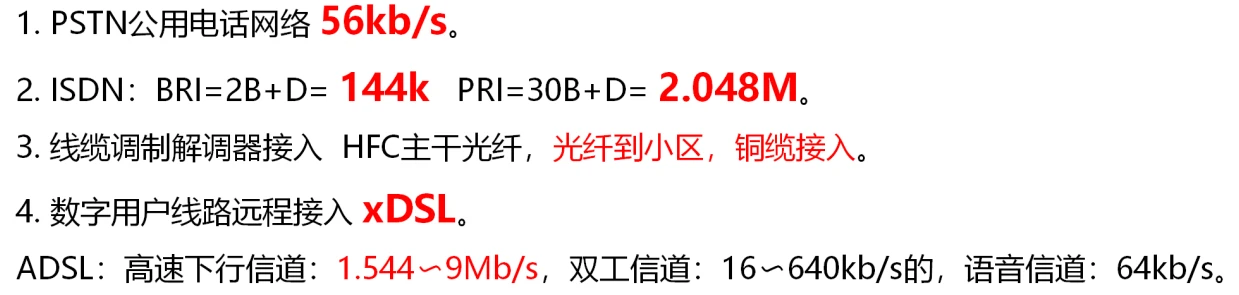

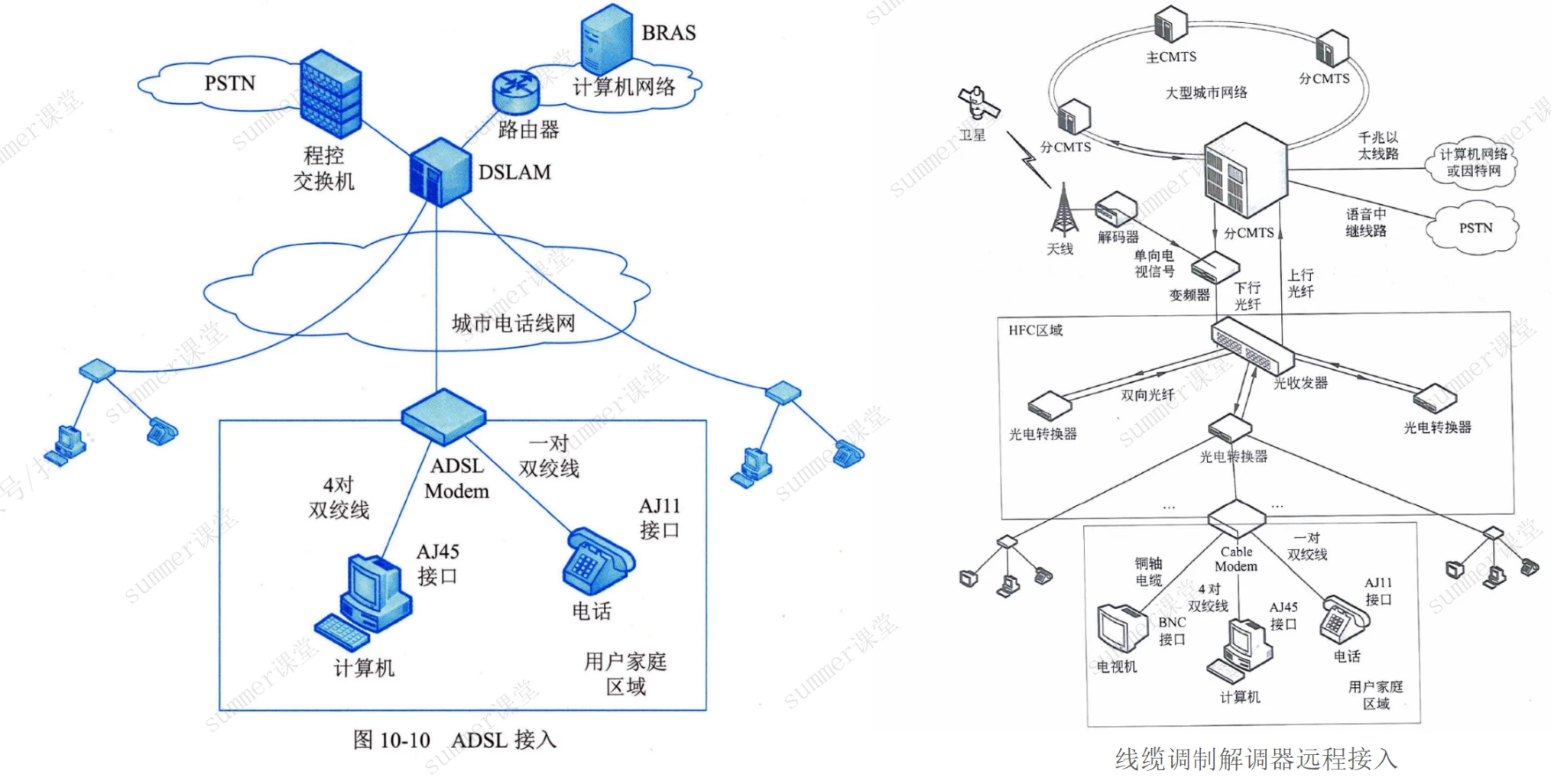

广域网接入技术

接入和终结设备

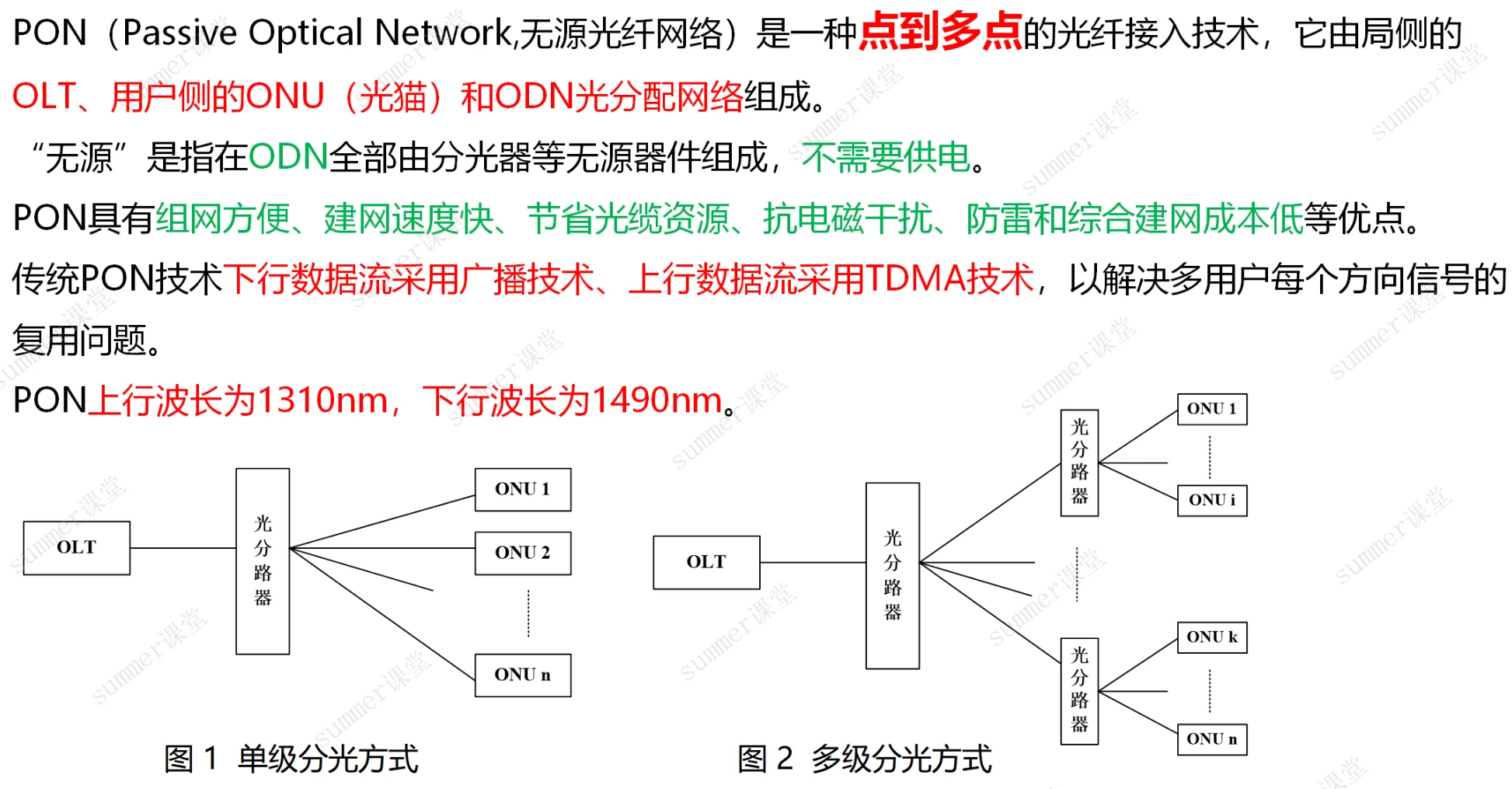

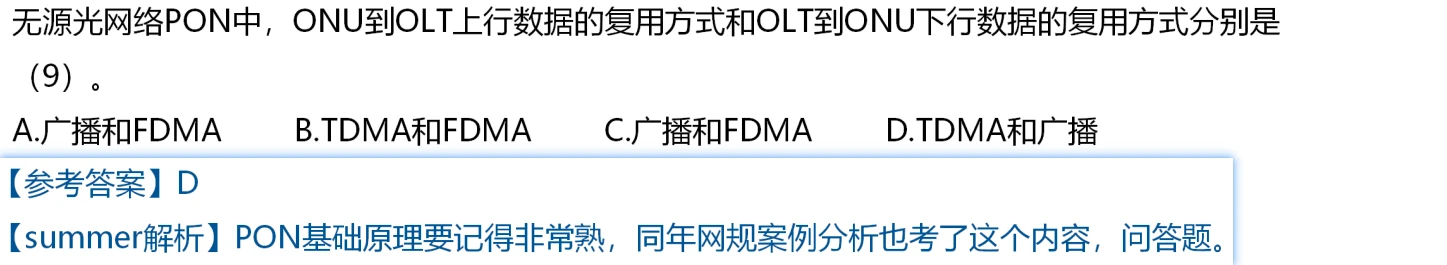

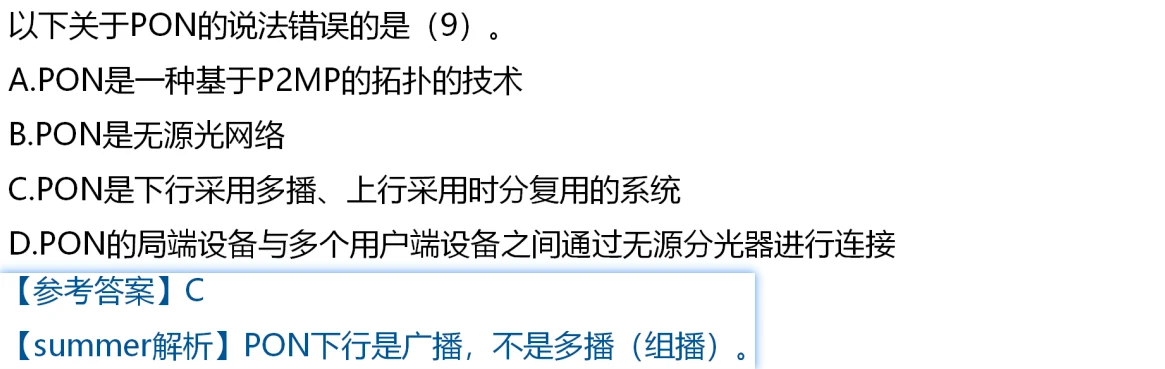

PON接入

其他接入技术

关键词:MSTP

例题:

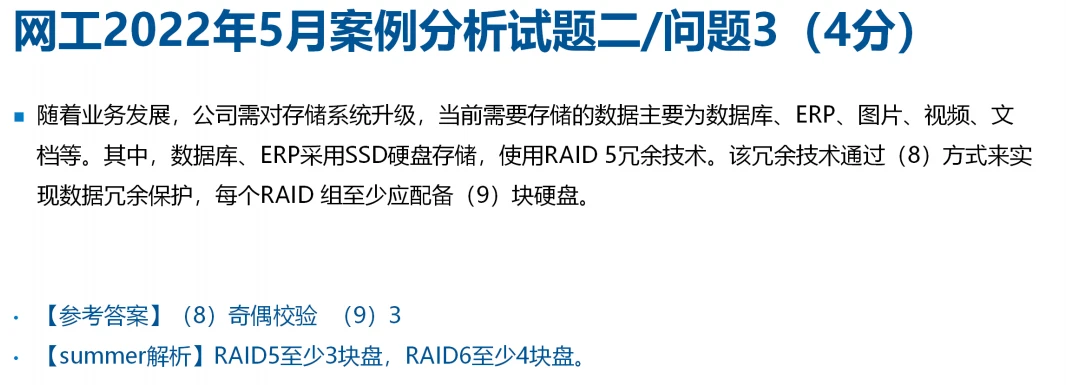

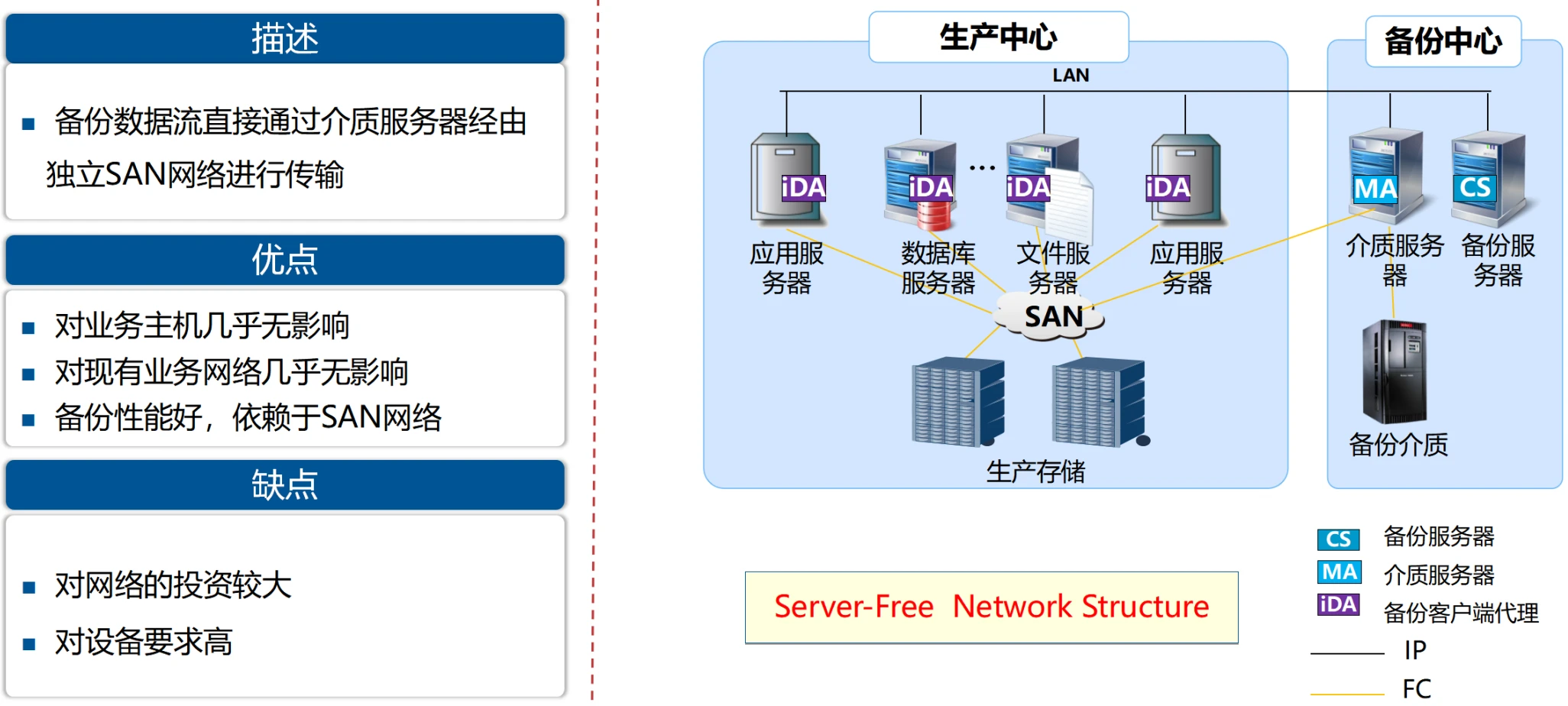

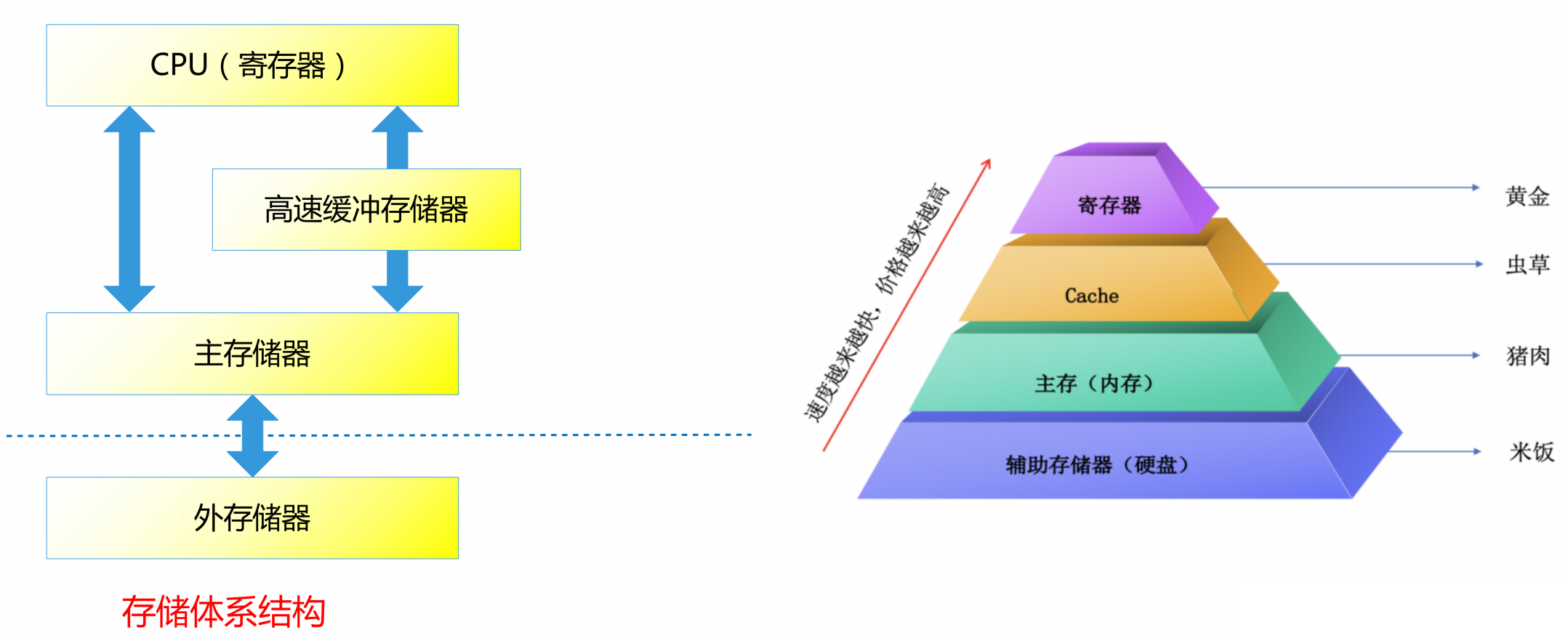

存储与RAID技术专题

存储基础

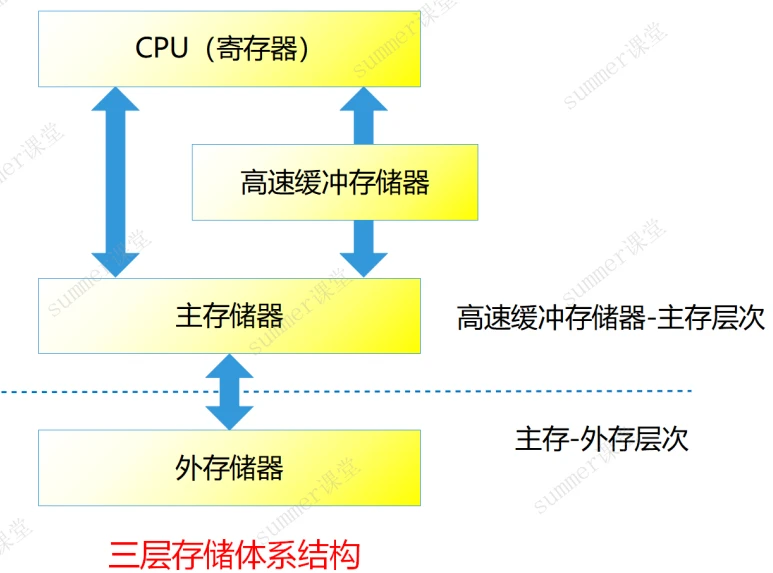

存储系统层次结构

存储体系结构如下图,分为寄存器、高速缓冲存储器、主存储器和外存储器

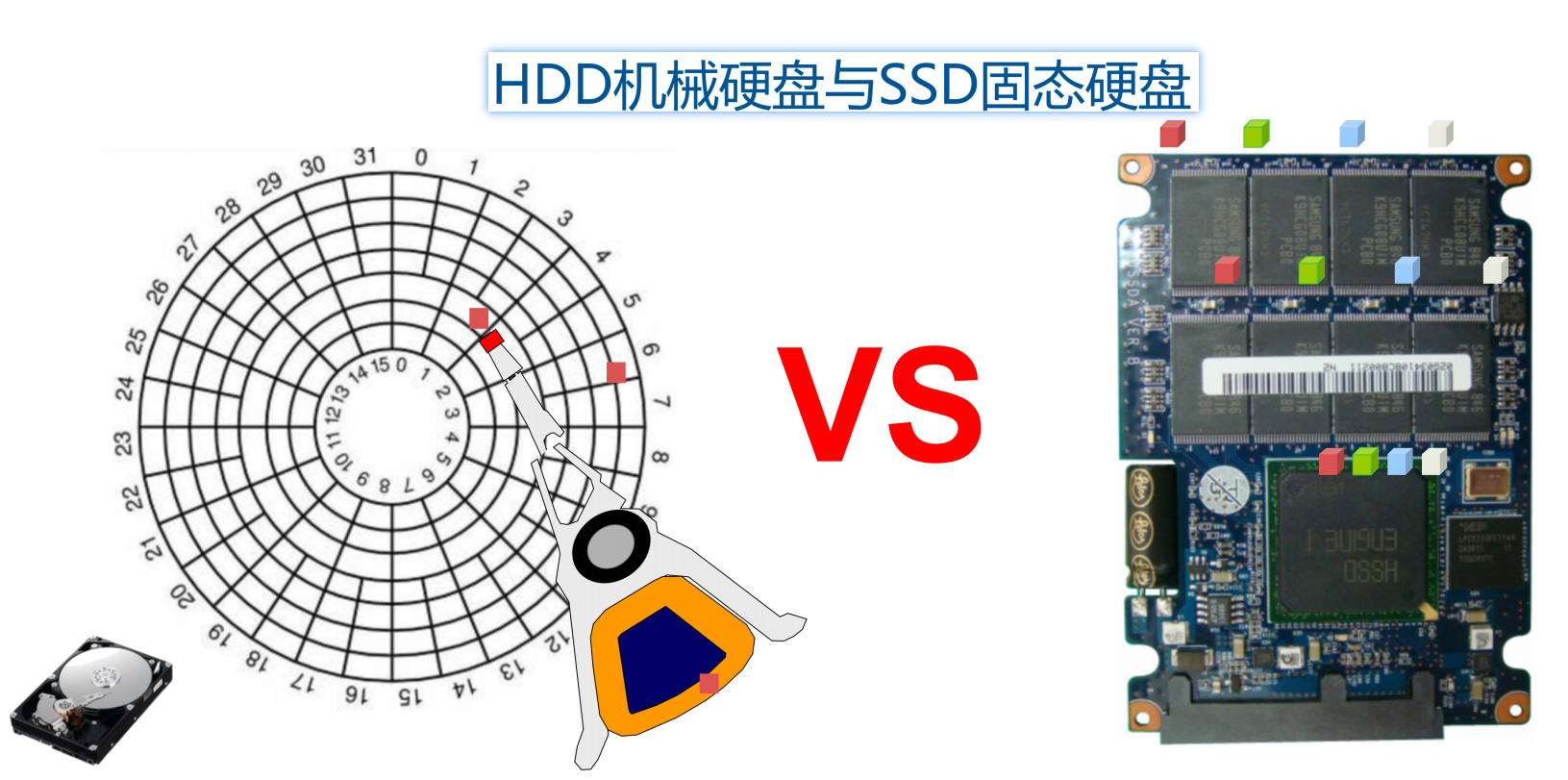

存储介质

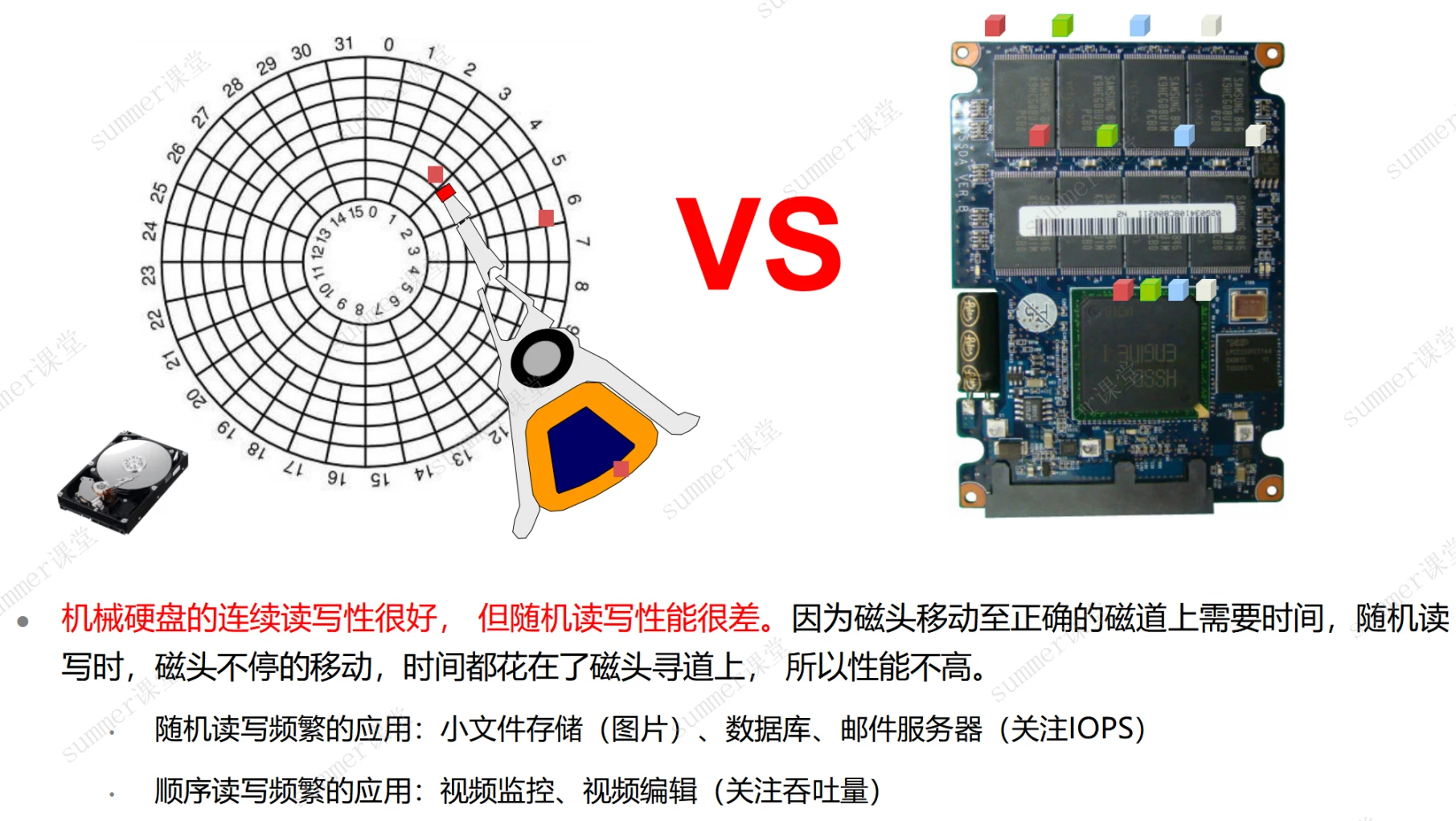

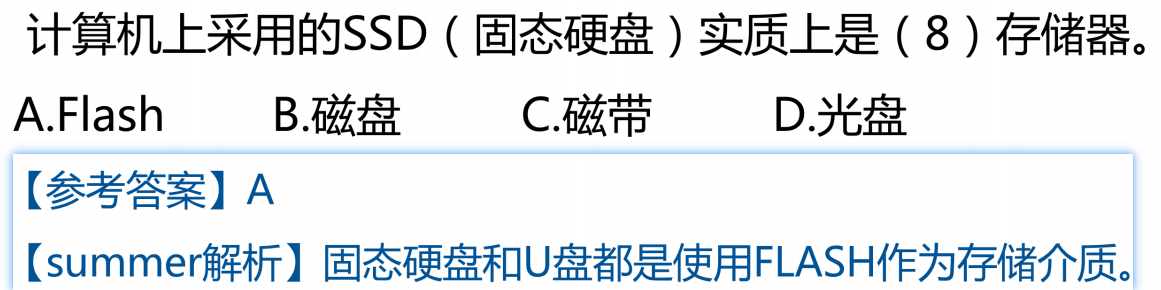

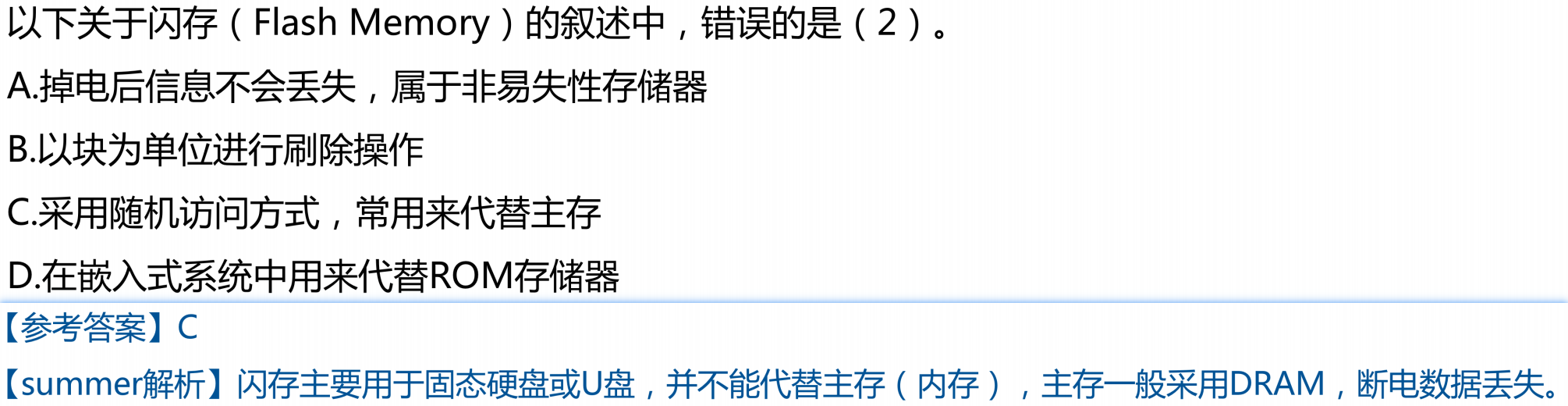

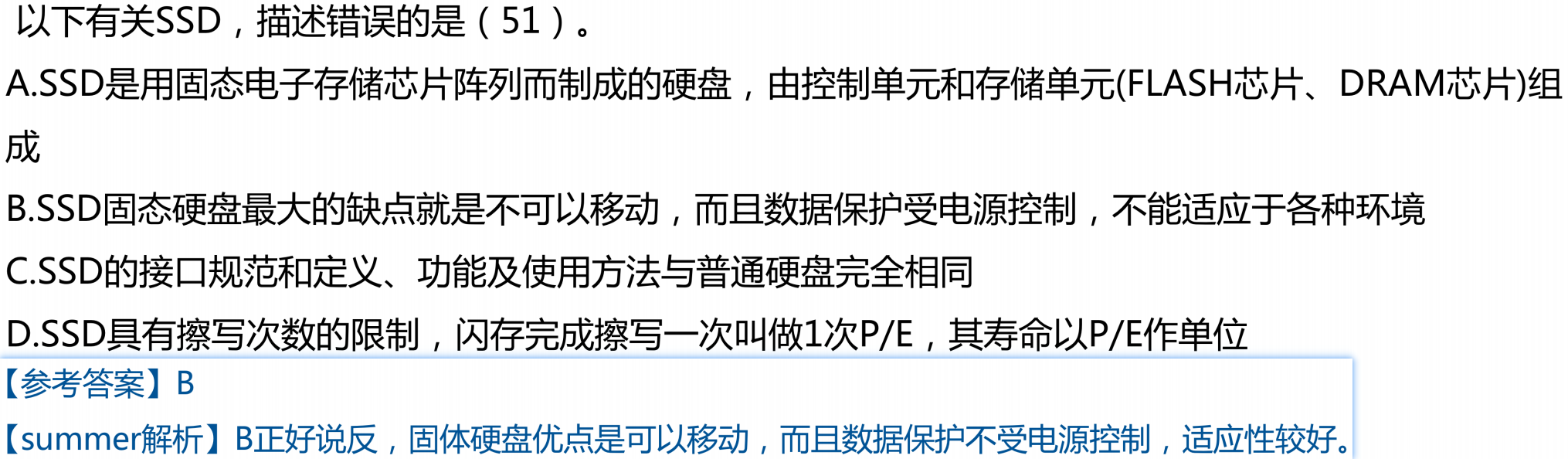

HDD机械硬盘与SSD固态硬盘

例题:

传统RAID技术

RAID定义

RAID(Redundant Array of Independent Disks)即独立磁盘冗余阵列,RAID技术将多个单独的物理硬盘以不同的方式组合成一个逻辑硬盘,从而提高了硬盘的读写性能和数据安全性。

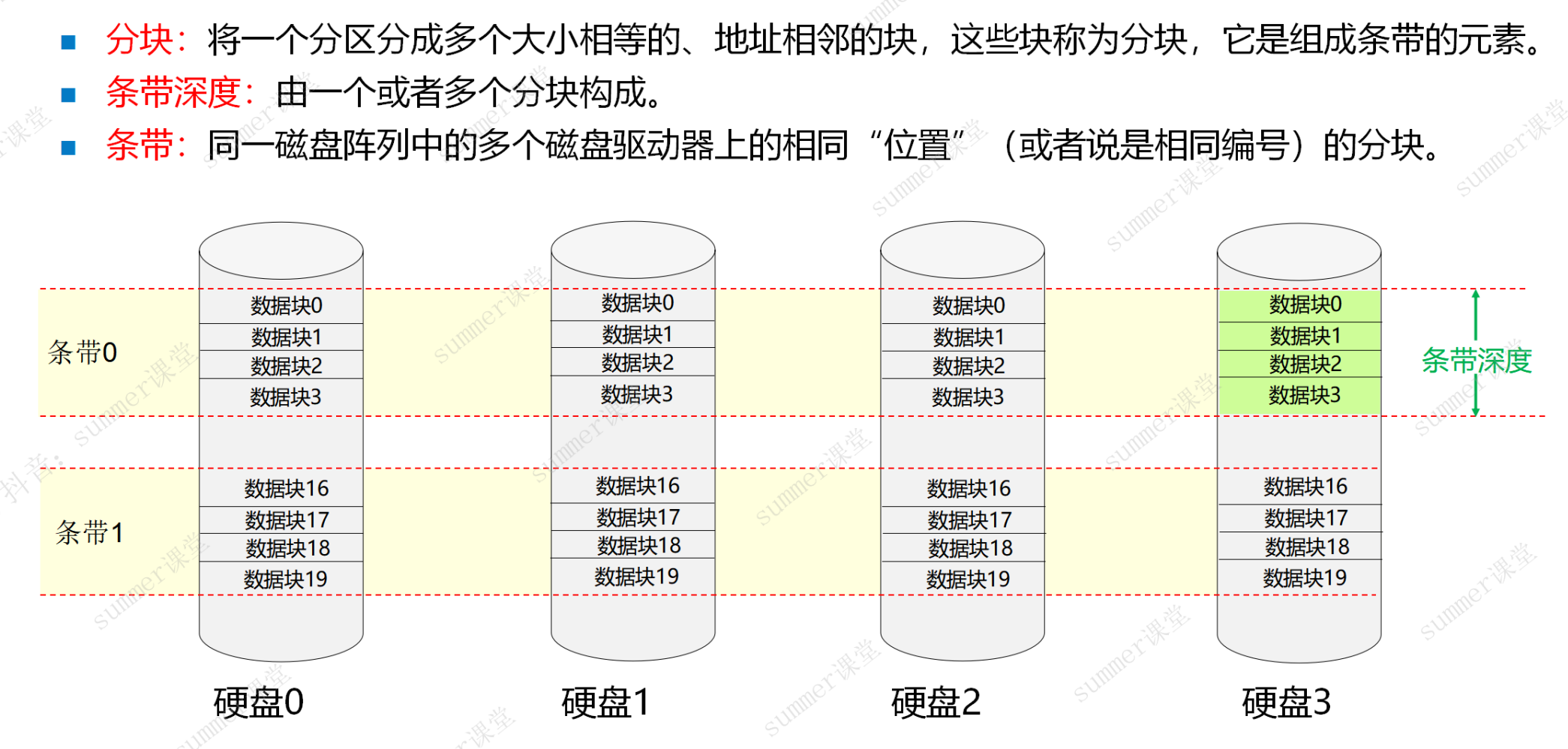

RAID数据组织及存取方式

RAID热备与重构

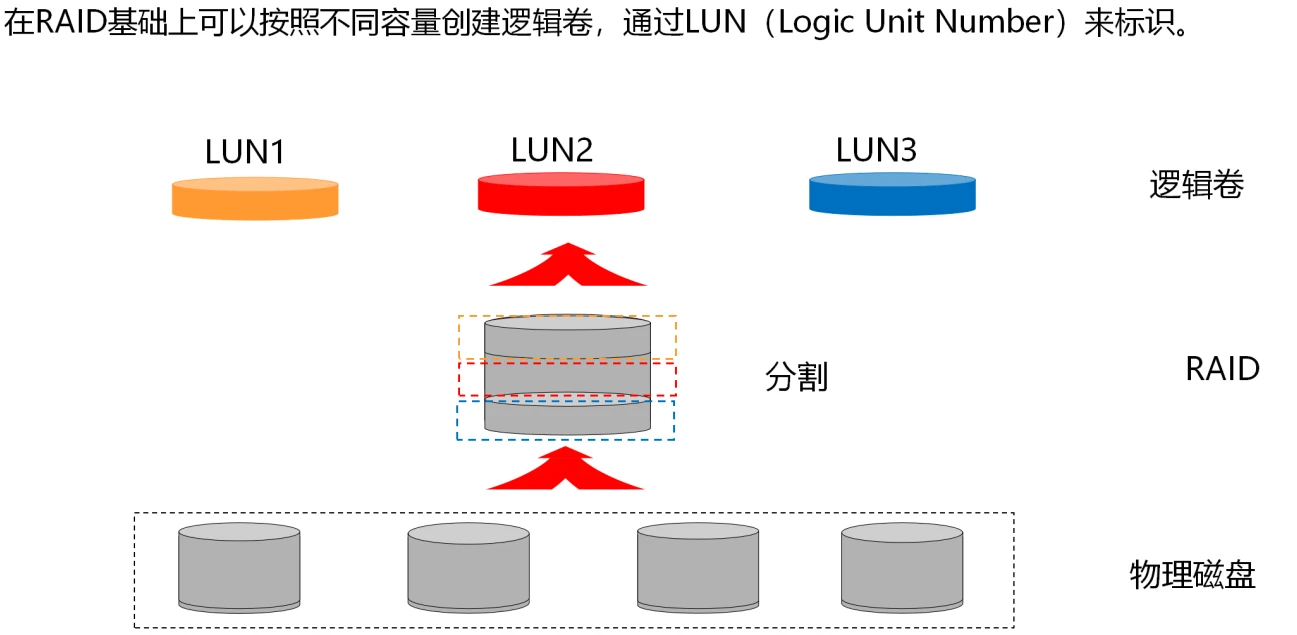

RAID基本概念-逻辑卷

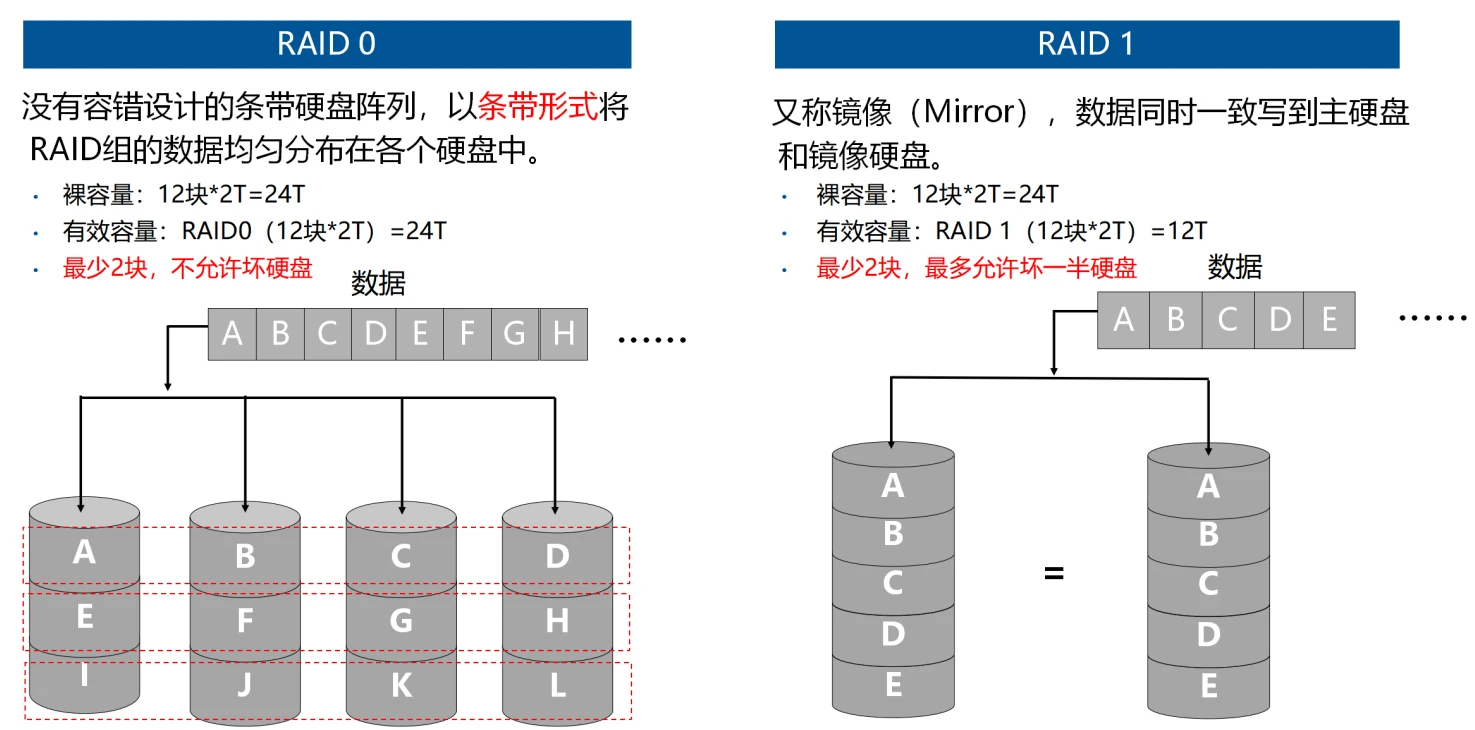

常用RAID技术-RAID O和RAID 1

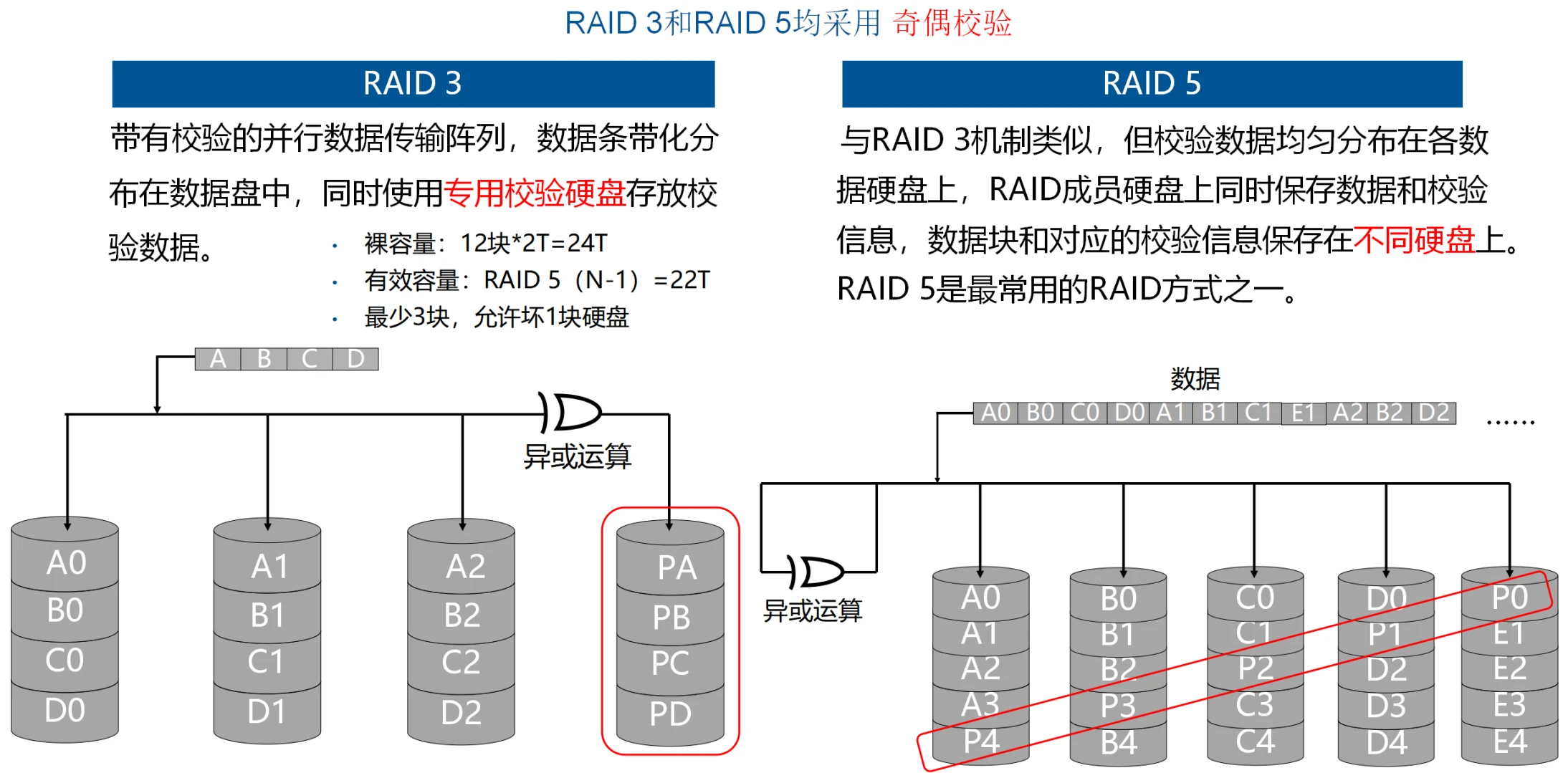

常用RAID技术-RAID 3和RAID 5

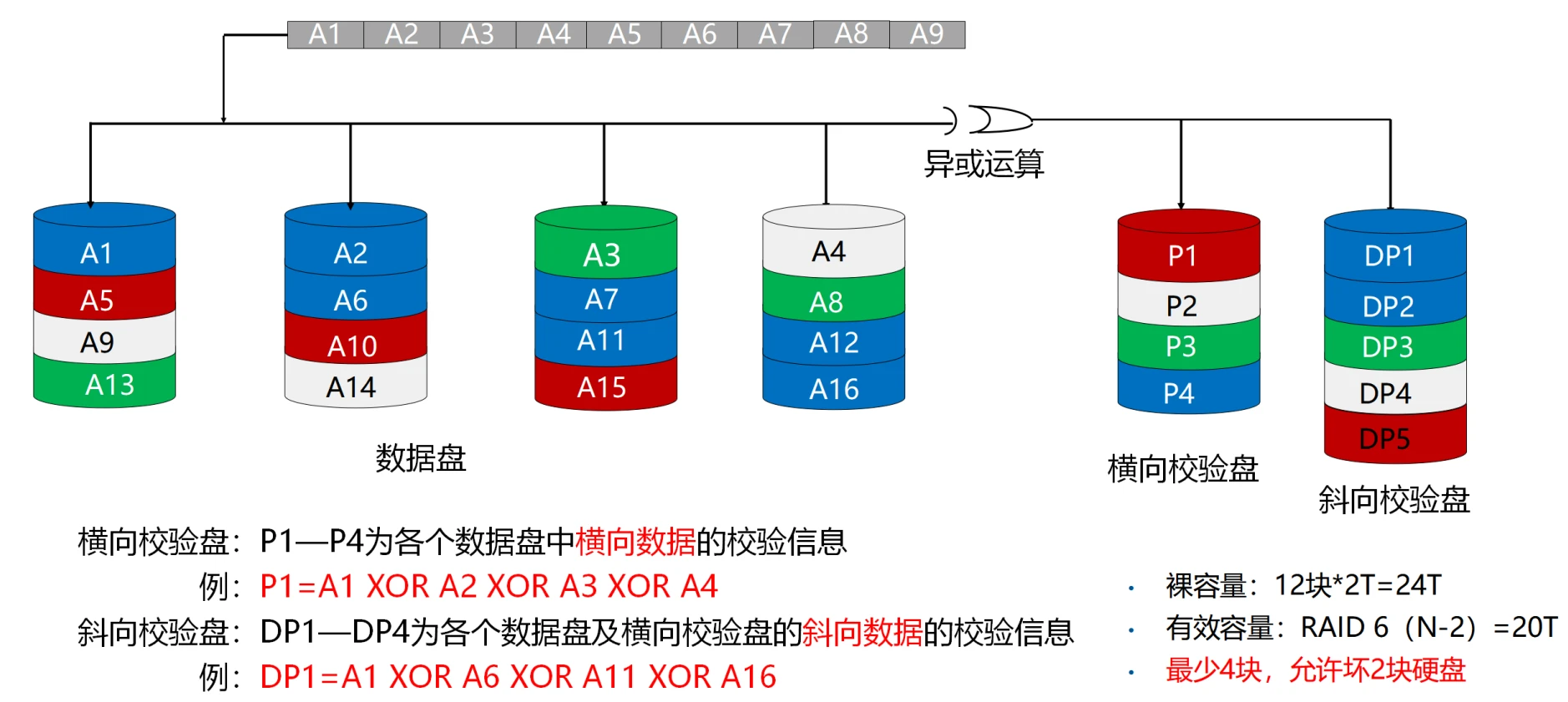

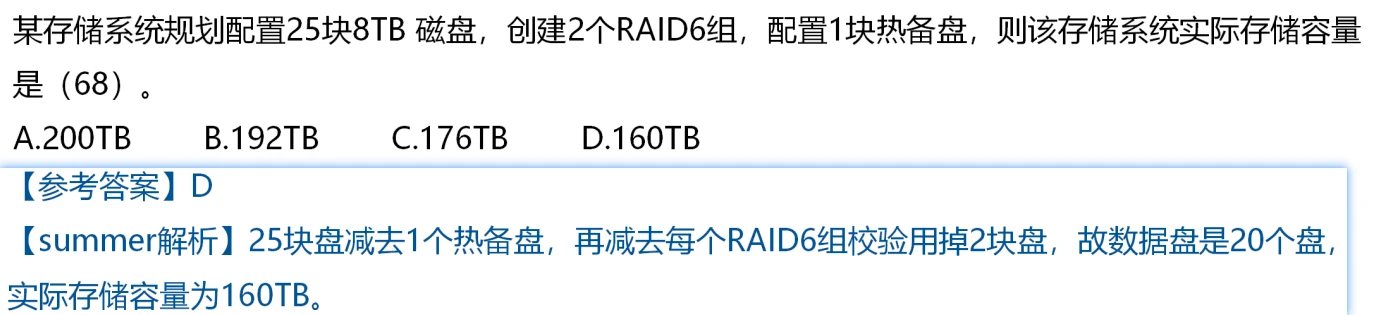

常用RAID技术-RAID 6

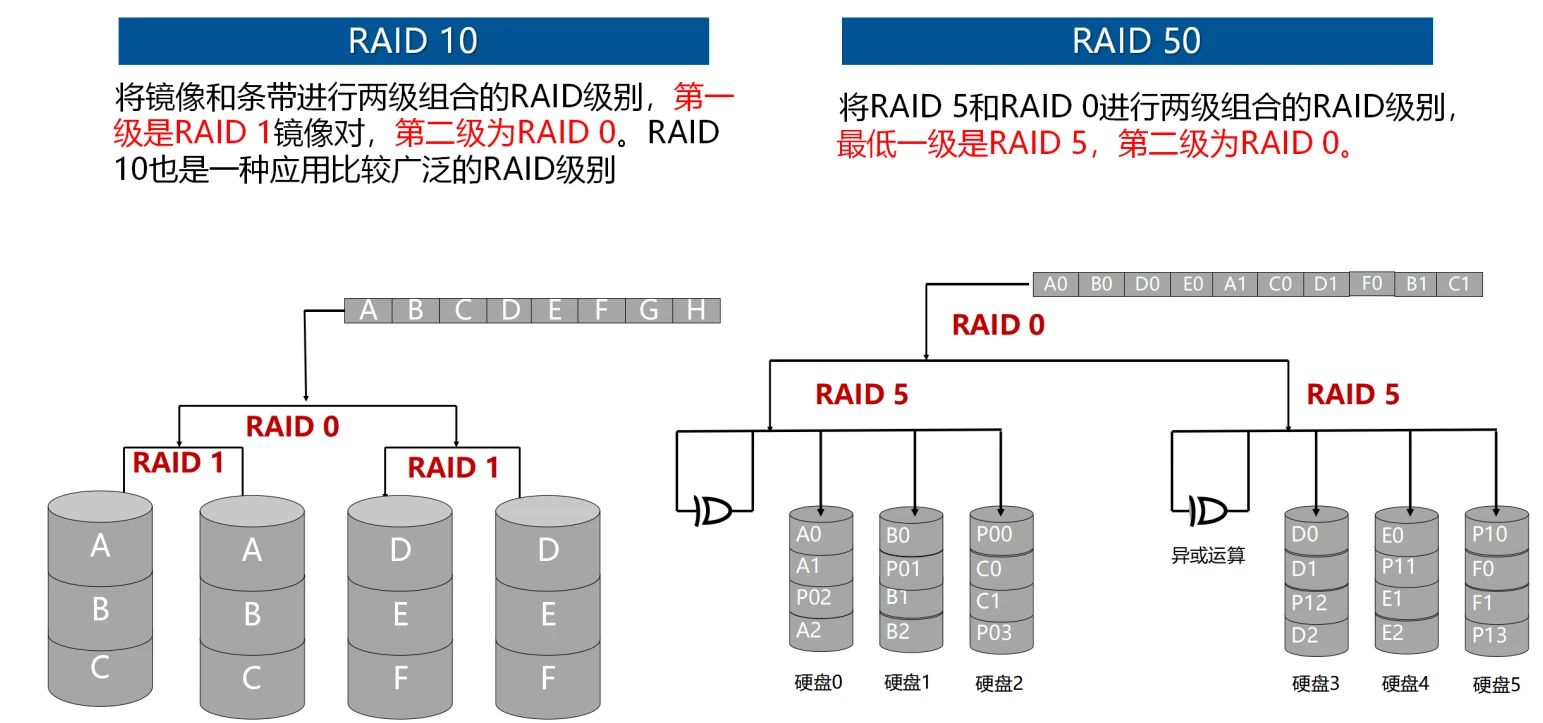

RAID组合-RAID 10和RAID 50

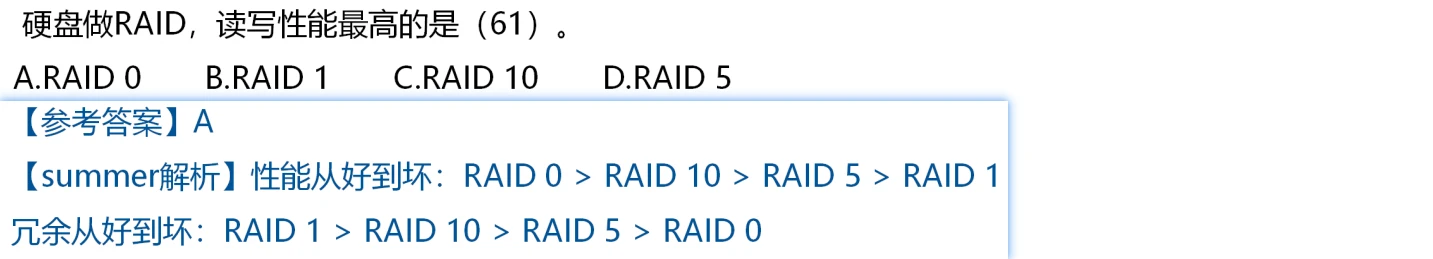

常用RAID技术对比

例题:

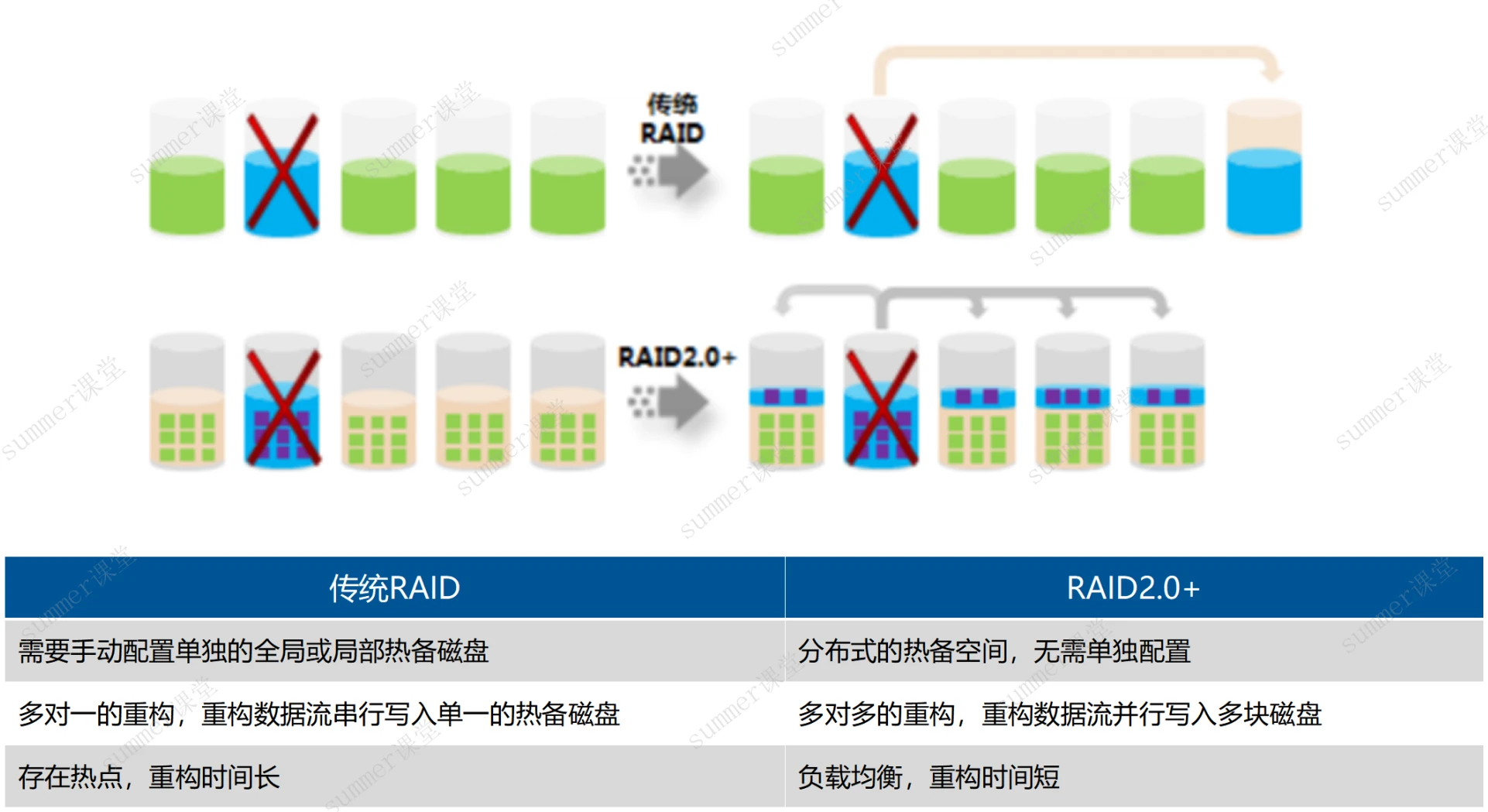

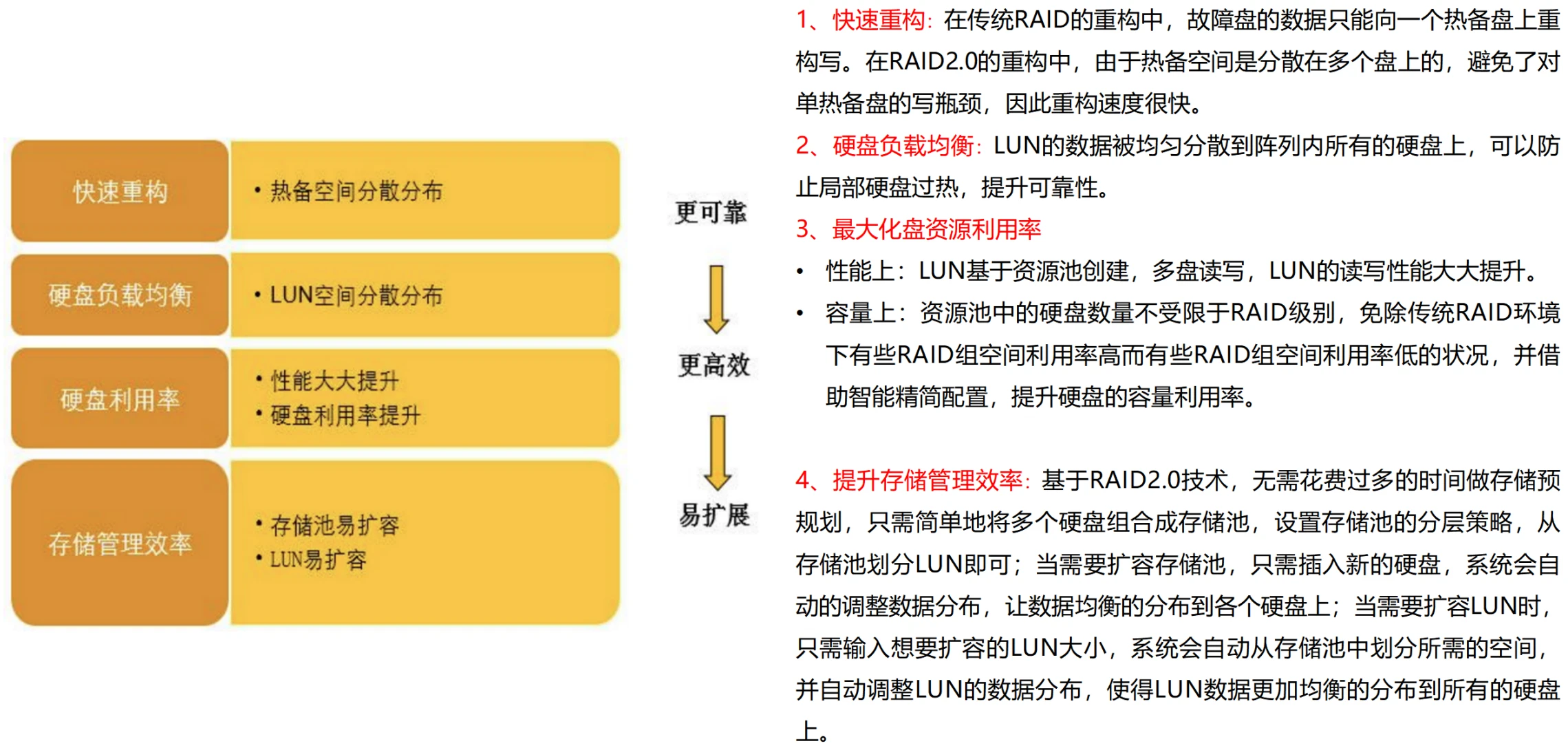

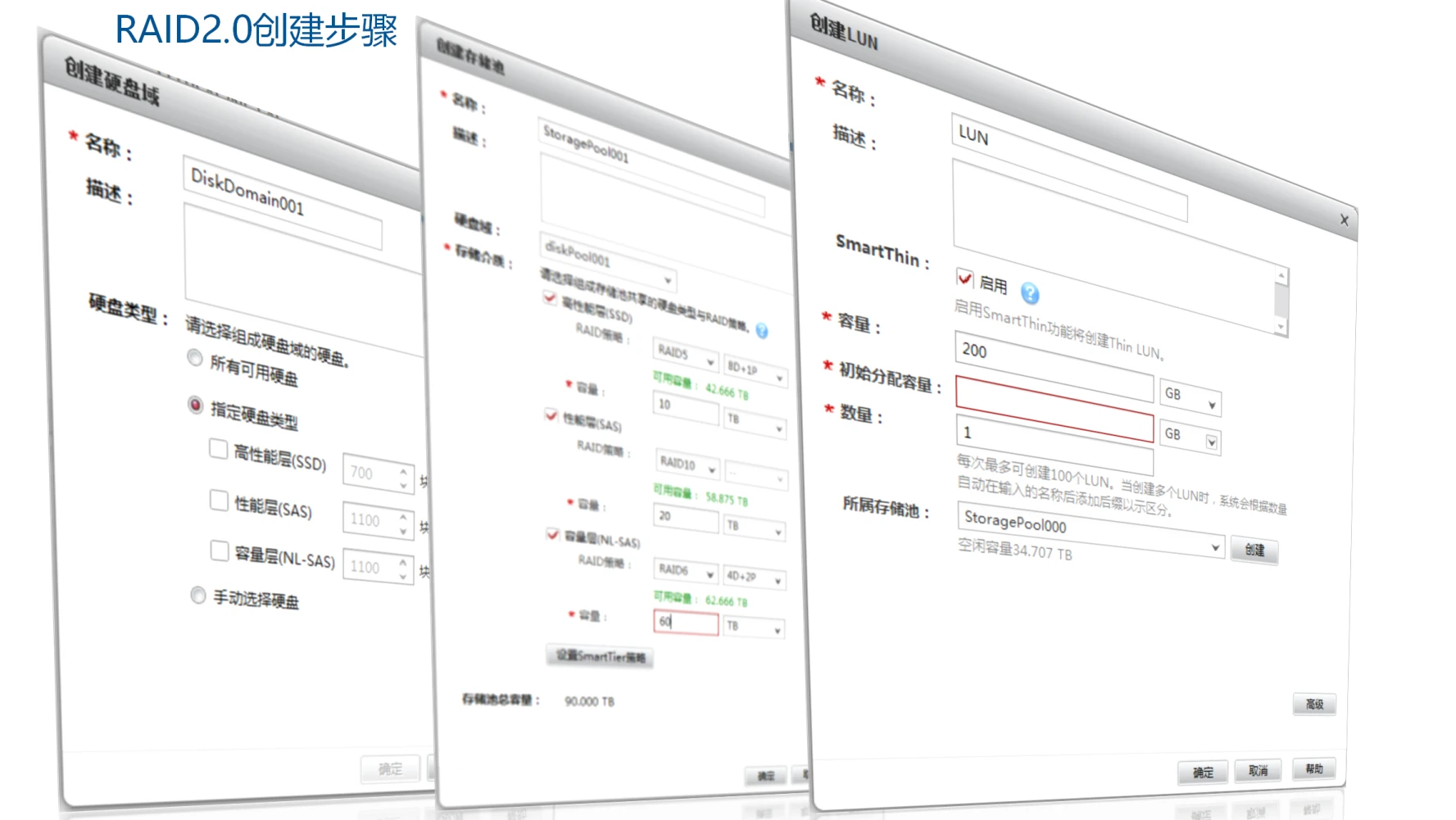

RAID2.0技术

RAID故障自检自愈,保证系统可靠性

RAID2.0技术优势

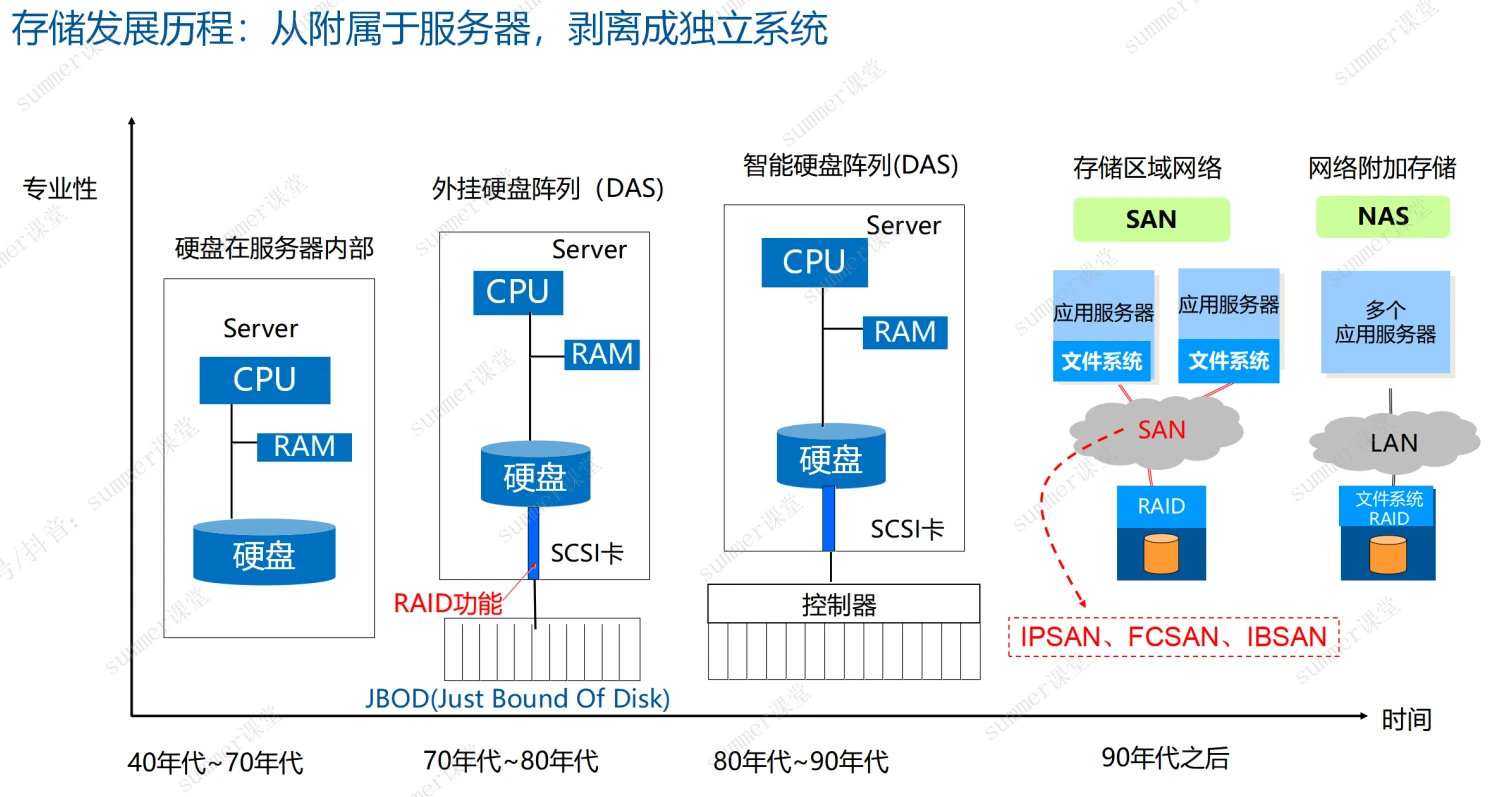

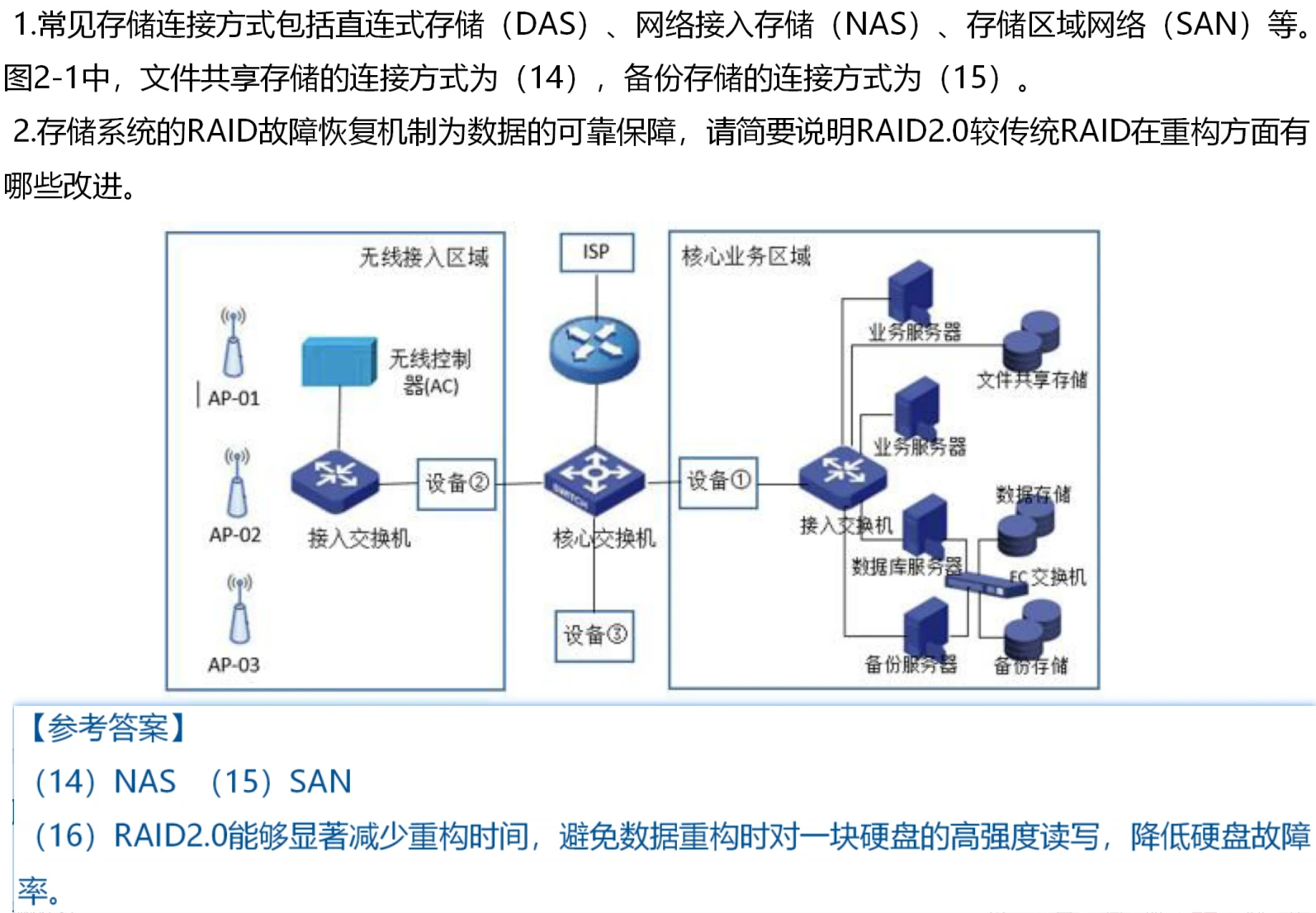

网络存储体系DAS/NAS/SAN

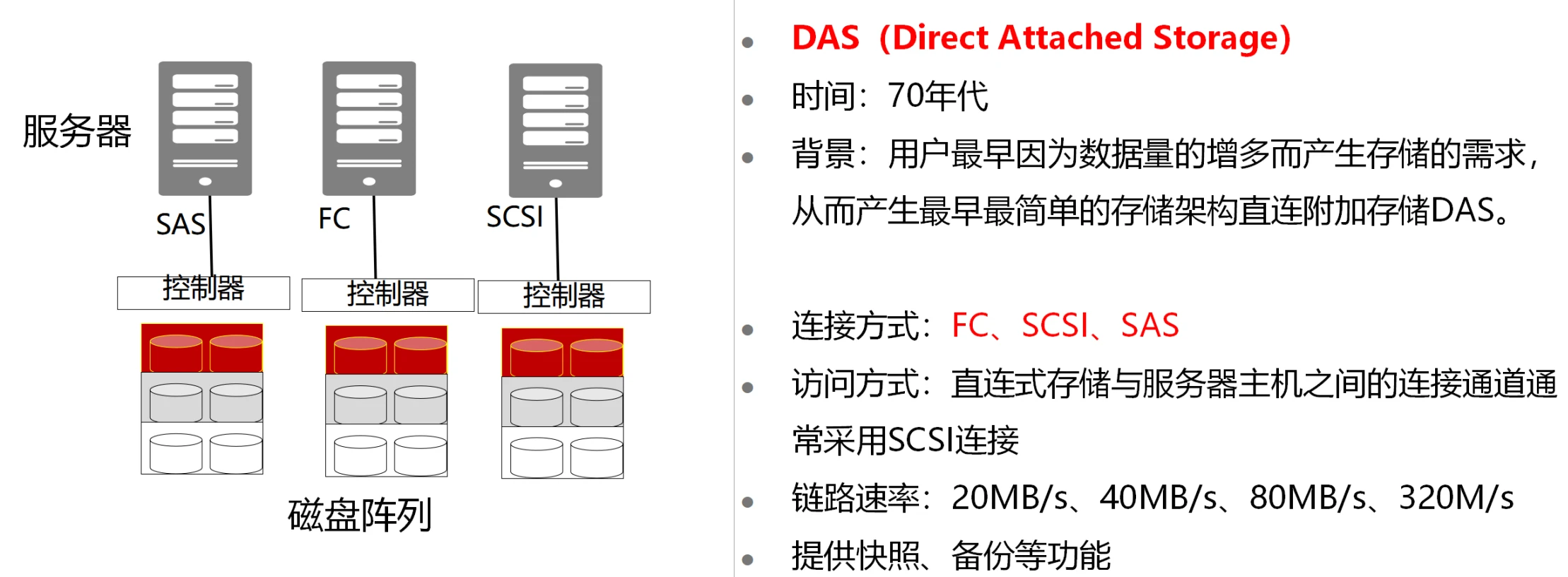

DAS起源

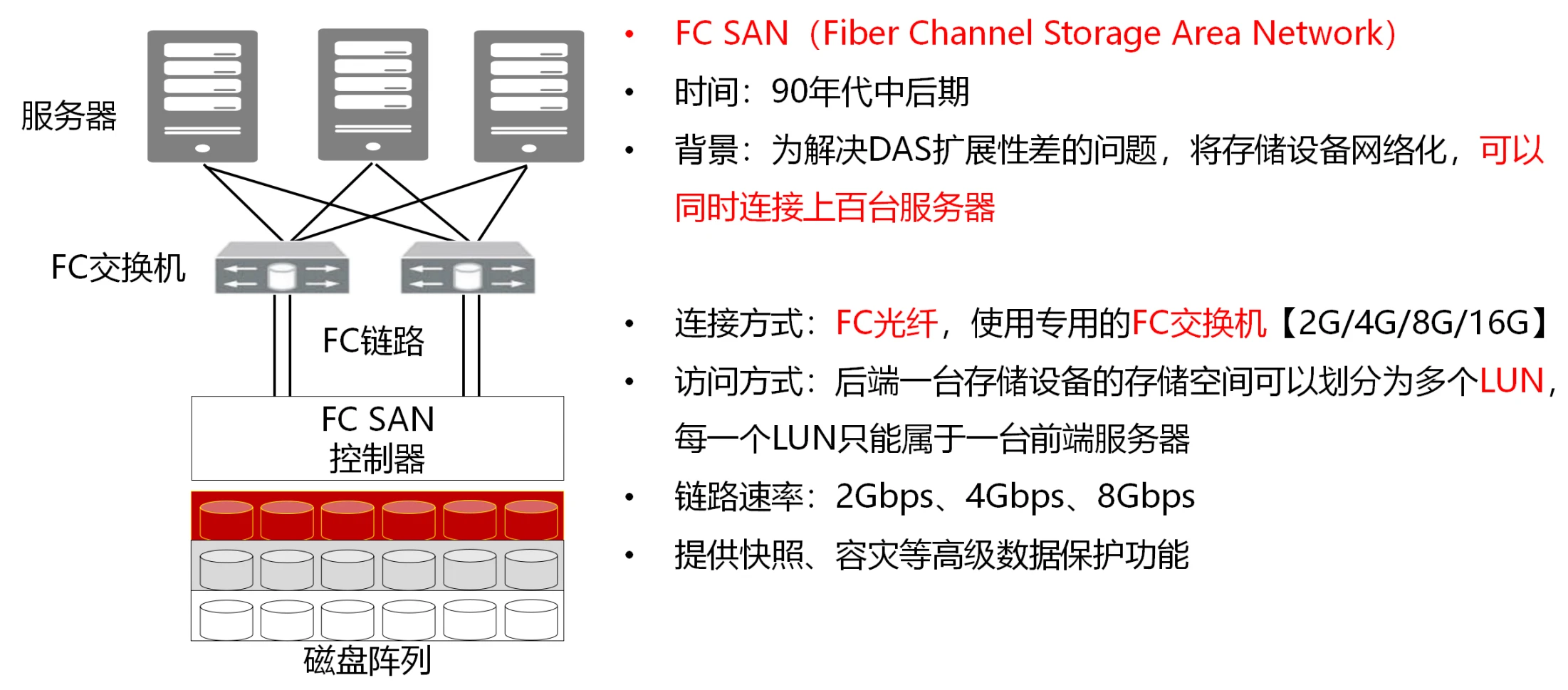

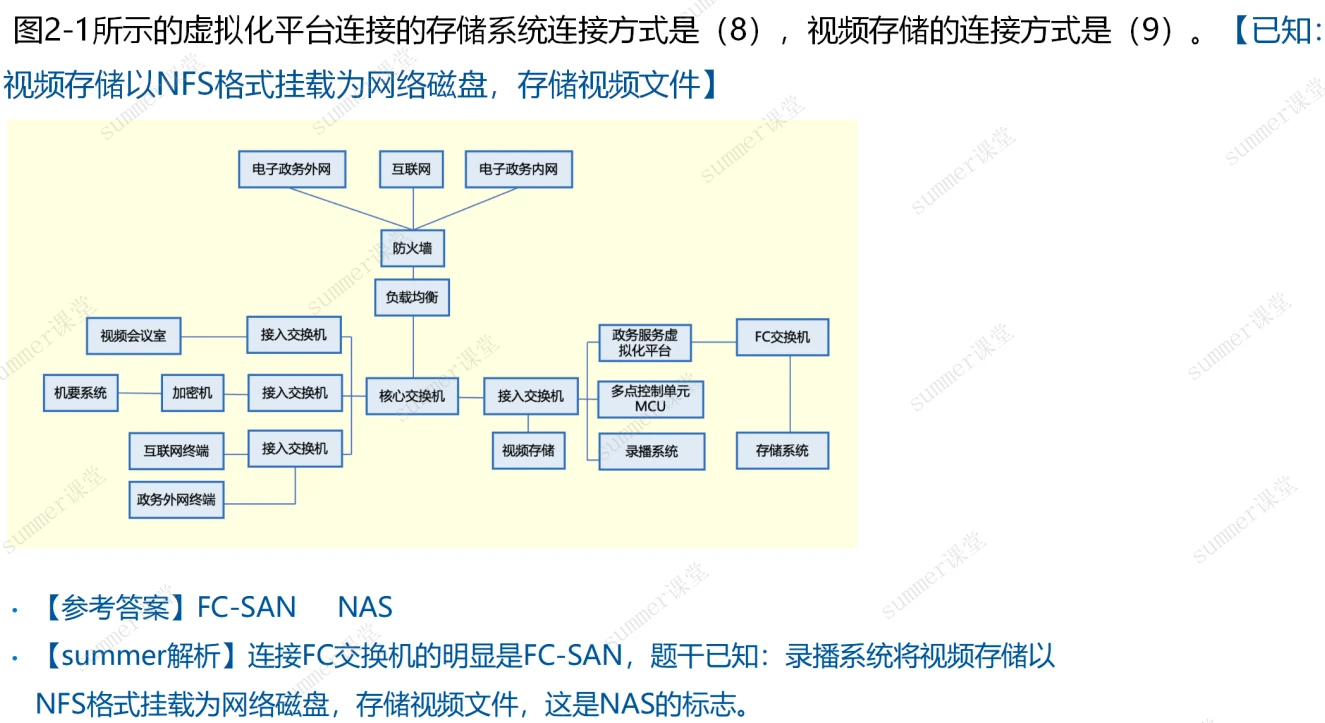

FC SAN起源(由DAS到FC SAN)

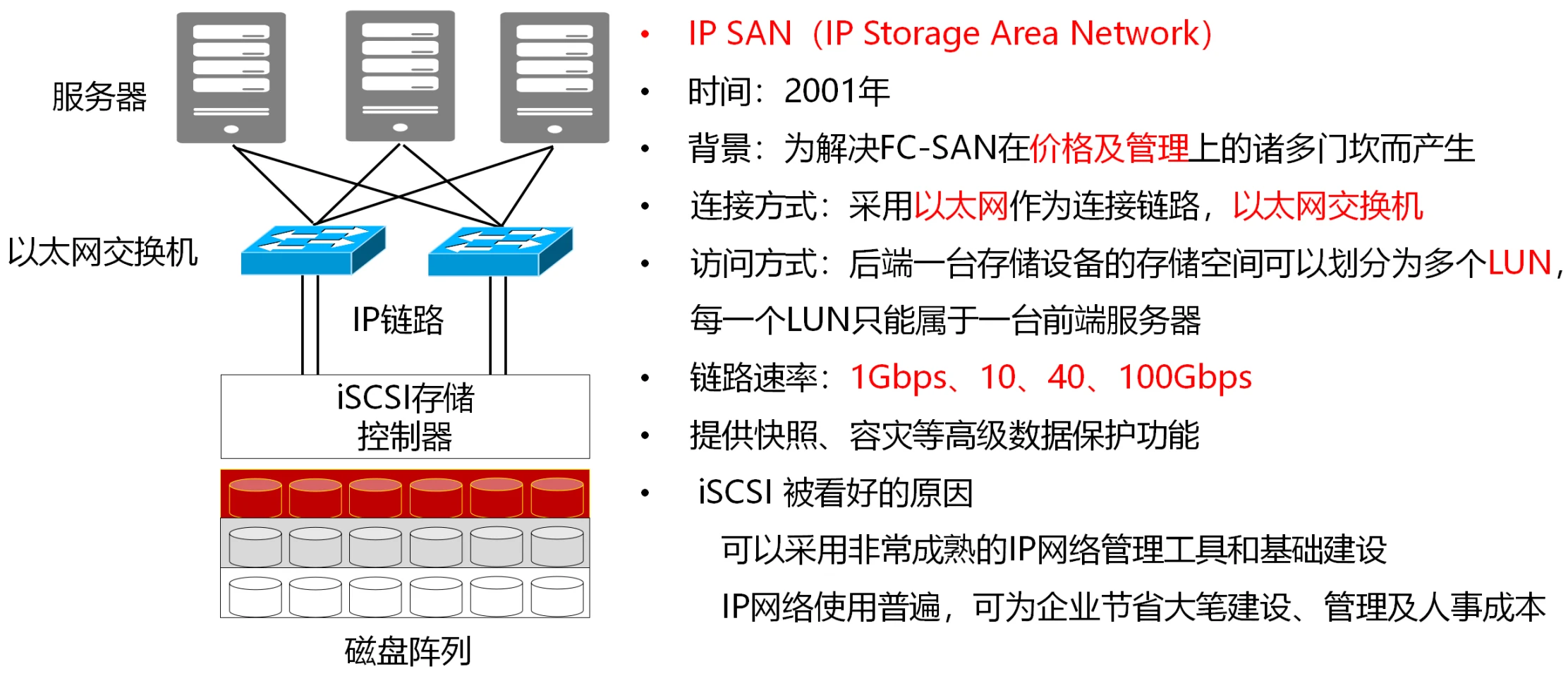

IP SAN起源(由FC SAN到IP SAN)

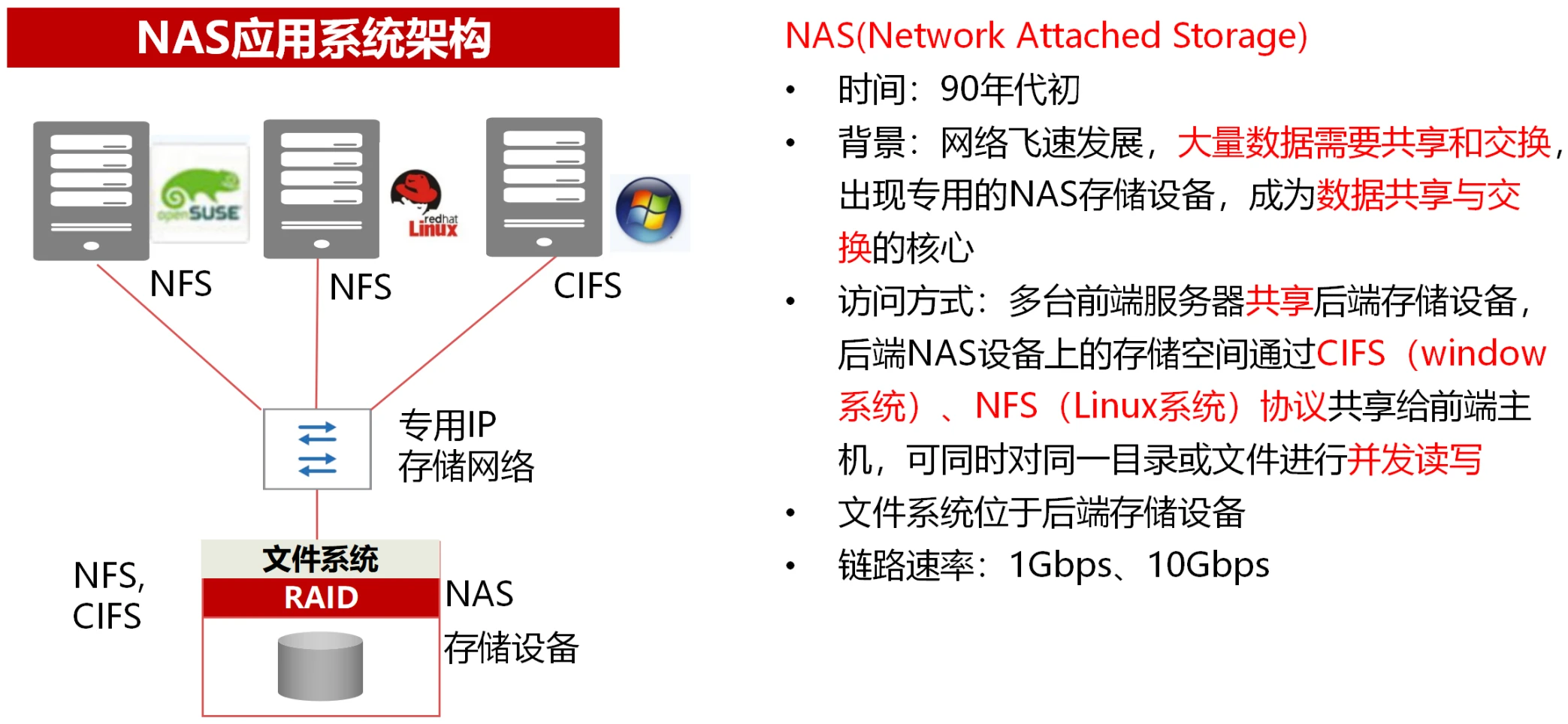

NAS起源(网络数据共享与交换需求)

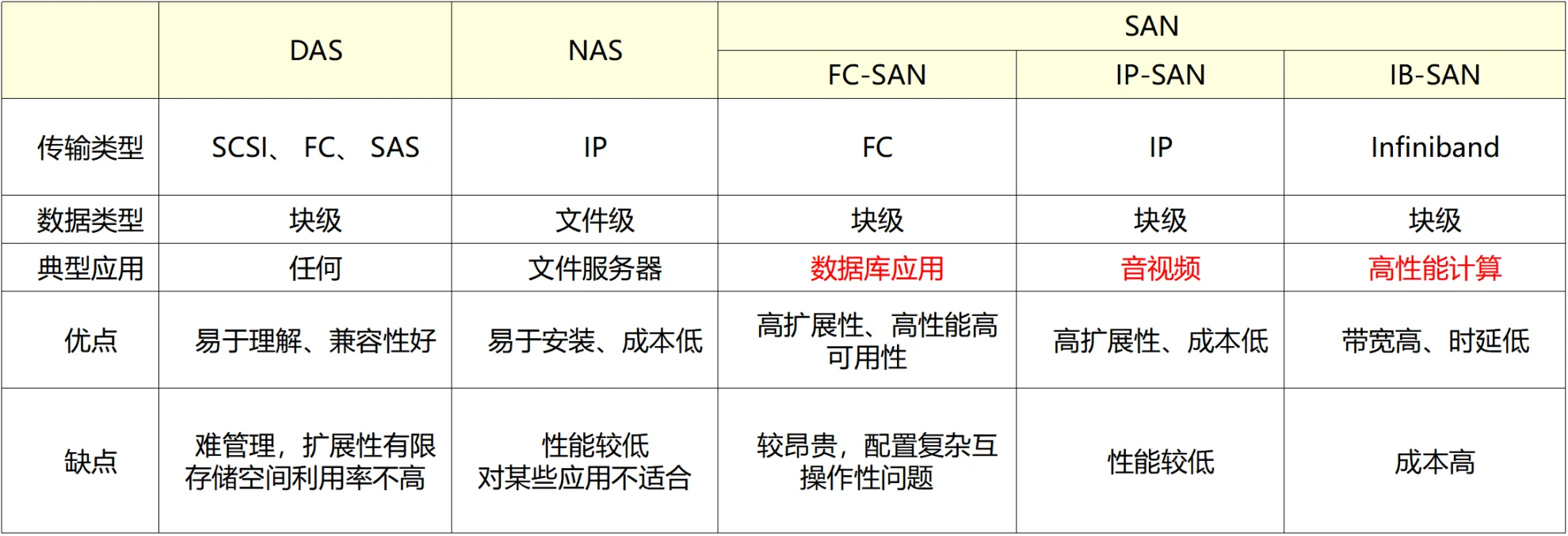

几种存储对比

例题:

分布式存储/超融合

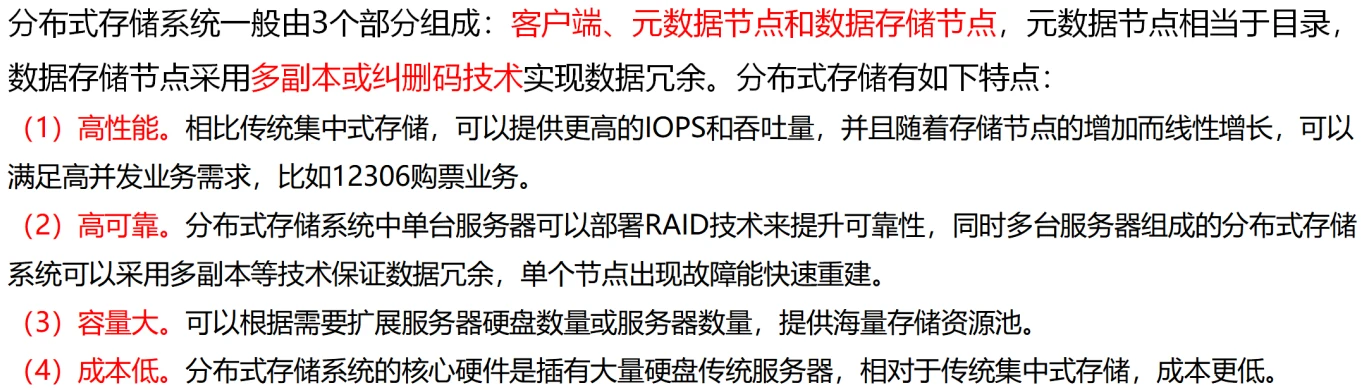

分布式存储组成与特点

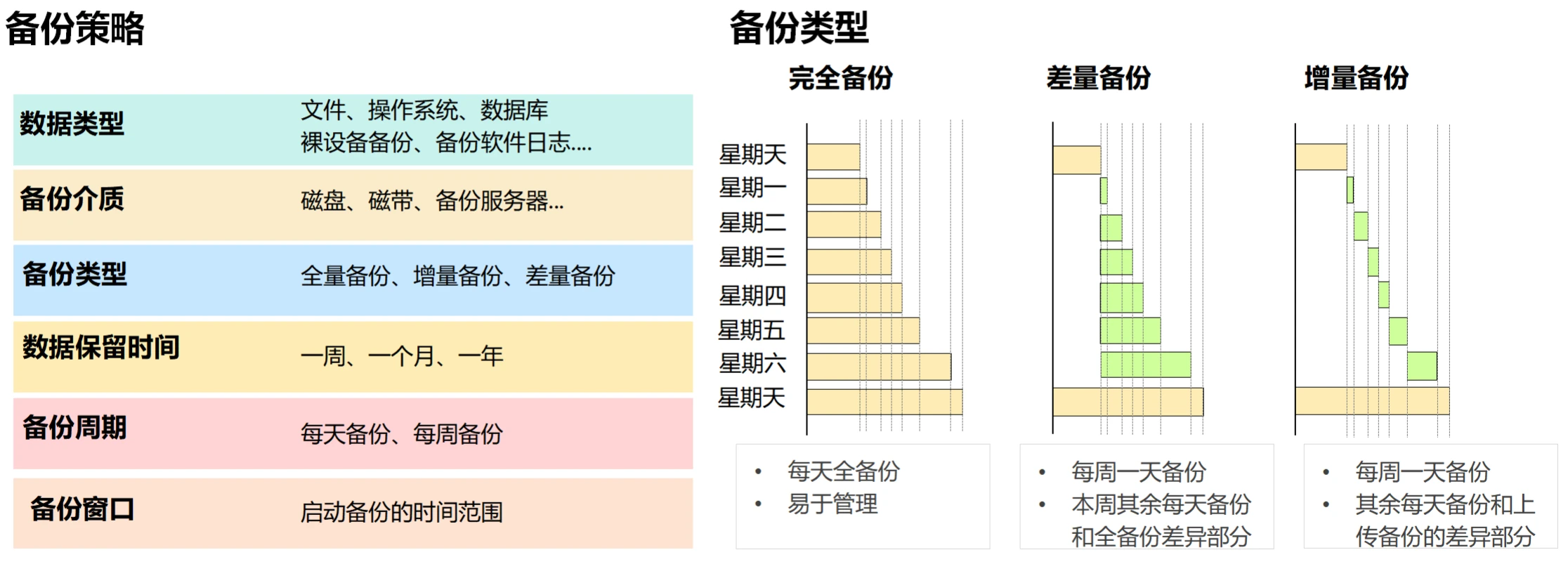

数据备份策略

例题:

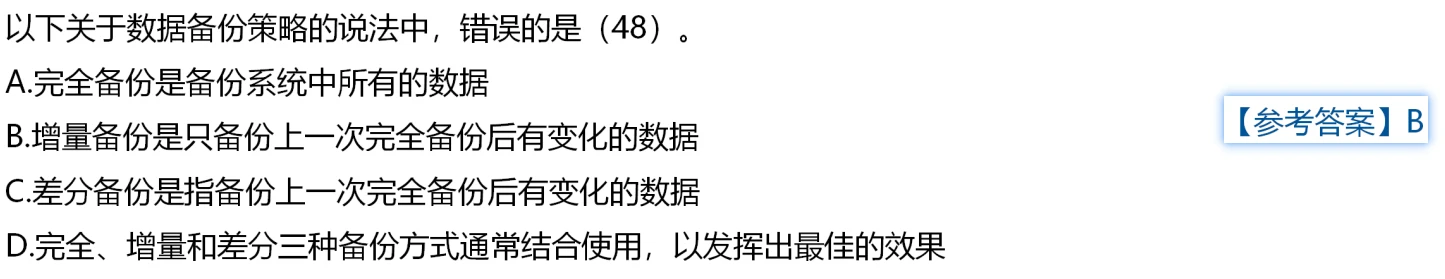

数据备份网络架构

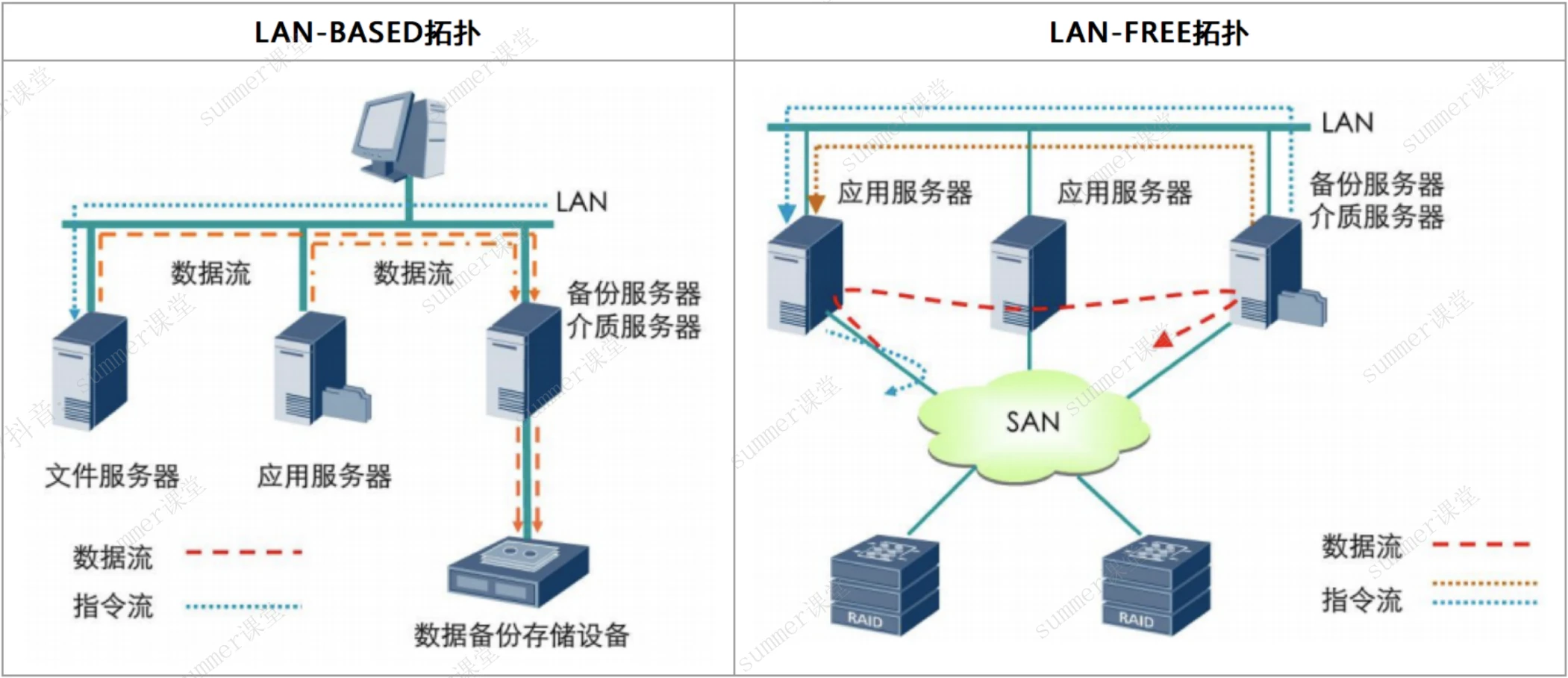

数据备份网络架构:Server-Free

例题:

二层协议专题

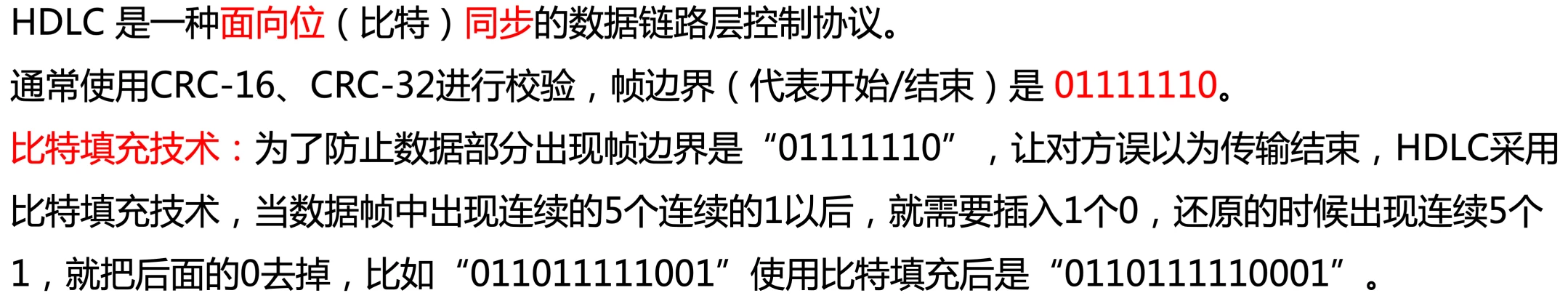

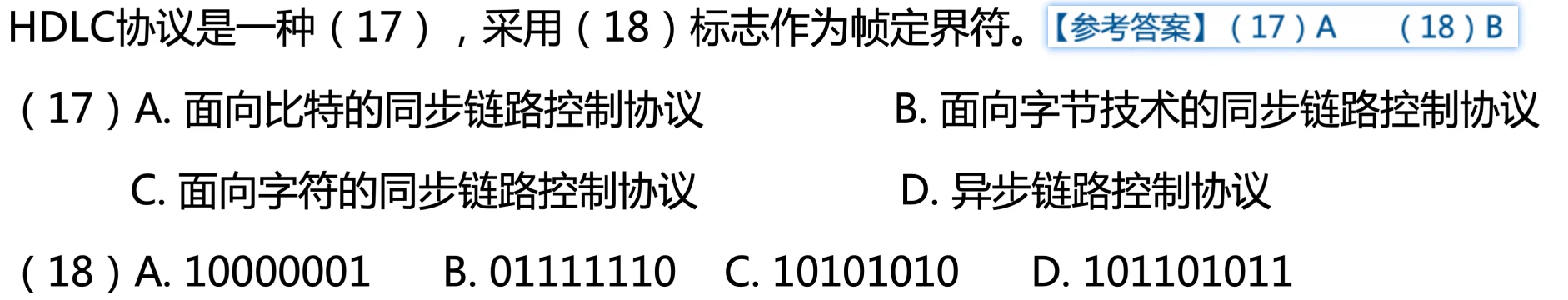

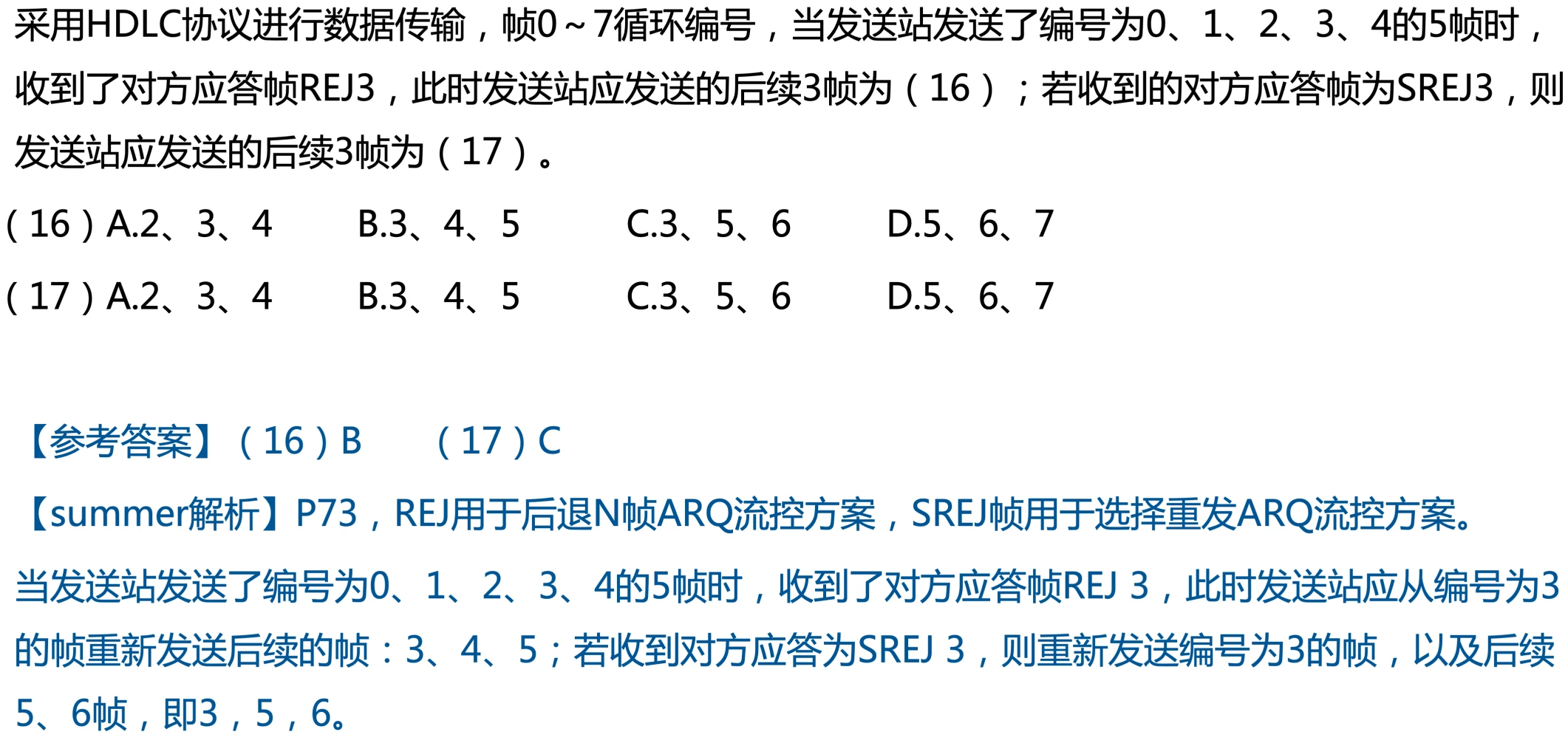

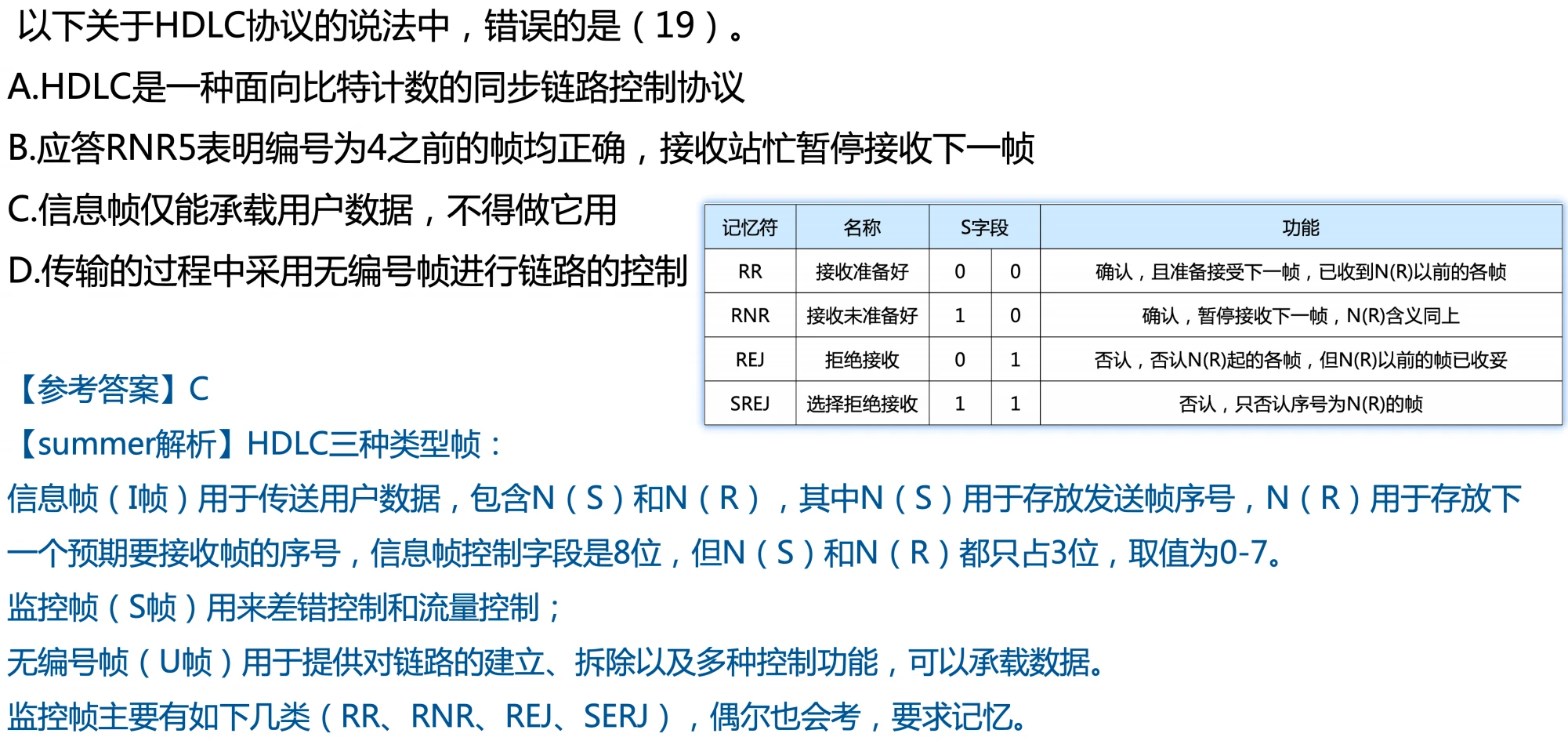

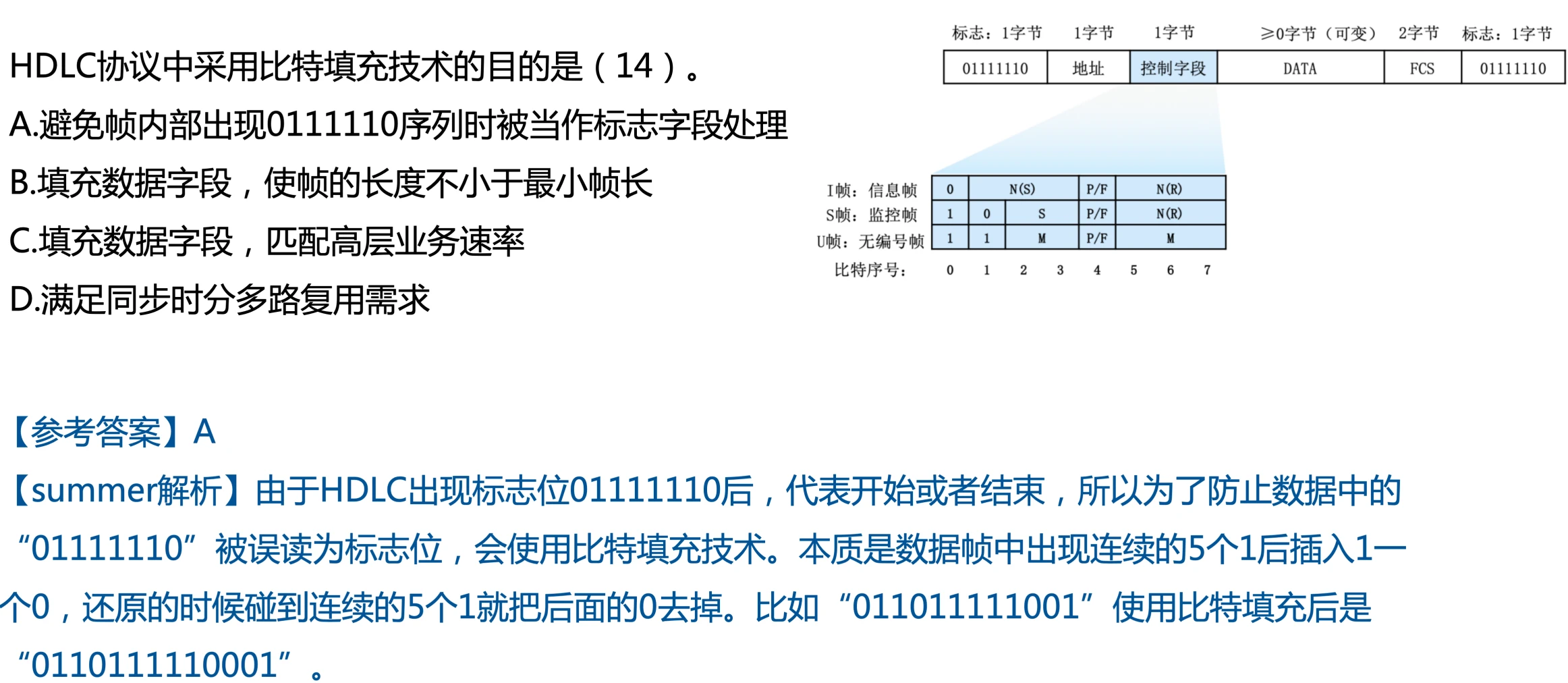

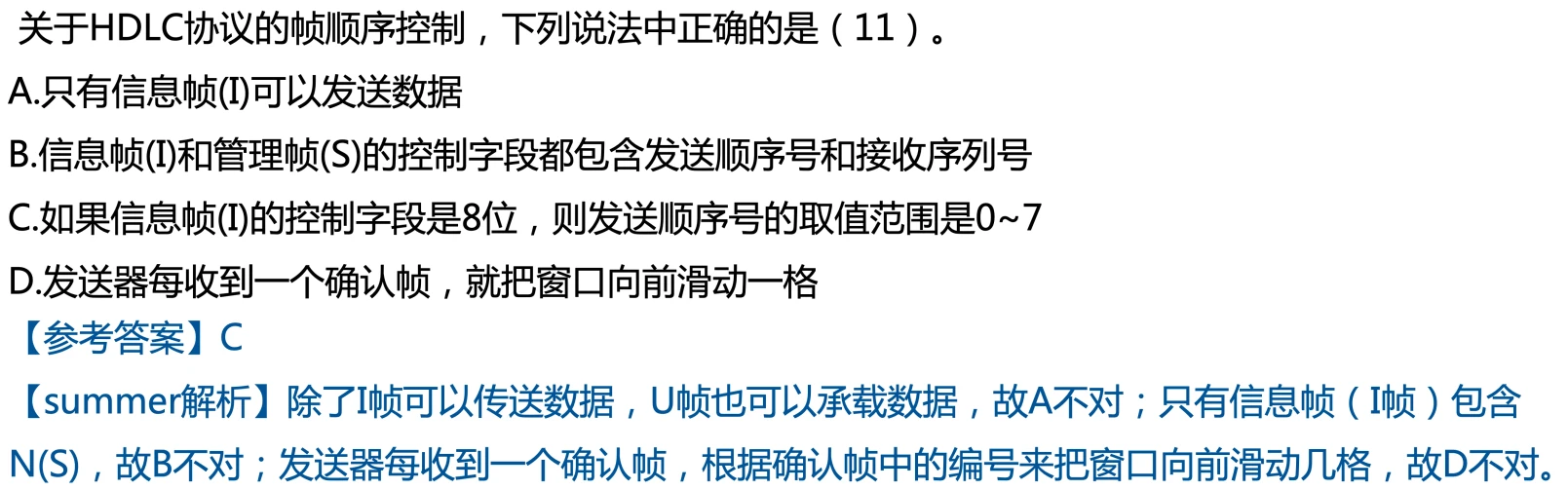

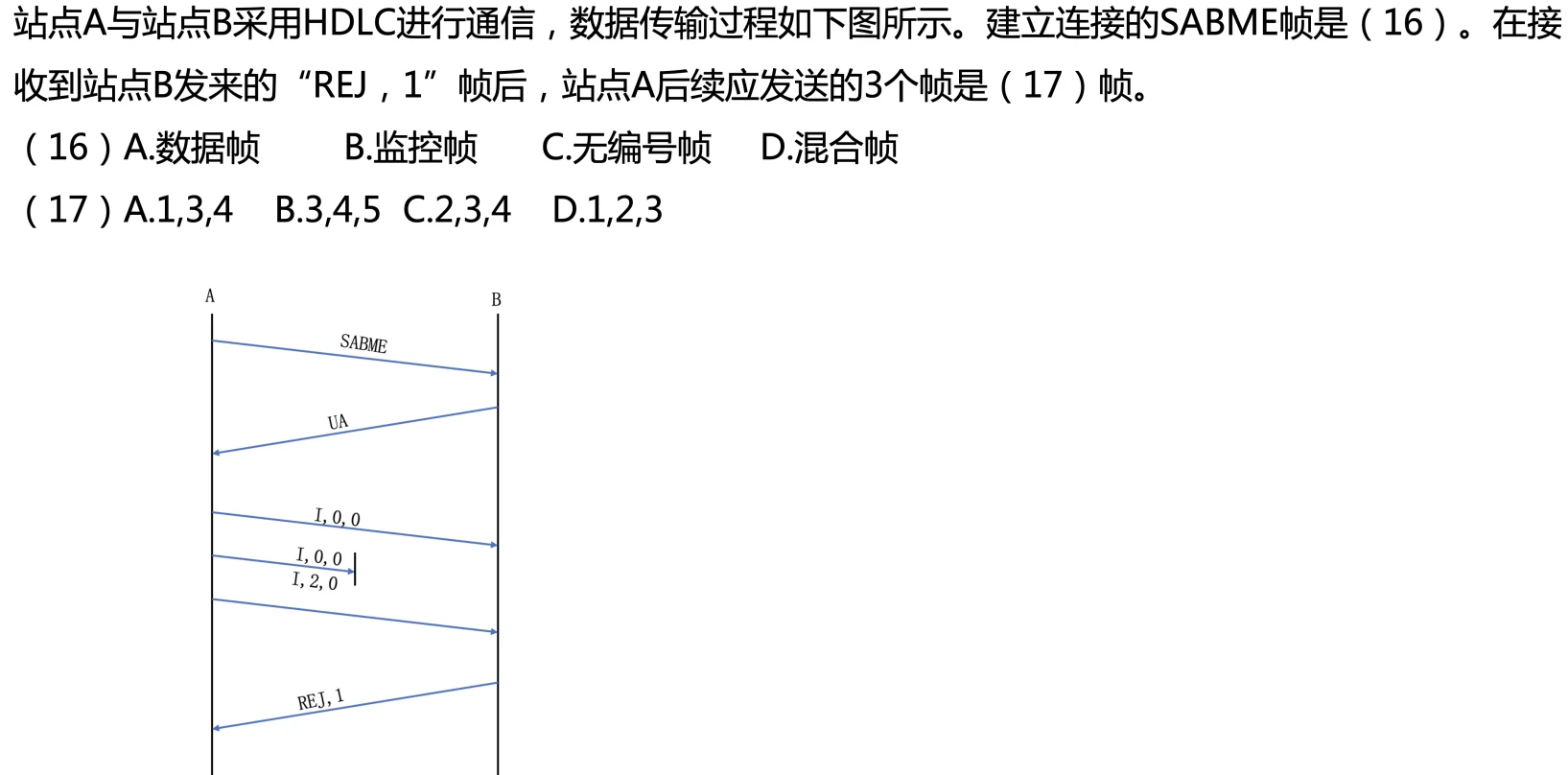

HDLC

HDLC高级数据链路控制

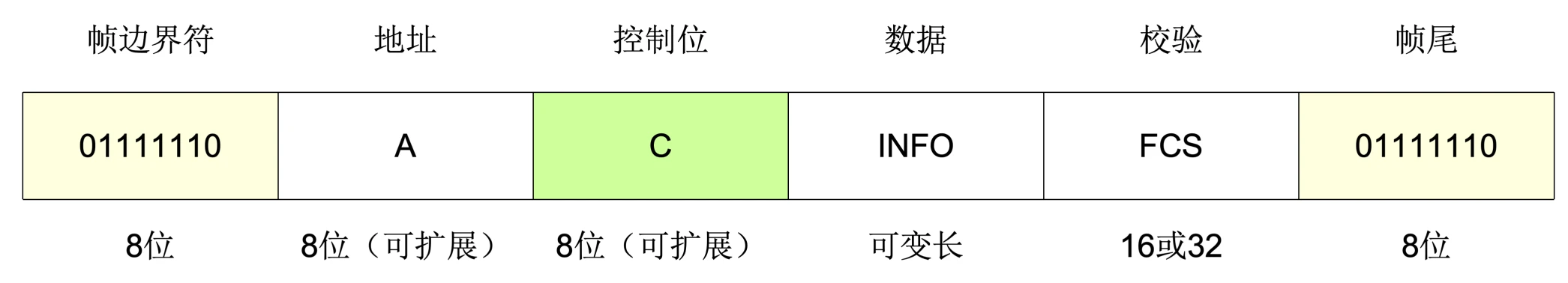

HDLC帧结构

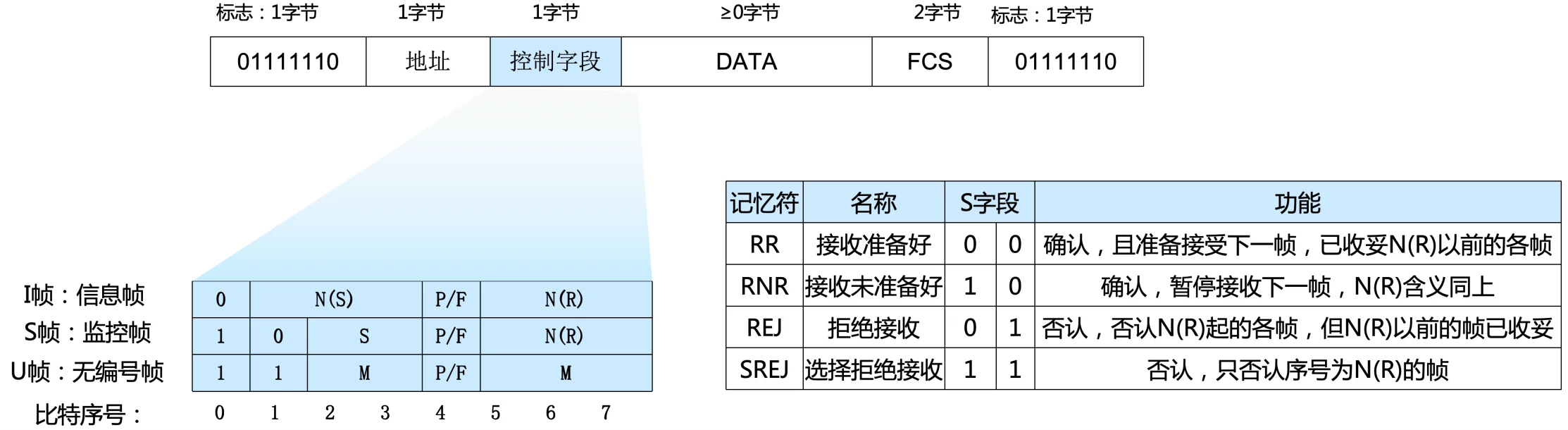

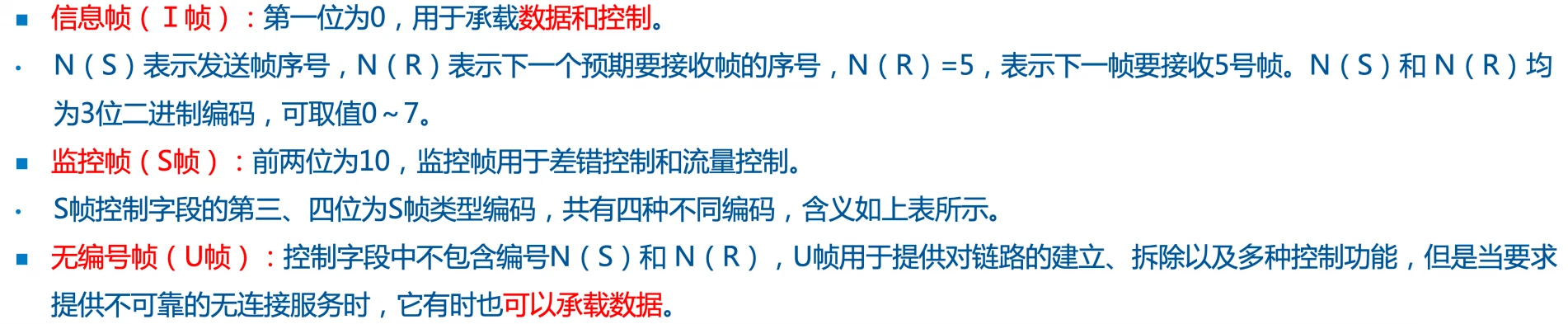

HDLC帧格式及控制字段

例题:

PPP/L2TP/PPTP

以太网帧格式

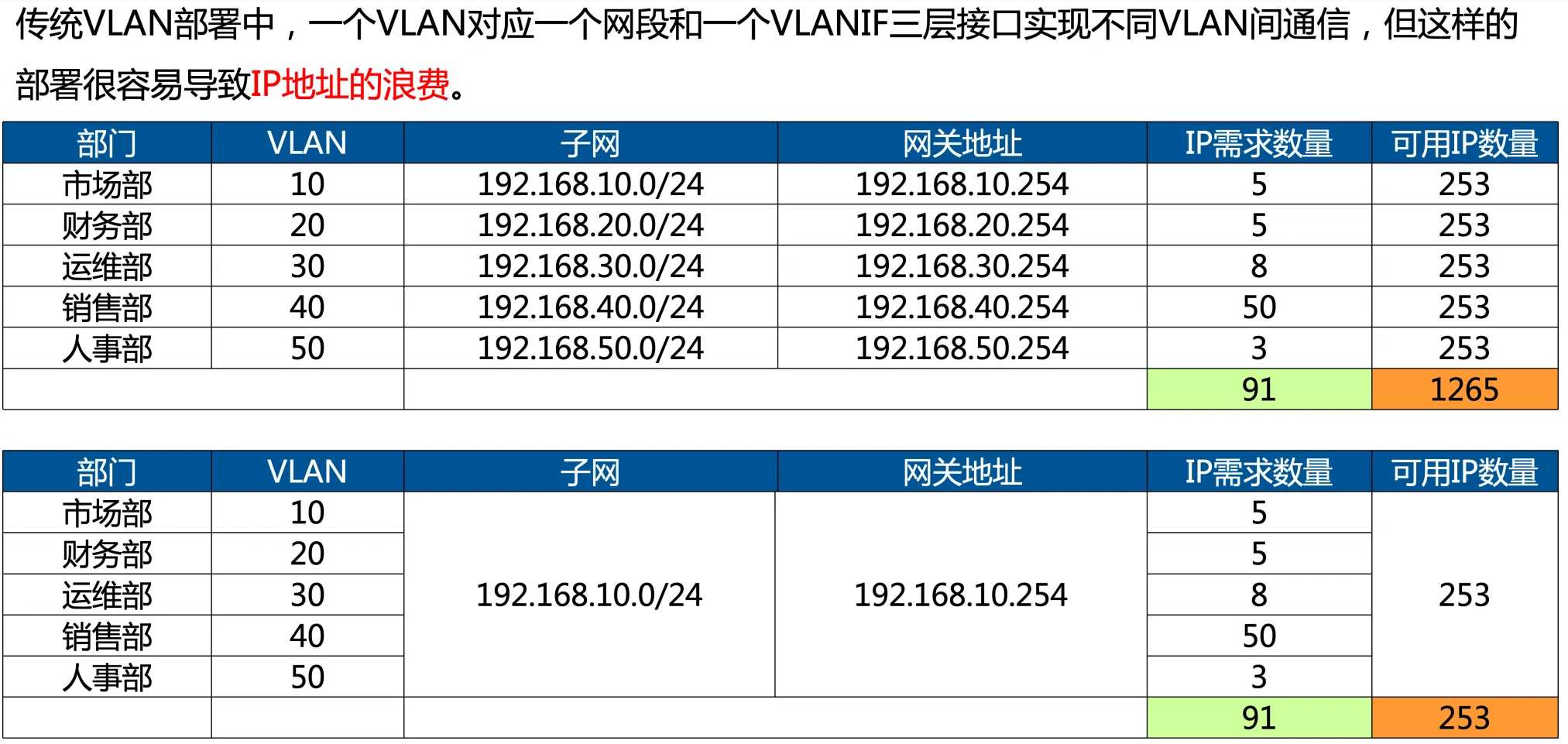

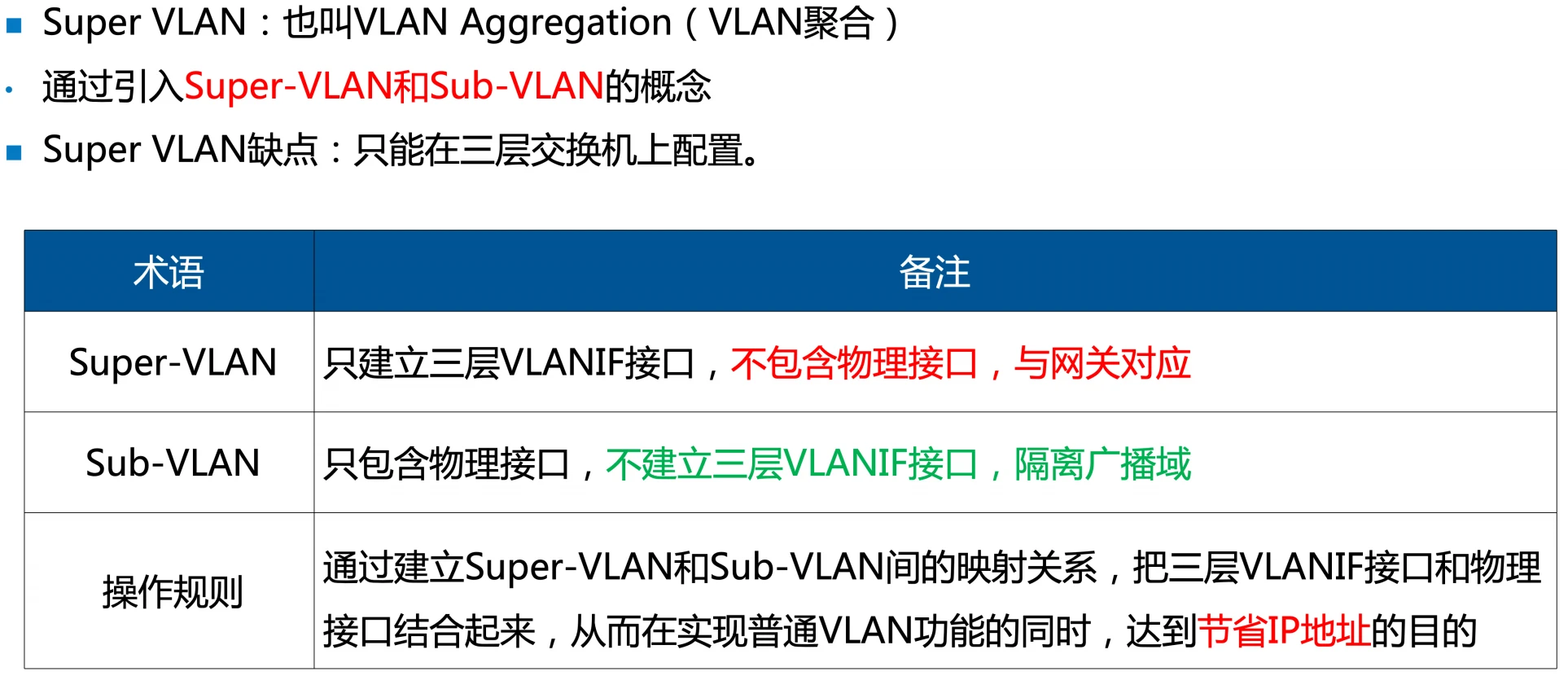

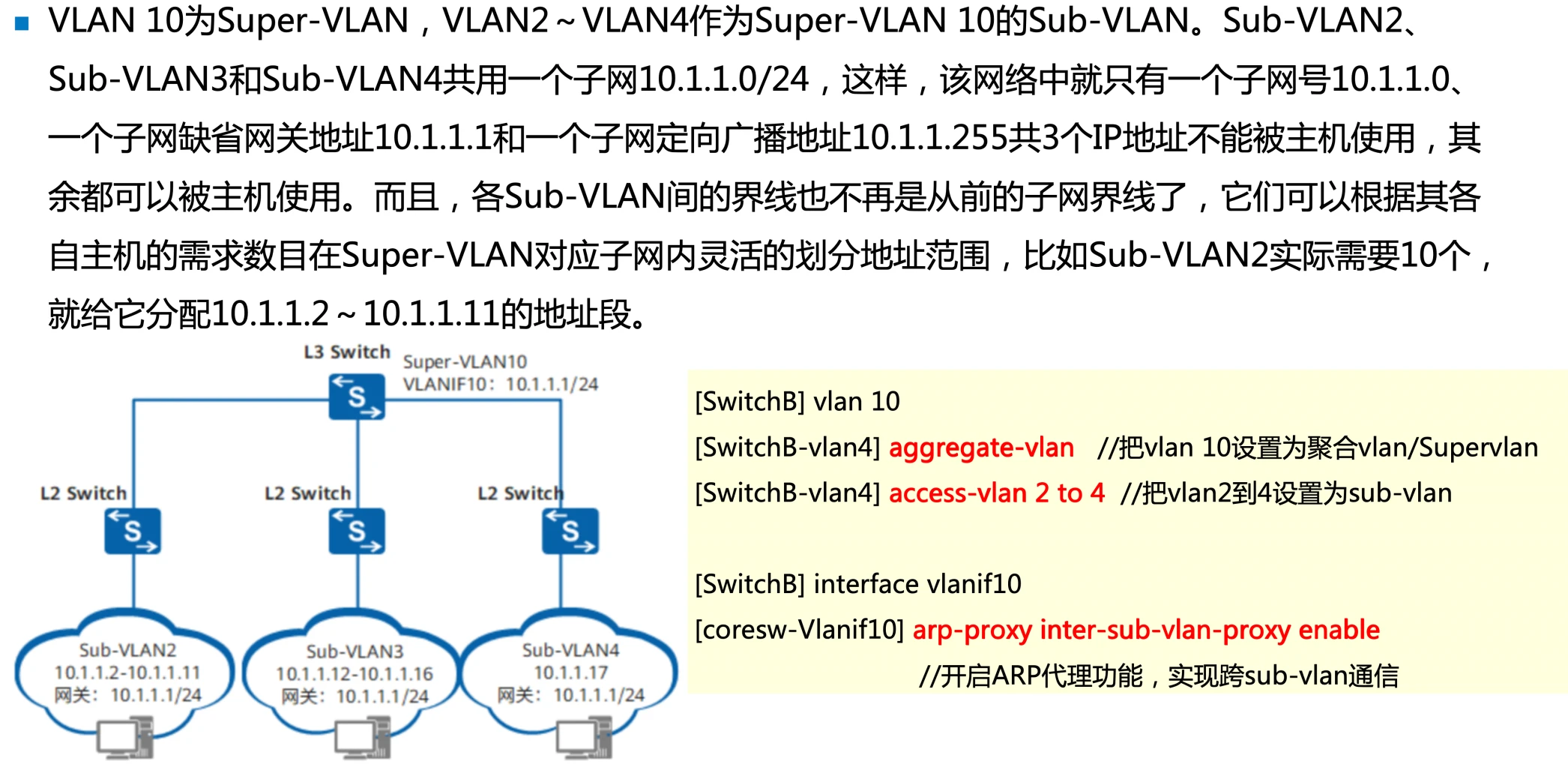

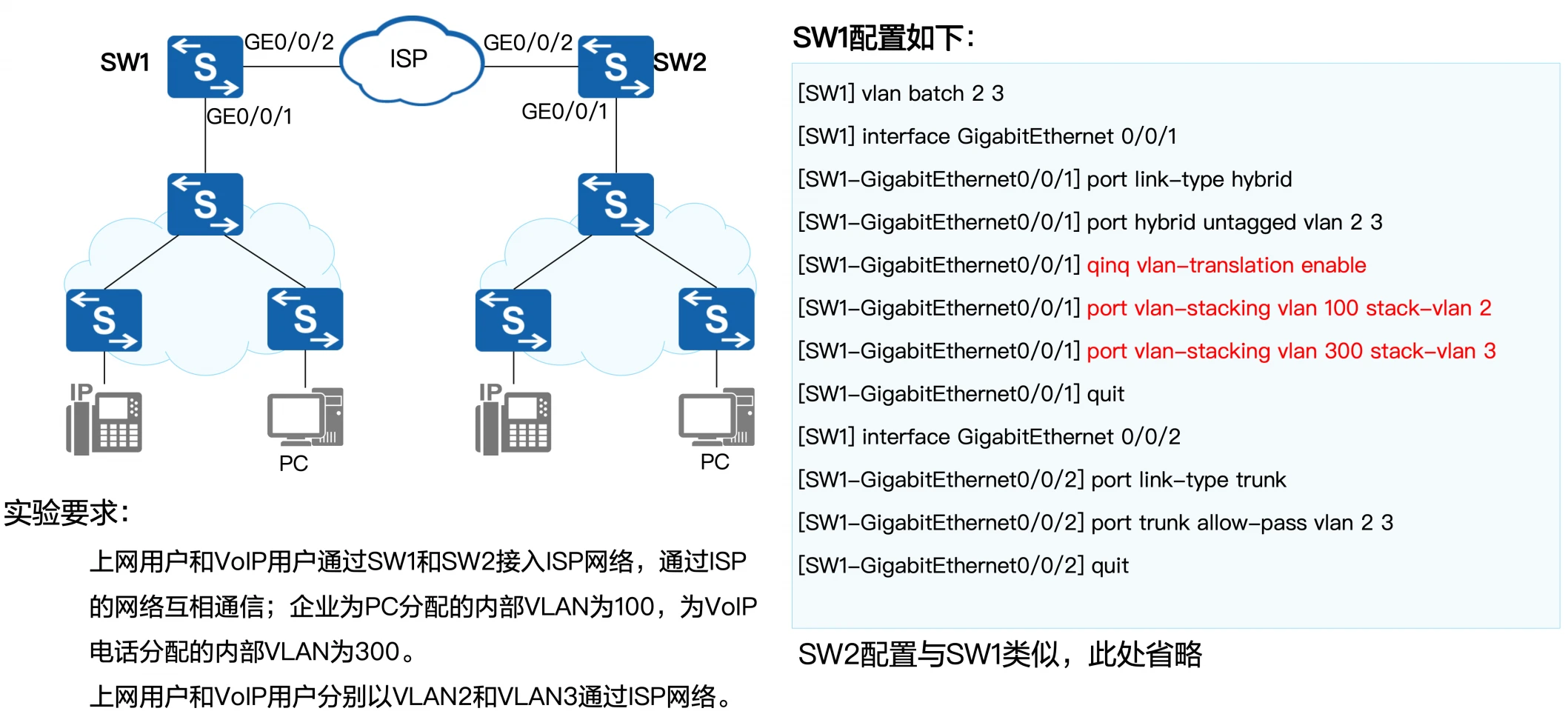

VLAN扩展技术

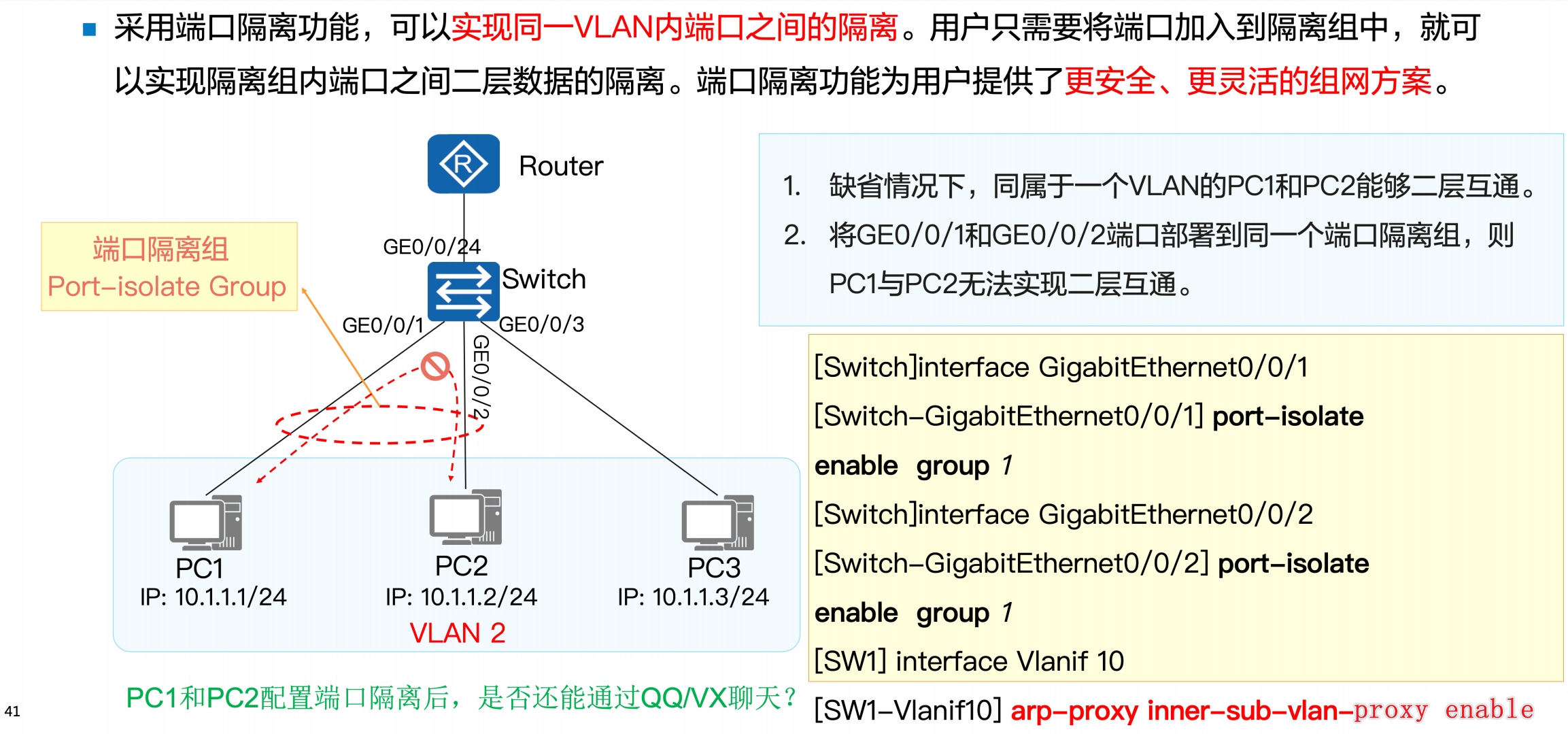

端口隔离技术

技术背景

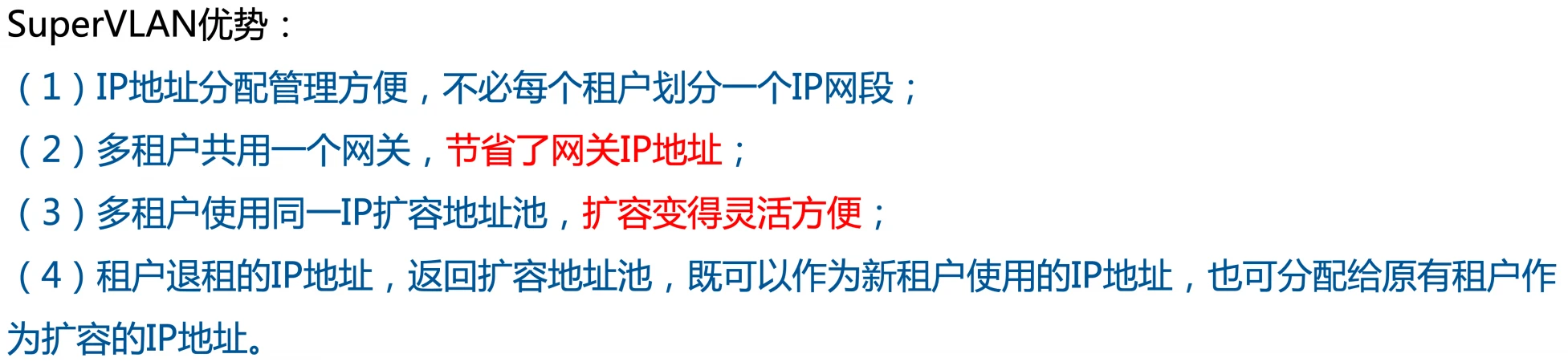

vlan聚合

Super-VLAN/Aggregate-vlan

QinQ

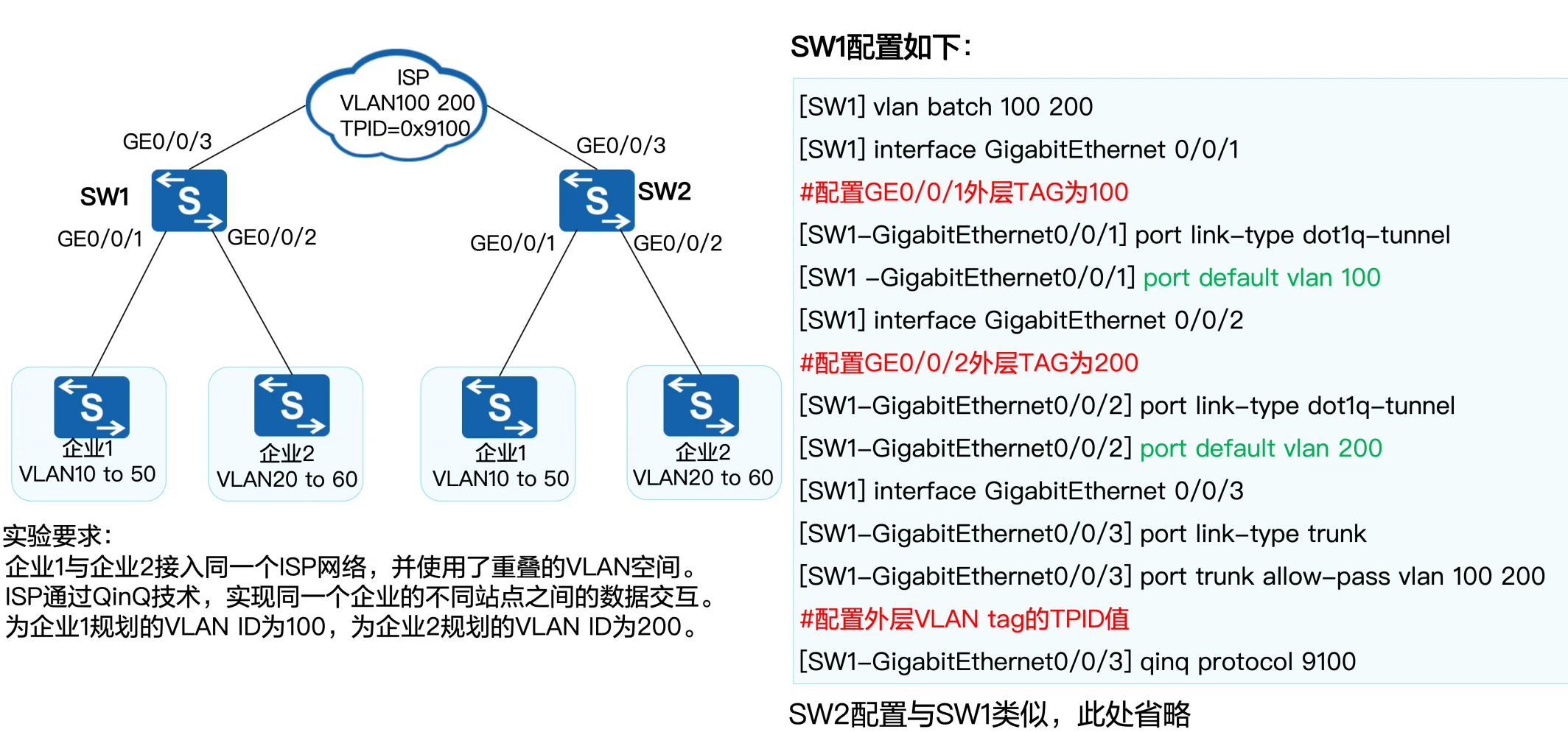

由于VLAN的VID范围是[0,4095](212=4096),而QinQ技术要打上两层VLAN所以他的范围是4096*4096,224位可以表示出1600万个网络

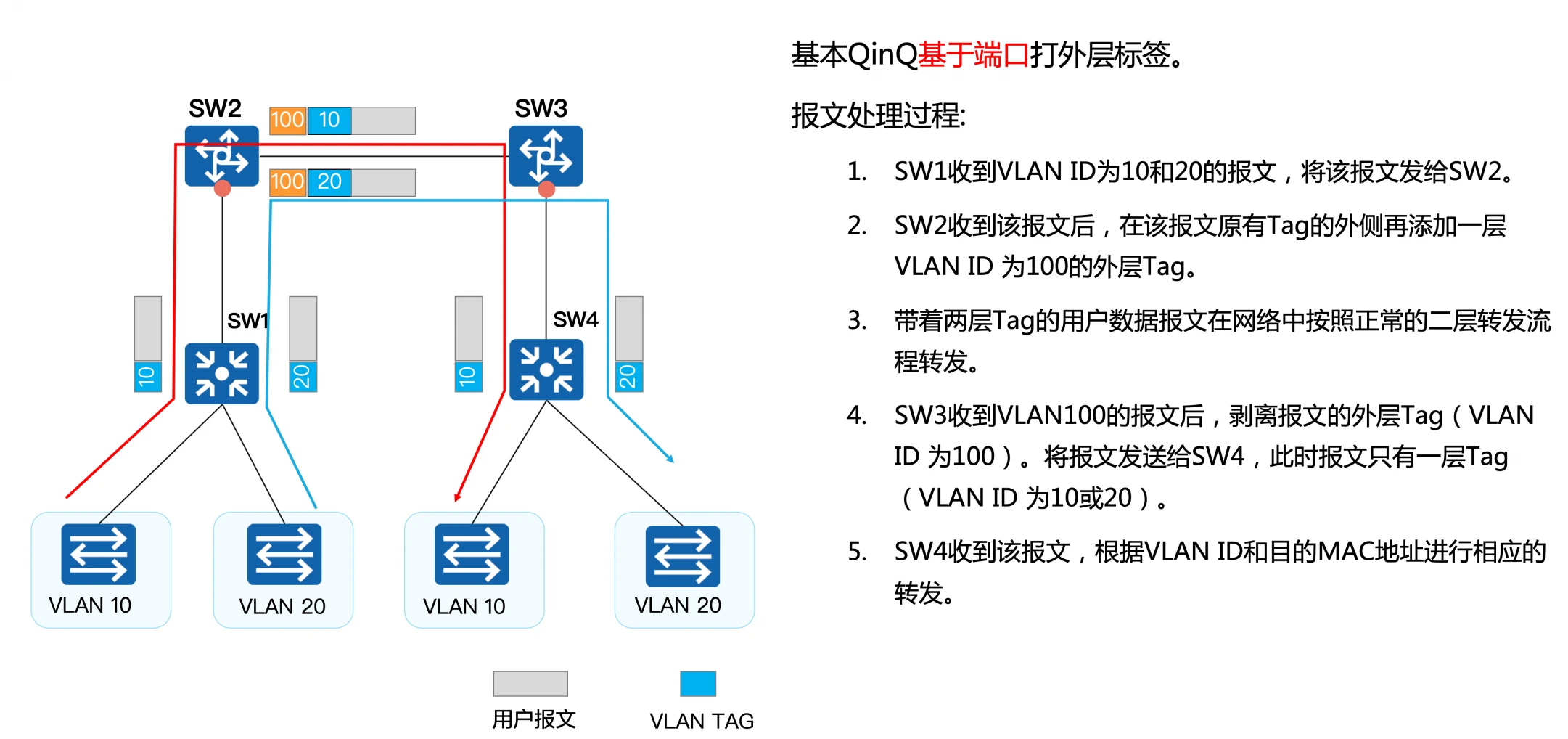

基本QinQ

基于端口,比如说经过G0/0/1的端口的所有流量我都给你打上100的标签

缺点:无法细化流量,太简单粗暴

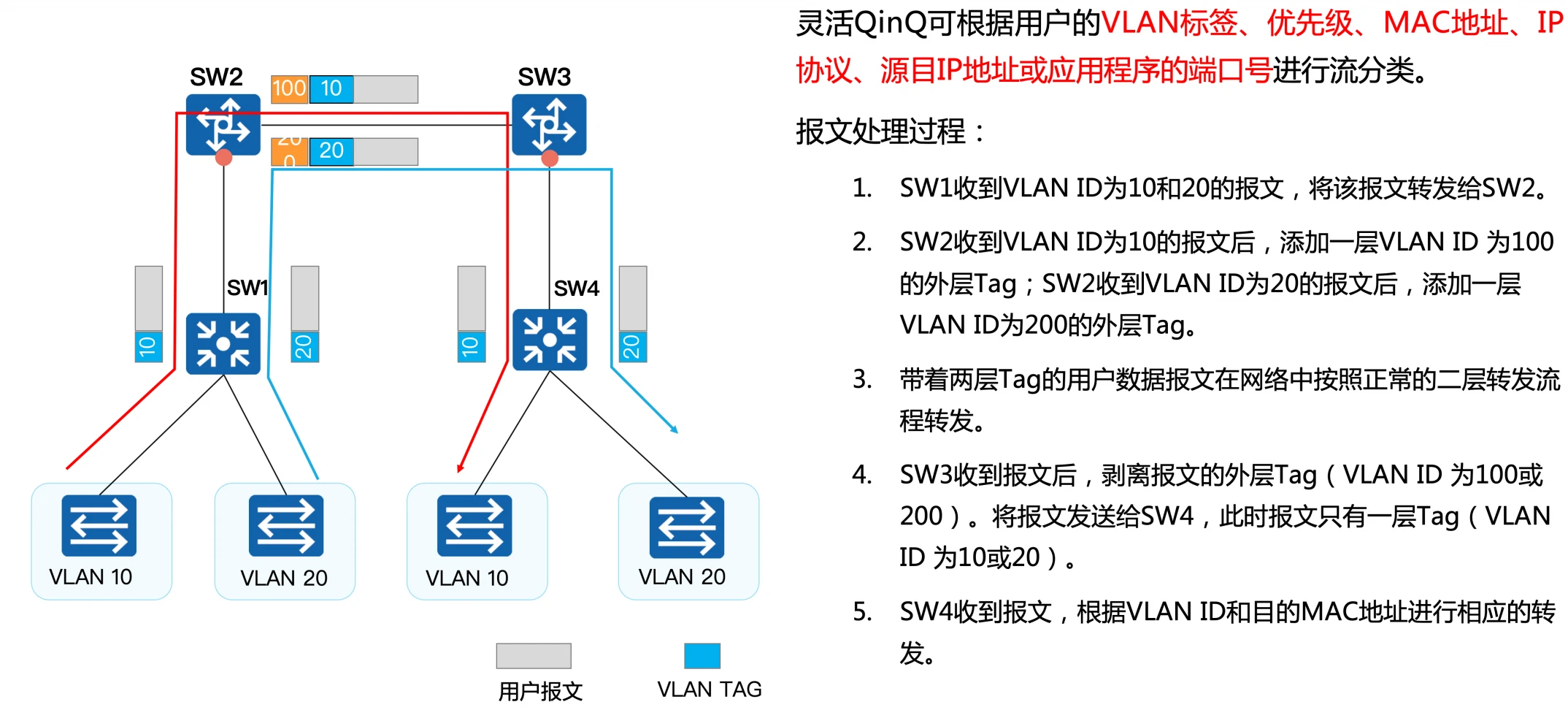

灵活QinQ

对经过这个端口的流量,假设你是10标签的流量就给打上100的标签,假设你是20标签的流量,就给你打上两百的标签

也可以基于很多方式进行分类看下图红色注释

QinQ在园区网络中的应用

QinQ配置举例-基本QinQ

QinQ配置举例-灵活QinQ

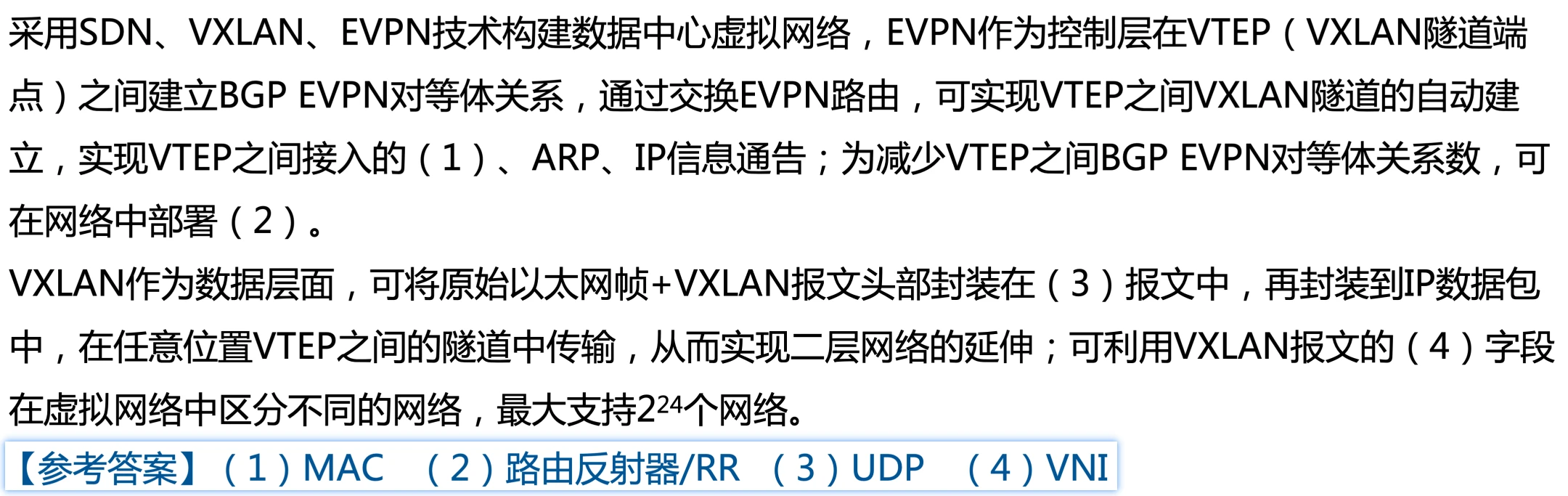

VxLan

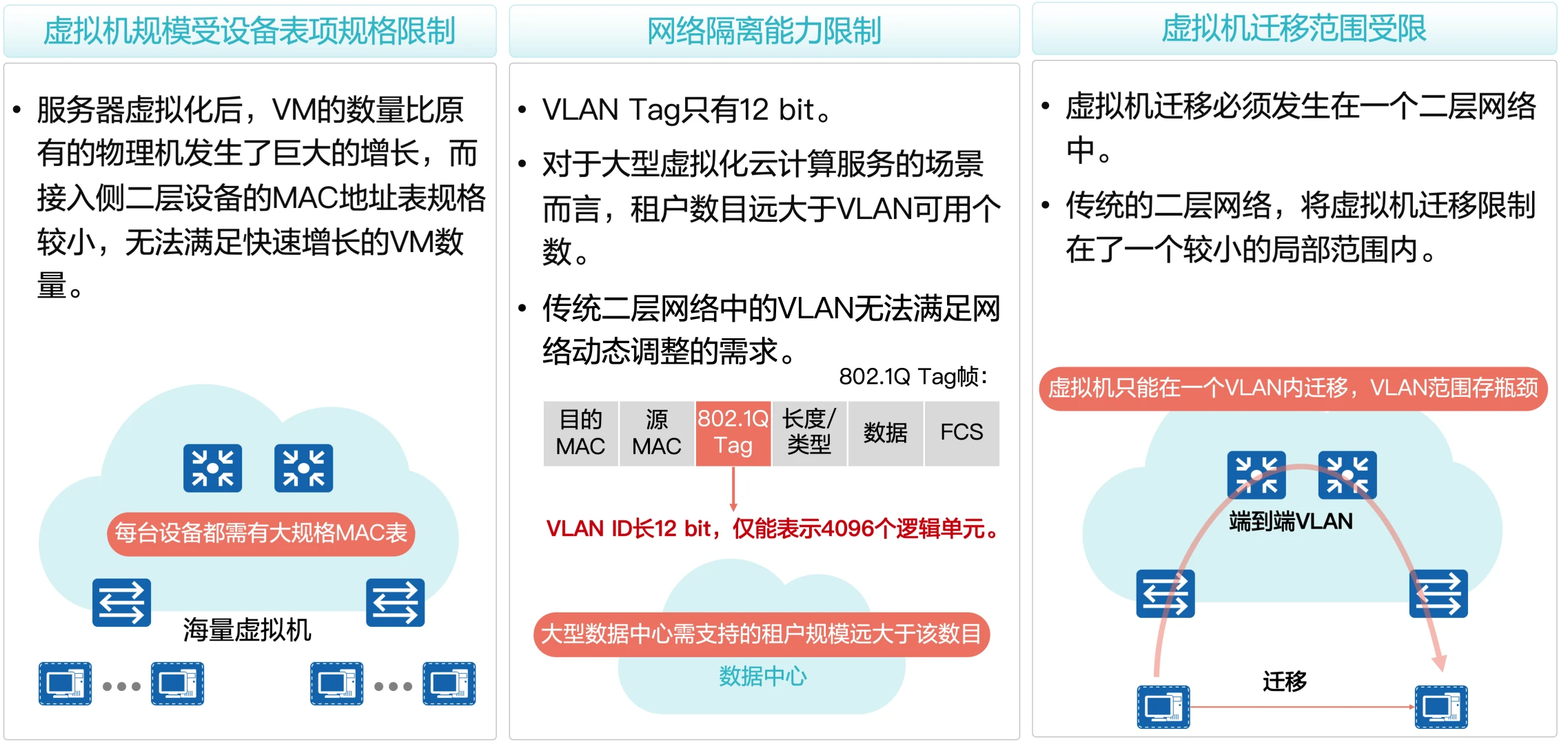

传统网络面临的问题

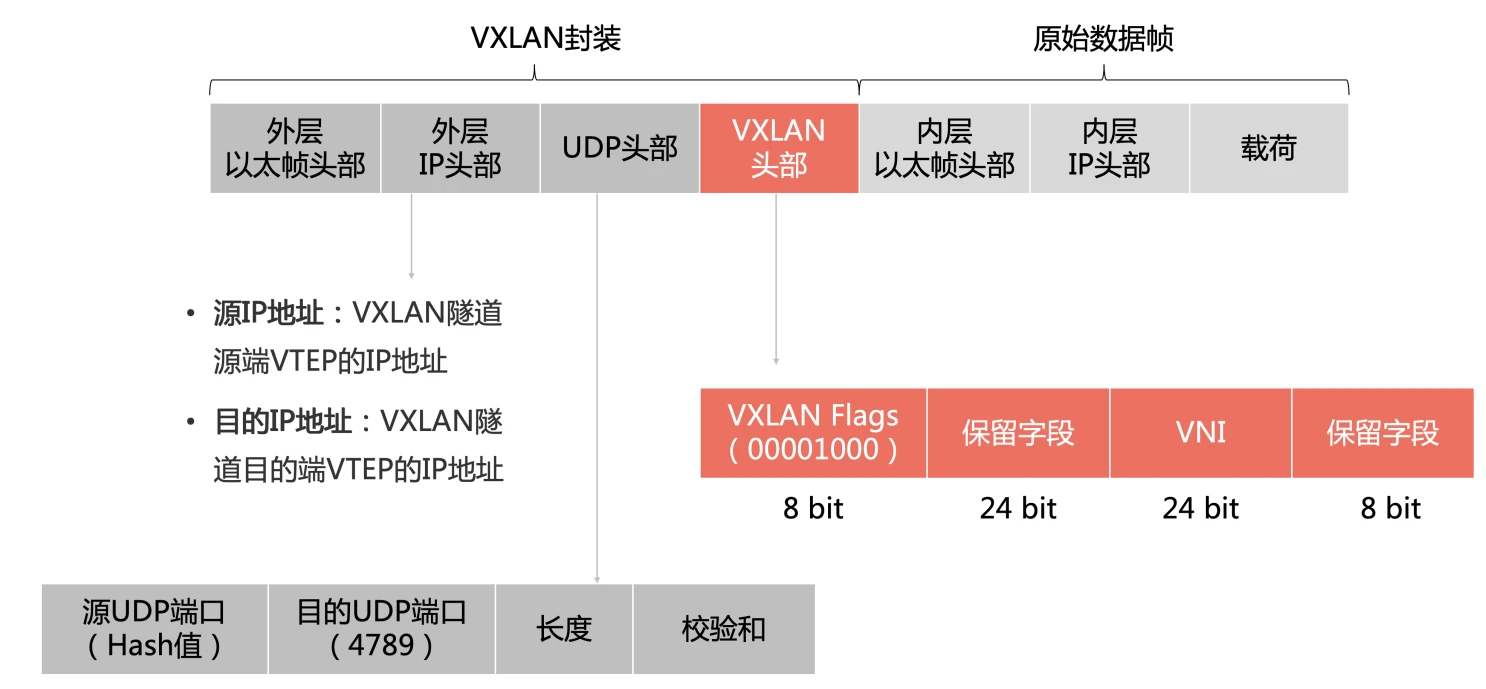

VxLAN报文格式

例题:

VNI用来表示不同用户的字段。224位可以表示出1600万个网络

三层封装协议专题

ipv4和ipv6

ARP

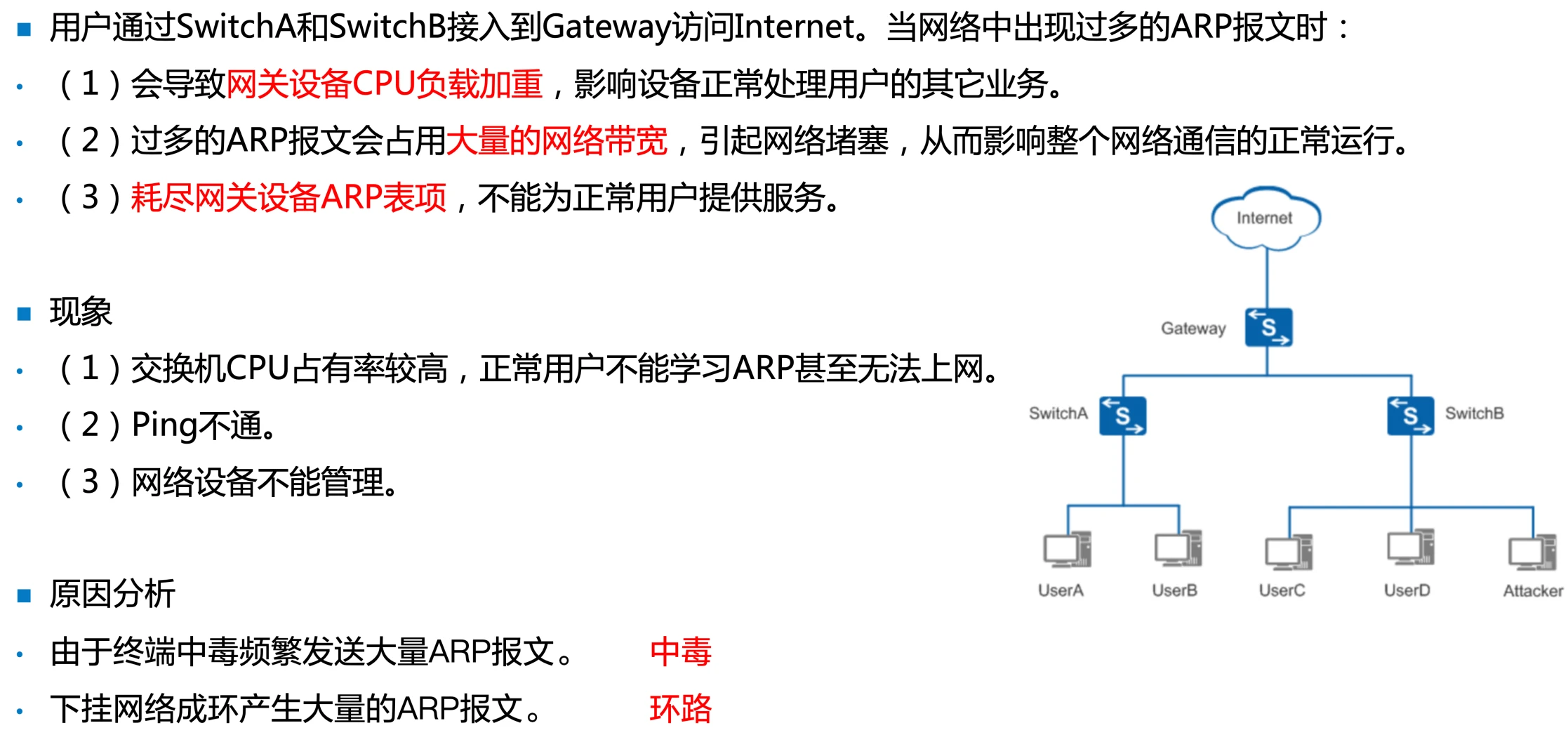

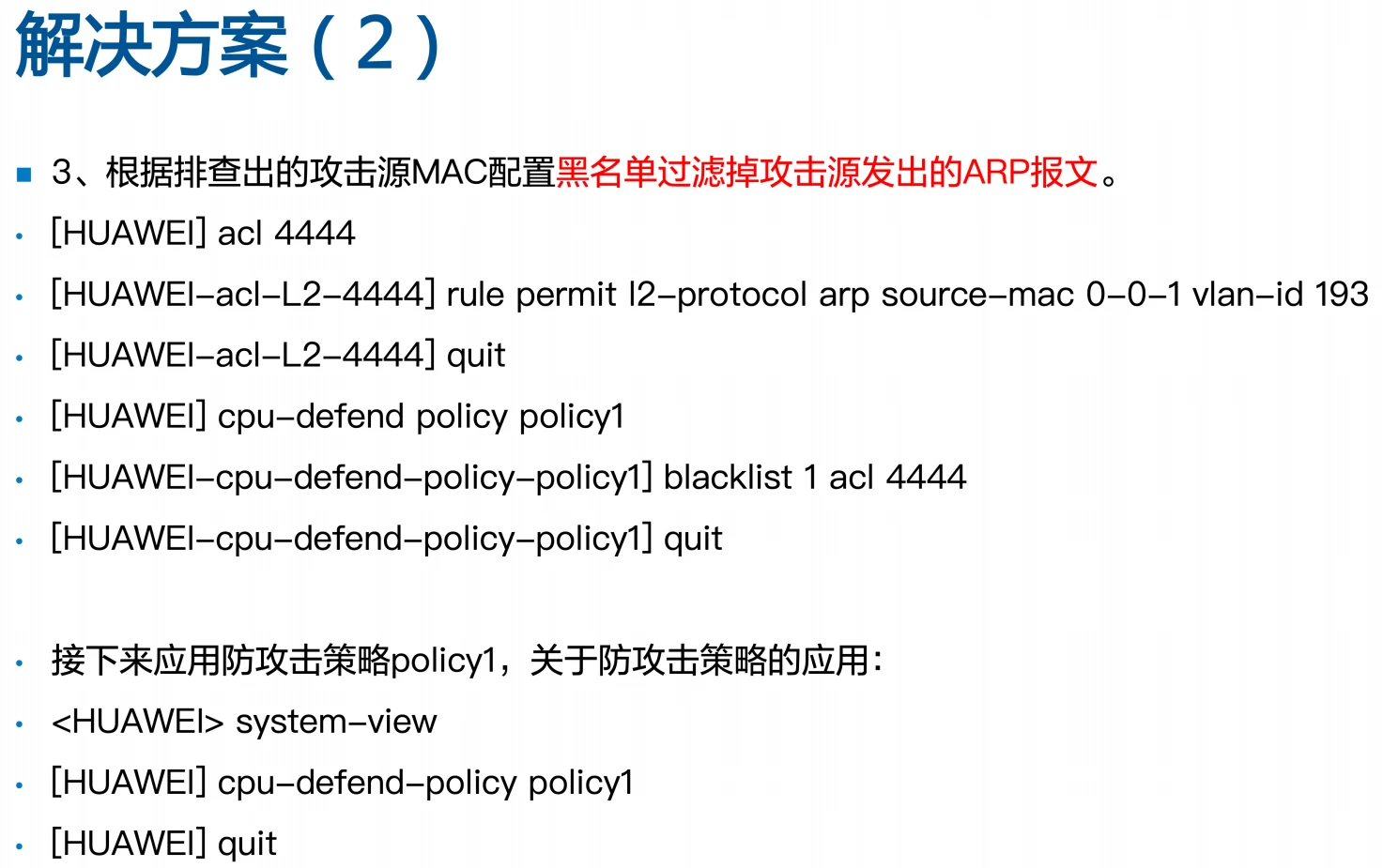

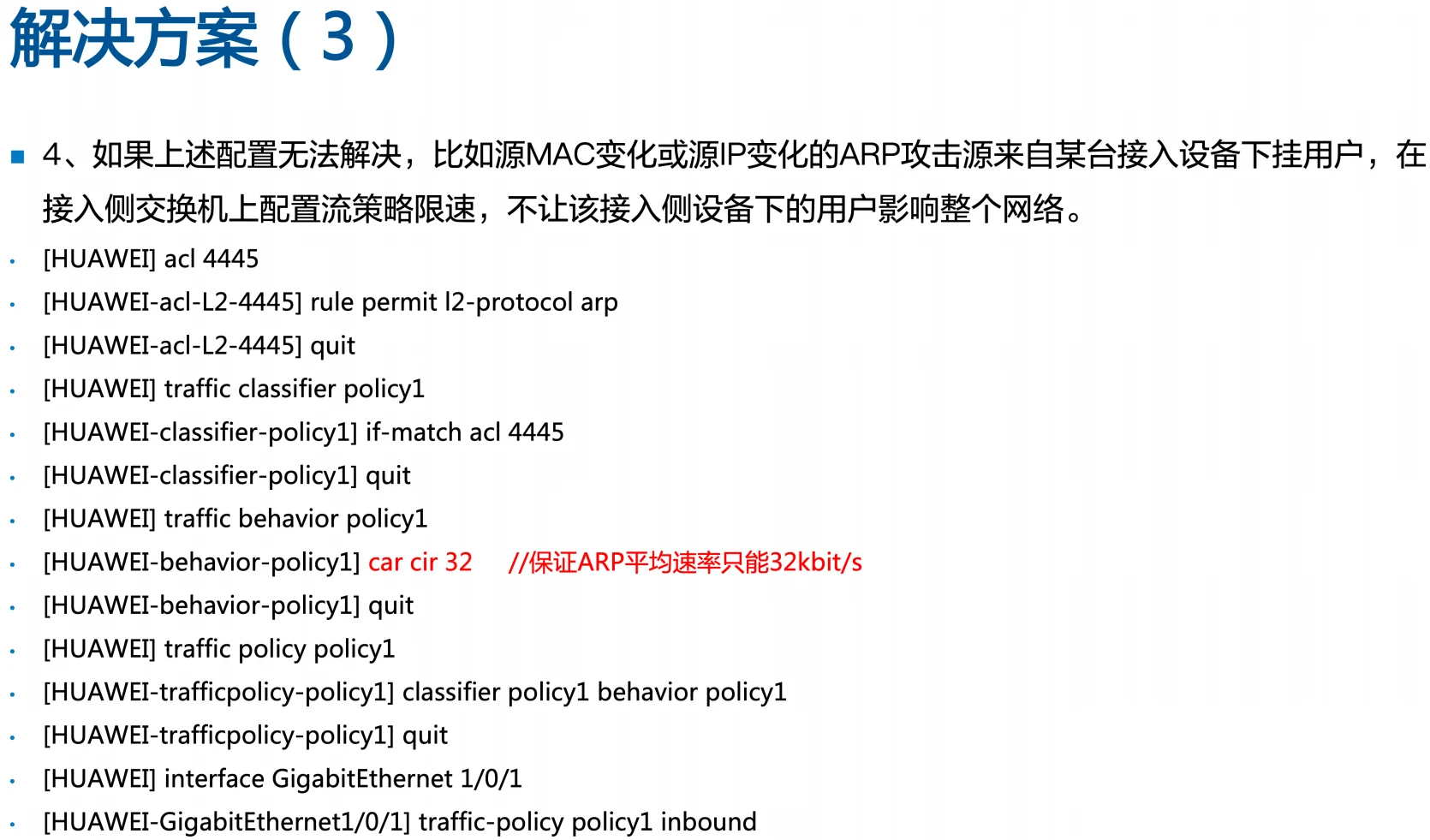

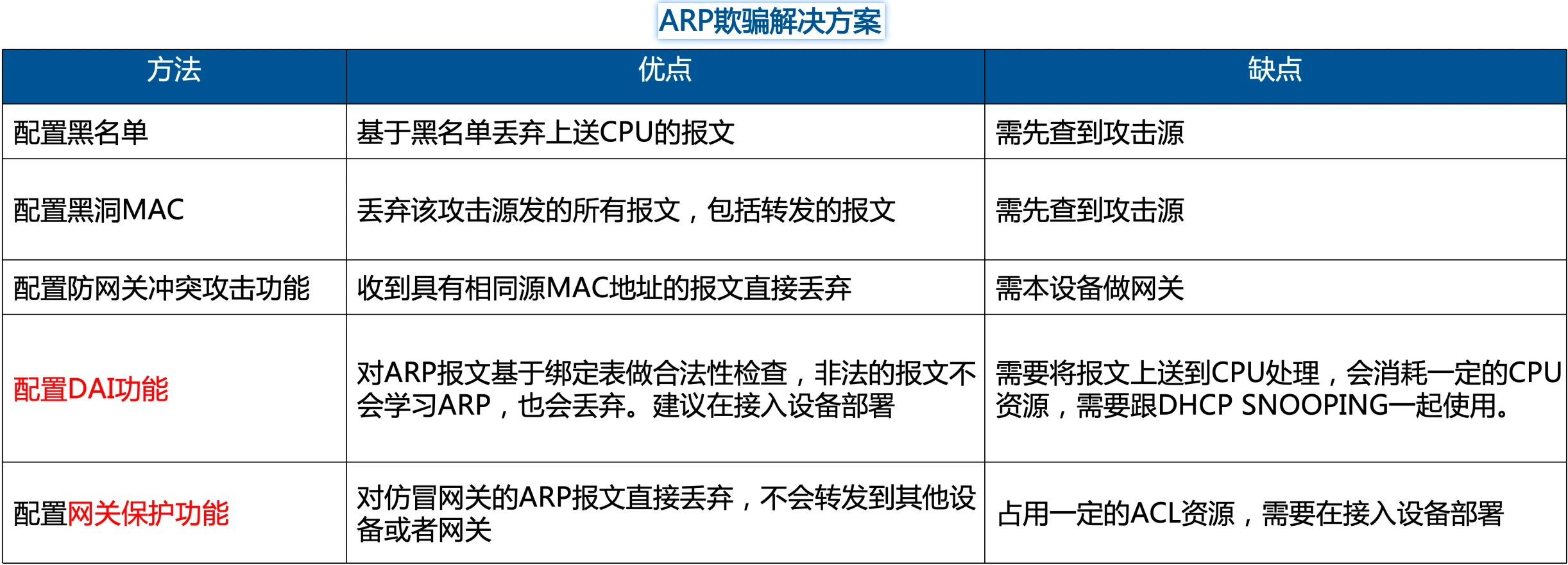

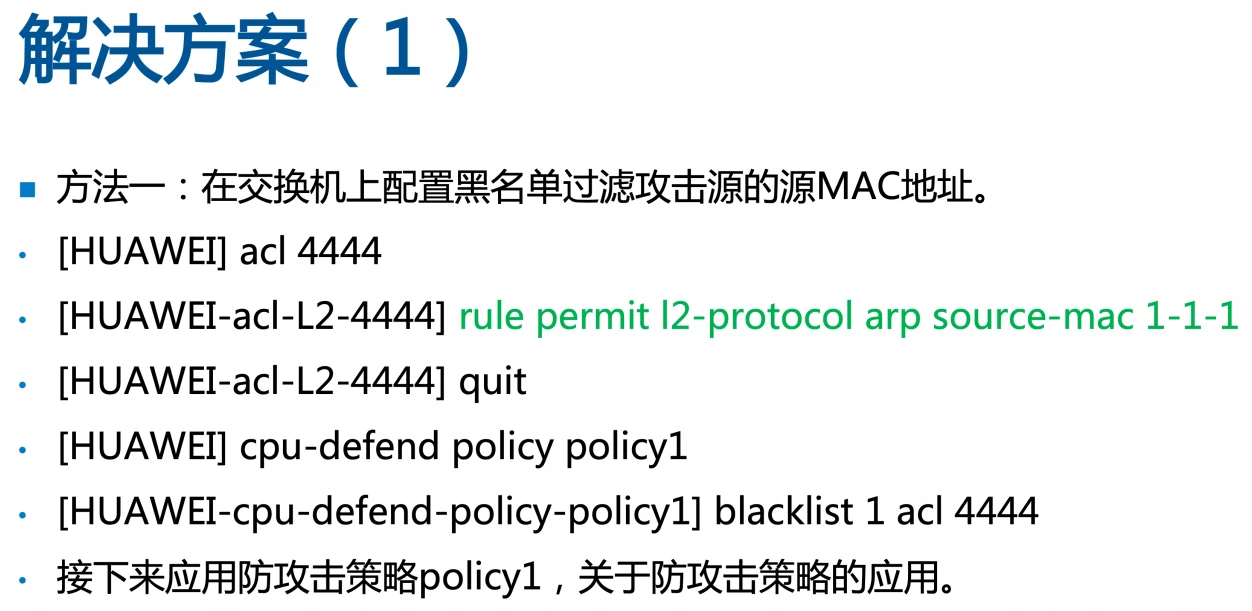

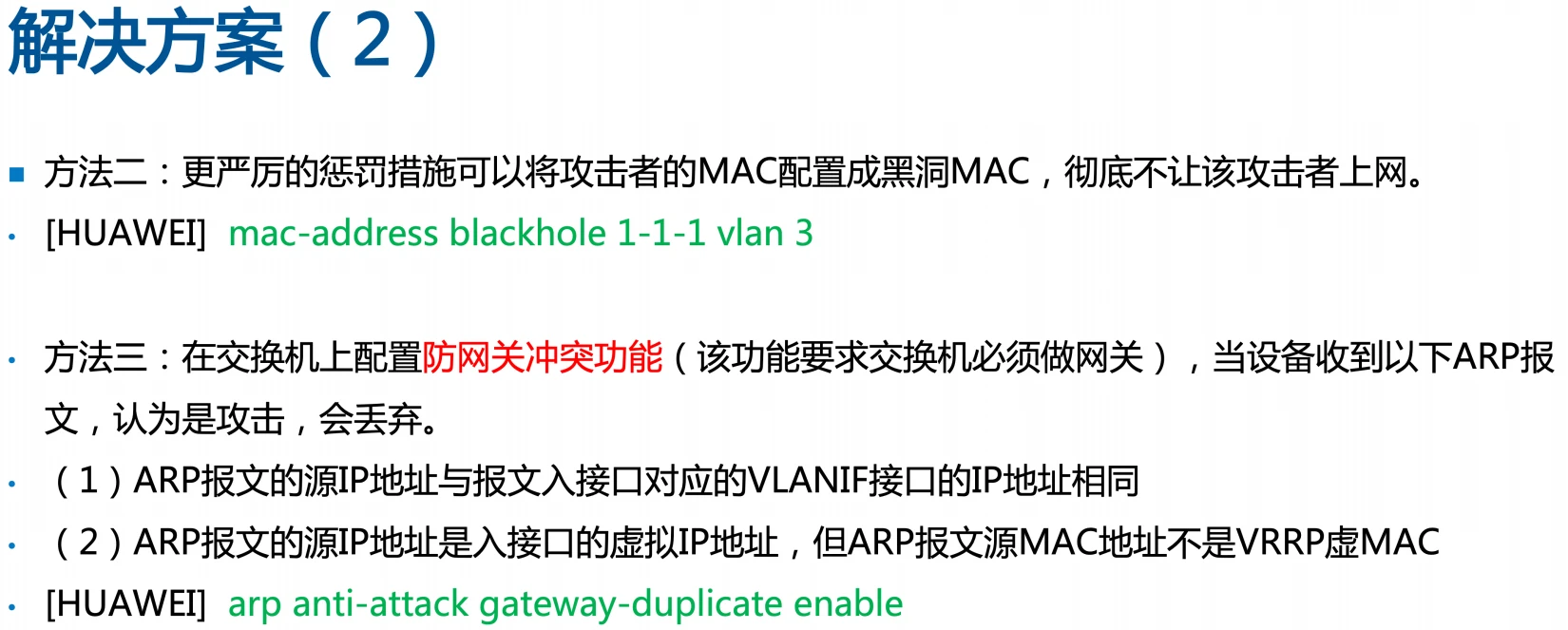

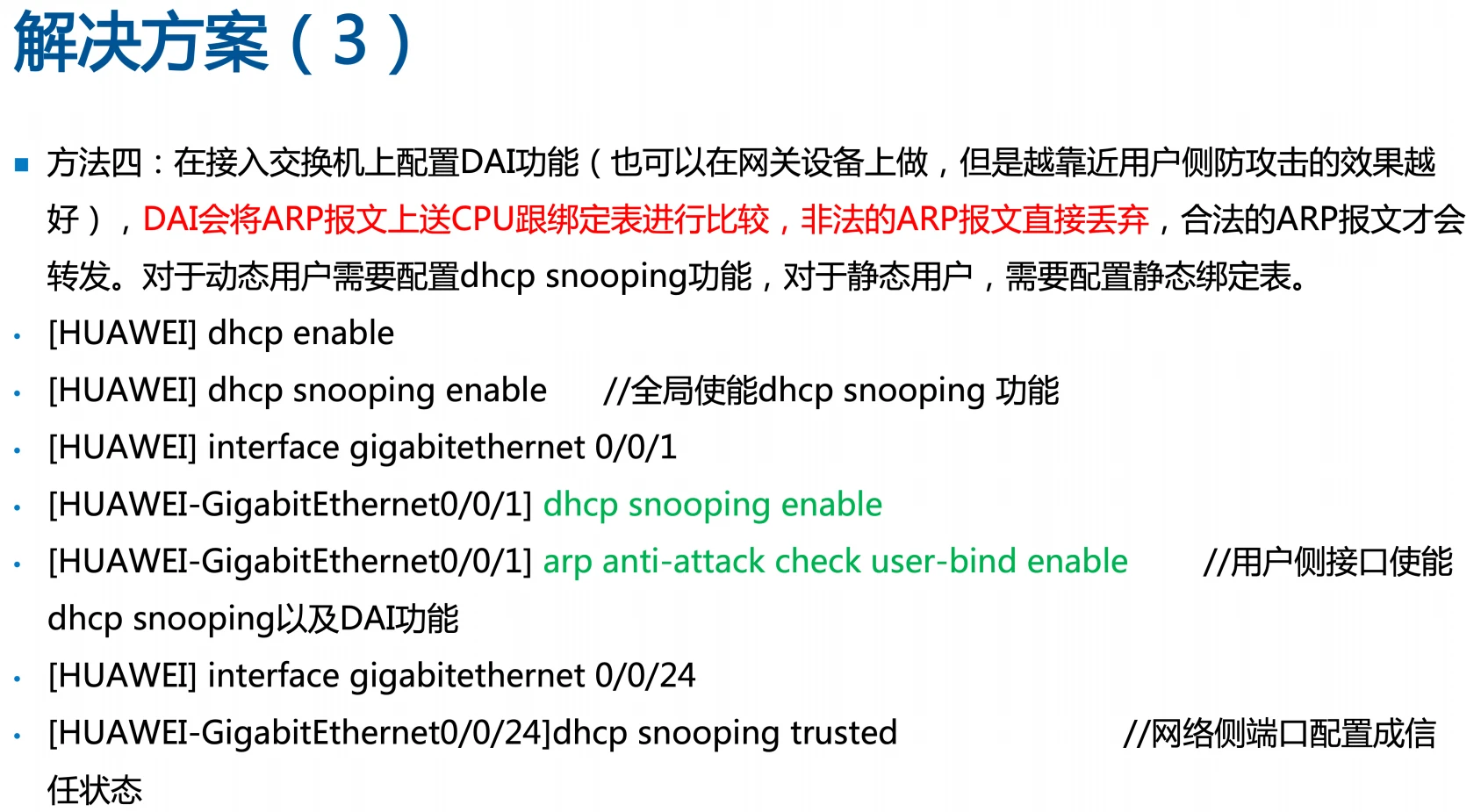

ARP泛洪攻击

ARP欺骗

传输层封装协议TCP和UDP

路由协议基础RIP OSPF BGP ISIS

路由综合配置专题

园区路由规划

动态路由配置

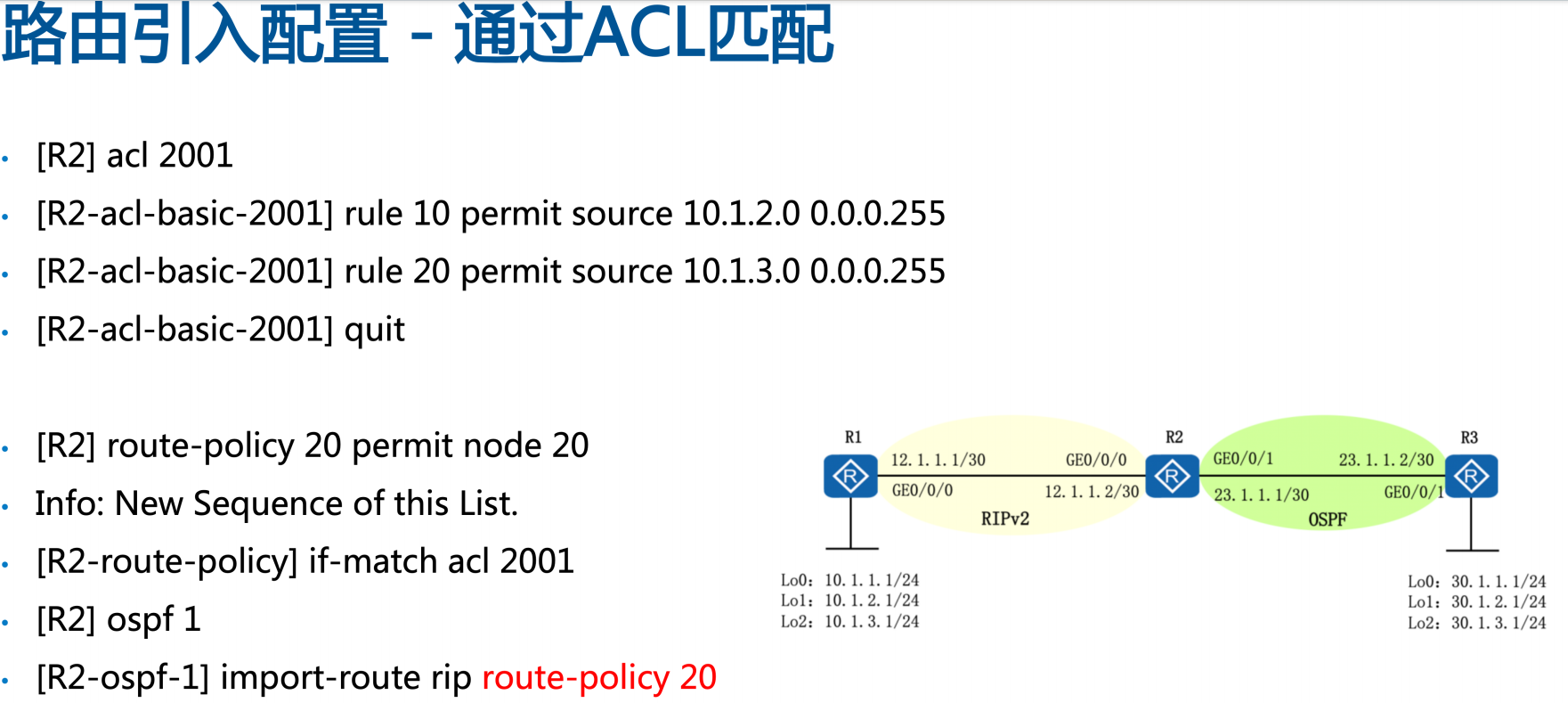

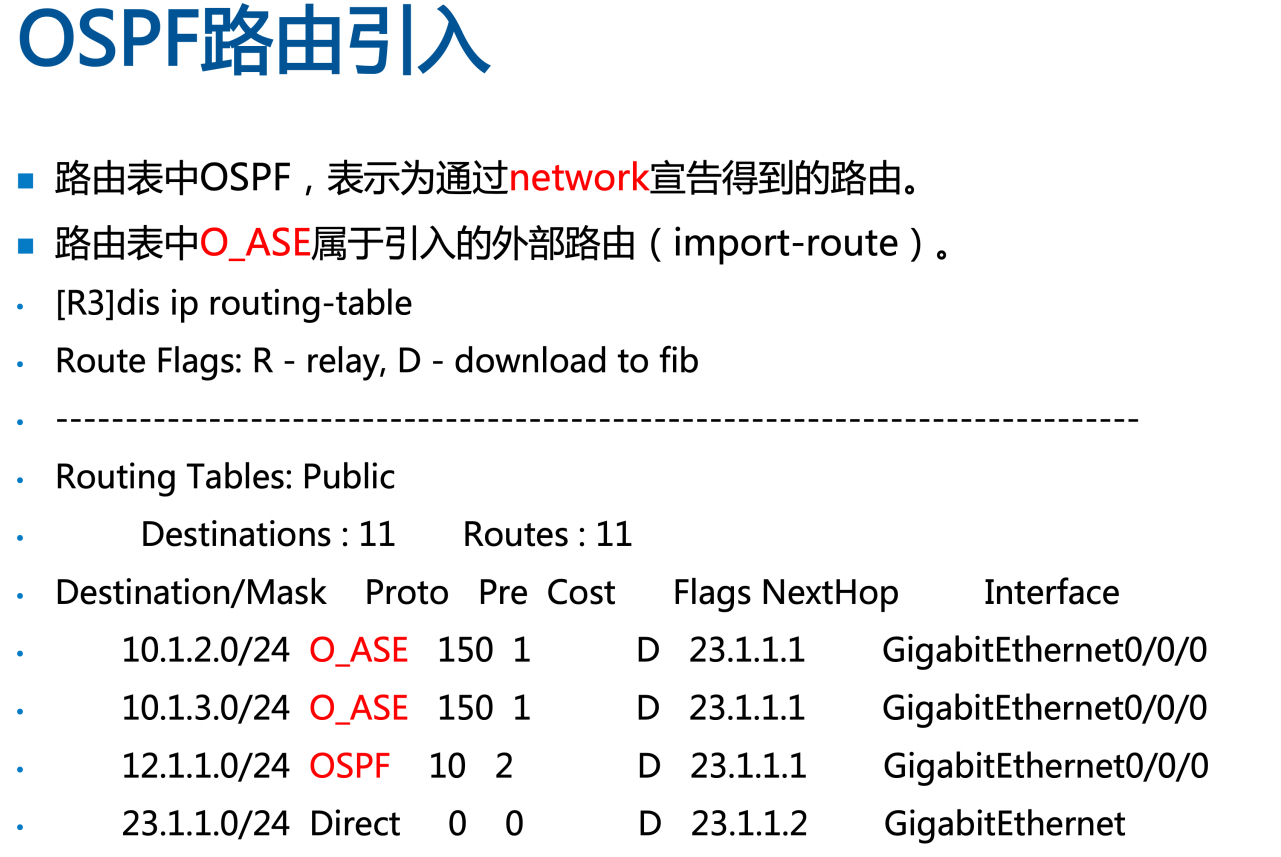

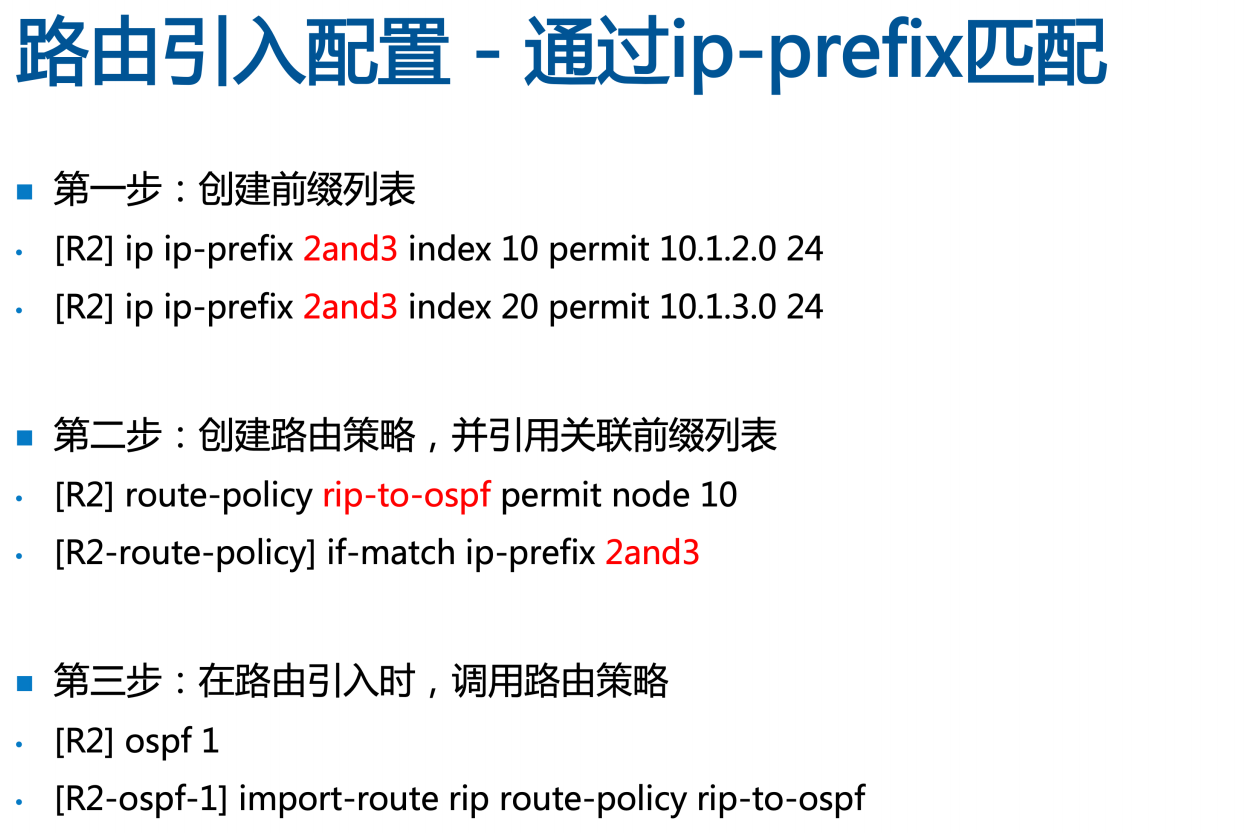

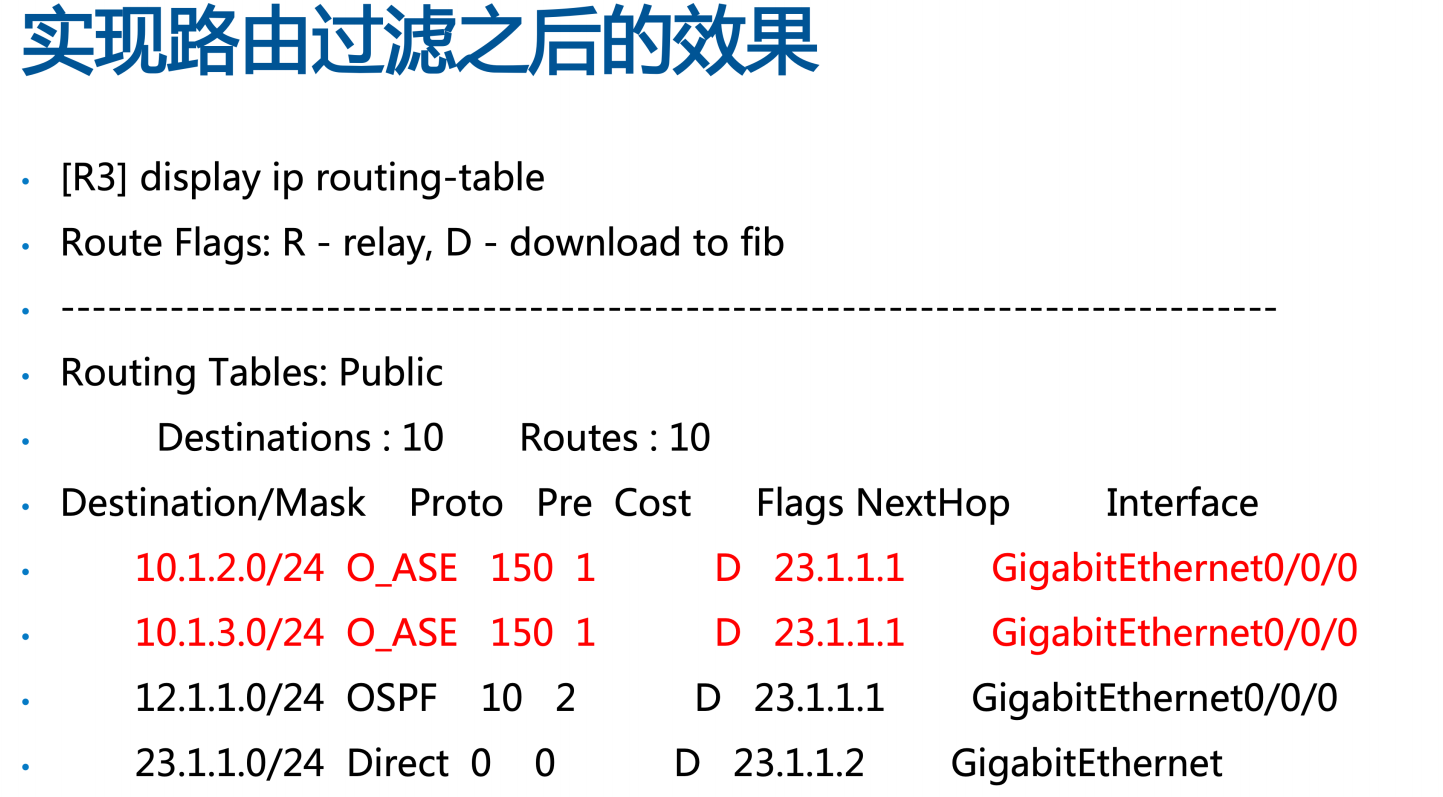

路由引入和路由策略

应用层协议DHCP SNMP DNS

dhcp

snmp

DNS

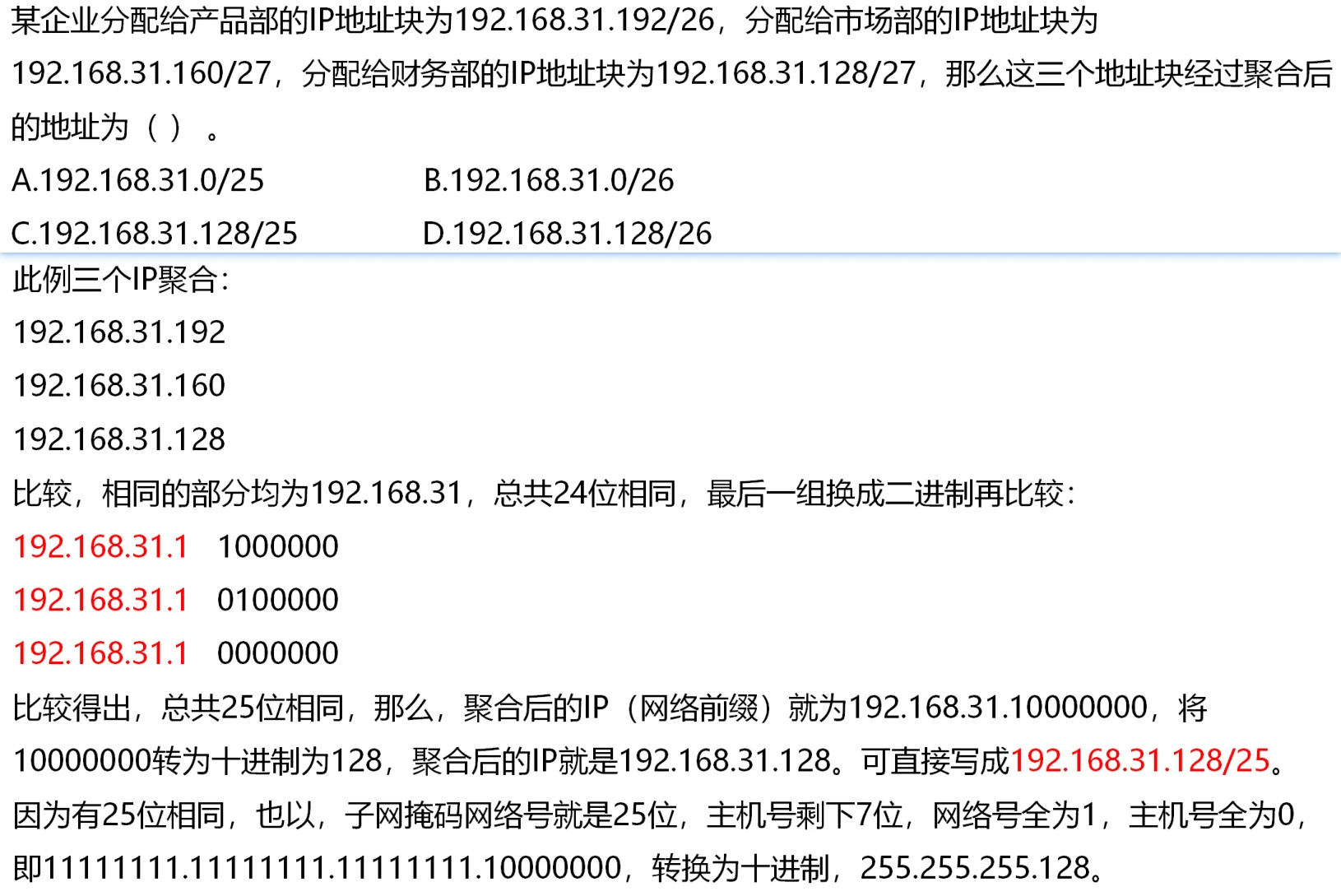

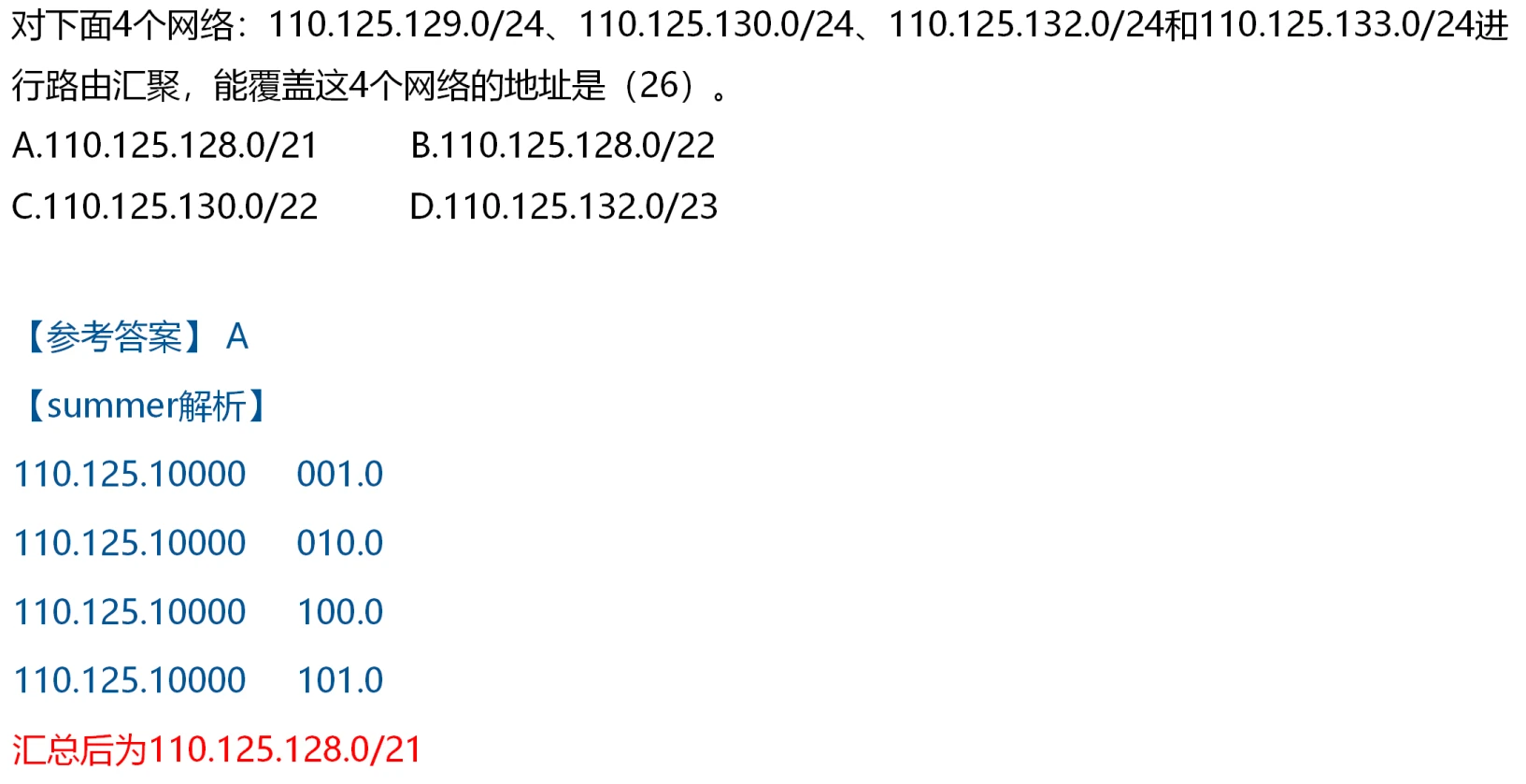

ip子网划分专题

[5.11 子网划分专题VLSM CIDR](#子网划分专题VLSM CIDR)

计算专题突破

补充知识的进制转换

补充知识的内存数量计算

计算机组成原理

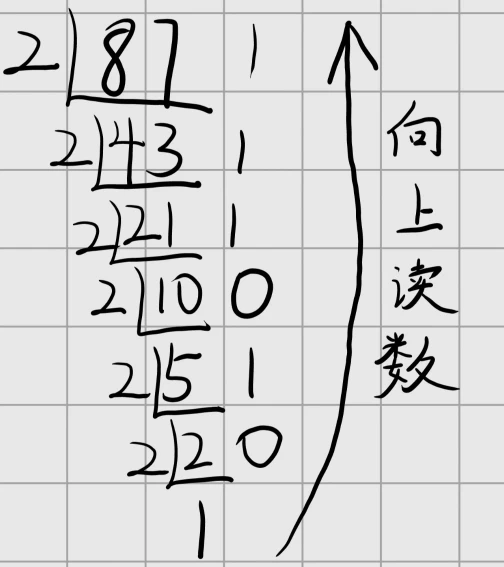

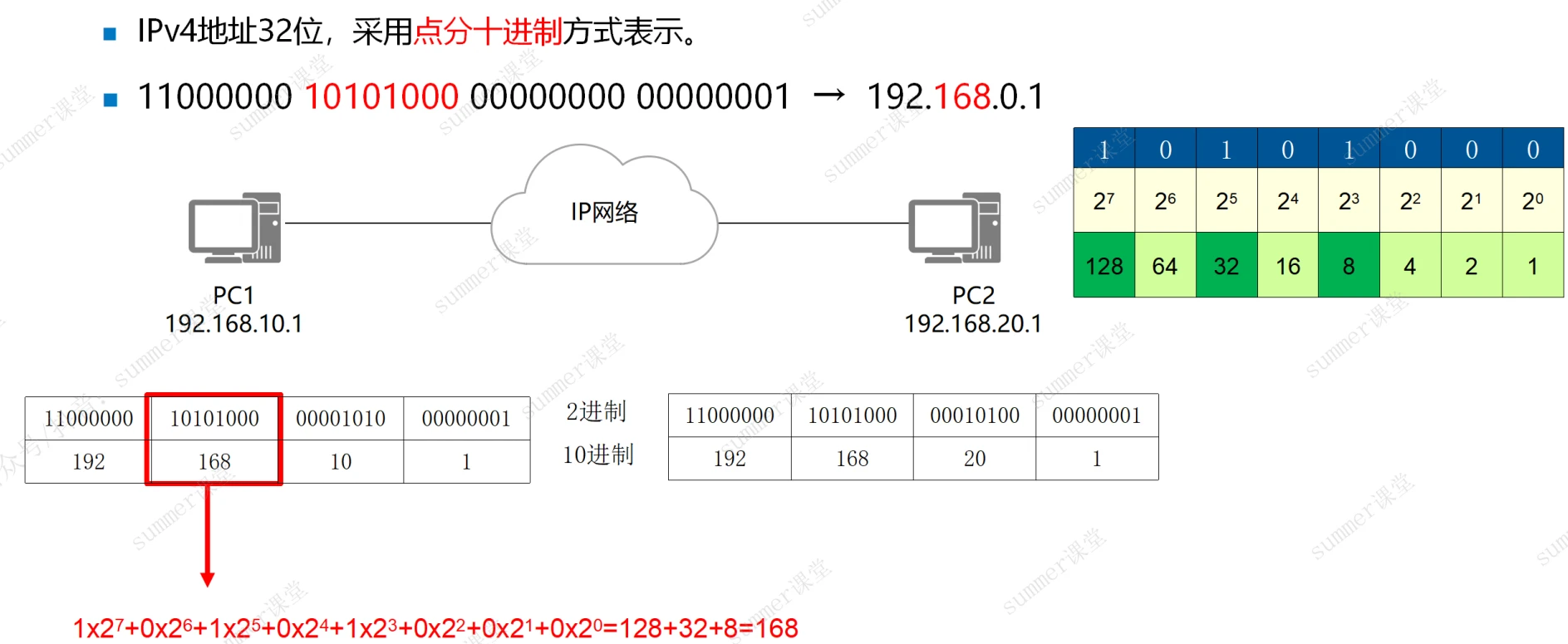

进制转换

十进制:

- 十进制是Decimal,简写为D

- 以

0b或0B作为前缀 - 都是以0-9这九个数字组成。

- 如:12,34,345等数字

二进制:

- 二进制是Binary,简写为B

- 由0和1两个数字组成。

- 10001等

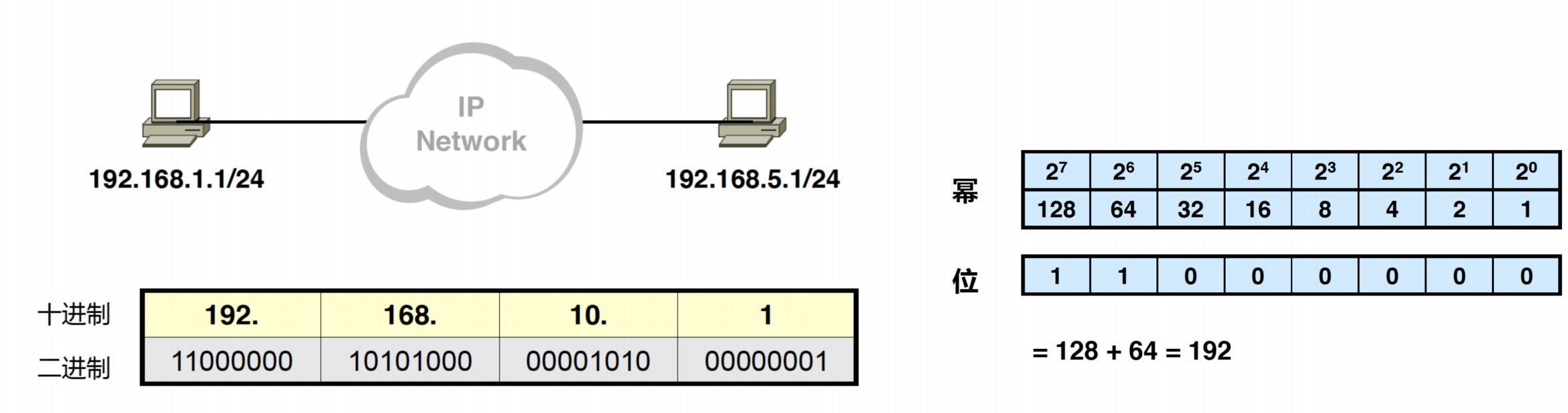

- 二进制权表展开如下

| 27 | 26 | 25 | 24 | 23 | 22 | 21 | 20 |

|---|---|---|---|---|---|---|---|

| 128 | 64 | 32 | 16 | 8 | 4 | 2 | 1 |

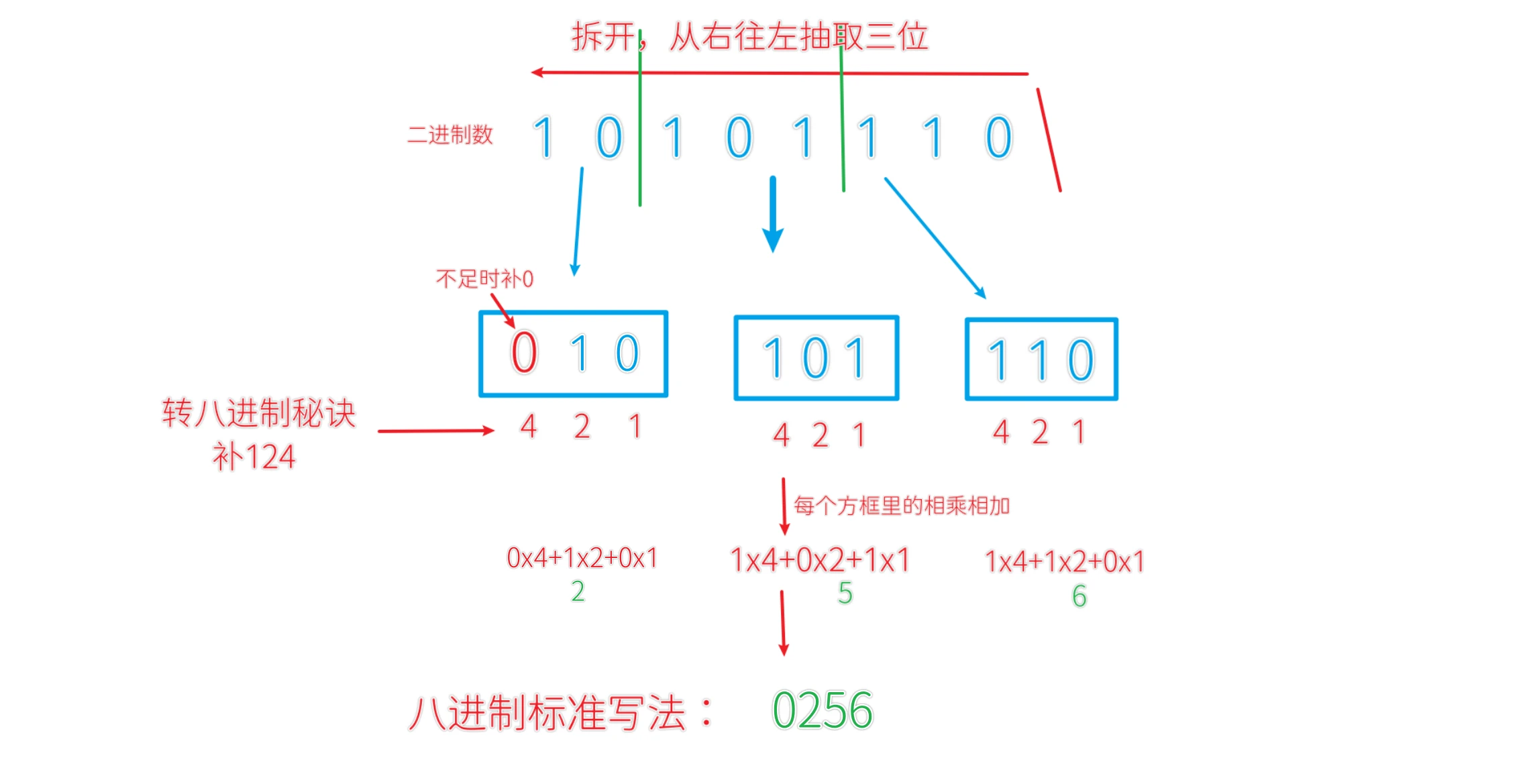

八进制:

- 八进制是Octal,简写为O

- 由0-7数字组成,为了区分与其他进制的数字区别,开头都是以0开始。

- 如八进制0127

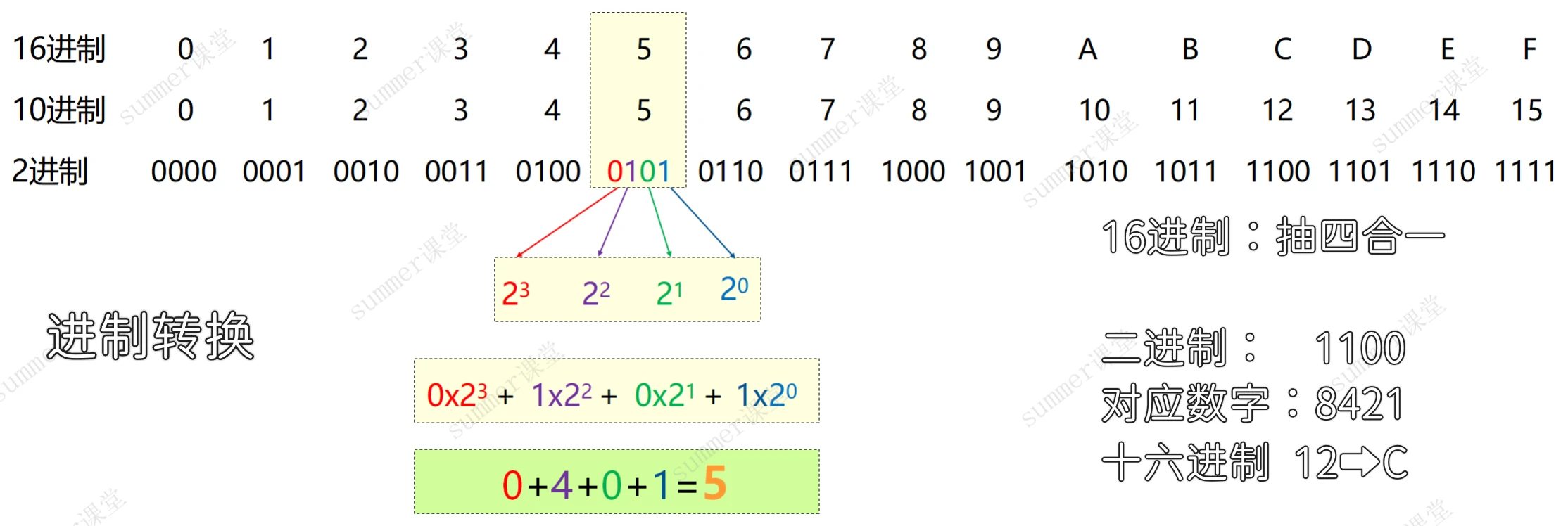

十六进制:

- 十六进制为Hexadecimal,简写为H

- 表示方式为0x或0X开头

- 计数到F后,再增加1个,就进位。

- 由0-9和A-F组成,英文字母A,B,C,D,E,F分别表示数字10~15。

- 如十六进制0xA87

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | A | B | C | D | E | F |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 |

整数转换

十进制转二进制

十进制转二进制的原理:十进制数除以2,余数为权位上的数,得到商继续除以2,直到商为0终止,然后反向取余数。

例如:(87)10转(1010111)2

十进制转八、十六进制的原理:跟十转二原理一样,十进制数除以8或16,余数为权位上的数,得到商继续除以8或16,直到商为0终止,然后反向取余数。

例如:(763)10转(1373)8或(2FB)16

二进制转换十进制

方法:把二进制数按权展开、相加即得十进制数。

如(1001)2转(9)10

1001从右往左表示如下

| 1 | 0 | 0 | 1 |

|---|---|---|---|

| 23 | 22 | 21 | 20 |

| 8 | 4 | 2 | 1 |

也就是 1*23+0*22+0*21+1*20=9

如(17)8转(15)10 展开2*81+7*80=15

如(1AB)16转(427)10 A对应10,B对应11 展开式 1*162+A*161+B*160=16*16+10*16+11*1=427

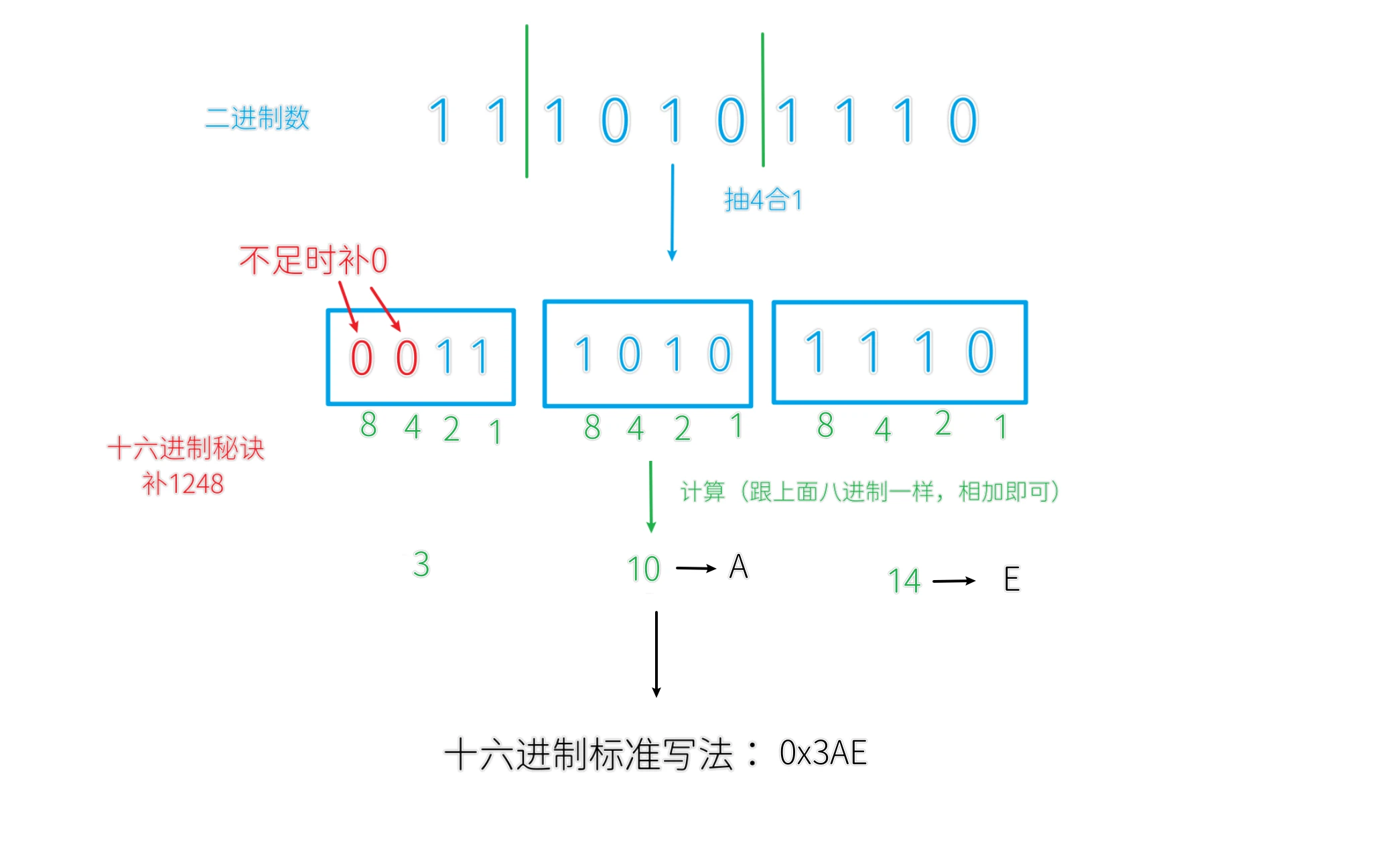

二进制转八进制、十六进制

如(10101110)2转(256)8

如(1110101110)2转(256)16

八进制和十六进制要转二进制倒推即可

小数转换

十进制转二进制

方法:十进制小数转换成二进制小数采用“乘2取整,顺序输出”

(0.125)10转(0.001)2

0.125*2=0.25 取0 向

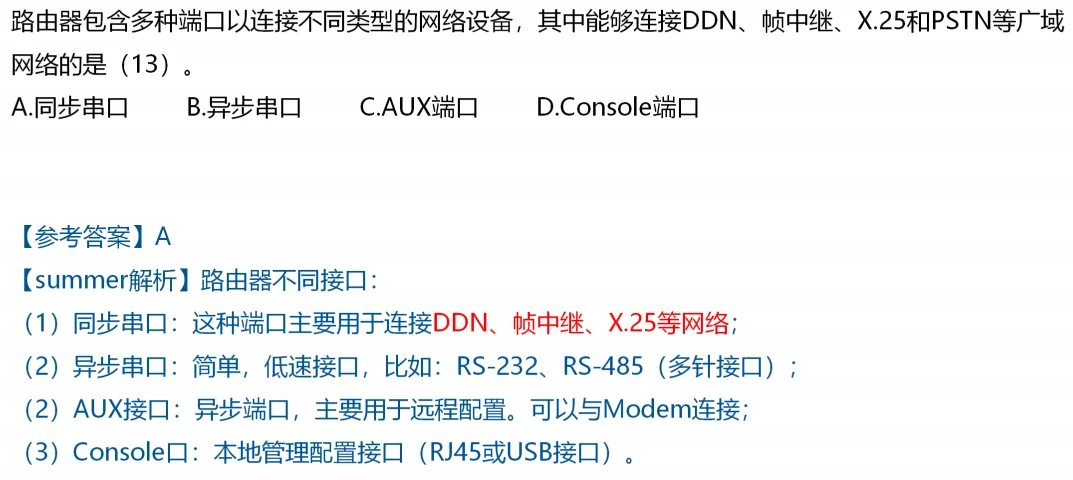

0.25*2=0.5 取0 下

0.5*2=1 取1 取

也就是(0.001)2

二进制转十进制

(0.001)2转(0.125)10

0*($\frac{1}{2}$) 即乘以2的负一次方

0*($\frac{1}{4}$) 即乘以2的负二次方

1*($\frac{1}{8}$) 即乘以2的负三次方

($\frac{1}{2}$)+($\frac{1}{4}$)+($\frac{1}{8}$)=0.125

二进制转换成十六进制

(0.101)2转(0.125)16

0.101 补4合1 小数部分从左往右补4位,缺的补0

0.1010 然后从右往左补(十六进制1248秘诀)

8421 相加得10且对应的是A

最后结果是(0.A)16

进制转换应用

例题:

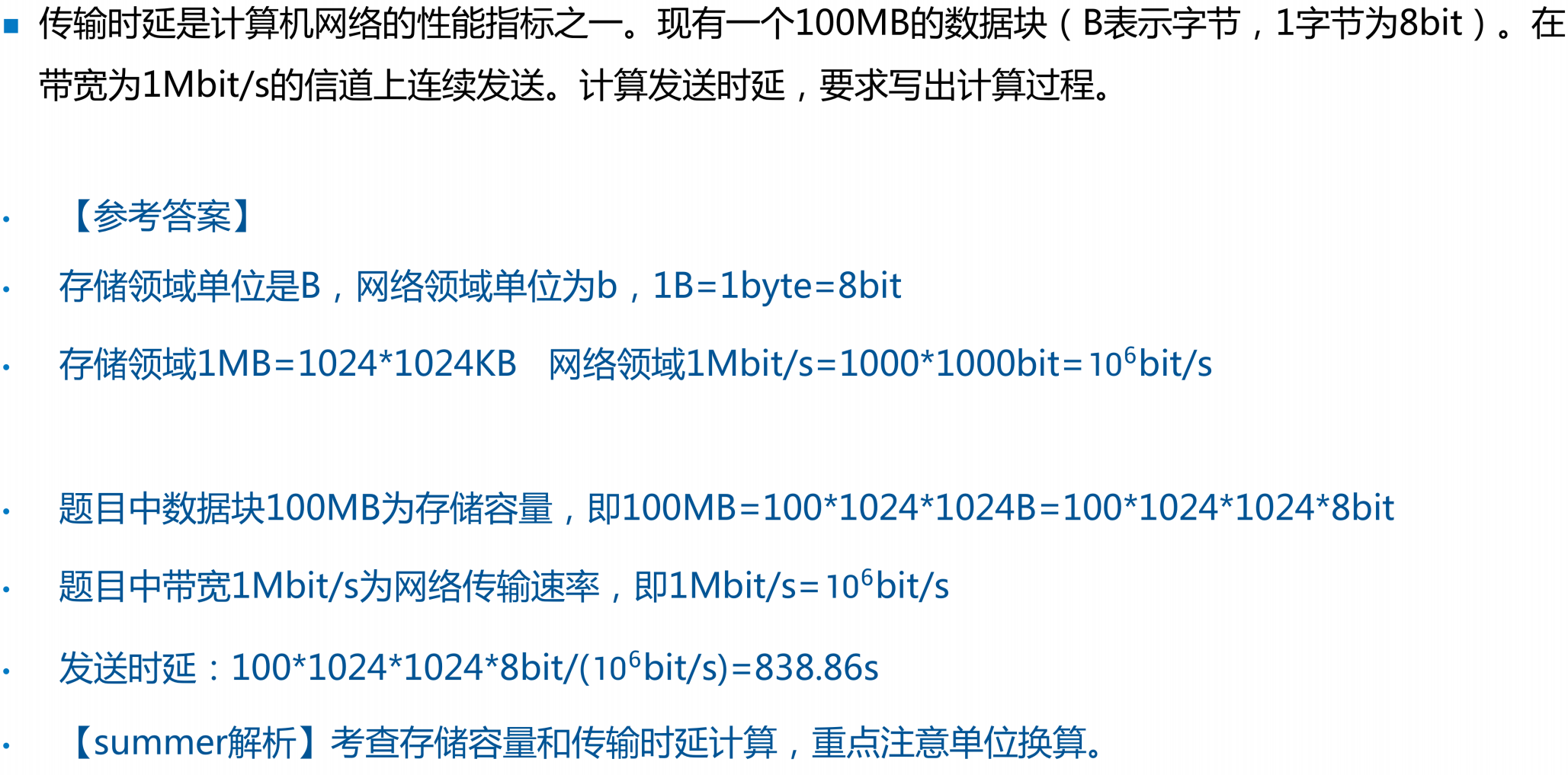

带宽与存储计算

位(bit):网络数据传输的最小单位。

字节(byte):由8个bit组成,存储空间的最小单位。1byte=1B=8bit=8b

时间领域:1s = 103ms = 106us = 109ns

存储领域:1K=1024,即1KB=1024B,1MB=1024KB=1024 ✕ 1024B=210 ✕ 210B=220B

网络领域:1k=1000,即1kb/s=1000b/s,1Mb/s=1000kb/s=106b/s

1Gb = 103Mb = 106kb = 109b

其他单位:1G=1024M,1T=1024G,1P=1024T(存储单位是B字节)

例题:

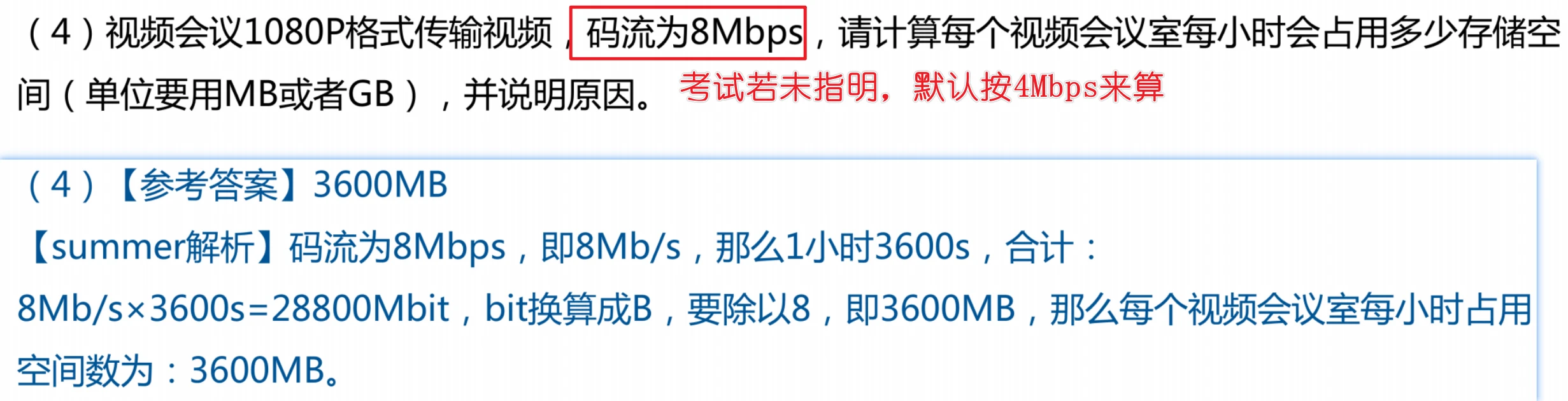

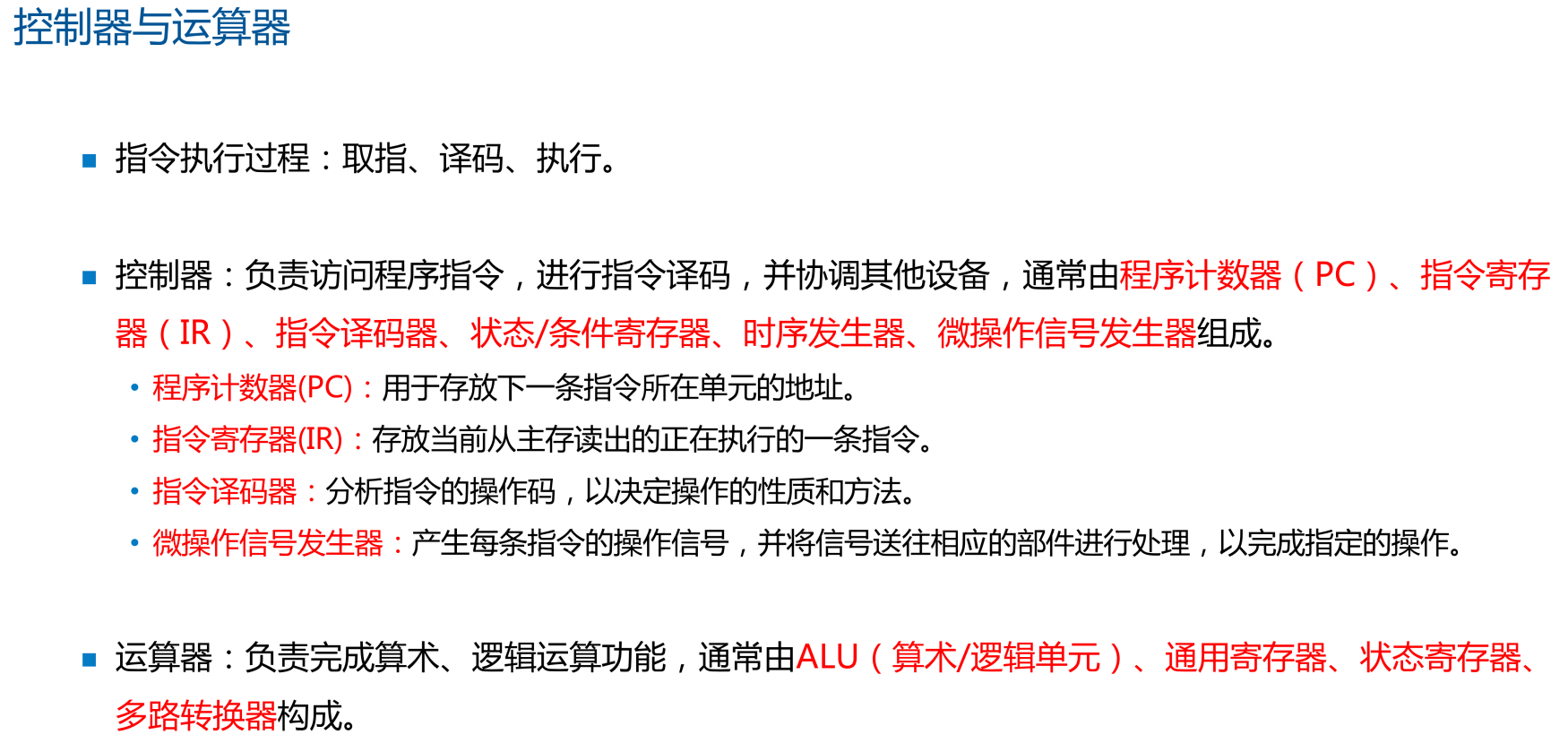

计算机硬件架构

计算机硬件系统是冯诺依曼设计的体系结构,由运算器、控制器、存储器、输入/输出设备(I/O)五大部件组成,运算器和控制器组成中央处理器(CPU)

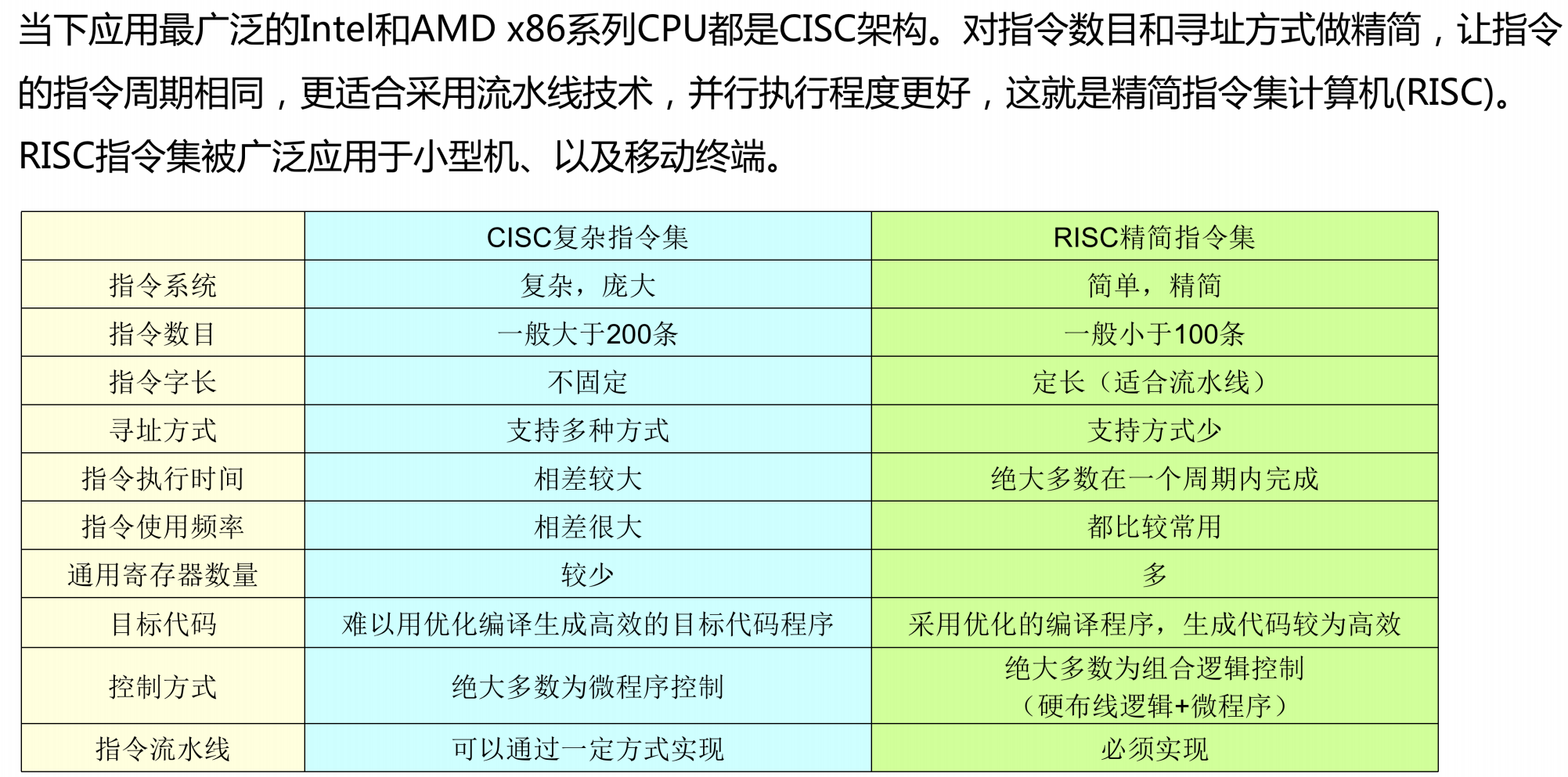

指令集RISC和CISC

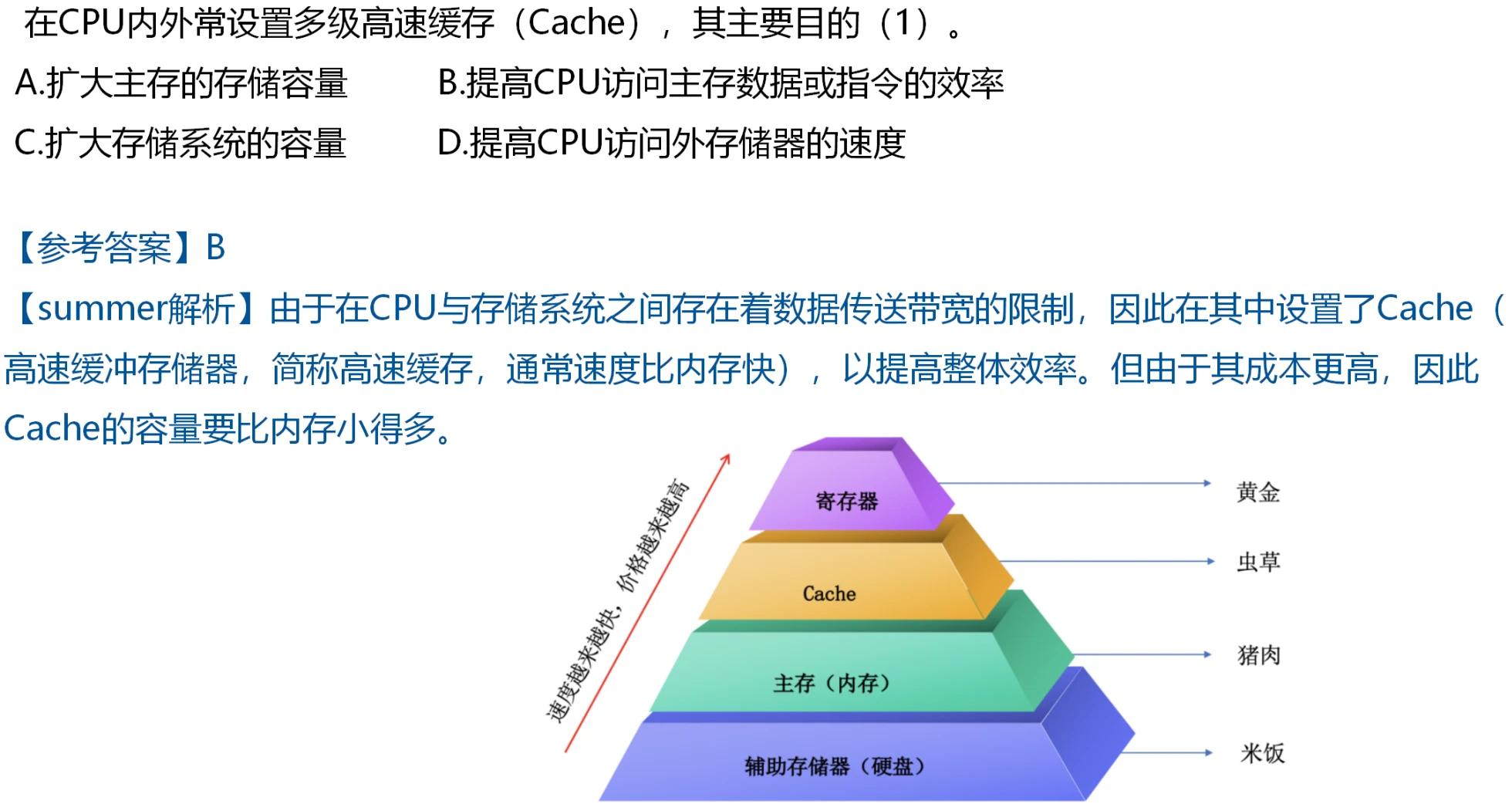

存储分类与应用

存储器分类

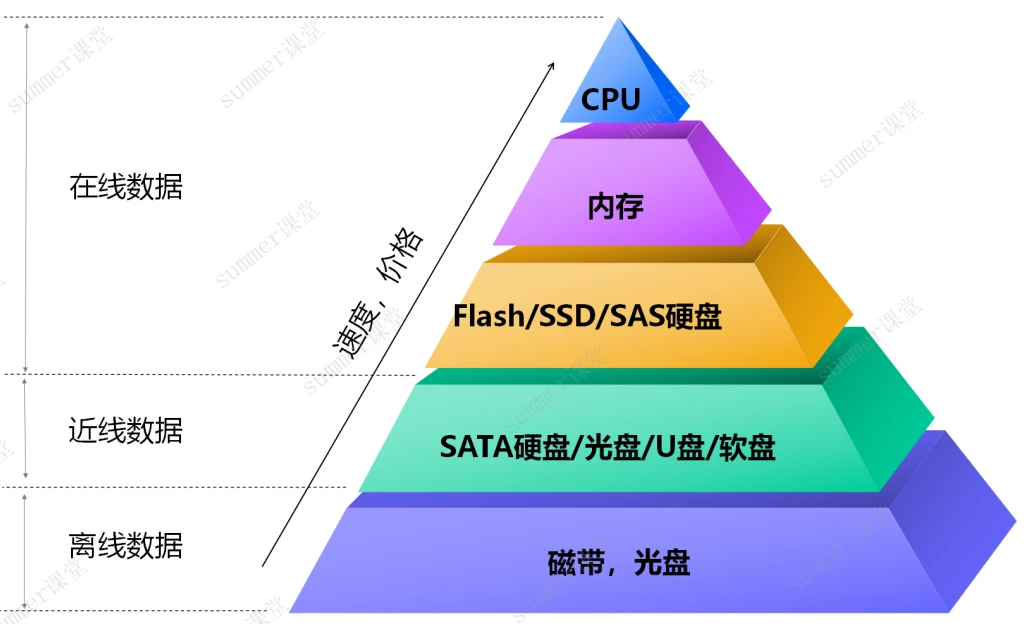

计算机存储器分为:寄存器、Cache(高速缓冲存储器)、主存储器(内存)、辅助存储器( 硬盘)。

从下往上,速度越来越快,容量越来越小,成本越来越高,

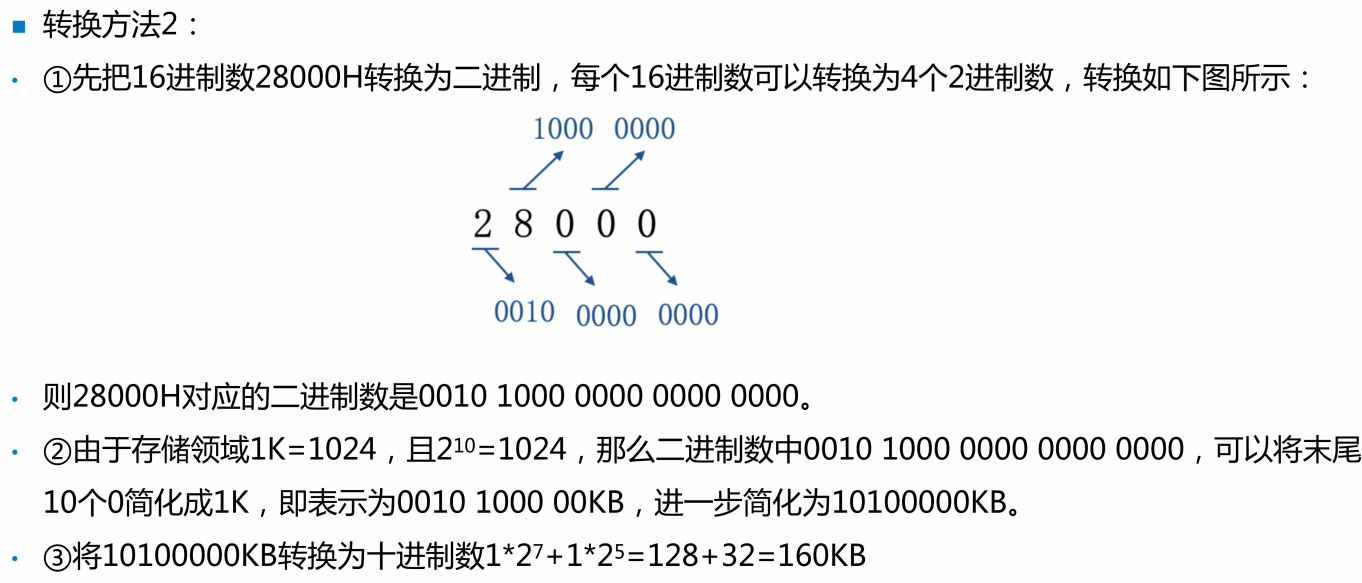

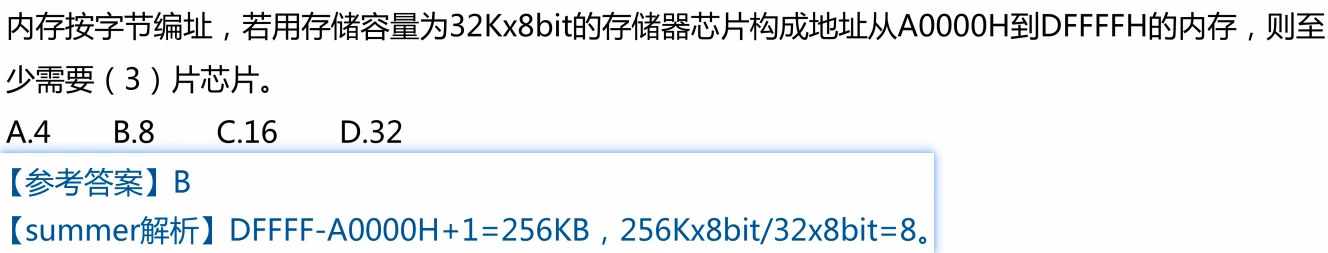

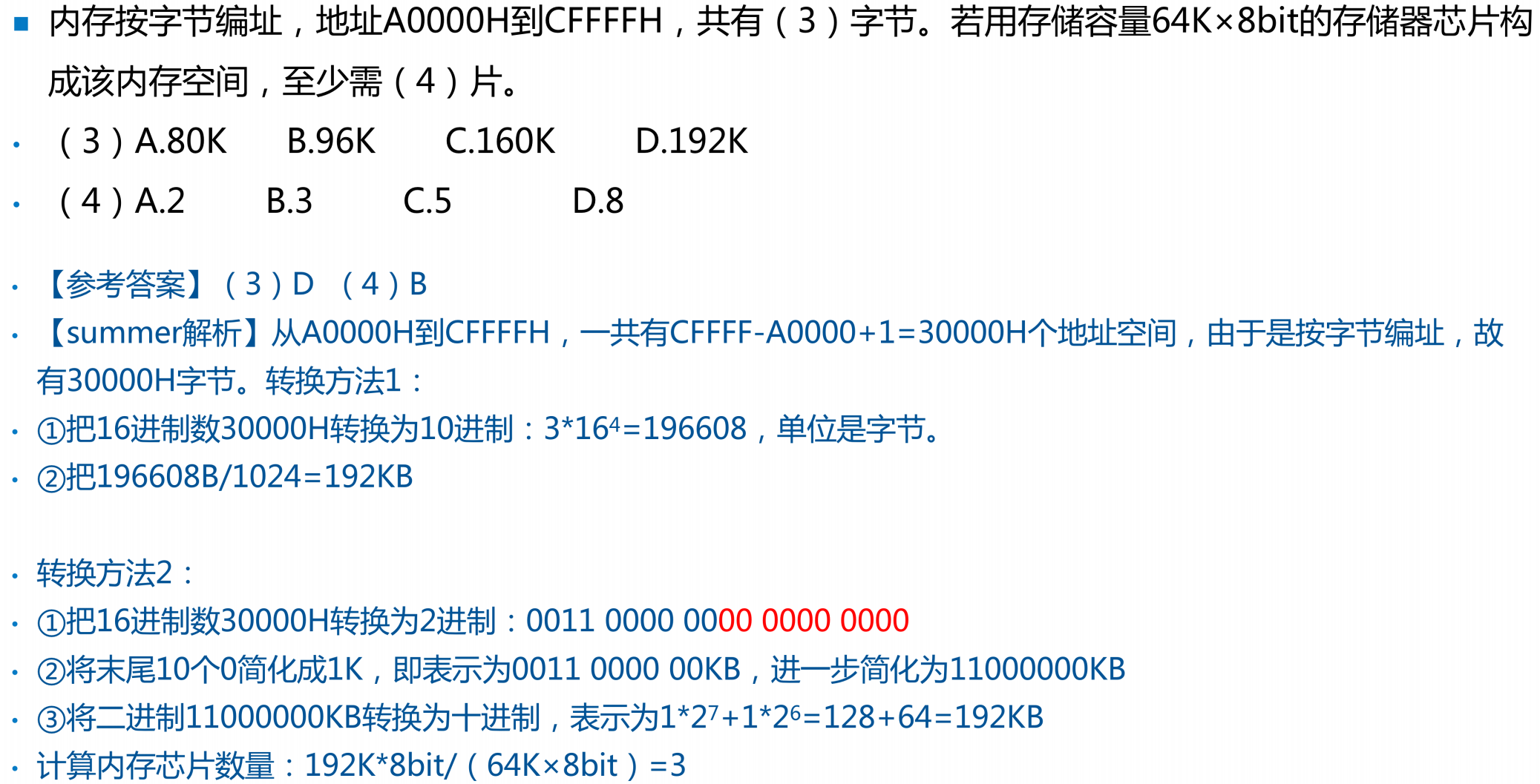

存储芯片数量计算

内存芯片数量计算

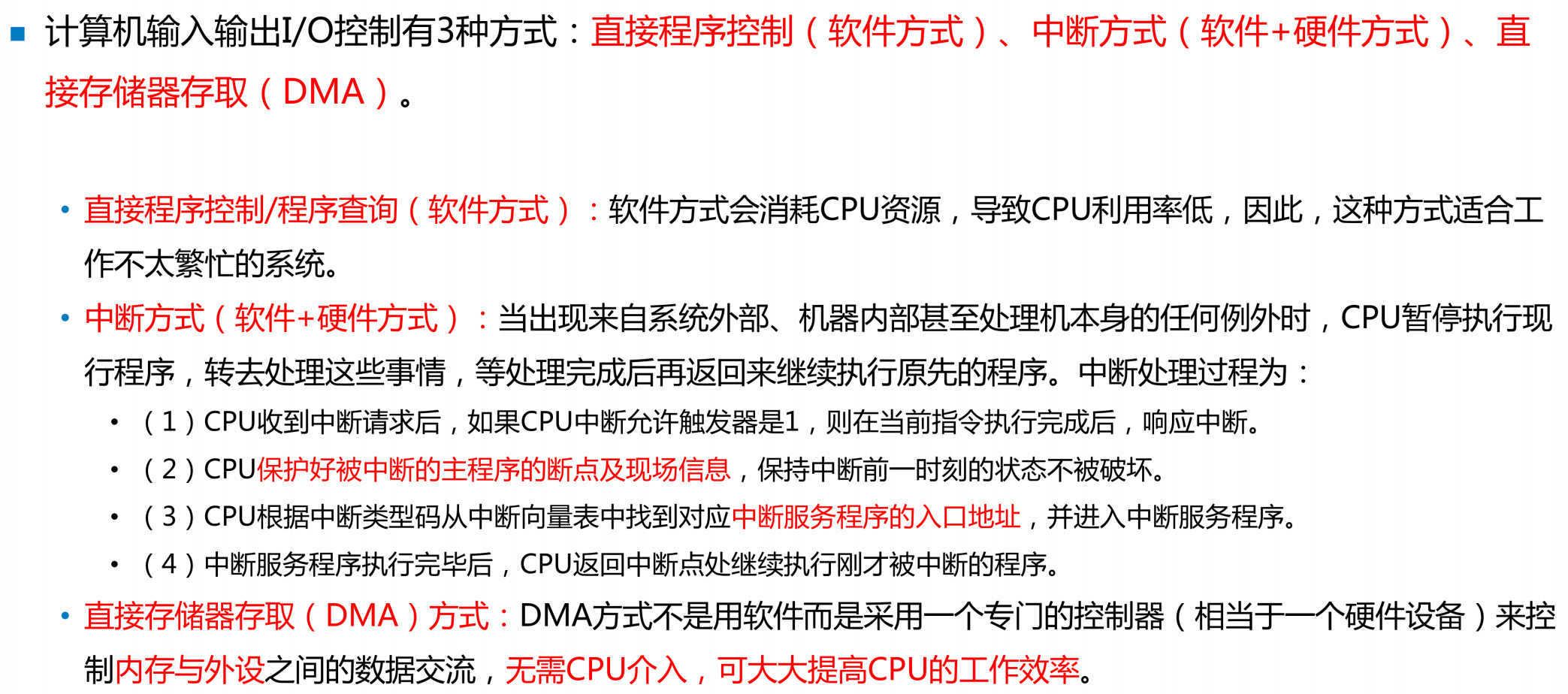

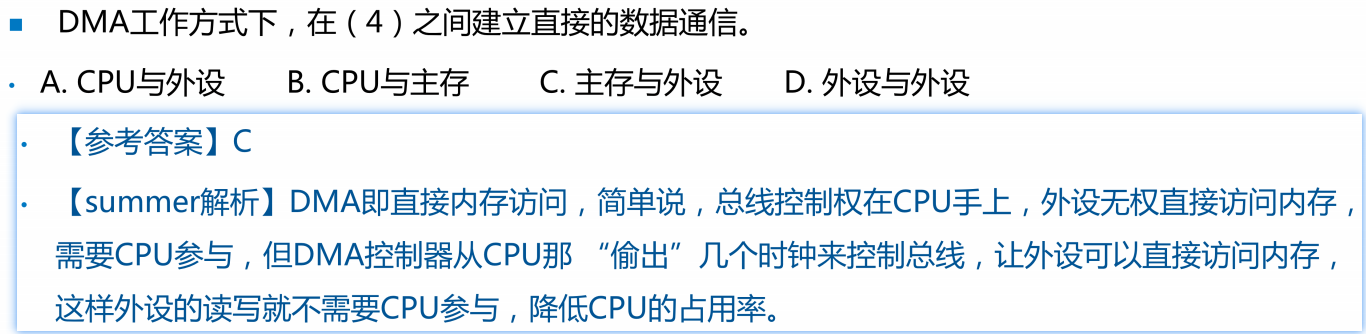

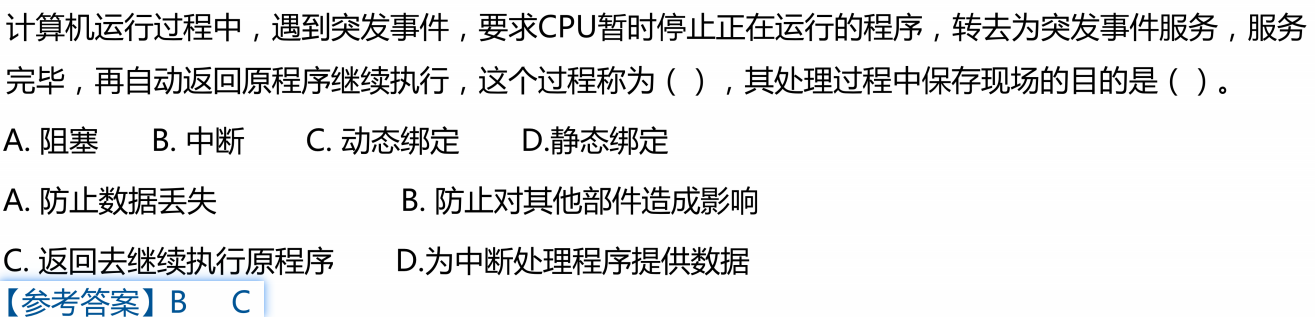

输入输出I/O

原码,反码和补码

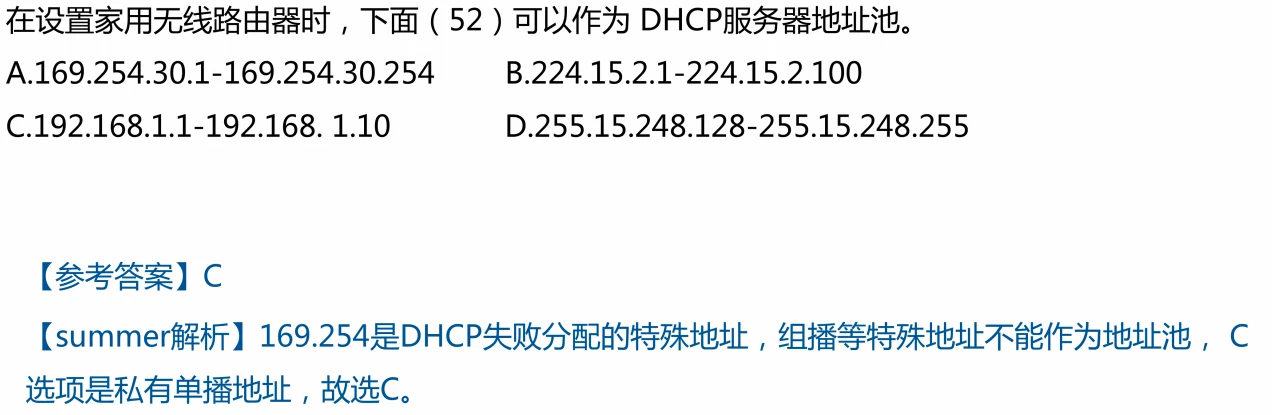

计算机只识别和处理二进制,而对于数据又分为有符号数据和无符号数据

有符号数据是指有正负之分的数据(如-10或+8),无符号数据是没有正负之分的,如ASCI字符。

而原码,反码,补码是计算机存储有符号数据的编码方式。

在计算机中用一个数的最高位表示符号位,正数为0,负数为1。

| 正数 | 负数 | |

|---|---|---|

| 原码 | 最高位添加符号位0 | 最高位添加符号位1 |

| 反码 | 最高位添加符号位0 | 保持其原码符号位不变,其余数值按位取反 |

| 补码 | 最高位添加符号位0 | 先保持器原码符号位不变,数值按位取反,然后再加1 |

一般八位二进制数

| 正数 | 数值 | 负数 | 数值 | |

|---|---|---|---|---|

| 原码 | 00001001 | 9 | 10001001 | -9 |

| 反码 | 00001001 | 9 | 11110110 | -9 |

| 补码 | 00001001 | 9 | 11110111 | -9 |

若某证书的16位补码为FFFFH(H表示十六进制),则该数的十进制的值位()

F F F F

展开补码如下

1111 1111 1111 1111

符号位不变,其余按位取反

1000 0000 0000 0000

最后一位加一

1000 0000 0000 0001

结论:对于负数来说:补码求原码就是补码按位取反然后最后一位加1

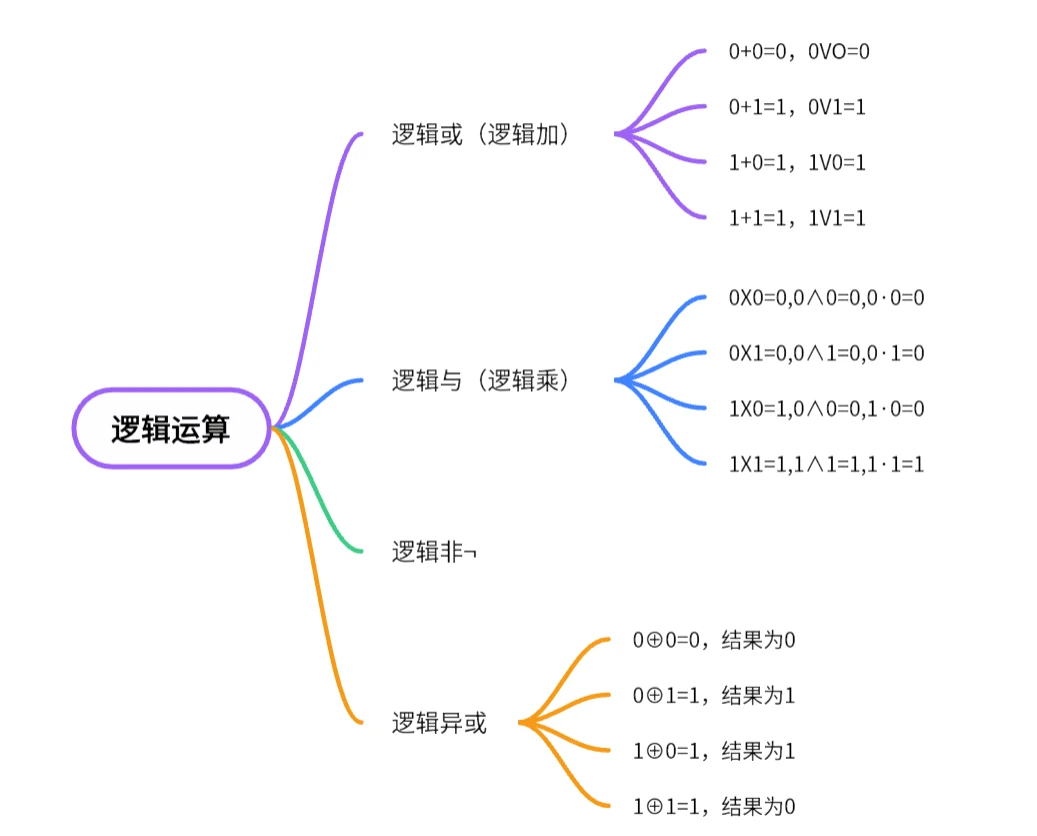

逻辑运算

逻辑运算只有两个布尔值:

0,表示假值(False)。1,表示真值(True)。

| 逻辑运算 | 运算规则 | 常见运算符 |

|---|---|---|

| 与 | 有 0 为 0,全 1 为 1(有一个假全假) | “×”、“·”、“∧” |

| 或 | 有 1 为 1,全 0 为 0(有一个真全真) | “+”、“∨” |

| 非 | 1 为 0,0 为 1(非黑即白,相反) | “¬”、“!”、“—” |

| 同或 | 相同为 1,不同为 0 | “⊙” |

| 异或 | 不同为 1,相同为 0 | “⊕” |

例题:X,Y都是逻辑变量,与逻辑表达式X+!XY等价的是(D)

A.X+!Y B.!X+!Y C.!XX+Y D.X+Y

解:可以假设x=0,y=0,以及x=1,y=1等如下

| x=0,y=0 | x=0,y=1 | x=1,y=0 | x=1,y=1 | |

|---|---|---|---|---|

| X+!XY | 0+1*0=0 | 1 | 1 | 1 |

| A.X+!Y | 1 | 0 | 1 | 1 |

| B.!X+!Y | 1 | 1 | 1 | 0 |

| C.!XX+Y | 1 | 1 | 0 | 1 |

| D.X+Y | 0 | 1 | 1 | 1 |

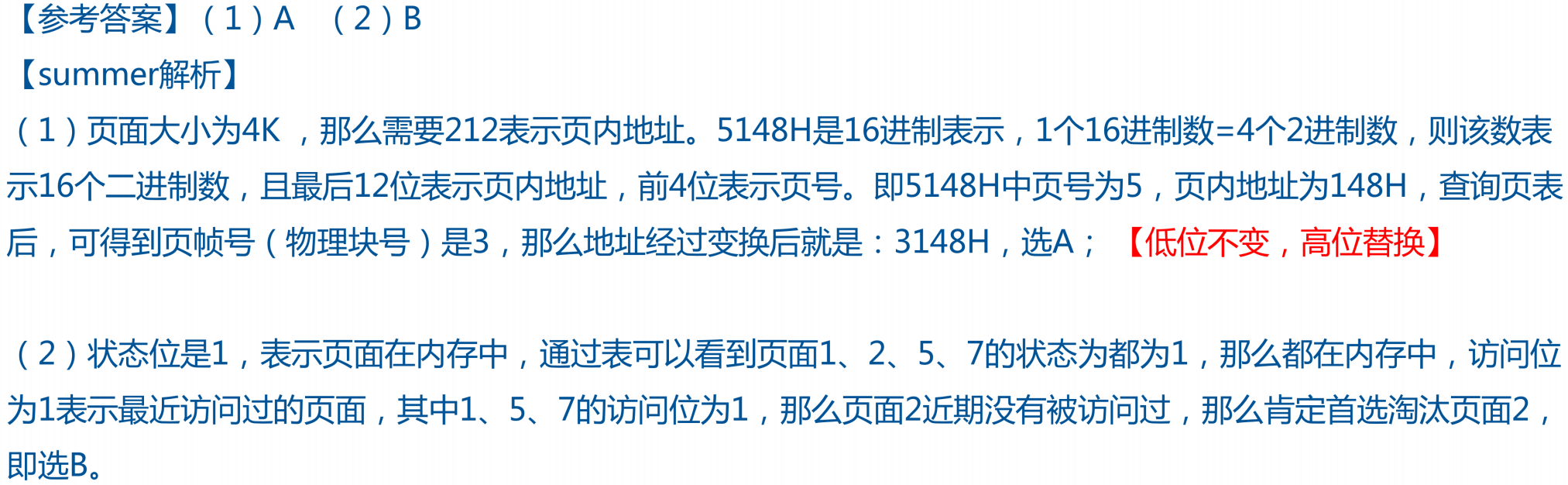

操作系统

操作系统基础

操作系统5大功能进程管理、存储管理、文件管理、设备管理、作业管理。

PC和服务器端操作系统分类:Windows、Unix、Linux(开源)

国产操作系统:UOS、麒麟、中科方德、深度、红旗。【都是基于Linux开发)】

移动操作系统:IOS(苹果)、安卓(Android)和鸿蒙(HarmonyOs)

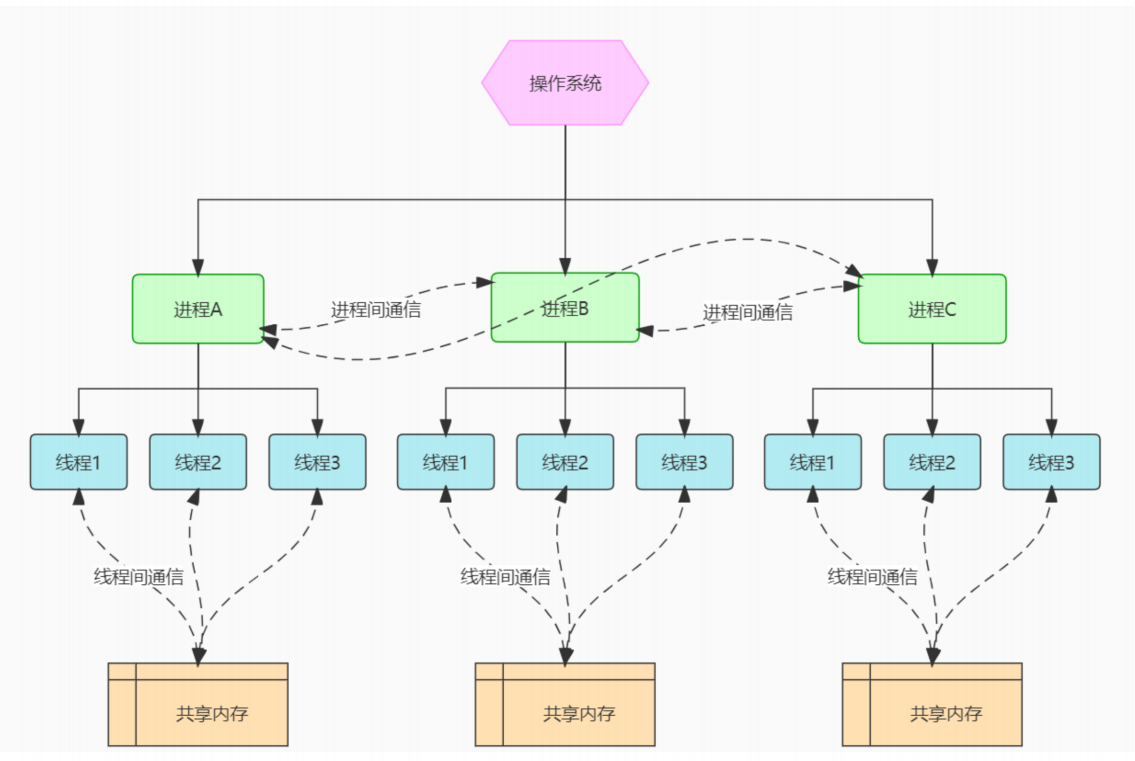

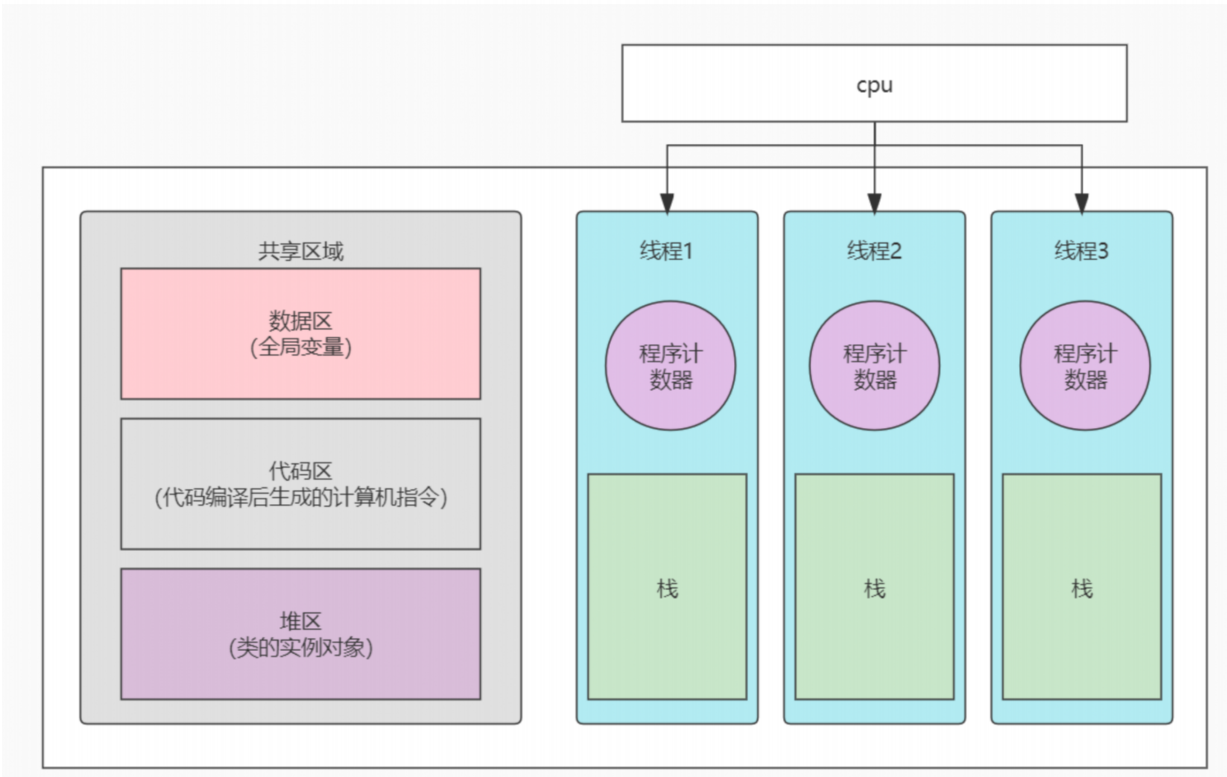

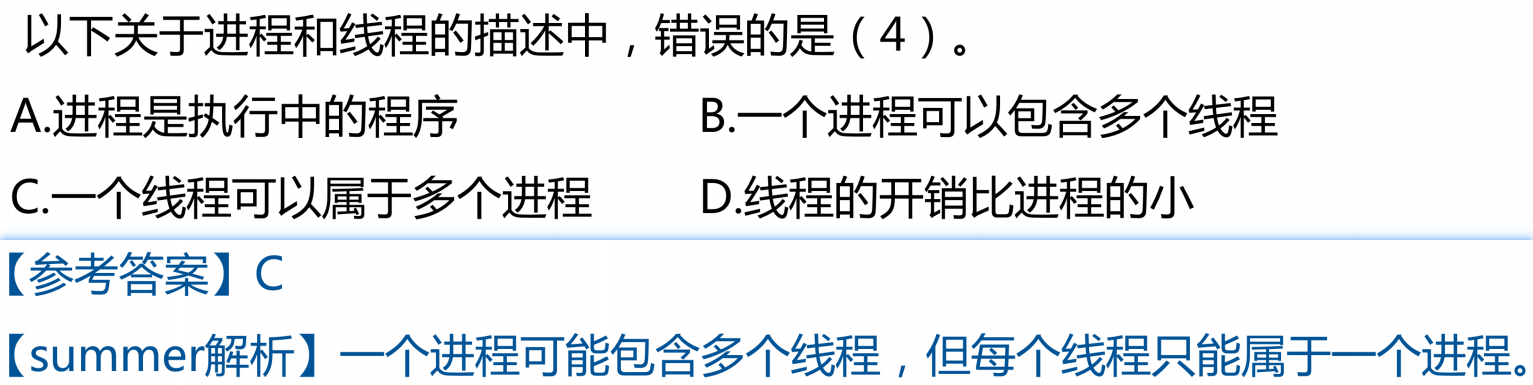

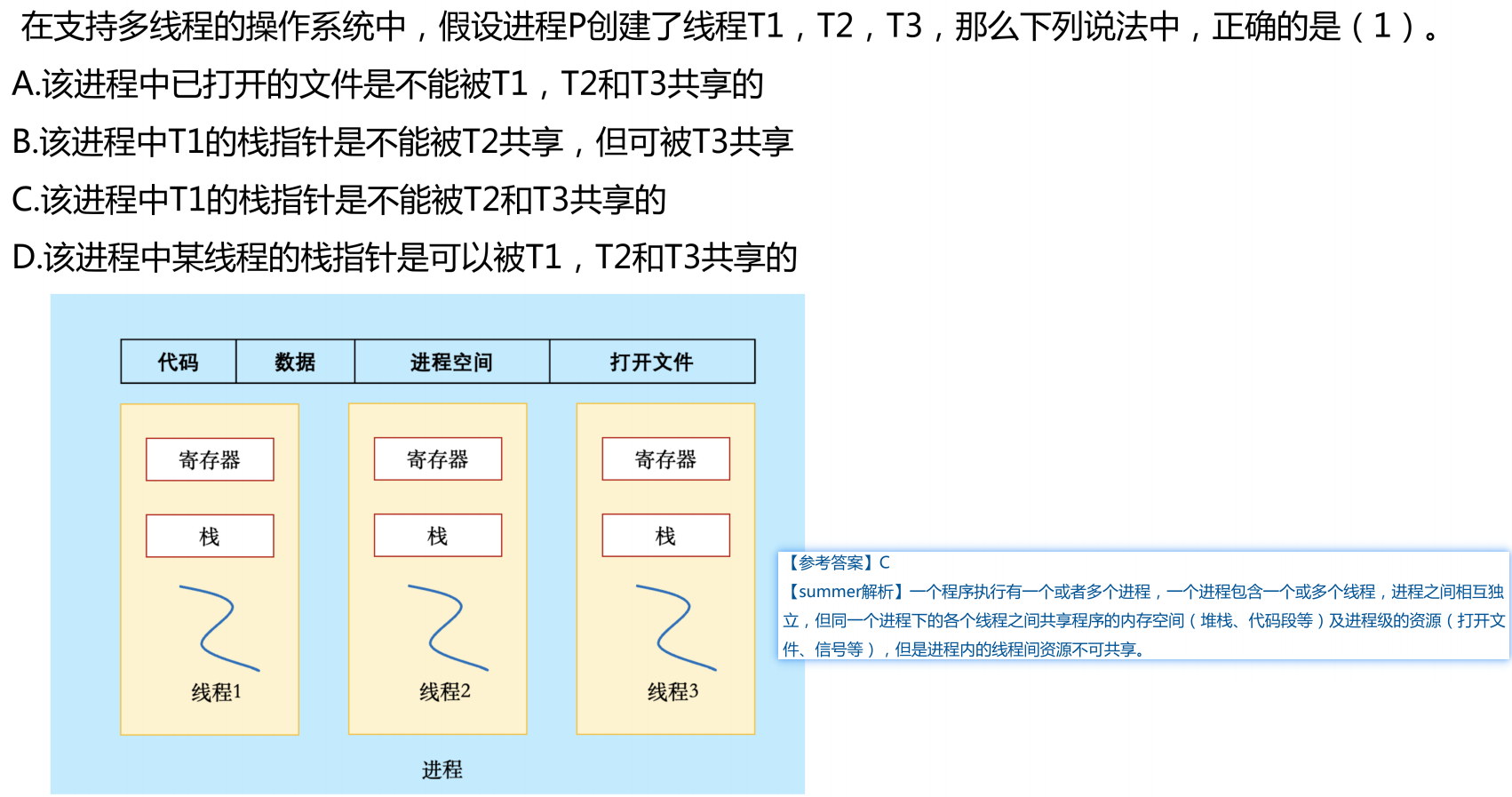

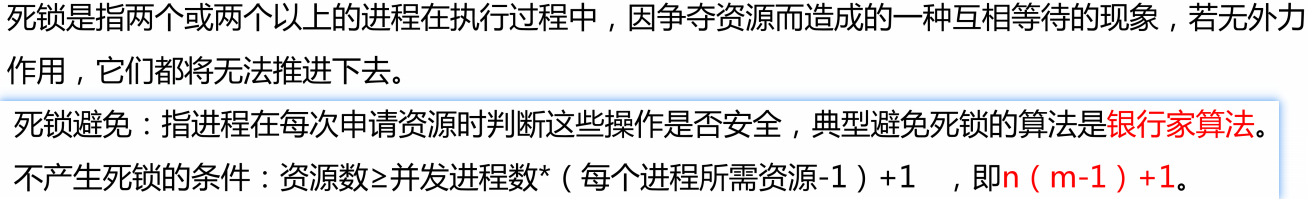

进程和线程

区别总结

图类对比

资源互斥

进程死锁

位示图计算

| 管理方法 | 说明 | 特点 |

|---|---|---|

| 位图法 | 用一个向量描述整个磁盘,每一位表示一个物理块的状态 | 易于寻找空闲块,适合各种文件分配法,本身小,可放于主存 |

| 链接法 | 使用链表将空闲块组织起来 | 适合各种文件分配法 |

| 索引法 | 将空闲块作为一个文件,并采用索引技术 | 适合各种文件分配法 |

位示图

| 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 0 | 1 | 1 | 0 | 0 | 0 | 1 | 1 | 1 | 0 | 1 | 0 | 1 | 1 | 1 | 1 | 0 |

| 1 | 0 | 0 | 0 | 1 | 1 | 1 | 1 | 1 | 1 | 0 | 0 | 0 | 0 | 1 | 1 | 1 |

| 2 | 1 | 1 | 1 | 1 | 0 | 0 | 0 | 1 | 1 | 1 | 1 | 1 | 0 | 0 | 0 | 0 |

| 3 | ||||||||||||||||

| … | ||||||||||||||||

| 15 |

我们的磁盘空间都划分了很多个块,每个块都有一个标识,要么为0要么为1,若为1则表示已经被使用,反之未使用

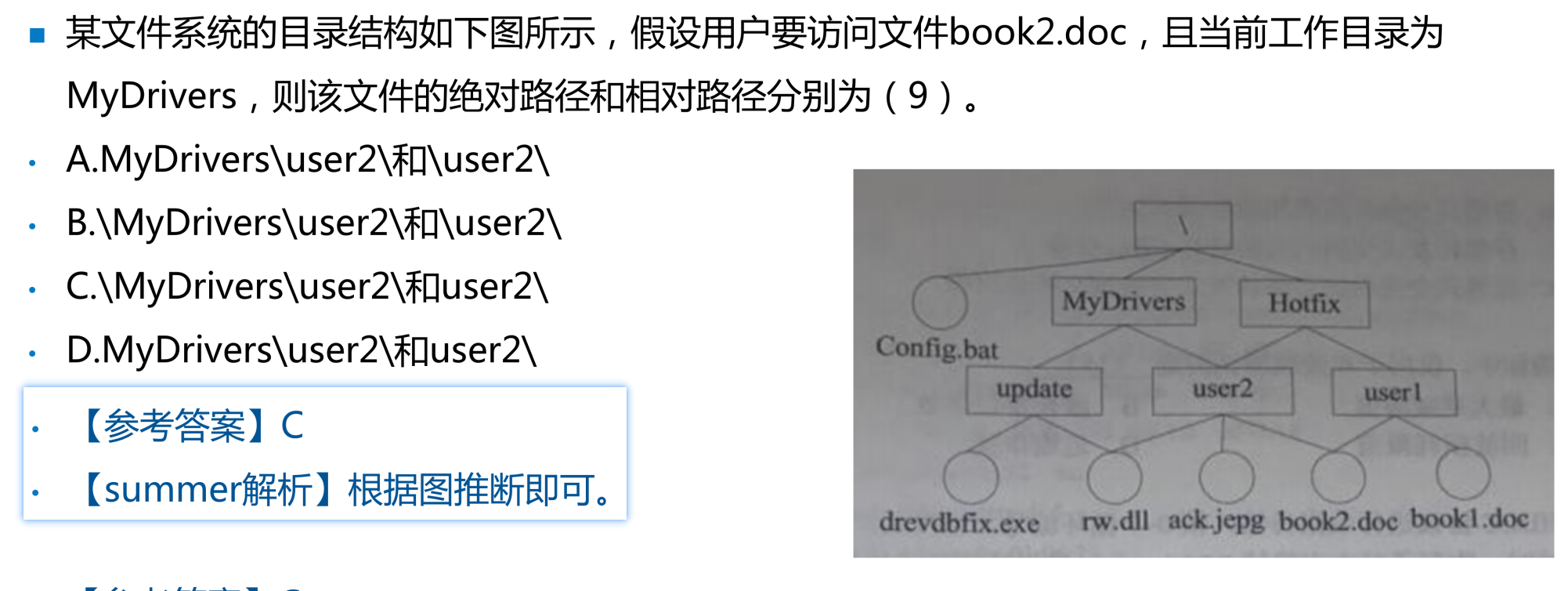

内存页面转换

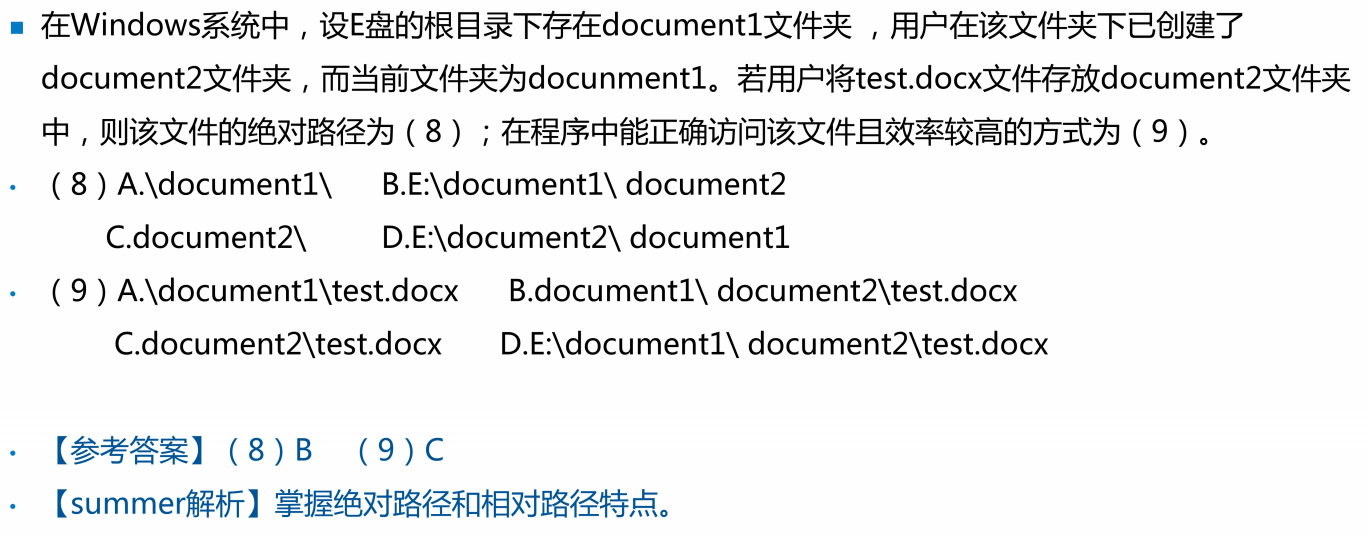

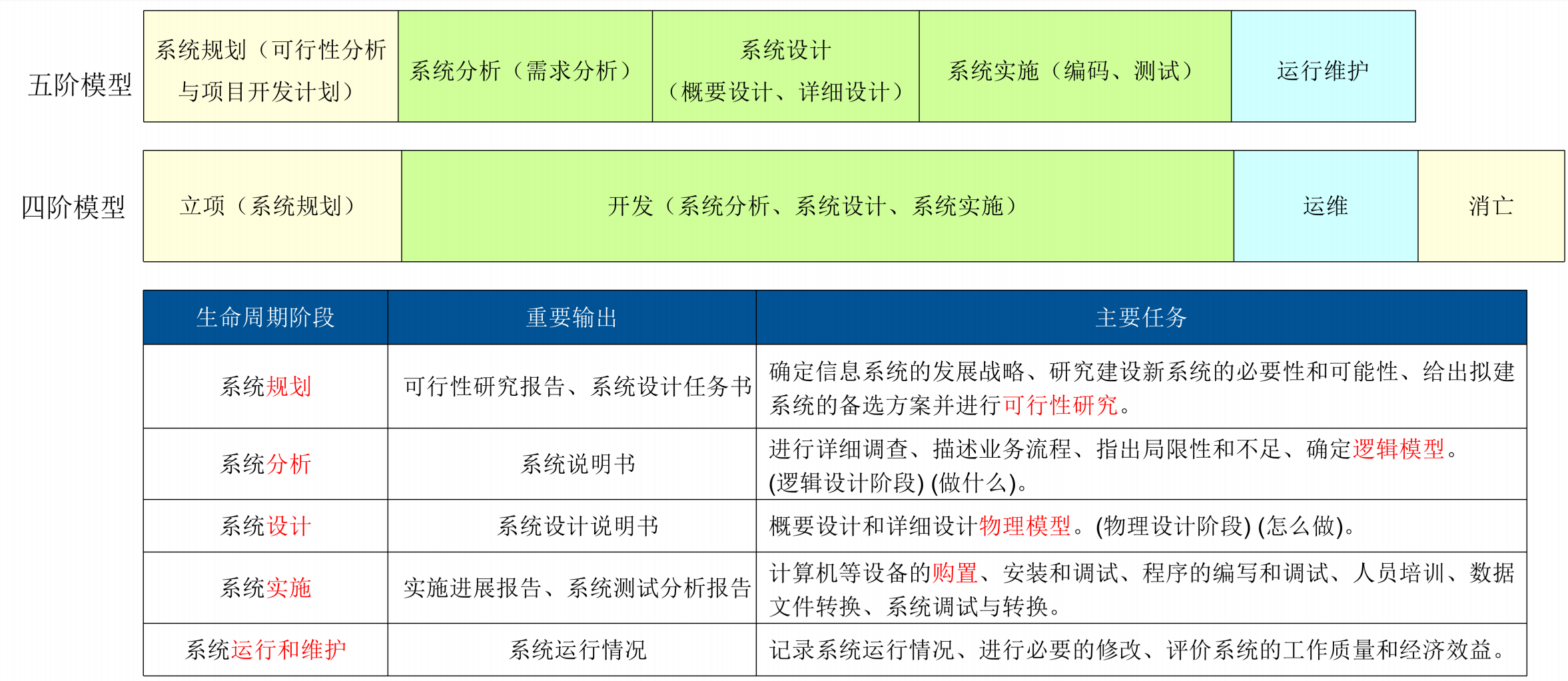

文件目录

Windows C:\windows\system32\test.txt 以某个盘符为根。

Linux: /etc/test.txt 只有一个根目录。

绝对路径:完整访问路径。

相对路径:从当今路径出发的访问路径,调用速度快。

软件工程

软件工程基础

软件危机:随着软件复杂度提升,开发成本、软件质量、生产效率等问题。

软件工程:为了消除软件危机,以工程学思路进行软件开发,即软件工程。

软件工程三个要素:

方法:完成软件工程项目的技术手段。

工具:支持软件的开发、管理、文档生成。

过程:支持软件开发的各个环节控制、管理。

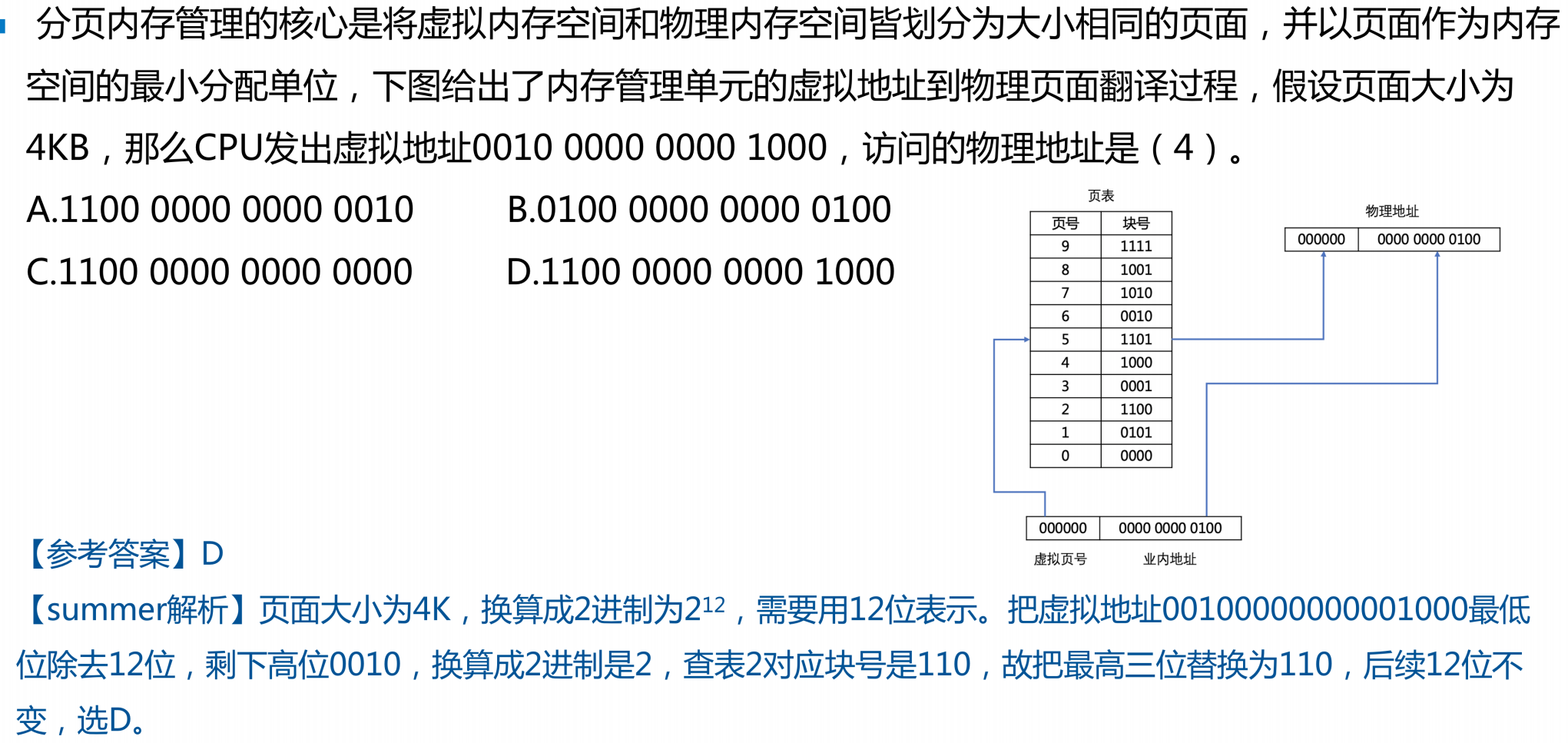

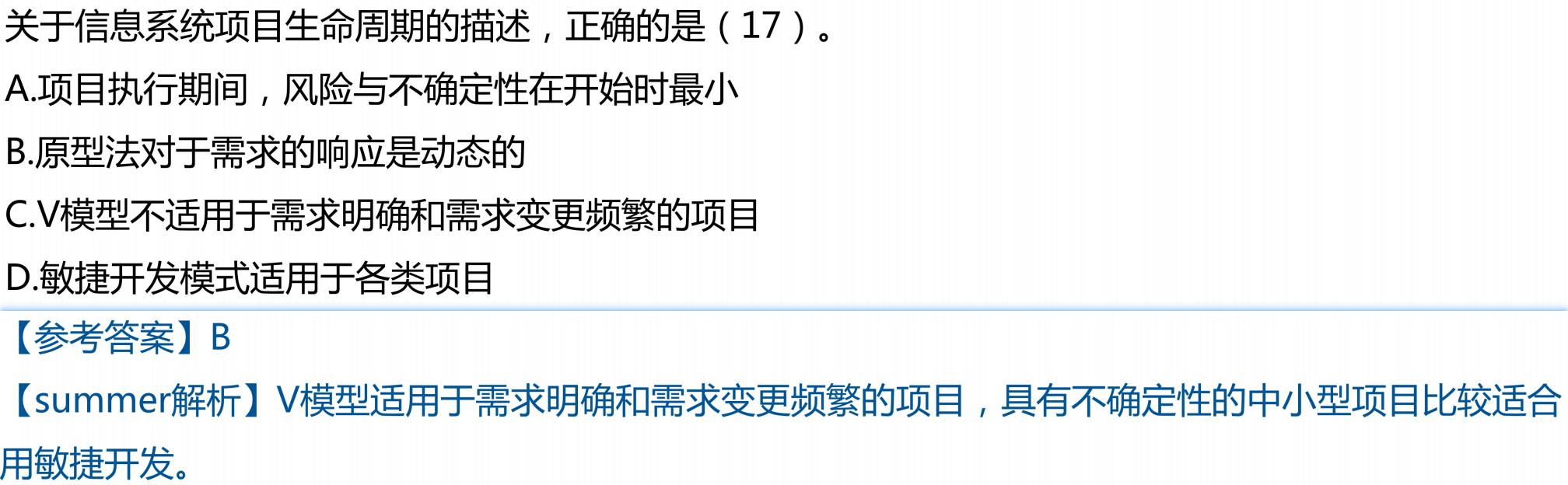

信息系统生命周期模型

软件生命周期

软件开发模型

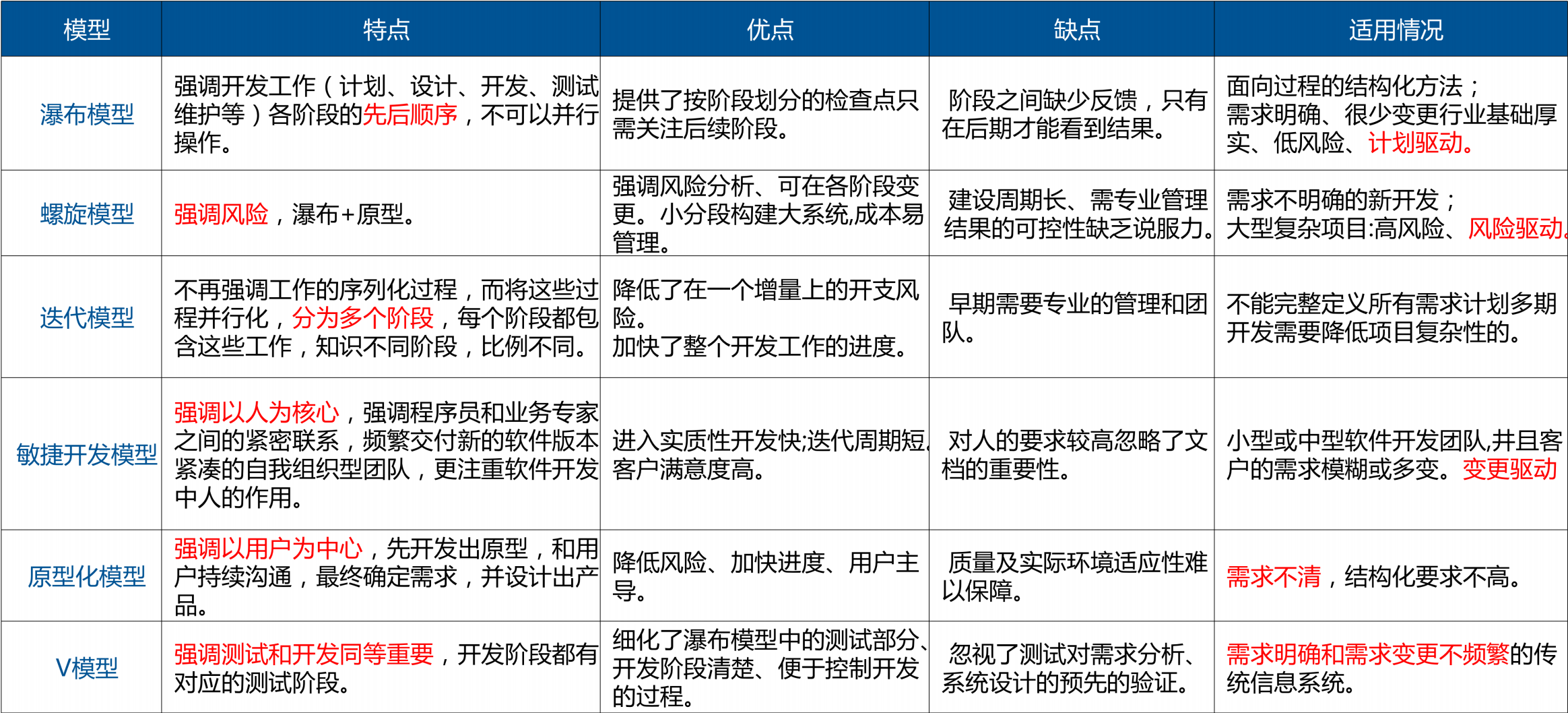

典型的软件生命周期模型

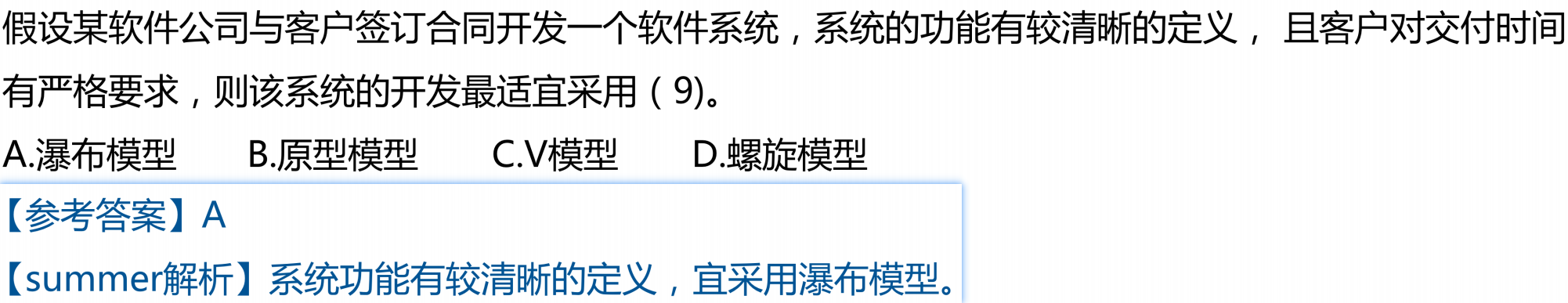

·1.瀑布模型

·2.螺旋模型

·3.迭代模型

·4.V模型

·5.原型化模型

·6.敏捷方法

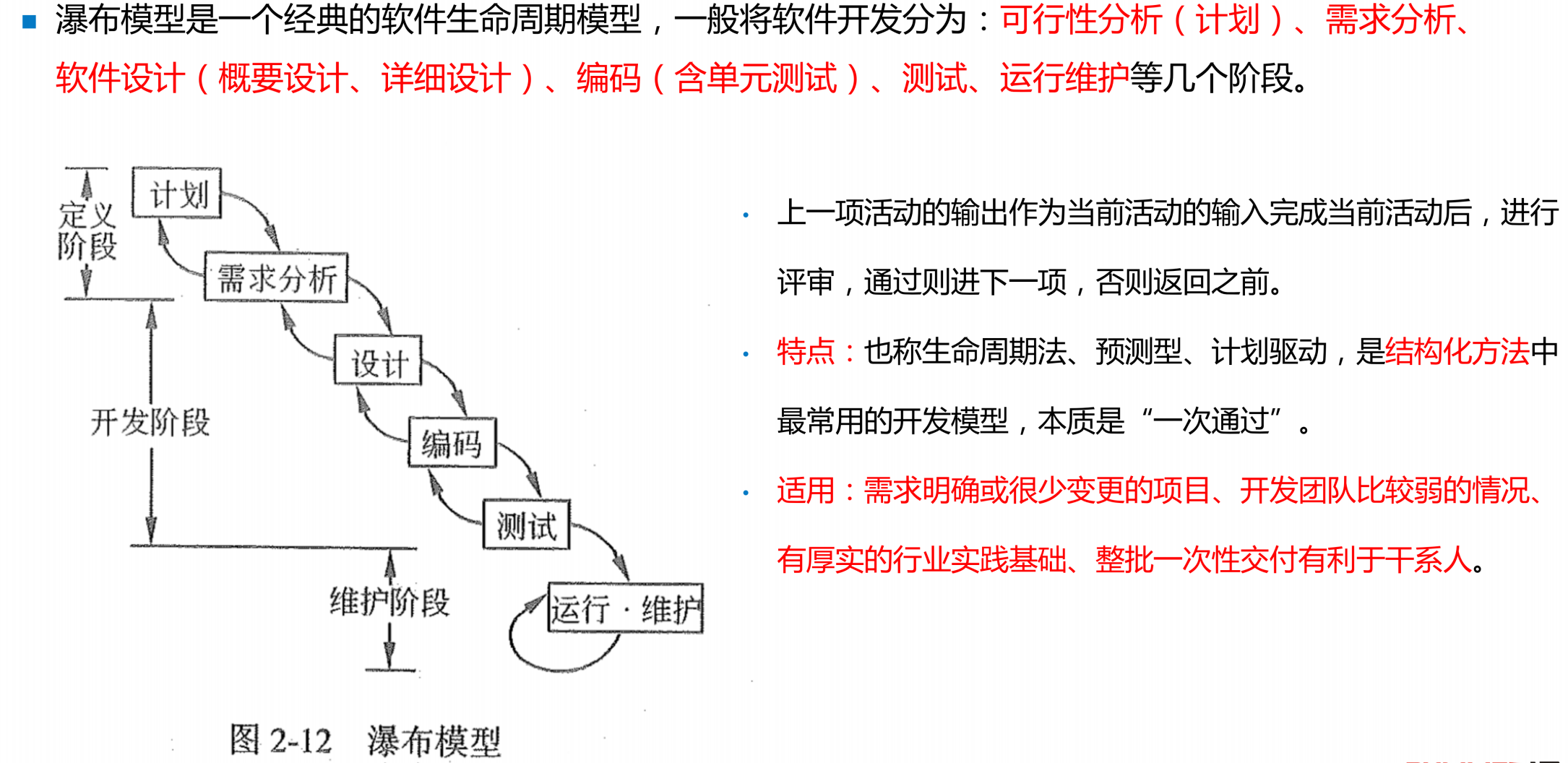

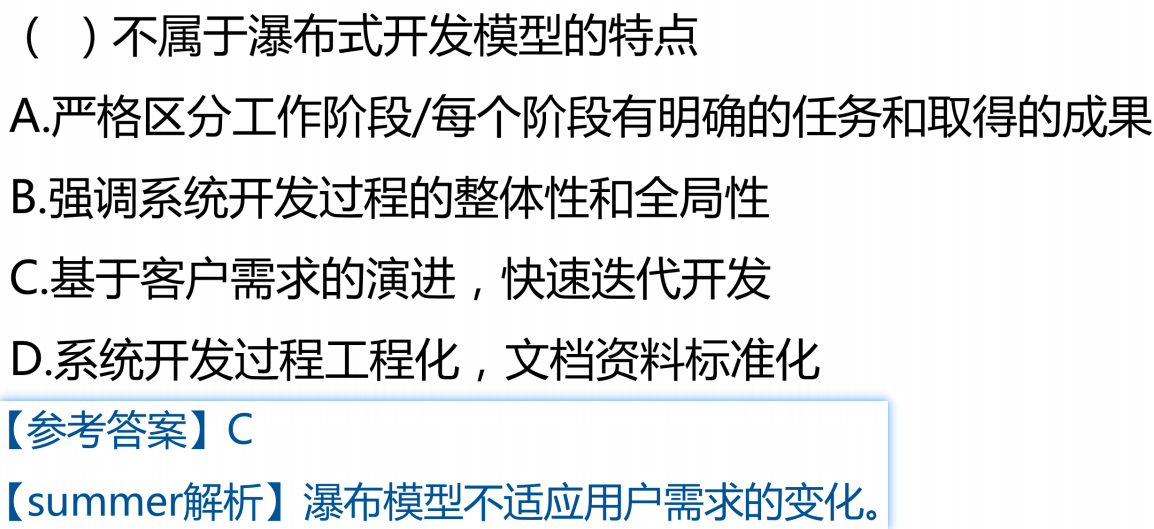

瀑布模型

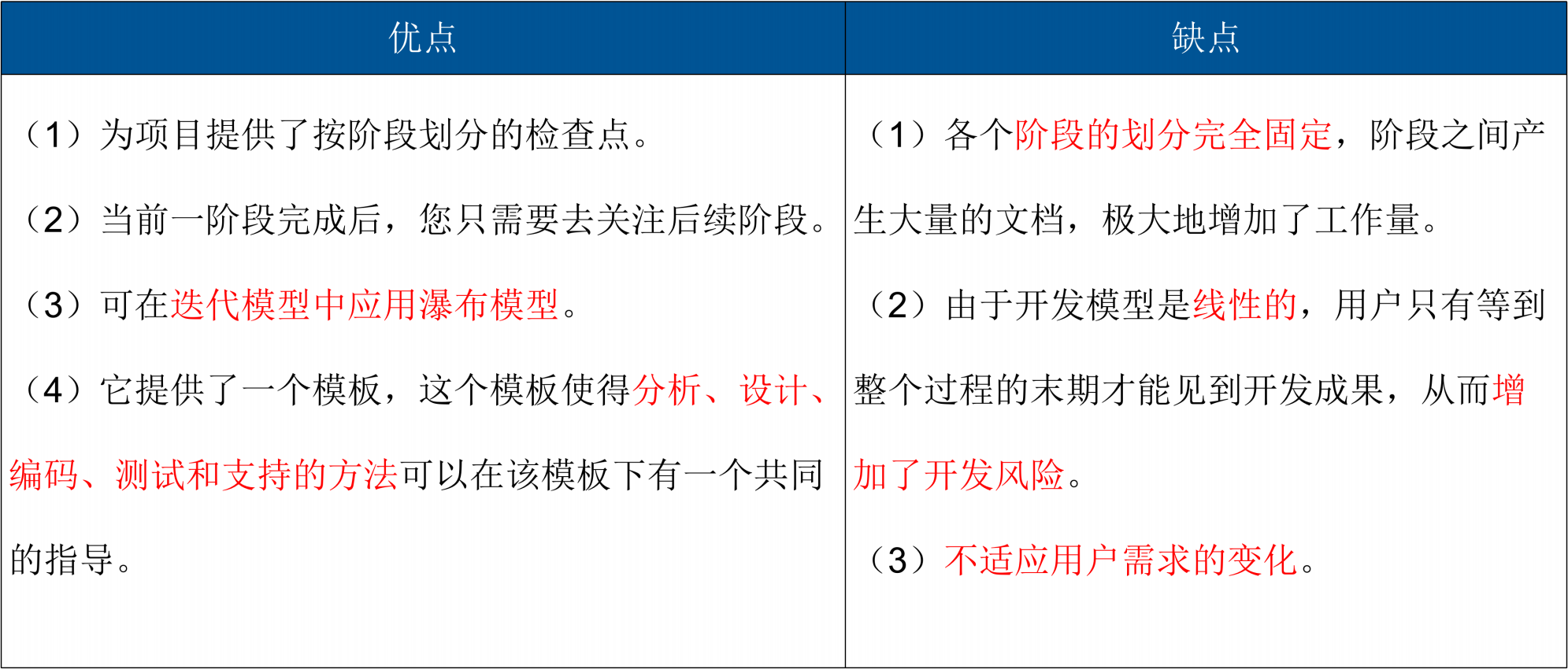

瀑布模型的优缺点

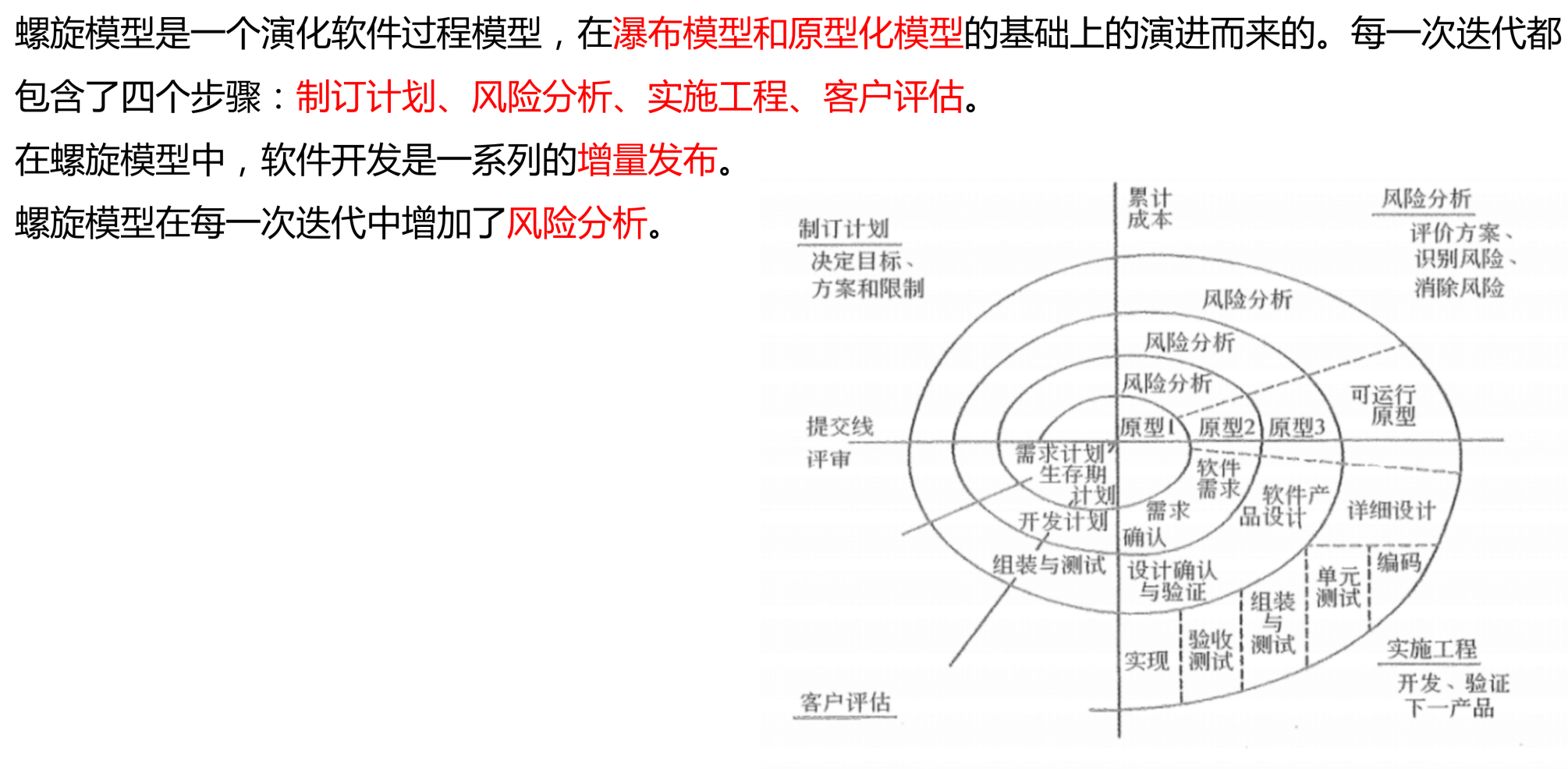

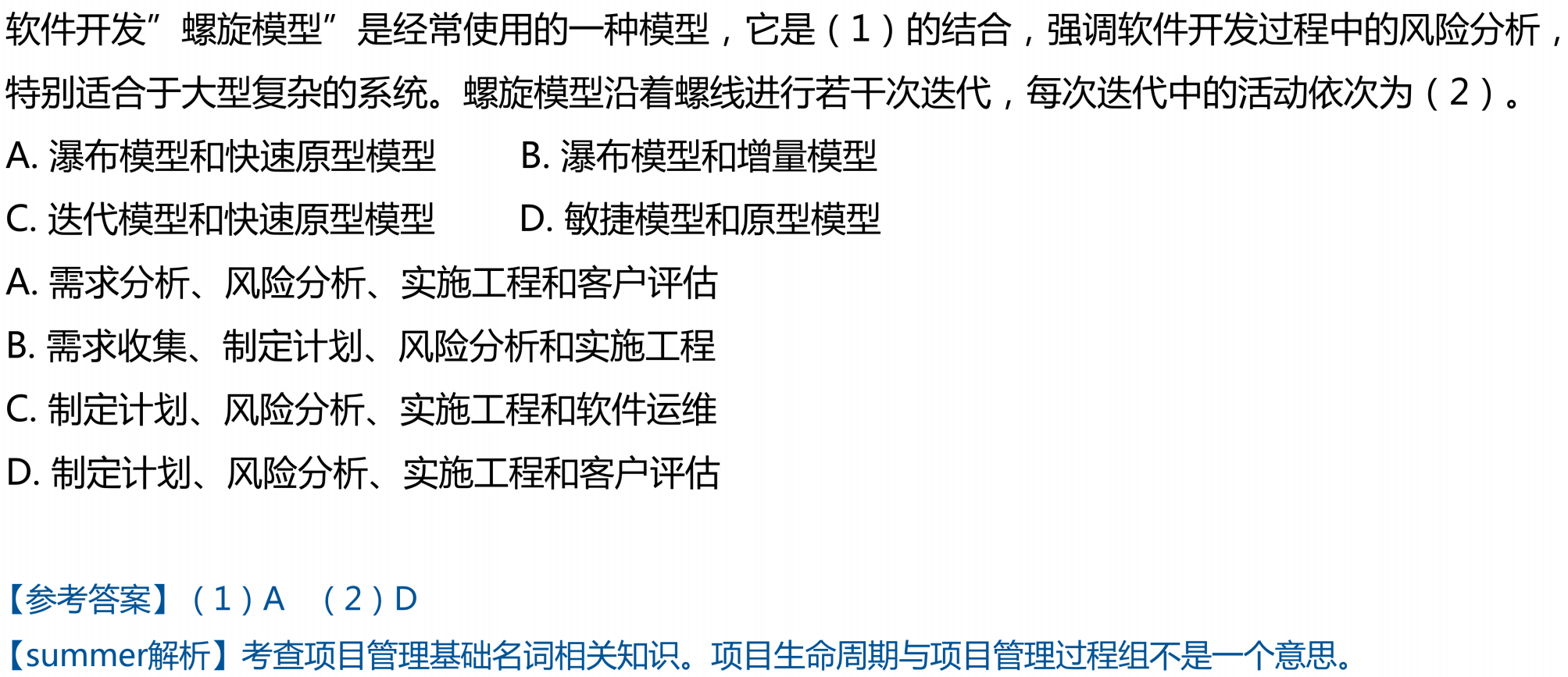

螺旋模型

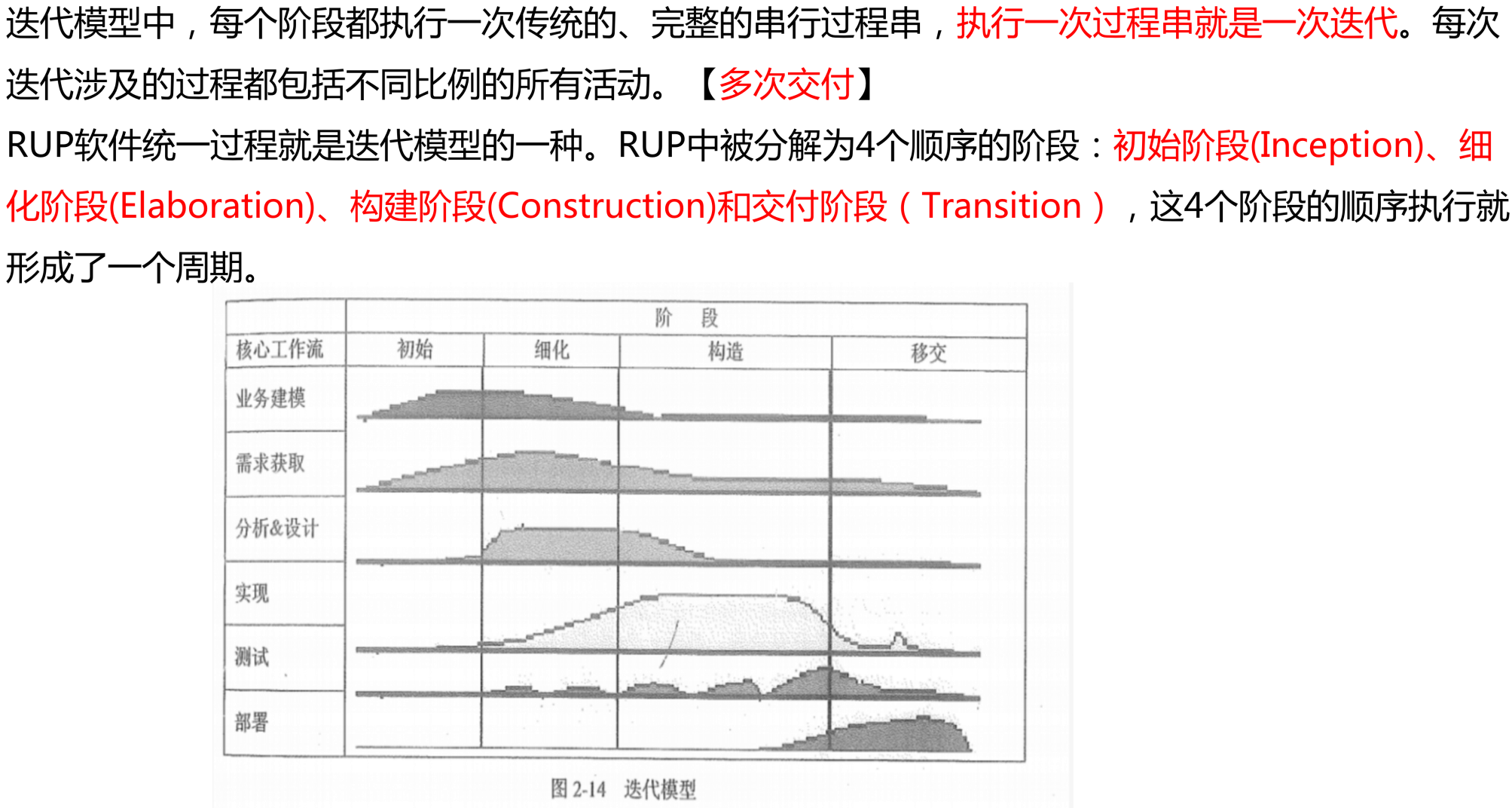

迭代模型

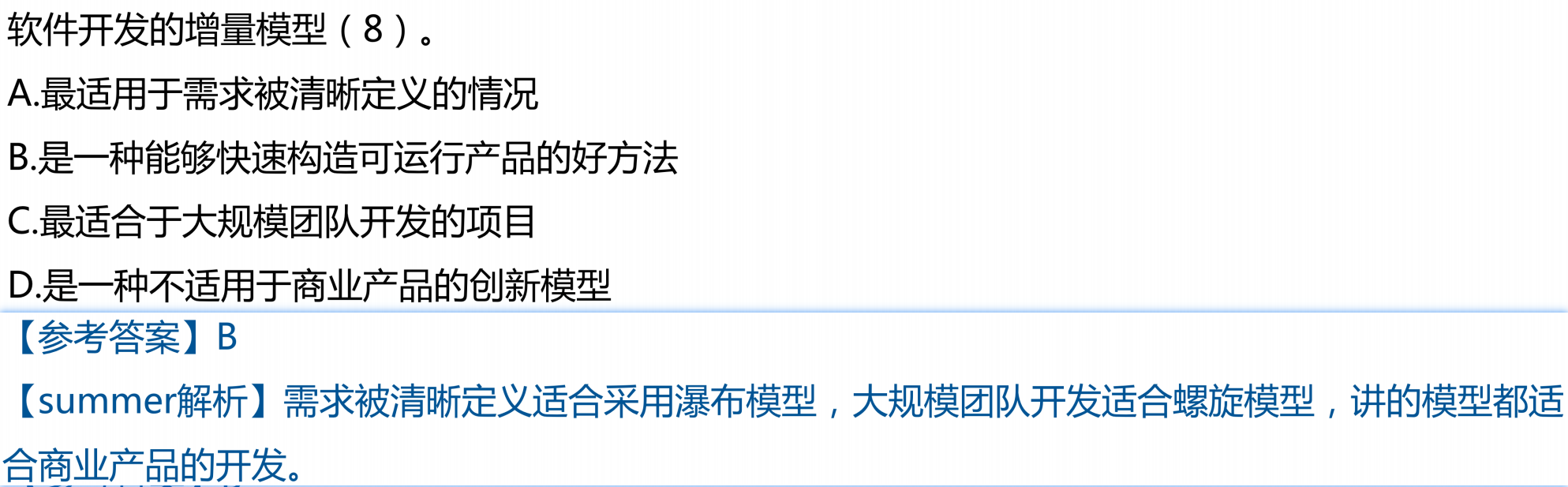

增量模型

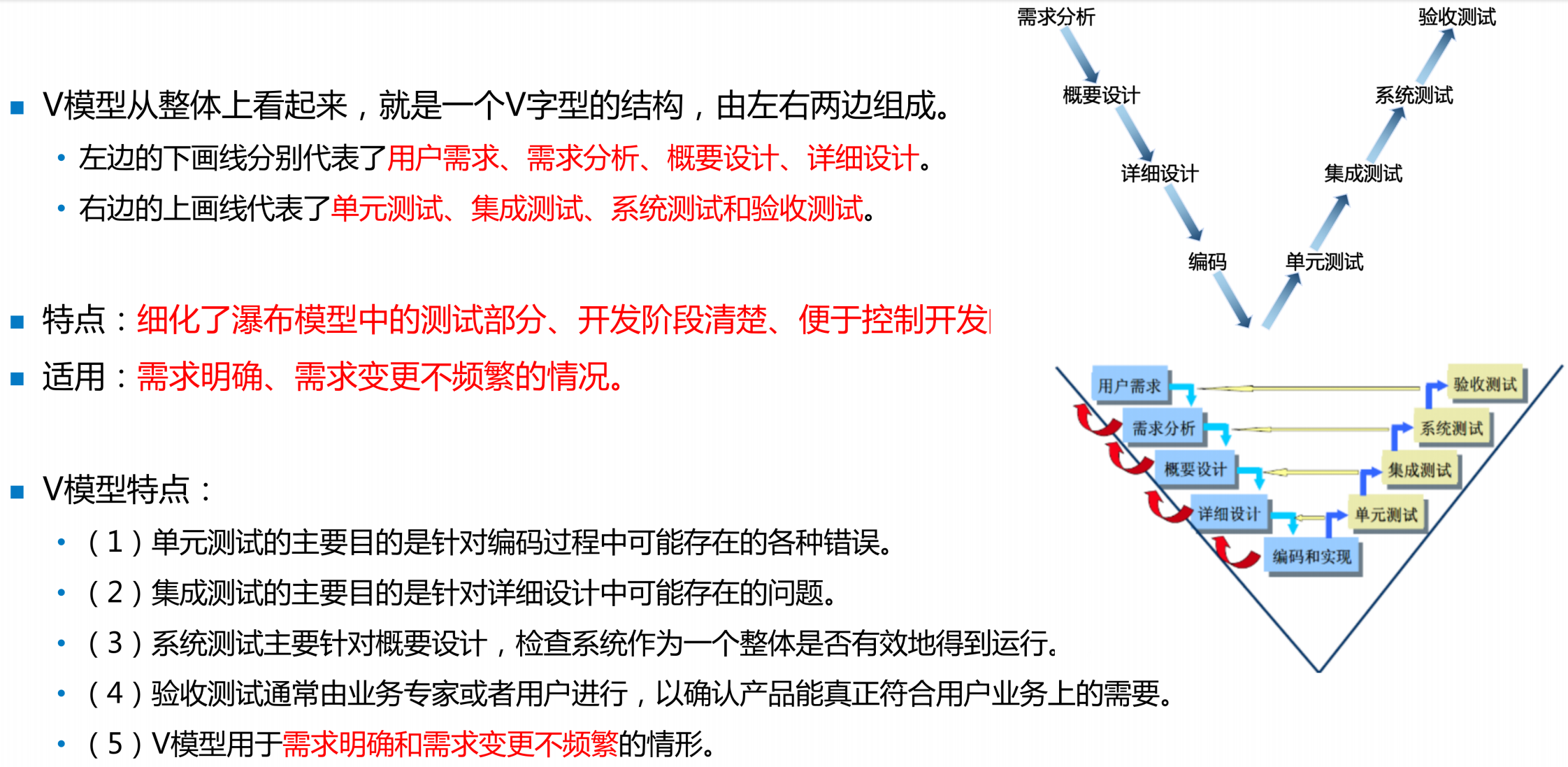

V模型

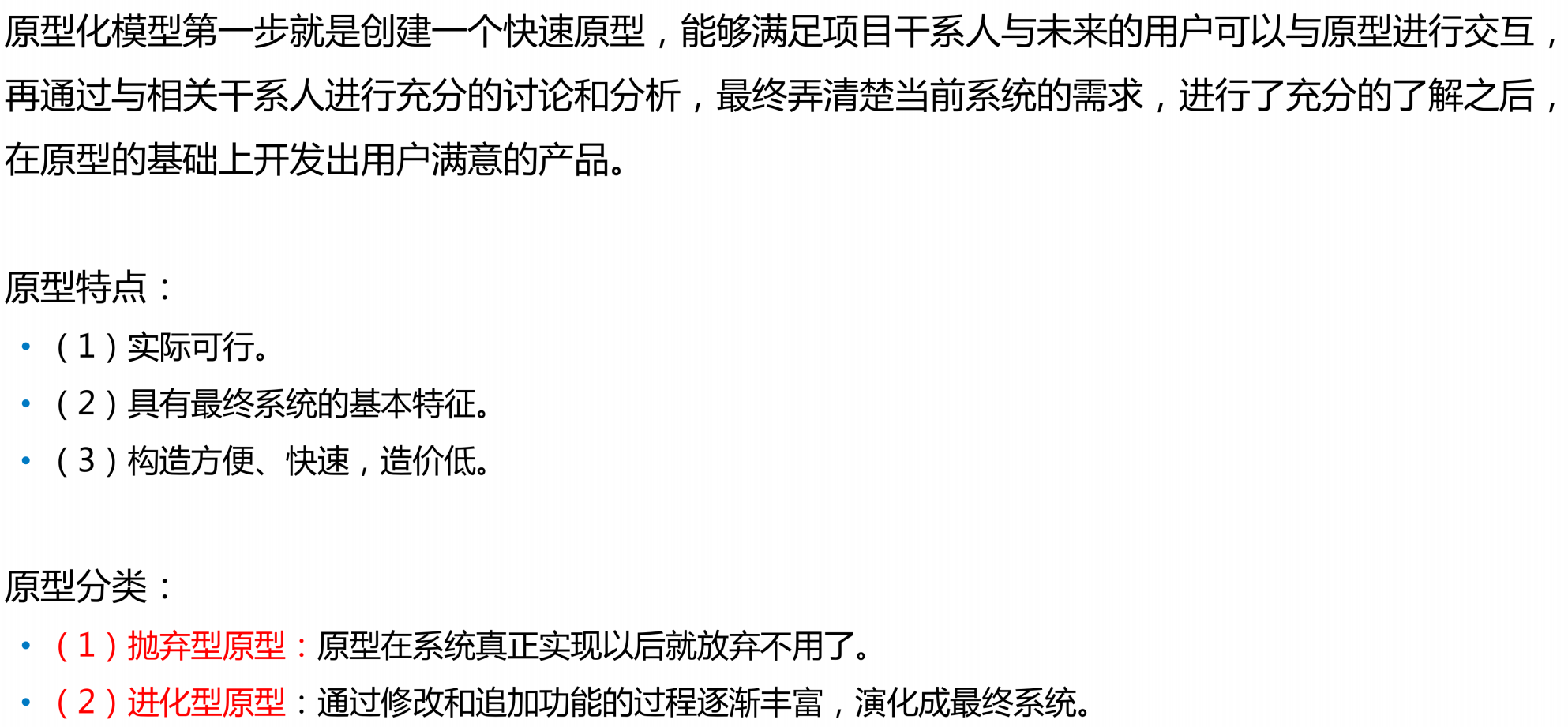

原型化模型

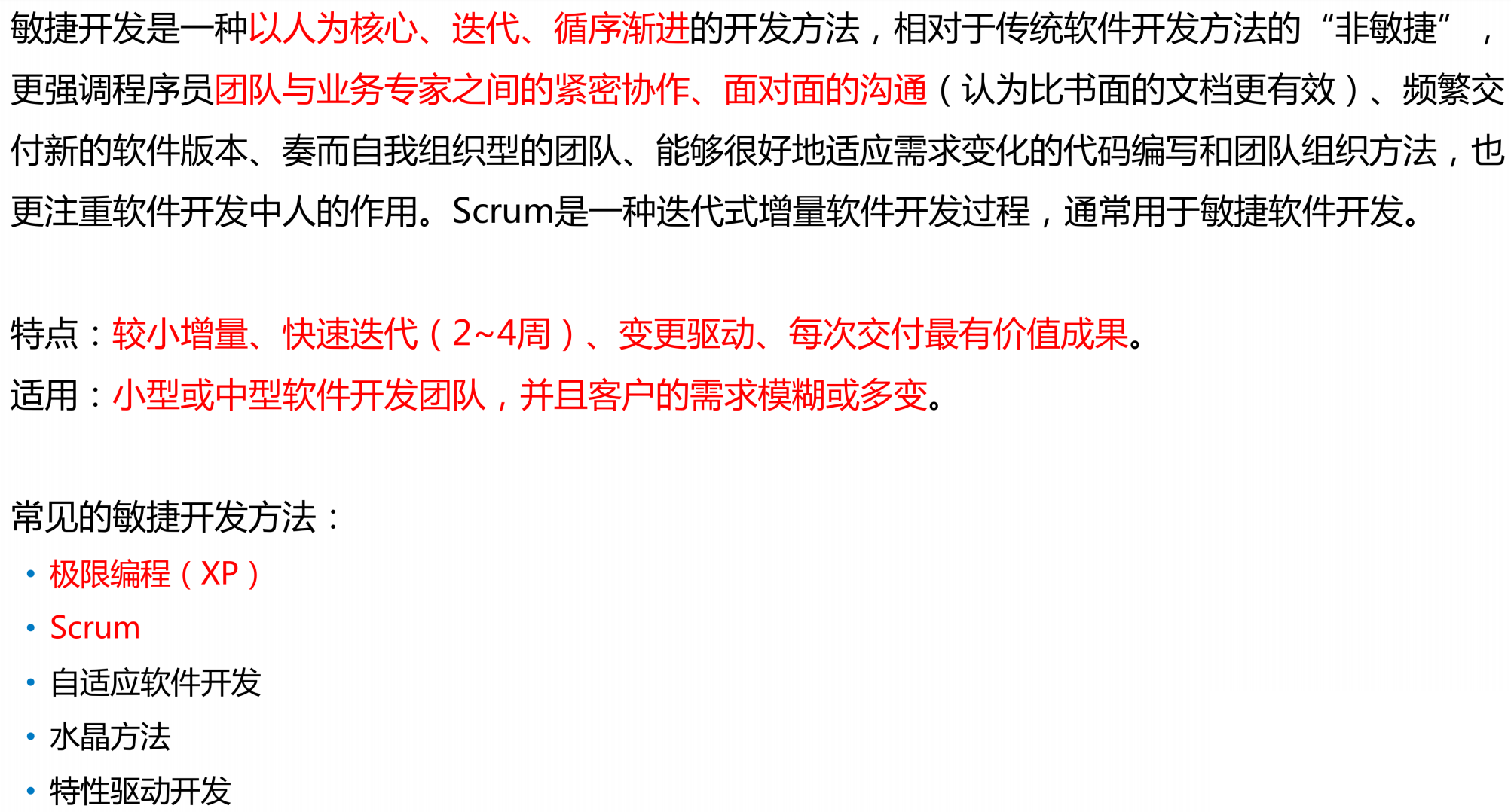

敏捷开发模型

不同软件生命周期模型优缺点对比

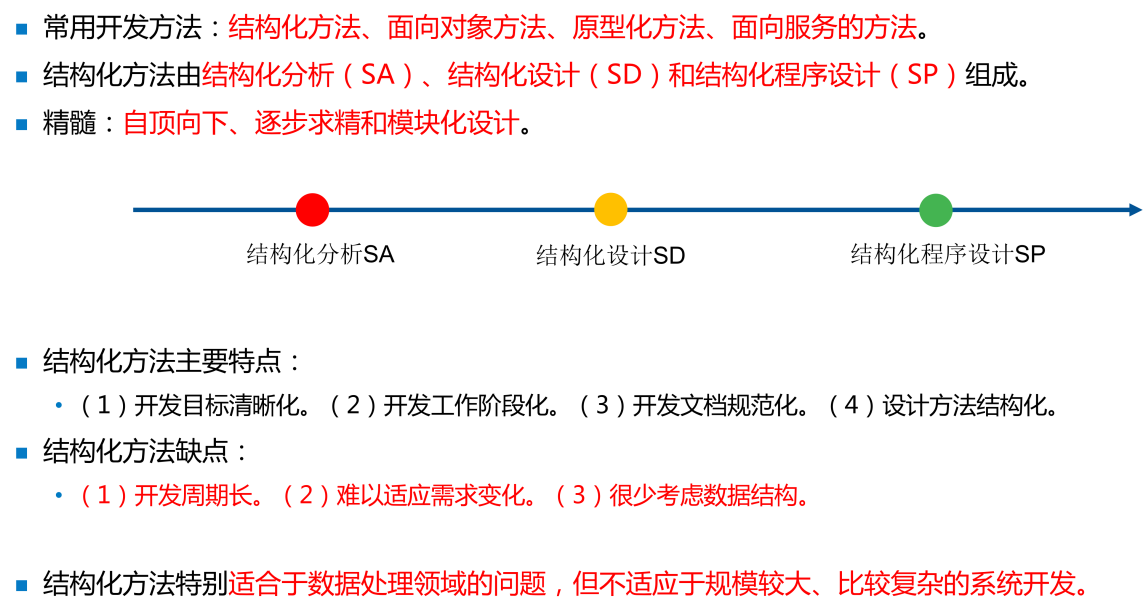

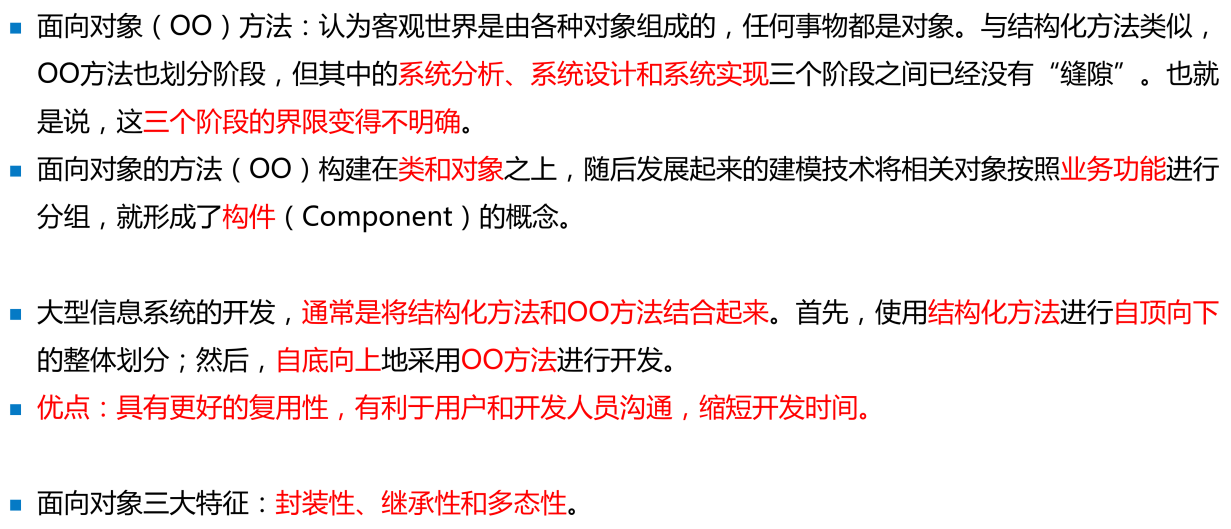

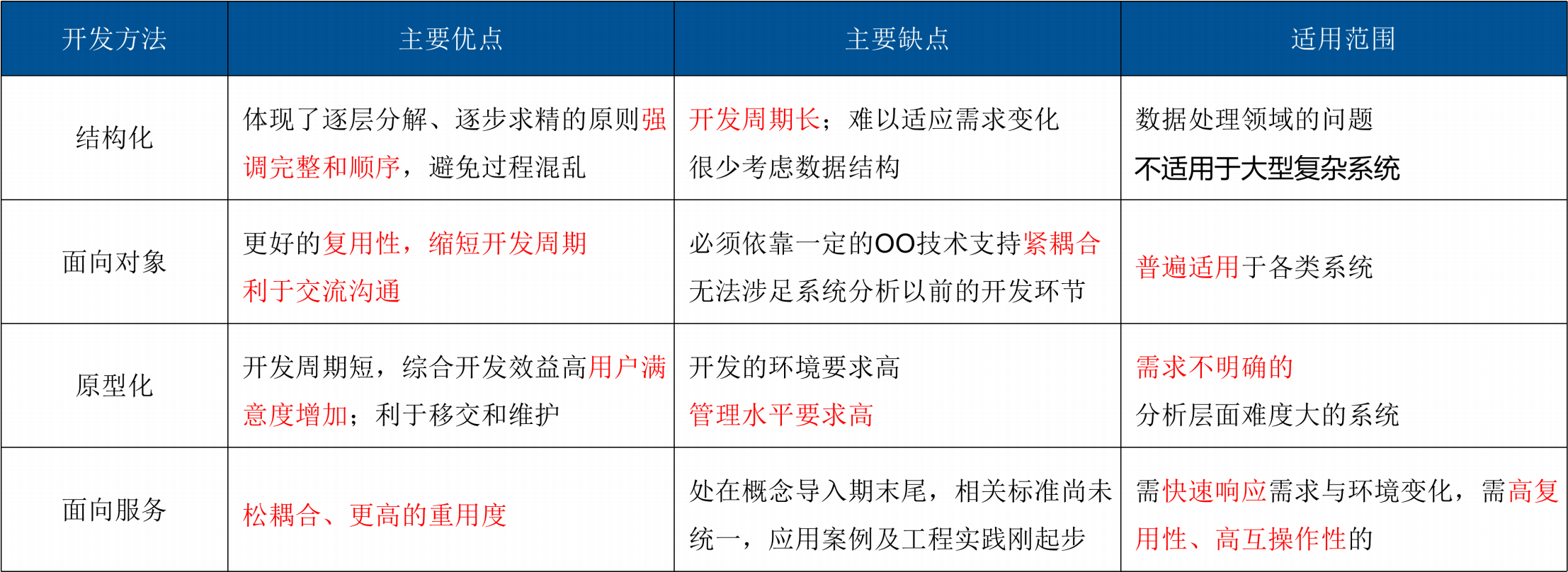

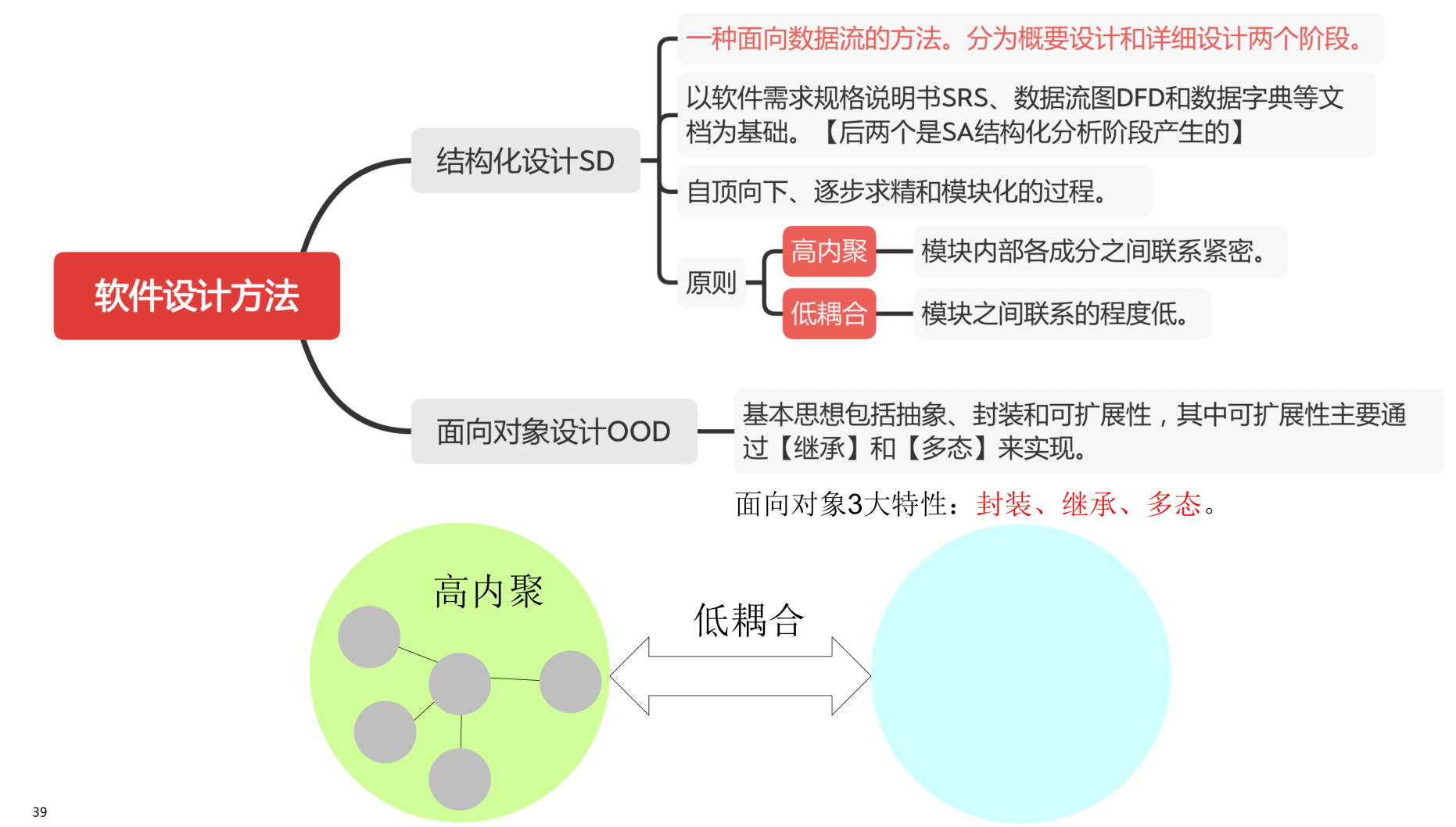

软件开发方法

信息系统开发方法

面向对象的开发方法

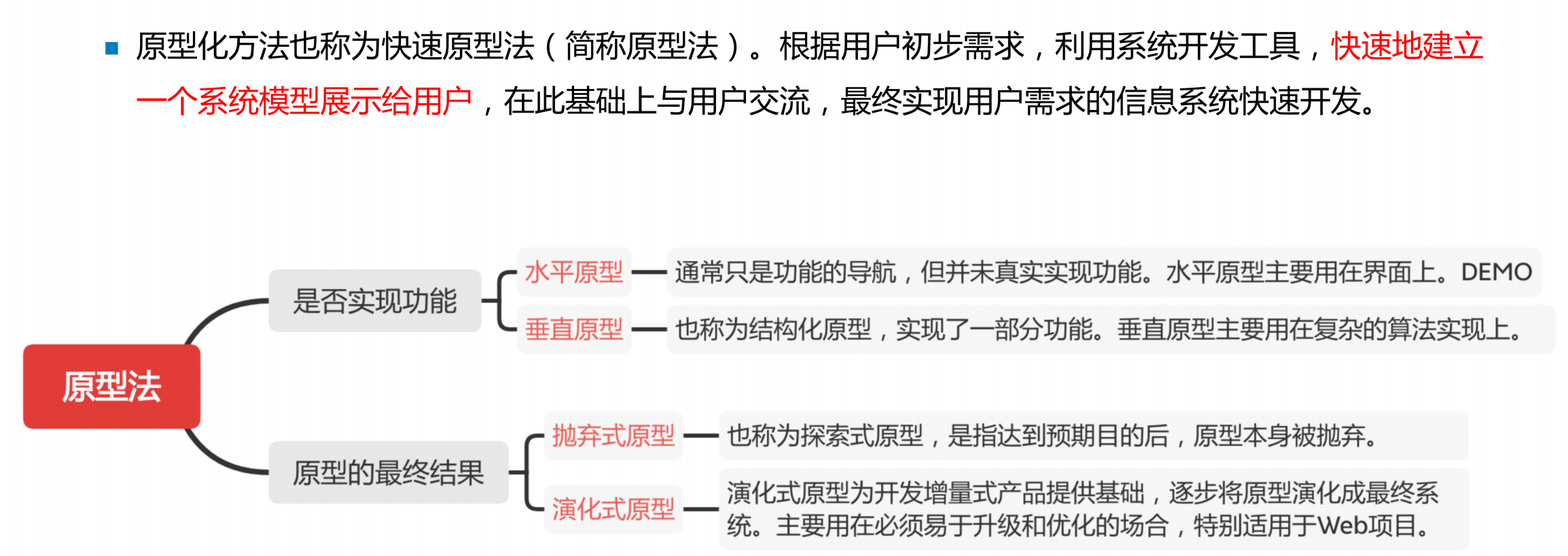

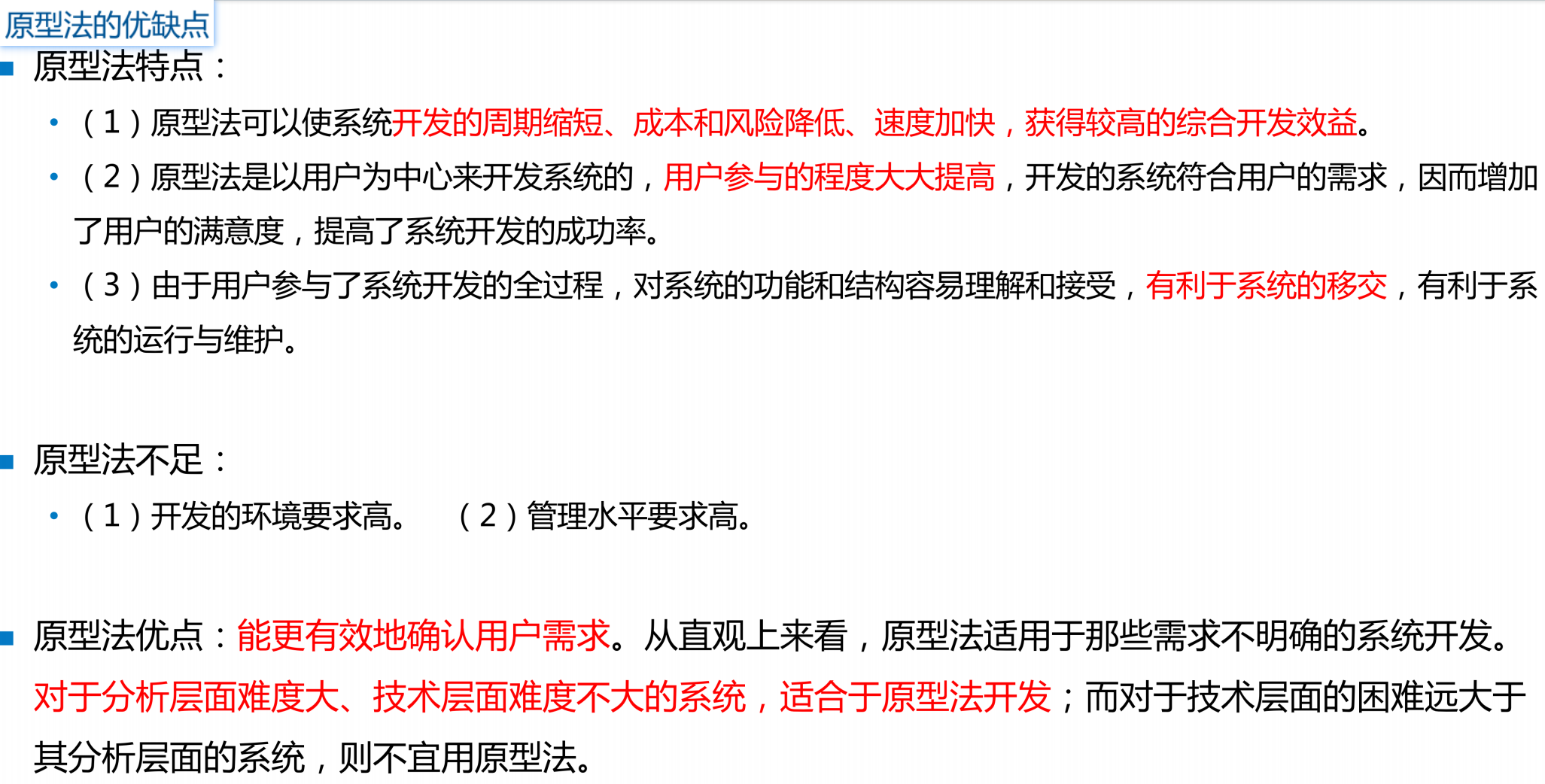

原型化方法

面向服务的方法

开发方法对比(掌握)

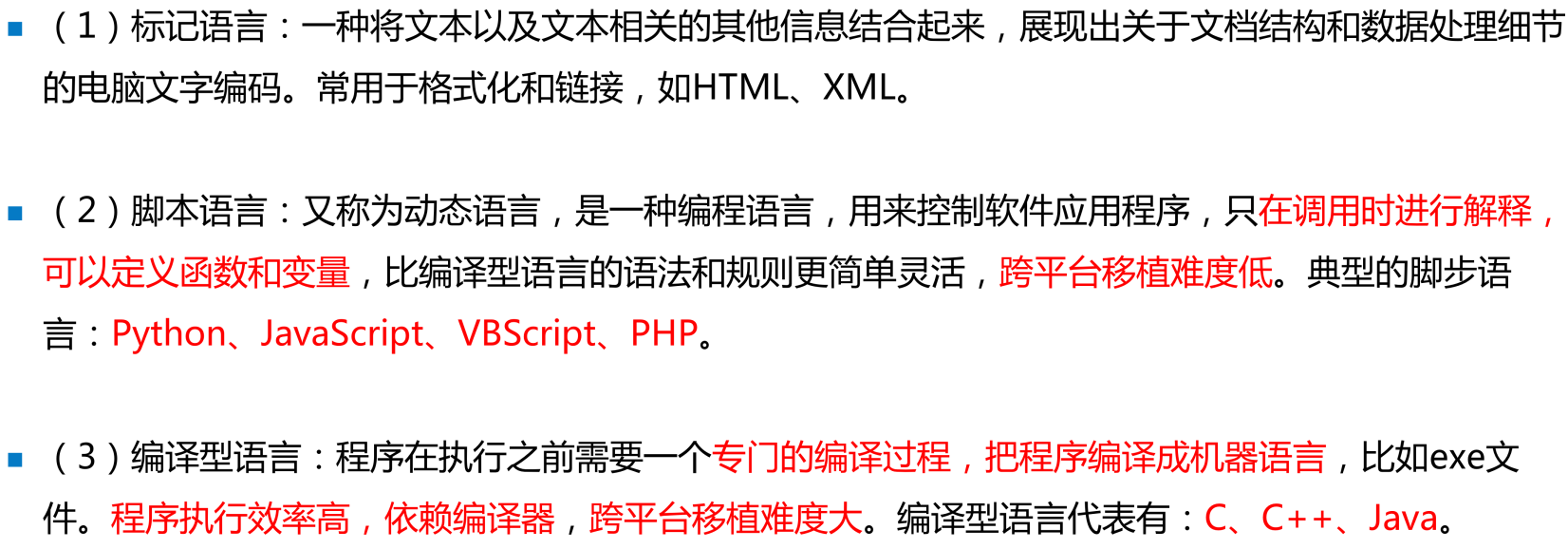

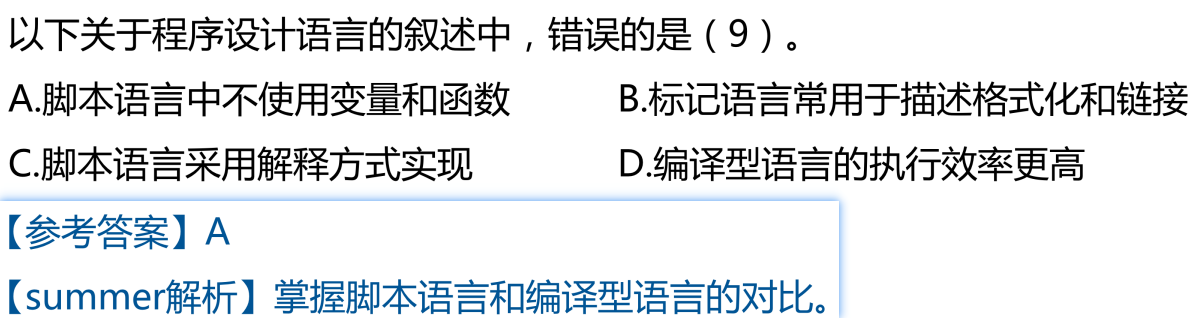

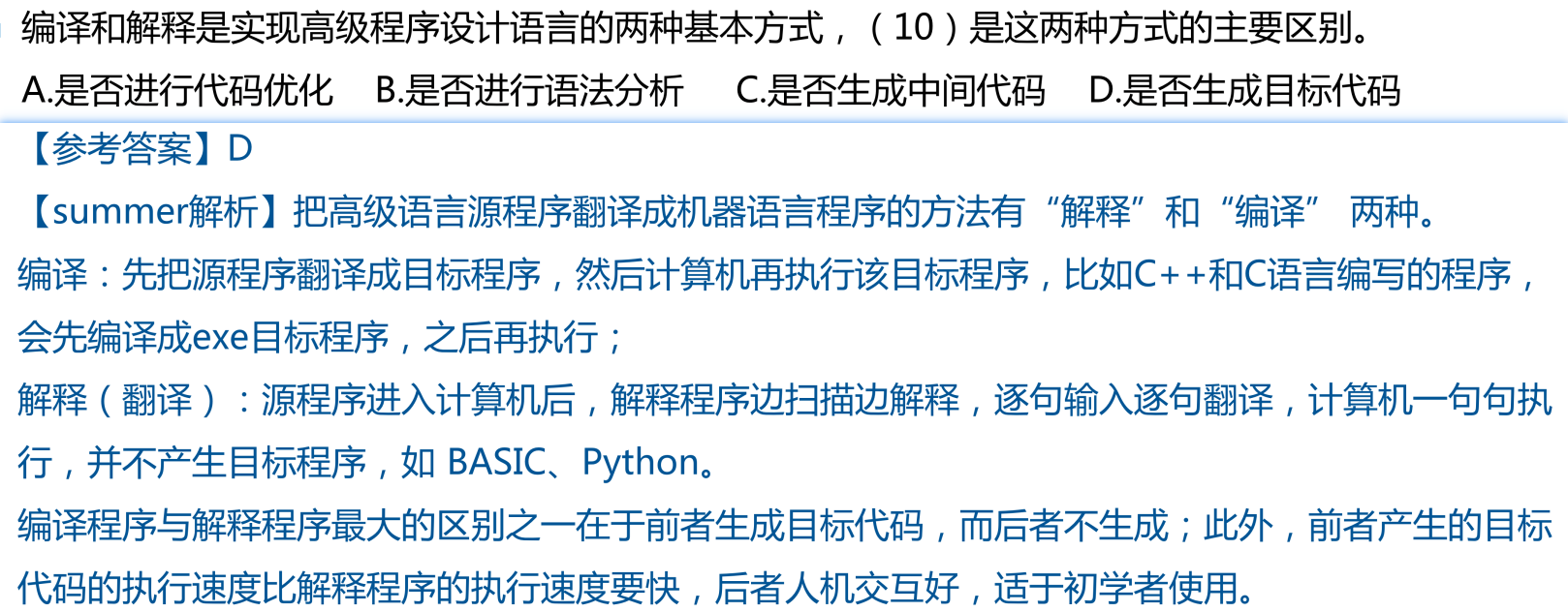

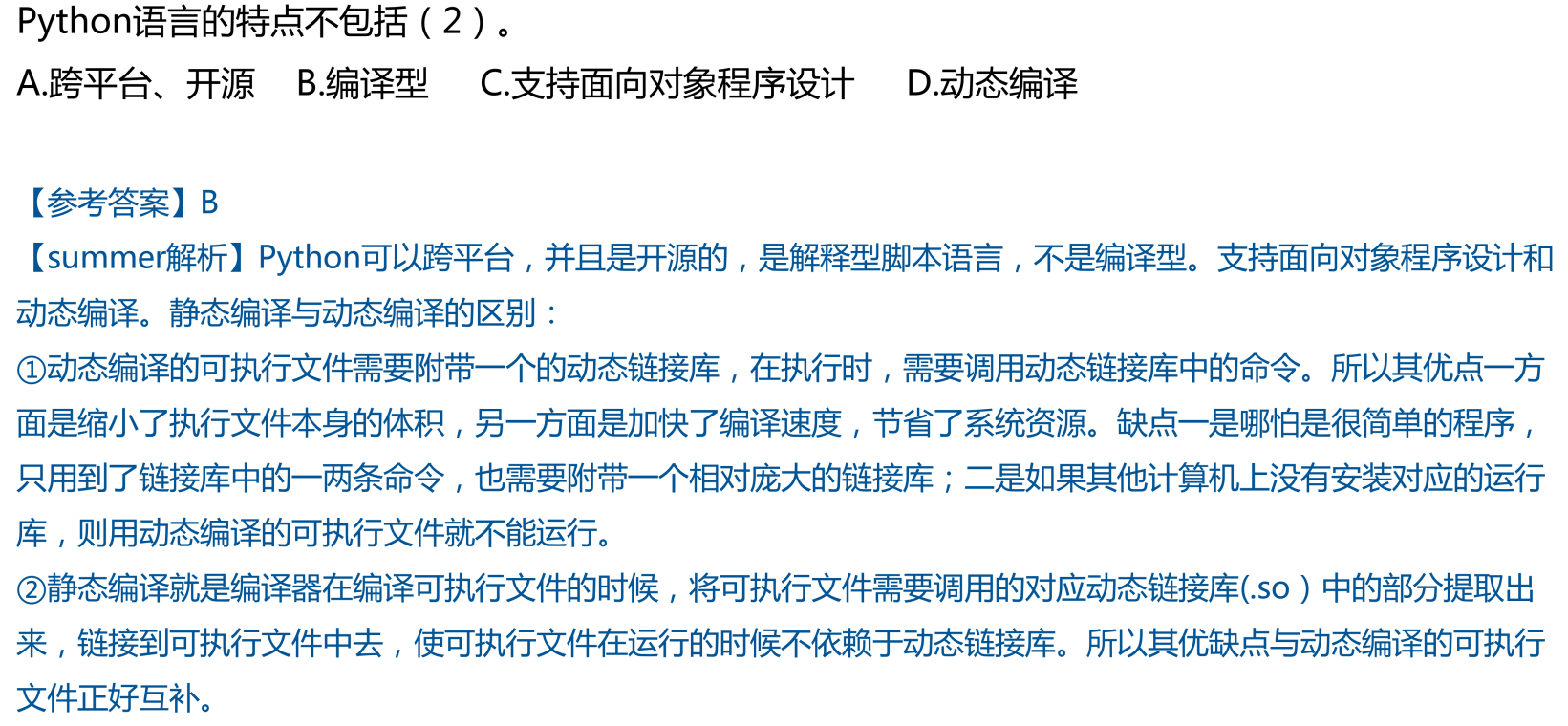

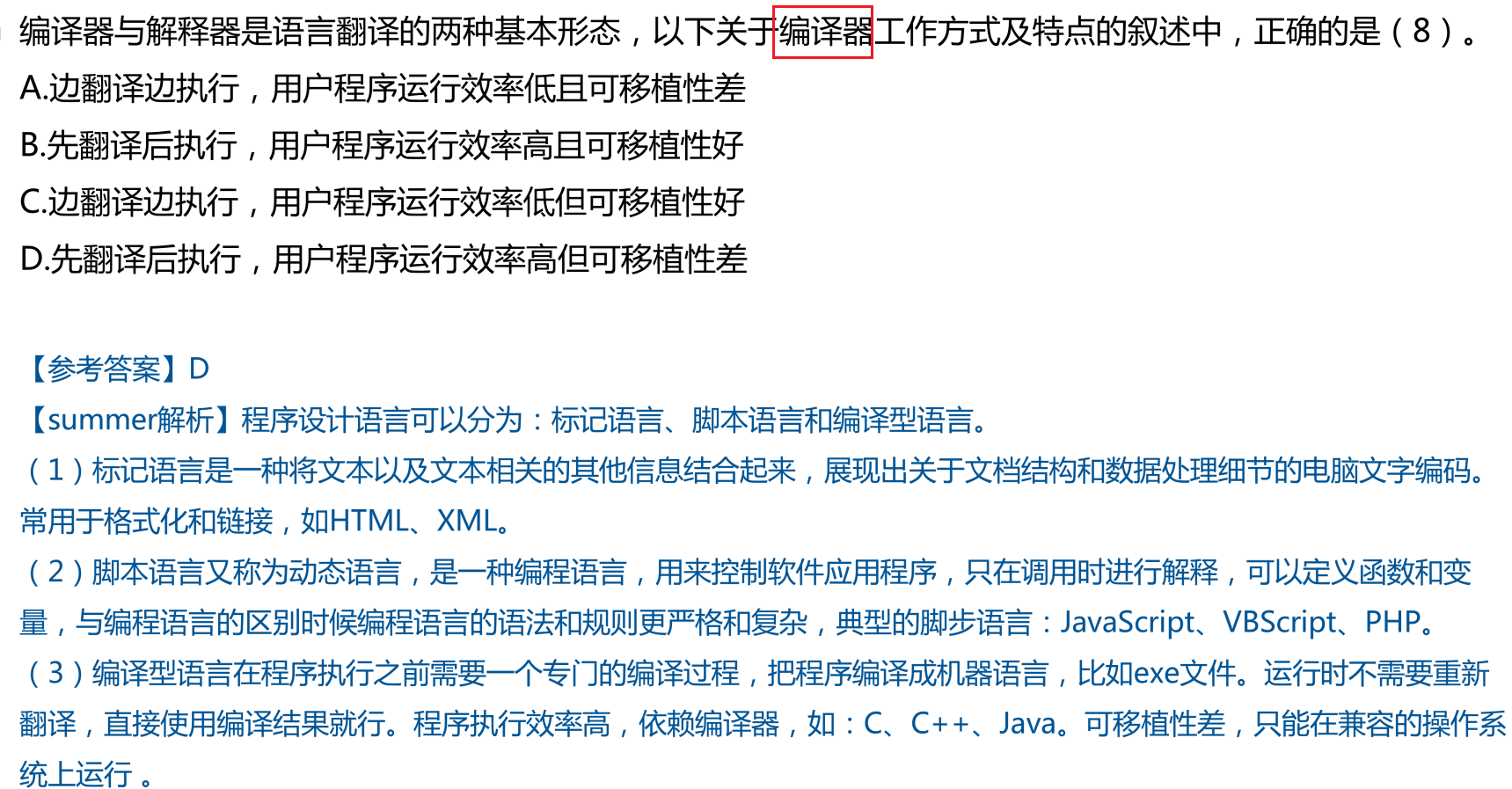

软件开发语言

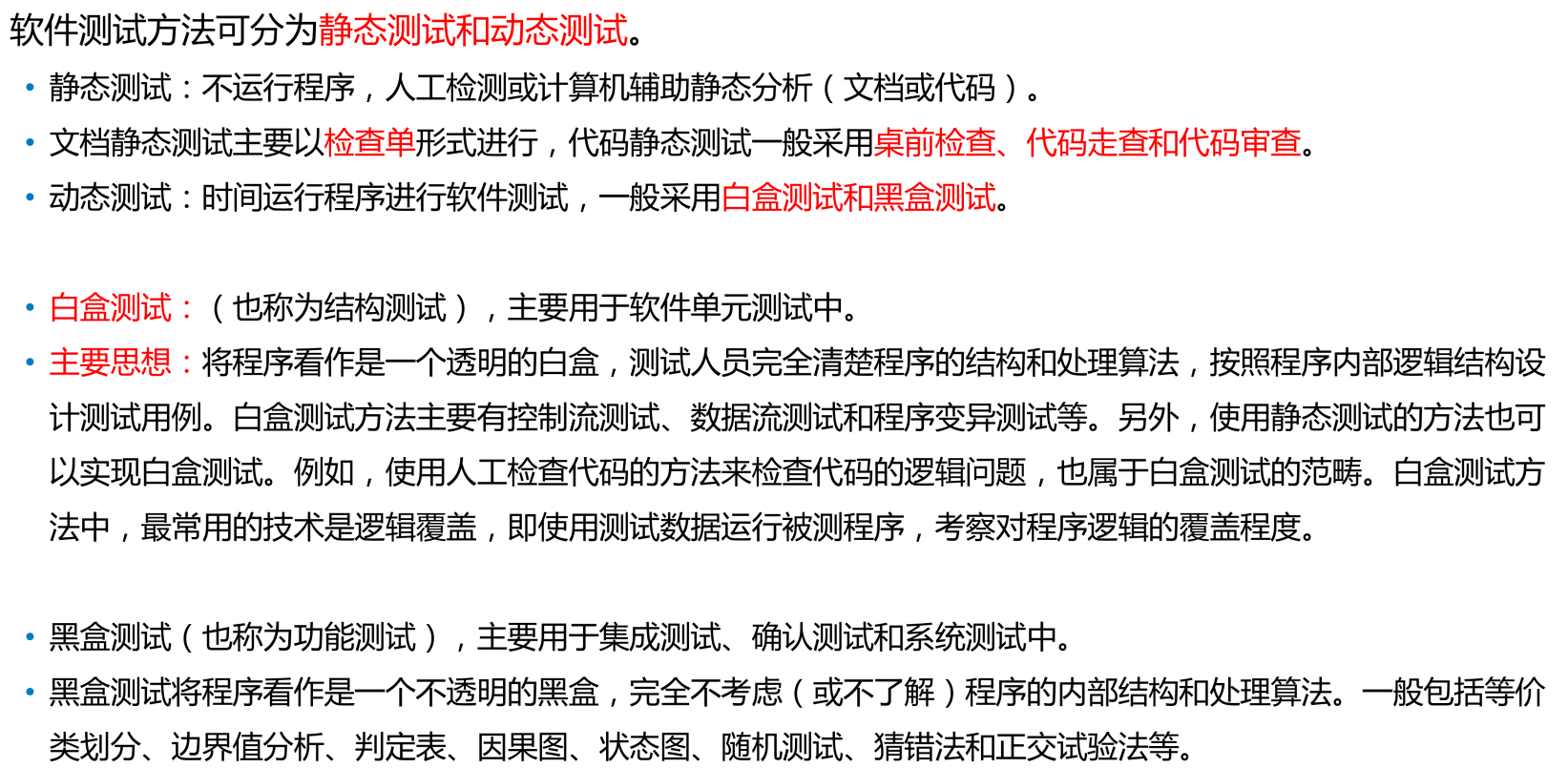

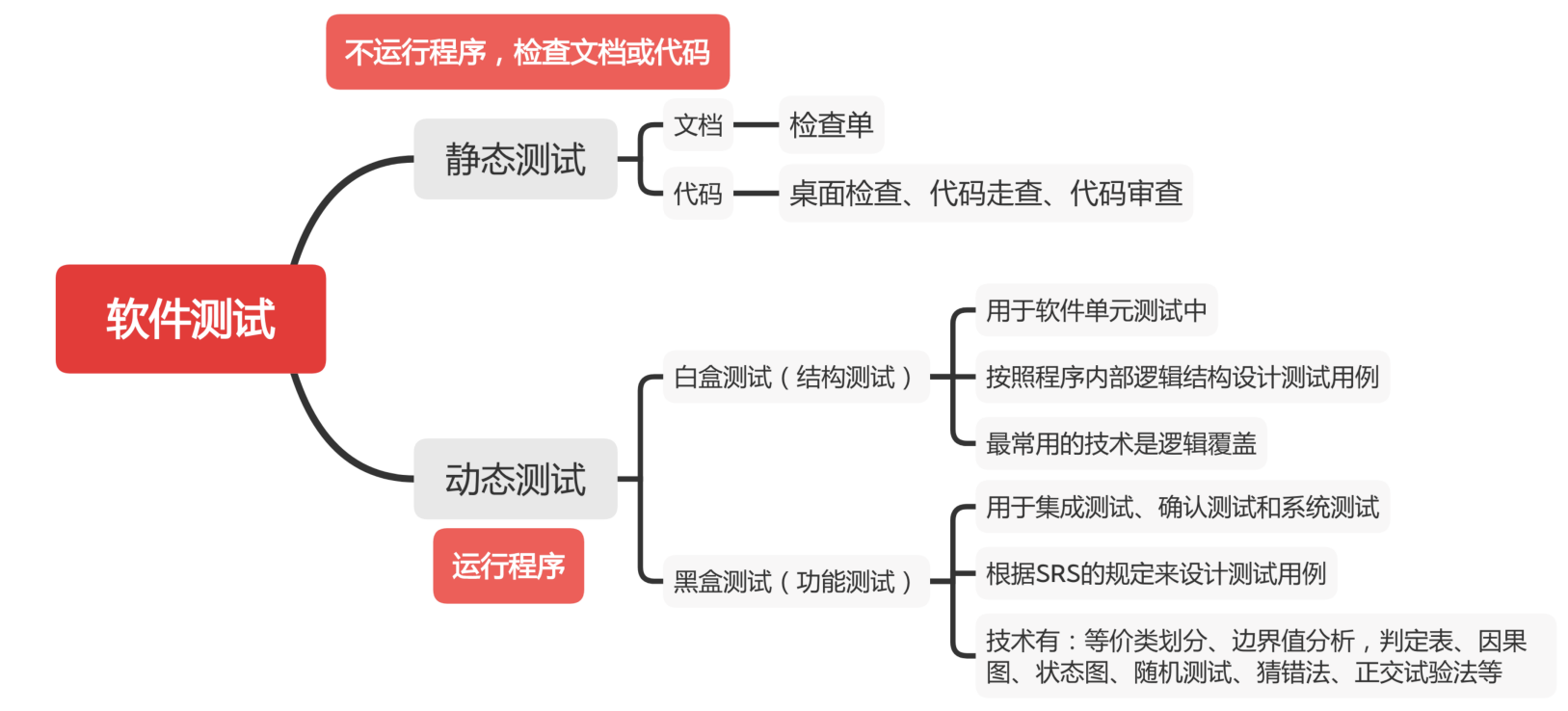

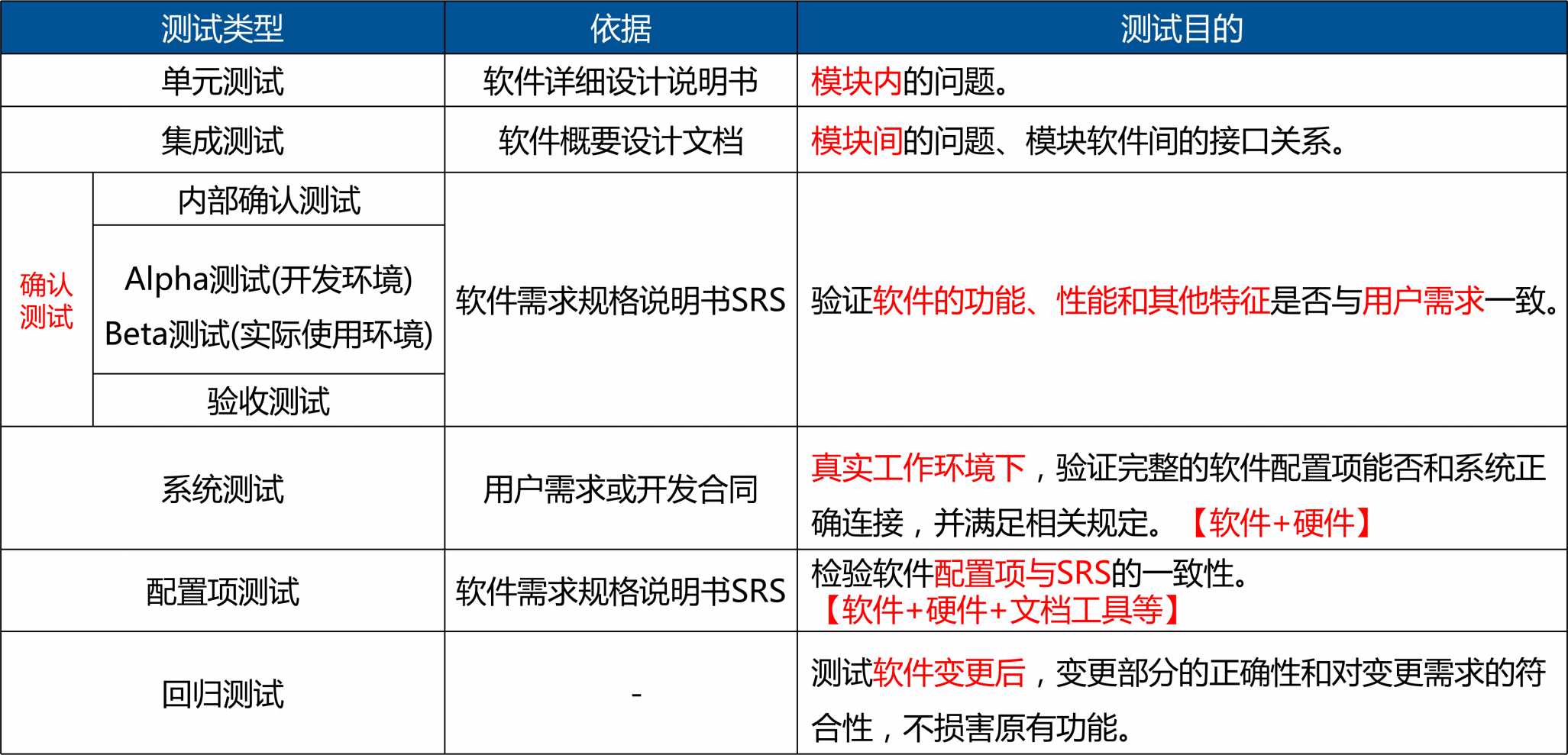

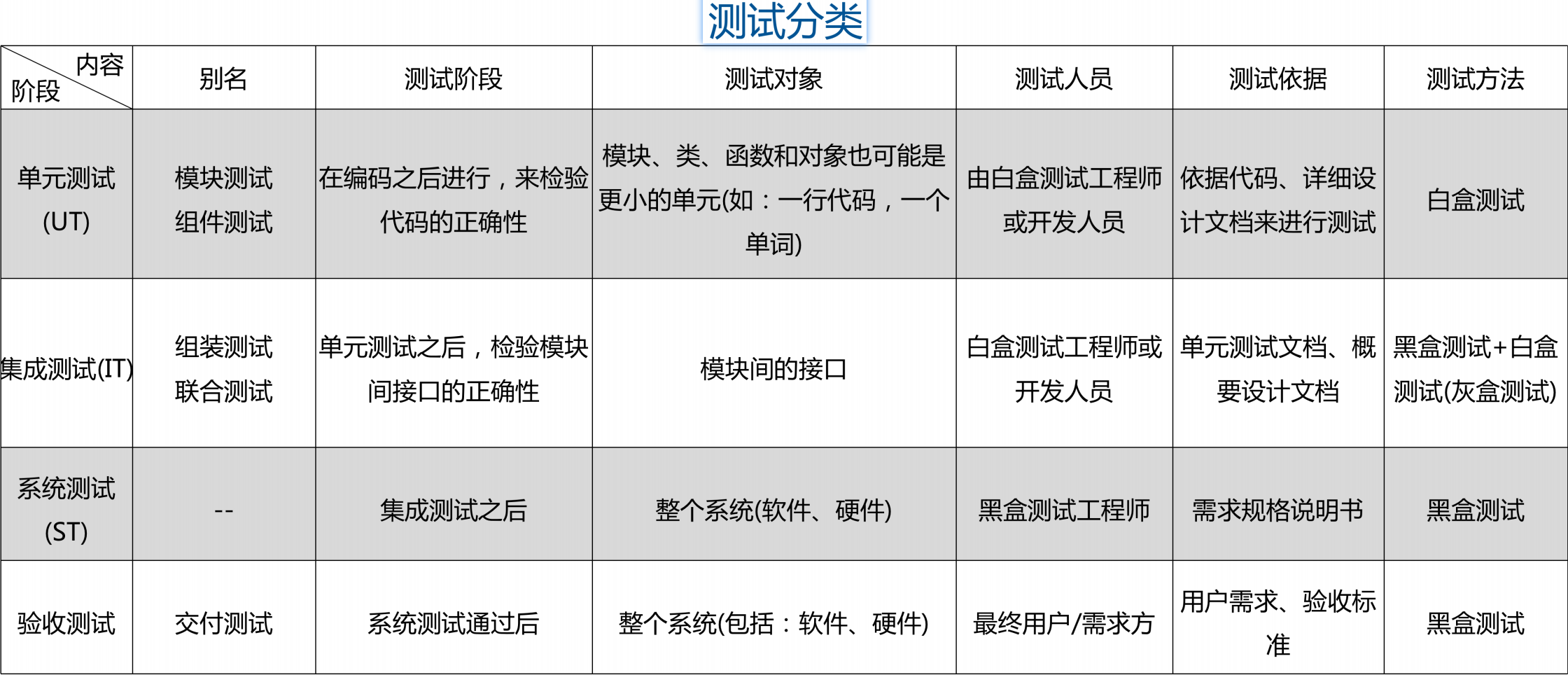

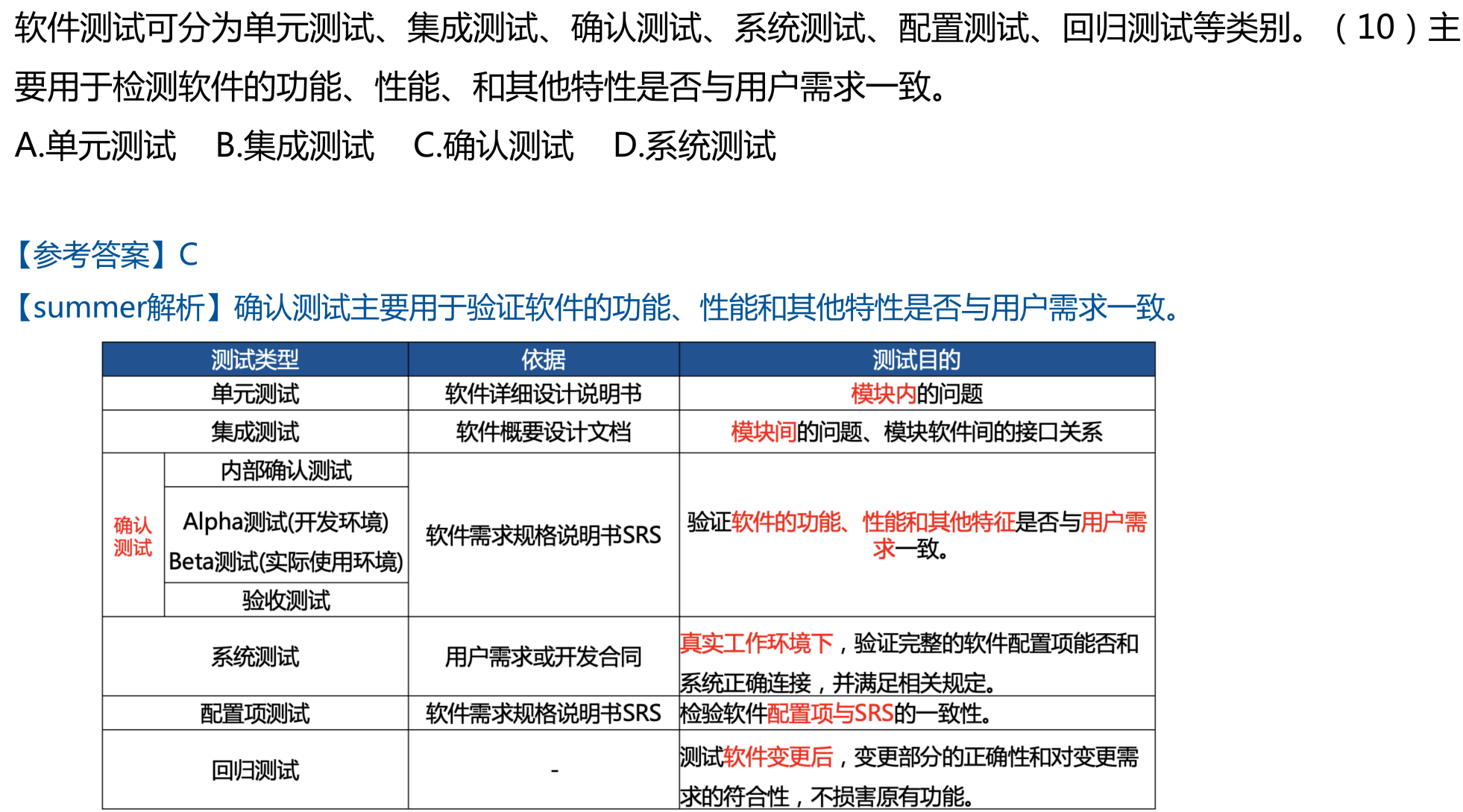

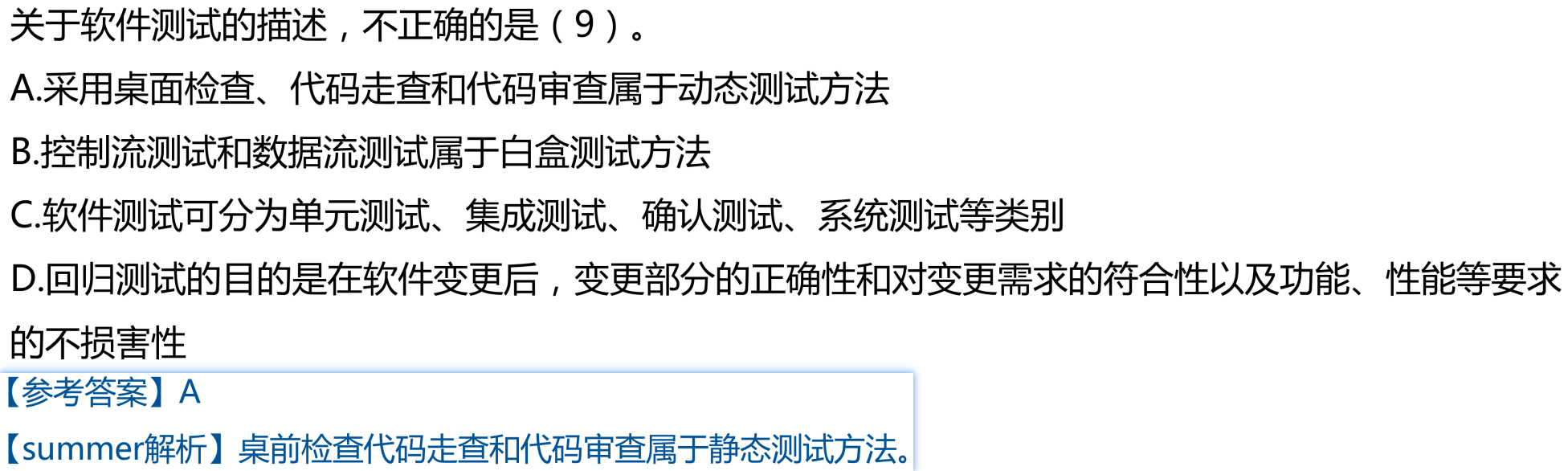

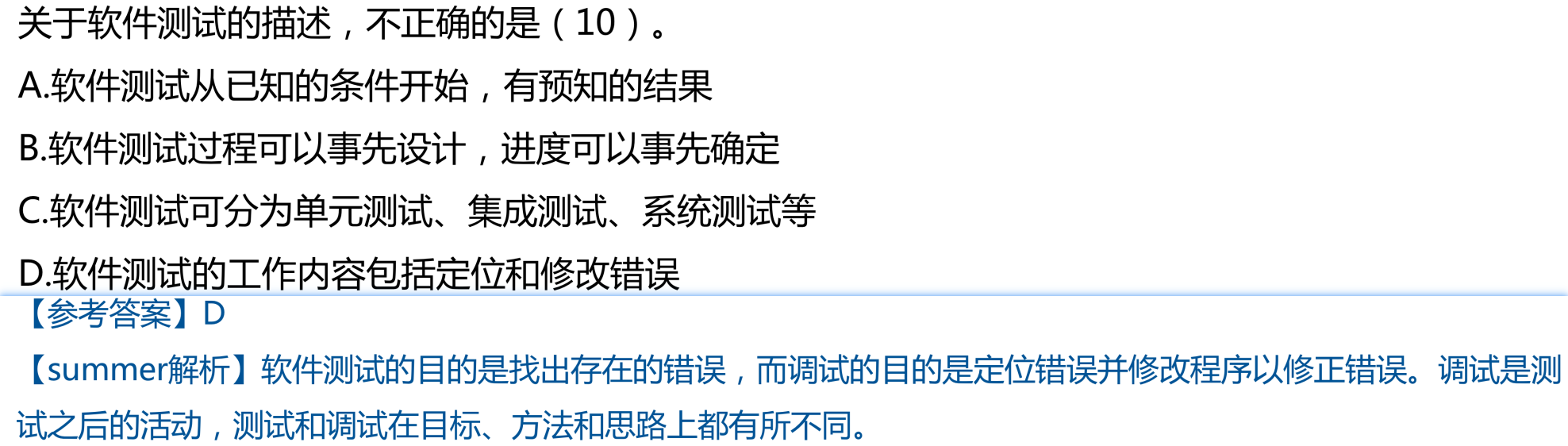

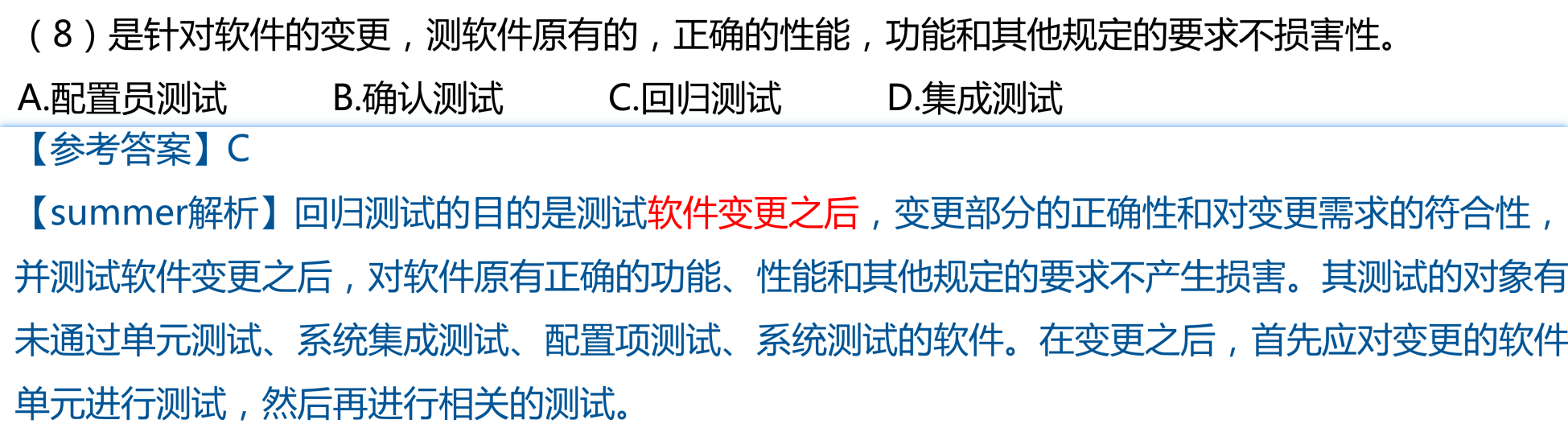

软件测试

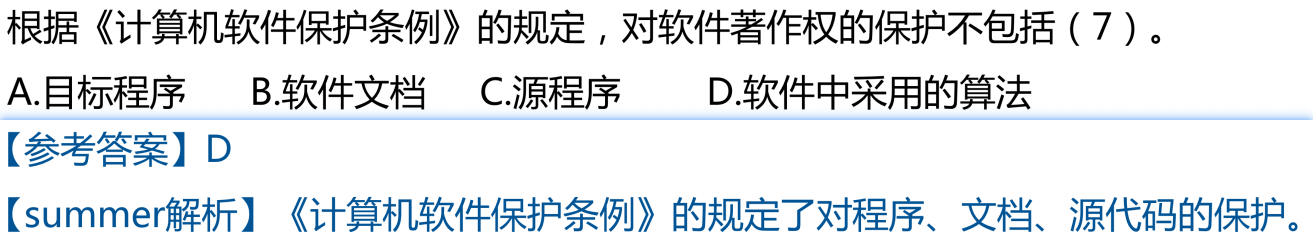

标准化知识产权

标准化知识

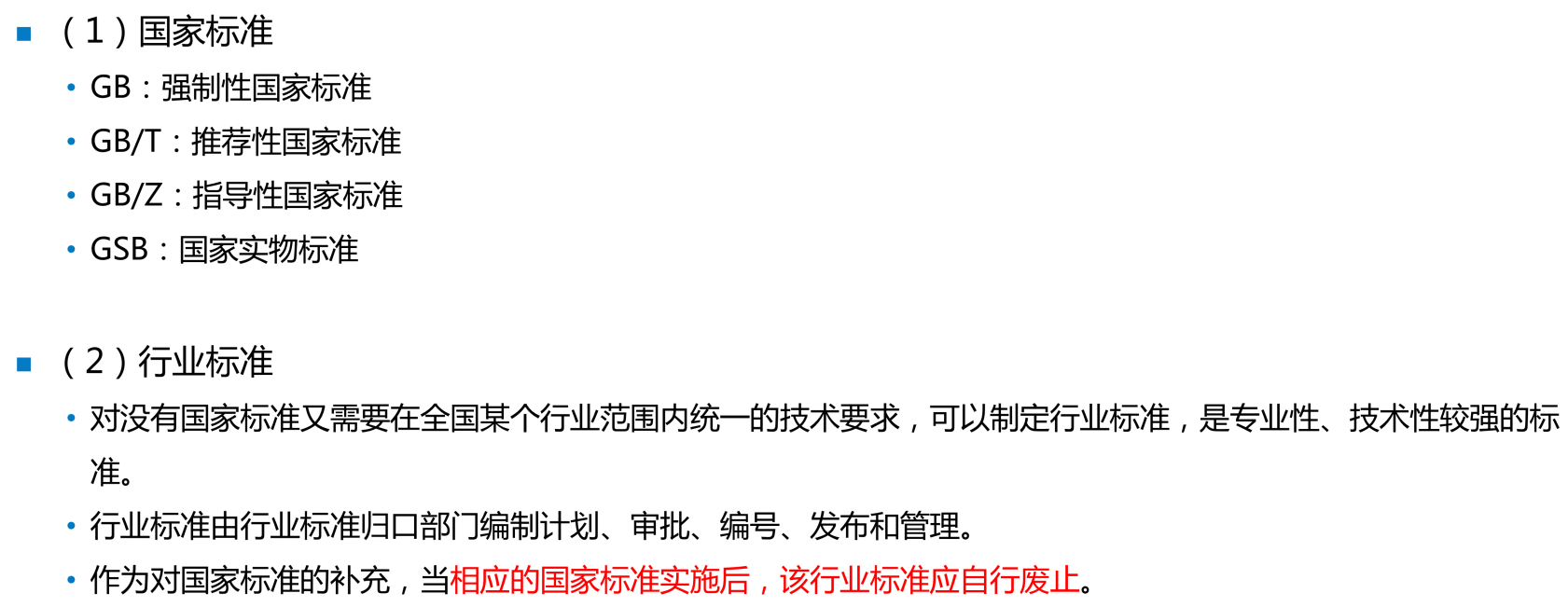

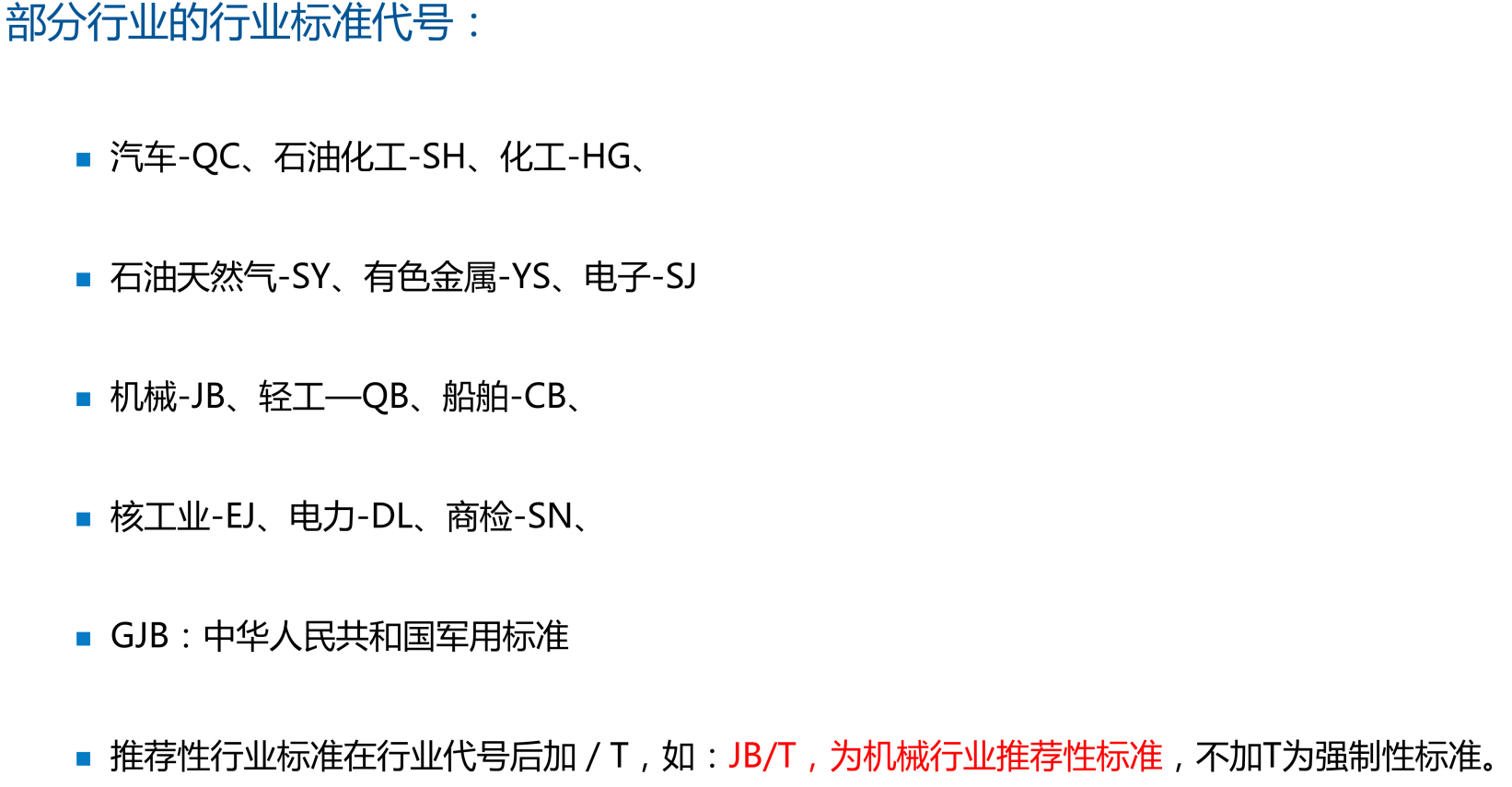

我国标准的级别

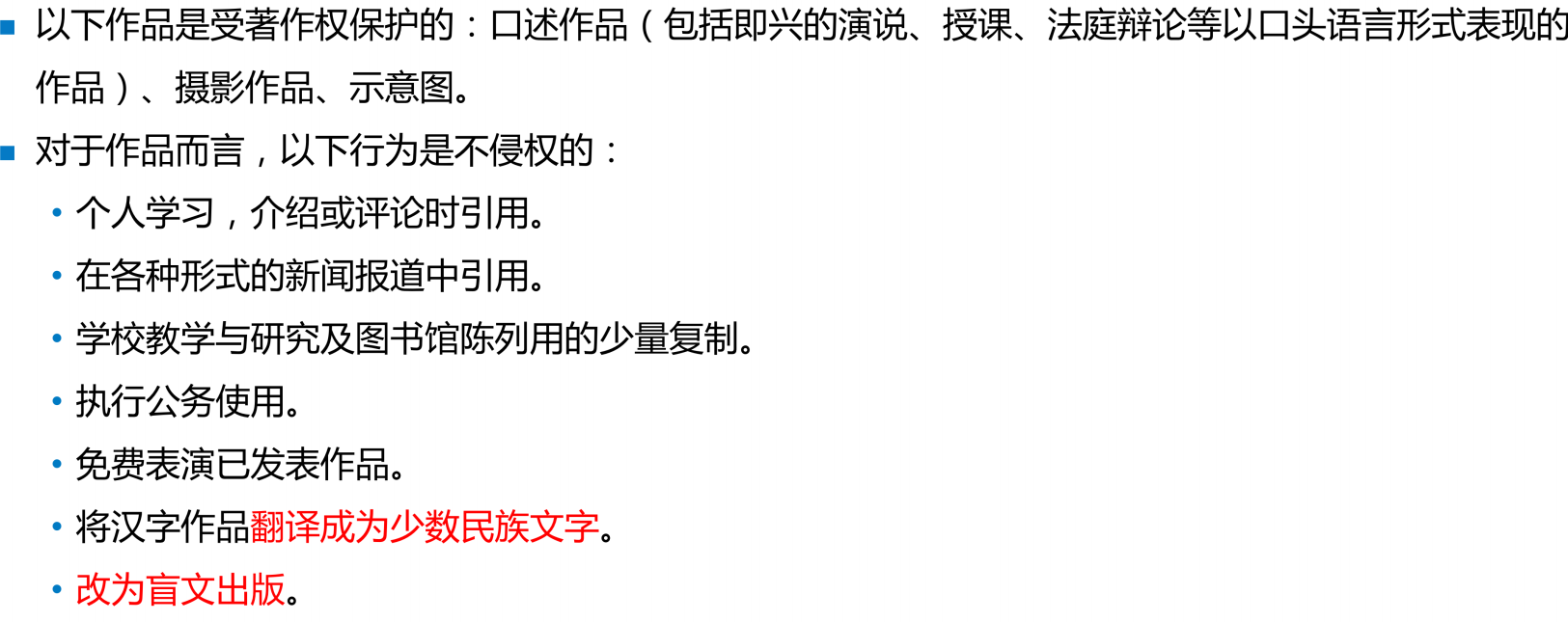

知识产权

知识产权保护相关法律

知识产权保护期限

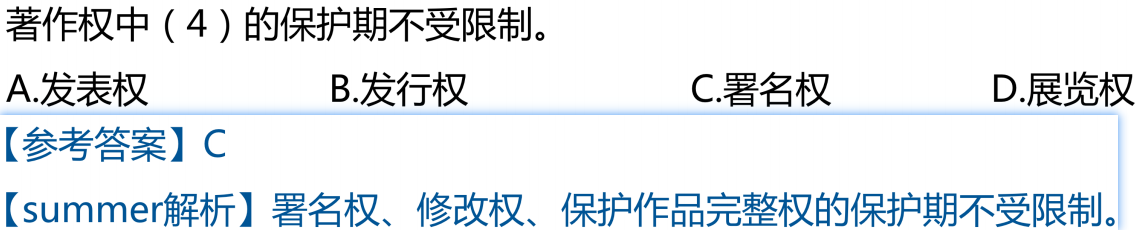

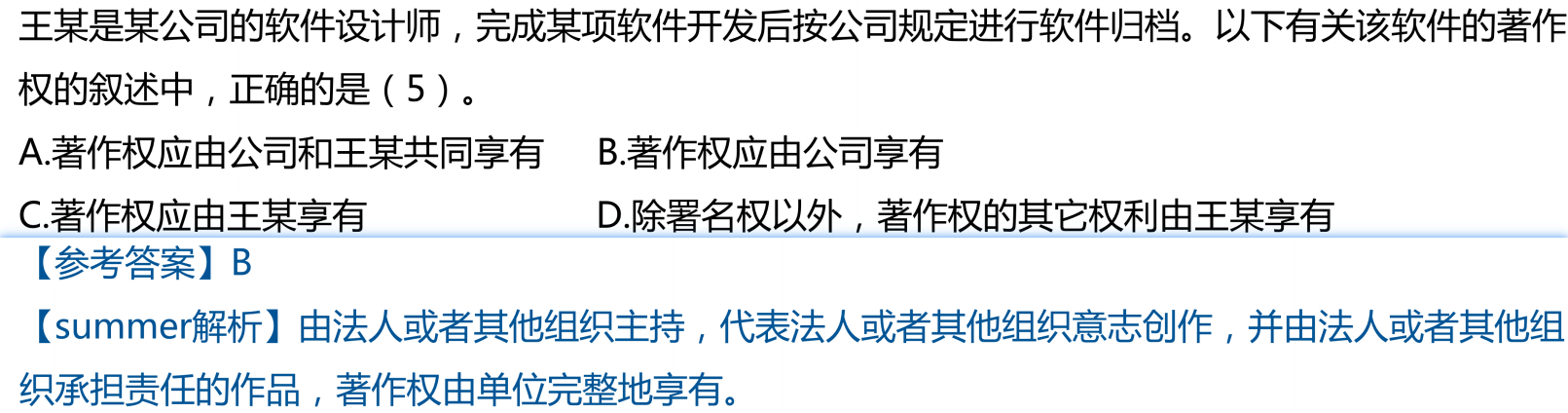

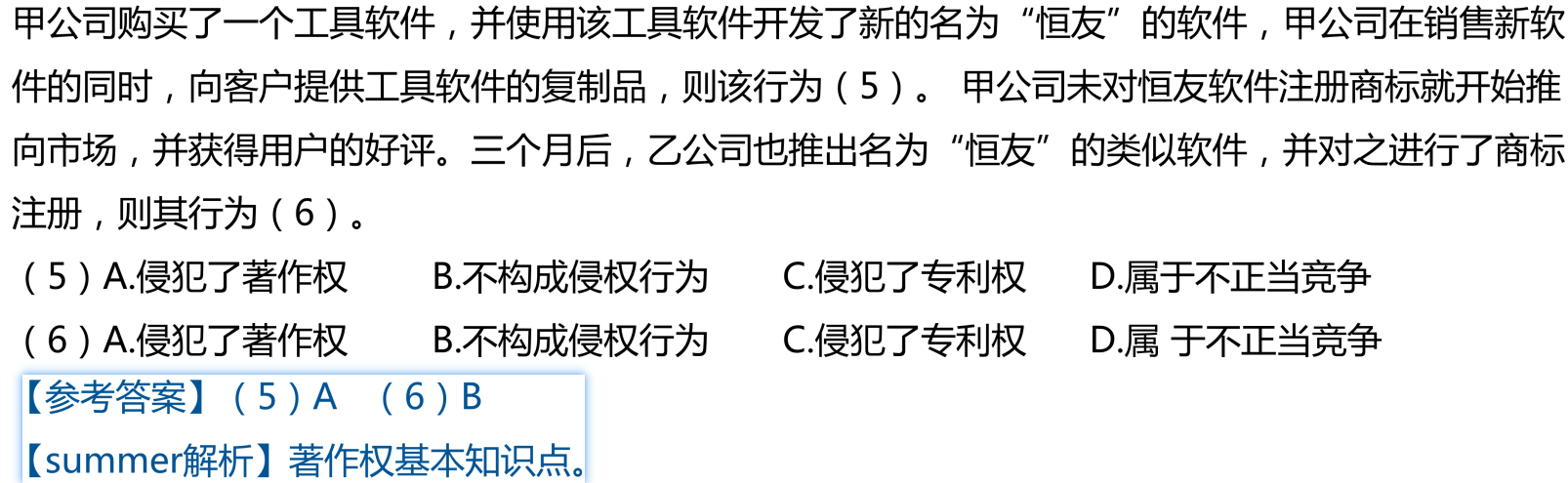

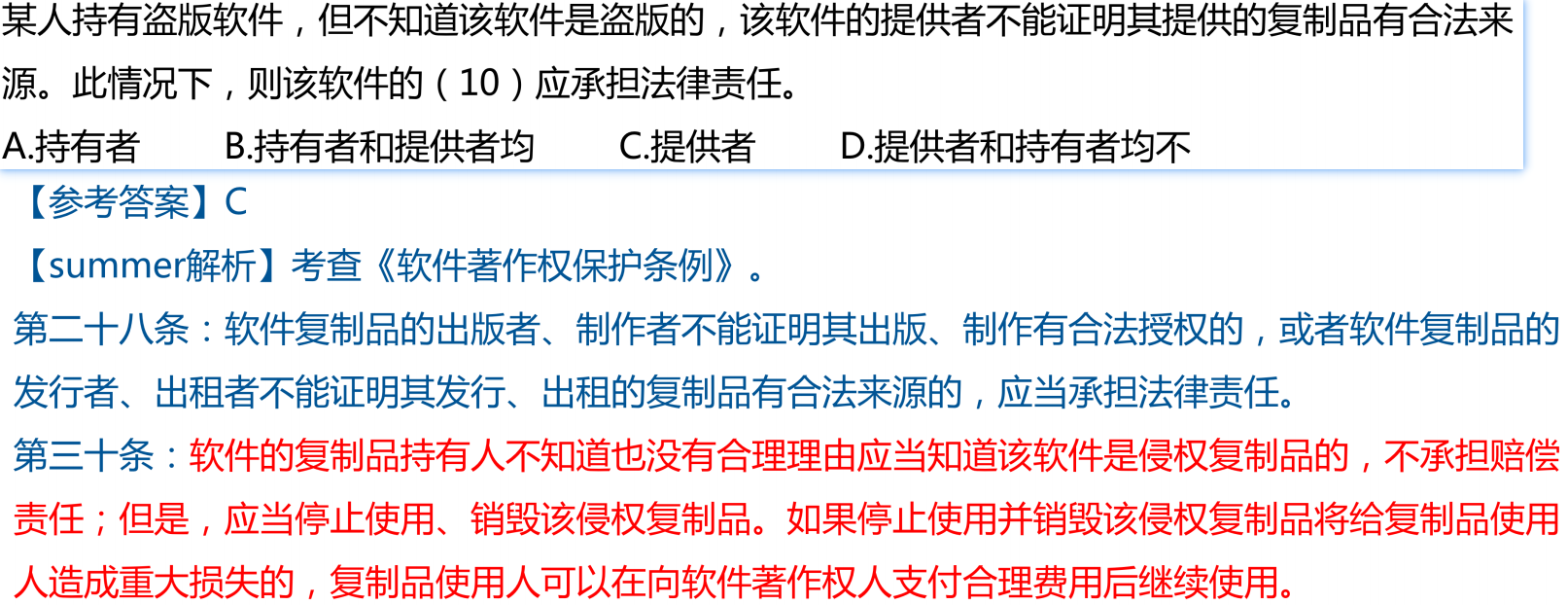

知识产权归属

侵权判断

难免会有出错的地方

如果细心的你发现了小失误,可以在下方评论区告诉我,或者私信我!

非常感谢大家的热烈支持!